第4章 加密解密

- 格式:ppt

- 大小:604.50 KB

- 文档页数:61

初等数论闵嗣鹤第四版答案介绍《初等数论闵嗣鹤第四版答案》是对闵嗣鹤所著《初等数论》第四版的习题答案进行了整理和解析。

《初等数论》是普通高校数学系本科生的一门基础课程,有助于培养学生的数学思维和推理能力。

通过学习该答案,学生可以更好地理解和掌握《初等数论》中的知识点,并提高解题能力。

目录1.第一章素数2.第二章同余3.第三章数论函数4.第四章域上的多项式5.第五章幂的剩余与解方程6.第六章整数的几何性质第一章素数1.1 什么是素数?简要解答:素数指的是只能被1和自身整除的正整数。

详细解答:一个大于1的正整数如果只能被1和它本身整除,则称之为素数,也叫质数。

反之,如果大于1的正整数可以被其他正整数整除,则称之为合数。

最小的素数是2。

1.2 素数的性质简要解答:素数有无限多个,并且一个数是否是素数可以通过试除法判断。

详细解答:欧几里得证明了素数有无限多个的结论。

对于给定的一个正整数n,如果在2到√n之间找不到小于n的因数,那么n就是素数。

这就是试除法。

试除法是素数判断的基础,但它的效率不高,因为需要逐个试除所有小于n的数。

1.3 素数的应用简要解答:素数在密码学和随机数生成中经常被使用。

详细解答:由于素数具有唯一分解性质,使得许多密码学算法中的关键操作依赖于素数。

比如RSA算法中,公钥和私钥的生成需要使用两个大素数。

此外,素数还在随机数生成和随机性检验中发挥重要作用。

第二章同余2.1 什么是同余?简要解答:同余是数论中的一种等价关系。

详细解答:a和b对模m同余,记作a≡b(mod m),当且仅当a和b的差是m的倍数。

同余关系具有三个基本性质:反身性、对称性和传递性。

同余关系的性质使得其在数论中有广泛的应用。

2.2 同余定理简要解答:同余定理是一类用来计算同余的定理,包括欧拉定理、费马小定理等。

详细解答:欧拉定理是指当a和m互质时,a的φ(m)次方与1同余模m,其中φ(m)表示不大于m且与m互质的正整数的个数。

第一章绪论填空1、在八进制中(M=8),已知码元速率为1200B,则信息速率为 3600b/s 。

2、在四进制中(M=4),已知信息速率为2400b/s,则码元速率为 1200B 。

3、数字通信与模拟通信相比较其最大特点是_占用频带宽和__噪声不积累_。

4、数字通信系统的有效性用传输频带利用率衡量,可靠性用差错率衡量。

5、模拟信号是指信号的参量可连续取值的信号,数字信号是指信号的参量可离散取值的信号。

消息:指通信系统传输的对象,它是信息的载体。

是信息的物理形式信息:是消息中所包含的有效内容。

信号:是消息的传输载体!信息源的作用就是把各种消息转换成原始信号。

发送设备:产生适合在信道中传输的信号,使发送信号的特性和信道特性相匹配,具有抗信道干扰的能力,可能包含变换、放大、滤波、编码、调制等过程。

简答1、码元速率与信息速率的关系?R b=R B log2M R b信息传输速率 R B码元速率 M是进制 T B码元长度 R B=1/T B2、按传输信号的复用方式,通信系统如何分类?答:按传输信号的复用方式,通信系统有三种复用方式,即频分复用、时分复用和码分复用。

频分复用是用频谱搬移的方法使不同信号占据不同的频率范围;时分复用是用抽样或脉冲调制方法使不同信号占据不同的时间区间;码分复用则是用一组包含正交的码字的码组携带多路信号。

3、解释半双工通信和全双工通信,并用实际通信系统举例说明?半双工,双向不同时通信,如:对讲机;双工,双向同时通信,如:移动通信系统4、简述数字通信系统的基本组成以及各部分功能,画出系统框图。

信源:把各种消息转换成原始信号。

信道:用来将来自发送设备的信号传送到发送端。

信宿:传送消息的目的地。

信源编码/译码:提高信息传输的有效性,二是完成模/数转换。

信道编码/译码:作用是进行差错控制。

加密解密:为了保证所传信息的安全。

数字调制解调:把数字基带信号的频谱搬移到高频处,形成适合在信道传输的带通信号。

第1章计算机信息安全概述习题参考答案1. 对计算机信息安全造成威胁的主要因素有哪些?答:影响计算机信息安全的因素有很多,主要有自然威胁和人为威胁两种。

自然威胁包括:自然灾害、恶劣的场地环境、物理损坏、设备故障、电磁辐射和电磁干扰等。

人为威胁包括:无意威胁、有意威胁。

自然威胁的共同特点是突发性、自然性、非针对性。

这类不安全因素不仅对计算机信息安全造成威胁,而且严重威胁着整个计算机系统的安全,因为物理上的破坏很容易毁灭整个计算机信息管理系统以及网络系统。

人为恶意攻击有明显的企图,其危害性相当大,给信息安全、系统安全带来了巨大的威胁。

人为恶意攻击能得逞的原因是计算机系统本身有安全缺陷,如通信链路的缺陷、电磁辐射的缺陷、引进技术的缺陷、软件漏洞、网络服务的漏洞等。

2. 计算机信息安全的特性有哪些?答:信息安全的特性有:⑴完整性完整性是指信息在存储或传输的过程中保持未经授权不能改变的特性,即对抗主动攻击,保证数据的一致性,防止数据被非法用户修改和破坏。

⑵可用性可用性是指信息可被授权者访问并按需求使用的特性,即保证合法用户对信息和资源的使用不会被不合理地拒绝。

对可用性的攻击就是阻断信息的合理使用。

⑶保密性保密性是指信息不被泄露给未经授权者的特性,即对抗被动攻击,以保证机密信息不会泄露给非法用户或供其使用。

⑷可控性可控性是指对信息的传播及内容具有控制能力的特性。

授权机构可以随时控制信息的机密性,能够对信息实施安全监控。

⑸不可否认性不可否认性也称为不可抵赖性,即所有参与者都不可能否认或抵赖曾经完成的操作和承诺。

发送方不能否认已发送的信息,接收方也不能否认已收到的信息。

3. 计算机信息安全的对策有哪些?答:要全面地应对计算机信息安全问题,建立一个立体的计算机信息安全保障体系,一般主要从三个层面来做工作,那就是技术、管理、人员。

(1)技术保障指运用一系列技术层面的措施来保障信息系统的安全运营,检测、预防、应对信息安全问题。

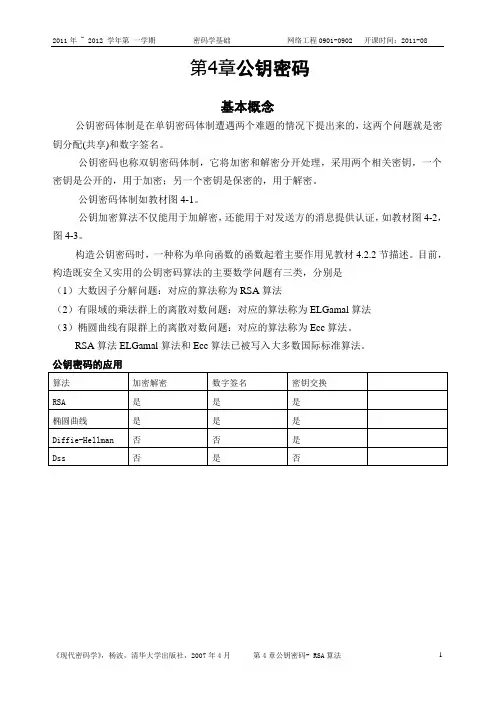

第4章公钥密码基本概念公钥密码体制是在单钥密码体制遭遇两个难题的情况下提出来的,这两个问题就是密钥分配(共享)和数字签名。

公钥密码也称双钥密码体制,它将加密和解密分开处理,采用两个相关密钥,一个密钥是公开的,用于加密;另一个密钥是保密的,用于解密。

公钥密码体制如教材图4-1。

公钥加密算法不仅能用于加解密,还能用于对发送方的消息提供认证,如教材图4-2,图4-3。

构造公钥密码时,一种称为单向函数的函数起着主要作用见教材4.2.2节描述。

目前,构造既安全又实用的公钥密码算法的主要数学问题有三类,分别是(1)大数因子分解问题:对应的算法称为RSA算法(2)有限域的乘法群上的离散对数问题:对应的算法称为ELGamal算法(3)椭圆曲线有限群上的离散对数问题:对应的算法称为Ecc算法。

RSA算法ELGamal算法和Ecc算法已被写入大多数国际标准算法。

公钥密码的应用RSA算法引理:若n是两个素数p和q的乘积,则φ(n)=φ(p)φ(q)=(p-1)(q-1)。

(教材定理4-3) 算法描述1.生成密钥选取大素数p和q(选定保密)计算n=pq,φ(n)=(p-1)(q-1),其中φ(n)是n的欧拉函数值(计算公开)随机选一整数e,满足1<e<φ(n),且(φ(n),e)=1(选定公开)计算d,满足d•e≡1(modφ(n))(计算保密)公开钥:Pk={e,n},秘密钥:Sk={d,n}。

2.加密准备:先将明文m数字化,然后把明文分成若干段m1m2m3...,每一个明文段的值小于n(采用二进制数,选取小于n的2的最大次幂)。

也就是说,p和q为100位素数,那么m将有200位,每个消息分组mi应小于200位长。

如果需要加密固定的消息分组,可以在分组中适当的填充一些0并确保该数比n小。

对每一段明文mi加密,加密后的密文c由相同长度的分组ci组成。

(5) ⑶加密:明文:0≢mi<n密文:ci ≡mie(mod n)3.解密解密消息时,取加密后的分组ci,并计算密文:0≢c<n明文:mi ≡cid(mod n)例1 ⑷(1)选取p=7,q=17。

1、描述五种基本安全技术的方法和作用.(第一章)P14答:1).防火墙技术:内部网络(可信赖的网络)和外部网络(不可信赖的网络)之间的屏障,按照安全规则来控制数据包的进出。

工作方式:过滤器:检查数据包的来源和目的地;数据包内容扫描:根据规定接收或拒绝数据包;数据包模式检查:是否符合已知“友好”数据包的位模式。

2).加密技术:信息的重新组合,使得只有收发双方才能解码并还原信息的一种手段。

目前,加密正逐步被集成到系统和网络中,如IETF正在发展的下一代网际协议IPv6.硬件方面,Intel公司也在研制用于PC机和服务器主板的加密协处理器。

3).身份认证技术:防火墙是系统的第一道防线,用以防止非法数据的侵入,而安全检查的作用则是阻止非法用户.认证方式:密码、人体生理特征(如指纹)的识别、智能IC卡或USB盘4).数字签名技术:证明消息确实是由发送者签发的;验证数据或程序的完整性5)。

内容检查技术:反病毒软件可以清除E—mail病毒;完善防火墙可以对付新型Java和ActiveX病毒2、描述替代密码和置换密码所使用的加密方法。

(第二章)P20替代密码:明文中的每一个字符被替换为另外一个字符得到密文;逆替换恢复明文置换密码:重排明文的字母顺序得到密文;逆重排恢复明文3、描述D-H算法的过程与作用。

(第四章)P57用于密钥分配,其安全性基于计算离散对数的困难性。

DH算法过程:1)、相互产生密钥对2)、交换公钥3)、用对方的公钥和自己的私钥运行DH算法得到一个密钥X4)、A产生一个对称加密密钥加密数据,同时用密钥X加密这个对称的加密密钥并发送给B5)、B用密钥X解密对称的加密密钥,得到对称的加密密钥6)、B用这个对称的加密密钥来解密A的数据4、描述PGP系统的过程与作用.(第四章)PGP(Pretty Good Privacy):基于RSA与IDEA的开源的加密邮件软件发送方•生成新的IDEA密钥k(对称)•用对方RSA公钥加密k,用k加密邮件信息m,一起发送接收方•用本方RSA私钥解密得到k•用k解密邮件信息5、描述同步洪水攻击(SYN FLOOD)的目的、所利用的协议机制和攻击方法。

mfc课程设计加密解密一、教学目标本节课的教学目标是使学生掌握MFC课程设计中加密解密的基本概念、原理和方法,培养学生运用MFC进行加密解密程序设计的能力。

具体分为以下三个部分:1.知识目标:(1)了解加密解密的基本概念、分类和应用场景;(2)掌握常用的加密算法(如DES、AES等)及其原理;(3)熟悉MFC中加密解密相关的API和函数。

2.技能目标:(1)能够运用MFC进行简单的加密解密程序设计;(2)能够分析并解决加密解密过程中遇到的问题;(3)能够查阅相关资料,学习并掌握新的加密解密技术。

3.情感态度价值观目标:(1)培养学生对计算机科学和网络安全领域的兴趣;(2)培养学生具有良好的创新意识和团队协作精神;(3)培养学生遵守网络安全法律法规,提高网络安全意识。

二、教学内容本节课的教学内容主要包括以下几个部分:1.加密解密的基本概念、分类和应用场景;2.常用的加密算法(如DES、AES等)及其原理;3.MFC中加密解密相关的API和函数;4.加密解密程序设计的实例分析和实践。

三、教学方法为了提高教学效果,本节课将采用以下几种教学方法:1.讲授法:用于讲解加密解密的基本概念、原理和方法;2.案例分析法:通过分析实际案例,使学生更好地理解加密解密的应用场景;3.实验法:让学生动手实践,掌握MFC中加密解密的相关操作;4.讨论法:鼓励学生提问、交流,提高学生的问题解决能力。

四、教学资源为了支持本节课的教学内容和教学方法,我们将准备以下教学资源:1.教材:选用权威、实用的教材,为学生提供系统性的学习资料;2.参考书:提供相关领域的参考书籍,丰富学生的知识体系;3.多媒体资料:制作精美的PPT、教学视频等,提高学生的学习兴趣;4.实验设备:准备计算机、网络设备等,确保学生能够顺利进行实践操作。

五、教学评估为了全面、客观地评估学生的学习成果,本节课采用以下几种评估方式:1.平时表现:通过观察学生在课堂上的参与度、提问回答等情况,评估学生的学习态度和理解程度;2.作业:布置相关的编程练习和研究报告,评估学生的知识掌握和应用能力;3.考试:安排一次课程结束后的考试,测试学生对加密解密知识的掌握和运用能力。

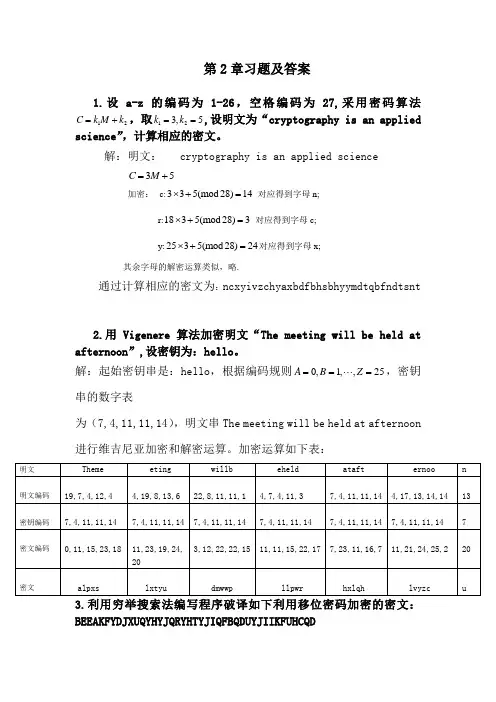

第2章习题及答案1.设a-z 的编码为1-26,空格编码为27,采用密码算法12C k M k =+,取123,5k k ==,设明文为“cryptography is an applied science ”,计算相应的密文。

解:明文: cryptography is an applied science35C M =+加密: c:335(mod 28)14⨯+= 对应得到字母n; r:1835(mod 28)3⨯+= 对应得到字母c; y:2535(mod 28)24⨯+=对应得到字母x; 其余字母的解密运算类似,略.通过计算相应的密文为:ncxyivzchyaxbdfbhsbhyymdtqbfndtsnt2.用Vigenere 算法加密明文“The meeting will be held at afternoon ”,设密钥为:hello 。

解:起始密钥串是:hello ,根据编码规则25,,1,0===Z B A ,密钥串的数字表为(7,4,11,11,14),明文串The meeting will be held at afternoon 进行维吉尼亚加密和解密运算。

加密运算如下表:3.利用穷举搜索法编写程序破译如下利用移位密码加密的密文:BEEAKFYDJXUQYHYJQRYHTYJIQFBQDUYJIIKFUHCQD解:根据移位密码的特点,密钥k的取值有26种可能,即就是1,2…26, 当k=1时,将输入的密文所对应的码向前移一位,即就是各位所对应的码减去1,然后输出消息,…当k=25时,各位所对应的码减去25,然后输出消息,当k=26时,不变,输出的文明和密文相同。

程序如下:#include <stdio.h>void main(){int i,k,t;char j,temp[26],m[41];char c[41]={'B','E','E','E','A','K','F','Y','D','J','X','U','Q','Y','H','Y','J','Q','R','Y','H' , 'T','Y','J','I','Q','F','B','Q','D','U', 'Y','J','I','I','K','F','U','H','C','Q', 'D'};for(i=1,j='A';i<=26,j<='Z';i++,j++){temp[i]=j;}for(k=1;k<=26;k++){printf("the %dth result is: ",k);for(i=0;i<41;i++){for(t=1;t<=26;t++){if(c[i]==temp[t]){if(t-k>0)t=(t-k)%26;else if(t-k<0)t=(t-k+26)%26;elset=26;m[i]=temp[t];break;}}printf("%c",m[i]); }printf("\n");}}4.什么是单向陷门函数?单向陷门函数有什么特点?单向陷门函数如何应用于非对称密码体制?答:单向陷门函数是满足下列条件的函数:D V f → 1) 对于任意给定的D x ∈,计算()y f x =是容易的;2) 对于几乎所有任意给定V y ∈, 计算D x ∈使得()y f x =,在计算上是困难的,即,计算1()x f y -=是困难的。

信息安全概论习题参考答案第1章概论1.什么是信息技术?答:笼统地说,信息技术是能够延长或扩展人的信息能力的手段和方法。

本书中,信息技术是指在计算机和通信技术支持下,用以获取、加工、存储、变换、显示和传输文字、数值、图像、视频、音频以及语音信息,并且包括提供设备和信息服务两大方面的方法与设备的总称。

也有人认为信息技术简单地说就是3C:Computer+Communication+Control。

2.信息安全的基本属性主要表现在哪几个方面?答:(1)完整性(Integrity)(2)保密性(Confidentiality)(3)可用性(Availability)(4)不可否认性(Non-repudiation)(5)可控性(Controllability)3.信息安全的威胁主要有哪些?答:(1)信息泄露(2)破坏信息的完整性(3)拒绝服务(4)非法使用(非授权访问)(5)窃听(6)业务流分析(7)假冒(8)旁路控制(9)授权侵犯(10)特洛伊木马(11)陷阱门(12)抵赖(13)重放(14)计算机病毒(15)人员不慎(16)媒体废弃(17)物理侵入(18)窃取(19)业务欺骗等第2章信息保密技术1.密码学发展分为哪几个阶段?各自的特点是什么?答:第一个阶段:从几千年前到1949年。

古典加密计算机技术出现之前密码学作为一种技艺而不是一门科学第二个阶段:从1949年到1975年。

标志:Shannon发表“CommunicationTheoryofSecrecy System”密码学进入了科学的轨道主要技术:单密钥的对称密钥加密算法第三个阶段:1976年以后标志:Diffie,Hellman发表了“New Directions of Crypto graphy”开创了公钥密码学的新纪元。

2.设计分组密码的主要指导原则是什么?实现的手段主要是什么?答:a.为了保证密码的安全性,Shannon提出的混乱原则和扩散原则。

RAR文件格式的研究[摘要] 随着科技的发展,RAR文件的使用已经渗透到人们生活,越来越多的工具被开发出来处理压缩文件,例如Winrar,zip,gzip等等,这些工具都为用户提供了良好的管理界面环境。

RAR文件中蕴藏着丰富的个人信息,发掘分析其中的有用线索是调查取证的重要手段,而其首要条件就是需要对RAR文件进行格式解析。

本文利用RAR实验室提供的Unrar程序对rar数据文件进行格式解析,从而为证据信息获取提供重要手段。

[关键词]Winrar文件压缩文件格式分析加密解密UnrarThe Research of Rar Files’ FormatAbstract With the rapid development and application of computer and network,the usage of RAR files using computer more and more furious, more and more tools which come out for dealing with compressed files, such as winrar, zip, pzip etc. These tools all provide a friendly user-interface. There are rich personal information containing in RAR files. Analyzing and extracting the useable clues is very significant for case-investigation and evidence-gaining. But chiefly you have to parse the file format of RAR files. RAR lab privides the unrar functions which can be used to do the parsing work. These functions will be an important information-gaining tools.Key Words Winrar Files Compressed-File Formats analysis Encryption-and-decryption Unrar function目录引言 (1)第一章RAR简介 (2)第二章RAR2.1 实例 (3)2.2 文件块结构 (3)2.2.1 标记块 (4)2.2.2 压缩文件头 (4)2.2.3 文件头 (5)2.2.4 结尾块 (8)2.2.5 旧风格的块类型 (8)第三章RAR文件解压流程 (11)3.1 压缩文件处理步骤 (11)3.2 压缩文件处理流程图 (13)第四章加密RAR文件数据的处理 (14)4.1 密钥的生成 (14)4.2 源数据的恢复 (14)第五章Unrar源程序分析 (15)5.1 典型函数分析 (15)5.1.1 RAR外围处理函数 (15)5.1.2 文件头处理函数 (18)5.1.3 RAR文件数据处理函数 (20)5.1.4 其余处理函数 (22)5.2 RAR解压缩的代码 (24)第六章总结与展望 (26)致谢语...................................................................................................... 错误!未定义书签。

第七章 简答题及计算题⑴公钥密码体制与对称密码体制相比有哪些优点和不足?答:对称密码一般要求: 1、加密解密用相同的密钥 2、收发双方必须共享密钥安全性要求: 1、密钥必须保密 2、没有密钥,解密不可行 3、知道算法和若干密文不足以确定密钥 公钥密码一般要求:1、加密解密算法相同,但使用不同的密钥2、发送方拥有加密或解密密钥,而接收方拥有另一个密钥 安全性要求: 1、两个密钥之一必须保密 2、无解密密钥,解密不可行3、知道算法和其中一个密钥以及若干密文不能确定另一个密钥⑵RSA 算法中n =11413,e =7467,密文是5859,利用分解11413=101×113,求明文。

解:10111311413n p q =⨯=⨯=()(1)(1)(1001)(1131)11088n p q ϕ=--=--=显然,公钥e=7467,满足1<e <()n ϕ,且满足gcd(,())1e n ϕ=,通过公式1mod11088d e ⨯≡求出1mod ()3d e n ϕ-≡=,由解密算法mod d m c n ≡得3mod 5859mod114131415d m c n ≡==⑶在RSA 算法中,对素数p 和q 的选取的规定一些限制,例如:①p 和q 的长度相差不能太大,相差比较大; ②P-1和q-1都应有大的素因子;请说明原因。

答:对于p ,q 参数的选取是为了起到防范的作用,防止密码体制被攻击①p ,q 长度不能相差太大是为了避免椭圆曲线因子分解法。

②因为需要p ,q 为强素数,所以需要大的素因子 ⑸在ElGamal 密码系统中,Alice 发送密文(7,6),请确定明文m 。

⑺11Z 上的椭圆曲线E :236y x x =++,且m=3。

①请确定该椭圆曲线上所有的点;②生成元G=(2,7),私钥(5,2)2B B n P ==,明文消息编码到(9,1)m P =上,加密是选取随机数k=3,求加解密过程。

第七章 简答题及计算题⑴公钥密码体制与对称密码体制相比有哪些优点和不足?答:对称密码一般要求: 1、加密解密用相同的密钥 2、收发双方必须共享密钥安全性要求: 1、密钥必须保密 2、没有密钥,解密不可行 3、知道算法和若干密文不足以确定密钥 公钥密码一般要求:1、加密解密算法相同,但使用不同的密钥2、发送方拥有加密或解密密钥,而接收方拥有另一个密钥 安全性要求: 1、两个密钥之一必须保密 2、无解密密钥,解密不可行3、知道算法和其中一个密钥以及若干密文不能确定另一个密钥⑵RSA 算法中n =11413,e =7467,密文是5859,利用分解11413=101×113,求明文。

解:10111311413n p q =⨯=⨯=()(1)(1)(1001)(1131)11088n p q ϕ=--=--=显然,公钥e=7467,满足1<e <()n ϕ,且满足gcd(,())1e n ϕ=,通过公式1mod11088d e ⨯≡求出1mod ()3d e n ϕ-≡=,由解密算法mod d m c n ≡得3mod 5859mod114131415d m c n ≡==⑶在RSA 算法中,对素数p 和q 的选取的规定一些限制,例如:①p 和q 的长度相差不能太大,相差比较大; ②P-1和q-1都应有大的素因子;请说明原因。

答:对于p ,q 参数的选取是为了起到防范的作用,防止密码体制被攻击①p ,q 长度不能相差太大是为了避免椭圆曲线因子分解法。

②因为需要p ,q 为强素数,所以需要大的素因子 ⑸在ElGamal 密码系统中,Alice 发送密文(7,6),请确定明文m 。

⑺11Z 上的椭圆曲线E :236y x x =++,且m=3。

①请确定该椭圆曲线上所有的点;②生成元G=(2,7),私钥(5,2)2B B n P ==,明文消息编码到(9,1)m P =上,加密是选取随机数k=3,求加解密过程。