CCNA Discovery

家庭和小型企业网络

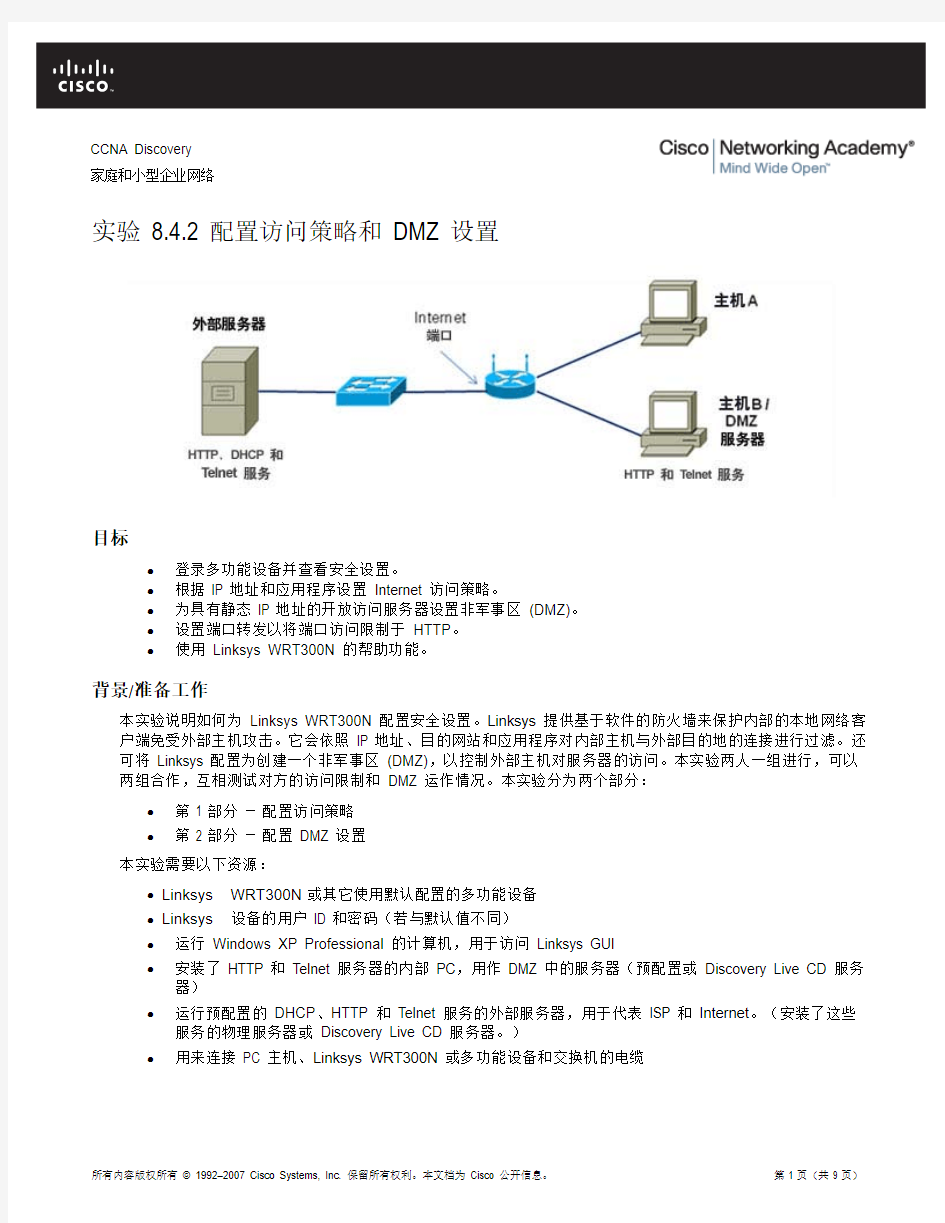

实验 8.4.2 配置访问策略和 DMZ 设置

目标

?登录多功能设备并查看安全设置。

?根据 IP 地址和应用程序设置 Internet 访问策略。

?为具有静态 IP 地址的开放访问服务器设置非军事区 (DMZ)。

?设置端口转发以将端口访问限制于 HTTP。

?使用 Linksys WRT300N 的帮助功能。

背景/准备工作

本实验说明如何为 Linksys WRT300N 配置安全设置。Linksys 提供基于软件的防火墙来保护内部的本地网络客户端免受外部主机攻击。它会依照 IP 地址、目的网站和应用程序对内部主机与外部目的地的连接进行过滤。还可将 Linksys 配置为创建一个非军事区 (DMZ),以控制外部主机对服务器的访问。本实验两人一组进行,可以两组合作,互相测试对方的访问限制和 DMZ 运作情况。本实验分为两个部分:

?第 1 部分-配置访问策略

?第 2 部分-配置 DMZ 设置

本实验需要以下资源:

? Linksys WRT300N 或其它使用默认配置的多功能设备

? Linksys 设备的用户 ID 和密码(若与默认值不同)

?运行 Windows XP Professional 的计算机,用于访问 Linksys GUI

?安装了 HTTP 和 Telnet 服务器的内部 PC,用作 DMZ 中的服务器(预配置或 Discovery Live CD 服务器)

?运行预配置的 DHCP、HTTP 和 Telnet 服务的外部服务器,用于代表 ISP 和 Internet。(安装了这些服务的物理服务器或 Discovery Live CD 服务器。)

?用来连接 PC 主机、Linksys WRT300N 或多功能设备和交换机的电缆

第 1 部分-配置访问策略

步骤 1:构建网络和配置主机

a. 将主机计算机连接到多功能设备上的交换机端口,如拓扑图所示。主机 A 是控制台,用于访问 Linksys

GUI。主机 B 首先是测试机,后来用作 DMZ 服务器。

b. 使用 Windows XP 网络连接和 TCP/IP 属性为这两台主机配置 IP 设置。确保主机 A 配置为 DHCP 客

户端。在 192.168.1.x 范围内为主机 B 分配静态 IP 地址,子网掩码为 255.255.255.0。默认网关应为

Linksys 设备的内部本地网络地址。

注意:如果主机 B 已经是 DHCP 客户端,您可使用 Linksys Basic Setup 屏幕上的 DHCP Reservation

功能保留其当前地址,并使之成为静态地址。

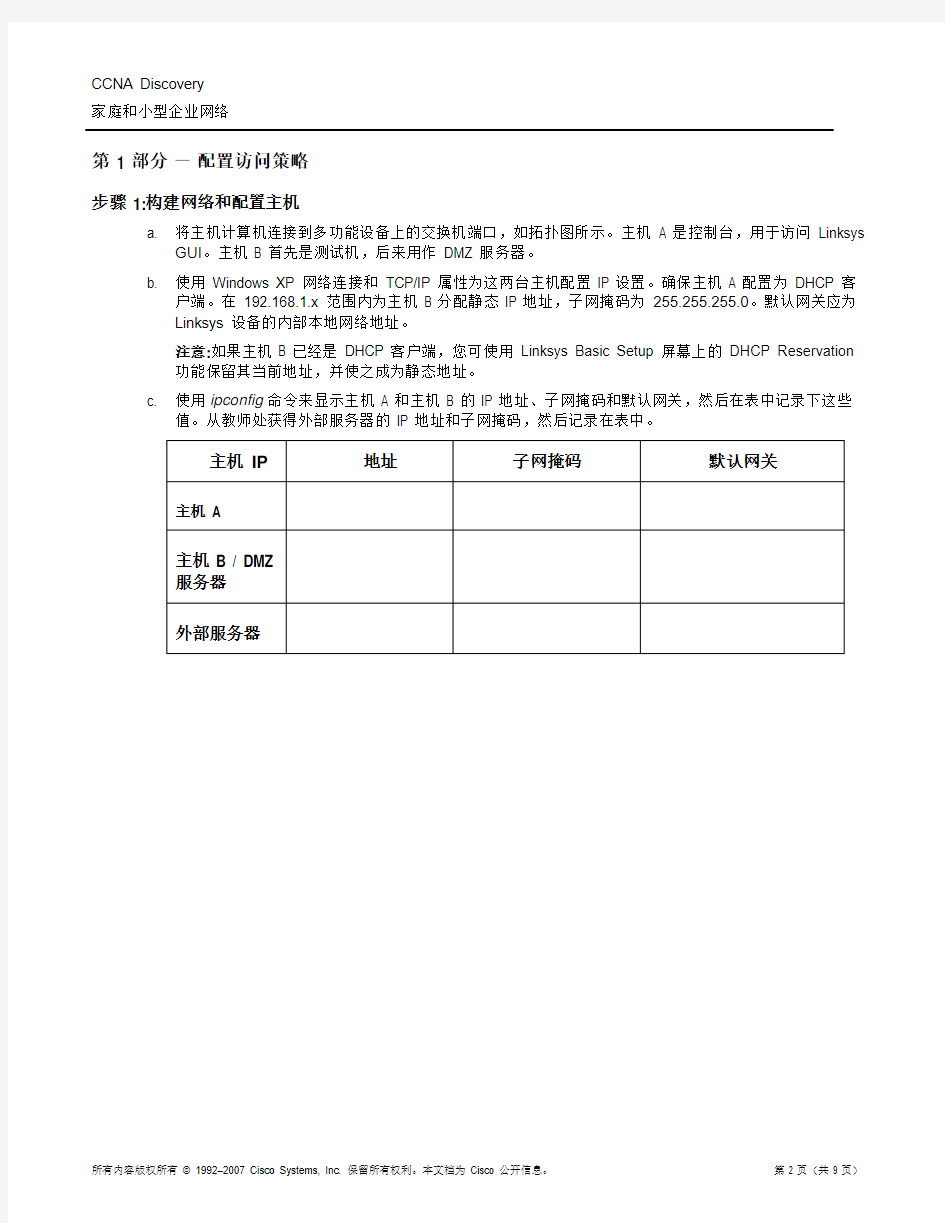

c. 使用ipconfig命令来显示主机 A 和主机 B 的 IP 地址、子网掩码和默认网关,然后在表中记录下这些

值。从教师处获得外部服务器的 IP 地址和子网掩码,然后记录在表中。

地址子网掩码默认网关

主机 IP

主机 A

主机 B / DMZ

服务器

外部服务器

步骤 2:登录用户界面

a. 要访问 Linksys 或多功能设备的 Web 式 GUI,打开浏览器并输入设备的默认内部 IP 地址,一般为

192.168.1.1。

b. 使用默认用户 ID 和密码登录,如果帐户密码不是默认值,请向教师索取。

c. 多功能设备应配置为从外部 DHCP 服务器获取 IP 地址。登录多功能设备后显示的默认屏幕是

Setup > Basic Setup。Internet 连接类型是什么?

____________________________________________________________________________

d. 多功能设备的默认路由器(内部)IP 地址和子网掩码是什么?

____________________________________________________________________________

e. 单击 Status > Router 选项卡,确保多功能设备从 DHCP 服务器收到外部 IP 地址。

f. 分配给多功能设备的外部 IP 地址和子网掩码是什么?

___________________________________________________________________________

步骤 3:查看多功能设备防火墙设置

a. Linksys WRT300N 提供使用网络地址转换 (NAT) 的基本防火墙。此外,它还具有状态封包侦测 (SPI)

防火墙功能,可检测和阻止 Internet 上未经请求的通信量。

b. 在主屏幕中,单击Security选项卡以查看Firewall和Internet Filter 状态。SPI Firewall Protection

的状态是什么? ______________________________________________________________

c. 选中了哪个Internet Filter 复选框? ______________________________________________

d. 单击Help以了解有关这些设置的详细信息。过滤 IDENT 有什么好处?

____________________________________________________________________________

步骤 4:根据 IP 地址设置 Internet 访问限制

在实验 7.3.5 中,我们已了解到可使用无线安全功能来根据机器的 MAC 地址,控制哪些无线客户端计算机可访问多功能设备。如此可防止未授权的外部计算机连接无线接入点 (AP),并获得对内部本地网络和 Internet 的访问权。

多功能设备还可控制哪些内部用户可通过本地网络访问 Internet。您可创建 Internet 访问策略,从而根据 IP 地址、MAC 地址和其它条件来拒绝或允许特定内部计算机对 Internet 的访问。

a. 在多功能设备的主屏幕中,单击Access Restrictions选项卡以定义Access Policy 1。

b. 输入Block-IP作为策略名称。选择Enabled以启用该策略,然后选择Deny以阻止指定 IP 地址访问

Internet。

c. 单击Edit List按钮,然后输入主机 B 的 IP 地址。单击Save Settings,然后单击Close。单击Save

Settings以保存 Internet Access Policy 1 – Block IP。

d. 尝试从主机 B 访问外部 Web 服务器,以此来测试该策略。打开浏览器并在地址区域输入外部服务器的

IP 地址。您能否访问该服务器?

____________________________________________________________________________

e. 将 Block-IP Policy 的状态更改为Disabled,然后单击Save Settings。您现在能否访问该服务器?

____________________________________________________________________________

f. 还可如何使用访问策略来阻止 Internet 访问?

____________________________________________________________________________

步骤 5:根据应用设置 Internet 访问策略

您可创建 Internet 访问策略,阻止 Internet 中使用某些 Internet 应用或协议的特定计算机。

a. 在 Linksys GUI 主屏幕中,单击 Access Restrictions 选项卡以定义 Internet Access Policy。

b. 输入 Block-Telnet 作为策略名称。选择 Enabled 以启用该策略,然后单击 Allow 以允许指定的 IP 地址

访问 Internet(只要该地址不属于被阻止的应用即可)。

c. 单击 Edit List 按钮,然后输入主机 B 的 IP 地址。单击 Save Settings,然后单击 Close。

还可阻止其它哪些 Internet 应用和协议?

____________________________________________________________________________

d. 从可阻止的应用列表中选择Telnet应用,然后单击向右的双箭头以将其添加到Blocked List。单击

Save Settings。

e. 使用开始 > 所有程序 > 附件 > 命令提示符来打开命令提示符,然后测试该策略。

f. 使用ping 命令从主机 B ping 外部服务器的 IP 地址。

您能否 ping 通该服务器?__________________________________________________________

g. 使用命令 telnet A.B.C.D 从主机 B telnet 至外部服务器的 IP 地址,其中 A.B.C.D 为该服务器的 IP 地

址。

您能否 telnet 至该服务器?_________________________________________________________

注意:如果您这次不打算执行实验第 2 部分,而其他人会在您之后使用此设备,则跳至第 2 部分的步骤

3,将多功能设备恢复为默认设置。

第 2 部分-在多功能设备上配置 DMZ

步骤 1:设置简单的 DMZ

某些时候,有必要允许 Internet 访问计算机,同时仍需对本地网络内的其它计算机提供保护。为此,您可设置一个非军事区 (DMZ),以允许访问指定服务器的任何端口和服务。任何对多功能设备外部地址的服务请求都会被重定向至指定的服务器。

a. 主机 B 将作为 DMZ 服务器运行,其上应运行有 HTTP 和 Telnet 服务。确保主机 B 拥有静态 IP 地

址;或者,如果主机 B 为 DHCP 客户端,您可使用 Linksys 设备Basic Setup屏幕上的DHCP

Reservation 功能,保留其当前地址,并使之成为静态地址。

b. 在 Linksys GUI 主屏幕中,单击Applications & Gaming选项卡,然后单击DMZ。

c. 单击Help以了解有关 DMZ 的详细信息。您还会因其它哪些原因想在 DMZ 中设置主机?

____________________________________________________________________________

d. DMZ 功能默认被禁用。选择Enabled以启用 DMZ。保留Source IP Address的选项为Any IP

Address,然后在Destination IP address中输入主机 B 的 IP 地址。单击Save Settings,然后在收

到提示时单击Continue。

e. 从外部服务器 ping 多功能设备的外部地址,以测试对 DMZ 服务器的基本访问。使用ping –a 命令来

验证响应的确实是 DMZ 服务器,而不是多功能设备。您能否 ping 通 DMZ 服务器?

_______________________________________________________________________________

f. 在外部服务器上打开浏览器,然后指向多功能设备的外部 IP 地址,以测试对 DMZ 服务器的 HTTP 访

问。使用内部地址,从主机 A 尝试对主机 B 执行相同的操作。

您能否访问该网页?_______________________________________________________________

g. 如步骤 5 所述打开命令提示符来测试 telnet 访问。使用命令telnet A.B.C.D telnet 至多功能设备的外部

IP 地址,其中 A.B.C.D 为多功能设备的外部地址。

您能否 telnet 至该服务器?__________________________________________________________ 步骤 2:设置主机的单一端口转发功能

步骤 6 中的基本 DMZ 托管设置允许对该服务器上所有端口和所运行服务(例如 HTTP、FTP 和 Telnet)进行访问。若主机用作特定用途(例如 FTP 或 Web 服务),则应将访问限制为所提供服务的类型。单一端口转发可实现此目的,而且比基本 DMZ 更安全,因为它只会打开需要的端口。完成此步骤前,首先按照步骤 1 所述禁用 DMZ 设置。

主机 B 是端口转发至的服务器,但访问被限制为仅允许 HTTP (web) 协议。

a. 在主屏幕中,单击Applications & Gaming选项卡,然后单击Single Port Forwarding 以指定应用

和端口号。

b. 单击Application Name下第一个项目的下拉菜单,然后选择HTTP。这是 Web 服务器协议端口 80。

c. 在第一个To IP Address字段,输入主机 B 的 IP 地址,然后选择Enabled。单击Save Settings。

d. 在外部服务器上打开浏览器,然后指向多功能设备的外部 IP 地址,以测试对 DMZ 主机的 HTTP 访

问。使用主机 A 上的浏览器尝试对主机 B 执行相同的操作。

您能否访问该网页?_______________________________________________________________

e. 如步骤 5 所述,打开命令提示符来测试 telnet 访问。使用命令telnet A.B.C.D尝试 telnet 至多功能设

备的外部 IP 地址,其中 A.B.C.D 为多功能设备的外部 IP 地址。

您能否 telnet 至该服务器? __________________________________________________________

步骤 3:将多功能设备恢复为默认设置

b. 要将 Linksys 恢复为出厂默认设置,单击Administration > Factory Defaults选项卡。

f. 单击Restore Factory Defaults按钮。对设置所作的任何输入或更改都会丢失。

注意:可使用Administration > Management选项卡上的Backup Configuration和Restore

Configuration 来保存当前设置和在稍后恢复。

思科中小企业网络安全解决方案

思科中小企业网络安全解决方案 供应商:思科系统网络技术有限公司发布时间:2006-05-11 10:39:58 “为数据处理系统建立和采用的技术和管理的安全保护,保护计算机硬件、软件和数据不因偶然和恶意的原因遭到破坏、更改和泄漏”。 ----国际标准化组织(ISO) 从“信息化高速公路”到“数字地球”,信息化浪潮席卷全球。Internet的迅猛发展不仅带动了信息产业和国民经济地快速增长,也为企业的发展带来了勃勃生机。 以Internet 为代表的信息技术的发展不仅直接牵动了企业科技的创新和生产力的提高,也逐渐成为提高企业竞争力的重要力量。 企业通过Internet 可以把遍布世界各地的资源互联互享,但因为其开放性,在Internet 上传输的信息在安全性上不可避免地会面临很多危险。当越来越多的企业把自己的商务活动放到网络上后,针对网络系统的各种非法入侵、病毒等活动也随之增多。 而我们面临的这些信息安全问题的解决,主要还是依赖于现代信息理论与技术手段;依赖于安全体系结构和网络安全通信协议等技术;依赖借助于此产生

的各种硬件的或软件的安全产品。这样,这些安全产品就成为大家解决安全问题的现实选择。 中国网络安全需求分析 网络现状分析 中国国内企业和政府机构都希望能具有竞争力并提高生产效率,这就必须对市场需求作出及时有力的响应,从而引发了依赖互联网来获取、共享信息的趋势,这样才能进一步提高生产效率进而推动未来增长。 然而,有网络的地方就有安全的问题。过去的网络大多是封闭式的,因而比较容易确保其安全性,简单的安全性设备就足以承担其任务。然而,当今的网络已经发生了变化,确保网络的安全性和可用性已经成为更加复杂而且必需的任务。用户每一次连接到网络上,原有的安全状况就会发生变化。所以,很多企业频繁地成为网络犯罪的牺牲品。因为当今网络业务的复杂性,依靠早期的简单安全设备已经对这些安全问题无能为力了。 主要网络安全问题及其危害---- 网络网络攻击在迅速地增多。 网络攻击通常利用网络某些内在特点,进行非授权的访问、窃取密码、拒绝服务等等。 考虑到业务的损失和生产效率的下降,以及排除

一 telnet 你的路由器地址然后输入密码,一般为CISCO,然后ENA,输入密码CISCO 这样就进到了特权模式了,CONF T 回车进入配置模式,想配置什么就在这里配置好了。顺便给你点命令吧思科命令大全Access-enable 允许路由器在动态访问列表中创建临时访问列表入口Access-group 把访问控制列表(ACL)应用到接口上Access-list 定义一个标准的IP ACL Access-template 在连接的路由器上手动替换临时访问列表入口Appn 向APPN 子系统发送命令Atmsig 执行ATM 信令命令 B 手动引导操作系统Bandwidth 设置接口的带宽Banner motd 指定日期信息标语Bfe 设置突发事件手册模式Boot system 指定路由器启动时加载的系统映像Calendar 设置硬件日历Cd 更改路径Cdp enable 允许接口运行CDP 协议Clear 复位功能Clear counters 清除接口计数器Clear interface 重新启动接口上的件逻辑Clockrate 设置串口硬件连接的时钟速率,如网络接口模块和接口处理器能接受的速率Cmt 开启/关闭FDDI 连接管理功能Config-register 修改配置寄存器设置Configure 允许进入存在的配置模式,在中心站点上维护并保存配置信息Configure memory 从NVRAM 加载配置信息Configure terminal 从终端进行手动配置Connect 打开一个终端连接Copy 复制配置或映像数据Copy flash tftp 备份系统映像文件到TFTP 服务器Copy running-config startup-config 将RAM 中的当前配置存储到NVRAM Copy running-config tftp 将RAM 中的当前配置存储到网络TFTP 服务器上Copy tftp flash 从TFTP 服务器上下载新映像到Flash Copy tftp running-config 从TFTP 服务器上下载配置文件Debug 使用调试功能Debug dialer 显示接口在拨什么号及诸如此类的信息Debug ip rip 显示RIP 路由选择更新数据 Debug ipx routing activity 显示关于路由选择协议(RIP)更新数据包的信息Debug ipx sap 显示关于SAP(业务通告协议)更新数据包信息Debug isdn q921 显示在路由器 D 通道ISDN 接口上发生的数据链路层(第 2 层)的访问过程Debug ppp 显示在实施PPP 中发生的业务和交换信息Delete 删除文件Deny 为一个已命名的IP ACL 设置条件Dialer idle-timeout 规定线路断开前的空闲时间的长度Dialer map 设置一个串行接口来呼叫一个或多个地点Dialer wait-for-carrier-time 规定花多长时间等待一个载体Dialer-group 通过对属于一个特定拨号组的接口进行配置来访问控制Dialer-list protocol 定义一个数字数据接受器(DDR)拨号表以通过协议或ACL 与协议的组合来控制控制拨号Dir 显示给定设备上的文件Disable 关闭特许模式Disconnect 断开已建立的连接Enable 打开特许模式Enable password 确定一个密码以防止对路由器非授权的访问Enable password 设置本地口令控制不同特权级别的访问Enable secret 为enable password 命令定义额外一层安全性(强制安全,密码非明文显示) Encapsulation frame-relay 启动帧中继封装Encapsulation novell-ether 规定在网络段上使用的Novell 独一无二的格式Encapsulation PPP 把PPP 设置为由串口或ISDN 接口使用的封装方法Encapsulation sap 规定在网络段上使用的以太网802.2 格式Cisco 的密码是sap End 退出配置模式Erase 删除闪存或配置缓存Erase startup-config 删除NVRAM 中的内容Exec-timeout 配置EXEC 命令解释器在检测到用户输入前所等待的时间Exit 退出所有配置模式或者关闭一个激活的终端会话和终止一个EXEC Exit 终止任何配置模式或关闭一个活动的对话和结束EXEC format 格式化设备Frame-relay local-dlci 为使用帧中继封装的串行线路启动本地管理接口(LMI)Help 获得交互式帮助系统History 查看历史记录Hostname 使用一个主机名来配置路由器,该主机名以提示符或者缺省文件名的方式使用Interface 设置接口类型并且输入接口配置模式Interface 配置接口类型和进入接口配置模式Interface serial 选择接口并且输入接口配置模式Ip access-group 控制对一个接口的访问Ip address 设定接口的网络逻辑地址Ip address 设置

关于网络专业的各类认证考试 1、思科认证体系 CCNA 课程介绍 1、教材: 英文:CISCO STUDENT GUIDE英文原版教材;考试号:640-802 中文:《思科网络技术教程上、下册》目前还没有最新版。 2、辅导资料:《CCNA:Cisco Certified Network Associate 复习重点及模拟试卷(英文原版)》,考试号:640-802 3、配套光盘:模拟实验,模拟考试 培训目标 使用相关技术建立可扩展的路由网络 使用多层交换技术建立校园网 为校园局域网、路由交换广域网和远程访问改善信息流量、冗余和实施情况 开发和实施全球企业内部互联网 为在多协议客户服务环境下的思科路由器和交换机排除故障 职位包括:网络经管主管、中级维护工程师、中级系统工程师、网络工程师、开发工程师为了满足互联网的高速发展对专业工程师的需求,思科系统公司(CISCO SYSTEM INC) 于1993年设立了思科认证互联网工程师初级到高级的一系列课程,CCNA为初级认证,同时有CCNP、CCDP、CCNP Specialization、CCDP Speciali zation等高级认证及CCIE最高级认证。整套认证主要致力于网络维护与网络设计两个方向。 思科证书CCNA介绍(Cisco Certification Introduction)CCNA认证思科路由器及局域网交换机(ICND)课程教会您如何进行中小型企业分析、设计并实现最佳的Cisco产品的安装、配置和调制技术。 CCNP 课程介绍 642-901 BSCI构建可扩展的Cisco互联网络(Building Scalable Cisco Int ernetworks) 642-812 BCMSN构建Cisco的多层交换网络(Building Cisco Multilayer S witched Networks)

思科自防御网络安全方案典型配置 1. 用户需求分析 客户规模: ?客户有一个总部,具有一定规模的园区网络; ?一个分支机构,约有20-50名员工; ?用户有很多移动办公用户 客户需求: ?组建安全可靠的总部和分支LAN和WAN; ?总部和分支的终端需要提供安全防护,并实现网络准入控制,未来实现对VPN用户的网络准入检查; ?需要提供IPSEC/SSLVPN接入; ?在内部各主要部门间,及内外网络间进行安全区域划分,保护企业业务系统; ?配置入侵检测系统,检测基于网络的攻击事件,并且协调设备进行联动; ?网络整体必须具备自防御特性,实现设备横向联动抵御混合式攻击; ?图形化网络安全管理系统,方便快捷地控制全网安全设备,进行事件分析,结合拓扑发现攻击,拦截和阻断攻击; ?整体方案要便于升级,利于投资保护; 思科建议方案: ?部署边界安全:思科IOS 路由器及ASA防火墙,集成SSL/IPSec VPN; ?安全域划分:思科FWSM防火墙模块与交换机VRF及VLAN特性配合,完整实现安全域划分和实现业务系统之间的可控互访; ?部署终端安全:思科准入控制NAC APPLIANCE及终端安全防护CSA解决方案紧密集成; ?安全检测:思科IPS42XX、IDSM、ASA AIP模块,IOS IPS均可以实现安全检测并且与网络设备进行联动; ?安全认证及授权:部署思科ACS 4.0认证服务器; ?安全管理:思科安全管理系统MARS,配合安全配置管理系统CSM使用。

2. 思科建议方案设计图 点击放大 3. 思科建议方案总体配置概述 ?安全和智能的总部与分支网络 o LAN:总部,核心层思科Cat6500;分布层Cat4500;接入层Cat3560和CE500交换机,提供公司总部园区网络用户的接入;分支可以采用思科ASA5505 防火墙内嵌的 8FE接口连接用户,同时其头两个LAN端口支持POE以太网供电,可以连接AP及IP 电话等设备使用,并且ASA5505留有扩展槽为便于以后对于业务模块的支持。 o WAN:总部ISR3845 路由器,分支ISR2811或者ASA防火墙,实现总部和分支之间安全可靠地互联,可以采用专线,也可以经由因特网,采用VPN实现;并且为远程办公 用户提供IPSEC/SSL VPN的接入。 ?总部和分支自防御网络部署说明 o总部和分支路由器或者ASA防火墙,IPS,及IPSec VPN和WEB VPN功能,实现安全的网络访问和应用传输,以及高级的应用控制;另外,可利用思科Auto-Secure功能 快速部署基本的安全功能。 o安全域划分:实现行业用户内部业务系统逻辑隔离,并且保证在策略允许的情况下实现可控的互访,可以利用思科FWSM防火墙模块与C6K交换机完美集成,并且思科交换 机VRF特性相结合,二层VLAN隔离,三层VRF隔离,最终利用VRF终结业务对应不 同的虚拟防火墙,并且配置各个业务网段专用虚拟防火墙实现不同安全区域业务之间的 可控互访。 o终端安全:终端安全=NAC+CSA,利用思科NAC APPLINACE 解决方案通过配置CAM/CAS两台设备实现思科NAC解决方案保证对于网络内主机的入网健康检查,利用 思科CSA软件对于用户服务器及客户机进行安全加固、病毒零天保护、限制非法应用 (P2P)、限制U盘使用等操作,并且两套解决方案可以实现完美结合,并且CSA和与 MARS以及IPS进行横向联动,自动拦截攻击。 o安全检测:思科IPS42XX、IDSM、ASA AIP模块均可以实现安全检测并与网络设备进行联动,思科安全IPS设备支持并联和串连模式,旁路配置时可以监控各个安全域划分 区域内部业务,识别安全风险,与MARS联动,也可以与思科网络设备防火墙、C6K交

switch> 用户模式 1:进入特权模式 enable switch> enable switch# 2:进入全局配置模式 configure terminal switch> enable switch#c onfigure terminal switch(conf)# 3:交换机命名 hostname aptech2950 以aptech2950为例 switch> enable switch#c onfigure terminal switch(conf)#hostname aptch-2950 aptech2950(conf)# 4:配置使能口令 enable password cisco 以cisco为例 switch> enable switch#c onfigure terminal switch(conf)#hostname aptch2950 aptech2950(conf)# enable password cisco 5:配置使能密码 enable secret ciscolab 以cicsolab为例 switch> enable switch#c onfigure terminal switch(conf)#hostname aptch2950 aptech2950(conf)# enable secret ciscolab 6:设置虚拟局域网vlan 1 interface vlan 1 switch> enable switch#c onfigure terminal switch(conf)#hostname aptch2950 aptech2950(conf)# interface vlan 1 aptech2950(conf-if)#ip address 192.168.1.1 255.255.255.0 配置交换机端口ip 和子网掩码 aptech2950(conf-if)#no shut 是配置处于运行中aptech2950(conf-if)#exit aptech2950(conf)#ip default-gateway 192.168.254 设置网关地址 7:进入交换机某一端口 interface fastehernet 0/17 以17端口为例switch> enable switch#c onfigure terminal switch(conf)#hostname aptch2950 aptech2950(conf)# interface fastehernet 0/17 aptech2950(conf-if)#

实验三交换机的VLAN配置 一、实验目的 1. 理解理解Trunk链路的作用和VLAN的工作原理 2. 掌握交换机上创建VLAN、接口分配 3.掌握利用三层交换机实现VLAN间的路由的方法。 二、实验环境 本实验在实验室环境下进行操作,需要的设备有:配置网卡的PC机若干台,双绞线若干条,CONSOLE线缆若干条,思科交换机cisco 2960两台。 三、实验内容 1. 单一交换机的VLAN配置; 2. 跨交换机VLAN配置,设置Trunk端口; 3. 测试VLAN分配结果; 4.在三层交换机上实现VLAN的路由; 5.测试VLAN间的连通性 四、实验原理 1.什么是VLAN VLAN是建立在局域网交换机上的,以软件方式实现逻辑工作组的划分与管理,逻辑工作组的站点不受物理位置的限制,当一个站点从一个逻辑工作组移到另一个逻辑工作组时,只需要通过软件设定,而不需要改变它在网络中的物理位置;当一个站点从一个物理位置移动到另一个物理位置时,只要将该计算机连入另一台交换机,通过软件设定后该计算机可成为原工作组的一员。 相同VLAN内的主机可以相互直接通信,不同VLAN中的主机之间不能直接通信,需要借助于路由器或具有路由功能的第三层交换机进行转发。广播数据包只可以在本VLAN内进行广播,不能传输到其他VLAN中。 2.交换机的端口 以太网交换机的每个端口都可以分配给一个VLAN,分配给同一个VLAN的端口共享广播域,即一个站点发送广播信息,同一VLAN中的所有站点都可以接收到。 交换机一般都有三种类型的端口:TRUNK口、ACCESS口、CONSOLE口。 ?CONSOLE端口:它是专门用于对交换机进行配置和管理的。通过Console 端口连接并配置交换机,是配置和管理交换机必须经过的步骤。 ?ACCESS口(默认):ACCESS端口只能通过缺省VLAN ID的报文。

网络应用基础课程实验报告 院系:________________________ 专业:_____ _________ 班级:__ ____________________指导老师:___________________________学号:_______________________姓名:________________________

目录 实验一Google地球和维基 ............ 错误!未定义书签。实验二AC网站注册 ....................... 错误!未定义书签。实验三网线制作 ............................ 错误!未定义书签。实验四Ad-Hoc点对点无线局域网方案错误!未定义书签。 实验五基本结构型无线局域网方案错误!未定义书签。实验六交换机的基本配置............. 错误!未定义书签。

实验一Google地球和维基 一、实验目的 1.了解Google地球的使用方法; 2.了解维基。 二、实验设备 1.PC机(要求内存128M及以上,带RJ-45接口的独立网卡,预装Win2000或Win XP系统); 2.HUB(集线器)或交换机1台; 3.制作完成的直通双绞线若干; 4.机房的电脑能上网。 三、实验内容 1.下载Google地球,安装并使用; 2.使用百度百科,了解维基等概念。 四、实验步骤 1 打开IE浏览器在百度中输入Google Earch 2 查找Google地球的界面并下载软件 3 下载完后进行安装 4 打开Google地球进行相关的操作,例如查找武汉长江职业学院。 在搜索界面输入武汉长江职业学院然后点击搜索,完成。 二 1 打开百度浏览器输入维基概念进行搜索 维基的概念是一个自由免费,内容开放的百科全书协作计划,参与者来自世界各地,这个站点使用wiki。这意味着任何人都可以编辑维基百科中的任何文章及条目。博客是由个人创建,而维基网页时有一群分享信息飞人一起创建,编辑的。

路由器是计算机网络的桥梁,是连接IP网的核心设备。通过它不仅可以连通不同的网络,还能选择数据传送的路经,并能阻隔非法访问。路由器的配置对初学者来说,并不是件容易的事。现以CISCO路由器为例,将路由器的一般常识和配置介绍给大家,供朋友们在配置路由器时参考。 一、路由器的一般常识 路由器具有创建路由、执行命令以及在网络接口上使用路由协议对数据包进行路由等功能。它的是接口、CPU和存在器,软件基础是网络互联操作系 统IOS。 1、路由器接口 ·路由器接口用作将路由器连接到网络,可以分为局域网接口和广域网接口两种。由于路由器型号的不同,接口数目和类型也不尽一样。常见的接口主要有以下几种: ·高速同步串口,可连接DDN,帧中继(Frame Relay),X.25,PSTN(模拟线路)。 ·同步/异步串口,可用软件将端口设置为同步工作方式。 ·AUI端口,即粗缆口。一般需要外接转换器(AUI-RJ45),连接10Base-T以太网络。 ·ISDN端口,可以连接ISDN网络(2B+D),可作为局域网接入Inter 之用。·AUX端口,该端口为异步端口,主要用于远程配置,也可用于拔号备份,可 与MODEM连接。支持硬件流控制(Hardware Flow Ctrol)。 ·Console端口,该端口为异步端口,主要连接终端或运行终端仿真程序的计算机,在本地配置路由器。不支持硬件流控制。 2、路由器的CPU 路由器和PC机一样,有中央处理单元CPU,而且不同的路由器,其CPU一般也不相同,CPU是路由器的处理中心。 3、路由器的内存组件 内存是路由器存储信息和数据的地方,CISCO路由器有以下几种内存组件:·ROM(Read Only Memory) ·ROM中存储路由器加电自检(POST:Power-On Self-Test)、启动程序(Bootstrap Program)和部分或全部的IOS。路由器中的ROM是可擦写的,所以IOS是可以升级的。 ·NVRAM(Nonvolatile Random Memory)

《网络设计》实训报告 课题名称:网络设计 专业:计算机网络技术 班级:网络G092 学号: 27# 姓名: 指导教师: 2010年12月27日

目录《网络设计》实训报告0 一、课程设计目的2 二、课程设计题目描述2 三、课程设计报告内容3 3.1 设计任务3 3.2 设计要求及设计步骤3 3.3 设计概述4 3.4设计方案的论证16 3.5 设计代码18 四、结论25 五、结束语25 六、参考书目26

一、课程设计目的 课程设计是教学的一个重要环节,本次课程设计的主要目的: 1.进一步加深、巩固学生对所学网络的基础知识的掌握,对《思科网络技术》的基本概念的了解。 2.通过实训,达到让学生能够将书本的知识与实际操作相结合的目的,提理论的实践应用能力、提高高动手能力。 在设计的过程中,对于出现的新问题,有新的思路,能够使用更适合的方法处理,并且是自己自学能力和一学期学习效果的检验。 二、课程设计题目描述 2.1现有需求 某高校现有两个地理位置分离的分校区,每个校区入网信息点有2000多个,现准备通过科教网接入因特网,但从科教网只申请到4个B网络 (172.17.1.0\172.17.10.0\172.17.20.0\172.17.30.0)为了安全,要求每个分校区的学生公寓子网和教师子网不在同一广播域。同时,学校现有一台服务器供学校师生链接校园网站服务。 2.2未来发展 未来的3-5年,校园电脑会增加500台左右,主要增加在科研网,用于学校对学生的科研教育用。 2.3网络功能 根据学校现有的规模和需求及发展范围建立的网络有如下功能; 1)建立学校自己的网站,向外界发布信息,并进行网络上的服务 2)科教网连接Internet,供学生及教师的学习需求 3)校园内部网络实现资源共享,以提高工作效率 4)建立网络时应注意网络的扩展性,以方便日后的网络升级和增加计算机 5)在校园内部建立学生数据库,如学生档案,成绩评定,学习及考试日程

网络安全不断努力保护连接互联网的网络系统以及与系统相关的所有数据免受未经授权的使用或免受损害。 此试题参考以下领域的内容: Introduction to Cybersecurity 1.1.1 个人数据简介 数据完整性的目标包括数据在传输期间保持不变以及不会被未经授权的实体更改。身份验证和加密是确保机密性的方法。可用性的目标是确保数据始终可用。 考试结果 / 试题反馈报告 Introduction to Cybersecurity (版本 2) - 网络安全课后评估* 以下是针对您未获得满分的试题给出的反馈。 某些交互式试题可能不显示您的答案。 1 以下哪种说法正确描述了网络安全? 正确 您的 响应 响应 它是一种安全策略开发框架。 它是基于标准的模型,用于开发防火墙技术以对抗网络犯罪分子。 它是一种面向最终用户的综合安全应用的名称,该应用用于保护工作站免遭攻击。 它不断努力保护连接互联网的系统以及与这些系统相关的数据免遭未经授权的使用或免遭损害。 2 确保数据完整性的两个目标是什么?(选择两项。) 正确 您的 响应 响应 数据随时可用。 数据在传输过程中保持不变。 对数据的访问需经过身份验证。 数据不被未经授权的实体更改。 数据在传输过程中和存储在磁盘上时经过加密。

机密性确保数据只能由已获得授权的人员访问。身份验证将有助于验证人员的身份。 此试题参考以下领域的内容: Introduction to Cybersecurity 1.2.1 组织数据简介 3 Web 服务器管理员正在配置访问设置,要求用户在访问某些网页之前先进行身份验证。通过该配置可以满足哪项信息安全要求? 正确 您的 响应 响应 完 整 性 可扩展性 可用性 机密性 此试题参考以下领域的内容: Introduction to Cybersecurity 1.2.1 组织数据简介

前思科路由器已经成为路由行业的领军人物,可能好多人还不了解Cisco路由器配置的步骤,没有关系,看完本文你肯定有不少收获,希望本文能教会你更多东西,该单位公司总部在北京,全国有3个分支机构。 要求做到在4个地点的数据能够实时查询,便于业务员根据具体情况作出正确决策。早期方案是使用路由器,通过速率为256Kbps的DDN专网连接北京总部。但技术人员通过市场调研,发现该网络运营成本过高。通过进一步的咨询和调整,最终方案是分支机构使用DDN在本地接入Internet,总部使用以太网就近接入Internet。并对互联的Cisco路由器配置,使用VPN技术,保证内部数据通过Internet安全传输。该企业的网络分布见附图。 配置过程及测试步骤 在实施配置前,需要检查硬件和软件是否支持VPN。对于Cisco路由器配置,要求IOS 版本高于12.0.6(5)T,且带IPSec功能。本配置在Cisco路由器配置通过。以下是分支网络1的路由器实际配置过程,其他路由器的配置方法与此基本一致,只需修改具体的环境参数(IP 地址和接口名称)即可。 配置路由器的基本参数,并测试网络的连通性 (1) 进入Cisco路由器配置模式 将计算机串口与路由器console口连接,并按照路由器说明书配置“终端仿真”程序。执行下述命令进入配置模式。 Router>en Router#config terminal Router(config)# (2)配置路由器的基本安全参数 主要是设置特权口令、远程访问口令和路由器名称,方便远程调试。 Router(config)#enable secret xxxxxxx Router(config)#line vty 0 4 Router(config-line)#password xxxxxx Router(config-line)#exit Router(config)#hostname huadong

思科ACS网络设备安全管理方案 一、网络设备安全管理需求概述 就北京中行网络布局来看,网络的基础设施现包含几百个网络设备。在网络上支撑的业务日益关键,对网络安全和可靠性要求更为严格。 可以预测的是,大型网络管理需要多种网络管理工具协调工作,不同的网络管理协议、工具和技术将各尽其力,同时发挥着应有的作用。比如:对于Telnet 网络管理手段。有些人可能会认为,今后这些传统的设备管理手段,会减少使用甚或完全消失。但实际上,Telnet命令行设备管理仍因其速度、强大功能、熟悉程度和方便性而广受欢迎。尽管其他网络设备管理方式中有先进之处,基于Telnet 的管理在未来依然会是一种常用管理方式。 随着BOC网络设备数量的增加,为维持网络运作所需的管理员数目也会随之增加。这些管理员隶属于不同级别的部门,系统管理员结构也比较复杂。网络管理部门现在开始了解,如果没有一个机制来建立整体网络管理系统,以控制哪些管理员能对哪些设备执行哪些命令,网络基础设施的安全性和可靠性问题是无法避免的。 二、设备安全管理解决之道 建立网络设备安全管理的首要出发点是定义和规划设备管理范围, 从这一点我门又可以发现,网络设备安全管理的重点是定义设备操作和管理权限。对于新增加的管理员,我们并不需要对个体用户进行权限分配,而是通过分配到相应的组中,继承用户组的权限定义。 通过上面的例子,我们可以发现网络安全管理的核心问题就是定义以下三个

概念:设备组、命令组和用户组。设备组规划了设备管理范围;命令组制定了操作权限;用户组定义了管理员集合。根据BOC的设备管理计划,将它们组合在一起,构成BOC所需要的设备安全管理结构。 安全设备管理包括身份验证Authentication、授权Authorization和记帐Accounting三个方面的内容。例如:管理员需要通过远程Login或是本地Login 到目标设备,能否进入到设备上,首先要通过严格的身份认证;通过身份验证的管理员能否执行相应的命令,要通过检查该管理员的操作权限;管理员在设备上的操作过程,可以通过记帐方式记录在案。 AAA的应用大大简化了大型网络复杂的安全管理问题,提高了设备集中控制强度。目前AAA在企业网络中越来越成为网络管理人员不可缺少的网络管理工具。 Cisco Secure ACS 3.1以后的版本提供的Shell壳式授权命令集提供的工具可使用思科设备支持的高效、熟悉的TCP/IP协议及实用程序,来构建可扩展的网络设备安全管理系统。 三、Cisco ACS帮助BOC实现设备安全管理 熟悉Cisco IOS的用户知道,在IOS软件中,定义了16个级别权限,即从0到15。在缺省配置下,初次连接到设备命令行后,用户的特权级别就设置为1。为改变缺省特权级别,您必须运行enable启用命令,提供用户的enable password 和请求的新特权级别。如果口令正确,即可授予新特权级别。请注意可能会针对

思科中路由器的基础配置命令。 Cd 更改路径 Cdp enable 允许接口运行CDP协议 Clear 复位功能 Clear counters 清除接口计数器 Clear interface 重新启动接口上的件逻辑 Clockrate 设置串口硬件连接的时钟速率,如网络接口模块和接口处理器能接受的速率Cmt 开启/关闭FDDI连接管理功能 Config-register 修改配置寄存器设置 Configure 允许进入存在的配置模式,在中心站点上维护并保存配置信息 Configure memory 从NVRAM加载配置信息 Configure terminal 从终端进行手动配置 Connect 打开一个终端连接 Copy 复制配置或映像数据 Copy flash tftp 备份系统映像文件到TFTP服务器 Copy running-config startup-config 将RAM中的当前配置存储到NVRAM Copy running-config tftp 将RAM中的当前配置存储到网络TFTP服务器上 Copy tftp flash 从TFTP服务器上下载新映像到Flash Copy tftp running-config 从TFTP服务器上下载配置文件 Debug 使用调试功能 Debug dialer 显示接口在拨什么号及诸如此类的信息 Debug ip rip 显示RIP路由选择更新数据

Debug ipx routing activity 显示关于路由选择协议(RIP)更新数据包的信息 Debug ipx sap 显示关于SAP(业务通告协议)更新数据包信息 Debug isdn q921 显示在路由器D通道ISDN接口上发生的数据链路层(第2层)的访问过程 Debug ppp 显示在实施PPP中发生的业务和交换信息 Delete 删除文件 Deny 为一个已命名的IP ACL设置条件 Dialer idle-timeout 规定线路断开前的空闲时间的长度 Dialer map 设置一个串行接口来呼叫一个或多个地点 Dialer wait-for-carrier-time 规定花多长时间等待一个载体 Dialer-group 通过对属于一个特定拨号组的接口进行配置来访问控制 Dialer-list protocol 定义一个数字数据接受器(DDR)拨号表以通过协议或ACL与协议的组合来控制控制拨号 Dir 显示给定设备上的文件 Disable 关闭特许模式 Disconnect 断开已建立的连接 Enable 打开特许模式 Enable password 确定一个密码以防止对路由器非授权的访问 Enable password 设置本地口令控制不同特权级别的访问 Enable secret 为enable password命令定义额外一层安全性(强制安全,密码非明文显示) Encapsulation frame-relay 启动帧中继封装 Encapsulation novell-ether 规定在网络段上使用的Novell独一无二的格式 Encapsulation PPP 把PPP设置为由串口或ISDN接口使用的封装方法

武汉理工大学 学生实验报告书 实验课程名称《计算机网络C》 开课学院计算机科学与技术学院 指导老师姓名 学生姓名 学生专业班级 2014 —2015 学年第2 学期

实验课程名称:计算机网络C

第二部分:实验调试与结果分析(可加页) 一、调试过程(包括调试方法描述、实验数据记录,实验现象记录,实验过程发现的问题等) (1).使用ipconfig的结果: (2).使用ipconfig /all的结果: (3).结果如图所示: 如图所示:当ping一个不通的IP或是域名时,会发送请求,但是返回的结果都是显示—请求超时,最后显示此次ping的结果,即发送4次,接受为0,丢失为0; (4).结果如图所示:

由图可以看出,当ping一个可以联通得到IP或是域名时,会显示所ping域名的IP,然后显示请求的结果:字节长度、所需时间和TTL的值,最后的统计信息表示发送的数据包等于接受的数据包,丢失为0,以及往返行程的最短、最长、平均时间。 二、实验结果及分析(包括结果描述、实验现象分析、影响因素讨论、综合分析和结论等) 从上面的结果可以看出,当用ping命令时,如果所ping的域名或是IP不存在时,会返回请求超时的结果;当ping的域名或是IP存在时,会返回具体的数据包的信息和响应时间信息。此外,利用ipconfig可以查看本机的IP、子网掩码、默认网关等信息。当然,使用ping和ipconfig可以获取和进行不同类型的操作。 三、实验小结、建议及体会 通过本次实验,基本掌握了ping命令和ipconfig命令的一些基本用法,当然掌握这些还远远不够,通过查找资料可以更加深入的了解这些命令的一些更加强大的用法。比如:在默认的情况下windows的ping发送的数据包大小为32byt,我们也可以自己定义它的大小,但有一个大小的限制,就是最大只能发送65500byt,因为Windows系列的系统都有一个安全漏洞(也许还包括其他系统)就是当向对方一次发送的数据包大于或等于65532时,对方就很有可能挡机,所以微软公司为了解决这一安全漏洞于是限制了ping的数据包大小。虽然微软公司已经做了此限制,但这个参数配合其他参数以后危害依然非常强大,比如我们就可以通过配合-t参数来实现一个带有攻击性的命令: C:\>ping -l 65500 -t 192.168.1.21 当多台机器同时向一个IP发送数据时,会使机器瘫痪,网络堵塞,HTTP和FTP服务完全停止。因此,可以看出,ping命令也是双刃剑,需要明确使用的目的,不能用于非法目的。

盛年不重来,一日难再晨。及时宜自勉,岁月不待人。 思科认证体系 1、简介 思科公司(Cisco System INC) 于1993年设立了思科认证互联网工程师初级到高级,即从CCNA到CCNP到CCIE的一系列课程,旨在满足全世界对经过更多培训的计算机网络专业人员不断增加的需求。 思科公司是全球领先的互联网设备供应商。提供业界范围最广的网络硬件、互联网操作系统(IOS)、网络设计和实施等专业技术支持,还提供全球最权威的网络解决方案 思科公司针对其产品的网络规划和网络支持推出了工程师资格认证计划(Cisco Care 思科认证证书 er Certification Program,简称CCCP),并要求其在各国的代理拥有这样的工程师,以提高对用户的服务质量,建立Cisco产品网络工程师的资格认证体系。 获得思科认证,首先要参加由思科推荐并授权的培训中心(Cisco Training Partner,简称CTP)所开设的培训课程。完成学业后再到由全球考试机构Sylvan Prometric授权的考试中心参加由思科指定的科目的认证考试。通过指定的系列科目考试后,学员就可以获得相应分支系列等级的资格认证。 思科认证的考试内容包括笔试和实验。笔试包括选择题和填空题,在全球认证的考试中心进行,时间为两个小时。由于采用了计算机联网的标准化考试,因此考试一结束,学员马上就可以知道自己的成绩。实验考试只限于思科在全世界范围内指定的5个考点,分别位于美国、澳大利亚、

比利时、日本以及北京的新世纪饭店。实验室考试分为2天,第一天要求学生利用实验室提供的设备建立网络。第二天由考官故意破坏学员的网络,学员则要想办法查出故障并加以解决。 2、认证体系与技术方向 思科认证体系有CCNA、CCDA、CCNP、CCDP、CCSP、CCIP、CCVP、CCIE (又分为针对路由和交换;语音;存储网络;安全;电信运营商)等多种不同级别、不同内容、不同方向的各种认证。比较常用的、社会需求量比较大的CCNA、CCNP、路由交换类CCIE三种认证。 思科认证的技术方向: ①、路由和交换:适用于那些在采用了LAN和WAN路由器和交换机的环境中,安装和支持基于思科技术的网络的专业人士。 ②、网络设计:适用于那些在采用了LAN和WAN路由器和交换机的环境中,设计基于思科技术的网络的专业人士。 ③、网络安全:针对的是负责设计和实施思科安全网络的网络人士。 ④、存储网络:适用于那些利用多种传输方式在扩展的网络基础设施上部署存储解决方案的专业人士。 ⑤、语音:针对的是在IP网络上安装和维护语音解决方案的网络人士。 ⑥、服务提供商:针对的是在一个思科端到端环境中,使用基础设施或者接入解决方案的专业人士,https://www.doczj.com/doc/9816032227.html,提示他们主要分布在电信行业。 3、适用对象 凡具有DOS、Windows和一定英语水平的在职人员、各大专院校在校学生及要求获得网络关键设备技术知识的人员均可报名参加Cisco培训。通过国际认证考试可获得Cisco国际认证证书。 4、认证等级 一般性认证和专业认证思科提供了三个一般性认证等级,它们所代表的专业水平逐级上升:工程师、资深工程师和专家(CCIE)。

思科路由器基本配置与常用配置命令(simple for CCNA) 启动接口,分配IP地址: router> router> enable router# router# configure terminal router(config)# router(config)# interface Type Port router(config-if)# no shutdown router(config-if)# ip address IP-Address Subnet-Mask router(config-if)# ^z 配置RIP路由协议:30秒更新一次 router(config)# router rip router(config-if)# network Network-Number router(config-if)# ^z 配置IGRP路由协议:90秒更新一次 router(config)# router igrp AS-Number router(config-if)# network Network-Number router(config-if)# ^z配置Novell IPX路由协议:Novell RIP 60秒更新一次 router(config)# ipx routing [node address] router(config)# ipx maximum-paths Paths router(config)# interface Type Port router(config-if)# ipx network Network-Number [encapsulation encapsulation-type] [secondary] router(config-if)# ^z配置DDR: router(config)# dialer-list Group-Number protocol Protocol-Type permit [list ACL-Number] router(config)# interface bri 0 router(config-if)# dialer-group Group-Number router(config-if)# dialer map Protocol-Type Next-Hop-Address name Hostname Telphone-Number router(config-if)# ^z配置ISDN: router(config)# isdn swith-type Swith-Type router(config-if)# ^z 配置Frame Relay: router(config-if)# encapsulation frame-relay [cisco | ietf ] router(config-if)# frame-relay lmi-type [ansi | cisco | q933a ] router(config-if)# bandwidth kilobits router(config-if)# frame-relay invers-arp [ Protocol ] [dlci ] router(config-if)# ^z配置标准ACL: router(config)# access-list Access-List-Number [ permit | deny ] source [ source-mask ] router(config)# interface Type Port router(config-if)# ip access-group Access-List-Number [ in | out ] router(config-if)# ^z配置扩展ACL: router(config)# access-list Access-List-Number [ permit | deny ] [ Protocol | Protocol-Number ] source source-wildcard [ Source-Port ] destination destination-wildcard [ Destination-Port ] [ established ]