一、802.3报文

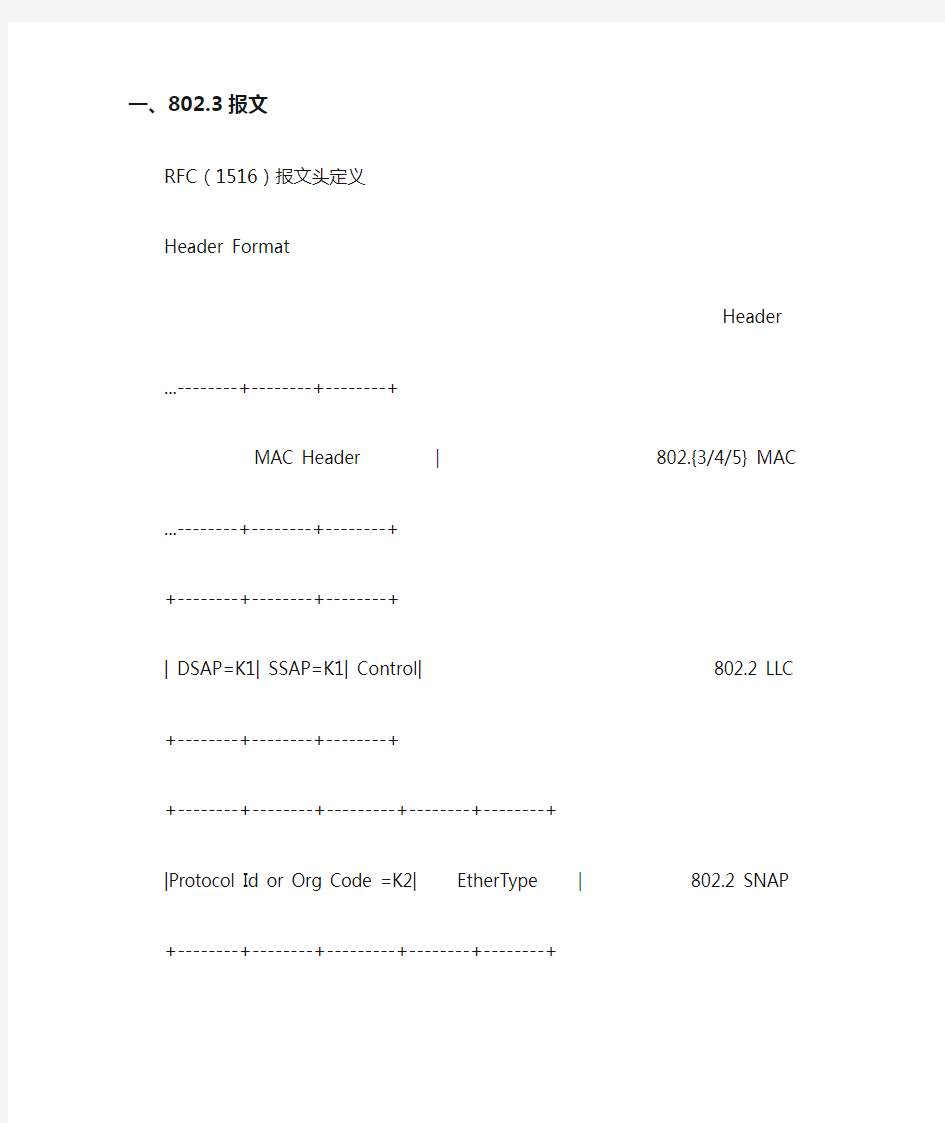

RFC(1516)报文头定义

Header Format

Header

...--------+--------+--------+

MAC Header | 802.{3/4/5} MAC ...--------+--------+--------+

+--------+--------+--------+

| DSAP=K1| SSAP=K1| Control| 802.2 LLC +--------+--------+--------+

+--------+--------+---------+--------+--------+

|Protocol Id or Org Code =K2| EtherType | 802.2 SNAP +--------+--------+---------+--------+--------+

The total length of the LLC Header and the SNAP header is 8-octets, making the 802.2 protocol overhead come out on an nice boundary.

The K1 value is 170 (decimal).

The K2 value is 0 (zero).

The control value is 3 (Unnumbered Information).

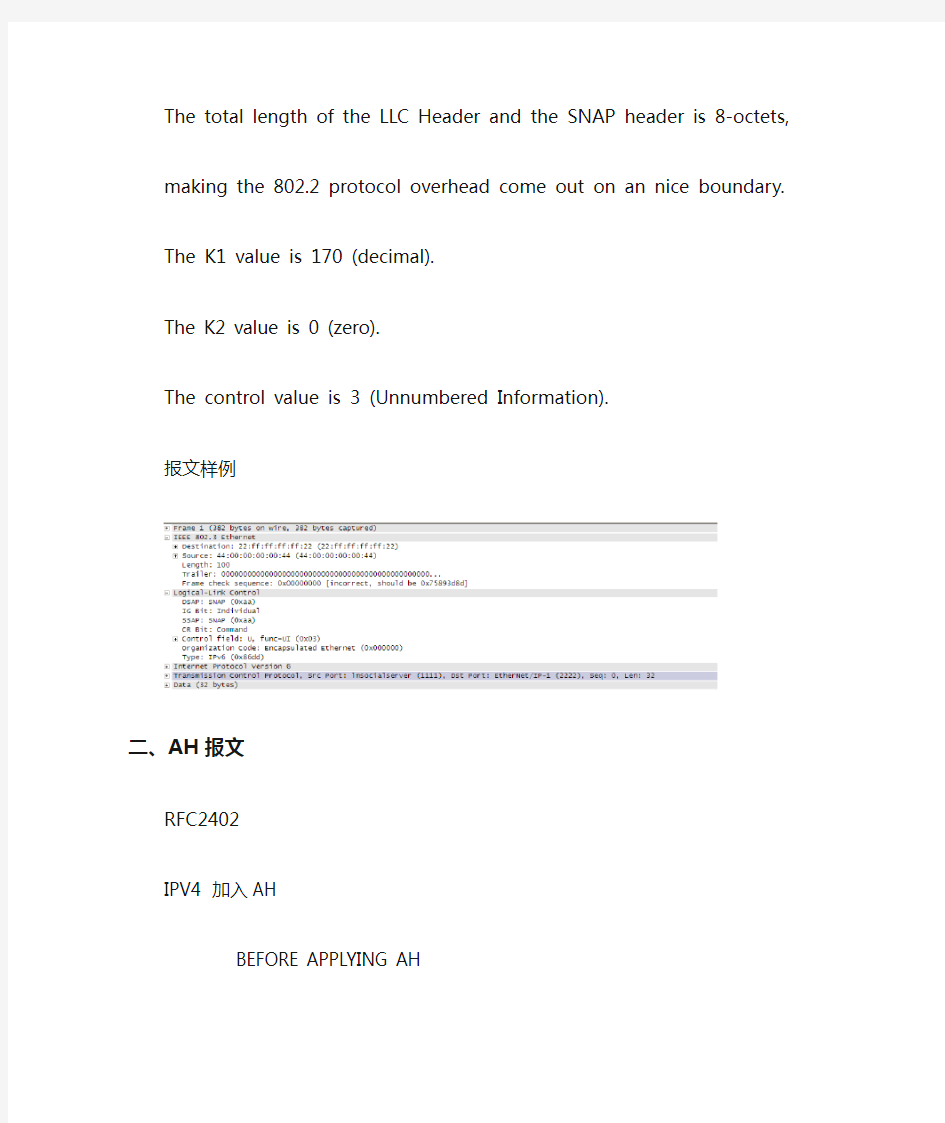

报文样例

二、AH报文

RFC2402

IPV4 加入AH

BEFORE APPL YING AH

----------------------------

IPv4 |orig IP hdr | | |

|(any options)| TCP | Data |

----------------------------

AFTER APPL YING AH

---------------------------------

IPv4 |orig IP hdr | | | |

|(any options)| AH | TCP | Data |

---------------------------------

|<------- authenticated ------->|

except for mutable fields

报文样例

IPV6 AH报文

RFC 2402

BEFORE APPL YING AH

---------------------------------------

IPv6 | | ext hdrs | | |

| orig IP hdr |if present| TCP | Data |

---------------------------------------

AFTER APPL YING AH

------------------------------------------------------------

IPv6 | |hop-by-hop, dest*, | | dest | | | |orig IP hdr |routing, fragment. | AH | opt* | TCP | Data |

------------------------------------------------------------

|<---- authenticated except for mutable fields ----------->|

报文样例

AH隧道报文

------------------------------------------------

IPv4 | new IP hdr* | | orig IP hdr* | | |

|(any options)| AH | (any options) |TCP | Data |

------------------------------------------------

|<- authenticated except for mutable fields -->|

| in the new IP hdr |

--------------------------------------------------------------

IPv6 | | ext hdrs*| | | ext hdrs*| | | |new IP hdr* |if present | AH |orig IP hdr* |if present|TCP|Data|

--------------------------------------------------------------

|<-- authenticated except for mutable fields in new IP hdr ->|

* = construction of outer IP hdr/extensions and modification

of inner IP hdr/extensions is discussed below.

样例

三、L2TP RFC 2661

报文样例

四、PPTP报文

样例

五、TEREDO

实验四Wireshark捕获ARP报文 一、捕获报文 启动Wireshark,清空ARP缓存,然后ping网关。 二、分析ARP协议 1.ARP请求报文和响应报文是封装在IP报文中还是封装在MAC 帧中发送? 2.ARP请求报文中目的MAC地址是什么? 3.对于ARP协议,其在MAC帧中的协议字段的值是多少? 4.封装ARP请求报文和响应报文的MAC帧,其目的地址分别 是什么?这说明ARP请求报文和响应报文分别是广播还是单 播发送? 5.根据捕获到的报文,分析ARP报文的格式,说明报文各字段 的作用? 6.如果要模拟某种ARP欺骗攻击,例如物理机欺骗虚拟机,说 自己是网关。该如何构造ARP响应报文?写出该ARP响应报 文的十六进制代码。 硬件类型:要转换成的地址类型,2字节。以太网为0001 协议类型:被转换高层协议类型,2字节。IP协议为0800 硬件地址长度:1字节。以太网为6字节48位,即06 协议长度:1字节。Ip地址为4字节32位,即04 操作类型:2字节。请求为0001,响应为0002,RARP为0003 发送方硬件地址:源主机MAC地址

发送发协议地址:源主机IP地址 目标硬件地址:目标主机MAC地址(请求包中为00-00-00-00-00-00) 目标协议地址: 物理机欺骗虚拟机时,发送ARP响应报文,单播。源主机本应为网关,但物理机欺骗虚拟机,即源主机IP地址填网关IP,硬件地址填物理机的硬件地址。目标主机为虚拟机。 0001 0800 06 04 0002 物理机硬件地址(欺骗用)10.1.65.254(网关IP) 虚拟机硬件地址虚拟机IP地址

可编辑 目录 1 序、 (2) 1.1 协议的概念 (2) 1.2 TCP/IP体系结构 (2) 2 链路层协议报文格式 (2) 2.1 Ethernet报文格式 (2) 2.2 802.1q VLAN数据帧(4字节) (3) 2.3 QinQ帧格式 (4) 2.4 PPP帧格式 (4) 2.5 STP协议格式 (5) 2.5.1 语法 (5) 2.5.2 语义 (6) 2.5.3 时序 (8) 2.6 RSTP消息格式 (9) 2.6.1 语法 (9) 2.6.2 语义 (11) 2.6.3 时序 (13) 3 网络层协议报文 (14) 3.1 IP报文头 (14) 3.2 ARP协议报文 (16) 3.2.1 语法 (16) 3.2.2 语义 (17) 3.2.3 时序 (17) 3.3 VRRP协议报文 (18) 3.3.1 语法 (18) 3.4 BGP协议报文 (19) 3.4.1 语法 (19) 3.4.2 语义 (25)

1 序、 1.1 协议的概念 协议由语法、语义和时序三部分组成: 语法:规定传输数据的格式; 语义:规定所要完成的功能; 时序:规定执行各种操作的条件、顺序关系; 1.2 TCP/IP体系结构 TCP/IP协议分为四层结构,每一层完成特定的功能,包括多个协议。本课程实验中相关协议的层次分布如附图3-1所示。 图1-1TCP/IP协议层次 这些协议之间的PDU封装并不是严格按照低层PDU封装高层PDU的方式进行的,附图3-2显示了Ethernet帧、ARP分组、IP分组、ICMP报文、TCP报文段、UDP数据报、RIP报文、OSPF报文和FTP报文之间的封装关系。 图1-2各协议PDU间的封装关系 2 链路层协议报文格式 2.1 Ethernet报文格式 最新的IEEE 802.3标准(2002年)中定义Ethernet帧格式如下:

实验二网络报文捕获与网络协议分析 实验原理: 网络报文捕获与协议分析广泛地应用于分布式实时控制系统、网络故障分析、入侵检测系统、网络监控系统等领域中,可以用来解决网络故障问题,检测安全隐患,测试协议执行情况。这里我们使用Wireshark来捕获网络报文,学习网络协议。 实验内容: 分析面向连接的TCP协议三次握手建立连接和4次握手释放连接的过程;利用Wireshark捕获一次网页打开的过程,通过观察整个网页获得全过程,加强对HTTP协议的理解,通过观察捕获分组分析和理解HTTP协议细节和格式。 2.1网络报文捕获 实验设备:PC机1台(操作系统为XP),连接Internet 实验组网图:无 实验步骤: 1. 启动Wireshark,对Capture Options各个选项设置。 2.点击Start按钮开始捕获分组 3.点击Capture from…对话框中Stop按钮结束捕获 4.得到捕获记录,观察跟踪记录

1 2 3 从IP: 58.198.165.100到https://www.doczj.com/doc/9a15100004.html,(58.198.165.79)的捕获。1区为捕获记录的列表框。2区为协议层框(协议框),显示所选分组的各层协议细节:物理层帧,以太网帧及其首部,IP协议数据报及其首部,UDP数据报及其首部,HTTP等协议细节。3区为原始框,显示了分组中包含的数据的每个字节.从中可以观察最原始的传输数据.方框左边是十六进制的数据,右边是ASCII码。 2.2 TCP协议分析 实验设备:PC机1台(操作系统为XP),虚拟机pc1、pc2 实验组网图:无 实验步骤: 1、.启动虚拟机pc1、pc2,将虚拟机pc1和pc2的网卡类型都设为“Host-only”,在实验一的基础上开展实验(配置好IP,使之连通) 2、将server.exe和client.exe程序分别复制到pc1和pc2上;将wireshark安装程序复制到pc2上; 3、安装wireshark,并启动捕获; 运行服务器程序:server 端口号; 运行客户端程序:client 服务器IP 服务器端口; 4、分析捕获的数据,列出此次简单的面向连接tcp数据传送过程,以及tcp控制字段变化情况。

国内主要信息抓取软件盘点 近年来,随着国内大数据战略越来越清晰,数据抓取和信息采集系列产品迎来了巨大的发展 机遇,采集产品数量也出现迅猛增长。然而与产品种类快速增长相反的是,信息采集技术相 对薄弱、市场竞争激烈、质量良莠不齐。在此,本文列出当前信息采集和数据抓取市场最具 影响力的六大品牌,供各大数据和情报中心建设单位采购时参考: TOP.1 乐思网络信息采集系统 乐思网络信息采系统的主要目标就是解决网络信息采集和网络数据抓取问题。是根据用户自定义的任务配置,批量而精确地抽取因特网目标网页中的半结构化与非结构化数据,转化为结构化的记录,保存在本地数据库中,用于内部使用或外网发布,快速实现外部信息的获取。 主要用于:大数据基础建设,舆情监测,品牌监测,价格监测,门户网站新闻采集,行业资讯采集,竞争情报获取,商业数据整合,市场研究,数据库营销等领域。 TOP.2 火车采集器 火车采集器是一款专业的网络数据采集/信息挖掘处理软件,通过灵活的配置,可以很轻松迅速地从网页上抓取结构化的文本、图片、文件等资源信息,可编辑筛选处理后选择发布到网站后台,各类文件或其他数据库系统中。被广泛应用于数据采集挖掘、垂直搜索、信息汇聚和门户、企业网信息汇聚、商业情报、论坛或博客迁移、智能信息代理、个人信息检索等领域,适用于各类对数据有采集挖掘需求的群体。 TOP.3 熊猫采集软件 熊猫采集软件利用熊猫精准搜索引擎的解析内核,实现对网页内容的仿浏览器解析,在此基础上利用原创的技术实现对网页框架内容与核心内容的分离、抽取,并实现相似页面的有效比对、匹配。因此,用户只需要指定一个参考页面,熊猫采集软件系统就可以据此来匹配类似的页面,来实现用户需要采集资料的批量采集。 TOP.4 狂人采集器 狂人采集器是一套专业的网站内容采集软件,支持各类论坛的帖子和回复采集,网站和博客文章内容抓取,通过相关配置,能轻松的采集80%的网站内容为己所用。根据各建站程序

IP及IPSEC协议数据包的捕获与分析

IP及IPSEC协议数据包的捕获与分析 为了掌握掌握IP和IPSEC协议的工作原理及数据传输格式,熟悉网络层的协议。我进行了以下实验:首先用两台PC互ping并查看其IP报文,之后在两台PC上设置IPSEC互ping并查看其报文。最终分析两者的报文了解协议及工作原理。 一、用两台PC组建对等网: 将PC1与PC2连接并分别配置10.176.5.119和10.176.5.120的地址。如图1-1所示。 图1-1 二、两PC互ping: IP数据报结构如图1-2所示。 图1-2 我所抓获的报文如图1-3,图1-4所示:

图1-3 请求包 图1-4 回应包 分析抓获的IP报文: (1)版本:IPV4 (2)首部长度:20字节 (3)服务:当前无不同服务代码,传输忽略CE位,当前网络不拥塞

(4)报文总长度:60字节 (5)标识该字段标记当前分片为第1367分片 (6)三段标志分别指明该报文无保留、可以分段,当前报文为最后一段 (7)片偏移:指当前分片在原数据报(分片前的数据报)中相对于用户数据字段 的偏移量,即在原数据报中的相对位置。 (8)生存时间:表明当前报文还能生存64 (9)上层协议:1代表ICMP (10)首部校验和:用于检验IP报文头部在传播的过程中是否出错 (11)报文发送方IP:10.176.5.120 (12)报文接收方IP:10.176.5.119 (13)之后为所携带的ICMP协议的信息:类型0指本报文为回复应答,数据部分 则指出该报文携带了32字节的数据信息,通过抓获可看到内容为:abcdefghijklmnopqrstuvwabcdefghi 三、IPSec协议配置: 1、新建一个本地安全策略。如图1-5。 图1-5 2、添加IP安全规则。如图1-6.

https://www.doczj.com/doc/9a15100004.html, 网站爬虫如何爬取数据 大数据时代,用数据做出理性分析显然更为有力。做数据分析前,能够找到合适的的数据源是一件非常重要的事情,获取数据的方式有很多种,最简便的方法就是使用爬虫工具抓取。今天我们用八爪鱼采集器来演示如何去爬取网站数据,以今日头条网站为例。 采集网站: https://https://www.doczj.com/doc/9a15100004.html,/ch/news_hot/ 步骤1:创建采集任务 1)进入主界面选择,选择“自定义模式” 网站爬虫如何爬取数据图1

https://www.doczj.com/doc/9a15100004.html, 2)将上面网址的网址复制粘贴到网站输入框中,点击“保存网址” 网站爬虫如何爬取数据图2 3)保存网址后,页面将在八爪鱼采集器中打开,红色方框中的信息是这次演示要采集的内容

https://www.doczj.com/doc/9a15100004.html, 网站爬虫如何爬取数据图3 步骤2:设置ajax页面加载时间 ●设置打开网页步骤的ajax滚动加载时间 ●找到翻页按钮,设置翻页循环 ●设置翻页步骤ajax下拉加载时间 1)网页打开后,需要进行以下设置:打开流程图,点击“打开网页”步骤,在右侧的高级选项框中,勾选“页面加载完成向下滚动”,设置滚动次数,每次滚动间隔时间,一般设置2秒,这个页面的滚动方式,选择直接滚动到底部;最后点击确定

https://www.doczj.com/doc/9a15100004.html, 网站爬虫如何爬取数据图4 注意:今日头条的网站属于瀑布流网站,没有翻页按钮,这里的滚动次数设置将影响采集的数据量

https://www.doczj.com/doc/9a15100004.html, 网站爬虫如何爬取数据图5 步骤3:采集新闻内容 创建数据提取列表 1)如图,移动鼠标选中评论列表的方框,右键点击,方框底色会变成绿色 然后点击“选中子元素”

计算机网络使用网络协议分析器捕捉和分析协议数据包样 本 计算机网络使用网络协议分析器捕捉和分析协议数据包广州大学学生实验报告开课学院及实验室:计算机科学与工程实验室11月月28日学院计算机科学与教育软件学院年级//专业//班姓名学号实验课程名称计算机网络实验成绩实验项目名称使用网络协议分析器捕捉和分析协议数据包指导老师熊伟 一、实验目的 (1)熟悉ethereal的使用 (2)验证各种协议数据包格式 (3)学会捕捉并分析各种数据包。 本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。 文档如有不当之处,请联系本人或网站删除。 二、实验环境1.MacBook Pro2.Mac OS3..Wireshark 三、实验内容,验证数据帧、IP数据报、TCP数据段的报文格式。 ,,分析结果各参数的意义。 器,分析跟踪的路由器IP是哪个接口的。 对协议包进行分析说明,依据不同阶段的协议出分析,画出FTP 工作过程的示意图a..地址解析ARP协议执行过程b.FTP控制连接建立过程c.FTP用户登录身份验证过程本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。

文档如有不当之处,请联系本人或网站删除。 d.FTP数据连接建立过程 e.FTP数据传输过程 f.FTP连接释放过程(包括数据连接和控制连接),回答以下问题:a..当访问某个主页时,从应用层到网络层,用到了哪些协议?b.对于用户请求的百度主页(),客户端将接收到几个应答报文??具体是哪几个??假设从是本地主机到该页面的往返时间是RTT,那么从请求该主页开始到浏览器上出现完整页面,一共经过多长时间??c.两个存放在同一个服务器中的截然不同的b Web页(例如,,和d.假定一个超链接从一个万维网文档链接到另一个万维网文档,由于万维网文档上出现了差错而使超链接指向一个无效的计算机名,这时浏览器将向用户报告什么?e.当点击一个万维网文档时,若该文档除了次有文本外,,那么需要建立几次TCP连接和个有几个UDP过程?本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。 文档如有不当之处,请联系本人或网站删除。 析,分析ARP攻击机制。 (选做),事实上,TCP开始发送数据时,使用了慢启动。 利察用网络监视器观察TCP的传输和确认。 在每一确认到达之后,慢启动过程中发生了什么?(选做),,TCP 必须准备重发初始段(用于打开一个连接的一个段)。 TCP应等多久才重发这一段?TCP应重发多少次才能宣布它不能打开一个连接?为找到结果尝试向一个不存在的地址打开一个连接,并使用网络监视器观察TCP的通信量。

计算机网络原理实验报告 实验名称实验七分析TCP及UDP报文格式 队别姓名学号实验日期 2012.11.8 实验报告要求: 1.实验目的 2.实验要求 3.实验环境 4.实验作业 5.问题及解决 6.思考问题 7.实验体会 【实验目的】 一、掌握TCP协议的作用和格式; 分析数据报各字段的含义及作用; 理解三次握手的过程; 学会计算TCP校验和的方法; 了解TCP的标志字段的作用。 二、观察UDP报文 观察DNS,QQ应用时UDP的格式 【实验要求】 在进行实验的主机上运行Win7操作系统,并将它接入到校园网。 按要求用Wireshark进行以太网数据包的截获,并分析其帧格式。 【实验环境】 在装有Win7的笔记本,接入校园网,使用WireShark 1.8.2版本进行抓包。 【实验作业】 一、练习一分析TCP报文 1.打开“命令提示符”窗口,输入:netstat –n 回车。 2.观察TCP状态,记录Local Address 、Foreign Address 和State。 可以通过上图观察到,现在的TCP状态为空。 3.在浏览器输入:https://www.doczj.com/doc/9a15100004.html,,在“命令提示符”窗口输入:netstat –n 回车。

4.观察TCP状态,记录Local Address 、Foreign Address 和State。 通过上图可以观察到,在TCP协议下,本地地址套接字、外部地址套接字、状态,依次列于图中。 5.比较两次记录的不同之处。 第一次由于未建立任何连接,因此没有任何TCP信息,而第二次则成功建立了TCP连接,因此有相应的TCP连接信息得到。 6.打开Wireshark,选择菜单命令“Capture” “Interfaces…”子菜单项。弹出“Wireshark: Capture Interfaces” 对话框。单击“Options”按钮,弹出“Wireshark: Capture Options”对话框。单击“Start”按钮开始网络数据包捕获。

"E5071C网络分析仪测试方法 一.面板上常使用按键功能大概介绍如下: Meas 打开后显示有:S11 S21 S12 S22 (S11 S22为反射,S21 S12 为传输)注意:驻波比和回波损耗在反射功能测试,也就是说在S11或者S22里面测试。 Format 打开后显示有:Log Mag———SWR———-里面有很多测试功能,如上这两种是我们常用到的,Log Mag为回波损耗测试,SWR 为驻波比测试。Display打开后显示有:Num of Traces (此功能可以打开多条测试线进行同时测试多项指标,每一条测试线可以跟据自己的需求选择相对应的指标,也就是说一个产品我们可以同时测试驻波比和插入损耗或者更多的指标) Allocate Traces (打开此功能里面有窗口显示选择,我们可以跟据自己的需求选择两个窗口以上的显示方式) Cal 此功能为仪器校准功能:我们常用到的是打开后在显示选择:Calibrate(校准端口选择,我们可以选择单端口校准,也可以选择双端口校准) Trace Prev 此功能为测试线的更换设置 Scale 此功能为测试放大的功能,打开后常用到的有:Scale/Div 10DB/Div 为每格测试10DB,我们可以跟据自己的产品更改每格测量的大小,方便我们看测试结果 Reference Value 这项功能可以改变测试线的高低,也是方便我们测试时能清楚的看到产品测试出来的波型。 Save/Recall 此功能为保存功能,我们可以把产品设置好的测试结果保存在这个里面进去以后按下此菜单Save State 我们可以保存到自己想保存的地方,如:保存在仪器里面请按Recall State 里面会有相对应的01到08,我们也可以按

IP及IPSEC协议数据包的捕获与分析 为了掌握掌握IP和IPSEC协议的工作原理及数据传输格式,熟悉网络层的协议。我进行了以下实验:首先用两台PC互ping并查看其IP报文,之后在两台PC上设置IPSEC互ping并查看其报文。最终分析两者的报文了解协议及工作原理。 一、用两台PC组建对等网: 将PC1与PC2连接并分别配置10.176.5.119和10.176.5.120的地址。如图1-1所示。 图1-1 二、两PC互ping: IP数据报结构如图1-2所示。 图1-2 我所抓获的报文如图1-3,图1-4所示:

图1-3 请求包 图1-4 回应包 分析抓获的IP报文: (1)版本:IPV4 (2)首部长度:20字节 (3)服务:当前无不同服务代码,传输忽略CE位,当前网络不拥塞

(4)报文总长度:60字节 (5)标识该字段标记当前分片为第1367分片 (6)三段标志分别指明该报文无保留、可以分段,当前报文为最后一段 (7)片偏移:指当前分片在原数据报(分片前的数据报)中相对于用户数据字段 的偏移量,即在原数据报中的相对位置。 (8)生存时间:表明当前报文还能生存64 (9)上层协议:1代表ICMP (10)首部校验和:用于检验IP报文头部在传播的过程中是否出错 (11)报文发送方IP:10.176.5.120 (12)报文接收方IP:10.176.5.119 (13)之后为所携带的ICMP协议的信息:类型0指本报文为回复应答,数据部分 则指出该报文携带了32字节的数据信息,通过抓获可看到内容为:abcdefghijklmnopqrstuvwabcdefghi 三、IPSec协议配置: 1、新建一个本地安全策略。如图1-5。 图1-5 2、添加IP安全规则。如图1-6.

https://www.doczj.com/doc/9a15100004.html, 如何抓取网页数据 很多用户不懂爬虫代码,但是却对网页数据有迫切的需求。那么怎么抓取网页数据呢? 本文便教大家如何通过八爪鱼采集器来采集数据,八爪鱼是一款通用的网页数据采集器,可以在很短的时间内,轻松从各种不同的网站或者网页获取大量的规范化数据,帮助任何需要从网页获取信息的客户实现数据自动化采集,编辑,规范化,摆脱对人工搜索及收集数据的依赖,从而降低获取信息的成本,提高效率。 本文示例以京东评论网站为例 京东评价采集采集数据字段:会员ID,会员级别,评价星级,评价内容,评价时间,点赞数,评论数,追评时间,追评内容,页面网址,页面标题,采集时间。 需要采集京东内容的,在网页简易模式界面里点击京东进去之后可以看到所有关于京东的规则信息,我们直接使用就可以的。

https://www.doczj.com/doc/9a15100004.html, 京东评价采集步骤1 采集京东商品评论(下图所示)即打开京东主页输入关键词进行搜索,采集搜索到的内容。 1、找到京东商品评论规则然后点击立即使用

https://www.doczj.com/doc/9a15100004.html, 京东评价采集步骤2 2、简易模式中京东商品评论的任务界面介绍 查看详情:点开可以看到示例网址 任务名:自定义任务名,默认为京东商品评论 任务组:给任务划分一个保存任务的组,如果不设置会有一个默认组 商品评论URL列表:提供要采集的网页网址,即商品评论页的链接。每个商品的链接必须以#comment结束,这个链接可以在商品列表点评论数打开后进行复制。或者自己打开商品链接后手动添加,如果没有这个后缀可能会报错。多个商品评论输入多个商品网址即可。 将鼠标移动到?号图标可以查看详细的注释信息。 示例数据:这个规则采集的所有字段信息。

中南林业科技大学 实验报告 课程名称:网络协议与分析 姓名:项学静学号:20104422 专业班级:2010级计算机科学与技术 系(院):计算机与信息工程学院 实验时间:2013年下学期 实验地点:电子信息楼602机房

实验一点到点协议PPP 一、实验目的 1.理解PPP协议的工作原理及作用。 2.练习PPP,CHAP的配置。 3.验证PPP,CHAP的工作原理。 二、实验环境 1.安装windows操作系统的PC计算机。 2.Boson NetSim模拟仿真软件。 三、实验步骤 1、绘制实验拓扑图 利用Boson Network Designer绘制实验网络拓扑图如图1-1。 本实验选择两台4500型号的路由器。同时,采用Serial串行方式连接两台路由器,并选择点到点类型。其中DCE端可以任意选择,对于DCE端路由器的接口(Serial 0/0)需要配置时钟信号(这里用R1的Serial 0/0作为DCE端)。 2、配置路由器基本参数

绘制完实验拓扑图后,可将其保存并装入Boson NetSim中开始试验配置。配置时点击Boson NetSim程序工具栏按钮eRouters,选择R1 并按下面的过程进行路由器1的基本参数配置: Router>enable Router#conf t Router(config)#host R1 R1(config)#enable secret c1 R1(config)#line vty 0 4 R1(config-line)#password c2 R1(config-line)#interface serial 0/0 R1(config-if)#ip address 192.168.0.1 255.255.255.0 R1(config-if)#clock rate 64000 R1(config-if)#no shutdown R1(config-if)#end R1#copy running-config startup-config 点击工具栏按钮eRouters,选择R2并按下面过程进行路由器的基本参数配置:Router>enable Router#conf t Router(config)#host R2

矢量网络分析仪实验报告 一、实验容 单端口:测量Open,Short,Load校准件的三组参数,分别进行单端口的校准。 a.设置测量参数 1)预设:preset OK 2)选择测试参数S11:Meas->S11; 3)设置数据显示格式为对数幅度格式:Format->LogMag; 4)设置频率围:Start->1.5GHz,Stop->2.5GHz(面板键盘上“G”代表 GHz,“M”代表MHz,“k”代表kHz; 5)设置扫描点数:Sweep Setup->Points->101->x1(或”Enter”键或按 下大按钮); 6)设置信号源扫描功率:Sweep Setup->Power->Foc->-10->x1->Entry Off (隐藏设置窗)。 b.单端口校准与测量 1)设置校准件型号:Cal->Cal Kit->85032F(或自定义/user)(F指femal 母头校准件,M指male公头校准件); 2)Modify Cal Kit->Specify CLSs->Open->Set All->Open(m/f),返回到 Specify CLSs->Short->Set ALL->Short(m/f); 3)选择单端口校准并选择校准端口:Cal-Calibrate->1-Port Cal->Select Port->1(端口1 的校准,端口2也可如此操作); 4)把Open校准件连接到端口(或与校准端口相连的同轴电缆另一连 接端),点击Open,校准提示(嘀的响声)后完成Open校准件的 测量;得到的结果如Fig 1:单口Open校准件测量 5)把Short校准件连接到端口(或与校准端口相连的同轴电缆另一连 接端),点击Short,校准提示(嘀的响声)后完成Short校准件的 测量;得到的结果如Fig 2:单口Short校准件测量 6)把Load校准件连接到端口(或与校准端口相连的同轴电缆另一连

实验一、Windows网络测试报文分析 一、实验目的 1、通过使用Windows操作系统内置的TCP/IP网络测试命令,了解各命令的常用功能,掌握其用法 和测试技巧。 2、掌握IP数据报、ICMP报文、ARP分组以及以太网帧的封装格式。 3、理解ICMP、ARP协议的工作原理。 二、实验设备 1、硬件条件:以太网环境,每人一台个人的计算机 2、软件条件:Windows操作系统、TCP/IP协议、Wireshark软件 三、实验内容 1、学习使用Windowns操作系统内置的下列TCP/IP网络测试命令,弄清各命令的功能。 2、学习使用Wireshark软件捕获报文 3、分析arp、ping和tracert产生的报文流 四、命令参考 以下命令应在Windown操作系统的命令行窗口使用。在命令后用参数“/?”可以获得帮助信息。 1.arp 功能:显示并修改IP地址到以太网的地址转换表,该表由ARP协议维护。 格式: arp -s inet_addr eth_addr [if_addr] arp -d inet_addr [if_addr] arp -a [inet_addr] [-N if_addr] 参数说明:inet_addr是IP地址,eth_addr 为以太网网卡地址; -a 显示当前ARP地址转换表中的条目,当指定一个IP地址作为参数时,arp显示相应该地址所指主机的ARP条目。若有多个网络接口使用ARP协议,则显示每一个ARP地址转换表。 -d 删除IP地址对应的主机的ARP条目,可使用“*”匹配所有主机。 -s使用以太网地址在ARP表中为指定的主机创建一个永久性的条目。 -g 与参数-a一样,显示ARP表中的所有条目。 2.ipconfig 功能:查看本机的TCP/IP配置信息 格式: ipconfig [/all][/batch file][/renew all][/release all][/renew n][/release n] 参数说明: /all 显示与TCP/IP协议相关的所有细节信息,其中包括测试的主机名、IP地址、子网掩码、节点类型、是否启用IP路由、网卡的物理地址、默认网关等。 /batch file 将测试的结果存入指定的文本文件“file”中,以便于逐项查看,如果省略file文件名,则系统会把这测试的结果保存在系统的“winipcfg.out”文件中。 3.ping 功能:查看TCP/IP网络中主机的通信情况。 格式: ping [-t] [-a] [-n count] [-l size] [-f] [-i TTL] [-v TOS] [-r count] [-s count] [[-j host-list] | [-k host-list]]

TCP/IP等协议报文格式 应用层(Application) HTTP、Telnet、FTP、SNMP、SMTP 传输层(transport) TCP、UDP 网间层(Internet) IP-ARP、RARP、ICMP 网络接口层(NETwork)Ethernet、X.25、SLIP、PPP 以太网数据报文封装格式 TCP报文 TCP数据区 TCP IP报文 IP数据区 IP 帧头 帧数据区

ETH 前导 目的地址 源地址 帧类型 数据 CRC 长度 8 6 6 2 46~1500 4 用户填充数据60~1514 8字节前导用于帧同步,CRC用于帧校验,此2类数据可由网卡芯片自动添加。目的地址和源地址是指网卡的物理地址,即MAC地址,多数情况下具有唯一性。帧类型或协议类型——0X0806为ARP协议,0X0800为IP协议。 ARP/RARP (地址解析/反向地址解析)报文格式 0~7

8~15 16~23 24~31 硬件协议 协议类型 硬件地址长度 协议地址长度 操作 发送者硬件地址(字节0~3) 发送者硬件地址(字节4~5) 发送者IP地址(字节0~1) 发送者IP地址(字节2~3) 目的硬件地址(字节0~1) 目的硬件地址(字节2~5) 目的IP地址(字节0~3) 硬件类型——发送者本机网络接口类型(以太网=1) 协议类型——发送者所提供/请求的高级协议地址类型(IP协议=0x0800)操作——ARP请求=1,ARP响应=2,RARP请求=3,RARP响应=4

IP数据报头格式如下表0~3 4~7 8~11 12~15 16~18 19~31 4位 版本 4位 包头长度 8位 服务类型(TOS) 16位 总长度 16位 标识号(ID号) 3位 Flag 13位 片偏移 8位 生存时间 8位 协议类型 16位

实验项目列表

实验报告正文: 一、实验名称使用网络协议分析仪 二、实验目的: 1. 掌握安装和配置网络协议分析仪Wireshark的方法; 2. 熟悉使用Wireshark工具分析网络协议的基本方法,加深对协议格式、协议层次和协议交互过程 的理解。 三、实验内容和要求 1. 安装和配置网络协议分析仪Wireshark(); 2. 使用并熟悉Wireshark分析协议的部分功能。 四、实验环境 1)运行Windows 8.1 操作系统的PC 一台。 2)每台PC 具有以太网卡一块,通过双绞线与局域网相连。 3)Wireshark 程序(可以从下载)和WinPcap 程序(可以从 下载。如果Wireshark 版本为 1.2.10 或更高,则已包含了WinPcap 版 本 4.1.3) 五、操作方法与实验步骤 1) 安装网络协议分析仪 安装Wireshark Version 2.2.6 (v2.2.6-0-g32dac6a)。双击Wireshark 安装程序图标,进入安装过程。根据提示进行选择确认,可以顺利安装系统。当提示“Install WinPcap 4.1.3”时,选择安装;此后进入安装WinPcap 版本4.1.3,并选择让WinPcap 在系统启动时运行。此后,Wireshark 将能安装好并运行 2) 使用Wireshark 分析协议 (1) 启动系统。点击“Wireshark”图标,将会出现下图1所示的系统界面。

图1 Wireshark系统界面 其中“俘获(Capture)”和“分析(Analyze)”是Wireshark 中最重要的功能。 (2) 分组俘获。点击“Capture/Interface”菜单,出现下图所示界面。 图2 俘获/接口界面

计算机网络与应用实验 实验三捕获TCP数据包 自94班杨磊 2009011451 实验目的 通过实验熟悉Wireshark抓包软件的使用方法,理解TCP传输过程,以及慢启动、拥塞避免等相关技术。 实验环境 1.操作系统:Windows7 网络环境为紫荆2#527A 2.所用软件:wireshark-win32-1.6.3(最新版) 实验内容 1.在windows环境进行Wireshark抓包。 2.在windows环境Wireshark窗口中查看各种协议下的数据包。 3.在windows环境上传文件到服务器,同时观察TCP传输过程。 实验记录与问题解答 回答以下有关TCP 报文段的问题: 1.你的客户端电脑传送文件到166.111.180.98的IP地址和端口是什么?从166.111.180.98接收文件的IP地址和端口是什么? 答:建立连接的前两条报文如下: 15 1.656371 59.66.135.82 166.111.180.98 TCP 66 aura > http-alt [SYN] Seq=0 Win=8192 Len=0 MSS=1460 WS=4 SACK_PERM=1 { Transmission Control Protocol, Src Port: aura (2066), Dst Port: http-alt (8080), Seq: 0, Len: 0) } 可见,客户端电脑传送文件到166.111.180.98 的IP 地址是59.66.135.82, 端口是2066,166.111.180.98 接收文件的IP 地址是166.111.180.98,端口是8080。

https://www.doczj.com/doc/9a15100004.html, 大数据抓取工具推荐 大数据已经成了互联网时代最热门的词之一,采集器也成了数据行业人人都需要的工具。作为一个不会打代码的小白,如何进行数据采集呢?市面上有一些大数据抓取工具。八爪鱼和造数就是其中两款采集器,对于不会写爬虫代码的朋友来说,找到一款合适的采集器,可以达到事半功倍的效果。本文就两款采集器的优缺点做一个对比,仅供大家参考。 造数是一个基于云端爬取的智能云爬虫服务站点,通过一套网页分析的算法,分析出网页中结构化的数据,然后再爬取页面中的数据,无需编程基础,只需输入网址,选取所需的数据,就可轻松获取互联网的公开数据,并以 Excel 表格等形式下载,或使用 API 与企业内部系统深度整合。 造数有什么优缺点呢? 优点: 云端采集网页,不需要占用电脑资源下载软件 采集到数据以后可以设置数据自动推送 缺点: 1、不支持全自动网站登录采集,也不支持本地采集,采集比较容易受到限制 2、不能采集滚动页面,最多支持两个层级的采集,采集不是很灵活 然后我们看一下八爪鱼 八爪鱼是非常适合技术小白的一款采集器,技术比较成熟,功能强大,操作简单。八爪鱼采集器的各方面的功能都比较完善,云采集是它的一大特色,相比其他采集软件,云采集能够做到更加精准、高效和大规模。还有识别验证码、提供优质代理IP 、UA 自动切换等智能防封的组合功能,在采集过程都不用担心网站的限制。如果不想创建采集任务,可以到客户端直接使用简易采集模式,选择模板,设置参数马上就可以拿到数据。

https://www.doczj.com/doc/9a15100004.html, 八爪鱼有什么优缺点呢? 1、功能强大。八爪鱼采集器是一款通用爬虫,可应对各种网页的复杂结构(瀑布流等)和防采集措施(登录、验证码、封IP),实现百分之九十九的网页数据抓取。 2、入门容易。7.0版本推出的简易网页采集,内置主流网站大量数据源和已经写好的采集规则。用户只需输入关键词,即可采集到大量所需数据 3、流程可视化。真正意义上实现了操作流程可视化,用户可打开流程按钮,直接可见操作流程,并对每一步骤,进行高级选项的设置(修改ajax/ xpath等)。 缺点: 1、不能提供文件托管,不能直接发布采集到的数据 2、不支持视频和app采集 相关链接: 八爪鱼使用功能点视频教程 https://www.doczj.com/doc/9a15100004.html,/tutorial/videotutorial/videognd 八爪鱼爬虫软件入门准备 https://www.doczj.com/doc/9a15100004.html,/tutorial/xsksrm/rmzb

附件:报文格式 1.1Ethernet数据包格式(RFC894) 1、DstMac的最高字节的最低BIT位如果为1,表明此包是以太网组播/广播包, 送给CPU处理。 2、将DstMac和本端口的MAC进行比较,如果不一致就丢弃。 3、获取以太网类型字段Type/Length。 0x0800→IP 继续进行3层的IP包处理。 0x0806→ARP 送给CPU处理。 0x8035→RARP 送给CPU处理。 0x8863→PPPoE discovery stage 送给CPU处理。 0x8864→PPPoE session stage 继续进行PPP的2层包处理。 0x8100→VLAN 其它值当作未识别包类型而丢弃。 1.2PPP数据包格式 1、获取PPP包类型字段。 0x0021→IP 继续进行3层的IP包处理。 0x8021→IPCP 送给CPU处理。 0xC021→LCP 送给CPU处理。 0xc023→PAP 送给CPU处理。 0xc025→LQR 送给CPU处理。 0xc223→CHAP 送给CPU处理。 0x8023→OSICP 送给CPU处理。 0x0023→OSI 送给CPU处理。 其它值当作未识别包类型而丢弃。

1.3 ARP 报文格式(RFC826) |←----以太网首部---->|←---------28字节ARP 请求/应答 ------ 1.4 IP 报文格式(RFC791)(20bytes) TOS 1.5 PING 报文格式(需IP 封装)(8bytes) 1.6 TCP 报文格式(需IP 封装)(20bytes)

紧急指针有效 ACK 确认序号有效 PSH 接收方应该尽快将这个报文交给应用层 RST 重建连接 SYN 同步序号用来发起一个连接 FIN 发端完成发送认务 1.7 UDP 报文格式(需IP 封装)(8bytes) 1.8 MPLS 报文格式 MPLS 报文类型: 以太网中 0x8847(单播) 0x8848(组播) PPP 类型上 0x8281(MPLSCP)

#include

typedef struct tcpheader{ u_short sport;// 源端口 u_short dport;// 目的端口 u_int th_seq;// 序列号 u_int th_ack;// 确认号 u_char th_lenand;// 报文长度 u_char th_flags;//标志 #define TH_FIN 0x01 #define TH_SYN 0x02 #define TH_RST 0x04 #define TH_PSH 0x08 #define TH_ACK 0x10 #define TH_URG 0x20 u_short th_win;//窗口 u_short th_sum;//校验和 u_short th_urp;//紧急 }; // UDP格式 typedef struct udpheader{ u_short sport;// Source port 源端口 u_short dport;// Destination port 目的端口 u_short uh_len;// Datagram length 用户数据包长度u_short uh_sum;// Checksum 校验和 }; typedef struct udpnode{ ipaddress saddr; ipaddress daddr; u_short sport; u_short dport; u_short length; u_int upnum; u_int downnum; struct udpnode * next; struct udpnode * pre; }; typedef struct tcpnode{ ipaddress saddr; ipaddress daddr; u_short sport; u_short dport; u_short length;

产品技术规范书 (图片仅供参考) 设备名称:便携式网络报文分析仪型号:CYGM-61588 生产厂家: 产品编码: 品牌:

一、产品简介 CYGM-61588便携式网络报文分析仪是应用于智能变电站或电力科研实验室的便携式网络报文分析仪器,全面支持DL/T 860以及智能变电站相关标准,为智能变电站各类二次设备的试验、调试、检修提供数据参考依据。 CYGM-61588可直接采集智能变电站过程层网络的采样值、GOOSE、MMS和IEC 61588对时报文。可选配暂态录波功能和连续记录功能模块,当选配暂态录波功能后,即可实现电网暂态故障的记录和分析测距功能。 二、技术特点 1. 全面记录SV、GOOSE、MMS、IEC61588等智能变电站所有类型报文 2. 采用高性能实时嵌入式操作系统vxWorks,系统稳定、可靠,实时性好 3. 能变电站过程层和站控层网络异常实时告警 4. 原始报文实时记录分析与暂态故障录波一体化设计 5. 支持100M/1000M/FT3等多种采集接口插件的组合配置,接口种类丰富、数目多 6. 4个1000Mbps上行通信网口 7. 支持光纤IRIG-B和电平IRIG-B对时,精度<300ns 8. 所有采集端口均支持IEC61588时钟同步,精度<300ns 9. 同步后,装置自身时钟守时精度24小时误差≦±100ms 10. 实时数据写盘速度:外圈≧70MB/s,内圈≧30MB/s 11. 实时纳秒级硬件时标,时标分辨率为40ns 三、技术指标 1. 处理器:嵌入式双核处理器,内存2GB 2. 存储空间:2TB 3. 操作系统:军工级嵌入式实时操作系统:vxWorks 6.9 4. 智能数据采集接口 标配1:8~16个100Mbps SFP模块 标配2:8个100Mbps SFP模块+4个1000Mbps SFP模块 标配3:8个FT3(ST)光纤接口+8个100Mbps SFP模块 标配4:8个FT3(ST)光纤接口+4个1000Mbps SFP模块