传输服务器

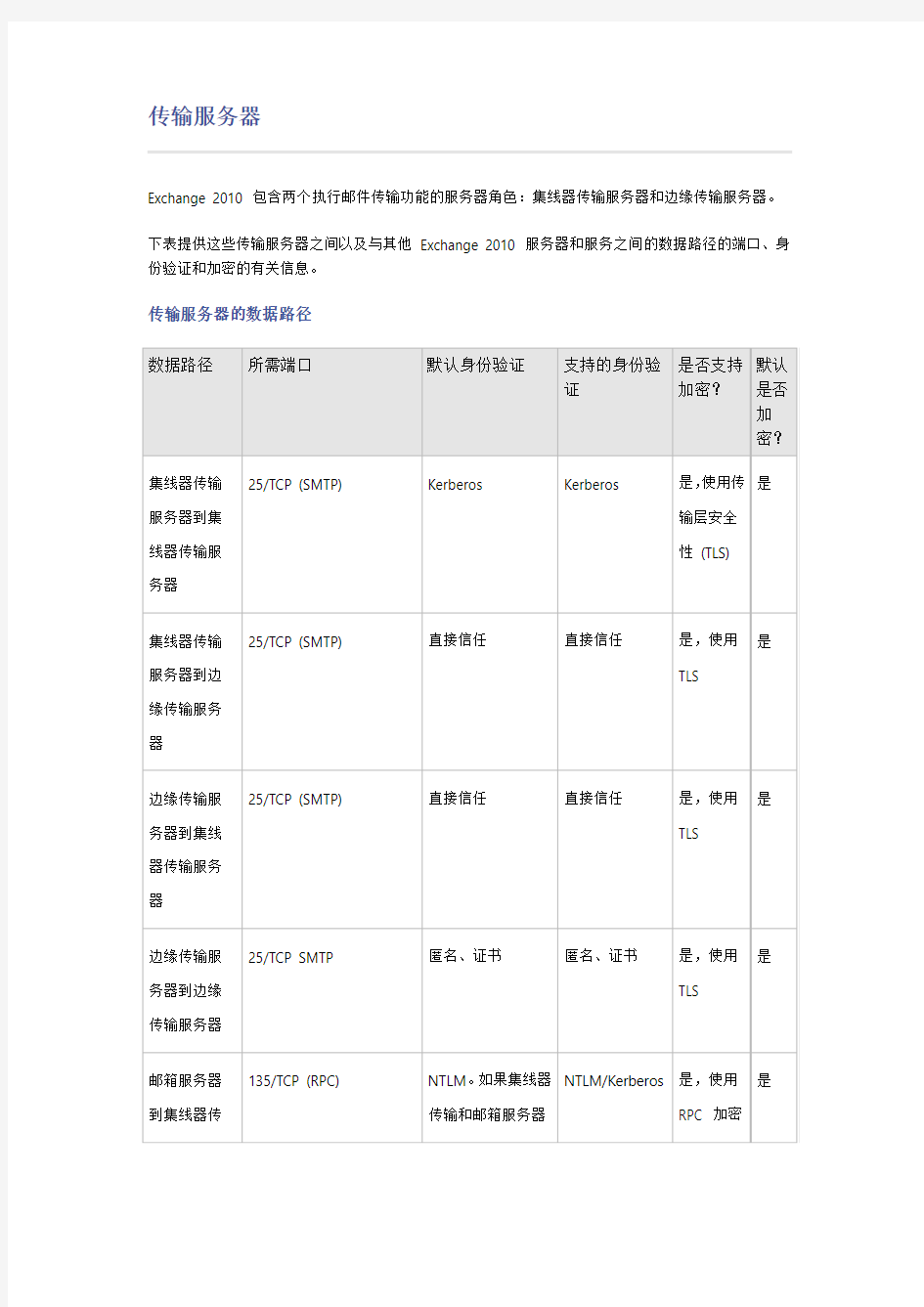

Exchange 2010 包含两个执行邮件传输功能的服务器角色:集线器传输服务器和边缘传输服务器。

下表提供这些传输服务器之间以及与其他Exchange 2010 服务器和服务之间的数据路径的端口、身份验证和加密的有关信息。

传输服务器的数据路径

数据路径所需端口默认身份验证支持的身份验

证是否支持

加密?

默认

是否

加

密?

集线器传输服务器到集线器传输服务器25/TCP (SMTP) Kerberos Kerberos 是,使用传

输层安全

性(TLS)

是

集线器传输服务器到边缘传输服务器25/TCP (SMTP) 直接信任直接信任是,使用

TLS

是

边缘传输服务器到集线器传输服务器25/TCP (SMTP) 直接信任直接信任是,使用

TLS

是

边缘传输服务器到边缘传输服务器25/TCP SMTP 匿名、证书匿名、证书是,使用

TLS

是

邮箱服务器到集线器传135/TCP (RPC) NTLM。如果集线器

传输和邮箱服务器

NTLM/Kerberos 是,使用

RPC 加密

是

输服务器(通过Microsoft Exchange 邮件提交服务)角色位于同一服务器上,则使用Kerberos。

集线器传输服务器到邮箱服务器(通过MAPI)135/TCP (RPC) NTLM。如果集线器

传输和邮箱服务器

角色位于同一服务

器上,则使用

Kerberos。

NTLM/Kerberos 是,使用

RPC 加密

是

统一消息服务器到集线器传输服务器25/TCP (SMTP) Kerberos Kerberos 是,使用

TLS

是

Microsoft Exchange EdgeSync 服务(从集线器传输服务器到边缘传输服务器)50636/TCP (SSL) 基本基本是,使用

SSL 上的

LDAP

(LDAPS)

是

Active Directory 从集线器传输服务器访问389/TCP/UDP (LDAP)、

3268/TCP (LDAP GC)、

88/TCP/UDP (Kerberos)、

53/TCP/UDP (DNS)、

135/TCP (RPC

netlogon)hzwlocked

Kerberos Kerberos 是,使用

Kerberos

加密

是

Active Directory 权443/TCP (HTTPS) NTLM/Kerberos NTLM/Kerberos 是,使用

SSL

是*

有关传输服务器的注释

?集线器传输服务器之间的所有通信均使用具有自签名证书的TLS 进行加密,这些证书通过Exchange 2010 安装程序安装。

注意:

?边缘传输服务器与集线器传输服务器之间的所有通信均进行身份验证并加密。Mutual TLS 是基础的身份验证和加密机制。Exchange 2010 使用“直接信任”(而不是使用X.509 验证)来验证证书。直接信任意味着Active Directory 或Active Directory 轻型目录服务(AD LDS) 中存在证书即证明证书有效。Active Directory 被视为是受信任的存储机制。使用直接信任时,证书是自签名还是由证书颁发机构(CA) 签名并不重要。为边缘传输服务器订阅Exchange 组织时,边缘订阅将在Active Directory 中发布边缘传输服务器证书,以便集线器传输服务器进行验证。Microsoft Exchange EdgeSync 服务使用集线器传输服务器证书集更新AD LDS,以便边缘传输服务器进行验证。

?EdgeSync 通过TCP 50636 使用从集线器传输服务器到订阅的边缘传输服务器的安全LDAP 连接。AD LDS 还会侦听TCP 50389。不使用SSL 连接到该端口。您可以使用LDAP 实用程序连接到该端口并检查AD LDS 数据。

?默认情况下,两个不同组织中的边缘传输服务器之间的通信将进行加密。Exchange 2010 Setup 创建一个自签名证书,并且默认启用TLS。这样,任何发送系统都可以对Exchange 的入站SMTP 会话进行加密。默认情况下,Exchange 2010 还对所有远程连接尝试实现TLS。

?当集线器传输服务器角色和邮箱服务器角色安装在同一台计算机上时,对集线器传输服务器与邮箱服务器之间的通信的身份验证方法将有所不同。如果是本地邮件提交,则使用Kerberos 身份验证。如果是远程邮件提交,则使用NTLM 身份验证。

?Exchange 2010 还支持域安全。域安全性是指Exchange 2010 和Microsoft Outlook 2010 中的功能,它提供一种低成本的备选安全解决方案,可代替S/MIME 或其他邮件级Internet 安全解决方案。域安全提供了一种通过Internet 管理域之间的安全邮件路径的方式。配置这些安全邮件路径后,通过安全路径从已通过身份验证的发件人成功传输的邮件将对Outlook 和Outlook Web Access 用户显示为“域安全”。有关详细信息,请参阅了解域安全性。

?许多代理可以在集线器传输服务器和边缘传输服务器上运行。通常,反垃圾邮件代理依赖于运行代理的计算机上的本地信息。因此,几乎不需要与远程计算机进行通信。收件人筛选是例外情况。收件人筛选需要呼叫AD LDS 或Active Directory。作为最佳实践,应在边缘传输服务器上运行收件人筛选。在这种情况下,AD LDS 目录与边缘传输服务器位于同一台计算机上,不需要进行任何远程通信。在集线器传输服务器上安装并配置了收件人筛选后,收件人筛选将访问Active Directory。

?协议分析代理供Exchange 2010 中的发件人信誉功能使用。此代理还与外部代理服务器建立各种连接,以确定入站邮件路径中的可疑连接。

?所有其他反垃圾邮件功能只使用本地计算机上收集、存储和访问的数据。通常,使用Microsoft Exchange EdgeSync 服务将数据(例如用于收件人筛选的安全列表聚合或收件人数据)推送到本地AD LDS 目录。

?集线器传输服务器上的信息权限管理(IRM) 代理可以建立到组织中的Active Directory 权限管理服务(AD RMS) 服务器的连接。AD RMS 是一个Web 服务,通过使用SSL 作为最佳做法进行安全保护。是否使用HTTPS 与AD RMS 服务器进行通信、使用Kerberos 还是NTLM 进行身份验证,具体取决于AD RMS 服务器的配置。

?日记规则、传输规则和邮件分类存储在Active Directory 中,可以通过集线器传输服务器上的日记代理和传输规则代理进行访问。

邮箱服务器

对邮箱服务器使用NTLM 还是Kerberos 身份验证取决于Exchange 业务逻辑层使用者运行时所

处的用户或进程上下文。在该上下文中,消费者是使用Exchange 业务逻辑层的任何应用程序或进程。因此,“邮箱服务器数据路径”表的“默认身份验证”列中的许多条目都以NTLM/Kerberos形式列出。

Exchange 业务逻辑层用于访问Exchange 存储并与其进行通信。也可以从Exchange 存储调用Exchange 业务逻辑层,以便与外部应用程序和进程进行通信。

如果Exchange 业务逻辑层使用者使用“本地系统”帐户运行,从使用者到Exchange 存储的身份验证方法始终是Kerberos。使用Kerberos 的原因是,必须使用计算机帐户“本地系统”对使用者进行身份验证,并且必须存在已通过双向身份验证的信任。

如果Exchange 业务逻辑层使用者不是使用“本地系统”帐户运行,则身份验证方法是NTLM。例如,运行使用Exchange 业务逻辑层的Exchange 命令行管理程序cmdlet 时,将使用NTLM。

RPC 通信始终会进行加密。

下表提供与邮箱服务器之间的数据路径的端口、身份验证和加密的有关信息。

邮箱服务器的数据路径

数据路径所需端口默认身份验证支持的身份验

证是否支持

加密?

默认

是否

加

密?

Active Directory 访问389/TCP/UDP (LDAP)、

3268/TCP (LDAP GC)、

88/TCP/UDP (Kerberos)、

53/TCP/UDP (DNS)、

135/TCP (RPC

netlogon)hzwlocked

Kerberos Kerberos 是,使用

Kerberos

加密

是

管理远程访问(远程注册表)135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

IPsec

否

管理远程访问(SMB/文件) 445/TCP (SMB) NTLM/Kerberos NTLM/Kerberos 是,使用

IPsec

否

可用性Web 服务(对邮箱的客户端访问)135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

群集135/TCP (RPC)。请参阅此表

后面的有关邮箱服务器的注

释。NTLM/Kerberos NTLM/Kerberos 是,使用

IPsec

否

内容索引135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是日志传送64327(可自定义)NTLM/Kerberos NTLM/Kerberos 是否

正在设定种子64327(可自定义)NTLM/Kerberos NTLM/Kerberos 是否

卷影复制服务

(VSS) 备份

本地消息块(SMB) NTLM/Kerberos NTLM/Kerberos 否否邮箱助理135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 否否

MAPI 访问135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

Microsoft Exchange Active Directory 拓扑服务访问135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

Microsoft

Exchange 系统

助理服务旧版

访问(侦听请

求)

135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 否否

Microsoft Exchange 系统助理服务旧版访问(对Active Directory)389/TCP/UDP (LDAP)、

3268/TCP (LDAP GC)、

88/TCP/UDP (Kerberos)、

53/TCP/UDP (DNS)、

135/TCP (RPC

netlogon)hzwlocked

Kerberos Kerberos 是,使用

Kerberos

加密

是

Microsoft Exchange 系统助理服务旧版访问(作为MAPI 客户端)135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

访问Active Directory 的脱机通讯簿(OAB) 135/TCP (RPC) Kerberos Kerberos 是,使用

RPC 加密

是

收件人更新服务RPC 访问135/TCP (RPC) Kerberos Kerberos 是,使用

RPC 加密

是

对Active Directory 的收件人更新389/TCP/UDP (LDAP)、

3268/TCP (LDAP GC)、

88/TCP/UDP (Kerberos)、

53/TCP/UDP (DNS)、

135/TCP (RPC

netlogon)hzwlocked

Kerberos Kerberos 是,使用

Kerberos

加密

是

有关邮箱服务器的注释

上表中列出的“群集”数据路径使用动态RPC over TCP 在不同群集节点之间传送群集状态和活动。群集服务(ClusSvc.exe) 还使用UDP/3343 以及随机分配的高位TCP 端口在群集节点之间进行通信。

?对于节点内通信,群集节点通过用户报协议(UDP) 端口3343 进行通信。群集中的每个节点定期与群集中的每个其他节点交换顺序的单播UDP 数据报。此交换的目的是确定所有节点是否正常运行并监视网络链接的运行状况。

?端口64327/TCP 是用于日志传送的默认端口。管理员可以为日志传送指定其他端口。

?对于列出了“协商”的HTTP 身份验证,请先尝试使用Kerberos,然后再尝试使用NTLM。

客户端访问服务器

除非特别说明,否则,客户端访问技术(例如Outlook Web App、POP3 或IMAP4)将通过从客户端应用程序到客户端访问服务器的身份验证和加密进行描述。

下表提供客户端访问服务器与其他服务器和客户端之间的数据路径的端口、身份验证和加密的有关信息。

客户端访问服务器的数据路径

数据路径所需端口默认身份验证支持的身份验

证是否支

持加

密?

默认

是否

加

密?

Active Directory 访问389/TCP/UDP (LDAP)、

3268/TCP (LDAP GC)、

88/TCP/UDP

(Kerberos)、

53/TCP/UDP (DNS)、

135/TCP (RPC

netlogon)hzwlocked

Kerberos Kerberos 是,使用

Kerberos

加密

是

自动发现服务80/TCP、443/TCP (SSL) 基本/集成

Windows 身份

验证(协商)基本、摘要式、

NTLM、协商

(Kerberos)

是,使用

HTTPS

是

可用性服务80/TCP、443/TCP (SSL) NTLM/Kerberos NTLM/Kerberos 是,使用

HTTPS

是

Outlook 访问OAB 80/TCP、443/TCP (SSL) NTLM/Kerberos NTLM/Kerberos 是,使用

HTTPS

否

Outlook Web 应用程序80/TCP、443/TCP (SSL) 基于表单的身份

验证

基本、摘要式、基

于表单的身份验

证、NTLM(仅限

是,使用

HTTPS

是,

使用

自签

v2)、Kerberos、证书名证书

POP3 110/TCP (TLS)、

995/TCP (SSL) 基本、Kerberos 基本、Kerberos 是,使用

SSL、TLS

是

IMAP4 143/TCP (TLS)、

993/TCP (SSL) 基本、Kerberos 基本、Kerberos 是,使用

SSL、TLS

是

Outlook Anywhere (以前称为RPC over HTTP)80/TCP、443/TCP (SSL) 基本基本或NTLM 是,使用

HTTPS

是

Exchange ActiveSync 应用程序80/TCP、443/TCP (SSL) 基本基本、证书是,使用

HTTPS

是

客户端访问服务器到统一消息服务器5060/TCP、5061/TCP、

5062/TCP、动态端口

按IP 地址按IP 地址是,使用

基于TLS

的会话初

始协议

(SIP)

是

客户端访问服务器到运行早期版本的Exchange Server 的邮箱服务器80/TCP、443/TCP (SSL) NTLM/Kerberos 协商(可回退到

NTLM 或可选的

基本身份验证的

Kerberos)、

POP/IMAP 纯文

本

是,使用

IPsec

否

客户端访问服务器到Exchange 2010 邮箱服务器RPC。请参阅有关客户

端访问服务器的注释。

Kerberos NTLM/Kerberos 是,使用

RPC 加

密

是

客户端访问服务器到客户端访问服务器(Exchange ActiveSync) 80/TCP、443/TCP (SSL) Kerberos Kerberos、证书是,使用

HTTPS

是,

使用

自签

名证

书

客户端访问服务器到客户端访问服务器(Outlook Web Access) 80/TCP, 443/TCP

(HTTPS)

Kerberos Kerberos 是,使用

SSL

是

客户端访问服务器到客户端访问服务器(Exchange Web 服务)443/TCP (HTTPS) Kerberos Kerberos 是,使用

SSL

是

客户端访问服务器到客户端访问服务器(POP3) 995 (SSL) 基本基本是,使用

SSL

是

客户端访问服务器到客户端访问服务器(IMAP4) 993 (SSL) 基本基本是,使用

SSL

是

Office Communications Server 对客户端访问服务器(启用Office Communications Server 和Outlook Web App 集成)的访问权限5075-5077/TCP (IN)、

5061/TCP (OUT)

mTLS(必需)mTLS(必需)是,使用

SSL

是

注意:

有关客户端访问服务器的注释

?在Exchange 2010 中,MAPI 客户端(如Microsoft Outlook)连接到客户端访问服务器。

?客户端访问服务器使用多个端口与邮箱服务器进行通信。不同的是,由RPC 服务确定这些端口,并且不是固定的。

?对于列出了“协商”的HTTP 身份验证,请先尝试使用Kerberos,然后再尝试使用NTLM。

?当Exchange 2010 客户端访问服务器与运行Exchange Server 2003 的邮箱服务器进行通信时,最好使用Kerberos 并禁用NTLM 身份验证和基本身份验证。此外,最好将Outlook Web App 配置为通过受信任的证书使用基于表单的身份验证。为了使Exchange ActiveSync 客户端通过Exchange 2010 客户端访问服务器与Exchange 2003 后端服务器进行通信,必须在Exchange 2003 后端服务器的Microsoft-Server-ActiveSync 虚拟目录中启用Windows 集成身份验证。若要在Exchange 2003 服务器上使用Exchange 系统管理器管理Exchange 2003 虚拟目录上的身份验证,请下载并安装Microsoft 知识库文章937031 当移动设备连接至 Exchange 2007 服务器以访问 Exchange 2003 后端服务器上的邮箱时,运行 CAS 角色的 Exchange 2007 服务器将记录事件 ID 1036中引用的修补程序。

注意:

?当客户端访问服务器代理POP3 向其他客户端访问服务器发送请求时,会通过端口995/TCP 进行通信,无论连接客户端是使用POP3 并请求TLS(位于端口110/TCP),还是使用SSL 在端口995/TCP 进行连接。同样,对于IMAP4 连接,端口993/TCP 用于代理请求,无论连接客户端是使用IMAP4 并请求TLS(位于端口443/TCP),还是使用带SSL 加密的

IMAP4 在端口995 进行连接。

统一消息服务器

IP 网关和IP PBX 仅支持基于证书的身份验证,该身份验证使用Mutual TLS 对SIP 通信进行加密,并对会话初始协议(SIP)/TCP 连接使用基于IP 的身份验证。IP 网关不支持NTLM 或Kerberos 身份验证。因此,在使用基于IP 的身份验证时,将使用连接的IP 地址为未加密(TCP) 连接提供身份验证机制。在统一消息(UM) 中使用基于IP 的身份验证时,UM 服务器将验证是否允许连接该IP 地址。在IP 网关或IP PBX 上配置该IP 地址。

IP 网关和IP PBX 支持使用Mutual TLS 对SIP 通信进行加密。成功导入和导出所需的受信任证书后,IP 网关或IP PBX 会向UM 服务器请求证书,然后再向IP 网关或IP PBX 请求证书。通过在IP 网关或IP PBX 与UM 服务器之间交换受信任证书,可以使IP 网关或IP PBX 与UM 服务器能够使用Mutual TLS 通过加密连接进行通信。

下表提供了UM 服务器与其他服务器之间的数据路径的端口、身份验证和加密的有关信息。

统一消息服务器的数据路径

数据路径所需端口默认身份验证支持的身份验

证是否支持

加密?

默认

是否

加

密?

Active Directory 访问389/TCP/UDP (LDAP)、

3268/TCP (LDAP GC)、

88/TCP/UDP (Kerberos)、

53/TCP/UDP (DNS)、135/TCP

(RPC netlogon)hzwlocked

Kerberos Kerberos 是,使用

Kerberos

加密

是

统一消息电话交互(IP PBX/VoIP 网关)5060/TCP、5065/TCP、

5067/TCP(不安全)、

5061/TCP、5066/TCP、

5068/TCP(安全)、范围为

16000-17000 的动态端口

/TCP(控制)、范围为

1024-65535 的动态UDP 端

口/UDP (RTP)

按IP 地址按IP 地址、

MTLS

是,使用

SIP/TLS、

SRTP

否

统一消息Web 服务80/TCP、443/TCP (SSL) 集成Windows

身份验证(协商)

基本、摘要式、

NTLM、协商

(Kerberos)

是,使用

SSL

是

统一消息服务器到客户端访问服务器5075, 5076, 5077 (TCP) 集成Windows

身份验证(协商)

基本、摘要式、

NTLM、协商

(Kerberos)

是,使用

SSL

是

统一消息服务器到客户端访问服务器(在电话上播放)动态RPC NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

统一消息服务器到集线器传输服务器25/TCP (TLS) Kerberos Kerberos 是,使用

TLS

是

统一消息服务器到邮箱服务器135/TCP (RPC) NTLM/Kerberos NTLM/Kerberos 是,使用

RPC 加密

是

有关统一消息服务器的注释

在Active Directory 中创建UM IP 网关对象时,必须定义物理IP 网关或IP PBX(专用交换机)的IP 地址。为UM IP 网关对象定义IP 地址后,该IP 地址将添加到允许UM 服务器与其进行通信的有效IP 网关或IP PBX(也称为SIP 对等端)的列表中。创建UM IP 网关时,可以将其与UM 拨号计划相关联。通过将UM IP 网关与某个拨号计划关联,与该拨号计划关联的统一消息服务器可以使用基于IP 的身份验证与该IP网关进行通信。如果尚未创建UM IP 网关,或UM IP 网关未配置为使用正确的IP 地址,则身份验证将失败,UM 服务器不接受来自该IP 网关的IP 地址的连接。此外,在实现Mutual TLS 和IP 网关或IP PBX 和UM 服务器时,必须将UM IP 网关配置为使用FQDN。将UM IP 网关配置为使用FQDN 后,还必须向UM IP 网关的DNS 正向查找区域中添加主机记录。

在Exchange 2010 中,UM 服务器可以在端口5060/TCP(不安全)或端口5061/TCP(安全)上通信,也可以将其配置为使用这两个端口进行通信。

有关详细信息,请参阅了解统一消息 VoIP 安全性和了解统一消息中的协议、端口和服务。

Exchange 2010 安装程序创建的Windows 防火墙规则

高级安全Windows 防火墙是一种基于主机的有状态防火墙,基于防火墙规则筛选入站和出站通信。Exchange 2010 安装程序会创建Windows 防火墙规则,以便根据各服务器角色打开服务器和客户端通信所需的端口。因此,您不再需要使用安全配置向导(SCW) 来配置这些设置。有关高级安全Windows 防火墙的详细信息,请参阅高级安全Windows 防火墙和IPsec(英文)。

下表列出了由Exchange 安装程序创建的Windows 防火墙规则,包括针对每个服务器角色打开的端口。您可以使用高级安全Windows 防火墙MMC 管理单元来查看这些规则。

规则名称服

务

器

角

色

端口程序

MSExchangeADTopology - RPC (TCP-In) 客

户

端

访

问、

集

线

器

传

输、

邮

箱、

统

一

消

息

动态RPC Bin\MSExchangeADTopologyService.exe

MSExchangeMonitoring - RPC (TCP-In) 客

户

动态RPC Bin\Microsoft.Exchange.Management.Monitoring.e

xe

端访问、集线器传输、边缘传输、统一消息

MSExchangeServiceHost - RPC (TCP-In) 所

有

角

色

动态RPC Bin\Microsoft.Exchange.ServiceHost.exe

MSExchangeServiceHost - RPCEPMap (TCP-In) 所

有

角

色

RPC-EPM

ap

Bin\Microsoft.Exchange.Service.Host

MSExchangeRPCEPMap (GFW) (TCP-In) 所

有

角

色

RPC-EPM

ap

任意

MSExchangeRPC (GFW) (TCP-In) 客

户

端

访

问、

集

线

器

传

输、

邮

箱、

统

一

消

息

动态RPC 任意

MSExchange - IMAP4 (GFW) (TCP-In) 客

户

端

访

问

143, 993

(TCP)

所有

MSExchangeIMAP4 (TCP-In) 客

户

端

访

问143, 993

(TCP)

ClientAccess\PopImap\Microsoft.Exchange.Imap4S

ervice.exe

MSExchange - POP3 (FGW) (TCP-In) 客

户

端

110, 995

(TCP)

所有

访问

MSExchange - POP3 (TCP-In) 客

户

端

访

问

110, 995

(TCP)

ClientAccess\PopImap\Microsoft.Exchange.Pop3Ser

vice.exe

MSExchange - OWA (GFW) (TCP-In) 客

户

端

访

问

5075,

5076,

5077

(TCP)

所有

MSExchangeOWAAppPool (TCP-In) 客

户

端

访

问

5075,

5076,

5077

(TCP)

Inetsrv\w3wp.exe

MSExchangeAB-RPC (TCP-In) 客

户

端

访

问

动态RPC Bin\Microsoft.Exchange.AddressBook.Service.exe

MSExchangeAB-RPCEPMap (TCP-In) 客

户

端

访

问

RPC-EPM

ap

Bin\Microsoft.Exchange.AddressBook.Service.exe

MSExchangeAB-RpcHttp (TCP-In) 客

户

端

访

问

6002,

6004

(TCP)

Bin\Microsoft.Exchange.AddressBook.Service.exe

RpcHttpLBS (TCP-In) 客

户

端

访

问

动态RPC System32\Svchost.exe

MSExchangeRPC - RPC (TCP-In) 客

户

端

访

问、

邮

箱

动态RPC Bing\Microsoft.Exchange.RpcClientAccess.Service.e

xe

MSExchangeRPC - PRCEPMap (TCP-In) 客

户

端

访

问、

邮

箱

RPC-EPM

ap

Bing\Microsoft.Exchange.RpcClientAccess.Service.e

xe

MSExchangeRPC (TCP-In) 客

户

端

访6001

(TCP)

Bing\Microsoft.Exchange.RpcClientAccess.Service.e

xe

部署第一台2013服务器 2013-06-30 11:10:42 引子: ExchangeServer 2013目前是微软公司邮件系统产品的最新版本,它的诸多诱人特性众所周知。在过去一年的时间里有不少朋友咨询其企业中选择什么样的邮件系统比较好?关键在于易上手,容易管理和使用,稳定性强,安全性高。由此,当然是给他们推荐基于云的Exchange Online。但是,许多朋友提到由于公司的安全策略,以及各种老板的“英明决断”,所以不愿采用基于公有云的服务。不过对于在企业中实现私有云比较感性趣,而且愿意进行更多的尝试。由此,我只能向其推荐使用基于企业部署的Exchange Server 2012企业版了。 接踵而来的问题就是对于某些公司虽然购买了一套强大的邮件服务系统产品(虽然,微软已经将其定位到了统一协作平台的位置,但做中国市场中,绝大多数用户还是会将Exchange从意识中定位在邮件系统这个层面上。),但不舍得再投入资金购买相关的产品服务了。这就劳累我这帮做IT的兄弟啦!当然,最终只能我搞义务劳动了。多做了几次,也是会累,会不爽的。所以,想了一下,就直接写出来吧,让他们来自己查阅,自己搞定。如果不行,我再江湖救急了。 延续此前为微软易宝典投稿的文章风格,继续以易宝典的形式来写这一系列的文章。 一、系统需求 既然推荐给朋友的东西当然应该是最好的东西了,向朋友推荐Exchange Server 2013的时候,我建议他们采用WindowsServer 2012作为服务器的操作系统。虽然微软刚刚发布的Windows Server 2012 R2的预览版,但是就微软发布产品的速度来讲,当前采用Windows Server 2012也是明知之选。因为如果采用WindowsServer 2008 R2可能在短期内会面临系统升级,采用Windows Server 2012如果幸运的话,微软在发布Windows Server 2012 R2时,没准会赶上活动或促销,获得低价或免费升级到Windows Server 2012 R2。当然,目前肯定是不能使用WindowsServer 2012 R2的,因为预览版即使微软授权给你用在生产环境中,你敢用吗?

Exchange Server 2010 的安装 每一个技术课程都是由浅至深的过程,我选择了最简单的安装做为Exchange Server 2010系列的开篇,如果你安装过2003或是2007下面的过程应该不会陌生,因此这一篇的重点还是在如何做好组织及服务器的前提准备上。 在把视野放到安装服务器前,我们首先需要对环境中的组织结构进行评估。这个步骤里我们需要考虑: 1.现有域的功能级别。Exchange Server 2010需要2003域功能级别,在提升功能级别前你需要考虑现有环境中的2000的域控制器,以及现有应用程序的兼容性。 2.保证每个Exchange AD站点包含Windows Server 2003 SP2 全局目录 3.对环境现有状态进行评估,可以借助Addiag和EXRAP完成 4.如果从旧有邮件服务器进行迁移需要为组织中的所有EX2003&07服务安装SP2补丁 完成了上面的步骤,我们就可以在服务器上进行安装了(在实际部署中我们需要考虑的不止这些,比如带宽、比如站点拓扑、比如角色分离等等)。。 服务器安装前提条件 在安装Exchange Server 2010之前我们需要在服务器上做一些必要的准备,这里包括添加角色,功能,开启必要的服务以及安装支持的应用程序,进行这些前提条件的准备是我们下一步安装Exchange Server 2010的基础,相关操作请参考截图: 1.安装IIS角色 2.添加.NET Framework 3.5.1(WCF激活必须选中)以及Windows PowerShell 集成脚本环境(ISE) 注:由于服务器上我使用了Windows Server 2008 R2操作系统,因此系统功能中集成了.NET Framework 3.5.1以及Windows PowerShell V2.0 如果你使用的是Windows Server 2008操作系统会发现系统中集成的是.NET Framework 3.0以及Windows PowerShell V1.0 。因此你需要单独下载并安装这2个组件。

Windows 2008 Uzerinde Exchange 2007 Owa Ve Rpc Over Http Icin Sertifika Kullanimi Bu yaz?mda sizlere Windows 2008 server üstüne certification services kurarak Exchange 2007 yap?m?za sertifika alarak OWA sitesine SSL ile sertifika uyar?s? almadan girmeyi ve günümüzde kullan?m? popüler olan RPC over http i?in neler yapmam?z gerekti?ini anlatmaya ?al??aca??m. ?lk ?nce Server Manager’dan “Add Role” diyerek “Active Directory Certification Services” rolünü se?iyoruz.

Bu ekranda “ Certification Authority Web Enrollment” se?ene?ini de se?iyoruz ki Web sayfas?ndan CA m?za eri?ip sertifika alabilelim.

CA y? Domain ortam?nda kurudu?umuz i?in “Enterprise” se?ene?i ile devam ediyoruz. Bu sayede Domain’e üye olan kullan?c?lar i?in client taraf?nda sertifika ?ekmeden CA m?z i?in güveni sa?lam?? oluyoruz. Ortamda tek bir CA oldu?u ve oda bu kurdu?umuz sunucu oldu?u i?in bu ekranda ROOT CA se?ene?i ile devam ediyoruz.

一.配置过程 1.操作系统设置 在安装配置Exchange 2003 Server软件之前,首先应准备好操作系统等相关服务。 步骤1:这里当然应该安装Windows Server 2003;安装完成后再配置好服务器的TCP/IP属性,并为服务器指定IP地址,这里假定为“192.168.1.1”。 步骤2:安装IIS。依次进入“控制面板”→“添加/删除程序”→“添加/删除Windows 组件”,然后在弹出的窗口中选择“Internet信息服务(IIS)”即可;需要注意的是,一定要选定IIS服务下面的“SMTP Service”服务选项。 安装IIS 步骤3:安装Windows Server 2003活动目录。活动目录的安装,需要运行Active Directory安装向导,安装活动目录也是创建域控制器的过程。安装前还应确认为本机正确安装了网卡驱动程序,并合理的设置了IP地址。 A:依次打开【开始】→【程序】→【管理工具】→【配置服务器】,在“配置服务器”管理窗口左边单击【Active Directory】,然后单击“启动Active Directory 向导”,打开向导窗口。 B:单击【下一步】后,在“域控制类型”对话框中勾选【新域的域控制器】复选框;在“创建目录树或子域”对话框中勾选“创建一个新的域目录树”复选框;在“新的域名”对话框中输入新建域的DNS全名,比如https://www.doczj.com/doc/8614051558.html,;在“域NetBIOS 名”文本框中输入NetBIOS域名,或者接受显示的名称。 C:随后的设置可按提示完成;设置过后系统开始配置活动目录,同时打开“正在配置Active Directory”对话框显示配置过程;几分钟之后,配置完成。同时,打开“完成Active Directory安装向导”对话框,如下图所示。最后单击“完成”按钮,即完成活动目录的安装。 提示:活动目录是Windows平台的一个核心的部件,活动目录服务提供了一种管理组成网络环境的各种对象的标志和关系的方法。Windows Server 2003使得活动目录能够更为简单地管理、迁移和部署。 2.安装Exchange 2003 Server 在安装Exchange服务器之前,首先要为您的Exchange组织创建第一个管理员帐

目录 Microsoft Exchange 主机服务概述 (2) 介绍 (2) 运作方法 (2) 解决方案概述 (2) 功能和优势 (3) 网络优势 (4) 快速部署的简化的消息通信管理 (5) Microsoft Exchange 主机过滤 (5) 解决方案概述 (6) 优势 (7) Microsoft Exchange 主机档案 (8) 解决方案概述 (9) 优势 (9) Microsoft Exchange 主机持续性 (10) 解决方案概述 (11) 优势 (11) Microsoft Exchange 主机加密 (12) 解决方案概述 (13) 优势 (13)

Microsoft Exchange 主机服务概述 介绍 电子消息通信功能是至关重要的。然而,面对一系列不断增长的威胁,电子消息通信仍然容易受到攻击。病毒、蠕虫、拒绝服务攻击、垃圾邮件、以及不断增多的政府法则和司法行为需求,都使实施有效的消息通信安全保护和管理越发困难。 适用于消息通信安全和管理的Microsoft Exchange 主机服务包括四种截然不同的服务,这些服务帮助企业防范电子邮件携带的恶意软件,满足针对一致性的保存需求,加密数据以保持机密性,并在发生紧急情况之时或之后保持对电子邮件的访问。这些服务是采用"作为服务的软件" 模式在Internet 上进行部署的。这种模式可尽量减少额外的资金投入,将IT 资源用于其他能产生价值的措施,并在消息通信风险到达企业防火墙之前将其减弱。 运作方法 只需简单地更改电子邮件交换(MX) 记录设置,Exchange 主机服务即可快速开始正常运行。无需额外的硬件;也无需购买、安装、或设置额外的软件;更无需为您的IT 员工提供昂贵的培训。 此外,您无需改变或修改现有的电子邮件基础架构,也无需安装和维护新的硬件或软件。Exchange 主机服务的中心是沿Internet 中枢位于重要站点的分布式的数据中心网络。每个数据中心都包含容错服务器,这些服务器在站点到站点和服务器到服务器之间保持负载均衡。虽然很少发生这种情况,然而一旦无法使用某个数据中心,可轻松地将通信路由至另外一个数据中心,从而将服务中断的几率降到了最低。Microsoft 演算法分析和路由数据中心之间的消息通信,从而协助确保安全和及时的传送。 解决方案概述 Microsoft Exchange 主机过滤

Exchange 邮件服务器配置 1、安装Exchange邮件服务。 安装前提:域功能级别和林功能级别、文件系统为NTFS格式。 2008版本中默认有SP1补丁,安装PowerShell和IIS。 注意,安装完以上服务器组件,最好重启一下机器,确保服务重启后生效。 接着,安照特定步骤依次执行安装任务。 2、实现总部与子公司、分公司共用一个企业邮件系统 武汉总部和宜昌分公司邮件服务器域名为: https://www.doczj.com/doc/8614051558.html,; 邮箱格式:name@https://www.doczj.com/doc/8614051558.html, 北京子公司和昌平分公司邮件服务器域名: https://www.doczj.com/doc/8614051558.html,;邮箱模式:name@https://www.doczj.com/doc/8614051558.html, 首先,实现总部和北京子公司两个邮件服务器上的用户使用不同的邮件域名: 需要配置一个新的接受域,否则发往公司邮箱服务器的@beijing的邮件全部会被服务器拒绝。 接下来,新建一条邮件策略,规定所有用户属性中公司为北京子公司的用户全部使用后缀为https://www.doczj.com/doc/8614051558.html,的邮箱地址。 在分公司用户的属性中添加公司为北京

完成后,发现已经成功添加新的邮件域名。 3、设两个邮箱管理员:武汉的邮箱管理员可以管理总部、子公司和分公司的邮箱账号,北京的邮箱管理员只能管理北京子公司和昌平分公司的邮箱账号; 在北京子域Domain Servers 组中添加总部Domain Admins管理员的帐户,并赋给相应的访问和管理权限。Exchange 系统管理器”树最顶端的组织对象的权限,向总部邮件管理员授予对整个组织中所有邮箱的权限。 若要通过“Exchange 系统管理器”向您的管理帐户授予对单个数据库中所有邮箱的访问权限而不管继承的显式拒绝,请执行以下操作: 1. 启动“Exchange 系统管理器”,然后找到要对其中存储的邮箱具有完全访问权限的数据库。 打开此对象的属性,然后单击安全选项卡。 2. 如果看不到“安全”选项卡,请参见上文中有关启用“安全”选项卡的步骤。 3. 在该对象上向您的帐户授予完全显式权限,包括“另外接收为”和“另外发送为”权限。 进行完此更改后,您可能仍会看到将不可用的“拒绝”和“允许”权限指派给了您的帐户。不可用的权限表明,通过继承您已被拒绝了权限,但是您在此级别又继承了权限。在Windows 权限模型中,显式授予的权限将覆盖继承的权限。请注意,“较低级别的显式允许”覆盖“较高级别的显式拒绝”的情况仅限于在设置此覆盖的单个对象上,而不包括该对象的子对象。这可以防止您在一台服务器上授予自己对所有数据库的访问权限;您必须针对各个数据库分别授予权限。 更改权限后,您必须注销并重新登录。Microsoft 还建议您停止并重新启动所有Exchange 服务。如果林中有多个域控制器,则可能还必须要等到目录复制完成。 4、批量添加邮箱账号 将需要添加的员工姓名及邮件地址等内容制作成一份EXCEL表文件,保存时将文件扩展名改为.csv 。

在 Microsoft Exchange Server 2010 中,传输管道是协同工作的 Exchange 2010 服务器角色、连接、组件和队列的集合,用于将所有邮件路由到组织内集线器传输服务器上的分类程序。来自组织外部的邮件会通过边缘传输服务器上的接收连接器进入传输管道,然后再路由到组织内部的集线器传输服务器。组织内部的邮件可采用下列其中一种方法进入集线器传输服务器上的传输管道: ?通过接收连接器 ?通过分拣目录或重播目录 ?通过由存储驱动程序直接放置在提交队列中 ?通过代理提交 由 Exchange 2010 客户端发送或接收的每个邮件都必须在集线器传输服务器上进行分类,然后才能路由和传递该邮件。对邮件进行分类后,会将其放在传递队列中,以便传递到与进行邮件分类所在的集线器传输服务器处于相同 Active Directory 站点中的邮箱,或者路由到其他 Active Directory 站点或林中的收件人或组织外部的收件人。 Exchange 2010 传输管道包含下列组件和过程: ?SMTP 接收在边缘传输服务器上接收邮件时,反垃圾邮件和防病毒代理将筛选连接和邮件内容,并在接受邮件进入组织时可以帮助识别邮件的发件人和收件人。在集线器传输服务器上接收邮件时,将应用传输规则,如果配置了反垃圾邮件和防病毒代理,则这些代理将提供其他的反垃圾邮件和防病毒保护层。 SMTP 会话包含一系列以特定顺序协同工作的事件,在接受邮件进入组织之前,可使用这些事件验证邮件内容。通过 SMTP 接收功能完全传递邮件之后,如果接收事件或反垃圾邮件和防病毒代理未拒绝该邮件,则会将该邮件放在提交队列中。 ?提交提交是将邮件放入提交队列中的过程。分类程序会一次拣选一个邮件进行分类。提交有四种类型: o通过接收连接器进行 SMTP 提交。 o通过分拣目录或重播目录提交。这些目录存在于集线器传输服务器或边缘传输服务器上。 已复制到分拣目录或重播目录中的格式正确的邮件文件,将直接放入提交队列中。 o由存储驱动程序提交,这样会在发送邮件时从发件人的发件箱中挑选邮件。 o由代理提交。 在边缘传输服务器上,通常只通过接收连接器进行提交。在集线器传输服务器上,可以通过接收连接器、分拣目录、重播目录或存储驱动程序进行提交。 ?分类程序分类程序从提交队列中一次拣选一个邮件。在边缘传输服务器上,分类是将邮件直接放入传递队列中的简短过程。邮件会从传递队列中路由到组织内正在运行集线器传输服务器角色的计算机。 在集线器传输服务器上,分类程序可完成下列步骤: o收件人解析,其中包括顶级寻址、展开和收件人拆分 o路由解析 o内容转换 此外,还会应用由组织定义的邮件流规则。对邮件进行分类后,会将其放入传递队列中。邮箱传递队列使用存储驱动程序将邮件传递到本地邮箱。远程传递队列通过发送连接器将邮件传递到远程收件人。 ?本地传递只有将邮件发送到与执行分类所在的集线器传输服务器处于相同 Active Directory 站点中的收件人邮箱时,才会在本地传递该邮件。在这种情况下,本地传递意味着在同一个 Active Directory 站点中进行传递。所有本地传递的邮件都由存储驱动程序从传递队列中进行拣选,并放在邮箱服务器上收件人的收件箱中。

Exchange2003服务器配置全攻略 5.4 Exchange架设邮件服务器 Exchange主要是针对内部网或者企业网用户进行搭建的邮件服务器软件。利用它能够很快地搭建内部网邮件系统,同时它的安全性相对来说是很高。下面就详细介绍如何利用Exchange来搭建邮件服务器。 5.4.1 安装准备 1.Exchange部署工具 Exchange部署工具是引导完成安装或升级过程的工具和文档。要确保所有必需的工具和服务都得到安装并正确运行,建议通过Exchange Server部署工具来运行Exchange 2003安装程序。 启动Exchange部署工具,将Exchange插入CD-ROM驱动器。在【欢迎使用 Exc hange Server 2003安装程序】对话框中,选择【Exchange 部署工具】选项。按照Exchange Server部署工具文档中的说明逐步进行操作。 启动工具,指定想要执行【新的Exchange 2003安装】过程之后,系统将提供一份清单,详细列出以下安装步骤: (1)验证组织满足指定的要求。 (2)安装并启用必需的Windows服务。 (3)运行DCDiag工具。 (4)运行NetDiag工具。 (5)运行ForestPrep。 (6)运行DomainPrep。 (7)运行Exchange 安装程序。 2.安装和启用IIS 服务 Exchange安装程序要求在服务器上安装并启用下列组件和服务: ● .NET Framework。 ●https://www.doczj.com/doc/8614051558.html,。 ●Internet 信息服务(IIS)。

● World Wide Web Publishing 服务。 ● 简单邮件传输协议( SMTP )服务。 ● 网络新闻传输协议(NNTP )服务。 在Windows 2003目录中或域中安装Exchange ,默认情况下不会启用Microsoft .NET Framework 、https://www.doczj.com/doc/8614051558.html, 、World Wide Web Publishing 服务、SMTP 服务和NNT P 服务。在运行 Exchange 安装向导之前,必须手动启用这些服务。 在Windows Server 2003中启用服务: (1)选择【开始】|【控制面板】命令,选择【添加或删除程序】选项。 (2)在【添加或删除程序】对话框中,选择【添加/删除 Windows 组件】选项。 (3)在【Windows 组件向导】对话框中,选择【Windows 组件】选项,突出显示【应用程序服务器】,选择【详细信息】选项。 (4)在【应用程序服务器】对话框中,选择https://www.doczj.com/doc/8614051558.html, 复选框,如图5.26所示。 图5.26 添加相关https://www.doczj.com/doc/8614051558.html, 服务 (5)选择【Internet 信息服务(IIS )】选项,选择【详 细信息】选项。在【Internet 信息服务(IIS )】对话框 中,选中NNTP Service 、SMTP Service 和【万维网服务】 复选框,单击【确定】按钮,如图5.27所示。 (6)在【应用程序服务器】对话框中,选择【Inte rnet 信息服务(IIS )】复选框,单击【确定】以安 装组件。 图5.27 添加【Internet 信息服务(IIS )】

Exchange 2013 服务器角色和架构深入探讨 强红军 微软(中国)有限公司

议程 ?Exchange 2013 的新架构 ?客户端访问服务器角色(Client Access Server role)讨论?邮件服务器角色 (Mailbox Server role)讨论

AD 5个主要服务器角色 紧密耦合 –功能 –地理 –版本 –用户分区 Web browser Outlook (remote user) Mobile phone Line of business application Client Access Client connectivity Web services Outlook (local user) Layer 7 LB External SMTP servers Hub Transport Routing & policy Forefront Online Protection for Exchange Mailbox Storage of mailbox items Enterprise Network Phone system (PBX or VOIP) Unified Messaging Voice mail and voice access Edge Transport Routing and AV/AS E2007/E2010 服务器架构

现有模式的问题? ?Exchange的部署过于复杂 ?很难确定“正确的”负载均衡(load balance),而且通常费用很高 –在负载均衡层实现“粘性会话”(session affinity) 严重影响可扩展性 –大多数基于硬件的负载均衡解决方案费用很高,需要专业IT人员?客户在专属机器上分别部署不同的服务器角色 –在多数情况下,硬件资源没有被充分利用 ?过多的域名需求 (特别是在有AD 站点容错-site resilient-的部署下)

1、Exchange Server 介绍 ◆Exchange Server 2010是电子邮件及消息通信和协作软件服务器,是微软整合通讯方 案的基础。 ◆Exchange Server 2010分为: 标准版与企业版 ◆Exchange邮件接收方式也不仅仅局限于使用Outlook,你也可以使用Foxmail等其他 软件,也可以通过Web方式使用OWA方式接收 2、邮件服务器基础知识 ◆邮件服务器是企业内部信息交换的工具,它比其他微软的软件集成度都高。 ◆邮件服务器前端-------也称邮件网关,是用来防御垃圾邮件和邮件病毒(Exchange边 缘服务器,Symentec软件或其他硬件网关) ◆邮件服务器后端-------邮件存档 将历史的邮件(前一年或两年的邮件)转存在廉价存储,降低管理成本。一般用SATA低速存储或磁带盘。 3、Exchange 2010能实现的功能 Exchange 2010能实现的功能 高集成性、高效协作如果AD域搭建好,SSO构建好,则可直接设置权限. Exchange 搭建后,与Sharepoint配合使用,可以共享日程,可看到外部业务伙伴的闲忙程度,提高协作性 DAG 高可用,数据库可用性组Exchange2010最多可创建16个邮箱数据库副本,这些副本之间可以相互切换,实现故障时的工作不间断性。这个功能还能减少RAID数量(廉价冗余磁盘 阵列,原一般为5个存储数据的磁盘) 存档服务器,邮件归档企业可采用容量更大、速度更低的磁盘保存企业前几年的邮件,等有需要的时候,可以到历史的低速磁盘中查找历史的邮件。 按条目设定颗粒的保留策略,并依法保留捕获所有修改和删除的邮件。允许核查人员方便执行多个邮箱搜索。 增强的语音邮件增强的语音邮件,如果与Lync配合使用,可将Lync的语音聊天文件发到邮件里;可定制的呼叫接听规则和接收传真功能 管理邮件过载 发件人邮件小贴士,减少不必要的邮件。

Exchange Server 2010安装、配置全程图解教程(一) Exchange Server 2010安装、配置全程图解教程(一) Windows Server 2008和Exchange Server 2010是微软目前最新的服务器操作系统和邮件服务器系统,毫无疑问,这两套系统必将成为以后的主流。虽然目前仍在存在大量的Exchange 2003和Exchange 2007版邮件系统,但Exchange Server 2010已逐渐成为新近邮件系统部署的首选产品。我这篇教程从头到尾记录了Exchange Server 2010邮件系统搭建的全过程,个人觉得是非常详细的。网上虽然也有很多相关教程,但都不全面、具体。希望我的这篇教程能帮助到一些网友。教程写得很仓促,如果有错误及不合理之处,请Exchange大牛及熟悉的朋友指教。这篇教程是面向菜鸟级人物的,所以,如果你是精通Exchange 的朋友,那么请直接飘过吧! 一、实验设备说明 1、物理机采用Windows Server 2008 R2操作系统,i5-2300处理器,8G内存。 2、安装VMWare 8.0 Workstation,虚拟机采用Windows Server 2008 R2操作系统,2G内存,100G硬盘空间。 3、到物理机BIOS中开启CPU的虚拟化功能(默认是不开启的)。 二、虚拟机设置 1、开启物理机CPU的虚拟化功能之后,即可顺利安装操作系统。 2、设置虚拟机网卡连接方式为“桥接”,并手动指定IP地,同时将DNS更改为127.0.0.1。 3、更改虚拟机的“主机名称”为Test,重新启动生效。 三、安装DNS服务器及Active Directory域服务 1、“开始”---“管理工具”---“服务器管理器”,进入服务器管理页面

一、Exchange Server 2013 支持操作系统

Windows Server 2012

Windows Server 2008 Standard or Enterprise (32-bit or 64-bit)

Windows Server 2008 R2 Standard or Enterprise

Exchange Server 2013 支持在 Server 2008 和 Server 2012 上安装,本次部署是在 Windows 2008 R2 Enterprise SP1 环境下部署。

二、补丁和组件安装:

1. Microsoft .NET Framework 4.5 RC 2. Windows Management Framework 3.0 3. Microsoft Unified Communications Managed API 4.0, Core Runtime 64-bit 4. Microsoft Office 2010 Filter Pack 64 bit 5. Microsoft Office 2010 Filter Pack SP1 64 bit 6. Microsoft Knowledge Base article KB974405 (Windows Identity Foundation) 7. Knowledge Base article KB2619234 (Enable the Association Cookie/GUID that is used by RPC over HTTP to also be used at the RPC layer in Windows 7 and in Windows Server 2008 R2) 8. Knowledge Base article KB2533623 (Insecure library loading could allow remote code execution)

Exchang服务器部署邮件网关 这是一种常见的部署方案,用internet邮件网关,它减轻了主Exchange服务器的垃圾邮件过滤负担,是所有出入电子邮件的第一站。拥有一个独立的网关让我可以把Exchange服务器放在防火墙后面,DMZ之外。如果我需要重新启动或者维护我的Exchange服务器的时候,网关服务器仍然可以接收来自互联网的电子邮件。还可在网关这里部署反病毒,反垃圾邮件系统。好处太多了,大家尝试下慢慢体会。 下面先来看看我们是如何做的。 环境如下: 一台外网的exchange邮件服务器(contoso.msft) 一台DNS服务器, 一台网关服务器, 一台内网的exchange服务器(nwtrader.msft), 两台客户端(可有可没) 实现目的:internet邮件网关,内网通过网关服务器收发邮件。 拓扑图: 先把环境部署好, 先建立外网DNS服务器,手工建立两个区域,目的为了能让他们相互解释。 安装我就不多说,在控制面版-添加删除程序-安装windows组件。 区域解释的指向我们要注意: contoso.msft就是直接指向他所在的IP:1.1.1.2 MX:1.1.1.2

nwtrader.msft是内网的exchange服务器,现在让网关来替它收发邮件,所以外网解释的时候是解释到网关的IP:1.1.1.1 MX:1.1.1.1

在网关和外网邮件服务器设置好,能相互解释,我们看看结果。我在外网contoso.msft设置了转发器来解释。

在internet网关服务器上设置DNS指向1.1.1.254。

接下来我们就是在设置一台独立的网关服务器,我用windows自带的SMTP来搭建。 先安装:windows安装程序下IIS里面的SMTP。 接下来,我们配置SMTP属性,在运行里面输入inetmgr,右键打开SMTP虚拟服务器属性,打开在“常规”中,为该服务器配置一个IP地址。然后点击“访问”。在这里可以配置认证和连接参数。如果希望在网关和主服务器之间建立安全连接,可以在这里进行设置。在这里我们关心的是转发。为了不让网关成为一

EXCHANGE2010迁移方案

目录 1.环境对比 (3) 2.迁移思路 (3) 3.迁移时间安排 (3) 4.基础环境准备 (4) 4.1安装IIS (4) 4.2安装net3.5 (7) 4.3安装Microsoft filter Pack (8) 4安装exchange 2010 (9) 5.配置第二台服务器 (15) 5.1发送连接器源服务器修改 (15) 5.2服务器配置-集线传输设置 (16) 5.3 DNS配置 (17) 5.4证书申请: (18) 5.5OWA 不加域名登录设置 (24) 5.6附件大小设置: (25) 5.7设置脱过通迅录 (25) 5.8POP3 imap4配置 (27) 5.9修改NAT地址映射 (28) 6SERVEREX1环境测试 (28) 7.迁移 (29) 7.1SERVEREX1新建数据库 (29) 7.2批量移动用户 (29) 7.3查看移动请求状态 (30) 8.卸载旧2010服务器 (31) 8.1 卸载邮箱 (31) 8.2 卸载Exchange2010 其余功能 (32) 9.回退方案 (32) 9.1修改NAT地址映射 (32) 9.2修改发送连接器-源服务器为SERVEREX (33)

1.环境对比 2.迁移思路 在现有环境中搭建一台新Exchange2010,实现两台机器并存。在并存期间,新Exchange2010作为邮件系统的中枢,进出站邮件都要经过新Exchange2010。进站的邮件先经过新Exchange2010服务器,由新Exchange2010服务器判断是把邮件转到旧Exchange2010还是直接把邮件传送到用户邮箱;出站的邮件即使先提交到旧Exchange2010,最后也是要经过新Exchange2010才能发往外网邮局。 在并存期间,如果需要创建用户邮箱,直接在新Exchange2010上创建。 3.迁移时间安排 exchange现有用户约2600,数据文件788G;本次迁移计划分三天按数据库用户批量迁移。D1 wuxi 迁移 D2 nixing迁移 D3 longi-xian迁移

企业邮箱Exchange 2013自建 解决方案建议书 2014年6月

目录 1. Exchange 2013 架构介绍 (1) 1.1. 邮件系统方案架构 (1) 1.1.1. Active Directory 活动目 (1) 1.1.2 公钥基础架构 (2) 1.1.3 系统角色架构 (2) 1.1.4 数据库可用性组技术 (4) 1.1.5 合规性 ............. (5) 2.方案设计 (5) 2.1 项目背景 (5) 2.2 设计原则 (6) 2.3 邮局 300 人自建架构 (7) 2.3.1 可扩展性 (7) 2.3.2 500 人邮局扩展 (8) 2.4 硬件规划 (9) 2.5防病毒及垃圾邮件过滤 (9) 2.6软件规划 (9) 3. 方案优势 (10) 3.1 高安全性 (10) 3.1.1 访问安全 (10) 3.1.2 邮箱空间安全限制 (11) 3.2统一性 (11) 4. 相关报价 (12)

1.Exchange 2013 架构介绍 1.1. 邮件系统方案架构 Exchange Server 2013 相比早先版本更加专业化。在 Exchange 2003 中,服务器上运行的软件可配置为前端代理或邮件服务器。在 Exchange 2007 中,服务器可以配置为一个 5 角色:传输中心(HUB)、邮箱(Mailbox)、统一消息(Unified Messaging)、边缘传输(Edge Transport)和客户端访问(CAS)。 Exchange Server 2013 仍然扮演了五个角色。然而,客户端访问服务器的职能得到了"加强"。它成为一个真正的中间层架构,为 Outlook 和 Outlook 网页存取处理所有的数据翻译和转换。 服务器角色功能和安装代码相互独立,可以安装在同一台服务器上,也可以分角色进行分布式的安装。 1.1.1. Active Directory 活动目录 Active Directory 活动目录由一或多台服务器组成,提供全局的人员帐户和资源的管理,并提供邮件服务器必须的服务功能,其信息在各机构之间自动实现同步。 在基于Windows Server 2008 R2版搭建的系统环境中设置 Active Directory,Exchange Server 2013 将所有配置信息和收件人信息存储在 Active Directory 目录服务数据库中。当运行 Exchange 2013 的计算机需要有关收件人的信息和有关Exchange 组织配置的信息时,它必须查询 Active Directory 以访问这些信息。Active Directory 服务器必须对 Exchange2013 可用,系统才能正常工作。邮箱服务器角色将有关邮箱用户和存储的配置信息存储在 1.1. 2. 公钥基础架构 为了在互联网上识别访问的用户和保证通讯的安全,邮件服务器通常会启用基于证书的加密。常见的邮件服务器证书可以自颁发或者由证书颁发中心(CA)进行集中的颁发。 考虑到今后的系统扩展性,本次项目建议建设一个和活动目录紧密联系的证书颁发中心。 其优点在于: 证书由 CA 统一进行颁发,用户计算机不用频繁进行证书的导入操作,只需要导入基本的根证书到信任证书颁发机构存储。 有许多系统能够与证书的 PKI 架构协作,构建成多因子验证手段,以适合各种不同的安全需求。例如用于存储证书的 USB Key。或者使用指纹扫描等设备的多因子系统。 1.1.3. 系统角色架构 Exchange 2013 按功能逻辑,分为下列角色服务器:

exchangeserver2013运维系列 如果公司的邮箱服务器挂了,我们又没有做高可用,这个时候我们需要尽快地恢复邮箱数据库,并且保证邮箱正常收发邮件。现在我们需要用到邮箱数据库的备份了,一般情况下,我们会把数据库备份在共享存储中,或者至少是备份在另一台服务器上。我们采用的方法是将存储里面的数据库文件复制出来,在新的服务器上部署Exchange并创建新的数据库,然后将源数据库文件覆盖到新数据库文件中,最后把源数据库中的所有用户移植至新的数据库。下面进入具体步骤:一、查看源服务器的情况:1、源服务器名称,如下图:2、源服务器的数据库如下,我们用“DataBase01”数据库来做实验,如下图:3、在“DataBase01”中,有两个用户:“张三”、“李四”,如下图:使用命令查看:使用ECP管理界面查看:4、下面查看源数据库中的“张三”和“李四”的邮箱情况,如下图:“张三”的邮箱:“李四”的邮箱:5、我们需要把源服务器的数据库文件考出来,如下图:二、安装新的Exchange服务器:1、当源服务器崩溃后,我们需要在同一域的网络环境下安装一台新的Exchange服务器,在进行安装步骤前需要注意:重命名新服务器,名称不能与源服务器名称相同,否则无法安装;并且需要加入域,如下图:2、在新服务器上安装角色,打开PowerShell,分别执行以下命

令: Install-windowsfeature RSAT-ADDSInstall-WindowsFeature AS-HTTP-Activation, Desktop-Experience, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, Web-Mgmt-Console, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation –Restart 3、按顺序安装以下三个组件: UcmaRuntimeSetup FilterPack64bit

一、Exchange修改邮箱大小,并使其立即生效 2019.2.14 EXCHANGE默认的收发邮件大小是10M,修改邮件大小限制可以在EXCHANGE控制台设置。 1、组织配置->集线器传输->全局设置->传输设置->右键属性,在弹出传输设置属性窗口,设置最大接收大小、最大发送大小(我将它设置为500M,最大为2097151KB,即2G) 2、服务器配置->集线器传输->接收连接器->这里有2个地方要设置 (1)右键Defult EXMAIL属性,在弹出连接器属性窗口,修改最大邮件大小为500M,确定; (2)右键Client EXMAIL属性,在弹出连接器属性窗口,修改最大邮件大小为500M,确定, 3、收件人配置->邮箱->邮箱账号->右键属性,在弹出该邮箱账号属性窗口,邮件流设置->双击“邮件大小限制”;弹出邮件大小限制,更改发送、接收邮件大小为500M,确定即可。 我们也可以在EXCHANGE命令行管理程序设置 1、配置接收连接器 Set-ReceiveConnector “连接器名称” –MaxMessageSize 500MB 2、配置发送连接器 Set-SendConnector “连接器名称” –MaxMessageSize 500MB 3、用户限制的设置 Set-Mailbox “administrator” –MaxSendSize 500MB –MaxReceiveSize 500MB 批量更改:get-user | set-mailbox -MaxSendSize “500MB” 这样邮箱大小限制就设置完成了,但是EXCHANGE 配置邮箱配额之后,不会立刻生效,默认是7200秒,2个小时,这回又郁闷了,领导很急,需要马上发邮件,但是又很多人用,不能重启服务器,所以又只能google了,终于给我找到了方法:(嘿嘿,偷师) 可以在注册表中修改Microsoft Exchange 信息存储服务的“重读登录配额时间间隔”值,以此更改邮箱信息缓存的刷新间隔。“重读登录配额时间间隔”的值取决于目录服务访问(DSAccess) 缓存和邮箱信息缓存。因此,必须同时配置CacheTTLUser 和“邮箱缓存老化限制”的值。 1、启动注册表编辑器并连接到要配置Microsoft Exchange 信息存储服务的服务器的注册表。 2、找到 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\MSExchangeIS\ParametersSystem

Exchange Server2003安装全过程 介绍Exchange 2003安装要求(了解即可) Exchange 2003 的全系统要求 安装Exchange Server 2003 之前,请确保网络和服务器满足以下全系统要求: ?域控制器正在运行 Windows 2000 Server Service Pack 3 (SP3) 或 Windows Server 2003。 ?全局编录服务器正在运行 Windows 2000 SP3 或Windows Server 2003。建议每个计划安装 Exchange 2003 的域中都要有全局编录服务器。 ?在 Windows 站点中,已正确配置域名系统 (DNS) 和 Windows Internet 名称服务(WINS)。 ?服务器正在运行Windows 2000 SP3 或Windows Server 2003 Active Directory。 Exchange 2003 的服务器特定要求 安装Exchange Server 2003 之前,请确保服务器满足这一节中描述的要求。如果服务器不满足所有要求,Exchange 2003 安装程序将停止安装。 硬件要求 下面是 Exchange 2003 服务器的最低硬件要求及推荐的硬件要求: ?Intel Pentium 或兼容的 133 MHz 或更快的处理器 ?建议至少使用 256 MB RAM;最低支持 128 MB ?安装 Exchange 的驱动器上应具备 500 MB 的可用磁盘空间 ?系统驱动器上应具备 200 MB 的可用磁盘空间 ?CD-ROM 驱动器 ?SVGA 或分辨率更高的显示器 文件格式要求 要安装 Exchange 2003,磁盘分区格式必须采用 NTFS 文件系统而不能采用文件分配表(FAT)。该要求适用于下列分区: ?系统分区 ?存储 Exchange 二进制数据的分区 ?包含事务日志文件的分区 ?包含数据库文件的分区 ?包含其他 Exchange 文件的分区 操作系统要求 下列操作系统支持 Exchange Server 2003: ?Windows 2000 SP3 或更高版本 ?Windows Server 2003