第一課:電腦安全及電腦網絡基礎知識

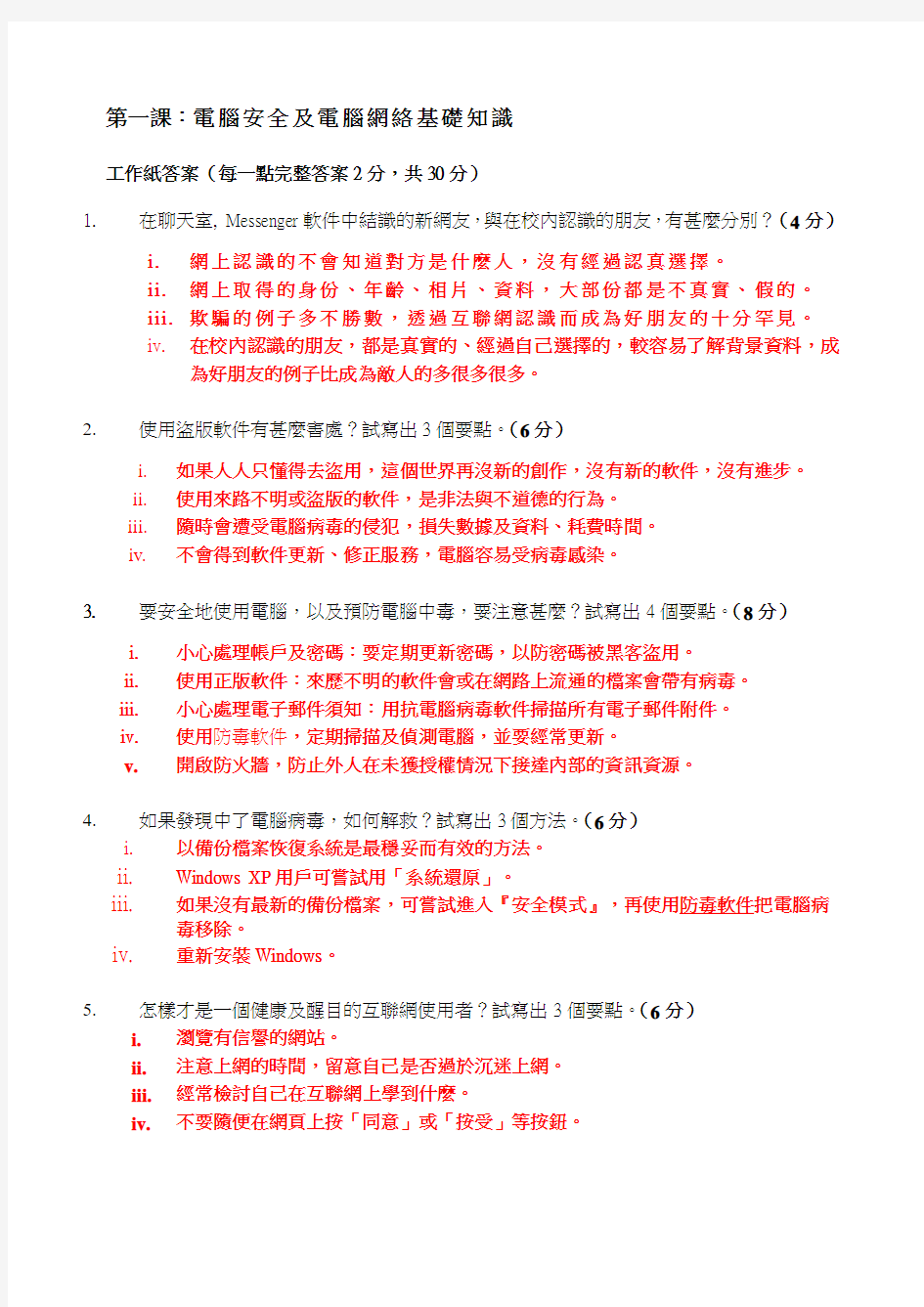

工作紙答案(每一點完整答案2分,共30分)

1.在聊天室, Messenger軟件中結識的新網友,與在校內認識的朋友,有甚麼分別?(4分)

i.網上認識的不會知道對方是什麼人,沒有經過認真選擇。

ii.網上取得的身份、年齡、相片、資料,大部份都是不真實、假的。

iii.欺騙的例子多不勝數,透過互聯網認識而成為好朋友的十分罕見。

iv.在校內認識的朋友,都是真實的、經過自己選擇的,較容易了解背景資料,成為好朋友的例子比成為敵人的多很多很多。

2.使用盜版軟件有甚麼害處?試寫出3個要點。(6分)

i.如果人人只懂得去盜用,這個世界再沒新的創作,沒有新的軟件,沒有進步。

ii.使用來路不明或盜版的軟件,是非法與不道德的行為。

iii.隨時會遭受電腦病毒的侵犯,損失數據及資料、耗費時間。

iv.不會得到軟件更新、修正服務,電腦容易受病毒感染。

3.要安全地使用電腦,以及預防電腦中毒,要注意甚麼?試寫出4個要點。(8分)

i.小心處理帳戶及密碼:要定期更新密碼,以防密碼被黑客盜用。

ii.使用正版軟件:來歷不明的軟件會或在網路上流通的檔案會帶有病毒。

iii.小心處理電子郵件須知:用抗電腦病毒軟件掃描所有電子郵件附件。

iv.使用防毒軟件,定期掃描及偵測電腦,並要經常更新。

v.開啟防火牆,防止外人在未獲授權情況下接達內部的資訊資源。

4.如果發現中了電腦病毒,如何解救?試寫出3個方法。(6分)

i.以備份檔案恢復系統是最穩妥而有效的方法。

ii.Windows XP用戶可嘗試用「系統還原」。

iii.如果沒有最新的備份檔案,可嘗試進入『安全模式』,再使用防毒軟件把電腦病毒移除。

iv.重新安裝Windows。

5.怎樣才是一個健康及醒目的互聯網使用者?試寫出3個要點。(6分)

i.瀏覽有信譽的網站。

ii.注意上網的時間,留意自己是否過於沉迷上網。

iii.經常檢討自己在互聯網上學到什麼。

iv.不要隨便在網頁上按「同意」或「按受」等按鈕。

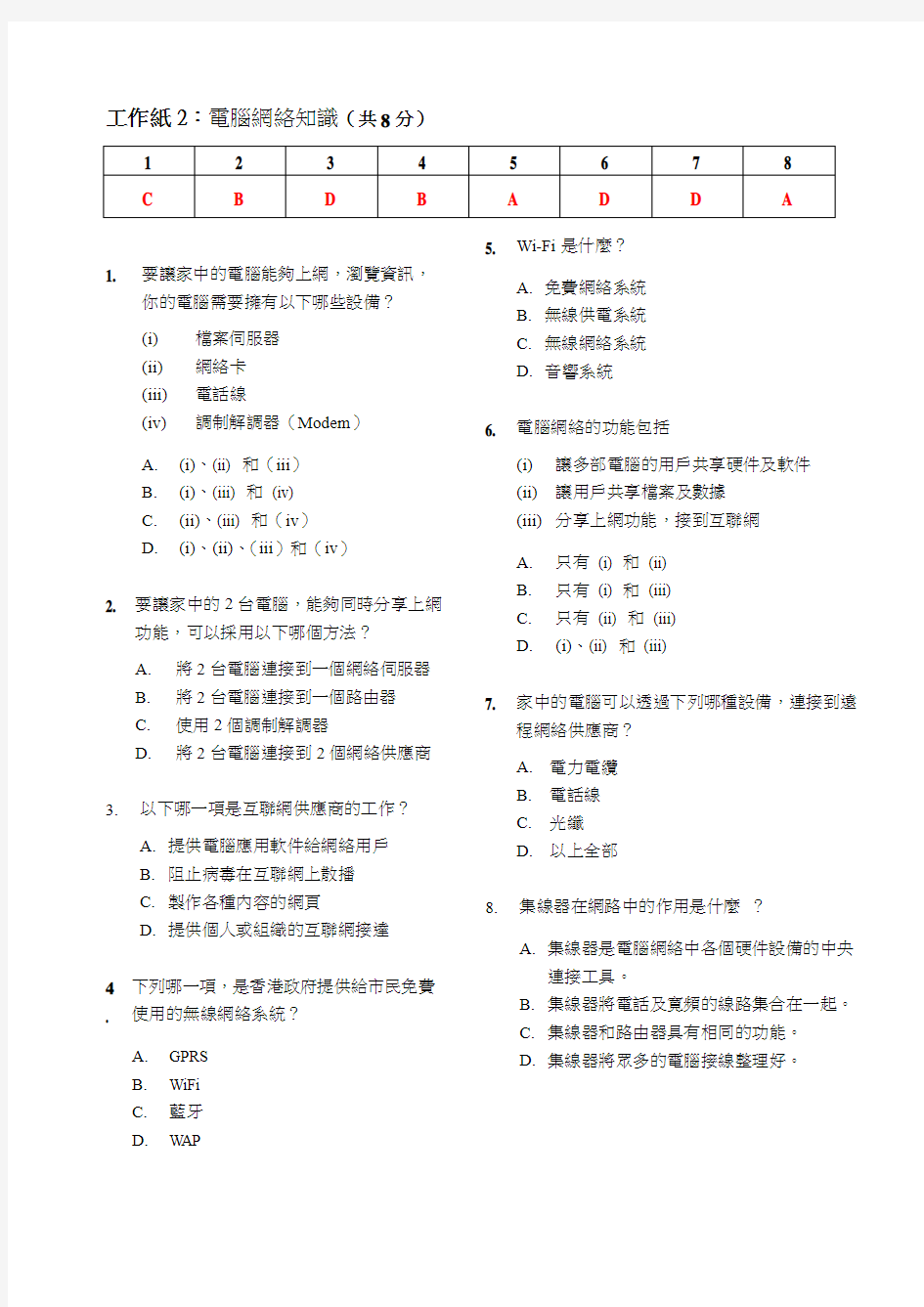

工作紙2:電腦網絡知識(共8分)

1. 要讓家中的電腦能夠上網,瀏覽資訊,

你的電腦需要擁有以下哪些設備?

(i)檔案伺服器

(ii)網絡卡

(iii)電話線

(iv)調制解調器(Modem)

A.(i)、(ii) 和(iii)

B.(i)、(iii) 和(iv)

C.(ii)、(iii) 和(iv)

D.(i)、(ii)、(iii)和(iv)

2. 要讓家中的2台電腦,能夠同時分享上網

功能,可以採用以下哪個方法?

A.將2台電腦連接到一個網絡伺服器

B.將2台電腦連接到一個路由器

C.使用2個調制解調器

D.將2台電腦連接到2個網絡供應商

3.以下哪一項是互聯網供應商的工作?

A.提供電腦應用軟件給網絡用戶

B.阻止病毒在互聯網上散播

C.製作各種內容的網頁

D.提供個人或組織的互聯網接達

4 . 下列哪一項,是香港政府提供給市民免費

使用的無線網絡系統?

A.GPRS

B.WiFi

C.藍牙

D.WAP

5. Wi-Fi是什麼?

A.免費網絡系統

B.無線供電系統

C.無線網絡系統

D.音響系統

6. 電腦網絡的功能包括

(i)讓多部電腦的用戶共享硬件及軟件

(ii)讓用戶共享檔案及數據

(iii)分享上網功能,接到互聯網

A.只有(i) 和(ii)

B.只有(i) 和(iii)

C.只有(ii) 和(iii)

D.(i)、(ii) 和(iii)

7. 家中的電腦可以透過下列哪種設備,連接到遠

程網絡供應商?

A.電力電纜

B.電話線

C.光纖

D.以上全部

8.集線器在網路中的作用是什麼?

A.集線器是電腦網絡中各個硬件設備的中央

連接工具。

B.集線器將電話及寛頻的線路集合在一起。

C.集線器和路由器具有相同的功能。

D.集線器將眾多的電腦接線整理好。

工作紙3 答案(每個答案1分,共13分。)

1.在PhotoImpact內儲存圖片時,可以選擇哪些圖像格式?(寫出其中3種)

i.__gif _____

ii.__ jpg ____

iii.__ ufo __

iv.__bmp_

2.哪些種圖像格式是在互聯網內最常見的?(寫出其中2種)

i.__ jpg __

ii.__ gif __

3.在PhotoImpact的圖像中,會包括哪3種不同的物件?

i.影像物件

ii.文字物件

iii.路徑物件(正方形、橢圓形、圓形等實心形狀的路徑)

工作紙4:試算表EXCEL -- 工作環境(共13分。)

甲、填充

1.當打開一個新的Excel活頁簿(Book1)時,每一個活頁簿預設有__3__張工作表(sheet)。

(1分)

2.在上圖Excel的工作環境中,浮標所在儲存格的相對地址是__B3__。(1分)

3.接上題,如果要在儲存格C4中輸入算式,計算B3至B9的總和,儲存格內

的算式是_=sum(B3:B9)_。(3分)

4.給下圖指定的圖示填上適當的名稱:

计算机网络基础知识学习资料 ?什么是计算机网络 计算机网络,是指将地理位置不同的具有独立功能的多台计算机及其外部设备,通过通信线路连接起来,在网络操作系统,网络管理软件及网络通信协议的管理和协调下,实现资源共享和信息传递的计算机系统。 简单地说,计算机网络就是通过电缆、电话线或无线通讯将两台以上的计算机互连起来的集合。 计算机网络的发展经历了面向终端的单级计算机网络、计算机网络对计算机网络和开放式标准化计算机网络三个阶段。 计算机网络通俗地讲就是由多台计算机(或其它计算机网络设备)通过传输介质和软件物理(或逻辑)连接在一起组成的。总的来说计算机网络的组成基本上包括:计算机、网络操作系统、传输介质(可以是有形的,也可以是无形的,如无线网络的传输介质就是看不见的电磁波)以及相应的应用软件四部分。 ?计算机网络的主要功能 计算机网络的功能要目的是实现计算机之间的资源共享、网络通信和对计算机的集中管理。除此之外还有负荷均衡、分布处理和提高系统安全与可靠性等功能。 1、资源共享 (1)硬件资源:包括各种类型的计算机、大容量存储设备、计算机外部设备,如彩色打印机、静电绘图仪等。 (2)软件资源:包括各种应用软件、工具软件、系统开发所用的支撑软件、语言处理程序、数据库管理系统等。 (3)数据资源:包括数据库文件、数据库、办公文档资料、企业生产报表等。

(4)信道资源:通信信道可以理解为电信号的传输介质。通信信道的共享是计算机网络中最重要的共享资源之一。 2、网络通信 通信通道可以传输各种类型的信息,包括数据信息和图形、图像、声音、视频流等各种多媒体信息。 3、分布处理 把要处理的任务分散到各个计算机上运行,而不是集中在一台大型计算机上。 这样,不仅可以降低软件设计的复杂性,而且还可以大大提高工作效率和降低成本。 4、集中管理 计算机在没有联网的条件下,每台计算机都是一个“信息孤岛”。在管理这些计算机时,必须分别管理。而计算机联网后,可以在某个中心位置实现对整个网络的管理。如数据库情报检索系统、交通运输部门的定票系统、军事指挥系统等。 5、均衡负荷 当网络中某台计算机的任务负荷太重时,通过网络和应用程序的控制和管理,将作业分散到网络中的其它计算机中,由多台计算机共同完成。 计算机网络的特点 1、可靠性 在一个网络系统中,当一台计算机出现故障时,可立即由系统中的另一台计算机来代替其完成所承担的任务。同样,当网络的一条链路出了故障时可选择其它的通信链路进行连接。 2、高效性

计算机网络基础教学大纲 《计算机网络基础(第3版)(计算机技术专业)》系统地讲述了计算机网络的基本知识和技术,并采用图文结合的方式介绍了Windows M网络的使用和基本操作方法。全书共分九章,第一章主要介绍计算机网络的概念和发展,包括:Internet网的基本概念和操作方法;第二章介绍数据通信基础;第三章介绍计算机网络的体系结构和IEP,/IP协议;第四章介绍计算机局域网技术;第五章介绍网络安全和管理的概念,第六章和第七章介绍Windows NT网络的使用和管理;第八章介绍最新的Windows 2000的特性和升级方法;第九章安排了一些有针对性的实验指导。 《计算机网络基础(第3版)(计算机技术专业)》既注重基本理论和基本概念的阐述,又力图反映计算机网络的一些新技术,内容简要实用,通俗易懂。各章均安排一定的思考练习题,针对性强,便于组织教学和培训。 目录 第一章 绪论 第一节 计算机网络概念 一、为什么使用网络 二、计算机网络的形成 三、计算机网络的分类 第二节 计算机网络功能与服务 一、网络基本功能 二、网络基本服务 第三节 网络的结构 一、网络基本模块 二、网络的拓扑结构 三、网络组织方法 第四节 计算机网络的发展

一、高速网络技术 二、综合服务数据网.ISDN技术 三、无线网络技术 四、智能网络技术 第五节 Internet网络简介 一、基本概念 二、连接Internet网 三、访问Internet网 思考练习题 第二章 数据通信基础 第一节 基本概念 一、数据信息和数据通信 二、信道和带宽 三、传输速率与传输方向 第二节 数据传输方式 一、基带传输 二、频带传输 三、宽带传输 四、串行传送与并行传送 五、同步方式 第三节 数据交换技术 一、线路交换 二、存储交换 第四节 系统连接方式 第五节 数据传输设备 一、传输系统模型 二、传输介质

网络安全基础知识介绍 网络让我们的生活变得更加便利了,我们在网上几乎可以找到所有问题的答案。但是有利也有弊,网络安全问题也困扰着很多人。现在如果不了解一点网络安全知识,对于网上形形色色的陷阱是很难提防的。 下面,小编就为大家介绍一下网络安全基础知识,希望能够帮助大家在网络世界里避免中毒,避免个人信息泄露。 1.什么是计算机病毒? 答:计算机病毒是指编制者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。 2.什么是木马? 答:木马是一种带有恶意性质的远程控制软件。木马一般分为客户端(client)和服务器端(server)。 3.什么是防火墙?它是如何确保网络安全的?

答:防火墙是指设置在不同网络(如可信任的企业内部网和不可信的公共网)或网络安全域之间的一系列部件的组合。它是不同网络或网络安全域之间信息的惟一出入口,能根据企业的安全政策控制(允许、拒绝、监测)出入网络的信息流,且本身具有较强的抗攻击能力。它是提供信息安全服务,实现网络和信息安全的基础设施。 4.加密技术是指什么? 答:加密技术是最常用的安全保密手段,利用技术手段把重要的数据变为乱码(加密)传送,到达目的地后再用相同或不同的手段还原(解密)。 5.什么叫蠕虫病毒? 答:蠕虫病毒源自第一种在网络上传播的病毒。1988年,22岁的康奈尔大学研究生罗伯特·莫里斯(Robert Morris)通过网络发送了一种专为攻击UNIX系统缺陷、名为“蠕虫”(Worm)的病毒。蠕虫造成了6000个系统瘫痪,估计损失为200万到 6000万美元。由于这只蠕虫的诞生,在网上还专门成立了计算机应急小组(CERT)。现在蠕虫病毒家族已经壮大到成千上万种,并且这千万种蠕虫病毒大都出自黑客之手。

计算机安全的基本知识与概念 一、计算机安全的概念与属性 点击折叠 1计算机安全的概念 对于计算机安全,国际标准化委员会给出的解释就是:为数据处理系统所建立与采取的技术以及管理的安全保护,保护计算机硬件、软件、数据不因偶然的或恶意的原因而遭到破坏、更改、泄露。我国公安部计算机管理监察司的定义就是:计算机安全就是指计算机资产安全,即计算机信息系统资源与信息资源不受自然与人为有害因素的威胁与危害。 2计算机安全所涵盖的内容从技术上讲,计算机安全主要包括以下几个方面。 (1)实体安全 实体安全又称物理安全,主要指主机、计算机网络的硬件设备、各种通信线路与信息存储设备等物理介质的安全。 (2)系统安全 系统安全就是指主机操作系统本身的安全,如系统中用户账号与口令设置、文件与目录存取权限设置、系统安全管理设置、服务程序使用管理以及计算机安全运行等保障安全的措施。 (3)信息安全 这里的信息安全仅指经由计算机存储、处理、传送的信息,而不就是广义上泛指的所有信息。实体安全与系统安全的最终目的就是实现信息安全。所以,从狭义上讲,计算机安全的本质就就是信息安全。信息安全要保障信息不会被非法阅读、修改与泄露。它主要包括软件安全与数据安全。 3计算机安全的属性 计算机安全通常包含如下属性:可用性、可靠性、完整性、保密性、不可抵赖性、可控性与可审查性等。可用性:就是指得到授权的实体在需要时能访问资源与得到服务。

4第四阶段,以下一代互联网络为中心的新一代网络 可靠性:就是指系统在规定条件下与规定时间内完成规定的功能。 完整性:就是指信息不被偶然或蓄意地删除、修改、伪造、乱序、重放、插入等破坏。 保密性:就是指确保信息不暴露给未经授权的实体。 不可抵赖性:就是指通信双方对其收、发过的信息均不可抵赖,也称不可否认性。 可控性:对信息的传播及内容具有控制能力。 可审性:就是指系统内所发生的与安全有关的操作均有说明性记录可查。 上述属性也就是信息安全应具备的属性。 二、影响计算机安全的主要因素与安全标准 点击折叠 1影响计算机安全的主要因素 影响计算机安全的因素很多,它既包含人为的恶意攻击,也包含天灾人祸与用户偶发性的操作失误。概括起来主要有: (1)影响实体安全的因素:电磁干扰、盗用、偷窃、硬件故障、超负荷、火灾、灰尘、静电、强磁场、自然灾害以及某些恶性病毒等。 (2)影响系统安全的因素:操作系统存在的漏洞;用户的误操作或设置不当;网络的通信协议存在的漏洞;作为承担处理数据的数据库管理系统本身安全级别不高等原因。 (3)对信息安全的威胁有两种:信息泄漏与信息破坏。信息泄漏指由于偶然或人为因素将一些重要信息被未授权人所获,造成泄密。信息泄露既可发生在信息传输的过程中,也可在信息存储过程中发生。信息破坏则可能由于偶然事故或人为因素故意破坏信息的正确性、完整性与可用性。具体地,可归结为:输入的数据被篡改;输出设备由于电磁辐射的破译造成信息泄露或被窃取;系统软件与处理数据的软件被病毒修改;系统对数据处理的控制功能还不完善;病毒与黑客攻击等。 2计算机安全等级标准 TCSEC(可信计算机安全评价标准)系统评价准则就是美国国防部于1985年发布的计算机系统安全评估的第一个正式标准,现有的其她标准,大多参照该标准来制定。TCSEC标准根据对

《计算机网络技术基础》部分计算题及答案参考 一.一台机器在TCP/IP中设置如下: IP地址:156.56.97.100 子网掩码:255.255.240.0 问:该主机所在的网络属于哪一类网络?其网络是否进行了子网划分?划分为几个?该主机所在子网的网络地址以及广播地址? 答:1.由A类网的第1字节范围是1-126,B类网的第1字节范围是128-191,C类网的第1字节范围是192-223可知:156.56.97.100所在的网络属于B类网络。 2.标准B类网络的子网掩码是255.255.0.0,而该网络的子网掩码是255.255.240.0,故知网络进行了子网划分。 3.由于子网掩码中的240=(11110000)2 可知:借4位做子网号,故子网划分数目是 24-2=14 4.网络地址:156. 56. 97.100 97=( 01100001)2 ?255.255.240.0 240=(11110000)2 156.56. 96.0 见( 01100000)2=96 既网络地址是156.56. 96.0; 广播地址:96.0= ( 01100000 00000000) 2 ?(1111 11111111)2 ( 01101111 11111111) 2=111.255 既广播地址为:156.56.111.255 二.已知网络中的一台主机IP地址和子网掩码为了172.31.128.255/18,试计算: 1.该网络中子网数目; 2.该网络中总的主机的数目; 3.该主机所在子网的网络号以及广播地址; 4.该子网中可分配IP的起止地址范围。 答: 1.由于172.31.128.255/18网段属B类网络,B类网络标准子网掩码位数是否16位。 故子网借位:18-16=2 则子网数目:22-2=2 2.该网络表示主机的位数是:32-18=14 则总的主机数目是:214-2=16382

计算机网络基础教案Newly compiled on November 23, 2020

《计算机网络基础》课程教案 教学过程 一、复习或导入 计算机网络是计算机科学技术的主要研究和发展方向之一,目前在社会上已广泛应用,本章向大家介绍计算机网络的基本知识,使同学深化计算机基础知识,提高计算机的应用技能,以适应信息社会发展的需要。本章的操作在全国一级中占10分,而高校一级中占20分,主要考使用Outlook2000收发电子邮件题目难度不大,望大家在认真做好相关实验,争取在考试中拿到满分。 二、讲授新课(教学环节设计、具体实施步骤) 1.计算机网络的发展 计算机网络发展的阶段划分 在20世纪50年代中期,美国的半自动地面防空系统(Semi-Automatic Ground Environment,SAGE)开始了计算机技术与通信技术相结合的尝试,在SAGE系统中把远

程距离的雷达和其他测控设备的信息经由线路汇集至一台IBM计算机上进行集中处理与控制。世界上公认的、最成功的第一个远程计算机网络是在1969年,由美国高级研究计划署(Advanced Research Projects Agency,ARPA)组织研制成功的。该网络称为ARPANET,它就是现在Internet的前身。 随着计算机网络技术的蓬勃发展,计算机网络的发展大致可划分为4个阶段。 第一阶段:诞生阶段 20世纪60年代中期之前的第一代计算机网络是以单个计算机为中心的远程联机系统。典型应用是由一台计算机和全美范围内2 000多个终端组成的飞机定票系统。终端是一台计算机的外部设备包括显示器和键盘,无CPU 和内存。如图1 随着远程终端的增多,在主机前增加了前端机(FEP)。当时,人们把计算机网络定义为“以传输信息为目的而连接起来,实现远程信息处理或进一步达到资源共享的系统”,但这样的通信系统已具备了网络的雏形。 第二阶段:形成阶段 20世纪60年代中期至70年代的第二代计算机网络(见图2)是以多个主机通过通信线路互联起来,为用户提供服务,兴起于60年代后期,典型代表是美国国防部高级研究计划局协助开发的ARPANET。主机之间不是直接用线路相连,而是由接口报文处理机(IMP)转接后互联的。IMP和它们之间互联的通信线路一起负责主机间的通信任务,构成了通信子网。通信子网互联的主机负责运行程序,提供资源共享,组成了资源子图1 图 2

计算机网络基础知识复习要点 一、计算机网络概论 1、计算机网络形成大致可分为三个阶段:计算机终端网络(终端与计算机之间的通信)、计算机通信网络(计算机与计算机之间的通信,以传输信息为目的)、计算机网络(以资源共享为目的)。 计算机网络与计算机通信网络的硬件组成一样,都是由主计算机系统、终端设备、通信设备和通信线路四大部分组成的。 2、计算机网络的定义:凡将地理位置不同,并具有独立功能的多个计算机系统通过通信设备和线路连接起来,且以功能完善的网络软件实现资源共享的系统,称为计算机网络。 使用计算机网络的目的:主要是为了共享资源和进行在线通信。例如:共享外围设备、共享数据、共享应用程序、使用电子邮件等。(软件、硬件、数据、通信信道) 3、计算机网络与计算机通信网络的根本区别是:计算机网络是由网络操作系统软件来实现网络的资源共享和管理的,而计算机通信网络中,用户只能把网络看做是若干个功能不同 的计算机网络系统之集合,为了访问这些资源,用户需要自行确定其所在的位置,然后才能调用。因此,计算机网络不只是计算机系统的简单连接,还必须有网络操作系统的支持。 4、计算机网络是计算机应用的最高形式,从功能角度出发,计算机网络可以看成是由通信子网和资源子网两部分组成的;从用户角度来看计算机网络则是一个透明的传输机构。 5、计算机网络具有多种分类方法。按通信距离可分为广域网(WAN)、城域网(MAN)和局域网(LAN);按网络拓扑结构可分为星形网、树形网、环形网和总线网等;按通信介质可分为双绞线网、同轴电缆网、光纤网和卫星网;按传输带宽可分为基带网和宽带网;按信息交换方式分为电路交换网、分组交换网、综合交换网。 广域网(WAN),又称远程网,最根本的特点就是其分布范围广,常常借用传统的公共传 输网络(例如电话)来实现。广域网的布局不规则,使用权限和网络的通信控制比较复杂,要求必须严格遵守控制当局所制定的各种标准和规程,传输率低,误码率高。 城域网(MAN)规模介于广域网和局域网之间,其大小通常覆盖一个城市。传输介质主要是光纤。 对于局域网(LAN),电气电子工程师协会(IEEE)的局部地区网络标准委员会曾提出如下定义:“局部地区网络通信一般被限制在中等规模的地理区域内,是专用的,由单一组织机构 所使用。局域网大多采用总线及环形拓扑结构。 ”

计算机网络安全基础试题及答案 2008年01月09日 22:03 第一章: 1,信息安全定义:为了防止对知识,事实,数据或功能未经授权而使用,误用,未经授权修改或拒绝使用而采取的措施。 第二章 1,攻击的类型:访问攻击(信息保密性攻击,修改攻击(信息完整性攻击,拒绝访问攻击,否认攻击。 2,访问攻击类型:监听,窃听,截听。 3,修改攻击类型:更改攻击,插入攻击,删除攻击。 4,什么是warchalking?:warchalking是指在办公楼外面的道路旁边画的粉笔标记。这些标记用来标识附近有哪些无线网络可以使用,便于个人更容易接入这些网络。 第三章 1,黑客动机:挑战,贪婪,恶意。 2,黑客技术的类型:开放共享,糟糕的密码,编程中的漏洞,社会工程,缓存溢出,拒绝服务。 3,缓存溢出:为了攻击系统而占满计算机系统空间,或者允许黑客具有对系统的提升权限的过程,就是试图在计算机内存空间中缓存过多的信息。原因是由于应用程序中存在漏洞,而在将用户数据复制到另一个变量中时没有检查数据的复制量,可以通过检查程序的源代码来发现。

4.Ip哄骗:攻击者通过伪造计算机的ip地址来实施攻击的攻击策略。原理:因为数据包中无法验证ip地址,因此黑客可以修改数据包的源地址,随心所欲的修改数据包的来源。黑客首先确认他的目标,之后判断isn中使用的累加数,一旦isn累加数确定之后,黑客可以使用假的源ip地址向目标发送tcp syn数据包。目标就以tcp syn ack 数据包响应,发送到假冒源ip地址。 5.特洛伊木马:是外表看上去有用的程序,但是实际上是破坏计算机系统,或者为攻击者收集识别信息和密码信息的恶意代码。 6.病毒:寄生在合法代码上的恶意代码,在执行时,它干扰计算机操作或者破坏信息。传统的病毒通过可执行文件或命令文件来执行,但是它们现在已经扩展到了数据文件,被称为宏病毒。 7.蠕虫病毒:无需受害者的帮助而自行从一个系统蔓延到另一个系统的程序。它们修改目标系统并自行扩散,进而对网络上的其他系统实施攻击。 8,黑客必须完成以下两种工作才能监听交换网络:让交换机发送通信给交换网络,或者让交换机发送通信给所有端口。 9.通过复制mac或者哄骗arp或点dns,可以欺骗交换机发送通信给嗅闻器。 第四章 攻击 机密性 完整性 可用性 责任性 访问

高等院校计算机基础教育规划教材《计算机网络技术基础》课后习题参考答案 习题1参考答案 一、选择题 1.B 2.B 3.B 4.A 5.C 二、填空题 1.资源,通信 2.局域网,城域网,广域网 3.计算机系统数据通信系统网络软件及协议 4.金税金桥金关 5.服务器 三、思考题 1.计算机网络根据不同的分类标准可分为许多类别,如根据网络的拓扑结构分类为星型网,环型网等,根据网络交换方式分为电路交换网,分组交换网等。 在这些分类标准中,最常用的是根据网络的覆盖围分类,这种分类方法可以很好的反映不同类型网络的技术特征。由于网络覆盖的地理围不同,它们所采用的传输技术也就不同,因而形成了不同的网络技术特点与网络服务功能,使用这种方法,可以将计算机网络分为3类:局域网、城域网和广域网。 2.网络拓扑结构反映了网络中各实体之间的结构关系,有星型,总线,环状,树状和网状等,其中最常用最基本的是星型,总线,环状3种。 星型结构存在一个中心结点,每台计算机直接与中心节点相连,形成星型的拓扑结构,在这种拓扑结构中,任何两台计算机之间的通信都要通过中心节点来转接。 总线型结构中,LAN的节点均连接到一个单一连续的物理链路上,所有节点均在同一线路中通信。 环形结构是工作站,共享设备通过通信线路构成一个闭合的环。信息在网络中沿固定方向流动,两节点间有唯一的通路,可靠性高。 习题2参考答案 一、选择题 1.A 2.C 3.A,E 4.B 5.A 二、思考题 1.在数字通信信道上,直接传输基带信号,称为基带传输。基带传输是一种重要的传输方式,它要求形成适当的波形,使数据信号在带宽受限的信通上通过时不会由于波形失真而产生码间干扰。

计算机网络基础教学大纲 适用对象:适用于网络教育、成人教育学生 先修课程:计算机应用基础学时安排:40学时 教材:计算机网络教程(第3版)吴功宜吴英电子工业出版社 教学目的:掌握网络的基本概念、基本原理,对网络结构体系及协议有系统认识,了解计算机网络发展动向,对新技术有一定的认识。 编制说明:由于教学对象与计划内本科生不同及学时的安排,故在教学内容上有比较大的区别,对一些已经过时的内容进行了割舍,淡化了一些理论性很强的内容,加强了实践内容的教学。 考试目的:本课程是为计算机网络应用而设,考试的目的主要考察同学对计算机网络的系统理解程度,明白网络名词术语的含义,掌握计算机网络组网技术、设备及方式,并对新技术的了解。――――――――――――――――――――――――――――――――――――――― 第一章:计算机网络概论4学时 计算机网络的定义 网络发展史 网络的分类 网络应用 第二章:数据通信与广域网技术8学时 数据通信基本概念:通信模型信道概念信息、数据与信号的概念。 传输介质:介质类型及主要特性。

数据编码技术:数字、模拟数据编码方法,主要数字数据编码方法及特点。传输技术:基带传输技术,频带传输技术,通信信道分析。 复用技术:复用方式分类。 数据交换技术:线路交换报文交换分组报文交换 差错控制方法:差错控制机制 第三章:网络体系结构与网络协议4学时网络体系结构基本概念:网络体系,分层意义,协议组成。 OSI参考模型:基本概念,模型层次,各层功能。 TCP/IP参考模型:模型层次,各层功能。 OSI参考模型与TCP/IP参考模型比较 第四章:局域网基本工作原理7学时局域网技术特点:局域网络概念,技术特点。 局域网拓扑结构:分类及及与物理结构的区别。 IEEE802参考模型 共享局域网工作原理:以太网令牌总线令牌环 局域网技术发展:高速局域网交换式局域网虚拟局域网无线局域网 第五章:局域网组网技术5学时 局域网传输介质 局域网组网设备 局域网组网方法 结构化布线技术 第六章:网络互连技术3学时

2006年事业单位招考专业知识考试计算机基础知识理论试题答案附后 (一)单选题(选择最佳答案) 5.在资源管理器窗口中,被选中的文件或文件夹会__b_____。 A.加框显示B.反像显示 C.加亮显示D.闪烁显示 23.一张1.44M容量软盘,大约可存储_____a_______个中文字。 A.72万B.144万 C.14万D.720万 24.对3寸软盘进行写保护应将_________b_____。 A.封上写保护口B.将写保护口留空 C.在盘面贴上用户标签D.改变磁盘的容量 31.计算机存储器的容量以字节为单位。一个字节由___b___个二进制位组成。 A.1 B.2 C.8 D.16 44.在Access97的表中,通常称一个表列为______b___。 A.1个记录B.1个字段 C.1个表页D.1个关系 51.在拨号入网时,当线路接通后MODEM会发出声音,称为_____c____。 A.电铃声B.开机声 C.握手声D.电波声 (二)多选题 1.在Windows98中,以下关于剪贴板的描述,正确的有__acd______。 A.关闭Windows98后,剪贴板中的内容将消失 B.各次剪切或复制到剪贴板的内容,将导致剪贴板的内容越积越多 C.剪贴板的内容可以粘贴到多个不同的应用程序中 D.剪贴板中只保存有最后一次剪切或复制的内容 2.Windows98的桌面上一般包含有下列元素______acd______。 A.开始按钮B.显示器屏幕 C.快捷图标D.任务栏 3.在资源管理器中,查找文件的方式有_____bcd_______。 A.按照建立文件的操作者姓名 B.按需要查找的文件或文件夹的名称 C.按照文件最后的修改日期 D.按高级方式查找(可以给出需要查找文件的某些特征、状况) 4.如果在桌面上打开了多个窗口,使其中一个窗口变为当前窗口,可以____abd_____。A.单击位于任务栏中对应的任务按钮 B.将光标移到非当前窗口的可见部分,单击鼠标的右键 C.在桌面的背景部分双击鼠标左键 D.将光标移到非当前窗口的可见部分,单击鼠标的左键 5.当前常见的序号码有_____cd________。 A.五笔字型码B.表形码

网络安全基础知识 防火墙技术可以分为三大类型,它们分别是(1)等,防火墙系统通常由(2)组成,防止不希望的、未经授权的通信进出被保护的内部网络,它(3)内部网络的安全措施,也(4)进人防火墙的数据带来的安全问题。它是一种(5)网络安全措施。 (1)A.IP过滤、线路过滤和入侵检测 B.包过滤、入侵检测和应用代理 C.包过滤、入侵检测和数据加密 D.线路过滤、IP过滤和应用代理 (2)A.代理服务器和入侵检测系统 B.杀病毒卡和杀毒软件 C.过滤路由器和入侵检测系统 D.过滤路由器和代理服务器 (3)A.是一种 B.不能替代 C.可以替代 D.是外部和 (4)A.能够区分 B.物理隔离 C.不能解决 D.可以解决 (5)A.被动的 B.主动的 C.能够防止内部犯罪的 D.能够解决所有问题的 答案:(1)D (2)D (3)B (4)C (5)A 解析:本题主要考查防火墙的分类、组成及作用。 防火墙的基本功能是对网络通信进行筛选屏蔽以防止未授权的访问进出计算机网络,简单的概括就是,对网络进行访问控制。绝大部分的防火墙都是放置在可信任网络(Internal)和不可信任网络(Internet)之间。 防火墙一般有三个特性: A.所有的通信都经过防火墙 B.防火墙只放行经过授权的网络流量 C.防火墙能经受的住对其本身的攻击 防火墙技术分为IP过滤、线路过滤和应用代理等三大类型; 防火墙系统通常由过滤路由器和代理服务器组成,能够根据过滤规则来拦截和检查所有出站和进站的数据;代理服务器。内部网络通过中间节点与外部网络相连,而不是直接相连。 防火墙的作用是防止不希望的、未经授权的通信进出被保护的内部网络,通过边界控制 强化内部网络的安全策略。它是建立在内外网络边界的过滤封锁机制,内部的网络被认为是安全的和可信赖的。而外部的网络被认为是不安全的和不可信赖的。它提供一种内部节点或者网络与Internet的安全屏障,它是一种被动的网络安全措施。 ● 随着网络的普及,防火墙技术在网络作为一种安全技术的重要性越来越突出,通常防火墙中使用的技术有过滤和代理两种。路由器可以根据(6)进行过滤,以阻挡某些非法访问。(7)是一种代理协议,使用该协议的代理服务器是一种(8)网关。另外一种可以把内部网络中的某些私有IP地址隐藏起来的代理服务器技术使用的是(9)。安全机制是实现安全服务的技术手段,一种安全机制可以提供多种安全服务,而.一种安全服务也可采用多种安全机制。加密机制不能提供的安全服务是(10)。

Submission date: Dec / 11th / 2011 Member’s information Surname(Print)Initials: ID numbers Member1……………………… Member2……………………… DECLARATIO N I/we hereby certify that this assignment is entirely my own work, except where I/we have acknowledged all material and sources used in the preparation of this assignment. I/We certify that I/we have done all typing/keystrokes. I/We also certify that the material contained in this assignment has not previously been submitted for assessment in any formal course of study, and that I/we have not copied in part or whole, or otherwise plagiarised the work of other students and/or persons. Name & Signature1: ____________________________________ Date: ___/_____/_____ Name & Signature2: ______________________________________Date: ___/_____/_____

《计算机网络技术》课程试卷及答案 一、填空(第8小题1分,其余每空0.5分,共10分) 1、从功能上来看将计算机网络逻辑划分为资源子网和通信子网。 2、以太网利用地址解析协议协议获得目的主机IP地址与MAC 地址的映射关系。 3、按IP地址分类,地址:160.201.68.108属于B类地址。 4、在IP互联网中,路由通常可以分为动态路由和静态路由。 5、B/S模型由客户端浏览器、Web服务器、数据库服务器 构成的三层体系结构。 6、光纤接入分为多种情况,可以表示成FTTx,其中的FTT表示Fiber TO The,x可以是路边(C)、大楼(B)和家(H)。 7、现在顶级域名TLD(Top Level Domain)有国家顶级域名、国际顶级域名、国际通用顶级域名三大类。 8、 IP地址为 140.111.0.0 的网络,若要切割为9个子网,而且都要连上Internet,请问子网掩码设为255.255.240.0。 9、DHCP的工作过程包括DHCP发现、DHCP提供、DHCP请求、 DHCP应答四步。 二、单项选择(每题1分,共30分) 1、一座大楼内的一个计算机网络系统,属于(B )。 A. PAN B. LAN C. MAN D. WAN 2、在中继系统中,中继器处于(A)。 A. 物理层 B. 数据链路层 C. 网络层 D. 高层 3、网络协议主要要素为(C)。 A. 数据格式、编码、信号电平 B. 数据格式、控制信息、速度匹配 C. 语法、语义、同步 D. 编码、控制信息、同步 4、以下Windows命令中,可以用于验证端系统地址的是(B)。 A. Ping B. Arp –a C. Tracert D. Telnet 5、完成路径选择功能是在OSI模型的(A )。 A. 网络层 B. 物理层 C. 运输层网络层 D. 数据链路层 6、IP地址10.10.13.15/24表示该主机所在网络的网络号部分为(B )。 A . 10.10.0 B. 10.10.13 C. 10.13.15 D. 10.0.0 7、IP地址是一个32位的二进制,它通常采用点分(C)。 A. 二进制数表示 B. 八进制数表示 C. 十进制数表示 D. 十六进制数表示 8、默认WEB服务器端口号是(A)。 A. 80 B. 81 C. 21 D. 20 9、以太网交换机根据(B)转发数据包。

《计算机网络技术基础》期末试卷 理论部分(60分): 一、填空题(20分) 1、计算机网络按网络的作用范围可分为局域网,城域网和广域网。 2、从计算机网络组成的角度看,计算机可以分为物理子网和网关子网。 3、计算机网络的拓扑结构有线型,树型,总线型环型和网状型。 4、在TCP/IP参考模型的传输层上,网关协议实现是不可靠、无连接的数据报服务,而 子网协议一个基于连接的通信协议,提供可靠的数据传输。 5、在计算机网络中,将网络的层次结构模型和各层协议的集合称为计算机网络的网络地址其中,实际应用最广泛的是网络安全协议,有它组成了Internet的一整套协议。 6.在一个IP网络中负责主机IP地址与主机名称之间的转换协议称为 NDS ,负责获取与某个IP地址相关的MAC地址的协议称为子网掩码。 7.如果IP地址的主机号全为1,则表示物理地址,若IP地址的主机号全为0,则表示 虚拟,127.0.0.1被称作伪地址。 8、IEEE802局域网标准将数据链路层划分为数据子层和网络子层。 9、决定局域网特性的主要技术有传输信号,传输介质和介质的管理和控制。 10、载波监听多路访问/冲突检测的原理可以概括为只听不发、边听边发、只发不听、随机重发。 二、选择题(20分) 1.国际标准化组织(ISO)提出的不基于特定机型、操作系统或公司的网络体系结构OSI参考模型中,第一层和第三层分别为 A A.物理层和网络层 B.数据链路层和传输层 C.网络层和表示层 D.会话层和应用 2.在下面给出的协议中, C 属于TCP/IP参考模型的应用层协议。 A.TCP和FTP B.IP和UDP C.RARP和DNS D.FTP和SMTP 3.在下面对数据链路层的功能特性描述中不正确的是 B 。 A.通过交换和路由,找到数据通过网络的最有效的路径。 B数据链路层的主要任务是提供一种可靠的物理介质传输数据的方法。 C.将数据分解成帧,并按顺序传输帧,并处理接受端发回的确认帧。 D.以太网输出电路层分为LLC和MAC子层,在MAC子层使用CSMA/CD的协议 4.网络层、数据链路层和物理层传输的数据单位分别是 D 。 A.报文、帧、比特 B.包、报文、比特 C.包、帧、比特 D.数据块、分组、比特 5.在OSI参考模型中能实现路由选择、拥塞控制与互联功能的层是 A 。A.传输层 B.应用层 C.网络层 D.物理层 6.在下面的IP地址中, C 属于C类地址。 A.141.0.0.0 B.3.3.3.3 C.197.234.111.123 D.23.24.45.36 7.在给主机配置IP地址时,合法的是 D 。 A.129.9.2.255.18 B.127.21.19.109 C.192.5.9.91.255 D.220.103.256.56 8.ARP的主要功能是 B 。 A.将物理地址解析为IP地址 B.将IP地址解析为物理地址 C.将主机域名解析为IP地址 D.将IP地址解析为主机域名 9、有关VLAN的概念,下面说法不正确的是( C ) A.VLAN是建立在局域网交换机和ATM交换机上的,以软件方式实现的逻辑分组B.可以使用交换机的端口划分VLAN,且虚网可以跨越多个交换机 C.使用IP地址定义的虚网与使用MAC地址定义的虚网相比,前者性能较高 D.VLAN中的逻辑工作组各节点可以分布在同一物理网段上,也可以分布在不同物理网段上 10、在常用的传输介质中,_D_的宽带最高,信号传输衰减最小,抗干扰能力最强 A.双绞线B.同轴电缆C.细同轴电缆D.光纤 三、填表:(10分) 1、在空白表格内填写对应内容(模型对应关系) OSI参考模型 TCP/IP体系结构 2、在空白表格填写对应协 议 四、简答题:(10分) 什么是计算机网络?计算机网络的主要功能是什么?

计算机安全知识范文 随着互联网的不断发展和延伸,病毒、网络攻击、网络诈骗、个 人信息泄露等计算机安全问题日益突出。 ___在此了计算机,希望 大家在阅读过程中有所收获! 1、计算机使用过程中面临的安全隐患 使用易于猜中的密码; 对敏感文件不加密(聊天文件、邮箱、网银等); 对定制缺乏防护功能; 对社交网站利用不当泄露个人信息。 2、使用计算机时的安全防范 安装FW和防病毒软件,并经常升级,及时更新木马库,给OS和 其他软件打补丁; 对计算机系统的各个账号要设置口令,及时删除或禁用过期账号;

不要打开来历不明的网页、邮箱链接或附件,不要执行从网上下载后未经杀毒处理的软件,不要打开 ___等即时聊天工具上受到的不明文件等; 打开任何移动存储器前用杀毒软件进行检查; 定期备份,以便遭到病毒严重破坏后能迅速恢复。 3、防范U盘、移动硬盘泄密的方法 及时查杀木马与病毒; 从正规商家购买可移动存储介质; 定期备份并加密重要数据; 将U盘、移动硬盘接入计算机前,先进行病毒扫描。 4、网页浏览器配置安全 设备统一、可信的浏览器初始页面;

定期浏览器中本地缓存、记录以及临时文件内容; 利用病毒防护软件对所有下载资料及时进行恶意代码扫描。 5、计算机中毒的症状 经常; 文件打不开; 经常或硬盘空间不够; 出现大量来历不明的文件; 数据丢失; 系统运行速度慢; OS自动执行操作。 不要打开来历不明的网页、链接或附件

互联网上充斥着各种网站、病毒、木马程序。不明来历的网页、电子邮件链接、附件中很可能隐藏着大量的病毒、木马。一旦打开,这些病毒、木马会自动进入计算机并隐藏在计算机中,会造成文件丢失损坏甚至导致系统瘫痪。 1.一个好,两个妙 无论是菜鸟还是飞鸟,杀毒软件和网络都是必需的。上网前或启动机器后马上运行这些软件,就好像给你的机器“穿”上了一层厚厚的“保护衣”,就算不能完全杜绝网络病毒的袭击,起码也能把大部分的网络病毒“拒之门外”。目前杀毒软件非常多,功能也十分接近,大家可以根据需要去购买正版的(都不算贵),也可以在网上下载的共享杀毒软件(网上有不少哦),但千万不要使用一些破解的杀毒软件,以免因小失大。安装软件后,要坚持定期更新病毒库和杀毒程序,以最大限度地发挥出软件应有的功效,给计算机“铁桶”般的保护。 2.下载文件仔细查 网络病毒之所以得以泛滥,很大程度上跟人们的惰性和侥幸心理有关。当你下载文件后,最好立即用杀毒软件扫描一遍,不要怕麻

竭诚为您提供优质的服务,优质的文档,谢谢阅读/双击去除 计算机网络安全的基本知识|计算机网 络安全技术 计算机网络技术的发展和提高给网络带来了很大的冲击,网络的安全问题成了信息社会安全问题的热点之一。下面是小编跟大家分享的是计算机网络安全的基本知识,欢迎大家来阅读学习~ 计算机网络安全的基本知识 一、计算机网络安全的定义 国际标准化组织(Iso)将“计算机安全”定义为:“为数

据处理系统建立和采取的技术和管理的安全保护,保护计算机硬件、软件数据不因偶然和恶意的原因而遭到破坏、更改和泄漏”。上述计算机安全的定义包含物理安全和逻辑安全两方面的内容,其逻辑安全的内容可理解为我们常说的信息安全,是指对信息的保密性、完整性和可用性的保护,而网络安全性的含义是信息安全的引申,即网络安全是对网络信息保密性、完整性和可用性的保护。 二、影响计算机网络安全的主要因素 1、网络系统本身的问题 目前流行的许多操作系统均存在网络安全漏洞,如uNIx,msNT和windows。黑客往往就是利用这些操作系统本身所存在的安全漏洞侵入系统。具体包括以下几个方面:稳定性和可扩充性方面,由于设计的系统不规范、不合理以及缺乏安全性考虑,因而使其受到影响;网络硬件的配置不协调,一是文件服务器。它是网络的中枢,其运行稳定性、功能完善性直接影响网络系统的质量。网络应用的需求没有引

起足够的重视,设计和选型考虑欠周密,从而使网络功能发挥受阻,影响网络的可靠性、扩充性和升级换代。二是网卡用工作站选配不当导致网络不稳定;缺乏安全策略。许多站点在防火墙配置上无意识地扩大了访问权限,忽视了这些权限可能会被其他人员滥用;访问控制配置的复杂性,容易导致配置错误,从而给他人以可乘之机; 2、来自内部网用户的安全威胁 来自内部用户的安全威胁远大于外部网用户的安全威胁,使用者缺乏安全意识,许多应用服务系统在访问控制及安全通信方面考虑较少,并且,如果系统设置错误,很容易造成损失,管理制度不健全,网络管理、维护任在一个安全设计充分的网络中,人为因素造成的安全漏洞无疑是整个网络安全性的最大隐患。网络管理员或网络用户都拥有相应的权限,利用这些权限破坏网络安全的隐患也是存在的。如操作口令的泄漏,磁盘上的机密文件被人利用,临时文件未及时删除而被窃取, 内?ahref="/yangsheng/kesou/"target="_blank">咳嗽庇

计算机网络专业课程教学大纲(专业代码:590102) 新疆石河子职业技术学院 信息工程分院 2013年8月

目录 一、课程概况 (3) 二、课程简介 (3) 三、课程教学目标 (3) 四、课程教学内容与要求 (4) 五、课程学时分配 (9) 六、实施建议 (9) 七、其他 (11)

《计算机网络基础》课程教学大纲 一、课程概况 课程名称计算机网络基础课程编号4402201 课程类别专业必修课学时/学分64/4 课程性质专业课考核类别考试 开课学期第一学期适用专业计算机网络技术 二、课程简介 (一)课程性质与任务 计算机网络基础是计算机网络技术专业专业必修课程,计划时数为64学时,其中实践部分32学时,占总学时的50%,本课程4学分。 本课程主要任务是通过学习能够使学生在已有的计算机知识的基础上,对网络技术有一个较全面、系统的了解,提高学生的网络基本知识和基本理论、网络应用和实际操作的能力。特别是通过学生课后的实践,提高学生对计算机网络的认识,网络的安装调试、维护和应用技能。 (二)课程设计理念 1.职业性。本课程是针对高职高专计算机网络专业设计,充分考虑了课程与培养目标的协调,充分考虑课程和社会岗位的协调,内容选取紧紧网络网站开发管理岗位进行,其内容容量和内容模式都充分考虑了高职高专的特点,理论够用,注重训练和实践。 2.能力性。本课程在设计上注重学生网络网站开发管理能力的培养,结合高职特点,课程设计上重视各类实训,设计有单项实训、综合实训和岗位实训等内容。 3.科学性。除了注重内容选择、容量方面的合理,我们还注意内容顺序、教学模式、效果考核等方面的合理,整体设计由浅入深、层次合理,教学模式和手段多样化,效果考核指标清晰,落到实处。 4.现代性。现代性一是指借用现代教学理念和手段,另一是指能与时俱进,有开放性,能有效进行内容更新,适应课程发展需要。 三、课程教学目标 1.知识目标 了解计算机网络的基本理论,熟悉小型局域网的组网方法,网络设备的简单配置,网络操作系统的管理和维护。 2.能力目标 具备互联网服务的简单使用和配置等网络操作技能,如双绞线的制作、网络拓扑结构的设计与分析,简单网络设备、网络操作系统的使用方法等。 3.情感与态度目标

计算机网络技术基础汇总 1. 用一台计算机作为主机,通过通信线路与多台终端相连,构成简单的计算机连机系统。 2. 系统中所有数据处理都由主机完成,终端没有任何处理能力,仅起着字符输入、结果显示等作用。 3. 在大型主机-终端系统中,主机与每一台远程终端都用一条专用通信线路连接,线路的利用率较低。 4. ISO是国际标准化组织。 5. OSI/RM的全称是开放系统互连基本参考模型。 6. OSI/RM共有七层,因此也称为OSI七层模型。 7. 计算机网络是利用通信设备和线路把地理上分散的多台自主计算机系统连接起来,在相应软件(网络操作系统、网络协议、网络通信、管理和应用软件等)的支持下,以实现数据通信和资源共享为目标的系统。 8. 现代计算机网络能够实现资源共享。 9. 现代计算机网络中被连接的自主计算机自成一个完整的系统,能单独进行信息加工处理。 10. 计算机网络自主性是指连网的计算机之间不存在制约控制关系。 11. 计算机网络中计算机之间的互连通过通信设备及通信线路来实现。 12. 计算机网络要有功能完善的网络软件支持。 13. 计算机网络中各计算机之间的信息交换必须遵循统一的通信协议。 14. 一个计算机网络是由资源子网和通信子网构成。 15. 计算机网络的资源子网负责信息处理。 16. 通信子网由用作信息交换的通信控制处理机、通信线路和其他通信设备组成的独立的数据信息系统组成,它承担全网的数据传递、转接等通信处理工作。

17. 网络操作系统建立在各主机操作系统之上的一个操作系统,用于实现在不同主机系统之间的用户通信以及全网硬件和软件资源的共享,并向用户提供统一的、方便的网络接口,以方便用户使用网络。 18. 网络数据库系统可以集中地驻留在一台主机上,也可以分布在多台主机上。向网络用户提供存、取、修改网络数据库中数据的服务,以实现网络数据库的共享。 19. 计算机网络具有信息交换、资源共享、均衡使用网络资源、分布处理、数据信息的综合处理、提高计算机的安全可靠性的功能。 20. 信息交换是计算机网络最基本的功能,主要完成计算机网络中各节点之间的系统通信。用户可以在网上收发电子邮件,发布新闻消息,进行电子购物、电子贸易、远程教育等。 1. 资源共享是指网络用户可以在权限范围内共享网中各计算机所提供的共享资源,包括软件、硬件和数据等。这种共享不受实际地理位置的限制。资源共享使得网络中分散的资源能够互通有无,大大提高了资源的利用率。它是组建计算机网络的重要目的之一。 2. 在计算机网络中,如果某台计算机的处理任务过重,可通过网络将部分工作转交给较“空闲”的计算机来完成,均衡使用网络资源。 3. 对于较大型综合性问题的处理,可按一定的算法将任务分配给网络,由不同计算机进行分布处理,提高处理速度,有效利用设备。采用分布处理技术往往能够将多台性能不一定很高的计算机连成具有高性能的计算机网络,使解决大型复杂问题的费用大大降低。 4. 通过计算机网络可将分散在各地的数据信息进行集中或分级管理,通过综合分析处理后得到有价值的数据信息资料。 5. 计算机网络中的计算机能够彼此互为备用机,一旦网络中某台计算机出现故障,故障计算机的任务就可以由其他计算机来完成,不会出现由于单机故障使整个系统瘫痪的现象,增加了计算机的安全可靠性。 6. 按网络的通信距离和作用范围,计算机网络可分为广域网、局域网和城域网。