2019年网络规划设计师上午真题

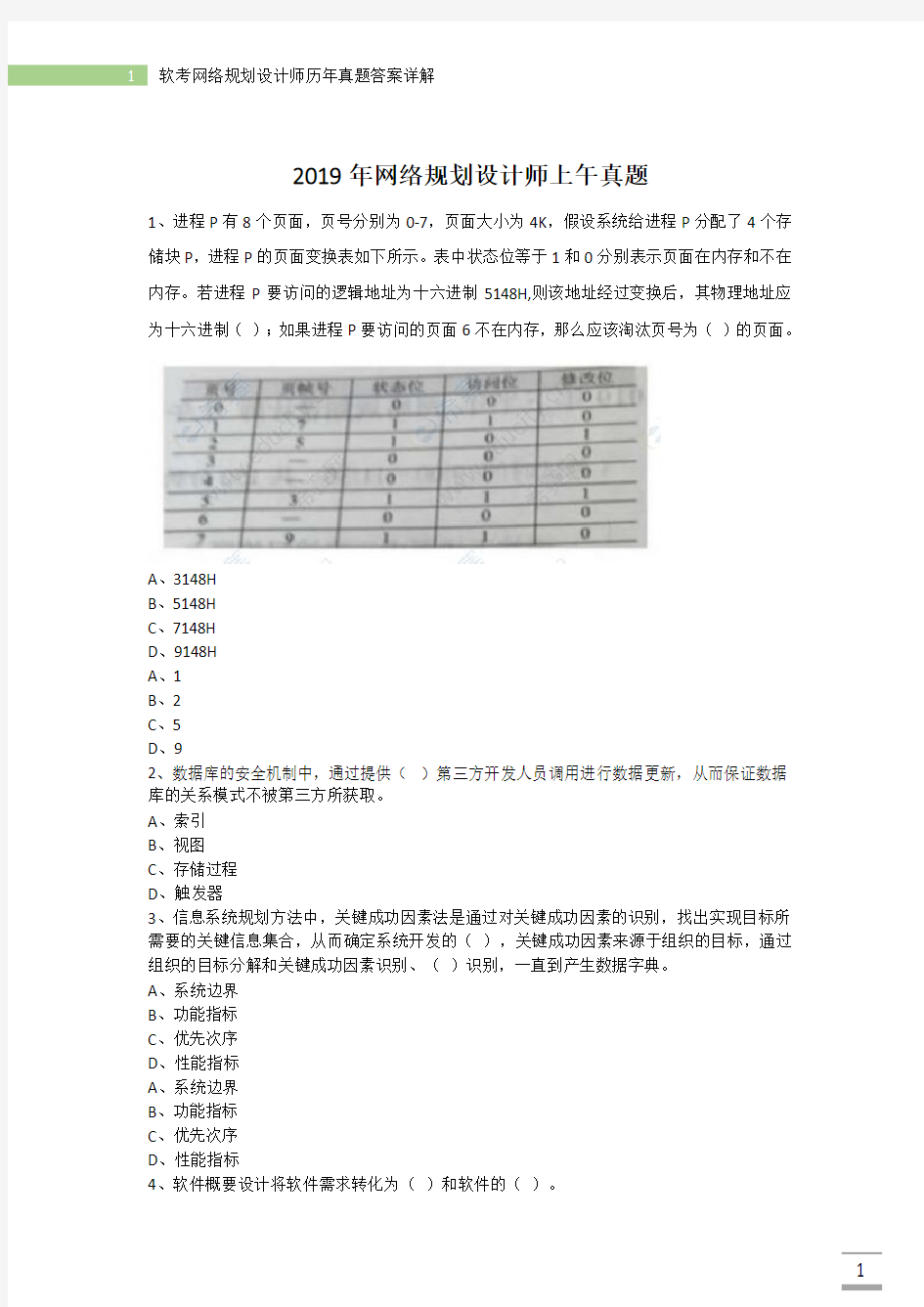

1、进程P有8个页面,页号分别为0-7,页面大小为4K,假设系统给进程P分配了4个存储块P,进程P的页面变换表如下所示。表中状态位等于1和0分别表示页面在内存和不在内存。若进程P要访问的逻辑地址为十六进制5148H,则该地址经过变换后,其物理地址应为十六进制();如果进程P要访问的页面6不在内存,那么应该淘汰页号为()的页面。

A、3148H

B、5148H

C、7148H

D、9148H

A、1

B、2

C、5

D、9

2、数据库的安全机制中,通过提供()第三方开发人员调用进行数据更新,从而保证数据库的关系模式不被第三方所获取。

A、索引

B、视图

C、存储过程

D、触发器

3、信息系统规划方法中,关键成功因素法是通过对关键成功因素的识别,找出实现目标所需要的关键信息集合,从而确定系统开发的(),关键成功因素来源于组织的目标,通过组织的目标分解和关键成功因素识别、()识别,一直到产生数据字典。

A、系统边界

B、功能指标

C、优先次序

D、性能指标

A、系统边界

B、功能指标

C、优先次序

D、性能指标

4、软件概要设计将软件需求转化为()和软件的()。

A、算法流程

B、数据结构

C、交互原型

D、操作接口

A、系统结构

B、算法流程

C、控制结构

D、程序流程

5、软件性能测试有多种不同类型测试方法,其中,()用于测试在系统资源特别少的情况下考查软件系统运行情况:()用于测试系统可处理的同时在线的最大用户数量。

A、强度测试

B、负载测试

C、压力测试

D、容量测试

A、强度测试

B、负载测试

C、压力测试

D、容量测试

6、著作权中,()的保护期不受期限。

A、发表权

B、发行权

C、展览权

D、署名权

7、在HFC网络中,Internet接入采用的复用技术是(),其中下行信道不包括()。

A、FDM

B、TDM

C、CDM

D、STDM

A、时隙请求

B、时隙授权

C、电视信号数据

D、应用数据

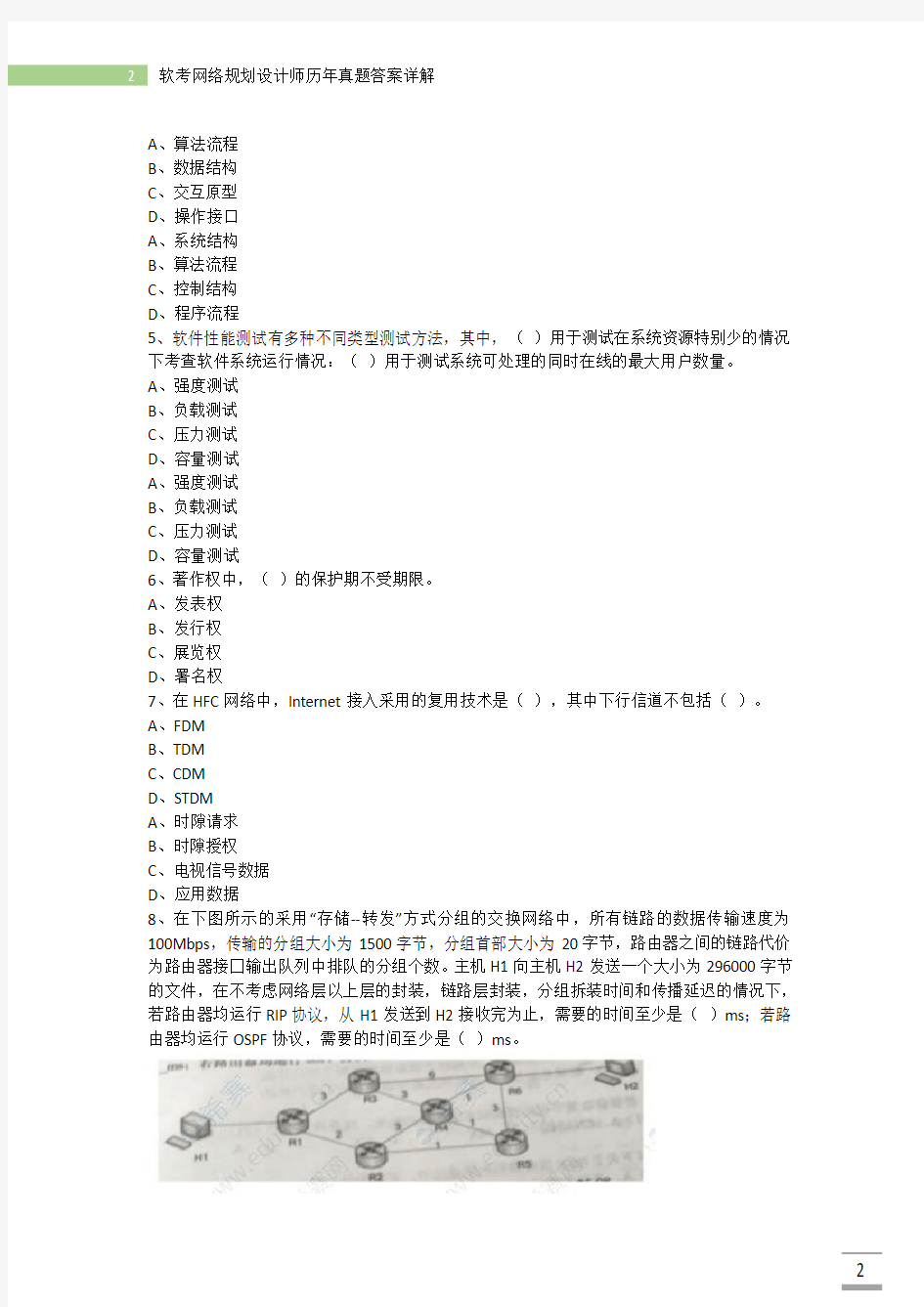

8、在下图所示的采用“存储--转发”方式分组的交换网络中,所有链路的数据传输速度为100Mbps,传输的分组大小为1500字节,分组首部大小为20字节,路由器之间的链路代价为路由器接囗输出队列中排队的分组个数。主机H1向主机H2发送一个大小为296000字节的文件,在不考虑网络层以上层的封装,链路层封装,分组拆装时间和传播延迟的情况下,若路由器均运行RIP协议,从H1发送到H2接收完为止,需要的时间至少是()ms;若路由器均运行OSPF协议,需要的时间至少是()ms。

A、24

B、24.6

C、24.72

D、25.08

A、24

B、24.6

C、24.72

D、25.08

9、下图是采用100BASE-TX编码收到的信号,接收到的数据可能是(),这一串数据前一比特的信号电压为()。

A、0111110

B、100001

C、0101011

D、0000001

A、正电压

B、零电压

C、负电压

D、不能确定

10、HDLC是()。

A、面向字节的同步传输链路层协议

B、面向字节的异步传输链路层协议

C、面向比特的同步传输链路层协议

D、面向比特的异步传输链路层协议

11、IEEE802.3z定义了千兆以太网标准,其物理层采用的编码技术为()。在最大段长为20米的室内设备之间,较为合理的方案为()。

A、MLT-3

B、8B6T

C、4B5B或8B9B

D、Manchester

A、1000Base-T

B、1000Base-CX

C、1000Base-SX

D、1000Base-LX

12、在进行域名解析的过程中,若由授权域名服务器给客户本地传回解析结果,表明()。

A、主域名服务器、转发域名服务器均采用了选代算法

B、主域名服务器,转发域名服务器均采用了递归算法

C、根域名服务器、权域名服务器均采用了选代算法

D、根域名服务器、授权域名服务器均采用了递归算法

13、若要获取某个域的授权域名服务器的地址,应查询该域的()记录。

A、CNAME

B、MX

C、NS

D、A

14、以下关于DHCP服务器租约的说法中,正确的是()。

A、当租约期过了50%时,客户端更新租约期

B、当租约期过了80%时,客户端更新租约期

C、当租约期过了87.5%时,客户端更新租约期

D、当租约期到期后,客户端更新租约期

15、当TCP一端发起连接建立请求后,若没有收到对方的应答,状态的跳变为()。

A、SYN SENT→CLOSED

B、TIME WAIT→CLOSED

C、SYN SENT→LISTEN

D、ESTABLISHED→FIN WAIT

16、IPv4报文的最大长度为()字节。

A、1500

B、1518

C、10000

D、65535

17、若TCP最大段长为1000字节,在建立连接后慢启动,第1轮次发送了1个段并收到了应答,应答报文中window字段为5000字节,此时还能发送()字节。

A、1000

B、2000

C、3000

D、5000

18、下列DHCP报文中,由客户端发送给DHCP服务器的是()。

A、DhcpDecline

B、DhcpOffer

C、DhcpAck

D、DhcpNack

19、使用ping命令连接目的主机,收到连接不通报文。此时ping命令使用的是ICMP的()报文。

A、IP参数问题

B、回声请求与响应

C、目的主机不可达

D、目的网络不可

20、IP数据报的分段和重装配要用到报文头部的标识符、数据长度、段偏置值和M标志等四个字段,其中()的作用是指示每一分段在原报文中的位置,()字段的作用是表明是否还有后续分组。

A、段偏置值

B、M标志

D、头校验和

A、段偏置值

B、M标志

C、D标志

D、头校验和

21、使用RAID5,3块300G的磁盘获得的存储容量为()。

A、300G

B、450G

C、600G

D、900G

22、默认网关地址是61.115.15.33/28,下列选项中属于该子网主机地址的是()。

A、61.115.15.32

B、61.115.15.40

C、61.115.15.47

D、61.115.15.55

23、家用无线路由器同城开启DHCP服务,可使用的地址池为()。

A、192.168.0.1~192.168.0.128

B、169.254.0.1~169.254.0.255

C、127.0.0.1~127.0.0.128

D、224.115.5.1~224.115.5.128

24、某公司的网络地址为10.10.1.0,每个子网最多1000台主机,则适用的子网掩码是()。

A、255.255.252.0

B、255.255.254.0

C、255.255.255.0

D、255.255.255.128

25、下列地址中,既可作为源地址又可作为目的地址的是()。

A、0.0.0.0

B、127.0.0.1

C、10.255.255.255

D、202.117.115.255

26、在IPv6首部中有一个“下一头部”字段,若IPv6分组没有扩展首部,则其“下一头部”字段中的值为()。

A、TCP或UDP

B、IPv6

C、逐跳选项首部

D、空

27、ICMP的协议数据单元封装在()中传送;RIP路由协议数据单元封装在()中传送。

A、以太帧

B、IP数据报

C、TCP段

D、UDP段

A、以太帧

B、IP数据报

D、UDP段

28、以太网的最大帧长为1518字节,每个数据帧前面有8个字节的前导字段,帧间隙为9.6us。若采用TCP/IP网络传输14600字节的应用层数据,采用100BASE-TX网络,需要的最短时间为()。

A、1.32ms

B、13.2ms

C、2.63ms

D、26.3ms

29、在IPv6定义了多种单播地址,表示环回地址的是()。

A、:/128

B、:1/128

C、FE80::/10

D、FD00::/8

30、VolP通信采用的实时传输技术是()。

A、RTP

B、RSVP

C、G729/G723

D、H323

31、下列安全协议中属于应用层安全协议的是()。

A、IPSec

B、L2TP

C、PAP

D、HTTPS

32、用户A在CA申请了自己的数字证书1,下面的描述中正确的是()。

A、证书中包含A的私钥,其他用户可使用CA的公钥验证证书真伪

B、证书中包含CA的公钥,其他用户可使用A的公钥验证证书真伪

C、证书中包合CA的私钥,其他用户可使用A的公钥验证证书真伪

D、证书中包含A的公钥,其他用户可使用CA的公钥验证证书真伪

33、数字签名首先要生成消息摘要,采用的算法为()摘要长度为()位。

A、DES

B、3DES

C、MD5

D、RSA

A、56

B、128

C、140

D、160

34、下面关于第三方认证的服务说法中,正确的是()。

A、Kerberos认证服务中保存数字证书的服务器叫CA

B、Kerberos和PKI是第三方认证服务的两种体制

C、Kerberos认证服务中用户首先向CA申请初始票据

D、Kerberos的中文全称是“公钥基础设施”

35、SSL的子协议主要有记录协议、(),其中()用于产生会话状态的密码参数、协商

加密算法及密钥等。

A、AH协议和ESP协议

B、AH协议和握手协议

C、警告协议和握手协议

D、警告协议和ESP协议

A、AH协议

B、握手协议

C、警告协议

D、ESP协议

36、提高网络的可用性可以采取的措施是()。

A、数据冗余

B、链路冗余

C、软件冗余

D、电路冗余

37、路由器收到一个IP数据报,在对其首部校验后发现存在错误,该路由器有可能采取的动作是()。

A、纠正该数据报错误

B、转发该数据报

C、丢弃该数据报

D、通知目的主机数据报出错

38、某web网站使用SSL协议,该网站域名是https://www.doczj.com/doc/7d11028724.html,,用户访问该网站使用的URL 是()。

A、https://www.doczj.com/doc/7d11028724.html,

B、https://https://www.doczj.com/doc/7d11028724.html,

C、rtsp://https://www.doczj.com/doc/7d11028724.html,

D、mns://https://www.doczj.com/doc/7d11028724.html,

39、下列选项中,不属于五阶段网络开发过程的是()。

A、通讯规范分析

B、物理网络规划

C、安装和维护

D、监测及性能优化

40、网络需求分析是网络开发过程的起始阶段,收集用户需求最常用的方式不包括()。

A、观察和问卷调查

B、开发人员头脑风暴

C、集中访谈

D、采访关键人物

41、可用性是网络管理中的一项重要指标假定一个双链路并联系统,每条链路可用性均为0.9;主机业务的峰值时段占整个工作时间的60%.一条链路只能处理总业务量的80%,需要两条链路同时工作方能处理全部请求,非峰值时段约占整个工作时间的40%,只需一条链路工作即可处理全部业务。整个系统的平均可用性为()。

A、0.8962

B、0.8962

C、0.9684

D、0.9861

42、为了保证网络拓扑结构的可靠性,某单位构建了一个双核心局域网络,网络结构如下图所示。对于单核心和双核心局域网络结构,下列描述中错误的是()。双核心局域网网络结构通过设置双重核心交换机来满足同络的可靠性需求,冗余设计避免了单点失效导致的应用夫效,下关于双核心局域网网络结构的描述中错误的是()。

A、单核心局域网络核心交机单点故障容易导致整网失效

B、双核心局城网络在路由层面可以实现无缝热切换

C、单核心局域网网络结构中桌面用户访问服务器效率更高

D、双核心局域网网络结构中桌面用户访问服务器可靠性更高

A、双链路能力相同时,在核心交换机上可以运行负载均衡协议均衡流量

B、双链路能力不同时,在核心交换机上可以运行策略路由机制分担流量

C、负载分担通过并行链路提供流量分担提高了网络的性能

D、负载分担通过并行链路提供流量分担提高了服务器的性能

43、某高校探全面进行无线校园建设,要求实现室内外无线网络全覆盖,可以通过无线网访问所有校内资源,非本校师生不允许自由接入在室外无线网络建设过程中,宜采用的供电方式是()本校师生接入无线网络的设备IP分配方式宜采用()对无线接入用户进行身份认证,只允许在学校备案过的设备接入无线网络,宜采用的认证方式是()。

A、太阳能供电

B、地下理设专用供电电缆

C、高空架设专用供电电缆

D、以POE方式供电

A、DHCP自动分配

B、DHCP动态分配

C、DHOP手动分配

D、设置静态IP

A、通过MAC地址认证

B、通过IP地址认证

C、通过用户名与密码认证

D、通过用户物理位置认证

44、在五阶段网络开发工程中,网络技术选型和网络可扩充性能的确定是在()阶段。

A、需求分析

B、逻辑网络设计

C、物理网络设计

D、通信规范设计

45、按照IEEE802.3标准,以太帧的最大传输效率为()。

A、50%

B、875%

C、90.5%

D、98.8%

46、光纤本身的缺陷,如制作工艺和石英玻璃材料的不均匀造成信号在光纤中传输时产生()现象。

A、瑞利散射

B、非涅尔反射

C、噪声放大

D、波长波动

47、以下关于CMIP(公共管理信息协议)的描述中,正确的是()。

A、由IETF制定

B、针对TCP/IP环境

C、结构简单,易于实现

D、采用报告机制

48、下列测试指标中,属于光纤指标的是(),设备()可在光纤的一端测得光纤传输上的损耗。

A、波长窗囗参数

B、线对间传播时延差

C、回波损耗

D、近端串扰

A、光功率计

B、稳定光源

C、电磁辐射测试笔

D、光时域反射仪

49、在交换机上通过()查看到下图所示信息,其中State字段的含义是()。

A、display vrrp statistics

B、display ospf peer

C、display vrrp verboses

D、display ospf neighbor

A、抢占模式

B、认证类型

C、配置的优先级

D、交换机在当前备份组的状态

50、网络管理员进行检查时发现某台交换机CPU占用率超过90%,通过分析判断,该交换机是由某些操作业务导致CPU占用率高,造成该现象的可能原因有()。

①生成树②更新路由表③频繁的网管操作

④ARP广播风暴⑤端囗频繁UP/DOWN ⑥数据报文转发量过大

A、①②③

B、①②③④

C、①②③④⑤

D、①②③④⑤⑥

51、某学校为学生宿舍部署无线网络后,频繁出现网速慢、用户无法登陆等现象,网络管理员可以通过哪些措施优化无线网络()。

①AP功率调整②人员密集区域更换高密AP③调整宽带④干扰调整⑤馈线入户

A、①②

B、①②③

C、①②③④

D、①②③④⑤

52、服务虚拟化使用分布式存储,与集中共享储存相比,分布式存储()。

A、虚拟机磁盘IO性能较低

B、建设成本较高

C、可以实现多副本数据冗余

D、网络带宽要求低

53、某网络建设项目的安装阶段分为A、B、C.D四个活动任务,各任务顺次进行,无时间上重叠,各任务完成时间估计如下图所示,按照计划评审技术,安装阶段工期估算为()天。

A、31

B、51

C、53

D、83

54、IPsec,also known as the internet Protocol( ),defines the architecture for security services for IP network traffic IPsec describes the framework for providing security a the IP layer,as well as the suite of protocols designed to provide that security:through_( )_and encryption of IP network packets.IPec can be used 10 protect network data,for example,by setting up circuits using IPsec( ),in which all data being sent between two endpoints is encrypted,as with a Virtual( )Network connection ;for encrypting application layer data ;and for providing security for routers sending routing data across the public internet.Internet traffic can also be secured from host to host without the use of lPsec,for example by encryption at the( )layer with HTTP Secure(TTPS)or an the transport layer wit the Transport Layer Security (TLS)protocol.

A、Security

B、Secretary

C、Secret

D、Secondary

A、encoding

B、authentication

C、decryption

D、packaging

A、channel

B、path

C、tunneling

D、route

A、pubic

B、private

C、personal

D、proper

A、network

B、transport

C、application

D、session

2019年网络规划设计师下午真题

一、阅读以下说明,回答问题1至问题4 。

【说明】

某物流公司采用云管理平台构建物流网络,如图1-1所示(以1个配送站为例) , 数据规划如表1-1所示。

项目特点:

1.单个配送站人员少于20人,仅一台云防火墙就能满足需求;

2.总部与配送站建立IPSec ,配送站通过IPSec接入总部,内部用户需要认证后才有访问网络的权限;

3.配送站的云防火墙采用IPSec智能选路与总部两台防火墙连接, IPSec智能选路探测隧道质量,当质量不满足时切换另外一条链路;

4.配送站用户已无线接入为主。

(备注: Agile Controller-Campus是新一代园区与分支网络控制器,支持网络部署自动化、策略自动化,SD-WAN等,让网络服务更加便捷。)

问题内容:

(1 )~( 10)备选答案:

A.配置IKE Peer

B.引用安全策略模板并应用到接口

C.配置访问控制列表

D.配置序号为10的IKE安全提议

E.配置接口加入安全域

F.允许封装前和解封后的报文能通过FW_ A

G.配置接口IP地址

H.配置名称为tran1的IPSec安全提议

I.配置名称为map_ temp、序号为1的IPSec安全策略模板

J.允许IKE协商报文能正常通过FW_A

【问题2】(4分)

物流公司进行用户(配送站)侧验收时,在配送站FW _C. 上查看IPSec智能选路情况如下图所示,则配送站智能接入的设备是(11) ,该选路策略在(12)设备上配置。

【问题3】(5分)

物流公司组建该网络相比传统网络体现出哪些优势?

【问题4】(6分)

简要说明该云管理网络构建及运营与MSP(Mananaged Sservices Provider)的区别?

2016年计算机软考网络规划设计师模拟试 题 21.T1载波把24个信道按时分多路方式复用在一条高速信道上,其编码效率是() A.6.25% B.13% C.87% D.93.75% 参考答案:C 22.假设普通音频电话线路支持的频率范围为300~3300Hz,信噪比为30db,根据信息论香农定理,工作在该线路上的调制解调器速率为()KB/S. A.14.4 B.28.8 C.57.6 D.116 参考答案:B 23.假设有一个局域网,管理站每15分钟轮询被管理设备

一次,一次查询访问需要的时间是200ms,则管理站最多可以支持()台网络设备。 A.400 B.4000 C.4500 D.5000 参考答案:C 24.下列关于自治系统(AS)的描述中,错误的是() A.AS内部路由器完成第一层区域的主机之间的分组交换 B.AS将Internet的路由分成两层,即内层路由和外层路由 C.AS内部的路由器要向主干路由器报告内部路由信息 D.AS内部的路由器能通过一条路径将发送到其他AS的分组传送到连接本AS的主干路由器上 参考答案:B 25.以下给出的地址中,属于子网197.182.15.19/28的主机地址是() A.197.182.15.14 B.197.182.15.16

C.197.182.15.17 D.197.182.15.31 参考答案:C 26.一台CiSCO交换机和一台3com交换机相连,相连端口都工作在VLAN Trunk模式下,这两个端口应使用的VLAN协议分别是() A.ISL和IEEE 802.10 B.ISL和ISL C.ISL和IEEE802.1Q D.IEEE802.1Q和IEEE802.1Q 参考答案:D 27.对于每个非根网桥/交换机,都需要从它的端口选出一个到达根网桥/交换机路径最短的端口作为根端口。该根端口一般处于() A.阻塞状态 B.侦听状态 C.学习状态 D.转发状态 参考答案:D

软考软件设计师必做练习题及答案 软件设计师考试属于全国计算机技术与软件专业技术资格考试(简称计算机软件资格考试)中的一个中级考试。考试不设学历与资历条件,也不论年龄和专业,考生可根据自己的技术水平选择合适的级别合适的资格,但一次考试只能报考一种资格。考试采用笔试形式,考试实行全国统一大纲、统一试题、统一时间、统一标准、统一证书的考试办法。下面是希 赛小编整理的软考软件设计师考前必做的练习题。 试题一分析 本题主要考查类图和顺序图。 【问题 1】 需要分析此门禁系统的体系结构,根据体系结构的描述来看什么数据放在什么类中最 为合适。题目中提到:系统中的每个电控锁都有一个唯一的编号。锁的状态有两种:“已锁住”和“未锁住”。所以Lock 中含有锁编号和锁状态这两个属性。又因为题中有:在主机 上可以设置每把锁的安全级别以及用户的开锁权限。只有当用户的开锁权限大于或等于锁的 安全级并且锁处于“已锁住”状态时,才能将锁打开。因此,Lock 中还有锁的安全级别。 【问题 2】 首先,( 1 )、( 2 )是 FingerReader和LockController之间的交互。所以我们看题 目中是如何描述他们的交互的。题目中有“指纹采集器将发送一个中断事件给锁控器,锁控器从指纹采集器读取用户的指纹”,所以(1)应填“中断事件”,( 2 )应填“读取指纹”。(3 )是主机与UserInfo的交互,从图2-35中可以看出,UserInfo中存储了用户的指纹信息和开锁权限,所以( 3 )应是从 UserInfo读取用户的指纹信息和开锁权限。(4)空应填“读取锁的安全级别”。( 5 )是 MainFrame向自己发送的一条消息,从题目中的“主 机根据数据库中存储的信息来判断用户是否具有开锁权限,若有且锁当前处于已锁住状态,

全国计算机软考网络规划设计师论文范例(1) 摘要:计算机与计算机之间的通信离不开通信协议,通信协议实际上是一组规定和约定的集合。两台计算机在通信时必须约定好本次通信做什么,是进行文件传输,还是发送电子邮件;怎样通信,什么时间通信等。 关键词:计算机网络通信协议 0 引言 本文就计算机网络通信协议、选择网络通信协议的原则、TCP/IP通信协议的安装、设置和测试等,作进一步的研究和探讨。 1 网络通信协议 目前,局域网中常用的通信协议主要有:NetBEUI协议、IPX/SPX兼容协议和TCP/ IP协议。 1.1 NetBEUI协议①NetBEUI是一种体积小、效率高、速度快的通信协议。在微软如今的主流产品,在Windows和Windows NT中,NetBEUI已成为其固有的缺省协议。NetBEUI是专门为几台到百余台PC所组成的单网段部门级小型局域网而设计的。②NetB EUI中包含一个网络接口标准NetBIOS。NetBIOS是IBM用于实现PC间相互通信的标准,是一种在小型局域网上使用的通信规范。该网络由PC组成,最大用户数不超过30个。 1.2 IPX/SPX及其兼容协议①IPX/SPX是Novell公司的通信协议集。与NetBEUI 的明显区别是,IPX/SPX显得比较庞大,在复杂环境下具有很强的适应性。因为,IPX/SP X在设计一开始就考虑了多网段的问题,具有强大的路由功能,适合于大型网络使用。②I PX/SPX及其兼容协议不需要任何配置,它可通过“网络地址”来识别自己的身份。Novell 网络中的网络地址由两部分组成:标明物理网段的“网络ID”和标明特殊设备的“节点ID”。其中网络ID集中在NetWare服务器或路由器中,节点ID即为每个网卡的ID号。所有的网络ID和节点ID都是一个独一无二的“内部IPX地址”。正是由于网络地址的唯一性,才

2013年软考网络规划设计师试题及答案(一) 1.多重安全网关是一种网络隔离技术,其对数据交换采用的防护策略是( )。 A.人工策略 B.架桥策略 C.缓存策略 D.渡船策略 参考答案:B 2.下列关于消息认证的描述中,错误的是( )。 A.消息认证称为完整性校验 B.用于识别信息源的真伪 C.消息认证都是实时的 D.消息认证可通过认证码实现 参考答案:C 3.当以太网的MAC子层在数据帧发送过程中检测到冲突时,就是用( )退避一段时间后重新试图发送. A.非坚持算法 B.1-坚持算法 C.P-坚持算法 D.二进制指数退避算法 参考答案:D

4.以下选项中,不是恶意代码具有的共同特征的是( )。 A.具有恶意目的 B.自身是计算程序 C.通过执行发生作用 D.能自我复制 参考答案:D 5.以下哪些是恶意代码?(多选) A.蠕虫 B.熊猫烧香,冰河等木马病毒 C.僵尸程序 D.后门,DDoS程序 E. 广告,间谍软件,垃圾邮件以及弹出窗口等 参考答案:A,B,C,D,E 6.以下关于前缀和病毒类型不匹配的是( )。 A.前缀为win32的是系统病毒 B.前缀是worm的是网络蠕虫病毒 C.前缀是script的是木马程序 D.前缀是macro的是宏病毒 参考答案:C

7.以下内容中是计算机病毒的特点的是:(多选) A.传播性,破坏性 B.非授权性,隐蔽性 C.非授权性,隐蔽性 D.都是程序 参考答案:A,B,C,D 8.以下关于病毒的传播途径的说法中,正确的是:()。 A.不可以通过软盘、光盘等传播 B.系统中所有的Autorun.inf都是U盘病毒 C.只要不上网,就不会中毒 D.别人通过QQ传送的文件、程序或者超链接可能是病毒或木马等非安全信息 参考答案:D 9.以下关于静态病毒和动态病毒的说法中不正确的是( )。 A.静态病毒是指存在于辅助存储介质上的计算机病毒,静态病毒不存在于计算机内存 B.计算机病毒的传染和破坏作用都是静态病毒产生的 C.能激活态的病毒能借助截留盗用系统正常运行机制传转变为激活态病毒,获得系统控制权

2020年软考《软件设计师》练习题及答案 1.Multiple choices. (1)Software design may . a.be a creative process b.not be learned from a book c.be learned from a book d.require a certain amount of flair (2)Methodologies of software design can be classified into . a.down-top function design b.data-driven design c.top-down function design d.object-oriented design (3)A well-designed system should be . a.easily understood b.reliable c.straightforward to implement d.straightforward to maintain (4)A derivation process for designing a programming system includes stages. a.5 b.4

c.3 d.2 (5)In the early stage of software design we need . a.give a flowchart b.give a set of requirements c.top-down functional design only d.prepare an informal design (6)A good design of software depends on . a.establishing a definitive way b.the application c.the particular project requirements d.efficient code to be produced (7)Software design can be . a.represented in any single notation b.a multi-stage activity c.an iterative activity d.a single-stage activity (8)The tasks being performed by a software engineer are . a.to design communication mechanisms b.to design file structures c.to design data structures d.to derive the design of a programming system

2018网络规划设计师考试大纲(完整版) 网络规划设计师一年考一次,2018年网规考试定于下半年开考,共有三个科目:综合知识、案例分析、论文。下面是关于2018年网络规划设计师考试大纲的完整版内容,希望对大家的备考有所帮助。 科目包括: (1)网络规划与设计综合知识,考试时间为150分钟,笔试,选择题; (2)网络规划与设计案例分析,考试时间为90分钟,笔试,问答题; (3)网络规划与设计论文,考试时间为120分钟,笔试,论文题。 考试科目1:网络规划与设计综合知识 1.计算机网络原理 计算机网络基础知识 计算机网络的定义与应用 计算机网络组成 计算机网络物理组成 计算机网络功能组成 计算机网络分类 按分布范围分类 按拓扑结构分类 按交换技术分类

按采用协议分类 按使用传输介质分类 网络体系结构模型 分层与协议 接口与服务 ISO/OSI与TCP/IP体系结构模型数据通信基础知识 数据通信概念 数字传输与模拟传输 基带传输与频带传输 数据通信系统 数据通信系统模型 同步方式 检错与纠错 数据调制与编码 数字数据的编码与调制 模拟数据的编码与调制 复用技术 时分复用

频分复用 波分复用 码分复用 统计时分复用 数据交换方式电路交换 报文交换 分组交换 信元交换 传输介质 双绞线 同轴电缆 光纤 无线 网络分层与功能应用层 应用层功能 应用层实现模型传输层

传输层的功能 传输层的实现模型 流量控制策略 网络层 网络层功能 数据报与虚电路 数据链路层 数据链路层功能 数据链路层差错控制方法基本链路控制规程 数据链路层协议 物理层 物理层功能 物理层协议 网络设备与网络软件 网卡 调制解调器(Modem) 交换机 交换机的功能

2018年下半年网络规划设计师考试上午真题(专业 解析+参考答案) 1、在磁盘调度管理中,应先进行移臂调度,再进行旋转调度。假设磁盘移动臂位于21号柱面上,进程的请求序列如下表所示。如果采用最短移臂调度算法,那么系统的响应序列应为( )。 A、②⑧③④⑤①⑦⑥⑨ B、②③⑧④⑥⑨①⑤⑦ C、①②③④⑤⑥⑦⑧⑨ D、②⑧③⑤⑦①④⑥⑨ 2、某文件系统采用多级索引结构,若磁盘块的大小为4K字节,每个块号需占4 字节,那么采用二级索引结构时的文件最大长度可占用( )个物理块。 A、1024 B、1024ⅹ1024 C、2048ⅹ2048 D、4096ⅹ4096

3、CPU 的频率有主频、倍频和外频。某处理器外频是200MHz,倍频是13,该款处理器的主频是( )。 A、2.6GHz B、1300MHz C、15.38Mhz D、200MHz 4、为了优化系统的性能,有时需要对系统进行调整。对于不同的系统,其调整参数也不尽相同。例如,对于数据库系统,主要包括CPU/内存使用状况、 ( )、进程/线程使用状态、日志文件大小等。对于应用系统,主要包括应用系统的可用性、响应时间、( )、特定应用资源占用等。 A、数据丢包率 B、端口吞吐量 C、数据处理速率 D、查询语句性能 A、并发用户数 B、支持协议和标准 C、最大连接数 D、时延抖动 6、软件重用是使用已有的软件设计来开发新的软件系统的过程,软件重用可以分为垂直式重用和水平式重用。( )是一种典型的水平式重用。 A、医学词汇表 B、标准函数库 C、电子商务标准 D、网银支付接口

7、软件测试一般分为两个大类:动态测试和静态测试。前者通过运行程序发现错误,包括( )等方法;后者采用人工和计算机辅助静态分析的手段对程序进行检测,包括( )等方法。 A、边界值分析、逻辑覆盖、基本路径 B、桌面检查、逻辑覆盖、错误推测 C、桌面检查、代码审查、代码走查 D、错误推测、代码审查、基本路径 A、边界值分析、逻辑覆盖、基本路径 B、桌面检查、逻辑覆盖、错误推测 C、桌面检查、代码审查、代码走查 D、错误推测、代码审查、基本路径 9、某软件程序员接受X公司(软件著作权人)委托开发一个软件,三个月后又接受Y公司委托开发功能类似的软件,该程序员仅将受X公司委托开发的软件略作修改即完成提交给Y公司,此种行为( ) A、属于开发者的特权 B、属于正常使用著作权 C、不构成侵权 D、构成侵权 10、若信息码字为111000110,生成多项式,则计算出的CRC 校验码为( )。 A、01101 B、11001 C、001101

2020年软考网络规划设计师模拟选择试题及答案 1.以下关于静态病毒和动态病毒的说法中不准确的是() A.静态病毒是指存有于辅助存储介质上的计算机病毒,静态病毒不存有于计算机内存 B.计算机病毒的传染和破坏作用都是静态病毒产生的 C.能激活态的病毒能借助截留盗用系统正常运行机制传转变为激活态病毒,获得系统控制权 D.失活态病毒与静态内存的不同仅在于病毒代码存有于内存中,但得不到执行 参考答案:B 2.以下关于计算机病毒与蠕虫的特点比较中,说法准确的是() A.在传染机制中,蠕虫是通过宿主程序运行 B.在触发机制中,蠕虫的触发者是计算机的使用者 C.为系统打补丁,能有效预防蠕虫,但不能有效预防病毒 D.蠕虫和病毒都是寄生模式存有 参考答案:C 3.下面关于蠕虫的说法中,准确的是() A.扩展功能模块是每一个蠕虫都必须具有的模块 B.扩展功能模块有主机驻留模块、隐藏模块、破坏模块、自我复制模块、通信模块和控制模块 C.破坏模块是指摧毁或破坏被感染计算机.但是像后门这种潜在危险不是破坏模块

D.有些网络蠕虫并不驻留在主机硬盘中,例如红色代码等仅驻留在内存中,关机后蠕虫就自动消失了 参考答案:D 4.以下关于各种反病毒技术的说法中,准确的是() A.特征值检测方法检测准确,误报警率低,但是不可识别病毒的名称,不能检查未知病毒和多态性病毒 B.校验和技术能检测到未知病毒,对付隐蔽性病毒效率较高,但是会误报警,不能识别病毒名称 C.启发式扫描能检查出很多未知的新病毒,而且不会出现误报、虚报等情况 D.以上3中反病毒技术都不能有效解决多态性病毒 参考答案:D 5.以下关于主动防御的说法中,不准确的是() A.主动防御技术是指以“程序行为自主分析判定法”为理论基础 B.主动防御是一种阻止恶意程序执行的技术,他比较好的补充了传统杀毒软件采用“特征码查杀”和“监控”相对滞后的技术弱点,能够提前预防病毒木马 C.主动防御技术集成了启发式扫描技术和行为监控及行为阻断等技术 D.主动防御技术能有效阻断新木马病毒的入侵 参考答案:D

2020年软考网络规划设计师模拟题及答案 1.多重安关是一种网络隔离技术,其对数据交换采用的防护策略是() A.人工策略 B.架桥策略 C.缓存策略 D.渡船策略 参考答案:B 2.下列关于消息认证的描述中,错误的是() A.消息认证称为完整性校验 B.用于识别信息源的真伪 C.消息认证都是实时的 D.消息认证可通过认证码实现 参考答案:C 3.当以太网的MAC子层在数据帧发送过程中检测到冲突时,就是用()退避一段时间后重新试图发送. A.非坚持算法 B.1-坚持算法 C.P-坚持算法 D.二进制指数退避算法 参考答案:D

4.以下选项中,不是恶意代码具有的共同特征的是() A.具有恶意目的 B.自身是计算程序 C.通过执行发生作用 D.能自我复制 参考答案:D 5.以下哪些是恶意代码?(多选) A.蠕虫 B.熊猫烧香,冰河等木马病毒 C.僵尸程序 D.后门,DDoS程序 E. 广告,间谍软件,垃圾邮件以及弹出窗口等 参考答案:A,B,C,D,E 6.以下关于前缀和病毒类型不匹配的是() A.前缀为win32的是系统病毒 B.前缀是worm的是网络蠕虫病毒 C.前缀是script的是木马程序 D.前缀是macro的是宏病毒 参考答案:C 7.以下内容中是计算机病毒的特点的是:(多选) A.传播性,破坏性

B.非授权性,隐蔽性 C.非授权性,隐蔽性 D.都是程序 参考答案:A,B,C,D 8.以下关于病毒的传播途径的说法中,准确的是: A.不能够通过软盘、光盘等传播 B.系统中所有的Autorun.inf都是U盘病毒 C.只要不上网,就不会中毒 D.别人通过QQ传送的文件、程序或者超链接可能是病毒或木马等非安全信息 参考答案:D

2004年上半年软件设计师级答案 上午答案 下午答案 试题一 [问题1] A:传感器:B:报警器 [问题2) 监控传感器、显示信息和状态 [问题3] 1、“读传感器”添加输入数据流“传感器状态” 2、“显示格式”添加输出数据流“TV信号” 3、“拨号”添加输出数据流“电话拨号” [问题4] 逻辑数据流图说明应该具有哪些加工,而不关心这些加工是如何实现的:物理数据流图则要说明加工是如何实现的。 试题二 [问题1] (1)l(2)col(3)row(4)2(5)col(6)row(7)k [问题2] 判断条件1:b 判断条件2:e 判断条件3:f 试题三 [问题1] A:浏览客户信息B:修改个人信息C:登录D:删除客户信息

[问题2] (1)1(2)0..*(3)0..1(4)0..1 [问题3] (1)4种关系的含义: 依赖表示类之间的使用关系。 概括表示一般类和特殊类之间的关系。 关联和聚集都表示实例之间的结构关系。 (2)关联和聚集的区别: 关联指明一个类的对象与另一类的对象间的联系:两个类之间的关联表示了两个同等地位类之间的结构关系,这两个类在概念上是同级别的。 聚集是一种特殊的关联,它表示整体/部分关系。 试题四 (1)JMP LAST (2)SUB GRO,WDT,GR1 (3)ST GR2,BTASC,GR1 (4)ADD GR0,C48 (5)ST GR0,BTASC,GR1 试题五 (1)p&&p->data !=e 或p&&(*p).data !=e (2)p->Lchild 或(*p).Lchild (3)s->Rchild 或(*s).Rchild (4)p->Lchild 或(*p).Lchild (5)p==pp->Lchild 或p (*pp).Lchild 试题六 (1)classArray

2019年下半年网络规划设计师考试上午试题及解析 2019下半年网络规划设计师上午试题分析与解答 【深圳市盐田区盐田高级中学信息技术组李发成】 试题(1)(2) 一个大型软件系统的需求总是有变化的。为了降低项目开发的风险,需要一个好的变更控制过程。如下图所示的需求变更管理过程中,①②③处对应的内容应是(1);自动化工具能够帮助变更控制过程更有效地运作,(2)是这类工具应具有的特性之一。 (1)A 、问题分析与变更描述、变更分析与成本计算、变更实现 B 、变更描述与变更分析、成本计算、变更实现 C 、问题分析与变更分析、变更分析、变更实现 D 、变更描述、变更分析、变更实现 (2)A 、变更维护系统的不同版本 B 、支持系统文档的自动更新 C 、自动判定变更是否能够实施 D 、记录每一个状态变更的日期和做出这一变更的人 分析:考记忆力的题,略。 试题(3) 用例(use case)用来描述系统对事件做出响应时所采取的行动。用例之间是具有相关性的。在一个会员管理系统中,会员注册时可以采用电话和邮件两种方式。用例“会员注册”和“电话注册”、“邮件注册”之间是(3)关系。 A. 包含(include ) B.扩展(extend) C. 泛化(generalize ) D. 依赖(depends on) 分析:包含关系:用于将部分工作流程分离出去,对这部分工作流程来说,基本用例只取决于结果,与获得结果的方法无关。 扩展关系:将扩展用例与基本用例连接了起来,通过在基本用例中引用扩展点,可以定义在基本用例的哪些位置插入扩展用例

泛化(Generalization )表示一个更泛化的元素和一个更具体的元素之间的关系, 现实世界中一般与特殊关系就是最好的表现。 依赖(depends on):一个实体的发生变化后,可能影响依赖于它的其他实例。这种关系表明,如果类A 被修改,那么类B 会受到影响。 试题(4)(5) RUP 强调采用(4)的方式来开发软件,这样做的好处是(5)。 (4)A .原型和螺旋 B.螺旋和增量 C .迭代和增量 D .快速和迭代 (5)A .在软件开发的早期就可以对关键的,影响大的风险进行处理 B .可以避免需求的变更 C .能够非常快速地实现系统的所有需求 D. 能够更好地控制软件的质量 分析:RUP(Rational Unified Process,统一软件开发过程) 是一个面向对象且基于网络的程序开发方法论。RUP 是Rational 软件公司创造的软件工程方法。RUP 描述了如何有效地利用商业的可靠的方法开发和部署软件,是一种重量级过程,特别适用于大型软件团队开发大型项目。 RUP 最重要的它有三大特点:1)软件开发是一个迭代过程,2) 软件开发是由Use Case 驱动的,3) 软件开发是以架构设计(Architectural Design)为中心的。 迭代式开发允许在每次迭代过程中需求可能有变化,通过不断细化来加深对问题的理解。迭代式开发不仅可以降低项目的风险,而且每个迭代过程都可以执行版本结束,可以鼓舞开发人员。 RUP 中的每个阶段可以进一步分解为迭代。一个迭代是一个完整的开发循环,产生一个可执行的产品版本,是最终产品的一个子集,它增量式地发展,从一个迭代过程到另一个迭代过程到成为最终的系统。 交付阶段的重点是确保软件对最终用户是可用的。交付阶段可以跨越几次迭代,包括为发布做准备的产品测试,基于用户反馈的少量的调整。在生命周期的这一点上,用户反馈应主要集中在产品调整,设置、安装和可用性问题,所有主要的结构问题应该已经在项目生命周期的早期阶段解决了。 试题(6)(7) (6)的目的是检查模块之间,以及模块和已集成的软件之间的接口关系,并验证已 集成的软件是否符合设计要求。其测试的技术依据是(7)。

软考软件设计师教程试题分析加答案 软件设计师考试属于全国计算机技术与软件专业技术资格考试(简称计算机软件资格考试)中的一个中级考试。考试不设学历与资历条件,也不论年龄和专业,考生可根据自己的技术水平选择合适的级别合适的资格,但一次考试只能报考一种资格。考试采用笔试形式,考试实行全国统一大纲、统一试题、统一时间、统一标准、统一证书的考试办法。下面是希赛小编整理的软考软件设计师考前必做的练习题。 试题一分析 本题主要考查类图和顺序图。 【问题1】 需要分析此门禁系统的体系结构,根据体系结构的描述来看什么数据放在什么类中最为合适。题目中提到:系统中的每个电控锁都有一个唯一的编号。锁的状态有两种:“已锁住”和“未锁住”。所以Lock中含有锁编号和锁状态这两个属性。又因为题中有:在主机上可以设置每把锁的安全级别以及用户的开锁权限。只有当用户的开锁权限大于或等于锁的安全级并且锁处于“已锁住”状态时,才能将锁打开。因此,Lock中还有锁的安全级别。 【问题2】 首先,(1)、(2)是FingerReader和LockController之间的交互。所以我们看题目中是如何描述他们的交互的。题目中有“指纹采集器将发送一个中断事件给锁控器,锁控器从指纹采集器读取用户的指纹”,所以(1)应填“中断事件”,(2)应填“读取指纹”。(3)是主机与UserInfo的交互,从图2-35中可以看出,UserInfo中存储了用户的指纹信息和开锁权限,所以(3)应是从

UserInfo读取用户的指纹信息和开锁权限。(4)空应填“读取锁的安全级别”。(5)是MainFrame向自己发送的一条消息,从题目中的“主机根据数据库中存储的信息来判断用户是否具有开锁权限,若有且锁当前处于已锁住状态,则将锁打开;否则系统报警”可以看出,主机在得到所有信息后要判断用户是否能开锁,所以(5)应填“判断用户是否能开锁”。 【问题3】 这是纯理论题,请直接阅读参考答案。 试题一参考答案 【问题1】 锁的编号、安全级别、锁的当前状态。 【问题2】 (1)中断事件(2)读取用户指纹 (3)读取用户开锁权限(4)读取锁的安全级别 (5)判断用户是否有权限开锁,或用户是否可以开锁 【问题3】 组装和聚集都表示实例之间的整体/部分关系。组装是聚集的一种形式。 聚集是概念性的,只是区分整体与部分。 组装具有很强的归属关系,而且整体与部分的对象生存周期是一致的。 试题二分析 本题考查的是UML类图和顺序图的基本知识。 【问题1】 由于一个商品分类中可以有多个商品,而一个商品仅仅对应一个商品分类,

网络规划设计师考试全程指导 第 7 章网络互连协议 根据考试大纲,本章要求考生掌握以下知识点: (1)网络互连的概念。 (2)网络互连的方法。 (3)路由算法:静态路由算法、自适应路由算法、广播路由算法、分层路由算法。 (4)路由协议:路由信息协议、开放最短路径优先协议、边界网关协议。 7.1 网络互连概述 网络互连的主要目的是将各种大小、类型的网络,从物理上连接起来,组成一个覆盖范围更大、功能更强、方便数据交换的网络系统。同时,又可以将组网后的网络内机器按逻辑进行划分,形成一个个逻辑网络。 网络互连包含以下几个方面: (1)互连(Interconnection):是指网络在物理上的连接,两个网络之间至少有一条在物理上连接的线路,它为两个网络的数据交换提供了物资基础和可能性,但并不能保证两个网络一定能够进行数据交换,这要取决于两个网络的通信协议是不是相互兼容。 (2)互联(internetworking):是指网络在物理和逻辑上,尤其是逻辑上的连接。 (3)互通(intercommunication):是指两个网络之间可以交换数据。 (4)互操作(interoperability):是指网络中不同计算机系统之间具有透明地访问对方资源的能力。 网络互连技术优势体现在以下方面:

(1)支持多种介质。 (2)支持多种网络规程。 (3)支持多种网络互连协议。 网络互连技术正在发生着根本性的变化,推动它发展的动力包括:商业需求、新的网络应用的不断出现、技术进步、信息高速公路的发展。可见,网络互连技术已成为当前网络技术研究与应用的一个新的热点问题。 网络互连的要求主要有以下几点: (1)需要在网络之间提供一条链路,至少需要一条物理和链路控制的链路。 (2)提供不同网络节点的路由选择和数据传送。 (3)提供网络记账服务,记录网络资源使用情况,提供各用户使用网络的记录及有关状态信息。 (4)在提供网络互连时,应尽量避免由于互连而降低网络的通信性能。 (5)不修改互连在一起的各网络原有的结构和协议。 根据网络层次的结构模型,网络互连的层次如下: (1)数据链路层互连。互连设备是网桥,用网桥实现互连时,允许互连网络的数据链路层与物理层协议可以相同,也可以不同。 (2)网络层互连。互连设备是路由器,用路由器实现互连时,允许互连网络的网络层及以下各层协议可以相同,也可以不同。 (3)高层互连。传输层及以上各层协议不同的网络之间的互连属于高层互连,其互连设备是网关。使用的网关中很多都是应用层网关,通常称为应用网关。用应用网关实现互连时,允许互连网络的应用层及以下各层协议可以相同,也可以不同。

网络规划设计师考试心得 每次考试,我都会有狠多感受,无论成功与否,它都将成为我生命中得一部分,从而影响我的生活。 努力不一定能成功,但仔细想想,或许会有很多收获,每一次努力得结果总是失败多于成功,我深知作为一个失败者得滋味,从未有过把人踩在足低油然而生得胜利感,失败那是一种悲伤、痛苦或是绝望得感觉,但有时我也会安慰自己,逆境反而更有利于自己得成长。失败了我又能怎么样!考不好已成定局,失败归失败,过后还要继续往前走,时光永远不会倒流。我也不会再生!只有脚踏实地地往前走,才会记得在哪受过伤,坦然接受失败,正真得认识到自己在学习中、生活中的失败。才会从内心激起学习得动力和对成功的渴望,对成功的渴望当然是取得理想成绩最好得方法。不受外界得干扰,从内心感悟成功、失败,总结学习得方法、经验,适当地改变自己,努力去适应新的学习的环境。 这次的考试,我更加清楚地认识到自己所处得位置,知己知彼,方能百战不殆,这次考试虽不理想,但我总结出了考不好得原因:复习得不够透彻,表达、描写方式记不清楚。这次考试考的一团糟,可以说是有点烂泥扶不上墙,心里后悔不已,却已无济于事了。 经过这次后,我会更加严格要求自己,认真复习,决不放弃。哪怕只是一点点得进步,也是我用汗水换取来的,在今后的复习中,我将重新制定学习计划,我要和别人拼时间,比效率。穿别人得鞋走自己得路,让他们找去吧~!恳请老师多多监督我,当我犯错误得时候帮我指出,金无足赤,人无完人。相信暗透了便是光明,生活的路不总会一帆风顺,总会有让人失意时,但我相信挫折是暂时的,当勇敢德走过时,一切都变得微不足道,我会以饱满的激情进入每一天得学

习,为了每一个起点,我必须跨过终点,一切从零开始。 如需了解更多网络规划设计师资讯,请看希赛软考学院!

网络规划设计师考后心得体会 2015年下半年工业和信息化部教育与考试中心(全国软考办)公布了计算机软件考试成绩,本次网络规划设计师考试的成绩上午、下午案例分析、论文的成绩分别为48、47、48,按照往年每科45分的合格分数线,本次网络规划设计师顺利通过。本次网络设计师是第二次开考,相比首次开考,试题内容更接近网络设计师的专业内容,首次开考的网络设计师,2009年下半年考的网络设计师下午案例分析只考了36,那个时候由于首次开考,更接近网络规划设计师自己的风格,所以这次考后感觉比首次考后要好一些,但感觉也没有第一次过软考高级那么兴奋了,考后也没去关注,一切都很淡定。 一般说来一天复习时间在4-6个小时最好,早上2小时,下午1-2小时,晚上1-2小时,时间太多并不一定就是好事,但如果不给自己时间看书那一定是坏事,千万不要给自己放周末.把自己要看的书分为几类,没必要一天都看同一类别的书,强调分类,我是按照基础知识,加密原理,CISCO,Unix/Liniux,ATM,程序设计。当然,你也可以也应该根据自己的实际情况去分类。下午的题可能和平时积累有关。如果经常有同学问你一些实际的问题,那么你在考试的时候就要轻松些。 比如说去年考的“NETBIOS工作在第几层”【3分】我只记得一个“NETBIOS 会话”的概念。学会分析,从自己记忆中去搜索和其有关的一个名词,然后列出来排除不对的。考上午的时候不要过分自信,做完后可以多检查几次。去年我半小时就做完了,但最后我用了1个半小时去校正。毕竟自己既然辛苦了这么久,何必去抢这点时间。下午考试时,不要对自己失去信心,这点很重要,我考试时看到了Java,VPN等知识时都麻木了,但我在坚持,当时我信念就是一定要过,

历年软考软件设计师真题分析 软件设计师近几年的考试形式与考核内容已经完全趋于稳定,从2007年至2009年的考试情况分析来看,考核形式与内容变化不大,作为考生应该紧紧扣住2009新大纲,有针对性、有策略地复习。 本文将总结近几年考试的内容分布,给出软件设计师上、下午题目的组成,以帮助考生复习。 1、软件设计师上午试题 分析近三年的考试情况,上午试题的知识点分布如表1所示。 表1 近三年上午试题考核内容分布情况 鉴于软件设计师上下午考试的侧重点不同,考生在准备上午考试的时候,需要注意掌握知识面的宽度,由于上午试题出题形式的局限性,必然不会出现较深的分析与设计类考题,因此考生应该在基本知识上多下工夫。 以数据结构为例,在多次考试中出现了考察考生对栈的理解,其内容无非是

栈的操作以及栈的后进先出的特性,上午试题将很难考察栈的具体实现问题。同样,对于面向对象基础知识,更多的是考察面向对象分析、面向对象设计、类、对象、封装、继承、消息等基本概念;而算法则考察各种不同算法的时间和空间复杂度问题。 当然,考生在掌握基本概念的同时,也需要关注基本应用题型,例如很多基本知识结合一些实际的应用小例子,如设计模式、数据结构、程序语言等考核点就曾多次出现。笔者推荐考生参照官方推荐的教材进行复习,因为该教材基本涵盖了所有上午试题内容。 2.软件设计师下午试题 软件设计师下午的考核内容分布如表2所示。 表2 近三年下午试题考核内容分布情况 近三年来的下午考题一直都是试题一到试题四是必答题目,试题五至试题七

是选答题目,考核形式一直都没有发生变化,但笔者在观察2009年的考试时候出现了两个不同点,值得引起考生的注意: (1)算法与C语言的结合 算法早期的出题多是以伪代码或者流程图的形式出现,但2009年算法已经和C语言结合在一起出题,分析考试大纲,C语言应该是软件设计师必须掌握的内容之一,相信这也是2009新大纲出来后考试出题所作的调整,考生需要注意不仅要掌握算法的原理,还需要掌握算法的具体实现,尤其是使用C语言实现。另外,由于C语言与算法结合出现,意味着C语言本身是否还需要单独考核的问题,这就需要考生注意本文谈到的第二个注意点。 (2)C语言考题顺序的调整 2009年的考试中,出现了将C语言调整到第七题,而将C++与Java调整为第五题和第六题,笔者认为,顺序的调整应该不是一个随机性的事情,调整的目的极有可能是为了突出C++与Java的重要性,可能是希望考生注意C++与Java题目。如本文第一点所述,因为C已经与算法结合进行了考核,在后续的考题中,C语言单独出题的可能性会有所降低。这样的话,考生就需要在Java 和C++考题上多下工夫,需要详细理解并掌握设计模式与Java或者C++语言的结合问题。 如需了解更多软件设计师考试资讯,请看希赛软考学院!

全国计算机技术与软件专业技术资格(水平)考试2016年下半年网络规划设计师上午试卷 ●在嵌入式系统的存储结构中,存取速度最快的是(1)。 (1)A.内存 B.寄存器组 C.Flash D.Cache ●ERP(Enterprise Resource Planning)是建立在信息技术的基础上,利用现代企业的先进管理思想,对企业的物流、资金流和(2)流进行全面集成管理的管理信息系统,为企业提供决策、计划、控制与经营业绩评估的全方位和系统化的管理平台。在ERP系统中,(3)管理模块主要是对企业物料的进、出、存进行管理。 (2)A.产品 B.人力资源 C.信息 D.加工 (3)A.库存 B.物料 C.采购 D.销售 ●项目的成本管理中,(4)将总的成本估算分配到各项活动和工作包上,来建立一个成本的基线。 (4)A.成本估算 B.成本预算 C.成本跟踪 D.成本控制 ●(5)在软件开发机构中被广泛用来指导软件过程改进。 (5)A.能力成熟度模型(Capacity Maturity Model) B.关键过程领域(Key Process Areas) C.需求跟踪能力链(Traceability Link) D.工作分解结构(Work Breakdown Structure) ●软件重用是指在两次或多次不同的软件开发过程中重复使用相同或相似软件元素的过程。软件元素包括(6)、测试用例和领域知识等。 (6)A.项目范围定义、需求分析文档、设计文档 B.需求分析文档、设计文档、程序代码 C.设计文档、程序代码、界面原型

D.程序代码、界面原型、数据表结构 ●软件集成测试将已通过单元测试的模块集成在一起,主要测试模块之间的协作性。从组装策略而言,可以分为(7)。集成测试计划通常是在(8)阶段完成,集成测试一般采用黑盒测试方法。 (7)A.批量式组装和增量式组装 B.自顶向下和自底向上组装 C.一次性组装和增量式组装 D.整体性组装和混合式组装 (8)A.软件方案建议 B.软件概要设计 C.软件详细设计 D.软件模块集成 ●某公司有4百万元资金用于甲、乙、丙三厂追加投资。不同的厂获得不同的投资款后的效益见下表。适当分配投资(以百万元为单位)可以获得的最大的总效益为(9)百万元。 (9)A.15.1 B.15.6 C.16.4 D.16.9 ●M公司购买了N画家创作的一幅美术作品原件。M公司未经N画家的许可,擅自将这幅美术作品作为商标注册,并大量复制用于该公司的产品上。M公司的行为侵犯了N画家的(10)。 (10)A.著作权 B.发表权 C.商标权 D.展览权 ●数据封装的正确顺序是(11)。 (11)A.数据、帧、分组、段、比特 B.段、数据、分组、帧、比特 C.数据、段、分组、帧、比特 D.数据、段、帧、分组、比特 ●点对点协议PPP中NCP的功能是(12)。 (12)A.建立链路 B.封装多种协议 C.把分组转变成信元 D.建立连接

2016年下半年软件设计师真题+答案解析(上午 选择+下午案例完整版) 1、在程序运行过程中,CPU需要将指令从内存中取出并加以分析和执行。CPU 依据()来区分在内存中以二进制编码形式存放的指令和数据。 A. 指令周期的不同阶段 B. 指令和数据的寻址方式 C. 指令操作码的译码结果 D. 指令和数据所在的存储单元 答案:A 指令和数据是都存储在内存中,传统计算机CPU在执行过程中根据指令周期的不同阶段来区分是指令还是数据,取指周期取出的是指令,执行周期取出的是数据。 2、计算机在一个指令周期的过程中,为从内存读取指令操作码,首先要将()的内容送到地址总线上。 A. 指令寄存器(IR) B. 通用寄存器(GR) C. 程序计数器(PC) D. 状态寄存器(PSW) 答案:C PC(程序计数器)是用于存放下一条指令所在单元的地址。当执行一条指令时,处理器首先需要从PC中取出指令在内存中的地址,通过地址总线寻址获取。3、设16位浮点数,其中阶符1位、阶码值6位、数符1位、尾数8位。若阶码用移码表示,尾数用补码表示,则该浮点数所能表示的数值范围是()。 A. -264 ~(1-2-8)264

B. -263~(1-2-8)263 C. -264 ~(1-2-(1-2-8)264 ~(1-2-8)264 D. -(1-2-8)263 ~(1-2-8)263 答案:B 如果浮点数的阶码(包括1位阶符)用R位的移码表示,尾数(包括1位数符)用M 位的补码表示,则浮点数表示的数值范围如下。 4、已知数据信息为16位,最少应附加()位校验位,以实现海明码纠错。 A. 3 B. 4 C. 5 D. 6 答案:C 海明码的构造方法是:在数据位之间插入k个校验位,通过扩大码距来实现检错和纠错。设数据位是n位,校验位是k位,则n和k的必须满足以下的关系。2K-1≥n+k 数据为16位时,至少需要5位校验位。 25-1≥16+5 5、将一条指令的执行过程分解为取址、分析和执行三步,按照流水方式执行,若取指时间t取址=4△t、分析时间t分析=2△t、执行时间t执行=3△t,则执行完100条指令,需要的时间为()△t。 A. 200 B. 300 C. 400 D. 405

最新最全2018网络规划设计师考前模拟试题及答案1 1.采用以太网链路聚合技术将() A.多个物理链路组成一个逻辑链路 B.多个逻辑链路组成一个逻辑链路 C.多个逻辑链路组成一个物理链路 D.多个物理链路组成一个物理链路 参考答案:A 2.当使用多个无线AP设备时,为了防止信号覆盖形成相互间的干扰,要求两个频道的中心频率间隔不低于() A.3MHz B.11 MHz C.22MHz D.25MHz 参考答案:D 3.在TCP/IP协议分层结构中,SNMP是在UDP协议之上的()请求/响应协议 A.异步 B.同步 C.主从 D.面向连接 参考答案:A 4.如果两个交换机之间设置多条Trunk,则需要用不同的端口权值或路径费用来进行负载均衡.在默认的情况下,端口的权值是() A.64 B.128 C.256 D.1024 参考答案:B 5.刀片服务器中某块“刀片”插入4块500GB的SAS硬盘.若使用RAID3组建磁盘系统,则系统可用的磁盘容量为() A.500GB B.1TB C.1500GB D.2TB 参考答案:C 6.在以太网CSMA/CD协议中,使用1-坚持型监听算法.与其他监听算法相比,这种算法

的主要特点是() A.传输介质利用率低,但冲突概率高 B.传输介质利用率低,冲突概率也低 C.能及时抢占信道,但增加了冲突的概率 D.能及时抢占信道,但增加了冲突的概率 参考答案:C 7.ECC纠错技术需要额外的空间来存储校正码.一个64位数据产生的ECC码要占用()位空间 A.6 B.8 C.12 D.16 参考答案:B 8.多重安全网关是一种网络隔离技术,其对数据交换采用的防护策略是() A.人工策略 B.架桥策略 C.缓存策略 D.渡船策略 参考答案:B 9.下列关于消息认证的描述中,错误的是() A.消息认证称为完整性校验 B.用于识别信息源的真伪 C.消息认证都是实时的 D.消息认证可通过认证码实现 参考答案:C 10.当以太网的MAC子层在数据帧发送过程中检测到冲突时,就是用()退避一段时间后重新试图发送. A.非坚持算法 B.1-坚持算法 C.P-坚持算法 D.二进制指数退避算法 参考答案:D 11.以下选项中,不是恶意代码具有的共同特征的是() A.具有恶意目的 B.自身是计算程序 C.通过执行发生作用 D.能自我复制