?双机容错软件安装及调试

?本节操作说明适用于双服务器连接IBM DS3200及DELL 200S等磁盘阵列应用。

?安装光盘编号:S0005 文件位置:DAWAER\daware.exe

?在做下文的操作之前,请确认服务器与磁盘阵列已正常连接,服务器已完整的安装了Windows server 2003且双机连接磁盘阵列的基本软件环境设置完毕。

?下文为本公司应用标准设置说明,更多内容请参阅附件文档(proware官方文档):《dataware双机软件维护手册.doc》此文档位于附件光盘S0005的DAWAER文

件夹内。

安装及设定DAWARE软件:

1.双击daware安装程序,按默认安装即可。安装完成后重启系统。

2修改daware服务的登录密码:

打开,控制面板---管理工具---服务,然后在dataware服务的属性里修改登录密码。然后

启动这个服务。

3修改IIS:

(注:如果系统没有添加ASP组件,那么须要在添加/删除里添加。

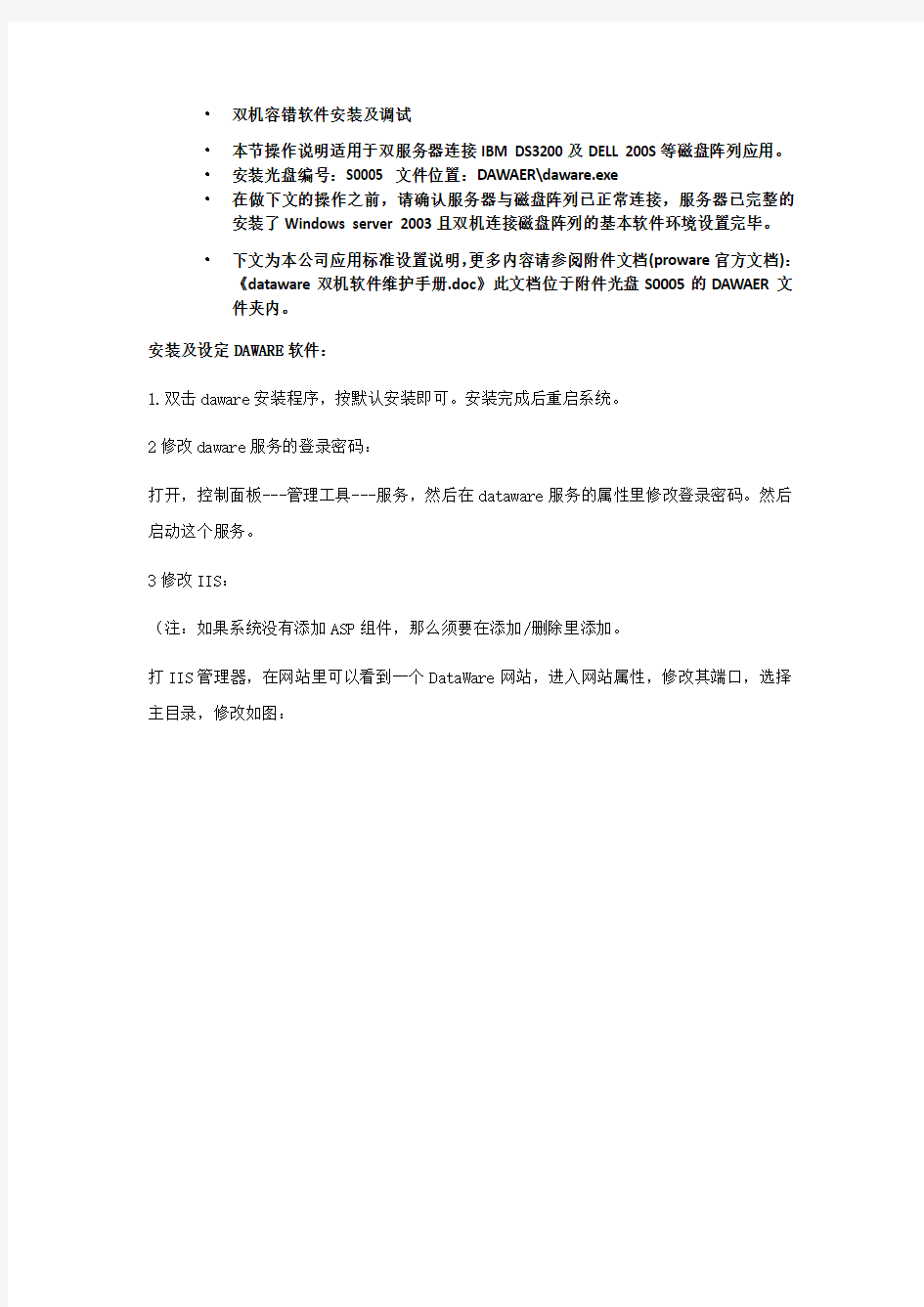

打IIS管理器,在网站里可以看到一个DataWare网站,进入网站属性,修改其端口,选择

主目录,修改如图:

然后点击配置,选择“选项”,将“启用父目录”打上勾。选择文档标签,将Default.asp 上移到顶部。

4在IE地址输入IP:端口打开软件的管理介面。

5设置主机:

6读取对等主机NIC

7设置私有网络:

先把当前设置网页关闭,然后再打开,进入私有网络进行如下设置:

8添加COM+组件:

(注:如果操作系统为win2000或win2003没有打sp1以上补丁,此步可以不用,不然DATAWARE总是提示“系统核心服务尚未启动”。)

打开,控制面板---管理工具---组件服务,在COM+应用程序中建立一个名为“dataware”的空的应用程序,选择服务器应用程序--网络服务,其它默认.建立成功后在里面添加新的组件--导入已注册的组件--“Dealini.admin.1”,然后选择建好的dataware属性,把安全中的“对应用程序强制进行访问检查”的勾给去掉,然后先关闭再启动,然后重新启动两台虚拟机就OK了。

9启动双机容错系统:

(以上操作须在两台机子上都做)

10添加IP资源:

选择“资源物件”,增加资源物件中选择“IP地址”,点击添加。

11添加磁盘资源:

选择“资源物件”,增加资源物件中选择“磁盘”,点击添加。

12导入资源:

进入刚才建立好的相应资源,选择导入。

DataWare 自我检测

当安装及设定完 DataWare 软件之后,必须先进行自我检测DataWare 软件是否正常运行,以下提供几个检测步骤作为参考之依据。

1 检测主机名称:

环境假设:

Host1 主机名称:NT1

IP:192.168.10.55

Private Net IP:192.168.0.1

Host2 主机名称:NT2

IP:192.168.10.56

Private Net IP:192.168.0.2

当安装完DataWare 双机容错软件之后,请在本地端/对等端主机的系统设定字段输入对方主机的名称,接下来按下「变更」以储存设定,如图所示。

2 检测NIC 设定:

透过服务器标签内的 NIC 字段,按下「读取对等主机NIC」,可以观看自身以及对等主机之Mac Address、IP Address 以及Subnet Mask 设定,在DataWare双机容错软件启动之前,请确认此标签内参数为正确值,如图所示。

3 检测私用网络设定:

在私用网络卷标设定,当第一次使用时,使用者必须要让三者私用网络(网络型、串行端口、共享磁盘)之一勾选「启动双机容错系统时,自动开启」,之后按下「更新」,以便储存其设定,本地端/对等端主机都必须做此动作,如下图示范开启私用网络之网络型联机,并选取本地端/远程IP 地址。

4 检测启动双机容错系统是否正常:

接下来再回到服务器标签内,选取「启动双机容错系统」来启动DataWare双机容错软件,而本地端/对等端主机皆需要选取此按钮以启动。

5 检测基本资源物件是否正常:

使用者可将基本之资源物件(IP 地址资源、主机别名资源、磁盘资源)导入来测试DataWare 双机容错软件是否正常运行,若可正常导入并可自由切换,则代表已经成功将DataWare 双

机容错软件安装完成并设定成功。

恶意代码及其检测技术 1.恶意代码概述 1.1定义 恶意代码也可以称为Malware,目前已经有许多定义。例如Ed Skoudis将Malware定义为运行在计算机上,使系统按照攻击者的意愿执行任务的一组指令。微软“计算机病毒防护指南”中奖术语“恶意软件”用作一个集合名词,指代故意在计算机系统上执行恶意任务的病毒、蠕虫和特洛伊木马。随着网络和计算机技术的快速发展,恶意代码的传播速度也已超出人们想象,特别是人们可以直接从网站获得恶意代码源码或通过网络交流代码。很多编程爱好者把自己编写的恶意代码放在网上公开讨论,发布自己的研究成果,直接推动了恶意代码编写技术发展。所以目前网络上流行的恶意代码及其变种层出不穷,攻击特点多样化。 1.2类型 按照恶意代码的运行特点,可以将其分为两类:需要宿主的程序和独立运行的程序。前者实际上是程序片段,他们不能脱离某些特定的应用程序或系统环境而独立存在;而独立程序是完整的程序,操作系统能够调度和运行他们;按照恶意代码的传播特点,还可以把恶意程序分成不能自我复制和能够自我复制的两类。不能自我复制的是程序片段,当调用主程序完成特定功能时,就会激活它们;能够自我复制的可能是程序片段(如病毒),也可能是一个独立的程序(如蠕虫)。

2.分析与检测的方法 恶意代码与其检测是一个猫捉老鼠的游戏,单从检测的角度来说。反恶意代码的脚步总是落后于恶意代码的发展,是被动的.目前基于主机的恶意代码检测方法主要有反恶意代码软件、完整性校验法以及手动检测,基于网络的检测方法主要有基于神经网络”、基于模糊识别“等方法,本文主要讨论基于主机的检测。 2.1 恶意代码分析方法 2.1.1 静态分析方法 是指在不执行二进制程序的条件下进行分析,如反汇编分析,源代码分析,二进制统计分析,反编译等,属于逆向工程分析方法。 (1)静态反汇编分析,是指分析人员借助调试器来对而已代码样本进行反汇编出来的程序清单上根据汇编指令码和提示信息着手分析。 (2)静态源代码分析,在拥有二进制程序的源代码的前提下,通过分析源代码来理解程序的功能、流程、逻辑判定以及程序的企图等。 (3)反编译分析,是指经过优化的机器代码恢复到源代码形式,再对源代码进行程序执行流程的分析。 2.1.2 动态分析方法 是指恶意代码执行的情况下利用程序调试工具对恶意代码实施跟踪和观察,确定恶意代码的工作过程对静态分析结果进行验证。

Android恶意软件检测方法分析 摘要:文章首先就Android恶意软件的安装和触发特点进行分析,通过分析Android平台中的恶意行为,制定了Android恶意代码检测方案。结合Android平台的特点,分析了现有的恶意软件检测行为,并指出了现有Android恶意软件检测方法的不足和未来发展趋势。 关键词:Android;恶意软件;检测 当前恶意检测方法主要包含静态分析和动态检测技术,静态分析主要是利用程序自身的静态结构、代码来判断其是否具有恶意性,其中涉及反编译、静态系统调用、逆向分析和模式匹配等相关技术。而动态检测主要是通过手机监视程序来对恶意行为进行检测监视。但是这两种技术在判断恶意软件时,仍然存在一些缺陷,没有充分结合实际应用中恶意软件变种、升级等问题。基于Android恶意软件的特征情况,本文提出了静态的综合检测方法以及动态分析技术,更好地解决Android系统的安全问题。 1 Android恶意软件的基本特征 为深入了解Android恶意软件的特征,文章从软件的安装方式、触发方式以及恶意负载种类等几个方面进行描述,同时为后文中检测Android恶意软件提供技术基础。

1.1 安装方式 Android恶意软件通常在形式上比较吸引用户注意,伪 装成一些实用软件,进而让手机用户下载安装,迅速蔓延传播。恶意软件在手机中的安装传播方式主要分为三种:重打包下载、更新包下载、偷渡软件下载以及其他方式进入手机。 1.1.1 重打包下载 在一些流行的软件中植入恶意代码,然后进行重新编译,提供给Android手机软件官方市场,这种恶意软件隐藏特征 非常强,很难分辨出来,,它们挂上合法安全的命名,具有 欺骗性,在软件安装时运用了代码混淆技术和运行时解密技术。 1.1.2 更新包下载 在下载手机中已有的软件更新包时,恶意软件会在apk 文件中植入恶意代码,运行更新包时,通过运行动态获取并下载安装恶意代码,一般运用静态扫描无法检测出更新包中的恶意负载。 1.1.3 偷渡软件下载 利用未开发的软件吸引用户在不安全的小网站中下载 安装偷渡软件,其实这些偷渡软件就是伪装后的恶意软件,对手机Android系统存在很大的威胁。 1.1.4 其他方式 利用间谍软件安装入Android手机系统中,伪装成手机

数据挖掘和恶意软件检测 黄宗文,16721539 2016-11-20 摘要: 由于计算机网络的发展以及恶意程序编码水平的提高,传统的恶意程序检测技术的不足已经越来越明显,很难满足人们对信息安全的需求。基于行为的恶意程序检测技术是利用恶意程序的特有行为特征来检测程序恶意性的方法,它能很好地检测未知恶意程序。这种恶意程序检测技术可以很好地适应恶意程序逐渐呈现的新特点,无疑具有巨大的优越性和广阔的发展空间,应该在今后相当长时间内代表着恶意程序检测技术的发展趋势。本文介绍了基于静态分析的恶意软件检测,和基于动态行为分析的恶意软件检测,并各自介绍了它们的优劣。 关键字:数据挖掘;恶意软件检测;特征提取;静态分析;动态行为分析;分类 Data mining and malware detection Abstract:With the development of computer network and improvement of malware programming, traditional malware detection methods seem obviously inadequate, failing to satisfy the need of people for information security. The malware detection based on behavior is a method which achieves detection through making use of the peculiar behavior features of malware. It does well in detecting the unknown malware. This malware detection technique could be adjusted to the emerging new features of malware, which has great superiority and broad space for development undoubtedly. Consequently, it could be the development tendency of malware detection in a long time. This article describes malware detection based of static analysis ,and malware detection based on dynamic behavior analysis ,and describes their pros and cons. Key words:Data mining;Malware detection ; Feature extraction ;Static analysis ;Dynamic behavior analysis ;Classification 随着社会信息化程度的不断提高,工业、国防、教育、金融等社会各行各业的信息越来越依赖于计算机和互联网。然而频繁发生的网络安全事件给人们敲了安全警钟。计算机与网络安全问题正成为人类信息化所面临的巨大挑战,直接威胁着个人、企业和国家的利益。而目前计算机与网络安全的主要威胁隐患之一就是恶意程序。近年来,随着编程技术的普及,恶意程序制作的门槛逐步降低,恶意程序的制作呈现机械化、模块化和专业化特征。在恶意程序灰色产业链带来的巨大利益的驱使下,恶意程序产业正朝着规模化发展。恶意程序的爆炸式增长,在使企业及用户遭受到巨大的经济损失的同时,也给恶意程序分析人员带来了巨大的工作压力。传统的恶意程序分析技术已经远远不能满足新的安全需求。一方面,基于特征码的恶意程序分析技术,需要对每一个恶意程序的特征码进行提取,对于目前每天有成千上万的恶意程序产生的情况,提取特征码的工作量是巨大的且效率不高。另一方面,用户端需要定期的升级最新的病毒库,随着新恶意程序的爆炸式增长,病毒特征库的容量也要大幅增长,长此以往会拖累检测分析系统的速度。因此如何对新的恶意程序样本快速地进行检测和分类,已成为越来越多的专业计算机安全厂商所关注的焦点。 1恶意软件和检测的现状 近年来,随着编程技术的普及,恶意程序制作的门槛逐步降低,恶意程序的制作呈现机械化、模块化和专业化特征。在恶意程序灰色产业链带来的巨大利益的驱使下,恶意程序产业正朝着规模化发展。从2008 年开始恶意程序大规模爆发,每年新增木马病毒等恶意程序数量级从数十万级跃升至千万级。