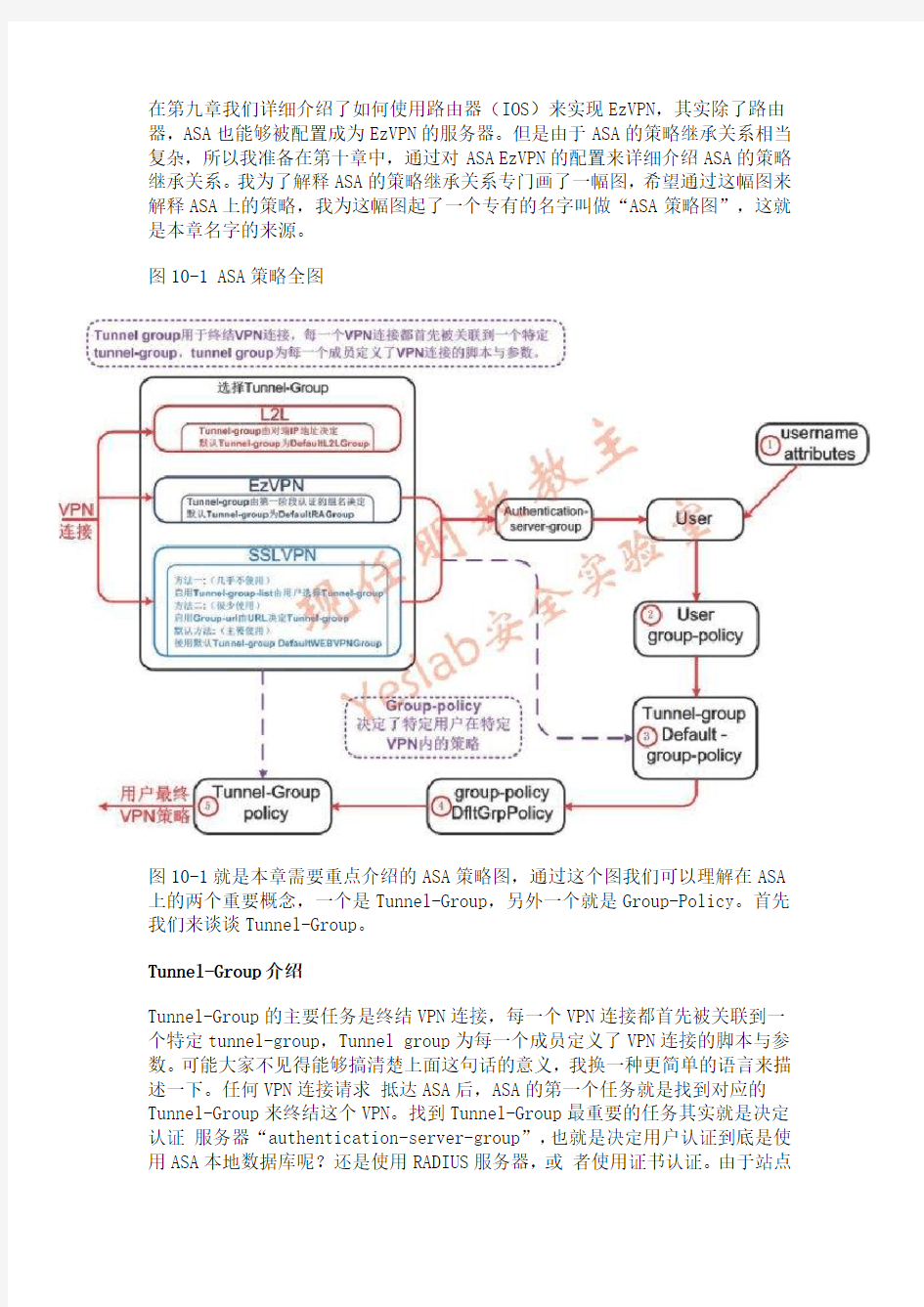

在第九章我们详细介绍了如何使用路由器(IOS)来实现EzVPN,其实除了路由器,ASA也能够被配置成为EzVPN的服务器。但是由于ASA的策略继承关系相当复杂,所以我准备在第十章中,通过对ASA EzVPN的配置来详细介绍ASA的策略继承关系。我为了解释ASA的策略继承关系专门画了一幅图,希望通过这幅图来解释ASA上的策略,我为这幅图起了一个专有的名字叫做“ASA策略图”,这就是本章名字的来源。

图10-1 ASA策略全图

图10-1就是本章需要重点介绍的ASA策略图,通过这个图我们可以理解在ASA 上的两个重要概念,一个是Tunnel-Group,另外一个就是Group-Policy。首先我们来谈谈Tunnel-Group。

Tunnel-Group介绍

Tunnel-Group的主要任务是终结VPN连接,每一个VPN连接都首先被关联到一个特定tunnel-group,Tunnel group为每一个成员定义了VPN连接的脚本与参数。可能大家不见得能够搞清楚上面这句话的意义,我换一种更简单的语言来描述一下。任何VPN连接请求抵达ASA后,ASA的第一个任务就是找到对应的Tunnel-Group来终结这个VPN。找到Tunnel-Group最重要的任务其实就是决定认证服务器“authentication-server-group”,也就是决定用户认证到底是使用ASA本地数据库呢?还是使用RADIUS服务器,或者使用证书认证。由于站点

到站点VPN不做用户认证,所以认证服务器这个参数对它没有什么意义。当然在Tunnel-Group里边还能够关联很多其它 VPN参数,但是那些都并不重要,关键就是决定认证服务器。

VPN类型不同,ASA查询对应Tunnel-Group的方法也有所不同,首先我们来介绍一下站点到站点VPN。应该说它查询Tunnel-Group 的方式最为简单,就是通过发起VPN连接请求站点的IP地址来决定,也可以简单的说成是“对端IP

地址”来决定。我们可以回头看看第四章实验二,在ASA 上Tunnel-Group的配置如下:

当一个站点到站点VPN连接请求抵达ASA后,ASA查询发起此次请求的源IP地址,然后在本地查找对应的类型为“ipsec-l2l”的Tunnel- group,在第四章实验二中,发起请求的VPN网关源IP地址为“61.128.1.1”,ASA通过查询找到了对应的Tunnel-Group 61.128.1.1,然后从这个Tunnel-Group的IPSec属性(IPSec-attributes)获取第一阶段认证的预共享秘密“pre-shared-key

L2Lkey”。如果站点到站点VPN找不到对应的Tunnel-Group,那么就使用默认的Tunnel-Group DefaultL2LGroup。

如果抵达ASA的是一个EzVPN连接请求,ASA会使用本次EzVPN第一阶段认证用的组名来查找类型为“remote-access”的 Tunnel-Group。在第九章中我们经常使用名字为“ipsecgroup”这个组,为了终结此次EzVPN会话,需要在ASA上配置一个名字为“ipsecgroup”的Tunnel-Group,并且为这个Tunnel-Group关联相应的VPN参数,如地址池和XAUTH认证方式,当然 Tunnel-Group决定的关键参数还是认证方式。下面就是在ASA上配置EzVPN Tunnel-Group的配置实例:

SSLVPN查找Tunnel-Group的方法,应该说叫做简单并复杂着。之所以说简单,就是在绝大部分情况,在ASA上配置SSLVPN都不需要配置 Tunnel-Group,使用默认的Tunnel-Group“DefaultWEBVPNGroup”即可。那么什么时候有必要配置多个用于 SSLVPN的Tunnel-Group来进行选择呢?除非需要同时使用多种认证

服务器,如部门一的用户使用本地数据库进行认证,部门二的用户使用 RADIUS 服务器进行认证,部门三想用证书来认证用户。但是在实际工程中应该很少会出现这种情况,一般来说使用一种认证方式来认证整个公司的所有用户,一种认证方式不等于所有部门的用户都使用一个策略,我们可以使用授权的方式为不同的部分分派不同的策略。既然一种认证方式能够应付绝大部分情况,所以正常情况下都使用默认Tunnel-Group“DefaultWEBVPNGroup”。

简单的说完了,我们来说说复杂了,虽然我觉得下面要介绍的方法几乎没有必要使用,因为没有必要创建多个Tunnel-Group来为不同部分使用不同的认证方式。首先需要介绍的就是“Tunnel-Group-List”技术。

图10-2使用Tunnel-Group-List技术选择Tunnel-Group

启用这个技术之后,在SSLVPN登录认证页面下面部分会出现“GROUP”这样一个选项,供客户选择Tunnel-Group。另外一个Tunnel-Group选择方式叫做“group-url”下面是这个技术的工作示意图。

图10-3使用Group-URL技术选择Tunnel-Group

“Group-URL”技术主要是通过客户在IE游览器中输入的URL来查找对应的Tunnel-Group。可以在SSLVPN设计的时候,为不同的部门设计不同的URL,让不同部门客户连接SSLVPN的时候使用专属的URL,并且通过“Group-URL”技术找到对应的Tunnel-Group。

Group-Policy介绍

Group-Policy决定了特定用户在特定VPN中的策略。注意本章开始介绍的Tunnel-Group和用户绝对没有任何关系,Tunnel- Group的主要任务只是根据VPN请求,决定认证服务器,有了认证服务器后才会认证用户,认证的用户可以通过多种方式获取Group-Policy,并从中获取VPN策略。应该说Group-Policy 的配置与继承关系是比较复杂的,我们会通过后续的试验来说明这个问题。

实验一:ASA基本EzVPN配置

第一部分:实验目标

配置ASA 基本EzVPN,并通过ASA策略图介绍本次试验的策略继承关系。

第二部分:实际接线状况

图10-4:ASA基本EzVPN实验实际接线图

第三部分:实验拓扑

图10-5: ASA基本EzVPN实验拓扑

拓扑介绍:本次试验的主要目的是介绍ASA上基本EzVPN配置方式。Center-ASA 模拟中心站点VPN网关防火墙,Branch模拟分支站点 VPN网关路由器。Branch 使用EzVPN客户模式拨号到Center-ASA,中心站点会推送123.1.1.0/24的地址池给客户。客户端转换身后网络172.16.1.0/24到这个地址池的地址访问中心站点内部网络。

第四部分:基本网络配置

Branch基本网络配置

Internet基本网络配置

Center-ASA基本网络配置

Inside基本网络配置

第五部分:基本EzVPN配置Center-ASA EzVPN服务器配置

Branch EzVPN客户端配置

测试EzVPN

第六部分:基本EzVPN策略图分析

图10-6 基本EzVPN策略图分析:

在实验一中除了EzVPN地址池外没有任何其它策略,所以本次EzVPN在前四个策略继承位置没有获取任何策略,仅仅只是在最后一个,第五个策略继承位置“Tunnel-Group Policy”获取了地址池“EzVPN-POOL”。所以最终的策略就仅仅只是一个地址池。

第一策略继承位置:用户属性“username attribute”

ASA策略图中一共有五个策略继承位置,一个VPN的最终策略,会分别从这五个位置继承策略并且累加得到。但是如果出现策略冲突,如第二号和第三号位置都配置一个相同的参数,那么以号码位置低的策略为准,优先的策略继承位置会覆盖其它策略位置配置的相同参数,不同参数被累加。现在我们就来介绍最优先的第一策略继承位置,用户属性“username attribute”。

在用户属性“username attribute”下配置保存密码特性

测试EzVPN

ASA策略图分析

图10-7 EzVPN策略图分析(用户属性):

本次试验在第一号策略继承位置用户属性“username attribute”继承了“password-storage”,并且在第五号策略继承位置获取了地址池

“EzVPN-POOL”,由于这两个VPN策略并不冲突,所以本次VPN连接的最终策略是这两个策略的累加。