CentOS7下Firewall防火墙配置用法详解

- 格式:doc

- 大小:85.50 KB

- 文档页数:16

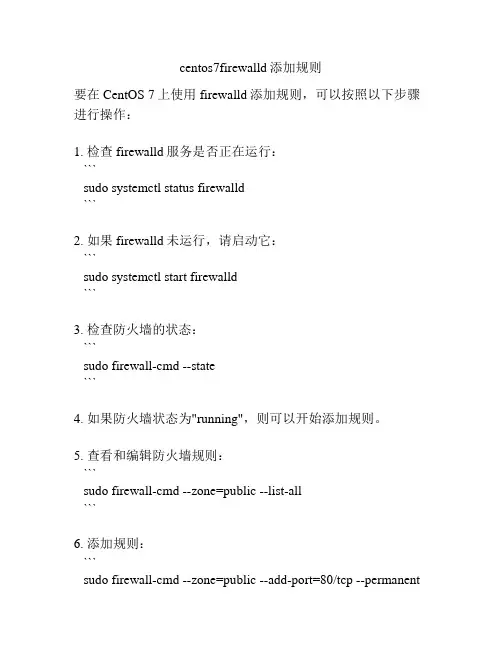

centos7firewalld添加规则要在CentOS 7上使用firewalld添加规则,可以按照以下步骤进行操作:1. 检查firewalld服务是否正在运行:```sudo systemctl status firewalld```2. 如果firewalld未运行,请启动它:```sudo systemctl start firewalld```3. 检查防火墙的状态:```sudo firewall-cmd --state```4. 如果防火墙状态为"running",则可以开始添加规则。

5. 查看和编辑防火墙规则:```sudo firewall-cmd --zone=public --list-all```6. 添加规则:```sudo firewall-cmd --zone=public --add-port=80/tcp --permanent```请注意,--zone参数指定要添加规则的区域(例如public,internal等),--add-port参数指定要添加的端口,--permanent 参数指定将规则永久添加到防火墙配置中。

7. 重新加载防火墙配置:```sudo firewall-cmd --reload```这将使防火墙重新加载配置文件,使新的规则生效。

8. 验证规则是否已成功添加:```sudo firewall-cmd --zone=public --list-all```这将显示特定区域的所有规则列表,确保新的规则已添加。

这些步骤将帮助您在CentOS 7上使用firewalld添加规则。

请根据您的需求进行修改和定制。

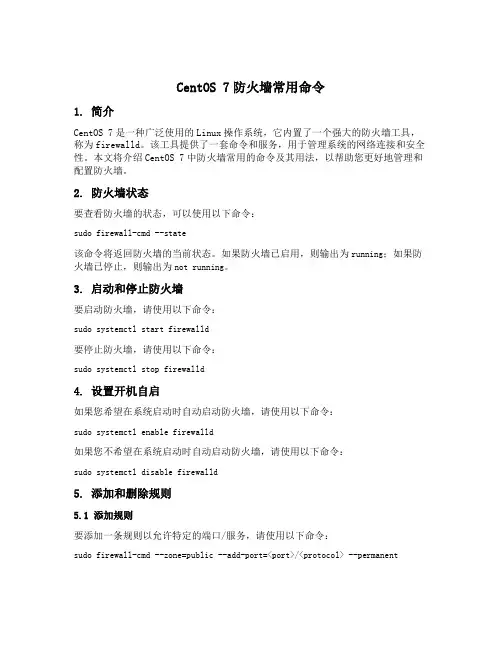

CentOS 7防火墙常用命令1. 简介CentOS 7是一种广泛使用的Linux操作系统,它内置了一个强大的防火墙工具,称为firewalld。

该工具提供了一套命令和服务,用于管理系统的网络连接和安全性。

本文将介绍CentOS 7中防火墙常用的命令及其用法,以帮助您更好地管理和配置防火墙。

2. 防火墙状态要查看防火墙的状态,可以使用以下命令:sudo firewall-cmd --state该命令将返回防火墙的当前状态。

如果防火墙已启用,则输出为running;如果防火墙已停止,则输出为not running。

3. 启动和停止防火墙要启动防火墙,请使用以下命令:sudo systemctl start firewalld要停止防火墙,请使用以下命令:sudo systemctl stop firewalld4. 设置开机自启如果您希望在系统启动时自动启动防火墙,请使用以下命令:sudo systemctl enable firewalld如果您不希望在系统启动时自动启动防火墙,请使用以下命令:sudo systemctl disable firewalld5. 添加和删除规则5.1 添加规则要添加一条规则以允许特定的端口/服务,请使用以下命令:sudo firewall-cmd --zone=public --add-port=<port>/<protocol> --permanent其中,<port>是要开放的端口号,<protocol>是要使用的协议(如tcp或udp)。

例如,要开放SSH(22)端口,请使用以下命令:sudo firewall-cmd --zone=public --add-port=22/tcp --permanent添加规则后,需要重载防火墙配置以使其生效:sudo firewall-cmd --reload5.2 删除规则要删除一条已存在的规则,请使用以下命令:sudo firewall-cmd --zone=public --remove-port=<port>/<protocol> --permanent例如,要关闭SSH(22)端口,请使用以下命令:sudo firewall-cmd --zone=public --remove-port=22/tcp --permanent删除规则后,同样需要重载防火墙配置以使其生效。

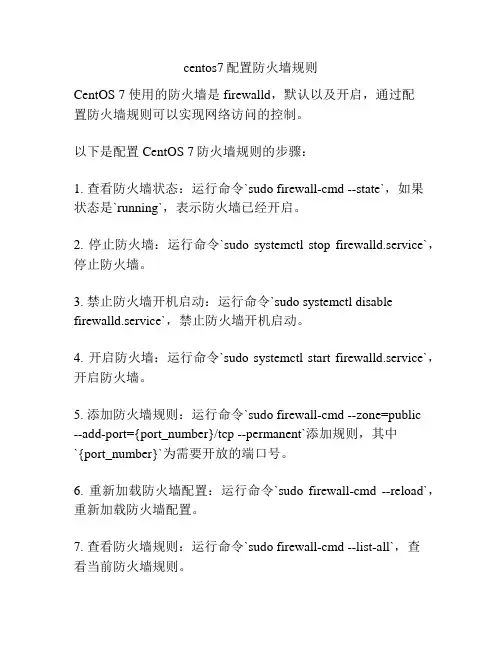

centos7配置防火墙规则CentOS 7 使用的防火墙是firewalld,默认以及开启,通过配置防火墙规则可以实现网络访问的控制。

以下是配置CentOS 7防火墙规则的步骤:1. 查看防火墙状态:运行命令`sudo firewall-cmd --state`,如果状态是`running`,表示防火墙已经开启。

2. 停止防火墙:运行命令`sudo systemctl stop firewalld.service`,停止防火墙。

3. 禁止防火墙开机启动:运行命令`sudo systemctl disable firewalld.service`,禁止防火墙开机启动。

4. 开启防火墙:运行命令`sudo systemctl start firewalld.service`,开启防火墙。

5. 添加防火墙规则:运行命令`sudo firewall-cmd --zone=public--add-port={port_number}/tcp --permanent`添加规则,其中`{port_number}`为需要开放的端口号。

6. 重新加载防火墙配置:运行命令`sudo firewall-cmd --reload`,重新加载防火墙配置。

7. 查看防火墙规则:运行命令`sudo firewall-cmd --list-all`,查看当前防火墙规则。

8. 删除防火墙规则:运行命令`sudo firewall-cmd --zone=public --remove-port={port_number}/tcp --permanent`删除规则,其中`{port_number}`为要删除的端口号。

以上是基本的配置防火墙规则的步骤,可以根据需要自行调整规则。

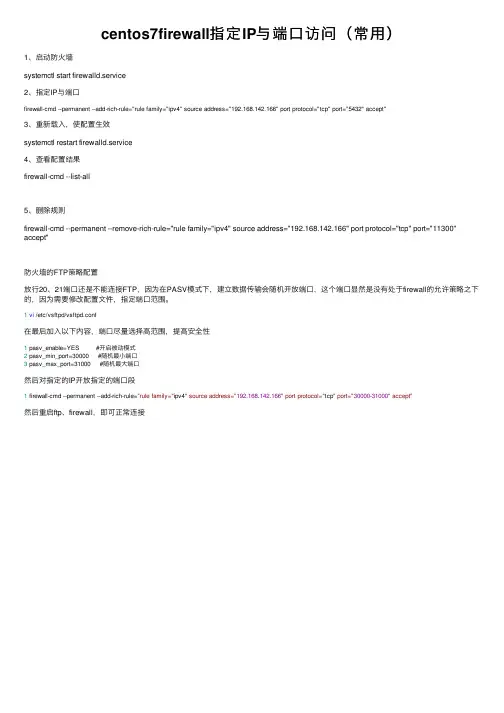

centos7firewall指定IP与端⼝访问(常⽤)1、启动防⽕墙systemctl start firewalld.service2、指定IP与端⼝firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.142.166" port protocol="tcp" port="5432" accept"3、重新载⼊,使配置⽣效systemctl restart firewalld.service4、查看配置结果firewall-cmd --list-all5、删除规则firewall-cmd --permanent --remove-rich-rule="rule family="ipv4" source address="192.168.142.166" port protocol="tcp" port="11300" accept"防⽕墙的FTP策略配置放⾏20、21端⼝还是不能连接FTP,因为在PASV模式下,建⽴数据传输会随机开放端⼝,这个端⼝显然是没有处于firewall的允许策略之下的,因为需要修改配置⽂件,指定端⼝范围。

1vi /etc/vsftpd/vsftpd.conf在最后加⼊以下内容,端⼝尽量选择⾼范围,提⾼安全性1 pasv_enable=YES #开启被动模式2 pasv_min_port=30000 #随机最⼩端⼝3 pasv_max_port=31000 #随机最⼤端⼝然后对指定的IP开放指定的端⼝段1 firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="192.168.142.166" port protocol="tcp" port="30000-31000" accept"然后重启ftp、firewall,即可正常连接。

centos7防⽕墙firewalld拒绝某ip或者某ip段访问服务器任何服务安装firewall后(LINUX7系统⼀般情况下默认已安装),防⽕墙默认配置是只打开SSH端⼝的,也就是22端⼝,如果SSH的端⼝已更改成别的端⼝了,请切记⼀定在启动firewall前先修改对应服务策略中SSH的端⼝为你的SSH端⼝,⽂件路径:/usr/lib/firewalld/services/.xml 把22改成你的远程端⼝号,然后再启动firewall防⽕墙,如果防⽕墙已经启动,你再想更改⾃⼰的SSH端⼝号,那么请先把⾃⼰要修改SSH端⼝号,先添加进防⽕墙放⾏端⼝中,否则修改SSH端⼝后就会导致你的SSH远程登录不上,另外启动防⽕墙后如果更改配置⽂件,请⼀定运⾏重新加载配置⽂件(firewall-cmd –reload)命令,firewall-cmd –reload重新加载配置⽂件;#查看firewall状态,LINUX7默认是安装并开启的;firewall-cmd --state#安装yum install firewalld#启动,systemctl start firewalld#设置开机启动systemctl enable firewalld#关闭systemctl stop firewalld#取消开机启动systemctl disable firewalld#禁⽌IP(123.56.161.140)访问机器firewall-cmd --permanent --add-rich-rule='rule family=ipv4 source address="123.56.161.140" drop'#禁⽌⼀个IP段,⽐如禁⽌123.56.*.*firewall-cmd --permanent --add-rich-rule='rule family=ipv4 source address="123.56.0.0/16" drop'#禁⽌⼀个IP段,⽐如禁⽌123.56.161.*firewall-cmd --permanent --add-rich-rule='rule family=ipv4 source address="123.56.161.0/24" drop'#禁⽌机器IP(123.56.161.140)从防⽕墙中删除firewall-cmd --permanent --remove-rich-rule='rule family=ipv4 source address="123.56.161.140" drop'#允许http服务(对应服务策略⽬录:/usr/lib/firewalld/services/)firewall-cmd --permanent --add-service=http#关闭http服务(对应服务策略⽬录:/usr/lib/firewalld/services/)firewall-cmd --permanent --remove-service=http#允许端⼝:3389firewall-cmd --permanent --add-port=3389/tcp#允许端⼝:1-3389firewall-cmd --permanent --add-port=1-3389/tcp#关闭放⾏中端⼝:3389firewall-cmd --permanent --remove-port=3389/tcp#查看firewall的状态firewall-cmd --state#查看防⽕墙规则(只显⽰/etc/firewalld/zones/public.xml中防⽕墙策略,在配置策略前,我⼀般喜欢先CP,以后⽅便直接还原)firewall-cmd --list-all#查看所有的防⽕墙策略(即显⽰/etc/firewalld/zones/下的所有策略)firewall-cmd --list-all-zones#重新加载配置⽂件firewall-cmd --reload#更改配置后⼀定要重新加载配置⽂件:firewall-cmd --reload。

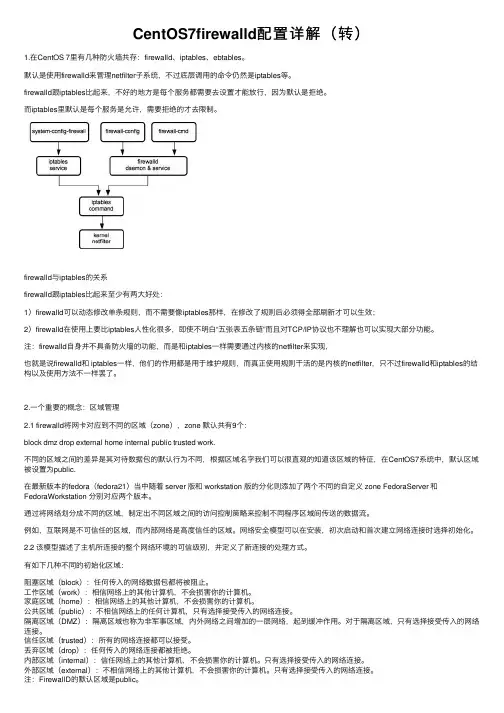

CentOS7firewalld配置详解(转)1.在CentOS 7⾥有⼏种防⽕墙共存:firewalld、iptables、ebtables。

默认是使⽤firewalld来管理netfilter⼦系统,不过底层调⽤的命令仍然是iptables等。

firewalld跟iptables⽐起来,不好的地⽅是每个服务都需要去设置才能放⾏,因为默认是拒绝。

⽽iptables⾥默认是每个服务是允许,需要拒绝的才去限制。

firewalld与iptables的关系firewalld跟iptables⽐起来⾄少有两⼤好处:1)firewalld可以动态修改单条规则,⽽不需要像iptables那样,在修改了规则后必须得全部刷新才可以⽣效;2)firewalld在使⽤上要⽐iptables⼈性化很多,即使不明⽩“五张表五条链”⽽且对TCP/IP协议也不理解也可以实现⼤部分功能。

注:firewalld⾃⾝并不具备防⽕墙的功能,⽽是和iptables⼀样需要通过内核的netfilter来实现,也就是说firewalld和 iptables⼀样,他们的作⽤都是⽤于维护规则,⽽真正使⽤规则⼲活的是内核的netfilter,只不过firewalld和iptables的结构以及使⽤⽅法不⼀样罢了。

2.⼀个重要的概念:区域管理2.1 firewalld将⽹卡对应到不同的区域(zone),zone 默认共有9个:block dmz drop external home internal public trusted work.不同的区域之间的差异是其对待数据包的默认⾏为不同,根据区域名字我们可以很直观的知道该区域的特征,在CentOS7系统中,默认区域被设置为public.在最新版本的fedora(fedora21)当中随着 server 版和 workstation 版的分化则添加了两个不同的⾃定义 zone FedoraServer 和FedoraWorkstation 分别对应两个版本。

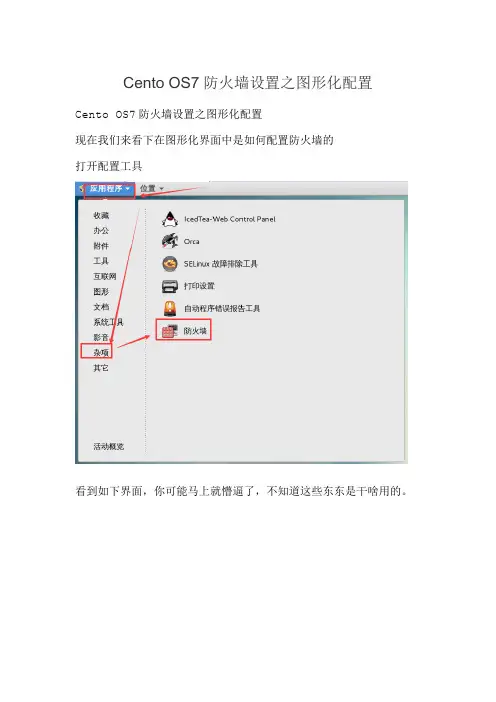

Cento OS7防火墙设置之图形化配置Cento OS7防火墙设置之图形化配置现在我们来看下在图形化界面中是如何配置防火墙的打开配置工具看到如下界面,你可能马上就懵逼了,不知道这些东东是干啥用的。

什么是区域?网络区域定义了网络连接的可信等级。

这是一个一对多的关系,这意味着一次连接可以仅仅是一个区域的一部分,而一个区域可以用于很多连接。

哪个区域可用?由firewalld 提供的区域按照从不信任到信任的顺序排序。

丢弃(drop)任何流入网络的包都被丢弃,不作出任何响应。

只允许流出的网络连接。

阻塞(block)任何进入的网络连接都被拒绝,并返回IPv4 的icmp-host-prohibited 报文或者IPv6 的icmp6-adm-prohibited 报文。

只允许由该系统初始化的网络连接。

公开(public)用以可以公开的部分。

你认为网络中其他的计算机不可信并且可能伤害你的计算机。

只允许选中的连接接入。

(You do not trust the other computers on networks to not harm your computer. Only selected incoming connections are accepted.)外部(external)用在路由器等启用伪装的外部网络。

你认为网络中其他的计算机不可信并且可能伤害你的计算机。

只允许选中的连接接入。

隔离区(dmz)用以允许隔离区(dmz)中的电脑有限地被外界网络访问。

只接受被选中的连接。

工作(work)用在工作网络。

你信任网络中的大多数计算机不会影响你的计算机。

只接受被选中的连接。

家庭(home)用在家庭网络。

你信任网络中的大多数计算机不会影响你的计算机。

只接受被选中的连接。

内部(internal)用在内部网络。

你信任网络中的大多数计算机不会影响你的计算机。

只接受被选中的连接。

受信任的(trusted)允许所有网络连接。

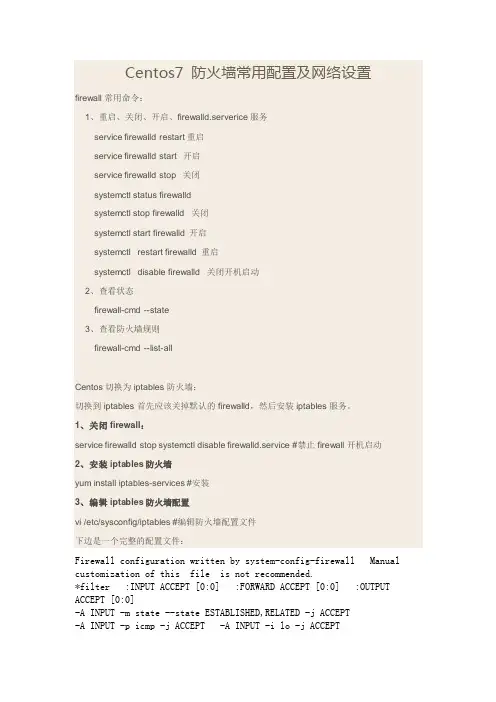

Centos7 防火墙常用配置及网络设置firewall常用命令:1、重启、关闭、开启、firewalld.serverice 服务service firewalld restart 重启service firewalld start 开启service firewalld stop 关闭systemctl status firewalldsystemctl stop firewalld 关闭systemctl start firewalld 开启systemctl restart firewalld 重启systemctl disable firewalld 关闭开机启动2、查看状态firewall-cmd --state3、查看防火墙规则firewall-cmd --list-allCentos 切换为iptables防火墙:切换到iptables首先应该关掉默认的firewalld,然后安装iptables服务。

1、关闭firewall:service firewalld stop systemctl disable firewalld.service #禁止firewall开机启动2、安装iptables防火墙yum install iptables-services #安装3、编辑iptables防火墙配置vi /etc/sysconfig/iptables #编辑防火墙配置文件下边是一个完整的配置文件:Firewall configuration written by system-config-firewall Manual customization of this file is not recommended.*filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0]-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT-A INPUT -p icmp -j ACCEPT -A INPUT -i lo -j ACCEPT-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT -A INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT -A INPUT -m state --state NEW -m tcp -p tcp --dport 3306 -j ACCEPT -A INPUT -j REJECT --reject-with icmp-host-prohibited-A FORWARD -j REJECT --reject-with icmp-host-prohibitedCOMMIT:wq #保存退出service iptables start #开启systemctl enable iptables.service #设置防火墙开机启动iptables相关操作# 查看iptables状态service iptables status#停止iptablessystemctl stop firewalld.service#禁用iptablessystemctl disable firewalld.servicefirewalld相关操作#查看firewalld状态systemctl status firewalld.service#关闭firewalldsystemctl stop firewalld.service#永久关闭firewalldsystemctl disable firewalld.service1.查看防火墙状态firewall-cmd --state2.关闭防火墙systemctl stop firewalld.service3.开启防火墙systemctl start firewalld.service4.禁止开机启动启动防火墙systemctl disable firewalld.service5.开放端口号firewall-cmd --zone=public--add-port=80/tcp --permanent需要关闭防火墙,后再次开启(重启方能生效)注意:centos7 安装nginx后需要开放80端口firewall-cmd --zone=public--add-port=80/tcp --permanentcentos7安装mysql后, 用navicat 远程链接mysql数据库,则需要开放3306端口firewall-cmd --zone=public--add-port=3306/tcp –permanentCentOS7 系统网络设置cd /etc/sysconfig/network-scripts/编辑ifcfg-lo文件vim ifcfg-lovim ifcfg-enp0s3。

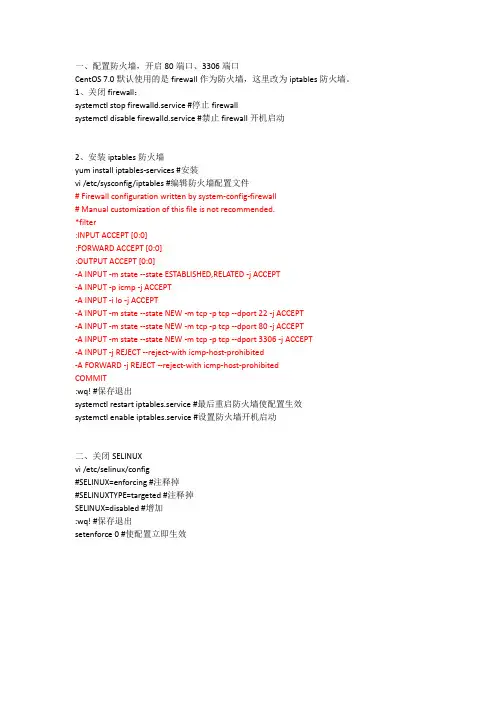

一、配置防火墙,开启80端口、3306端口CentOS 7.0默认使用的是firewall作为防火墙,这里改为iptables防火墙。

1、关闭firewall:systemctl stop firewalld.service #停止firewallsystemctl disable firewalld.service #禁止firewall开机启动2、安装iptables防火墙yum install iptables-services #安装vi /etc/sysconfig/iptables #编辑防火墙配置文件# Firewall configuration written by system-config-firewall# Manual customization of this file is not recommended.*filter:INPUT ACCEPT [0:0]:FORWARD ACCEPT [0:0]:OUTPUT ACCEPT [0:0]-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT-A INPUT -p icmp -j ACCEPT-A INPUT -i lo -j ACCEPT-A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT-A INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT-A INPUT -m state --state NEW -m tcp -p tcp --dport 3306 -j ACCEPT-A INPUT -j REJECT --reject-with icmp-host-prohibited-A FORWARD -j REJECT --reject-with icmp-host-prohibitedCOMMIT:wq! #保存退出systemctl restart iptables.service #最后重启防火墙使配置生效systemctl enable iptables.service #设置防火墙开机启动二、关闭SELINUXvi /etc/selinux/config#SELINUX=enforcing #注释掉#SELINUXTYPE=targeted #注释掉SELINUX=disabled #增加:wq! #保存退出setenforce 0 #使配置立即生效查询防火墙状态:[root@localhost ~]# service iptables status<回车>停止防火墙:[root@localhost ~]# service iptables stop <回车>启动防火墙:[root@localhost ~]# service iptables start <回车>重启防火墙:[root@localhost ~]# service iptables restart <回车>永久关闭防火墙:[root@localhost ~]# chkconfig iptables off<回车>永久关闭后启用:[root@localhost ~]# chkconfig iptables on<回车>。

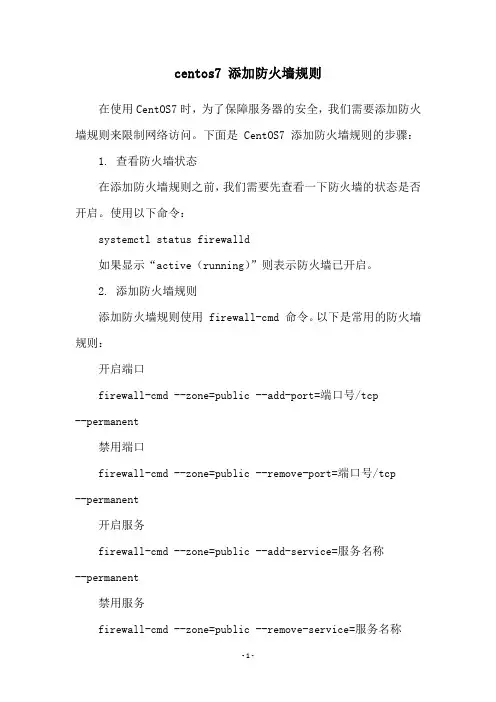

centos7 添加防火墙规则在使用CentOS7时,为了保障服务器的安全,我们需要添加防火墙规则来限制网络访问。

下面是 CentOS7 添加防火墙规则的步骤: 1. 查看防火墙状态在添加防火墙规则之前,我们需要先查看一下防火墙的状态是否开启。

使用以下命令:systemctl status firewalld如果显示“active(running)”则表示防火墙已开启。

2. 添加防火墙规则添加防火墙规则使用 firewall-cmd 命令。

以下是常用的防火墙规则:开启端口firewall-cmd --zone=public --add-port=端口号/tcp--permanent禁用端口firewall-cmd --zone=public --remove-port=端口号/tcp--permanent开启服务firewall-cmd --zone=public --add-service=服务名称--permanent禁用服务firewall-cmd --zone=public --remove-service=服务名称--permanent3. 重启防火墙重启防火墙使新的规则生效。

使用以下命令:systemctl restart firewalld注意事项:1. 在添加防火墙规则时,需要指定防火墙区域(zone),常用的区域有 public、internal、external、dmz 等。

2. 添加防火墙规则后,需要重启防火墙才能生效。

3. 如果发现防火墙规则设置错误造成了无法访问服务器的情况,可以暂时关闭防火墙,使用以下命令:systemctl stop firewalld以上就是 CentOS7 添加防火墙规则的详细步骤,希望可以帮助到大家。

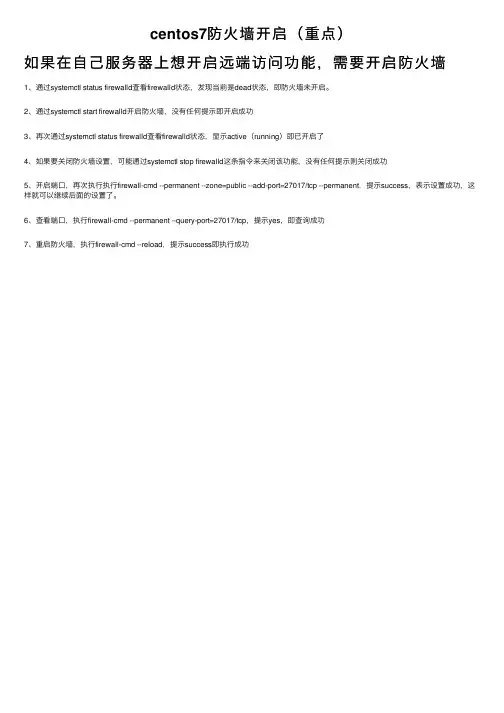

centos7防⽕墙开启(重点)

如果在⾃⼰服务器上想开启远端访问功能,需要开启防⽕墙

1、通过systemctl status firewalld查看firewalld状态,发现当前是dead状态,即防⽕墙未开启。

2、通过systemctl start firewalld开启防⽕墙,没有任何提⽰即开启成功

3、再次通过systemctl status firewalld查看firewalld状态,显⽰active(running)即已开启了

4、如果要关闭防⽕墙设置,可能通过systemctl stop firewalld这条指令来关闭该功能,没有任何提⽰则关闭成功

5、开启端⼝,再次执⾏执⾏firewall-cmd --permanent --zone=public --add-port=27017/tcp --permanent,提⽰success,表⽰设置成功,这样就可以继续后⾯的设置了。

6、查看端⼝,执⾏firewall-cmd --permanent --query-port=27017/tcp,提⽰yes,即查询成功

7、重启防⽕墙,执⾏firewall-cmd --reload,提⽰success即执⾏成功。

CentOS7下Firewall防火墙配置用法详解centos 7中防火墙是一个非常的强大的功能了,但对于centos 7中在防火墙中进行了升级了,下面我们一起来详细的看看关于centos 7中防火墙使用方法。

FirewallD提供了支持网络/防火墙区域(zone)定义网络链接以及接口安全等级的动态防火墙管理工具。

它支持IPv4, IPv6 防火墙设置以及以太网桥接,并且拥有运行时配置和永久配置选项。

它也支持允许服务或者应用程序直接添加防火墙规则的接口。

以前的system-config-firewall/lokkit防火墙模型是静态的,每次修改都要求防火墙完全重启。

这个过程包括内核netfilter防火墙模块的卸载和新配置所需模块的装载等。

而模块的卸载将会破坏状态防火墙和确立的连接。

相反,firewall daemon 动态管理防火墙,不需要重启整个防火墙便可应用更改。

因而也就没有必要重载所有内核防火墙模块了。

不过,要使用firewall daemon 就要求防火墙的所有变更都要通过该守护进程来实现,以确保守护进程中的状态和内核里的防火墙是一致的。

另外,firewall daemon 无法解析由ip*tables 和ebtables命令行工具添加的防火墙规则。

守护进程通过D-BUS 提供当前激活的防火墙设置信息,也通过D-BUS 接受使用PolicyKit认证方式做的更改。

“守护进程”应用程序、守护进程和用户可以通过D-BUS 请求启用一个防火墙特性。

特性可以是预定义的防火墙功能,如:服务、端口和协议的组合、端口/数据报转发、伪装、ICMP 拦截或自定义规则等。

该功能可以启用确定的一段时间也可以再次停用。

通过所谓的直接接口,其他的服务(例如libvirt )能够通过iptables变元(arguments)和参数(parameters)增加自己的规则。

amanda、ftp 、samba 和tftp服务的netfilter防火墙助手也被“守护进程”解决了,只要它们还作为预定义服务的一部分。

centos7中firewall防⽕墙的常⽤命令总结前⾔在CentOS7.0中默认使⽤firewall代替了iptables service。

虽然继续保留了iptables命令,但已经仅是名称相同⽽已。

firewall是centos7的⼀⼤特性,最⼤的好处有两个:1. ⽀持动态更新2. 不⽤重启服务;关于可以通过这篇⽂章进⾏查看,下⾯来看看本⽂的主要内容关于centos 7中firewall防⽕墙的常⽤命令,需要的朋友们可以参考学习。

⼀、开启、关闭firewall启动:systemctl start firewalld查看状态:systemctl status firewalld 或者 firewall-cmd –state停⽌:systemctl disable firewalld禁⽤:systemctl stop firewalld⼆、端⼝操作打开⼀个端⼝:firewall-cmd –permanent –add-port=8080/tcp关闭⼀个端⼝:firewall-cmd –permanent –remove-port=8080/tcp打开某项服务:firewall-cmd –permanent –add-service=http关闭某项服务:firewall-cmd –permanent –remove-service=http进⾏端⼝转发:firewall-cmd –permanent –add-forward-port=port=80:proto=tcp:toport=8080:toaddr=192.0.2.55允许转发到其他地址:firewall-cmd –permanent –add-masquerade重新加载防⽕墙:firewall-cmd –reload三、配置firewall查看版本:firewall-cmd –version查看帮助:firewall-cmd –help查看设置:显⽰状态:$ firewall-cmd –state查看区域信息: $ firewall-cmd –get-active-zones查看指定接⼝所属区域:$ firewall-cmd –get-zone-of-interface=eth0拒绝所有包:firewall-cmd –panic-on取消拒绝状态:firewall-cmd –panic-off查看是否拒绝:firewall-cmd –query-panic总结以上就是关于centos7中firewall防⽕墙常⽤命令的全部内容了,希望本⽂的内容对⼤家的学习或者⼯作能带来⼀定的帮助,如果有疑问⼤家可以留⾔交流,谢谢⼤家对的⽀持。

CentOS7中firewall防⽕墙详解和配置,.xml服务配置详解修改防⽕墙配置⽂件之前,需要对之前防⽕墙做好备份重启防⽕墙后,需要确认防⽕墙状态和防⽕墙规则是否加载,若重启失败或规则加载失败,则所有请求都会被防⽕墙1.firewall-cmd --state#查看firewall的状态firewall-cmd --list-all#查看防⽕墙规则(只显⽰/etc/firewalld/zones/public.xml中防⽕墙策略)firewall-cmd --list-all-zones#查看所有的防⽕墙策略(即显⽰/etc/firewalld/zones/下的所有策略)firewall-cmd --reload#重新加载配置⽂件2、关闭firewall:systemctl stop firewalld.service #停⽌firewallsystemctl disable firewalld.service #禁⽌firewall开机启动firewall-cmd --state #查看默认防⽕墙状态(关闭后显⽰notrunning,开启后显⽰running)1、firewalld的基本使⽤启动: systemctl start firewalld查看状态: systemctl status firewalld停⽌: systemctl disable firewalld禁⽤: systemctl stop firewalld2.systemctl是CentOS7的服务管理⼯具中主要的⼯具,它融合之前service和chkconfig的功能于⼀体。

启动⼀个服务:systemctl start firewalld.service关闭⼀个服务:systemctl stop firewalld.service重启⼀个服务:systemctl restart firewalld.service显⽰⼀个服务的状态:systemctl status firewalld.service在开机时启⽤⼀个服务:systemctl enable firewalld.service在开机时禁⽤⼀个服务:systemctl disable firewalld.service查看服务是否开机启动:systemctl is-enabled firewalld.service查看已启动的服务列表:systemctl list-unit-files|grep enabled查看启动失败的服务列表:systemctl --failed3.配置firewalld-cmd查看版本: firewall-cmd --version查看帮助: firewall-cmd --help显⽰状态: firewall-cmd --state查看所有打开的端⼝: firewall-cmd --zone=public --list-ports更新防⽕墙规则: firewall-cmd --reload查看区域信息: firewall-cmd --get-active-zones查看指定接⼝所属区域: firewall-cmd --get-zone-of-interface=eth0拒绝所有包:firewall-cmd --panic-on取消拒绝状态: firewall-cmd --panic-off查看是否拒绝: firewall-cmd --query-panic那怎么开启⼀个端⼝呢添加firewall-cmd --zone=public --add-port=80/tcp --permanent (--permanent永久⽣效,没有此参数重启后失效)重新载⼊firewall-cmd --reload查看firewall-cmd --zone= public --query-port=80/tcp删除firewall-cmd --zone= public --remove-port=80/tcp --permanent因为在/usr/lib/firewalld/services/中事先定义了ssh.xml的相应的规则。

Centos7配置防⽕墙firewall⼀、firewall1、从CentOS7开始,默认使⽤firewall来配置防⽕墙,没有安装iptables(旧版默认安装)。

2、firewall的配置⽂件是以xml的格式,存储在 /usr/lib/firewalld/ 和 /etc/firewalld/ ⽬录中。

(1)系统配置⽬录,⽬录中存放定义好的⽹络服务和端⼝参数,系统参数,不要修改。

1 /usr/lib/firewalld/2 /usr/lib/firewalld/services3 /usr/lib/firewalld/zones (2)⽤户配置⽬录1 /etc/firewalld/2 /etc/firewalld/services3 /etc/firewalld/zones3、特性(1)firewalld是centos7的⼀⼤特性,最⼤的好处有两个:⽀持动态更新,不中断⽤户连接加⼊了防⽕墙的“zone”概念,可以理解为 firewalld 的单位、规则集: 1 drop(丢弃),任何接受的⽹络数据包都被丢弃,没有任何回复。

仅能有发送出去的⽹路连接。

2 block(限制),任何接收的⽹络连接都被IPv4的icmp-host-prohibited信息和IPv6的icmp6-adm-prohibited信息所拒绝。

3 public(公共),在公共区域内使⽤,不能相信⽹络内的其他计算机不会对你的计算机造成危害,只能接收经过选取的连接。

4 external(外部),特别是为路由器启动了伪装功能的外部⽹。

你不能相信来⾃⽹络的其他计算机,不能相信他们不会对你的计算机造成危害,只能接收经过选择的连接。

5 dmz(⾮军事区),⽤于你的⾮军事区内的电脑,此区域内可公开访问,可以有限的进⼊你的内部⽹络,仅仅接收经过选择的连接。

6 work(⼯作),⽤于⼯作区。

你可以基本相信⽹络内的其他计算机不会危害到你。

centos7.4防⽕墙的配置1、查看firewall服务状态systemctl status firewalld.service● firewalld.service - firewalld - dynamic firewall daemonLoaded: loaded (/usr/lib/systemd/system/firewalld.service; disabled; vendor preset: enabled)Active: inactive (dead)Docs: man:firewalld(1)2、查看firewall的状态状态选项:firewall-cmd --state //防⽕墙的状态:not running ,running3、重新加载防⽕墙firewall信息firewall-cmd --reload 重新加载防⽕墙信息,同时保存状态信息4、防⽕墙的操作systemctl start firewalld.service //启动防⽕墙systemctl stop firewalld.service //关闭防⽕墙systemctl restart firewalld.service //重启防⽕墙systemctl reload firewalld.service //重新加载防⽕墙firewall-cmd --list-all 查看防⽕墙规则5.防⽕墙端⼝操作1)添加语法:firewall-cmd --permanent --zone=public --add-port=<portid>[-<portid>]/<protocol> protocol:tcp,udp,sctp,dccp说明如果没有 --permanent选项,系统重启后添加的规则重置实例:firewall-cmd --permanent --zone=public --add-port=9000/tcp //单⼀端⼝firewall-cmd --permanent --zone=public --add-port=9000-9999/tcp //端⼝范围添加的规则如果⽴即⽣效需要执⾏:firewall-cmd --reload2)移除语法:firewall-cmd --permanent --zone=public --remove-port=<portid>[-<portid>]/<protocol> protocol:tcp,udp,sctp,dccp实例:firewall-cmd --permanent --zone=public --remove-port=9000/tcp //单⼀端⼝firewall-cmd --permanent --zone=public --remove-port=9000-9999/tcp //端⼝范围移除的规则如果⽴即⽣效需要执⾏:firewall-cmd --reload3)按端⼝查询:firewall-cmd --permanent --zone=public --query-port=<portid>[-<portid>]/<protocol>返回值:yes/no实例:firewall-cmd --permanent --zone=public --query-port=9000/tcp //单⼀端⼝firewall-cmd --permanent --zone=public --query-port=9000-9999/tcp //端⼝范围。

CentOS7中防⽕墙的⼀些常⽤配置介绍centos 7中防⽕墙是⼀个⾮常的强⼤的功能了,但对于centos 7中在防⽕墙中进⾏了升级了,下⾯我们⼀起来详细的看看关于CentOS7中防⽕墙的⼀些常⽤配置。

# 启动systemctl start firewalld# 查看状态systemctl status firewalld# 停⽌关闭systemctl disable firewalldsystemctl stop firewalld# 把⼀个源地址加⼊⽩名单,以便允许来⾃这个源地址的所有连接# 这个在集群中使⽤常见# 设置后利⽤firewall-cmd --reload更新防⽕墙规则firewall-cmd --add-rich-rule 'rule family="ipv4" source address="192.168.1.215" accept' --permanentfirewall-cmd --reload# 特定域内的⽤户通过ssh可以连接,24标识255.255.255.0firewall-cmd --remove-service=ssh --permanentfirewall-cmd --add-rich-rule 'rule family=ipv4 source address=172.16.30.0/24 service name=ssh accept' --permanentfirewall-cmd --reloadfirewall-cmd --list-all# 将⼀个⽤户加⼊⽩名单firewall-cmd --add-lockdown-whitelist-user=hadoop --permanentfirewall-cmd --reload# 将⽤户id从⽩名单中去掉firewall-cmd --remove-lockdown-whitelist-uid=uidfirewall-cmd --reload# 查看所有打开的端⼝:firewall-cmd --list-ports# 在某个区域打开端⼝firewall-cmd --zone=public --add-port=8080/tcp --permanent# 关闭端⼝firewall-cmd --remove-port=465/tcp# 打开服务,参见/etc/firewalld ⽬录下services⽂件夹中的服务,可以配置firewall-cmd --permanent --zone=public --add-service=sambafirewall-cmd --add-service=http --permanentfirewall-cmd --reload# 关闭服务firewall-cmd --zone=public --remove-service=sambafirewall-cmd --reload官⽅⽂档以及常⽤参考:以上所述是⼩编给⼤家介绍的CentOS7中防⽕墙的⼀些常⽤配置介绍,希望对⼤家有所帮助,如果⼤家有任何疑问请给我留⾔,⼩编会及时回复⼤家的。

CentOS7下Firewall防火墙配置用法详解centos 7中防火墙是一个非常的强大的功能了,但对于centos 7中在防火墙中进行了升级了,下面我们一起来详细的看看关于centos 7中防火墙使用方法。

FirewallD 提供了支持网络/防火墙区域(zone)定义网络链接以及接口安全等级的动态防火墙管理工具。

它支持IPv4, IPv6 防火墙设置以及以太网桥接,并且拥有运行时配置和永久配置选项。

它也支持允许服务或者应用程序直接添加防火墙规则的接口。

以前的system-config-firewall/lokkit 防火墙模型是静态的,每次修改都要求防火墙完全重启。

这个过程包括内核netfilter 防火墙模块的卸载和新配置所需模块的装载等。

而模块的卸载将会破坏状态防火墙和确立的连接。

相反,firewall daemon 动态管理防火墙,不需要重启整个防火墙便可应用更改。

因而也就没有必要重载所有内核防火墙模块了。

不过,要使用firewall daemon 就要求防火墙的所有变更都要通过该守护进程来实现,以确保守护进程中的状态和内核里的防火墙是一致的。

另外,firewall daemon 无法解析由ip*tables 和ebtables 命令行工具添加的防火墙规则。

守护进程通过D-BUS 提供当前激活的防火墙设置信息,也通过D-BUS 接受使用PolicyKit 认证方式做的更改。

“守护进程”应用程序、守护进程和用户可以通过D-BUS 请求启用一个防火墙特性。

特性可以是预定义的防火墙功能,如:服务、端口和协议的组合、端口/数据报转发、伪装、ICMP 拦截或自定义规则等。

该功能可以启用确定的一段时间也可以再次停用。

通过所谓的直接接口,其他的服务(例如libvirt )能够通过iptables 变元(arguments)和参数(parameters)增加自己的规则。

amanda 、ftp 、samba 和tftp 服务的netfilter 防火墙助手也被“守护进程”解决了,只要它们还作为预定义服务的一部分。

附加助手的装载不作为当前接口的一部分。

由于一些助手只有在由模块控制的所有连接都关闭后才可装载。

因而,跟踪连接信息很重要,需要列入考虑范围。

静态防火墙(system-config-firewall/lokkit)使用system-config-firewall 和lokkit 的静态防火墙模型实际上仍然可用并将继续提供,但却不能与“守护进程”同时使用。

用户或者管理员可以决定使用哪一种方案。

在软件安装,初次启动或者是首次联网时,将会出现一个选择器。

通过它你可以选择要使用的防火墙方案。

其他的解决方案将保持完整,可以通过更换模式启用。

firewall daemon 独立于system-config-firewall,但二者不能同时使用。

使用iptables和ip6tables的静态防火墙规则如果你想使用自己的iptables 和ip6tables 静态防火墙规则, 那么请安装iptables-services 并且禁用firewalld ,启用iptables 和ip6tables:yum install iptables-servicessystemctl mask firewalld.servicesystemctl enable iptables.servicesystemctl enable ip6tables.service静态防火墙规则配置文件是/etc/sysconfig/iptables 以及/etc/sysconfig/ip6tables . 注:iptables 与iptables-services 软件包不提供与服务配套使用的防火墙规则. 这些服务是用来保障兼容性以及供想使用自己防火墙规则的人使用的. 你可以安装并使用system-config-firewall 来创建上述服务需要的规则. 为了能使用system-config-firewall, 你必须停止firewalld.为服务创建规则并停用firewalld 后,就可以启用iptables 与ip6tables 服务了: systemctl stop firewalld.servicesystemctl start iptables.servicesystemctl start ip6tables.service什么是区域?网络区域定义了网络连接的可信等级。

这是一个一对多的关系,这意味着一次连接可以仅仅是一个区域的一部分,而一个区域可以用于很多连接。

预定义的服务服务是端口和/或协议入口的组合。

备选内容包括netfilter 助手模块以及IPv4、IPv6地址。

端口和协议定义了tcp 或udp 端口,端口可以是一个端口或者端口范围。

ICMP阻塞可以选择Internet 控制报文协议的报文。

这些报文可以是信息请求亦可是对信息请求或错误条件创建的响应。

伪装私有网络地址可以被映射到公开的IP地址。

这是一次正规的地址转换。

端口转发端口可以映射到另一个端口以及/或者其他主机。

哪个区域可用?由firewalld 提供的区域按照从不信任到信任的顺序排序。

丢弃任何流入网络的包都被丢弃,不作出任何响应。

只允许流出的网络连接。

阻塞任何进入的网络连接都被拒绝,并返回IPv4 的icmp-host-prohibited 报文或者IPv6 的icmp6-adm-prohibited 报文。

只允许由该系统初始化的网络连接。

公开用以可以公开的部分。

你认为网络中其他的计算机不可信并且可能伤害你的计算机。

只允许选中的连接接入。

(You do not trust the other computers on networks to not harm your computer. Only selected incoming connections are accepted.)外部用在路由器等启用伪装的外部网络。

你认为网络中其他的计算机不可信并且可能伤害你的计算机。

只允许选中的连接接入。

隔离区(dmz)用以允许隔离区(dmz)中的电脑有限地被外界网络访问。

只接受被选中的连接。

工作用在工作网络。

你信任网络中的大多数计算机不会影响你的计算机。

只接受被选中的连接。

家庭用在家庭网络。

你信任网络中的大多数计算机不会影响你的计算机。

只接受被选中的连接。

内部用在内部网络。

你信任网络中的大多数计算机不会影响你的计算机。

只接受被选中的连接。

受信任的允许所有网络连接。

我应该选用哪个区域?例如,公共的WIFI 连接应该主要为不受信任的,家庭的有线网络应该是相当可信任的。

根据与你使用的网络最符合的区域进行选择。

如何配置或者增加区域?你可以使用任何一种firewalld 配置工具来配置或者增加区域,以及修改配置。

工具有例如firewall-config 这样的图形界面工具,firewall-cmd 这样的命令行工具,以及D-BUS接口。

或者你也可以在配置文件目录中创建或者拷贝区域文件。

@PREFIX@/lib/firewalld/zones被用于默认和备用配置,/etc/firewalld/zones 被用于用户创建和自定义配置文件。

如何为网络连接设置或者修改区域区域设置以ZONE= 选项存储在网络连接的ifcfg文件中。

如果这个选项缺失或者为空,firewalld 将使用配置的默认区域。

如果这个连接受到NetworkManager 控制,你也可以使用nm-connection-editor 来修改区域。

由NetworkManager控制的网络连接防火墙不能够通过NetworkManager 显示的名称来配置网络连接,只能配置网络接口。

因此在网络连接之前NetworkManager 将配置文件所述连接对应的网络接口告诉firewalld 。

如果在配置文件中没有配置区域,接口将配置到firewalld 的默认区域。

如果网络连接使用了不止一个接口,所有的接口都会应用到fiwewalld。

接口名称的改变也将由NetworkManager 控制并应用到firewalld。

为了简化,自此,网络连接将被用作与区域的关系。

如果一个接口断开了,NetworkManager也将告诉firewalld从区域中删除该接口。

当firewalld由systemd或者init脚本启动或者重启后,firewalld将通知NetworkManager把网络连接增加到区域。

由脚本控制的网络对于由网络脚本控制的连接有一条限制:没有守护进程通知firewalld 将连接增加到区域。

这项工作仅在ifcfg-post 脚本进行。

因此,此后对网络连接的重命名将不能被应用到firewalld。

同样,在连接活动时重启firewalld 将导致与其失去关联。

现在有意修复此情况。

最简单的是将全部未配置连接加入默认区域。

区域定义了本区域中防火墙的特性:使用firewalld你可以通过图形界面工具firewall-config 或者命令行客户端firewall-cmd 启用或者关闭防火墙特性。

使用firewall-cmd命令行工具firewall-cmd 支持全部防火墙特性。

对于状态和查询模式,命令只返回状态,没有其他输出。

一般应用获取firewalld 状态firewall-cmd --state此举返回firewalld 的状态,没有任何输出。

可以使用以下方式获得状态输出:firewall-cmd --state && echo "Running" || echo "Not running"在Fedora 19 中, 状态输出比此前直观:# rpm -qf $( which firewall-cmd )firewalld-0.3.3-2.fc19.noarch# firewall-cmd --statenot running在不改变状态的条件下重新加载防火墙:firewall-cmd --reload如果你使用–complete-reload,状态信息将会丢失。

这个选项应当仅用于处理防火墙问题时,例如,状态信息和防火墙规则都正常,但是不能建立任何连接的情况。

获取支持的区域列表firewall-cmd --get-zones这条命令输出用空格分隔的列表。

获取所有支持的服务firewall-cmd --get-services这条命令输出用空格分隔的列表。

获取所有支持的ICMP类型firewall-cmd --get-icmptypes这条命令输出用空格分隔的列表。

列出全部启用的区域的特性firewall-cmd --list-all-zones输出格式是:<zone>interfaces: <interface1> ..services: <service1> ..ports: <port1> ..forward-ports: <forward port1> ..icmp-blocks: <icmp type1> ....输出区域<zone> 全部启用的特性。