活动目录常(AD)实用手册

- 格式:pdf

- 大小:1.60 MB

- 文档页数:66

AD域活动目录解决方案

Active Directory是Windows操作系统中提供的分布式目录服务,可用于组织网络中的用户、计算机、设备和其他资源,它还可以提供安全访问控制。

Active Directory(AD)域是一种用于管理客户端和服务器的扩展架构,其组织机构具备其他域管理的灵活性和可扩展性。

Active Directory域活动目录解决方案是使用Active Directory和其他安全技术,如Kerberos认证,来管理网络中的资源。

它可以提供一个中央位置,用于存储和管理所有网络中的计算机、文件、用户和应用程序等网络资源的信息和特征。

Active Directory域活动目录解决方案可以帮助提高网络的安全性和可用性,并有助于提高网络管理的效率。

该解决方案可以为网络管理员提供许多有用的工具,以便他们可以有效地管理网络中的用户、计算机、文件夹和其他资源。

Active Directory域还可以支持安全访问控制,这可以使网络中的资源保护得更加安全。

AD域活动目录解决方案可以提供企业级的安全性和访问控制,可以有效地实现多租户环境下的分布式目录服务。

它可以支持动态的目录结构和分层的安全管理,这些结构可以帮助企业更好地管理其网络资源。

AD 域活动目录解决方案还可以支持远程访问、打印服务、虚拟网络管理和其他网络功能,使网络管。

Microsoft活动目录(AD)解决方案Active Directory使用了一种结构化的数据存储方式,并以此作为基础对目录信息进行合乎逻辑的分层组织。

从信息技术部门人员来说,如何整合现有IT环境中的资源,将IT 环境的管理由松散方式变为集中管理的方式,减轻日常管理维护负担,提升IT生产力。

从最终用户来说,如何能够实现单一的身份验证,快速的访问企业内部的各种资源,较少的宕机时间也是最大的愿望。

作用:1.集中的组织与管理网络内的服务器及客户端2.统一的数据组织与资源管理3.单一登录的网络环境4.集中化的软件部署与运行限制5.功能强大并易于扩展的IT基础架构整合现有信息技术环境,就是将客户端与服务器由现有的工作组模式的环境平滑迁移至基于活动目录的域模式,统一管理及身份验证信息,将信息统一由服务器发布,减少信息孤岛,增强信息技术易用性和安全性。

我们选择的Windows Server 活动目录产品融合了一些新的技术特点,使我们有理由相信我们推荐的企业网目录管理服务方案最能适合企业的应用,这些特点包括:•DNS 集成活动目录使用域名系统( Domain Name System ,简称 DNS )。

这使得运行在 TCP/IP 网络上的计算机可以识别和连接另一台计算机。

DNS 域和 Windows Server 的域自然而有机的结合在一起,使得整个目录结构成树型分布,具有了DNS 的层次感觉,也使得Windows Serever 系统能够支撑庞大的目录结构,是的目录对象涵盖了整个网络元素:用户,计算机,打印机,共享文件夹,应用程序,管理策略等。

•目录定位服务通过 DNS 服务中的 Service Resource Record ( SRV RR )记录公布提供目录服务的服务器地址,SRV RR 中的附加信息指出了服务器的优先权及重要度,使得客户可以选择他们所需要的最好的服务器。

DNS 记录也可以集成到目录中,随着目录复制而达到 DNS 复制的目的。

活动目录管理指导手册活动目录管理指导手册活动目录是什么?这是一项微软技术,设计用在Windows环境中来展示多种服务,包括基于Kerberos的认证、政策分派、软件部署和目录服务。

这个活动目录专题页为您提供活动目录操作、脚本信息、域名系统、群组策略、灾难恢复、LDAP和其它方面的技巧。

我们的内容专为帮助Windows管理员更加了解Windows Server 2003、2008和2008 R2的活动目录,更详细地了解更多新功能。

Windows Server 2008 R2活动目录全面解析调查显示,在Windows Server 2008 R2的各项热门功能的评选中,活动目录以傲人姿态轻松夺冠。

那么,我们不得不疑问,它的魅力来自哪里呢?又是哪些过人之处吸引了各层级用户的目光?对于这些问题,本专题将一一为您解答。

Windows Server 2008 R2热门功能:活动目录最受青睐Windows Server 2008 R2的新款活动目录管理中心好在哪里?Windows Server 2008 R2新款活动目录管理中心的重要功能Windows Server 2008 R2活动目录新特征Windows Server 2008 R2活动目录新功能Windows Server 2008 R2里的活动目录网络服务新特色活动目录中的域控制问题域控制是活动目录管理中很重要的一个部分,在域控制过程中,我们不可避免地用到各种辅助工具,也会遇到各种复杂的问题,那么,有哪些工具是我们常见到的呢?又有哪些棘手的问题其实可以化繁为简呢?请您听我一一道来。

常见的域控制准备工具链接标识符错误解决方案:如何应对域控制准备工具错误?紧跟潮流您虚拟域控制器了吗?七步正确虚拟域控制器活动目录技巧汇总活动目录的操作运用过程中,会不断出现各种问题中断我们的操作或是让操作过程更为复杂艰难。

专家们在实践过程中,整理了令人困扰的几个问题,并针对这些问题,给出了实用的应对技巧和措施,或许您想了解的就在其中。

A D A d m i n i s t r a t i v e S n a p-i n s A n d T o o l s常用A D管理组件和工具一、活动目录的管理插件有如下:Active Directory Users and ComputersActive Directory Domains and TrustsActive Directory Sites and ServicesActive Directory SchemaActive Directory Service Interfaces (ADSI)二、活动目录修改及查询命令dsadd命令(创建活动目录对象):用于在AD中创建OU、用户、组、联系人等对象,但是不能对AD中的对象进行修改,下面逐一进行介绍。

1、创建组织单位:命令格式:dsadd ou <OUDN> [-desc 描述] [{-s 服务器|-d 域}] [-u 用户名] [-p {密码|*}] [-q] [{-uc|-uoc|-uci}]注意:OU名称应为要创建的OU的LDAP绝对路径(DN,Distinguished Name),如果DN中包含空格,应该在路径两端使用双引号。

例如要在域中建立一个名为finance的OU,可以执行以下命令:C:\>dsadd ou ou=finance,dc=yjx,dc=com -desc "财务部"2、创建域用户帐户命令格式:dsadd user <UserDN> [-samid <SAMName>] -pwd {<Password>|*} –upn UPN例如要在域中建立一个名为mike的用户帐户,该用户将位于sales OU中,其显示名称为“mike yang”,则可以执行以下命令:C:\>dsadd user cn=mike,ou=sales,dc=yjx,dc=com -samid mike -pwd benet3.0 -display “mike yang”3、创建计算机帐户命令格式:dsadd computer <ComputerDN>要在域中的sales OU中建立一个名为client-2的计算机帐户,可以执行以下命令:C:\>dsadd computer cn=client-2,ou=sales,dc=yjx,dc=com要在域中的sales OU中建立一个名为client-3的计算机帐户,并设置计算机账户的描述信息为“测试工作站”,可以执行以下命令:C:\>dsadd computer cn=client-3,ou=sales,dc=yjx,dc=com -desc 测试工作站4、创建联系人命令格式:dsadd contact <ContactDN> [-fn <FirstName>] [-mi <Initial>] [-ln <LastName>] [-display <DisplayName>] [-desc <Description>]要在域中的sales OU中建立一个名为杨建新的联系人,执行以下命令:C:\>dsadd contact cn=杨建新,ou=sales,dc=yjx,dc=com -fn jianxin -ln yang -display 杨建新dsmod命令(修改活动目录对象):用于修改AD对象的属性,可以对OU、用户、组、联系人等对象进行修改。

实验五活动目录服务(AD的安装、加入和退出域、域用户的管理和配置)【实验目的】1、理解域的概念,掌握AD的安装方法。

2、掌握加入和退出域的方法。

3、掌握域用户的管理和配置,组的规划和建立。

4、了解Windows Server 2003域用户和本地用户的区别。

5、理解组的概念和作用,认识组的类型。

【实验内容】1、练习AD的安装方法,2、练习加入和退出域的方法。

3、练习域用户的管理和配置,组的规划和建立【实验步骤】一、安装活动目录1)新建DC的角色。

在开始菜单中点击“管理您的服务器”,在打开的画面中点击“添加或删除角色”。

2)在“预备步骤”对话框中,单击[下一步]按钮,出现“服务器角色”对话框后,选择“域控制器”,按[下一步]继续。

3)在“选择总结”对话框中,单击[下一步]按钮,随后会进入AD安装向导过程,(如果直接执行“dcpromo”命令也可以启动AD安装向导,则可以省略前三个步骤),单击[下一步]按钮。

4)出现“操作系统兼容性”对话框,单击[下一步]按钮,在“域控制器类型”对话框中,我们将在这个向导中建立一个新域的DC和林,所以我们选择“新域的域控制器”,按[下一步]按钮继续。

5)选择“在新林中的域”,按[下一步]按钮继续,。

6)出现如下图所示,在“新域的DNS全名”文本框中输入新建域的DNS全名,例如: 或者或者之类的DNS全名。

按[下一步]按钮继续。

7)在“NetBIOS域名”对话框中,在“域NetBIOS名”文本框中输入NetBIOS域名,或者接受显示的名称。

NetBIOS域名是供早期的Windows用户用来识别新域的, 按[下一步]按钮继续。

8)在出现“数据库和日志文件夹”的对话框中(如下图),这些文件夹必须放在NTFS分区上,注意,基于最佳性和可恢复性的考虑,最好将活动目录的数据库和日志保存在不同的硬盘上。

按[下一步]按钮继续。

9)在出现“共享的系统卷”对话框中,该文件夹必须放在NTFS分区上,在Windows Server 2003中,Sysvol文件夹存放域的公用文件的服务器副本,它的内容将被复制到域中的所有域控制器上。

AD活动目录的详细安装步骤

安装活动目录的要点:

1、具有足够的磁盘空间;

2、至少具有一个NTFS分区;

3、如果DNS服务器不是本机,那么,应把要安装活动目录的计算机作为DNS的客户端。

具体步骤是:右击【网上邻居】,在弹出的快捷菜单中选择【属性】,右击【本地连接】选择【属性】,在弹出的窗口中选择【TCP/IP协议】,单击【属性】按钮。

设置好ip地址和DNS 服务器地址。

安装活动目录:

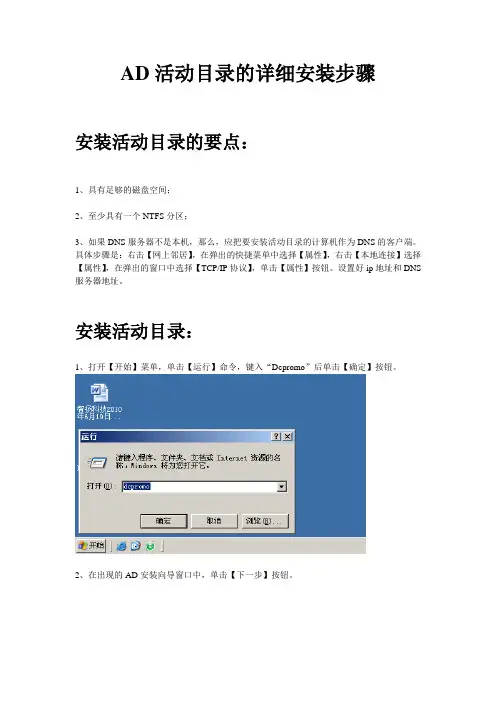

1、打开【开始】菜单,单击【运行】命令,键入“Dcpromo”后单击【确定】按钮。

2、在出现的AD安装向导窗口中,单击【下一步】按钮。

3、出现域控制器类型窗口,选中【新域的域控制器】,单击【下一步】按钮。

4、出现选择创建域的类型窗口,选中【在新林中的域】,单击【下一步】按钮。

5、出现新建域名窗口,键入要创建的域的域名,单击【下一步】按钮。

6、出现域NetBIOS名窗口,键入域的NetBIOS名,单击【下一步】按钮,向导会自动创建。

7、出现数据库和日志文件窗口,保持默认位即可,单击【下一步】按钮

8、出现共享的系统卷窗口,注意,文件夹所在分区必须是NTFS分区,保持默认位置即可,

单击【下一步】按钮。

9、如果当前设置的DNS无法解析的话,会出现一个DNS注册诊断的窗口,可以选择第二项,把本机装成DNS服务器,单击【下一步】按钮。

10、在弹出的权限窗口中,保持默认选项即可,单击【下一步】按钮。

一步】按钮。

12、向导会显示摘要,单击【下一步】按钮。

13、向导开始安装活动目录。

14、出现安装完成窗口,单击【完成】按钮,重新启动计算机即可。

《网络操作系统》课程实验二:活动目录AD配置及域管理一、实验目的:熟练掌握Win2003活动目录AD的安装和设置;设计和管理“域”。

二、实验属性:设计型三、实验环境Pentium 550Hz以上的CPU;建议至少256MB的内存;建议硬盘至少2GB,并有1GB空闲空间。

四、实验课时2 学时五、实验内容在安装Active Directory前首先确定DNS服务正常工作,下面来安装根域为 的第一台域控制器。

运行Active Directory安装向导将Windows server 2003计算机配置为域控制器,创建一个新域或者向现有的域添加其他域控制器。

创建用户账户和计算机账户。

在服务器上为域中用户创建资源共享(见附录)。

*建立域间的信任关系。

六、实验步骤0、安装前准备(1)已安装Windows Server 版操作系统,且至少有一个NTFS分区。

此外已经安装并配置了DNS协议,并且DNS服务支持SRV记录和动态更新协议。

(2)首先规划好整个系统的域结构。

活动目录可包含一个或多个域。

如果整个系统的目录结构规划不合理,层次不清晰,则不能很好地发挥活动目录的优越性。

(3)策划域和账户命名。

活动目录域名通常是该域的完整DNS名称;每个用户账户在活动目录中都有一个用户登录名、一个Windows Server 2003以前版本的用户登录名(安全账户管理员的账户名)和一个用户主要名称后缀。

用户主要名称由用户账户名称和表示用户账户所在域的域名组成,这是登录到 Windows Server 2003域的标准用法。

其标准格式为user@,类似于个人的电子邮件地址。

(4)设置域间的信任关系。

1、活动目录安装过程(1)利用配置您的服务器向导:或:利用配置服务器启动位于%System root%\System32中的Active Directory安装向导程序DCPromo.exe,单击[下一步]或[确定]。

(2)由于所建立的是域中的第一台域控制器,故选择[新域的域控制器]单击[下一步]。

TAM零信任身份服务中心使用手册本文中出现的任何文字描述、文字格式、插图、照片、方法等内容,除另有特别注明,版权均属杭州安恒信息技术股份有限公司(简称“安恒信息”)所有,受到有关产权及版权法保护。

任何个人、机构未经安恒信息的书面授权许可,不得以任何方式复制或引用本文的任何片段。

经授权使用本文中内容的单位或个人,应在授权范围内使用,并注明“来源:安恒信息”。

违反上述声明者,安恒信息保留追究其法律责任的权利。

除杭州安恒信息技术股份有限公司的商标外,本手册中出现的其他商标、产品标识及商品名称,由各自权利人拥有。

目录前言 (I)一. 平台概述 (1)1.1产品特点 (1)1.2运行环境 (2)二. 使用说明 (3)2.1用户登入/登出 (3)2.1.1 管理员WEB登录概述 (3)2.1.2 管理员退出WEB后台 (4)2.1.3 管理员修改WEB后台密码 (4)2.1.4 WEB后台功能简介 (5)2.2资源系统 (6)2.2.1 用户概览 (6)2.2.2 身份管理 (7)2.2.3 应用管理 (26)2.2.4 服务管理 (51)2.2.5 系统设置 (59)2.3认证系统 (64)2.3.2 终端认证管理 (72)2.4授权系统 (76)2.4.1 应用访问权限 (77)2.4.2 页面访问权限 (78)2.4.3 API访问权限 (78)2.4.1 管理员权限 (80)2.4.2 应用动态授权策略 (80)2.4.3 应用安全组 (81)2.4.4 用户组 (82)2.5安全中心 (84)2.5.1 安全基线 (84)2.5.2 特征管理 (87)2.5.3 日志管理 (87)2.5.4 终端数据管理 (88)2.6系统管理 (89)2.6.1 DNS服务配置 (89)2.6.2 许可证管理 (92)2.6.4 网卡监控配置 (93)2.6.5 主机KPI配置 (93)2.6.6 责任人监控配置 (93)2.6.7 数据同步配置 (93)2.6.8 消息通知配置 (93)2.6.9 系统升级 (94)2.6.10 终端升级 ............................................................................................................. 错误!未定义书签。

A D域控及组策略管理目录一、Active Directory(AD)活动目录简介1、工作组与域的区别域管理与工作组管理的主要区别在于:1)、工作组网实现的是分散的管理模式,每一台计算机都是独自自主的,用户账户和权限信息保存在本机中,同时借助工作组来共享信息,共享信息的权限设置由每台计算机控制。

在网上邻居中能够看到的工作组机的列表叫浏览列表是通过广播查询浏览主控服务器,由浏览主控服务器提供的。

而域网实现的是主/从管理模式,通过一台域控制器来集中管理域内用户帐号和权限,帐号信息保存在域控制器内,共享信息分散在每台计算机中,但是访问权限由控制器统一管理。

这就是两者最大的不同。

2)、在“域”模式下,资源的访问有较严格的管理,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作,相当于一个单位的门卫一样,称为“域控制器(Domain Controller,简写为DC)”。

3)、域控制器中包含了由这个域的账户、密码、属于这个域的计算机等信息构成的数据库。

当电脑联入网络时,域控制器首先要鉴别这台电脑是否是属于这个域的,用户使用的登录账号是否存在、密码是否正确。

如果以上信息有一样不正确,那么域控制器就会拒绝这个用户从这台电脑登录。

不能登录,用户就不能访问服务器上有权限保护的资源,他只能以对等网用户的方式访问Windows共享出来的资源,这样就在一定程度上保护了网络上的资源。

而工作组只是进行本地电脑的信息与安全的认证。

2、公司采用域管理的好处1)、方便管理,权限管理比较集中,管理人员可以较好的管理计算机资源。

2)、安全性高,有利于企业的一些保密资料的管理,比如一个文件只能让某一个人看,或者指定人员可以看,但不可以删/改/移等。

3)、方便对用户操作进行权限设置,可以分发,指派软件等,实现网络内的软件一起安装。

4)、很多服务必须建立在域环境中,对管理员来说有好处:统一管理,方便在MS 软件方面集成,如ISA EXCHANGE(邮件服务器)、ISA SERVER(上网的各种设置与管理)等。

AD域管理员手册1.简介AD(Active Directory)是一种由Microsoft开发和提供的用于管理和控制Windows网络环境的目录服务。

作为域管理员,您的主要职责是管理和维护AD域环境,包括用户、计算机、群组和策略的管理。

本手册旨在为域管理员提供全面的指南和步骤,以便更好地理解和操作AD域环境。

2.AD域的组成和架构AD域由多个组织单位(Organizational Units,OU)组成,每个OU可以包含用户、计算机、群组和其他目录对象。

域中的目录对象通过域控制器(Domain Controller)进行管理和同步。

域控制器是运行Windows Server操作系统的服务器,它存储和分发AD数据库。

3.创建和管理用户4.管理计算机和群组域管理员也需要管理计算机和群组。

管理计算机可以包括加入域、域信任、远程管理和软件部署等操作。

群组的管理可以包括创建、加入、删除和管理群组成员等任务。

通过有效的计算机和群组管理,管理员可以更好地控制和维护AD域环境。

5.理解和配置AD域策略AD域策略是通过Group Policy对象(GPO)来配置域中的用户和计算机设置。

域管理员需要理解不同的GPO设置和策略,如密码策略、安全策略、软件安装和启动脚本等。

通过合理配置策略,管理员可以提高AD域的安全性和管理效率。

6.监控和故障排除域管理员还需要监控AD域环境,并及时进行故障排除和修复。

通过AD域控制器的监控工具和日志,管理员可以实时查看域控制器的健康状态和性能。

此外,了解常见的故障和错误代码,并掌握相应的排查和修复方法也是一项必备技能。

7.定期备份和恢复域管理员需要定期备份AD域数据库和相关的系统状态。

在遭遇系统故障或数据丢失时,可以通过备份进行快速恢复。

同时,也需要进行测试和验证备份的完整性和可用性,以确保在关键时刻可以有效使用备份。

8.安全性和授权管理最后,域管理员需要注重AD域的安全性和授权管理。

Active Directory(AD)实用手册Active Directory(AD)实用手册活动目录(Active Directory)是面向Windows Standard Server、Windows Enterprise Server以及Windows Datacenter Server的目录服务。

Active Directory存储了有关网络对象的信息,并且让管理员和用户能够轻松地查找和使用这些信息。

在本期专题里,我们提供了活动目录的使用技巧,如解决在Active Directory环境里Windows 登录性能问题与使用Active Directory标识和追踪虚拟机等,涵盖了虚拟化、灾难恢复等方面。

AD介绍在本系列第一篇文章中,我们将介绍如何使用Active Directory跟踪虚拟化资源。

第二篇文章讨论如何使用脚本进行Active Directory计算机对象Description查询;第三部分在Active Directory范式的基础上做了进一步扩展,其中包括用一个自定义属性来标识计算机是物理平台还是虚拟平台。

使用Active Directory标识和追踪虚拟机查询Active Directory的方法介绍如何自定义Active Directory模式?AD与灾难恢复对于活动目录,什么因素会产生一个良好的灾难恢复计划?在多域林中如何恢复活动目录根域?我们以两个分别为和的域作为例子……如何在多域林中恢复活动目录根域?活动目录林的灾难预防策略活动目录林的灾难预防最佳方式AD与lingering object对于任何活动目录管理员来说,最让其烦恼的,是一些被称为延迟对象的奇怪小东西。

本系列文章详细介绍如何查找、删除与恢复lingering object的操作步骤。

如何查找活动目录中的lingering object?如何删除活动目录里的lingering object?修复活动目录林中的lingering object问题AD技巧集Active Directory环境里Windows登录性能问题如何解决?在Windows Server 2008 R2版本里,AD有哪些新的改动?快照功能如何使用?在虚拟化平台vSpere里,AD能做什么事情……本部分介绍AD的一些实用技巧。

解决在Active Directory环境里Windows登录性能问题Windows Server 2008 R2活动目录新特征如何使用Windows Server 2008里的Active Directory快照?使用Windows Active Directory组控制vSpere管理权限在Active Directory管理里创建taskpad view使用Active Directory标识和追踪虚拟机在本系列文章的第一篇文章中,TechTarget中国的虚拟化专家Chris Wolf将介绍如何使用Active Directory跟踪虚拟化资源。

随着很多企业部署越来越多的虚拟化平台,如何区分物理服务器和虚拟服务器也变得越来越难。

有些管理员在每台虚拟机的主机名后加上“_vm”以示区别。

然而,很多企业不喜欢这种方法,因为任何名字的变化都会影响到用户和应用程序访问虚拟机数据信息的方式。

在服务器转变为虚拟机之后,改变服务器的名字可能也会影响到服务器本地安装的应用程序和服务。

如果管理员对一台遵循从物理平台到虚拟平台(P2V)迁移的服务器重新命名,他们通常使用DNS中的CNAME记录,以此来保证名字解析的透明性。

但是,这种方法增加了对服务器资源管理的额外复杂度。

另外一种标识服务器对象(无论是虚拟环境还是物理环境)的方法是使用每一台计算机对象Active Directory中的Description属性。

已经有一些企业使用Description属性来标识一台计算机的位置、部门或者角色。

考虑到这一点,使用Description属性可能要求用户能够简洁地标识出是物理平台还是虚拟平台。

例如,可以使用如下的命名规范:Ps – Physical serverVesx – VMware ESX VMVms – Microsoft Virtual Server VMVxen – Xen VMVvi – Virtual Iron VMVvz – SWsoft Virtuozzo virtual private serverVscon – Solaris Container在所有Description属性中,我比较喜欢使用“P”作为物理平台的前缀,“V”作为虚拟平台的前缀。

这样做的话可以使用户使用脚本语句对所有的虚拟机做查询操作,例如,仅通过脚本查询每一台计算对象的Description属性的第一个字母。

图1和图2给出了通过计算机对象的Description属性标识虚拟机的两种方法:图1:使用Description属性标识一台Xen虚拟机图2:使用Description属性标识一台物理服务器,以及其位置、部门和角色有了这些合适的命名规范,通过使用Active Directory Users and Computers和给这些对象排序(使用Description属性),就可以很快地在任何一个Active Directory 容器中定位到虚拟机对象。

点击Active Directory Users and Computers中的Description列就可以做到这些,双击的话就可以按照降序排序。

如图3是一个通过Description排序计算机对象的例子:图3:在Active Directory Users and Computers中排序虚拟机计算机对象在大型企业中,很多管理员发现Active Directory查询属性非常有用。

例如,为了定位所用域中的成员计算机(这些计算机都是ESX虚拟机),以下几个步骤就非常必要:1.在Active Directory Users and Computers窗口,右键点击“Domain Object”,选择“Find”2.在“Find”对话框,点击“Find Drop-down”菜单,选择“Computers”3.接下来,点击“Advanced”属性页。

在“Advanced”属性页下,点击“Field”按钮,在复合的drop-down菜单中选择“Description”4.在“Condition Drop-down”菜单中,选择“Starts With”5.在“Value”属性中输入“Vesx”,注意如果需要搜索所有虚拟机,只需输入“V”6.接下来,点击“Add”按钮7.现在可以点击“Start”开始查询(如图4),就可以显示出那些Description属性以“Vesx开头”的计算机对象图4:ESX虚拟机Active Directory查询当然,使用Active Directory Users and Computers GUI只能完成这些工作。

在大型环境中,用户可能希望使用脚本语言来填充每一台计算机对象的Description属性。

下面的SetDescription.vbs脚本就可以从一个文本文件中读取一个计算机列表,也可以修改这些已有的Description属性,确保其有一个物理或者虚拟的标识符作为前缀。

'SetDescription.vbs'Adds virtual or physical descriptor to'computer description attribute.'set variables'strPrefix -- physical or virtual identifier prefix' Prefix values:' Ps – Physical server' Vesx – VMware ESX VM' Vms – Microsoft Virtual Server VM' Vxen – Xen VM' Vvi – Virtual Iron VM' Vvz – SWsoft Virtuozzo virtual private server' Vscon – Solaris ContainerstrPrefix = "Vesx"'strDomainTarget -- this is the AD container' where the target computer accounts are located strDomainTarget = "cn=computers,dc=virtual,dc=net"'strSourceFile -- file that contains computer' account liststrSourceFile = "c:\computers.txt"' ConstantsConst ForReading = 1'Open Source FileSet objFSO = CreateObject("Scripting.FileSystemObject") set objSourceFile = objFSO.OpenTextFile(strSourceFile,_ ForReading, True)'Connect to Directory Service'Modify computer description for each computer in' source file listDo Until objSourceFile.AtEndOfStreamstrcomputer = objSourceFile.ReadlinestrADSpath = "LDAP://cn=" & strcomputer & _"," & strDomainTargetSet objComputer = GetObject(strADSpath)strOldDes = objcomputer.descriptionIf strOldDes = "" thenstrNewDes = strPrefixElsestrNewDes = strPrefix & " - " & strOldDesEnd Ifobjcomputer.Put "Description", strNewDesobjcomputer.SetInfoLoop注意:在上述脚本中,需要修改如下的三个变量:strPrefix∙strDomainTarget∙strSourceFilestrPrefix标识虚拟机的前缀,用来给每台计算机Description属性赋值。