09_安全功能命令

- 格式:doc

- 大小:610.50 KB

- 文档页数:62

迈普S3300系列交换机配置手册手册简介本手册适用于SM3300-28T-AC、SM3300-52T-AC、SM3300-28TP-AC、SM3300-52TP-AC。

本手册由两部分组成:《迈普S3300系列交换机操作手册》、《迈普S3300系列交换机命令手册》。

手册内容简介《迈普S3300系列交换机操作手册》01_基本管理操作交换机的配置管理方式和对应的基本配置,包括带外管理、SNMP管理、telnet管理、web管理,软件升级方法,集群网管配置。

02_端口操作以太网端口、端口隔离、端口汇聚的操作、ULDP、LLDP以及JUMBO的配置。

03_VLAN和MAC 地址操作VLAN、private VLAN、GVRP、QinQ、VLAN-translation 、动态VLAN。

MAC地址表配置,包括MAC地址绑定和MAC 地址过滤。

04_MSTP操作STP、MSTP的配置。

05_Qos、PBR及基于流的重定向操作COS、TOS、DSCP优先级配置,数据分类和转发策略的配置、IPv6 QOS的配置和使用。

06_三层转发及ARP 操作IPv4/v6接口配置,IPv6各种隧道配置,ARP配置,ARP 、ND绑定配置,防ARP扫描配置,免费ARP功能配置,ND Snooping配置。

07_DHCP及相关操作DHCP配置,DHCP option82配置以及DHCP Snooping配置,DHCPv6 Snooping配置。

08_路由协议操作IPv4/v6的各种路由协议,包括RIP、RIPng、RIP路由聚合、IPv4/v6黑洞路由以及静态路由配置。

09_组播协议操作IGMP Snooping、MLDV2-snooping、组播VLAN。

10_安全功能操作IP ACL、扩展的IP ACL、MAC ACL、MAC-IP ACL、IPv6 ACL的配置,802.1x协议的配置,端口、VLAN中MAC、IP数量限制功能配置,TACACS+配置。

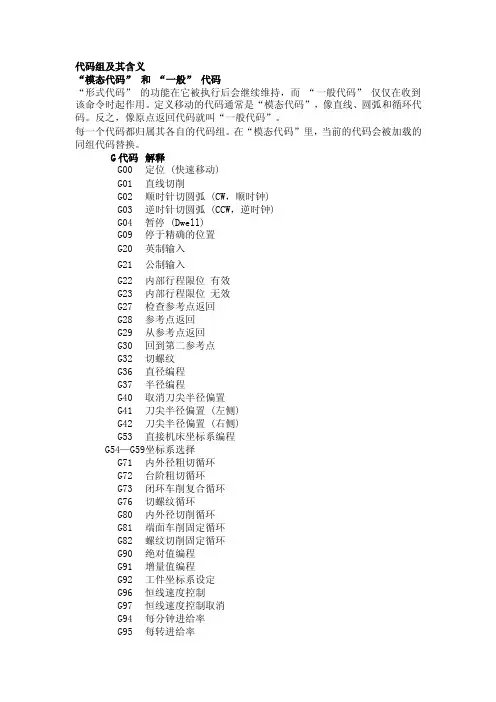

代码组及其含义“模态代码” 和“一般” 代码“形式代码” 的功能在它被执行后会继续维持,而“一般代码” 仅仅在收到该命令时起作用。

定义移动的代码通常是“模态代码”,像直线、圆弧和循环代码。

反之,像原点返回代码就叫“一般代码”。

每一个代码都归属其各自的代码组。

在“模态代码”里,当前的代码会被加载的同组代码替换。

G代码解释G00 定位 (快速移动)G01 直线切削G02 顺时针切圆弧 (CW,顺时钟)G03 逆时针切圆弧 (CCW,逆时钟)G04 暂停 (Dwell)G09 停于精确的位置G20 英制输入G21 公制输入G22 内部行程限位有效G23 内部行程限位无效G27 检查参考点返回G28 参考点返回G29 从参考点返回G30 回到第二参考点G32 切螺纹G36 直径编程G37 半径编程G40 取消刀尖半径偏置G41 刀尖半径偏置 (左侧)G42 刀尖半径偏置 (右侧)G53 直接机床坐标系编程G54—G59 坐标系选择G71 内外径粗切循环G72 台阶粗切循环G73 闭环车削复合循环G76 切螺纹循环G80 内外径切削循环G81 端面车削固定循环G82 螺纹切削固定循环G90 绝对值编程G91 增量值编程G92 工件坐标系设定G96 恒线速度控制G97 恒线速度控制取消G94 每分钟进给率G95 每转进给率G00 定位1.格式:G00 X(U)_ Z(W)_2.说明:X、Z:为绝对编程时,快速定位终点在工件坐标系中的坐标;U、W:为增量编程时,快速定位终点相对于起点的位移量;G00 指令刀具相对于工件以各轴预先设定的速度,从当前位置快速移动到程序段指令的定位目标点。

G00 指令中的快移速度由机床参数“快移进给速度”对各轴分别设定,不能用F 规定。

G00 一般用于加工前快速定位或加工后快速退刀。

快移速度可由面板上的快速修调按钮修正。

G00 为模态功能,可由G01、G02、G03 或G32 功能注销。

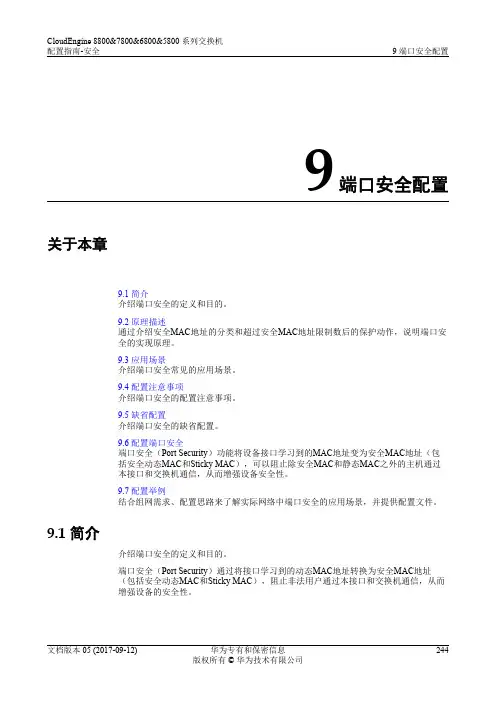

9端口安全配置关于本章9.1 简介介绍端口安全的定义和目的。

9.2 原理描述通过介绍安全MAC地址的分类和超过安全MAC地址限制数后的保护动作,说明端口安全的实现原理。

9.3 应用场景介绍端口安全常见的应用场景。

9.4 配置注意事项介绍端口安全的配置注意事项。

9.5 缺省配置介绍端口安全的缺省配置。

9.6 配置端口安全端口安全(Port Security)功能将设备接口学习到的MAC地址变为安全MAC地址(包括安全动态MAC和Sticky MAC),可以阻止除安全MAC和静态MAC之外的主机通过本接口和交换机通信,从而增强设备安全性。

9.7 配置举例结合组网需求、配置思路来了解实际网络中端口安全的应用场景,并提供配置文件。

9.1 简介介绍端口安全的定义和目的。

端口安全(Port Security)通过将接口学习到的动态MAC地址转换为安全MAC地址(包括安全动态MAC和Sticky MAC),阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

9.2 原理描述通过介绍安全MAC地址的分类和超过安全MAC地址限制数后的保护动作,说明端口安全的实现原理。

安全MAC地址的分类安全MAC地址分为:安全动态MAC与Sticky MAC。

表9-1安全MAC地址的说明l接口使能端口安全功能时,接口上之前学习到的动态MAC地址表项将被删除,之后学习到的MAC地址将变为安全动态MAC地址。

l接口使能Sticky MAC功能时,接口上的安全动态MAC地址表项将转化为Sticky MAC地址,之后学习到的MAC地址也变为Sticky MAC地址。

l接口去使能端口安全功能时,接口上的安全动态MAC地址将被删除,重新学习动态MAC地址。

l接口去使能Sticky MAC功能时,接口上的Sticky MAC地址,会转换为安全动态MAC地址。

超过安全MAC地址限制数后的动作接口上安全MAC地址数达到限制后,如果收到源MAC地址不存在的报文,端口安全则认为有非法用户攻击,就会根据配置的动作对接口做保护处理。

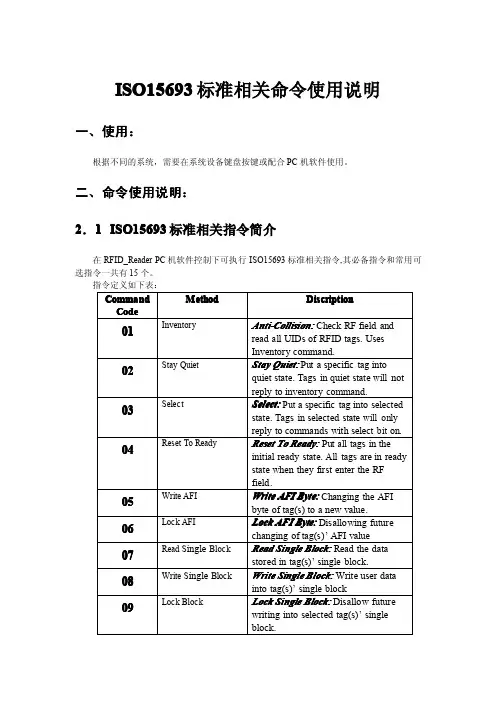

ISO15693标准相关命令使用说明一、使用:根据不同的系统,需要在系统设备键盘按键或配合PC机软件使用。

二、命令使用说明:2.1ISO15693标准相关指令简介在RFID_Reader PC机软件控制下可执行ISO15693标准相关指令,其必备指令和常用可选指令一共有15个。

指令定义如下表:Method DiscriptionCommandCode01Inventory Anti-Collision:Check RF field andread all UIDs of RFID esInventory command.02Stay Quiet Stay Quiet:Put a specific tag intoquiet state.Tags in quiet state will notreply to inventory command.03Select Select:Put a specific tag into selectedstate.Tags in selected state will onlyreply to commands with select bit on.04Reset To Ready Reset To Ready:Put all tags in theinitial ready state.All tags are in readystate when they first enter the RFfield.05Write AFI Write AFI Byte:Changing the AFIbyte of tag(s)to a new value.06Lock AFI Lock AFI Byte:Disallowing futurechanging of tag(s)’AFI value07Read S ingle Block Read Single Block:Read the datastored in tag(s)’single block.08Write S ingle Block Write Single Block:Write user datainto tag(s)’single block09Lock Block Lock Single Block:Disallow futurewriting into selected tag(s)’singleblock.Please note that this operationcannot be undone.Once locked,ablock cannot be unlocked again. 0A Read Multi Block Read Multi Block:Read the datastored in tag(s)’multi block.0B Write Multi Block Write Multi Block:Write user datainto tag(s)’multi block0C Write DSFID Write DSFID:Write a new DSFIDbyte value into tag(s).0D Lock DSFID Lock DSFID:Disallow changing ofDSFID byte value in the future fortag(s).0E Get System Info Get System Information:Get taginformation(e.g.manufacturer,size,etc)from tag.0F Get Multi BlockSecurity Status Get Multiple Block Security Status: Get the security status of block(s) from tag(s).2.2相关说明和使用要求对命令功能通俗的描述和使用相关要求如下:01(Inventory)指令:强制的指令,对应ISO15693标准的0x01指令;读取RF场强范围内处于激活状态的RFID标签。

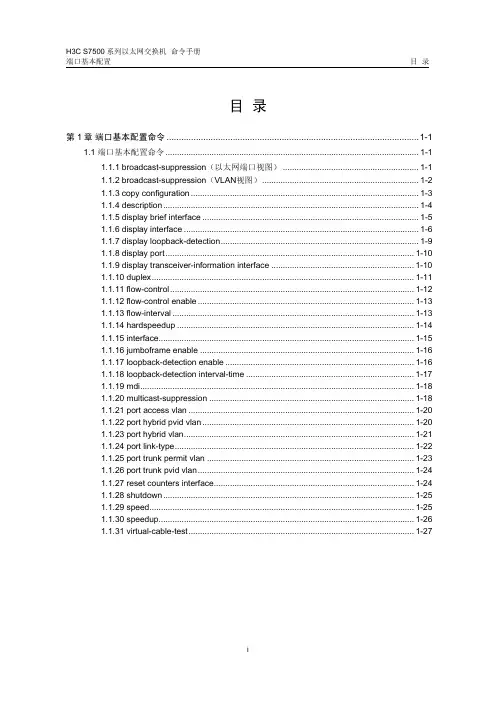

H3C S7500系列以太网交换机命令手册端口基本配置目录目录第1章端口基本配置命令.......................................................................................................1-11.1 端口基本配置命令..............................................................................................................1-11.1.1 broadcast-suppression(以太网端口视图)...........................................................1-11.1.2 broadcast-suppression(VLAN视图)....................................................................1-21.1.3 copy configuration...................................................................................................1-31.1.4 description...............................................................................................................1-41.1.5 display brief interface..............................................................................................1-51.1.6 display interface......................................................................................................1-61.1.7 display loopback-detection......................................................................................1-91.1.8 display port............................................................................................................1-101.1.9 display transceiver-information interface..............................................................1-101.1.10 duplex..................................................................................................................1-111.1.11 flow-control..........................................................................................................1-121.1.12 flow-control enable..............................................................................................1-131.1.13 flow-interval.........................................................................................................1-131.1.14 hardspeedup.......................................................................................................1-141.1.15 interface...............................................................................................................1-151.1.16 jumboframe enable.............................................................................................1-161.1.17 loopback-detection enable..................................................................................1-161.1.18 loopback-detection interval-time.........................................................................1-171.1.19 mdi.......................................................................................................................1-181.1.20 multicast-suppression.........................................................................................1-181.1.21 port access vlan..................................................................................................1-201.1.22 port hybrid pvid vlan............................................................................................1-201.1.23 port hybrid vlan....................................................................................................1-211.1.24 port link-type........................................................................................................1-221.1.25 port trunk permit vlan..........................................................................................1-231.1.26 port trunk pvid vlan..............................................................................................1-241.1.27 reset counters interface.......................................................................................1-241.1.28 shutdown.............................................................................................................1-251.1.29 speed...................................................................................................................1-251.1.30 speedup...............................................................................................................1-261.1.31 virtual-cable-test..................................................................................................1-27第1章端口基本配置命令1.1 端口基本配置命令1.1.1 broadcast-suppression(以太网端口视图)【命令】broadcast-suppression{ ratio | bandwidth bandwidth| pps pps }undo broadcast-suppression【视图】以太网端口视图【参数】ratio:指定以太网端口允许接收的最大广播流量的百分比,取值范围为1~100,缺省值为100。

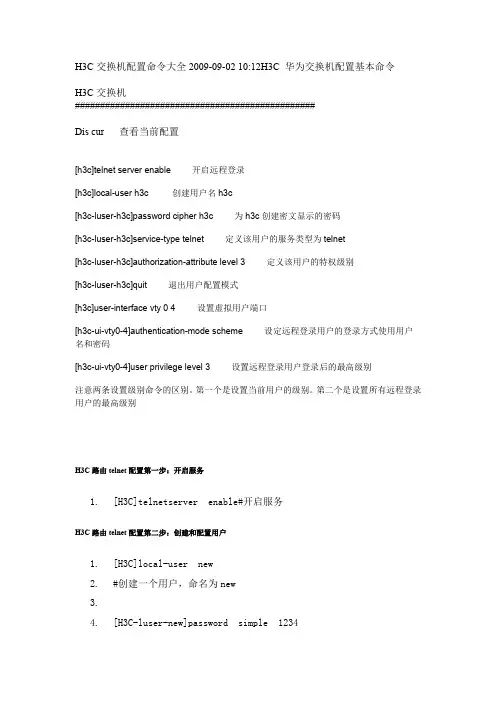

H3C交换机配置命令大全2009-09-02 10:12H3C 华为交换机配置基本命令H3C交换机################################################Dis cur 查看当前配置[h3c]telnet server enable 开启远程登录[h3c]local-user h3c 创建用户名h3c[h3c-luser-h3c]password cipher h3c 为h3c创建密文显示的密码[h3c-luser-h3c]service-type telnet 定义该用户的服务类型为telnet[h3c-luser-h3c]authorization-attribute level 3 定义该用户的特权级别[h3c-luser-h3c]quit 退出用户配置模式[h3c]user-interface vty 0 4 设置虚拟用户端口[h3c-ui-vty0-4]authentication-mode scheme 设定远程登录用户的登录方式使用用户名和密码[h3c-ui-vty0-4]user privilege level 3 设置远程登录用户登录后的最高级别注意两条设置级别命令的区别。

第一个是设置当前用户的级别。

第二个是设置所有远程登录用户的最高级别H3C路由telnet配置第一步:开启服务1.[H3C]telnetserver enable#开启服务H3C路由telnet配置第二步:创建和配置用户1.[H3C]local-user new2.#创建一个用户,命名为new3.4.[H3C-luser-new]password simple 12345.#设置用户密码为明文显示12346.7.[H3C-luser-new]service-typetelnet8.#设置用户类型为telnet9.10.[H3C-luser-new]authorization-attribute level 311.#设置用户级别为最高级312.13.[H3C-luser-new]quit14.15.[H3C]user-interface vty 0 416.#设置虚拟用户端口0-417.18.[H3C-ui-vty0-4]authentication-mode scheme19.#设置用户远程登录方式为使用用户名和密码20.21.[H3C-ui-vty0-4]user privilege level 322.#设置远程用户登录后的最高级别为323.24.[H3C]local-user aaa25.[H3C-luser-aaa]pa26.[H3C-luser-aaa]password si27.[H3C-luser-aaa]password simple aaa28.[H3C-luser-aaa]ser29.[H3C-luser-aaa]service-type tl [1D [1Del30.[H3C-luser-aaa]service-typetelnetle31.[H3C-luser-aaa]service-typetelnetlevel 332.^33.% Too many parameters found at '^' position.34.[H3C-luser-aaa] er35.[H3C-luser-aaa]er [1D [1D [1D [1Dser36.[H3C-luser-aaa]service-type tel37.[H3C-luser-aaa]service-typetelnet38.[H3C-luser-aaa]l39.[H3C-luser-aaa]logfile40.[H3C-luser-aaa]logfile41.[H3C-luser-aaa]logfile [1D [1D [1D [1D [1D [1D [1D [1D [1D [1D [1D [1D [1D [1Devel 3通过上述命令我们就完成了H3C路由telnet配置的工作了。

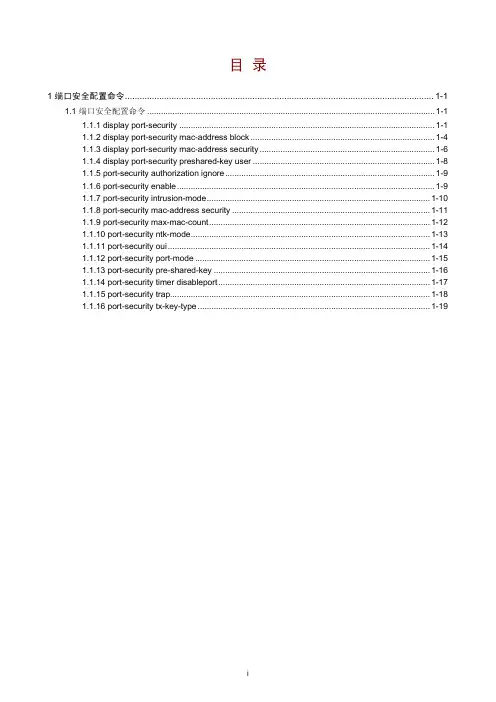

目录1 端口安全配置命令..............................................................................................................................1-11.1 端口安全配置命令.............................................................................................................................1-11.1.1 display port-security...............................................................................................................1-11.1.2 display port-security mac-address block................................................................................1-41.1.3 display port-security mac-address security............................................................................1-61.1.4 display port-security preshared-key user...............................................................................1-81.1.5 port-security authorization ignore...........................................................................................1-91.1.6 port-security enable................................................................................................................1-91.1.7 port-security intrusion-mode.................................................................................................1-101.1.8 port-security mac-address security......................................................................................1-111.1.9 port-security max-mac-count................................................................................................1-121.1.10 port-security ntk-mode........................................................................................................1-131.1.11 port-security oui..................................................................................................................1-141.1.12 port-security port-mode......................................................................................................1-151.1.13 port-security pre-shared-key..............................................................................................1-161.1.14 port-security timer disableport............................................................................................1-171.1.15 port-security trap.................................................................................................................1-181.1.16 port-security tx-key-type.....................................................................................................1-19z H3C WX系列无线控制产品包含无线控制器、无线控制业务板和有线无线一体化交换机的无线控制引擎模块,无线控制产品对相关命令参数的支持情况、缺省值及取值范围的差异内容请参见本模块的命令手册。

各种手机指令命令代码大全.txt结婚就像是给自由穿件棉衣,活动起来不方便,但会很温暖。

谈恋爱就像剥洋葱,总有一层让你泪流。

手机部资料:--------------------------- 国产手机 TI 平台 MTK 平台 ADI 平台展讯平台凯明平台英飞凌平台飞利浦平台摩托罗拉平台 --------------------------- 欢迎大家来顶!!!MTK平台手机指令大全设置指令:*#66*#中文语言:*#0086# + send查看版本:*#8375#软件版本:*#8882#测试:*#87#调试:*#8899# (?)默认语言:*#0000#+通话键设置英文:*#0044#+通话键繁体中文:*#0886#+通话键简体中文:*#0086#+通话键串号查询:*#06#原厂设置:*#66*#查看版本:*#8375#工厂指令:*#3646633#自动测试:*#87#软件版本:*#8882#*#035670766*001#*#035670766*002#有一些机器开机输入*#66*#不进测试的。

可以在开机瞬间,在按键灯亮和开机音乐响的时候快速按*#*#............*#就可进入测试科达Q191(MT6228平台)有些好象不支持,可惜啊..........诺基亚是国际知名手机品牌,它在中国市场上一直占据着很大一部分销售份额。

诺基亚手机拥有着时尚的外观和强大的功能,尤其是它出色的性能,经久耐用。

是赢得很多消费者喜爱的主要原因。

不少消费者在购买诺基亚手机之后,都会拿着说明书仔细阅读使用说明。

然而,不管是什么牌子的手机除了说明书上的那些说明文字之外,都还有很多用户并不知晓的操作命令!而这些使用命令却能够给我们的使用上提供很大的帮助。

1 输入*#06#:显示IMEI码2 输入*#0000#:显示软件版本 (部分型号如果不起作用,可按*#型号代码#,如*#6110#)第一行--软件版本;第二行--软件发布日期;第三行--手机型号3 输入*#92702689#查询更多的手机信息。

Windows操作系统电脑的运行代码大全欢迎阅读本篇文章,该文章将为大家介绍Windows操作系统电脑的运行代码大全。

作为一个广泛应用的操作系统,Windows为用户提供了丰富的功能和工具。

而在使用过程中,我们也可以通过运行代码的方式来完成一些特定的操作或加快操作的速度。

在下面的内容中,我们将为大家整理了一些常用的Windows运行代码,帮助大家更高效地使用Windows系统。

【01】清除DNS缓存在Windows系统中,运行代码可以帮助我们快速地清除DNS缓存。

只需要按下Win+R键,弹出运行窗口后,输入cmd并按下Enter键,打开命令提示符窗口。

在命令提示符窗口中,输入以下代码并按下Enter键即可清除DNS缓存。

ipconfig /flushdns【02】打开任务管理器任务管理器是一个非常有用的工具,可以帮助我们查看和管理正在运行的程序和进程。

通过运行代码,我们可以快速打开任务管理器,以便进行相关操作。

同样是按下Win+R键,弹出运行窗口后,输入以下代码并按下Enter键,即可打开任务管理器。

taskmgr【03】打开控制面板控制面板是Windows系统中管理和调整设置的一个重要工具。

同样,我们可以通过运行代码方式来快速打开控制面板。

只需要按下Win+R 键,弹出运行窗口后,输入以下代码并按下Enter键即可打开控制面板。

control【04】打开计算器计算器是我们在日常操作中经常使用的工具。

同样,通过运行代码,我们可以快速打开计算器。

按下Win+R键,弹出运行窗口后,输入以下代码并按下Enter键即可打开计算器。

calc【05】打开注册表编辑器注册表编辑器是用于查看和修改系统注册表的工具。

通过运行代码,我们可以快速打开注册表编辑器。

按下Win+R键,弹出运行窗口后,输入以下代码并按下Enter键即可打开注册表编辑器。

regedit【06】打开命令提示符窗口命令提示符是Windows系统中非常强大的功能之一,通过运行代码,我们可以很方便地打开命令提示符窗口。

安全功能操作目录目录第1章 ACL配置.................................................................................1-11.1 ACL介绍.....................................................................................................1-11.1.1 Access-list............................................................................................................1-11.1.2 Access-group.......................................................................................................1-11.1.3 Access-list动作及全局默认动作.......................................................................1-11.2 ACL配置.....................................................................................................1-21.3 ACL举例.....................................................................................................1-71.4 ACL排错帮助.............................................................................................1-8第2章 802.1x配置..............................................................................2-12.1 802.1x介绍..................................................................................................2-12.2 802.1x配置..................................................................................................2-22.3 802.1x应用举例..........................................................................................2-52.4 802.1x排错帮助..........................................................................................2-6ACL 配置第1章 1.1 1.1.1 1.1.2 1.1.3ACL 介绍ACL (Access Control Lists)是交换机实现的一种数据包过滤机制,通过允许或拒绝特定的数据包进出网络,交换机可以对网络访问进行控制,有效保证网络的安全运行。

第2章备份与压缩备份是系统管理员保证系统安全性的一种重要途径。

Linux系统的备份任务通过备份指令来完成,在备份的同时往往要结合压缩指令对所作的备份进行压缩。

本章介绍了Linux系统中备份与压缩相关的指令。

2.1 ar指令:创建、修改归档文件和从归档文件中提取文件【语法】ar 【选项】【参数】【功能介绍】ar指令可以创建、修改归档文件和从归档文件中提取文件。

【技巧提示】❑ar指令可把多个文件合并成一个归档文件进行备份。

并且归档文件内所有成员文件均保持原来的属性与权限。

❑ar指令主要的应用在C语言开发过程中将目标文件打包成一个库文件。

【典型示例】【示例36】创建和操纵归档文件(1)使用ar指令的“-rc”选项将文件“t1.0”和“t2.0”文件加入到归档文件中“mylib”中,在命令行中输入的命令示例如下:[root@localhost root]# ar -rc mylib.a t1.o t2.o #将t1.o,t2.o加入到归档文件mylib.a中此命令没有任何输出信息。

(2)使用ar指令的“-t”选项可以显示归档文件包中的内容列表,在命令行中输入的命令示例如下:[root@localhost root]# ar -t mylib.a#显示归档文件中所包含的文件列表输出信息如下:t1.ot2.o(3)使用ar指令的“-d”选项可以从归档包中删除指定文件,在命令行中输入的命令示例如下:[root@localhost root]# ar -d mylib.a t1.o#删除归档文件中的成员文件t1.o此命令没有任何输出信息。

此时要想显示“mylib”的内容,可以再次使用ar指令的“-t 选项,在命令行中输入的命令示例如下:[root@localhost root]# ar -t mylib.a#显示归档文件中所包含的文件列表输出信息如下:t2.o可以发现文件t1.o已经从“mylib.a”文件中删除。

目录第1章ACL配置命令 (1)1.1 absolute-periodic/periodic (1)1.2 absolute start (2)1.3 access-list(ip extended) (2)1.4 access-list(ip standard) (4)1.5 access-list(mac extended) (4)1.6 access-list(mac-ip extended) (5)1.7 access-list(mac standard) (7)1.8 clear access-group statistic (7)1.9 firewall (8)1.10 firewall default (8)1.11 ip access extended (8)1.12 ip access standard (9)1.13 ipv6 access-list (9)1.14 ipv6 access standard (9)1.15 {ip|ipv6|mac|mac-ip} access-group (10)1.16 mac access extended (10)1.17 mac-ip access extended (11)1.18 permit | deny( ip extended) (11)1.19 permit | deny(ip standard) (12)1.20 permit | deny(ipv6 standard) (13)1.21 permit | deny(mac extended) (14)1.22 permit | deny(mac-ip extended) (15)1.23 show access-lists (17)1.24 show access-group (18)1.25 show firewall (19)1.26 show ipv6 access-lists (19)1.27 show time-range (20)1.28 time-range (20)第2章802.1x配置命令 (22)2.1 debug dot1x detail (22)2.2 debug dot1x error (22)2.3 debug dot1x fsm (23)2.4 debug dot1x packet (23)2.5 dot1x accept-mac (23)2.6 dot1x eapor enable (24)2.7 dot1x enable (24)2.8 dot1x ipv6 passthrough (25)2.9 dot1x guest-vlan (25)2.10 dot1x macfilter enable (26)2.11 dot1x max-req (26)2.12 dot1x user free-resource (27)2.13 dot1x max-user macbased (27)2.14 dot1x max-user userbased (27)2.15 dot1x port-control (28)2.16 dot1x port-method (28)2.17 dot1x privateclient enable (29)2.18 dot1x re-authenticate (30)2.19 dot1x re-authentication (30)2.20 dot1x timeout quiet-period (30)2.21 dot1x timeout re-authperiod (31)2.22 dot1x timeout tx-period (31)2.23 dot1x unicast enable (31)2.24 dot1x web authentication enable (32)2.25 dot1x web redirect (32)2.26 dot1x web redirect enable (33)2.27 show dot1x (33)第3章端口、VLAN中MAC数量限制命令 (36)3.1 switchport mac-address dynamic maximum (36)3.2 vlan mac-address dynamic maximum (36)3.3 mac-address query timeout (37)3.4 show mac-address dynamic count (37)3.5 debug switchport mac count (38)3.6 debug vlan mac count (38)第4章AM配置命令 (39)4.1 am enable (39)4.2 am port (39)4.3 am ip-pool (39)4.4 am mac-ip-pool (40)4.5 no am all (40)4.6 show am (41)第5章安全特性配置命令 (42)5.1 dosattack-check srcip-equal-dstip enable (42)5.2 dosattack-check ipv4-first-fragment enable (42)5.3 dosattack-check tcp-flags enable (42)5.4 dosattack-check srcport-equal-dstport enable (43)5.5 dosattack-check tcp-fragment enable (43)5.6 dosattack-check tcp-segment (44)5.7 dosattack-check icmp-attacking enable (44)5.8 dosattack-check icmpV4-size (44)5.9 dosattack-check icmpv6-size (45)第6章TACACS+命令 (46)6.1 tacacs-server authentication host (46)6.2 tacacs-server key (46)6.3 tacacs-server timeout (47)6.4 debug tacacs-server (47)第7章RADIUS配置命令 (48)7.1 aaa enable (48)7.2 aaa-accounting enable (48)7.3 aaa-accounting update (48)7.4 debug aaa packet (49)7.5 debug aaa detail attribute (49)7.6 debug aaa detail connection (50)7.7 debug aaa detail event (50)7.8 debug aaa error (50)7.9 radius nas-ipv4 (51)7.10 radius nas-ipv6 (51)7.11 radius-server accounting host (51)7.12 radius-server authentication host (52)7.13 radius-server dead-time (53)7.14 radius-server key (53)7.15 radius-server retransmit (53)7.16 radius-server timeout (54)7.17 radius-server accounting-interim-update timeout (54)7.18 show aaa authenticated-user (55)7.19 show aaa authenticating-user (55)7.20 show aaa config (56)7.21 show radius count (57)第1章ACL配置命令1.1 absolute-periodic/periodic命令:[no] absolute-periodic{Monday|Tuesday|Wednesday|Thursday|Friday|Saturday| Sunday}<start_time>to{Monday|Tuesday|Wednesday|Thursday|Friday|Saturday| Sunday} <end_time>[no]periodic{{Monday+Tuesday+Wednesday+Thursday+Friday+Saturday+Sunday}|daily| weekdays |weekend} <start_time> to <end_time>功能:定义一周内的各种不同要求的时间范围,每周都循环这个时间。

参数:Friday Friday(星期五)Monday Monday (星期一)Saturday Saturday (星期六)Sunday Sunday (星期日)Thursday Thursday (星期四)Tuesday Tuesday (星期二)Wednesday Wednesday (星期三)daily Every day of the week (每天)weekdays Monday thru Friday (星期一到星期五)weekend Saturday and Sunday (星期六到星期日)start_time 开始时间点,HH:MM:SS (小时:分钟:秒)end_time 结束时间点,HH:MM:SS (小时:分钟:秒)注:time-range轮询时间是1分钟一次,所以时间的误差<=1分钟。

命令模式:时间范围模式缺省情况:没有时间范围配置使用指南:周期性的时间和日期,周期是定义每周的1~6 和周日的具体时间段,可以同时配置多个周期性时段,它们之间是“或”的关系。

它的形式是:day1 hh:mm:ss To day2 hh:mm:ss 或者{[day1+day2+day3+day4+day5+day6+day7]|weekend|weekdays|daily} hh:mm:ss To hh:mm:ss举例:使能在Tuesday到Saturday内的9:15:30到12:30:00时间段内配置生效Switch(config)#time-range dc_timerSwitch(Config-Time-Range-dc_timer)#absolute-periodic tuesday 9:15:30 to saturday 12:30:00使能在Monday、Wednesday、Friday和Sunday四天内的14:30:00到16:45:00时间段配置生效Switch (Config-Time-Range-dc_timer)#periodic monday wednesday friday sunday 14:30:00 to 16:45:001.2 absolute start命令:[no]absolute start <start_time> <start_data> [end <end_time> <end_data>]功能:定义一个绝对时间段,这个时间段是根据本设备的时钟运行。