Web应用安全解决方案

××Web应用安全解决方案

一、应用安全需求

1.针对Web的攻击

现代的信息系统,无论是建立对外的信息发布和数据交换平台,还是建立内部的业务应用系统,都离不开Web应用。Web应用不仅给用户提供一个方便和易用的交互手段,也给信息和服务提供者构建一个标准技术开发和应用平台。

网络的发展历史也可以说是攻击与防护不断交织发展的过程。目前,全球网络用户已近20 亿,用户利用互联网进行购物、银行转账支付和各种软件下载,企业用户更是依赖于网络构建他们的核心业务,对此,Web 安全性已经提高一个空前的高度。

然而,随着黑客们将注意力从以往对网络服务器的攻击逐步转移到了对Web 应用的攻击上,他们针对Web网站和应用的攻击愈演愈烈,频频得手。根据Gartner的最新调查,信息安全攻击有75%都是发生在Web应用而非网络层面上。同时,数据也显示,三分之二的Web站点都相当脆弱,易受攻击。

另外,据美国计算机安全协会(CSI)/美国联邦调查局(FBI)的研究表明,在接受调查的公司中,2004年有52%的公司的信息系统遭受过外部攻击(包括系统入侵、滥用Web应用系统、网页置换、盗取私人信息及拒绝服务等等),这些攻击给269家受访公

司带来的经济损失超过1.41亿美元,但事实上他们之中有98%的公司都装有防火墙。早在2002年,IDC就曾在报告中认为,“网络防火墙对应用层的安全已起不到什么作用了,因为为了确保通信,网络防火墙内的Web端口都必须处于开放状态。”

目前,利用网上随处可见的攻击软件,攻击者不需要对网络协议深厚理解,即可完成诸如更换Web网站主页、盗取管理员密码、破坏整个网站数据等等攻击。而这些攻击过程中产生的网络层数据,和正常数据没有什么区别。

2.Web安全防范

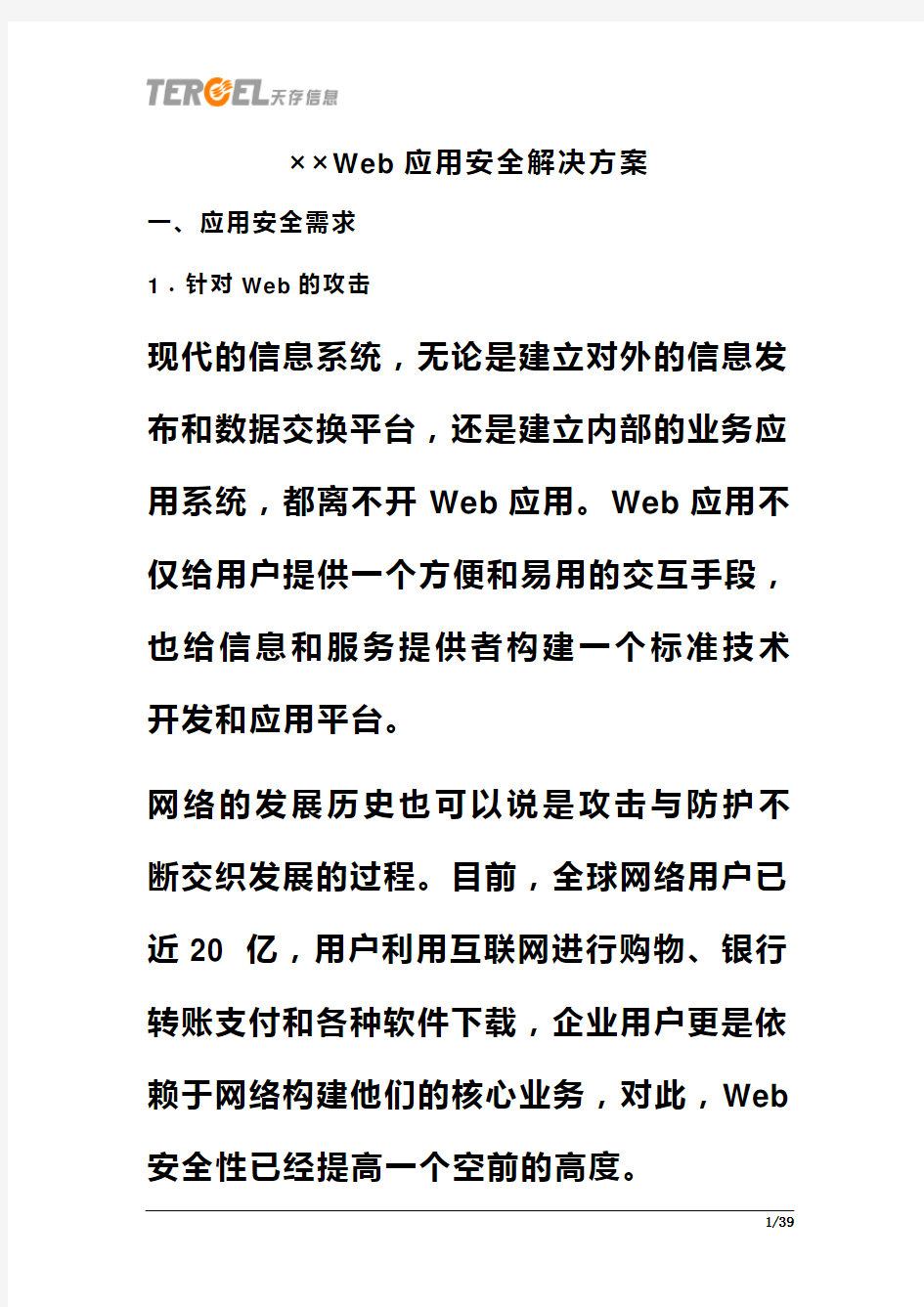

在Web应用的各个层面,都会使用不同的

技术来确保安全性,如图示1所示。为了保证用户数据传输到企业Web 服务器的传输安全,通信层通常会使用 SSL 技术加密数据;企业会使用防火墙和IDS/IPS 来保证仅允许特定的访问,所有不必要暴露的端口和非法的访问,在这里都会被阻止。

图示 1 Web 应用的安全防护

但是,即便有防火墙和IDS/IPS ,企业仍然不得不允许一部分的通讯经过防火墙,毕竟

防火

IDS/DoS 攻击 端口扫描 网络层

模式攻击 已知Web 服务器漏洞

跨站脚本 注入式攻击 恶意执行 网页篡改

Web 服务器 数据库服务器

Web 应应用服务器

Web 应用的目的是为用户提供服务,保护措施可以关闭不必要暴露的端口,但是Web 应用必须的80 和443端口,是一定要开放的。可以顺利通过的这部分通讯,可能是善意的,也可能是恶意的,很难辨别。而恶意的用户则可以利用这两个端口执行各种恶意的操作,或者偷窃、或者操控、或者破坏Web 应用中的重要信息。

然而我们看到的现实确是,绝大多数企业将大量的投资花费在网络和服务器的安全上,没有从真正意义上保证Web 应用本身的安全,给黑客以可乘之机。如图示3所示,在目前安全投资中,只有10%花在了如何防护应用安全漏洞,而这却是75%的攻击来

源。正是这种投资的错位也是造成当前Web 站点频频被攻陷的一个重要因素。

图示 2 安全风险和投资

3.Web 漏洞

Web 应用系统有着其固有的开发特点:经常更改、设计和代码编写不彻底、没有经过严格的测试等,这些特点导致Web 应用出现

75%

25% 10%

90%

Web 应用 网络服

安全风险

安全投资

了很多的漏洞。另外,管理员对Web服务器的配置不当也会造成很多漏洞。

目前常用的针对Web服务器和Web应用漏洞的攻击已经多达几百种,常见的攻击手段包括:注入式攻击、跨站脚本攻击、上传假冒文件、不安全本地存储、非法执行脚本和系统命令、源代码泄漏、URL访问限制失效等。攻击目的包括:非法篡改网页、非法篡改数据库、非法执行命令、跨站提交信息、网站资源盗链、窃取脚本源程序、窃取系统信息、窃取用户信息等。

二、产品概况

1.iGuard网页防篡改系统

iGuard网页防篡改系统采用先进的Web服

务器核心内嵌技术,将篡改检测模块(数字水印技术)和应用防护模块(防注入攻击)内嵌于Web服务器内部,并辅助以增强型事件触发检测技术,不仅实现了对静态网页和脚本的实时检测和恢复,更可以保护数据库中的动态内容免受来自于Web的攻击和篡改,彻底解决网页防篡改问题。

iGuard的篡改检测模块使用密码技术,为网页对象计算出唯一性的数字水印。公众每次访问网页时,都将网页内容与数字水印进行对比;一旦发现网页被非法修改,即进行自动恢复,保证非法网页内容不被公众浏览。同时,iGuard的应用防护模块也对用户输入的URL地址和提交的表单内容进行

检查,任何对数据库的注入式攻击都能够被实时阻断。

iGuard以国家863项目技术为基础,全面保护网站的静态网页和动态网页。iGuard 支持网页的自动发布、篡改检测、应用保护、警告和自动恢复,保证传输、鉴别、完整性检查、地址访问、表单提交、审计等各个环节的安全,完全实时地杜绝篡改后的网页被访问的可能性,也杜绝任何使用Web方式对后台数据库的篡改。

iGuard支持所有主流的操作系统,包括:Windows、Linux、FreeBSD、Unix (Solaris、HP-UX、AIX);支持常用的Web服务器软件,包括:IIS、Apache、

SunONE、Weblogic、WebSphere等;保护所有常用的数据库系统,包括:SQL Server、Oracle、MySQL、Access等。2.iWall应用防火墙

iWall应用防火墙(Web应用防护系统)是一款保护Web站点和应用免受来自于应用层攻击的Web防护系统。

iWall应用防火墙实现了对Web站点特别是Web应用的保护。它内置于Web服务器软件中,通过分析应用层的用户请求数据(如URL、参数、链接、Cookie等),区分正常用户访问Web和攻击者的恶意行为,对攻击行为进行实时阻断和报警。

这些攻击包括利用特殊字符修改数据的数

据攻击、设法执行程序或脚本的命令攻击等,黑客通过这些攻击手段可以达到篡改数据库和网页、绕过身份认证和假冒用户、窃取用户和系统信息等严重危害网站内容安全的目的。

iWall应用防火墙对常见的注入式攻击、跨站攻击、上传假冒文件、不安全本地存储、非法执行脚本、非法执行系统命令、资源盗链、源代码泄漏、URL访问限制失效等攻击手段都着有效的防护效果。

iWall应用防火墙为软件实现,适用于所有的操作系统和Web服务器软件,并且完全对Web应用系统透明。

应用防火墙是现代网络安全架构的一个重

要组成部分,它着重进行应用层的内容检查和安全防御,与传统安全设备共同构成全面和有效的安全防护体系。

3.产品特性

1)篡改检测和恢复

iGuard支持以下篡改检测和恢复功能:

?支持安全散列检测方法;

?可检测静态页面/动态脚本/二进制实

体;

?支持对注入式攻击的防护;

?网页发布同时自动更新水印值;

?网页发送时比较网页和水印值;

?支持断线/连线状态下篡改检测;

?支持连线状态下网页恢复;

?网页篡改时多种方式报警;

?网页篡改时可执行外部程序或命令;

?可以按不同容器选择待检测的网页;

?支持增强型事件触发检测技术;

?加密存放水印值数据库;

?支持各种私钥的硬件存储;

?支持使用外接安全密码算法。

2)自动发布和同步

iGuard支持以下自动发布和同步功能:

?自动检测发布服务器上文件系统任何

变化;

?文件变化自动同步到多个Web服务

器;

?支持文件/目录的增加/删除/修改/更

名;

?支持任何内容管理系统;

?支持虚拟目录/虚拟主机;

?支持页面包含文件;

?支持双机方式的冗余部署;

?断线后自动重联;

?上传失败后自动重试;

?使用SSL安全协议进行通信;

?保证通信过程不被篡改和不被窃听;

?通信实体使用数字证书进行身份鉴

别;

?所有过程有详细的审计。

3)应用安全防护特性

1.请求特性限制

iWall可以对HTTP请求的特性进行以下过

滤和限制:

?请求头检查:对HTTP报文中请求头

的名字和长度进行检查。

?请求方法过滤:限制对指定HTTP请

求方法的访问。

?请求地址过滤:限制对指定HTTP请

求地址的访问。

?请求开始路径过滤:限制HTTP请求

中的对指定开始路径地址的访问。

?请求文件过滤:限制HTTP请求中的

对指定文件的访问。

?请求文件类型过滤:限制HTTP请求

中的对指定文件类型的访问。

?请求版本过滤:限制对指定HTTP版

本的访问及完整性检查。

?请求客户端过滤:限制对指定HTTP

客户端的访问及完整性检查。

?请求链接过滤:限制链接字段中含有

的字符及完整性检查。

?鉴别类型过滤:限制对指定HTTP鉴

别类型的访问。

?鉴别帐号过滤:限制对指定HTTP鉴

别帐号的访问。

?内容长度过滤:限制对指定HTTP请

求内容长度的访问。

?内容类型过滤:限制对指定HTTP请

求内容类型的访问。

这些规则需要可以根据Web系统的实际情

况进行配置和分站点应用。

2.请求内容限制

iWall可以对HTTP请求的内容进行以下过滤和限制:

?URL过滤:对提交的URL请求中的

字符进行限制。

?请求参数过滤:对GET方法提交的参

数进行检查(包括注入式攻击和代码

攻击)。

?请求数据过滤:对POST方法提交的

数据进行检查(包括注入式攻击和代

码攻击)。

?Cookie过滤:对Cookie内容进行检

查。

?盗链检查:对指定的文件类型进行参

考域的检查。

?跨站脚本攻击检查:对指定的文件类

型进行参考开始路径的检查。

这些规则需要可以根据Web系统的实际情况进行配置和分站点应用。

3.指定站点规则

iWall可以分别为一台服务器上不同的站点制定不同的规则,站点区分的方法包括:

?不同的端口。

?不同的IP地址。

?不同的主机头名(即域名)。

4.可防范的攻击

iWall组合以上限制特性,可针对以下应用

攻击进行有效防御:

?SQL数据库注入式攻击。

?脚本源代码泄露。

?非法执行系统命令。

?非法执行脚本。

?上传假冒文件。

?跨站脚本漏洞。

?不安全的本地存储。

?网站资源盗链。

?应用层拒绝服务攻击。

对这些攻击更详细的描述见本文档第6章:常见应用层攻击简介。