网络入侵取证布局设计

By 黑海洋(owasp 中国分会成员)

引言

网络犯罪已成为全球性威胁

计算机网络入侵取证是一门针对计算机网络入侵与犯罪进行证据获取、保存、分析和出示的计算机网络技术。目前,入侵取证的模式大致可分为两种,一种是在案发后,使用技术手段对相关计算机进行取证,主要是对被损坏的文件进行恢复和分析,同时,发现相关入侵信息;另一种,是取证机进行实时监测,对连接在网络中被保护终端的状态数据进行即时监测记录,类似与飞机上使用的黑匣子,一但发生入侵行为,便可通过对记录的数据进行分析,确定攻击源。

本文研究网络入侵取证,在Win32平台下设计实现了由取证机及客户端信息采集系统构成的分布式网络入侵取证系统,包括链路层以太帧的捕获子系统(从网络传输底层获取追踪、取证所必须的MAC地址,IP地址,通讯内容等详细信息),被取证机的数据采集子系统(检测核心机密文件是否被篡改,重要进程的运行情况等)等;文中对网络数据包捕获,取证系统自身保护,系统间通讯给出了多种设计方案,并做了比较和探讨。

一、入侵取证的意义与现状

在无法有效防范网络、计算机犯罪的情况下,有效的打击网络的非法入侵者显得十分重要,计算取证技术为我们提供了手段,通过获取电子证据,寻找罪犯并将其绳之于法。

计算机取证是一门针对计算机入侵与犯罪进行证据获取、保存、分析和出示的计算机网络技术。目前,入侵取证的模式大致可分为两种,一种是在案发后,使用技术手段度对相关计算机进行取证,主要是对损坏的文件进行恢复和分析,同时,发觉相关使用信息;另一种,是实时监测模式的取证机,它连接在网络中随时监测记录被保护终端的状态数据,类似与飞机上使用的黑匣子,一但发生入侵行为,便可通过对记录的数据进行分析,确定攻击源,依法打击入侵者。

网络入侵已成为最主要的攻击手段,网络安全一直以来都是,网络应用进一步发展的核心问题。防火墙是传统入侵防范措施,在技术理论上,现代防火墙是一种先进而复杂的基于应用层的网关,经过仔细的配置,通常能够在内、外网之间提供安全的网络防护,降低网络被攻击的风险,但实践中发现,仅仅依靠防火墙是不够的,网络入侵检测和取证系统正成为其有效的补充。

有效的监测、记录网络的数据包,是发现入侵行为,取证的重要手段。黑客攻击的重点通常是重要文件,例如,对网站的攻击常常是以恶意窜改网页文件的方式进行的。因此,主动监视关键文件已获取篡改迹象是入侵取证的关键。

目前,国际上的入侵监测技术也正出于起步和探索阶段,同时,计算机取证还需要与相关的法律相结合,但是现行与之相关的法律尚不完善。已开发的一些取证工具有:The Coroner‘s Toolkit“取证剖析工具”可以用于被删除文件的恢复、.TASK针对文件系统取证的命令行工具集合等软件。

二、分布式网络入侵取证系统

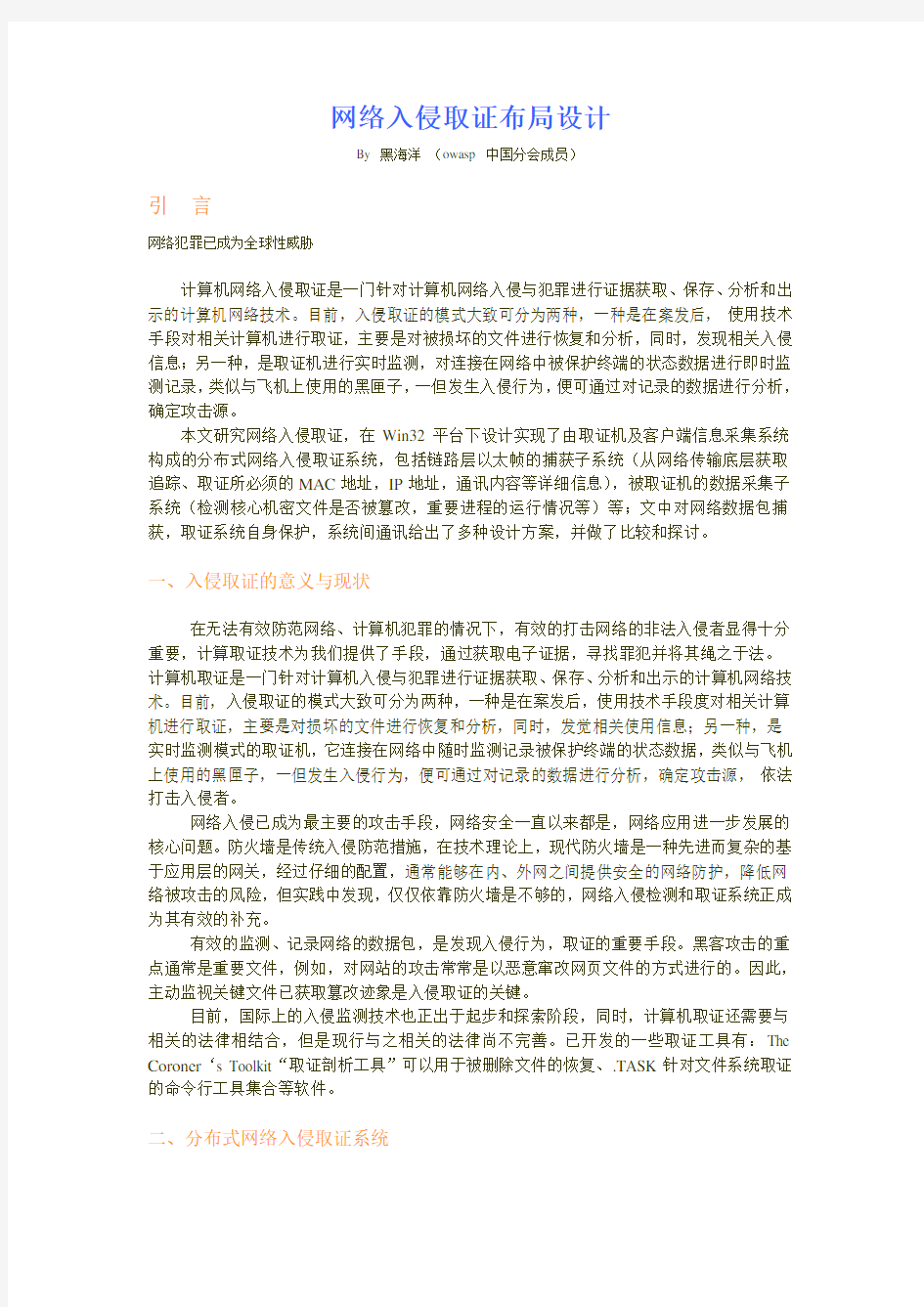

网络入侵取证系统的核心是取证机,取证机实时的获取网络数据和被取证机的各种重要信息并进行存储,并能对数据进行分析得出最终结论。

取证机上应包含高性能网络监听部分用于获取网络数据源,监测网络中的全部活动;客户机信息采集部分接收、保存来自客户机信息收集器的各种信息;数据分析部分帮助网络管理员根据记录分析入侵行为。

被取证机上包含信息收集器用于收集包括重要文件访问、篡改等重要的系统信息,并将其发回取证机。网络物理结构框架如图:

取证机

网

络入侵取证系统物理结构

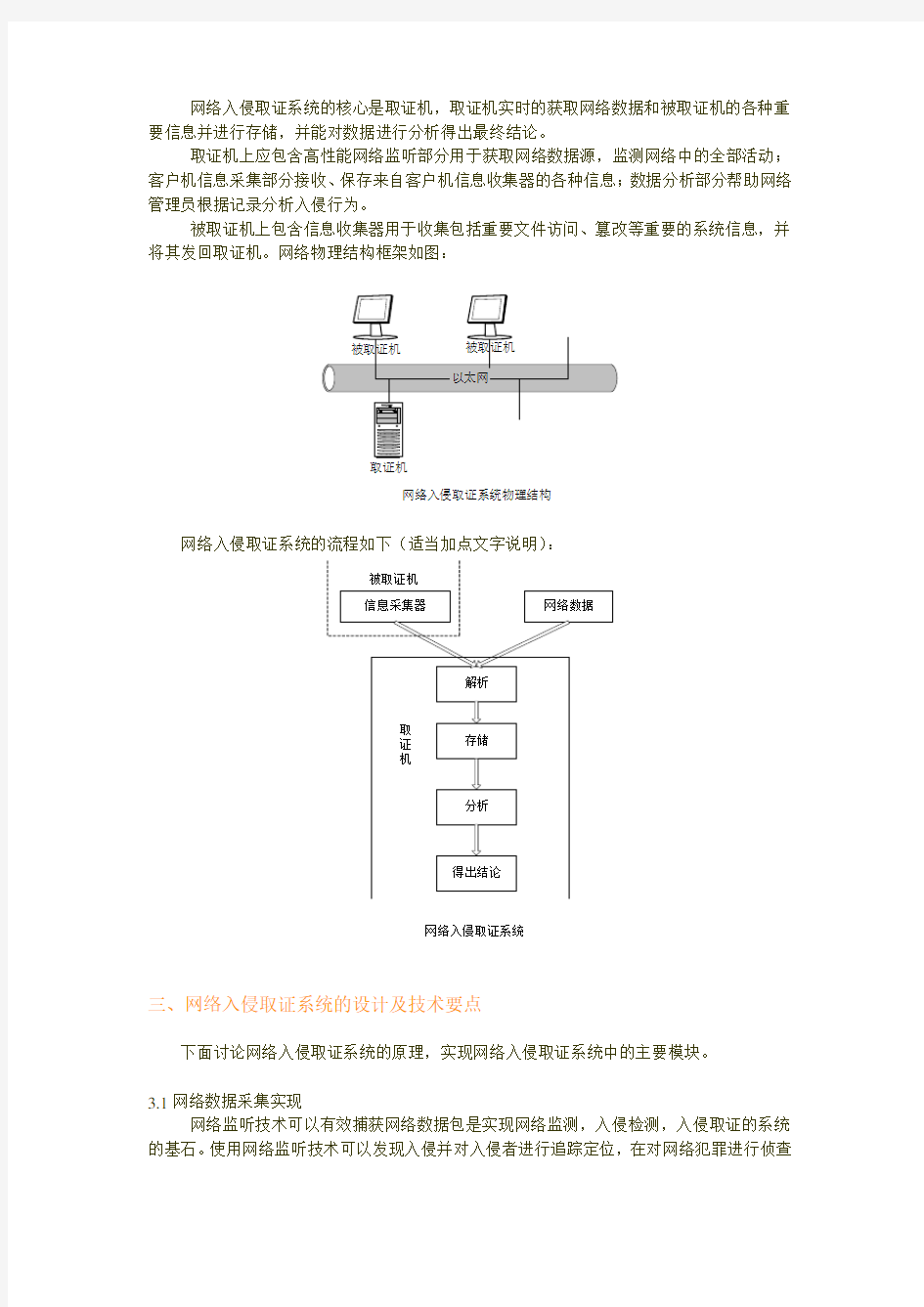

网络入侵取证系统的流程如下(适当加点文字说明):

网络入侵取证系统

三、网络入侵取证系统的设计及技术要点

下面讨论网络入侵取证系统的原理,实现网络入侵取证系统中的主要模块。

3.1网络数据采集实现

网络监听技术可以有效捕获网络数据包是实现网络监测,入侵检测,入侵取证的系统的基石。使用网络监听技术可以发现入侵并对入侵者进行追踪定位,在对网络犯罪进行侦查

取证时获取有关犯罪行为的重要信息,成为打击网络犯罪的有力手段。

3.1.1网络监听的基本原理

以太网数据传输是通过广播实现的,将要发送的数据包发往连接在一起的所有主机,包中包含着应该接收数据包主机的正确地址,只有与数据包中目标地址一致的那台主机才能接收。但是,当主机工作监听模式下,无论数据包中的目标地址是什么,只要经过自己网络接口,主机都将接收。

当网络中的两台主机通信的时候,源主机将写有目的的主机地址的数据包发向目的主机。TCP/IP协议中数据包从IP层交给数据链路层,而网络接口是不会识别IP地址的,因此在网络接口数据包又增加了一部分以太帧头的信息。在帧头中有两个域,分别为只有网络接口才能识别的源主机和目的主机的物理地址,这是一个与IP地址相对应的48位的MAC地址。当数据帧到达一台主机的网络接口时,正常情况下,网络接口读入数据帧,如果数据帧中携带的物理地址是自己的或者是广播地址,则将数据帧交给上层协议软件,也就是IP层,否则就将这个帧丢弃。对于每一个到达网络接口的数据帧,都要进行这个过程。然而,当主机工作在监听模式下,所有的数据帧都将被交给上层协议软件处理。

常用的以太网卡支持以下工作模式:广播模式、多播模式、直接模式和混杂模式。

网卡在设置为广播模式时,它将会接收所有目的地址为广播地址的数据包,一般所有的网卡都会设置为这个模式。

网卡在设置为多播模式时,当数据包的目的地址为多播地址,而且网卡地址是属于那个多播地址所代表的多播组时,网卡将接纳此数据包,即使一个网卡并不是一个多播组的成员,程序也可以将网卡设置为多播模式而接收那些多播的数据包。

网卡在设置为直接模式时,只有当数据包的目的地址为网卡自己的地址时,网卡才接收它。

网卡在设置为混杂模式时,它将接收所有经过的数据包,这个特性是编写网络监听程序的关键。

3.1.2 用Libpcap软件包实现数据分组的捕获

Libpcap(其Windows版本为Winpcap)是一种与系统无关,采用分组捕获机制的分组捕获函数库,用于访问数据链路层。Libcap在不同的平台上采用统一的编程接口,使用libcap 编写的程序可自由的跨平台使用。

Windows并未提供内置的分组捕获机制,这一功能由应用系统提供,Winpcap使用BPF 虚拟机(NPF)补充了这一机制。NPF在Windows 95/98/ME中以VXD文件的方式实现,在windows2000中以SYS文件的方式实现。

由于Libpcap的平台无关性及其优异的性能,下面将论述基于Libpcap的高性能网络监听器的实现。

3.1.3 Libpcap的体系结构

Libcap接口支持基于BSD数据过滤器(BPF)的数据过滤机制。Winpcap是基于NPF 机制的,NPF于BPF最大的不同在于采用的内核缓存的形式不同。Libpcap是基于程序员的角度设计的,它帮助程序员实现了应用程序与操作系统内核的接口。Libpcap提供了一组强大而高效的函数来实现数据包的捕获,同时提供了用户数据缓存用于存储来自与内核的数据包,有效防止应用程序进入系统内核管理的存储区域,提高程序的健壮性。

基于BSD的Libpcap结构

Libpcap由二十多个C程序文件组成,按功能大致分为以下几个部分:

1)打开,读取设备,设置过滤部分

2)编译、优化、调试过滤部分

3)脱机方式监听部分

4)本地网络设置检测部分

5)主控程序及版本部分

3.1.4 Libpcap数据包捕获程序流程

1.获取本地设备信息。

通过函数pcap_lookupdev寻找系统中可用的网络接口设备,返回一个表示网络适配器的字符串。

2.打开设备开始监听会话

通过函数pcap_open_live()建立监听会话。

Pcap_t *pcap_open_live(char *device,int snaplen,int promisc,int to_ms,char *ebuf)

其中:

device为上一步中所提到的网络适配器的字符串,snaplen定义监听程序所捕获的最大字节数,promisc定义是否将网络适配器设置为混杂模式。to_ms定义读操作的时间。

Ebuf函数调用失败时返回错误信息字符串。

3.设置过滤条件

编辑过滤字符串,设置过滤器,制定要捕获的主机、协议等,可以有效的捕获指定类型

的数据。

通过函数pcap_compile将过滤字符串编译为二进制。常用的过滤字符串有“host 210.40.7.129”表示捕获主机210.40.7.129收发的数据帧,“tcp”表示捕获协议类型为TCP 的数据帧,“port 20”表示捕获目的或源端口是20的数据帧等等,很多过滤字符串还能进行组合。

由pcap_setfilter()函数进行内核过滤器的设置生效。

4.执行捕获循环

每捕获一个数据包后就调用用户的回调函数对数据包进行处理,以上功能可通过调用以下两个函数实现pcap_dispatch,pcap_loop,它们的功能基本相同,唯一的差别在于pcap_loop在读取超时时不会返回。

3.1.5 监听程序性能的调整

在需提高监听程序性能时可做以下相应调整。

1.调整用户级缓存。通过修改pcap_open_live()函数的源代码并重新编译后来调整用户级缓存。

2.调整函数pcap_open_live()中的读操作等待时间值。通常出于效率可将该值设置的比较大;但当对响应时间要求比较高时,应将该值改小。

3.设置严格的过虑条件。

4.在基于WIN32平台,winpcap中还可以通过函数pcap_setbuff()来设置内核缓存,通常情况,要取得较好的性能应设置较大的内核缓存。

3.1.6 数据帧的协议解析

捕获后的数据帧经过解析才能得到我们想要的信息,如作为网络监听所需要的数据帧的源地址,目的地址,协议类型等信息。

解析的过程是将数据帧中的数据按不同协议进行分析提取。首先,要按照不同协议数据组织格式定义效应数据类型,下面根据以太网网数据帧的格式及TCP/IP协议栈定义相关数据类型。

定义以太帧的头部数据类型:

typedef struct

{

UCHAR DestMac[6];

UCHAR SrcMac[6];

UCHAR Etype[2];

}ETHHEADER;

注意网络接口卡驱动程序会负责计算效验和,并取走帧中的前同步字符和效验字段。

根据IP数据包的封装格式定义IP头部的相应数据类型:

typedef struct {

UCHAR header_len:4;

UCHAR version:4;

UCHAR tos:8; // type of service

USHORT total_len:16; // length of the packet

USHORT ident:16; // unique identifier

USHORT flags:16;

UCHAR ttl:8;

UCHAR proto:8; // protocol ( IP , TCP, UDP etc)

USHORT checksum:16;

UCHAR sourceIP[4];

UCHAR destIP[4];

}IPHEADER;

可根据以上示例定其他协议的相应数据结构。

3.1.7网络监听程序实例

以下将通过作者利用Winpcap及MFC开发的网络入侵取证系统的网络数据包捕获部分,来进一步阐述利用libpcap开发网络监听程序的方法。以下仅分析程序的监听部分。

1.数据类型定义

为了实现捕获数据的解析定义了相关数据类型:(在文件decode.h中定义)

//定义协议类型名称

char *Proto[] = {"Reserved", "ICMP", "IGMP", "GGP", "IP", "ST", "TCP",

"UCL", "EGP", "IGP", "BBN-RCC-MON", "NVP-II", "PUP",

"ARGUS", "EMCON", "XNET", "CHAOS", "UDP", "MUX",

"DCN-MEAS", "HMP", "PRM", "XNS-IDP", "TRUNK-1",

"TRUNK-2", "LEAF-1", "LEAF-2", "RDP", "IRTP", "ISO-TP4", "NETBLT","MFE-NSP", "MERIT-INP", "SEP", "3PC", "IDPR", "XTP", "DDP", "IDPR-CMTP", "TP++", "IL", "SIP", "SDRP", "SIP-SR", "SIP-FRAG", "IDRP", "RSVP", "GRE", "MHRP", "BNA", "SIPP-ESP", "SIPP-AH", "I-NLSP", "SWIPE", "NHRP", "unassigned", "unassigned","unassigned", "unassigned", "unassigned", "unassigned","any host internal protocol", "CFTP", "any local network", "SA T-EXPAK", "KRYPTOLAN", "RVD", "IPPC", "any distributed file system", "SA T-MON", "VISA", "IPCV", "CPNX", "CPHB", "WSN", "PVP", "BR-SA T-MON", "SUN-ND", "WB-MON", "WB-EXPAK", "ISO-IP", "VMTP", "SECURE-VMTP", "VINES", "TTP", "NSFNET-IGP", "DGP", "TCF", "IGRP", "OSPFIGP", "Sprite-RPC", "LARP", "MTP", "AX.25", "IPIP", "MICP", "SCC-SP", "ETHERIP", "ENCAP", "any private encryption scheme", "GMTP"}; typedef struct{ //定义以太帧的头部数据类型

UCHAR DestMac[6];

UCHAR SrcMac[6];

UCHAR Etype[2];

}ETHHEADER;

typedef struct { //IP头部的数据类型

UCHAR header_len:4;

UCHAR version:4;

UCHAR tos:8; // type of service

USHORT total_len:16; // length of the packet

USHORT ident:16; // unique identifier

USHORT flags:16;

UCHAR ttl:8;

UCHAR proto:8; // protocol ( IP , TCP, UDP etc)

USHORT checksum:16;

UCHAR sourceIP[4];

UCHAR destIP[4];

}IPHEADER;

typedef struct {//定义端口数据类型用于解析TCP和UDP中的源端口和目的端口USHORT srcPort;

USHORT decPort;

}PORT;

2.监听和解析过程的实现

pcap_t* fp;

UINT listen(LPVOID Param )

{

bpf_u_int32 mask;

bpf_u_int32 net;

CString strerr;

struct bpf_program filter;

char ebuf[PCAP_ERRBUF_SIZE];

char *adapter;

if (!m_continue) {fp=NULL;return 0;};

tt= sizeof(Proto) / sizeof(char *);

// 1.查找本地网络适配器

adapter=(char*)pcap_lookupdev(ebuf);

pcap_lookupnet(adapter,&net,&mask,ebuf);

if(adapter == NULL)

{

strerr.Format("PCAP error:%s",ebuf);

MessageBox(NULL,strerr,NULL,0);

return 1;

}

// 2.建立监听会话

// Note: the adapter may not proper adapter!!

fp = pcap_open_live(adapter, 2000, 1, 20, ebuf);

char f_app[250];

for (int i=0;i<250;i++) f_app[i]='\0';

filter_app.TrimLeft();

filter_app.TrimRight();

strcpy(f_app,(LPCSTR)(filter_app));//filter_app为全局字符变量,在其他部分设定

//表示过滤规则字符串。

if(fp == NULL)

{

strerr.Format("PCAP error:%s",ebuf);

MessageBox(NULL,strerr,NULL,0);

return 1;

}

if(pcap_datalink(fp) != DLT_EN10MB) //返回数据链路层的类型

{

MessageBox(NULL,"Not Ethernet 10MB adapter!",NULL,0);

pcap_close(fp);

return 1;

}

pcap_compile(fp,&filter,f_app,0,0);

pcap_setfilter(fp,&filter);//,0,net

// 3.建立捕获循环

pcap_loop(fp, 0, dispatcher_handler, NULL);// dispatcher_handler为数据包处理回调函数

// 4.关闭设备.

pcap_close(fp);

fp=NULL;

return 0;

}

3.数据包处理回调函数。

函数将解析后得到后的信息,显示在对话框中的ListView控件中,并将全部数据帧的内容以十六进制显示在文本框中。

void dispatcher_handler(u_char *,const struct pcap_pkthdr *header, const u_char *pkt_data)

{

if (!m_continue) ::AfxEndThread(CREA TE_SUSPENDED );

CGuicapDlg * m_dlg=dynamic_cast

ETHHEADER *eth_header = (ETHHEADER *)pkt_data;//解析数据包的以太帧头部

CTime t = CTime::GetCurrentTime();//获取当前时间

CString item;

item.Format("%02d:%02d:%02d",t.GetHour(),t.GetMinute(),t.GetSecond());

m_dlg->m_list.InsertItem(0, item, -1);

item.Format("%ld",header->len);

m_dlg->m_list.SetItemText(0, 1, item);

if (header->len >= ETHHEADERSIZE)// 解析数据包的IP头部

{

IPHEADER *ip_header=(IPHEADER *)(pkt_data+14);

if (ip_header->proto> 99)

strcpy(strType ,"IP/UNKNOWN");

else

strcpy(strType, Proto[ip_header->proto]);// 解析出协议类型

item.Format("%02X-%02X-%02X-%02X-%02X-%02X", eth_header->DestMac[0], eth_header->DestMac[1], eth_header->DestMac[2], eth_header->DestMac[3],

eth_header->DestMac[4], eth_header->DestMac[5]);//提取目的MAC地址m_dlg->m_list.SetItemText(0,2,item);

item.Format("%d.%d.%d.%d",ip_header->destIP[0] ,ip_header->destIP[1],ip_header->destIP [2],ip_header->destIP[3]);// 提取目的IP地址

m_dlg->m_list.SetItemText(0,3,item);

item.Format("%02X-%02X-%02X-%02X-%02X-%02X", eth_header->SrcMac[0], eth_header->SrcMac[1], eth_header->SrcMac[2], eth_header->SrcMac[3],

eth_header->SrcMac[4], eth_header->SrcMac[5]);// 提取源MAC地址m_dlg->m_list.SetItemText(0,4,item);

item.Format("%d.%d.%d.%d",ip_header->sourceIP[0] ,ip_header->sourceIP[1],ip_header->source

IP[2],ip_header->sourceIP[3]);// 提取源IP地址

m_dlg->m_list.SetItemText(0,5,item);

item.Format("%s",strType);//显示协议类型

m_dlg->m_list.SetItemText(0,6,item);

item.Format("%d",ip_header->ttl );// 提取TTL

m_dlg->m_list.SetItemText(0,7,item);

if ((strcmp("TCP",strType)==0)||(strcmp("UDP",strType)==0)){

//如果协议是UDP,TCP进一步解析端口号

PORT *port=(PORT *)(pkt_data+14+20);// 解析端口号

item.Format("%d",ntohs(port->decPort ));

//注意为了正确的显示端口需要将网络字顺序转变为主机字节顺序使用函数ntohs m_dlg->m_list.SetItemText(0,8,item);

item.Format("%d",ntohs(port->srcPort ));

m_dlg->m_list.SetItemText(0,9,item);

};

m_dlg->m_text="";

CString tmp;

//在文本框中显示数据帧的内容

UCHAR *p = (UCHAR *)pkt_data;

char ret[2];

ret[0]=13;

ret[1]='\0';

for(int i = 0; i < (int)header->len; i++)

{

tmp.Format("%02X ", *p++);

m_dlg->m_text+=tmp;

if( (i + 1) % 25== 0)

m_dlg->m_text+="\r\n";

}

}

m_dlg->UpdateData(false);

};

3.2 被取证机信息采集器的设计与实现

被取证机信息采集器有两种设计倾向,一种是信息采集器仅负责收集信息,并直接传回取证机;另一种则是信息采集器有一定的信息分析处理功能。前者,被取证机的负担较轻,但是取证机的负担相对较重,在被取证机数目较多的情况下可能引起较大网络流量;后者,

采用智能信息采集器,有效减轻取证机负担和网络流量,但被取证机的负担较重,可能会对被取证机的使用造成影响。

3.2.1 核心文件信息采集

以下讨论有关采集器对核心文件信息采集的实现。采集器将及时发现核心文件的篡改情况,并将信息发回取证机。对核心文件进行完整性校对可以采用多种方法实现,例如,采用MD5报文摘要算法对文件进行完整性校对。作者开发的信息采集器是在WIN32平台上实现的,所以采用有关的文件属性的API进行实现(这些函数已被封装在MFC的CFile类中)。随时,获取核心文件的信息,并与以前的相关信息比较,发现改动便将信息传回取证机。通过CPU时钟控制对核心文件的扫描时间。

MFC实现如下:

CString CScan::scan(CString filename)

{

bool m_exist;

CFileStatus status;

CString msg="";

if(CFile::GetStatus((LPCSTR)filename,status)){ //获取文件信息

CString at;

at.Format("%d-%d-%d,%02d:%02d:%02d",

status.m_atime.GetY ear(),

status.m_atime.GetMonth(),

status.m_atime.GetDay(),

status.m_atime.GetHour(),

status.m_atime.GetMinute(),

status.m_atime.GetSecond());

CString ct;

ct.Format("%d-%d-%d,%02d:%02d:%02d",

status.m_ctime.GetY ear(),

status.m_ctime.GetMonth(),

status.m_ctime.GetDay(),

status.m_ctime.GetHour(),

status.m_ctime.GetMinute(),

status.m_ctime.GetSecond());

CString mt;

mt.Format("%d-%d-%d,%02d:%02d:%02d",

status.m_mtime.GetY ear(),

status.m_mtime.GetMonth(),

status.m_mtime.GetDay(),

status.m_mtime.GetHour(),

status.m_mtime.GetMinute(),

status.m_mtime.GetSecond());

m_exist=false;

CString tmp;

tmp.Format("%d",status.m_size);

for (int i=0;i if (m_stack[i].filename==filename){ TRACE("name=%s",filename); m_exist=true; if (m_stack[i].accesstime!=at){//访问时间比对 msg+="Accessed;"; m_stack[i].accesstime=at; }; if (m_stack[i].createtime!=ct) {//生成时间比对 msg+="created;"; m_stack[i].createtime=ct; }; if (m_stack[i].modifytime!=mt){ //修改时间比对 msg+="Modified;"; m_stack[i].modifytime =mt; }; if (m_stack[i].size!=status.m_size){ //文件大小比对msg+="resized;"; m_stack[i].size =status.m_size; }; }; }; if (!m_exist){ TRACE ("not exist=%d",m_stack.size()); fileinfo aa; aa.accesstime =at; aa.createtime =ct; aa.modifytime =mt; aa.filename =filename; aa.size =status.m_size ; m_stack.push_back(aa); }; errMsg=msg; return msg; } else{//文件被删除 m_exist=false; for (int i=0;i if (m_stack[i].filename==filename){ if (m_stack[i].accesstime!="lost"){ msg="lost;"; m_stack[i].accesstime ="lost"; m_exist=true; } }; }; if (!m_exist){ fileinfo aa; aa.filename =filename; aa.accesstime ="lost" ; m_stack.push_back(aa); }; return msg; }; } 3.2.2 重要进程的运行情况监测 监测被取证机上的重要进程是否被恶意关闭或打开,在上述情况发生时将相关信息发回取证机记录。 通过定时对系统进程拍摄快照来实现此功能,信息采集器将进程快照与重要进程列表比较,若有变化发生,便立即通知取证机记录。在Win32平台上使用函数CreateToolhelp32Snapshot(TH32CS_SNAPALL,0)来完成系统快照的拍摄。 以下是在VC6.0中的代码片断: CMythread m_th;//进程监测相关的方法封装在类Cmythread中 m_th.snap();//为系统拍摄快照 //检查重要进程的状态,用STL中的map容器存放重要进程,其中第一元为 //进程名称,第二元为进程状态,1表示是运行,0表示停止 for (itr=thread_list.begin();itr!=thread_list.end();itr++){ if ((m_th.IsExist(itr->first)==0)&&(itr->second!=0)){ msg.Format("%s;%s;%s\n",m_s.strMac,itr->first,"stoped"); sendmsg(msg); itr->second=0; return; }; if ((m_th.IsExist(itr->first)!=0)&&(itr->second==0)){ msg.Format("%s;%s;%s\n",m_s.strMac,itr->first,"start"); sendmsg(msg); itr->second=1; return; }; }; msg.Format("%s%s\n",m_s.strMac,"exist"); TRACE ("%d",parse); sendmsg(msg); msg=""; 以下是CMythread片断 void CMythread::snap() { m_array.RemoveAll(); HANDLE hwnd=CreateToolhelp32Snapshot(TH32CS_SNAPALL,0); PROCESSENTRY32 lppe; lppe.dwSize=sizeof(PROCESSENTRY32); bool isok=Process32First(hwnd,&lppe); while (isok){ m_array.Add(lppe); lppe.dwSize=sizeof(PROCESSENTRY32); isok=Process32Next(hwnd,&lppe); }; } int CMythread::IsExist(CString key) { int con=0; CString cmp; for (int i=0;i cmp=(CString)m_array[i].szExeFile; cmp.MakeUpper(); key.MakeUpper(); if (cmp==key){ con++; }; }; return con; } 3.3采集器与取证机间的通讯 采集器必须及时将所收集到的信息发回取证机,通讯上实现方式可采用SOCKET编程实现,通过流式套接字实现客户机和服务器的通讯。以下给出VC6下实现的部分源码:void CFilesysDlg::sendmsg(CString msg)//客户端消息发送 { /* if (m_socket!=NULL){ closesocket(m_socket); m_socket=NULL; };*/ m_socket=socket(AF_INET,SOCK_STREAM,0); ASSERT(m_socket!=NULL); // CDialog::OnOK(); SOCKADDR_IN m_addr; m_addr.sin_family=AF_INET; m_addr.sin_addr.S_un.S_addr=inet_addr(server_ip); m_addr.sin_port=htons(8080); int ret=0; ret=connect(m_socket,(LPSOCKADDR)&m_addr,sizeof(m_addr)); if (ret==SOCKET_ERROR){ CString strerr; strerr.Format("%d",WSAGetLastError()); MessageBox("Connect Error!"+strerr,NULL,0); return; }; ret=send(m_socket,msg.GetBuffer(0),msg.GetLength(),0); if (ret==SOCKET_ERROR){ MessageBox("Send Failed!",NULL,0); }; closesocket(m_socket); } //以下是服务器端信息接受的实现 m_socket=socket(AF_INET,SOCK_STREAM,0); SOCKADDR_IN m_addr; m_addr.sin_family=AF_INET; m_addr.sin_addr.S_un.S_addr=INADDR_ANY; m_addr.sin_port=htons(8080); int ret=0; int error=0; ret=bind(m_socket,(LPSOCKADDR)&m_addr,sizeof(m_addr)); if (ret==SOCKET_ERROR){ TRACE("Bind Error!"); return 1; }; ret=listen(m_socket,SOMAXCONN); if (ret==SOCKET_ERROR){ TRACE("Listen Error!"); return 1; }; while(1){ SOCKET s=accept(m_socket,NULL,NULL); if (s==SOCKET_ERROR){ TRACE("Accept Error!"); return 1; }; char buf[255];//将接受的数据保存在缓冲区中 for (int j=0;j<255;j++) buf[j]='\0'; ret=recv(s,buf,255,0); 注意在win32平台上套接字在使用前要进行初始化方法如下: WSADA TA wsaData; WORD version=MAKEWORD(2,0); int ret=WSAStartup(version,&wsaData); 同时,由于以上服务器端程序采用了阻塞工作方式,实现最好采用多线程模式,在程序中将以上部分放置在工作线程中。 采用分布式组件结构 将信息接收模块设计成远程组件,放置在取证机上,而信息采集器作为客户端对其进行调用,在调用过程中将信息传回。 作者在WIN32平台上采用COM+技术实现,经实验测定效果很好。组件技术的实现方案,有以下一些优点:COM+构架中,服务器端对象无状态化的设计思想,缓解了服务器资源对系统的限制。COM+中MQ(Message Queue)的概念与其的无状态对象缓冲池有效的减少了冗余资源的消耗,提高了服务器的使用效率。被取证机上只须安装COM+代理即可实现通讯。因此,采用组建技术通讯与SOCKET编程相比资源占用较少,效率较高。 组件的编写通过VC6.0的A TL模板实现,以下是源码片断: STDMETHODIMP CScan::log(BSTR strin, SHORT *ok)//该函数用于记录客户端发回的信息{ AFX_MANAGE_STA TE(AfxGetStaticModuleState()) // TODO: Add your implementation code here // tt=CTime::GetCurrentTime(); // t.Format("%d-%d-%d %02d:%02d:%02d",tt.GetY ear(),tt.GetMonth(), // tt.GetDay(),tt.GetHour(),tt.GetMinute(),tt.GetSecond()); CStdioFile m_f,m_f1; CString strMac; CTime tt,ttt; CTimeSpan ts(0, 0, 1, 0); CString incstr,outcstr,t,t1,t2; vector incstr=strin; tt=CTime::GetCurrentTime(); ttt=tt-ts; t.Format("%d-%d-%d %02d:%02d:%02d",tt.GetY ear(),tt.GetMonth(), tt.GetDay(),tt.GetHour(),tt.GetMinute(),tt.GetSecond()); t1.Format("%d%02d%02d;%02d:%02d",tt.GetY ear(),tt.GetMonth(), tt.GetDay(),tt.GetHour(),tt.GetMinute()); t2.Format("%d%02d%02d;%02d:%02d",tt.GetY ear(),ttt.GetMonth(), ttt.GetDay(),ttt.GetHour(),ttt.GetMinute()); if (!m_f1.Open("c:\\server.lst",CFile::modeRead|CFile::shareDenyNone)){ MessageBox(NULL,"server.lst failed",NULL,0);}; CString strf1; m_f.Open("c:\\f_log.log",CFile::modeWrite|CFile::shareDenyNone ); bool exist=false; //以下是判断客户端进程是否在运行 while(m_f1.ReadString(strf1)){ v_mac.push_back(strf1); m_f1.ReadString(strf1); v_t.push_back(strf1); }; for (int i=0;i if (v_mac[i]==incstr.Left(17)){ if (v_t[i]=="00000000;00:00") { m_f.SeekToEnd(); m_f.WriteString(t+";"+v_mac[i]+" comeback\n"); }; v_t[i]=t1; exist=true; }; }; if (!exist){ v_mac.push_back(incstr.Left(17)); v_t.push_back(t1); }; m_f1.Close(); m_f1.Open("c:\\server.lst",CFile::modeWrite|CFile::shareDenyNone ); // c:\\server.lst信息采集器进程列表文件,用于保存被取证机上信息采集器进程的状态for (i=0;i if (v_t[i]!=t1&&v_t[i]!="00000000;00:00"&&v_t[i]!=t2){ m_f.SeekToEnd(); m_f.WriteString(t+";"+v_mac[i]+" not exist\n"); v_t[i]="00000000;00:00"; }; m_f1.WriteString(v_mac[i]+"\n"); m_f1.WriteString(v_t[i]+"\n"); // }; }; m_f1.Close(); // MessageBox(NULL,incstr.Right(5),NULL,0); if (incstr.Right(6)=="exist\n") return S_OK; outcstr.Format("%s;%s",t,incstr); m_f.SeekToEnd(); m_f.WriteString(outcstr); m_f.Close(); *ok=1; return S_OK; } 客户端在安装了COM+服务代理后,信息采集程序便可以通过使用智慧指针来调用和访问远程组件服务,以下是调用远程组件服务的程序片断: ::CoInitialize(NULL);//初始化组件服务 IScanPtr m_log;//声明智慧指针 while(m_pro.ReadString(Filename)){ tmp=m_s.scan(Filename); m_s.getMAC(); if (tmp!=""){ msg.Format("%s;%s;%s\n",m_s.strMac,Filename,tmp); m_log.CreateInstance(__uuidof(Scan));//调用远程服务 m_log->log(msg.AllocSysString()); //::CoUninitialize(); }else{//发回表示采集器仍在运行的特定信息 msg.Format("%s;%s\n",m_s.strMac ,"exist"); m_log.CreateInstance(__uuidof(Scan)); m_log->log(msg.AllocSysString()); }; //CDialog::OnTimer(nIDEvent); }; m_pro.Close(); 3.4 监测采集器进程状态 被取证机上信息采集器进程如果发生意外中断,或被入侵者恶意中断,就失去了监测能力,因此这种情况一旦发生因能及时的予以发现,并作相应记录。解决方案如下: 方案一: 采集器定时向取证机发送特定信息,当在一定时间段内,如果没用接收到来自某被取证机的信息,则说明该取证机上的采集器进程已停止运行或是通讯中断,取证机将立即记录该情况。取证机将通过自动学习,生成网络中运行采集器进程的被取证机的列表,并随时记录其变化情况。具体实现已包含在前面给出的代码片段中。 但此,实现方案需占用一定的网络资源,在保存和分析截获的网络数据包时,应注意将取证机与信息采集器之间通讯的正常数据包过滤掉。 方案二: 客户机上采用两个进程,互相监视对方进程是否在系统的进程列表中,其中一个为信息采集器进程,如果其中一方发现对方进程消失,则向取证机发出警告。此方案只有在有一个进程终结时采与取证机通讯,故占用网络资源较少,不会对储存、分析造成影响。但此方案较之方案一,要占用较多的客户端资源。 方案的实现采用,定时对系统进程拍摄快照来实现。 取得的进程列表核心代码如下(WIN32平台): m_array.RemoveAll();//m_array用于保存取得的进程列表 HANDLE hwnd=CreateToolhelp32Snapshot(TH32CS_SNAPALL,0); PROCESSENTRY32 lppe; lppe.dwSize=sizeof(PROCESSENTRY32); bool isok=Process32First(hwnd,&lppe); while (isok){ m_array.Add(lppe); lppe.dwSize=sizeof(PROCESSENTRY32); isok=Process32Next(hwnd,&lppe); }; CString str=""; for (int i=0;i str+=(CString)m_array[i].szExeFile+"\n"; }; 3.5 数据分析部分 通过有效分析取证数据可以辅助管理员确定入侵行为,数据分析可以实时或事后进行,常用实现方法有以下一些: (1)模式匹配 模式匹配就是将收集到的信息与已知的网络入侵和系统误用模式数据库进行比较,从而发现违背安全策略的行为。该过程可以很简单(如通过字符串匹配以寻找一个简单的条目或指令),也可以很复杂(如利用正规的数学表达式来表示安全状态的变化)。一 般来讲,一种进攻模式可以用一个过程(如执行一条指令)或一个输出(如获得权限)来表示。该方法的一大优点是只需收集相关的数据集合,显著减少系统负担,且技术已相当成熟。它与病毒防火墙采用的方法一样,检测准确率和效率都相当高。但是,该方法存在的弱点是需要不断的升级以对付不断出现的黑客攻击手法,不能检测到从未出现过的黑客攻击手段。 (2)统计分析 统计分析方法首先给系统对象(如用户、文件、目录和设备等)创建一个统计描述,统计正常使用时的一些测量属性(如访问次数、操作失败次数和延时等)。测量属性的平均值将被用来与网络、系统的行为进行比较,任何观察值在正常值范围之外时,就认为有入侵发生。由于人工智能的发展缓慢,所以此类方法实际使用效果并不理想。四、系统的运行与演示 将网络入侵取证程序记组件安装在取证机上(取证机采用windows2000 server),组件使用系统的组件服务管理器进行安装即可,并导出其客户端代理安装在被取证机上(若采用SOCKET方式通讯,须在被取证机端配置好取证机地址文件,在文件中写入取证机的IP地址)。在被取证机上配置好核心文件列表文件(protected.ini),将要保护的核心文件写入其中,为了防止protect.ini文件本身被修改应将此文件也列入其中,将要监测的重要进程添加到重要进程列表文件(thread.ini)中,此时便可启动被取证机上的信息采集程序了。通过取证机上的监测程序可以看到网中数据帧的情况,打开文件监视,被取证机上的任何核心文件的变动或重要进程的启动、停止都可以被检测到,并按时间顺序记录到从取证机上的文件(f_log.log)中,记录表现为被取证机的MAC地址,发生变动的核心文件及变更时间。当核心文件或重要进程的非法入侵来自与内部人员而非通过网络时,通过记录的时间而查看当时的监视录象资料便可帮助我们确定入侵者。 在测试中为了模拟网络入侵,将架设在某被取证机上的网站的访客记录文件加入核心文件列表中。当访问此网站时,引起了访客记录文件的变化,取证机上立即记录了这个变化,同时,这次访问的网络数据包也被取证机捕获。 五、网络入侵取证的技术难点与结论 由于有效的数据分析需要一个庞大的入侵信息专家库,所以作者并未给出它的实现,需要实现这一部分时可参考SNORT入侵检测系统(SNORT是开放源码的自由软件)的相关实现部分。计算机取证技术实现的技术难点在于如何让取证设备或程序对于用户和入侵者而言是透明的,既不影响用户的运行效率,也不易被入侵者发现。同时,应有措施保证取证系统自身的安全。大量数据的存储与分析同样也是实现中的难点。 网络入侵取证系统设计在中,应确保其开放性,可以有效整合其他取证工具和网络安全系统。同时,网络入侵取证系统也应易于升级,一应对新的网络入侵方式。 可以预言今后的网络安全体系将是由防火墙、入侵检测系统和入侵取证系统等构成的多层次有机整体。随着,计算机犯罪相关法规的完善,入侵取证系统必将占据越来越重要的地位。 相关技术网站: 【1】https://www.doczj.com/doc/3b11499244.html,/ 【2】https://www.doczj.com/doc/3b11499244.html,/ 【3】https://www.doczj.com/doc/3b11499244.html,/ 第1章绪论 1.1 开发背景 随着互联网应用的不断发展,网络考试系统也逐渐成为校园信息化发展的趋势,学校基本都有网络覆盖,硬件条件也比较完善,这为网络考试系统的发展提供了良好的基础。利用信息化技术推动教学改革是当前学校教育改革的一条重要思想,是提高教学质量的重要举措。 考试方式中,从出卷、印刷、监考、评分等等一系列的操作,教师有大量繁重的工作要做,学生也难及时发现自己的考试问题。网络考试系统可以克服传统考试的弊端,考题由计算机自动抽取,考生自助答题,计算机自动评分,教师可以对学生答题情况进行详细分析,提高了考试效率与作用。学生的考试成绩也是教学工作中非常重要的部分,学科考试不仅是衡量学生学习成果的重要手段,而且与教师的教学质量密切相关。根据考试结果对学生的学习掌握知识情况和教师教学情况做出评价,这既能激励学生学习进步,同时也能不断提高教师的教学质量。 结合目前网络远程教育的不断发展,网络考试系统还能使参考人员考试不会受地理和时间的限制。提高了考试工作的效率,避免了中间环节的投入和资源浪费,网络考试适应了信息化教育发展的要求,同时也能为技能培训,学校教学成果检验等方面提供帮助,具有广阔的应用前景,为此研究和开发了网络考试系统。 1.2 课题的意义 本次设计的网络考试系统,正是顺应了教育信息化改革的大趋势,是Internet 技术与计算机技术在教育教学领域的应用。网络考试系统,它将给现代教育教学的考试,提供一个很好的解决方案,成为教育教学管理的最佳辅助方式之一,让传统教育中的考试也朝网络化的方向发展。 网络考试系统借助计算机技术,在Windows平台上,使用IE浏览器,完成考试、交卷等考试任务,还可以通过互联完成考试结果的管理。后台借助数据库,各考点可以通过网络获取题库。学生通过网络选择开考的试卷,然后进行网络作答。做完试卷后,学生便能够网络自动交卷。交卷同时,系统将把客观题自动评分,生成考试临时成绩。教师可网络查看各考生的试卷,并且给出主观题成绩。同时网络考试系统,可对学生基本信息及考试成绩信息进行查询等管理,也有利于学校教务的管理。 网络系统与分布式系统 1.概述 网络操作系统与分布式操作系统在概念上的主要区别是,网络操作系统可以构架于不同的操作系统之上,也就是说它可以在不同的本机操作系统上,通过网络协议实现网络资源的统一配置,在大范围内构成网络操作系统。在网络操作系统中并不要求对网络资源进行透明的访问,即需要指明资源位置与类型,对本地资源和异地资源访问区别对待。分布式比较强调单一性,它是由一种操作系统构架的。在这种操作系统中,网络的概念在应用层被淡化了。所有资源(本地的资源和异地的资源)都用同一方式管理与访问,用户不必关心资源在哪里,或者资源是怎样存储的。 2.网络系统 ●网络系统是一个事理系统。有人参与和受人的影响的系统称为事理系统。网络计划 属于系统工程范畴,是人类改造客体系统有用的工程技术。网络系统直接受人(应 用者)的影响,因而是一个事理系统。 ●网络系统是一个信息系统。系统的输入端(开始节点)可视为信源、系统的内态可 视为信道,系统的输出端(结束节点)可视为信宿。应当特别指出的是,网络系统 是一个事理系统,因此,网络系统的信宿本质上就是系统的操作者(人类) ●网络系统是一个复杂自适应系统 ●网络系统是是一个开放系统。网络系统是复杂自适应系统,自然就是一个开放系统。 ●网络系统是一个有序强动力学系统。网络系统沿着时间的方向演化,元素和网络内 环境要素的相互作用、网络系统要素和网络环境要素的相互作用、网络相容性贯穿 于系统运行的全过程,在这个过程的各个发展阶段上,系统自组织、自优化,这些 充分表明网络系统是一个有序强动力学系统。 ●网络系统是一个符号化系统。网络系统由网络能指和网络所指两部分构成,网络能 指是一个结构符号化系统,网络所指是一个数学符号化系统;结构符号化系统和数 学符号化系统之间具有相容性,统称为网络符号化系统。 ●网络系统是一个形式系统。 网络系统软件中的重要一环是网络操作系统,有人也将它称为网络管理系统,它与传统的单机操作系统有所不同,它是建立在单机操作系统之上的一个开放式的软件系统,它面对的是各种不同的计算机系统的互连操作,面对不同的单机操作系统之间的资源共享、用户操作协调和与单机操作系统的交互,从而解决多个网络用户(甚至是全球远程的网络用二分布式操作系统。 计算机网络系统是由计算机系统、数据通信和网络系统软件组成的。从硬件上看主要由下列组成部分: ●终端:用户进入网络所用的设备,如电传打字机、键盘显示器、计算机等。在局域 网中,终端一般由微机担任,叫工作站,用户通过工作站共享网上资源。 ●主机:有于进行数据分析处理和网络控制的计算机系统,其中包括外部设备、操作 系统及其它软件。在局域网中,主机一般由较高档的计算机担任,叫服务器,它应 具有丰富的资源,如大容量硬盘、足够的内存和各种软件等。 ●通信处理机:在接有终端的通信线路和主机之间设置的通信控制处理机器,分担数 据交换和各种通信的控制和管理。在局域网中,一般不设通讯处理机,直接由主机 集中式网络管理和分布式网络管理的区别及优缺点 集中式网络管理模式是在网络系统中设置专门的网络管理节点。管理软件和管理功能主要集中在网络管理节点上,网络管理节点与被管理节点是主从关系。 优点:便于集中管理 缺点: (1)管理信息集中汇总到管理节点上,信息流拥挤 (2)管理节点发生故障会影响全网的工作 分布式网络管理模式是将地理上分布的网络管理客户机与一组网络管理服务器交互作用,共同完成网络管理的功能。 优点: (1)可以实现分部门管理:即限制每个哭户籍只能访问和管理本部门的部分网络资源,而由一个中心管理站实施全局管理。 (2)中心管理站还能对客户机发送指令,实现更高级的管理 (3)灵活性和可伸缩性 缺点: 不利于集中管理 所以说采取集中式与分布式相结合的管理模式是网络管理的基本方向 snmp安装信息刺探以及安全策略 一、SNMP的概念,功能 SNMP(Simple Network Management Protocol)是被广泛接受并投入使用的工业标准,它的目标是保证管理信息在任意两点中传送,便于网络管理员在网络上的任何节点检索信息,进行修改,寻找故障;完成故障诊断,容量规划和报告生成。它采用轮询机制,提供最基本的功能集。最适合小型、快速、低价格的环境使用。它只要求无证实的传输层协议UDP,受到许多产品的广泛支持。 本文将讨论如何在Win2K安装使支持SNMP功能,SNMP技术对于提升整体安全水准是有益的,但也可能存在风险,本文将同时检验这两个方面。另外,除了介绍一些开发工具外,还将图解通过SNMP收集信息的可能用法,以及如何提高安全性。 二、在Win2K中安装SNMP 提供一个支持SNMP的Win2K设备与增加一个额外的Windows组件同样简单,只需要进入"开始/设置/控制面板/", 选择"添加/删除程序",然后选择"添加/删除Windows组件",随之出现一个对话框,在其中选择"管理和监视工具", 最后点击"下一步",依照提示安装: OK,现在Win2K就可以通过SNMP来访问了. 三、对snmp信息的刺探方法 1、Snmputil get 下面我们在命令行状态下使用Win2K资源工具箱中的程序 来获取安装了SNMP的Win2K机器的网络接口数目,命令参数是get: 前提是对方snmp口令是public 提供基本的、低级的SNMP功能,通过使用不同的参数和变量,可以显示设备情况以及管理设备。 第九章计算机网络系统 本方案将涉及以下范围: 系统需求概述 网络设计原则 网络系统设计 网络设备选型 网络的安全性 9.1 系统需求概述 随着网络技术,信息通信领域的长足发展,网络经济,知识经济再不是IT 等高科技行业的专利,企业正利用其行业特点,汲取网络技术精华,努力创造着制造业的又一个春天。未来是美好的,但现实不可回避。大多数企业对电子商务的一般认识是电子商务能帮助企业进行网上购物、网上交易,仅是一种新兴的企业运作模式,比较适用于商业型企业、贸易公司、批发配送公司,孰不知电子商务已对传统的制造业形成了巨大冲击。 在这种形式下,面对企业规模的扩大,新厂区的启用,为了加强生产经营管理,提高企业生产水平和管理水平,使之成为领导市场的现代化企业,并为浙江生迪光电有限公司的长远发展提供更好的条件提出了网络系统建设方案。 对于景兴公司网络系统建设这样一个复杂的系统工程,在硬件、软件、网络等方面都提出了非常高的要求。作为系统运行的支撑平台,更是重中之重。计 算机网络系统、网络整体安全系统以及整个系统集成建设是否成功,变得尤其重要。 根据对企业的弱电设计以及与企业有关部门的深入沟通,结合我公司以往对企业系统实施的经验积累,我们认为,本次关于景兴限公司计算机网络核心系统的总体需求可以概括为: 1、实现企业的信息化管理,提高经济管理水平和服务质量,实现企业的经济效益与社会效益的同步增长。在此基础上发展企业的决策支持辅助信息系统,因此我们计算机网络核心系统也将紧紧围绕着这些应用展开。 2、建设机房与相应的网络系统。 3、建立比较完备的安全防护体系,实现信息系统的安全保障。 4、系统必须保持一定的先进性、可扩展性、高可用性、高稳定性、易维护性。 9.2 网络设计原则 (1)先进性与成熟性相结合 近年来信息技术飞速发展,用户在构建信息系统时有了很大的选择余地,但也使用户在构建系统时绞尽脑汁地在技术的先进性与成熟性之间寻求平衡。先进而不成熟的技术不敢用,而太成熟的技术又意味着过时和淘汰。本方案充分考虑了先进性与成熟性相结合。 (2)合理、灵活的体系结构 “结构先行”是构建任何系统的先例,信息系统也不例不断变化的情况下,调整适应,从长远角度来看,也可以提供很好的投资保护。 分布式系统论文 报告(论文)题目:分布式系统的管理 作者所在学院:信息工程学院 作者姓名: 作者学号: 分布式系统的管理 摘要 分布式系统作为网络上的重要软件系统之一,众多学者对它的研究从未停止。由于人们对分布式系统的高可靠性的需求,使得对分布式系统的管理的研究变得相对比较重要。本文详细讲解有关分布式系统管理的相关概念,内容等,希望能为分布式网络系统的使用带来便利。 关键词:分布式,管理,系统 Abstract A distributed system as one of the important software system on the network, many scholars never stop researching it. Due to people demand for the high reliability of distributed system, it makes the study of distributed system management is relatively important. The article describe in detail the related concepts of distributed system management, content and so on. We hope that we can bring convenience for the use of the distributed network system. Key words: distributed, management ,system 1.引言 分布式系统具有高度的内聚性和透明性,它与传统的网络有很大的不同,网络和分布式系统的区别主要在高层软件,更多的是操作系统,而不是硬件。分布式系统的基本特征主要有以下两方面:一个分布式系统是由一组网络连接的具有独立功能的计算机,在一套特殊软件的管理下,整个系统在用户面前呈现为一个透明的整体;一个分布式系统是一组位于网络计算机上的并发构件,这些构件之间的通信以及任务协调都只能通过信件传递进行,其目的是实现资源共享。由基本的分布式系统定义,我们可以知道,对分布式系统的管理是保证计算机通信可靠性的前提。本文将就分布式的系统管理进行相关的介绍,旨在加深人们对分布式系统管理的理解。 2.分布式系统管理的概念 首先,我们要了解什么是系统管理?从时间和空间两方面进行分析得出,系统管理是系统管理者在管理环境中,通过管理平台运行管理应用,从而控制系统正常运行的一系列活动。那么,究竟什么是分布式系统的管理呢?通过反复的研究,我们得出以下比较全面的概念:系统管理员通过网络各节点上独立的操作系统和全在系统集成的操作环境中,运行管理应用,对系统资源(用户,任务,硬件,软件,网络)进行分布式控制,从而保证系统正常运行,并能充分发挥分布 企业网络工程设计方案第一章网络系统设计概述 1.1项目背景 为了适应业务的发展和国际化的需要,积极参与国家信息化进程,提高管理水平,展现全新的形象,某厂准备建立一个现代化的机构内部网,实现信息的共享、协作和通讯,并和属下个部门互连,并在此基础上开发建设现代化的企业应用系统,实现智能型、信息化、快节奏、高效率的管理模式。 在本方案中,我们借鉴了大型高端网络系统集成的经验,充分利用当今最成熟、最先进的网络技术,对该信息网络系统的建设与实施提出方案。 1.2需求分析 为实现上述目标,可以把整个系统建设分成两个部分,即:网络平台建设和Internet/Intranet平台建设。 (1)网络平台是建立在结构化布线基础上的最基本的平台。可靠的网络平台是Internet/Intranet系统及应用系统正常运行的基础。网络平台的设计应包括局域网的设计、广域网的设计。 (2)Internet/Intranet平台包括Intranet、Internet和Extranet。三者的关系如图: Extranet Intranet Internet Internet/Intranet系统具有客户端单一界面、易于使用的特点。在中中国港湾建设总公司的平台建设中,Extranet部分对应于与各合作伙伴信息交流的相关部分。 网络系统主要是以光纤作为传输媒介、以IP 和Intranet技术为技术主体、以核心交换机为交换中心、下属部门信息网络系统为分节点的多层结构、提供与各种职能相关的、功能齐全、技术先进、资源统一的网上应用系统,进一步 可扩展成为多功能网络平台。 总体目标是建立该企业的办公业务信息网络交换平台,集成下属各部门信息网络系统,功能齐全、技术先进、集成化的网络系统。 (一)设计网络需求如下: (1) 信息的共享; (2) 公司管理; (3) 办公自动化; (4) 高速Internet 冲浪。 (二)企业办公网主干和信息点需求及分布 拟建的企业网络主要涉及到四幢建筑物:行政楼(含附近的门卫)、 生产车间(含附近的厂区办)、运输楼(含附近的工段办)。这四幢建筑物之间拟通过光缆连接。网络中心和机房设在行政楼内。信息点需求为:行政楼:801个(含门卫1个) 生产车间:364个(含厂区办4个) 运输楼:20个(全为工段办) 主干网接入全球互联信息网外接(Internet),各子网再接入主干通信网。主干网接入Internet的方式可是有线综合宽带网,速率可在100Mbps左右。主干为千兆光纤线路,其它线路为超五类双绞线。 (三)投资预算 要求投资在20万元以内,包括局域网设计(可利用原有宽带设备),交换机设备,综合布线等。 1.3编制依据 《计算机信息系统保密管理暂行规定》(国家保密局1988 年 2 月26 日印发) (国家保密局1999 年12 月29 《计算机信息国际联网保密管理暂行规定》 日印发) 《中国公众多媒体通信网技术体制》 《中国公众多媒体通信网工程实施技术要求》 IEEE 工业标准:802.1d,802.1p,802.1q,802.1x,802.3,802.3u,802.3z 支持路由协议:IP 的RIP v1/2,OSPF,BGP-4;IPX 的RIP 多址广播协议:IGMP,DVMRP,PIM-DM,PIM-SM 网络管理协议:SNMP,RMON,RMON2 计算机网络管理系统及其发展趋势 进入90年代以来,随着计算机的普及以及计算机技术和通讯技术的发展,网络也越来越快地走近我们,计算机网络已成为当今信息时代的支柱。计算机与通信的结合产生了计算机网络,信息社会对计算机网络的依赖,又使得计算机网络本身运行的可靠性变得至关重要,向网络的管理运行提出了更高的要求。网络系统的维护与管理日趋繁杂,网络管理人员用人工方法管理网络已无法可靠、迅速地保障网络的正常运行;无法满足当前开放式异种机互联网络环境的需要,人们迫切地需要用计算机来管理网络,提高网络管理水平,使信息安全,快捷地传递。于是计算机网络管理系统便应运而生了。 一、计算机网络管理系统的基本知识 (一)计算机网络管理系统的概念 计算机网络管理系统就是管理网络的软件系统。计算机网络管理就是收集网络中各个组成部分的静态、动态地运行信息,并在这些信息的基础上进行分析和做出相应的处理,以保证网络安全、可靠、高效地运行,从而合理分配网络资源、动态配置网络负载,优化网络性能、减少网络维护费用。 (二)网络管理系统的基本构成 概括地说,一个典型的网络管理系统包括四个要素:管理员、管理代理、管理信息数据库、代理服务设备。 1.管理员。实施网络管理的实体,驻留在管理工作站上。它是整个网络系统的核心,完成复杂网络管理的各项功能。网络管理系统要求管理代理定期收集重要的设备信息,收集到的信息将用于确定单个网络设备、部分网络或整个网络运行的状态是否正常。 2.管理代理。网络管理代理是驻留在网络设备(这里的设备可以是UNIX工作站、网络打印机,也可以是其它的网络设备)中的软件模块,它可以获得本地设备的运转状态、设备特性、系统配置等相关信息。网络管理代理所起的作用是:充当管理系统与管理代理软件驻留设备之间的中介,通过控制设备的管理信息数据库(MIB)中的信息来管理该设备。 3.管理信息库。它存储在被管理对象的存储器中,管理库是一个动态刷新的数据库,它包括网络设备的配置信息,数据通信的统计信息,安全性信息和设备特有信息。这些信息、被动态送往管理器,形成网络管理系统的数据来源。 4.代理设备和管理协议。代理设备在标准网络管理软件和不直接支持该标准协议的系统之间起桥梁作用。利用代理设备,不需要升级整个网络就可以实现从旧协议到新版本的过渡。对于网络管理系统来说,重要的是管理员和管理代理之间所使用的网络管理协议,如SNMP,和它们共同遵循的MIB库。网络管理协议用于在管理员与管理代理之间传递操作命令,并负责解释管理员的操作命令。通过管理协议的作用,可以使管理信息库中的数据与具体设备中的实际状态、工作参数保持一致。 (三)网络管理系统的功能 ISO在ISO/IEC 7498-4文档中定义了网络管理的五大功能,即配置管理、故障管理、性能管理、计费管理与安全管理。 故障管理:其主要功能是故障检测、发现、报告、诊断和处理。由于差错可以导致系统瘫痪或不可接受的网络性能下降,所以故障管理也是ISO网络管理元素中,被最广泛实现的一种管理。 配置管理:其主要功能包括网络的拓扑结构关系、监视和管理网络设备的配置情况,根据事先定义的条件重构网络等,其目标是监视网络和系统的配置信息,以便跟踪和管理对不同的软、硬件单元进行网络操作的结果。 本文作者Kate Matsudaira是一位美丽的女工程副总裁,曾在Sun Microsystems、微软、亚马逊这些一流的IT公司任职。她有着非常丰富的工作经验和团队管理经验,当过程序员、项目经理、产品经理以及人事经理。专注于构建和操作大型Web应用程序/网站,目前她的主要研究方向是SaaS(软件即服务)应用程序和云计算(如大家所说的大数据)。 本文是作者在AOSA一书介绍如何构建可扩展的分布式系统里的内容,在此翻译并分享给大家。 开源软件已经成为许多大型网站的基本组成部分,随着这些网站的逐步壮大,他们的网站架构和一些指导原则也开放在开发者们的面前,给予大家切实有用的指导和帮助。 这篇文章主要侧重于Web系统,并且也适用于其他分布式系统。 Web分布式系统设计的原则 构建并运营一个可伸缩的Web站点或应用程序到底是指什么?在最初,仅是通过互联网连接用户和访问远程资源。 和大多数事情一样,当构建一个Web服务时,需要提前抽出时间进行规划。了解大型网站创建背后的注意事项以及学会权衡,会给你带来更加明智的决策。下面是设计大型Web系统时,需要注意的一些核心原则: ?可用性 ?性能 ?可靠性 ?可扩展 ?易管理 ?成本 上面的这些原则给设计分布式Web架构提供了一定的基础和理论指导。然而,它们也可能彼此相左,例如实现这个目标的代价是牺牲成本。一个简单的例子:选择地址容量,仅通过添加更多的服务器(可伸缩性),这个可能以易管理(你不得不操作额外的服务器)和成本作为代价(服务器价格)。 无论你想设计哪种类型的Web应用程序,这些原则都是非常重要的,甚至这些原则之间也会互相羁绊,做好它们之间的权衡也非常重要。 基础 企业网络系统的设计与实现 09秋计算机黄树森 目录 一、工程概况 (2) 1、工程详述 (2) 二、需求分析 (2) 1、网络要求 (2) 2、系统要求 (3) 3、用户要求 (3) 4、设备要求 (4) 三、网络系统设计规划 (5) 1、网络设计指导原则 (5) 2、网络设计总体目标 (6) 3、网络通信联网协议 (6) 4、网络IP 地址规划 (7) 5、网络技术方案设计 (7) 6、网络应用系统选择 (11) 7、网络安全系统设计 (12) 8、网络管理维护设计 (13) 四、网络布线系统设计 (13) 1、布线系统总体结构设计 (13) 2、工作区子系统设计 (14) 3、水平子系统设计 (14) 4、管理子系统设计 (14) 5、干线子系统设计 (15) 6、设备间子系统设计 (15) 7、建筑群子系统设计 (15) 一、工程概况 1、工程详述 集团总部公司有 1000 台 PC;公司共有多个部门,不同部门的相互访问要有限制,公司有自己的内部网页与外部网站;公司有自己的 OA 系统;公司中的台机能上互联网;核心技术采用VPN;集团包括六家子公司,包括集团总部在内共有2000多名员工;集团网内部覆盖7栋建筑物,分别是集团总部和子公司的办公和生产经营场所,每栋建筑高7层,都具有一样的内部物理结构。一层设有本建筑的机房,少量的信息点,供未来可能的需求使用,目前并不使用(不包括集团总部所在的楼)。二层和三层,每层楼布有96个信息点。四层到七层,每层楼布有48个信息点,共3024个信息点。。每层楼有一个设备间。楼内综合布线的垂直子系统采用多模光纤,每层楼到一层机房有两条12芯室内多模光纤。每栋建筑和集团总部之间通过两条12芯的室外单模光纤连接。要求将除一层以外的全部信息点接入网络,但目前不用的信息点关闭。 二、需求分析 1、网络要求 满足集团信息化的要求,为各类应用系统提供方便、快捷的信息通路;具有良好的性能,能够支持大容量和实时性的各类应用;能够 简述计算机网络与分时多用户系统、多机系统、分布式系统的区别 简述计算机网络与分时多用户系统、多机系统、分布式系统的区别 一、计算机网络,是指将地理位置不同的具有独立功能的多台计算机及其外部设备,通过通信线路连接起来,在网络操作系统,网络管理软件及网络通信协议的管理和协调下,实现资源共享和信息传递的计算机系统。 主要作用: 1、硬件资源共享。可以在全网范围内提供对处理资源、存储资源、输入输出资源等昂贵设备的共享,使用户节省投资,也便于集中管理和均衡分担负荷。 2、软件资源共享。允许互联网上的用户远程访问各类大弄数据库,可以得到网络文件传送服务、远地进程管理服务和远程文件访问服务,从而避免软件研制上的重复劳动以及数据资源的重复存贮,也便于集中管理。 3、用户间信息交换。计算机网络为分布在各地的用户提供了强有力的通信手段。用户可以通过计算机网络传送电子邮件、发布新闻消息和进行电子商务活动。 二、分时多用户系统 使一台计算机同时为几个、几十个甚至几百个用户服务的一种操作系统。把计算机与许多终端用户连接起来,分时操作系统将系统处 理机时间与内存空间按一定的时间间隔,轮流地切换给各终端用户的程序使用。由于时间间隔很短,每个用户的感觉就像他独占计算机一样。分时操作系统的特点是可有效增加资源的使用率。例如UNIX系统就采用剥夺式动态优先的CPU调度,有力地支持分时操作。 产生分时系统是为了满足用户需求所形成的一种新型 OS 。它与多道批处理系统之间,有着截然不同的性能差别。用户的需求具体表现在以下几个方面: 人—机交互共享主机便于用户上机 三、多机系统多机系统是由两台以上的电子计算机组成的计算机系统。一般配置在同一地点且不需通信系统来联接。其中任一台计算机发生故障,不影响整个系统的正常运转。建立多机系统的目的是为了提高可靠性和运算速度多处理机与多机系统、分布处理系统和计算机网:多处理机与多机系统是进一步发展并行技术的必由之路,是巨型、大型机主要发展方向。它们是多指令流多数据流(MIMD)系统,各机处理各自的指令流(进程),相互通信,联合解决大型问题。它们比并行处理机有更高的并行级别,潜力大,灵活性好。用大量廉价微型机,通过互连网络构成系统,以获得高性能,是研究多处理机与多机系统的一个方向。多处理机与多机系统要求在更高级别(进程)上研究并行算法,高级程序语言提供并发、同步进程的手段,其操作系统也大为复杂,必须解决多机间多进程的通信、同步、控制等问题。 四、分布式计算机系统 数据中心网络系统 设计方案 数据中心高可用网络系统设计 数据中心作为承载企业业务的重要IT基础设施,承担着稳定运行和业务创新的重任。伴随着数据的集中,企业数据中心的建设及运维给信息部门带来了巨大的压力,“数据集中就意味着风险集中、响应集中、复杂度集中……”,数据中心出现故障的情况几乎不可避免。因此,数据中心解决方案需要着重关注如何尽量减小数据中心出现故障后对企业关键业务造成的影响。为了实现这一目标,首先应该要了解企业数据中心出现故障的类型以及该类型故障产生的影响。影响数据中心的故障主要分为如下几类: 硬件故障 软件故障 链路故障 电源/环境故障 资源利用问题 网络设计问题 本文针对网络的高可用设计做详细的阐述。 高可用数据中心网络设计思路 数据中心的故障类型众多,但故障所导致的结果却大同小异。即数据中心中的设备、链路或server发生故障,无法对外提供正常服务。缓解这些问题最简单的方式就是冗余设计,能够经过对设备、链路、Server提供备份,从而将故障对用户业务的影响降低到最小。 可是,一味的增加冗余设计是否就能够达到缓解故障影响的目的?有人可能会将网络可用性与冗余性等同起来。事实上,冗余性只是整个可用性架构中的一个方面。一味的强调冗余性有可能会降低可用性,减小冗余所带来的优点,因为冗余性在带来好处的同时也会带来一些如下缺点: 网络复杂度增加 网络支撑负担加重 配置和管理难度增加 因此,数据中心的高可用设计是一个综合的概念。在选用高可靠设备组件、提高网络的冗余性的同时,还需要加强网络构架及协议部署的优化,从而实现真正的高可用。设计一个高可用的数据中心网络,可参考类似OSI七层模型,在各个层面保证高可用,最终实现数据中心基础网络系统的高可用,如图1所示。 填空题 1.按网络的拓扑结构分类,网络可以分为总线型网络、星型网络和环形网络。 2.按照用途进行分类,服务器可以划分为通用性服务器和专用型服务器。 3.防火墙技术经历了3个阶段,即包过滤技术、代理技术和状态监视技术。 4.计算机病毒一般普遍具有以下五大特点:破坏性,隐蔽性、传染性、潜伏性和激发性。 5.不要求专门的服务器,每台客户机都可以与其他客户机对话,共享彼此的信息资源和硬件资源,组网的计算机一般 类型相同。这种组网方式是对等网。 6.为了保证活动目录环境中各种对象行为的有序与安全,管理员需要制定与现实生活中法律法规相似的各种管理策 略。这些管理策略被称为组策略。 7.默认时,当父容器的组策略设置与子容器的组策略发生冲突时,子容器的组策略设置最终失效。 8.在ISA Server中,防火墙的常见部署方案有:边缘防火墙,三向防火墙和背对背防火墙等。 9.ISA Server支持三种客户端“Web代理客户端、防火墙客户端和SecureNAT客户端。 10.入侵检测技术是为保证计算机系统的安全而设计与配置的一种能够及时发现并报告系统中未经授权或异常现象的 技术,是一种用于检查计算机网络中违反安全策略行为的技术。 11.不间断电源是一种在市电中断时仍然能够为网络设备提供持续、稳定、不间断的电源供应的重要外部设备。 12.物理类故障一般是指线路活着设备出现的物理性问题。 13.在域中,用户使用域用户账户登录到域。 14.一旦对父容器的某个GPO设置了强制,那么,当父容器的这个GPO的组策略设置与子容器的GPO的组策略发 生冲突时,父容器的这个GPO的组策略设置最终生效。 15.软件限制规则有:路径规则、哈希规则、证书规则和Internet区域规则。 16.在ISA Servet中为了控制外部用户访问内部网络资源,管理员需要创建访问规则。 17.在ISA Servet中,为了控制内部用户访问Internet,管理员需要创建访问规则。 18.利用组策略部署软件的方式有两种:指派和发布。 19.网络型病毒通过网络进行传播,其传染能力强、破坏力大。 20.正常备份时最完备的备份方式,所有被选定的文件和文件夹都会被备份。 21.正常备份时最完备的备份方式,所有被选定的文件和文件夹都会被备份(无论此时其“存档”属性是否被设置)。 22.当以安全模式启动计算机时,只加载了最基本的系统模块和驱动程序,例如:鼠标、监视器、键盘、大容量存储器、 基本视频、默认系统服务等。 23.Norton AntiVirus是杀(防)病毒软件。 24.逻辑类故障一般是指由于安装错误,配置错误、病毒、恶意攻击等原因而导致的各种软件或服务的工作异常和故障。 25.在活动目录环境中,对计算机账户的行为进行管理的组策略被称为计算机策略。 26.在活动目录中,用户账户用来代表域中的用户。 27.如果计算机策略与用户策略发生冲突时,以计算机策略优先。 28.复合型病毒是指具有引导型病毒和文件型病毒寄生方式的计算机病毒。 多选题 1.故障管理知识库的主要作用包括(A,实现知识共享)(B,实现知识转化)和(C,避免知识流失)。 2.网络故障管理包括(B,故障检测)(C隔离)和(D,纠正)等方面内容。 3.桌面管理环境是由最终用户的电脑组成,对计算机及其组件进行管理。桌面管理目前主要关注(A,资产管理)(C 软件派送)和(D远程协助)方面。 4.包过滤防火墙可以根据(B目标IP地址)(源IP地址)和(端口号)条件进行数据包过滤。 5.为了实现网络安全,可以在(A物理层安全)(B基础平台层安全)和(应用层安全)层次上建立相应的安全体系。 6.数据库管理的主要内容包括(A,数据库的建立)(C,数据库的安全控制)和(D,数据库的完整性控制)。 7.从网络安全的角度来看,DOS(拒绝服务攻击)术语TCP/IP模型中(B,Internet层)和(C,传输层)的攻击方 式。 单选题 1.在制定组策略时,可以把组策略对象链接到(C,组织单位)上。 2.在制定组策略时,可以把组策略对象连接到(D,域)上。 分布式汽车电气-电子系统设计和实现架构 ————————————————————————————————作者:————————————————————————————————日期: 分布式汽车电气/电子系统设计和实现架构 在过去的十几年里,汽车的电气和电子系统已经变得非常的复杂。今天汽车电子/电气系统开发工程师广泛使用基于模型的功能设计与仿真来迎接这一复杂性挑战。新兴标准定义了与低层软件的标准化接口,最重要的是,它还为功能实现工程师引入了一个全新的抽象级。 这提高了软件组件的可重用性,但不幸的是,关于如何将基于模型的功能设计的结果转换成高度环境中的可靠和高效系统实现方面的指导却几乎没有。 此外,论述设计流程物理端的文章也非常少。本文概述了一种推荐的系统级设计方法学,包括、分布在多个ECU中的网络和任务调度、线束设计和规格生成。 为什么需要AUTOSAR? 即使在同一家公司,“架构设计”对不同的人也有不同的含义,这取决于他们站在哪个角度上。物理架构处理系统的有形一面,如布线和连接器,逻辑架构定义无形系统的结构和分配,如软件和通信协议。目前设计物理架构和逻辑架构的语言是独立的,这导致相同一个词的意思可以完全不同, 设计团队和流程也是独立的,这也导致了一个非常复杂的设计流程(如图1所示)。 图1:物理和逻辑设计流程。 这种复杂性导致了次优设计结果,整个系统的正确功能是如此的难于实现,以致于几乎没有时间去寻求一种替代方法,它可导致更坚固的、可扩展性更好的和更具成本效益的解决方案。为了实现这样一种解决方案,设计师需要新的方法,它可以将物理和逻辑设计流程紧密相连,并仍然允许不同的设计团队做他们的工作。 新兴的AUTOSAR标准为系统级汽车电子/电气设计方法学提供了一个技术上和经济上都可行的选择,尽管它主要针对软件层面,即逻辑系统的设计。不过,大量广泛的AUTOSAR元模型及其丰富的接口定义允许系统级电子/电气架构师以标准的格式表达他的设计思想。从经济上看, 一、填空题 1.访问透明性是指对不同数据表示形式以及资源访问方式的隐藏。而位置透明是用户无法判别资源在系统中的物理位置。 2. 迁移透明性是指分布式系统中的资源移动不会影响该资源的访问方式。而复制透明是指对同一个资源存在多个副本的隐藏。 3. 一个开放的分布式系统就是根据一系列准则来提供服务,这些准则描述了所提供服务的语法和语义。 4. 集群计算系统一个突出的特征是它的同构性;它提供了最大限度的分布式透明性。可用于单个程序在多台计算机上并行地运行。 5. 网格计算系统具有高度的异构性:其硬件、操作系统、网络、管理域和安全策略等都不尽相同。 6. 网格计算系统一个关键问题是如何把来自不同计算机组织的资源集中起来,使一组人或机构进行协调工作。 7. 分布式事务处理的四个特性是:原子性、一致性、独立性和持久性。 8. 分布式普适系统应用程序的需求归纳为三种,它们是:接受上下文的变化、促使自主合成、认可共享为默认行为。 9. 分布式系统体系结构样式很多,其最重要的有:分层体系结构;基于对象的体系结构、以数据为中心的体系结构以及基于事件的体系结构等四类。10. 客户/服务器结构的应用程序通常划分为三层,它们是:用户接口层、处理层和数据层。 11. 在结构化点对点体系结构中覆盖网络是用一个确定性的过程来构成的,这个使用最多的进程是通过一个分布式哈希表来组织进程的。 12. 超级对等体通常是维护一个索引或充当一个代理程序的结点。 13. 分布式软件体系结构主要分集中式、非集中式和各种混合形式三大类。其非集中式体系结构又分为 结构化的点对点、非结构化的点对点、超级对等体 三种。 14. 实现软件自适应的基本技术分为要点分离、计算 映像和基于组件的设计三种类型。 15. 分布式的自主系统指的是自我管理、自我恢复、 自我配置和自我优化等各种自适应性。 16. 一个线程独立地执行它自己的程序代码。线程系 统一般只维护用来让多个线程共享CPU所必需的最 少量信息。 17. 有两种实现线程线程包的基本方法:一是可以构 造一个完全在用户模式下执行的线程;二是由内核 来掌管线程并进行调度。 18. 分布式系统中的多线程通常有:多线程用户和多 线程服务器两大类型。而以分发器/工作者模型组织 起来的多线程服务器是最为流行的一种。 19. 虚拟化可采用两种方法,一是构建一个运行时系 统,提供一套抽象指令集来执行程序。二是提供虚 拟机监视器。 20. 在服务器的组织结构中,迭代服务器是自己处理 请求,将响应返回给客户;而并发服务器将请求传 递给某个独立线程或其他进程来处理。 21. 服务器集群在逻辑上由三层组成,第一层是逻辑 交换机;第二层是应用/计算服务;第三层是文件/ 数据库系统。 22. 在代码迁移的框架结构中,进程包含三个段,它 们是代码段、资源段和执行段三个段。 23. 进程对资源的绑定有三种类型:一是按标识符绑 定;二是按值绑定;三是按类型绑定。而三种类型 的资源对机器的绑定是未连接资源、附着连接资源 和紧固连接资源。 24. 中间件是一种应用程序,它在逻辑上位于应用层 中,但在其中包含有多种通用协议,这些协议代表 各自所在的层,独立于其他更加特别的应用。 25. 在RPC操作中,客户存根的功能是将得到的参 数打包成消息,然后将消息发送给服务器存根。 26. 所有DCE的底层编程模型都是客户-服务器模 型。而DCE本身的一部分是由分布式文件服务、目 录服务、安全服务以及分布式时间服务等构成的。 27. IDL编译器的输出包括三个文件,它们是头文件、 客户存根和服务器存根。 28. 在面向消息的通信中,通常分为面向消息的瞬时 通信和持久通信两种机制。 29. 在面向消息的瞬时通信中,通常采用套接字接口 和消息传递接口。 30. 在面向持久的通信中,消息队列系统为持久异步 通信提供多种支持。它提供消息的中介存储能力。 31. 在消息队列系统中,队列由队列管理器来管理, 它与发送或接收消息的应用程序直接交互。 32. 在消息队列系统中,转换是由队列网络中特定结 点完成的,这些结点称为消息转换器。 33. 在面向流的通信中,数据流的传输模式有异步传 输模式、同步传输模式和等时传输模式等三种。 34. 在流与服务质量(QOS)描述中,服务质量特性指 的是数据传输所要求的比特率、创建会话的最大延 时、端到端的最大延时、最大延时抖动以及最大往 返延时等。 35. 流同步有两种类型,一种是在离散数据流与连续 数据流之间保持同步;另一种是连续数据流之间的 同步。 36. 在流同步的机制中,需要研究的两个问题是:一 个是两个流同步的基本机制;二是在网络环境下这 些机制的分布式版本。 37. 应用层多播的基本思想是结点组织成一个覆盖 网络,然后用它来传播信息给其成员。一个重要的 因素是网络路由器不在组成员中。 分布式坐席管理解决方案图文 一、前言 指挥中心里面都会有不同的坐席负责不同的业务,但事实上他们又特别需要协同处理一些信息,或者信息之间需要互联互通。传统的方式处理起来就会比较麻烦,需要人为切换信号。而分布式KVM坐席协作本质就是快速便捷地解决坐席之间的信息共享和处理的问题。 根据海量数据处理等场景越来越多,如何实现网站的高可用、易伸缩、可扩展、安全等目标就显得越来越重要。为了解决这样一系列问题,大型平台的架构也在不断发展。提高大型项目平台的高可用架构,分布式的应用可以在基本系统架构上扩展节点增加设备,这样更易于理解,输入节点端连接电脑主机、工作站、摄像头以及机顶盒等,输出节点端需要连接电脑显示器、大屏幕、投影机以及键盘鼠标等,现在越来越重视操作便利性和突破空间局限,还可以增加可视化管控的触碰移动端。 二、分布式KVM坐席系统有哪些应用 为什么分布式KVM坐席协作管理系统被频繁应用在中小型指挥中心等场景?我们可以从它的功能、应用价值、能够为用户解决哪些问题中找到答案。 1. 控制室数据量已呈现爆发式增长,分布式KVM系统拥有强大的信号接入与管理能力,可以同时接入不同分辨率、不同接口等不同类型的数据信号,然后输出至坐席工位显示端、大屏幕或其他设备。 2. 控制室每一个坐席工位承担的工作繁重,常常需要一位坐席操作员处理多个显示器的业务,一人对2屏、3屏、4屏......信号一键切换与分发功能极大增加了操作员的工作效率。 1、采用专属的音视频网络平台、分布式架构、模块化设计。可通过控制平台获取实时状态显示,在线查看系统各节点运行情况,并可对各节点进行远程维护,不会影响系统的整体使用。 2、提供网络分布式管理,不受空间、距离限制。可以通过分级用户管理模式,对相应的管理人员设置不同的访问和管理权限。 3、支持操作坐席与工作站数据间的协作交互,包括快捷键操作、获取、推送、绑定及语音、文字广播等内容,实现高效的数据比对、研判。 网络系统设计方案 目录 一、综述........................................................................................... .. (2) 前言....................................................................................... (2) 布线系统的目标 (2) 系统设计原则及依据 (2) 二、项目要求和分析........................................................................................... .. (3) 项目概况 (3) 系统配置 (3) 楼层信息点分布 (3) 三、设计方案........................................................................................... (3) 方案设计概述 (3) 系统示意图 (4) 五大子系统 (4) 布线设计说明 (6) PDS管线说明 (7) 施工组织计划 (9) 五、系统的调测及验收 (10) 调试阶段 (10) 验收阶段 (10) 六、系统的维护与售后服务 (10) 维护 (10) 售后服务 (10) 七、材料清单及其报价 (10) 材料数量......................................................................................... .. (13) 报价清 计算机网络管理研究现状与发展 摘要:文章对计算机网络管理协议进行了探讨,对计算机网络管理系统作了介绍,同时分析了计算机网络管理技术的研究与发展。 关键词:计算机网络管理;SNMP;分布式管理 计算机网络是计算机技术和通讯技术发展和结合的产物。计算机网络管理指的是初始化并监视一个活动的计算机网络,收集网络系统中的信息,然后作适当地处理,以便诊断问题,控制或者更好地调整网络的一系列操作。计算机网络管理的目的是为了提高网络效率,使之发挥最大效用。网络管理的基本目的是保证网络可靠性、提高网络运行效率。网络管理的概念随着现代网络技术的发展而演变。对于网络管理,目前还没有严格统一的定义,可以将网络管理定义为以提高整个网络系统的工作效率、管理层次与维护水平为目标,主要涉及对网络系统的运行及资源进行监测、分析、控制和规划的行为与系统。 一、计算机网络管理技术 (一)计算机网络管理协议 网管协议就是规范网管通信的约定。在基于TCP/IP的计算机网络管理领域,SNMP占有明显的优势。下面介绍一下简单网络管理协议SNMP,关于网络管理有一个基本原理是若要管理某个对象,就必然会给该对象添加一些软件或硬件,但这种“添加”必须对原有对象的影响尽可能小。简单网络管理协议SNMP (Simple Network Management Protocol)正是按照这样的基本原理来设计的。SNMP发布于1988年。Internet在1990年制订出网管标准SNMP,使SNMP很快变成了事实上的计算机网络管理标准。SNMP最重要的指导思想就是要尽可能简单,以便缩短研制周期。SNMP的基本功能包括监视网络性能、检测分析网络差错和配置网络设备等。在网络正常工作时,SNMP可实现统计、配置和测试等功能。当网络出故障时,可实现各种差错检测和恢复功能,虽然SNMP是在TCP/IP基础上的网络管理协议,但也可扩展到其他类型的网络设备上。SNMP整个系统必须有一个管理站,它实际上就是网控中心。在管理站上运行管理进程。在每一个被管对象中一定要有代理进程。管理进程和代理进程利用SNMP报文进行通信,而SNMP报文又使用UDP来传送。有时网络管理协议无法控制某些网络元素。例如,该网络元素使用的是另一种网络管理协议。这时可使用委网络考试系统设计与实现正文

网络系统与分布式系统

集中式网络管理和分布式网络管理的区别及优缺点

计算机网络系统设计方案

分布式系统的管理

企业网络工程设计方案

计算机网络管理系统及其发展趋势

分布式系统架构设计

企业网络系统的设计与实现

简述计算机网络与分时多用户系统、多机系统、分布式系统的区别

数据中心网络系统设计方案范本

计算机网络系统管理与维护试题库完整

分布式汽车电气-电子系统设计和实现架构

学生分布式系统复习题与参考答案2

分布式坐席管理解决方案图文【最新版】

网络的系统方案设计

计算机网络管理研究现状与发展