一种单jvm进程中同时支持多个kerberos认证的方法与流程

- 格式:doc

- 大小:13.00 KB

- 文档页数:7

kerberos用法

Kerberos是一种计算机网络认证协议,它使用加密技术来验证用户和计算机之间的身份。

以下是Kerberos的一些用法:

1. 认证用户:Kerberos可以用于验证用户的身份,以确保用户有权访问系统中的资源。

2. 单点登录:Kerberos可以使用户在系统中进行单次身份验证,并随后无需再次输入用户名和密码即可访问其他资源。

3. 安全通信:Kerberos提供了安全的通信机制,以确保用户和服务器之间的消息不会被攻击者窃听或篡改。

4. 保护网络服务:Kerberos可以用于保护网络服务,以确保只有经过身份验证的用户才能访问这些服务。

5. 授权访问:Kerberos可以与其他授权机制结合使用,以确保用户只能访问他们有权访问的资源。

Kerberos是一种广泛使用的系统,特别是在企业网络和大型组织中。

它的实现方式有许多不同的方式,包括MIT Kerberos和Microsoft Active Directory等。

kafka kerberos认证原理Kafka Kerberos认证原理Kafka是一个高性能分布式流处理平台,为了保证数据的安全性,Kafka提供了多种认证机制。

其中,Kerberos认证是一种常用的方式。

本文将分为以下几个部分,逐步深入解释Kafka Kerberos认证的原理。

什么是Kerberos认证Kerberos认证是一种网络身份验证协议,可提供机密性和数据完整性。

在Kerberos认证过程中,有三个主要参与者: - 客户端:希望访问服务的用户或进程。

- Kerberos认证服务器(KDC):负责颁发票据(ticket)的服务器。

- 服务:需要被访问的目标服务。

1. Kerberos认证的四个阶段Kerberos认证过程分为以下四个阶段:用户认证(Authentication)1.客户端使用自己的用户名和密码向KDC验证身份。

2.KDC验证用户信息,若通过则生成一个用于TGS请求的票据(Ticket Granting Ticket,TGT)。

3.TGT是被加密的,只能由KDC和目标服务解密。

获得服务票据(Ticket Granting Service,TGS)1.客户端使用TGT向KDC请求TGS票据,用于后续的服务访问。

2.KDC验证TGT,并生成一个由目标服务的服务器密码加密的TGS票据。

服务访问请求(Service Request)1.客户端向目标服务发送TGS票据和一个服务请求。

2.目标服务使用自己的密码解密TGS票据,并验证客户端是否有访问权限。

3.若验证通过,目标服务生成一个用于该服务的票据,称为服务票据(Service Ticket)。

服务访问(Service Access)1.客户端向目标服务发送服务票据。

2.目标服务解密服务票据,确认其有效性,最终允许或拒绝客户端的访问请求。

2. Kafka Kerberos认证流程服务端配置1.启用Kerberos认证机制,并配置Kafka的jaas文件。

Kerberos概述Kerberos 是一种计算机网络授权协议,是一套应用对称密钥的管理系统,并需要一个值得信赖的第三方, 它使用一个由两个独立的逻辑部分:认证服务器AS和票据授权服务器TGS组成的可信赖第三方KDC,KDC持有所有的无论是客户还是服务器共享的一套只有实体本身和KDC知道的密钥,密钥用于证实实体身份,KDC会在实体间交互信息中产生一个会话密钥来加密这些交互信息。

在win server 2003中它扮演的是一个安全支持提供方的角色(ssp),可用于在非安全网络中对客户端和服务器端进行身份验证的一个机制,也就是说为互相不认识的通讯双方提供安全认证工作,并且可以相互认证,即客户端和服务端,客户和客户间或服务端与服务端之间,当有N个用户在使用该系统时,任意两人间的对话都有共享密码,所以所需的最少会话密钥数为N*(N-1) /2个。

它对防止窃听,replay攻击,和保护数据的完整性提供保护。

Kerberos V5中还有许多新特性。

用户可以在另一个网络中安全的提交他们的票;并且,用户可以把他们的一部分认证权转给服务器,这样服务器就可以作为用户的代理proxy。

其它的新特性包括:用更好的加密算法替换了DES加密算法,三重DES-CBC-MD5加密。

Kerberos交互流程第一步 kerberos认证服务请求:用户登陆后,发送票据请求到KDC请求一个短周期票据叫做TGT(包含用户身份信息)。

第二步 Kerberos认证服务响应:AS构造TGT并创建一个会话密钥用于加密客户和TGS通讯。

TGT的生命周期是有限的。

当客户收到TGT时,他还没有被授予使用任何资源,哪怕是本地计算机上的资源。

为何要使用一个TGT,可以让AS直接发布票据给目标服务器吗?是可以,但是如果AS直接发布票据,那用户每请求新服务或者服务器的时候需要输入一次登陆密码。

发布一个短周期的(10hours)TGT给予用户一个有效的票据用于票据授予服务TGS,可以依次发布目标服务器的票据。

Kerberos⾝份验证流程前⾔:作为kerberos的认证笔记参考⽂章:介绍Kerberos 是⼀种由 MIT(⿇省理⼯⼤学)提出的⼀种⽹络⾝份验证协议。

它旨在通过使⽤密钥加密技术为客户端/服务器应⽤程序提供强⾝份验证。

在 Kerberos 认证中,最主要的问题是如何证明「你是你」的问题,如当⼀个 Client 去访问 Server 服务器上的某服务时,Server 如何判断 Client 是否有权限来访问⾃⼰主机上的服务,同时保证在这个过程中的通讯内容即使被拦截或篡改也不影响通讯的安全性,这正是 Kerberos 解决的问题。

在域渗透过程中 Kerberos 协议的攻防也是很重要的存在。

Kerberos 主要是⽤在域环境下的⾝份认证协议。

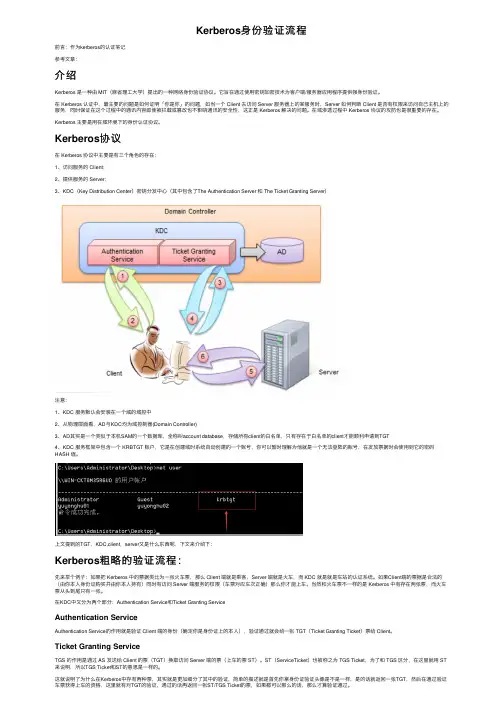

Kerberos协议在 Kerberos 协议中主要是有三个⾓⾊的存在:1、访问服务的 Client;2、提供服务的 Server;3、KDC(Key Distribution Center)密钥分发中⼼(其中包含了The Authentication Server 和 The Ticket Granting Server)注意:1、KDC 服务默认会安装在⼀个域的域控中2、从物理层⾯看,AD与KDC均为域控制器(Domain Controller)3、AD其实是⼀个类似于本机SAM的⼀个数据库,全称叫account database,存储所有client的⽩名单,只有存在于⽩名单的client才能顺利申请到TGT4、KDC 服务框架中包含⼀个 KRBTGT 账户,它是在创建域时系统⾃动创建的⼀个账号,你可以暂时理解为他就是⼀个⽆法登陆的账号,在发放票据时会使⽤到它的密码HASH 值。

上⽂提到的TGT,KDC,client,server⼜是什么东西呢,下⽂来介绍下:Kerberos粗略的验证流程:先来举个例⼦:如果把 Kerberos 中的票据类⽐为⼀张⽕车票,那么 Client 端就是乘客,Server 端就是⽕车,⽽ KDC 就是就是车站的认证系统。

Kerberos概述Kerberos 是一种计算机网络授权协议,是一套应用对称密钥的管理系统,并需要一个值得信赖的第三方, 它使用一个由两个独立的逻辑部分:认证服务器AS和票据授权服务器TGS组成的可信赖第三方KDC,KDC持有所有的无论是客户还是服务器共享的一套只有实体本身和KDC知道的密钥,密钥用于证实实体身份,KDC会在实体间交互信息中产生一个会话密钥来加密这些交互信息。

在win server 2003中它扮演的是一个安全支持提供方的角色(ssp),可用于在非安全网络中对客户端和服务器端进行身份验证的一个机制,也就是说为互相不认识的通讯双方提供安全认证工作,并且可以相互认证,即客户端和服务端,客户和客户间或服务端与服务端之间,当有N个用户在使用该系统时,任意两人间的对话都有共享密码,所以所需的最少会话密钥数为N*(N-1) /2个。

它对防止窃听,replay攻击,和保护数据的完整性提供保护。

Kerberos V5中还有许多新特性。

用户可以在另一个网络中安全的提交他们的票;并且,用户可以把他们的一部分认证权转给服务器,这样服务器就可以作为用户的代理proxy。

其它的新特性包括:用更好的加密算法替换了DES加密算法,三重DES-CBC-MD5加密。

Kerberos交互流程第一步 kerberos认证服务请求:用户登陆后,发送票据请求到KDC请求一个短周期票据叫做TGT(包含用户身份信息)。

第二步 Kerberos认证服务响应:AS构造TGT并创建一个会话密钥用于加密客户和TGS通讯。

TGT的生命周期是有限的。

当客户收到TGT时,他还没有被授予使用任何资源,哪怕是本地计算机上的资源。

为何要使用一个TGT,可以让AS直接发布票据给目标服务器吗?是可以,但是如果AS直接发布票据,那用户每请求新服务或者服务器的时候需要输入一次登陆密码。

发布一个短周期的(10hours)TGT给予用户一个有效的票据用于票据授予服务TGS,可以依次发布目标服务器的票据。

Kerberos身份认证方案5.1 身份认证概述Kerberos是IETF发布的一种身份认证标准协议(目前最新版本为V5)。

它采用对称密钥方案,也可以说是后面出现的非对称密钥方案的基础。

Kerberos协议应用非常广泛,特别是在Windows系统中(包括在Windows系统的内部网络登录中,目前也主要采用的是Kerberos协议)。

所以总体来说,Kerberos认证协议主要是在系统层中得到广泛应用,不过像交换机、路由器这些设备目前也有较多应用。

但是目前的国内图书市场上还没有见到全面、系统地介绍这种得到广泛应用的身份认证协议工作原理,以及协议体系结构。

笔者在IETF和Microsoft英文官方网站上进行搜集和翻译,然后整理、扩展了该协议比较全面的第一手专业资料,非常感谢IETF和Microsoft公司为我们提供了如此全面、深入的第一手专业技术资料。

本章重点* Kerberos V5身份认证机制。

* Kerberos V5身份认证的优点与缺点。

* Kerberos SSP体系架构。

* Kerberos物理结构。

* Kerberos V5身份认证的3个子协议。

* AS、TGS、CS交换。

* Kerberos交换消息。

* Kerberos的本地登录、域用户的工作站登录、单域身份认证和用户到用户的身份认证原理。

* Kerberos V5身份认证的启用与策略配置。

5.1 身份认证概述在正式介绍Kerberos身份认证协议之前,先来了解一下什么是身份认证。

这个概念同样适用于本书后面介绍的其他身份认证技术。

身份认证是系统安全的一个基础方面,它用来确认尝试登录域或访问网络资源的任何用户的身份。

Windows服务器系统身份认证针对所有网络资源启用“单点登录”(Single Sign-on,SSO)。

采用单点登录后,用户可以使用一个密码或智能卡一次登录到域,然后向域中的任何计算机验证身份。

身份认证的重要功能就是它对单点登录的支持。

kerberos 认证流程英文回答:Kerberos is a network authentication protocol that allows users and services to securely authenticate each other over an insecure network. It provides a centralized authentication server called the Key Distribution Center (KDC) and uses symmetric key cryptography to secure the authentication process.The Kerberos authentication flow consists of several steps:1. Authentication Request: The client sends an authentication request to the KDC, requesting a ticket to access a specific service. This request includes theclient's identity and a timestamp.2. TGT Issuance: The KDC verifies the client's identity and issues a Ticket Granting Ticket (TGT) encrypted withthe client's password. The TGT is valid for a certain period of time and is used to request service tickets.3. TGT Delivery: The KDC sends the TGT back to the client.4. TGT Storage: The client stores the TGT securely, typically in a ticket cache.5. Service Ticket Request: When the client wants to access a specific service, it sends a request to the KDCfor a service ticket. This request includes the TGT and the service's identity.6. Service Ticket Issuance: The KDC verifies the TGT and the service's identity, and issues a service ticket encrypted with the service's secret key.7. Service Ticket Delivery: The KDC sends the service ticket back to the client.8. Service Ticket Presentation: The client presents theservice ticket to the service it wants to access.9. Service Ticket Verification: The service decrypts the service ticket using its secret key and verifies its authenticity. If the service ticket is valid, the service grants access to the client.10. Session Establishment: A secure session is established between the client and the service, allowing them to communicate securely.Kerberos authentication provides several benefits, including mutual authentication, single sign-on, and secure communication. It ensures that both the client and the service can authenticate each other, preventing impersonation attacks. It also allows users to authenticate once and access multiple services without re-entering their credentials.中文回答:Kerberos是一种网络认证协议,允许用户和服务在不安全的网络上进行安全认证。

Kerberos认证协议的工作流程Kerberos是一个计算机网络身份认证协议,用于验证用户和服务器之间的身份,以确保安全通信。

它通过一系列步骤来实现身份认证和安全授权。

本文将介绍Kerberos认证协议的工作流程。

1. 初始化请求用户想要访问服务器资源时,首先需要向Kerberos身份认证服务器发送一个初始化请求。

这个请求中包含用户的身份信息和所需访问的服务信息。

2. 获取授权票据(Ticket Granting Ticket,TGT)Kerberos服务器验证用户的身份后,生成一个加密的授权票据(TGT),并将其发送给用户。

这个TGT包含了用户的身份信息和有效期。

同时,服务器还会生成一个用于之后身份验证的密钥,称为Session Key。

3. 使用TGT进行认证用户在本地计算机上使用自己的密码和TGT来进行身份验证。

本地计算机将发送一个密码验证请求到Kerberos服务器。

如果密码正确,服务器将使用其私钥解密TGT,并验证用户身份。

4. 获取服务票据(Service Ticket)一旦用户通过身份验证,Kerberos服务器将生成一个加密的服务票据(Service Ticket),其中包含了用户的身份信息、所需访问的服务的身份信息以及Session Key的副本。

这个Service Ticket是用于向特定服务进行身份验证的凭据。

5. 访问资源用户将Service Ticket发送给目标服务器,以申请访问所需的资源。

服务器使用Session Key解密Service Ticket并进行身份验证。

如果身份验证成功,服务器将提供所需的服务和资源给用户。

6. 后续通信用户和服务器之间的后续通信将使用之前生成的Session Key进行加密和解密,以确保通信内容的机密性和完整性。

总结:Kerberos认证协议通过使用票据来实现用户和服务器之间的身份验证和安全通信。

用户从Kerberos服务器获取授权票据(TGT),并使用它进行本地身份验证。

Kerberos身份认证Kerberos是一个网络认证协议,用于实现网络中的身份认证和密钥分配。

它提供了一种安全的方式,使用户在计算机网络中进行身份验证,从而可以访问受限资源。

本文将介绍Kerberos的基本原理、流程和应用。

一、Kerberos的基本原理Kerberos基于对称密钥加密技术,其基本原理可以概括为以下几个步骤:1. 认证服务器(AS, Authentication Server):在网络中充当认证的第一道关卡。

用户在访问受保护资源之前,首先需要向AS请求服务票据(Ticket-Granting Ticket, TGT)。

用户提供自己的身份信息,AS验证成功后会颁发TGT给用户。

2. 证票授权服务器(TGS, Ticket Granting Server):用户拿到TGT 后,还需要向TGS请求访问特定服务的票据(Service Ticket)。

用户将TGT和特定服务的标识发送给TGS,TGS会验证TGT的真实性,并为用户签发访问该服务的票据。

3. 客户端验证:客户端收到TGT和服务票据后,继续向服务端发起访问请求。

客户端通过TGT中的密钥将自己的身份信息和服务票据加密后发送给服务端。

4. 服务端验证:服务端收到客户端的请求后,通过TGT验证密钥解密身份信息和服务票据,如果验证通过,则可以提供相应的服务。

二、Kerberos的流程Kerberos的认证流程可以描述如下:1. 用户登录:用户在计算机登录时,向AS发送请求,提供用户名和密码。

2. TGT获取:AS验证用户的身份信息,如果通过认证,会向用户发送TGT和密钥。

用户将TGT保存在本地,供以后访问服务使用。

3. 服务票据获取:用户需要访问特定服务时,将TGT发送给TGS,并请求服务票据,同时提供服务标识。

4. 服务访问:用户获取服务票据后,将其发送给服务端,请求访问相应的服务。

5. 服务验证:服务端收到用户的请求后,通过TGS验证票据和密钥,如果通过验证,则提供相应的服务。

Hadoop Kerberos认证流程1. 介绍Kerberos是一种网络认证协议,用于提供强大的身份验证和安全通信。

在Hadoop集群中,Kerberos被用于实现用户认证和授权。

本文将详细介绍Hadoop Kerberos 认证流程。

2. Kerberos基本概念在深入探讨Hadoop Kerberos认证流程之前,我们先来了解一些Kerberos的基本概念。

2.1 客户端(Client)客户端是指需要访问Hadoop集群资源的用户或应用程序。

2.2 服务端(Server)服务端是指提供Hadoop集群资源的各个组件,如HDFS、YARN和MapReduce等。

2.3 Kerberos认证服务器(KDC)KDC是Kerberos的核心组件,包括认证服务器和票据授权服务器。

它负责颁发票据和验证用户身份。

2.4 认证流程Kerberos认证流程包括以下几个步骤: 1. 客户端向KDC发送认证请求。

2. KDC验证客户端身份,生成票据。

3. 客户端使用票据向服务端请求访问权限。

4. 服务端验证票据,如果合法则授权访问。

3. Hadoop Kerberos认证流程下面将详细介绍Hadoop Kerberos认证流程。

我们以HDFS为例,来说明整个流程。

3.1 HDFS Kerberos认证流程概述HDFS Kerberos认证流程主要包括以下几个步骤: 1. 启用Kerberos认证。

2.客户端认证。

3. 客户端访问HDFS资源。

3.2 启用Kerberos认证在启用Hadoop集群的Kerberos认证之前,需要进行以下几个配置步骤: 1. 配置Kerberos服务器(KDC)。

2. 配置Hadoop集群的核心配置文件(core-site.xml)。

3. 配置Hadoop集群的HDFS配置文件(hdfs-site.xml)。

4. 为Hadoop集群的各个组件生成Kerberos主体和密钥表。

Kerberos认证协议详解Kerberos是一种网络身份认证协议,旨在提供安全的身份验证服务。

本文将详细解析Kerberos认证协议的工作原理和各个组件的功能。

一、简介Kerberos最初由麻省理工学院(MIT)开发,旨在解决计算机网络中用户身份验证问题。

它通过使用密钥加密技术,确保只有经过授权的用户才能访问特定资源。

二、认证流程Kerberos认证协议主要涉及三个角色:客户端(C)、身份服务器(AS)和票据授权服务器(TGS)。

下面是Kerberos认证的详细流程:1. 客户端向身份服务器请求认证,发送用户名和密码。

2. 身份服务器验证用户信息,并生成一个TGT(票据授权票据),其中包含客户端的身份信息和加密的会话密钥。

3. 身份服务器将TGT发送给客户端。

4. 客户端使用自己的密码解密TGT,得到会话密钥。

5. 客户端向TGS发送请求,包括TGT和服务的名称。

6. TGS验证TGT的有效性,并生成一个用于特定服务的票据(票据包含客户端身份和服务名称)。

7. TGS将票据发送给客户端。

8. 客户端使用会话密钥解密票据,得到用于与服务通信的票据。

9. 客户端向服务发送请求,携带解密后的票据。

10. 服务验证票据的有效性,并响应客户端的请求。

三、组件详解1. 客户端(C):系统中需要访问受保护资源的用户。

2. 身份服务器(AS):负责用户身份验证,生成并分发TGT。

3. 票据授权服务器(TGS):负责基于TGT生成特定服务的票据。

4. 会话密钥:用于客户端和各个服务器之间的通信加密。

四、安全性Kerberos采用了多种安全措施来保护用户身份和数据的安全性:1. 身份验证:通过用户密码的比对来确认用户的身份。

2. 密钥加密:使用会话密钥对通信进行加密,确保数据传输的机密性。

3. 时钟同步:为了防止重放攻击,各个组件的时钟需要保持同步。

4. 服务票据限制:服务票据中包含了有效期限制,一旦过期将无法使用。

jvm虚拟机的工作原理和流程JVM虚拟机的工作原理和流程JVM(Java Virtual Machine)是Java程序的运行环境,它负责将Java源代码编译成字节码并执行。

JVM的工作原理和流程可以分为以下几个步骤。

1. 代码编译阶段在代码编译阶段,Java源代码通过Java编译器(javac)转换为字节码文件(.class文件)。

字节码是一种中间代码格式,它是一种与平台无关的二进制文件,可以在任何支持JVM的平台上运行。

2. 类加载阶段在类加载阶段,JVM将字节码文件加载到内存中。

类加载器负责加载字节码文件,并将其转换为JVM能够理解的数据结构。

JVM的类加载器包括启动类加载器、扩展类加载器和应用程序类加载器。

这些加载器按照一定的顺序逐级加载字节码文件。

3. 内存分配阶段在内存分配阶段,JVM为每个类分配内存空间。

JVM将内存分为多个区域,包括堆、栈、方法区和本地方法栈等。

其中,堆用于存储对象实例,栈用于存储局部变量和方法调用信息,方法区用于存储类的结构信息和常量池等。

4. 字节码解释执行阶段在字节码解释执行阶段,JVM通过解释器对字节码进行解释执行。

解释器逐条解释字节码指令,并执行相应的操作。

解释执行的优点是实现简单,但执行效率相对较低。

5. 即时编译阶段在即时编译阶段,JVM将热点代码(被频繁执行的代码)进行即时编译优化。

即时编译器将字节码转换为本地机器码,提高执行效率。

即时编译器使用的编译策略包括栈上替换、内联缓存和逃逸分析等。

6. 垃圾回收阶段在垃圾回收阶段,JVM通过垃圾回收器对不再使用的对象进行回收。

垃圾回收器会标记和清理堆中的垃圾对象,并释放相应的内存空间。

JVM提供了不同类型的垃圾回收器,如串行回收器、并行回收器和并发回收器等。

7. 异常处理阶段在异常处理阶段,JVM通过异常处理机制捕获和处理程序中的异常。

当程序抛出异常时,JVM会查找相应的异常处理器,并执行相应的异常处理代码。

kerberos 认证流程英文回答:Kerberos authentication is a widely used protocol for secure authentication in computer networks. It provides a way for clients and servers to prove their identities to each other and establish a secure communication channel.The Kerberos authentication process involves several steps:1. Client Authentication Request: The client sends a request to the Key Distribution Center (KDC) for authentication. The request includes the client's identity and a timestamp.2. Ticket Granting Ticket (TGT) Request: The KDC verifies the client's identity and issues a Ticket Granting Ticket (TGT) if the client is authenticated. The TGT is encrypted with the client's password or a session keyderived from the password.3. TGT Validation: The client receives the TGT and decrypts it using the client's password or session key. The client then verifies the authenticity of the TGT by checking its timestamp and the KDC's digital signature.4. TGT Usage: The client uses the TGT to request a Service Ticket (ST) from the KDC for a specific service. The client includes the TGT and the requested service's identity in the request.5. Service Ticket Request: The KDC verifies the TGT and issues a Service Ticket (ST) for the requested service if the client is authorized. The ST is encrypted with the service's secret key.6. ST Validation: The client receives the ST and decrypts it using the service's secret key. The client then verifies the authenticity of the ST by checking its timestamp and the KDC's digital signature.7. Service Authentication: The client presents the ST to the service and requests access. The service verifies the ST by decrypting it using its secret key and checking its timestamp and the KDC's digital signature.8. Secure Communication: If the ST is valid, the service grants access to the client and establishes a secure communication channel. The client and service can now exchange encrypted messages to protect the confidentiality and integrity of their communication.Kerberos authentication provides strong security by using encryption and digital signatures. It also supports single sign-on, where a user only needs to authenticate once to access multiple services.中文回答:Kerberos认证是计算机网络中广泛使用的安全认证协议。

Kerberos认证流程简述摸鱼了很长⼀段时间,被⼤佬按在地上摩擦,⼀时间精神恍惚想不起来写点啥,正好回来碰巧给别⼈讲kerberos协议认证流程,结果讲来讲去把⾃⼰讲晕了,就⾮常尴尬于是有了这篇⽂章(友情提⽰:⽆事莫装X,装X遭⼈X),争取⽤我简单浅显⽽贫乏的词汇量,描述⼀下相关流程0x01 认知(1)这是⼀个关于kerberos的经典图⽰,最简化地展⽰了kerberos的验证流程kerberos是⼀种⽹络⾝份认证协议,设计⽬标是为了通过秘钥系统为C/S应⽤程序提供⼀种可靠的认证协议。

它是双向验证的,即在保证客户端访问的服务端是安全可靠的情况下,也保证服务端回复的客户端也是安全可靠的。

想要证明访问与被访问的双⽅都是信得过的,必须要有⼀个第三⽅平台。

在kerberos中就是图(1)中的KDC按照图(1)介绍⼏个专有名词:1.KDC (key distributed center ):⽤于票据⽣成管理服务,它包含AS与TGS2.AS (authentication service):为客户端⽣成TGT3.TGS(ticket granting service):为客户端⽣成某个服务的ticket4.AD(account database):存储客户端⽩名单,只有位于⽩名单中的客户端才能申请TGT,就像SAM数据库⼀样5.TGT(ticket granting ticket):⽤于获取ticket的⼀种票据6.SK(session key):⽤户与域控的加密秘钥7.client:想访问某个server的客户端8.server:提供某种业务的服务⼀般来说,kerberos是⽤于域环境中⾝份认证的所以KDC⼀般会安装到域控之中。

从物理层⾯来看,AD 和 KDC都是“域控”KDC当中有个krbtgt⽤户,在域控中net user会看到krbtgt是个系统⾃建⽤户,不⽤于登录,发票据的时候会⽤到其NTML HASH愿意继续看下去的,这⾥有个⼈认为详细⼀些的解释,不愿意看的请划到最后⼀⼩点0x02 流程逐⼀解释图(1)假设域内主机⼀个⽤户lcx想访问域内某服务器server中的某服务圈1 (AS-REQ):client发送⽤户信息到KDC,向AS请求TGT票据圈2(AS-REP):KDC收到请求,看看client是否在AD的⽩名单中,在的话,AS⽣成随机Session Key,并⽤⽤户的NTLM HASH对Session Key 加密得到密⽂A,再⽤krbtgt的NTLM HASH 对Session Key、客户端信息Client Info、客户端时间戳timestamp加密得到TGT,并将A 和 TGT⼀起返回客户端client圈3(TGS-REQ):client收到请求,⽤⾃⾝的NTLM HASH 解密密⽂A 得到Session Key,再⽤Session Key加密Client Info与timestamp 得到密⽂B ,把密⽂B 和 TGT⼀起发给KDC 给TGS圈4(TGS-REP):TGS ⽤krbtgt的NTLM HASH 解密TGT ,得到Session Key和timestamp和Client Info。

kerberos协议认证流程步骤下载温馨提示:该文档是我店铺精心编制而成,希望大家下载以后,能够帮助大家解决实际的问题。

文档下载后可定制随意修改,请根据实际需要进行相应的调整和使用,谢谢!并且,本店铺为大家提供各种各样类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,如想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by theeditor.I hope that after you download them,they can help yousolve practical problems. The document can be customized andmodified after downloading,please adjust and use it according toactual needs, thank you!In addition, our shop provides you with various types ofpractical materials,such as educational essays, diaryappreciation,sentence excerpts,ancient poems,classic articles,topic composition,work summary,word parsing,copy excerpts,other materials and so on,want to know different data formats andwriting methods,please pay attention!Kerberos协议认证流程详解Kerberos是一种广泛用于企业网络环境的身份验证协议,由麻省理工学院(MIT)开发。

Kerberos原理详解1. 概述Kerberos是一种网络认证协议,用于在不安全的网络中安全地进行身份验证。

它通过使用对称密钥加密技术,为用户和服务提供了安全的通信渠道。

Kerberos的设计目标是提供强大的身份验证、数据完整性和保密性。

Kerberos的基本原理可以简单描述为以下几个步骤: 1. 用户向Kerberos服务器请求身份验证。

2. Kerberos服务器通过密钥库验证用户身份,并生成一个临时票据(Ticket Granting Ticket,TGT)。

3. 用户使用TGT请求访问特定服务。

4. Kerberos服务器通过TGT生成一个服务票据(Service Ticket),该票据包含了用户的身份信息和用于与服务通信的会话密钥。

5. 用户将Service Ticket发送给服务,服务使用会话密钥解密Service Ticket并验证用户身份。

下面将详细介绍每个步骤。

2. 用户向Kerberos服务器请求身份验证当用户希望访问某个受保护的服务时,首先需要向Kerberos服务器请求身份验证。

这个过程通常发生在用户登录时。

用户向Kerberos服务器发送一个初始请求(Authentication Request),其中包含用户名和密码等凭证信息。

3. Kerberos服务器验证用户身份并生成TGTKerberos服务器接收到初始请求后,会从密钥库中查找用户的密钥,并使用该密钥验证用户身份。

如果验证成功,Kerberos服务器会为用户生成一个临时票据(TGT),并使用Kerberos服务器的密钥对TGT进行加密。

TGT包含以下信息: - 用户标识(User Identifier,UID) - Kerberos服务器标识- 会话密钥(Session Key)Kerberos服务器将加密后的TGT发送给用户。

4. 用户使用TGT请求访问特定服务在获得TGT后,用户可以使用它来请求访问特定服务。

Kerberos协议的身份认证原理Kerberos是一种网络身份认证协议,旨在保护计算机网络中用户身份的安全性。

它使用密钥分发中心(Key Distribution Center,简称KDC)和票据来实现用户身份验证。

本文将介绍Kerberos协议的身份认证原理。

一、Kerberos的基本原理Kerberos协议的核心思想是使用票据(Ticket)来进行身份验证。

它通过以下主要组件实现:1.1 客户端(Client):需要访问网络资源的用户。

1.2 认证服务器(Authentication Server,简称AS):负责验证客户端的身份并生成票据授权客户端访问网络资源。

1.3 服务端(Server):存储需要访问的网络资源。

1.4 密钥分发中心(Key Distribution Center,简称KDC):由AS和票据授权服务器(Ticket Granting Server,简称TGS)组成,负责生成和分发票据。

1.5 票据授权服务器(Ticket Granting Server,简称TGS):负责分发被TGS加密的票据。

二、Kerberos协议的运行流程下面是Kerberos协议的运行流程:2.1 通过初始身份认证:- 客户端向AS发送身份请求,表明自己的身份(用户名)。

- AS验证用户名的合法性,并生成一个称为TGT(Ticket Granting Ticket)的票据。

TGT包含客户端的身份信息和一个会话密钥,只能由TGS解密。

- AS将TGT发送给客户端。

2.2 获取服务票据:- 客户端向TGS发送请求,包含TGT和目标服务器的标识符。

- TGS验证TGT的合法性,并生成一个称为服务票据(Service Ticket)的票据。

服务票据由目标服务器的公钥加密,只有目标服务器能够解密。

- TGS将服务票据发送给客户端。

2.3 访问目标服务器:- 客户端向目标服务器发送请求,包含服务票据。

- 服务器使用自己的私钥解密服务票据,验证客户端的身份。

一种单jvm进程中同时支持多个kerberos认证的方

法与流程

如何在单个JVM进程中同时支持多个Kerberos认证

Kerberos是一种网络身份验证协议,可用于在计算机网络中进行强大的身份验证。

当涉及到在单个JVM进程中同时支持多个Kerberos认证时,有一些特定的步骤和流程需要遵循。

在本文中,我们将一步一步回答如何实现这个需求。

步骤1:理解Kerberos认证的基本原理

在开始之前,我们需要对Kerberos认证的基本原理有一定的了解。

Kerberos使用对称密钥加密和票据传递来验证用户和服务之间的身份。

它依赖于KDC(Key Distribution Center)服务器来分发凭证和密钥。

Kerberos身份验证包括以下步骤:

1. 用户发送用户名和密码到KDC。

2. KDC验证用户的身份并生成一个票据(Ticket)。

3. 用户使用票据向服务请求访问。

4. 服务使用服务密钥解密并验证票据。

5. 如果票据有效,则服务授予用户访问权限。

步骤2:准备环境和配置KDC

在单个JVM进程中同时支持多个Kerberos认证之前,我们需要设置KDC 服务器和相关配置。

KDC是负责管理用户和服务的密钥分发的服务器。

1. 安装KDC服务器:选择一个合适的KDC服务器,例如MIT Kerberos 或Microsoft Active Directory。

2. 配置KDC:根据您的环境和需求,配置KDC服务器和相关认证参数,包括Realm(领域)、Principal(主体)和Keytabs(密钥文件)等。

步骤3:配置JVM以支持多个Kerberos认证

现在,我们可以开始配置JVM以支持多个Kerberos认证。

1. 创建不同的JAAS(Java Authentication and Authorization Service)配置文件:JAAS是Java的身份验证和授权框架,用于配置各种身份验证模块和策略。

针对每个Kerberos认证,我们需要创建一个独立的JAAS 配置文件。

示例JAAS配置文件(example1.conf):

Example1Login {

com.sun.security.auth.module.Krb5LoginModule required

useKeyTab=true

keyTab="example1.keytab"

principal="example1@REALM";

};

示例JAAS配置文件(example2.conf):

Example2Login {

com.sun.security.auth.module.Krb5LoginModule required

useKeyTab=true

keyTab="example2.keytab"

principal="example2@REALM";

};

在每个JAAS配置文件中,我们使用Krb5LoginModule来指定使用Keytab文件进行认证,设置相应的Keytab文件和Principal。

2. 在JVM启动参数中指定使用JAAS配置文件:我们可以通过在JVM启动参数中添加"-Djava.security.auth.login.config"参数,并将其值设置为

相应的JAAS配置文件路径,来指定使用特定的JAAS配置文件。

示例启动参数:

-Djava.security.auth.login.config=/path/to/example1.conf

这将告诉JVM使用example1.conf配置文件进行身份验证。

对于其他Kerberos认证,我们需要启动多个JVM实例,并在启动参数中指定不同的配置文件路径。

3. 在应用程序中编写Kerberos认证代码:在应用程序中,我们可以使用Java GSS-API(Generic Security Service Application Program Interface)来进行Kerberos认证。

使用GSS-API,我们可以向服务请求访问,并处理与Kerberos认证相关的票据交换。

示例代码片段:

java

创建一个GSSManager实例

GSSManager manager = GSSManager.getInstance();

从JAAS配置文件获取LoginContext

LoginContext lc = new LoginContext("Example1Login");

登录

lc.login();

从Subject中获取GSSCredential

Subject subject = lc.getSubject();

GSSCredential credential = manager.createCredential(subject, GSSCredential.DEFAULT_LIFETIME, null);

创建GSSContext,并与服务进行身份验证

GSSName serviceName =

manager.createName("service@REALM",

GSSName.NT_HOSTBASED_SERVICE);

GSSContext context = manager.createContext(serviceName, GSSCredential.DEFAULT_LIFETIME, credential, GSSContext.DEFAULT_PROPERTIES);

请求Kerberos票据

byte[] token = new byte[0];

byte[] ticket = context.initSecContext(token, 0, token.length);

将票据传递给服务进行验证

关闭GSSContext

context.dispose();

4. 针对每个Kerberos认证重复步骤3,根据需要创建多个JAAS配置文件和多个JVM实例,并分别指定不同的配置文件路径。

步骤4:测试和调试

完成配置后,我们需要测试和调试系统以确保多个Kerberos认证同时工作。

1. 启动JVM实例,并检查启动参数和JAAS配置是否正确。

2. 在应用程序中执行Kerberos认证代码,并观察是否成功进行身份验证。

3. 如果出现任何错误或问题,可以检查问题并使用适当的调试工具和日志级别来查看详细的错误信息。

总结

通过以上步骤和流程,我们可以在单个JVM进程中同时支持多个

Kerberos认证。

关键在于正确配置KDC服务器、使用不同的JAAS配置文件和启动多个JVM实例,并确保在应用程序中使用正确的JAAS配置和GSS-API进行Kerberos身份验证。

同时,在测试和调试阶段仔细查看错误信息并使用适当工具进行排查是非常重要的。