6-拨号配置命令

- 格式:pdf

- 大小:216.57 KB

- 文档页数:13

centos6下flexgw部署简介flexgw 提供了open和SNAT的基础服务。

主要有以下功能点:1. IPSec Site-to-Site 功能。

可快速的帮助你将两个不同的VPC 私⽹以IPSec Site-to-Site 的⽅式连接起来。

2. 拨号VPN 功能。

可让你通过拨号⽅式,接⼊VPC 私⽹,进⾏⽇常维护管理。

3. SNAT 功能。

可⽅便的设置Source NAT,以让VPC 私⽹内的VM 通过Gateway VM 访问外⽹。

软件组成:Strongswan版本:5.1.3Website:open版本:2.3.2Website:程序说明:ECS VPN(即本程序)⽬录:/usr/local/flexgw数据库⽂件:/usr/local/flexgw/instance/website.db⽇志⽂件:/usr/local/flexgw/logs/website.log启动脚本:/etc/init.d/flexgw 或/usr/local/flexgw/website_console实⽤脚本:/usr/local/flexgw/scripts保留原来的flexgw的启动⽅式 service flexgw start/stop/restart「数据库⽂件」保存了我们所有的VPN 配置,建议定期备份。

如果数据库损坏,可通过「实⽤脚本」⽬录下的initdb.py 脚本对数据库进⾏初始化,初始化之后所有的配置将清空。

Strongswan⽬录:/etc/strongswan⽇志⽂件:/var/log/strongswan.charon.log启动脚本:/usr/sbin/strongswan如果strongswan.conf 配置⽂件损坏,可使⽤备份⽂件/usr/local/flexgw/rc/strongswan.conf 进⾏覆盖恢复。

ipsec.conf 和ipsec.secrets 配置⽂件,由/usr/local/flexgw/website/vpn/sts/templates/sts ⽬录下的同名⽂件⾃动⽣成,请勿随便修改。

AT指令介绍及用法AT 指令AT 即Attention,AT指令集是从终端设备(Terminal Equipment,TE)或数据终端设备(Data Terminal Equipment,DTE)向终端适配器(Terminal Adapter,TA)或数据电路终端设备(Data Circuit Terminal Equipment,DCE)发送的。

通过TA,TE发送AT指令来控制移动台(Mobile Station,MS)的功能,与GSM 网络业务进行交互。

用户可以通过AT指令进行呼叫、短信、电话本、数据业务、传真等方面的控制。

90年代初,AT指令仅被用于Modem操作。

没有控制移动电话文本消息的先例,只开发了一种叫SMS BlockMode的协议,通过终端设备(TE)或电脑来完全控制SMS。

几年后,主要的移动电话生产厂商诺基亚、爱立信、摩托罗拉和HP共同为GSM 研制了一整套AT指令,其中就包括对SMS的控制。

AT指令在此基础上演化并被加入GSM 07.05标准以及现在的GSM07.07标准,完全标准化和比较健全的标准。

如:对SMS的控制共有3种实现途径:最初的Block Mode;基于AT指令的Text Mode;基于AT指令的PDU Mode。

到现在PDU Mode已经取代BlockMode,后者逐渐淡出。

GSM 模块与计算机之间的通信协议是一些AT指令集,AT指令是以AT作首,字符结束的字符串,AT指令的响应数据包在中。

每个指令执行成功与否都有相应的返回。

其他的一些非预期的信息(如有人拨号进来、线路无信号等),模块将有对应的一些信息提示,接收端可做相应的处理。

示例:CDMA modem DTEAT< CR>< LF> OK < LF>ATTEST< CR>< CR> ERROR < LF>如果AT指令执行成功,“OK”字符串返回;如果AT 指令语法错误或AT 指令执行失败,“ERROR”字符串返回。

PPPoE的配置⽬录6 配置PPPoE..................................................................................................................................6-16.1 PPPoE简介...................................................................................................................................................6-26.1.1 基本概念............................................................................................................................................6-26.1.2 会话阶段............................................................................................................................................6-26.1.3 应⽤环境............................................................................................................................................6-26.2 配置PPPoE Client.......................................................................................................................................6-36.2.1 建⽴配置任务.....................................................................................................................................6-36.2.2 配置拨号接⼝.....................................................................................................................................6-36.2.3 配置PPPoE会话...............................................................................................................................6-46.2.4 检查配置结果.....................................................................................................................................6-46.3 维护PPPoE..................................................................................................................................................6-56.3.1 调试PPPoE ........................................................................................................................................6-56.3.2 清除PPPoE会话...............................................................................................................................6-56.4 PPPoE配置举例...........................................................................................................................................6-6 插图⽬录图6-1 PPPoE典型组⽹图.................................................................................................................................6-3图6-2 PPPoE Client⽰例组⽹图.......................................................................................................................6-6表格⽬录表6-1检查PPPoE Client配置结果.................................................................................................................6-4表6-2调试PPPoE ............................................................................................................................................6-5表6-3清除PPPoE会话...................................................................................................................................6-56 配置PPPoE6.1 PPPoE简介6.1.1 基本概念PPPoE(Point-to-Point Protocol over Ethernet)利⽤以太⽹将⼤量主机组成⽹络,通过⼀个远端接⼊设备连⼊因特⽹,并实现对接⼊主机的控制和计费功能。

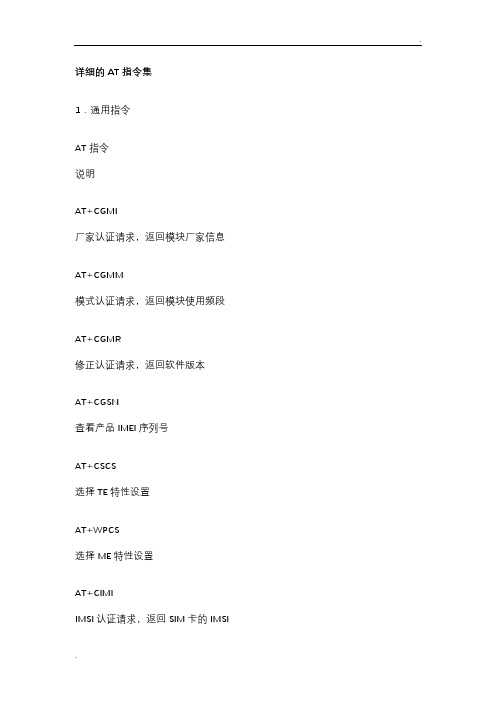

详细的AT指令集1.通用指令AT指令说明AT+CGMI厂家认证请求,返回模块厂家信息AT+CGMM模式认证请求,返回模块使用频段AT+CGMR修正认证请求,返回软件版本AT+CGSN查看产品IMEI序列号AT+CSCS选择TE特性设置AT+WPCS选择ME特性设置AT+CIMIIMSI认证请求,返回SIM卡的IMSI获得SIM卡标识AT+GCAP查看功能列表A/重复上次命令AT+CPOF停止模块的运行AT+CFUN设置模块状态AT+CPAS查看模块当前活动状态AT+CMEE选择模块错误报告方式AT+CKPD模拟小键盘控制操作AT+CCLK设置或查看当前日期和时间设置警报日期和时间AT+CRMP演示铃声AT+CRSL设置振铃声音大小2.电话控制指令AT指令说明ATD拨号ATH挂机ATA接电话AT+CEER查看呼叫失败原因设置DTMF(双音多频)语音长度AT+VTS发送DTMF语音ATDL重拨上一次电话号码AT%Dn根据DTR信号自动拨号ATS0设置自动应答AT+CICB来电信差???AT+CSNS单一编号方案???AT+VGR调整接收声音增益AT+VGT调整发送声音增益设置话筒静音AT+SPEAKER话筒选择AT+ECHO设置回音取消AT+SIDET设置侧音修正AT+VIP恢复到默认语音设置3.网络服务指令AT指令说明AT+CSQ查看网络信号质量AT+COPS选择服务商查看当前网络注册状态AT+WOPN文字方式显示网络提供商AT+CPOL查看优先网络列表4.安全指令AT指令说明AT+CPIN输入PIN码AT+CPIN2输入PIN2码AT+CPINC查看密码剩余尝试次数AT+CLCK锁住或解锁设备某些功能更改各种密码5.电话薄指令AT指令说明AT+CPBS选择不同存储器上的电话薄AT+CPBR读取电话薄AT+CPBF按文字查询电话号码AT+CPBW向电话薄写入电话号码AT+CPBP从电话薄中查询某一电话号码的信息AT+CPBN电话薄移动动作查看用户本机号码AT+WAIP选择是否重启时初始化电话薄6.短信息指令AT指令说明AT+CSMS选择短信息服务AT+CNMA新消息确认应答AT+CPMS选择短信存储区AT+CMGF选择短信格式AT+CSAS存储短信参数设置设备恢复成存储的短信参数设置AT+CSDH显示TEXT短信模式下参数AT+CNMI选择如何接收短信息AT+CMGR读取短信息AT+CMGL按要求列出存储的短信息AT+CMGS发送短信息AT+CMGW写短信息存入存储区AT+CMSS发送存储在存储区的短信息AT+CSMPTEXT短信模式参数设置删除短信息AT+CSCA设置短信服务中心地址AT+CSCB选择小区广播信息类型AT+WCBM查看小区广播信息标识符AT+WMSC修改短信息状态AT+WMGO覆盖某一短信息AT+WUSS保持短信状态不变7.辅助业务指令AT指令说明设置呼叫转移AT+CLCK设置呼叫禁止AT+CPWD修改辅助业务密码AT+CCWA设置呼叫等待AT+CLIR设置主叫线识别限制AT+CLIP设置主叫线识别显示AT+COLP设置被叫线识别显示AT+CAOC查看当前话费报告AT+CACM累计话费显示或清零设置最大可使用话费AT+CPUC设置话费价格AT+CHLD设置多方会谈呼叫操作AT+CLCC显示当前呼叫列表AT+CSSN设置辅助业务AT+CUSD设置一些非正式的数据辅助业务AT+CCUG设置屏蔽用户8.数据指令AT指令说明设置数据传输类型AT+FCLASS选择模式AT+CR是否选择详细报告AT+CRC是否选择详细振铃指示AT+ILRR选择是否报告本地DTE到DCE速率AT+CRLP设置无线链路协议参数AT+DOPT设置其他无线链路协议参数AT%C选择是否进行数据压缩AT+DS选择是否支持V42二度数据压缩选择是否报告链路V42二度数据压缩AT\N选择错误纠正模式9.传真指令AT指令说明AT+FTM设置传真发送速率AT+FRM设置传真接收速率AT+FTH设置使用HDLC协议发送传真速率AT+FRH设置使用HDLC协议接收传真速率AT+FTS停止发送传真并等待相应时间停止侦听网络并等待相应时间向DTE发送报告10.传真指令(CLASS2)AT指令说明AT+FDT开始传输数据AT+FDR开始接收数据AT+FET设置后面是否还有任务进行AT+FPTS设置前面发送数据质量AT+FK停止任务AT+FBOR设置传输比特顺序显示交换缓存大小AT+FCQ控制接收传真备份质量检查AT+FCR控制能否再接收传真AT+FDIS设置当前任务参数AT+FDCC设置任意任务参数AT+FLID定义本地IDAT+FPHCTO设置确定无任务的等待时间11.V24-V25指令AT指令说明设置DCE速率AT+ICF设置串口起始帧结构AT+IFC设置DTE和DCE数据传输控制方式AT&C设置DCD信号AT&D设置DTR信号AT&S设置DSR信号ATO从在线命令模式返回在线数据模式ATQ选择DCE是否返回结果代码ATV设置DCE响应格式ATZ恢复默认设置AT&W保存设备设置AT&T自动测试ATE选择是否回回显字符AT&F恢复出厂设置AT&V显示DCE参数设置ATI显示特殊信息12.特殊AT指令AT指令说明获得小区环境参数(可扩展查看接收信号能量参数)AT+WIND显示模块状态信息AT+ALEA数据加密算法AT+CRYPT选择是否进行数据加密AT+EXPKEY加密算法设置密码AT+CPLMN查看PLMN状态信息AT+ADC设置模数转换模式AT+CMER选择是否进行键盘报告AT+WLPR查看偏好语言设置偏好语言AT+WIOR查看通用I/O端口状态AT+WIOW设置通用I/O端口状态AT+WAC停止当前执行命令AT+WTONE演示话筒响或蜂鸣声AT+WDTMF演示DTMF声响AT+WDWL将模块切换到下载模式AT+WVR设置传送语音速率(适用于向外呼叫)AT+WDR设置传送数据速率(适用于向外呼叫)显示硬件版本AT+WDOP显示生产日期AT+WSVG选择默认麦克控制者(默认为1)AT+WSTR查看初始化状态或网络状态AT+WSCAN查看具体频率接收信号能量AT+WRIM查看和设置振铃模式AT+W32K选择在不工作状态是否使用32KHz内部时钟AT+WCDM选择一种默认出厂铃声AT+WSSW显示软件版本显示或编辑发送和接收字符AT+WLCK设置设备锁定AT+CPHS设置DPHS功能13.SIM卡工具箱命令AT指令说明AT+STSF设置SIM卡工具箱功能AT+STINSIM卡工具箱指示AT+STGI显示SIM卡工具箱命令信息AT+STCR回显命令:工具箱控制反应选择或回应命令。

思科CISCO路由器初始配置向导一、路由器开机初始序列当路由器进行初始化时,路由器进行以下操作:1)自ROM执行上电自检,检测CPU,内存、接口电路的基本操作。

2)自ROM进行引导,将操作系统装下载到主存。

3)引导操作系统由配置寄存器的引导预确定由FLASH 或网络下载,则配置文件的boot system 命令确定其确切位置。

4)操作系统下载到低地址内存,下载后由操作系统确定路由器的工作硬件和软件部分并在屏幕上显示其结果。

5)NVRAM中存储的配置文件装载到主内存并通过执行,配置启动路由进程,提供接口地址、设置介质特性。

如果NVRAM中设有有效的配置文件,则进入Setup 会话模式。

6)然后进入系统配置会话,显示配置信息,如每个接口的配置信息。

二、Setup会话当NVRAM里没有有效的配置文件时,路由器会自动进入Setup会话模式。

以后也可在命令行敲入Setup进行配置。

Setup 命令是一个交互方式的命令,每一个提问都有一个缺省配置,如果用缺省配置则敲回车即可。

如果系统已经配置过,则显示目前的配置值。

如果是第一次配置,则显示出厂设置。

当屏幕显示 ------ More ------,键入空格键继续;若从Setup 中退出,只要键入Ctrl-C即可。

1、Setup主要参数:配置它的一般参数,包括:主机名:hostname特权口令:enable password虚终端口令:virtual terminal passwordSNMP网管:SNMP Network ManagementIP :IPIGRP路由协议:IGRP RoutingRIP路由协议:RIP RoutingDECnet : DECnet . 等其中 Console 的secret、 password的设置:enable secret <string>;enable password <string>;Virtual Terminor 的password的设置:Line vty <number>;Password <string>;Host name的设置:Hostname <string>;2、Setup接口参数:设置接口参数,如以太网口、TokenRing口、同步口、异步口等。

asterisk拨号方案的配置配置文件“extensions.conf”包含了Asterisk的拨号方案(dial plan)。

它的所有操作的控制和执行流程的主要方案。

它控制呼入和呼出是如何被处理和路由。

这里是你配置连接行为的地方。

"extensions.conf"的内容以“节”的形式组织。

它可以静态设置和定义,作为上下文被执行。

设置节有general 和globals 两种形式,由系统管理员完全定义。

一种特殊类型的“contexts”是macros,由用户自定义,命名前缀是“macro-”,这是可重用的模式,如同编程语言里的“过程”。

extensions.conf中每一节都由[]中的节名开始。

这使得extensions.conf具有和windows世界里传统的ini文件非常相似的结构。

Asterisk v1.2中的新东西:默认情况下,有一个新的选项“autofallthrough”被设置成了“yes”. 这个设置改变了以前的规则使得遇忙,阻塞,挂起的呼叫被立即终止。

如果你正在为IVR 写一个extension.你必须使用“WaitExten”应用程序。

[general] extentions.conf文件的顶部,配置几个设置。

[globals] 接着,在[globals]节中,你可以定义全局变量/常量,以及他们的初始值。

Contexts 和Extensions在[general]和[globals]之后,extentions.conf文件的剩余部分就是dialplan的定义了。

dialplan是由contexts的集合组成的。

每个context是由extensions的集合组成。

Extension 模式当你在context中定义extension时,你不仅使用文字数字,字母,还要匹配extension 模式。

Context包括的内容一个extension context可以嵌套另一个,参考一下下面的范例:Context "default":Extension Description101 Mark Spencer102 Wil Meadows0 OperatorContext "local":Extension Description_9NXXXXXX Local callsinclude => "default"Context "longdistance":Extension Description_91NXXNXXXXXX Long distance callsinclude => "local"这里我们定义三种extension第一种content:default 允许拨打三个电话extension: Mark, Wil, and the Operator.第二种content:local 一个扩展模式:允许拨打7位数字号码(本地呼叫),同时也包括“default”context,这样也允许用户拨打Mark,Wil,或者是操作员。

中国移动通信集团公司业务卡管理体系SIM卡应用技术规范中国移动通信集团公司二○○一年十一月1 范围 ............................................................................................................. 错误!未定义书签。

2 引用标准 ..................................................................................................... 错误!未定义书签。

3 符号和缩略语.............................................................................................. 错误!未定义书签。

4 SIM卡应用工具箱概述 ................................................................................ 错误!未定义书签。

概要信息下载 ...................................................................................... 错误!未定义书签。

主动式SIM卡........................................................................................ 错误!未定义书签。

下载数据到SIM卡 ................................................................................ 错误!未定义书签。

《计算机应用基础》第6章习题例题与解析选择题例题与解析例6-1 下面列出的Internet接入方式,个人一般不用。

A.ISDNB.ADSLND.光纤答案与解析参见表6-2“常见接入Internet方式的特点和用途”。

光纤方式一般为单位和企业使用,个人一般不用。

因此正确的答案应该是D。

例6-2 Internet的最高管理机构为。

A.ARPAB.IABC.美国国际部D.美国加州大学答案与解析IAB是Internet体系结构委员会(Internet Activities Board)的缩写。

1979年为了协调和引导Internet协议及体系结构的设计,ARPA组成了一个非正式的委员会,即Internet 控制和配置委员会(1CCB)。

1983年ARPA改组ICCB,成立了一个称为Internet体系结构委员会(1AB)的新工作组,由它为TCP/IP协议簇的开发研究确定方向并进行协调,决定哪些协议纳入TCP/IP协议簇,制定官方政策。

IAB由十几个任务组组成,lAB的每个成员都是一个Internet任务组的主持者,分管研究某个或某几个系列的重要课题。

IAB主席被称为Internet 设计师,负责建议技术方向和协调各任务组活动。

因此答案是B。

例6-3 提供可靠传输的运输层协议是。

A.TCPB.IPC.UDPD.PPP答案与解析在TCP/IP协议簇中,有两个互不相同的传输协议:TCP(传输控制协议)和UDP(用户数据报协议)。

TCP协议是面向连接的协议,它比较可靠、安全、稳定,但是效率不高,占用资源较多。

UDP协议是无连接方式的协议,它的效率高、速度快、占资源少,但是其传输机制为不可靠传送,必须依靠辅助的算法来完成传输的控制。

因此答案是A。

例6-2 下列说法中正确的是。

A.Internet计算机必须是个人计算机B.Internet计算机必须是工作站C.Internet计算机必须使用TCP/IP协议D.Internet计算机在相互通信时必须运行同样的操作系统答案与解析任何计算机,从掌上PC到超级计算机都可以使用TCP/IP连接到Internet,且上网的计算机可以运行任何使用TCP/IP协议的操作系统进行互相通信。

第六章拨号配置命令6.1 DDR配置命令DDR配置命令包括:∙dialer enable-timeout∙dialer fast-idle∙dialer hold-queue∙dialer idle-timeout∙dialer in-band∙dialer load-threshold∙dialer map∙dialer pool∙dialer pool-member∙dialer priority∙dialer remote-name∙dialer rotary-group∙dialer string∙dialer wait-for-carrier-time∙dialer-list∙dialer-group∙interface dialer∙show dialer6.1.1 dialer enable-timeout当一个呼叫完成或失败后,使用dialer enable-timeout命令可以设定端口可以再次进行下一次呼叫的间隔时间。

使用此命令的no形式恢复缺省间隔时间。

dialer enable-timeout secondsno dialer enable-timeout【参数说明】seconds为能够进行下一次呼叫的间隔时间,单位秒,取值范围0~65535。

【缺省情况】DDR缺省的呼叫间隔时间为20秒。

【命令模式】接口配置命令【使用指南】当呼叫对端时,如果链路总是忙或拨不通,在进行下一次呼叫之前,应设定此间隔时间,它可以预防交换设备过载。

【举例】Quidway(config-if-Serial0)#dialer enable-timeout 56.1.2 dialer fast-idle当一个端口发生呼叫竞争后,使用dialer fast-idle命令重新设定端口空闲时间。

使用此命令的no形式恢复缺省间隔时间。

dialer fast-idle secondsno dialer fast-idle【参数说明】seconds 为发生竞争时的空闲时间,单位秒。

所谓竞争,是指当DDR开始一个呼叫时,若没有空闲的通道可以使用,此端口称为竞争。

取值范围1~65535。

【缺省情况】DDR发生竞争时缺省的空闲时间为20秒。

【命令模式】接口配置模式【使用指南】通常情况下,当一条链路建立后,idle-timeout 定时起作用。

但若此时有一个去往另一个目的地址的呼叫发生,DDR使用fast-idle定时取代idle-timeout 定时。

【举例】Quidway(config-if-Serial0)#dialer idle-timeout 50Quidway(config-if-Serial0)#dialer fast-idle 10【相关命令】dialer idle-timeout6.1.3 dialer hold-queue在一条链路没有建立之前,通过此命令设定缓存interesting数据包的个数。

使用此命令的no形式恢复缺省值。

dialer hold-queue packetsno dialer hold-queue【参数说明】packets为此端口可以缓存的数据包个数,取值范围0~100。

【缺省情况】缺省缓冲包个数为0。

接口配置命令【使用指南】在链路的建立过程中,interesting数据包被存入队列中,长度由packets设定。

若长度为0,数据包被丢弃。

【举例】Quidway(config-if-Serial1)#dialer hold-queue 10【相关命令】dialer-group6.1.4 dialer idle-timeout当一个端口呼叫建立后,使用dialer idle-timeout命令设定端口空闲时间。

使用no dialer idle-timeout命令恢复缺省间隔时间。

dialer idle-timeout secondsno dialer idle-timeout【参数说明】s econds 为空闲时间,单位秒,取值范围0~65535。

【缺省情况】缺省空闲时间为120秒。

【命令模式】接口配置命令【使用指南】当一条链路建立后,idle-timeout 定时起作用。

若设定的时间内没有interesting 数据包从此链路发送,DDR挂断链路;若idle-timeout设定为0,则相应的链路在建立后,将永远不被挂断(即使一直无interesting数据包从此链路发送)。

【举例】Quidway(config-if-Serial0)#dialer idle-timeout 50【相关命令】dialer fast-idle,dialer-group6.1.5 dialer in-band使用此命令使能标准DDR(Legacy DDR)配置。

使用no命令形式禁用标准DDR。

[ no ] dialer in-band【缺省情况】在ISDN接口上缺省为使能标准DDR,在其它接口上缺省为禁止。

接口配置模式【使用指南】若用户使用标准DDR配置方法,必须首先使用此命令使能。

【举例】Quidway(config-if-Serial0)#dialer in-band【相关命令】dialer map6.1.6 dialer load-threshold当DDR端口的一条链路的流量超过设定的百分比时,启动另一条链路呼叫同一个目的地址。

使用no命令形式恢复缺省值。

dialer load-threshold loadno dialer load-threshold【参数说明】load 为链路实际流量占带宽的百分比,取值范围0~99。

【缺省情况】load缺省为0,即不启动流量控制。

【命令模式】接口配置模式【使用指南】当一条链路的流量超过设定百分比后,启动第二条。

当两条链路的流量和超过设定百分比后,启动第三条,依此类推。

【举例】Quidway(config-if-Dialer1)#dialer load-threshold 80【相关命令】dialer rotary-group6.1.7 dialer map为了配置一个DDR端口呼叫一个或多个目的地址,或接收多个对端的呼叫,使用dialer map配置命令,使用no命令形式删除一条dialer map。

dialer map protocol next-hop-address[name hostname] [speed{56 | 64} ] [ broadcast ] [ dial-string [:isdn-subaddress] ] [ autodial ] [ lin logic-channel-number]no dialer map protocol next-hop-address[ dial-string[:isdn-subaddress] ]【参数说明】protocol为网络协议关键字,支持ip、ipx和bridge。

next-hop-address 为对端网络地址。

hostname(可选)为对端用户名,用于接收呼叫时的验证。

speed { 56 | 64 } (可选)仅用于ISDN呼叫,设定ISDN端口的呼叫速率。

broadcast(可选)表示广播包可以从这条链路发送。

dial-string[:isdn-subaddress] (可选)为对端的拨号串,isdn-subaddress 用于ISDN 呼叫的子地址。

autodial 若一条 Dialer map 配置了本参数,则路由器每隔5分钟会自动尝试用本 Dialer map 拨号。

logic-channel-number为指定的备份中心逻辑通道号。

【缺省情况】系统缺省没有定义dialer map。

【命令模式】接口配置模式【使用指南】当仅用于发出呼叫时:使用dialer map命令和dialer-string串。

当仅用于接收呼叫时:使用dialer map命令和name关键字。

若使用name关键字,必须配置PPP验证。

注意:若没有配置dialer-group命令,则DDR不会拨号。

【举例】Quidway(config-if-Serial0)#dialer map ip 131.108.2.5 name ZZZ 14155553434【相关命令】dialer string6.1.8 dialer pool在灵活DDR的配置中,设定一个dialer interface使用哪一个dialer pool连接一个子网。

使用no命令形式将dialer pool与端口脱离。

dialer pool numberno dialer pool【参数说明】number为dialer pool序号,取值范围1~255。

【缺省情况】缺省为没有指定dialer pool。

【命令模式】Dialer接口配置模式【使用指南】此命令仅用于dialer interface。

【举例】Quidway(config-if-Dialer1)#ip address 1.1.1.1 255.255.255.0Quidway(config-if-Dialer1)#encapsulation pppQuidway(config-if-Dialer1)#dialer remote-name SmalluserQuidway(config-if-Dialer1)#dialer string 4540Quidway(config-if-Dialer1)#dialer pool 3Quidway(config-if-Dialer1)#dialer-group 1【相关命令】dialer pool-member6.1.9 dialer pool-member在灵活DDR的配置中,设定一个物理端口属于哪一个dialer pool。

使用此命令的no形式将端口脱离dialer pool。

dialer pool-member number [ priority priority ] [ min-link minimum ] [ max-link maximum ]no dialer pool-member number【参数说明】number为dialer pool序号,取值范围1~255。

priority priority (可选)为物理端口在这个dialer pool中的优先级,取值范围0~255,缺省为0。

优先级高的物理端口优先使用。

min-link minimum(可选)若物理端口是ISDN口,设定此端口为dialer pool 最少保留的通道数。

max-link maximum(可选)若物理端口是ISDN口,设定此端口能被dialer pool 所使用最多的通道数。

【缺省情况】缺省不属于任一dialer pool。