可信计算技术综述

08网络工程2班龙振业0823010032

摘要:可信计算是信息安全研究的一个新阶段,它通过在计算设备硬件平台上引入安全芯片架构,通过其提供的安全特性来提高整个系统的安全性。本文简要介绍了可信计算的起源和发展,阐述了可信性的起源与内涵。着重介绍了各种高可信保障技术,并对目前的应用现状做了总结。最后,探讨了可信计算的发展趋势。

关键字:可信性;可信计算;可信计算系统;可信计算应用

1.可信计算系统的起源和发展

计算机和通信技术的迅猛发展使得信息安全的地位日益显得重要。目前的信息安全技术主要依靠强健的密码算法与密钥相结合来确保信息的机密性、完整性,以及实体身份的惟一性和操作与过程的不可否认性。但是各种密码算法都并非绝对安全,而且很多用户并不清楚这些密码保护机制如何设置,更重要的是,这些技术虽然在一定程度上可以阻挡黑客和病毒的攻击,但是却无法防范内部人员对关键信息的泄露、窃取、篡改和破坏。

常规的安全手段只能是以共享信息资源为中心在外围对非法用户和越权访问进行封堵,以达到防止外部攻击的目的;对共享源的访问者源端不加控制;操作系统的不安全导致应用系统的各种漏洞层出不穷;恶意用户的手段越来越高明,防护者只能将防火墙越砌越高、入侵检测越做越复杂、恶意代码库越做越大。从而导致误报率增多、安全投入不断增加、维护与管理更加复杂和难以实施以及信息系统的使用效率大大降低。于是近年来信息安全学界将底层的计算技术与密码技术紧密结合,推动信息安全技术研究进入可信计算技术阶段。

1999年10月,为了提高计算机的安全防护能力,Intel、微软、IBM、HP和Compaq共同发起成立了可信计算平台联盟(Trusted Computing Platform Alliance,TCPA),并提出了“可信计算”(t rusted computing)的概念,其主要思路是增强现有PC终端体系结构的安全性,并推广为工业规范,利用可信计算技术来构建通用的终端硬件平台。2003年4月,TCPA重新改组,更名为可信计算集团(Trusted Computing Group,TCG),并继续使用 TCPA 制定的“Trusted Computing PlatformSpecifications”。2003年10月,TCG推出了TCG1.2技术规范。到2004年8月TCG组织已经拥有78个成员,遍布全球各大洲。

2. 可信计算的概念

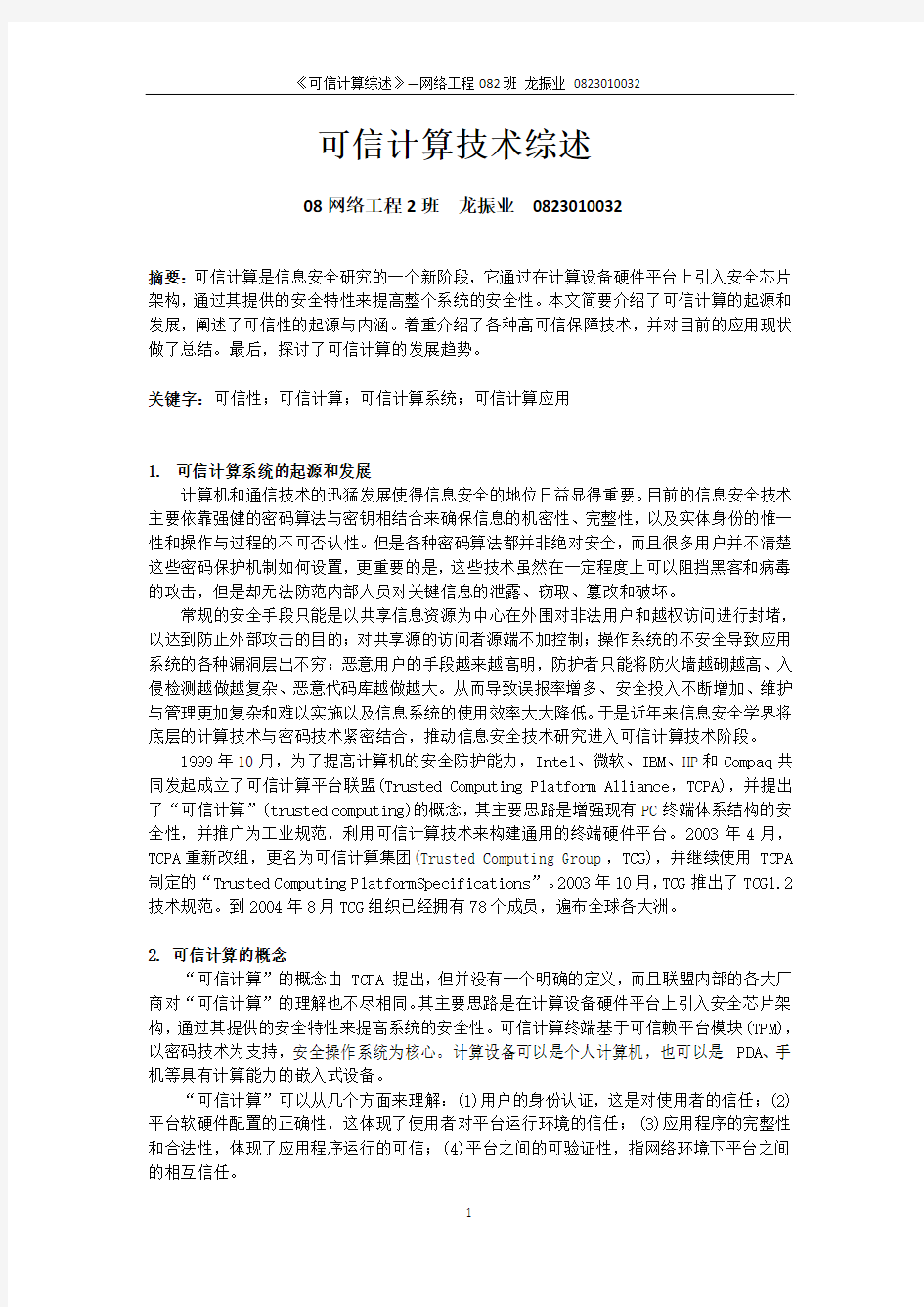

“可信计算”的概念由 TCPA 提出,但并没有一个明确的定义,而且联盟内部的各大厂商对“可信计算”的理解也不尽相同。其主要思路是在计算设备硬件平台上引入安全芯片架构,通过其提供的安全特性来提高系统的安全性。可信计算终端基于可信赖平台模块(TPM),以密码技术为支持,安全操作系统为核心。计算设备可以是个人计算机,也可以是 PDA、手机等具有计算能力的嵌入式设备。

“可信计算”可以从几个方面来理解:(1)用户的身份认证,这是对使用者的信任;(2)平台软硬件配置的正确性,这体现了使用者对平台运行环境的信任;(3)应用程序的完整性和合法性,体现了应用程序运行的可信;(4)平台之间的可验证性,指网络环境下平台之间的相互信任。

3. 可信性的起源与内涵

3.1 可信性的起源

可信计算(Dependable Computing)最早出现于20世纪30年代Babbage的论文“计算机器”中¨。在20世纪中期出现的第一代电子计算机是由非常不可靠的部件构建的,为确保系统的可靠性,大量切实可行的可靠性保障技术诸如错误控制码、复式比较、三逻辑表决、失效组件的诊断与定位等被用于工程实践中。J.yon Neumann和c.E.Shannon与他们的后继者则逐渐提出并发展了基于不可靠部件构建可靠系统逻辑结构的冗余理论旧。1965年,Pierce将屏蔽冗余理论统一为失效容忍(Failure Tolerance)。1967年,Avizienis与Schneider等人则把屏蔽冗余理论连同错误检测、故障诊断、错误恢复等技术融入到容错系统的概念框架中。与此同时,国际上也成立了一些可信性研究机构专门研究高可信保障技术,如IEEE·CS TC于1970年成立了“容错计算”研究小组等,它们的成立加速了可信性相关概念走向一致。Laprie于1985年正式提出可信性(Dependability)以便与可靠性(Reliability)相区别。同时期,RAND公司、纽卡斯尔大学、加利福尼亚大学洛杉矶分校等探索性地研究了如何综合错误容忍和信息安全防卫于系统设计中。

1992年,Laprie把恶意代码和入侵等有意缺陷与偶然缺陷并列,丰富了可信性的内涵,并在他的著作《Dependability:Basic Concepts and Terminology))中对可信性进行了系统地阐

述。

3.2 可信性的内涵

可信计算从出现到现在,已经有三十多年的历史了,在它不同的发展阶段中,研究的内容和重点在不断地演变。直到目前为止,可信性这一概念,还没有达成一个被广泛接受、良好形式化的定义,可称为“Dependability”、“Trustworthiness”、“Hish Confidence”。相应地,可信计算也有“Dependable’Computing”,“Trusted Computing”和“TrustworthyComputing”等多种叫法,不同的学者从不同的角度和层次对可信性的相关概念和可信计算的发展进行了阐述。

本文中,可信性采用“Dependability”的表述。简言之,“可信性”指系统在规定时间与环境内交付可信赖的服务的能力。可信性是一个复杂的综合概念,其中包含了特征属性、降低或损害因素以及提高方式,如图1所示。

3.2.1 系统的可信性

说到可信计算,首先必须准确地把握一个概念——信任在计算机应用环境中的含义。信任是一个复杂的概念,当某一件东西为了达到某种目的总是按照人们所期望的方式运转,我们就说我们信任它。在Iso/IE c15408标准中给出了以下定义:一个可信的组件、操作或过程的行为在任意操作条件下是可预测的,并能很好地抵抗应用程序软件、病毒以及一定的物理干扰造成的破坏。因此,一个可信的计算机系统所提供的服务可以认证其为可依赖的。系统所提供的服务是用户可感知的一种行为,而用户则是能与之交互的另一个系统(人或者物理的系统)。计算机系统的可信性应包括:可用性、可靠性、安全性、健壮性、可测试性、可维护性等。

3.2.2 特征

广义地讲,可信性所包含的特征属性有:可用性(Availability)、可靠性(Reliability)、防危性(Safety)、安全性(Security)、可维护性(Maintainability),其中安全性又可进一步细分为机密性(Confidentiality)与完整性(Integrity)。可用性表示系统在给定时间内可运行的概率,它通常用来度量可延迟或短暂停止提供服务而不会导致系统发生严重后果的品质。可靠性则是指系统在给定的环境及时间区间内连续提供期望服务的能力。防危性是指系统在给定的时间内不发生灾难性事故的概率,用来度量可继续提供正常功能或以不破坏其他系统及危害人员生命安全的方式中断服务的能力。安全性是指系统防止敏感信息与数据被未授权用户非法读写的能力,包括防止授权用户抵赖其已进行过的访问。安全性可进一步细分为机密性与完整性,其中机密性是指系统保护敏感信息与防止数据非法泄露的能力,而完整性则是指系统保持敏感数据一致性的能力。可维护性是指系统易于修理和可进化的能力。

3.2.3 损害

服务是指系统根据用户的输入或其他外部条件而进行的一系列操作。正确的服务是指正确实现系统功能的服务。失效(Failure)指系统实际所交付的服务不能完成规定的功能或不能达到规定的性能要求,即正确服务向不正确服务的转化。系统失效则是指系统的实现未能与系统需求规范保持一致,或系统规范未能完全描述系统本身应具有的功能。失效的根源是由于系统(或子系统)内部出现了错误的状态,错误到达服务界面并改变服务时便产生失效。缺陷是导致错误发生的根源,它一般处于静止状态,当缺陷产生错误时,称缺陷被激活。

错误(Error)是指在一定的运行条件下,导致系统运行中出现可感知的不正常、不正确或未按规范执行的系统状态。错误最终能否导致系统失效由系统组成、系统行为和应用领域

决定。应用于不同领域的系统,错误产生的后果也不尽相同。因此,系统状态在不同的用户看来,并非都是错误。

缺陷(Fault)是指因人为的差错或其他客观原因,使所设计的系统中隐含有不正确的系统需求定义、设计及实现。这些缺陷将有可能导致系统在运行中出现不希望的行为或结果。缺陷是造成错误出现的原因,其来源十分广泛。缺陷是产生错误的根源,但并非所有缺陷都能产生错误。通常,缺陷处于静止状态,当缺陷由于系统或子系统在特定环境下运行而被激活时,将导致系统或子系统进入错误的状态,当一个或多个错误进一步在系统或子系统中传播并到达服务界面时,将导致系统或子系统失效。一部分系统失效是非常危险的,如果这类失效在系统范围内得不到很好的控制,将最终导致灾难性事故发生。图2为缺陷、错误及失效之间的关系。

3.2.4 可信性保障技术

高可信保障技术可分为避错、容错、排错和预错四种。

1)避错。其目的是尽量避免将缺陷引入系统,主要应用于系统的设计和维护阶段。在系统的设计阶段,从需求分析、系统定义、系统设计到代码编制,每个步骤都必须最大限度地保证其合理性和正确性,以避免缺陷的引入。

2)容错。容错是一种通用的可信性保障机制,其目的是使系统在运行中出现错误时能够继续提供标准或降级服务。容错技术能够处理多种类型的缺陷和错误,如硬件设计缺陷和软件设计缺陷。通常,容错被分为硬件容错、软件容错和系统容错。常用的容错方法都包含错误检测、错误处理、错误恢复三个过程,其中错误检测是设计容错系统的关键。当系统中出现错误状态时,不同的应用需采用不同的错误处理手段,。

3)排错。其目的是发现错误后及时排除,这一技术通常应用于系统的测试和维护阶段。通过模拟真实工作环境进行系统测试,发现错误并分析产生错误的原因,然后改进系统以消除、减少错误的产生。在高可信的软件开发过程中,测试开销要占80%以上,这充分体现了测试的重要地位。

4)预错。其目的是预测系统内与错误相关的各个方面,以保证满足规定的标准。在系统的运行过程中,系统可以通过分析当前所获得的系统状态信息,预测可能发生的错误。并采取措施加以避免。这一技术必须依靠正确的系统状态分析,也是该类技术实施时最难以解决的问题。

4. 可信计算的应用

可信性是一个复杂的概念,对它的研究,还依赖于不同的应用场合需求。例如,对于实时系统而言,如果系统的时限约束没有满足,系统肯定是不可信的,谈论其他的属性如可靠性、防危性等是没有意义的,因此必须考虑实时性与可信性的协同设计。对于依赖电池供电的移动嵌入式产品而言,如何在能耗约束的条件下,提高系统的性能并保持系统的可信性,是一个新的研究课题。随着多核芯片的集成度越来越高,温度管理也是解决此类系统可靠性和防危性的一种重要手段。

应用系统是可信计算发展的根本目的和推动力。需要面向电子商务、电子政务、军事电子等不同的应用,开展对具体行业和领域的可信计算技术与产品的研究。

4.1 可信计算的应用现状

在国际上,可信计算架构技术发展很快,一些国家(如美国、日本等)在政府采购中强制性规定要采购可信计算机。中国的可信计算还属于起步阶段,但正在向更高水平发展。据了解,现在市场上已经销售了数十万带有可信计算芯片的电脑,这些电脑已经广泛应用于包括政府、金融、公共事业、教育、邮电、制造,以及广大中、小企业在内的各行各业中。而且,不少政府部门已经认可产品,并将带有可信计算芯片的产品采购写入标书。但是,无论是国内还是国外,可信技术从应用角度讲都还仅仅处于起步阶段。可信计算还停留在终端(客户端)领域,还要进一步向服务器端(两端要互相认证),中间件、数据库,网络等领域发展,建立可信计算平台和信任链。当前,可信计算的应用领域主要有:数字版权管理、身份盗用保护、防止在线游戏防作弊、保护系统不受病毒和间谍软件危害、保护生物识别身份验证数据、核查远程网格计算的计算结果等。应用环境的局限性也是可信计算产业发展的一大障碍,目前的应用还处于很有限的环境中,应用的广泛性还得依靠人们对于可信计算、网络信息安全在认识和意识上的提高。

5. 可信计算展望

随着数字时代的到来,电子商务、电子政务等越来越多的应用在Internet上展开,计算机与网络已成为普通民众日常生活中的重要组成部分。而当前的网络与信息的可信程度仍然不能满足应用不断发展的要求,在未来相当长的一段时间内,如何构建新一代适应信息发展需求的高可信性计算环境仍将是信息科学技术领域最重要的课题之一。

未来人们在可信计算领域内的努力仍将从两个方面进行:一方面是学术界对于可信计算平台的研究,从理论上论证要达到系统可信,自芯片而上的硬件平台、系统软件、应用软件、软件开发环境、网络系统及拓扑结构所应遵循的设计策略。另一方面的努力来自企业界,他们致力于为可信计算平台构建设立工业标准,以使不同厂商的软硬件产品彼此兼容,共同营造安全可信计算环境,同时也将营造可信计算环境的思路纳入他们各自产品的设计过程之中。

可信计算平台的建设,是全球信息化发展进程的要求,也是涉及到国家信息安全保障体系能否顺利实施的大事。我国自80年代开始了对可信计算的研究,研究领域涉及容错计算、安全操作系统构建、计算机系统可信性评估、可信软件评测、可信数据库建设、网络与信息安全等各个方面。近年来,科技部与公安部围绕《计算机信息系统安全等级划分标准》开展了一系列安全等级评测技术方面的研究与开发,取得初步的成果。面对不断拓展的网上应用,我们必须加强对可信计算技术的理论研究和工程实践,为加快我国信息化进程的发展、为加快全球可信计算平台构建做出我们应有的贡献。

参考文献:

[1]闵应骅可信系统与网络[期刊论文]-计算机工程与科学2001(05)

[2]SIEWIOREK D;杨孝宗;CHILLAREGE R 可信计算的产业趋势和研究[期刊论文]-计算机学报2007(10)

[3]闵应骅;冯登国<可信计算专辑>前言2007(07)

[4]刘克;单志广;王戟"可信软件基础研究"重大研究计划综述[期刊论文]-中国科学基金

2008(03)

[5]李琪林;周明天可信中间件-技术现状和发展[期刊论文]-计算机科学2008(06)

[6]林闯;彭雪海可信网络研究[期刊论文]-计算机学报2005(05)

[7]周明天;谭良可信计算及其进展2006(04)

[8]闵应骅网络容错与安全研究述评[期刊论文]-计算机学报2003(09)

[9]闵应骅容错计算二十五年1995(12)

[10]冯登国信息安全[期刊论文]-计算机学报2006(09)

[11] 刘晓辉主编.网络安全管理实践(网管天下)[M].北京:电子工业出版社,2007.3

[12] [美]DavidChallener、RyanCatherman等.可信计算(Apractical

GuidetoTrustedComputing)[M].北京:机械工业出版社,2009

[13]覃志东高可信软件可靠性和防危性测试与评价理论研究[学位论文] 2005

[14]沈昌祥;张焕国;冯登国信息安全综述[期刊论文]-中国科学E辑2007(02)

[15]陈火旺;王戟;董威高可信软件工程技术[期刊论文]-电子学报2003(12A)

[16]徐拾义可信计算系统设计和分析2006

[17]陈建勋.侯方勇.李磊可信计算研究[期刊论文]-计算机技术与发展2010(9)

[18]秦中元.胡爱群可信计算系统及其研究现状[期刊论文]-计算机工程2006(14)

[19]池亚平.方勇.吴艺园构建可信计算网络的研究[期刊论文]-北京电子科技学院学报

2005(4)

[20]Sean W.Smith 著,冯登国,徐震等译.可信计算平台:设计与应用[M]. 北京:清华大学出版社.2006.10:61-71

[21]王飞,刘毅.可信计算平台安全体系及应用研究.微计算机信息,2007(3-3)P76-78

先进制造技术论文 学院:xxx 班级:xxx 姓名:xxx 学号:xxx

目录 概述 (3) 一、先进的工程设计技术 (3) 二、先进制造工艺技术 (3) 三、制造自动化技术(又可说成计算机控制自动化技术) (4) 四、先进生产管理技术、制造哲理与生产模式 (5) 五、发展 (7) 主要参考文献 (9)

概述 摘要:随着我国制造业的的不断发展,先进制造技术得到越来越广泛的应用。介绍了先进制造技术和先进制造模式的内容和发展情况,从两种角度解释其结构特征和关系,并从各种不同角度展望先进制造技术和先进生产模式的发展前景及其趋势特征。 先进制造技术AMT(Advanced Manufacturing Tecnology)是在传统制造的基础上,不断吸收机械、电子、信息、材料、能源和现代管理技术等方面的成果,将其综合应用于产品设计、制造、检测、管理、销售、使用、服务的制造全过程,以实现优质、高效、低耗、清洁、灵活生产,提高对动态多变的市场的适应能力和竞争能力的制造技术的总称,也是取得理想技术经济效益的制造技术的总称。 当前的金融危机也许还会催生新的先进制造制造技术,特别在生产管理技术方面。先进制造技术不是一般单指加工过程的工艺方法,而是横跨多个学科、包含了从产品设计、加工制造、到产品销售、用户服务等整个产品生命周期全过程的所有相关技术,涉及到设计、工艺、加工自动化、管理以及特种加工等多个领域,并逐步融合与集成。 可基本归纳为以下五个方面: 一、先进的工程设计技术 二、先进制造工艺技术 三、制造自动化技术 四、先进生产管理技术、制造哲理与生产模式 五、发展。 一、先进的工程设计技术 先进的工程设计技术包括众多的现代设计理论与方法。包括CAD、CAE、CAPP、CAT、PDM、模块化设计、DFX、优化设计、三次设计与健壮设计、创新设计、反向工程、协同产品商务、虚拟现实技术、虚拟样机技术、并行工程等。 (1)产品(投放市场的产品和制造产品的工艺装备(夹具、刀具、量检具等))设计现代化。以CAD为基础(造型,工程分析计算、自动绘图并提供产品数字化信息等),全面应用先进的设计方法和理念。如虚拟设计、优化设计、模块化设计、有限元分析,动态设计、人机工程设计、美学设计、绿色设计等等; (2)先进的工艺规程设计技术与生产技术准备手段。在信息集成环境下,采用计算机辅助工艺规程设计、即CAPP,数控机床、工业机器人、三坐标测量机等各种计算机自动控制设备设备的计算机辅助工作程序设计即CAM等。 二、先进制造工艺技术 (1)高效精密、超精密加工技术,包括精密、超精密磨削、车削,细微加工技术,纳米加工技术。超高速切削。精密加工一般指加工精度在10~0.1μm (相当于IT5级精度和IT5级以上精度),表面粗糙度Ra值在0.1μm以下的加工方法,如金刚车、金刚镗、研磨、珩磨、超精研、砂带磨、镜面磨削和冷压加工等。用于精密机床、精密测量仪器等制造业中的关键零件加工,如精密丝杠、精密齿轮、精密蜗轮、精密导轨、精密滚动轴承等,在当前制造工业中占有极重

考查课论文 课程名称:网络安全技术 论文题目:虚拟平台在网络攻击与防御中的应用 系别: 专业: 班级: 姓名: 学号: 任课老师: 指导教师: 日期:

摘要:随着信息产业的高速发展,众多企业、单位都利用互联网建立了自己的信息系统,以充分利用各类信息资源。但是我们在享受信息产业发展带给我们的便利的同时,也面临着巨大的风险。我们的系统随时可能遭受病毒的感染、黑客的入侵,这都可以给我们造成巨大的损失。对网络安全的威胁主要表现在:非授权访问,冒充合法用户,破坏数据完整性,干扰系统正常运行,利用网络传播病毒,线路窃听等方面。这以要求我们与Internet互连所带来的安全性问题予以足够重视。本文主要介绍了信息系统所面临的技术安全隐患,并利用虚拟平台进行有效的解决方案。 关键词:网络安全攻击防御模拟应用虚拟平台 Abstract:With the rapid development of information industry, many enterprises and units have established their own information system to make full use of all kinds of information resources. But we are enjoying the convenience of the development of the information industry, but also faces a huge risk. Our system may suffer from the virus infection, the hacker's invasion at any time, this can cause the huge loss to us. The network security threats mainly displays in: unauthorized access, posing as legitimate users, destruction of data integrity, interfere with the normal operation of the system, using the network to spread the virus, wiretap etc.. This requires that we have to pay enough attention to the security problems caused by the Internet interconnection. This paper mainly introduces the technical security risks faced by the information system, and puts forward the effective solutions. Key words: Network security Attack defense Simulation application Virtual platform 1前言 随着社会的进步,时代的发展,计算机网络在人们的生活中变得越来越重要,人们使用网络也越来越频繁,这是时代的潮流。网络在不断的发展,更新,进步,一些机密信息将变得相当重要,信息战已经打响,网络安全技术的研究刻不容缓! 2 计算机网络安全简介 计算机网络安全不仅包括组网的硬件、管理控制网络的软件,也包括共享的资源,快捷的网络服务,所以定义网络安全应考虑涵盖计算机网络所涉及的全部内容。参照ISO给出的计算机安全定义,认为计算机网络安全是指:“保护计算机网络系统中的硬件,软件和数据资源,不因偶然或恶意的原因遭到破坏、更改、泄露,使网络系统连续可靠性地正常运行,

管壳式换热器节能技术综述 摘要:采用节能技术的高效换热器不仅提高了能源利用率,且减少了金属材料的消耗,对推进石油化工行业的节能减排工作有着积极意义。简要介绍了管壳式换热器换热管强化传热技术和壳程强化传热技术,分析了各自的原理、优缺点及推荐使用场合。 关键词:换热器; 节能减排; 强化传热 中图分类号:TQ051. 5文献标识码:A文章号:1009-3281(2008)05-0016-05 目前在我国石油化工行业中,换热设备投资占设备投资的30%以上,在换热设备中,使用量最大的是管壳式换热器,其中80%以上的管壳式换热器仍采用弓形折流板光管结构,这种结构决定了换热器传热效果差,壳程压降大,与我国正在推行的节能减排政策不相适应。因此提高换热器的效能对化工行业节能减排、提高效益非常重要。 换热设备传热过程的强化就是力求使换热设备在单位时间内、单位传热面积传递的热量尽可能增多。应用强化传热技术的目的是为了进一步提高换热设备的效率,减少能量传递过程中的损失,更合理更有效地利用能源。提高传热系数、扩大单位传热面积、增大传热温差是强化传热的三种途径,其中提高传热系数是当今强化传热的重点。 一、换热管强化传热技术 管程的强化传热通常是对光管进行加工得到各种结构的异形管,如螺旋槽纹管、横槽纹管、波纹管、低螺纹翅片管(螺纹管)、螺旋扁管、多孔表面管、针翅管等,通过这些异形管进行传热强化。 1.螺旋槽纹管 螺旋槽纹管管壁是由光管挤压而成,如图1所示,有单头和多头之分,其管内强化传热主要由两种流动方式决定:一是螺旋槽近壁处流动的限制作用,使管内流体做整体螺旋运动产生的局部二次流动;二是螺旋槽所导致的形体阻力,产生逆向压力梯度使边界层分离。螺旋槽纹管具有双面强化传热的作用,适用于对流、沸腾和冷凝等工况,抗污垢性能高于光管,传热性能较光管提高2~4倍。

分离技术论文 目录 一.超临界萃取技术的简介 二.超临界萃取技术的原理 三.超临界萃取技术的特点 四.超临界萃取技术的技术应用 五.超临界萃取技术的装置 六.综述 一.超临界萃取技术的简介 超临界为超临界流体,是介于气液之间的一种既非气态又非液态的物态,这种物质只能在其温度和压力超过临界点时才能存在。超临界流体的密度较大,与液体相仿,而它的粘度又较接近于气体。因此超临界流体是一种十分理想的萃取剂。 超临界流体的溶剂强度取决于萃取的温度和压力。利用这种特性,只需改变萃取剂流体的压力和温度,就可以把样品中的不同组分按在流体中溶解度的大小,先后萃取出来,在低压下弱极性的物质先萃取,随着压力的增加,极性较大和大分子量的物质与基本性质,所以在程序升压下进行超临界萃取不同萃取组分,同时还可以起到分离的作用。 温度的变化体现在影响萃取剂的密度与溶质的蒸汽压两个因素,在低温区(仍在临界温度以上),温度升高降低流体密度,而溶质蒸汽压增加不多,因此,萃取剂的溶解能力时的升温可以使溶质从流体萃取剂中析出,温度进一步升高到高温区时,虽然萃取剂的密度进一步降低,但溶质蒸汽压增加,挥发度提高,萃取率不但不会减少反而有增大的趋势。 除压力与温度外,在超临界流体中加入少量其他溶剂也可改变它对溶质的溶解能力。其作用机理至今尚未完全清楚。通常加入量不超过10%,且以极性溶剂甲醇、异丙醇等居多。加入少量的极性溶剂,可以使超临界萃取技术的适用范围进一步扩大到极性较大化合物。二.超临界萃取技术的原理 所谓超临界流体,是指物体处于其临界温度和临界压力以上时的状态。这种流体兼有液体和气体的优点,密度大,粘稠度低,表面张力小,有极高的溶解能力,能深入到提取材料的基质中,发挥非常有效的萃取功能。而且这种溶解能力随着压力的升高而急剧增大。这些特性使得超临界流体成为一种好的萃取剂。而超临界流体萃取,就是利用超临界流体的这一强溶解能力特性,从动、植物中提取各种有效成份,再通过减压将其释放出来的过程。 超临界流体萃取法是一种物理分离和纯化方法,它是以CO2为萃取剂,在超临界状态下,加压后使其溶解度增大。将物质溶解出来,然后通过减压又将其释放出来。该过程中CO2循环使用。在压力为8--40MPa时的超临界CO2足以溶解任何非极性、中极性化合物,在加入改性剂后则可溶解极化物。该技术除可替代传统溶剂分离法外,还可以解决生物大分子、热敏性和化学不稳定性物质的分离,因而在食品、医药、香料、化工等领域受到广泛重视。超临界流体的萃取流程 三.超临界萃取技术的特点 (1)、超临界萃取可以在接近室温(35~40℃)及CO2气体笼罩下进行提取,有效地防止了热敏性物质的氧化和逸散。因此,在萃取物中保持着药用植物的有效成分,而且能把高沸点、低挥发性、易热解的物质在远低于其沸点温度下萃取出来; (2)、使用SFE是最干净的提取方法,由于全过程不用有机溶剂,因此萃取物绝无残留的溶剂物质,从而防止了提取过程中对人体有害物的存在和对环境的污染,保证了100%的纯天

先进制造技术课程论文 学院:机电学院 专业:机械设计制造及其自动化 姓名: 学号: 2014年4月20

自动化立体仓库的基本设施与特点 摘要:自动化立体仓库又称自动化高架仓库和自动存储系统。它是一种基于高层货架、采用电子计算机进行控制管理、采用自动化存储输送设备自动进行存取作业的仓储系统。自动化立体仓库是实现高效率物流和大容量的关键系统,在自动化生产和商品流通中具有举足轻重的作用。 自动化立体仓库系统最早在美国诞生。20世纪50年代初美国开发了世界上第一个自动化立体仓库,并在60年代即采用计算机进行自动化立体仓库的控制和管理。日本在1967年制造出第一座自动化立体仓库,并在此后的20年间使这一技术得到广泛应用。进入20世纪80年代,自动化立体仓库在世界各国发展迅速,使用的范围涉及几乎所有行业。 关键字:自动化;立体仓储;发展;高效率; 正文: 一、自动化立体仓库的概述 (一)、自动化立体仓库的发展 随着现代工业发展的发展,柔性制造系统、计算机集成制造系统和工厂自动化对自动化仓库提出更高的要求,搬运存储技术要具有更可靠更实时的信息,工厂和仓库中的物流必须伴随着并行的信息流。无线数据通信、条形码技术和数据采集越来越多的应用于自动化立体仓库系统。 在自动化立体仓库发展过程中,经历了自动化、集约化、集成化和智能化几个发展过程。自动化时期主要在20世纪60到70年代,随着计算机技术的发展,自动化立体仓库得到了迅猛发展。在1967到1977年 10年中,日本建设超过了8000套自动化立体仓库系统。集约化发展是伴随大规模生产需求而发展的。其 规模曾经发展到超过100个巷道,货位数超过20万个。但事实表明,大型自动化立体仓库系统已不再是发展方向。美国Hallmark公司安装的多达120个巷道的系统已经达到巅峰。为了适应工厂发展的新趋势,出现了规模更小,反应速度更快,用途更广的自动化仓库系统。它结合先进的控制技术,应用到分段输送和按预定线路输送方面保持了高度的柔性和高生产率,满足了工业库存搬运的需要。儿大规模的立体仓库系统一般应用于大型配送中性。集成化的标志是随着信息系

先进制造技术综述 Prepared on 22 November 2020

先进制造技术产生的背景 摘要 随着科学的发展与技术的进步,先进的制造技术越来越成为在科技竞争中成功的一个重要条件。先进制造技术是制造业为了适应现代生产环境及市场的动态变化,在传统制造技术基础上通过不断吸收科学技术的最新成果而逐渐发展起来的一个新兴技术群。本文主要在社会经济发展、科学技术发展、可持续发展战略等几个方面分析了先进制造技术产生的背景。 关键词先进制造技术背景社会发展科学技术可持续发展 1 制造技术的进步与发展 制造技术 制造技术是制造业所使用的一切生产技术的总称,是将原材料和其它生产要素经济合理地转化为可直接使用的具有较高附加值的成品、半成品和技术服务的技术群[1][2]。制造技术的发展是由社会、政治、经济等多方面因素决定的。 制造技术的发展时期 ⑴工场式生产时期 18世纪后半叶,蒸汽机和工具机的发明,揭开了近代工业的历史,促成了制造企业的雏形——工场式生产的出现,标志着制造业以完成从手工作坊式向以机械加工和分工原则为中心的工厂式的艰难转变。 ⑵工业化规模生产时期 19世纪电气化技术的发展,开辟了电气化新时代,制造业得到了飞速发展,出现了大批量生产的局面。 ⑶刚性自动化发展时期 20世纪初内燃机的发明、泰勒科学管理方法的应用、福特公司的流水生产线,引起了制造业的革命,降低了生产成本。然而,这也仅仅适用于单一品种的大批量生产的自动化。 ⑷柔性自动化发展时期 二次大战之后,计算机、微电子、信息和自动化技术有了迅速的发展,推动了生产模式由中大批量生产向多品种小批量柔性生产自动化转变。期间形成了一批新型的柔性制造的技术,如数控技术(CNC)、FMC、FMS等。同时,现代化的生产管理模式开始应用到生产中,如JIT 、TQM 等。 ⑸综合自动化发展时期

分离技术的发展现状和展望 摘要: 简要阐述了分离技术的产生和发展概况,各主要常规和新型分离技术的发展现状、研究前沿及未来的发展方向,并讨论了分离技术将继续推动现代化工和相关工业的发展,并在高新技术领域的发展中大显身手。 关键词:分离技术;发展现状;展望 Development Status and prospect on separation technology Abstract:The history of produce and development on separation engineering is briefly introduced. The status and study advance of most traditional and new separation techniques and its developing direction in future is briefed. In the past, separation technology brought into important play in chemical engineering.It is discussed that it will also impel modern chemical engineering and relative industries in future. Moreover it will strut its stuff in high technology. Key words: separation technology; development; prospect 本文从分离技术的产生和发展概况入手,综述了精馏、吸附、干燥等常规分离技术和超临界流体分离、膜分离、耦合分离等新型分离技术的研究,并分析了各种技术在现代化工中的重要作用。

可信计算技术综述 08网络工程2班龙振业0823010032 摘要:可信计算是信息安全研究的一个新阶段,它通过在计算设备硬件平台上引入安全芯片架构,通过其提供的安全特性来提高整个系统的安全性。本文简要介绍了可信计算的起源和发展,阐述了可信性的起源与内涵。着重介绍了各种高可信保障技术,并对目前的应用现状做了总结。最后,探讨了可信计算的发展趋势。 关键字:可信性;可信计算;可信计算系统;可信计算应用 1.可信计算系统的起源和发展 计算机和通信技术的迅猛发展使得信息安全的地位日益显得重要。目前的信息安全技术主要依靠强健的密码算法与密钥相结合来确保信息的机密性、完整性,以及实体身份的惟一性和操作与过程的不可否认性。但是各种密码算法都并非绝对安全,而且很多用户并不清楚这些密码保护机制如何设置,更重要的是,这些技术虽然在一定程度上可以阻挡黑客和病毒的攻击,但是却无法防范内部人员对关键信息的泄露、窃取、篡改和破坏。 常规的安全手段只能是以共享信息资源为中心在外围对非法用户和越权访问进行封堵,以达到防止外部攻击的目的;对共享源的访问者源端不加控制;操作系统的不安全导致应用系统的各种漏洞层出不穷;恶意用户的手段越来越高明,防护者只能将防火墙越砌越高、入侵检测越做越复杂、恶意代码库越做越大。从而导致误报率增多、安全投入不断增加、维护与管理更加复杂和难以实施以及信息系统的使用效率大大降低。于是近年来信息安全学界将底层的计算技术与密码技术紧密结合,推动信息安全技术研究进入可信计算技术阶段。 1999年10月,为了提高计算机的安全防护能力,Intel、微软、IBM、HP和Compaq共同发起成立了可信计算平台联盟(Trusted Computing Platform Alliance,TCPA),并提出了“可信计算”(t rusted computing)的概念,其主要思路是增强现有PC终端体系结构的安全性,并推广为工业规范,利用可信计算技术来构建通用的终端硬件平台。2003年4月,TCPA重新改组,更名为可信计算集团(Trusted Computing Group,TCG),并继续使用 TCPA 制定的“Trusted Computing PlatformSpecifications”。2003年10月,TCG推出了TCG1.2技术规范。到2004年8月TCG组织已经拥有78个成员,遍布全球各大洲。 2. 可信计算的概念 “可信计算”的概念由 TCPA 提出,但并没有一个明确的定义,而且联盟内部的各大厂商对“可信计算”的理解也不尽相同。其主要思路是在计算设备硬件平台上引入安全芯片架构,通过其提供的安全特性来提高系统的安全性。可信计算终端基于可信赖平台模块(TPM),以密码技术为支持,安全操作系统为核心。计算设备可以是个人计算机,也可以是 PDA、手机等具有计算能力的嵌入式设备。 “可信计算”可以从几个方面来理解:(1)用户的身份认证,这是对使用者的信任;(2)平台软硬件配置的正确性,这体现了使用者对平台运行环境的信任;(3)应用程序的完整性和合法性,体现了应用程序运行的可信;(4)平台之间的可验证性,指网络环境下平台之间的相互信任。

先进的节能技术综述 摘要:解放一种能源,就必须创新;正如,我们有丰富的海水,如果有一流的淡化技术,就不必再提节约用水一样!下面我们一起把人类发展历程简单分解——把复杂的问题简单化,是意识传播的基本原则! 主题词:节能技术;能源利用;国际先进水平 解放一种能源,就必须创新;正如,我们有丰富的海水,如果有一流的淡化技术,就不必再提节约用水一样!下面我们一起把人类发展历程简单分解——把复杂的问题简单化,是意识传播的基本原则! 在电能被广泛运用之前的时代是化学能时代,植物充当了转化器,把光能转化为我们可用的化学能,同时部分植物把光能储存为化石燃料。 然后,特斯拉把交流电带给我们,这就是我们目前所在的第二阶段。在这个阶段里,我们尝试着把各种形式的能量转化为电能,而绝大多数设备都是基于电能和化学能的。 下一阶段是我们要关注的,直接运用光能的时代,尽管我们的思维始终拉着我们把光能尽可能的转化为电能使用,但是我们如果要想实现突飞猛进,必须摆脱电能形式的束缚,基于光能直接设计新型原件和设备。光能设备将使我们走向统一,而不是二元对立。 下面要发现的是大统一。人类喜欢把自己特殊化,从而可以与外部世界进行比较,发现相同和不同,加以运用。而直接使用光能,可以让我们不再比较,光能无处不在。光能设备可以载入更多发现,把发现传播到光可以到达的任何地方。光能设备可以把人类从劳动中解放出来,实现自生产。光能设备的发现,将把人类带入新纪元。 设备的通用原理是,在能量的作用下,把输入转化为人类可用的输出。光能设备的基本原理是,在光能的作用下,把输入转化为人类可用的输出。 正如发现交流电一样突然,光能原件的发现更可能是突然出现的,而不是由量变到质变这样缓慢演变出来的。所以希望全人类共同擦亮眼睛,一同来发现基于光能的原件和设备。 能源是人类生存和发展须臾不可或缺的资源,是工业化和现代化的粮食和血液。在人类历史的几百万年间,工程科学技术不断发展,推动人类对能源的利用

第一章膜分离 1.什么是分离技术和分离工程? 分离技术系指利用物理、化学或物理化学等基本原理与方法将某种混合物分成两个或多个组成彼此不同的产物的一种手段。 在工业规模上,通过适当的技术与装备,耗费一定的能量或分离剂来实现混合物分离的过程称为分离工程。 2.分离过程是如何分类的? 机械分离、传质分离(平衡分离、速率控制分离)、反应分离 第二章膜分离 1.按照膜的分离机理及推动力不同,可将膜分为哪几类? 根据分离膜的分离原理和推动力的不同,可将其分为微孔膜、超过滤膜、反渗透膜、纳滤膜、渗 析膜、电渗析膜、渗透蒸发膜等。 2.按照膜的形态不同,如何分类? 按膜的形态分为平板膜、管式膜和中空纤维膜、卷式膜。 3.按照膜的结构不同,如何分类? 按膜的结构分为对称膜、非对称膜和复合膜。 4.按照膜的孔径大小不同,如何分类? 按膜的孔径大小分多孔膜和致密膜。 5.目前实用的高分子膜膜材料有哪些? 目前,实用的有机高分子膜材料有:纤维素酯类、聚砜类、聚酰胺类及其他材料。 6.MF(微孔过滤膜),UF(超过滤膜),NF(纳滤膜),RO(反渗透膜)的推动力是什么? 压力差。 7.醋酸纤维素膜有哪些优缺点? 醋酸纤维素是当今最重要的膜材料之一。醋酸纤维素性能稳定,但在高温和酸、碱存在下易发生水解。纤维素醋类材料易受微生物侵蚀,pH值适应范围较窄,不耐高温和某些有机溶剂或无机溶剂。 8.醋酸纤维素膜的结构如何? 表皮层,孔径(8-10)×10-10m。过渡层,孔径200×10-10m。多孔层,孔径(1000-4000)×10-10m 9.固体膜的保存应注意哪些问题? 分离膜的保存对其性能极为重要。主要应防止微生物、水解、冷冻对膜的破坏和膜的收缩变形。微生物的破坏主要发生在醋酸纤维素膜;而水解和冷冻破坏则对任何膜都可能发生。温度、pH值不适当和水中游离氧的存在均会造成膜的水解。冷冻会使膜膨胀而破坏膜的结构。膜的收缩主要发生在湿态保存时的失水。收缩变形使膜孔径大幅度下降,孔径分布不均匀,严重时还会造成膜的破裂。当膜与高浓度溶液接触时,由于膜中水分急剧地向溶液中扩散而失水,也会造成膜的变形收缩。 10.工业上应用的膜组件有哪几种? 工业上应用的膜组件主要有中空纤维式、管式、螺旋卷式、板框式等四种型式。 11.在上述膜组件中装填密度最高的是那种?料液流速最快的是那种? 中空纤维式,管式。 12.什么叫浓差极化?如何消除浓差极化现象? 在膜分离操作中,所有溶质均被透过液传送到膜表面上,不能透过膜的溶质受到膜的截留作用,在膜表面附近浓度升高。这种在膜表面附近浓度高于主体浓度的现象称为浓度极化或浓差极化。 它是一个可逆过程。只有在膜运行过程中产生,停止运行,浓差极化逐渐消失。

随着科学技术的飞速发展和市场竞争日益激烈,越来越多的制造企业开始将大量的人力、财力和物力投入到先进的制造技术和先进的制造模式的研究和实施策略之中。改革开放以来,我国制造科学技术有日新月异的变化和发展,确立了社会主义市场经济体制,但与先进的国家相比仍有一定差距,为了迎接新的挑战,必须认清制造技术的发展趋势,缩短与先进国家的差距,使我国的产品上质量、上效率、上品种和上水平,以增强市场竞争力,因此,对制造技术及制造模式的研究和实施是摆在我们面前刻不容缓的重要任务,以实现我国机械制造业跨入世界先进行列。 一.先进制造技术的概念 (1)先进制造技术的内涵 目前对先进制造技术尚没有一个明确的、一致公认的定义,经过近年来对发展先进制造技术方面开展的工作,通过对其特征的分析研究,可以认为:先进制造技术是制造业不断吸收信息技术和现代管理技术的成果,并将其综合应用于产品设计、加工、检测、管理、销售、使用、服务乃至回收的制造全过程,以实现优质、高效、低耗、清洁、灵活生产,提高对动态多变的市场的适应能力和竞争能力的制造技术的总称。 (2)先进制造技术的特点 先进制造技术最重要的特点在于,它首先是一项面向工业应用,具有很强实用性的新技术。先进制造技术相对传统制造技术在应用范围上的一个很大不同点在于,传统制造技术通常只是指各种将原材料变成成品的加工工艺,而先进制造技术虽然仍大量应用于加工和装配过程,但由于其组成中包括了设计技术、自动化技术、系统管理技术,因而则将其综合应用于制造的全过程。并且传统制造技术的学科、专业单一独立,相互间的界限分明;先进制造技术由于专业和学科间的不断渗透j交叉、融合,界线逐渐淡化甚至消失,技术趋于系统化、集成化、已发展成为集机械、电子、信息、材料和管理技术为一体的新型交叉学科。随着微电子、信息技术的引入,使先进制造技术还能驾驭信息生成、采集、传递、反馈、调整的信息集成过程。先进制造技术是可以驾驭生产过程的物质流、能量流和信息流的系统工程。为确保生产和经济效益持续稳步的提高,能对市场变化做出更灵捷的反应,以及对最佳技术效益的追求,提高企业的竞争能力,先进制造技术比传统的制造技术更加重视技术与管理的结合,更加重视制造过程组织和管理体制的简化以及合理化,从而产生了一系列先进的制造模式。随着世界自由贸易体制的进一步完善,以及全球交通运输体系和通信网络的建立,制造业将形成全球化与一体化的格局,新的先进制造技术也必将是全球化的模式。 先进性作为先进技术的基础——制造技术,必须是经过优化的先进工艺。因此,先进制造技术的核心和基础必须是优质、高效、低耗、清洁的工艺。它从传统工艺发展起来,并与新技术实现了局部或系统集成。通用性先进制造技术不是单独分割在制造过程的某一环节,它覆盖了产品设计、生产设备、加工制造、维修服务、甚至回收再生的整个过程。系统性随着微电子、信息技术的引入,先进制造技术能驾驭信息生成、采集、传递、反馈、调整的信息流动过程。先进制造技术能驾驭生产过程的物质流、能源流和信息流的系统工程。集成性先进制造技术由于专业、学科间的不断渗透、交叉、融合,界限逐渐淡化甚至消失,技术趋于系统化,已发展成为集机械、电子、信息、材料和管理技术于一体的新兴交叉学科,因此有人称其为制造工程。技术与管理的更紧密结合对市场变化做出更敏捷的反应及对最佳经济效益的追求,使先进制造技术十分重视生产过程的

泡沫分离技术的应用及研究进展 摘要:泡沫分离技术是近些年得到重视的分离技术之一,介绍了泡沫分离技术的应用,介绍了此技术可分离细胞,可分离富集蛋白质体系,泡沫分离_Fenton氧化工艺处理表面活性剂废水,泡沫分离_Fenton 氧化处理炼油废水,两级泡沫分离废水中大豆蛋白的工艺,聚氨酯泡沫塑料分离富集石墨炉原子吸收光谱法测定痕量金,硅片线锯砂浆中硅粉与碳化硅粉的泡沫浮选分离回收,超滤与泡沫分离内耦合应用于表面活性物质浓缩分离的实验研究,重点研究了此技术分离皂苷的有效成分。 关键词:泡沫分离;富集蛋白质;泡沫浮选法;两级泡沫分离;聚氨酯泡沫塑料分离;超滤与泡沫分离 0 前言 泡沫分离技术可用于分离各种物质——小到离子而至粗大的矿石颗粒。泡沫浮选法精选矿石已有60年以上的历史。虽然1937年Langmuir 等已发现离子也有可能应用浮选来提取,可是直到1959年才由Sebba提出泡沫浮选也可能应用于分析技术中。但实际应用于分析分离还只是近十年左右才实现的。到目前为止已对Ag、As、Au、Be、Bi、Cd、Ce、Co、

Cr、Cu、F、Fe、Hg、In、Mn、Mo、Ni、Pb、Pd、Pm、Ra、Re、Sb、Th、U、V、W等元素以及一些有机物的泡沫分离作了广泛的研究。 1 泡沫分离技术的简介 泡沫分离技术是通过向溶液中鼓泡并形成泡沫层,将泡沫层与液相主体分离,由于表面活性物质聚集在泡沫层内,就可以达到浓缩表面活性物质或净化液相主体的目的被浓缩的物质可以是表面活性物质,也可以是能与表面活性物质相结合的任何物质吸附作用使气泡表面的溶质浓缩,清除在液体表面上形成的泡沫,即可除去被浓缩的物质。泡沫分离是吸附性气泡分离技术中的一种,由于气泡能够以极少量的液体提供极大的表面积,因此如果某种溶质能够选择性地吸附在气液界面,该溶质在泡沫中的浓度将大于其在主体液相中的浓度。这种技术最初用于矿物浮选、污水处理等领域。近年来,基于其在生物医药和食品工业领域的巨大应用潜力,泡沫分离技术在生物分离特别是分离稀溶液中蛋白质的过程中受到了越来越多的关注,因此泡沫分离技术是近些年得到重视的分离技术之一。泡沫分离是根据吸附的原理,向含表面活性物质的液体中鼓泡,使液体内的表面活性物质聚集在气液界面(气泡的表面)上,在液体主体上方形成泡沫层,将泡沫层和液相主体分开,就可以达到浓缩表面活性物质(在泡沫层)和净化液相主体的目的。被浓缩的物质可以是表面活性物质,也可以是能与表面活性物质相络合的物质,但它们必须具备和某一类型的表面活性物质能够络合或鳌合的能力。人们

数据库安全综述 摘要:数据库技术是目前应用最广泛的一门计算机技术,其安全性越来越重要。该文讲述了数据库安全含义,数据库存在的安全威胁,常用攻击方法,安全控制策略以及分析了历年发生的几大典型数据泄密事件。 关键字:数据库安全,数据库攻击,安全控制,数据库加密。 随着信息化建设的发展,各种信息系统不断出现,其中数据库扮演者重要角色,其担负着存储和管理数据信息的任务。这些数据一旦泄露或被破坏,将会对国家或单位造成巨大损失。 目前,很多的信息系统采用的都是Oracle或者SQL Server数据库系统,为了保证数据的安全性、准确性以及一致性,这些数据库系统采用一些技术手段,比如:访问控制、实体和引用完整性控制、值域约束、并发控制和恢复等技术。但是,对于Oracle或者SQL Server数据库系统来说,仍然存在很多安全隐患,面临着许多攻击。因此,如何保证与加强数据库的安全性以及保密性,已成为当前迫切需要解决的热门课题。 一、数据库安全含义 于数据库安全的定义,国内外有不同的定义。国外以C. P. Pfleeger “Security in Computing –Database Security.PTR,1997”中对数据库安全的定义最具有代表性,被国外许多教材、论文和培训所广泛应用。他从以下方面对数据库安全进行了描述: (1)物理数据库的完整性:数据库中的数据不被各种自然的或物理的问题而

破坏,如电力问题或设备故障等。 (2)逻辑数据库的完整性:对数据库结构的保护,如对其中一个字段的修改不应该破坏其他字段。 (3)元素安全性:存储在数据库中的每个元素都是正确的。 (4)可审计性:可以追踪存取和修改数据库元素的用户。 (5)访问控制:确保只有授权的用户才能访问数据库,这样不同 的用户被限制在不同的访问方式。 (6)身份验证:不管是审计追踪或者是对某一数据库的访问都要经过严格的身份验证。 (7)可用性:对授权的用户应该随时可进行应有的数据库访问。 本文采用我国GB17859-1999《计算机信息系统安全保护等级划分准则》中的《中华人民共和国公共安全行业标准GA/T 389-2002》“计算机信息系统安全等级保护数据库管理系统技术要求”对数据库安全的定义:数据库安全就是保证数据库信息的保密性、完整性、一致性和可用性。保密性指的是保护数据库中的数据不被泄露和未授权的获取;完整性指的是保护数据库中的数据不被破坏和删除;一致性指的是确保数据库中的数据满足实体完整性、参照完整性和用户定义完整性要求;可用性指的是确保数据库中的数据不因人为的和自然的原因对授权用户不可用。 当数据库被使用时,应确保合法用户得到数据的正确性,同时要保护数据免受威胁,确保数据的完整性。数据库不仅储存数据,还要为使用者提供信息。应该确保合法用户应当在一定规则的控制和约束下使用数据库,同时应当防止入侵者或非授权者非法访问数据库。数据库的安全主要应由数据库管理系统

先 进 制 造 技 术 综 述 学院:机械工程学院 专业:机械制造及其自 动化

《先进制造技术》试题 在课程学习和检索文献资料的基础上,撰写一份先进制造技术综述论文,包括以下具体内容: 1.绿色制造的关键技术。 2.超高速切削和超高速磨削技术,包括:超高速切削和超高速磨削的机理、关键技术和应用范围。 3.超周密加工技术,包括:超周密车削、超周密砂轮磨削、超周密砂带磨削、电泳磨削的加工原理、技术特点和应用范围。 4.特种加工,包括: (1)电火花成形加工、电火花线切割加工、电火花磨削加工、电火花表面强化等加工技术的加工原理与特点、应用范围。 (2)激光加工、电子束加工、离子束加工、水喷射加工等加工技术的加工原理、技术特点和应用范围。 5. 先进生产治理的技术,包括:敏捷制造、精益生产、智能制造等先进制造模式的定义、内涵、特点和关键技术等。 6.你自己对先进制造技术进展与创新历程的理解和观点。 答题要求: 1.论文包括题目、摘要、关键词、正文、结语、参考文献等部分。

2.论文正文字数许多于3000字,参考文献许多于30篇。 3.综述时应尽可能提供加工实例及其示图。 4.要按参考或引用的顺序列出文献资料的出处,并在引用处标注。 5.本试题页符在答卷上一并交回,提交试卷时,同时提交电子文档。 6.参照《西安科技大学学报》排版格式。试卷用A4纸,一级标题用黑体四号字,二级标题用仿宋体小四号字,行间距为1.5倍。 7.卷面不得雷同,否则不记成绩。

先进制造技术综述 摘要:本文通过大量列举典型的先进制造工艺和先进 的治理系统来介绍先进制造技术的进展现状及特点,其 中包括典型的先进制造工艺有:绿色制造技术、超高速 加工技术、超周密加工技术以及特种加工技术;典型的 先进治理系统有:敏捷制造、精益制造以及智能制造等 先进制造技术。文中分析了以上各种先进技术的加工原 理、技术特点、关键技术以及该技术的应用范围。最后, 阐述了本人对先进制造技术进展与创新历程的理解和 观点。 关键词:先进制造;绿色制造;超高速加工;超周密加 工;先进生产治理系统 0 引言 先进制造技术AMT(advanced manufacturing technology)是制造业不断汲取机械、电子、信息(计算机与通信、操纵理论、人工智能等)、能源及现代系统治理等方面的成果,并将其综合应用于产品设计、制造、检测、治理、销售、使用、服务乃至回收的全过程,以实现优质、高效、低耗、清洁和灵活生产,提高

分离纯化工艺的运用及发展综述 作者:王亚森 分离纯化工艺的运用及发展综述 摘要:随着药物研究、开发和生产中常用的分离纯化技术的原理、工艺、特点和应用,为了更好的利用分离纯化技术为社会创造更高的经济价值,本文综合概述了分离纯化技术的基本原理及其应用。 关键词:分离纯化技术,应用,发展,原理,应用。 引言:分离纯化过程就是通过物理、化学或生物等手段,或将这些方法结合,将某混合物系分离纯化成两个或多个组成彼此不同的产物的过程。通俗地讲,就是将某种或某类物质从复杂的混合物中分离出来,通过提纯技术使其以相对纯的形式存在。实际上分离纯化只是一个相对的概念,人们不可能将一种物质百分之百地分离纯化。例如电子行业使用的高纯硅,纯度为99.9999%,尽管已经很纯了,但是仍然含有0.0001%的杂质。被分离纯化的混合物可以是原料、反应产物、中间体、天然产物、生物下游产物或废物料等。如中药、生物活性物质、植物活性成分的分离纯化等,要将这些混合物分离,必须采用一定的手段。在工业中通过适当的技术手段与装备,耗费一定的能量来实现混合物的分离过程,研究实现这一分离纯化过程的科学技术称为分离纯化技术。通常,分离纯化过程贯穿在整个生产工艺过程中,是获得最终产品的重要手段,且分离纯化设备和分离费用在总费用中占有相当大的比重。所以,对于药物的研究和生产,分离纯化方法的选择和优化、新型分离设备的研制开发具有极重要的意义。分离纯化技术在工业、农业、医药、食品等生产中具有重要作用,与人们的日常生活息息相关。例如从矿石中冶炼各种金属,从海水中提取食盐和制造淡水,工业废水的处理,中药有效成分及保健成分的提取,从发酵液中分离提取各种抗生素、食用酒精、味精等,都离不开分离纯化技术。同时,由于采用了有效的分离技术,能够提纯和分离较纯的物质,分离技术也在不断地促进其他学科的发展。如由于各种色谱技术、超离心技术和电泳技术的发展和应用,使生物化学等生命科学得到了迅猛的发展。同时由于人类成功分离、破译了生物的遗传密码,促进了遗传工程的发展。另外,随着现代工业和科学技术的发展,产品的质量要求不断提高,对分离技术的要求也越来越高,从而也促进了分离纯化技术的不断提高。产品质量的提高,主要借助于分离纯化技术的进步和应用范围的扩大,这就促使分离纯化过程的效率和选择性都得到了明显的提高。例如应用现代分离技术可以把人和水稻等生物的遗传物质提取出来,并且能将基因准确地定位。…… 一,分离纯化技术的几种常用技术 液液萃取技术、浸取分离技术、超临界流体萃取分离技术、双水相萃取技术、制备色谱分离技术、大孔吸附树脂分离技术、分子印迹技术、离子交换分离技术、分子蒸馏技术、膜分离技术、喷雾干燥和真空冷冻干燥技术等内容。内容全面、简练,层次清晰,涵盖了化学合成药、生物药、植物药的分离纯化。 随着医学技术的发展对医用纯化水的要求也在逐步的提高。从以前的蒸馏工艺制纯化水到现阶段的反渗透脱盐程序的应用,我们可以看见在医学技术进步的同时,医用纯化水制取工业也在飞速的发展中。水是所有生活细胞不可缺少的成份,细胞的新陈代谢,必须有水方能进行,是细胞吸收、渗透、分泌和排泄等作用的介质。所谓纯水主要是指水中各种导电介质(即水中各种盐类阳、阴离子)和水中所含溶解气体及挥发物质等非导电介质的含量的大小,是相对而言的。医用纯水设备采用膜分离技术作为一种新型的流体分离单元操作技术,从上世纪五十年代末六十年代初发展以来,已经取得了令人瞩目的巨大发展,目前膜分离技术已经很成熟、可靠,并广泛应用于食品饮料、医药、环保及市政等行业中,尤其在医用纯

云计算的安全技术综述 ** 摘要:云计算是一类新兴的计算方式,也是一种按使用量付费的全新交付模式,因其使快速有效处理海量的数据变为可能,从而引起社会各界的广泛关注。本文首先论述了云计算的兴起渊源,分析了算法的优越性,并介绍了该技术带来的安全问题及其相应的技术,最后介绍了相关应有及未来的发展方向。 关键词:云计算;云计算安全;安全技术及应用 Keyword:Cloud Computing,Cloud Computing Security,Security Technology and application 0 引言 云是一种并行和分布式系统组成的一组相互关联和虚拟化的计算机,它基于服务层协议动态配置,作为一个或多个统一的计算资源,基于服务商和消费者之间通过谈判建立[9]。而所谓的云计算,是通过基Internet的计算方式,把共享的软硬件资源、信息按需供给计算机和其他设备,是一种按使用量付费的全新交付模式。 随着社会信息化与网络技术的快速发展,各种数据呈现出一种爆发式的增长,正是因为云计算的存在,使快速有效处理海量的数据变成可能。而云计算多用户、虚拟化、可扩展的特性使传统信息安全技术无法完全适用于云计算平台。因此,云计算的存在又带来了一个新的安全问题,它成为制约云计算发展的一大重要因素。本文首先阐述了云计算的理论依据,然后再对其带来的安全问题、关键技术及其应用进行讨论。 1云计算的理论依据 云计算的概念是由2006年Google提出的,它可认为是分布计算、并行计算、网格计算等多种计算模式混合的进一步演化[17]。 1.1云计算的服务模型 现如今,云计算主要提供以下三个层次的服务:IaaS、SaaS和 PaaS。 基础设施级服务(IaaS)是通过Internet向用户提供计算机、存储空间、网络连接、防火墙等等的基本的计算机资源,然后用户可以在此基础上随心所欲的部署和运行各种软件,其中包括OS和应用程序,通过网络,消费者可以从完善的计算机基础设施获得服务。 软件级服务(SaaS)是一种通过Internet提供软件的模式,用户可以直接向供应商租用基于Web的软件,用来管理企业的运营却不需要购买,但是,云用户没有管理软件运行的基础设施、平台的权限,只能做一些非常有限的应用程序的设置。 平台级服务(PaaS)是将软件研发平台作为一种服务以SaaS的模式交付给用户,因此,PaaS实际上也是SaaS应用的一种,但它主要面向的是进行开发的工作人员,并为其提供在互联网上的自主研发、检测、在线部署应用。 1.2云计算的成功优势