第32卷V01.32第14期

脑j4

计算机工程

ComputerEngineering

2006年7月

July2006

?安全技术?文章■号tl∞0_—3428(20嘶)14._0lll—03文献标识码lA中圈分类号tTP391可信计算系统及其研究现状

秦中元,胡爱群

(东南大学无线电工程系,南京210096)

搞要:可信计算是信息安全研究的一个新阶段,它通过在计算设备硬件平台上引入安全芯片架构,通过其提供的安全特性来提高整个系统的安全性。该文简要介绍了可信计算的起源和发展,重点分析了可信计算系统的体系结构和可信平台模块、可信根等关键技术,并对目前的研究现状作了总结。

关健诃:可信计算系统;可信平台模块;可信根

TrustedComputingSystemandItsCurrentResearch

QINZhongyuan,HUAiqun

(DepartmentofRadioEngineering,SoutheastUniversity,Nanjing210096)

[AbstractITrustedcomputingisthenewstageofinformationsecurity.Itbringssecuritychiparchitectureinthecomputinghardwareplatform,andthewholesystem’Ssecurityisgreatlyimprovedcorrespondingly.Theoriginanddevelopmentoftrustedcomputingareintroduced,especiallyitsarchitectureandthekeycomponentssuchasthetrustedplatformmodule,rootoftrust,etc.Thecurrentresearchhasalsobeenconcluded.

[KeywordslTrustedcomputingsystem;Trustedplatformmodule;Rootoftrust

1可信计算系统的起源和发展

计算机和通信技术的迅猛发展使得信息安全的地位日益显得重要。目前的信息安全技术主要依靠强健的密码算法与密钥相结合来确保信息的机密性、完整性,以及实体身份的惟一性和操作与过程的不可否认性。但是各种密码算法都并非绝对安全,而且很多用户并不清楚这些密码保护机制如何设置,更重要的是,这些技术虽然在一定程度上可以阻挡黑客和病毒的攻击,但是却无法防范内部人员对关键信息的泄露、窃取、篡改和破坏。

沈昌祥院士指出常规的安全手段只能是以共享信息资源为中心在外围对非法用户和越权访问进行封堵,以达到防止外部攻击的目的;对共享源的访问者源端不加控制;操作系统的不安全导致应用系统的各种漏洞层出不穷;恶意用户的手段越来越高明,防护者只能将防火墙越砌越高、入侵检测越做越复杂、恶意代码库越做越大。从而导致误报率增多、安全投入不断增加、维护与管理更加复杂和难以实施以及信息系统的使用效率大大降低。于是近年来信息安全学界将底层的计算技术与密码技术紧密结合,推动信息安全技术研究进入可信计算技术阶段。

1999年10月,为了提高计算机的安全防护能力,Intel、微软、IBM、HP和Compaq共同发起成立了可信计算平台联盟(TrustedComputingPlatformAlliance,TCPA),并提出了“可信计算”(trustedcomputing)的概念,其主要思路是增强现有PC终端体系结构的安全性,并推广为工业规范,利用可信计算技术来构建通用的终端硬件平台。2003年4月,TCPA重新改组,更名为可信计算集团(TrustedComputingGroup,TCG),并继续使用TCPA制定的“TrustedComputingPlatformSpecifications”。2003年lO月,TCG推出了TCG1.2技术规范。到2004年8月TCG组织已经拥有78个成员,遍布全球各大洲。2可信计算系统的体系结构

2.1可信计算的概念

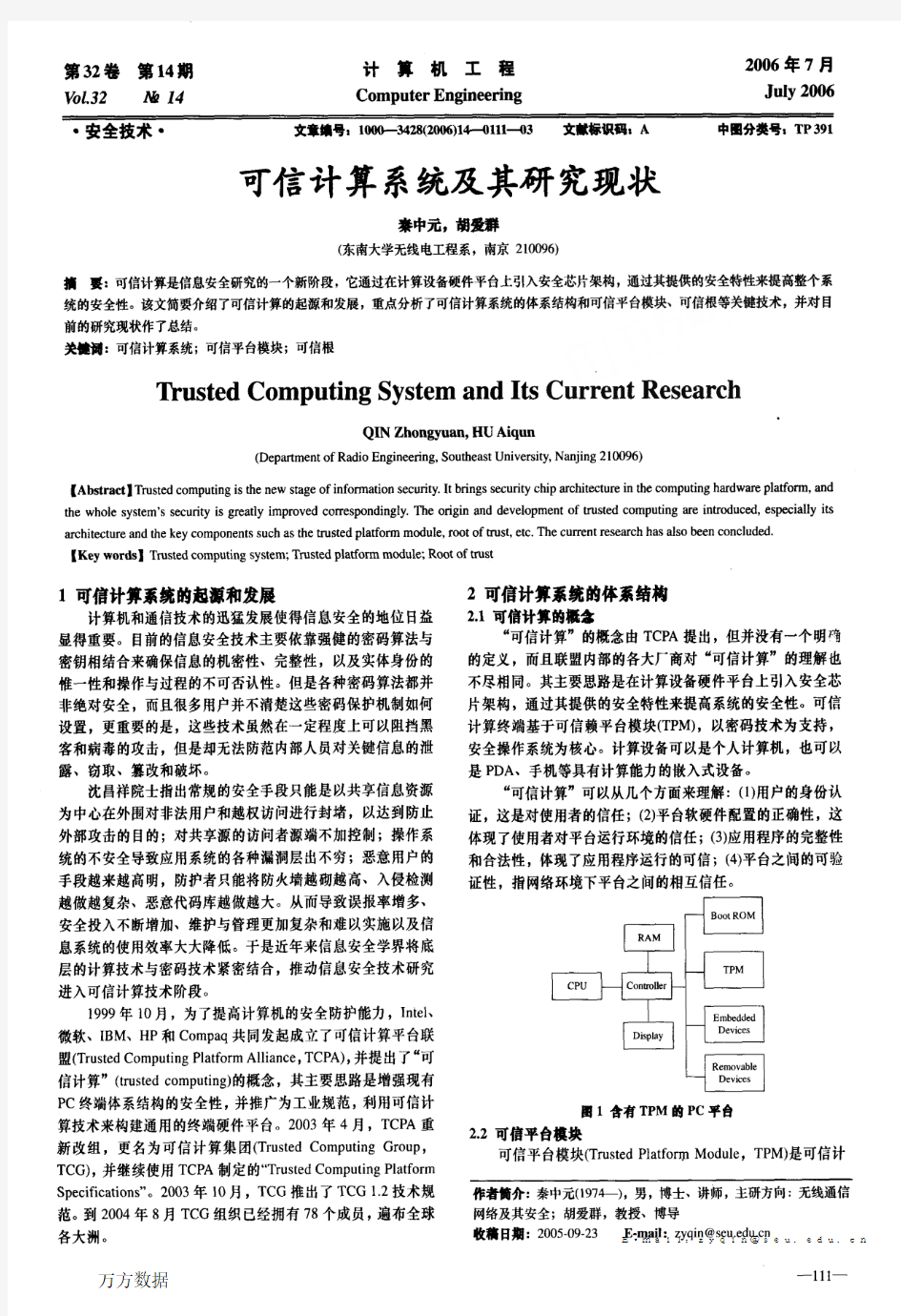

“可信计算”的概念由TCPA提出,但并没有一个明确的定义,而且联盟内部的各大厂商对“可信计算”的理解也不尽相同。其主要思路是在计算设备硬件平台上引入安全芯片架构,通过其提供的安全特性来提高系统的安全性。可信计算终端基于可信赖平台模块(TPM),以密码技术为支持,安全操作系统为核心。计算设备可以是个人计算机,也可以是PDA、手机等具有计算能力的嵌入式设备。

“可信计算”可以从几个方面来理解:(1)用户的身份认证,这是对使用者的信任;(2)平台软硬件配置的正确性,这体现了使用者对平台运行环境的信任;(3)应用程序的完整性和合法性,体现了应用程序运行的可信;(4)平台之间的可验证性,指网络环境下平台之间的相互信任。

圈1含有TPM的PC平台

2.2可信平台模块

可信平台模块(TrustedPlatforoaModule,TPM)是可信计

作者倚介:秦中元(1974—),男,博士、讲师,主研方向:无线通信网络及其安全;胡爱群,教授、博导

收稿日期:2005?09-23E?mail:zyqin@seu.edu.cn

万方数据

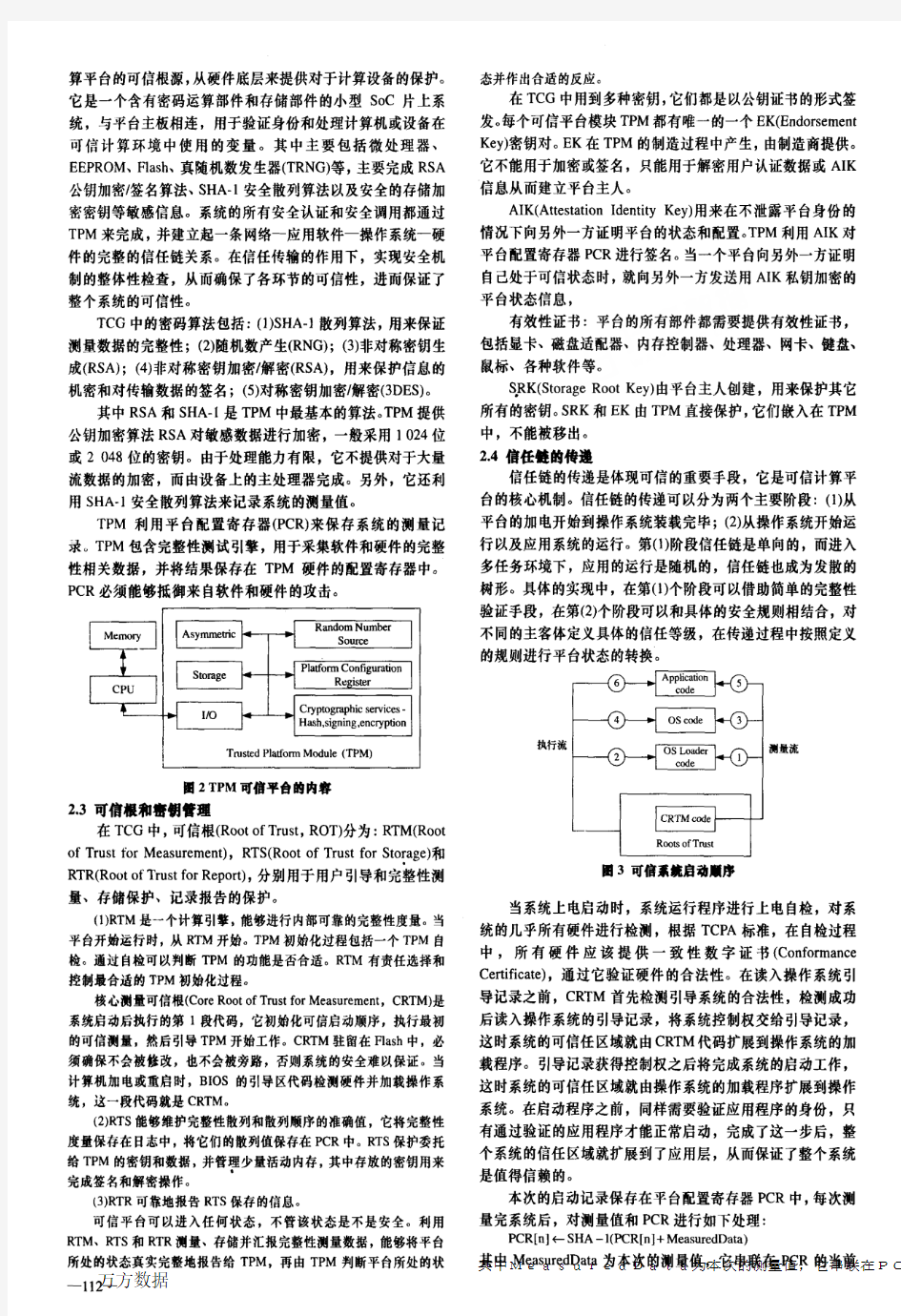

算平台的可信根源,从硬件底层来提供对于计算设备的保护。它是一个含有密码运算部件和存储部件的小型SoC片上系统,与平台主板相连,用于验证身份和处理计算机或设备在可信计算环境中使用的变量。其中主要包括微处理器、EEPROM、Flash、真随机数发生器(TRNG)等,主要完成RSA公钥加密/签名算法、SHA一1安全散列算法以及安全的存储加密密钥等敏感信息。系统的所有安全认证和安全调用都通过TPM来完成,并建立起一条网络~应用软件一操作系统一硬件的完整的信任链关系。在信任传输的作用下,实现安全机制的整体性检查,从而确保了各环节的可信性,进而保证了整个系统的可信性。

TCG中的密码算法包括:(1)SHA一1散列算法,用来保证测量数据的完整性;(2)随机数产生(RNG);(3)tP对称密钥生成(RSA);(4)非对称密钥加密/解密(RSA),用来保护信息的机密和对传输数据的签名;(5)对称密钥加密,解密(3DES)。

其中RSA和SHA—l是TPM中最基本的算法。TPM提供公钥加密算法RSA对敏感数据进行加密,一般采用1024位或2048位的密钥。由于处理能力有限,它不提供对于大量流数据的加密,而由设备上的主处理器完成。另外,它还利用SHA?1安全散列算法来记录系统的测量值。

TPM利用平台配置寄存器(PCR)来保存系统的测量记录。TPM包含完整性测试引擎,用于采集软件和硬件的完整性相关数据,并将结果保存在TPM硬件的配置寄存器中。PCR必须能够抵御来自软件和硬件的攻击。

圈2TPM可信平台的内容

2.3可信根和密钥管理

在TCG中,可信根(RootofTrust,ROT)分为:RTM(RootofTrustforMeasurement),RTS(RootofTrustforStorage)和RTR(RootofTrustforReport),分别用于用户引导和完整性测量、存储保护、记录报告的保护。

(1)RTM是一个计算引擎,能够进行内部可靠的完整性度量。当平台开始运行时,从RTM开始。TPM初始化过程包括一个TPM自检。通过自检可以判断TPM的功能是否合适。RTM有责任选择和控制最合适的TPM初始化过程。

核心测量可信根(CoreRootofTrustforMeasurement,CRTM)是系统启动后执行的第l段代码,它初始化可信启动顺序,执行最初的可信测量,然后引导TPM开始工作。CRTM驻留在Flash中,必须确保不会被修改,也不会被旁路,否则系统的安全难以保证。当计算机加电或重启时,BIOS的引导区代码检测硬件并加载操作系统,这一段代码就是CRTM。

(2)RTS能够维护完整性散列和散列顺序的准确值,它将完整性度量保存在日志中,将它们的散列值保存在PCR中。RTS保护委托给TPM的密钥和数据,并管理少量活动内存,其中存放的密钥用来完成签名和解密操作。

(3)RTR可靠地报告RTS保存的信息。

可信平台可以进入任何状态,不管该状态是不是安全。利用RTM、RTS和RTR测量、存储并汇报完整性测量数据,能够将平台所处的状态真实完整地报告给TPM,再由TPM判断平台所处的状~1】2一态并作出合适的反应。

在TCG中用到多种密钥,它们都是以公钥证书的形式签发。每个可信平台模块TPM都有唯一的一个EK(EndorsementKey)密钥对。EK在TPM的制造过程中产生,由制造商提供。它不能用于加密或签名,只能用于解密用户认证数据或AIK信息从而建立平台主人。

AIK(AttestationIdentityKey)用来在不泄露平台身份的情况下向另外一方证明平台的状态和配置。TPM利用AIK对平台配置寄存器PCR进行签名。当一个平台向另外一方证明自己处于可信状态时,就向另外一方发送用AIK私钥加密的平台状态信息,

有效性证书:平台的所有部件都需要提供有效性证书,包括显卡、磁盘适配器、内存控制器、处理器、网卡、键盘、鼠标、各种软件等。

SRK(StorageRootKey)由平台主人创建,用来保护其它所有的密钥。SRK和EK由TPM直接保护,它们嵌入在TPM中,不能被移出。

2.4信任链的传递

信任链的传递是体现可信的重要手段,它是可信计算平台的核心机制。信任链的传递可以分为两个主要阶段:(1)从平台的加电开始到操作系统装载完毕;(2)从操作系统开始运行以及应用系统的运行。第(1)阶段信任链是单向的,而进入多任务环境下,应用的运行是随机的,信任链也成为发散的树形。具体的实现中,在第(1)个阶段可以借助简单的完整性验证手段,在第(2)个阶段可以和具体的安全规则相结合,对不同的主客体定义具体的信任等级,在传递过程中按照定义的规则进行平台状态的转换。

执行流

圈3可信系统启动囊序

测量流

当系统上电启动时,系统运行程序进行上电自检,对系统的几乎所有硬件进行检测,根据TCPA标准,在自检过程中,所有硬件应该提供一致性数字证书(ConformanceCertificate),通过它验证硬件的合法性。在读入操作系统引导记录之前,CRTM首先检测引导系统的合法性,检测成功后读入操作系统的引导记录,将系统控制权交给引导记录,这时系统的可信任区域就由CRTM代码扩展到操作系统的加载程序。引导记录获得控制权之后将完成系统的启动工作,这时系统的可信任区域就由操作系统的加载程序扩展到操作系统。在启动程序之前,同样需要验证应用程序的身份,只有通过验证的应用程序才能正常启动,完成了这一步后,整个系统的信任区域就扩展到了应用层,从而保证了整个系统是值得信赖的。

本次的启动记录保存在平台配置寄存器PCR中,每次测量完系统后,对测量值和PCR进行如下处理:

PCR[n]÷_SHA—I(PCR[n]+MeasuredData)

其中MeasuredData为本次的测量值,它串联在PCR的当前

万方数据

值后面。这样,PCR保存了当前值和每次测量值的Hash码,枞丽保荇历史记录。12J、前的启动记录她加密后保存在外部存储设备的日志中。

3可信计算系统的研究现状

3.1可信PC的研究

为了推动和支持可信计算的发展,业界许多厂商都推出了符合TCG规范的产品。2002年底,IBM发布了一款带有嵌入式安全子系统(EmbeddedSecuritySubsystem,ESS)的笔记本电脑。2003年9月,Intel正式推出了支持Palladium的LaGrande技术,LaGrande技术在个人计算器平台上构建了一个硬件安全系统,这个系统可以保护计算机数据的机密性,并防止恶意软件对计算机的攻击。微软为新的Windows平台提出下一代的安全计算基采用TCGl.2规范,为用户提供更加安全和可靠的计算环境。Infineon公司推出了以9630TT1.1TPM为核心的安全解决方案。

与此同时,国内的科研机构也开展了这方面的研究。2004年6月,中国首届TCP(可信计算平台)论坛在武汉召开,国内专家、业内安全厂商对TCP进行了深入的交流。2004年8月,由国务院信息化工作办公室指导,全国信息安全标准化技术委员会主办的“可信计算标准研讨会”在北京召开。国际TCG(可信计算集团)的主要成员单位专家、国内相关企事业单位、科研机构出席了本次研讨会,并以安全芯片及安全Pc、操作系统及应用系统软件、网络两个主题为讨论小组进行了互动式交流。

依托武汉大学技术力量的武汉瑞达科技有限公司,同TCG的思路非常相似,瑞达提出的技术框架也是在主板上增加安全控制芯片以及从BIOS入手来增强平台的安全性,不同的是没有引入内涵更为丰富的可信机制。联想是率先加入TCG的国内厂家,在PC整机设计制造方面有着丰富的经验,同时它们还和英特尔公司合作成立了联合实验室研究可信计算技术,并且有望在未来的PC平台生产上采用LT技术。联想集团预测,2006年中国将有60%左右的PC机主板附有安全芯片。

3.2可信移动设备的研究

TCG组织提出可信计算系统的概念以来,又针对不同的设备定义了具体的TPM,例如针对PC机、PDA、手机等。目前移动设备已经变得更加智能,处理能力也日益提高,它

(上接第110页)

3BellareM,MinerSK.AForward—secureDigitalSignatureScheme[C】Proc.ofCrypto’99.Spfinge卜Veflag,1999:431—448.

4AbdallaM,ReyzinL.ANewForward—secureDigitalSignatureScheme[C].Proc.ofAdvanceinCryptology—一———ASIACRYPT.Springer-Verlag,2000:116—129.

5ItkisGReyzinL.Forward—secureSignatureswithOptimalSigningandVerifying【C】.Proc.ofCRYPTO’01.Springer-Verlag,2001:332.们已经具备了现代PC机的许多功能。固定互联网和移动互联网之间的融合也产生了移动设备安全的闻题。因此如何保证移动计算的可信问题就摆在了我们面前。

移动设备与台式机、路由器等固定设备相比,除了具有携带方便、操作简单等优点,还具有以下特点:计算能力比较低,存储空间小,显示分辨率低,数据输入不方便,功率约束强等。另外,它们一般仅采用无线上网。对于移动设备来说,安全所带来的体积大小和成本是最关键的因素。

针对移动计算的这些问题,TCG专门成立了手机工作组,计划在2005年推出针对可信计算的移动安全规范。另外,2004年10月,IBM、Intel、NTTDoCoMo在可信计算的基础上,提出了可信的移动计算平台(TrustedMobilePlatform,TMP),该规范分别对硬件、软件和通信协议对移动可信计算提出了要求,其硬件架构采用了两个处理器:一个为应用程序处理器,负责运行操作系统和管理所有的设备,包括TPM;另一个为通信处理器,负责处理射频发送及与SIM卡的接13。4结语

随着各种入侵手段和黑客技术的迅速发展,传统的信息防御技术已经不能满足系统安全的需要,因此可信计算系统的研究被提上了议事日程。它通过在计算设备上安装可信平台模块,以信任链的方式保证计算设备的安全,大大增强了计算设备在数据安全存储、平台真实性、完整性证明等方面的能力,对信息安全技术及产业将产生深远的影响。

参考文献,

1TCGSpecificationArchitectureOverviewSpecification(Revision1t2)[z】.https://www.trustedcomputinggroup.org/downloads/TCG一1——0ArchitectureOverview.pdf,2004.

2余发江,张涣国.可信安全计算平台的一种实现【J】.武汉大学学报,2004,50(1):69—73.

3TrustedMobilePlatformSpecificationHardwareArchitectureDescription[Z].http://www.trusted—mobile.org/TMP_HWAD_revl_00.pdf.

4TrustedMobilePlatformSpecificationSoftwareArchitecture

Description[Z].http://www.trusted—mobile.org/TMP_SWADrevI_00.pdf.

5谭兴烈.可信计算平台中的关键部件PTlVI[J].信息安全与通信保密,2005,(2):29—31.

6KrawczykH.SimpleForward—secureSignaturesfromAnySignatureScheme[C].Proc.ofthe7thACMConferenceonComputerandCommunicationSecufity,2000—11:108—115.

7MalkinT.MicciancioD.MinerS.CompositionandEfficiencyTradeoffsforForward—secureDigitalSignatures[C].ProceedingsofEurocrypt,2002.

8KangBGParkJH,HahnSGANew

ForwardSecureSignatureScheme[Z].http://citeseer.ist.psu.edu/700468.html.

一113—一

万方数据

可信计算系统及其研究现状

作者:秦中元, 胡爱群, QIN Zhongyuan, HU Aiqun

作者单位:东南大学无线电工程系,南京,210096

刊名:

计算机工程

英文刊名:COMPUTER ENGINEERING

年,卷(期):2006,32(14)

引用次数:9次

参考文献(5条)

1.TCG Specification Architecture Overview Specification (Revision 1.2) 2004

2.余发江.张焕国可信安全计算平台的一种实现[期刊论文]-武汉大学学报(理学版) 2004(1)

3.Trusted Mobile Platform Specification Hardware Architecture Description

4.Trusted Mobile Platform Specification Software Architecture Description

5.谭兴烈可信计算平台中的关键部件TPM[期刊论文]-信息安全与通信保密 2005(2)

相似文献(3条)

1.期刊论文叶宾.YE Bin增强可信计算平台模块的可信度-信息安全与通信保密2009(7)

为建立安全的计算环境,TCG提出了可信计算系统,目前已经逐步得到广泛的认可和应用.TPM作为TCG组织推出的可信计算平台的可信"根"和核心,起着最重要的作用.文章通过分析现有TPM存在的一些安全隐患,可以找到一些办法并增强TPM的可信度.

2.期刊论文肖政.韩英.刘小杰.华东明.侯紫峰.XIAO Zheng.HAN Ying.LIU Xiao-jie.HUA Dong-ming.HOU Zi-feng

基于可信计算平台的接入认证模型和OIAP授权协议的研究与应用-小型微型计算机系统2007,28(8)

在参考现有认证技术的基础上,提出了一种基于可信计算平台的可信接入认证模型.利用此模型可以及时发现待接入设备是否是安全可信,然后进行正确处理.在确定接入的设备是安全可信后,考虑到下一步此设备需要使用认证授权协议OIAP向服务资源发出申请,但是OIAP协议本身存在基于口令机制的缺陷,为此本文还提出增强OIAP协议安全性的方法.在"八六三"项目"可信计算系统平台"中的实际应用证明上述的模型和方法的有效性,并展现了其良好的应用前景.

3.期刊论文肖政.韩英.叶蓬.侯紫峰.XIAO Zheng.HAN Ying.YE Peng.HOU Zi-feng基于可信计算平台的体系结构

研究与应用-计算机应用2006,26(8)

介绍了可信计算平制,以及目前可信计算平台的研究进展情况,分析了基于可信计算平台技术的应用前景和存在的问题,并对未来的趋势进行了展望

.基于863项目"可信计算系统平台"的安全芯片研制成功,展现了可信计算的良好应用前景.

引证文献(9条)

1.林劼.李晓哲.戴一奇一种可信局域网计算环境原型系统的实现[期刊论文]-北京电子科技学院学报 2008(4)

2.何宇.吕光宏.敖贵宏可信计算及其对Ad Hoc网络安全的启发[期刊论文]-计算机安全 2008(04)

3.李霏.王让定.徐霁内嵌TPM的视频监控服务器安全方案[期刊论文]-安防科技 2007(10)

4.王勇基于可信计算的内网监控系统的应用研究[期刊论文]-广西质量监督导报 2007(06)

5.李霏.王让定.徐霁内嵌TPM的视频监控服务器安全方案[期刊论文]-微电子学与计算机 2007(09)

6.章睿.刘吉强.彭双和基于EFI的信任链传递研究及实现[期刊论文]-计算机应用 2007(09)

7.魏乐.叶剑新.黄健可信计算的初步研究[期刊论文]-科技资讯 2007(13)

8.樊静淳论可信计算的研究与发展[期刊论文]-济南职业学院学报 2007(03)

9.靳蓓蓓.张仕斌可信计算平台及其研究现状[期刊论文]-长春大学学报(自然科学版) 2007(02)

本文链接:https://www.doczj.com/doc/29342683.html,/Periodical_jsjgc200614041.aspx

下载时间:2009年12月21日

第17卷第4期2009年10月 系统科学学报 JOURNAL OF SYSTEMS SCIENCE Vo1.17No.4 oct ,2009 复杂网络及其在国内研究进展的综述 刘建香 (华东理工大学商学院上海200237) 摘要:从复杂网络模型的演化入手,在简要介绍复杂网络统计特征的基础上,对国内关于复杂网络理论及其应用的研究现状从两方面进行综述:一是对国外复杂网络理论及应用研究的介绍,包括复杂网络理论研究进展的总体概括、复杂网络动力学行为以及基于复杂网络理论的应用研究介绍;二是国内根植于本土的复杂网络的研究,包括复杂网络的演化模型,复杂网络拓扑性质、动力学行为,以及复杂网络理论的应用研究等。并结合复杂网络的主要研究内容,对今后的研究重点进行了分析。 关键词:复杂网络;演化;拓扑;动力学行为中图分类号:N941 文献标识码:A 文章编号:1005-6408(2009)04-0031-07 收稿日期:2009-01-05 作者简介:刘建香(1974—),女,华东理工大学商学院讲师,研究方向:系统工程。E-mail :jxliu@https://www.doczj.com/doc/29342683.html, 0引言 系统是由相互作用和相互依赖的若干组成部分结合的具有特定功能的有机整体[1]。而网络是由节点和连线所组成的。如果用节点表示系统的各个组成部分即系统的元素,两节点之间的连线表示系统元素之间的相互作用,那么网络就为研究系统提供了一种新 的描述方式[2、3] 。复杂网络作为大量真实复杂系统的高度抽象[4、5],近年来成为国际学术界一个新兴的研究热 点,随着复杂网络逐渐引起国内学术界的关注,国内已有学者开始这方面的研究,其中有学者对国外的研究进展情况给出了有价值的文献综述,而方锦清[6]也从局域小世界模型、含权网络与交通流驱动的机制、混合择优模型、动力学行为的同步与控制、广义的同步等方面对国内的研究进展进行了简要概括,但是到目前为止还没有系统介绍国内关于复杂网络理论及应用研究现状的综述文献。本文从复杂网络模型的演化入手,在简要介绍复杂网络统计特征的基础上,对国内研究现状进行综述,希望对国内关于复杂网络的研究起到进一步的推动作用。 1.复杂网络模型的发展演化 网络的一种最简单的情况就是规则网络 [7] ,它 是指系统各元素之间的关系可以用一些规则的结构来表示,也就是说网络中任意两个节点之间的联系遵循既定的规则。但是对于大规模网络而言由于其复杂性并不能完全用规则网络来表示。20世纪50年代末,Erdos 和Renyi 提出了一种完全随机的网络模型———随机网络(ER 随机网络),它指在由N 个节点构成的图中以概率p 随机连接任意两个节点而成的网络,即两个节点之间连边与否不再是确定的事,而是由概率p 决定。或简单地说,在由N 个节点构成的图中,可以存在条边,从中随机连接M 条边所构成的网络就叫随机网络。如果选择M =p ,这两种构造随机网络模型的方法就可以联系起来。规则网络和随机网络是两种极端的情况,对于大量真实的网络系统而言,它们既不是规则网络也不是随机网络,而是介于两者之间。1998年,Watts 和Strogatz [8]提出了WS 网络模型,通过以概率p 切断规则网络中原始的边并选择新的端点重新连接 31--

云计算的关键技术及发展现状 周小华 摘要:本文主要对云计算技术的应用特点、发展现状、利处与弊端以及对云计算的应用存在的主要问题进行了探讨分析,最后是关于云计算的挑战及其展望。 关键词:云计算;数据存储;编程模型 1.云计算定义 云计算是由分布式计算、并行处理、网格计算发展而来的,是一种新兴的商业计算模型。目前,对于云计算的认识在不断地发展变化,云计算仍没有普遍一致的定义。计算机的应用模式大体经历了以大型机为主体的集中式架构、以pc机为主体的c/s分布式计算的架构、以虚拟化技术为核心面向服务的体系结构(soa)以及基于web2.0应用特征的新型的架构。云计算发展的时代背景是计算机的应用模式、技术架构及实现特征的演变。“云计算”概念由google提出,一如其名,这是一个美妙的网络应用模式。在云计算时代,人们可以抛弃u盘等移动设备,只要进入google docs页面,新建一个文档,编辑其内容,然后直接把文档的url分享给朋友或上司,他们就可以直接打开浏览器访问url。我们再也不用担心因pc硬盘的损坏而发生资料丢失事件。 IBM公司于2007年底宣布了云计算计划,云计算的概念出现在大众面前。在IBM的技术白皮书“Cloud Computing”中的云计算定义:“云计算一词用来同时描述一个系统平台或者一种类型的应用程序。一个云计算的平台按需进行动态地部署(provision)、配置

(configuration)、重新配置(reconfigure)以及取消服务(deprovision)等。在云计算平台中的服务器可以是物理的服务器或者虚拟的服务器。高级的计算云通常包含一些其他的计算资源,例如存储区域网络(SANs)。网络设备,防火墙以及其他安全设备等。云计算在描述应用方面,它描述了一种可以通过互联网Intemet进行访问的可扩展的应用程序。“云应用”使用大规模的数据中心以及功能强劲的服务器来运行网络应用程序与网络服务。任何一个用户可以通过合适的互联嘲接入设备以及一个标准的浏览器就能够访问一个云计 算应用程序。” 云计算是基于互联网的超级计算模式,包含互联网上的应用服务及在数据中心提供这些服务的软硬件设施,进行统一的管理和协同合作。云计算将IT 相关的能力以服务的方式提供给用户,允许用户在不了解提供服务的技术、没有相关知识以及设备操作能力的情况下,通过Internet 获取需要的服务。 通过对云计算的描述,可以看出云计算具有高可靠性、高扩展性、高可用性、支持虚拟技术、廉价以及服务多样性的特点。现有的云计算实现使用的技术体现了以下3个方面的特征: (1)硬件基础设施架构在大规模的廉价服务器集群之上.与传统的性能强劲但价格昂贵的大型机不同,云计算的基础架构大量使用了廉价的服务器集群,特别是x86架构的服务器.节点之间的巨联网络一般也使用普遍的千兆以太网. (2)应用程序与底层服务协作开发,最大限度地利用资源.传

. Word资料●本课题国外研究现状分析 教育科研立项课题如何申报与论证博白县教育局教研室朱汝洪发布时间: 2009 年 4 月 2 日19 时24 分一、课题申报的基本步骤第一步: 阅读各级课题申报通知,明确通知的要求;第二步: 学习研究课题管理方面的文件材料;第三步: 学习研究《课题指南》,确定要申报的课题(可以直接选用《课题指南》中的课题,也可以自己确定课题);第四步:组织课题组,认真阅读关于填表说明的文字,研究清楚课题《申请评审书》各个栏目的填写要求;第五步: 根据《申请评审书》各栏目的要求分工查找材料和论证;第六步: 填写《申请评审书》草表;第七步: 研究确定后,填写《申请评审书》正式表(一律要求打印);第八步: 按要求复印份数;第九步: 按要求签署意见、加盖公章;第十步: 填写好《课题申报材料目录表》;第十一步: 按时将《申请评审书》《课题申报材料目录表》和评审费送交县教研室科研组转送市教科所(也可以直接送市教科报,但必须报县教研室备案)。

二、教育科研课题的选题1、课题的选题方法。 一是从上级颁发的课题指南中选定;二是结合学校的实际对课题指南中的课题作修改;三是完全从学校的实际出发确定课题。 2、课题的选题要依据的原则。 一是符合法规和政策;二是切合当地和学校实际;三是适合教师的水平和能力;四是切中当前教改热点。 3、课题名称的规表述。 ①研究,如小学生学习兴趣培养的研究。 ②实践与研究,如高中学生探究性学习的实践与研究。 ③应用研究,如合作学习理论在初中语文教学中的应用研究。 ④实验与研究,如杜郎口模式的实验与研究。 ⑤探索与研究,如农村寄宿制小学学生管理的探索与研究。 三、立项课题的论证例说(以2009 版市课题申报表的要求为准)1、课题论证的含义。 课题论证,也叫论证与设计、设计与论证,是对所要申报的课题的选题依据、研究目标、研究容、研究重点、研究难点、研究思路、研究步骤、研究条件等进行的阐述与设计。 2、课题论证的包括的容。 不同级别的课题申报表(课题申请、评审书)要求有所不同,但基本上包括两大方面的容: 一是关于本研究课题的论证,二是关于对课题实施的论证。 3、课题论证例说。

1)云计算技术国外发展现状与趋势 目前,云计算正处于发展起步阶段,市场规模相对较小,但前景诱人。据国际数据公司(International Data Corporation,IDC)最新报告显示,目前全球云计算市场规模为172亿美元,2013年将增长至442亿美元,未来4年全球云计算市场平均每年将增长26%。IDC 首席分析师弗兰克吉恩斯认为:云计算服务的普及正处于“跨越鸿沟”阶段。另有预测,云计算的全面普及大致分为三个阶段:20lO年之前属于发展阶段;201-2013年为市场整合阶段;2014-2015年是该技术成熟并普及的阶段。 当前,全球云计算发展整体呈现以下态势: 一是各国政府日益关注。美国全力推进云计算计划,并重点从https://www.doczj.com/doc/29342683.html,政府网站的改革着手,进一步整合商业、社交媒体、生产力应用与云端TT服务同时,2010年美国联邦预算着重加强了对云计算的安排,美国国防信息系统部门(DISA)正在其数据中心内部搭建云环境,美国宇航局(NASA)推出了一个名为“星云”(Nebula)的云计算环境。日本内务部和通信监管机构计划建立一个大规模的云计算基础设施,以支持所有政府运作所需的信息系统该系统被命名为“Kasumigaseki Cloud”的基础设施将在2015年完工,目标是集中政府的所有TT系统到一个单一的云基础设施,以提高运营效率和降低成本。 二是企业加快项目布局。国外云计算技术主要由大型TT企业掌握。美国硅谷目前已经约有150家涉及云计算的企业,新的商业模式层出不穷,微软、谷歌、I]BM、亚马逊、以及业界领军人物Salesforce 等IT巨头公开宣布进入或支持云计算技术开发(见表二),Salesforce宣布会干20l0年推出https://www.doczj.com/doc/29342683.html,的应用平台,将发展重点由原来的SaaS延伸到PaaS领域,为用户提供更快捷、更具弹性、

复杂网络研究概述 周涛柏文洁汪秉宏刘之景严钢 中国科学技术大学,近代物理系,安徽合肥:230026 摘要:近年来,真实网络中小世界效应和无标度特性的发现激起了物理学界对复杂网路的研究热潮。复杂网络区别于以前广泛研究的规则网络和随机网络最重要的统计特征是什么?物理学家研究复杂网络的终极问题是什么?物理过程以及相关的物理现象对拓扑结构是否敏感?物理学家进入这一研究领域的原因和意义何在?复杂网络研究领域将来可能会向着什么方向发展?本文将围绕上述问题,从整体上概述复杂网络的研究进展。 关键词:复杂网络小世界无标度拓扑性质 A short review of complex networks Zhou Tao Bai Wen-Jie Wang Bing-Hong? Liu Zhi-Jing Yan Gang Department of Modern Physics, University of Science and Technology of China, Hefei, 230026 Abstract: In recent years, the discoveries of small-world effect and scale-free property in real-life networks have attracted a lot of interest of physicists. Which are the most important statistical characteristics for complex networks that known from regular networks and random networks? What is the ultimate goal of the study of complex networks? Are physical processes sensitive to the topological structure of networks? What are the reason and meaning that physicist come into the research field on complex networks? What are the directions for future research? In the present paper, we concentrate on those questions above and give a general review about complex networks. Keyword: complex networks, small-world, scale-free, topological characters 1 引言 自然界中存在的大量复杂系统都可以通过形形色色的网络加以描述。一个典型的网络是由许多节点与连接两个节点之间的一些边组成的,其中节点用来代表真实系统中不同的个体,而边则用来表示个体间的关系,往往是两个节点之间具有某种特定的关系则连一条边,反之则不连边,有边相连的两个节点在网络中被看作是相邻的。例如,神经系统可以看作大量神经细胞通过神经纤维相互连接形成的网络[1];计算机网络可以看作是自主工作的计算机通过通信介质如光缆、双绞线、同轴电缆等相互连接形成的网络[2]。类似的还有电力网络[1]、社会关系网络[1,3-4]、交通网络[5]等等。 数学家和物理学家在考虑网络的时候,往往只关心节点之间有没有边相连,至于节点到底在什么位置,边是长还是短,是弯曲还是平直,有没有相交等等都是他们不在意的。在这里,我们把网络不依赖于节点的具体位置和边的具体形态就能表现出来的性质叫做网络的拓扑性质,相应的结构叫做网络的拓扑结构。那么,什么样的拓扑结构比较适合用来描述真实的系统呢?两百多年来,对这个问题的研究经历了三个阶段。在最初的一百多年里,科学家们认为真实系统各因素之间的关系可以用一些规则的结构表示,例如二维平面上的欧几里德格网,它看起来像是格子体恤衫上的花纹;又或者最近邻环网,它总是会让你想到一群手牵着手围着篝火跳圆圈舞的姑娘。到了二十世纪五十年代末,数学家们想出了一种新的构造网

我国云计算的现状及发展 通信工程张翔 20081060255 摘要:本文介绍了云计算的定义以及我国的云计算发展的一些现状和未来的发展。关键词:云计算、服务 0.引言 随着计算机以及网络技术的发展,计算机性能的增长将面临瓶颈,而网络技术的发展使得在全球范围内共享一些计算资源成为可能,因此,我们应利用大量的网络资源,而不是个人手中的个别计算资源来提供高性能服务。在这个背景下,提出了云计算这个概念,它是一种将大量计算资源、存储资源与软件资源链接在一起形成巨大规模的共享虚拟IT资源地,为远程计算机用户提供“呼之则来,挥之则去”的IT服务的思想。为网络技术的发展提供了一个新的方向。 1.云计算的定义 云计算现在已经成为了一个热点科学项目,很多的专家都跳出来给出了自己关于云计算的定义,使得定义五花八门,同时他们对于其它定义加以批判,宣扬自己的定义才是最正确的,让人有些难以去判断到底谁对谁错,我自认不是专家,没能力去给一个新的东西去下定义,所以这里结合我的题目所给出的定义是'中国云计算网'给出的:云计算是分布式计算、并行计算和网格计算的发展,或者说是这些科学概念的商业实现。 这是从云计算的发展脉络的角度给出的定义,主要说明了云计算的历史,不是很好让人理解,同时也不够全面,但是却反应了中国对于云计算方面的技术掌握不是很多,许多方面尚在起步阶段。虽然专家们对于定义的争论不定,但对于云计算的本质特征或者说优点和特点却是统一意见的。由这些特征和特点,大家可以去定义自己心中的云计算。其本质特征为分布式的计算和存储特性,高扩展性,用户友好性,良好的管理性,用时付费等。 特点:1.云计算系统提供的是服务,不需要用户去掌握一定知识的情况下才能使用,相当傻瓜式相机拍照一样适用于大众群体。 2.高可用性。通过集成海量存储和高性能的计算能力,云能提供较高的服务质量。 3.经济性。组建一个采用大量的商业机组成的集群相对于同样性能的超级计算机花 费的资金要少很多。 4.服务多样性。用户可以支付不同的费用,以获得不同级别的服务。

2、国内外研究现状: 针对孔壁和管道间的环状空间中的混合泥浆,国内外学者采取了现场检测、室内模型实验、数值模拟等手段研究它的物理力学性质变化规律。 在先导孔钻进和扩孔过程中,泥浆压力高达1~2MPa,相当于l00~200 m高的水头压力[4],当泥浆压力过大时将强烈破坏周围地层,为研究合适的泥浆压力,刘杰[5]研究了泥浆在地层中的作用机理,揭示了泥浆在地层中的渗流规律。余剑平等人[3]分析了定向钻穿越冲湖积土层时的泥浆溢出现象,通过钻孔观察得出渗透泥浆呈“土、丰”字型分布,扩散半径约为管径的2~3倍,渗透泥浆层的厚度一般约2~3mm。赵明华等人[6]分析了HDD穿越监利洪湖大堤引起堤脚冒浆的原因,认为冒浆与上覆土体的厚度、粘性,钻压、钻井液粘度等参数有关。晁东辉[7]采用了有限元数值方法模拟水平定向钻孔施工的过程,研究了施工过程中泥浆对孔壁的影响。关立志[8]认为管道与孔壁之间的空洞经过一段时间会引起上履土体下沉、堤防塌陷等灾害。宋新江等人[2]根据《土坝坝体灌浆技术规范》中规定的地层最大容许灌浆压力分析了河堤发生塌陷的可能原因:①当孔道四周泥浆压力消散,引起孔内过量坍塌,是地面形成裂缝和塌陷的一个主要原因。②当管道穿过的砂层为粉砂、粉细砂、细砂或中砂,受扰动后强度降低易塌落。③泥浆压力消散或大量减小后便会产生沉淀,同时在管道四周的环空间隙中泥浆与土的混合物会产生固结变形,这种固结作用会引起土体下陷。王建钧[9]分析了环空周围土体在应力重分布作用下发生塑性挤出、膨胀内鼓、塑流涌出和重力坍塌的原因,并根据Mohr-Coulomb破坏准则给出了孔壁失稳破坏的理论公式。 针对环空混合泥浆的力学性质研究,Knight, M.等人[10]铺设了一条直径为200mm的HDPE管道两年后开挖观察,发现环状空间并未形成空洞,表明环空泥浆与土体发生了相互作用。美国的Samuel T. Ariaratnam等人[11]分别在粘土和砂层中进行水平定向钻进管道铺设试验,分别铺设了直径为100mm、200mm及300mm 的HDPE管各两根,分别在一天、一个星期、两个星期、四个星期以及一年以后对管道进行开挖检查,观察环状空间中土体含水量的变化、固结状况并进行土体强度测试,得出环空混合泥浆含水量逐渐降低、强度增加。李俊[12]认为HDD 铺管后残留孔洞会发生由应力重分布引起的沉降和固结沉降,分别给出了计算公式,由于HDD施工,钻孔周围一部分土体扰动进入塑性状态,形成一个软弱带,在地下水作用下发生管涌。朱乃榕[13]从渗流角度研究了西气东输管道穿越工程对河堤的稳定性影响。他假设管道周围土体的渗透系数比河堤其他土体的渗透系数大二个数量级,分析堤防处于最高洪水位与低水位两种危险情况下的堤防渗流稳定性。并采用二维和三维有限元数值模拟技术进行渗流计算。得出输气管道的穿越对于堤防的抗滑稳定性影响也比较小,但有可能沿管壁周围形成渗流通道,在管道穿越出土点附近发生管涌破坏。但研究的输气管道直径只有710mm,远小于西气东输工程二期所采用的直径1219mm的管道,所以不能断定如此大直径的管道穿越是否会对河堤造成更大的危害。 国内外学者采用了多种方法、设备研究环空混合泥浆的力学性质,Ariaratnam[14]收集了美国各地的土样进行室内模拟试验,先测试泥浆的流变特性,然后在泥浆中加入各种土样,进行混合物的流变特性测试。Tubb[15]介绍了Mears/HDD LLC公司采用孔内压力测试设备可

龙源期刊网 https://www.doczj.com/doc/29342683.html, 国内外云计算产业发展现状对比分析 作者:胡晨辉 来源:《中国科技纵横》2019年第11期 摘要:云计算是当代社会的信息技术的核心,对国家及社会的发展有着重要的战略意 义。云计算在国际上发展时间较短,各国在技术层面的差距较小,中国的云计算发展要落后于许多发达国家,但还有反超的机会。国内应重视对国外云计算发展经验的总结与应用,建立更完善的发展环境来推进云计算技术与产业的发展。本文对国内外的云计算产业发展现状进行了对比分析,研究了国内存在的问题,以期为国内云计算产业的发展研究提供参考。 关键词:云计算产业;发展现状;对比分析 中图分类号:F49 文献标识码:A 文章编号:1671-2064(2019)11-0031-02 0 前言 云计算依托于信息网络,将信息技术资源以弹性化、动态化的方式进行计算及服务,使用户能根据自身需求来使用信息资源。作为IT资源信息处理新模式,云计算加大了资源利用效率,降低了信息化建设的难度,是战略性新兴产业培育的基础,也是调整国家经济结构与发展方式的重要内容。在将数据作为战略性资源的信息化社会,云计算能以更经济、更高效的方式来对数据价值进行挖掘,对国家经济发展有深刻的影响。 1 国外的云计算发展环境分析 国际上许多发达国家,在云计算的社会环境上与中国有很大的不同。云计算产业的社会发展环境差异主要在信用体系及隐私保护上有较大的体现,发达国家的信用体系相对完整,更重视保障消费者的合法权益。 美国在用户的隐私保护、信息安全保障方面有很大的工作力度,有严格的信息安全管理执行标准,也有完善的基础设施建设,对消费者权益保护也有相应的法律制度,营造了效果极强的云计算发展环境。美国的云计算发展环境建设在世界上居于前列,通过立法来保护用户隐私与信息安全,《电子通信隐私法案》《消费者隐私权力法案》及各州的信息安全法,全面地涵盖了用户信息安全管理的各个方面。美国云计算的标准也有系统的规范,对云服务的质量及安全有非常详细的要求。对于消费者权益保护上,有《消费信用保护法》《信用机会平等法》等多项法律,对云计算环境下的在线零售及其他支付方式中的卡类数据安全风险有很高的关注程度。 欧盟的云计算发展环境营造更重视用户信心的建立。欧盟的云计算联盟发布了《数据安全法律》《云服务合同》等法规来作为云计算环境的指导方针,并在数据隐私保护工作上,发布了一系列的数据隐私保护相关的法律法规,切实保障云计算用户的安全。欧盟国家在国际云计

1、研究意义: 随着我国国民经济和城市化建设的飞速发展,大型商业综合体在当今商业创新模式的潮流和城市空间有机化、复合化的趋势下应运而生,数量日益增多,体量越来越大。这类公众聚集场所一般具有功能繁多、空间种类丰富、人流量大、火荷载大等特点,一旦发生火灾,容易导致重、特大人员伤亡和直接经济损失。近年来大型商业建筑火灾造成的人员伤亡事件屡有发生。国外的发展经验表明,当一个国家的人均GDP达到1000-3000美元时,社会将会处于一个灾难事故多发阶段,这表明我国当前及今后较长的一个时期,火灾安全形势依然十分严峻。 飞速发展的大型商业建筑,使用功能日趋复杂、集约,这给大型商业综合体的安全疏散设计带来了十分严峻的挑战。安全疏散,就是在发生火灾时,在允许的疏散时间范围中,使遭受火灾危害的人或贵重物资在楼内火灾未危及其安全之前,借助于各种疏散设施,有组织、安全、准确、迅速地撤离到安全区域。 大型综合性商业建筑的使用功能高度集中,现行规范都无法对其建筑形态和业态分布做出明确的规定,基于以往经验及科研成果制订出来的建筑防火设计规范难以适应新的需要,实践中经常遇到大量现行规范适应范围无法涵盖或规范条文无法适应建筑物设计形式的尴尬局面。现代大型商业综合体建筑的设计往往突破了现行规范,因此在一些经济发达的地区,也将性能化的防火设计理念引入到了设计之中,它已成为未来防火设计发展的趋势。 商业街建筑由于其独特性,有关消防设计也有别于一般的商业建筑。比如,商业街是否作为一个整体建筑考虑其消安全疏散设计,是否应限制商业街建筑的层数,长度和宽度,步行街是否考虑作为人员疏散安全区域及其条件等等这些问题都有待于进一步的调研及深入分析。 同时,由于这类建筑火灾危险性特别大,人员密度大,疏散困难等原因,研究大型商业建筑火灾下人员疏散的安全性,以最大限度的防止火灾发生和减少火灾造成的损失,就具有十分重要的意义。由于我国火灾基础研究的滞后在制定国家消防技术规范时存在一些弊端和不合理之处。这些弊端给复杂的商业建筑空间设计带来很多的局限性,因此要使大型商业建筑有效的快速发展这就需要我们找到新的途径和新的思路来保障建筑的安全疏散。 大型商业综合体的人员安全疏散设计应该综合相关多方因素全面考虑。处方式建筑防火安全疏散设计理念适应不了现代建筑的发展趋势,我们需要借鉴心理学等理论,研究发生火灾后,大型商场内人员在这样的环境中的空间认知能力和行为模式;从空间组织设计的角度出发,结合建筑性能化防火设计的理论全面的进行防火安全疏散设计的研究。这有助于科学合理的进行大型商场的建筑防火设计,当灾害来临时为人们提供一个可靠的安全疏散系统,同时又利于人们充分的使用空间的目标;同时,该课题的研究为促进大型商场发展作出努力,使得大型建筑在城市发展的新形式下可持续的发展。 大型商业综合体中防火分区面积往往超出了规范中对防火分区面积的限制,疏散出口的数量以及布置方式等问题随之产生,这些问题都有待进一步深入研究。本文从大型商业综合体的自身特性入手,运用建筑学、消防安全学和行为心理学等领域的相关知识,对火灾下大型商业综合体内人员疏散的安全性能进行了研究和分析,总结出大型商业综合体人员安全疏散的难点和重点问题,最后针对这些问题提出了一些优化策略和方法,并分析了应用部分方法的实际工程案例。为大型商业综合体的人员安全疏散设计提供参考。 2、国内外研究现状: (1)国外研究现状 国外发达国家对于大型商业综合体的设计,除了能依据本国的规范进行设计的之外,超出规范规定内容的往往利用了性能化的防火设计。欧美发达国家在这项研究中处于领先的地位,已开发出了很多计算及模拟软件。如FDS、SIMULEX和STEPS等等。 上世纪八十年代,己有一些国家颁布了专门的性能化防火设计规范。所以发展至今,已形成了相对完善的体系。国外的设计者在做一些大型的商业建筑时,都会采用性能化的防火设计。1971年,美国的通用事务管理局形成了《建筑火灾安全判据》。20世纪80年代,在美国实施了一个国家级的火灾风险评估项目,其结果形成了FRAMWORKS模型。1988年美国防火

复杂网络理论及其研究现状 复杂网络理论及其研究现状 【摘要】简单介绍了蓬勃发展的复杂网络研究新领域,特别是其中最具代表性的是随机网络、小世界网络和无尺度网络模型;从复杂网络的统计特性、复杂网络的演化模型及复杂网络在社会关系研究中的应用三个方面对其研究现状进行了阐述。 【关键词】复杂网络无标度小世界统计特性演化模型 一、引言 20世纪末,以互联网为代表的信息技术的迅速发展使人类社会步入了网络时代。从大型的电力网络到全球交通网络,从Internet 到WWW,从人类大脑神经到各种新陈代谢网络,从科研合作网络到国际贸易网络等,可以说,人类生活在一个充满着各种各样的复杂网络世界中。 在现实社会中,许多真实的系统都可以用网络的来表示。如万维网(WWW网路)可以看作是网页之间通过超级链接构成的网络;网络可以看成由不同的PC通过光缆或双绞线连接构成的网络;基因调控网络可以看作是不同的基因通过调控与被调控关系构成的网络;科学家合作网络可以看成是由不同科学家的合作关系构成的网络。复杂网络研究正渗透到数理科学、生物科学和工程科学等不同的领域,对复杂网络的定性与定量特征的科学理解,已成为网络时代研究中一个极其重要的挑战性课题,甚至被称为“网络的新科学”。 二、复杂网络的研究现状 复杂网络是近年来国内外学者研究的一个热点问题。传统的对网络的研究最早可以追溯到18世纪伟大数学家欧拉提出的著名的“Konigsberg七桥问题”。随后两百多年中,各国的数学家们一直致力于对简单的规则网络和随机网络进行抽象的数学研究。规则网络过于理想化而无法表示现实中网络的复杂性,在20世纪60年代由Erdos和Renyi(1960)提出了随机网络。进入20世纪90年代,人们发现现实世界中绝大多数的网络既不是完全规则,也不是完全随机

本文档包括该专题的:外文文献、文献综述 文献标题:An exploratory study on factors affecting the adoption of cloud computing by information professionals 作者:Aharony, Noa 期刊:The Electronic Library, 33(2), 308-328. 年份:2015 一、外文文献 An exploratory study on factors affecting the adoption of cloud computing by information professionals (影响云计算采用与否的一个探索性研究) Aharony, Noa Purpose - The purpose of this study explores what factors may influence information professionals to adopt new technologies, such as cloud computing in their organizations. The objectives of this study are as follows: to what extent does the technology acceptance model (TAM) explain information professionals intentions towards cloud computing, and to what extent do personal characteristics, such as cognitive appraisal and openness to experience, explain information professionals intentions to use cloud computing. Design/methodology/approach - The research was conducted in Israel during the second semester of the 2013 academic year and encompassed two groups of information professionals: librarians and information specialists. Researchers used seven questionnaires to gather the following data: personal details, computer competence, attitudes to cloud computing, behavioral intention, openness to experience, cognitive appraisal and self-efficacy. Findings - The current study found that the behavioral intention to use cloud computing was impacted by several of the TAM variables, personal characteristics and computer competence. Originality/value - The study expands the scope of research about the TAM by applying it to information professionals and cloud computing and highlights the importance of individual traits, such as cognitive appraisal, personal innovativeness, openness to experience and computer competence when considering technology acceptance. Further, the current study proposes that if directors of information organizations assume that novel technologies may improve their organizations' functioning, they should be familiar with both the TAM and the issue of individual differences. These factors may help them choose the most appropriate workers. Keywords: Keywords Cloud computing, TAM, Cognitive appraisal, Information professionals, Openness to experience Introduction One of the innovations that information technology (IT) has recently presented is the

国内外研究现状分析及评价 供给侧结构性改革无疑是今年全国两会的热词,而作为经济运行的“血液”,金融业在推动供给侧结构性改革方面扮演着重要角色,尤其是中国互联网金融业自诞生之日起就努力为众多小微企业和个人的创新创业活动提供普惠金融服务。而农业自古以来就是中国国民经济的基础,为了实现我国经济腾飞及综合实力的提高。我国一直在探索农业发展的道路,现在的中国农业在社会、经济和生态等和各个方面都取得了巨大成就。但在农业科技、经济和各个方面存在问题,严重制约着农业的发展。我国农业的发展必须确定明确的目标,选择适合我国实情的农业发展模式,最终实现农业现代化,那么如何让蓬勃发展的互联网金融运用到农业供给侧改革,从而推动农业提速发展成为了学者们研究的课题。目前,我国著名学者李宏畅与袁娟率先提出来互联网金融与农业相结合的发展的几种模式。(一)农业智能模式 当前在很多先进农场里,奶牛的耳朵上都会有一颗非常精致、特别的“耳钉”,即奶牛的电子耳标,这个“耳钉”里蕴藏着这头奶牛区别于其他奶牛的信息。散养在农场里的奶牛,当它悠闲的进入挤奶大厅时,它身上的所有信息就会被感应器所感应,然后被计算机扫描,进入电脑,信息包括它的所有信息:出生日期、最后一次挤奶日期、交配时间等等,所有信息都一目了然,这些都突出体现出了农业智能模式的优越性。 (二)电商模式 淘宝之所以成功,最主要的原因就是其站在了顾客的角度去思考问题,把顾客所需要的东西当作了自己所需要的东西,将市场划分到最小化,将产品包装减到最轻,而且注重产品特色、模式和内容,把简单的“B2C”模式转化为“B2C2B”,并不断改进产品品质,逐渐实现了电商模式。目前,农村电商逐渐成为巨头们布局的重点。但是由于网络基础设施不健全等各种因素限制,农村市场的电商需求远远未被满足,是一个典型的蓝海市场,含金量十足。然而,农村电商市场要被很好地开发出来还是面临着许多挑战,这也与农村市场的特性紧密相关,农民购物的便利性与网购信任度是农村市场电商发展的主要瓶颈。 (三)产业链模式 一方面农业产业链融资模式改变了以往农村金融服务方式,采用一对一模式,借助农民专业合作社、龙头企业等平台,采用批量作业、降低借贷双方交易成本的

温室自动控制系统在国内外的现状和发展趋势对于温室自动控制系统托普物联网对它的定义是:温室自动控制系统是专门为农业温室、农业环境控制、气象观测开发生产的环境自动控制系统。可测量风向、风速、温度、湿度、光照、气压、雨量、太阳辐射量、太阳紫外线、土壤温湿度等农业环境要素。托普物联网研制的温室控制系统可根据温室植物生长要求,自动控制开窗、卷膜、风机湿帘、生物补光、灌溉施肥等环境控制设备,自动调控温室内环境,达到适宜植物生长的范围,为植物生长提供最佳环境。 1、温室自动控制系统国外研究现状 温室作为一种为农作物生长创造适宜环境的农业设旌,可看成是一个半独立于自然界大气候的半封闭式的人工生态环境,它可以避开外界种种不利因素的影响,改善或创造更佳的环境气候。随着计算机技术的进步和智能控制理论的发展,近百年来,温室作为设施农业的重要组成部分,其自动控制和管理技术不断得以提高,在世界各地都得到了长足发展。 特别是二十世纪70年代电子技术的迅猛发展和微型计算机的问世,更使温室环境控制技术产生了革命性的变化。温室发展大致经历了手动一机械一分散电控系统一多功能集中电子控制台一微机综合控制”这几个发展阶段,传统的温室控制方法,都存在着明显的缺陷,采用这些方式,要模拟复杂气候环境中作物所处的局部环境几乎是不可能的,要实现对各种相互制约,相互影响的环境因素的综合控制也很困难。 温室自动控制系统操作界面图 80年代,随着微型计算机日新月异的进步和价格大幅度下降,以及对温室环境要求的提高,以微机为核心的温室综合环境控制系统,在欧美和日本获得长足的发展,并迈入网络化智能化阶段。国外现代化温室的内部设施已经发展到比较完善的程度,并形成了~定的标准。温室内的各环境因子大多由计算机集中控制,因此检测传感器也较为齐全,如温室内外的温度,湿度,光照度,C02浓度,营养液浓度等,由传感器的检测基本上可以实现对各个执行机构的自动控制,如无级调节的天窗通风系统,湿帘与风扇配套的降温系统,可以自动收放的遮阴幕或寒冷纱,由热水锅炉或热风机组成的加温系统,可定时喷灌或滴灌的灌溉系统以及二氧化碳施肥系统,有些还配有屋面玻璃冲洗系统,机器人自动收获系统,以及适用于温室作业的农业机械等。计算机对这些系统的控制已不是简单的,独立的,静态的计算机直接数字控制,而是基于环境模型上的监督控制,以及基于专家系统的人工智能控制,此系统可以为温室管理者提供包括作物种植的经济分析,病虫害防治,温室在内的管理与决策系统信息。世界发达国家如荷兰,美国,英国等大力发展集约化的温室产业,已经研制成功对温室内温度,湿度,光照,气体交换,滴灌,营养液循环等实现计算机自动控制的现代化高科技温室,甚至于育苗,移栽,清洗,包装等也实现了机械化,自动化。

将新学的词汇用于句子、会话、故事讲述或写作之中,以加深记忆。④视觉映像:通过创造有意义的视觉映像在新语言信息与己掌握的语言信息之间建立记 忆联系。可以通过想象,也可以通过画图来建立。这种视觉映像可以来自事物或现象的画面、文字出现的地方,也可以通过想象来获得。⑤语义图示:以一个基本词为中心,在纸上画出跟该词有关的词语的语义关系结构图,并表示其相互关系。⑥语音串记:利用新词和己掌握单词之间语音上的某种共同特征来建立两者之间的联系,由此促进记忆。可利用的语音特征可以是押韵,也可以是音节上的相似。⑦缩略助记:从要一记忆的词组或有关词语中抽取第一个字母或音节,组成一个新的词语单位,并用作该词组或有关词语的记忆线索。⑧言行相伴和具体操作:通过做出相应的动作和摆弄实物来记住所学到的新词。⑨构词分析:在碰到新词时观察它的词形,如发现它是由若干已知词或构词成分组成,就从这些组成部分的意义推测这一新词的意义。 贾冠杰(2001)提出的词汇学习策略有:①利用词汇游戏辅助教学。教师可根 据具体情况,在课堂教学中,适当利用单词游戏来激发学生的学习兴趣,或在课后组织学生开展一些词汇游戏以帮助他们掌握更多的词汇。②通过阅读来记忆词汇。学生可以根据上下文记忆单词也可以准确理解单词的含义。③通过形一义联想法和音一一义联想法来记忆单词。形一义联想法就是对单词的结构赋予一定的想象。音一义联想法则是设法把单词的音和义联系起来。 2.2有关词汇学习策略运用的情况 词汇作为信息的主要载体,是英语教学中的一个重要环节。然而,在语言 学的发展历史中,在相当长的一段时间内,关于词汇教与学的研究一直没有受到重视,尤其是在语法翻译时期和听说法时期。Charter(1987)曾将词汇比作 为一个不受重视的“灰姑娘”(转引自孙兴文,1998)。20世纪70年代以来, 随着交际性语言教学的出现,词汇开始引起了西方学者尤其是英美学者们的关注,词汇的地位才得以很大的提高,至此,英语词汇学习策略才成为二语习得研究者和英语教师关注的问题。 王文宇(1998)将词汇学习策略分为:规划策略(规划管理记忆全过程的方 法)、单词表策略、重复策略、联想策略、词性分析策略、上下文策略、语用策略。 姚梅林、吴建民、庞晖(2000)将词汇记忆策略分为9类:复述策略、联想策 略、归类策略、应用策略、单词表策略、上下文策略、词性分析策略、复习策略、管理策略。 将策略具体运用细分化的有: 易晓明和韩凯(1998)将词汇记忆策略分为四大类:①记忆术(如:对字母进 行转化、首字母法、编故事法、地点法、关键词法、想象形象、奇特想象)。②一般记忆加工策略(如:复述、分类、词根词缀等精细加工、对比、单词联想网)。 ③外部辅助策略(如:列表方式、物理刺激提醒、让别人告知、抄写在明显位置、利用单词等外部工具)。④元一记忆策略(如:重复、判断掌握程度、定任务量、难易判断、记忆过程总考虑、速度准确性权衡)。 程晓棠等(程晓棠、郑敏,2003)提出的词汇学习策略有:①在语境中学单词, 提出利用上下文的同义词或近义词、单词之间的指代关系以及词与词之间的搭配猜测词义。②利用联想增强对同类词的学习效果。可以用情景联想和单词网络。情景联想即是把描述日常生活中一连串动作的动词集中起来学习或复习以达到加深理解和记忆的目的。单词网络则是把同类词按照意思的层次关系设计

云计算发展现状及趋势研究 摘要:云计算近年来在越来越多的场合被广泛运用,同各行业逐渐走向深度融合,不仅方便了人们的工作和生活,也引发了人们对云计算的高度关注和热烈讨论,给我们带来的机遇和挑战也是全面的。文章通过阐述云计算的基本概念,分析云计算的特点,国内外云计算的发展现状,以及云计算存在的问题,并对未来云计算的发展趋势作了展望。 关键词:云计算;趋势;现状 20世纪60年代,约翰?麦卡锡提出,“计算迟早有一天会变成公用基础设施”,这就意味着计算能力将来有可能和普通商品一样进行流通,这是云计算最初的起源。2007年10月,美国两大互联网巨头IBM和Google,宣布在云计算技术领域的合作。云计算吸引了大众的关注,越来越多的媒体、公司、技术人员开始追逐云计算。 1 云计算的概述 1.1 云计算的定义 对于云计算的认识,仍在持续的变化之中,从不同的角度出发,对云计算的理解会有些许偏差。但是云计算最基本的概念是相通的,为了便于理解,我们可以把它拆分成3个步骤:(1)通过网络将大量的需要处理的程序自动地拆分成

无数个较小的子程序。(2)交由多部服务器组成的庞大系统搜寻分析。(3)将分析的结果回传给用户。这样处理能使用户按照需要获取计算力、存储空间和信息服务等,并且能提高资源的利用率。 1.2 云计算的特点 从目前的研究现状上看,云计算系统具有以下几个外部特征。(1)超大规模。云具有相当大的规模,大型互联网企业能拥有几十万台服务器,全球最大的搜索引擎谷歌公司甚至拥有一百多万台服务器,云能让客户拥有前所未有的计算能力。(2)虚拟化。云计算虚拟化是指应用在云中某处运行,但用户无需了解,只需要一部终端就可以通过网络服务实现需要的一切。(3)按需服务。云是一个庞大的资源池,用户可以按需购买,云可以像自?硭?、电、煤气这些生活用品一样按需计费。(4)可伸缩性。云的规模可以动态伸缩,在一定限度内变动,以适应应用和用户规模增长的变化。(5)服务可度量。云计算资源的优化和控制能力都具备可度量的特征。 2 云计算的发展现状 当前,虽然世界云计算正在蓬勃发展,但是比如安全问题等关键技术还在不断完善,产品和服务还在持续创新。然而,全球云计算市场规模正在不断扩大,2016年全球云服务市场规模金额为2 094.8亿美元,2017年全球云服务市场规