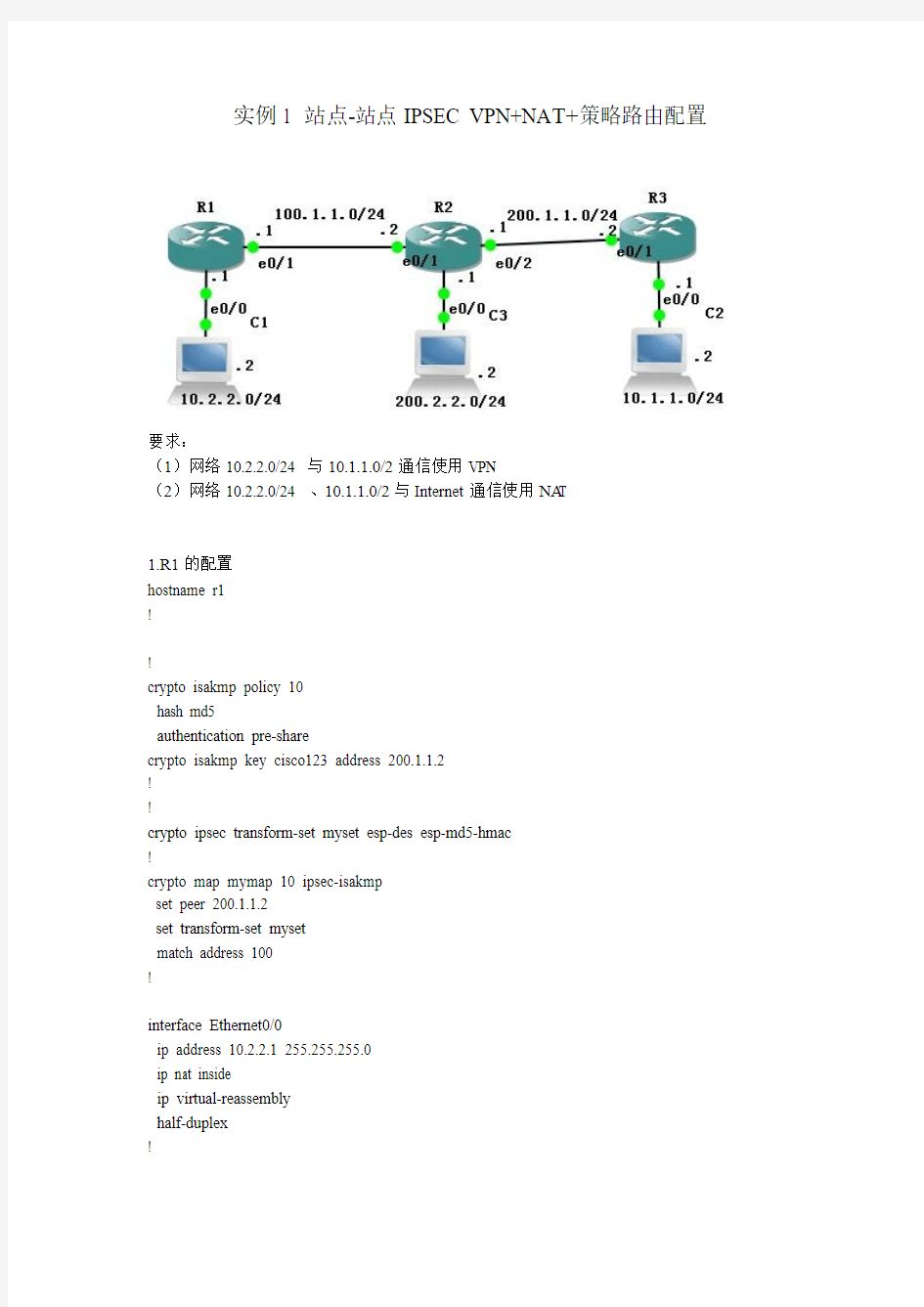

实例1 站点-站点IPSEC VPN+NA T+策略路由配置

要求:

(1)网络10.2.2.0/24 与10.1.1.0/2通信使用VPN

(2)网络10.2.2.0/24 、10.1.1.0/2与Internet通信使用NA T

1.R1的配置

hostname r1

!

!

crypto isakmp policy 10

hash md5

authentication pre-share

crypto isakmp key cisco123 address 200.1.1.2

!

!

crypto ipsec transform-set myset esp-des esp-md5-hmac

!

crypto map mymap 10 ipsec-isakmp

set peer 200.1.1.2

set transform-set myset

match address 100

!

interface Ethernet0/0

ip address 10.2.2.1 255.255.255.0

ip nat inside

ip virtual-reassembly

half-duplex

!

interface Ethernet0/1

ip address 100.1.1.1 255.255.255.0

ip nat outside

crypto map mymap

!

ip route 0.0.0.0 0.0.0.0 100.1.1.2

!

ip nat inside source route-map nonat interface Ethernet0/1 overload !

access-list 100 permit ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 120 deny ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 120 permit ip 10.2.2.0 0.0.0.255 any

!

route-map nonat permit 10

match ip address 120

!

2.R3的配置:

hostname r3

!

crypto isakmp policy 10

hash md5

authentication pre-share

crypto isakmp key cisco123 address 100.1.1.1

!

!

crypto ipsec transform-set myset esp-des esp-md5-hmac

!

crypto map mymap 10 ipsec-isakmp

set peer 100.1.1.1

set transform-set myset

match address 100

!

interface Ethernet0/0

ip address 10.1.1.1 255.255.255.0

ip nat inside

!

interface Ethernet0/1

ip address 200.1.1.2 255.255.255.0

ip nat outside

crypto map mymap

!

ip route 0.0.0.0 0.0.0.0 200.1.1.1

!

ip nat inside source route-map nonat interface Ethernet0/1 overload

!

access-list 100 permit ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255

access-list 120 deny ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255

access-list 120 permit ip 10.1.1.0 0.0.0.255 any

!

route-map nonat permit 10

match ip address 120

!

3.R2的配置

hostname r2

!

interface Ethernet0/0

ip address 200.2.2.1 255.255.255.0

!

interface Ethernet0/1

ip address 100.1.1.2 255.255.255.0

!

interface Ethernet0/2

ip address 200.1.1.1 255.255.255.0

测试:

r1#show crypto isakmp sa

dst src state conn-id slot status

100.1.1.1 200.1.1.2 QM_IDLE 1 0 ACTIVE r1#show crypto ipsec sa

interface: Ethernet0/1

Crypto map tag: mymap, local addr 100.1.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (10.2.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

current_peer 200.1.1.2 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 149, #pkts encrypt: 149, #pkts digest: 149

#pkts decaps: 64, #pkts decrypt: 64, #pkts verify: 64

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 100.1.1.1, remote crypto endpt.: 200.1.1.2 path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/1

current outbound spi: 0xD81B7A10(3625679376)

inbound esp sas:

spi: 0x124FC348(307217224)

transform: esp-des esp-md5-hmac ,

in use settings ={Tunnel, }

conn id: 2001, flow_id: SW:1, crypto map: mymap

sa timing: remaining key lifetime (k/sec): (4418170/856)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xD81B7A10(3625679376)

transform: esp-des esp-md5-hmac ,

in use settings ={Tunnel, }

conn id: 2002, flow_id: SW:2, crypto map: mymap

sa timing: remaining key lifetime (k/sec): (4418155/848)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

实例2:GRE over IPSEC VPN+NA T+策略路由配置

r1#show run

hostname r1

!

crypto isakmp policy 10

hash md5

authentication pre-share

crypto isakmp key cisco123 address 200.1.1.2

!

!

crypto ipsec transform-set myset esp-des esp-md5-hmac

mode transport

!

crypto map mymap 10 ipsec-isakmp

set peer 200.1.1.2

set transform-set myset

match address 100

!

interface Tunnel0

ip address 192.168.1.1 255.255.255.252

tunnel source 100.1.1.1

tunnel destination 200.1.1.2

!

interface Ethernet0/0

ip address 10.2.2.1 255.255.255.0

ip nat inside

ip virtual-reassembly

half-duplex

!

interface Ethernet0/1

ip address 100.1.1.1 255.255.255.0

ip nat outside

ip virtual-reassembly

half-duplex

crypto map mymap

!

ip route 0.0.0.0 0.0.0.0 100.1.1.2

ip route 10.1.1.0 255.255.255.0 Tunnel0

!

ip nat inside source route-map nonat interface Ethernet0/1 overload !

access-list 100 permit ip host 100.1.1.1 host 200.1.1.2

access-list 120 deny ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 120 permit ip 10.2.2.0 0.0.0.255 any

!

route-map nonat permit 10

match ip address 120

!

r3#show run

!

hostname r3

!

!

crypto isakmp policy 10

hash md5

authentication pre-share

crypto isakmp key cisco123 address 100.1.1.1

!

!

crypto ipsec transform-set myset esp-des esp-md5-hmac

mode transport

!

crypto map mymap 10 ipsec-isakmp

set peer 100.1.1.1

set transform-set myset

match address 100

!

interface Tunnel0

ip address 192.168.1.2 255.255.255.252

tunnel source 200.1.1.2

tunnel destination 100.1.1.1

!

interface Ethernet0/0

ip address 10.1.1.1 255.255.255.0

ip nat inside

ip virtual-reassembly

half-duplex

!

interface Ethernet0/1

ip address 200.1.1.2 255.255.255.0

ip nat outside

ip virtual-reassembly

half-duplex

crypto map mymap

!

ip route 0.0.0.0 0.0.0.0 200.1.1.1

ip route 10.2.2.0 255.255.255.0 Tunnel0

!

ip nat inside source route-map nonat interface Ethernet0/1 overload !

access-list 100 permit ip host 200.1.1.2 host 100.1.1.1

access-list 120 deny ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255 access-list 120 permit ip 10.1.1.0 0.0.0.255 any

!

route-map nonat permit 10

match ip address 120

!

测试:

r3#show crypto isakmp sa

dst src state conn-id slot status

100.1.1.1 200.1.1.2 QM_IDLE 1 0 ACTIVE r3#show crypto ipsec sa

interface: Ethernet0/1

Crypto map tag: mymap, local addr 200.1.1.2

protected vrf: (none)

local ident (addr/mask/prot/port): (200.1.1.2/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (100.1.1.1/255.255.255.255/0/0)

current_peer 100.1.1.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20

#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 200.1.1.2, remote crypto endpt.: 100.1.1.1 path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/1

current outbound spi: 0xB147A485(2974262405)

inbound esp sas:

spi: 0xAC202182(2887786882)

transform: esp-des esp-md5-hmac ,

in use settings ={Transport, }

conn id: 2004, flow_id: SW:4, crypto map: mymap

sa timing: remaining key lifetime (k/sec): (4576701/3131)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xB147A485(2974262405)

transform: esp-des esp-md5-hmac ,

in use settings ={Transport, }

conn id: 2003, flow_id: SW:3, crypto map: mymap

sa timing: remaining key lifetime (k/sec): (4576700/3130)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

r3#show interfaces tunnel 0

Tunnel0 is up, line protocol is up

Hardware is Tunnel

Internet address is 192.168.1.2/30

MTU 1514 bytes, BW 9 Kbit, DLY 500000 usec,

reliability 255/255, txload 1/255, rxload 1/255 Encapsulation TUNNEL, loopback not set

Keepalive not set

Tunnel source 200.1.1.2, destination 100.1.1.1

Tunnel protocol/transport GRE/IP

Key disabled, sequencing disabled

Checksumming of packets disabled

Tunnel TTL 255

Fast tunneling enabled

Tunnel transmit bandwidth 8000 (kbps)

Tunnel receive bandwidth 8000 (kbps)

Last input 00:09:41, output 00:09:41, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0 Queueing strategy: fifo

Output queue: 0/0 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

20 packets input, 2244 bytes, 0 no buffer

Received 0 broadcasts, 0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

20 packets output, 2484 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

0 output buffer failures, 0 output buffers swapped out

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。 NAT典型配置举例 内网用户通过NAT地址访问外网(静态地址转换) 1. 组网需求 内部网络用户使用外网地址访问Internet。 2. 组网图 图1-5 静态地址转换典型配置组网图 3. 配置步骤 # 按照组网图配置各接口的IP地址,具体配置过程略。 # 配置内网IP地址到外网地址之间的一对一静态地址转换映射。

There are 1 outbound static NAT mappings. IP-to-IP: Local IP : Global IP : Interfaces enabled with static NAT: There are 1 interfaces enabled with static NAT. Interface: GigabitEthernet1/2 # 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。[Router] display nat session verbose Initiator: Source IP/port: Destination IP/port: VPN instance/VLAN ID/VLL ID: -/-/- Protocol: ICMP(1) Responder: Source IP/port: Destination IP/port: VPN instance/VLAN ID/VLL ID: -/-/- Protocol: ICMP(1) State: ICMP_REPLY Application: INVALID Start time: 2012-08-16 09:30:49 TTL: 27s Interface(in) : GigabitEthernet1/1 Interface(out): GigabitEthernet1/2 Initiator->Responder: 5 packets 420 bytes Responder->Initiator: 5 packets 420 bytes Total sessions found: 1 内网用户通过NAT地址访问外网(地址不重叠) 1. 组网需求

华为S3700策略路由实验 By kevinxiaop, 2012/11/1 拓扑如下: 10.1.1.10/24 要求在SW1上用策略路由,实现10.1.1.0/24网段与外部网络(10.2.2.1)的互通。 Vlan和vlanif的配置略。 路由配置: SW2上配置10.1.1.0/24的静态路由 ip route-static 10.1.1.0 24 172.31.1.2 PC上配置网关为10.1.1.1,或添加到10.2.2.0/24的静态路由 route add 10.2.2.0 mask 255.255.255.0 10.1.1.1 策略路由配置 由于S3700不支持ip local policy-based-route命令,因此不能实现本地策略路由。 下面采用流策略配置实现转发报文的策略路由。 在SW1上: acl 2000 rule 10 permit source 10.1.1.0 0.0.0.255 quit traffic classifier test if-match acl 2000 quit traffic behavior test redirect ip-nexthop 172.31.1.1

statistic enable quit traffic policy test classifier test behavior test quit 在物理接口E0/0/24上应用流策略 int ether 0/0/24 traffic-policy test inbound 在PC上测试ping 10.2.2.1,OK。 在VLAN 100上应用流策略 vlan 100 traffic-policy test inbound 在PC上测试ping 10.2.2.1,OK。 在SW1上ping 10.2.2.1是不通的,因为没有到10.2.2.1的路由。 在PC上ping测试的截图: 注意,这里ping 10.2.2.1的TTL为254,是对的。而ping 10.1.1.1反而多了1跳,这是受到流策略的影响,报文先被转发到了172.31.1.1,然后根据SW2的路由表又转发回来才被10.1.1.1接收到。同时,172.31.1.1会给SW1发一个ICMP重定向报文。

实验报告八 班级:姓名:学号: 实验时间:机房:组号:机号:PC_B 一、实验题目 静态路由配置 二、实验设备 CISCO路由器,专用电缆,网线,CONSOLE线,PC机 三、实验内容 ?了解路由的功能 ?在CISCO路由器上配置和验证静态路由 ?配置缺省路由 四、原理 静态路由是指由网络管理员手工配置的路由信息。当网络的拓扑结构或链路的状态发生变化时,需要手工去修改路由表中相关的静态路由信息。静态路由信息在缺省情况下是私有的,不会传递给其他的路由器。静态路由一般适用于比较简单的网络环境,在这样的环境中,易于清楚地了解网络的拓扑结构,便于设置正确的路由信息。 五、实际步骤 1.设置PC_B的IP地址,连接路由器,打开超级终端。

2.路由器B的配置 User Access Verification Password: 5_R2>en Password: 5_R2#conf t Enter configuration commands, one per line. End with CNTL/Z. 5_R2(config)#int s0/1/0 5_R2(config-if)#no shut 5_R2(config-if)#interface s0/1/0 5_R2(config-if)#ip addr % Incomplete command. 3.配置routerB的s0/1/0端口的IP地址 5_R2(config-if)#ip address 172.17.200.6 255.255.255.252 5_R2(config-if)#^Z

4.配置路由器routerB的f0/1端口的IP地址 5_R2#conf t Enter configuration commands, one per line. End with CNTL/Z. 5_R2(config)#int f0/1 5_R2(config-if)#ip address 10.5.2.1 255.255.255.0 5_R2(config-if)#^Z 5.配置路由器routerB的f0/0端口的IP地址 5_R2#conf t Enter configuration commands, one per line. End with CNTL/Z. 5_R2(config)#int f0/0 5_R2(config-if)#ip addr 10.5.4.1 255.255.255.0 5_R2(config-if)#no shutdown 5_R2(config-if)# 6.PC_B能与PC2ping 通,不能ping PC1 7.在PC_B上配置缺省路由 5_R2(config)#ip route 10.5.1.0 255.255.255.0 172.17.200.5 5_R2(config)#exit 5_R2#show ip rout Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route, + - replicated route

无线路由器——NAT设置 我以JCG JHR-N926R这款无线路由器为例跟大家分享分享NAT设置。通常情况下,路由器都有防火墙功能,互联网用户只能访问到你的路由器WAN口(接ADSL线口),而访问不到内部服务器。要想让外面用户访问到局域网内的服务器,那么你就要在路由器上做一个转发设置,也就是端口映射设置,让用户的请求到了路由器后,并能够到达游戏服务器或WEB服务器。这就是端口映射/端口转发。有时也称为虚拟服务。下面有三种NAT的设置方案。 第一步:设置服务器端口 首先把服务器要开放的端口设置好,并把服务器的防火墙关闭,否则外网不能通过服务器。 下面可以选择三种方案中的一种进行设置使用。 第二步:路由器的设置 第一方案:端口转发 连接好路由器,进入路由器的设置界面——点击“高级设置”——点击“NAT”,出现如下界面: “IP地址”这里填入您给服务器指定的IP地址(这个IP必须的固定的,否则IP地址改变的话,您的端口转发就不能成功)。 “内部端口”这里填入服务器设置好的端口号,也就是局域网访问服务器时要使用的端口号。这里的端口号必须和服务器要开放的端口号一致。 “外部端口”这里填入外网访问服务器时使用的端口号,这里的端口号可以自己设定。 “服务备注”这里主要是为了方便您知道这个开放端口的意思,随便自己填写,

只要自己明白就好。 这些都填写完成之后,在后面的“启用”那里打上钩,最后点击“应用”按钮,那么整个端口转发就设置完成了。 第二方案:端口映射 连接好路由器,进入路由器的设置界面——点击“高级设置”——点击“NAT”——点击“端口映射”,出现如下界面: “IP地址”这里填入您给服务器指定的IP地址(这个IP必须的固定的,否则IP地址改变的话,您的端口转发就不能成功)。 “端口范围”这里填入要开放的服务器的端口范围,也就是局域网访问服务器时要使用的端口号。这里的端口范围必须包含服务器要开放的端口号。 “服务备注”这里主要是为了方便您知道这个开放端口的意思,随便自己填写,只要自己明白就好。 这些都填写完成之后,在后面的“启用”那里打上钩,最后点击“应用”按钮,那么整个端口映射就设置完成了。 第三方案:DMZ 连接好路由器,进入路由器的设置界面——点击“高级设置”——点击“NAT”——点击“DMZ”,出现如下界面:

实验6-3:配置策略路由(PBR) 【实验目的】: 在本次实验中,你将使策略路由(PBR)最大化的操纵数据包的处理。 在完成本次实验之后,你需要完成下列任务: ?配置策略路由(PBR) 【实验拓扑】: BBR2 BBR1 F0/0 . 2 .1 F0/0 10.254.0.254 OSPF S1/0 S1/0 172.31.x.3 172.31.xx. 1 10 2 –

注意:图中x为所在机架编号,y为路由器编号。 【实验关心】: 假如出现任何问题,能够向在值的辅导老师提出并请求提供关心。 【命令列表】: 【任务一】:配置PBR 配置PRB实验的目的是为了展示能够在配置任意路径中的作用,而不是路由器正常的路由选择过程。那个实验的目的是假设你想操纵源地址为内部路由器(PxR3和PxR4)环回接口的数据包。通常,数据包从PxR3的环回接口,走出你的实验机架,首先到达PxR1,然后是骨干路由器。类似,数据从PxR3的环回接口,走回你的实验机架,首先到达PxR2然后是骨干路由器。

在那个实验中,你需要强制源地址为PxR3的环回接口的数据包先通过PxR1然后到达PxR2,最后达到骨干路由器。源地址为PxR4的环回接口的数据包先通过PxR2,然后到达PxR1,最后达到骨干路由器。 实验过程: 第一步:在OSPF路由配置模式下删除重分布列表。因此BBR2将可不能拥有你的环回接口路由。 第二步:在两个边界路由器上,创建一个ACL 2去匹配直接连接的内路路由器的环回接口。 P1R1#show access-lists Standard IP access list 1 10 permit 10.200.200.0, wildcard bits 0.0.0.255 (10 matches) Standard IP access list 2 10 permit 10.1.0.0, wildcard bits 0.0.255.255 (88 matches) P1R1# 第三步:在边界路由器上,PxR1和PxR2上,创建一个Route-map。参考在第一步中设置的ACL,匹配源地址为内部路由器的环回接

静态路由配置实验报告 篇一:计算机网络实验报告静态路由配置 实验报告八 班级:姓名:学号: 实验时间:机房:组号:机号:PC_B 一、实验题目 静态路由配置 二、实验设备 CISCO路由器,专用电缆,网线,CONSOLE线,PC机 三、实验内容 ? 了解路由的功能 ? 在CISCO路由器上配置和验证静态路由 ? 配置缺省路由 四、原理 静态路由是指由网络管理员手工配置的路由信息。当网络的拓扑结构或链路的状态发生变化时,需要手工去修改路由表中相关的静态路由信息。静态路由信息在缺省情况下是私有的,不会传递给其他的路由器。静态路由一般适用于比较简单的网络环境,在这样的环境中,易于清楚地了解网络的拓扑结构,便于设置正确的路由信息。 五、实际步骤 1.设置PC_B的IP地址,连接路由器,打开超级终端。

2.路由器B的配置 User Access Verification Password: 5_R2>en Password: 5_R2#conf t Enter configuration commands, one per line. End with CNTL/Z. 5_R2(config)#int s0/1/0 5_R2(config-if)#no shut 5_R2(config-if)#interface s0/1/0 5_R2(config-if)#ip addr % Incomplete command. 3.配置routerB的s0/1/0端口的IP地址 5_R2(config-if)#ip address 172.17.200.6 255.255.255.252 5_R2(config-if)#^Z 4.配置路由器routerB的f0/1端口的IP地址 5_R2#conf t Enter configuration commands, one per line. End with CNTL/Z. 5_R2(config)#int f0/1 5_R2(config-if)#ip address 10.5.2.1 255.255.255.0 5_R2(config-if)#^Z

RG上的配置: interface FastEthernet1/0 ip address 10.1.1.1 255.0.0.0 ip policy route-map ruijie interface FastEthernet1/1 ip address 192.168.6.5 255.255.255.0 interface Serial1/2 ip address 172.16.7.5 255.255.255.0 ip route 0.0.0.0 0.0.0.0 FastEthernet1/1 ip route 0.0.0.0 0.0.0.0 Serial1/2 ip route 10.0.0.0 255.0.0.0 FastEthernet1/0 access-list 1 permit 10.1.0.0 0.0.255.255 access-list 2 permit 10.2.0.0 0.0.255.255 route-map ruijie permit 10 match ip address 1 set ip default next-hop 192.168.6.6 route-map ruijie permit 20 match ip address 2 set ip default next-hop 172.16.7.7 interface Loopback0 ip address 119.1.1.1 255.255.255.0 interface FastEthernet0/1 No swichport ip address 192.168.6.6 255.255.255.0 ip route 0.0.0.0 0.0.0.0 FastEthernet0/1 interface Loopback0 ip address 119.1.1.1 255.255.255.0

静态路由配置实验报告记录

————————————————————————————————作者:————————————————————————————————日期:

三峡大学计算机与信息学院标准实验报告(实验)课程名称计算机网络 三峡大学计算机与信息学院

实验报告 学生姓名:郑国安学号:2010114130 指导教师:马凯 实验地点:电气信息楼实验时间:2013.6.13 一、实验室名称: 二、实验项目名称:静态路由的配置 三、实验学时:2学时 四、实验原理: 路由器属于网络层设备,能够根据IP包头的信息,选择一条最佳路径,将数据包转发出去。实现不同网段的主机之间的互相访问。 路由器是根据路由表进行选路和转发的。而路由表里就是由一条条的路由信息组成。路由表的产生方式一般有3种: 直连路由给路由器接口配置一个IP地址,路由器自动产生本接口IP所在网段的路由信息。 静态路由在拓扑结构简单的网络中,网管员通过手工的方式配置本路由器未知网段的路由信息,从而实现不同网段之间的连接。 五、实验目的:掌握通过静态路由方式实现网络的连通性。 六、实验内容: 假设校园网通过1台路由器连接到校园外的另1台路由器上,现要在路由器上做适当配置,实现校园网内部主机与校园网外部主

机的相互通信。通过软件仿真,实现网络的互连互通,从而实现信息的共享和传递。 七、实验器材(设备、元器件): R2621XM(两台)、Serial DTE线缆(1条)、copper cross-over 线缆(2条)、PC(两台) 八、实验步骤: 打开Cisco Packet Tracer 软件,添加2台Generic路由器和2台Generic主机,用“自动选择连接类型”把设备连接起来,如下实验图,其中PC0、PC1为两台工作站主机,Router1、Router2为两台路由器。 然后按以下步骤完成配置: 步骤1. 在路由器Router1上配置接口的IP地址和串口上的时钟频率。 Router1(config)# Router1(config-if)# ip address 172.16.1.1 255.255.255.0 Router1(config-if)# no shutdown Router1(config)# interface serial 1/0

史上最详细H C路由器 N A T典型配置案例 TYYGROUP system office room 【TYYUA16H-TYY-TYYYUA8Q8-

H3C路由器NAT典型配置案列(史上最详细) 神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。 NAT典型配置举例 内网用户通过NAT地址访问外网(静态地址转换) 1.组网需求 内部网络用户使用外网地址访问Internet。 2.组网图 图1-5?静态地址转换典型配置组网图 3.配置步骤 #按照组网图配置各接口的IP地址,具体配置过程略。 #配置内网IP地址到外网地址之间的一对一静态地址转换映射。

一、实验预习 1、实验目标: ★了解静态路由 ★掌握静态路由配置 2、实验原理: 静态路由需要手工配置,信息可以通过路由表路径传输。 3、实验设备及材料: ★2台华为Quidway AR 2811路由器 ★1台PC(已安装Iris或网络仿真软件) ★专用配置电缆2根,网线5根 4、实验流程或装置示意图: Rt1 Rt2 PCA IP:11.0.0.2/24 Gate:11.0.0.1 IP:12.0.0.2/24 Gate:12.0.0.1 二、实验内容 1、方法步骤及现象: 第一步:首先确认实验设备正确连接;第二步:配置好PCA和PCB的IP地址;

第三步:通过CONSOLE口连接上Quidway AR2811路由器Rt1; 第四步:在Rt1配置接口,命令清单如下:

session 1 NAT NAT网络地址转换,将内网用户私有ip地址转换为公网ip地址实现上网。 简单的配置分为静态NAT、动态NAT、端口PAT、NAT-server发布等,下面以实际配置为例: 一、静态NAT转换 AR1上配置 interface GigabitEthernet0/0/0 ip address 192.168.1.1 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 192.168.2.1 255.255.255.0 # interface GigabitEthernet0/0/2 ip address 12.1.1.1 255.255.255.0 nat server global 12.1.1.100 inside 192.168.2.10 在接口下将 192.168.2.10转换成12.1.1.100地址访问公网 nat static enable 启用nat功能(全局或者接口都可以配置) # 或者全局下也可以配置静态NAT: [Huawei] nat static global 12.1.1.10 inside 192.168.1.10 netmask 255.255.255.255 AR2上配置

interface GigabitEthernet0/0/0 AR2模拟internet设备,配置公网ip即可 ip address 12.1.1.2 255.255.255.0 # 二、动态NAT配置 AR1上配置 # acl number 2000 rule 1 permit source 192.168.1.0 0.0.0.3 使用acl匹配需要进行转换的内网ip地址(1.1-1.8这8个ip地址) # # nat address-group 1 12.1.1.10 12.1.1.18 配置nat转换用的公网地址池1,地址范围12.1.1.10~12.1.1.18 # interface GigabitEthernet0/0/0 ip address 192.168.1.1 255.255.255.0 # interface GigabitEthernet0/0/1 # interface GigabitEthernet0/0/2 ip address 12.1.1.1 255.255.255.0 nat outbound 2000 address-group 1 no-pat 在接口出方向上使用动态NAT,不做PAT端口复用 # AR2上配置 interface GigabitEthernet0/0/0 ip address 12.1.1.2 255.255.255.0 nat static enable #

一:实验步骤: 配置各台设备的ip地址 测试直连的连通性 配置欧式OSPF路由协议 策略路由配置 测试实验结果 二:实验配置命令及其实验结果OSPF的配置: wcg-RT1: ospf 1 router-id 1.1.1.1 area 0.0.0.0 network 10.1.14.1 0.0.0.0 network 172.16.1.0 0.0.0.255 network 172.16.2.0 0.0.0.255 wcg-RT2: ospf 1 router-id 2.2.2.2 area 0.0.0.0 network 10.1.12.1 0.0.0.0 network 10.1.21.1 0.0.0.0 network 10.1.14.2 0.0.0.0 wcg-RT3: ospf 1 router-id 3.3.3.3 area 0.0.0.0 network 10.1.34.1 0.0.0.0 network 10.1.12.2 0.0.0.0 network 10.1.21.2 0.0.0.0 wcg-RT4: ospf 1 router-id 4.4.4.4 area 0.0.0.0

network 10.1.34.2 0.0.0.0 在wcg-RT4上查看IP路由表 没有做策略路由的实验结果 基于原ip地址的策略路由 wcg-RT2: acl number 2000 rule 0 permit source 172.16.1.0 0.0.0.255 quit policy-based-route 1 permit node 10 if-match acl 2000 apply ip-address next-hop 10.1.12.2 quit acl number 2001 rule 0 permit source 172.16.2.0 0.0.0.255 quit policy-based-route 1 permit node 20 if-match acl 2001 apply ip-address next-hop 10.1.21.2 quit

H3C MSR路由器双出口NAT服务器的典型配置 一、需求: MSR的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(211.1.1.0/24)从G5/0访问电信网络,会被电信过滤。该校内网服务器192.168.34.55需要对外提供访问,其域名是https://www.doczj.com/doc/223920341.html,,对应DNS解析结果是211.1.1.4。先要求电信主机和校园网内部主机都可以通过域名或211.1.1.4正常访问,且要求校园网内部可以通过NAT任意访问电信网络或教育网络。 设备清单:MSR一台 二、拓扑图: 三、配置步骤: 适用设备和版本:MSR系列、Version 5.20, Release 1205P01后所有版本。 MSR关键配置(路由部分配置略) # //地址池0用于访问电信的NAT nat address-group 0 202.2.2.50 202.2.2.100 //地址池1用于访问教育网的NAT nat address-group 1 211.1.1.50 211.1.1.100 //静态NAT用于外部访问内部服务器https://www.doczj.com/doc/223920341.html, nat static 192.168.34.55 211.1.1.4 # //ACL 2000用于内网访问教育网和电信的NAT,允许192.168.0.0/0的源 acl number 2000 description "NAT" rule 10 permit source 192.168.0.0 0.0.255.255 //ACL 2222用于策略路由的允许节点,即内部服务器往外发的HTTP从G5/1出去 acl number 2222 description "policy-based-route permit node" rule 0 permit source 192.168.34.55 0 # //用于内部主机访问211.1.1.4的NAT映射 acl number 3000 description "192.168.0.0/24 access 211.1.1.4" rule 0 permit ip source 192.168.0.0 0.0.255.255 destination 192.168.34.55 0 //ACL 3333用于策略路由拒绝节点,即内部服务器返回内部主机的不需要被策略 acl number 3333 description "policy-based-route deny node" rule 0 permit ip source 192.168.34.55 0 destination 192.168.0.0 0.0.255.255 # interface GigabitEthernet0/0

H3C SR8800-X 核心路由器 策略路由配置指导

目录 1 简介 (1) 2 配置前提 (1) 3 使用限制 (1) 4 IPv4 策略路由配置举例 (1) 4.1 组网需求 (1) 4.2 配置思路 (2) 4.3 使用版本 (2) 4.4 配置步骤 (2) 4.5 验证配置 (3) 4.6 配置文件 (3) 4.7 组网需求 (4) 4.8 配置思路 (5) 4.9 使用版本 (5) 4.10 配置步骤 (5) 4.11 验证配置 (6) 4.12 配置文件 (6) 5 相关资料 (7)

1 简介 本文档介绍了策略路由的配置举例。 普通报文是根据目的IP 地址来查找路由表转发的,策略路由是一种依据用户制定的策略进行路由选择的机制。策略路由可以基于到达报文的源地址、目的地址、IP 优先级、协议类型等字段灵活地进行路由选择。 2 配置前提 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文假设您已了解策略路由特性。 3 使用限制 ?本设备只支持转发策略路由。转发策略路由只对接口接收的报文起作用,指导其转发,对本地产生的报文不起作用; ?配置重定向到下一跳时,不能将IPv4 规则重定向到IPv6 地址,反之亦然。 4 IPv4 策略路由配置举例 4.1 组网需求 如图1 所示,缺省情况下,Device的接口GigabitEthernet 3/0/1 上收到的所有访问Server的报文根据路由表转发的下一跳均为10.4.1.2。 现要求在Device 上配置IPv4 策略路由,对于访问Server 的报文实现如下要求: (1) 首先匹配接口GigabitEthernet 3/0/1 上收到的源IP 地址为10.2.1.1 的报文,将该报文的下一 跳重定向到10.5.1.2; (2) 其次匹配接口GigabitEthernet 3/0/1 上收到的HTTP 报文,将该报文的下一跳重定向到 10.3.1.2。 图1 IPv4 策略路由特性典型配置组网图

多层交换机静态路由实验 一、实验目的 1、理解三层交换机进行路由的原理和具体实现拓扑; 2、理解三层交换机静态路由的配置方法; 二、应用环境 当两台三层交换机级联时,为了保证每台交换机上所连接的网段可以和另一台交换机上连接的网段互相通信,最简单的方法就是设置静态路由。 三、实验设备 1、DCRS-7604(或6804)交换机1台 2、DCRS-5526S交换机1台 3、PC机2-4台 4、Console线1-2根 5、直通网线2-4根 四、实验拓扑 五、实验要求 1、在交换机A和交换机B上分别划分基于端口的VLAN: 交换机VLAN 端口成员 交换机A 10 1~8 20 9~16 100 24 交换机B 30 1~8 40 9~16 101 24 2、交换机A和B通过的24口级联。

3、配置交换机A和B各VLAN虚拟接口的IP地址分别如下表所示: 4、PC1-PC4的网络设置为: 5、验证: ●没有静态路由之前: PC1与PC2,PC3与PC4可以互通。 PC1、PC2与PC3、PC4不通。 ●配置静态路由之后: 四台PC之间都可以互通。 ●若实验结果和理论相符,则本实验完成。 六、实验步骤 第一步:交换机全部恢复出厂设置,配置交换机的VLAN信息 交换机A: DCRS-7604#conf DCRS-7604(Config)#vlan 10 DCRS-7604(Config-Vlan10)#switchport interface ethernet 1/1-8 Set the port Ethernet1/1 access vlan 10 successfully Set the port Ethernet1/2 access vlan 10 successfully Set the port Ethernet1/3 access vlan 10 successfully Set the port Ethernet1/4 access vlan 10 successfully Set the port Ethernet1/5 access vlan 10 successfully Set the port Ethernet1/6 access vlan 10 successfully Set the port Ethernet1/7 access vlan 10 successfully Set the port Ethernet1/8 access vlan 10 successfully DCRS-7604(Config-Vlan10)#exit DCRS-7604(Config)#vlan 20 DCRS-7604(Config-Vlan20)#switchport interface ethernet 1/9-16 Set the port Ethernet1/9 access vlan 20 successfully Set the port Ethernet1/10 access vlan 20 successfully Set the port Ethernet1/11 access vlan 20 successfully Set the port Ethernet1/12 access vlan 20 successfully Set the port Ethernet1/13 access vlan 20 successfully Set the port Ethernet1/14 access vlan 20 successfully Set the port Ethernet1/15 access vlan 20 successfully Set the port Ethernet1/16 access vlan 20 successfully DCRS-7604(Config-Vlan20)#exit

重分布、路由策略综合实验 知识链接: stub area:不可以包含ASBR.不接收外部路由信息(LSA类型5),如果要到达外部AS的话就使用标记为0.0.0.0的默认路由.好处是可以减少路由表的条目.stub area没有虚链路(virtual link)穿越它们 totally stubby area:Cisco私有,不接收外部路由信息和路由汇总信息(LSA类型3,4和5).不可以包含ASBR.如果要到达外部AS的话就使用标记为0.0.0.0的默认路由.好处是最小化路由表条目 not-so-stubby area(NSSA):NSSA是OSPF RFC的补遗.定义了特殊的LSA类型7.提供类似stub area和totally stubby area的优点,可以包含的有ASBR stub area和totally stub area不可以包含的有ASBR,但是假如你想使用ASBR,又想使其具有stub area 和totally stub area的优点(减少路由表条目)的话,就可以采用NSSA. NSSA的ASBR将产生只存在于NSSA中的LSA类型7,然后ABR将LSA类型7转换成LSA类型5.使用default-information-originate参数创建一条area 0到NSSA的默认路由.并且类型5的LSA将不会进入NSSA(类似stub area) OSPF是基于无类的路由协议,它不会进行自动汇总.手动在ABR上做IA route summarization的命令如下: Router(config-router)#area [area-id] range [address] [mask] 在ASBR上做external route summarization的命令如下: Router(config-router)#summary-address [address] [mask] [not-advertise] [tag tag]

Win2008当路由器配置NAT 分类:网络技术作者:https://www.doczj.com/doc/223920341.html,时间:2011-11-7 14:26:29阅读: 493 在部署局域网时,我们会向ISP运营商申请注册一个固定IP即公用IP地址,然后通过这个公用IP地址为局域网用户提供访问互联网的服务,但由于IP地址数量是有限资源,这时候我们就需要将局域网内的私有IP转换为公有IP才能让局域网用户正常上网,通常路由器已经兼备了网络地址转换(Network Addre ss Translation,NAT)的功能,window server 2008同样具备NAT功能。扮演NAT角色的服务器建议使用独立服务器或域成员服务器,至少要安装两块网卡,为了便于区别,我们将这两块网卡分别命名为内网卡和外网卡并设置不同网段的IP地址。 图:1 给内外网卡设置完IP地址以后,我们通过添加角色向导来部署NAT服务器。第一:安装NAT Step 1:选择服务器角色:网络策略和访问服务

Step2: 选择角色服务,勾选路由和远程访问服务及其关联服务

Step3:点击【安装】按钮,完成NAT服务的安装。安装角色还是很简单的, 接下来就是配置服务了。

图:4 Step4:打开服务器管理器,展开【角色】选择下面的【网络策略和访问服务】,这时我们看到的【路由和远程访问服务】是被禁用的,显示的是一个红色停止标识,在右键菜单中点击【配置并启用路由和远程访问】,然后会弹出一个【路由和远程访问服务器安装向导】,微软的迷人之处就是会在每个命令选项后给出一个友好的提示窗口,依其提示step by step地做下去就OK了。