ssh配置

- 格式:doc

- 大小:61.50 KB

- 文档页数:11

关于ssh设置的相关总结(ssh最⼤连接数、ssh连接时长、安全性配置等)以redhat6.3为例ssh配置⽂件在:/etc//sshd_config可以打开查看相应配置,默认情况下只开放了⼏个选项,其余全部#屏蔽掉了。

国内有⼈已经翻译了:(直接贴过来了)sshd_config 中⽂⼿册SSHD_CONFIG(5) OpenBSD Programmer's Manual SSHD_CONFIG(5)sshd_config - OpenSSH SSH 服务器守护进程配置⽂件/etc/ssh/sshd_config默认从/etc/ssh/sshd_config⽂件(或通过 -f 命令⾏选项指定的⽂件)读取配置信息。

配置⽂件是由"指令值"对组成的,每⾏⼀个。

空⾏和以'#'开头的⾏都将被忽略。

如果值中含有空⽩符或者其他特殊符号,那么可以通过在两边加上双引号(")进⾏界定。

[注意]值是⼤⼩写敏感的,但指令是⼤⼩写⽆关的。

当前所有可以使⽤的配置指令如下:AcceptEnv指定客户端发送的哪些环境变量将会被传递到会话环境中。

[注意]只有SSH-2协议⽀持环境变量的传递。

细节可以参考中的 SendEnv 配置指令。

指令的值是空格分隔的变量名列表(其中可以使⽤'*'和'?'作为通配符)。

也可以使⽤多个 AcceptEnv 达到同样的⽬的。

需要注意的是,有些环境变量可能会被⽤于绕过禁⽌⽤户使⽤的环境变量。

由于这个原因,该指令应当⼩⼼使⽤。

默认是不传递任何环境变量。

AddressFamily指定应当使⽤哪种地址族。

取值范围是:"any"(默认)、"inet"(仅IPv4)、"inet6"(仅IPv6)。

AllowGroups这个指令后⾯跟着⼀串⽤空格分隔的组名列表(其中可以使⽤"*"和"?"通配符)。

SSH简单使用教程SSH(Secure Shell)是一种安全协议,旨在通过加密技术在网络中安全地传输数据。

它是一种远程登录协议,可以让用户通过互联网远程登录到远程服务器或远程主机上,并在感到安全的情况下执行命令。

SSH是替代传统不安全协议(如Telnet)的首选工具。

使用SSH,可以安全地远程管理和传输文件,而无需担心信息泄露和攻击。

本文将介绍SSH的基本使用方法,并提供一些SSH的实际应用场景。

1.配置SSH在开始使用SSH之前,需要做一些初始配置。

首先,在远程服务器上安装SSH服务,并确认SSH服务已经启动。

这可以通过以下命令来检查:```service ssh status```如果SSH服务未启动,可以使用以下命令启动:```service ssh start```另外,如果你使用的是Linux系统,需确保OpenSSH服务器软件包已经安装。

可以使用以下命令安装:```sudo apt-get install openssh-server```2.连接到远程服务器要连接到远程服务器,需要知道远程服务器的IP地址和登录凭据(用户名和密码)。

可以使用以下命令连接:``````其中,username是登录远程服务器的用户名,ip_address是远程服务器的IP地址。

3.密钥认证SSH还支持密钥认证,这是一种更安全和便捷的登录方式。

使用密钥认证,用户将生成一对密钥(公钥和私钥),将公钥放在远程服务器上,然后使用私钥进行登录。

要使用密钥认证,首先需要生成密钥对。

可以使用以下命令生成密钥对:```ssh-keygen -t rsa -b 4096```该命令将要求您提供保存密钥对的路径和密码。

生成密钥对之后,可以使用以下命令将公钥复制到远程服务器上:``````然后你就可以使用私钥进行登录了:``````4.SSH端口转发SSH还提供了端口转发功能,可以将本地端口转发到远程服务器上。

这对于访问位于防火墙后面的服务器或本地网络服务非常有用。

linux中ssh的用法摘要:1.ssh简介2.ssh安装与配置3.ssh使用方法a.基本用法b.远程执行命令c.文件传输d.端口转发4.ssh安全性5.ssh常见问题及解决方法正文:SSH(Secure Shell)是Linux系统中一种安全、可靠的远程登录和文件传输工具。

它可以在不安全的网络环境中实现加密通信,保护用户信息的安全。

下面我们将详细介绍Linux中SSH的用法。

1.SSH简介SSH是一种建立在应用层和传输层基础上的安全协议,用于计算机之间的加密登录。

它可以远程连接服务器,又可以借助SSH协议来传输数据,提供更安全的SFTP服务。

2.SSH安装与配置在Linux系统中,常用的SSH客户端是openssh。

我们可以通过以下命令安装它:```sudo apt-get updatesudo apt-get install openssh-server```安装完成后,需要对SSH服务进行配置。

编辑`/etc/ssh/sshd_config`文件,设置以下内容:```Port 22Protocol 2HostKey /etc/ssh/ssh_host_rsa_keyHostKey /etc/ssh/ssh_host_dsa_keyHostKey /etc/ssh/ssh_host_ecdsa_key```3.SSH使用方法a.基本用法使用SSH的基本语法为:```ssh [选项] [用户名@主机名]```例如,要登录到远程主机的用户名为root的用户,可以执行以下命令:```***************.1.100```b.远程执行命令在SSH连接成功后,可以在远程主机上执行命令。

例如,要查看远程主机的CPU使用情况,可以执行以下命令:```ssh 192.168.1.100 "top"```c.文件传输SSH还提供了文件传输功能。

可以使用`scp`命令在本地主机和远程主机之间传输文件。

华为交换机配置SSH登陆方法一、配置设备基本信息首先,我们需要对华为交换机进行一些基本的配置,包括设置设备名称、域名和管理口IP地址等信息。

可通过以下命令进行配置:sysname 设备名称domain domain-name 域名interface 接口名称ip address ip-address { mask , mask-length }其中,设备名称为自定义的名称,域名为网络中的域名,IP地址为管理口的IP地址。

配置完成后,可以通过display current-configuration命令来查看当前的配置信息。

二、生成SSH密钥对生成SSH密钥对是配置SSH登录的重要步骤。

华为交换机支持RSA、DSA和ECDSA等多种加密算法。

以下是生成RSA密钥对的命令示例:sysname 设备名称user-interface vty 0 4ssh authentication-type rsa生成密钥对的具体步骤如下:1.创建RSA密钥对:rsa local-key-pair create创建密钥对时,系统会要求设置密钥长度,可以根据实际需求选择合适的长度。

2.显示密钥对信息:display rsa local-key-pair该命令可以查看当前设备的RSA密钥对信息。

3.导出密钥对到文件:rsa export local-key-pair file file-name通过该命令可以将生成的密钥对保存到文件中,方便备份和导入到其他设备中。

三、配置SSH登录在华为交换机上配置SSH登录,需要设置SSH服务参数、用户权限和登录方式等。

以下是配置SSH登录的命令示例:sysname 设备名称ssh server enablessh authentication-type default allssh user 用户名 authentication-type aaassh user 用户名 service-type stelnet其中,第一条命令用于启用SSH服务,第二条命令设置默认认证方式为全部认证(包括密码和密钥认证),第三条命令设置用户的认证方式为AAA认证,第四条命令设置用户的服务类型为STelnet。

Windows SSH连接参数一、什么是SSHSSH(Secure Shell)是一种用于安全远程登录和文件传输的网络协议。

它通过加密技术保护通信过程中的数据安全,能够在不安全的网络中建立起安全的连接。

SSH协议提供了一种安全的替代方式,可以取代传统的Telnet和FTP协议。

二、为什么使用SSH传统的Telnet协议和FTP协议在数据传输过程中不进行加密处理,容易被黑客窃取敏感信息。

而SSH协议通过加密通信,确保了数据的机密性和完整性,提供了更高的安全性。

因此,使用SSH连接可以有效地保护用户的隐私和数据安全。

三、Windows SSH连接的参数配置在Windows系统中,我们可以使用一些工具来实现SSH连接,例如PuTTY和OpenSSH等。

下面是一些常用的SSH连接参数配置:1. 主机名(Hostname)主机名是指你要连接的远程服务器的地址。

可以是IP地址或者域名。

例如,如果你要连接的服务器的IP地址是192.168.0.1,那么主机名就是192.168.0.1。

2. 端口号(Port)SSH默认使用22号端口进行连接,但有些情况下,服务器管理员可能会修改SSH 服务器的端口号。

在连接SSH服务器时,需要指定正确的端口号。

3. 用户名(Username)用户名是指你在远程服务器上的账户名称。

每个账户都有不同的权限和访问权限。

在连接SSH服务器时,需要输入正确的用户名。

4. 密码(Password)密码是指你在远程服务器上的账户密码。

在连接SSH服务器时,需要输入正确的密码。

为了安全起见,建议使用强密码,并定期更换密码。

5. 密钥文件(Key File)密钥文件是一种替代密码的身份验证方式。

使用密钥文件可以更加安全地进行身份验证。

在连接SSH服务器时,需要指定正确的密钥文件路径。

6. 其他高级参数除了上述常用的参数配置外,还有一些高级参数可以进行配置,例如超时时间、重试次数、代理设置等。

这些参数可以根据具体需求进行配置。

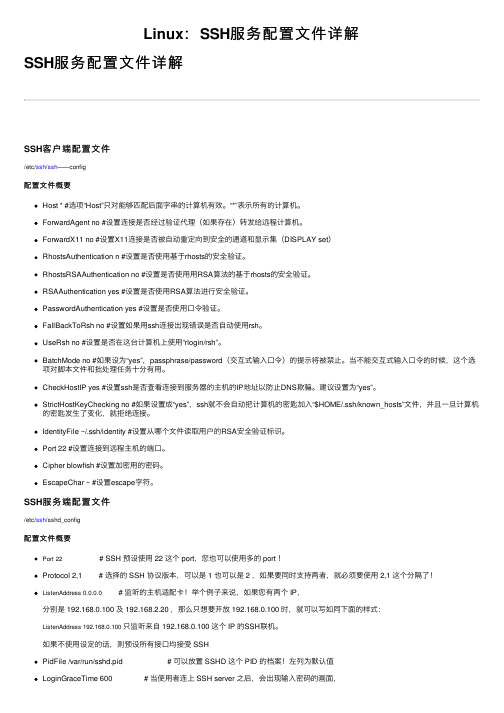

Linux:SSH服务配置⽂件详解SSH服务配置⽂件详解SSH客户端配置⽂件/etc/ssh/ssh——config配置⽂件概要Host * #选项“Host”只对能够匹配后⾯字串的计算机有效。

“*”表⽰所有的计算机。

ForwardAgent no #设置连接是否经过验证代理(如果存在)转发给远程计算机。

ForwardX11 no #设置X11连接是否被⾃动重定向到安全的通道和显⽰集(DISPLAY set)RhostsAuthentication n #设置是否使⽤基于rhosts的安全验证。

RhostsRSAAuthentication no #设置是否使⽤⽤RSA算法的基于rhosts的安全验证。

RSAAuthentication yes #设置是否使⽤RSA算法进⾏安全验证。

PasswordAuthentication yes #设置是否使⽤⼝令验证。

FallBackToRsh no #设置如果⽤ssh连接出现错误是否⾃动使⽤rsh。

UseRsh no #设置是否在这台计算机上使⽤“rlogin/rsh”。

BatchMode no #如果设为“yes”,passphrase/password(交互式输⼊⼝令)的提⽰将被禁⽌。

当不能交互式输⼊⼝令的时候,这个选项对脚本⽂件和批处理任务⼗分有⽤。

CheckHostIP yes #设置ssh是否查看连接到服务器的主机的IP地址以防⽌DNS欺骗。

建议设置为“yes”。

StrictHostKeyChecking no #如果设置成“yes”,ssh就不会⾃动把计算机的密匙加⼊“$HOME/.ssh/known_hosts”⽂件,并且⼀旦计算机的密匙发⽣了变化,就拒绝连接。

IdentityFile ~/.ssh/identity #设置从哪个⽂件读取⽤户的RSA安全验证标识。

Port 22 #设置连接到远程主机的端⼝。

Cipher blowfish #设置加密⽤的密码。

SSH安全策略配置在当前的互联网环境下,服务器安全性至关重要。

为了保护服务器免受未经授权的访问和攻击,SSH(Secure Shell)安全策略配置变得至关重要。

下面将介绍如何配置SSH安全策略来提升服务器的安全性。

1. 安装和配置SSH首先,确保您已经安装了SSH服务器组件。

根据您所使用的操作系统不同,安装方法可能有所不同。

完成安装后,我们需要对SSH进行配置。

2. 更改SSH默认端口默认情况下,SSH使用22号端口。

为了提高安全性,建议更改默认端口,以防止利用22号端口进行针对SSH服务的暴力破解攻击。

您可以选择一个高端口号来替代默认端口,例如2222。

要更改SSH端口,打开SSH配置文件(通常位于/etc/ssh/sshd_config或/etc/sshd_config)。

找到“Port”行并将其更改为您选择的新端口号,然后保存文件并关闭。

3. 禁用SSH的Root登录禁用root用户直接通过SSH登录可以增加服务器的安全性。

因为root用户具有最高权限,如果黑客成功破解其密码,将造成巨大的安全威胁。

要禁用root登录,请打开SSH配置文件,找到“PermitRootLogin”行并将其更改为“no”。

这将禁止root用户通过SSH登录。

4. 启用公钥身份验证使用密钥进行身份验证比使用密码更安全,因为密钥比密码更难以破解。

为了启用公钥身份验证,您需要生成一对RSA密钥。

在本地计算机上使用ssh-keygen命令生成密钥对。

将生成的公钥复制到服务器的"~/.ssh/authorized_keys"文件中。

然后,将私钥保存在本地计算机上。

在服务器上打开SSH配置文件并找到"PubkeyAuthentication"行,确保该行没有被注释掉并且值为"yes"。

保存文件并重启SSH服务。

现在,您只能通过私钥进行SSH连接,提高了身份验证的安全性。

HC路由器交换机SSH配置步骤配置SSH(Secure Shell)是为了通过加密通信方式远程管理和维护网络设备。

下面是配置HC路由器和交换机SSH的步骤:1.登录设备首先,使用终端模拟器(如Putty、SecureCRT等)通过串口或Telnet方式登录到HC路由器或交换机。

2.进入特权模式输入用户名和密码以进入设备的用户模式。

然后,通过输入`enable`或`en`命令进入特权模式。

3.进入全局配置模式输入`configure terminal`或`conf t`命令,进入全局配置模式。

4.生成RSA密钥输入`crypto key generate rsa`命令,并选择密钥大小(通常为1024位或2048位)以生成RSA密钥对。

例如,输入`crypto key generate rsa modulus 2048`。

5.配置域名6.生成加密密钥输入`crypto key generate dsa`或`crypto key generate ecdsa`命令,根据设备支持的加密算法生成DSA或ECDSA密钥。

7.设置SSH版本输入`ip ssh version 2`命令,将SSH版本设置为2,这是较新且更安全的版本。

8.配置SSH登录方式输入`line vty 0 15`命令,进入设备的虚拟终端行配置模式。

然后,输入`login local`命令以使用本地数据库验证登录。

9.配置SSH超时时间10.配置SSH登录过期时间输入`aaa authentication login ssh local`命令,将SSH登录的过期时间设置为本地认证。

11.保存配置并退出输入`end`命令返回到全局配置模式,然后输入`write memory`或`copy running-config startup-config`命令,保存配置到闪存中。

12.测试SSH连接以上是在HC路由器和交换机中配置SSH的步骤。

配置完毕后,您将能够通过SSH安全地远程管理和维护这些网络设备。

SSH命令及使用说明SSH(Secure Shell)是一种网络协议,用于在不安全的网络中建立安全的连接。

它提供了加密的通信通道,使得远程登录、远程执行命令、远程传输文件等操作变得安全可靠。

1. sshssh命令用于建立SSH连接,语法如下:``````-options:可选参数,包括-p指定端口号、-i指定私钥文件等。

-hostname:必选参数,指定远程主机的IP地址或域名。

2. ssh-keygenssh-keygen命令用于生成SSH密钥对,包括私钥和公钥。

私钥保存在本地,公钥发送到远程主机,用于进行身份认证。

语法如下:```ssh-keygen [options] [keyfile]```-options:可选参数,包括-t指定密钥类型、-b指定密钥长度、-f 指定密钥文件名等。

-keyfile:可选参数,指定密钥文件的名称。

3. ssh-copy-idssh-copy-id命令用于将本地公钥复制到远程主机的授权文件中,以实现免密登录。

语法如下:``````-options:可选参数,包括-p指定端口号、-i指定私钥文件等。

-hostname:必选参数,指定远程主机的IP地址或域名。

4. ssh-agentssh-agent命令用于管理身份验证代理,可以将私钥添加到代理中,使得无需每次输入密码即可使用私钥进行身份认证。

语法如下:``````-options:可选参数,包括-a指定代理的套接字文件、-c创建一个登录shell、-k关闭代理等。

5. scpscp命令用于在本地主机和远程主机之间进行文件传输。

语法如下:```scp [options] [source] [destination]```-options:可选参数,包括-r递归复制目录、-P指定端口号等。

-source:必选参数,指定源文件或目录。

-destination:必选参数,指定目标文件或目录。

6. sftpsftp命令用于在本地主机和远程主机之间进行安全文件传输。

linux ssh命令参数SSH(Secure Shell)是一种安全的远程登录协议,它可以在不安全的网络环境下加密传输数据,确保数据的安全性和完整性。

在Linux 系统中,可以使用ssh命令来与远程主机建立安全的连接。

ssh命令有许多参数可供使用,以下将详细介绍这些参数。

1. -l:指定要使用的用户名。

例如,`ssh -l username remotehost`表示使用用户名"username"登录到远程主机"remotehost"。

2. -p:指定要使用的远程端口号。

例如,`ssh -p 2222 remotehost`表示使用端口号2222来连接到远程主机"remotehost"。

3. -i:指定要使用的私钥文件。

私钥文件通常用于身份验证,可以替代密码登录。

例如,`ssh -i /path/to/private_keyremotehost`表示使用指定路径的私钥文件来登录到远程主机"remotehost"。

4. -A:启用身份验证代理连接,可以在多个主机之间无需再次输入密码进行认证。

例如,`ssh -A remotehost`表示通过代理连接到远程主机"remotehost"。

5. -X:启用X11转发,允许在远程主机上运行图形化应用程序并将其显示在本地主机上。

例如,`ssh -X remotehost`表示启用X11转发功能并连接到远程主机"remotehost"。

6. -L:进行本地端口转发,将本地端口转发到远程主机的指定端口。

例如,`ssh -L 8080:localhost:80 remotehost`表示将本地主机的8080端口转发到远程主机的80端口。

7. -R:进行远程端口转发,将远程主机的端口转发到本地主机的指定端口。

例如,`ssh -R 8080:localhost:80 remotehost`表示将远程主机的8080端口转发到本地主机的80端口。

在SSH 中使用RSA 和DSA 认证(无须密码验证)来源: ChinaUnix博客日期:2009.06.27 17:46(共有0条评论) 我要评论一直想把自己的服务器的SSH 认证的模式从用户名密码模式转换成RSA 和DSA 认证协议,借着OpenSSH 4.2的发布,今天写了一下配置过程并收集了一些关于RSA 和DSA 的参考文章。

思路整理:一直没有理解公匙模式下的认证过程,这里总结一下公匙和秘匙的制作和安置方法。

以下假设一台服务器Server和一台PC作为例子。

首先,并不是在服务器上生成公匙和秘匙。

因为很多关于RSA 和 DSA 认证协议的文章都使用Linux服务器作为道具,自然也就使用诸如ssh-keygen -t rsa 之类的命令,而使得我总是误认为要先在Linux 服务器上先生成公匙和秘匙。

而真正的安置方法是:当从PC连接Server的时候,需要在PC上保存一对公匙和秘匙(这对公匙和秘匙可以用诸如PenguiNet 之类的工具生成),而只要把生成的公匙传到Server上即可。

而往往在Server上,公匙是被放在~/.ssh/authorized_keys 这个文件中。

这个文件的设置可以在/etc/ssh/sshd_config中找到。

AuthorizedKeysFile .ssh/authorized_keys那么当从一个Linux Client Server连接到另外一个Linux Server的时候,我们应该在Linux Client Server 上生成一对秘匙(RSA时默认为id_rsa 和id_rsa.pub),保存在~/.ssh/ 中,这个设置可以在/etc/sshd/ssh_config中设置:# IdentityFile ~/.ssh/identity# IdentityFile ~/.ssh/id_rsa# IdentityFile ~/.ssh/id_dsa这样我们也可以更好地理解ssh_config 和 sshd_config 的区别了。

RAS/DSA认证安装过程(以tenten 用户为例):(以下测试在最新的OpenSSH 4.2 下通过,在OpenSSH_3.9p1 下测试失败!) [root@domain ~]$su - tenten[tenten@domain ~]ssh-keygen -t rsaGenerating public/private rsa key pair.Enter file in which to save the key (/home/tenten/.ssh/id_rsa):[Enter]Enter passphrase (empty for no passphrase):Enter same passphrase again:Your identification has been saved in /home/tenten/.ssh/id_rsa.Your public key has been saved in /home/tenten/.ssh/id_rsa.pub.The key fingerprint is:c7:93:83:c4:24:30:56:90:37:a0:eb:a7:5d:4c:8d:ea:1a: tenten@ :::或者:::[tenten@kdx ~]$ ssh-keygen -t dsaGenerating public/private dsa key pair.Enter file in which to save the key (/home/tenten/.ssh/id_dsa):Enter passphrase (empty for no passphrase):Enter same passphrase again:Your identification has been saved in /home/tenten/.ssh/id_dsa.Your public key has been saved in /home/tenten/.ssh/id_dsa.pub.The key fingerprint is:a2:be:16:2e:66:e4:69:68:a0:eb:a7:5d:4c:8d:ea:1a:da:54:35:55:32:8e:e2tenten@查看生成的文件:[tenten@kdx ~]$ ls /home/tenten/.ssh/ -latotal 28drwx------ 2 tenten tenten 4096 Oct 11 16:09 .drwx------ 3 tenten tenten 4096 Oct 9 16:50 ..-rw------- 1 tenten tenten 736 Oct 11 16:09 id_dsa-rw-r--r-- 1 tenten tenten 612 Oct 11 16:09 id_dsa.pub-rw------- 1 tenten tenten 951 Oct 11 16:03 id_rsa-rw-r--r-- 1 tenten tenten 232 Oct 11 16:03 id_rsa.pub-rw-r--r-- 1 tenten tenten 667 Oct 9 16:48 known_hosts设置 sshd_config 文件,去除密码认证# To disable tunneled clear text passwords, change to no here! PasswordAuthentication no由于在sshd_config 文件里面,我们设置了以下内容:#AuthorizedKeysFile .ssh/authorized_keys所以我们要把共匙重命名为autherized_keys[root@domain .ssh]# mv id_dsa.pub autherized_keys所以最终服务器端~/.ssh/ 目录下的内容为(注意authorized_keys的权限为644)[tenten@domain .ssh]$ ls -latotal 12drwx------ 2 tenten tenten 4096 Oct 11 19:57 .drwx------ 3 tenten tenten 4096 Oct 11 18:50 ..-rw-r--r-- 1 tenten tenten 232 Oct 11 19:46 authorized_keys∙引申:在安装openssh 的最后,输入make install 命令后,会发现最后会生成public/private key:Generating public/private rsa1 key pair.Your identification has been saved in /usr/local/etc/ssh_host_key.Your public key has been saved in /usr/local/etc/ssh_host_key.pub.The key fingerprint is:22:67:00:5f:82:87:ab:22:e7:8e:cd:bb:d2:07:98:57 root@Generating public/private dsa key pair.Your identification has been saved in /usr/local/etc/ssh_host_dsa_key.Your public key has been saved in /usr/local/etc/ssh_host_dsa_key.pub.The key fingerprint is:17:6c:d8:6f:31:db:bd:3c:66:81:86:12:13:a4:33:a3 root@Generating public/private rsa key pair.Your identification has been saved in /usr/local/etc/ssh_host_rsa_key.Your public key has been saved in /usr/local/etc/ssh_host_rsa_key.pub.The key fingerprint is:27:0e:16:41:f8:96:ed:93:b6:a8:61:74:fe:87:e2:91 root@/usr/local/sbin/sshd -t -f /usr/local/etc/sshd_config∙参考文档:∙张微波:linux下SSH配合SecureCRT的密匙完美使用方法∙Daniel Robbins: 通用线程: OpenSSH 密钥管理,第1 部分OpenSSH 的RSA 和 DSA 认证协议的基础是一对专门生成的密钥,分别叫做专用密钥和公用密钥。

使用这些基于密钥的认证系统的优势在于:在许多情况下,有可能不必手工输入密码就能建立起安全的连接。

∙英文原文:Common threads: OpenSSH key management, Part 1∙李洋:使用SSH实现Linux下的安全数据传输∙ssh-keygen Descriptionssh-keygen generates, manages and converts authentication keys for ssh(1). ssh-keygen can create RSA keys for use by SSH protocol version 1 and RSA or DSA keys for use by SSH protocol version 2. The type of key to be generated is specified with the -t option.∙通用线程: OpenSSH 密钥管理,第1 部分RSA/DSA 密钥的工作原理下面从整体上粗略的介绍了RSA/DSA 密钥的工作原理。

让我们从一种假想的情形开始,假定我们想用RSA 认证允许一台本地的Linux 工作站(称作localbox)打开remotebox上的一个远程shell,remotebox 是我们的ISP 的一台机器。

此刻,当我们试图用ssh 客户程序连接到remotebox时,我们会得到如下提示:% ssh drobbins@remoteboxdrobbins@remotebox's password:此处我们看到的是ssh 处理认证的缺省方式的一个示例。