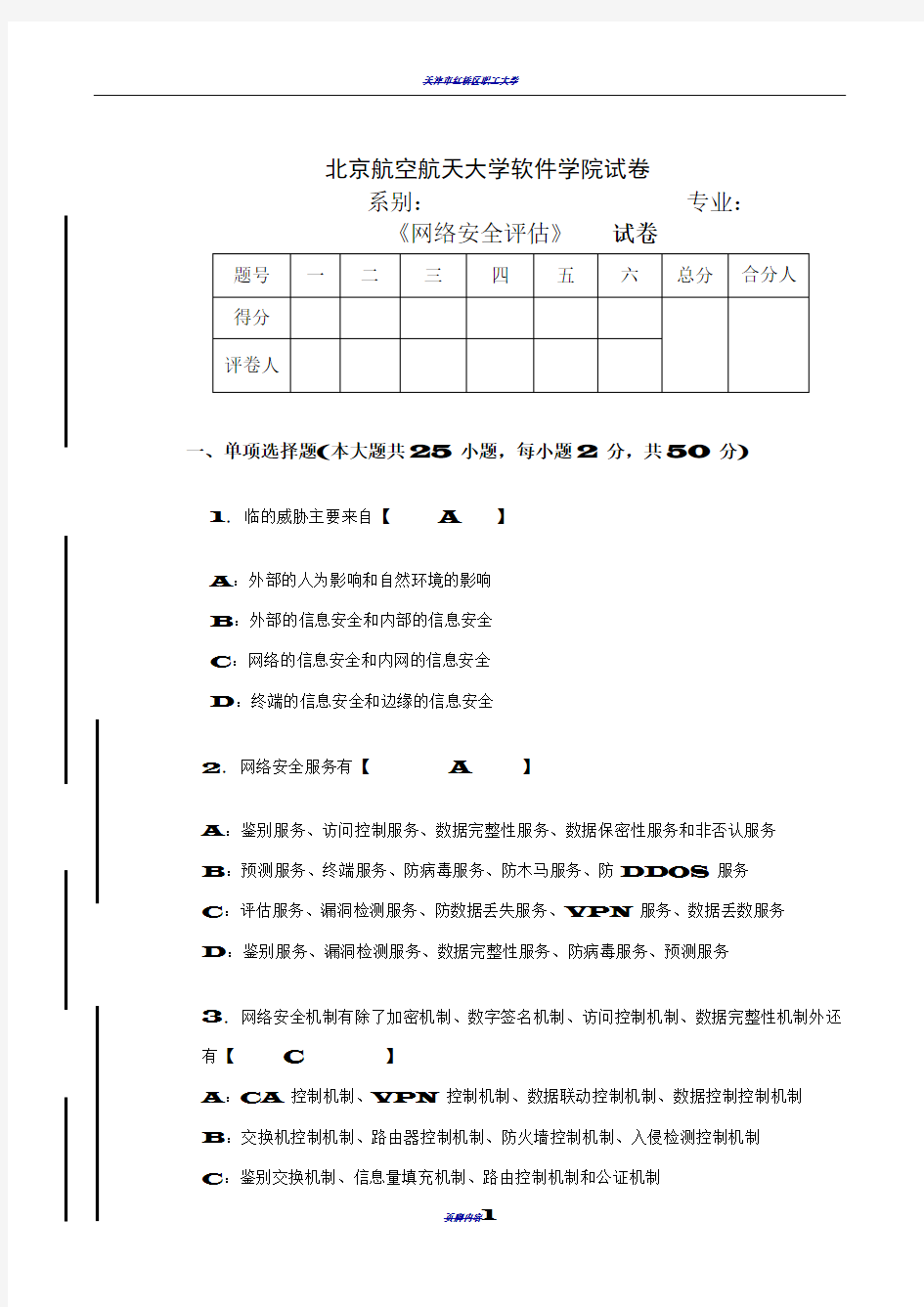

北京航空航天大学软件学院试卷

系别: 专业: 《网络安全评估》 试卷

一、单项选择题(本大题共25小题,每小题2分,共50分)

1.临的威胁主要来自【 A 】

A :外部的人为影响和自然环境的影响

B :外部的信息安全和内部的信息安全

C :网络的信息安全和内网的信息安全

D :终端的信息安全和边缘的信息安全

2.网络安全服务有【 A 】

A :鉴别服务、访问控制服务、数据完整性服务、数据保密性服务和非否认服务

B :预测服务、终端服务、防病毒服务、防木马服务、防DDOS 服务

C :评估服务、漏洞检测服务、防数据丢失服务、VPN 服务、数据丢数服务

D :鉴别服务、漏洞检测服务、数据完整性服务、防病毒服务、预测服务

3.网络安全机制有除了加密机制、数字签名机制、访问控制机制、数据完整性机制外还

有【 C 】

A :CA 控制机制、VPN 控制机制、数据联动控制机制、数据控制控制机制

B :交换机控制机制、路由器控制机制、防火墙控制机制、入侵检测控制机制

C :鉴别交换机制、信息量填充机制、路由控制机制和公证机制

专业: 班级 : 姓名: 学生

考场:

○○○○※※※○○○○○○○○○※※※○○○○○○○○○※※※○○○○○○○○○※※※○○○○○○○○○※※※○○○○○○○○

××××密××××××封××××××线××××××内××××××不××××××得××××××答××××××题×××××××××

○○○○※※※○○○○○○○○○※※※○○○○○○○○○※※※○○○○○○○○○※※※○○○○○○○○○※※※○○○○○○○○

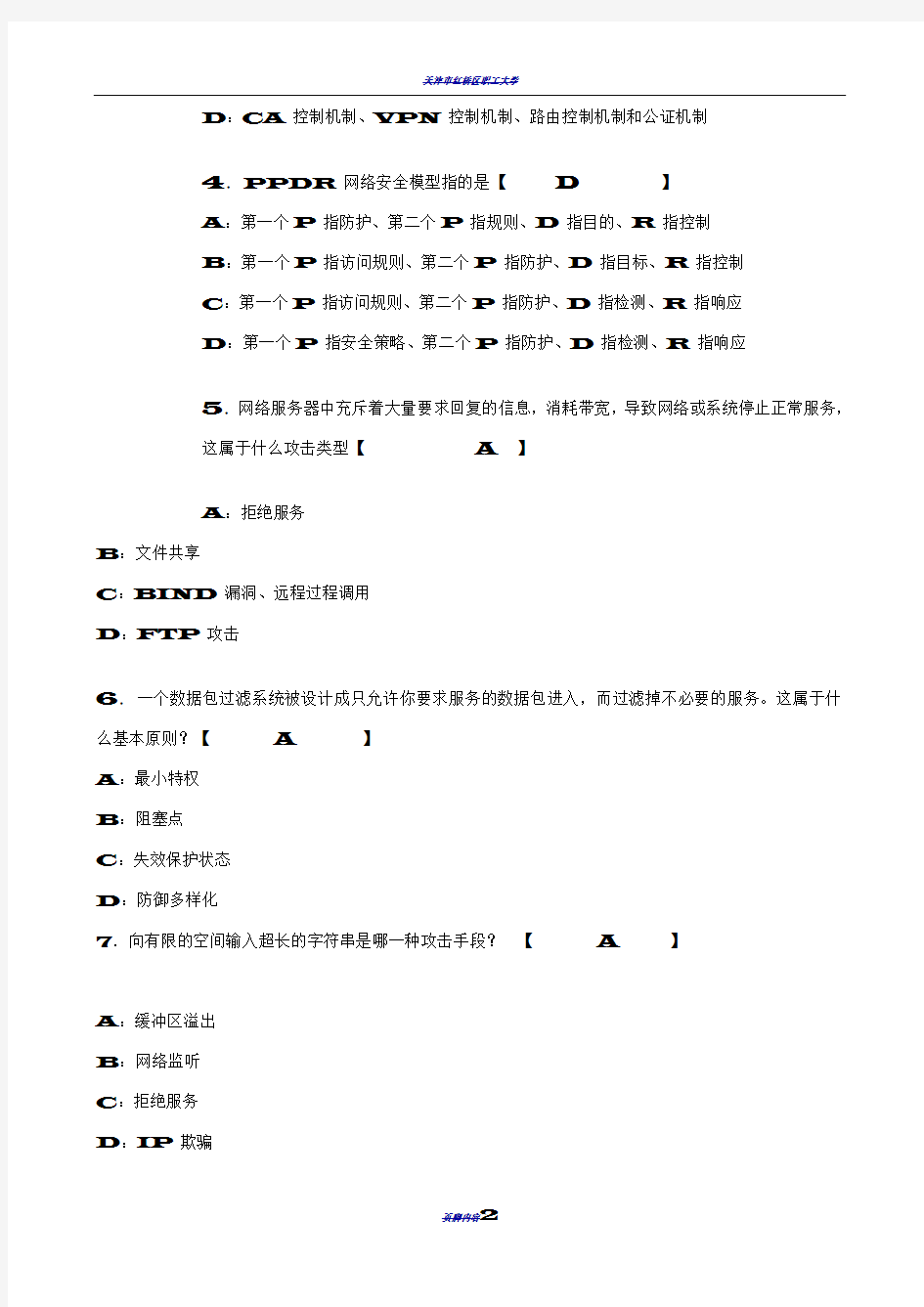

D:CA控制机制、VPN控制机制、路由控制机制和公证机制

4.PPDR网络安全模型指的是【 D 】

A:第一个P指防护、第二个P指规则、D指目的、R指控制

B:第一个P指访问规则、第二个P指防护、D指目标、R指控制

C:第一个P指访问规则、第二个P指防护、D指检测、R指响应

D:第一个P指安全策略、第二个P指防护、D指检测、R指响应

5.网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,

这属于什么攻击类型【 A 】

A:拒绝服务

B:文件共享

C:BIND漏洞、远程过程调用

D:FTP攻击

6.一个数据包过滤系统被设计成只允许你要求服务的数据包进入,而过滤掉不必要的服务。这属于什么基本原则?【 A 】

A:最小特权

B:阻塞点

C:失效保护状态

D:防御多样化

7.向有限的空间输入超长的字符串是哪一种攻击手段?【 A 】

A:缓冲区溢出

B:网络监听

C:拒绝服务

D:IP欺骗

8.在TCSEC中,美国国防部按处理信息的等级和应采用的响应措施,将计算机安全从低到高分为【 C 】

A:A、C1、C2、B1、B2 、B3、D

B:D、B1、B2、C1、C2 、C3、A

C:D、C1、C2、B1、B2 、B3、A

D:A、B1、B2、C1、C2 、C3、D

9.UNIX、LINUX、WINDOWS NT在TCSEC中属于哪个安全级别的操作系统【 C 】

A:A

B:D

C:C2

D:B1

10.风险的四个要素【 D 】

A:保护性、有效性、顽固性、计划性

B:保护需求、破坏性、威胁性、资产

C:威胁性、顽固性、适应性、计划性

D:资产及其价值、威胁、脆弱性、现有的和计划的控制措施

11.风险评估方法【 A 】

A:定量分析、定性分析、综合方法

B:分析条件、分析方法、评估方法

C:概率分析、完整分析、评估方法

D:半定量分析、定量分析、定性分析

12.端口扫描主要检测端口开放性问题。SQL Server的默认端口号是? IIS 的默认端口号是? FTP的默认端口号是?【 D 】

A:1433端口、80端口、23端口

B:1414端口、8080端口、21端口

C:1434端口、8080端口、23端口

D:1433端口、80端口、21端口

13.Windows系统的默认超级用户名是? Linux系统的默认超级用户名是? SQL Server系统的默认超级用户名是?【 A 】

A:Administrator、root、SA

B:root、SA、Administrator

C:Admin、root、SA

D:root、SA、Admin

14.信息安全风险评估应该【 B 】

A:只需要实施一次就可以

B:根据变化了的情况定期或不定期的适时地进行

C:不需要形成文件化评估结果报告

D:仅对网络做定期的扫描就行

15.计算机紧急应急小组的简称是【 B 】

A:FIRST

B:CERT

C:SANA

D:CERTNET

16.下面哪个安全评估机构为我国自己的计算机安全评估机构?【 A 】A:ITSEC

B:CC

C:TCSEC

D:CNISTEC

17.Unicode是否可以穿透防火墙【 A 】

A:可以

B:不可以

C:一定

18.3389端口开放所引起的是【 C 】

A:操作系统漏洞

B:数据库漏洞

C:输入法漏洞

D:WEB漏洞

19.扫描工具【 C 】

A:只能作为攻击工具

B:只能作为防范工具

C:既可作为攻击工具也可以作为防范工具

20.隐患扫描(Scanner)和信息安全风险评估之间是怎样的关系?【 B 】A:隐患扫描就是信息安全风险评估

B:隐患扫描是信息安全风险评估中的一部分,是技术脆弱性评估

C:信息安全风险评估就是隐患扫描

D:信息安全风险评估是隐患扫描的一个部分

21.信息安全风险应该是以下哪些因素的函数?【 A 】

A:信息资产的价值、面临的威胁以及自身存在的脆弱性等

B:病毒、黑客、漏洞等

C:保密信息如国家秘密、商业秘密等

D:网络、系统、应用的复杂程度

22.我们经常说的CC指的是以下哪一个标准【 D 】A:TCSEC

B:SSE-CMM

C:ISO17799

D:ISO15408

23.信息安全风险管理应该【 C 】

A:将所有的信息安全风险都消除

B:在风险评估之前实施

C:基于可接受的成本采取相应的方法和措施

D:以上说法都不对

24.选择信息安全控制措施应该【 D 】

A:建立在风险评估的结果之上

B:针对每一种风险,控制措施并非唯一

C:反映组织风险管理战略

D:以上各项都对

25.以下哪个标准是信息安全管理国际标准?【 C 】A:ISO9000-2000

B:SSE-CMM

C:ISO17799

D:ISO15408

二、判断题(每小题1分,共计10分)

1、计算机信息系统的安全威胁同时来自内、外两个方面。【V 】

2、漏洞是指任何可以造成破坏系统或信息的弱点。【V 】

3、安全审计就是日志的记录。【X 】

4、对于一个计算机网络来说,依靠防火墙即可以达到对网络内部和外部的安全防护【X 】

5、风险评估四要素是资产识别、确定威胁(Threat) 、识别脆弱性(Vulnerability) 、实施控制方法【V 】

6、防范网络攻击最常用的方法是使用防火墙,防火墙能阻止内部攻击,对内部入侵者来说防火墙作用很大【X 】

7、在设计系统安全策略时要首先评估可能受到的安全威胁【V 】

8、Sumrf攻击是通过将目的地址设置为被攻击者的地址造成的【X 】

9、路由协议如果没有认证功能,就可以伪造路由信息,导致路由表混乱,从而使网络瘫痪【V 】

10、通常一个三个字符的口令破解需要18 秒【V 】

三、简答题(本大题共四小题每小题5分共20分)

1.风险评估的目的和内容有哪些?

2.简述一下黑客入侵步骤。

3.TOE评估过程的主要输入内容包括哪些

4.风险管理过程

北京航空航天大学软件学院试卷

《网络安全评估》试卷答案

一、单项选择题(本大题共25小题,每小题2分,共50分)

A A C D A A A C C D ADAB

B A A

C C

B A D

C

D C

二、判断题(每小题1分,共计10分)

VVXXV XVXVV

三、简答题(本大题共四小题每小题5分共20分)

1.风险评估的目的和内容有哪些?

目的:

了解组织的安全现状

分析组织的安全需求

建立信息安全管理体系的要求

制订安全策略和实施安防措施的依据

组织实现信息安全的必要的、重要的步骤

内容:

明确你所审计的企业的性质

阅读一份书面的安全策略

评价已经存在的管理和控制体系实施安全审计

将系统按安全等级进行分类

提交一份审计报告

2.简述一下黑客入侵步骤。

第一步:端口判断

第二步:判断系统

分析可能有漏洞的服务

第三步:选择最简单方式入侵

第四步:获取系统一定权限

第五步:提升为最高权限

第六步:安装多个系统后门

第七步:清楚入侵脚印

第八步:攻击其他系统

第九步:获取敏感信息

第十步:作为其他用途

3.TOE评估过程的主要输入内容包括哪些

一系列TOE证据,包括评估过的ST作为TOE评估的基础

需要评估的TOE

评估准则、方法和方案

另外,说明性材料(例如CC的使用说明书)和评估者及评估组织的IT安全专业知识也常用来作为评估过程的输入

4.风险管理过程

首先需要理解目标,理解信息保护需求(服务)---描述风险情况的特征---描述可以做什么---决定将做什么---执行决策。形成一个完整的风险管理周期过程