福建师范大学网络继续教育《计算机原理与接口技术》期末试卷

- 格式:docx

- 大小:47.84 KB

- 文档页数:11

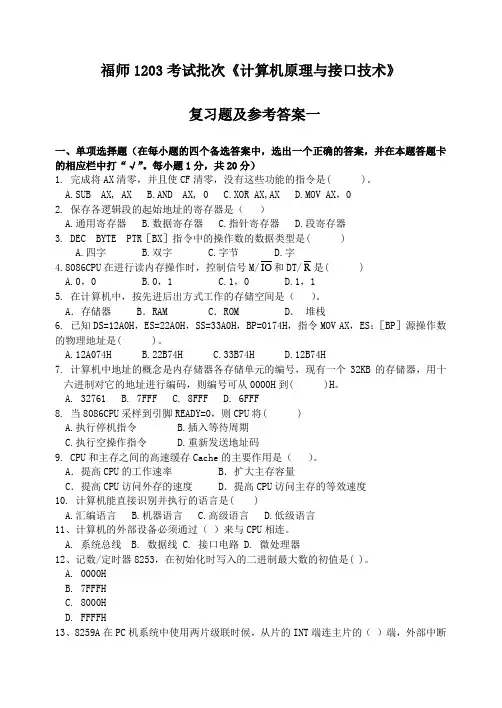

福师1203考试批次《计算机原理与接口技术》复习题及参考答案一一、单项选择题(在每小题的四个备选答案中,选出一个正确的答案,并在本题答题卡的相应栏中打“√”。

每小题1分,共20分)1. 完成将AX清零,并且使CF清零,没有这些功能的指令是( )。

A.SUB AX, AXB.AND AX, 0C.XOR AX,AXD.MOV AX,02. 保存各逻辑段的起始地址的寄存器是()A.通用寄存器B.数据寄存器C.指针寄存器D.段寄存器3. DEC BYTE PTR[BX]指令中的操作数的数据类型是( )A.四字B.双字C.字节D.字4.8086CPU在进行读内存操作时,控制信号M/IO和DT/R是( )A.0,0B.0,1C.1,0D.1,15. 在计算机中,按先进后出方式工作的存储空间是()。

A.存储器 B.RAM C.ROM D.堆栈6. 已知DS=12A0H,ES=22A0H,SS=33A0H,BP=0174H,指令MOV AX,ES:[BP]源操作数的物理地址是( )。

A.12A074HB.22B74HC.33B74HD.12B74H7. 计算机中地址的概念是内存储器各存储单元的编号,现有一个32KB的存储器,用十六进制对它的地址进行编码,则编号可从0000H到( )H。

A. 32761B. 7FFFC. 8FFFD. 6FFF8. 当8086CPU采样到引脚READY=0,则CPU将( )A.执行停机指令B.插入等待周期C.执行空操作指令D.重新发送地址码9. CPU和主存之间的高速缓存Cache的主要作用是()。

A.提高CPU的工作速率 B.扩大主存容量C.提高CPU访问外存的速度 D.提高CPU访问主存的等效速度10. 计算机能直接识别并执行的语言是( )A.汇编语言B.机器语言C.高级语言D.低级语言11、计算机的外部设备必须通过()来与CPU相连。

A. 系统总线B. 数据线C. 接口电路D. 微处理器12、记数/定时器8253,在初始化时写入的二进制最大数的初值是( )。

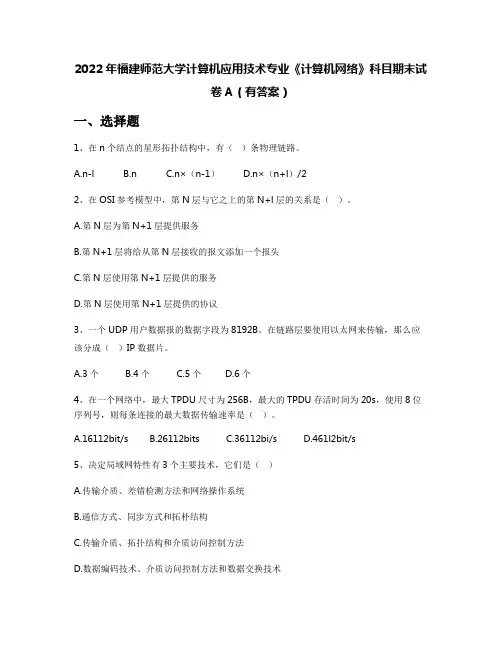

2022年福建师范大学计算机应用技术专业《计算机网络》科目期末试卷A(有答案)一、选择题1、在n个结点的星形拓扑结构中,有()条物理链路。

A.n-lB.nC.n×(n-1)D.n×(n+l)/22、在OSI参考模型中,第N层与它之上的第N+l层的关系是()。

A.第N层为第N+1层提供服务B.第N+1层将给从第N层接收的报文添加一个报头C.第N层使用第N+1层提供的服务D.第N层使用第N+1层提供的协议3、一个UDP用户数据报的数据字段为8192B。

在链路层要使用以太网来传输,那么应该分成()IP数据片。

A.3个B.4个C.5个D.6个4、在一个网络中,最大TPDU尺寸为256B,最大的TPDU存活时间为20s,使用8位序列号,则每条连接的最大数据传输速率是()。

A.16112bit/sB.26112bitsC.36112bi/sD.461l2bit/s5、决定局域网特性有3个主要技术,它们是()A.传输介质、差错检测方法和网络操作系统B.通信方式、同步方式和拓朴结构C.传输介质、拓扑结构和介质访问控制方法D.数据编码技术、介质访问控制方法和数据交换技术6、在数据链路层中,网络互连表现为()A.在电缆段之问复制比特流B.在网段之间转发数据帧C.在网络之间转发报文D.连接不同体系结构的网络7、以下哪种数字数据编码方式属于自含时钟编码()A.二进制编码B.非归零码C.曼彻斯特编码D.脉冲编码8、若某通信链路的数据传输速率为2400bit/s,采用4相位调制,则该链路的波特率是()A.600BaudB.1200BaudC.4800BaudD.9600Baud9、为了使模拟信号传输得更远,可以采用的设备是()。

A.中继器B.放大器C.交换机D.路由器10、www浏览器所支持的基本文件类型是()。

A.TXTB.HTMLC.PDFD.XML11、www上每个网页都有一个唯一的地址,这些地址统称为()。

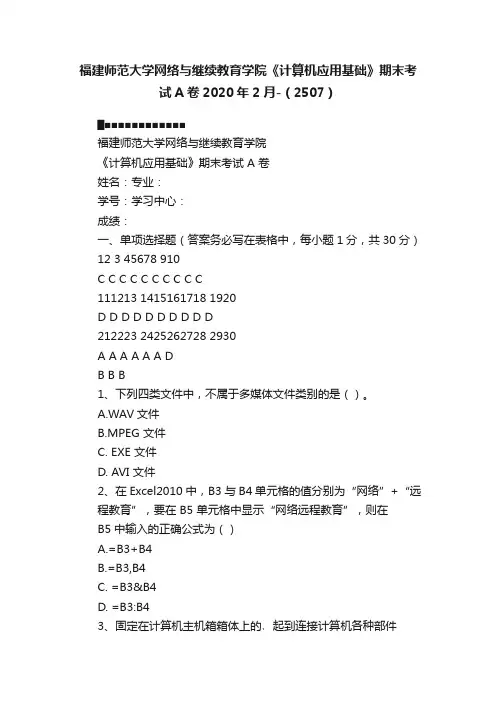

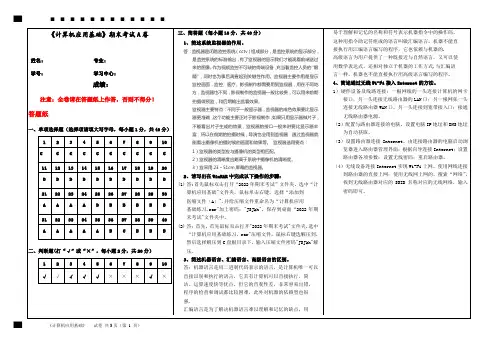

福建师范大学网络与继续教育学院《计算机应用基础》期末考试A卷2020年2月-(2507)▆■■■■■■■■■■■■福建师范大学网络与继续教育学院《计算机应用基础》期末考试 A 卷姓名:专业:学号:学习中心:成绩:一、单项选择题(答案务必写在表格中,每小题 1 分,共 30 分)12 3 45678 910C C C C C C C C C C111213 1415161718 1920D D D D D D D D D D212223 2425262728 2930A A A A A A DB B B1、下列四类文件中,不属于多媒体文件类别的是()。

A.WAV文件B.MPEG 文件C. EXE 文件D. AVI 文件2、在 Excel2010 中,B3 与 B4 单元格的值分别为“网络”+“远程教育”,要在 B5 单元格中显示“网络远程教育”,则在B5中输入的正确公式为()A.=B3+B4B.=B3,B4C. =B3&B4D. =B3:B43、固定在计算机主机箱箱体上的﹑起到连接计算机各种部件的纽带和桥梁作用的是()。

A. 总线B. CPUC. 主板D. 内存4、 Word 2010 具有拆分窗口的功能,要实现这一功能,应选择()选项卡。

A. 格式B. 页面布局C. 视图D. 设计5、在 Windows7中,用户要更改声音效果,可以调整控制面板的()设置。

A. 用户帐户B. 语音C. 个性化D. 系统6、如果将演示文稿在另外一台没有安装PowerPoint 2010 软14、在 Windows7的树型目录结构下,(件的电脑上播放,需要进行()。

名(包括扩展名)相同。

A. 复制 / 粘贴操作B. 重新安装软件和文件 A. 不同磁盘的不同目录下 B. 不同C.打包操作D. 新建幻灯片文件 C. 同一磁盘的不同目录下 D. 同一7、FTP地址格式中哪项是必需的()。

15、对于收藏夹的功能,下列说法正确的是A. 用户名和密码B.FTP 命令端口 A. 只能收藏文本内容 B.只能C.FTP 服务器或域名D.FTP 路径 C. 不能收藏视频 D. 收藏8、下面最不可能是病毒引起的现象是()。

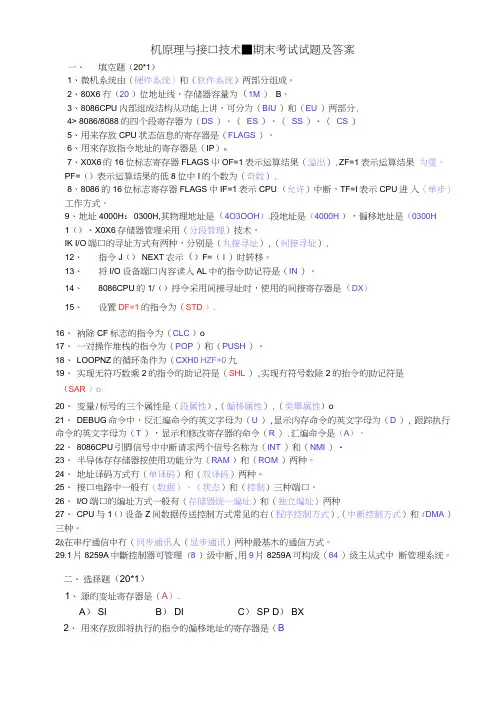

机原理与接口技术■期末考试试题及答案一、填空题(20*1)1、微机系统由(硬件系统〉和(软件系统)两部分组成。

2、80X6冇(20 )位地址线,存储器容量为(1M )B。

3、8086CPU内部组成结构从功能上讲,可分为(BIU )和(EU )两部分.4> 8086/8088 的四个段寄存器为(DS )、(ES )、(SS )、(CS )5、用来存放CPU状态信息的寄存器是(FLAGS )。

6、用來存放指令地址的寄存器是(IP)«7、X0X6的16位标志寄存器FLAGS屮OF=1表示运算结果(溢出).ZF=1表示运算结果为雯。

PF=()表示运算结果的低8位中I的个数为(奇数).8、8086的16位标志寄存器FLAGS中IF=1表示CPU (允许)中断,TF=I表示CPU进入(单步)工作方式。

9、地址4000H:0300H,其物理地址是(4O3OOH).段地址是(4000H ),偏移地址是(0300H1()、X0X6存储器管理采用(分段管理)技术。

IK I/O端口的寻址方式有两种,分别是(丸接寻址),(间接寻址).12、指令J() NEXT农示()F=(I )时转移。

13、将I/O设备端口内容读入AL中的指令助记符是(IN )。

14、8086CPU的1/()捋令采用间接寻址时,使用的间接寄存器是(DX)°15、设置DF=1的指令为(STD ).16、衲除CF标志的指令为(CLC )o17、一对操作堆栈的指令为(POP )和(PUSH )。

18、LOOPNZ的循环条件为(CXH0 HZF=0九19、实现无符巧数乘2的指令的助记符是(SHL ),实现冇符号数除2的抬令的助记符是(SAR )o20、变量/标号的三个属性是(段属性),(偏移属性).(类舉属性)o21、DEBUG命令中,反汇编命令的英文字母为(U ),显示内存命令的英文字母为(D ), 跟踪执行命令的英文字母为(T ),显示和修改寄存器的命令(R ).汇编命令是(A)。

《计算机应用基础》期末考试A卷姓名:专业:学号:学习中心:成绩:注意:全卷请在答题纸上作答,否则不得分!答题纸一、单项选择题(选择项请填大写字母,每小题1分,共40分)1 2 3 4 5 6 7 8 9 10C C C C C C C C C C11 12 13 14 15 16 17 18 19 20D D D D D D D D D D21 22 23 24 25 26 27 28 29 30A A A A DB B B B B31 32 33 34 35 36 37 38 39 40A A A A ABC B B B二、判断题(打“√”或“×”,每小题2分,共20分)1 2 3 4 5 6 7 8 9 10√√√√√×××√×三、简答题(每小题10分,共40分)1、简述系统监视器的作用。

答:监视器是闭路监控系统(cctv)组成部分,是监控系统的显示部分,是监控系统的标准输出,有了监视器的显示我们才能观看前端送过来的图像。

作为视频监控不可缺的终端设备,充当着监控人员的“眼睛”,同时也为事后凋查起到关键性作用。

监视器主要作用是显示监控画面,监控、医疗、影视制作都需要用到监视器,用在不同地方,监视器也不同,影视制作的监视器一般比较贵,可以用来前期拍摄做预监,和后期输出监看效果。

监视器主要特点:不同于一般显示器,监视器的成色效果要比显示器更准确,这个功能主要正对于影视制作,如果只用显示器做片子,不能看出片子生成的效果,监视器的接口一般来讲要比显示器丰富,所以在前期的拍摄时候,导演也会用到监视器,通过监视器就能看出摄像机拍摄时候的画面和效果等。

监视器选用要点:1)监视器的类型应与摄像机的类型相匹配。

2)监视器的清晰度应略高于系统中摄像机的清晰度。

3)宜采用23~51cm屏幕的监视器。

2、请写出在WinRAR中完成以下操作的步骤:(1)答:首先鼠标双击打开“2022年期末考试”文件夹,选中“计算机应用基础"文件夹,鼠标单击右键,选择“添加到医缩文件(A)".并给压缩文件重命名为“计算机应用基础练习.rar"加上密码:"JSJkh",保存到桌面“2022年期末考试"文件夹中。

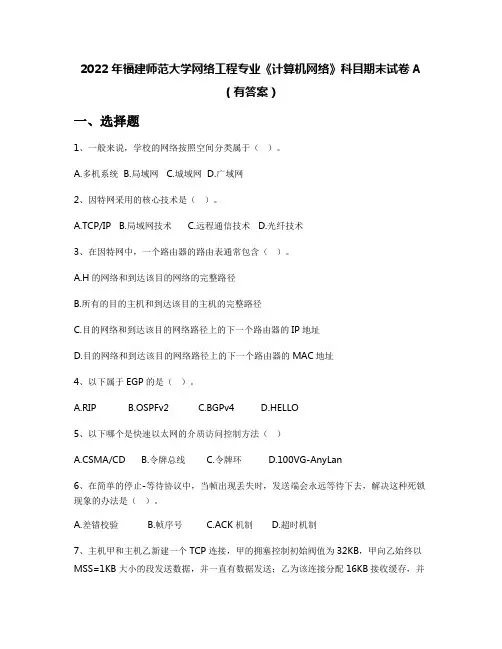

2022年福建师范大学网络工程专业《计算机网络》科目期末试卷A(有答案)一、选择题1、一般来说,学校的网络按照空间分类属于()。

A.多机系统B.局域网C.城域网D.广域网2、因特网采用的核心技术是()。

A.TCP/IPB.局域网技术C.远程通信技术D.光纤技术3、在因特网中,一个路由器的路由表通常包含()。

A.H的网络和到达该目的网络的完整路径B.所有的目的主机和到达该目的主机的完整路径C.目的网络和到达该目的网络路径上的下一个路由器的IP地址D.目的网络和到达该目的网络路径上的下一个路由器的MAC地址4、以下属于EGP的是()。

A.RIPB.OSPFv2C.BGPv4D.HELLO5、以下哪个是快速以太网的介质访问控制方法()A.CSMA/CDB.令牌总线C.令牌环D.100VG-AnyLan6、在简单的停止-等待协议中,当帧出现丢失时,发送端会永远等待下去,解决这种死锁现象的办法是()。

A.差错校验B.帧序号C.ACK机制D.超时机制7、主机甲和主机乙新建一个TCP连接,甲的拥塞控制初始阀值为32KB,甲向乙始终以MSS=1KB大小的段发送数据,并一直有数据发送;乙为该连接分配16KB接收缓存,并对每个数据段进行确认,忽略段传输延迟。

若乙收到的数据全部存入缓存,本被取走,则甲从连接建立成功时刻起,未发送超时的情况下,经过4个RTT后,甲的发送窗口是()。

A.1KBB.8KBC.16KBD.32KB8、主机甲与主机乙之间已建立一个TCP连接,双方持续有数据传输,且数据无差错与丢失。

若甲收到1个来自乙的TCP段,该段的序号为1913,确认序号为2046,有效载荷为100B,则甲立即发送给乙的TCP段的序号和确认序号分别是()。

A.2046,2012B.2046,2013C.2047,2012D.2047,20139、TCP的通信双方,有一方发送了带有FIN标志位的数据段后表示()。

A.将断开通信双方的TCP连接B.单方面释放连接,表示本方已经无数据发送,但是可以接收对方的数据C.终止数据发送,双方都不能发送数据D.连接被重新建立10、当客户端请求域名解析时,如果本地DNS服务器不能完成解析,就把请求发送给其他服务器,当某个服务器知道了需要解析的IP地址,把域名解析结果按原路返回给本地DNS服务器,本地DNS服务器再告诉客户端,这种方式称为()。

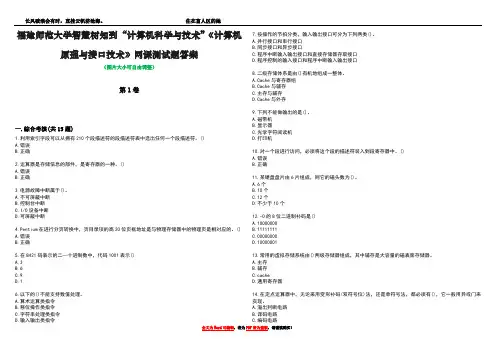

福建师范大学智慧树知到“计算机科学与技术”《计算机原理与接口技术》网课测试题答案(图片大小可自由调整)第1卷一.综合考核(共15题)1.利用索引字段可以从拥有210个段描述符的段描述符表中选出任何一个段描述符。

()A.错误B.正确2.运算器是存储信息的部件,是寄存器的一种。

()A.错误B.正确3.电源故障中断属于()。

A.不可屏蔽中断B.控制台中断C.I/O设备中断D.可屏蔽中断4.Pentium在进行分页转换中,页目录项的高20位页框地址是与物理存储器中的物理页是相对应的。

()A.错误B.正确5.在8421码表示的二—十进制数中,代码1001表示()A.3B.6C.9D.16.以下的()不能支持数值处理。

A.算术运算类指令B.移位操作类指令C.字符串处理类指令D.输入输出类指令7.按操作的节拍分类,输入输出接口可分为下列两类()。

A.并行接口和串行接口B.同步接口和异步接口C.程序中断输入输出接口和直接存储器存取接口D.程序控制的输入接口和程序中断输入输出接口8.二级存储体系是由()有机地组成一整体。

A.Cache与寄存器组B.Cache与辅存C.主存与辅存D.Cache与外存9.下列不能做输出的是()。

A.磁带机B.显示器C.光学字符阅读机D.打印机10.对一个段进行访问,必须将这个段的描述符装入到段寄存器中。

()A.错误B.正确11.某硬盘盘片由6片组成,则它的磁头数为()。

A.6个B.10个C.12个D.不少于10个12.-0的8位二进制补码是()A.10000000B.11111111C.00000000D.1000000113.常用的虚拟存储系统由()两级存储器组成,其中辅存是大容量的磁表面存储器。

A.主存B.辅存C.cacheD.通用寄存器14.在定点运算器中,无论采用变形补码(双符号位)法,还是单符号法,都必须有(),它一般用异或门来实现。

A.溢出判断电路B.译码电路C.编码电路D.移位电路15.在各类Pentium机上广泛使用的PCI总线,其最高速度可达到每秒()A.16MBB.32MBC.132/264MBD.320MB第2卷一.综合考核(共15题)1.选择通道上可连接若干外围设备,其数据传送的单位是()。

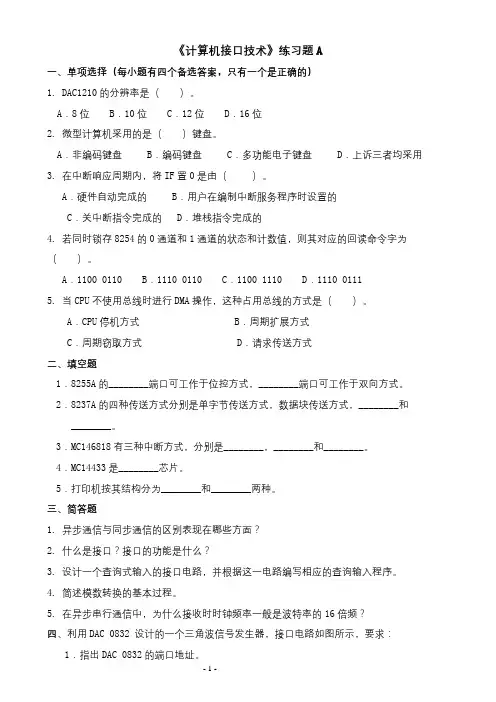

《计算机接口技术》练习题A一、单项选择(每小题有四个备选答案,只有一个是正确的)1. DAC1210的分辨率是()。

A.8位 B.10位 C.12位 D.16位2. 微型计算机采用的是()键盘。

A.非编码键盘 B.编码键盘 C.多功能电子键盘 D.上诉三者均采用3. 在中断响应周期内,将IF置0是由()。

A.硬件自动完成的 B.用户在编制中断服务程序时设置的C.关中断指令完成的 D.堆栈指令完成的4. 若同时锁存8254的0通道和1通道的状态和计数值,则其对应的回读命令字为()。

A.1100 0110 B.1110 0110 C.1100 1110 D.1110 01115. 当CPU不使用总线时进行DMA操作,这种占用总线的方式是()。

A.CPU停机方式 B.周期扩展方式C.周期窃取方式 D.请求传送方式二、填空题1.8255A的________端口可工作于位控方式,________端口可工作于双向方式。

2.8237A的四种传送方式分别是单字节传送方式,数据块传送方式,________和________。

3.MC146818有三种中断方式,分别是________,________和________。

4.MC14433是________芯片。

5.打印机按其结构分为________和________两种。

三、简答题1. 异步通信与同步通信的区别表现在哪些方面?2. 什么是接口?接口的功能是什么?3. 设计一个查询式输入的接口电路,并根据这一电路编写相应的查询输入程序。

4. 简述模数转换的基本过程。

5. 在异步串行通信中,为什么接收时时钟频率一般是波特率的16倍频?四、利用DAC 0832 设计的一个三角波信号发生器,接口电路如图所示,要求:1.指出DAC 0832的端口地址。

2.编写三角波信号输出控制程序。

五、 PC/XT机控制ADC 0809构成一个压力参数采集系统,要求以查询方式采集400个压力值,存入ADBUF开始的存储单元,试设计硬件接口电路,并编写程序。

福师10春学期《计算机原理与接口技术》在线作业一一、单选题(共30 道试题,共60 分。

)1.在定点运算器中,无论采用变形补码(双符号位)法,还是单符号法,都必须有(),它一般用异或门来实现。

A. 溢出判断电路B. 译码电路C. 编码电路D. 移位电路2. 一节拍脉冲维持的时间长短是()。

A. 指令周期B. 机器周期C. 时钟周期D. 以上都不对3. 下面关于Cache的叙述,错误的是()。

A. 高速缓冲存储器简称CacheB. Cache处于主存与CPU之间C. 程序访问的局部性为Cache的引入提供了理论依据D. Cache的速度远比CPU的速度慢4. 评价计算机运算速度的指标是()。

A. MIPSB. MTBFC. MTTRD. GB5. CPU不能直接访问的是()。

A. RAMB. ROMC. 内存D. 外存6. 数控机床方面的计算机应用属于()。

A. 科学计算B. 辅助设计C. 数据处理D. 实时控制7. 若某机器数为,它代表-127,则它是()。

A. 原码B. 反码C. 补码D. 原码或反码8. 硬线控制器指的是()。

A. 组合逻辑控制器B. 微程序控制器C. 可编程逻辑部件控制器D. 一种新型控制器9. 汉字在计算机内部存储、传输、检索的代码称为()。

A. 输入码B. 汉字字形码C. 汉字内部码D. 汉字交换码10. 某硬盘盘片由6片组成,则它的磁头数为()。

A. 6个B. 10个C. 12个D. 不少于10个11. 依统计规律,若一个文件用英文ASCII码存放需要1000Byte,则用汉字内码存放时所占字节数是()。

A. 541 ByteB. 1000 ByteC. 1850 ByteD. 无法估计12. 中断与调用指令的主要区别在于中断是()。

A. 程序安排的B. 随机的C. 程序请求的D. 执行输入/ 输出指令13. 计算机语言有许多种,其中与硬件直接相关的是()。

A. 网络语言B. 操作系统C. 机器语言D. 高级语言14. 在关中断状态,不可响应的中断是()。

第1章基础知识1.1 进制变换(153.375)10=(10011001.011)2=(231.3)8=(99.6)16;(369.5)10=(101110001.1)2=(561.4)8=(171.8)16(10000000)2=(128)10=(200)8=(80)161.2 计算:① 11110000B=( 360Q )8=( F0H )16 = (240D )10 ;1111111111111111B=( 177777Q )8=( FFFFH )16 = (65535D )10② 32AH =( 1100101010)2=(1452)8 = (810)10 ;FFFEH =(1111111111111110)2=(177776)8 = (65534)101.5 真值与机器数(设系统为8 位字长)⑴.已知补码求真值(有符十进制表示)① 11110000B 真值=-16② 00110110B 真值=+54 ⑵.已知真值求机器数X=-28 [X]原=10011100 [X]补=111001001.6 下列各数为十六进制表示的8位二进制数,请说明当它们被看作是用补码表示的带符号数时,它们所表示的十进制数是什么?(1)59H (2)B2H (3)73H (4)F4H答:(1)+89 (2)-78 (3) +115 (4) -12第2章基本电路2.1 ALU是什么部件?其主要功能是什么?答:ALU是算术逻辑单元,是进行算术和逻辑运算的部件,是运算器的基本电路。

2.3 N位地址的存储器其容量是多少?若某动态存储器芯片有行、列地址各12位,该芯片的存储单元数是多少?若系统中需组成一个256K字节的RAM,选用128K×4位的芯片,需要多少片?答:容量=2N。

行12位+列12位=地址共24位,容量=224=16M。

2.4 什么是总线?微型机采作总线结构有何好处?答:各部件之间信息的公共通道。

相对简单,成本低,具有良好的扩充性。

福师《计算机原理与接口技术》(一)第一章 计算机基础知识一、指出二进制及十六进制数的优点?二进制的优点:二进制数能够器件化,用器件的物理状态表示二进制数; 仅有2个数码,运算规则简单;具有高的可靠性。

十六进制的优点:十六进制有效缩短了二进制数的长度,用十六进制代替二进制在表示、记忆和运算时都比较方便。

二、十六进制如何转化成二进制?整数部分:D 为十进制整数;D k 是第K 次整除的结果;B K-1是 第K 次除2后的余数,即二进制数第K-1位上的数码。

D÷2=D 1……B 0;D 1÷2=D 2……B 1;D 2÷2=D 3……B 2;D 3÷2=D 4……B 3;…… 。

D =(B n-1B n-2……B 2B 1B 0)2小数部分:d 为十进制数的小数部分; d k 是第K 次乘2结果中的小数部分;B -k 是第K 次乘2后结果中的整数, 即二进制数第-K 位上的数码。

d×2=;d 1×2=;d 2×2=;d 3×2=;…… 。

d =……B m-2B m-1B -m )2三、二进制如何转化成十进制?十进制数D=Bn-1×2n-1+Bn-2×2n-2+……+B2×22+B1×21+B×20+B-1×2-1+B-2×2-2+……B-m×2-m=∑Bk2k;k=n-1,n-2,…1,0,-1,…,-m四、说说溢出的解决方法?先扩展操作数的位数,再进行运算。

数的扩展不能改变数的大小,只能改变数的位数。

正数的扩展:高位全部加0;负数的扩展:高位全部加1。

如:-70→(10111010)补→(1111111110111010)补-60→(11000100)补→(1111111111000100)补相加后为:1(1111111101111110)补真值为-130 ;溢出标志:OF=1⊕1=0五、补码加法的步骤将被加数和加数都变成补码;直接进行加法,得到两数和的补码;判断是否溢出;若没有溢出,则可进一步求和的真值:和为正数可直接求出,和为负数,则再次“求反加1”(即再次求补),得到原码再求真值。

2022年福建师范大学计算机科学与技术专业《计算机组成原理》科目期末试卷B(有答案)一、选择题1、下述说法中正确的是()。

I.半导体RAM信息可读可写,且断电后仍能保持记忆Ⅱ.动态RAM是易失性RAM,而静态RAM中的存储信息是不易失的Ⅲ.半导体RAM是易失性RAM,但只要电源不断电,所存信息是不丢失的IV.半导体RAM是非易失性的RAMA.I、ⅢB.只有ⅢC.Ⅱ、IVD.全错2、假定主存地址为32位,按字节编址,主存和Cache之间采用直接映射方式,主存块大小为4个字,每字32位,采用写回(Write Back)方式,则能存放4K字数据的Cache的总容量的位数至少是()。

A.146KB.147KC.148KD.158K3、某计算机字长为32位,按字节编址,采用小端(Litle Endian)方式存放数据。

假定有一个double型变量,其机器数表示为1122334455667788H,存放在00008040H开始的连续存储单元中,则存储单元00008046H中存放的是()。

A.22HB.33HC.66HD.77H4、某数采用IEEE754标准中的单精度浮点数格式表示为C6400000H,则该数的值是()。

A.-1.5×213B.-1.5×212C.-0.5×213D.-0.5×2125、组成一个运算器需要多个部件,但下面所列()不是组成运算器的部件。

A.通用寄存器组B.数据总线C.ALUD.地址寄存器6、按数据传送格式,总线常被划分为()。

A.并行总线与串行总线B.同步总线与异步总线C.系统总线与外总线D.存储总线与I /O总线7、总线的半同步通信方式是()。

A.既不采用时钟信号,也不采用握手信号B.只采用时钟信号,不采用握手信号C.不采用时钟信号,只采用握手信号D.既采用时钟信号,又采用握手信号8、下列部件中,CPU存取速度由慢到快的排列顺序正确的是()。

福师《计算机原理与接口技术》在线作业二-0003试卷总分:100 得分:100一、单选题(共30 道试题,共60 分)1.下列说法正确的是()。

A.半导体RAM信息可读可写,且断电后仍能保持记忆B.半导体RAM属易失性存储器,而静态RAM的存储信息是不易失的C.静态RAM、动态RAM都属易失性存储器,前者在电源不掉时,不易失D.静态RAM不用刷新,且集成度比动态RAM高,所以计算机系统上常使用它标准答案:C2.按操作的节拍分类,输入输出接口可分为下列两类()。

A.并行接口和串行接口B.同步接口和异步接口C.程序中断输入输出接口和直接存储器存取接口D.程序控制的输入接口和程序中断输入输出接口标准答案:B3.若与非门输入为A和B,只有当A、B分别为()时,输出Y=0。

A.0,0B.0,1C.1,0D.1,1标准答案:D4.CPU不能直接访问的是()。

A.RAMB.ROMC.内存D.外存标准答案:D5.在定点运算器中,无论采用变形补码(双符号位)法,还是单符号法,都必须有(),它一般用异或门来实现。

A.溢出判断电路B.译码电路C.编码电路D.移位电路标准答案:A6.电源故障中断属于( )A.不可屏蔽中断B.控制台中断C.I/O设备中断D.可屏蔽中断标准答案:A7.中断与调用指令的主要区别在于中断是()。

A.程序安排的B.随机的C.程序请求的D.执行输入/ 输出指令标准答案:B8.在8421码表示的二—十进制数中,代码1001表示( )A.3B.6C.9D.1标准答案:C9.下面关于Cache的叙述,错误的是( )A.高速缓冲存储器简称CacheB.Cache处于主存与CPU之间C.程序访问的局部性为Cache的引入提供了理论依据D.Cache的速度远比CPU的速度慢标准答案:D10.前在各类Pentium机上广泛使用的PCI总线,其最高速度可达到每秒( )A.16MBB.32MBC.132/264MBD.320MB标准答案:C11.在2进制浮点数中,为保持真值不变,小数点向右移2位,阶码要()。

福师1009批次考试复习题已发布在导学资料栏目福师1009批次考试复习题已发布在导学资料栏目,请大家依据此内容结合教材课件认真做好课程复习,有问题欢迎大家提出,大家一起学习讨论。

福师1009考试批次《计算机原理与接口技术》考试复习题一本复习题页码标注所用教材为:微型计算机原理及应用36 郑学坚、周斌2001年6月第3版清华大学出版社如学员使用其他版本教材,请参考相关知识点一.单项选择题(每小题1分,共30分)1.80286处理器具有16MB的寻址能力,该处理器具有()条地址线。

A.16 B.20 C.24 D.362.IP指令指针寄存器是属于()。

A.通用寄存器B.控制寄存器C.变址寄存器D.段寄存器3.当进行DMA操作时,CPU必须让出( )给DMA控制器。

A.控制总线B.地址总线C.数据总线D.三总线4.已知某操作数的物理地址是2117AH,则它的段地址和偏移地址可能是( )。

A.2025:0F2A B.2108:00EA C.2000:017A D.2100:117A5.Intel 8086 I/O寻址空间为()A.1KB B.32KB C.64KB D.1MB6.存储器操作数的有效地址直接取自一个基址或变址寄存器的寻址方式属于()。

A.直接寻址B.寄存器间接寻址C.基址寻址D.变址寻址7、USB是一种()。

A. 新型的微机内部总线B. 通用的串行总线接口C. 新外设标准插头D. 通用的并行总线接口8、8255芯片有()种基本工作方式。

A. 2B. 4C. 6D. 39、在对8253进行任何操作前,都必须先向8253写入一个(),以确定8253的工作方式。

A. 计数初值B. 状态字C. 指令D. 控制字10、CPU响应中断请求和响应DMA请求的本质区别是()。

A. 响应中断时,CPU仍然仍控制总线,而响应DMA请求时,CPU要让出总线B. 中断响应靠软件实现C. 速度慢D. 控制简单11、以下对于独立编址的说法中错误的是()。

▆■■■■■■■■■■■■福建师范大学网络与继续教育学院《计算机应用基础》期末考试 A 卷姓名:专业:学号:学习中心:成绩:一、单项选择题(答案务必写在表格中,每小题 1 分,共 30 分)12345678910C C C C C C C C C C11121314151617181920D D D D D D D D D D21222324252627282930A A A A A A DB B B1、下列四类文件中,不属于多媒体文件类别的是()。

A.WAV文件B.MPEG 文件C. EXE文件D.AVI 文件2、在 Excel2010 中,B3 与 B4 单元格的值分别为“网络”+“远程教育”,要在 B5 单元格中显示“网络远程教育”,则在B5中输入的正确公式为()A.=B3+B4B.=B3,B4C. =B3&B4D. =B3:B43、固定在计算机主机箱箱体上的﹑起到连接计算机各种部件的纽带和桥梁作用的是()。

A. 总线B. CPUC.主板D.内存4、 Word 2010 具有拆分窗口的功能,要实现这一功能,应选择()选项卡。

A. 格式B.页面布局C.视图D.设计5、在 Windows7中,用户要更改声音效果,可以调整控制面板的()设置。

A. 用户帐户B.语音C.个性化D.系统6、如果将演示文稿在另外一台没有安装 PowerPoint 2010软14、在 Windows7的树型目录结构下件的电脑上播放,需要进行()。

名(包括扩展名)相同。

A. 复制 / 粘贴操作B.重新安装软件和文件 A. 不同磁盘的不同目录下 B.不C.打包操作D.新建幻灯片文件 C. 同一磁盘的不同目录下 D.同7、 FTP地址格式中哪项是必需的()。

15、对于收藏夹的功能,下列说法正A. 用户名和密码B.FTP命令端口 A. 只能收藏文本内容 B.只C.FTP 服务器或域名D.FTP路径 C. 不能收藏视频 D.收8、下面最不可能是病毒引起的现象是()。

福师《计算机原理与接口技术》(二)

第二章微型计算机组成电路

一、为何要建立地址概念

存储器单元数量巨大,有了地址概念,就能通过地址方便寻访指定单元。

二、N位地址的存储器其容量是多少?若某动态存储器芯片有行、列地址各12位,该芯片的存储单元数是多少?

容量=2N。

行12位+列12位=地址共24位,容量=224=16M。

三、什么是总线?微型机采作总线结构有何好处?

各部件之间信息的公共通道。

相对简单,成本低,具有良好的扩充性。

四、译码器有何用处?

译码器可以把数码“译成”有效的控制信号,因此译码器常用来对编了号的芯片或设备等通过对其号码的译码去识别它们而实现分别控制。

五、何谓三态?请举例说明总线为什么需要三态?

所谓三态即高电平状态、低电平状态和高阻状态。

在计算机系统中,信号的传输是通过总线进行的。

总线上往往连接有多个总线主设备,CPU、DMA或者多个处理器。

在这种系统中,每一个时刻只能有一个总线主(或控制器)占用总线,其他总线主(或控制器)输出的地址、数据、控制信号必须浮空(处于高阻状态),这样系统才能正常工作。

反之,如果信号只有两种状态,连在总线上的不同总线主输出信号状态不一致,信号相互钳制,系统便无法工作。

第1章基础知识1.1 进制变换(153.375)10=(10011001.011)2=(231.3)8=(99.6)16;(369.5)10=(101110001.1)2=(561.4)8=(171.8)16(10000000)2=(128)10=(200)8=(80)161.2 计算:① 11110000B=( 360Q )8=( F0H )16 = (240D )10 ;1111111111111111B=( 177777Q )8=( FFFFH )16 = (65535D )10② 32AH =( 1100101010)2=(1452)8 = (810)10 ;FFFEH =(1111111111111110)2=(177776)8 = (65534)101.5 真值与机器数(设系统为8 位字长)⑴.已知补码求真值(有符十进制表示)① 11110000B 真值=-16② 00110110B 真值=+54 ⑵.已知真值求机器数X=-28 [X]原=10011100 [X]补=111001001.6 下列各数为十六进制表示的8位二进制数,请说明当它们被看作是用补码表示的带符号数时,它们所表示的十进制数是什么?(1)59H (2)B2H (3)73H (4)F4H答:(1)+89 (2)-78 (3) +115 (4) -12第2章基本电路2.1 ALU是什么部件?其主要功能是什么?答:ALU是算术逻辑单元,是进行算术和逻辑运算的部件,是运算器的基本电路。

2.3 N位地址的存储器其容量是多少?若某动态存储器芯片有行、列地址各12位,该芯片的存储单元数是多少?若系统中需组成一个256K字节的RAM,选用128K×4位的芯片,需要多少片?答:容量=2N。

行12位+列12位=地址共24位,容量=224=16M。

2.4 什么是总线?微型机采作总线结构有何好处?答:各部件之间信息的公共通道。

相对简单,成本低,具有良好的扩充性。

2.7 ROM和RAM使用上有何特点?比较DRAM和SRAM在速度、容量等方面的差异?答:ROM只读存储器:断电信息不掉失,只读。

RAM随机存取存储器,停电则失去记忆能力。

SRAM:静态RAM常用双极型晶体管触发器作为记忆元件(也有用MOSFET的),只要有电源加于触发器,数据即可长期保留。

DRAM:动态RAM则用电容及MOSFET作为记忆元件。

由于电容会漏电,因而常需“刷新”,这就是要求每隔2ms充电一次,为此还须另加一刷新电源。

第3章微机基本工作原理3.1 采用流水线的微处理器为何能提高指令的执行速率?答:采用流水线的微处理是靠流水线各级的并行操作来提高执行指令的速率。

如果按照指令的执行过程将CPU流水线功能单元划分成5级,即按照从内存取指→对指令译码分析→读取内存中操作数(指令需要操作数时)→执行指令→回写执行结果(必要时再次访问存储器)这样的步骤执行指令,采用一定的技术使每个步骤执行时间大致相等,能实现5级流水,这样流水线每个时钟周期可以执行一条指令,将大大提高CPU的工作效率。

当然这样的细分是建立在硬件速度发展的基础上的,实际上,直到80486才真正实现了5级流水。

3.2 为何要在微机中引入CACHE技术?现代微型机中哪些地方使用了CACHE?什么叫命中?CACHE的作用是什么?CACHE主要靠什么使它能发挥作用的?答:由于微处理器的工作速度快速发展,使得与微处理器连接的数据部件速度滞后于微处理器,还有象内存的速度也比外存快了很多。

为减少慢速部件对快速部件性能的影响,引入CACHE。

现代微型机中主要在CPU与内存之间(如pentium中的L1/L2 CACHE)、内存与外存之间(如硬盘/光驱中的CACHE)使用了CACHE。

如CPU要读取某内存单元的数据,而该单元的数据已经在CACHE中时为命中;如CPU与内存间CACHE的作用:提高了CPU访问内存的等效速率; CACHE主要靠①未命中时内存到CACHE间的数据块传送,提高CACHE 的命中率;②命中时CPU与CACHE间的高速传送来使它能发挥作用的。

第4章 16位微处理器4.1 从功能上,8086可以分为哪两个部分?这种逻辑划分对提高CPU的执行速度有什么意义?答:从功能上看, 8086 CPU分为执行单元(EU)和总线接口单元(BIU)两部分。

BIU为EU完成全部的总线操作,根据EU的命令控制数据在CPU和存储器或I/O接口之间传送。

BIU由下面的五种功能单元组成:(1) 段寄存器(均为16位)CS:代码段寄存器,存放程序段地址;DS:数据段寄存器,存放数据段地址;ES:扩展段寄存器,存放辅助数据段地址;SS:堆栈段寄存器,存放堆栈段地址。

(2) 指令指针寄存器(16位) IP寄存器用于存放程序段的偏移量。

(3) 地址加法器(20位)地址加法器用于根据逻辑地址计算20位物理地址。

(4) 6字节的指令队列:指令队列可存放多条指令,用于指令预取。

(5) I/O控制电路实现I/O的控制逻辑,产生相应的控制信号。

执行单元EU从BIU的指令队列得到指令以后,完成对指令的译码、执行并回写结果。

当EU需要操作数时,便申请BIU 访问存储器并向BIU提供段偏移地址。

此外它还具有管理寄存器等功能。

EU由以下单元组成:(1) 通用寄存器(16位)AX:用作累加器;BX:一般用作基址寄存器;CX:常常作为计数器;DX:多用作辅助累加器AX、BX、CX和DX都是16位寄存器,可是它们都可以分别作为2个8位寄存器使用。

(2) 专用寄存器(16位)BP:基数指针寄存器;SP:堆栈指针寄存器;SI:源变址寄存器;DI:目的变址寄存器。

(3) 标志寄存器Flag(16位)。

(4) 算术逻辑单元ALU。

执行单元的控制电路EU和BIU协同工作,形成指令级的流水线。

EU总是从指令队列的队首得到指令。

BIU在EU执行指令的同时,不断从存储器顺序读取一条或多条指令,陆续将指令队列添满。

这样,EU就可以连续执行指令,实现指令级的流水作业,大大提高了CPU 的工作效率。

4.6 段地址和偏移地址为3017:000A的存储单元的物理地址是什么?如果段地址和偏移地址是3015:002A和3010:007A呢?如果在一个程序开始执行以前(CS)=0A7F0H(当十六进制数的最高位为字母,则应在其前加一个0),(IP)=2B40H,试问该程序的第一个字的物理地址是多少?答:3017:000A的存储单元物理地址是3017AH,3015:002A的存储单元物理地址是3017AH,3010:007A的存储单元的物理地址是3017AH。

该程序的第一个字的物理地址是0AAA40H。

4.9 中断类型为208的中断向量放在哪几个内存单元?如果它的中断处理程序入口地址是4030:2010,那么这些内存单元的内容是什么?答:类型号为208的中断所对应的中断向量存放在0000:0340H开始的4字节单元中,0340H 是由4×208=832(340H)得到的。

在中断向量表里,每个中断向量占4个字节单元。

其中,前两个字节存放中断处理程序入口地址的偏移量IP,低位在前,高位在后。

后2个字节存放中断处理程序入口地址的段地址CS,同样也是低位在前,高位在后。

因此0340H、0341H、0342H、 0343H这4个字节中的值分别为10H、20H、30H、40H。

4.15 保存当前栈顶地址的寄存器:(D)A.SI B.DI C.BP D.SP4.16 INT 29H中断的中断向量所在的向量表单元地址是:(D)A.0:0029H B.CS:0029H C.0:0164H D.0:00A4H4.17指出下一条将要执行的指令地址的是:(D)A.标号 B.SP C.伪指令 D.IP4.18指出指令操作结果的标志是:(D)A.IP B.SP C.ALU D.状态标志4.19逻辑段的起始地址称为:(A)A.段地址 B.代码段 C.附加段 D.标号4.20存放指令的存储区是:(B)A.堆栈 B.代码段 C.附加段 D.变量4.21进行算术和逻辑运算的单元是:(C)A.代码段 B.数据段 C.ALU D.BIU4.22 8086CPU的可屏蔽中断请求引脚信号是:(B)A.NMI B.INTR C.INTA D.LOCK4.23 CPU和主存之间的高速缓存Cache的主要作用是:(D)A.提高CPU的工作速率 B.扩大主存容量C.提高CPU访问外存的速度 D.提高CPU访问主存的等效速4.24各逻辑段的起始地址保存在( A )寄存器中。

A.段寄存器 B. 通用寄存器 C.指针寄存器 D. 数据寄存器4.25 8086CPU引脚信号:DEN#=0,DT/R#=1表示数据总路线上的数据的流向是:(A)A. CPU向其它器件B.其它器件向CPUC.总线高阻D.存储器向端口4.26 86CPU引脚信号ALE=1时的操作是:(C)A.总线收发器断B.总线收发器接收C.地址锁存器输入D. 8288工作4.27 计算机中用来存储程序、数据等信息的记忆装置是:(D)A.控制器 B. 运算器 C. CPU D.存储器4.28在计算机中,按先进后出方式工作的存储空间是:(D)A.存储器 B.RAM C.ROM D. 堆栈4.29 8086最大工作模式是设置引脚为:(D)A.NMI=1 B.INTR=1 C.MN/MX#=1 D.MN/MX#=04.30 8086CPU提供ALE信号的是因为:(C)A.地址要驱动 B.数据要驱动 C.地址与数据引脚总线复用 D.有20位地址第5章 86系列微机指令系统5.1 在实模式下,存储器中每一段最多可有64KB个字节。

如果用调试程序Debug的r命令在终端上显示出当前各寄存器的内容如下,请问①当前的栈顶(逻辑)地址?②当前的指令(逻辑)地址?若使用串指令,③问源串(逻辑)首地址?④的串(逻辑)首地址?⑤目串长度(字节)?以及条件标志OF、SF、ZF、CF的值。

C>debug-rAX=0000 BX=0000 CX=0079 DX=0000 SP=FFEE BP=0000 SI=0010 DI=0300DS=10E4 ES=10F4 SS=21F0 CS=31FF IP=0100 NV UP DI PL NZ NA PO NC答 :条件标志OF、SF、ZF、CF的值依次分别为0、0、0、0.5.7 如TABLE为数据段中5432H字单元地址的符号名,其中存放的内容为4567H,试问以下两条指令执行完后,AX寄存器的内容是什么?(1)MOV AX,TABLE(2)LEA AX,TABLE答:AX=4567HAX=5432H5.11 试编写一个程序求出双字长数的绝对值。