Oracle系统中用户权限的赋予

- 格式:docx

- 大小:24.25 KB

- 文档页数:10

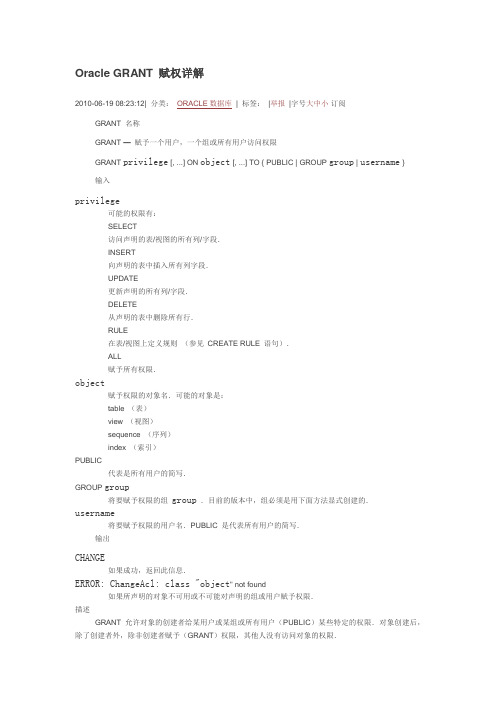

Oracle GRANT 赋权详解2010-06-19 08:23:12| 分类:ORACLE数据库| 标签:|举报|字号大中小订阅GRANT 名称GRANT —赋予一个用户,一个组或所有用户访问权限GRANT privilege [, ...] ON object [, ...] TO { PUBLIC | GROUP group | username }输入privilege可能的权限有:SELECT访问声明的表/视图的所有列/字段.INSERT向声明的表中插入所有列字段.UPDATE更新声明的所有列/字段.DELETE从声明的表中删除所有行.RULE在表/视图上定义规则(参见CREATE RULE 语句).ALL赋予所有权限.object赋予权限的对象名.可能的对象是:table (表)view (视图)sequence (序列)index (索引)PUBLIC代表是所有用户的简写.GROUP group将要赋予权限的组group.目前的版本中,组必须是用下面方法显式创建的.username将要赋予权限的用户名.PUBLIC 是代表所有用户的简写.输出CHANGE如果成功,返回此信息.ERROR: ChangeAcl: class "object" not found如果所声明的对象不可用或不可能对声明的组或用户赋予权限.描述GRANT 允许对象的创建者给某用户或某组或所有用户(PUBLIC)某些特定的权限.对象创建后,除了创建者外,除非创建者赋予(GRANT)权限,其他人没有访问对象的权限.一旦用户有某对象的权限,他就可以使用那个特权.不需要给创建者赋予(GRANT)对象的权限,创建者自动拥有对象的所有权限,包括删除它的权限.注意目前,要想在Postgres 里面只赋予几列权限,你必须创建一个包含那几列的视图(view),然后把权限赋予那几个视图。

使用psql z 命令获取关于现存对象权限的更多信息:Database = lusitania +------------------+---------------------------------------------+ | Relation | Grant/Revoke Permissions | +------------------+---------------------------------------------+ | mytable |{"=rw","miriam=arwR","group todos=rw"} | +------------------+---------------------------------------------+ Legend: uname=arwR -- privileges granted to a user group gname=arwR -- privileges granted to a GROUP =arwR -- privileges granted to PUBLIC r -- SELECT w -- UPDATE/DELETE a -- INSERT R -- RULE arwR -- ALL小技巧:目前,要创建一个GROUP (组),你将不得不手工向表pg_group 中插入数据,像:INSERT INTO pg_group VALUES ('todos');CREATE USER miriam IN GROUP todos;参考REVOKE 语句重新分配访问权限.用法给所有用户向表films 插入记录的权限:GRANT INSERT ON films TO PUBLIC;赋予用户manuel 操作视图kinds 的所有权限:GRANT ALL ON kinds TO manuel; 兼容性SQL92SQL92 GRANT 语法允许对表中的某单独列/字段设置权限,并且允许设置一权限以赋予别人相同权限.GRANT privilege [, ...] ON object [ ( column [, ...] ) ] [, ...] TO { PUBLIC | username [, ...] } [ WITH GRANT OPTION ]这些字段与 Postgres 实现是兼容的,除了下面一些例外:privilegeSQL92 允许声明附加的权限:SELECTREFERENCES允许在一个声明的表的整合约束中使用某些或全部列/字段.USAGE允许使用一个域,字符集,集合或事务.如果声明的对象不是表/视图,privilege只能声明为USAGE.object[ TABLE ] tableSQL92 允许一个附加的非函数关键字TABLE.CHARACTER SET允许使用声明的字符集.COLLATION允许使用声明的集合序列.TRANSLATION允许使用声明的字符集转换.DOMAIN允许使用声明的域.WITH GRANT OPTION允许向别人赋予同样权限.Oracle由于用户不是dba出现ORA-01536 :是因为没有表空间的操作权限可以加上:GRANT UNLIMITED TABLESPACE TO ;在Oracle10中新建了一个用户,然后编写存储过程在PL/SQL Developer中调试,提示ORA-0131: Insufficient privileges.Note: Debugging requires the DEBUG CONNECT SESSION system privilege.用管理员帐号登录后,执行grant Debug Connect Session to sky_test;命令后,再进行调试,一切OK。

oracle序列授查询权限语句

要授予用户对Oracle序列的查询权限,你可以使用以下语句:

GRANT SELECT ON <sequence_name> TO <username>;

在这个语句中,你需要将<sequence_name>替换为实际的序列名称,将<username>替换为你想要授予权限的用户名。

这条语句将允许指定用户查询指定的序列。

请确保你有足够的权限来执行GRANT 语句,通常需要具有GRANT权限的用户或者DBA角色才能执行这个操作。

除了查询权限,你还可以使用类似的语句来授予用户其他类型的权限,比如ALTER、DELETE等,具体取决于你想要授予用户的权限级别。

需要注意的是,授予权限是一项敏感的操作,应该谨慎执行,确保只有合适的用户获得合适的权限,以保护数据库的安全性和完整性。

oracle 赋truncate权限-概述说明以及解释1.引言1.1 概述概述部分的内容可以描述文章讨论的主题和背景。

在这篇文章中,我们将深入探讨Oracle数据库中truncate权限的赋予问题。

Oracle数据库作为一款领先的企业级数据库管理系统,具有强大的数据处理能力和安全性保障。

truncate权限是其中一个重要的权限,它允许用户对数据库中的表进行快速清空操作,提高数据处理效率和管理灵活性。

本文将介绍什么是Oracle数据库、truncate权限的作用以及如何赋予truncate权限。

通过详细的讨论和实践指导,我们希望读者能更好地理解truncate权限的重要性和使用方法,以提升数据库管理的效率和安全性。

json"1.2 文章结构": {"本文将首先介绍Oracle数据库的概念及其重要性,然后深入探讨truncate权限在数据库中的作用和意义。

接着,将详细讨论如何赋予truncate权限,并提供实际操作步骤和示例。

最后,通过总结文章内容,强调truncate权限在数据库管理中的重要性,并提出一些建议和展望。

"}}请编写文章1.2 文章结构部分的内容1.3 目的文章的主要目的是介绍在Oracle数据库中的truncate权限,包括其作用、赋予方法等相关内容。

通过本文的阐述,读者将能够了解truncate 权限在数据库管理中的重要性,以及如何正确地赋予这一权限。

同时,本文也旨在帮助读者更好地理解Oracle数据库的相关概念和操作,提升其在数据库管理方面的知识和技能。

通过深入探讨truncate权限,希望可以为读者提供有益的参考和指导,使其能够更加熟练地操作Oracle数据库,提高工作效率和数据库管理的水平。

2.正文2.1 什么是Oracle数据库:Oracle数据库是一种关系型数据库管理系统(RDBMS),由Oracle 公司开发和推出。

它是当今世界上最流行和广泛使用的数据库之一,被许多大型企业和组织广泛采用。

oracle 的grant role to role例子全文共四篇示例,供读者参考第一篇示例:Oracle数据库中的权限管理是非常重要的,通过合理的授权管理可以确保数据库的安全性和稳定性。

在Oracle中,可以使用grant语句来给用户或角色授予权限。

除了给用户授予权限外,还可以给角色授予权限,并且可以使用grant role to role语句将权限从一个角色授予给另一个角色。

接下来我们将介绍一些关于grant role to role的例子。

让我们创建两个角色,分别为role1和role2,然后给role1授予SELECT权限:```sqlCREATE ROLE role1;CREATE ROLE role2;现在,我们可以使用grant role to role语句将role1的SELECT 权限授予给role2:这样,role2就拥有了和role1相同的SELECT权限。

通过这种方式,可以将权限从一个角色传递给另一个角色,实现权限的继承和管理。

这在管理大型数据库系统中非常有用,可以减少权限管理的工作量,提高系统的安全性和可维护性。

可以利用role继承的特性来简化权限管理工作。

我们可以创建一个专门用于管理财务数据的角色finance_role,然后给它授予所有访问财务数据的权限。

然后再创建一个财务系统管理员的角色finance_admin_role,将finance_role授予给finance_admin_role,这样finance_admin_role就具有了所有访问财务数据的权限,而且可以管理其他财务系统管理员的权限。

下面是具体的实现步骤:-- 给finance_role授予访问财务数据的权限GRANT SELECT, INSERT, UPDATE, DELETE ON finance_table TO finance_role;-- 将finance_role授予给finance_admin_roleGRANT finance_role TO finance_admin_role;```通过这种方式,可以将权限细化到不同的角色中,将数据库对象的访问权限和管理权限分离开来,提高了系统的安全性和可管理性。

一、权限分类:系统权限:系统规定用户使用数据库的权限。

(系统权限是对用户而言)。

实体权限:某种权限用户对其它用户的表或视图的存取权限。

(是针对表或视图而言的)。

二、系统权限管理:1、系统权限分类:DBA: 拥有全部特权,是系统最高权限,只有DBA才可以创建数据库结构。

RESOURCE:拥有Resource权限的用户只可以创建实体,不可以创建数据库结构。

CONNECT:拥有Connect权限的用户只可以登录Oracle,不可以创建实体,不可以创建数据库结构。

对于普通用户:授予connect, resource权限。

对于DBA管理用户:授予connect,resource, dba权限。

2、系统权限授权命令:[系统权限只能由DBA用户授出:sys, system(最开始只能是这两个用户)]授权命令:SQL> grant connect, resource, dba to 用户名1 [,用户名2]...;[普通用户通过授权可以具有与system相同的用户权限,但永远不能达到与sys用户相同的权限,system用户的权限也可以被回收。

]例:SQL> connect system/managerSQL> Create user user50 identified by user50;SQL> grant connect, resource to user50;查询用户拥有哪里权限:SQL> select * from dba_role_privs;SQL> select * from dba_sys_privs;SQL> select * from role_sys_privs;删除用户:SQL> drop user 用户名cascade; //加上cascade则将用户连同其创建的东西全部删除3、系统权限传递:增加WITH ADMIN OPTION选项,则得到的权限可以传递。

oracle分配用户权限语句嘿,你知道吗,在 Oracle 里要给用户分配权限,那可真是一门学问呢!就好像你要给一个小伙伴分配任务一样,得搞清楚该给啥权限,不能多也不能少。

比如说,你想让某个用户能查看一些特定的数据,那就得用合适的语句来给他这个权限。

“GRANT SELECT ON table_name TOuser_name;”,看,这就是一条简单的分配读权限的语句啦。

就好像你给朋友一把钥匙,让他能打开特定的那扇门去看看里面的东西。

但要是想让用户能修改数据呢,那就得用不同的语句啦,“GRANT INSERT, UPDATE ON table_name TO user_name;”。

这就好比你不仅给了朋友钥匙,还告诉他可以在里面动点小手脚,改改东西呢。

哎呀,这可真不是随随便便就能搞对的呀!要是不小心给错了权限,那不就乱套了嘛!就像你本想让朋友帮忙打扫下客厅,结果不小心让他能随便进卧室翻东西了,那可不行呀!而且,分配权限的时候还得考虑周全,不能只看眼前。

比如说,以后这个用户的职责会不会变呀,到时候权限是不是又得重新调整呢。

这就跟你给朋友安排任务一样,一开始可能只让他做一件事,后来发现他还能做更多,或者原来的任务不需要他做了,那权限不就得跟着变嘛。

在 Oracle 中分配用户权限语句真的是非常重要的呀!这可关系到整个数据库的安全和正常运行呢。

要是权限分配得不合理,那可能会带来很多麻烦,甚至会导致数据泄露或者错误。

所以呀,我们可得认真对待,就像对待我们最珍视的宝贝一样,小心翼翼地去设置好每一个权限。

总之,Oracle 分配用户权限语句这事儿,可真是既有趣又充满挑战呢!我们得好好研究,才能把它玩转,让数据库乖乖听话呀!。

--Oracle用户、对象权限、系统权限--================================一、用户与模式用户:对数据库的访问,需要以适当用户身份通过验证,并具有相关权限来完成一系列动作SYS用户,缺省始终创建,且未被锁定,拥有数据字典及其关联的所有对象SYSTEM用户,缺省始终创建,且未被锁定,可以访问数据库内的所有对象模式(schema):是某个用户拥有所有对象的集合。

具有创建对象权限并创建了对象的用户称为拥有某个模式注意:创建数据库对象(视图,表等)的任一用户都拥有一个以该用户名称开头的模式,且被视为模式用户二、创建及修改用户条件:需要具有创建用户的权限,如sys,system,sysdba,dba role等语法:CREATEUSER userIDENTIF IED {BY passwor d | EXTERNA LLY | GLOBALL Y AS externa l name } [DEFAULT TABLESP ACE tablesp ace_na me][TEMPORA RY TABLESP ACE tablesp ace_na me][QUOTA {n {[K|M] | UNLIMIT ED } ON tablesp ace_na meQUOTA {n {[k|M] | UNLIMIT ED } ON tablesp ace_na me ... ][PASSWOR D EXPIRE][ACCOUNT { LOCK | UNLOCK}][PROFILE { profile_name| DEFAULT }]eg:CREATEUSER robinso n IDENTIF IED BY tiger;--省略了DEFAULT TABLESP ACE和TE MPORAR Y TABLESP ACE 时,则由database_pr operti es中对应的参数确定SQL>SELECTpropert y_name,propert y_valu e FROMdatabas e_prop erties WHERE propert y_name LIKE'DEFAULT%';PROPERT Y_NAME PROPERT Y_VALU E--------------------------------------------------------------------------------DEFAULT_TEMP_TABLES PACE TEMPDEFAULT_PERMA NENT_T ABLESP ACE USERSDEFAULT_TBS_T YPE SMALLFI LE更多关于表空间的请参考:Oracle表空间与数据文件1.修改用户修改用户的语法同创建用户,仅仅讲关键字c reate替换为alter,alter user可以修改除用户名之外的任一属性ALTER USER robinso n ACCOUNT LOCK;2.修改密码DBA 可以创建用户和修改密码用户本人可以使用ALTER USER 语句修改密码SQL>ALTER robinso n IDENTIF IED BY newpass word;3.删除用户:DROP USER usernam e [CASCADE]CASECAD E 连同用户创建的对象一并删除,如果该用户创建了对象,要加CASCADE删除,否则删除不掉另外,不能删除当前正在与ORAC LE服务器相连的用户。

oracle赋权语句

Oracle赋权语句是指授权给特定用户或角色以执行特定操作的

语句。

Oracle数据库具有非常强大的安全性和权限控制功能,可以

让管理员精确控制用户的操作权限,以保护数据库的安全性和完整性。

常见的Oracle赋权语句包括:

1. GRANT SELECT ON table_name TO user_name;

授权用户user_name对表table_name进行SELECT操作。

2. GRANT INSERT, UPDATE ON table_name TO user_name;

授权用户user_name对表table_name进行INSERT和UPDATE操作。

3. GRANT ALL PRIVILEGES ON table_name TO user_name;

授权用户user_name对表table_name进行所有操作。

4. GRANT role_name TO user_name;

授权用户user_name角色role_name的权限。

5. REVOKE privilege_name ON table_name FROM user_name;

从用户user_name中撤销表table_name上的权限

privilege_name。

总之,Oracle赋权语句是数据库管理员必须掌握的重要技能。

只有通过精确授权,才能确保数据库的安全性和完整性。

- 1 -。

oracle创建表空间、用户如果是在Windows系统下,请先点击“开始”,然后点“运行”,输入cmd并点击“确定”,打开命令行窗口如果是在Linux的图形窗口,请右键点击桌面并点击“打开终端”,然后输入su - oracl 做好上述准备工作以后,输入以下命令:sqlplus /nolog回车后,将出现提示符SQL>这时输入conn / as sysdba一般即可登录,如果失败的话,可以试一下用conn sys/sys用户的密码as sysdba来重试一下接下来,我们看看您当前的数据库文件一般都是放在哪里的:select name from v$datafile;windows下可能看到的结果如下:SQL> select name from v$datafile;NAME--------------------------------------------------------------------------------D:\oracle\oradata\orcl\system01.dbfD:\oracle\oradata\orcl\undotbs01.dbfD:\oracle\oradata\orcl\cwmlite01.dbfD:\oracle\oradata\orcl\drsys01.dbfD:\oracle\oradata\orcl\indx01.dbfD:\oracle\oradata\orcl\tools01.dbf说明您的数据文件是放在D:\oracle\/oradata\orcl\ 这个目录下的Linux下可能看到的结果如下:SQL> select name from v$datafile;NAME--------------------------------------------------------------------------------/oracle/oradata/orcl/system01.dbf/oracle/oradata/orcl/undotbs01.dbf/oracle/oradata/orcl/cwmlite01.dbf/oracle/oradata/orcl/drsys01.dbf/oracle/oradata/orcl/indx01.dbf/oracle/oradata/orcl/tools01.dbf说明您的数据文件是放在/oracle/oradata/orcl/ 这个目录下的好,我们可以开始创建数据库表空间了,创建数据库表空间的命令格式如下:create tablespace 表空间名datafile '对应的文件名' size 大小;举例如下:对于上述的windows情况:create tablespace wbppcs datafile 'D:\oracle\oradata\orcl\wbppcs.dbf' size 3000m;3000m指的是3000MB对于上述的Linux的情况:create tablespace wbppcs datafile '/oracle/oradata/orcl/wbppcs.dbf' size 3000m;至此,所需的表空间已建立接下来我们开始创建用户,创建用户的命令格式如下:create user 用户名identified by 密码default tablespace 用户默认使用哪一个表空间;修改用户的权限:grant 角色1,角色2 to 用户名;举例如下:create user wbppcs identified by wbppcs123 default tablespace wbppcs;给用户授权:grant dba, connect to wbppcs;=============================================================================== ==============================================================oracle创建表空间和用户授权SYS用户在CMD下以DBA身份登录:在CMD中打sqlplus/nolog //匿名登录然后再conn/as sysdba //以dba身份登录//创建临时表空间create temporary tablespace bigoa_temptempfile 'E:\oracle\product\10.2.0\oradata\orcl\bigoa_temp.dbf'size 50mautoextend onnext 50m maxsize 2048mextent management local;//创建数据表空间create tablespace bigoaloggingdatafile'E:\oracle\product\10.1.0\oradata\orcl\bigoa.dbf'size 50mautoextend onnext 50m maxsize 2048mextent management local;//查看数据表空间select tablespace_name from dba_data_files;//创建用户并指定表空间create user swoa identified by oadefault tablespace bigoatemporary tablespace temp;//给用户授予权限grant connect,resource,dba,CTXAPP,create view to swoa;以后以该用户登录,创建的任何数据库对象都属于user_temp和user_data表空间,这就不用在每创建一个对象给其指定表空间了//修改用户口令alter user user_name identified by password;撤权:revoke 权限... from 用户名;删除用户命令drop user swoa cascade;//删除表空间drop tablespace bigoa_temp including contents and datafiles cascade constraints;//including contents 删除表空间的内容,如果删除表空间之前表空间中有内容,而未加此参数,表空间删不掉//cascade constraints 同时删除tablespace中表的外键参照//数据导出注:退出到cmd命令下再运行下列命令1、将数据库TEST完全导出,用户名system密码manager,导出到D:daochu.dmp中exp pobaoa/oa@orcl file=d:/zyoa0809.dmp full=y //不用加full=y,加上的意思是连同系统表一起导出exp sjsoa/oa@orcl file=d:/sjsoa1224.dmp full=y //不用加full=y,加上的意思是连同系统表一起导出2、将数据库中system用户与sys用户的表导出exp system/manager@TEST file=d:daochu.dmp owner=(system,sys)3、将数据库中的表inner_notify notify_staff_relat导出exp aichannel/aichannel@TESTDB2 file=d:datanewsmgnt.dmp tables=(inner_notify,notify_staff_relat)exp swoa/oa@orcl file=f:/swoa11.dmp tables=(OA_CALENDAR)exp bigoa/bigoa@orcl file=f:/bigoatemp.dmp tables=(OA_CALENDAR)4、将数据库中的表table1中的字段field1以“00”开头的数据导出exp system/manager@TEST file=d:daochu.dmp tables=(table1) query="where filed1 like '00%'"//数据导入注:退出到cmd命令下再运行下列命令1、将D:daochu.dmp中的数据导入TEST数据库中imp aichannel/aichannel@HUST full=y file=d:datanewsmgnt.dmp ignore=y有的表已经存在,所以会报错,加上ignore=y就可以了imp pobaoa/oa@orcl file=f:\zyoa0916.dmp full=y ignore=yimp sjsoa/oa@orcl file=f:/bigoatemp.dmp full=y2、将d:daochu.dmp中的表table1导入imp system/manager@TEST file=d:daochu.dmp tables=(table1)select INSTANCEID,NID,TITLE,NODENAME,ASSIGNER,NODEBEGIN,initiatorname,'办理状态'As blzt from view_wf_todo where actor='%USERID%' order by nodebegin descsqlplus / as sysdba。

Oracle系统中用户权限的赋予,查看和管理.在Oracle数据库中,用户的权限分为两种(在这里我们不讨论dba或oper的权限,只考虑普通用户的权限),分别是System Privilege系统权限和User Table Privilege用户数据表权限.1.首先,创建用户,以下几条命令可以创建一个用户,前提是必须以DBA的身份登录(如果你不是DBA,不要看下去了):create user DB_USER identified by DB_USER_PW '创建用户DB_USER,密码为DB_USER_PW grant create session to DB_USER '给用户创建会话的权限grant resource to DB_USER2.当用户建立后,会自动在Oracle数据库系统中生成属于该用户的Scheme (可以理解为所有属于该用户的表,视图....等对象的集合).该用户可以将对这些对象的访问权限赋予其它的系统用户.3.该用户用sqlplus登录后,以下命令可以看到该用户的权限(该部分取自于CNOUG网站):本用户读取其他用户对象的权限:select * from user_tab_privs;本用户所拥有的系统权限:select * from user_sys_privs;ORACLE数据库用户与权限管理ORACLE是多用户系统,它允许许多用户共享系统资源。

为了保证数据库系统的安全,数据库管理系统配置了良好的安全机制。

2. 1 ORACLE数据库安全策略建立系统级的安全保证系统级特权是通过授予用户系统级的权利来实现,系统级的权利(系统特权)包括:建立表空间、建立用户、修改用户的权利、删除用户等。

系统特权可授予用户,也可以随时回收。

ORACLE系统特权有80多种。

建立对象级的安全保证对象级特权通过授予用户对数据库中特定的表、视图、序列等进行操作(查询、增、删改)的权利来实现。

建立用户级的安全保证用户级安全保障通过用户口令和角色机制(一组权利)来实现。

引入角色机制的目的是简化对用户的授权与管理。

做法是把用户按照其功能分组,为每个用户建立角色,然后把角色分配给用户,具有同样角色的用户有相同的特权。

2.2 用户管理ORACLE用户管理的内容主要包括用户的建立、修改和删除用户的建立SQL>CREATE USER jxzy>IDENTIFIED BY jxzy_password>DEFAULT TABLESPACE system>QUATA 5M ON system; //供用户使用的最大空间限额用户的修改SQL>CREATE USER jxzy>IDENTIFIED BY jxzy_pw>QUATA 10M ON system;删除用户及其所建对象SQL>DROP USER jxzy CASCADE; //同时删除其建立的实体2.3系统特权管理与控制ORACLE 提供了80多种系统特权,其中每一个系统特权允许用户执行一个或一类数据库操作。

授予系统特权SQL>GRANT CREATE USER,ALTER USER,DROP USER>TO jxzy_new>WITH ADMIN OPTION;回收系统特权SQL>REVOKE CREATE USER,ALTER USER,DROP USER>FROM jxzy_new//但没有级联回收功能显示已被授予的系统特权(某用户的系统级特权)SQL>SELECT*FROM sys.dba_sys_privs2.4 对象特权管理与控制ORACLE对象特权指用户在指定的表上进行特殊操作的权利。

这些特殊操作包括增、删、改、查看、执行(存储过程)、引用(其它表字段作为外键)、索引等。

授予对象特权SQL>GRANT SELECT,INSERT(office_num,office_name),>UPDATE(desc)ON office_organization>TO new_adminidtrator>WITH GRANT OPTION;//级联授权SQL>GRANT ALL ON office_organization>TO new_administrator回收对象特权SQL>REVOKE UPDATE ON office_orgaization>FROM new_administrator//有级联回收功能SQL>REVOKE ALL ON office_organization>FROM new_administrator显示已被授予的全部对象特权SQL>SELECT*FROM sys.dba_tab_privs2.5 角色的管理ORACLE的角色是命名的相关特权组(包括系统特权与对象特权),ORACLE用它来简化特权管理,可把它授予用户或其它角色。

ORACLE数据库系统预先定义了CONNECT 、RESOURCE、DBA、EXP_FULL_DATABASE、IMP_FULL_DATABASE五个角色。

CONNECT具有创建表、视图、序列等特权;RESOURCE具有创建过程、触发器、表、序列等特权、DBA具有全部系统特权;EXP_FULL_DATABASE、IMP_FULL_DATABASE具有卸出与装入数据库的特权。

通过查询sys.dba_sys_privs可以了解每种角色拥有的权利。

授予用户角色SQL>GRANT DBA TO new_administractor>WITH GRANT OPTION;==============================================================Oracle 的用户根据所被授予的权限分为系统权限和对象权限。

其中最高的权限是sysdba。

Sysdba具有控制Oracle一切行为的特权,诸如创建、启动、关闭、恢复数据库,使数据库归档/非归档,备份表空间等关键性的动作只能通过具有sysdba权限的用户来执行。

这些任务即使是普通DBA角色也不行。

Sysoper是一个与sysdba相似的权限,只不过比sysdba少了SYSOPER privileges WITH ADMIN OPTION,CREATE DATABASE,RECOVER DATABASE UNTIL这几个权限而已。

这两者的认证方式是相同的办法,所以下面只介绍sysdba的认证管理。

一般对sysdba的管理有两种方式:*** 作系统认证和密码文件认证。

具体选择那一种认证方式取决于:你是想在Oracle运行的机器上维护数据库,还是在一台机器上管理分布于不同机器上的所有的Oracle数据库。

若选择在本机维护数据库,则选择*** 作系统认证可能是一个简单易行的办法;若有好多数据库,想进行集中管理,则可以选择password文件认证方式。

下图比较直观的说明了这个选择权衡过程:使用*** 作系统认证方式的配置过程:1.在*** 作系统中建立一个合法帐户。

具体来说,在NT上,首先建立一个本地用户组,取名为ORA__DBA, 其中SID为该数据库实例的SID,或者建立一个ORA_DBA地组,该组不对应于任何一个单独的Oracle实例。

这样当一个NT上有好几个Oracle实例时,不用分别管理。

然后再NT上建立一个用户,并且把它归入该组中。

但是实际上这两步在Oracle8I安装过程中已经自动完成了,一般不用手动进行。

第三步:在sqlnet.ora(位于$ORACLE_HOME/NETWORK/ADMIN目录中)中,把SQLNET.AUTHENTICATION _SERVICES 设置为SQLNET.AUTHENTICATION_SERVICES= (NTS),意思为使用NT认证方式。

第四步,在INIT.ORA中,把REMOTE_LOGIN_PASSWORD设置为NONE,意思是不用password 认证方式。

完成以上步骤后,就可以在登录到NT后,直接在SQL*Plus 和SERVER MANAGER中CONNECT INTERNAL (CONNECT / AS SYSDBA)来作为超级用户登录到Oracle中,执行一些只有超级用户才能进行的*** 作。

在Unix下,情况有些不同。

毕竟这是两个完全不同的*** 作系统。

首先,在安装Oracle之前,建立一个DBA组,这一步不用说了,不然是装不上Oracle的。

一般还建立一个名为Oracle的用户,并把它加入到DBA组中。

第二步,设置REMOTE_LOGIN_PASSWORD为NONE。

在Oracle8.1以后,该参数默认为EXCLUSIVE。

一定要记得改过来。

第三步, 用该用户名登录Unix,运行SQL*Plus 或者SERVER MANAGER,输入以下命令:CONNECT INTERNAL(CONNECT / AS SYSDBA)来登录到Oracle中。

使用password文件认证的具体步骤:Oracle提供orapwd实用程序来创建password 文件,运用orapwd建立该认证方式的具体步骤如下:1.使用Orapwd实用程序来创建一个PASSWORD文件。

语法:orapwd file=文件名password=internal用户密码entried=entries.详细解释:文件名要包含完整的全路径名,如果不指定,Oracle把它默认放置$ORACLE_HOME/dbs(Unix 下)或者$ORACLE_HOME/DATABASE(NT下)下。

用户密码是用户internal的密码。

当然后来还可以再向里边加入别的超级用户。

Entries表示最大允许有的超级用户数目。

这个是一个可选的。

前两者是必须指定的。

一般会把它设置的比实际需要大一些,以免不够。

2.把INIT.ORA中REMOTE_LOGIN_PASSWORD设置为EXCLUSIVE 或SHARED.使用EXCLUSIVE 表示只有当前INSTANCE使用这个password文件。

而且允许有别的用户作为sysdba登录进系统里边,而若选择了SHARED,则表明不止一个实例使用这个密码文件,伴随着一个很强的约束:sysdba权限只能授予sys和internal这两个用户名。

(其实internal不是一个实际用户,而只是sys作为sysdba登录时的一个别名。

)同时还要记得把sqlnet.ora文件中SQLNET.AUTHENTICATION _SERVICES设置为NONE。

一般在Unix下它是默认设置。