入侵检测系统论文

- 格式:doc

- 大小:35.00 KB

- 文档页数:7

基于主动响应的入侵检测系统的分析与设计的开题报告一、选题背景随着互联网的发展和普及,计算机系统的安全问题也变得越来越重要。

尽管现有的防火墙、入侵检测系统等安全措施可以帮助保护计算机系统的安全,但仍然存在不少入侵事件。

因此,入侵检测系统的研究和应用成为重要的研究领域。

入侵检测系统是一种监测计算机网络行为的技术,用于检测和响应计算机系统中的入侵事件。

入侵检测系统可以分为被动响应和主动响应两种。

被动响应即只是对系统的被动监测和记录,而主动响应则能采取一些措施进行主动响应后续处理。

在实际应用中,通过主动响应可以及时阻止入侵行为或使其造成的损害降到最小程度。

本课题拟研究基于主动响应的入侵检测系统,以提高计算机系统的安全性和稳定性。

二、研究内容1. 入侵检测系统相关技术的介绍,包括入侵检测的基本原理、入侵行为的分类以及入侵检测系统的分类、技术等方面的内容。

2. 基于主动响应入侵检测系统的设计与实现,主要包括系统的需求分析、功能设计、系统架构、算法实现等方面的设计和实现。

3. 实验仿真与测试。

通过现有的入侵行为数据集进行仿真实验,并对系统响应评估和性能测试。

4. 结论分析。

在实验测试完成后,分析实验结果,评估系统的性能和系统优化空间,以及未来研究方向。

三、研究意义主动响应入侵检测系统是目前入侵检测技术的研究热点,该系统可以及时发现入侵行为及时响应以降低计算机系统受到破坏的可能性。

该研究内容的探究能够有效在计算机系统安全保护方面进行割此探索,提升计算机系统的安全水平和稳定性。

四、研究方法1. 文献研究法:通过查阅计算机和网络安全方面的相关文章,对入侵检测系统的原理、算法和技术等相关内容进行充分的调研和研究。

2. 系统分析法:通过对计算机系统中需要保护的资源、威胁模型进行分析,确定基于主动响应的入侵检测系统的功能需求和系统架构。

3. 算法实现法:实现入侵行为的检测算法,使用主动的方法对检测到的入侵行为进行响应处理,并对系统进行优化。

dos与ddos攻击与防范措施⼤学本科毕业论⽂毕业设计(论⽂)题⽬:Dos与DDos攻击与防范措施论⽂题⽬:Dos与DDos攻击与防范措施摘要::通过专业防⽕墙+⼊侵检测系统,建⽴⽹络级的检测和防范屏障。

在企业⽹内部通过加强安全教育,提⾼安全意识,结合简单易⾏的检测⽅法,安装杀毒软件和最新系统补丁,能有效地将DoS和DDoS攻击造成的损失降到最⼩。

关键词::DoS;DDoS;攻击;防范毕业设计(论⽂)原创性声明和使⽤授权说明原创性声明本⼈郑重承诺:所呈交的毕业设计(论⽂),是我个⼈在指导教师的指导下进⾏的研究⼯作及取得的成果。

尽我所知,除⽂中特别加以标注和致谢的地⽅外,不包含其他⼈或组织已经发表或公布过的研究成果,也不包含我为获得及其它教育机构的学位或学历⽽使⽤过的材料。

对本研究提供过帮助和做出过贡献的个⼈或集体,均已在⽂中作了明确的说明并表⽰了谢意。

作者签名:⽇期:指导教师签名:⽇期:使⽤授权说明本⼈完全了解⼤学关于收集、保存、使⽤毕业设计(论⽂)的规定,即:按照学校要求提交毕业设计(论⽂)的印刷本和电⼦版本;学校有权保存毕业设计(论⽂)的印刷本和电⼦版,并提供⽬录检索与阅览服务;学校可以采⽤影印、缩印、数字化或其它复制⼿段保存论⽂;在不以赢利为⽬的前提下,学校可以公布论⽂的部分或全部内容。

作者签名:⽇期:学位论⽂原创性声明本⼈郑重声明:所呈交的论⽂是本⼈在导师的指导下独⽴进⾏研究所取得的研究成果。

除了⽂中特别加以标注引⽤的内容外,本论⽂不包含任何其他个⼈或集体已经发表或撰写的成果作品。

对本⽂的研究做出重要贡献的个⼈和集体,均已在⽂中以明确⽅式标明。

本⼈完全意识到本声明的法律后果由本⼈承担。

作者签名:⽇期:年⽉⽇学位论⽂版权使⽤授权书本学位论⽂作者完全了解学校有关保留、使⽤学位论⽂的规定,同意学校保留并向国家有关部门或机构送交论⽂的复印件和电⼦版,允许论⽂被查阅和借阅。

本⼈授权⼤学可以将本学位论⽂的全部或部分内容编⼊有关数据库进⾏检索,可以采⽤影印、缩印或扫描等复制⼿段保存和汇编本学位论⽂。

基于日志分析的网络入侵检测系统研究的开题报告一、研究背景随着网络安全问题日益成为全球性的焦点话题,针对网络攻击的防御需求也日益增长。

为提高网络安全,盲目增加网络防护系统、加强安全审计和监控等手段已成为网络安全领域的研究热点。

其中,网络入侵检测系统是一种重要的防御措施,通过监控并识别网络中的非法访问、数据窃取、拒绝服务攻击等安全威胁行为,及时向管理员发出警报或采取相应措施,以保障网络安全。

目前,网络入侵检测系统主要有基于检测规则的传统检测方法和基于机器学习的智能检测方法两种。

传统方法对已知的攻击行为可以有较好的识别效果,但难以应对新型的攻击手段;而智能检测方法具有较好的扩展性,可以对未知的攻击也有部分识别能力,但其准确率和性能等方面都需要进一步优化。

针对以上问题,本研究将基于日志分析技术,设计和实现一种高效、准确、可扩展的网络入侵检测系统,以更好地保障网络安全。

二、研究内容本研究的主要内容包括以下几个方面:1. 研究网络入侵检测系统原理和算法,了解传统检测方法和智能检测方法的工作原理与特点,掌握网络入侵检测系统的基本模块、网络协议和攻击手法等知识。

2. 分析日志数据相关技术,在网络入侵检测系统中的作用,并针对不同的日志类型、日志格式进行分类、归类和统计分析。

3. 设计和实现网络入侵检测系统,包括数据的采集、预处理、特征提取和分类识别等功能,采用大数据技术和机器学习算法来实现网络攻击的自动识别和预警。

4. 对比分析不同算法和模型在网络入侵检测系统中的性能和准确率,并实现算法优化和性能提升等工作。

三、研究意义本研究的意义在于:1. 提高网络安全的防御能力,及时识别网络攻击行为,保护用户数据和网络资产安全。

2. 探索日志分析技术在网络入侵检测系统中的应用,对日志数据的归类和统计分析等方面进行深入研究,提升网络入侵检测系统的智能化水平和扩展性。

3. 建立一个实用性强、性能高、适用范围广的网络入侵检测系统,为企业和机构的网络安全保障提供技术支持和保障。

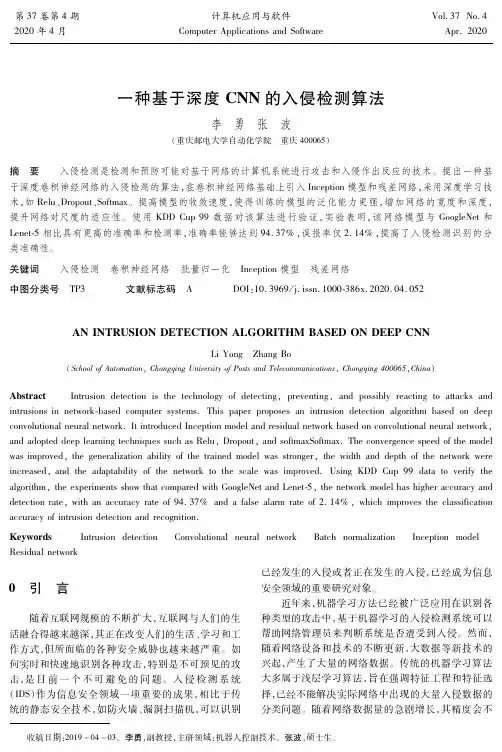

Advances in Applied Mathematics 应用数学进展, 2023, 12(6), 2736-2748 Published Online June 2023 in Hans. https:///journal/aam https:///10.12677/aam.2023.126274基于深度学习的入侵检测数据分类研究金 颖1,21成都信息工程大学网络空间安全学院,四川 成都2成都信息工程大学先进密码技术与系统安全四川省重点实验室,四川 成都收稿日期:2023年5月13日;录用日期:2023年6月7日;发布日期:2023年6月15日摘要针对由于入侵检测数据集中数据类别不平衡,而导致的检测分类准确率低的问题,设计一种基于生成对抗网络(GAN)和深度森林结合的入侵检测模型。

首先,基于生成对抗网络独有的对抗思想,通过原数据类的分类结果,筛选出需要生成的类别,生成数据集中缺少的数据,缓解数据集不平衡的问题;然后,针对网络流量特征复杂与深度森林模型数据处理成本高的矛盾,设计了基于主成分分析和线性判别算法结合的特征提取方法,解决了深度森林模型中的数据计算冗余问题,提高了数据传递与处理能力。

实验结果证明,所提方法的分类检测精度达到了96%,其中少数类数据的检测精度比没有平衡前提高了30%。

关键词生成对抗网络,入侵检测,不均衡数据分类,深度森林,特征提取Research on Intrusion Detection Data Classification Based on Deep LearningYing Jin 1,21School of Cybersecurity, Chengdu University of Information Technology, Chengdu Sichuan2Advanced Cryptography and System Security Key Laboratory of Sichuan Province, Chengdu University of Information Technology, Chengdu SichuanReceived: May 13th , 2023; accepted: Jun. 7th , 2023; published: Jun. 15th , 2023AbstractAiming at the problem of low detection and classification accuracy due to the imbalance of data categories in the intrusion detection dataset, an intrusion detection model based on the combina-tion of generative adversarial networks (GAN) and deep forest is designed. .First of all, based on金颖the adversarial characteristics of generated adversarial networks, the classes that need to be gen-erated are screened out through the classification results of the original data and the missing data in the dataset is generated to alleviate the problem of dataset imbalance. Then, aiming at the con-tradiction between the complex network traffic characteristics and the high data processing cost of the deep forest model, a feature extraction method based on the combination of principal com-ponent analysis and linear discriminant analysis is designed. It solves the data calculation redun-dancy problem in the deep forest model and improves the data transmission and processing capa-bilities. The experimental results show that the classification detection accuracy of the proposed method reaches 96%, and the detection accuracy of the minority class data is 30% higher than that without balance.KeywordsGenerative Adversarial Network (GAN), Intrusion Detection, Imbalanced Data Classification, Deep Forest, Feature ExtractionThis work is licensed under the Creative Commons Attribution International License (CC BY 4.0)./licenses/by/4.0/1. 引言入侵检测系统可以对外来的数据信息进行分类,通过分析数据的特征,对照数据库进行检测,有助于保护计算机,避免一些潜在的威胁[1]。

桂林山水职业学院计算机网络专业毕业设计题目: Flash动画设计及制作班级:11级计算机网络学生:张岚学号:110102101指导教师:曹德龙2013年12月24日目录1 入检测技术发展历史 (4)1.1 什么是入侵检测技术 (4)1.2 入侵检测应用场景 (6)2 入侵检测技术在维护计算机网络安全中的使用 (9)2.1 基于网络的入侵检测 (9)2.2 关于主机的入侵检测 (10)3 入侵检测技术存在问题 (10)4 总结 (11)参考文献 (12)IDS技术在网络安全中的应用摘要目前,互联网安全面临严峻的形势。

因特网上频繁发生的大规模网络入侵和计算机病毒泛滥等事多政府部门、商业和教育机构等都受到了不同程度的侵害,甚至造成了极大的经济损失。

随着互联网技术的不断发展,网络安全问题日益突出。

网络入侵行为经常发生,网络攻击的方式也呈现出多样性和隐蔽性的特征。

很多组织致力于提出更多更强大的主动策略和方案来增强网络的安全性,其中一个有效的解决途径就是入侵检测系统IDS(Intrusion Detection Systems),本文阐述了IDS的发展历程和它的缺陷,以及其在现网中的应用情况。

关键词:网络安全、网络攻击、黑客、IDSCurrently, Internet security is facing a grim situation. Large-scale network intrusions and computer viruses on the Internet frequent flooding and other things and more government departments, business and educational institutions are all subject to varying degrees of abuse, and even caused great economic losses. With the continuous development of Internet technology, network security issues become increasingly prominent. Network intrusion occurs frequently, the way cyber attacks also showing the diversity and hidden features. Many organizations committed to put forward more robust proactive strategies and programs to enhance the security of the network, which is an effective way to solve the intrusion detection system IDS (Intrusion Detection Systems), this paper describes the development process of IDS and its flaws, as well as its application in the current network.Keywords: network security, network attacks, hackers, IDS1 入检测技术发展历史1.1 什么是入侵检测技术说到网络安全防护,最常用的设备是防火墙。

网络安全论文1500字网络安全论文(1500字)随着信息技术的飞速发展和互联网的广泛应用,网络安全问题越来越受到人们的关注。

本论文将从网络攻击类型、网络安全威胁以及网络安全措施等方面对网络安全问题进行探讨。

首先,网络攻击类型是网络安全问题的重要方面。

网络攻击类型主要包括计算机病毒、恶意软件、网络钓鱼、DoS攻击等。

计算机病毒是指一种恶意软件,可以在用户不知情的情况下通过电子邮件、可移动设备等方式传播,并破坏计算机系统。

恶意软件包括木马、蠕虫、后门等,它们通过植入恶意代码、窃取用户信息等方式对用户进行攻击。

网络钓鱼是指通过伪装成合法机构或个人的方式,诱骗用户提供个人敏感信息,包括银行账号、密码等。

DoS攻击是指通过向目标系统发送大量的数据请求,使其无法正常运行。

其次,网络安全威胁是网络安全问题的根源。

网络安全威胁主要来自于黑客攻击、网络犯罪、信息泄露等。

黑客攻击是指通过渗透目标系统,获取非法权限并破坏系统的安全性。

网络犯罪是指利用计算机和网络进行非法活动,包括网络诈骗、网络盗窃等。

信息泄露是指未经授权地获取和传播他人的个人敏感信息,对个人隐私造成侵害。

最后,网络安全措施是解决网络安全问题的关键。

网络安全措施包括加密技术、防火墙、入侵检测系统等。

加密技术是一种将数据转化为密文的技术,可以在传输过程中保护数据的安全性。

防火墙是一种网络安全设备,可以监控传输数据并拦截潜在的攻击。

入侵检测系统是一种用于检测和预防未经授权的入侵的软件或硬件设备。

综上所述,网络安全问题已经成为互联网时代的重要议题。

通过了解网络攻击类型、网络安全威胁以及网络安全措施等方面,我们可以更好地认识网络安全问题,并采取相应的措施保护个人和组织的网络安全。

网络安全论文(700字)随着互联网的快速发展,网络安全已经成为人们关注的重大问题。

本文将从网络攻击类型、网络安全威胁以及网络安全措施等方面来探讨网络安全问题。

网络攻击类型是网络安全问题的重要组成部分。

网络安全论文2800字篇一互联网的飞速发展给人们的生产生活带来了巨大变化,然而网络安全技术作为一个独特的领域越来越受到全球网络建设者及使用者的关注,本文主要就网络中经常受到的网络攻击及预防措施进行论述。

一、常见的网络攻击(一)入侵系统攻击。

此类攻击如果成功,将使你的系统上的资源被对方一览无遗,对方可以直接控制你的机器,可任意修改或盗取被控机器中的各种信息。

(二)欺骗类攻击。

网络协议本身的一些缺陷可以被利用,使黑客可以对网络进行攻击,主要方式有:ip欺骗;arp欺骗;dns欺骗;web欺骗;电子邮件欺骗;源路由欺骗;地址欺骗等。

(三)利用病毒攻击。

病毒是黑客实施网络攻击的有效手段之一,它具有传染性、隐蔽性、寄生性、繁殖性、潜伏性、针对性、衍生性、不可预见性和破坏性等特性,而且在网络中其危害更加可怕,目前可通过网络进行传播的病毒已有数万种,可通过注入技术进行破坏和攻击。

(四)木马程序攻击。

特洛伊木马是一种直接由一个黑客,或是通过一个不令人起疑的用户秘密安装到目标系统的程序。

一旦安装成功并取得管理员权限,安装此程序的人就可以直接远程控制目标系统。

(五)网络侦听。

网络侦听为主机工作模式,主机能接受到本网段在同一条物理通道上传输的所有信息。

只要使用网络监听工具,就可以轻易地截取所在网段的所有用户口令和账号等有用的信息资料。

(六)对防火墙的攻击。

防火墙也是由软件和硬件组成的,在设计和实现上都不可避免地存在着缺陷,对防火墙的攻击方法也是多种多样的,如探测攻击技术、认证的攻击技术等。

二、防御措施主要有以下几种(一)防火墙。

防火墙是建立在被保护网络与不可信网络之间的一道安全屏障,用于保护企业内部网络和资源。

它在内部和外部两个网络之间建立一个安全控制点,对进、出内部网络的服务和访问进行控制和审计。

根据防火墙所采用的技术不同,我们可以将它分为四种基本类型:包过滤型、网络地址转换――nat、代理型和监测型。

1、包过滤型。

校园网络安全系统设计与实现毕业设计论文标题:基于校园网络的安全系统设计与实现摘要:随着互联网的发展,校园网络的用户量不断增加,网络安全问题日益突出。

本论文基于校园网络的特点,设计和实现了一套校园网络安全系统,旨在提高校园网络的安全性和可靠性。

该系统由防火墙、入侵检测系统、安全数据管理系统等组成,能够有效检测和阻止恶意攻击、非法访问和数据泄露等潜在威胁。

通过系统的实践应用,结果显示该系统能够满足校园网络的安全需求,并对提高校园网络的安全性具有重要意义和实际应用价值。

关键词:校园网络安全系统;防火墙;入侵检测系统;安全数据管理系统。

一、引言随着互联网的普及,校园网络已成为大多数高校的标配,但与此同时,网络安全问题也日益突出。

校园网络安全问题不仅仅涉及到校园网络的稳定性和可靠性,还关乎到学生和教职员工的个人信息安全以及校园网的各项服务能力。

因此,在校园网络环境中建立一个安全、稳定的网络系统至关重要。

二、校园网络安全系统架构设计1.防火墙:防火墙作为网络安全的第一道防线,负责过滤和监控所有进出校园网络的流量。

通过设置访问策略、端口过滤等方式,防火墙可以有效阻止未经授权的访问和恶意攻击。

2.入侵检测系统(IDS):入侵检测系统能够对校园网络进行实时监测,检测网络中各种攻击行为,并及时报警。

IDS可以基于规则检测,也可以基于异常检测。

通过实时检测和分析网络流量,IDS能够发现并拦截潜在的安全威胁。

3.安全数据管理系统(SDMS):SDMS负责校园网络的日志记录和数据分析。

它可以对网络流量进行监控,并将关键数据进行存储和分析。

SDMS可以帮助管理员分析网络安全事件,并及时采取相应措施。

三、校园网络安全系统实施方案1.网络风险评估:通过对校园网络进行风险评估,确定潜在的网络安全风险,为系统的实施提供参考依据。

2.系统设计:根据校园网络的实际情况和需求,进行安全系统的架构设计。

确定防火墙、IDS和SDMS的具体配置和功能。

课题名称: 基于非线性动态理论的无线传感器网络的数据流安全与入侵检测研究 申 请 人: 何迪 依托单位: 上海交通大学

3.1、课题简介(简要说明课题的目的意义、主要研究内容、预期目标等,字数要求1000字以内) 随着无线通信技术、传感器技术和网络技术的飞速发展,无线传感器网络的研究正在国内外如火如荼地展开。而其中的数据流安全与入侵检测(Intrusion Detection)问题显得日益重要。入侵检测系统(IDS,Intrusion Detection System)作为一种重要的安全部件,是网络与信息安全防护体系的重要组成部分,也将是无线传感器网络安全机制的重要补充。自上世纪八十年代被提出以来,入侵检测系统在近20多年间得到了很快的发展。特别是近几年,由于计算机网络非法入侵的不断增多,网络与信息安全问题变得越来越突出。入侵检测系统作为一种主动防御技术,越来越受到人们的关注。 入侵检测系统首先通过在无线传感器网络或系统中的若干关键节点收集信息并对收集到的信息进行分析,判断网络或系统中是否有违反安全策略的行为和被攻击的迹象,然后根据分析结果采取决策并作出适当的响应。误用检测(Misuse Detection)和异常检测(Anomaly Detection)是无线传感器网络入侵检测系统最常使用的两种基本分析方法。 在该课题中,我们将主要研究以下主要内容: (1) 无线传感器网络数据流量的内部非线性结构与非线性特性,特别是网络在遭受异常入侵时其动态变化的原理,以及对原正常网络模型将产生的各种影响。 (2) 研究与探讨无线传感器网络流量的随机共振与混沌随机共振特性,以及基于该随机共振特性的无线传感器网络数据流安全机制与入侵检测算法。 (3) 建立一种或多种基于神经网络模型和支持向量机模型的无线传感器网络动态流量预测模型与相应的动态入侵检测分类算法。 本课题的预期目标包括以下方面: (1) 得到合理的混沌同步无线传感器网络入侵检测模型及算法,在通过实际数据检验的基础上完成计算机模拟分析软件。 (2) 找到合适的随机共振模型,得到有效的随机共振无线传感器网络入侵检测算法,在通过实际数据检验的基础上完成计算机模拟分析软件。 (3) 建立可靠的神经网络流量预测模型,以及基于支持向量机的网络入侵分类机制,完成计算机模拟软件。 (4) 在国内外高水平期刊和会议上发表学术论文6~10篇,申请国内外专利2~3项。 (5) 依托本课题的研究,培养博士生与硕士生5~8名。 3.2、课题主要研究技术的国内外发展现状与趋势,课题主要研究技术国内外专利申请和授权情况 目前看来,针对无线传感器网络的入侵检测系统研究还存在许多问题亟待解决,对入

入侵检测系统论文

1.引言

随着互联网技术的高速发展,计算机网络的结构变的越来越复

杂,计算机的工作模式由传统的以单机为主的模式向基于网络的分布

式模式转化,而由此引发的网络入侵的风险性也随之大大增加,网络

安全与信息安全问题成为人们高度重视的问题。每年全球因计算机网

络的安全问题而造成的经济损失高达数百亿美元,且这个数字正在不

断增加。传统的加密和防火墙技术等被动防范技术已经不能完全满足

现今的安全需要,想要保证网络信息和网络秩序的安全,就必须要更

强有力和更完善的安全保护技术。近年来,入侵检测技术以其强有力

的安全保护功能进入了人们的视野,也在研究领域形成了热点。

入侵检测技术是近年来飞速发展起来的一种动态的集监控、预防

和抵御系统入侵行为为一体的新型安全机制。作为传统安全机制的补

充,入侵检测技术不再是被动的对入侵行为进行识别和防护,而是能

够提出预警并实行相应反应动作。

入侵检测系统(IDS,Intrusion Detection System)可以识别针对计

算机系统和网络系统,或更广泛意义上的信息系统的非法攻击,包括

检测外界非法入侵者的恶意攻击或试探,以及内部合法用户的超越使

用权限的非法行动。通常来说入侵检测是对计算机和网络资源上的恶

意使用行为进行识别和相应处理的过程,具有智能监控、实时探测、

动态响应、易于配置等特点。

2.入侵检测技术

2.1 异常检测

异常检测分为静态异常检测和动态异常检测两种,静态异常检测

在检测前保留一份系统静态部分的特征表示或者备份,在检测中,若

发现系统的静态部分与以前保存的特征或备份之间出现了偏差,则表

明系统受到了攻击或出现了故障。动态异常检测所针对的是行为,在

检测前需要建立活动简档文件描述系统和用户的正常行为,在检测

中,若发现当前行为和活动简档文件中的正常行为之间出现了超出预

定标准的差别,则表明系统受到了入侵。

目前使用的异常检测方法有很多种,其中有代表性的主要由以下

2种。

(1).基于特征选择的异常检测方法

基于特征选择的异常检测方法,是从一组特征值中选择能够检测

出入侵行为的特征值,构成相应的入侵特征库,用以预测入侵行为。

其关键是能否针对具体的入侵类型选择到合适的特征值,因此理想的

入侵检测特征库,需要能够进行动态的判断。

(2).基于机器学习的异常检测方法

基于机器学习的异常检测方法,是通过机器学习实现入侵检

测,主要方法有监督学习、归纳学习、类比学习等。

2.2误用检测

误用检测主要用来检测己知的攻击类型,判别用户行为特征是否

与攻击特征库中的攻击特征匹配。系统建立在各种已知网络入侵方法

和系统缺陷知识的基础之上。这种方法由于依据具体特征库进行判断,

所以检测准确度很高。主要缺陷在于只能检测已知的攻击模式,当出

现针对新漏洞的攻击手段或针对旧漏洞的新攻击方式时,需要由人工

或者其它机器学习系统得出新攻击的特征模式,添加到攻击特征库中,

才能使系统具备检测新的攻击手段的能力。

误用检测常用的方法主要有:

(1)专家系统

专家系统是基于知识的检测中应用最多的一种方法,它包含一系

列描述攻击行为的规则(Rules),当审计数据事件被转换为可能被专

家系统理解的包含特定警告程度信息的事实(Facts)后,专家系统应

用一个推理机(InferenceEngine)在事实和规则的基础上推理出最后

结论。

(2)状态转移

状态转移方法采用优化的模式匹配来处理误用检测问题。这种方

法采用系统状态和状态转移的表达式来描述已知的攻击模式。由于处

理速度的优势和系统的灵活性,状态转移法已成为当今最具竞争力的

入侵检测模型之一。状态转移分析是针对事件序

列的分析,所以不善于分析过分复杂的事件,而且不能检测与系统状

态无关的入侵。

(3)模型推理

模型推理是指结合攻击脚本推理出是否出现了入侵行为,其中有

关攻击者行为的知识被描述为:攻击者目的,攻击者达到此目的的可

能行为步骤,以及对系统的特殊使用等。根据这些知识建立攻击脚本

库。检测时先将这些攻击脚本的子集看作系统正面临的攻击。然后通

过一个称为预测器的程序模块根据当前行为模式,产生下一个需要验

证的攻击脚本子集,并将它传给决策器,决策器根据这些假设的攻击

行为在审计记录中的可能出现方式,将它们翻译成与特定系统匹配的

审计记录格式,然后在审计记录中寻找相应信息来确认或否认这些攻

击。

3.入侵检测系统的发展方向

在入侵检测技术发展的同时,入侵技术也在更新,攻击者将试图

绕过入侵检测系统(IDS)或攻击IDS系统。交换技术的发展以及通

过加密信道的数据通信使通过共享网段侦听的网络数据采集方法显

得不足,而大通信量对数据分析也提出了新的要求。入侵技术的发展

与演化主要反映在下列几个方面:

(1)入侵的综合化与复杂化。入侵的手段有多种,入侵者往往

采取一种攻击手段。由于网络防范技术的多重化,攻击的难度增加,

使得入侵者在实施入侵或攻击时往往同时采取多种入侵的手段,以保

证入侵的成功几率,并可在攻击实施的初期掩盖攻击或入侵的真实目

的。

(2)入侵主体对象的间接化,即实施入侵与攻击的主体的隐蔽

化。通过一定的技术,可掩盖攻击主体的源地址及主机位置。即使用

了隐蔽技术后,对于被攻击对象攻击的主体是无法直接确定的。

(3)入侵的规模扩大。对于网络的入侵与攻击,在其初期往往

是针对于某公司或一个网站,其攻击的目的可能为某些网络技术爱好

者的猎奇行为,也不排除商业的盗窃与破坏行为。由于战争对电子技

术与网络技术的依赖性越来越大,随之产生、发展、逐步升级到电子

战与信息战。对于信息战,无论其规模与技术都与一般意义上的计算

机网络的入侵与攻击都不可相提并论。信息战的成败与国家主干通信

网络的安全是与任何主权国家领土安全一样的国家安全。

(4)入侵技术的分布化。以往常用的入侵与攻击行为往往由单

机执行。由于防范技术的发展使得此类行为不能奏效。所谓的分布式

拒绝服务(DDoS)在很短时间内可造成被攻击主机的瘫痪。且此类分

布式攻击的单机信息模式与正常通信无差异,所以往往在攻击发动的

初期不易被确认。分布式攻击是近期最常用的攻击手段。

(5)攻击对象的转移。入侵与攻击常以网络为侵犯的主体,但

近期来的攻击行为却发生了策略性的改变,由攻击网络改为攻击网络

的防护系统,且有愈演愈烈的趋势。现已有专门针对IDS作攻击的报

道。攻击者详细地分析了IDS的审计方式、特征描述、通信模式找出

IDS的弱点,然后加以攻击。

今后的入侵检测技术大致可朝下述几个方向发展。

(1)分布式入侵检测:传统的IDS局限于单一的主机或网络架

构,对异构系统及大规模的网络检测明显不足,不同的IDS系统之间

不能协同工作。为解决这一问题,需要发展分布式入侵检测技术与通

用入侵检测架构。第一层含义,即针对分布式网络攻击的检测方法;

第二层含义即使用分布式的方法来检测分布式的攻击,其中的关键技

术为检测信息的协同处理与入侵攻击的全局信息的提取。

(2)智能化入侵检测:即使用智能化的方法与手段来进行入侵

检测。所谓的智能化方法,现阶段常用的有神经网络、遗传算法、模

糊技术、免疫原理等方法,这些方法常用于入侵特征的辨识与泛化。

利用专家系统的思想来构建入侵检测系统也是常用的方法之一。特别

是具有自学习能力的专家系统,实现了知识库的不断更新与扩展,使

设计的入侵检测系统的防范能力不断增强,应具有更广泛的应用前

景。应用智能体的概念来进行入侵检测的尝试也已有报道。较为一致

的解决方案应为高效常规意义下的入侵检测系统与具有智能检测功

能的检测软件或模块的结合使用。目前尽管已经有智能体、神经网络

与遗传算法在入侵检测领域应用研究,但这只是一些尝试性的研究工

作,仍需对智能化的IDS加以进一步的研究以解决其自学习与自适应

能力。

(3)应用层入侵检测:许多入侵的语义只有在应用层才能理解,

而目前的IDS仅能检测如Web之类的通用协议,而不能处理如Lotus

Notes、数据库系统等其他的应用系统。

(4)高速网络的入侵检测:在IDS中,截获网络的每一个数据

包,并分析、匹配其中是否具有某种攻击的特征需要花费大量的时间

和系统资源,因此大部分现有的IDS只有几十兆的检测速度,随着百

兆、甚至千兆网络的大量应用,需要研究高速网络的入侵检测。

(5)入侵检测系统的标准化:在大型网络中,网络的不同部分

可能使用了多种入侵检测系统,甚至还有防火墙、漏洞扫描等其他类

别的安全设备,这些入侵检测系统之间以及IDS和其他安全组件之间

如何交换信息,共同协作来发现攻击、作出响应并阻止攻击是关系整

个系统安全性的重要因素。例如,漏洞扫描程序例行的试探攻击就不

应该触发IDS的报警;而利用伪造的源地址进行攻击,就可能联动防

火墙关闭服务从而导致拒绝服务,这也是互动系统需要考虑的问题。

可以建立新的检测模型,使不同的IDS产品可以协同工作。

4.总结

本文对入侵检测系统的主要发展过程进行了综述和研究,对其使

用的技术以及面临的主要问题和今后的发展趋势进行了探讨。随着计

算机网络的快速发展,入侵进侧系统也面临着许多新的问题,例如高

效识别算法、协同入侵检测体系、入侵实时响应、数据关联分析等,

这也是入侵检测系统未来的发展方向。