“公开密钥密码体制”的含义是

- 格式:docx

- 大小:33.72 KB

- 文档页数:1

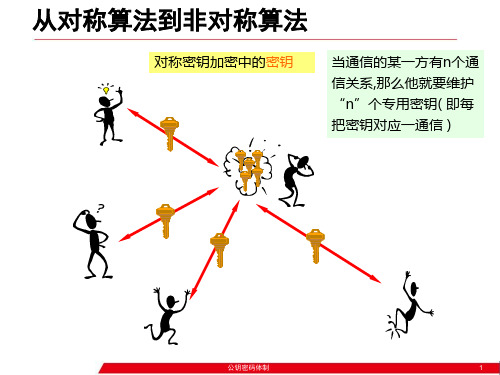

第三章公钥密码技术第三章 公钥密码技术11.公钥密码概述2.公钥密码学的理论基础3.公钥密码算法4.密钥交换5.公钥密码算法的应用公钥密码体制的发现是密码学发展史上的一次革命–替代和置换vs 单向陷门函数–单钥vs 双钥–保密通信vs 保密通信、密钥分配、数字签名和认证动机–密钥分配问题–数字签名问题起源-1976年,W. Diffie和M. E. Hellman发表论文“New Directions in Cryptography”非对称–公钥:公开–私钥:保密功能–保密通信、密钥分配、数字签名和认证公钥可以公开传播;运算速度较慢公钥密码体制的基本思想两个密钥中任何一个都可以用作加密,而另一个用作解密已知公钥计算私钥计算困难,已知私钥计算公钥相对容易 已知公钥和密文,私钥未知情况下计算明文困难公钥密码的一般过程 系统初始化阶段公钥密码的一般过程(Cont.) 保密通信阶段1.公钥密码概述2.公钥密码学的理论基础3.公钥密码算法4.密钥交换5.公钥密码算法的应用第三章 公钥密码技术2计算复杂度与公钥密码计算复杂度-时间复杂度-空间复杂度P问题和NP完全问题-P类问题:多项式时间可判定-NP类问题:非确定性程序在多项式时间内判定 密码与计算复杂度的关系-一些NP完全问题可作为密码设计的基础单向陷门函数一个单向陷门函数()f X 要满足下面的条件:它将一个定义域映射到一个值域,使得每一个函数值都有一个唯一的原象;同时,函数值计算很容易而逆计算是困难的,但是如果知道某个陷门t 后,逆计算是容易的。

即 ()Y f X = 容易1()X f Y −= 困难知道陷门t 后,1()t X f Y −= 容易单向陷门函数的数学问题 分解整数问题-大整数的素分解问题:RSA离散对数问题-有限域上的离散对数问题:ElGamal-椭圆曲线上的离散对数问题:ECC 背包问题1.公钥密码概述2.公钥密码学的理论基础3.公钥密码算法4.密钥交换5.公钥密码算法的应用第三章 公钥密码技术3公开密钥算法公钥算法的种类很多,具有代表性的三种密码:基于离散对数难题(DLP)的算法体制,例如Diffie-Hellman 密钥交换算法;基于整数分解难题(IFP)的算法体制,例如RSA算法;基于椭圆曲线离散对数难题(ECDLP)的算法体制;RSA算法MIT的Ron Rivest, Adi Shamir和Len Adleman于1977年研制,并于1978年首次发表分组密码理论基础:Euler定理安全性基于分解大整数的困难性应用最广泛的公钥密码算法基本的数论知识基本的数论知识(Cont.)定理3.5:若n>=1,gcd(x,n)=1,则存在c使得。

电子商务基础(考试复习)一、单项选择1.企业与企业之间的EC简称为()A、B2GB、B2BC、B2CD、C2C2. 网络商务信息是指()。

A、通过计算机网络传递的商务信息B、关于网络的商务信息C、关于网络商务的信息D、通过网络传递的所有数据3. 顶级域名用来表示政府部门的是()A..mil B..org C..com D..gov4、WWW中文译名为万维网、环球信息网,它是由欧洲核物理研究中心研制,它的全称是()A.World Web Wide B World Wide WebC Web Wide WorldD Web World Wide5.最著名的公开密钥算法是()A.DES B.SK C.RSA D.PKI6、电子支付中的智能卡是通过()来储存信息的。

A、磁条B、软盘C、芯片D、光碟7、电子商务安全技术方面常见的缩写“SET”是指 ( )A、某种加密算法B、密钥密码技术的应用C、公钥密码技术的应用D、电子商务安全交易协议8.IP地址是由一组()位的二进制数字组成。

A、4B、16C、32D、89.电子商务最全面的定义是指:()A.上网 B. 消费者网上购物C.企业间的无纸贸易 D. 在通信网络为基础的计算机系统支持下的网上商务活动10、使用密钥将密文数据还原成明文数据,称为:()A、解码B、解密C、编译D、加密11、电子支付是指电子交易的当事人,使用安全电子支付手段,通过()进行的货币支付或资金流转。

A、网络B、开户银行C、发卡银行D、中介银行12、电子货币已和人们的生活密切相关,下列不属于电子货币的是()。

A、银行卡B、电子支票C、面值为100元的手机冲值卡D、电子现金13、EDI的中文译名为()A、电子商务B、电子数据交换C、报文数据格式D、电子贸易14、非对称加密体制又称为()。

A、公钥加密体制B、古典加密体制C、私钥加密体制D、对称加密体制15、数字证书又称为(),是用电子手段来证实一个用户的身份的方法。

您的本次作业分数为:89分单选题1。

【第11、12章】通常为保证信息处理对象的认证性采用的手段是(____)。

• A 信息加密和解密• B 信息隐匿• C 数字签名和身份认证技术• D 数字水印单选题2。

【第11、12章】计算机病毒最重要的特征是(____)。

• A 隐蔽性• B 传染性• C 潜伏性• D 表现性单选题3。

【第11、12章】不能防止计算机感染病毒的措施是(____)。

• A 定时备份重要文件• B 经常更新操作系统• C 除非确切知道附件内容,否则不要打开电子邮件附件• D 重要部门的计算机尽量专机专用,与外界隔绝单选题4。

【第11、12章】某病毒利用RPCDCOM缓冲区溢出漏洞进行传播,病毒运行后,在%System%文件夹下生成自身的拷贝nvchip4、exe,添加注册表项,使得自身能够在系统启动时自动运行。

通过以上描述可以判断这种病毒的类型为(____).• A 文件型病毒• B 宏病毒• C 网络蠕虫病毒• D 特洛伊木马病毒单选题5.【第11、12章】计算机病毒的实时监控属于(____)类的技术措施。

• A 保护• B 检测• C 响应• D 恢复单选题6.【第11、12章】安全扫描可以(____)。

• A 弥补由于认证机制薄弱带来的问题• B 弥补由于协议本身而产生的问题• C 弥补防火墙对内网安全威胁检测不足的问题• D 扫描检测所有的数据包攻击,分析所有的数据流单选题7。

【第11、12章】在目前的信息网络中,(____)病毒是最主要的病毒类型。

• C 网络蠕虫• D 木马型单选题8。

【第11、12章】传统的文件型病毒以计算机操作系统作为攻击对象,而现在越来越多的网络蠕虫病毒将攻击范围扩大到了(____)等重要网络资源.• A 网络带宽• B 数据包• C 防火墙• D LINUX单选题9.【第11、12章】相对于现有杀毒软件在终端系统中提供保护不同,(____)在内外网络边界处提供更加主动和积极的病毒保护。