电子商务安全(第7章)

- 格式:ppt

- 大小:815.00 KB

- 文档页数:48

第7章电子商务安全管理一、填空题1.双人负责原则2.任期有限原则3.最小权限原则4. DES RSA5.控制地带二、名词解释1.防火墙是一种隔离控制技术,通过在内部网络(可信任网络)和外部网络(不可信任网络)之间设置一个或多个电子屏障来保护内部网络的安全。

2. 所谓加密,就是将有关信息进行编码,使它成为一种不可理解的形式。

3. 数字时间戳是一个经加密后形成的凭证文档,它包括三个部分:需加时间戳的文件的摘要,DTS 收到文件的日期和时间,DTS的数字签名。

4.数字证书也称公开密钥证书,是在网络通信中标志通信各方身份信息的一系列数据,其作用类似于现实生活中的身份证。

5. 网络信息稽核制度是指工商管理、银行、税务人员利用计算机及网络系统进行执法的制度。

三、简答题1.从整个电子商务系统着手分析电子商务的安全问题分类风险:1. 信息传输风险这是指进行网上交易时,因传输的信息被非法篡改、窃取和丢失,而导致交易的损失。

①冒名偷窃。

如“黑客”为了获取重要的商业秘密、资源和信息,常常采用源 IP 地址欺骗攻击。

IP 欺骗就是伪造他人的源IP地址,其实质就是让一台机器来扮演另一台机器,以达到蒙混过关的目的。

②篡改数据。

攻击者未经授权进入网络交易系统,使用非法手段,删除、修改、重发某些重要信息,破坏数据的完整性,损害他人的经济利益,或干扰对方的正确决策,造成网上交易的信息传输风险。

③信息传递过程中的破坏。

信息在网络上传递时,要经过多个环节和渠道。

由于计算机技术发展迅速,原有的病毒防范技术、加密技术、防火墙技术等始终存在着被新技术攻击的可能性。

计算机病毒的侵袭、“黑客”非法攻击等很容易使数据在传递过程中泄露或丢失,威胁电子商务交易的安全。

此外,各种外界的物理性干扰,如硬件故障、通信线路质量差或电源被切断、自然灾害等,都可能使数据丢失或者失真,影响到数据的有效性、真实性和完整性。

由于传统交易中信息传递和保存主要是通过有形的单证进行的,即使信息在传递过程中出现丢失、篡改等情况,也可以通过留下的痕迹找出原因。

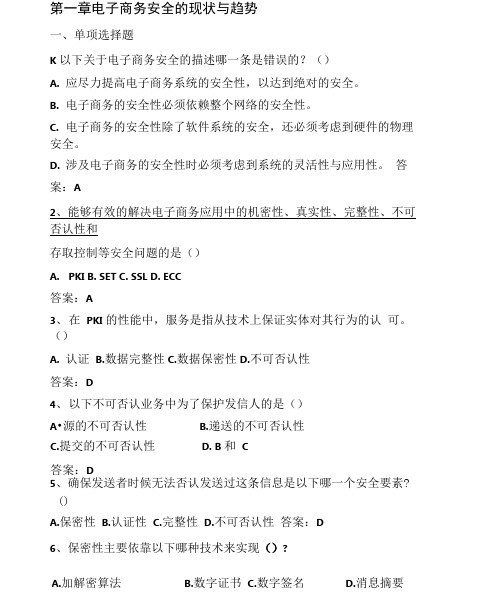

A.加解密算法B.数字证书C.数字签名D.消息摘要第一章电子商务安全的现状与趋势一、单项选择题K 以下关于电子商务安全的描述哪一条是错误的?() A. 应尽力提高电子商务系统的安全性,以达到绝对的安全。

B. 电子商务的安全性必须依赖整个网络的安全性。

C. 电子商务的安全性除了软件系统的安全,还必须考虑到硬件的物理安全。

D. 涉及电子商务的安全性时必须考虑到系统的灵活性与应用性。

答案:A2、能够有效的解决电子商务应用中的机密性、真实性、完整性、不可否认性和存取控制等安全问题的是()A. PKIB. SETC. SSLD. ECC答案:A3、 在 PKI 的性能中,服务是指从技术上保证实体对其行为的认 可。

()A. 认证B.数据完整性C.数据保密性D.不可否认性答案:D4、 以下不可否认业务中为了保护发信人的是() A •源的不可否认性 B.递送的不可否认性5、确保发送者时候无法否认发送过这条信息是以下哪一个安全要素? ()A.保密性B.认证性C.完整性D.不可否认性 答案:D 6、保密性主要依靠以下哪种技术来实现()?C.提交的不可否认性答案:DD. B 和 C答案:A7、不可否认性主要依靠以下哪种技术来实现?() A.加解密算法答案:cB.数字证书C.数字签名D.消息摘要8、在电子商务的安全需求中,交易过程中必须保证信息不会泄露给非授权的人 或实体指的是()A.可靠性B.真实性C.机密性D.完整性答案:C二、多项选择题仁网络安全性要求包括以下哪几个方面0A.保密性 D.可访问性答案:ABCDEB.认证性C.完整性E.不可否认性2、电子商务的安全性包括以下哪几个方面()A.密码安全 D.网络安全B.交易安全C.计算机安全E.信息安全答案:ACDEA ・接收客户机来的请求B.将客户的请求发送给服务器答案:ADE5、电子商务的安全需求包括()A.冒名偷窃D.虚假信息答案:ABCB.篡改数据C.信息丢失E.窃听信息3、网络交易的信息风险主要来自 ()4、Web 服务器的任务有() C. 解释服务器传送的html 等格式文档,通过浏览器显示给客户D.检查请求的合法性E. 把信息发送给请求的客户机A.不可抵赖性B.真实性C.机密性D.完整性E・有效性答案:ABCDE 三、判断题1、电子商务安全指的是整个计算机网络上所有有价值信息的安全问题,包括这些信息的泄露、修改、破坏等答案:错误2、信息安全是指对利用计算机网络进行安全商务活动的支持。

第五章防火墙与VPN技术一、防火墙1.防火墙的基本概念(1)外网(非受信网络):防火墙外的网络,一般为Internet。

(2)内网(受信网络):防火墙的网络。

受信主机和非受信主机分别对照内网和外网的主机。

(3)非军事化区(DMZ):为了配置管理方便,内网中需要向外提供服务的服务器往往放在一个单独的网段,这个网段便是非军事化区(DMZ区)。

2.防火墙的设计原则防火墙的设计须遵循以下基本原则:(1)由内到外和由外到内的业务流必须经过防火墙。

(2)只允许本地安全政策认可的业务流通过防火墙。

(3)尽可能控制外部用户访问内域网,应严格限制外部用户进入内域网。

(4)具有足够的透明性,保证正常业务的流通。

(5)具有抗穿透攻击能力、强化记录、审计和告警。

3.防火墙的基本组成【简答】简述防火墙的基本组成部分。

(1)安全操作系统。

(2)过滤器。

(3)网关。

(4)域名服务器。

(5)Email处理。

4.防火墙的分类(1)包过滤型。

(2)包检验型。

(3)应用层网关型。

5.防火墙不能解决的问题(1)防火墙无法防范通过防火墙以外的其他途径的攻击。

(2)防火墙不能防止来自内部变节者和不经心的用户带来的威胁。

(3)防火墙也不能防止传送已感染病毒的软件或文件。

(4)防火墙无法防范数据驱动型的攻击。

二、VPN技术1.VPN基本概念虚拟专用网VPN通常被定义为通过一个公共网络(通常是Internet)建立一个『|缶时的、安全的连接,是一条穿过混乱的公用网络的安全、稳定的隧道,它是对企业内部网的扩展。

2.VPN的基础:隧道协议VPN利用隧道协议在网络之间建立一个虚拟通道,以完成数据信息的安全传输。

隧道协议主要包括以下几种:(1)互联网协议安全IPSec。

(2)第2层转发协议L2F。

(3)点对点隧道协议PPTP。

(4)通用路由封装协议GRE【单选】在隧道协议中,基于防火墙的VPN系统的协议是些。

【填空】IPSec是一系列保护IP通信的规则的集合,它包含传输模式与隧道模式两种工作模式。

第七章电子商务安全技术三、单项选择题1.身份认证的主要目标包括:确保交易者是交易者本人、避免与超过权限的交易者进行交易和__ _____。

(A) 可信性(B) 访问控制(C) 完整性(D) 保密性答案:B;2. 目前最安全的身份认证机制是_______。

(A) 一次口令机制(B) 双因素法(C) 基于智能卡的用户身份认证(D) 身份认证的单因素法答案:A;3. 下列是利用身份认证的双因素法的是_______。

(A) 电话卡(B) 交通卡(C) 校园饭卡(D) 银行卡答案:D;4. 下列环节中无法实现信息加密的是_______。

(A) 链路加密(B) 上传加密(C) 节点加密(D) 端到端加密答案:B;5. 基于私有密钥体制的信息认证方法采用的算法是_______。

(A) 素数检测(B) 非对称算法(C) RSA算法(D) 对称加密算法答案:D;6. RSA算法建立的理论基础是_______。

(A) DES(B) 替代相组合(C) 大数分解和素数检测(D) 哈希函数答案:C;7. 防止他人对传输的文件进行破坏需要 _______。

(A) 数字签字及验证(B) 对文件进行加密(C) 身份认证(D) 时间戳答案:A;8. 下面的机构如果都是认证中心,你认为可以作为资信认证的是_______。

(A) 国家工商局(B) 著名企业(C) 商务部(D) 人民银行答案:D;9. 属于黑客入侵的常用手段_______。

(A) 口令设置(B) 邮件群发(C) 窃取情报(D) IP欺骗答案:D;10. 我国电子商务立法目前所处的阶段是_______。

(A) 已有《电子商务示范法》(B) 已有多部独立的电子商务法(C) 成熟的电子商务法体系(D) 还没有独立的电子商务法答案:D;二、多项选择题1. 网络交易的信息风险主要来自_______。

(A) 冒名偷窃(B) 篡改数据(C) 信息丢失(D) 虚假信息答案:A、B、C;2. 典型的电子商务采用的支付方式是_______。