AES加密算法原理(图文)

- 格式:pdf

- 大小:2.62 MB

- 文档页数:19

aes加密原理AES(AdvancedEncryptionStandard)是一种对称加密算法,由美国国家标准技术研究所(NIST)发布。

AES加密算法是2001年美国国家标准技术研究所(NIST)颁布的一种数据加密标准,取代了DES(Data Encryption Standard)加密标准。

AES被广泛地应用在电子数据传输安全领域,特别是在银行、金融领域中得到了广泛的应用。

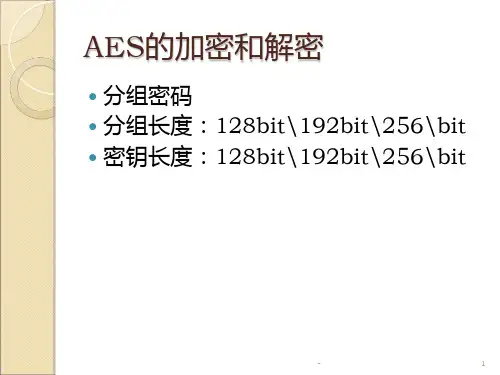

AES加密算法是一种分组密码,采用对称加密方式,即加密和解密使用相同的密钥。

AES加密算法可以使用128位(16字节)、192位(24字节)或256位(32字节)密钥。

它采用128位(16字节)分组来处理输入的明文数据,并将其分成4 * 4的字节矩阵。

AES加密算法基于一种叫做“置换-混淆”的基本原理,它在处理加密数据时,先将明文置换(变换),然后进行混淆(也就是扩散),最后再进行置换(变换)。

AES加密算法的安全性有很多方面的体现,它采用128位(16字节)、192位(24字节)或256位(32字节)密钥,有效提高了安全性。

AES加密算法是一种块加密方案,将明文以比较小的块进行处理,采用“替换置换”工作模式,使用S-box对明文进行替换,利用置换矩阵对明文进行筛选,大大增加了破解难度。

此外,AES使用相同的密钥对数据进行加解密,其算法设计上、系统实现都非常简单,它传输的安全性、安全可控性也更强。

AES加密安全性可靠,在电子数据传输安全领域有着广泛的应用,也被广泛应用于金融领域,但同时也存在一些安全隐患。

主要表现在,AES加密算法安全性受到各种攻击的影响,包括侦测攻击、中间人攻击和量子计算机攻击等。

侦测攻击是指在加密通信时,窃取到的信息及控制信息,从而进行攻击的一种技术;中间人攻击是指发起攻击的第三方拦截消息,窃取双方之间的明文,从而实现访问的一种攻击;量子计算机攻击是指利用量子计算机技术,破坏AES加密算法的安全性,实施访问的一种攻击方式。

AES的原理及其应用一、引言AES(Advanced Encryption Standard)是一种对称密钥加密算法,是美国国家标准和技术研究院(NIST)在全球范围内广泛使用的加密标准。

本文将介绍AES的原理及其应用。

二、AES的原理AES采用分组密码的方式,将明文分为固定长度的块,然后对每个块进行加密。

其原理如下:1.密钥扩展:AES通过对密钥进行扩展,生成多个轮密钥,以增加加密的安全性。

2.轮数和轮函数:AES加密算法的轮数取决于密钥长度,每轮包括轮加密、字节替换、行位移和列混淆等步骤,以增加密文的复杂度和随机性。

3.字节替换:通过AES中的S盒(Substitution Box)对块中的每个字节进行替换,增加混淆度。

4.行位移和列混淆:AES对每个块进行行位移和列混淆操作,使得密文更加散乱,增加破解的难度。

5.轮密钥加:AES的每轮中,将轮密钥与块进行异或运算,以增加加密的随机性。

三、AES的应用AES广泛应用于各个领域,以下是一些主要的应用场景:1.数据加密:AES可用于对数据进行加密,保护数据的安全性。

在互联网、电子商务、移动应用等领域,AES被广泛应用于对敏感数据的加密,如用户密码、信用卡信息等。

2.文件加密:AES可用于对文件进行加密,保护文件的机密性。

在企业组织中,常用AES对文件进行加密,以防止未授权访问和数据泄露。

3.通信加密:AES可用于对通信数据进行加密,保护通信内容的机密性。

在网络通信和密码学协议中,AES被广泛应用于HTTPS、IPSec、SSL/TLS等加密算法中,保障通信过程的安全性。

4.硬件加密:AES可用于硬件设备中的加密运算,如智能卡、USB加密盘等。

硬件加密能够提供更高的安全性和更快的加密速度。

5.数据存储:AES可用于对数据存储介质进行加密,如硬盘、数据库等。

通过对数据进行加密,可以防止数据泄露和未授权访问。

四、AES的优势相比于其他加密算法,AES具有以下优势:1.安全性高:AES采用了高度复杂的算法和密钥扩展技术,提供了很高的安全性,能够抵抗多种破解手段。

aes的原理AES(Advanced Encryption Standard)是一种对称加密算法,它是目前使用最广泛的加密算法之一。

AES的原理是将明文分块,每个块的大小为128位,然后通过一系列的加密操作,将明文转化为密文。

以下是AES的详细原理:1. 密钥扩展在AES中,密钥的长度可以是128位、192位或256位。

在加密之前,需要对密钥进行扩展,以生成一系列的轮密钥。

这些轮密钥用于每一轮加密操作中,以确保加密的安全性。

2. 初始轮在初始轮中,明文和轮密钥进行一次异或操作。

这个操作将明文转化为一个中间状态,称为“状态”。

3. 轮变换在接下来的9轮中,AES使用一种称为“SubBytes”的操作,将状态中的每个字节替换为一个固定的值。

然后,AES使用“ShiftRows”操作,将状态中的每一行进行循环移位。

接着,AES使用“MixColumns”操作,对状态中的每一列进行线性变换。

最后,AES使用轮密钥对状态进行一次异或操作。

4. 最终轮在最后一轮中,AES使用SubBytes、ShiftRows和轮密钥的异或操作,但是没有MixColumns操作。

5. 解密AES的解密过程与加密过程类似,但是使用了相反的操作。

解密过程中,需要使用与加密相同的轮密钥,但是需要按照相反的顺序使用这些轮密钥。

总之,AES是一种安全、高效的加密算法。

它通过密钥扩展、初始轮、轮变换和最终轮,将明文转化为密文。

在解密过程中,需要按照相反的顺序使用轮密钥,以恢复原始的明文。

# AES加密原理-详解0 AES简介美国国家标准技术研究所在2001年发布了高级加密标准(AES)。

AES 是一个对称分组密码算法,旨在取代DES成为广泛使用的标准。

根据使用的密码长度,AES最常见的有3种方案,用以适应不同的场景要求,分别是AES-128、AES-192和AES-256。

本文主要对AES-128进行介绍,另外两种的思路基本一样,只是轮数会适当增加。

1 算法流程AES加解密的流程图如下:AES加密过程涉及到4种操作:字节替代(SubBytes)、行移位(ShiftRows)、列混淆(MixColumns)和轮密钥加(AddRoundKey)。

解密过程分别为对应的逆操作。

由于每一步操作都是可逆的,按照相反的顺序进行解密即可恢复明文。

加解密中每轮的密钥分别由初始密钥扩展得到。

算法中16字节的明文、密文和轮密钥都以一个4x4的矩阵表示。

接下来分别对上述5种操作进行介绍。

1.1 字节代替下图(a)为S盒,图(b)为S-1(S盒的逆)S和S-1分别为16x16的矩阵。

假设输入字节的值为a=a7a6a5a4a3a2a1a0,则输出值为S[a7a6a5a4][a3a2a1a0],S-1的变换也同理。

例如:字节00替换后的值为(S[0][0]=)63,再通过S-1即可得到替换前的值,(S-1 [6][3]=)00。

1.2 行移位行移位的功能是实现一个4x4矩阵内部字节之间的置换。

1.2.1 正向行移位正向行移位的原理图如下:实际移位的操作即是:第一行保存不变,第二行循环左移1个字节,第三行循环左移2个字节,第四行循环左移3个字节。

假设矩阵的名字为state,用公式表示如下:state’[i][j] = state[i][(j+i)%4];其中i、j属于[0,3]1.2.2 逆向行移位逆向行移位即是相反的操作,用公式表示如下:state’[i][j] = state[i][(4+j-i)%4];其中i、j属于[0,3]1.3 列混淆列混淆:利用GF(28)域上算术特性的一个代替。

全程图解AES的四种加密模式

一. AES对称加密:

AES加密

分组

二. 分组密码的填充

分组密码的填充

举例:

PKCS#5填充方式

三. 流密码:

四. 分组密码加密中的四种模式:

ECB模式

优点:

1.简单;

2.有利于并行计算;

3.误差不会被传送;

缺点:

1.不能隐藏明文的模式;

2.可能对明文进行主动攻击;

CBC模式:

优点:

1.不容易主动攻击,安全性好于ECB,适合

传输长度长的报文,是SSL、IPSec的标准。

缺点:

1.不利于并行计算;

2.误差传递;

3.需要初始化向量IV

CFB模式:

优点:

1.隐藏了明文模式;

2.分组密码转化为流模式;

3.可以及时加密传送小于分组的数据;

缺点:

1.不利于并行计算;

2.误差传送:一个明文单元损坏影响多个

单元;

3.唯一的IV;

OFB模式:

优点:

1.隐藏了明文模式;

2.分组密码转化为流模式;

3.可以及时加密传送小于分组的数据;

缺点:

1.不利于并行计算;

2.对明文的主动攻击是可能的;

3.误差传送:一个明文单元损坏影响多个单元;。

AES加密算法的原理详解AES(Advanced Encryption Standard,高级加密标准)是一种对称密钥加密算法,由美国国家标准与技术研究院(NIST)通过全球范围的评选过程确定为对称密钥加密的标准。

1.输入:AES接受一个128位的明文输入块(分组)。

如果明文不够128位,需要进行填充,填充规则可以是PKCS或者其他标准。

2.初始密钥扩展:AES使用一个初始密钥,该初始密钥以128位为基础,根据输入的密钥长度(可以是128位、192位或256位)生成相关的轮密钥。

3.轮密钥加:将初始明文块与第一个轮密钥进行异或运算。

4. 轮变换(SubBytes变换、ShiftRows变换、MixColumns变换和AddRoundKey变换):AES将经过轮密钥加的明文输入进行一系列的变换操作。

- SubBytes变换:将明文输入块中的每个字节替换为S-盒中对应的字节值,S-盒由一个有限域上的代数运算表构成。

- ShiftRows变换:对明文输入块的每一行进行循环左移,第一行不变,第二行左移一位,第三行左移两位,第四行左移三位。

- MixColumns变换:对明文输入块的每一列进行混淆,使用固定的矩阵乘法进行计算。

- AddRoundKey变换:将混淆后的明文输入块与对应轮密钥进行异或运算。

5. 轮重复:AES重复10轮(对于128位密钥)或14轮(对于192位和256位密钥),每一轮都包括轮密钥加、SubBytes变换、ShiftRows 变换、MixColumns变换和AddRoundKey变换。

6. 最后一轮:最后一轮的MixColumns变换不再执行,而是进行轮密钥加、SubBytes变换、ShiftRows变换和AddRoundKey变换。

7.输出:经过重复轮变换后,最后一轮的输出就是加密后的密文。

AES的优点和特点如下:-安全性:AES是一种非常安全的加密算法,由于其设计中包含了多轮重复的变换操作,使得破解AES算法变得非常困难。

AES加密算法的原理详解AES(Advanced Encryption Standard)是一种对称加密算法,它是美国国家标准与技术研究院(NIST)在2001年确定的一种加密标准。

AES算法的原理如下:1. 字节代换(SubBytes):对输入的字节进行替换操作,替换规则由S盒(S-box)提供。

S盒是一个16x16的固定置换表,用于将输入的字节替换为一个固定的值。

这个操作使得明文中的每个字节都被替换为S盒中的一个特定数值。

2. 行移位(ShiftRows):将输入的16个字节进行行移位操作。

第0行不动,第1行循环左移1个字节,第2行循环左移2个字节,第3行循环左移3个字节。

这个操作保证了每个字节都会移动到其所在行的左侧,增加了混淆度。

3. 列混淆(MixColumns):对每个列进行矩阵变换操作。

每个列都看作是一个四元多项式,进行有限域GF(28)上的乘法和加法运算。

这个操作增加了扩散度,使得每个字节都能够影响到其他字节。

4. 轮密钥加(AddRoundKey):将轮密钥与状态矩阵进行按位异或操作。

每一轮加密都需要生成一个与状态矩阵相同大小的轮密钥,轮密钥由主密钥通过密钥扩展算法生成。

这个操作引入了密钥信息,增加了加密强度。

以上四个操作构成了AES的基本加密过程,一个完整的AES加密算法通常会包含多轮的这四个操作。

具体来说,AES-128使用10轮操作,AES-192使用12轮操作,AES-256使用14轮操作。

解密过程与加密过程正好相反,但使用了相同的操作,只是操作的顺序与轮密钥的使用有所不同。

AES算法的强度主要在于其操作的复杂性和轮数的多少。

字节代换和行移位引入了非线性特性,列混淆引入了扩散特性,轮密钥加引入了密钥信息,这些操作结合在一起增加了算法的抵抗力。

总结来说,AES算法利用字节代换、行移位、列混淆和轮密钥加四个基本操作构成了加密过程,通过多轮的这些操作来增加算法的强度。

AES 算法的设计考虑了安全性、效率和实际应用的需要,因此成为了目前最常用的加密算法之一。

AES算法⾼级加密标准(AES,Advanced Encryption Standard)为最常见的对称加密算法(微信⼩程序加密传输就是⽤这个加密算法的)。

对称加密算法也就是加密和解密⽤相同的密钥,具体的加密流程如下图:明⽂P密钥KAES加密函数设AES加密函数为E,则 C = E(K, P),其中P为明⽂,K为密钥,C为密⽂。

也就是说,把明⽂P和密钥K作为加密函数的参数输⼊,则加密函数E会输出密⽂C。

密⽂CAES的基本结构AES为分组密码,分组密码也就是把明⽂分成⼀组⼀组的,每组长度相等,每次加密⼀组数据,直到加密完整个明⽂。

在AES标准规范中,分组长度只能是128位,也就是说,每个分组为16个字节(每个字节8位)。

密钥的长度可以使⽤128位、192位或256位。

密钥的长度不同,推荐加密轮数也不同,如下表所⽰:轮数在下⾯介绍,这⾥实现的是AES-128,也就是密钥的长度为128位,加密轮数为10轮。

上⾯说到,AES的加密公式为C = E(K,P),在加密函数E中,会执⾏⼀个轮函数,并且执⾏10次这个轮函数,这个轮函数的前9次执⾏的操作是⼀样的,只有第10次有所不同。

也就是说,⼀个明⽂分组会被加密10轮。

AES的核⼼就是实现⼀轮中的所有操作。

AES的处理单位是字节,128位的输⼊明⽂分组P和输⼊密钥K都被分成16个字节,分别记为P = P0 P1 … P15 和 K = K0 K1 … K15。

如,明⽂分组为P = abcdefghijklmnop,其中的字符a对应P0,p对应P15。

⼀般地,明⽂分组⽤字节为单位的正⽅形矩阵描述,称为状态矩阵。

在算法的每⼀轮中,状态矩阵的内容不断发⽣变化,最后的结果作为密⽂输出。

该矩阵中字节的排列顺序为从上到下、从左⾄右依次排列,如下图所⽰:现在假设明⽂分组P为"abcdefghijklmnop",则对应上⾯⽣成的状态矩阵图如下:类似地,128位密钥也是⽤字节为单位的矩阵表⽰,矩阵的每⼀列被称为1个32位⽐特字。

AES加密算法详解AES(Advanced Encryption Standard)是一种对称加密算法,被广泛使用于保护数据的机密性。

它是一种块加密算法,将明文分割成固定长度的块,然后对每个块进行加密操作。

AES算法的过程可以分为四个步骤:字节替代、行移位、列混淆和轮密钥加。

下面将详细阐述每个步骤的具体操作。

1. 字节替代(SubBytes):将每个字节替换成预定义的替代字节,使用的是一个16×16的S盒,通过查找预计算的替代表来完成。

替换是非线性的,增强了算法的安全性。

2. 行移位(ShiftRows):将每一行向左循环移位,行数越高,位移的偏移量越大。

这一步骤重新排列字节,增加了算法的扩散效果。

3. 列混淆(MixColumns):对每一列进行混淆操作,混淆是通过矩阵运算实现的。

该操作基于有限域上的乘法和加法运算,增强了算法的均匀性。

4. 轮密钥加(AddRoundKey):将每个字节与对应的轮密钥进行异或操作。

轮密钥是通过对主密钥进行扩展生成的,扩展过程通过循环和字节替代运算完成。

整个AES加密算法由多次重复的轮函数组成,轮函数的数量取决于密钥长度。

128位密钥使用10个轮,192位密钥使用12个轮,256位密钥使用14个轮。

每个轮函数由字节替代、行移位、列混淆和轮密钥加四个步骤组成。

最后一个轮函数没有列混淆步骤。

解密与加密过程类似,只是在每个步骤中使用的操作是密钥的逆操作。

AES算法的安全性主要取决于密钥的长度和选择。

一般来说,密钥越长,安全性越高。

AES算法支持密钥长度为128、192和256位。

此外,密钥的选择也很重要,强密码学原则应用于密钥的生成和使用过程。

总结起来,AES是一种安全高效的对称加密算法,广泛应用于数据保护领域。

其安全性主要依赖于密钥的长度和选择,同时借助字节替代、行移位、列混淆和轮密钥加等步骤,提供了强大的加密能力。

aes加密原理

AES加密原理

AES(Advanced Encryption Standard),中文名称为高级加密标准,是美国联邦政府采用的一种区块加密标准。

它采用对称密钥加密,具有高安全性,抗攻击性,安全性和效率等优点,是目前世界上最流行的加密标准之一。

AES加密原理主要是采用分组密码的原理,将明文分成多个组,每组分别经过轮密钥加密和轮函数加密,实现加密。

其中轮密钥加密主要是将明文通过密钥矩阵进行轮转,以实现密文的分组加密;而轮函数加密则是采用特定的算法,将加密后的明文通过函数进行处理,以达到加密的目的。

AES加密原理支持128位、192位和256位三种不同的密钥长度,而每种密钥长度又分别对应不同的密文长度,128位密钥对应128位密文,192位密钥对应192位密文,256位密钥对应256位密文。

AES加密原理采用的变换方式是利用查找表,将明文中的每一位字节进行映射,以实现加密,从而达到安全性的要求。

其主要特点是只有使用正确的密钥才能解密,从而保证了数据的安全性。

由于AES加密原理采用的是分组密码技术,因此它的安全性非常高,可以有效防止数据的泄露和篡改,是当前最流行的加密技术之

一。

它可以满足现代网络的高安全性要求,并且运行效率也很高,是非常值得推荐的加密技术。

aes加密算法原理

AES(Advanced Encryption Standard),又称Rijndael加密法,是美国联邦政府采用的一种区块加密标准。

这个标准用来替代原先的DES,已经被多方分析且广为全世界所使用。

AES加

密算法是一种对称加密算法,所谓对称加密算法即:加密和解密使用相同密钥的算法。

AES加密算法的基本原理是:将明文输入到加密算法中,按

照一定的加密规则和密钥进行加密,得到密文,再将密文输入到解密算法中,按照相同的规则和密钥进行解密,得到明文。

AES加密算法的具体实现,最重要的就是填充模式和密钥长度,AES加密算法支持128位,192位和256位三种密钥长度,并且支持五种填充模式:PKCS5Padding、PKCS7Padding、

ISO10126Padding、ANSIX923Padding和ZeroBytePadding。

对称加密算法之AES加密对称加密算法之AES加密简介前世今⽣AES全称Advanced Encryption Standard,也就是⾼级加密标准。

在DES的安全性被发现存在明显缺陷后,亟需有另⼀种算法来替代DES。

DES的56bit的密钥长度太⼩,虽然三重DES解决了密钥长度的问题,但是三重DES还是存在⼀些明显的缺陷。

1997年4⽉15⽇,NIST发起征集AES算法的活动,⽬的是确定⼀个⾮保密的,公开披露的,全球免费使⽤的加密算法,来保护隐私,也能够替代DES。

其基本要求就是:执⾏性能⽐三重DES快、⾄少和三重DES⼀样安全、数据分组长度为128bit、密钥长度为128/192/256bit。

由⽐利时的Joan Daemen和Vincent Rijmen所设计的“Rijndael数据加密算法”最终获胜。

经过时间的检验,⾄少到到⽬前为⽌,AES的安全性能是良好的。

经过这么多年的分析和测试,⾄今没有发现AES的明显缺点,也没有找到明显的安全漏洞。

如今,⽣活的很多领域也都⽤到了AES算法,如IPsec所使⽤的加密算法等。

⼀些特性AES加密算法的分组长度只能为128bit,但是其密钥长度是可以变动的,分别可以为128bit/196bit/256bit三种类型。

⽽根据不同的密钥长度,其加密轮数也会得到变化。

如表所⽰。

但⽬前⽐较⼴泛使⽤的是128bit长度的密钥。

AES密钥长度(32位⽐特字)分组长度(32位⽐特字)加密轮数AES-1284410AES-1926412AES-2568414在初始状态会将明⽂和密钥分组中的128位再分为16组,每组⼀个字节。

密钥虽然只有4个字(32bit,在任何条件都认为1字=4字节是不严谨的,会根据系统位数⽽产⽣差异,计算机进⾏数据处理时,⼀次存取、加⼯和传送的数据长度称为字),但是会根据此密钥产⽣额外40个字,分别⽤在⼗轮的加密过程中。

具体过程过程总览如上图所⽰,加密的第⼀轮到第九轮的函数是⼀样的,都经过过字节代换、⾏移位、列混合、轮密钥加的四个阶段,但有两个特殊点,第⼀点是在第⼀轮之前,先要进⾏⼀次轮密钥加,先将明⽂和原始密钥进⾏⼀次轮密钥加的操作;第⼆是在第⼗轮时,没有列混合这⼀步骤。

AES加密算法原理(图文)随着对称密码的发展,DES数据加密标准算法由于密钥长度较小(56位),已经不适应当今分布式开放网络对数据加密安全性的要求,因此1997年NIST公开征集新的数据加密标准,即AES[1]。

经过三轮的筛选,比利时Joan Daeman和Vincent Rijmen提交的Rijndael算法被提议为AES的最终算法。

此算法将成为美国新的数据加密标准而被广泛应用在各个领域中。

尽管人们对AES还有不同的看法,但总体来说,AES作为新一代的数据加密标准汇聚了强安全性、高性能、高效率、易用和灵活等优点。

AES设计有三个密钥长度:128,192,256位,相对而言,AES的128密钥比DES的56密钥强1021倍[2]。

AES算法主要包括三个方面:轮变化、圈数和密钥扩展。

AES 是一个新的可以用于保护电子数据的加密算法。

明确地说,AES 是一个迭代的、对称密钥分组的密码,它可以使用128、192 和256 位密钥,并且用128 位(16字节)分组加密和解密数据。

与公共密钥密码使用密钥对不同,对称密钥密码使用相同的密钥加密和解密数据。

通过分组密码返回的加密数据的位数与输入数据相同。

迭代加密使用一个循环结构,在该循环中重复置换(permutations )和替换(substitutions)输入数据。

Figure 1 显示了AES 用192位密钥对一个16位字节数据块进行加密和解密的情形。

Figure 1 部分数据AES算法概述AES 算法是基于置换和代替的。

置换是数据的重新排列,而代替是用一个单元数据替换另一个。

AES 使用了几种不同的技术来实现置换和替换。

为了阐明这些技术,让我们用Figure 1 所示的数据讨论一个具体的AES 加密例子。

下面是你要加密的128位值以及它们对应的索引数组:00 11 22 33 44 55 66 77 88 99 aa bb cc dd ee ff0 1 2 3 4 5 6 7 8 9 1011 12 13 14 15192位密钥的值是:00 01 02 03 04 05 06 07 08 09 0a 0b 0c 0d 0e 0f 10 11 12 13 14 15 16170 1 2 3 4 5 67 8 9 10 1112 13 14 15 16 17 18 19 20 21 22 23Figure 2 S-盒(Sbox )当AES 的构造函数(constructor)被调用时,用于加密方法的两个表被初始化。

第一个表是代替盒称为S-盒。

它是一个16×16的矩阵。

S-盒的前五行和前五列如Figure 2 所示。

在幕后,加密例程获取该密钥数组并用它来生成一个名为w[]的密钥调度表,Figure 3 所示。

Figure 3 密钥调度表(Key Sched)w[] 最初的Nk (6) 行被作为种子,用原始密钥值(0x00 到0x17)。

剩余行从种子密钥来产生。

变量Nk 代表以32 位字为单位的种子密钥长度。

稍后我分析AES 实现时你将清楚地看到w[] 是怎样产生的。

关键是这里现在有许多密钥使用而不只是一个。

这些新的密钥被称为轮密钥(round keys)以将它们与原始种子密钥区别开来。

Figure 4 State (态)数组AES 加密例程开始是拷贝16 字节的输入数组到一个名为 State (态)的4×4 字节矩阵中。

(参见Figure 4)。

AES 加密算法取名为Cipher,它操作State[],其过程描述的伪代码参见Figure 5 。

在规范中,加密算法实现的一个预备的处理步骤被称为AddRoundKey(轮密钥加)。

AddRoundKey 用密钥调度表中的前四行对State 矩阵实行一个字节一个字节的异或(XOR)操作,并用轮密钥表w[c,r] 异或输入State[r,c]。

举个例子,如果State 矩阵的第一行保存的字节是{ 00, 44, 88, cc },第一列密钥调度表是{ 00, 04, 08, 0c },那么新的State[0,2] 值是用w[2,0]( 0x08 或0x80 )异或State[0,2](0x88)的结果:1 0 0 0 1 0 0 00 0 0 0 1 0 0 0 XOR1 0 0 0 0 0 0 0AES 算法的主循环对State 矩阵执行四个不同的操作,在规范中被称为SubBytes(字节替换)、ShiftRows(行位移变换)、MixColumns(列混合变换)和AddRoundKey。

除了每次循环AddRoundKey 都被调用并使用密钥调度表的下面四行外,AddRoundKey 与预备处理步骤中的AddRoundKey相同。

SubBytes 例程是一个代替操作,它将State 矩阵中的每个字节替换成一个由Sbox 决定的新字节。

比如,如果State[0,1]的值是0x40 如果你想找到它的代替者,你取State[0,1] 的值(0x40) 并让x 等于左边的数字(4)并让y 等于右边的数字(0)。

然后你用x 和y 作为索引进到Sbox 表中寻找代替值,如Figure 2 所示。

ShiftRows 是一个置换操作,它将State 矩阵中的字节向左旋转。

Figure 6 示范了ShiftRows 如何操作State[]。

State 的第0行被向左旋转0个位置,State 的第1行被向左旋转1个位置,State 的第2行被向左旋转2个位置,而State 的第3行被向左旋转3个位置。

Figure 6 对State 进行ShiftRows 操作MixColumns 是一个代替操作,它是理解AES 算法时最具技巧(或者说是最需要动脑筋的部分)的部分。

它用State 字节列的值进行数学域加和域乘的结果代替每个字节。

我将在下一节中详细解释专门的域加和域乘细节。

假设State[0,1] 的值是0x09,并且列1上的其它值分别为0x60,0xe1 和0x04,那么State[0,1]的新值计算如下:[cpp]view plaincopy1.State[0,1] = (State[0,1] * 0x01) + (State[1,1] * 0x02) +(State[2,1] * 0x03) +(State[3,1] * 0x01)= (0x09 * 0x01) +(0x60 * 0x02) + (0xe1 * 0x03) +(0x04 * 0x01)= 0x57此处加法和乘法是专门的数学域操作,而不是平常整数的加法和乘法。

SubBytes、ShiftRows、MixColumns 和AddRoundKey 四个操作在一个执行Nr 次的循环里被调用,Nr 为给定密钥大小的轮数减1。

加密算法使用的轮数要么是10,12,要么是14,这依赖于种子密钥长度是128位、192 位还是256 位。

在这个例子中,因为Nr 等于12,则这四个操作被调用11次。

该迭代完成后,在拷贝State 矩阵到输出参数前,加密算法调用SubBytes、ShiftRows 和AddRoundKey 后结束。

大致说来,AES 加密算法的核心有四个操作。

AddRoundKey 使用从种子密钥值中生成的轮密钥代替 4 组字节。

SubBytes 替换用一个代替表替换单个字节。

ShiftRows 通过旋转4字节行的 4 组字节进行序列置换。

MixColumns 用域加和域乘的组合来替换字节。

有限域GF(28)的加法和乘法正如你所看到的,AES 加密算法使用相当简单明了的技术来代替和置换,除MixColumns 例程以外。

MixColumns 使用特殊的加法和乘法。

AES 所用的加法和乘法是基于数学(译者注:近世代数)的域论。

尤其是AES 基于有限域GF(28)。

GF(28)由一组从0x00 到0xff 的256个值组成,加上加法和乘法,因此是(28)。

GF代表伽罗瓦域,以发明这一理论的数学家的名字命名。

GF(28) 的一个特性是一个加法或乘法的操作的结果必须是在{0x00 ... 0xff}这组数中。

虽然域论是相当深奥的,但GF(28)加法的最终结果却很简单。

GF(28) 加法就是异或(XOR)操作。

然而,GF(28)的乘法有点繁难。

正如你稍后将在C# 实现中所看到的,AES 的加密和解密例程需要知道怎样只用七个常量0x01、0x02、0x03、0x09、0x0b、0x0d 和0x0e 来相乘。

所以我不全面介绍GF(28)的乘法,而只是针对这七种特殊情况进行说明。

在GF(28)中用0x01的乘法是特殊的;它相当于普通算术中用1做乘法并且结果也同样—任何值乘0x01等于其自身。

现在让我们看看用0x02做乘法。

和加法的情况相同,理论是深奥的,但最终结果十分简单。

只要被乘的值小于0x80,这时乘法的结果就是该值左移1比特位。

如果被乘的值大于或等于0x80,这时乘法的结果就是左移1比特位再用值0x1b异或。

它防止了“域溢出”并保持乘法的乘积在范围以内。

一旦你在GF(28)中用0x02建立了加法和乘法,你就可以用任何常量去定义乘法。

用0x03做乘法时,你可以将0x03 分解为2的幂之和。

为了用0x03 乘以任意字节b,因为0x03 = 0x02 + 0x01,因此:b * 0x03 = b * (0x02 + 0x01) = (b * 0x02) + (b * 0x01) 这是可以行得通的,因为你知道如何用0x02 和0x01 相乘和相加,同哩,用0x0d去乘以任意字节b可以这样做:[cpp]view plaincopy1. b * 0x0d2. = b * (0x08 + 0x04 + 0x01)3. = (b * 0x08) + (b * 0x04) + (b * 0x01)4. = (b * 0x02 * 0x02 * 0x02) + (b * 0x02 * 0x02) + (b *0x01)在加解密算法中,AES MixColumns 例程的其它乘法遵循大体相同的模式,如下所示:[cpp]view plaincopy1. b * 0x092. = b * (0x08 + 0x01)3. = (b * 0x02 * 0x02 * 0x02) + (b * 0x01)b * 0x0b4. = b * (0x08 + 0x02 + 0x01) = (b * 0x02 * 0x02 * 0x02)+ (b * 0x02) + (b * 0x01)b * 0x0e5. = b * (0x08 + 0x04 + 0x02)6. = (b * 0x02 * 0x02 * 0x02) + (b * 0x02 * 0x02) + (b *0x02)总之,在GF(28)中,加法是异或操作。