TCPDUMP实验

- 格式:doc

- 大小:706.00 KB

- 文档页数:2

tcpdump使用方法tcpdump是一种网络封包分析工具,使用命令行界面进行操作。

它可以监听网络接口传输的数据包,并将其显示在终端上。

tcpdump是一个功能强大的工具,可以用于网络排错、协议分析、安全审计等多种用途。

下面将详细介绍tcpdump的使用方法。

1. 安装tcpdump```sudo apt-get install tcpdump```2. 使用tcpdump命令```sudo tcpdump [options] [expression]```其中,options是一些可选项,expression是过滤器表达式。

3.监听所有网络接口使用tcpdump监听所有网络接口的数据包,可以使用以下命令:```sudo tcpdump```这将显示所有接口传输的数据包。

4.监听指定网络接口使用tcpdump监听指定网络接口的数据包,可以使用以下命令:```sudo tcpdump -i eth0```这将监听名为eth0的网络接口的数据包。

5.保存数据包到文件使用tcpdump将捕获到的数据包保存到文件,可以使用以下命令:```sudo tcpdump -w output.pcap```这将将数据包保存到名为output.pcap的文件中。

6.读取保存的数据包文件使用tcpdump读取保存的数据包文件,可以使用以下命令:```sudo tcpdump -r input.pcap```这将读取名为input.pcap的文件中的数据包。

7.过滤数据包使用tcpdump可以根据特定的条件对数据包进行过滤,只显示满足条件的数据包。

以下是一些常用的过滤器表达式示例:-过滤源IP地址:```sudo tcpdump src 192.168.1.1```-过滤目标IP地址:```sudo tcpdump dst 192.168.1.1```-过滤源和目标IP地址:```sudo tcpdump host 192.168.1.1```-过滤指定端口:```sudo tcpdump port 80```-过滤指定协议:```sudo tcpdump icmp```8.显示数据包详细信息使用tcpdump可以显示每个数据包的详细信息。

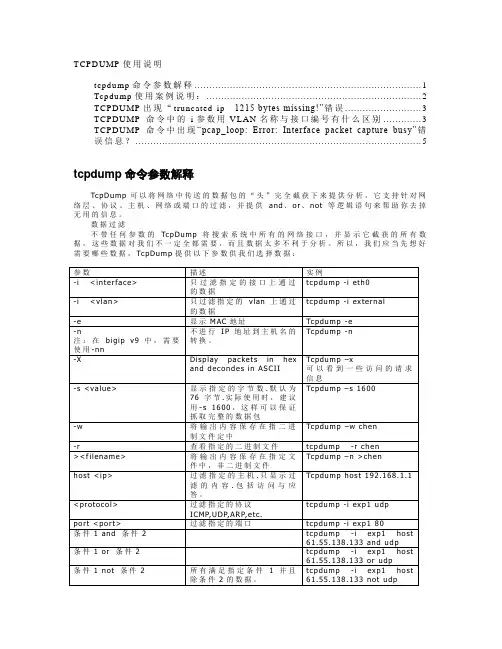

TCPDUMP使用说明tcpdump命令参数解释 (1)Tcpdump使用案例说明: (2)TCPDUMP出现“truncated-ip - 1215 bytes missing!”错误 (3)TCPDUMP 命令中的-i参数用VLAN名称与接口编号有什么区别 (3)TCPDUMP 命令中出现“pcap_loop: Error: Interface packet capture busy”错误信息? (5)tcpdump命令参数解释TcpD ump可以将网络中传送的数据包的“头”完全截获下来提供分析。

它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、o r、not等逻辑语句来帮助你去掉无用的信息。

数据过滤不带任何参数的TcpDu mp将搜索系统中所有的网络接口,并显示它截获的所有数据,这些数据对我们不一定全都需要,而且数据太多不利于分析。

所以,我们应当先想好需要哪些数据,Tc pDu mp提供以下参数供我们选择数据:注:tcpdump命令只针对经过CPU处理的数据包进行捕获,一但在BIGIP中的某个VIP采用的是performance L4的方式,数据包则由四层加层ASIC芯片处理而没有流经CPU,无法捕获数据。

解决该问题的方法是:选取该Virtual Server将type由Performance Layer4临时改为Standard再来用TCPDUMP命令抓包,抓包以后,改回到Performance Layer4。

Tcpdump使用案例说明:举例1:对external接口主机139.212.96.2并且端口为1433的流量进行监控。

端口不指定tcp和udp,默认为同时对tcp和udp进行报文捕获。

本命令不解析IP地址/端口号为主机名/服务名称,同时显示报文十二进制和文本信息,报文最大为1500字节。

f5-1:~# tcpdump -i external -nn -X -s 1600 port 1433 andhost 139.212.96.2tcpdump: listening on external 21:48:41.295546 139.212.96.2.1201 > 10.75.9.44.1433: .302192826:302192827(1) ack 558871968 win 64360 (DF) 0x0000 012c 0800 4500 0029 38cf 4000 7f06c3b2 .,..E..)8.@.....0x0010 8bd4 6002 0a4b 092c 04b1 0599 120318ba ..`..K.,........0x0020 214f b5a0 5010 fb68 a926 000000 !O..P..h.&...21:48:41.296015 10.75.9.44.1433 > 139.212.96.2.1201: . ack1 win 64636 (DF)0x0000 012c 0800 4500 0028 cb2d4000 7f063155 .,..E..(.-@...1U0x0010 0a4b 092c 8bd4 6002 0599 04b1 214fb5a0 .K.,..`.....!O..0x0020 1203 18bb 5010 fc7c a812 0000 00000000 ....P..|........0x0030 0000 .. 21:48:50.701130 139.212.96.2.1206 > 10.75.9.44.1433: .304974934:304974935(1) ack 565108263 win 64882 (DF)0x0000 012c 0800 4500 0029 38f7 4000 7f06c38a .,..E..)8.@.....0x0010 8bd4 6002 0a4b 092c 04b6 0599 122d8c56 ..`..K.,.....-.V0x0020 21ae de27 5010 fd72 0a6b 000000 !..'P..r.k...21:48:50.702567 10.75.9.44.1433 > 139.212.96.2.1206: . ack1 win 65267 (DF)0x0000 012c 0800 4500 0028 d3a6 4000 7f0628dc .,..E..(..@...(.0x0010 0a4b 092c 8bd4 6002 0599 04b6 21aede27 .K.,..`.....!..'0x0020 122d 8c57 5010 fef3 08ea 0000 0000 0000 .-.WP...........0x0030 0000 ..举例2:对internal接口主机172.31.230.53和172.31.230.51之间端口8080的流量进行分组捕获。

网络测试与故障诊断实验内容介绍网络测试和故障诊断是网络管理和维护的重要组成部分,它们帮助我们检测网络性能和识别网络问题。

本实验将介绍网络测试和故障诊断的基本原理、常用工具以及实际操作。

以下是实验内容的详细介绍。

一、实验目的1.了解网络测试和故障诊断的基本原理和概念。

2.掌握常用的网络测试和故障诊断工具使用方法。

3.学会分析和解决网络故障。

二、实验设备1.一台计算机2.虚拟机软件3.网络设备,如路由器、交换机等(可选)三、实验内容1.网络测试介绍1.1网络测试的定义和目的1.2网络测试的分类1.3网络测试的基本原理2.网络测试工具介绍2.1 Ping工具2.3 Netstat工具2.4 nslookup工具2.5 Wireshark工具3.网络测试实验3.1 使用Ping工具测试网络连通性3.2 使用Traceroute工具跟踪数据包传输路径3.3 使用Netstat工具查看网络连接状态和统计信息3.4 使用nslookup工具解析域名3.5 使用Wireshark工具捕获和分析网络数据包4.故障诊断介绍4.1故障诊断的定义和目的4.2故障诊断的基本原理4.3常见的网络故障类型5.故障诊断工具介绍5.1 Ping工具5.2 Traceroute工具5.3MTR工具5.4 Tcpdump工具6.故障诊断实验6.1 使用Ping工具诊断网络连通性问题6.2 使用Traceroute工具定位网络路径故障6.3使用MTR工具综合诊断网络故障6.4 使用Tcpdump和Wireshark工具分析网络数据流四、实验步骤1.配置实验环境:将虚拟机软件安装在计算机上,并创建虚拟机网络。

2.熟悉网络测试和故障诊断工具的功能和用法。

3. 运行Ping工具,测试本地主机和远程主机的连通性,并记录结果。

4. 运行Traceroute工具,跟踪数据包从本地主机到远程主机的路径,并分析结果。

5. 运行Netstat工具,查看本地主机的网络连接状态和统计信息,了解网络使用情况。

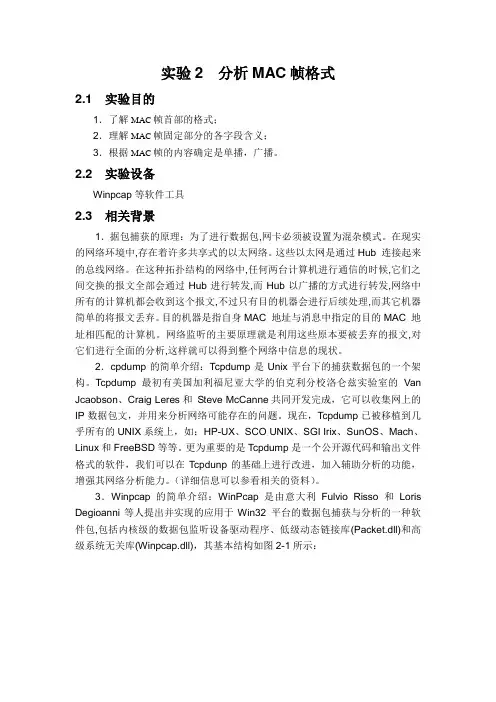

实验2 分析MAC帧格式2.1 实验目的1.了解MAC帧首部的格式;2.理解MAC帧固定部分的各字段含义;3.根据MAC帧的内容确定是单播,广播。

2.2 实验设备Winpcap等软件工具2.3 相关背景1.据包捕获的原理:为了进行数据包,网卡必须被设置为混杂模式。

在现实的网络环境中,存在着许多共享式的以太网络。

这些以太网是通过Hub 连接起来的总线网络。

在这种拓扑结构的网络中,任何两台计算机进行通信的时候,它们之间交换的报文全部会通过Hub进行转发,而Hub以广播的方式进行转发,网络中所有的计算机都会收到这个报文,不过只有目的机器会进行后续处理,而其它机器简单的将报文丢弃。

目的机器是指自身MAC 地址与消息中指定的目的MAC 地址相匹配的计算机。

网络监听的主要原理就是利用这些原本要被丢弃的报文,对它们进行全面的分析,这样就可以得到整个网络中信息的现状。

2.cpdump的简单介绍:Tcpdump是Unix平台下的捕获数据包的一个架构。

Tcpdump最初有美国加利福尼亚大学的伯克利分校洛仑兹实验室的Van Jcaobson、Craig Leres和Steve McCanne共同开发完成,它可以收集网上的IP数据包文,并用来分析网络可能存在的问题。

现在,Tcpdump已被移植到几乎所有的UNIX系统上,如:HP-UX、SCO UNIX、SGI Irix、SunOS、Mach、Linux和FreeBSD等等。

更为重要的是Tcpdump是一个公开源代码和输出文件格式的软件,我们可以在Tcpdunp的基础上进行改进,加入辅助分析的功能,增强其网络分析能力。

(详细信息可以参看相关的资料)。

3.Winpcap的简单介绍:WinPcap是由意大利Fulvio Risso和Loris Degioanni等人提出并实现的应用于Win32 平台的数据包捕获与分析的一种软件包,包括内核级的数据包监听设备驱动程序、低级动态链接库(Packet.dll)和高级系统无关库(Winpcap.dll),其基本结构如图2-1所示:图2-1 Winpcap的体系结构WinPcap由3个模块组成:1)NPF (NetgroupPacket Filter),是一个虚拟设备驱动程序文件。

Linux命令高级技巧使用tcpdump进行网络抓包TCPDump是一种常用的网络抓包工具,可以在Linux系统中使用。

它可以捕获网络数据包,并提供详细的分析和监测功能。

本文将介绍一些高级技巧,帮助您更好地使用tcpdump工具进行网络抓包。

1. 安装和基本使用要使用tcpdump,首先需要在Linux系统上安装它。

在终端中输入以下命令来安装tcpdump:```sudo apt-get install tcpdump```安装完成后,输入以下命令来开始抓包:```sudo tcpdump -i <interface>```其中,<interface>是要抓取网络流量的网络接口,如eth0或wlan0。

2. 抓取指定端口的数据包有时候,我们只对某个特定端口的网络流量感兴趣。

您可以使用以下命令来抓取指定端口的数据包:```sudo tcpdump -i <interface> port <port_number>```其中,<port_number>是您感兴趣的端口号。

3. 根据源IP或目标IP过滤数据包如果您只想抓取特定源IP或目标IP的数据包,可以使用以下命令进行过滤:```sudo tcpdump -i <interface> src <source_IP>```或```sudo tcpdump -i <interface> dst <destination_IP>```其中,<source_IP>是源IP地址,<destination_IP>是目标IP地址。

4. 保存抓包结果为文件您可以将抓到的数据包保存到文件中,以便稍后分析。

使用以下命令将数据包保存到文件:```sudo tcpdump -i <interface> -w <output_file>```其中,<output_file>是保存数据包的文件名。

技术背景Linux作为网络服务器,特别是作为路由器和网关时,数据的采集和分析是必不可少的。

Linux平台中提供了强大的网络数据采集分析工具TCPDump,TCPDump可以在网卡混杂模式下将网络中传送的数据包信息完全截获下来并提供简要分析。

它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来实现条件截获。

作为互联网上经典的的系统管理员必备工具,tcpdump以其强大的功能,灵活的截取策略,成为每个高级的系统管理员分析网络,排查问题等所必备的工具。

用户数据包协议UDP(User Datagram Protocol),它是OSI 参考模型中一种无连接的传输层协议,提供面向事务的简单不可靠信息传送服务。

是一个简单的面向数据报的传输层协议,UDP 协议基本上是IP 协议与上层协议的接口。

实验目的了解网络数据包分析工具TCPDump使用,熟悉UDP数据包结构。

实验平台客户端:Windows2000/XP/2003服务端:Red Hat Enterprise Linux Server 5.0实验工具Putty(putty.exe)实验要点学习TCPDump工具使用学习UDP数据包结构使用TCPDump分析UDP数据包实验步骤指导实验拓扑拓扑图–主机实验流程概述实验准备实验概要:熟悉了解相关的实验工具,掌握Putty工具的使用。

1、下载实验中使用的工具:Putty(putty.exe)※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※【知识重点】putty.exe 是一个小巧实用的远程登录客户端,支持多种协议,本实验中使用了SSH协议。

※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※学习TCPDump工具使用实验概要:了解TCPDump工具参数,能够使用常用参数捕捉特定数据包,并记录下来。

1.运行putty工具,输入实验分配的IP地址,使用SSH登陆到服务器命令行界面中。

tcpdump抓包命令使⽤抓包⼯具使⽤1.作⽤:(1)捕获⽹络协议包(2)分析⽹络协议包2.分类:(1)命令⾏⼯具,如tcpdump(2)图像界⾯⼯具,wireshark3.tcpdump命令⾏⼯具的使⽤3.1格式:tcpdump [ -DenNqvX ] [ -c count ] [ -F file ] [ -i interface ] [ -r file ] [ -s snaplen ] [ -w file ] [ expression ]3.2选项分类抓包选项-c:指定要抓取的包数量-i interface:指定tcpdump需要监听的接⼝,-I 后⾯直接跟⽹卡名即可,如-I ens33-n:对地址以数字⽅式显式,否则显式为主机名-nn:除了-n的作⽤外,还把端⼝显⽰为数值输出选项-e:输出的每⾏中都将包括数据链路层头部信息,例如源MAC和⽬标MAC。

-q:快速打印输出。

即打印很少的协议相关信息,从⽽输出⾏都⽐较简短。

-X:输出包的头部数据,会以16进制和ASCII两种⽅式同时输出。

-XX:输出包的头部数据,会以16进制和ASCII两种⽅式同时输出,更详细。

-v:当分析和打印的时候,产⽣详细的输出。

-vv:产⽣⽐-v更详细的输出。

-vvv:产⽣⽐-vv更详细的输出其他功能选项-D:列出可⽤于抓包的接⼝-F:从⽂件中读取抓包的表达式-w:将抓包数据输出到⽂件中⽽不是标准输出,如-w node1.cap-r:从给定的数据包⽂件中读取数据。

如tcmdump -r node1.cap4.tcpdump的表达式tcpdump的表达式由⼀个或多个"单元"组成,每个单元⼀般包含ID的修饰符和⼀个ID(数字或名称)。

有三种修饰符:type:指定ID的类型。

可以给定的值有host/net/port/portrange。

例如"host foo","net 128.3","port 20","portrange 6000-6008"。

入侵检测技术实验报告实验目的:本实验旨在通过实践操作,使学生了解并掌握入侵检测技术(Intrusion Detection System, IDS)的基本原理和应用。

通过模拟网络环境,学生将学会如何部署和配置IDS,以及如何分析和响应检测到的入侵行为。

实验环境:- 操作系统:Linux Ubuntu 20.04 LTS- IDS软件:Snort- 网络模拟工具:GNS3- 其他工具:Wireshark, tcpdump实验步骤:1. 环境搭建:- 安装并配置Linux操作系统。

- 安装Snort IDS软件,并进行基本配置。

2. 网络模拟:- 使用GNS3创建模拟网络环境,包括攻击者、受害者和监控节点。

3. IDS部署:- 在监控节点上部署Snort,配置网络接口和规则集。

4. 规则集配置:- 根据实验需求,编写或选择适当的规则集,以检测不同类型的网络入侵行为。

5. 模拟攻击:- 在攻击者节点模拟常见的网络攻击,如端口扫描、拒绝服务攻击(DoS)等。

6. 数据捕获与分析:- 使用Wireshark捕获网络流量,使用tcpdump进行实时监控。

- 分析Snort生成的警报日志,识别攻击行为。

7. 响应措施:- 根据检测到的攻击类型,采取相应的响应措施,如阻断攻击源、调整防火墙规则等。

实验结果:- 成功搭建了模拟网络环境,并在监控节点上部署了Snort IDS。

- 编写并应用了规则集,能够检测到模拟的网络攻击行为。

- 通过Wireshark和tcpdump捕获了网络流量,并分析了Snort的警报日志,准确识别了攻击行为。

- 实施了响应措施,有效阻断了模拟的网络攻击。

实验总结:通过本次实验,学生不仅掌握了入侵检测技术的基本理论和应用,还通过实际操作加深了对网络攻击和防御策略的理解。

实验过程中,学生学会了如何配置和使用Snort IDS,以及如何分析网络流量和警报日志。

此外,学生还学习了如何根据检测到的攻击行为采取适当的响应措施,增强了网络安全意识和实践能力。

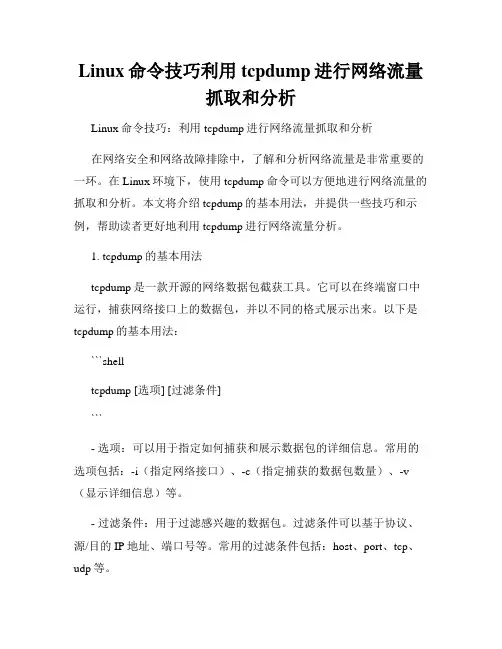

Linux命令技巧利用tcpdump进行网络流量抓取和分析Linux命令技巧:利用tcpdump进行网络流量抓取和分析在网络安全和网络故障排除中,了解和分析网络流量是非常重要的一环。

在Linux环境下,使用tcpdump命令可以方便地进行网络流量的抓取和分析。

本文将介绍tcpdump的基本用法,并提供一些技巧和示例,帮助读者更好地利用tcpdump进行网络流量分析。

1. tcpdump的基本用法tcpdump是一款开源的网络数据包截获工具。

它可以在终端窗口中运行,捕获网络接口上的数据包,并以不同的格式展示出来。

以下是tcpdump的基本用法:```shelltcpdump [选项] [过滤条件]```- 选项:可以用于指定如何捕获和展示数据包的详细信息。

常用的选项包括:-i(指定网络接口)、-c(指定捕获的数据包数量)、-v (显示详细信息)等。

- 过滤条件:用于过滤感兴趣的数据包。

过滤条件可以基于协议、源/目的IP地址、端口号等。

常用的过滤条件包括:host、port、tcp、udp等。

2. 抓取网络流量首先,我们需要确定要抓取的网络接口。

可以使用ifconfig命令获取系统中当前的网络接口列表。

假设我们要抓取eth0接口上的网络流量,可以使用以下命令:```shellsudo tcpdump -i eth0```运行上述命令后,tcpdump将开始捕获eth0接口上的所有数据包,并将其展示在终端窗口中。

3. 过滤网络流量tcpdump允许使用过滤条件来指定我们感兴趣的数据包。

例如,我们只想抓取源IP地址为192.168.0.1的HTTP流量,可以使用如下命令:```shellsudo tcpdump -i eth0 host 192.168.0.1 and port 80```上述命令中,host指定了源IP地址,port指定了目的端口号。

4. 保存流量数据除了直接在终端窗口中展示流量数据外,tcpdump还可以将数据保存到文件中供后续分析。

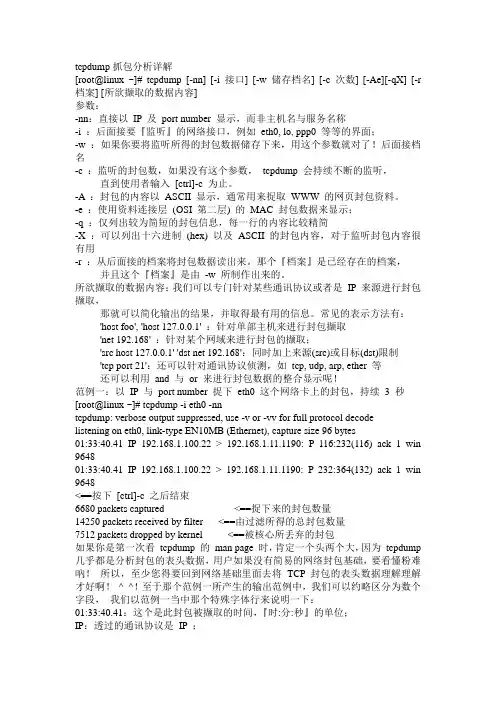

tcpdump抓包分析详解[root@linux ~]# tcpdump [-nn] [-i 接口] [-w 储存档名] [-c 次数] [-Ae][-qX] [-r 档案] [所欲撷取的数据内容]参数:-nn:直接以IP 及port number 显示,而非主机名与服务名称-i :后面接要『监听』的网络接口,例如eth0, lo, ppp0 等等的界面;-w :如果你要将监听所得的封包数据储存下来,用这个参数就对了!后面接档名-c :监听的封包数,如果没有这个参数,tcpdump 会持续不断的监听,直到使用者输入[ctrl]-c 为止。

-A :封包的内容以ASCII 显示,通常用来捉取WWW 的网页封包资料。

-e :使用资料连接层(OSI 第二层) 的MAC 封包数据来显示;-q :仅列出较为简短的封包信息,每一行的内容比较精简-X :可以列出十六进制(hex) 以及ASCII 的封包内容,对于监听封包内容很有用-r :从后面接的档案将封包数据读出来。

那个『档案』是已经存在的档案,并且这个『档案』是由-w 所制作出来的。

所欲撷取的数据内容:我们可以专门针对某些通讯协议或者是IP 来源进行封包撷取,那就可以简化输出的结果,并取得最有用的信息。

常见的表示方法有:'host foo', 'host 127.0.0.1' :针对单部主机来进行封包撷取'net 192.168' :针对某个网域来进行封包的撷取;'src host 127.0.0.1' 'dst net 192.168':同时加上来源(src)或目标(dst)限制'tcp port 21':还可以针对通讯协议侦测,如tcp, udp, arp, ether 等还可以利用and 与or 来进行封包数据的整合显示呢!范例一:以IP 与port number 捉下eth0 这个网络卡上的封包,持续 3 秒[root@linux ~]# tcpdump -i eth0 -nntcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes01:33:40.41 IP 192.168.1.100.22 > 192.168.1.11.1190: P 116:232(116) ack 1 win 964801:33:40.41 IP 192.168.1.100.22 > 192.168.1.11.1190: P 232:364(132) ack 1 win 9648<==按下[ctrl]-c 之后结束6680 packets captured <==捉下来的封包数量14250 packets received by filter <==由过滤所得的总封包数量7512 packets dropped by kernel <==被核心所丢弃的封包如果你是第一次看tcpdump 的man page 时,肯定一个头两个大,因为tcpdump 几乎都是分析封包的表头数据,用户如果没有简易的网络封包基础,要看懂粉难吶!所以,至少您得要回到网络基础里面去将TCP 封包的表头数据理解理解才好啊!^_^!至于那个范例一所产生的输出范例中,我们可以约略区分为数个字段,我们以范例一当中那个特殊字体行来说明一下:01:33:40.41:这个是此封包被撷取的时间,『时:分:秒』的单位;IP:透过的通讯协议是IP ;192.168.1.100.22 > :传送端是192.168.1.100 这个IP,而传送的port number 为22,您必须要了解的是,那个大于(>) 的符号指的是封包的传输方向喔!192.168.1.11.1190:接收端的IP 是192.168.1.11,且该主机开启port 1190 来接收;P 116:232(116):这个封包带有PUSH 的数据传输标志,且传输的数据为整体数据的116~232 byte,所以这个封包带有116 bytes 的数据量;ack 1 win 9648:ACK与Window size 的相关资料。

嗅探技术实验报告引言嗅探技术是计算机网络安全领域中的一项重要技术,主要用于监测和分析网络流量中的数据包内容。

通过嗅探技术,网络管理员可以了解和监控网络中发生的数据交互过程,识别潜在的网络攻击或异常行为。

本实验旨在介绍嗅探技术的基本原理和实际应用,以及常见的嗅探工具和嗅探技术。

一、嗅探技术原理嗅探技术利用网络接口处的网卡(NIC)来嗅探网络流量,通过监听网卡上的传入和传出数据包,抓取数据包中的信息并进行分析。

这些信息可以用于网络流量分析、入侵检测和网络性能评估等。

嗅探技术的原理包括以下几个方面:1. 网络流量采集:嗅探技术通过监听网络接口处的数据包,将数据包抓取到内存中进行分析。

一般情况下,嗅探技术可以监听整个网络流量,也可以通过设置过滤条件只监听指定的数据包。

2. 数据包分析:嗅探技术对抓取到的数据包进行解析和分析,提取出其中的关键信息,如源IP地址、目标IP地址、传输协议、端口号等。

这些信息可以用于判断网络流量的类型和交互过程。

3. 异常检测:嗅探技术可以通过对网络流量的分析,与已知的网络行为模式进行比对,发现其中的异常行为或潜在的网络攻击。

例如,根据特定的网络协议和端口号,可以判断出是否存在端口扫描行为等。

二、嗅探技术应用嗅探技术在网络安全和网络管理中有着广泛的应用。

以下是几个常见的应用场景:1. 网络流量监测:嗅探技术可以用于监测网络中传输的数据流量,包括数据包的发送方、接收方、传输协议、端口号等信息。

通过对流量的监测,网络管理员可以了解网络的状况,及时发现并解决网络故障或异常行为。

2. 入侵检测:嗅探技术可以对网络流量进行分析,判断其中是否存在潜在的入侵行为或网络攻击。

通过设置嗅探规则和规则引擎,可以实时检测并拦截异常的数据包,提高网络的安全性。

3. 网络性能评估:嗅探技术可以对网络流量进行统计和分析,获取网络的性能指标,如带宽利用率、延迟、丢包率等。

通过评估网络的性能,可以及时调整网络配置,优化网络流量的传输效果。

tcpdump连续抓包脚本(可以⾃动将dump分开存储)tcpdump是Linux下最常⽤的抓包⼯具了。

不过往往抓着抓着就忘了时间,导致整个dump⽂件有⼏GB⼤,根本⽆法⽤软件分析。

当然可以⽤⼯具分割dump⽂件,不过那⼜要耗⼀番功付。

tcpdump⾃带的-C参数是可以抓到⼀定数据包后停⽌抓包,不过怎么⽤怎么不顺⼿,于是⾃⼰写了个抓包脚本。

Shell⽤的不熟,只能写个最简单的。

原理是外⾯套⼀个循环,利⽤⾃带的-C参数,将⼀定数量数据包存成⼀个⽂件,然后给加个后缀_0 _1 ...看代码:#!/bin/bashexport TcpDump=tcpdumpexport SliPackeLen=68export SliptCapPacket=500000if [ $# -ne 2 ] && [ $# -ne 3 ]thenecho "Usage: $0 <file> <CapCount> <expression>"elsefor ((iLoop=0; iLoop<$2; iLoop++))doecho ""echo "> Capture $1_$iLoop.dmp($SliptCapFile) in $(($iLoop+1))/$2 files"echo "$TcpDump -i eth1 -s $SliPackeLen -c $SliptCapPacket -w $1_$iLoop.dmp $3"$TcpDump -i eth1 -s $SliPackeLen -c $SliptCapPacket -w $1_$iLoop.dmp $3donefiecho ""export SliPackeLen=68 定义只抓数据包头的68字节export SliptCapPacket=500000 满50W数据包就新建⼀个⽂件给脚本个名字叫z-dump_68_50w.sh,以后就可以⽤:./z-dump_68_50w.sh test3 "host 192.168.0.12 and not udp"来抓包了。

tcpdump抓包命令使⽤教程⽬录tcpdump 是Linux系统下的⼀个强⼤的命令,可以将⽹络中传送的数据包完全截获下来提供分析。

它⽀持针对⽹络层、协议、主机、⽹络或端⼝的过滤,并提供and、or、not等逻辑语句来帮助你去掉⽆⽤的信息。

⼀、tcpdump 命令格式介绍⾸先我们对Linux系统下tcpdump命令格式进⾏⼀个介绍说明,在下⾯的使⽤教程中讲到tcpdump命令⽰例时,您就可以参考tcpdump命令参数说明进⾏学习。

1.1 语法tcpdump [ -AdDefIJKlLnNOpqRStuUvxX ] [ -B buffer_size ] [ -c count ][ -C file_size ] [ -G rotate_seconds ] [ -F file ][ -i interface ] [ -j tstamp_type ] [ -m module ] [ -M secret ][ -Q|-P in|out|inout ][ -r file ] [ -s snaplen ] [ -T type ] [ -w file ][ -W filecount ][ -E spi@ipaddr algo:secret,... ][ -y datalinktype ] [ -z postrotate-command ] [ -Z user ][ expression ]1.2 命令⾏参数介绍-A 以ASCII格式打印出所有分组,并将链路层的头最⼩化。

-c 在收到指定的数量的分组后,tcpdump就会停⽌。

-C 在将⼀个原始分组写⼊⽂件之前,检查⽂件当前的⼤⼩是否超过了参数file_size中指定的⼤⼩。

如果超过了指定⼤⼩,则关闭当前⽂件,然后在打开⼀个新的⽂件。

参数 file_size的单位是兆字节(是1,000,000字节,⽽不是1,048,576字节)。

-d 将匹配信息包的代码以⼈们能够理解的汇编格式给出。

tcpdump 命令使⽤tcpdump 命令使⽤tcpdump命令参数解析1.option 可选参数:能够控制tcpdump 命令,⽐如是否解析域名,将结果输出到⽂件,或者从⽂件读包数据,以及打印格式等。

2.protocol 协议过滤:能够根据不同的协议进⾏过滤,常⽤的已经上⾯了。

3.direction ⽅向过滤:能够根据数据的流向来进⾏过滤,也就是src 和dst ,也可以是两者。

4. type 类型过滤:能够根据不同的类型进⾏过滤。

tcpdump 输出结构这是直接不使⽤参数得到的其中⼀条输出1. 第⼀列:代表时间,分别是时分秒毫秒 22:21:43.500014。

2. 第⼆列:代表⽹络协议 IP 。

3. 第三列:代表发送的⽅的地址(IP+port ),其中10.21.11.47是IP ,⽽http 是端⼝,在tcpdump 中http 就代表80端⼝,所以也就是10.21.11.47.80,后⾯可以使⽤-nn 参数来关闭转换。

4. 第四列:代表数据流向,可以看出是10.21.11.47.http 发送数据到11.0.85.18.51352。

5. 第五列:代表接收⽅的地址,格式同第三列,可以看出这次商品是51352。

6. 第六列:代表分隔,冒号。

7. 第七列:代表数据包的相关内容。

包括Flags 标识符,seq 号,ack 号,win 窗⼝⼤⼩,数据长度length ,通信协议HTTP 等。

Flag 标识符[S]:代表SYN ,同步标记,⼀般是在建⽴连接时使⽤,也就是TCP 三次握⼿时使⽤。

[.]:代表没有Flags ,但是除了SYN 包外所有的数据包都有ACK ,所以这个标记也可以代表ACK 。

[P]:代表PUSH ,推送数据,发送⽅通过使⽤PUSH 位来通知接收⽅将所有收到的数据⽴即提交给服务器进程,⽽不需要等待额外数据(将缓存填满)⽽让数据在缓存中停留!这⾥所说的数据包括与此PUSH 包⼀起传输的数据以及之前就为该进程传输过来的数据(滞留在缓存中的数据)。

典型tcp攻击实验报告1. 实验简介本次实验旨在通过搭建一个实验环境,模拟并分析典型的TCP攻击,以加深对TCP协议的理解和对网络安全的认知。

在实验中,我们将使用工具和技术手段对TCP连接进行攻击,探索攻击的原理、方法和防范措施。

2. 实验环境- 操作系统:Ubuntu 18.04- 模拟器:GNS3- 网络设备:Cisco路由器- 攻击工具:hping3、Wireshark3. 实验步骤3.1 实验准备在GNS3中搭建一个简单的网络拓扑,包括一个客户端、一个服务器和一个路由器。

配置路由器的IP地址和路由表,确保网络正常通信。

3.2 SYN Flood攻击首先,我们通过使用hping3工具发送大量伪造的SYN报文,以模拟SYN Flood 攻击。

启动Wireshark对交换机上的所有数据包进行捕获,并在目标主机上使用`tcpdump`命令监听数据包。

然后,在攻击主机上执行以下命令:sudo hping3 -c 10000 -d 120 -S -p 80 flood <目标IP>此命令将会发送10,000个伪造的SYN报文,并以最快的速度发送。

观察目标主机上的tcpdump输出和Wireshark捕获的数据包,可以看到目标主机收到大量的SYN请求,由于无法建立实际的连接,服务器的资源被耗尽,无法处理其他正常请求。

3.3 TCP连接重置攻击接下来,我们将使用hping3工具对TCP连接进行重置攻击,即RST Flood攻击。

在攻击主机上执行以下命令:sudo hping3 -c 2000 -p 80 -R -d 120 flood <目标IP>此命令将会发送2,000个伪造的RST报文,导致目标主机的连接被重置。

通过观察Wireshark捕获的数据包,我们可以看到目标主机的连接被不断重置,无法建立有效的连接,从而造成服务不可用。

3.4 TCP拥塞控制攻击最后,我们将模拟TCP拥塞控制攻击,即通过发送大量数据包来使网络拥塞。

解决tcpdump抓包时的丢包问题-mptcp#---------------------------------------------------------------------------------------------- begin# 因为 M8 接收的数据 (1238×1428÷1024 = 1726 KB) < 3.6M, 因此,再做⼀次实验,仅对 M1 & M8 抓包# transmission time: 95 secondscd /root/tcpdump-on-8-nodes/MPTCP-Markov-F-xIF-MDR-2tcpdump -i br_a_10 -p tcp -n -X -tt > mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth0.txt &tcpdump -i br_a_11 -p tcp -n -X -tt > mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth1.txt &tcpdump -i br_a_12 -p tcp -n -X -tt > mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth2.txt &tcpdump -i br_a_13 -p tcp -n -X -tt > mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth3.txt &tcpdump -i br_a_80 -p tcp -n -X -tt > mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth0.txt &tcpdump -i br_a_81 -p tcp -n -X -tt > mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth1.txt &tcpdump -i br_a_82 -p tcp -n -X -tt > mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth2.txt &tcpdump -i br_a_83 -p tcp -n -X -tt > mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth3.txt &# M1 & M8 发送的有效载荷 (len 1428) 数据包个数 - using nc(M1-eth0:1431, M8-eth0:689)(M1-eth1:1193, M8-eth1:545)(M1-eth2:1435, M8-eth2:690)(M1-eth3:1419, M8-eth3:677)total (M1-eth:5478, M8-eth:2601)5478×1428÷1024 = 7639 KB2601×1428÷1024 = 3627 KB# 结果确定 M8 接收的数据 (2601×1428÷1024 = 3627 KB) = 3.6M, 说明,前⾯的实验中,发⽣了 tcpdump 丢包问题# 因此进⾏如下抓包试⼀试# transmission time: 95 secondscd /root/tcpdump-on-8-nodes/MPTCP-Markov-F-xIF-MDRtcpdump -i br_a_10 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth0.cap &tcpdump -i br_a_11 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth1.cap &tcpdump -i br_a_12 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth2.cap &tcpdump -i br_a_13 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth3.cap &tcpdump -i br_a_20 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth0.cap &tcpdump -i br_a_21 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth1.cap &tcpdump -i br_a_22 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth2.cap &tcpdump -i br_a_23 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth3.cap &tcpdump -i br_a_30 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth0.cap &tcpdump -i br_a_31 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth1.cap &tcpdump -i br_a_32 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth2.cap &tcpdump -i br_a_33 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth3.cap &tcpdump -i br_a_40 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth0.cap &tcpdump -i br_a_41 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth1.cap &tcpdump -i br_a_42 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth2.cap &tcpdump -i br_a_43 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth3.cap &tcpdump -i br_a_50 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth0.cap &tcpdump -i br_a_51 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth1.cap &tcpdump -i br_a_52 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth2.cap &tcpdump -i br_a_53 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth3.cap &tcpdump -i br_a_60 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth0.cap &tcpdump -i br_a_61 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth1.cap &tcpdump -i br_a_62 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth2.cap &tcpdump -i br_a_63 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth3.cap &tcpdump -i br_a_70 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth0.cap &tcpdump -i br_a_71 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth1.cap &tcpdump -i br_a_72 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth2.cap &tcpdump -i br_a_73 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth3.cap &tcpdump -i br_a_80 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth0.cap &tcpdump -i br_a_81 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth1.cap &tcpdump -i br_a_82 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth2.cap &tcpdump -i br_a_83 -p tcp -n -X -tt -w mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth3.cap &# cap ⽂件转换为 txt ⽂件,便于统计cd /root/tcpdump-on-8-nodes/MPTCP-Markov-F-xIF-MDRtcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth0.cap > mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth0.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth1.cap > mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth1.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth2.cap > mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth2.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth3.cap > mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth3.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth0.cap > mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth0.txttcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth1.cap > mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth1.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth2.cap > mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth2.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth3.cap > mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth3.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth0.cap > mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth0.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth1.cap > mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth1.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth2.cap > mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth2.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth3.cap > mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth3.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth0.cap > mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth0.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth1.cap > mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth1.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth2.cap > mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth2.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth3.cap > mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth3.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth0.cap > mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth0.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth1.cap > mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth1.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth2.cap > mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth2.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth3.cap > mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth3.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth0.cap > mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth0.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth1.cap > mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth1.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth2.cap > mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth2.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth3.cap > mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth3.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth0.cap > mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth0.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth1.cap > mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth1.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth2.cap > mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth2.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth3.cap > mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth3.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth0.cap > mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth0.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth1.cap > mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth1.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth2.cap > mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth2.txt tcpdump -r mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth3.cap > mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth3.txt # 统计数据包数cd /root/tcpdump-on-8-nodes/MPTCP-Markov-F-xIF-MDRgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth0.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth1.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth2.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M1--tcpdump-eth3.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth0.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth1.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth2.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M2--tcpdump-eth3.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth0.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth1.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth2.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M3--tcpdump-eth3.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth0.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth1.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth2.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M4--tcpdump-eth3.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth0.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth1.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth2.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M5--tcpdump-eth3.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth0.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth1.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth2.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M6--tcpdump-eth3.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth0.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth1.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth2.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M7--tcpdump-eth3.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth0.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth1.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth2.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M8--tcpdump-eth3.txt | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M1* | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M2* | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M3* | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M4* | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M5* | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M6* | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M7* | wc -lgrep "len 1428" mim-improved-mptcp-markov-f-xif-mdr--M8* | wc -l#---------------------------------------------------------------------------------------------- end。