加密webconfig

- 格式:doc

- 大小:46.00 KB

- 文档页数:4

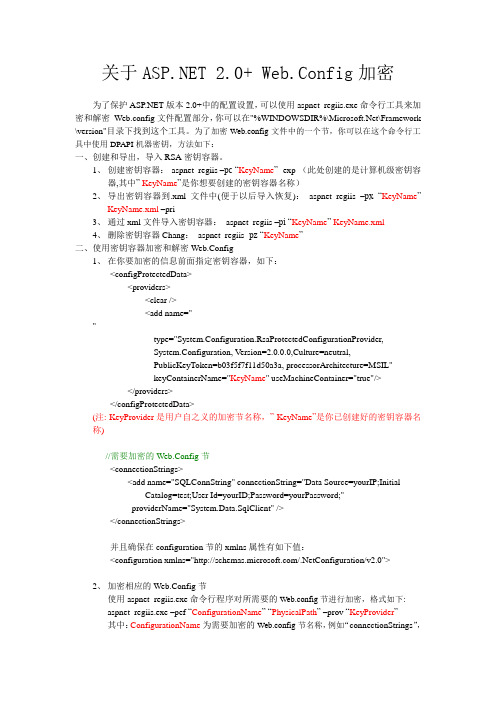

关于 2.0+ Web.Config加密为了保护版本2.0+中的配置设置,可以使用aspnet_regiis.exe命令行工具来加密和解密Web.config文件配置部分,你可以在"%WINDOWSDIR%\\Framework \version"目录下找到这个工具。

为了加密Web.config文件中的一个节,你可以在这个命令行工具中使用DPAPI机器密钥,方法如下:一、创建和导出,导入RSA密钥容器。

1、创建密钥容器:aspnet_regiis –pc “KeyName” -exp (此处创建的是计算机级密钥容器,其中” KeyName”是你想要创建的密钥容器名称)2、导出密钥容器到.xml文件中(便于以后导入恢复):aspnet_regiis –px “KeyName”KeyName.xml –pri3、通过xml文件导入密钥容器:aspnet_regiis –pi “KeyName” KeyName.xml4、删除密钥容器Chang:aspnet_regiis -pz “KeyName”二、使用密钥容器加密和解密Web.Config1、在你要加密的信息前面指定密钥容器,如下:<configProtectedData><providers><clear /><add name=""type="System.Configuration.RsaProtectedConfigurationProvider,System.Configuration, Version=2.0.0.0,Culture=neutral,PublicKeyToken=b03f5f7f11d50a3a, processorArchitecture=MSIL"keyContainerName="KeyName" useMachineContainer="true"/></providers></configProtectedData>(注: KeyProvider是用户自之义的加密节名称,” KeyName”是你已创建好的密钥容器名称)//需要加密的Web.Config节<connectionStrings><add name="SQLConnString" connectionString="Data Source=yourIP;InitialCatalog=test;User Id=yourID;Password=yourPassword;"providerName="System.Data.SqlClient" /></connectionStrings>并且确保在configuration节的xmlns属性有如下值:<configuration xmlns="/.NetConfiguration/v2.0">2、加密相应的Web.Config节使用aspnet_regiis.exe命令行程序对所需要的Web.config节进行加密,格式如下:aspnet_regiis.exe –pef “ConfigurationName”“PhysicalPath”–prov “KeyProvider”其中:ConfigurationName为需要加密的Web.config节名称,例如“connectionStrings”,PhysicalPath为需要加密的web.config文件所在的物理路径(NOT INCLUDE FIFE NAME),KeyProvider为在web.config文件中添加的加密节名称。

web.config文件规则

web.config文件是用于配置网站的XML格式文件。

它包含了许多不同类型的规则,用于配置网站的行为和功能。

以下是一些常见的规则:

1. 认证和授权规则, web.config文件可以包含认证和授权规则,用于定义哪些用户可以访问网站的特定部分,以及他们可以执行的操作。

这些规则可以基于角色、用户或其他条件进行配置。

2. URL重写规则,通过使用URL重写规则,web.config文件可以配置网站的URL结构,将复杂的URL重写为更简洁、易于理解的形式。

这对于搜索引擎优化和用户友好性非常重要。

3. 错误处理规则, web.config文件可以定义网站遇到错误时的行为。

例如,可以配置自定义的错误页面,或者将特定类型的错误记录到日志中。

4. 缓存规则,通过web.config文件,可以配置网站的缓存策略,包括哪些内容需要被缓存、缓存的过期时间等。

5. 会话状态规则, web.config文件可以配置网站的会话状态

管理方式,包括会话超时时间、会话数据的存储方式等。

6. 安全规则, web.config文件可以包含安全规则,用于配置

网站的安全性,例如设置HTTPS连接、防止跨站点请求伪造(CSRF)等。

7. MIME类型规则, web.config文件可以定义网站支持的

MIME类型,以便正确处理各种类型的文件。

总的来说,web.config文件是网站的核心配置文件,

其中包含了各种规则,用于定义网站的行为、安全性、性能和功能。

通过合理配置web.config文件中的规则,可以使网站更加安全、可

靠且高效。

一、认识Web.config文件Web.config 文件是一个XML文本文件,它用来储存 Web 应用程序的配置信息(如最常用的设置 Web 应用程序的身份验证方式),它可以出现在应用程序的每一个目录中。

当你通过.NET新建一个Web应用程序后,默认情况下会在根目录自动创建一个默认的Web.config文件,包括默认的配置设置,所有的子目录都继承它的配置设置。

如果你想修改子目录的配置设置,你可以在该子目录下新建一个Web.config文件。

它可以提供除从父目录继承的配置信息以外的配置信息,也可以重写或修改父目录中定义的设置。

(一).Web.Config是以XML文件规范存储,配置文件分为以下格式1.配置节处理程序声明特点:位于配置文件的顶部,包含在<configSections>标志中。

2.特定应用程序配置特点: 位于<appSetting>中。

可以定义应用程序的全局常量设置等信息.3.配置节设置特点: 位于<system.Web>节中,控制运行时的行为.4.配置节组特点: 用<sectionGroup>标记,可以自定义分组,可以放到<configSections>内部或其它<sectionGroup>标记的内部.(二).配置节的每一节1.<configuration>节根元素,其它节都是在它的内部.2.<appSetting>节此节用于定义应用程序设置项。

对一些不确定设置,还可以让用户根据自己实际情况自己设置用法:I.<appSettings><add key="Conntction" value="server=192.168.85.66;userid=sa;password=;database=Info;"/><appSettings>定义了一个连接字符串常量,并且在实际应用时可以修改连接字符串,不用修改程式代码. II.<appSettings><add key="ErrPage" value="Error.aspx"/><appSettings>定义了一个错误重定向页面.3.<compilation>节格式:<compilationdefaultLanguage="c#"debug="true"/>I.default language: 定义后台代码语言,可以选择C#和两种语言.IIdebug : 为true时,启动aspx调试;为false不启动aspx调试,因而可以提高应用程序运行时的性能。

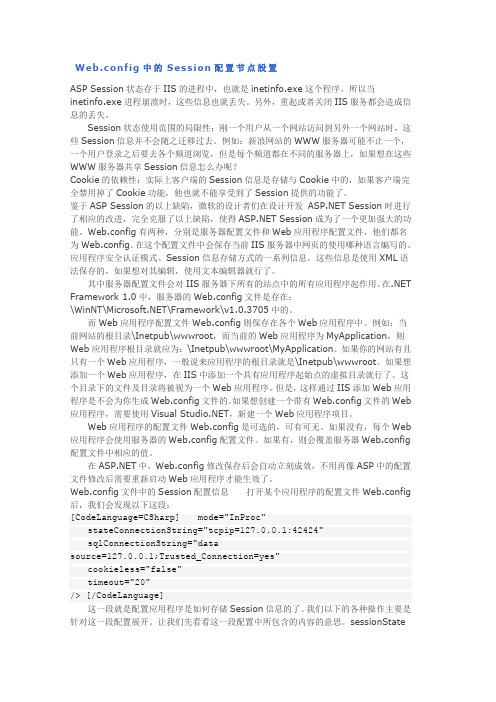

Web.config中的Session配置节点設置ASP Session状态存于IIS的进程中,也就是inetinfo.exe这个程序。

所以当inetinfo.exe进程崩溃时,这些信息也就丢失。

另外,重起或者关闭IIS服务都会造成信息的丢失。

Session状态使用范围的局限性:刚一个用户从一个网站访问到另外一个网站时,这些Session信息并不会随之迁移过去。

例如:新浪网站的WWW服务器可能不止一个,一个用户登录之后要去各个频道浏览,但是每个频道都在不同的服务器上,如果想在这些WWW服务器共享Session信息怎么办呢?Cookie的依赖性:实际上客户端的Session信息是存储与Cookie中的,如果客户端完全禁用掉了Cookie功能,他也就不能享受到了Session提供的功能了。

鉴于ASP Session的以上缺陷,微软的设计者们在设计开发 Session时进行了相应的改进,完全克服了以上缺陷,使得 Session成为了一个更加强大的功能。

Web.config有两种,分别是服务器配置文件和Web应用程序配置文件,他们都名为Web.config。

在这个配置文件中会保存当前IIS服务器中网页的使用哪种语言编写的、应用程序安全认证模式、Session信息存储方式的一系列信息。

这些信息是使用XML语法保存的,如果想对其编辑,使用文本编辑器就行了。

其中服务器配置文件会对IIS服务器下所有的站点中的所有应用程序起作用。

在.NET Framework 1.0中,服务器的Web.config文件是存在:\WinNT\\Framework\v1.0.3705中的。

而Web应用程序配置文件Web.config则保存在各个Web应用程序中。

例如:当前网站的根目录\Inetpub\wwwroot,而当前的Web应用程序为MyApplication,则Web应用程序根目录就应为:\Inetpub\wwwroot\MyApplication。

一、概述在当今互联网时代,随着Web服务的普及和应用范围的不断扩大,我们不可避免地会面临有关Web服务安全性的问题。

其中之一就是如何保护Web服务传输中的参数数据,以防止被恶意窃取或篡改。

对于Web服务中的参数加密问题,我们有必要进行深入探讨。

二、Web服务简介Web服务是一种基于Web的应用程序接口(API),通过网络进行通信和交换数据。

它使用标准的面向对象的协议(如SOAP、XML-RPC、REST等)来交换信息和执行操作。

Web服务具有跨评台性和跨语言性等优点,可以与各种不同的系统和技术进行集成和交互,因此被广泛应用于企业系统集成、移动应用开发、大数据处理等领域。

三、Web服务安全性的挑战Web服务作为一种开放式的网络通信协议,存在着一些安全性的挑战,其中包括参数数据的安全传输。

传统的Web服务通常采用明文传输参数数据的方式,这就意味着这些数据可能会被恶意窃取或篡改,从而给系统和数据带来风险和威胁。

四、解决方案:Web服务中的参数加密为了保护Web服务传输中的参数数据,我们可以采取参数加密的方式来加强安全性。

参数加密是指将参数数据使用加密算法进行加密处理,然后在传输过程中进行解密操作,以保证数据的安全传输。

下面将介绍一些常见的Web服务中参数加密的实现方式和方法。

1. HTTPS协议HTTPS(Hypertext Transfer Protocol Secure)是HTTP的安全版,它通过在HTTP和TCP之间增加一个加密层来保护数据的安全传输。

使用HTTPS协议可以有效地保护Web服务传输中的参数数据,因为它使用SSL/TLS加密算法来对数据进行加密处理,从而避免了数据被恶意窃取的风险。

2. 对称加密算法对称加密算法是指加密和解密使用相同密钥的加密算法。

在Web服务中,我们可以使用对称加密算法(如AES、DES等)对参数数据进行加密处理,然后在传输过程中使用密钥进行解密操作,以保证数据的安全传输。

webconfig权限控制(转)今天偶然看了一篇关于Forms应用的文章收益颇多,写出来给大家分享。

说起对网站权限,记得以前做法是每个页面都进行判断,对webconfig 的使用少之又少今天说说webconfig 对网站权限的判断。

户文件夹(我们暂定user 文件夹):只有用户登录以后才能访问。

否则该访客只能访问user文件夹的登录页面(user_login.aspx)管理员文件夹(暂定admin文件夹):管理员文件夹不让任何人服务,当用户登录以后只能访问管理员登陆页(admin_login.aspx),管理员登陆后才能访问全部页面。

根目录:根目录可以让任何人访问。

目录结构如下:第一步:根目录下config 代码:<authentication mode="Forms"><forms name="UserCookies"loginUrl="Default.aspx"></forms></authentication> <authorization><allow users="*"/> </authorization> 第二部:Global.asax 头部添加<%@ Import Namespace="System.Security.Principal" %> void Application_AuthenticateRequest(object sender, EventArgs e) { if (er != null){ //如果用户通过验证,则该项不为nullif (er.Identity.IsAuthenticated){ if (er.Identity is FormsIdentity){ FormsIdentity id = (FormsIdentity)er.Identity; FormsAuthenticationTicket ticket = id.Ticket;string userData = erData;//取出角色数据string[] roles = userData.Split(',');er = new GenericPrincipal(id, roles);//重新分配角色} } } } 第三部:admin文件夹config 文件<?xml version="1.0" encoding="utf-8"?><configuration><appSettings/&g t;<connectionStrings/><locationpath="admin_login.aspx"> <system.web><authorization> <allow roles="user"/></authorization></system.web></location><system.web><authorization> <allow roles="admin"/><deny users="*"/></authorization></system.web></configuration& gt; admin_login.aspx cs 代码如下:protected voidButton1_Click(object sender, EventArgs e) { if (tbUserName.Text == "xiaomiao") { //生成验证票据,其中包括用户名、生效时间、过期时间、是否永久保存和用户数据等。

数据库连接字符串的处理⽅法!加密解密连接字符串。

数据库连接字符串的处理应该是⼀个项⽬⾥最基础的东东了。

(除⾮你的项⽬不涉及到数据库。

)千万不要⼩看他,处理不好也时会给你带来不少的⿇烦的。

连接字符串的内容在这⾥就不讨论了,这⾥主要说⼀下他的存放位置和读取⽅法。

我们要达到的⽬的:⽆论连接字符串如何变化,都不需要修改项⽬!1.把连接字符串写在程序⾥⾯。

⼀般的初级教程⾥会告诉你这么写Dim cn As New SqlClient.SqlConnection("user id=sa;password=sa;server=.;initial catalog=数据库名称")C#SqlClient.SqlConnection cn = new SqlClient.SqlConnection("user id=sa;password=sa;server=.;initial catalog=数据库名称")这么写当然是没有错误,但是当你写了n个页⾯后,有⼀半的页⾯有这样的代码,这时候如果需要改变连接字符串(⽐如换⽤户名和密码)的话,那可就有得你改的了。

想当初我就犯过这样的错误,5555552.放在web.config⾥⾯这是⽐较流⾏的⽅法了。

修改web.config⽂件,加⼊以下代码<APPSETTINGS><ADD value="user id=sa;password=sa;server=.;initial catalog=数据库名称" key="connString" /></APPSETTINGS>然后在需要的地⽅调⽤就可以了。

Dim cnString As String = System.Configuration.ConfigurationSettings.AppSettings.Item("connString")C#string cnString = System.Configuration.ConfigurationSettings.AppSettings["connString"]这样呢就不怕连接字符串再发⽣变化了。

web.config文件中链接字符串的定义和使用方式在 Web 应用程序中,`web.config` 文件用于存储应用程序的配置信息,包括数据库连接字符串。

连接字符串用于指定应用程序如何连接到数据库。

下面是在`web.config` 文件中定义和使用连接字符串的方式:1. 打开项目中的`web.config` 文件。

2. 在`<configuration>` 标签下添加`<connectionStrings>` 元素,用于存储连接字符串。

如果该元素已经存在,则可以直接在其中添加连接字符串。

```xml<configuration><connectionStrings><!--连接字符串的定义--><add name="MyConnectionString" connectionString="Data Source=ServerName;Initial Catalog=DatabaseName;User ID=UserName;Password=Password" providerName="System.Data.SqlClient" /></connectionStrings>...</configuration>```上述示例中,`name` 属性是连接字符串的名称,`connectionString` 属性是实际的连接字符串,`providerName` 属性是用于指定数据库提供程序的名称(例如,SQL Server 的提供程序名称为"System.Data.SqlClient")。

3. 在应用程序中使用连接字符串:-在代码中,可以使用`System.Configuration.ConfigurationManager.ConnectionStrings` 对象来访问连接字符串:```csharpstring connectionString = System.Configuration.ConfigurationManager.ConnectionStrings["MyConnectionString"].Connecti onString;```这将返回名为"MyConnectionString" 的连接字符串的实际值。

websecurityconfiguration用法

Websecurityconfiguration是用于配置Web应用程序安全性的类。

它提供了一种简单的方式来配置Web应用程序的安全性,以确保应用程序的安全性和可靠性。

Websecurityconfiguration帮助开发人员在应用程序中实现关键的安全功能,如身份验证和授权,会话管理,跨站点请求伪造保护等。

在使用Websecurityconfiguration时,开发人员需要定义一组安全规则,以确保应用程序的安全性。

这些规则包括访问控制规则,会话管理规则,跨站点请求伪造保护规则等。

Websecurityconfiguration还提供了一些预定义的安全规则,可供开发人员使用。

这些规则可帮助开发人员快速实现一些常见的安全功能,并提高应用程序的安全性。

总之,Websecurityconfiguration是一个非常有用的工具,可帮助开发人员确保Web应用程序的安全性。

开发人员应该了解该工具的使用方法,并使用它来加强应用程序的安全性。

- 1 -。

加密web.config(一)Category: ? 刘武@ 20:51web.config 文件中经常会包含一些敏感信息,最常见的就是数据库连接字符串了,为了防止该信息泄漏,最好是将相关内容加密。

Aspnet_regiis.exe命令已经提供了加密配置文件的方法,系统默认提供两种加密方式:1. DataProtectionConfigurationProvider2. RSA ProtectedConfigurationProvider当然,如果有兴趣也可以编写自己的加密提供程序。

本文主要讲解如何利用DataProtectionConfigurationProvider来完成web.config的加解密一建立虚拟目录http://localhost/EncryptWebConfig,并添加web.config,其中包含数据库连接字符串:<connectionStrings><add name="Conn" connectionString="Data Source=liuwu;UserID=liuwu;Password=liuwu;"/></connectionStrings>二运行aspnet_regiis -pe "connectionStrings" -app "/EncryptWebConfig"-prov "DataProtectionConfigurationProvider"∙aspnet_regiis 位于%WinDir%\\Framework\<versionNumber>目录下。

∙-pe 指定要加密的配置节,这里是connectionStrings 。

∙-app 指定该配置文件所在的虚拟目录,这里是EncryptWebConfig。

∙-prov 指定要使用的提供程序,这里使用的是DataProtectionConfigurationProvider。

三加密后连接字符串已经不可见了,可以看到如下形式的配置节<connectionStringsconfigProtectionProvider="DataProtectionConfigurationProvider"><EncryptedData><CipherData><CipherValue>AQAAANCMnd8BFdERjHoAw=</CipherValue></CipherData></EncryptedData></connectionStrings>四如果要解密,则运行以下命令aspnet_regiis -pd "connectionStrings" -app "/EncryptWebConfig"∙-pd 指定要解密的配置节∙-app 指定虚拟目录五如果不想建立虚拟目录,也可以指定配置文件的物理路径:aspnet_regiis.exe -pef "connectionStrings" d:\EncryptWebConfig -prov "DataProtectionConfigurationProvider"∙-pef 指定要加密的配置节及配置文件的物理路径六解密使用aspnet_regiis -pdf "connectionStrings" d:\EncryptWebConfig∙-pdf 指定要解密的配置节及配置文件的物理路径有关利用RSA加密的内容可以参考加密web.config文件二加密web.config文件二Category: ? 刘武@ 21:07上一篇文章介绍了用DataProtectionConfigurationProvider加密web.config文件的方法不过他有一个缺陷,加密的文件只有在本机才能解密,如果有多台服务器的话,则需要每台机单独加密,因此不利于部署。

而利用RSAProtectedConfigurationProvider来加密就恰好可以解决这个问题。

本文就介绍一下如何利用RSAProtectedConfigurationProvider来部署多台服务器。

一创建RSA密钥运行命令:aspnet_regiis -pc "LiuwuNetKeys" -exp二建立虚拟目录名称为EncryptWebConfig并添加W eb.config文件如下:<configProtectedData><providers><addkeyContainerName="LiuwuNetKeys"useMachineContainer="true"description=" Keys"name="LiuwuNetProvider"type="System.Configuration.RsaProtectedConfigurationProvider,System .Configuration, Version=2.0.0.0, Culture=neutral,PublicKeyToken=b03f5f7f11d50a3a"/></providers></configProtectedData><connectionStrings><add name="Conn"connectionString="Data Source=liuwu;UserID=liuwu;Password=liuwu;"/></connectionStrings>主要是在config文件中加入configProtectedData配置节。

三加密运行命令aspnet_regiis -pe "connectionStrings" -app "/EncryptWebConfig"-prov "LiuwuNetProvider"其中/EncryptWebConfig是虚拟目录的名称,LiuwuNetProvider 是上一步ConfigProtectedData配置节中配置的名称加密后的连接字符串如下:<connectionStrings configProtectionProvider="LiuwuNetProvider"><EncryptedData Type="/2001/04/xmlenc#Element"xmlns="/2001/04/xmlenc#"><EncryptionMethodAlgorithm="/2001/04/xmlenc#tripledes-cbc"/> <KeyInfo xmlns="/2000/09/xmldsig#"><EncryptedKey xmlns="/2001/04/xmlenc#"><EncryptionMethodAlgorithm="/2001/04/xmlenc#rsa-1_5"/><KeyInfo xmlns="/2000/09/xmldsig#"><KeyName>Rsa Key</KeyName></KeyInfo><CipherData><CipherValue>RoOicEmyEeyGt216zRdwRXVaBWB2rRn+znQN59Y9/U55dEWtYdY3 /HnVzIzS/BTeJ6JMOkXWLXFSjSNrA8LY22ya65r8FBI8byOCEFJ5nd1sIpnCA4Fhm72JEKhojGX o1kMURCfSQd8BdHCAJskMrsG3/bGJconC8TyyfEXTgcM=</CipherValue></CipherData></EncryptedKey></KeyInfo><CipherData><CipherValue>JTALo/rdj0zMzN2i0oFwP3wD6jQXijxpUjOc/5bBpOvP+dPQ2+rRDQXN 5h+kzUWkB1vO4WSG9dDXif8Keud2QAJPU4eh4oc6pZ35sR6Ks/WzMqhnqPJi4GZ3yjodD+tuhgY 2Cu94Q60R+IY4/DZ2iqrj4rNi51UCaFa7iF/CpOp6dMDkEu8ema0Asvfomj6R</CipherValue> </CipherData></EncryptedData></connectionStrings>四分配权限此时运行程序,可能会出现以下错误:分析器错误消息: 未能使用提供程序“LiuwuNetProvider”进行解密。

提供程序返回错误消息为: 打不开RSA密钥容器。

这是因为web服务器的运行帐号没有足够的权限来访问RSA容器,因此我们需要给他分配权限,在win2003的系统中,web服务器的运行帐号是NT A uthority\Network Service,运行命令:aspnet_regiis -pa "LiuwuNetKeys" "NT A uthority\Network Service"LiuwuNetKeys就是第一步创建的密钥名称到现在程序可以正常运行了。

五导出密钥运行命令:aspnet_regiis -px "LiuwuNetKeys" "d:\LiuwuNetKeys.xml" -priLiuwuNetKeys 是第一步创建的密钥名称,这里将它导出为D盘的LiuwuNetKeys.xml 文件自此本机的操作已经完成,如果要解密,可以运行aspnet_regiis -pd "connectionStrings" -app "/EncryptWebConfig"六部署到其他机器在其他机器只要将加密后的Web.config文件拷贝过来,然后运行aspnet_regiis -pi "LiuwuNetKeys" "d:\LiuwuNetKeys.xml"就可以了,同样要记得分配权限。