实验6:Sniffer_Pro的基本使用和实例

- 格式:doc

- 大小:893.50 KB

- 文档页数:17

实验:使用Sniffer Pro工具软件进行网络检测和扫描

实验环境

1台带有活动网络连接(插有网卡且工作正常)、安装有VMware虚拟机软件的PC机,其中主机环境的配置如表5-1所示:

通过该实验,掌握使用工具软件进行网络检测扫描的基本方法;进一步加深对TCP/IP 协议的理解和认识。

实验步骤和内容

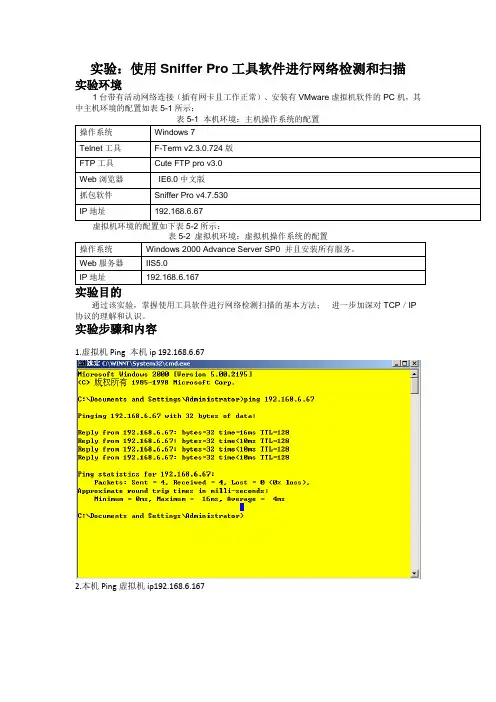

1.虚拟机Ping本机ip 19

2.168.6.67

2.本机Ping虚拟机ip192.168.6.167

3.进入Sniffer主界面在Capture下的Define Filter菜单

3.1 Capture-Define Filter中进行设置

3.2 Dis-Define Filter

4.本机Ping 虚拟机IP 192.168.6.167抓包结果

5.打开网络教学综合平台抓包结果

6.打开 并用户登录抓包结果

7.DNS抓包结果

实验心得:

了解Sniffer 抓包软件的应用,和虚拟机的相关操作。

并了解和会分析相关Sniffer 软件的结果。

一、实验目的及要求:

1.熟悉Sniffer Pro网络分析器的操作;

2.熟悉使用Sniffer Pro网络分析器对局域网的数据包进行识别、分析

3.抓取FTP的数据包,分析TCP头的结构,并分析TCP的“三次握手”与“四次挥手”的过程。

二、实验基本原理:

三、主要仪器设备及实验耗材:

PC机一台

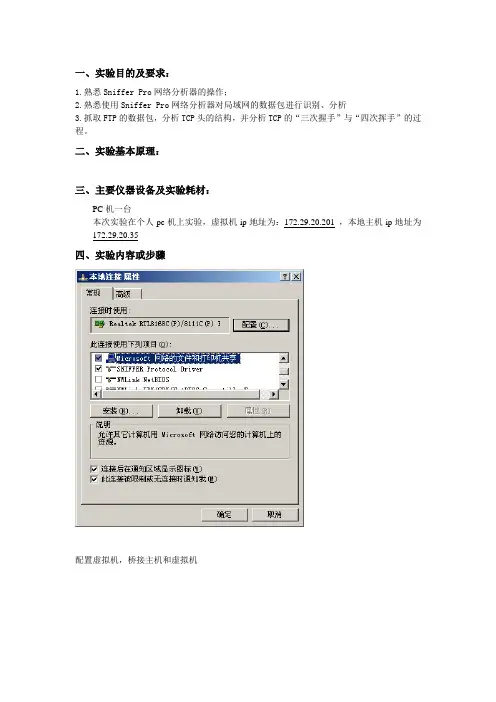

本次实验在个人pc机上实验,虚拟机ip地址为:172.29.20.201 ,本地主机ip地址为172.29.20.35

四、实验内容或步骤

配置虚拟机,桥接主机和虚拟机

虚拟机的IP:172.29.20.201

定义过滤器

登录ftp服务器

在Sniffer 中进行抓包操作。

以上数据包即是体现了TCP协议的三次握手原则:第一次握手即是客户机向服务器发出请求;第二次握手是服务器向客户机发出应答确认;第三次握手是客户机向服务机发送信息。

五、实验思考

1.通过本次实验明白了如何用Wireshark进行抓包,并能对所抓到的包进行分析,得到自己想要的内容。

2.通过本次实验也对网络协议有了更深层次的了解。

实验十 sniffer网络嗅探软件的使用

【实验目的】

1.熟悉网络监听工具Sniffer Pro操作界面;

2.了解Sniffer Pro捕获与监听网络数据方法;

3.强化网络安全意识。

【实验内容】

1.安装Sniffer Pro,执行SnifferPro.exe安装程序,完成注册和安装。

2.运用Sniffer pro的一些基本操作命令

【实验步骤】

(一)安装和运行Sniffer Pro

1.启动软件,先选择一个网卡,点击确定

2.Sniffer Pro主界面如图所示

(二)运用Sniffer Pro的操作命令

1.Ping操作:ping也属于一个通信协议,是TCP/IP协议的一部分。

利用“ping”命令可以检查网络是否连通,可以很好地帮助我们分析和判定网络故障。

应用格式:Ping空格IP地址。

该命令还可以加许多参数使用,具体是键入Ping按回车即可看到详细说明。

2.Dns look up:域名查询解析工具

3.Traceroute:traceroute (Windows 系统下是tracert) 命令利用ICMP 协议定位您的计算机和目标计算机之间的所有路由器。

TTL 值可以反映数据包经过的路由器或网关的数量,通过操纵独立ICMP 呼叫报文的TTL 值和观察该报文被抛弃的返回信息,traceroute命令能够遍历到数据包传输路径上的所有路由器。

实验一Sniffer Pro的使用【实验目的】1) 熟练掌握Sniffer Pro对数据包捕获的使用方法。

2) 掌握利用Sniffer Pro进行数据包结构分析、进而理解协议对数据的封装。

【实验环境】Windows XP、2003 Server等系统,Sniffer Pro软件。

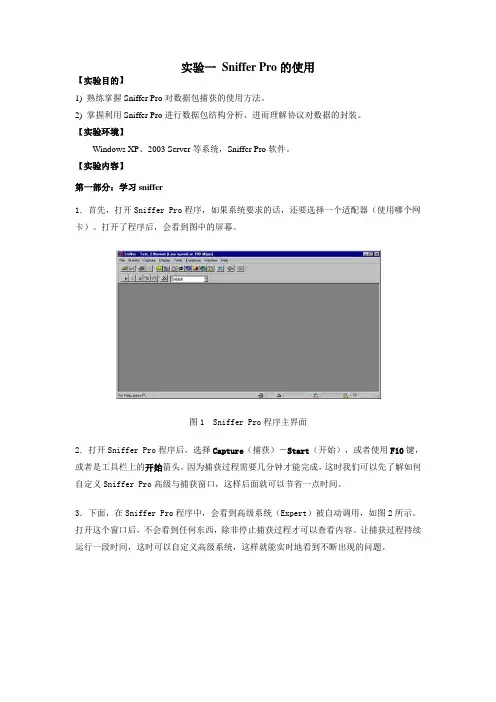

【实验内容】第一部分:学习sniffer1.首先,打开Sniffer Pro程序,如果系统要求的话,还要选择一个适配器(使用哪个网卡)。

打开了程序后,会看到图中的屏幕。

图1 Sniffer Pro程序主界面2.打开Sniffer Pro程序后,选择Capture(捕获)-Start(开始),或者使用F10键,或者是工具栏上的开始箭头。

因为捕获过程需要几分钟才能完成,这时我们可以先了解如何自定义Sniffer Pro高级与捕获窗口,这样后面就可以节省一点时间。

3.下面,在Sniffer Pro程序中,会看到高级系统(Expert)被自动调用,如图2所示。

打开这个窗口后,不会看到任何东西,除非停止捕获过程才可以查看内容。

让捕获过程持续运行一段时间,这时可以自定义高级系统,这样就能实时地看到不断出现的问题。

图2 开始捕获过程时调用高级系统4.浏览图2中的屏幕。

高级窗口这时会滚动到窗口左边,只能看到工具栏,而没有任何详细资料。

如果要查看详细资料,就要找到高级窗口对话框左上角的箭头,这个箭头在“层次”这个词的右边。

单击这个箭头后,会显示出高级功能的另一部分窗口,如图3所示。

5.你可以看到我们能自定义Sniffer Pro程序用于将来的捕获过程,所以我们在下面要对如何使用高级功能进行分析。

如果要进一步自定义我们的Sniffe Pro高级功能,就要在一个视图中显示所有定义对象的详细资料。

如果再看一次图3,你会发现在高级对话框的最右边有两个卷标:一个是“总结”卷标,另一个是“对象”卷标。

在图4中,你会看到这两个卷标都消失了,被两个窗口取代。

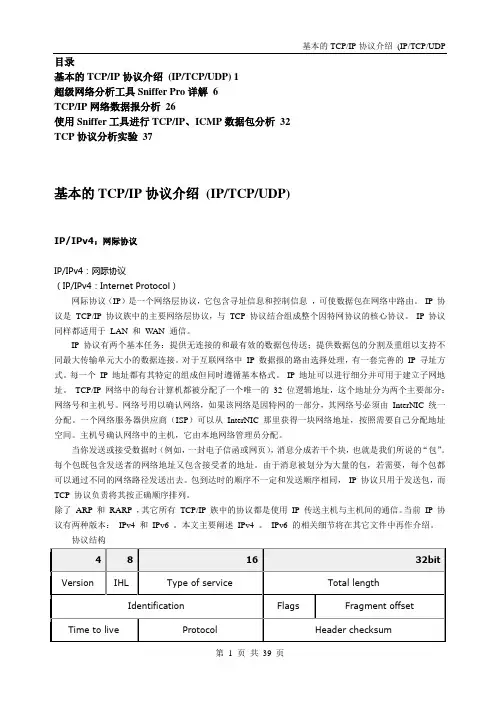

目录基本的TCP/IP协议介绍(IP/TCP/UDP) 1超级网络分析工具Sniffer Pro详解 6TCP/IP网络数据报分析26使用Sniffer工具进行TCP/IP、ICMP数据包分析32TCP协议分析实验37基本的TCP/IP协议介绍(IP/TCP/UDP)IP/IPv4:网际协议IP/IPv4:网际协议(IP/IPv4:Internet Protocol)网际协议(IP)是一个网络层协议,它包含寻址信息和控制信息,可使数据包在网络中路由。

IP 协议是TCP/IP 协议族中的主要网络层协议,与TCP 协议结合组成整个因特网协议的核心协议。

IP 协议同样都适用于LAN 和WAN 通信。

IP 协议有两个基本任务:提供无连接的和最有效的数据包传送;提供数据包的分割及重组以支持不同最大传输单元大小的数据连接。

对于互联网络中IP 数据报的路由选择处理,有一套完善的IP 寻址方式。

每一个IP 地址都有其特定的组成但同时遵循基本格式。

IP 地址可以进行细分并可用于建立子网地址。

TCP/IP 网络中的每台计算机都被分配了一个唯一的32 位逻辑地址,这个地址分为两个主要部分:网络号和主机号。

网络号用以确认网络,如果该网络是因特网的一部分,其网络号必须由InterNIC 统一分配。

一个网络服务器供应商(ISP)可以从InterNIC 那里获得一块网络地址,按照需要自己分配地址空间。

主机号确认网络中的主机,它由本地网络管理员分配。

当你发送或接受数据时(例如,一封电子信函或网页),消息分成若干个块,也就是我们所说的“包”。

每个包既包含发送者的网络地址又包含接受者的地址。

由于消息被划分为大量的包,若需要,每个包都可以通过不同的网络路径发送出去。

包到达时的顺序不一定和发送顺序相同,IP 协议只用于发送包,而TCP 协议负责将其按正确顺序排列。

除了ARP 和RARP ,其它所有TCP/IP 族中的协议都是使用IP 传送主机与主机间的通信。

一、Sniffer软件的安装与简单应用一、实验目的:1、掌握Sniffer软件的安装2、掌握Sniffer软件的简单应用二、实验内容:1、实现Sniffer软件的安装2、简单应用Sniffer软件,了解其基本功能。

三、实验步骤:㈠软件安装:sniffer软件的安装还是比较简单的,我们只需要按照常规安装方法进行即可。

需要说明的是:在选择sniffer pro的安装目录时,默认是安装在c:\program files\nai\snifferNT 目录中,我们可以通过旁边的Browse按钮修改路径,不过为了更好的使用还是建议各位用默认路径进行安装。

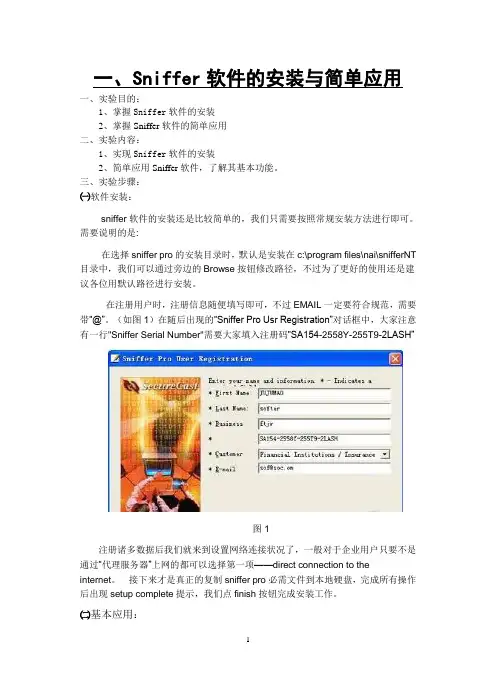

在注册用户时,注册信息随便填写即可,不过EMAIL一定要符合规范,需要带“@”。

(如图1)在随后出现的“Sniffer Pro Usr Registration”对话框中,大家注意有一行"Sniffer Serial Number"需要大家填入注册码“SA154-2558Y-255T9-2LASH”图1注册诸多数据后我们就来到设置网络连接状况了,一般对于企业用户只要不是通过“代理服务器”上网的都可以选择第一项——direct connection to the internet。

接下来才是真正的复制sniffer pro必需文件到本地硬盘,完成所有操作后出现setup complete提示,我们点finish按钮完成安装工作。

㈡基本应用:1.我们通过“开始->所有程序->sniffer pro->sniffer”来启动该程序。

2.在settings窗口中我们选择准备监听的那块网卡,记得要把右下角的“LOG ON”前打上对勾才能生效,最后点“确定”按钮即可。

(如图2)图23.选择完毕后我们就进入了网卡监听模式,这种模式下将监视本机网卡流量和错误数据包的情况。

首先我们能看到的是三个类似汽车仪表的图象,从左到右依次为“Utilization%网络使用率”,“Packets/s数据包传输率”,“Error/s错误数据情况”。

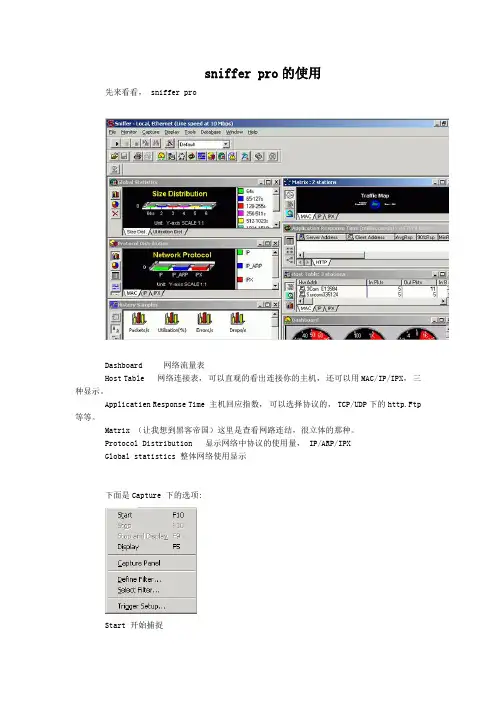

sniffer pro的使用先来看看, sniffer proDashboard 网络流量表Host Table 网络连接表,可以直观的看出连接你的主机,还可以用MAC/IP/IPX,三种显示。

Applicatien Response Time 主机回应指数,可以选择协议的, TCP/UDP下的http.Ftp 等等。

Matrix (让我想到黑客帝国)这里是查看网路连结,很立体的那种。

Protocol Distribution 显示网络中协议的使用量, IP/ARP/IPXGlobal statistics 整体网络使用显示下面是Capture 下的选项:Start 开始捕捉Display 显示Define Filter 设置过滤下面是Tools 下的选项:Address Book 地址本Packet Generator 数据发送机Ping 工具 (这些都是常用的工具)Trace RouteDns lookupFingerWho isCustomize user Tools 用户自定义工具,可自己把工具加上去。

选项高级选项大体上是这样了!现就抓几个包来看看啦!1. Telnet密码1.1 由本机连接到别的开telnet的主机和netxray的用法一样, Define filter ---> advanced在协议中选上 IP/TCP/TELNET, 然后Packet Size --> Equal 55, Packet Type --> Normal.截取的数据包:当你想停止sniff时,按capture --> stop en display , 然后会选Decode 就可一看到数据包的内容了!你就可一在 Summary 中看到用户和密码,从上往下, chi就是用户名。

1.2 本地主机开了Telnet, 并进行监听这里也许会麻烦点,不过是为了过滤掉没用的Tcp数据包,好,Capture --> Define filter -> Advanced选IP/TCP/Telnet , Packet Size --> Equal 67, Packet Type --> Normal.然后用Data Pattern --> Add Pattern, 大家可以看到,这里有2个and 关系的Pattern, 上面这个name: TCP : Flags = 18 的意思就是 PSH ACK 的数据包,大家看图啦,还有一个Name: IP: Type of service = 10 , 开了Telnet, 好了,设好后就可以,抓包了!看看数据包,一目了然,一看就知道是 administrator.2。

局域网网络性能测试与分析网络运行情况一、实验目的通过使用Sniffer Pro软件的多种监测模式,掌握局域网运行状况和检测局域网,通过网络流量测试,获得网络的使用情况(利用率、碰撞、错误帧及广播四大参数) ,对网络物理层及数据链路层的健康状况进行评估。

二、实验要求掌握Sniffer软件的功能和步骤来完成实验,在掌握基本功能的基础上,实现局域网监控应用,给出实验总结报告三、实验设备及软件Windows xp操作系统的计算机,局域网环境,Sniffer软件。

四、实验步骤1、Sniffer软件的安装及部署安装在代理服务器、要监控的应用服务器或接在交换机镜像口上的主机上。

五、实验中的问题及解决办法。

这次实验遇到的问题主要是,刚接触这个实验,有点无所是从,觉得奇怪的是,一开始什么都不用配置,就按钮就可以分析了,以前用惯了嗅探工具,都是先选择监听网卡,然后配置过滤器,最后点捕获,就可以抓取到信息了,不过sniffer这个不是这样,它不仅仅有抓包功能,更主要的是 sniffer具有网络流量的分析功能,这也是其最主要功能,因此比其他的嗅探工具强大多了。

六、实验思考题解答。

1、如何利用Sniffer Pro进行蠕虫病毒流量分析?答:可以通过下面的步骤进行分析:(1)利用Sniffer的Host Table功能,找出产生网络流量最大的主机。

(2)分析这些主机的网络流量流向,用Sniffer的Matrix查看发包目标。

(3)通过Sniffer的解码(Decode)功能,了解主机向外发出的数据包的内容。

六、实验心得体会。

通过这次实验,我发现懂得使用各种软件也是一门学问,只要你需要时联想到,就会对你有难以想象得作用。

实验Sniffer的环境搭建

课程名称: 网络安全与保密

实验名称: Sniffer的环境搭建

实验目的:

通过本实验,学会怎样进行Sniffer的安装

预备知识:

Windows基本知识

实验环境:

PC机

Windows操作系统

实验任务

任务一:Sniffer的安装

实验步骤

任务一:Sniffer的安装

1、打开安装程序。

2、单击Next按钮,进入欢迎画面。

3、Sniffer安装中。

4、Sniffer安装加载中。

5、单击Next按钮。

6、单击Y es按钮。

7、计算机名默认,单击Next按钮。

8、选择Sniffer安装路径,单击Next按钮。

9、Sniffer安装过程中。

10、输入英文名字,*号为必填内容,随便输入一些就可以,单击下一步。

11、以上文本框按要求填写,单击下一步。

12、以上是输入的地址、城市、电话等,按要求输入,单击下一步。

13、这些也都是随便输入,问的是如何知道Sniffer的,下面的是Sniffer序列号,单击下一步。

14、让Sniffer连接网络,单击下一步。

15、全部选中,使Sniffer的功能更加强大,单击下一步。

16、单击Finish,完成安装。

17、单击Finish,完成安装。

18、是否重启计算机,使Sniffer生效。

一、实验目的:

1、sniffer软件的安装。

2、练习sniffer工具的基本使用方法,用sniffer捕获报文并进行分析。

二、实验环境:

一台PC机,预装Windows XP。

三、实验内容:

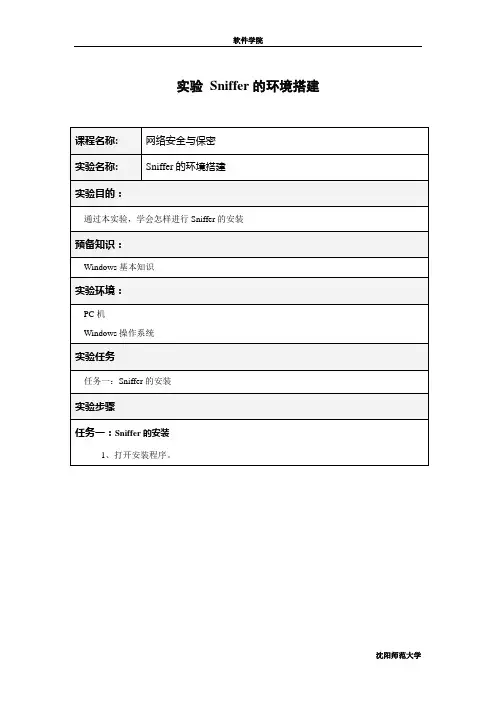

1、捕获数据包

(1)选择Monitor|Matrix命令,此时可看到网络中的Traffic Map 视图。

(2)选择Capture|Define Filter命令,然后在Advanced选项卡中选中IP,从而定义要捕捉的数据包类型。

(3)回到Traffic Map视图中,选中要捕捉的主机IP地址,然后单击鼠标右键,选择Capture命令,sniffer则开始捕捉指定IP地址的主机的数据包。

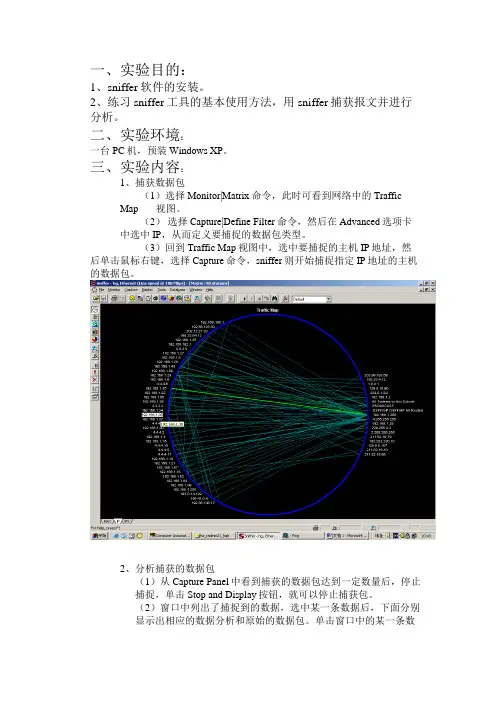

2、分析捕获的数据包

(1)从Capture Panel中看到捕获的数据包达到一定数量后,停止

捕捉,单击Stop and Display按钮,就可以停止捕获包。

(2)窗口中列出了捕捉到的数据,选中某一条数据后,下面分别

显示出相应的数据分析和原始的数据包。

单击窗口中的某一条数

据,可以看到下面相应的地方的背景变成灰色,表明这些数据与

之对应。

四、实验界面:

五、结论

sniffer软件是NAI公司推出的功能强大的协议分析软件。

Sniffer支持的协议丰富,解码分析速度快。

其中sniffer pro版可以运行在各种windows平台上。

Sniffer是一种常用的收集有用数据的方法,这些数据可以是用户的帐号和密码,还可以是一些商用机密数据等。

实验二网络抓包——sniffer pro的使用实验目的:1.了解网络嗅探的原理;2.掌握Sniffer Pro嗅探器的使用方法;实验学时:2课时实验形式:上机实验器材:联网的PC机实验环境:操作系统为Windows2000/XP实验内容:任务一熟悉Sniffer Pro工具的使用任务二使用Sniffer Pro抓获数据包实验步骤:任务一熟悉Sniffer Pro工具的使用1. Sniffer Pro工具简介Sniffer软件是NAI公司推出的功能强大的协议分析软件,具有捕获网络流量进行详细分析、利用专家分析系统诊断问题、实时监控网络活动和收集网络利用率和错误等功能,实验中使用Sniffer Pro4.7.5来截获网络中传输的FTP和HTTP数据包,并进行分析。

2. 使用说明在sniffer pro初次启动时,可能会提示选择一个网络适配器进行镜像,如图1所示,此时正确选择接入网络的网卡,这样sniffer pro才可以把网卡设置为混杂(Promiscuous)模式,以接收在网络上传输的数据包。

图1 网卡设置Sniffer Pro运行后的主界面如图2所示。

图2 sniffer pro主界面(1)工具栏简介如图3所示。

快捷键的含义如图4所示。

(2)网络监视面板简介在捕获过程中可以通过Capture Panel 查看网络的利用率、捕获报文的数量和缓冲区的利用率,如图5所示。

(3)捕获数据包窗口简介Sniffer 软件提供了强大的分析能力和解码功能。

如图6所示,对于捕获的报文提供了一个Expert 专家分析系统进行分析,还有解码选项及图形和表格的统计信息。

图3工具栏捕获停止捕获条件选择捕获捕获开始捕获暂停捕获停止并查看捕获查看编辑条件图4 快捷键含义图5 Capture Panel图6 捕获数据窗口●专家分析专家分析系统提供了一个智能的分析平台,对网络上的流量进行了一些分析对于分析出的诊断结果可以查看在线帮助获得。

使用Sniffer工具分析以太网帧和IP数据报一、实验目的通过使用Sniffer Pro软件掌握Sniffer(嗅探器)工具的使用方法,实现捕捉FTP、HTTP等协议的数据包,以理解TCP/IP协议中多种协议的数据结构。

二、实验原理Sniffer即网络嗅探器,用于监听网络中的数据包,分析网络性能和故障。

Sniffer 主要用于网络管理和网络维护,系统管理员通过Sniffer可以诊断出通过常规工具难以解决的网络疑难问题,包括计算机之间的异常通信、不同网络协议的通信流量、每个数据包的源地址和目的地址等,它将提供非常详细的信息。

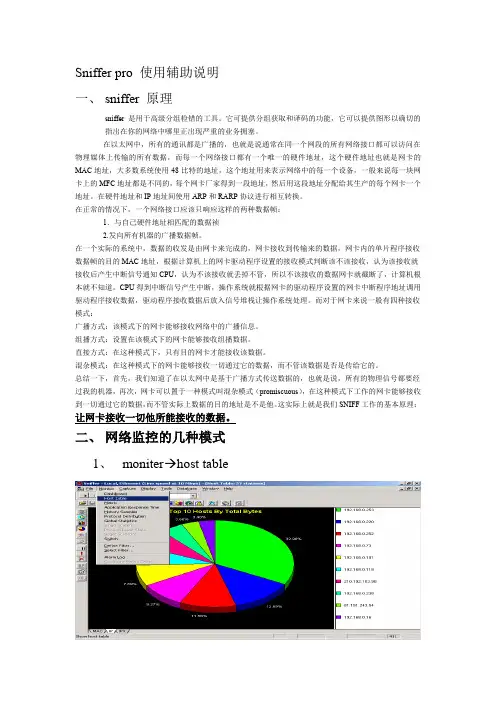

通常每个网络接口都有一个互不相同的硬件地址(MAC地址),同时,每个网段有一个在此网段中广播数据包的广播地址(代表所有的接口地址)。

一般情况下,一个网络接口只响应目的地址是自己硬件地址或者自己所处网段的广播地址的数据帧,并由操作系统进一步进行处理,同时丢弃不是发给自己的数据帧。

通过Sniffer工具,可以将网络接口设置为“混杂”(promiscuous)模式。

在这种模式下,网络接口就处于一个对网络进行“监听”的状态,它可以监听此网络中传输的所有数据帧-而不管数据帧的目标地址是广播地址还是自己或者其它网络接口的地址了。

它将对遭遇的每一个数据帧产生硬件中断.交由操作系统对这个帧进行处理,比如截获这个数据帧,进而实现实时分析数据帧中包含的内容。

当然,如果一个数据帧没有发送到目标主机的网络接口,则目标主机将无法监听到该帧。

所以Sniffer所能监听到的信息将仅限于在同一个物理网络内传送的数据帧.就是说和监听的目标中间不能有路由(交换)或其它屏蔽广播包的设备。

因此。

当Sniffer 工作在由集线器(hub)构建的广播型局域网时,它可以监听到此物理网络内所有传送的数据;而对于由交换机(switch)和路由器(router)构建的网络中,由于这些网络设备只根据目标地址分发数据帧,所以在这种网络中,Sniffer工具就只能监测到目标地址是自己的数据帧再加上针对广播地址的数据帧了。

实验三: Sniffer Pro的基本使用和实例一、实验目的:练习sniffer工具的基本使用方法,用sniffer捕获报文并进行分析。

二、实验环境:通过交换机连接的多台PC,预装Windows XP操作系统。

三、运行环境及安装:Sniffer Pro可运行在局域网的任何一台机器上,如果是练习使用,网络连接最好用交换机且在一个子网,这样能抓到连到交换机上每台机器传输的包。

本文用的版本是 4.7.5,Sniffer Pro软件的获取可在或 中输入Sniffer Pro 4.7.5,查找相应的下载站点来下载。

四、常用功能介绍1、Dashboard (网络流量表)点击图1中①所指的图标,出现三个表,第一个表显示的是网络的使用率(Utilization),第二个表显示的是网络的每秒钟通过的包数量(Packets),第三个表显示的是网络的每秒错误率(Errors)。

通过这三个表可以直观的观察到网络的使用情况,红色部分显示的是根据网络要求设置的上限。

选择图1中②所指的选项将显示如图2所示的更为详细的网络相关数据的曲线图。

每个子项的含义无需多言,下面介绍一下测试网络速度中的几个常用单位。

在TCP/IP协议中,数据被分成若干个包(Packets)进行传输,包的大小跟操作系统和网络带宽都有关系,一般为64、128、256、512、1024、1460等,包的单位是字节。

很多初学者对Kbps、KB、Mbps 等单位不太明白,B 和 b 分别代表Bytes(字节) 和bits(比特),1比特就是0或1。

1 Byte = 8 bits 。

1Mbps (megabits per second兆比特每秒),亦即1 x 1024 / 8 = 128KB/sec(字节/秒),我们常用的ADSL下行512K指的是每秒512K比特(Kb),也就是每秒512/8=64K字节(KB)图1图22、Host table(主机列表)如图3所示,点击图3中①所指的图标,出现图中显示的界面,选择图中②所指的IP选项,界面中出现的是所有在线的本网主机地址及连到外网的外网服务器地址,此时想看看192.168.113.88这台机器的上网情况,只需如图中③所示单击该地址出现图4界面。

教学目标:基本掌握SnifferPro软件的安装与使用

教学重点:了解Sniffer的工作原理、掌握Pro软件的使用方法

教学难点:理解Sniffer的工作原理

教学过程:

一、安装Sniffer4.7.5

Sniffer软件是NAI公司推出的功能强大的协议分析软件。

利用Sniffer Pro 网络分析器的强大功能和特征,解决网络问题。

Sniffer上能够进行快速解码分析。

Sniffer

Pro可以运行在各种Windows平台上。

Sniffer软件比较大,运行时需要的计算机内存比较大,否则运行比较慢,这也是它的一个缺点。

安装后如果需要可以执行汉化文件,但汉化后有小许功能不能用,所以如果可以的话,建议使用英文版。

另外由于Sniffer显示时要使用java程序,而现在的WINXP/WIN2003中默认已经不安装java解析器了,所以会造成部分内容无法显示,需要的同学可以自行到/zh_CN/download/index.jsp 下载并安装。

二、使用SnifferPro软件

1、选择监听网卡

在进行流量捕获之前首先选择网络适配器,确定从计算机的哪个网络适配器上接收数据。

位置:File->select settings。

2、常用功能介绍

【网络流量表】

点击图1中①所指的图标,出现三个表

【主机列表】

【网络连接】

三、使用SnifferPro抓包实例

1、实验一:查看本机的网络流量

2、实验二:抓取某台机器的所有数据包

3、实验三:抓TELNET密码

4、实验四:抓FTP密码。

超级网络嗅探器——Sniffer pro 的使用Sniffer软件是NAI公司推出的功能强大的协议分析软件。

实现对网络的监控,更深入地了解网络存在的问题,检测和修复网络故障和安全问题。

Sniffer可以监听到网上传输的所有信息,主要用来接收在网络上传输的信息。

Sniffer可以截获口令、专用信道内的信息、信用卡号、经济数据、E-mail等,还可以用来攻击与自己相临的网络。

Sniffer的功能主要包括如下几方面:捕获网络流量进行详细分析。

利用专家分析系统诊断问题。

实时监控网络活动情况。

监控单个工作站、会话或者网络中任何一部分的网络利用情况和错误统计。

支持主要的LAN、WAN和网络技术。

提供在位和字节水平过滤数据包的能力。

1 Sniffer Pro的启动和设置2 理解Sniffer Pro主要4种功能组件的作用:监视:实时解码并显示网络通信流中的数据。

捕获:抓取网络中传输的数据包并保存在缓冲区或指定的文件中,供以后使用。

分析:利用专家系统分析网络通信中潜在的问题,给出故障症状和诊断报告。

显示:对捕获的数据包进行解码并以统计表或各种图形方式显示在桌面上。

3 学会sniffer工具的基本使用方法,用sniffer捕获报文并进行分析。

环境:windows XP, windows 7,能访问INTERNET。

Sniffer pro主界面在默认情况下,Sniffer将捕获其接入的域中流经的所有数据包,但在某些场景下,有些数据包可能不是我们所需要的,为了快速定位网络问题所在,有必要对所要捕获的数据包作过滤。

Sniffer提供了捕获数据包前的过滤规则的定义,过滤规则包括2、3层地址的定义和几百种协议的定义。

定义过滤规则的做法一般如下:(1) 在主界面选择【Capture】→【Define Filter】。

(2) 在“Define Filter”对话框中选择“Address”选项卡,这是最常用的定义。

其中包括MAC地址、IP地址和IPX地址的定义。

以定义IP地址过滤为例,如图3-20所示。

图3-20 定义IP地址过滤(3) 在“Define Filter”对话框中选择“Advanced”选项卡,定义希望捕获的相关协议的数据包,如图3-21所示。

图3-21 定义捕获的相关协议的数据包比如,想捕获使用FTP、NETBIOS、DNS和HTTP协议的数据包,那么首先展开“TCP”分支,再选择协议;其次展开“UDP”分支,再选择协议。

如果只选择了“TCP”分支下的相关协议,则将导致捕获的数据包不全。

如果不选任何协议,则捕获所有协议的数据包。

(4)“PacketSize”栏可以定义捕获包的大小。

如捕获包大小为64~128 b的数据包的设置如图3-22所示。

定义捕获的包大小2) 开始捕获数据包,观察相关信息在主界面中选择【Capture】→【Start】,启动捕获引擎。

Sniffer可以实时监控主机、协议、应用程序、不同包类型等的分布情况。

其【Monitor】菜单如图3-25所示。

图3-25 【Monitor】菜单(1) Dashboard:可以实时统计每秒钟接收到的包的数量、出错包的数量、丢弃包的数量、广播包的数量、多播包的数量以及带宽的利用率等。

(2) Host Table:可以查看通信量最大的前10台主机。

(3) Matrix:可以形象地看到不同主机之间的通信。

(4) Application Response Time:可以了解到不同主机通信的最小、最大、平均响应时间方面的信息。

(5) History Samples:可以看到历史数据抽样出来的统计值。

(6) Protocol Distribution:可以实时观察到数据流中不同协议的分布情况。

(7) Switch:可以获取Cisco交换机的状态信息。

在捕获过程中,同样可以对想观察的信息定义过滤规则,操作方式类似捕获前对过滤规则的定义。

3) 捕获数据包后的分析工作要停止Sniffer捕获包时,可选择【Capture】→【Stop】(停止捕获包)/【Stop and Display】(停止捕获包并把捕获的数据包进行解码和显示)。

Sniffer提供了两种模式对捕获到的数据包进行分析。

(1) Decode:对每个数据包进行解码,可以看到整个包的结构及从链路层到应用层的信息,事实上,使用Sniffer的大部分时间都花费在分析上面,这同时也对使用者在网络的理论及实践经验上提出较高的要求。

素质较高的使用者借助Sniffer便可看穿网络问题的症结所在。

(2) Expert:Sniffer提供的专家模式,系统自身根据捕获的数据包从链路层到应用层进行分类并作出诊断。

其中Diagnoses能提供非常有价值的诊断信息。

2、Host table(主机列表)如图3所示,点击图3中①所指的图标,出现图中显示的界面,选择图中②所指的IP选项,界面中出现的是所有在线的本网主机地址及连到外网的外网服务器地址,此时想看看192.168.113.88这台机器的上网情况,只需如图中③所示单击该地址出现图4界面。

图3图4中清楚地显示出该机器连接的地址。

点击左栏中其它的图标都会弹出该机器连接情况的相关数据的界面。

图43、Detail(协议列表)点击图5所示的“Detail”图标,图中显示的是整个网络中的协议分布情况,可清楚地看出哪台机器运行了那些协议。

注意,此时是在图3的界面上点击的,如果在图4的界面上点击显示的是那台机器的情况。

图54、Bar(流量列表)点击图6所示的“Bar”图标,图中显示的是整个网络中的机器所用带宽前10名的情况。

显示方式是柱状图,图7显示的内容与图6相同,只是显示方式是饼图。

图6图75、Matrix (网络连接)点击图8中箭头所指的图标,出现全网的连接示意图,图中绿线表示正在发生的网络连接,蓝线表示过去发生的连接。

将鼠标放到线上可以看出连接情况。

鼠标右键在弹出的菜单中可选择放大(zoom)此图。

图8抓包实例1、抓某台机器的所有数据包如图9所示,本例要抓192.168.113.208这台机器的所有数据包,如图中①选择这台机器。

点击②所指图标,出现图10界面,等到图10中箭头所指的望远镜图标变红时,表示已捕捉到数据,点击该图标出现图11界面,选择箭头所指的Decode选项即可看到捕捉到的所有包。

图9图10图113、抓FTP密码本例从192.168.113.208 这台机器ftp到192.168.113.50,用Sniff Pro抓到用户名和密码。

步骤1:设置规则如图12所示,选择Capture菜单中的Defind Filter出现图19界面,选择图19中的ADDress 项,在station1和2中分别填写两台机器的IP地址,选择Advanced选项,选择选IP/TCP/FTP ,将 Packet Size设置为 In Between 63 -71, Packet Type 设置为 Normal。

如图20所示,选择Data Pattern项,点击箭头所指的Add Pattern按钮,出现图21界面,按图设置OFFset 为2F,方格内填入18,name可任意起。

确定后如图22点击Add NOT按钮,再点击Add Pattern 按钮增加第二条规则,按图23所示设置好规则,确定后如图24所示。

图20图22图24 步骤2:抓包按F10键出现图15界面,开始抓包。

步骤3:运行FTP命令本例使FTP到一台开有FTP服务的Linux机器上D:/>ftp 192.168.113.50Connected to 192.168.113.50.220 test1 FTP server (Version wu-2.6.1(1) Wed Aug 9 05:54:50 EDT 2000) ready.User (192.168.113.50:(none)): test331 Password required for test.Password:步骤4:察看结果图16中箭头所指的望远镜图标变红时,表示已捕捉到数据,点击该图标出现图25界面,选择箭头所指的Decode选项即可看到捕捉到的所有包。

可以清楚地看出用户名为test密码为123456789。

图25解释:虽然把密码抓到了,但大家也许设不理解,将图19中Packet Size设置为 63 -71是根据用户名和口令的包大小来设置的,图25可以看出口令的数据包长度为70字节,其中协议头长度为:14+20+20=54,与telnet的头长度相同。

Ftp的数据长度为16,其中关键字PASS 占4个字节,空格占1个字节,密码占9个字节,Od 0a(回车换行)占2个字节,包长度=54+16=70。

如果用户名和密码比较长那么Packet Size的值也要相应的增长。

Data Pattern 中的设置是根据用户名和密码中包的特有规则设定的,为了更好的说明这个问题,请在开着图15的情况下选择Capture菜单中的Defind Filter,如图20所示,选择Data Pattern项,点击箭头所指的Add Pattern按钮,出现图26界面,选择图中1所指然后点击2所指的Set Data按钮。

OFFset、方格内、Name将填上相应的值。

同理图27中也是如此。

这些规则的设置都是根据你要抓的包的相应特征来设置的,这些都需要对TCP/IP协议的深入了解,从图28中可以看出网上传输的都是一位一位的比特流,操作系统将比特流转换为二进制,Sniffer这类的软件又把二进制换算为16进制,然后又为这些数赋予相应的意思,图中的18指的是TCP协议中的标志位是18。

OFFset指的是数据包中某位数据的位置,方格内填的是值。

图26图27图284、抓HTTP密码步骤1:设置规则按照下图29、30进行设置规则,设置方法同上。

图29图30步骤2:抓包按F10键开始抓包。

步骤3:访问网站步骤4:察看结果图16中箭头所指的望远镜图标变红时,表示已捕捉到数据,点击该图标出现图31界面,选择箭头所指的Decode选项即可看到捕捉到的所有包。

在Summary中找到含有POST关键字的包,可以清楚地看出用户名为qiangkn997,密码为?。

图31。