清华大学信息网络工程研究中心NetworkResearch

- 格式:ppt

- 大小:243.50 KB

- 文档页数:22

清华大学校园计算机信息网络域名管理办法1998年8月第一章总则第1条为规范清华大学校园计算机信息网络的域名使用和管理,保障清华大学校园计算机信息网络的正常运行和健康发展,更好地为清华大学校园计算机信息网络的广大用户服务,维护有关各方的正当权益,根据《清华大学校园计算机信息网络管理办法》和《清华大学校园计算机信息网络网络信息服务管理办法》特制定本办法。

第2条所有清华大学校园计算机信息网络域名的申请单位和个人、使用单位和个人以及所有其它相关人员和清华大学所属各相关单位,必须遵守本办法。

第3条清华大学校园计算机信息网络顶级域的域名为。

第二章域名管理第4条清华大学校园计算机信息网络的域名实行分级管理制。

顶级域由清华大学信息网络工程研究中心(以下简称网络中心)会同清华大学校长办公室(以下简称校办)共同管理。

各个二级及二级以下子域由其申请单位负责管理。

第5条二级及二级以下各级域名的具体规划、设置、申请、使用、注销、服务、管理等有关的管理办法及规章制度由各域名服务单位根据具体情况参照本办法自行制定,但其内容不得违反本办法的有关条款。

第6条上级域的管理单位有权对其各下级子域的运行和管理情况进行监督和检查。

对其中所存在的问题,有权责令相应的管理单位予以改正。

第7条上级域的管理单位如认为必要,可直接对其下级子域进行管理。

此时,被管理的下级子域的申请单位不对此管理的结果负责。

第8条各单位可委托其它单位代为管理其所申请的子域。

本条第1款中的受托单位对委托单位负责,委托单位对受托单位的相关管理结果负责。

第9条各单位若委托其它单位代管本单位所申请的域名或域名服务器,或借用其它单位的主机做为本单位的域名服务器,应予先明确双方的责任、权利与义务,并签订书面协议。

第三章申请及注册第10条满足下列所有条件的单位,可以在清华大学校园计算机信息网络顶级域(以下简称顶级域)下为本单位申请清华大学校园计算机信息网络二级域(以下简称二级域)域名:1.清华大学直属单位,包括:1)校机关各处和校直属各部、室、中心及各党派、人民团体的校级机关2)校直属各学院、系和各馆、社3)清华大学所属的各国家级、部级和校直属各院、中心、所、部、室4)各附属单位、校属各集团、工厂、公司、企业5)其它以清华大学名义进行对外联系的正式机构2.至少有1台固定的、每日连续24小时通过网络提供域名解析服务的域名服务器3.域名服务器必须使用由有关管理员正式为其分配的固定的网络地址连网4.此域中至少包含1台计算机每日连续24小时通过网络对外提供除域名以外的其它公共信息服务5.有固定的且具有相应能力的在职职工担任所申请的域名服务的管理员6.有相应的技术人员负责所申请域及其域名服务器的管理和维护工作7.有关于域名服务器及域名申请和注册的管理制度第11条申请二级域域名的单位,必须填写《清华大学校园计算机信息网络域名服务申请表》(以下简称《域名服务申请表》)。

关于高校工程研究中心建设与运行的思考程方明;邓军;罗振敏【摘要】通过分析高校工程研究中心的建设目标和发展定位,诠释高校工程研究中心建设和发展内涵.在此基础上,深入探讨了依托高等学校建设工程研究中心的运行模式、合作关系、资源整合、建设方向、团队建设、开放特征等关键问题,同时分析了学科建设对高校工程研究中心建设与运行的有利支撑作用,为高校工程研究中心的建设与运行提供参考.【期刊名称】《技术与创新管理》【年(卷),期】2010(031)005【总页数】4页(P608-611)【关键词】工程研究中心;高校;科技创新平台;运行机制【作者】程方明;邓军;罗振敏【作者单位】西安科技大学,西部煤矿安全教育部工程研究中心,陕西,西安,710054;西安科技大学,能源学院,陕西,西安,710054;西安科技大学,西部煤矿安全教育部工程研究中心,陕西,西安,710054;西安科技大学,能源学院,陕西,西安,710054;西安科技大学,西部煤矿安全教育部工程研究中心,陕西,西安,710054;西安科技大学,能源学院,陕西,西安,710054【正文语种】中文【中图分类】G644.6Abstract:The Conno tation of construction and developm en tof engineering research center in universities is in terp reted by analyzing its construction goals and developm ent positions.On this basis,the key issues of estab lishing engineering research cen ter in universities,inc lud ing operationmode,partnership s,resou rce in tegration,construction o rien tation,team developm ent,and open characteristics,are discussed,and supporting effectof discip line construction to construction and operation of engineering research center in universities is analysed.Som e references for construction and operation of engineering research center in universities are p rovided.Key words:Engineering Research Center;universities;science and techno logy innovation p latform;operationalm echanism上世纪 90年代初,为促进科技成果转化,加强成果转化的中间环节,原国家计委和原国家科委分别组织实施了“国家工程研究中心”和“国家工程技术研究中心”的建设项目计划。

ISSN 1000-0054CN 11-2223/N 清华大学学报(自然科学版)J T singh ua Un iv (Sci &Tech ),2009年第49卷第7期2009,V o l.49,N o.731/381050-1053DTSM :基于动态隧道的可扩展组播路由协议蒋锦鹏, 包丛笑, 李 星(清华大学信息网络工程研究中心,北京100084)收稿日期:2008-03-26基金项目:国家自然科学基金资助项目(90412010)作者简介:蒋锦鹏(1984—),男(汉),甘肃,硕士研究生。

通讯联系人:李星,教授,E -mail :xing @cernet .edu .cn摘 要:在广泛部署和大规模应用IP 层组播时,组播状态将超出路由器的性能极限。

为了解决组播路由的状态可扩展性问题,提出了基于动态隧道的可扩展组播路由协议(D T SM )。

该协议采用隧道方式消除了非分支节点状态。

在状态容量充足时,该协议与传统组播协议效率相同。

在状态容量不足时,自适应地调整转发树拓扑,以带宽和延时为代价进一步减少组播状态。

仿真结果显示:该协议可以在不显著增加带宽和延时的前提下,使组播最大状态数减少一个数量级,可以有效地缓解组播状态压力。

关键词:计算机网络;路由协议;组播;可扩展性;隧道中图分类号:T P 393文献标识码:A文章编号:1000-0054(2009)07-1050-04DTSM :Dynamic tunneling based scalablemulticasting routing protocolJIANG Jinpeng ,BAO Con gxiao ,LI Xing (Network Research Center ,Tsinghua Univers ity ,Beij ing 100084,China )Abstract :M ulticasting s tates often exceed the router ’s cap ability due to w ide deploym ent and exten sive usage of IP layer multicas ting.A dyn amic tu nneling based s calable m ulticasting routing protocol (DT SM )w as developed to reduce the num ber of multicas ting states connected to th e router.T he protocol eliminates non-branching node states by tun neling w ith sufficient s tate capacity,and achieves comp arable efficiency to tradition al multicas ting.Wh en the state capacity is exhausted,th e protocol ad justs by adaptively tunneling the topology to furth er redu ce the multicas ting s tates at the expen se of bandw idth and delay.Sim ulation s show that the pr otocol reduces th e maximum multicas ting states by an order of magnitude w ithout incurring sign ifican t bandw idth or delay overh ead,w hich effectively alleviates multicas ting state limitations.Key words :com puter network s;routing protocols ;m ulticasting ;s calab ility;tun nels互联网的应用,如网络电视、视频会议、远程教育和分布式游戏等,需要高效的一对多或多对多数据传输服务。

2010年1月Journal on Communications January 2010 第31卷第1期通信学报V ol.31No.1 P2P网络管理系统信息模型的设计与实现王若曈,张辉,杨家海,黄桂奋(清华大学信息网络工程研究中心清华信息科学与技术国家实验室,北京 100084)摘 要:为满足基于P2P的网络管理体系结构中管理节点间的协作需求,提出了一种基于语义Web服务和XML 的网络管理信息模型。

利用P2P通信和语义Web服务,可实现网管服务的分布式注册,服务的统一描述和基于能力的服务检索;利用XML来制订网络管理服务调用的标准,可以实现服务的跨域自动调用。

原型实现和运行测试表明,利用提出的模型框架,异构网络管理系统可以通过节点间的服务调用和信息共享实现管理任务的协作。

关键词:网络管理;P2P;语义;Web服务;XML中图分类号:TP393.07 文献标识码:A 文章编号:1000-436X(2010)01-0085-07Design and implementation of the information model ofa P2P-based network management systemWANG Ruo-tong, ZHANG Hui, YANG Jia-hai, HUANG Gui-fen (Tsinghua National Laboratory for Information Science and Technology, Network Research Center of Tsinghua University, Beijing 100084, China) Abstract: In order to demand to define the interaction mechanism among managers, a new management information model based on semantic Web service and XML was proposed. By incorporating P2P technique and semantic Web ser-vices, a prototyping system was implemented, which realizes distributed service registration, unified service description and capability-based service retrieval. Using XML to standardise the network management service invoking, automatic service invoking among different management domains can be realized. Experiments show that, with the proposed in-formation model, heterogeneous network management systems can finish collaborative management tasks by invoking management services or sharing information provided by other management nodes.Key words: network management; P2P; semantic; Web service; XML1引言随着互联网的快速发展,网络规模急剧扩大,传统的集中式网络管理体系结构越来越难以适应网络管理的需求,网络管理正在向大规模、分布式协作的方向发展。

I G I T C W技术 研究Technology Study44DIGITCW2023.10从当前的网络发展形势来看,5G/LTE (长期演进)双网共存并存仍然是通信的主流趋势。

从用户角度出发,由于5G 网络的带宽大、网速快,使用感知更好。

倘若网络优化不完善、参数设置不合理等因素,导致大量5G 终端用户仍然驻留在4G 网络上,造成4G 网络负荷高、5G 网络空闲的高倒流现象,无法将5G 网络资源有效转换成为收入。

结合实际案例分析,我们摸索出了一套通过配置无线侧网络参数来解决5G 网络高倒流问题的策略和方法,提升5G 用户驻留比,提高5G 网络投资效益。

1 5G网络高倒流原因分析5G 网络高倒流小区定义:在4G 网络和5G 网络共同覆盖的区域,当该区域内的5G 用户产生的4G 流量占比大于30%,即定义为高倒流小区。

由于目前5G 网络处于建设期,网络覆盖范围相对于4G 网络存在一定的差距,其中一部分由于参数设置不合理,导致5G 网络的业务会回落至4G 网络,造成5G 流量倒流,5G 基站和4G 基站的负荷不均衡[1]。

1.1 5G网络覆盖分析运营商在5G 网络工程建设当中,为充分利用现有4G 杆塔资源进行建设,同时为降低投资,4G 网络与5G 网络基本都是共址建设。

前期在4G 网络建设过程中,为保证网络覆盖能力,天线多是占用最优势的点位,而5G 网络建设时只能依据现有天面剩余资源进行建设。

因此5G 天线安装时往往无法使用最佳天面位置,5G 网络覆盖能力与4G 网络相比存在较大差距,造成5G 网络深度覆盖能力弱于4G 网络。

1.2 无线参数分析4G/5G 的无线参数对5G 小区高倒流也存在影响,4G/5G 的互操作参数的配置策略会收缩5G 网络真实的覆盖范围。

包括空闲态的5G 用户驻留策略(4G/5G 网络间的小区重选流程)和连接态的驻留策略(4G/5G网络间的异系统切换与覆盖重定向流程)[2]。

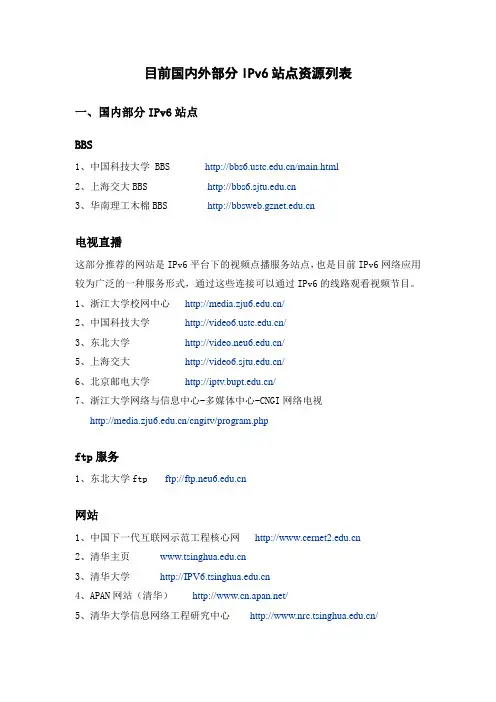

目前国内外部分IPv6站点资源列表一、国内部分IPv6站点BBS1、中国科技大学 BBS /main.html2、上海交大BBS 3、华南理工木棉BBS 电视直播这部分推荐的网站是IPv6平台下的视频点播服务站点,也是目前IPv6网络应用较为广泛的一种服务形式,通过这些连接可以通过IPv6的线路观看视频节目。

1、浙江大学校网中心/2、中国科技大学/3、东北大学/5、上海交大/6、北京邮电大学/7、浙江大学网络与信息中心-多媒体中心-CNGI网络电视/cngitv/program.phpftp服务1、东北大学ftp ftp://网站1、中国下一代互联网示范工程核心网2、清华主页3、清华大学4、APAN网站(清华)/5、清华大学信息网络工程研究中心/6、清华大学网络服务7、APAN教育网站(清华)/8、中美高级网络技术研讨会主页(清华)/9、CANS主页(清华)/10、高级网络技术研讨会(清华)11、清华大学新闻网/new/12、大连理工大学13、中国科学技术大学14、中国科技大学瀚海星云BBS /15、上海交通大学IPV6试验站16、东北大学17、东北大学IPv6网站18、东北大学IPv6速度测试这个网站是用来测试IPV6网络连接速度的,请多尝试几次取平均值,与V4网络的测试站点类似,此类测试与服务器所在位置的网络状况、服务器的性能、访问用户的多少有很大关系,也与我方的网络设备、网络链路、访问量有一定关系。

只能作为一个参考。

19、东北大学站内搜索20、辽宁大学21、东北新闻网22、东北监控23、东北大学就业信息网24、大连理工大学/25、第四军医大学26、厦门大学27、长安大学28、浙江工业大学/二、国外部分IPv6站点1、 /2、Deep Space /3、4、http://www.ipv6.uni-muenster.de5、6、7、http://www.ipv6.unam.mx8、rmatik.uni-leipzig.de/ipv6/stats/stats.php39、http://www.6win.de10、11、12、http://www.wide.ad.jp13、/docs/ipv6_status_page_apps.html14、http://ipv6.aerasec.de15、16、http://ipv6.niif.hu/m/ipv6_apps_db17、。

关注中国的网络安全--访清华大学中国教育和科研计算机网络

紧急响应组段海新博士

邓爱华

【期刊名称】《科技潮》

【年(卷),期】2002(000)009

【摘要】@@ 段海新,毕业于清华大学计算机系,获工学博士学位,就职于清华大学信息网络工程研究中心.从事计算机网络安全与管理方向的教学、科研和运行管理工作.已经出版或完成专著、译著7部.多次承担或参与国家八六三、九七三、九五攻关等重大的科研项目.目前是中国第一个应急响应组--教育和科研计算机网紧急响应组(CCERT)的负责人.

【总页数】3页(P9-11)

【作者】邓爱华

【作者单位】

【正文语种】中文

【相关文献】

1.情注科研励精创新-访清华大学自动化系青年学者杨帆博士 [J], 文清

2.厚德如海载物无限--访清华大学教授、博士生导师吴德海 [J], 田世江

3.扎根网络空间纯粹如蓝莲花r——访清华大学网络科学与网络空间研究院段海新[J], 张琰珺

4.从经济学和管理学的视角关注现代物流理论发展--访青年经济学者、清华大学21世纪发展研究院博士后魏际刚先生 [J], 郑朝霞

5.中国教育学会总课题组、北京三面向教育科学研究所组编《中国教育科研与实践》征稿 [J], 无

因版权原因,仅展示原文概要,查看原文内容请购买。

清华大学紫荆学生公寓区局域网总体设计方案清华大学信息网络工程研究中心二00七年五月目录第一章总体设计概述 11.1 前言11.2 紫荆学生公寓区项目概况11.2.1 紫荆学生公寓各类户型网络信息点数1 1.2.2 管理模式21.3 校园网现状21.3.1 全网统一的身份认证31.3.2 办公系统31.3.3 教务系统31.3.4 数字图书馆41.3.5 社区服务41.3.6 人力资源、设备资产管理41.3.7 财务系统41.3.8 网络教学系统41.4 总体建设目标41.5 主要建设内容51.6 总体设计原则6第二章需求分析82.1 概述82.2 网络规模82.2.1 物理范围82.2.2 信息点数82.2.3 入网计算机数82.2.4 同时在线计算机数92.3 应用需求92.4 流量分析102.5 带宽需求102.6 地址需求102.7 安全性需求102.8 稳定性需求112.9 可靠性需求112.10 可扩展性需求112.11 可管理性需求122.12 兼容性需求12第三章网络总体方案133.1 概述133.2 网络结构设计133.2.1 区域划分133.2.2 层次划分133.2.3 层次定义和功能143.2.4 拓扑结构设计153.3 核心层设计163.4 汇聚层设计173.5 接入层设计173.6 网络互联设计193.7 VLAN设计193.7.1 用户VLAN 193.7.2 管理VLAN 203.8 IP地址分配213.8.1 IP地址总体需求考虑213.8.2 网络地址213.8.3 用户地址223.8.4 预留地址223.8.5 IP地址管理办法233.9 路由设计233.9.1 路由协议选择233.9.2 路由协议配置233.9.3 Metric设置253.9.4 IP地址聚合263.10 可靠性设计263.10.1 设备可靠性263.10.2 链路可靠性273.10.3 路由可靠性273.11 基本网络服务283.11.1 紫荆公寓网络域名服务系统设计28 3.11.2 邮件服务Mail Service 303.11.3 增值服务-组播服务303.12 设备选型313.12.1 10G核心路由交换机313.12.2 汇聚三层交换机353.12.3 接入二层交换机38第四章布线系统404.1 概述404.2 设计方案404.2.1 设计依据404.2.2 设计说明414.3 产品选型414.3.1 所选用光缆的特点414.3.2 所选用光缆接续单元的特点44第五章网络机房建设47第六章网络安全486.1 概述486.2 主要安全威胁分析486.3 紫荆公寓园区网安全设计原则516.4 网络安全总体方案设计516.5 身份认证系统526.6 访问控制管理和防火墙系统536.7 分布式入侵检测和流量监测系统546.8 漏洞扫描系统556.9 防病毒系统设计566.10 综合安全监控系统576.11 软件和设备选型576.12 设备和系统报价清单576.13 安全管理制度586.14 用户培训60第七章网络管理617.1 概述617.2 综合运行信息系统627.3 分布式网络监控系统637.3.1 故障监控637.3.2 性能监控677.3.3 拓扑和路由监控707.4 网络运行中心系统737.5 设备选型74第八章用户管理758.1 概述758.2 清华大学“基于用户身份认证的安全计费系统” 76 8.2.1 功能768.2.2 系统基本架构778.2.3 基于用户计费的工作流程788.3 802.1x 808.3.1 协议的开发背景808.3.2 几个名词的定义808.3.3 工作机制828.3.4 IEEE 802.1x协议的体系结构878.3.5 IEEE 802.1x协议的工作机制888.3.6 协议实现内容928.3.7 基本的认证过程958.3.8 几个注意的问题968.3.9 SNMP支持978.3.10 802.1x 存在的问题998.4 系统设计1008.4.1 设计目标1008.4.2 设计思想1018.4.3 设计方案1028.5 设备选型1048.5.1 接入交换机1048.5.2 认证服务器1048.5.3 数据库1048.5.4 计费服务器1048.5.5 数据采集服务器1048.5.6 WEB服务器1048.5.7 DHCP服务器105第九章设备选型106第十章运行与维护107第十一章工程进度及实施计划108 11.1 工程进度10811.2 各期主要建设内容10811.3 实施办法与安排109第十二章经费预算110第一章总体设计概述1.1 前言清华大学校园网自1985年开始自主研制成功了小型分组交换网DGCNET(Distributed General Computer Network——分布式通用计算机网络)系统以来,经过近20年的不断努力,历经了自主研究开发(1985~1987)、早期TUNet、NCFC(1991~1996)、“泰山工程”一期(1996~1998)、“泰山工程”二期(1998~2002)、“985”二期(2003)五个发展阶段。

一种可演进的互联网体系结构毕军;林萍萍;胡虹雨【摘要】互联网端到端属性使得运行于主机端的应用层协议易于修改和部署,从而促近互联网通过新应用的竞争不断发展;但是涉及到网络核心层和网络设备(交换机、路由器等)的新协议则在实现和应用上十分困难,阻碍了互联网核心技术的演进.文章提出一种可演进的网络体系结构(EIA).网络可以通过EIA提供的接口在主机和网络设备上添加新的模块采得到试验和实际部署.不同的用户可以任意选择不同的体系结构,同时用户可以是一种或多种网络体系结构的使用者.人们可以多样化竞争的方式推动互联网的演进.【期刊名称】《中兴通讯技术》【年(卷),期】2010(016)002【总页数】4页(P6-9)【关键词】网络虚拟化;网络体系结构;互联网演进【作者】毕军;林萍萍;胡虹雨【作者单位】清华大学信息网络工程研究中心,清华信息技术国家实验室,北京,100084;清华大学信息网络工程研究中心,清华信息技术国家实验室,北京,100084;清华大学信息网络工程研究中心,清华信息技术国家实验室,北京,100084【正文语种】中文【中图分类】TN393.03互联网经过30多年的发展,已经成为与人们工作、生活息息相关、不可缺少的基础设施之一,互联网自身也获得空前的发展与繁荣。

然而,互联网传输控制协议/网间协议(TCP/IP)式的体系结构从诞生之日起就存在天生的缺陷,如:尽力而为的转发策略不能提供用户需求的服务质量、网络管理难以部署、网络安全漏洞日益暴露、IP地址资源枯竭、接入设备的泛在移动性与异质性、大规模网络情况下路由的可扩展性等等。

对互联网TCP/IP体系结构的变革一直在进行,新的协议与算法不断提出。

互联网端到端属性使得运行于主机端的应用层协议易于修改和部署,从而促进互联网通过新应用的竞争不断发展。

但是,互联网端到端属性同时限制了互联网核心部分的革新能力。

涉及网络核心部分和网络设备内核改变的新协议 (如IPv6、集成业务、IP 多播、差异化服务、安全路由协议等)需要部署者全局部署和网络设备统一修改,而这种修改对网络运营者和网络设备制造者缺乏激励机制,难以在现实网络中大规模部署;同时由于缺乏真实网络环境的充分测试,这些涉及网络核心层的新协议难以得到充分信任与支持,进一步阻碍了设备实现的成熟度和运营者的部署决策。

TRBAC:基于信任的访问控制模型刘武;段海新;张洪;任萍;吴建平【摘要】访问控制是根据网络用户的身份或属性,对该用户执行某些操作或访问某些网络资源进行控制的过程.对现有访问控制模型进行分析,并针对其不足对RBAC 模型进行了扩展,提出了基于信任的访问控制模型TRBAC(trust based access control model).该模型可以提供更加安全、灵活以及细粒度的动态访问授权机制,从而提高授权机制的安全性与可靠性.%Access control is a process which controls users to execute some operations or access some network resources according to the users' identity or attribution. The discretionary access control and mandatory access control are two main access control modes which are broadly used in secure operating systems. Discretionary access control is based on user identity and/or groups and mandatory access control is usually based on sensitivity labels. Neither of these two modes can completely satisfy the requirements of all access control. Discretionary access control is too loose to restrict the propagation of privileges while mandatory access control is too rigid to use flexibly. This paper analyzes current access control models, and extends the RBAC (role based access control) model aiming at its deficiency, and based on which we propose a trust based access control model (TRBAC). The TRBAC model can provide more security, flexible and fine-grained dynamic access control mechanism, and therefore improve both the security and the reliability of authorization mechanism.【期刊名称】《计算机研究与发展》【年(卷),期】2011(048)008【总页数】7页(P1414-1420)【关键词】信任;可信计算;访问控制;网络安全;网络管理【作者】刘武;段海新;张洪;任萍;吴建平【作者单位】清华大学信息网络工程研究中心北京 100084;清华大学信息网络工程研究中心北京 100084;清华大学信息网络工程研究中心北京 100084;重庆师范大学经济与管理学院重庆400047;清华大学信息网络工程研究中心北京 100084【正文语种】中文【中图分类】TP393.07访问控制[1]是根据网络用户的身份或属性对该用户执行某些操作或访问某些网络资源进行控制的过程.访问控制有3个目的:1)防止非法用户侵入系统,访问受保护的网络资源或服务;2)为合法用户授予适当权限,允许其访问受保护的网络资源或服务;3)防止合法用户访问未被授权的网络资源或服务[2-3].本文分析了现有访问控制模型,针对其不足,对RBAC模型进行了扩展,提出了基于信任的访问控制模型TRBAC(trust based access control model),并通过实验对该模型进行验证.1 访问控制模型研究综述目前的主流访问控制模型[4-6]包括:自主访问控制(DAC)、强制访问控制(MAC)以及基于角色的访问控制(RBAC),以下分别进行分析.1.1 自主访问控制自主访问控制(discretionary access control,DAC)[7]是在确认主体身份的基础上,根据其身份标识与权限的对应关系进行授权.DAC的基本思想是客体所有者自主决定其他主体对该客体的访问权限,而获得访问权限的主体还可以将自己的权限进一步授予其他的主体.通过这种方式,DAC的授权就形成了一个链式结构,例如主体A,B,C,D之间存在一个授权关系:A→B→C→D,这表示主体A将对某个客体o的权限授予主体B,主体B又将该权限授予主体C,最后C将权限又传递给主体D,这样,主体A,B,C,D都拥有了对客体o的相同访问权限.在这个链式结构中,每个主体都只能对自己的后继节点进行权限管理,而无法对更下一层的节点进行管理.DAC的优点是主体对授权过程具有极大的灵活性,但缺点是权限的授予过程存在链式结构,它能控制主体能否直接获得对客体的访问权限,但不能控制主体间接获得对客体的访问权限,因此安全性能相对较低.另外在权限管理方面,系统需要维护不同主体对不同客体的不同访问权限之间的关系,权限管理复杂性较高.1.2 强制访问控制强制访问控制(mandatory access control,MAC)[8]是依据主体以及客体的安全属性来决定是否进行访问授权.MAC的基本思想是:每个主体、客体都有一个代表其安全属性的标签.其中,主体的安全属性反映了主体能够获得的权限等级,客体的安全属性表示客体的敏感程度.MAC通过比较主体与客体的安全属性来决定用户是否能够获得访问权限.MAC的优点是在权限授予过程中,不仅需要检查主体是否对客体具有操作权限,还需要检查主、客体的安全属性是否符合要求,这使得授权过程更加安全.因此,MAC适合对安全性要求较高的应用系统.MAC的缺点是权限管理系统必须为每个主体或客体分配安全属性,并需要仔细定义主、客体安全属性之间的对应关系,从而防止出现合法主体不能对授权客体进行操作,以及非法主体能够对未授权客体进行操作的现象.因此,MAC的权限管理难度较大.1.3 基于角色的访问控制基于角色的访问控制(role-based access control,RBAC)[1]通过在用户集合与权限集合之间建立角色集合,将权限的授予过程分为2步进行.首先,权限管理根据应用系统的组织结构设置不同的角色,并建立了角色与权限之间的映射关系:“角色→权限子集”,在这个关系中,角色成为权限子集的所有者.其次,权限管理根据主体身份的不同为其分配对应的角色,这建立了主体与角色之间的映射关系:“主体→角色”.在这个关系中,主体是角色的使用者.通过上述2个步骤,RBAC就建立起了主体与权限的映射关系:“主体→角色→权限子集”.RBAC的优点是避免了DAC与MAC中用户与权限之间的直接映射关系,而建立了一个分层的间接映射关系.这个方法有效地降低了权限管理的复杂度,具有较高的灵活性.当然,RBAC模型也存在许多不足之处:首先,RBAC模型在将角色分配给用户时,只验证用户的身份真实性,而没有考虑用户的行为可信性.其次,RBAC模型采用预先分配方式为角色进行访问授权,而在用户实际使用权限的过程中并不进行监管与控制,当发现用户进行恶意操作时,系统很可能已经受到侵害. 随着对信任模型研究的深入,一些学者提出了将信任集成到传统的访问控制模型中[9-10].例如,Chakraborty等人在RBAC模型的基础上,提出了TrustBAC [11]模型.该模型在用户获得角色之前,首先计算该用户的信任值,然后根据信任值决定用户能够获得该角色,即用户的信任值决定其能否获得对应的权限.TrustBAC模型克服了RBAC模型动态性、监管性不足等缺点,能够动态地进行角色分配.但它也存在一定的不足之处,例如只要用户的信任值达到一定程度,都能获得对应角色的全部权限,而不考虑各个权限对用户信任值的不同需求,这给恶意用户提供了绕过访问控制的机会:他们可以通过先积累信任值,获得较高等级的角色权限后再对系统进行破坏.2 基于信任的访问控制模型TRBAC在上一节中,对现有访问控制模型进行了介绍,发现它们存在着种种不足.针对这些不足,本文对RBAC模型进行了扩展,提出一种基于信任的访问控制模型TRBAC.该模型从权限对用户的具体要求出发,综合计算用户的多种信任特征,实现细粒度、灵活的授权机制,从而更为安全合理地为用户分配所需权限.2.1 模型结构图1所示为本文提出的TRBAC模型结构:Fig.1 Structure of TRBAC model.图1 TRBAC模型结构定义1.TRBAC模型可以形式化地定义如下:1)用户.USER={user1,user2,…,usern},系统中用户的集合.用户指一个可以独立访问系统服务的主体,可以是自然人,也可以是具有自主行为的网络程序等.2)服务.SERVICE={service1,service2,…,servicen},系统为用户提供的服务集合.3)操作.OPERATION={read,write,execute,…},用户对服务可以执行的操作集合.4)条件.CONDITION,用户对服务可以执行操作时的条件.在本模型中,条件是指用户为了获得对应权限,其信任值应该达到的信任阈值.5)权限.PERMISSION={p1,p2,…,pn},权限集合.权限是对系统提供的服务进行访问的许可.在本模型中,将权限定义为pi=(op,s,condition),其中服务s是访问控制系统的真正客体,操作op是作用在该服务上的一种访问方式,condition∈CONDITION是用户被允许执行该操作时信任值应该达到的阈值条件. 6)角色.ROLE={role1,role2,…,rolen},系统设置的角色集合.角色是指一个系统中的工作或位置,代表对系统中某些部分进行操作的资格或权利.角色role可以看作是将权限分配给用户的映射函数,即P=role(user),其中P⊆PERMISSION.7)信任值.TRUSTVALUE,根据信任计算算法得到的用户信任值,其值域为[0,1].8)上下文.CONTEXT,计算信任值时所需要的上下文环境.9)会话.SESSION,会话集合.会话对应于一个用户和一组激活的角色,表示用户获得角色的过程.一个用户可以进行多次会话,在每次会话中获得不同的角色,这样用户也将具有不同的访问权限.10)URA⊆USER×ROLE:用户角色分配,是用户集合USER到角色集合ROLE的多对多的映射关系,表示一个用户可以获得多个角色,一个角色也可以被分配给多个用户.(user;role)∈URA:表示用户user拥有角色role,即表示用户user可以使用角色role所具有的权限.11)UTA⊆USER×TRUSTVALUE:用户信任值分配,表示用户集合USER到信任值集合TRUSTVALUE的多对多映射关系,即一个用户可以拥有不同的信任值,从而表示用户不同的信任特征.12)RPA⊆ROLE×PERMISSION:角色权限分配,是权限集合PERMISSION到角色集合ROLE的多对多映射关系.PRA(p,role)表示权限p被赋予给角色role,即拥有角色role的用户能够使用权限p.13)PA⊆TRUSTVALUE×PERMISSION,权限激活,是指根据用户信任值以及权限的条件判断该用户能否使用该权限的过程.2.2 信任值计算不同的上下文可能要求考虑该用户不同的信任特征,采用的信任计算算法也可能有不同,各有侧重.如图2所示,本文先对上下文进行如下定义:定义2.CONTEXT=(TF,TA),其中:1)TF={tf1,tf2,…,tfn}表示上下文对用户所要求的信任特征子集,子集中的元素定义为:tfi=(featurei,wi),featurei表示用户的某种信任特征名称,wi表示在计算用户信任值时,该信任特征所占的比重,wi的值越大,表示该信任特征越重要.2)TA={ta1,ta2,…,tan}表示计算信任值时使用的算法名称,例如average,weight等.average表示计算各信任特征的平均值,weight表示根据权重计算这些信任特征的加权平均值.因此,在某个上下文c中,用户user的对应信任值为:Fig.2 The context and trust feature graph.图2 上下文与信任特征关系图2.3 授权过程在TRBAC模型中,用户获得权限的过程分为2部分:首先,用户进行身份认证(autentication).通过身份认证后,TRBAC模型建立会话,并根据用户的身份标识为其分配角色(role assignment).在这个过程中,用户获得了使用角色所拥有的权限的资格,但此时还不能使用这些权限.将此时用户所拥有的权限集称为基本权限集(basic permission set,BPS).定义3.基本权限集是指在一个系统中,用户(user)根据其身份标识得到的角色(role)所具有的权限集合,即BPSuser=role(user).接下来,用户在访问服务之前,TRBAC模型根据上下文对用户进行信任计算(trust value computing),并根据所请求权限的条件判断用户是否能够使用该权限.当用户的信任值达到使用权限的条件后,用户获得授权并访问服务(access services).在用户访问服务之后,TRBAC模型对用户的行为进行评价(behavior assessment).当用户再次访问服务时,重新进行上述过程.在这个过程中,用户的行为结果会对下一次访问授权产生影响,从而保证用户使用权限的安全性.整个过程如图3所示:Fig.3 The experimental environment of TRBAC model.图3 TRBAC模型实验环境3 实验与评价3.1 实验场景本实验以一台文件服务器(FTP)的访问控制过程来举例说明TRBAC模型的应用,如图4所示:Fig.4 The context and trust feature relationship graph.图4 上下文与信任特征关系图在实验中,建立了2个角色:role1与role2.其中:1)角色role1具有权限集合P1,该权限集合中的权限包括:op11=(d,s1,0.2),op12=(d,s2,0.4),op13=(d,s3,0.6),op14=(u,s4,0).角色role2具有权限集合P2,该权限集合中的权限包括:op21=(d,s1,0.2),op22=(d,s2,0.4),op23=(u,s4,0).在权限的设置中,d表示下载操作,u表示上传操作.从权限的设置可以看到,只有当用户的信任值超过权限的阈值后,服务器才允许该用户获得对应的下载速率.同时,为了鼓励用户向服务器上传文件,将用户执行上传权限(op14与op23)的阈值设置为0,即允许任何用户上传文件,从而积累信任值.2)本文还设置了计算用户信任值时所需考虑的上下文(c1与c2).在本实验中,由于用户的信任值来源于其上传操作,因此设置c1=c2=((1,tfupload),“weight”),表示只考虑用户上传操作的信任特征值tfupload,且使用加权平均的算法来计算用户的综合信任值:3)s1,s2,s3,s4的下载速率(download speed)均为100KBps.根据用户执行上传操作的情况计算其上传信任特征值.在实验中,本文将用户上传操作所得到的评分值设为rupload∈[0,1],则其上传信任特征值为:其中,α∈[0,1]为历史因子,表示用户历史信任值在当前信任值中所占的比重.在本实验中,α=0.4.3.2 实验结果在实验中,本文模拟了2个用户user1与user2,分别对应角色role1与role2,他们通过向文件服务器上传文件获得信任值,并根据该信任值来激活不同的权限,以获得相应的下载速率.图5显示了用户user1的信任值与下载速率.实验结果表明:用户user1的信任值越高,能获得的下载速率越高,这也表明能获得的权限也就越大.而当其信任值降低时,相应的下载速率也被降低,尤其是当信任值低于角色role1的所有权限的条件时,用户也就无法获得任何的权限(下载速率为0).Fig.5 Trust value and download speed graph of user user1.图5 用户user1的信任值与下载速率信任值越高,用户能获得的下载速率越高,这也表明用户能获得的权限也就越大.而当其信任值降低时,相应的下载速率也被降低,尤其是当信任值低于角色role1的所有权限的条件时,用户也就无法获得任何的权限(下载速率为0).图6显示了用户user2的信任值与下载速率.从图6中可以得出以下结论:Fig.6 Trust calue and download speed graph of user user2.图6 用户user2的信任值与下载速率1)与图5类似,用户user2的信任值越高,能获得的下载速率越高,这表明用户能获得的权限也就越大.而当其信任值降低时,相应的下载速率也被降低.尤其是当信任值低于角色role2的所有权限的条件时,用户也就无法获得任何的权限(下载速率为0).2)在角色role2的权限集{p21,p22,p23}中,所有权限的最大下载速率只有200KBps,因此,即使用户user2的信任值可以到达权限p13的信任阈值(0.6),他也无法获得该权限.这就避免了用户通过积累信任值来获得更大权限的可能.为了对比TRBAC模型的安全性,本文在同样的实验场景中模拟实现了TrustBAC模型[11].在本实验中,角色role1与role2所具有的权限集合保持不变.同时,设置用户获得角色role1的信任阈值为0.6,而获得角色role2的信任阈值为0.4. 图7与图8分别显示了2个角色的用户的信任值与下载速率.从实验结果中可以看出:1)用户的信任值越高,从TrustBAC获得的角色等级越高:当信任值超过0.6时,用户可以获得角色role1;低于0.6而高于0.4时,可以获得角色role2;低于0.4则无法获得任何角色.2)用户获得角色后,可以使用该角色中的所有权限.实验结果显示,用户总是使用角色权限集合中下载速率最大的权限(获得角色role1时下载速率为500KBps,获得角色role2时下载速率为200KBps).Fig.7 Trust value and download speed graph of user role1.图7 用户role1的信任值与下载速率通过以上2个实验可以看出:首先,TRBAC模型克服了TrustBAC模型安全性不足的缺点,用户无法利用自己的信任值从系统中无限制地获取任意等级的角色,也就无法获得更高的访问权限.Fig.8 Trust value and download speed graph of user role2.图8 用户role2的信任值与下载速率其次,在TRBAC模型中,用户在使用权限前进行信任评估,根据信任值决定其获得相应的权限;而在TrustBAC模型中,用户只要获得了角色,便可以使用所有的权限.因此与TrustBAC模型相比,TRBAC模型能够在更细的粒度上实现对访问权限的控制.最后,TRBAC模型在用户使用角色的权限集合的过程中,对其行为可信性进行实时评估,用户当前的行为将影响其随后的访问权限;而TrustBAC模型只是在用户下一次获取角色前才重新评估,用户当前的行为并不对本次会话中的其他访问产生影响.因此TRBAC模型具有更好的动态性,能够及时制止用户的异常行为.4 结论本文分析了现有访问控制模型的不足,并在RBAC模型的基础上,提出了基于信任的访问控制模型TRBAC.与传统RBAC模型以及TrustBAC模型相比,TRBAC模型的优点表现在:1)增强了授权的动态性.TRBAC模型克服了RBAC静态分配权限的缺点,根据用户的信任值动态地决定授权,使模型能够随时发现用户的异常行为并及时作出反应. 2)增强了授权的安全性.TRBAC模型引入了基本权限集的概念,并根据用户的当前信任值决定是否授权,而不是根据用户的角色一次性地授予所有权限.TRBAC模型克服了TrustBAC模型安全性不足的缺点,使得用户无法利用自己的信任值提升所能获得的角色等级,用户获得的最大权限被限定在基本权限集的范围内.3)细化信任计算的粒度.在计算信任值时考虑不同上下文对用户不同信任特征的要求,使得信任值所反映的用户行为更加准确,对权限分配的控制也就更加精确.参考文献[1]Sejong O,Seog P.Task-role-based access control model[J].Information System,2003,28(6):533-536[2]Liu Wu,Duan Haixin,Zhang Hong,et al.Study on trust basedP2Pnetwork security management[J].Journal on Communications,2008,29(11):12-17(in Chinese)(刘武,段海新,张洪,等.基于信任的P2P网络安全管理体系结构研究[J].通信学报,2008,29(11):12-17)[3]Lin Chuang,Feng Fujun,Li Junshan.Access control in new network environment[J].Journal of Software,2007,18(4):955-966(in Chinese)(林闯,封富君,李俊山.新型网络环境下的访问控制技术[J].软件学报,2007,18(4):955-966)[4]Sandhu R,Coyne E J,Feinstein H L,et al.Role-based access control models[J].IEEE Computer,1996,29(2):38-47[5]Sandhu R,Bhamidipati V,Munawer Q.The ARBAC97 model for role-based administration of roles[J].ACM Trans on Information and System Security(TISSEC),1999,2(1):105-135[6]Sandhu R,Munawer Q.The ARBAC99model for administration of roles[C]//Proc of the 15th Annual Computer Security Applications Conf.Piscataway,NJ:IEEE,1999:229-238[7]Wei L K,Jarzabek S.A generic discretionary access control system for reuse frameworks[C]//Proc of the 22nd Int Computer Software and Applications Conf.Piscataway,NJ:IEEE,1998:356-361[8]Fan Yanfang,Han Zhen,Liu Jiqiang,et al.A mandatory access control model with enhanced flexibility multimedia informationnetworking and security[C]//Proc of the Int Conf on Digital Object Identifier 2009.Piscataway,NJ:IEEE,2009:120-124[9]Li N,Mitchell J C,Winsborough W H.Design of a rolebased trust-management framework[C]//Proc of the IEEE Symp on Security and Privacy.Washington,DC:IEEE Computer Society,2002:114-130 [10]Blaze M,Feigenbaum J,Lacy J.Decentralized trust management[C]//Proc of the 17th Symp on Security and Privacy.Los Alamitos:IEEE Computer Society,1996:164-173[11]Chakraborty S,Ray I.TrustBAC-integrating trust relationships into the RBAC model for access control in open systems[C]//Proc of the ACM Symp on Access Control Models and Technologies.New York.ACM,2006:49-58。