Envoy技术架构介绍

- 格式:pptx

- 大小:486.69 KB

- 文档页数:24

怎么搭建AI大模型应用平台架构-markdown格式文本搭建AI大模型应用平台架构涉及多个技术组件,主要包括模型的训练、推理、管理、数据处理以及用户界面和基础设施的支撑。

一个典型的AI大模型应用平台架构可以分为以下几个主要层次:### 1. **数据层**- **数据采集**:通过API、Web抓取工具、传感器等采集各种结构化、半结构化和非结构化数据。

- **数据存储**:使用大规模分布式存储系统(如Hadoop HDFS、Amazon S3、Azure Blob)来管理数据,特别是大规模的训练数据集。

- **数据处理与清洗**:利用ETL工具(如Apache Spark、Databricks)和机器学习前的数据预处理管道(如Pandas、Dask)进行数据清洗、转换和增强。

### 2. **模型层**- **模型开发**:支持不同框架(如TensorFlow、PyTorch、Hugging Face Transformers)的开发环境。

数据科学家在这一层开发、调试和训练模型。

- **模型训练**:需要强大的计算资源,通常通过分布式训练来加速大模型的训练过程,常用的工具包括NVIDIA DGX、TPUs、Amazon SageMaker 等。

- **模型优化**:为提高性能与可扩展性,模型可能需要剪枝、蒸馏或量化等技术处理。

### 3. **模型管理与部署层**- **模型管理**:提供模型的版本控制、可追溯性、性能监控等功能。

常用工具有MLflow、Kubeflow等。

- **模型推理服务**:- 在线推理:实时提供模型服务(如REST API、GraphQL API)处理用户请求。

- 批量推理:用于定期处理大批量数据,生成预测结果。

- **模型部署**:通过容器化(如Docker、Kubernetes)将模型部署到生产环境,支持大规模并发推理。

### 4. **推理加速层**- **推理加速器**:为了提高推理效率,特别是大模型,通常会使用GPU、TPU、FPGA等硬件加速器。

传统的转换器先从安装的所有或者大部分太阳能板吸收能量,然后利用转换器、电容以及开关将直流电转换成交流电。

由于所处理电压高,必须谨慎安装和维护。

Enphase公司生产的微转换器由半导体控制,体积小,可以在单独的板子上对能量进行处理。

微逆变器是传统逆变器的微型版,将太阳能面板产生的直流电转换成可现场使用或供并网发电的交流电。

微逆变器尤其适合用于小的光伏系统中,如1KW或以下。

传统的太阳能系统能利用中央逆变器,它安装于太阳能板旁的控制盒内,而不同的是,微逆变器将直接粘贴在每个面板上。

中央逆变器采用所谓的最大功率点跟踪(Maximum Power Point Tracking,MPPT)的原理来测定整个系统最优的功率输出。

因为太阳能面板典型地采用串联联接,一个低性能的面板将会影响到其他面板的输出。

如果部分面板被树或建筑物遮挡住,MPPT就会被降低。

较低的MPPT将会导致低的系统电力输出。

代替整个系统MPPT,微逆变器是在每个面板上进行MPPT,因此采用微逆变器能够确保一些低性能的面板将不会拉底其他面板的输出。

微逆变器的概念由来已久。

10年前SMA就考虑开发该产品,但是最后又决定不做了。

从那时起,其他的公司就不断改进硬件和软件,使得微逆变器更具吸引力。

微型逆变器有几大优点:1、尽量提高每一逆变电源模块的发电量,跟踪最大功率,由于对单块组件的最大功率点进行跟踪,可大大提高光伏系统的发电量,可提高25%。

2、通过调整每一排光电板的电压和电流,直至全部取得平衡,以免系统出现失配。

3、此外,每一模块都具备监控功能,降低系统的维护成本,操作更加稳定可靠。

4、配置灵活,在家用市场可以按照用户财力安装光伏电池大小5、无高压电、更安全,安装简单,更快捷,维护安装成本低廉,对安装服务商依赖性减少,使太阳能发电系统能由用户DIY.6、成本与集中式逆变器相比成本相当,甚至更低。

通过运算可以找到最合适的功率点,理想状态下每个电池板都有。

微服务⽹关选型⽹关的技术选型1. SpringCloud-Zuul :社区活跃,基于 SrpingCloud 完整⽣态, 是构建微服务体系前置⽹关服务的最佳选型.2. Kong : 基于OpenResty的 API ⽹关服务和⽹关服务管理层.3. Nginx+Lua:成熟度也算可以4. ⾃建⽹关:成本较⾼⽹关(API Gateway)的设计要素(⾼可⽤,安全)性能:API⾼可⽤,负载均衡,容错机制。

安全:权限⾝份认证、脱敏,流量清洗,后端签名(保证全链路可信调⽤),⿊名单(⾮法调⽤的限制)。

⽇志:⽇志记录(spainid,traceid)⼀旦涉及分布式,全链路跟踪必不可少。

缓存:数据缓存。

监控:记录请求响应数据,api耗时分析,性能监控。

限流:流量控制,错峰流控,⽬前有漏桶算法、令牌桶算法也可以定制限流规则。

灰度:线上灰度部署,可以减⼩风险。

路由:动态路由规则。

静态:代理API ⽹关⼀些实现使⽤⼀个组件时,尤其是这种⽐较流⾏的架构,组件肯定存在开源的,我们不必⾃⼰去从零开始去实现⼀个⽹关,⾃⼰开发⼀个⽹关的⼯作量是相当可观的,现在⽐较流⾏的开源 API ⽹关如下所⽰:Kong:Kong是⼀个在 Nginx 中运⾏的Lua应⽤程序,并且可以通过lua-nginx模块实现,Kong不是⽤这个模块编译Nginx,⽽是与OpenResty ⼀起发布,OpenResty已经包含了 lua-nginx-module, OpenResty 不是 Nginx 的分⽀,⽽是⼀组扩展其功能的模块。

它的核⼼是实现数据库抽象,路由和插件管理,插件可以存在于单独的代码库中,并且可以在⼏⾏代码中注⼊到请求⽣命周期的任何位置。

Traefik:Traefik 是⼀个现代 HTTP 反向代理和负载均衡器,可以轻松部署微服务,Traeffik 可以与您现有的组件(Docker、Swarm,Kubernetes,Marathon,Consul,Etcd,…)集成,并⾃动动态配置。

1.Ti的发展历程(1930-2010)-------------------------12.Ti的发展现状---------------------------------------313.实例--------------------------------------------1930年5月16日,TI 成立1955年,德州仪器(英国)公司成立1971年,TI 发明单芯片微型计算机1972年,德州仪器(TI) 马来西亚Sdn.Bhd.公司成立1973年,位于葡萄牙的TI Equipamento Electronico Lda. 成立1973 年4月30日,TI董事会批准将股份一股拆分为两股1974年,TI 比利时公司成立1974年,TI 建立了IDEA 计划以投资和测试新项目1975年,TI Kilby 荣获美国国家工程院的兹沃里金奖1976年,Shepherd 被任命为TI主席;Fred Bucy 被任命为TI总裁1977年,TI 建立欧洲市场营销分部1978年,TI建立亚太地区市场营销分部1979年,德州仪器(TI) 菲律宾公司成立1980年,TI 创始人Pat Haggerty 去世1980年,TI 庆祝50 周年纪念1981年,TI任命公司质量总监:开始全面质量运动1982年,TI 推出全球首个单芯片商用数字信号处理器1982年,Jack Kilby 被列入美国发明家名人堂中1985年,Jerry Junkins 被任命为TI总裁兼首席执行官1985年,TI 印度(私有)有限公司成立1986年,Jack Kilby 荣获IEEE 荣誉奖章1987年5月15日,TI董事会批准将股份一股拆分为三股1987年,TI 收购Rexnord Automation 的控制和工业系统单元1988年,TI 股票在伦敦和瑞士上市交易1988年,Junkins 被任命为TI主席、总裁兼CEO1988年,德州仪器(TI) 韩国公司成立1988年,TI资产剥离GSI 中60% 的股权1989年,TI 股票在东京证券交易所上市1989年,TI防御系统与电子集团争取马尔科姆·鲍德里奇奖1989年,TI在台湾与宏基(Acer) 组成合资企业生产半导体1989年,TI建立信息技术小组,强调软件战略1990年,TI 首次获得台湾质量奖1990年,TI在日本与Kobe Steel 组成合资企业生产半导体1990年,TI在意大利阿维萨诺开办先进的晶圆厂1990年,Jack Kilby 荣获美国国家技术奖章1991年,德州仪器(TI) 新加坡公司获得国家品管圈奖1991年,TI收购James Martin Associates1991年,TI在日本Tsukuba 建立研发中心1991年,TI发展数字成像事业,将数字光源处理(DLP) 推向市场1991年,德州仪器(TI) 英国公司全面质量获得Perkins 奖1991年,TI与HP、佳能、新加坡集团组成合资企业生产SC1992年,Materials & Controls Group 获得加拿大的全面质量奖1992年,TI 首次获得葡萄牙国家质量奖1992年,TI防御系统与电子集团获得马尔科姆·鲍德里奇奖。

apisix 熔断限流API 网关是微服务架构中的重要组件,它负责处理服务之间的调用和路由。

随着微服务架构的普及,API 网关的性能和稳定性成为了企业关注的焦点。

而APIsix 是一款开源的API 网关,它提供了丰富的功能,包括路由、熔断限流、身份认证等。

其中,熔断限流是APIsix 的一大亮点功能,它可以有效地控制系统的流量和防止服务过载。

本文将详细介绍APIsix 的熔断限流功能。

熔断限流:熔断限流是一种流量控制策略,用于防止系统过载。

在微服务架构中,熔断限流可以帮助系统快速响应流量峰值,并减少因流量过大而导致的系统崩溃。

熔断限流的核心思想是当系统的请求量超过一定阈值时,熔断器将被触发,后续的请求将被限制或拒绝。

这样可以避免因少量请求失败而导致的整个系统崩溃。

API Gateway 是微服务架构的重要组成部分,负责处理服务之间的调用和路由。

随着微服务架构的普及,API Gateway 的性能和稳定性成为企业关注的焦点。

熔断限流的基本思想是在调用链路中添加一个类似于“开关”的组件,该组件根据系统负载情况动态调整系统的流量。

当系统负载过高时,熔断器会触发并限制后续请求的流量,从而避免因请求过多而导致系统崩溃;当系统负载降低时,熔断器会关闭并恢复正常的流量。

熔断限流的核心作用是快速响应流量峰值并保护系统稳定运行。

在微服务架构中,由于服务的分布式特性,单个服务的故障可能导致整个调用链路的瘫痪。

而熔断限流可以在故障发生时迅速切断故障链路,避免因少量请求失败而导致的整个系统崩溃。

同时,熔断限流还可以通过限制流量来减轻系统的负载压力,从而保证系统的稳定性和可用性。

API Gateway 的熔断限流功能可以有效地控制系统的流量和防止服务过载。

在实际应用中,可以根据系统的实际情况选择不同的熔断限流策略,例如基于阈值的熔断限流、基于滑动窗口的熔断限流等。

同时,还可以结合其他功能如身份认证、日志分析等来完善API Gateway 的功能和性能。

主题:consul envoy 用法一、什么是Consul和Envoy1.1 Consul是一款用于服务发现和配置的工具,它是一款开源的分布式服务网格解决方案,由HashiCorp公司开发并维护。

1.2 Envoy是一个高性能的开源边缘和服务代理,由Lyft公司开发并维护。

它可以用作HTTP/2代理,RPC代理和边缘代理,支持多种协议和网络架构。

二、为什么需要Consul和Envoy2.1 在现代的微服务架构中,服务数量庞大,而且动态变化。

因此需要一种服务发现机制来实现服务之间的动态通信。

2.2 另外,由于微服务通常是分布式部署的,因此需要一种高效的边缘代理来实现请求的转发和负载均衡。

三、Consul和Envoy的用法3.1 Consul的用法Consul提供了丰富的API和命令行工具来管理服务注册、健康检查、KV存储等功能。

可以通过以下步骤来使用Consul:- 安装Consul并启动服务节点- 注册服务- 进行健康检查- 服务发现- KV存储等操作3.2 Envoy的用法Envoy提供了丰富的配置选项和API来实现对网络流量的控制和管理。

可以通过以下步骤来使用Envoy:- 配置Envoy的监听器和过滤器- 配置路由规则- 实现负载均衡- 实现服务发现和动态更新- 监控和日志等操作四、Consul和Envoy的集成使用4.1 Consul和Envoy的集成Consul和Envoy可以通过Consul Connect功能进行集成,实现对服务之间的通信的加密、认证和控制。

可以通过以下步骤来进行集成使用:- 安装和配置Consul和Envoy- 启用Consul Connect功能- 配置Envoy的sidecar代理- 实现双向TLS认证- 实现流量的控制和管理4.2 集成使用的优势通过Consul和Envoy的集成使用,可以实现服务之间的安全通信、流量管理和故障恢复。

同时也可以实现对于服务的动态发现和更新,提高了整个微服务架构的稳定性和可靠性。

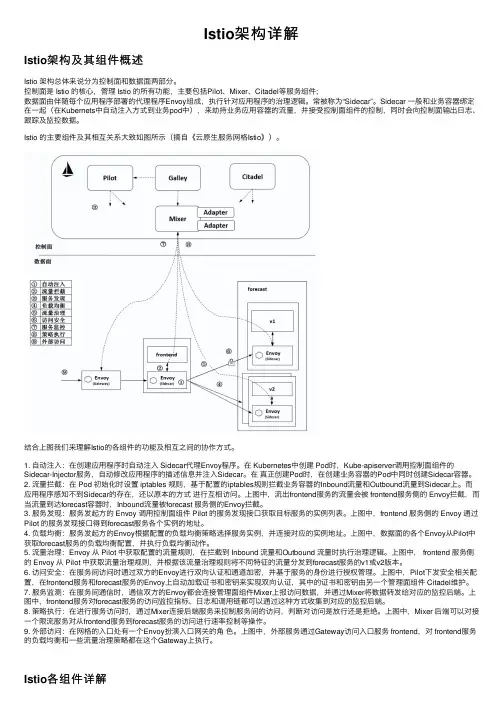

Istio架构详解Istio架构及其组件概述Istio 架构总体来说分为控制⾯和数据⾯两部分。

控制⾯是 Istio 的核⼼,管理 Istio 的所有功能,主要包括Pilot、Mixer、Citadel等服务组件;数据⾯由伴随每个应⽤程序部署的代理程序Envoy组成,执⾏针对应⽤程序的治理逻辑。

常被称为“Sidecar”。

Sidecar ⼀般和业务容器绑定在⼀起(在Kubernets中⾃动注⼊⽅式到业务pod中),来劫持业务应⽤容器的流量,并接受控制⾯组件的控制,同时会向控制⾯输出⽇志、跟踪及监控数据。

Istio 的主要组件及其相互关系⼤致如图所⽰(摘⾃《云原⽣服务⽹格Istio》)。

结合上图我们来理解Istio的各组件的功能及相互之间的协作⽅式。

1. ⾃动注⼊:在创建应⽤程序时⾃动注⼊ Sidecar代理Envoy程序。

在 Kubernetes中创建 Pod时,Kube-apiserver调⽤控制⾯组件的Sidecar-Injector服务,⾃动修改应⽤程序的描述信息并注⼊Sidecar。

在真正创建Pod时,在创建业务容器的Pod中同时创建Sidecar容器。

2. 流量拦截:在 Pod 初始化时设置 iptables 规则,基于配置的iptables规则拦截业务容器的Inbound流量和Outbound流量到Sidecar上。

⽽应⽤程序感知不到Sidecar的存在,还以原本的⽅式进⾏互相访问。

上图中,流出frontend服务的流量会被 frontend服务侧的 Envoy拦截,⽽当流量到达forecast容器时,Inbound流量被forecast 服务侧的Envoy拦截。

3. 服务发现:服务发起⽅的 Envoy 调⽤控制⾯组件 Pilot 的服务发现接⼝获取⽬标服务的实例列表。

上图中,frontend 服务侧的 Envoy 通过Pilot 的服务发现接⼝得到forecast服务各个实例的地址。

envoy gateway使用示例什么是Envoy Gateway?Envoy Gateway是一个高性能、可伸缩和易于扩展的开源边缘和服务代理。

Envoy Gateway主要用于处理来自不同服务的请求,并将它们转发到正确的目标服务。

它属于云原生计算生态系统的一部分,广泛用于构建微服务架构和边缘代理。

Envoy Gateway提供了大量的功能和特性,包括:1. 负载均衡:通过使用自适应算法来均衡流量到不同的目标服务。

它能够根据每个服务的状态和负载情况自动调整流量分配,确保每个服务都能充分利用资源,同时避免被过载。

2. 服务发现:通过与服务注册中心(如Consul或Etcd)集成,Envoy Gateway能够自动发现和识别可用的服务。

这使得新的服务能够动态加入并接收到流量,同时在服务不可用时自动剔除。

3. 可观察性:Envoy Gateway提供了丰富的度量和日志功能,可以帮助我们监控和调试服务的性能和健康状况。

我们可以利用这些信息来分析流量模式、诊断故障以及进行容量规划。

4. 安全性:Envoy Gateway支持在网络层和应用层实施各种安全策略,如TLS/SSL加密、身份验证和授权。

这些功能可以确保服务间通信的机密性和完整性,并防止未经授权的访问。

5. 可扩展性:Envoy Gateway使用事件驱动的异步架构,它能够处理大规模的并发请求,同时保持低延迟和高吞吐量。

此外,它还支持动态配置更新,使我们能够在不停机的情况下对代理进行动态变更。

下面我们将通过一个示例来演示如何使用Envoy Gateway搭建一个简单的微服务架构。

假设我们有两个微服务,分别是前端服务和后端服务。

前端服务接收来自用户的HTTP请求,并将其转发到后端服务。

我们将使用Envoy Gateway 作为我们的边缘代理。

步骤1:安装和配置Envoy Gateway首先,我们需要安装Envoy Gateway。

你可以在Envoy的官方网站(安装完成后,我们需要创建一个配置文件(envoy.yaml),其中包含Envoy Gateway的配置信息。

CoyotePoint公司以及其产品1.1 公司简介Coyote Point Systems公司创立于1999年,总部位于美国圣何塞,其在美国、欧洲、澳大利亚、非洲、日本和亚太地区都有分支机构,客户遍布全球16个国家, 有4000多个用户每年综合增长率为100%。

在服务器负载均衡和应用流量管理的性能和价值上是业界的领导者。

Coyote Point Systems提供优化网络架构,降低带宽成本、使用更少的服务器资源,提高网络的可用性及安全性的行业解决方案。

Coyote Point 产品保证从产品的升级到网络架构的检查,都可以让它更简单,并服务于更多的客户,创造更多的收益,拥有最佳的资源和最小的风险,从而保护公司的声誉,而不会损失分毫。

根据客户的需要为客户提供正确的、经济的管理解决方案。

经调查Coyote Point负载均衡产品拥有其它同类产品的双倍性能,而价格却低于其它同类产品。

例如15台服务器,需要增加它25%的性能,就要再购买4台新的服务,但现在只需要购买一台Coyote Point就可得到同样的功能,甚至比25%更高的性能,这就是Coyote Point的价值。

Coyote Point Systems.拥有高性能、高可用性及可靠性的地方、地区和全球的负载均衡解决方案。

在全球有3000多客户在应用Coyote Point解决方案来保证自己网络的不间断可用性和高性能的应用系统。

所获奖励1.2 客户以及案例2.服务器负载均衡—Equalizer 介绍Equalizer 是一款高性能的内容交换机,具有如下特性:·基于多条件的、用户可配置的智能负载均衡·对于服务器和集群性能的实时监测政府/教育 媒体·从一个单一的界面对服务器和集群进行管理·用Cookie或IP地址进行会话保持·双机热备功能避免了单点故障·基于7层(L7)的内容交换·基于地理位置的负载均衡(需要Envoy模块)智能负载均衡Equalizer的功能是作为一个网关,通向一组或多组被称为“虚拟集群”的服务器。

第一章美国第一政府网案例1、领会:美国第一政府网建立的背景。

1993年克林顿政府强调构建“电子政府”,1994.12美国“政府信息技术小组”强调利用信息技术协助政府与客户的互动,建立以客户为导向的电子政务,1996年,美国政府发动“重塑政府计划”,提出让联邦机构最迟在2003年实现上网,1999.12.17“电子政务”写入总统备忘录,200.9美国政府开通“第一政府”网站(),此网站是集政府服务和管理于一身,目标是让公民和企业组织只要点击3次就可以获得所需的服务和信息。

2001.8布什政府建立Task Force规划电子政务发展蓝图,目标是:1.建立迅速发展、有回报、跨部门的工程2.明确以公民为中心的电子政务的主要障碍和消除障碍的措施3.开发信息系统实现跨越不同平台和政府部门的服务和信息的整合。

2、掌握:美国第一政府网的法律和技术保障。

法律:1995年出台《文牍精简法》,减轻繁重的纸面工作,1998年出台《消除政府纸张办公法案》,2003年,联邦机构为公众利用电子方式获得所需的政府文档提供条件,2002年出台《电子政务法》,为政府网的成功运营注入活力。

技术:联邦搜索基金会为第一政府网提供3年免费搜索服务。

3、熟练掌握:美国第一政府网的发展战略和业务功能。

短期发展战略:持续发展和小幅度升级、考虑政府和公众的意见进行必要的修真、带动其他联邦网站进步、实现大范围在线交易、提高执行效率、为特殊的用户开通新的门户长期发展战略:信息、交易、在线服务的责任性、公众参与信息:跨越部门、跨越政府层级界限、政府部门提供视频服务、个性化最终目标是在用户需要时以合适的方式提供服务。

交易:实现电子商务和更大范围的电子服务、为公民提供跨越部门和政府层级界限的无缝隙服务、2003年实现所有服务在线服务、为加快发展总统要求机构确定服务主题,并上传到网上、全球和国内贸易的电子签名法案在线服务的责任性:电子政务发展优先考虑、实现政府工作和决策的高度透明,提高国民对政府诚信的信任度、通过主流文化转变,使联邦地方政府执行能力得到根本提升公众参与:电子政务是政府和公众联系的纽带、确立服务规则、在线城镇会议、发展思路在线讨论第一政府网的最终目标是政府使用信息通信技术,重新建立公众对政府的信任度,使其担当起“帮助、服务、倾听、回复”的重任。

envoy部分⼆:envoy的配置组件⼀、envoy配置概述1、envoy启动时从Bootstrap配置⽂件中加载初始配置。

2、⽀持静态和动态配置。

静态配置:纯⼿⼯指定配置。

动态配置:1)xDS API◆从配置⽂件加载配置◆从管理服务器(Management Server )基于xds协议加载配置2) runtime◆某些关键特性(Feature flags )保存为key/value 数据◆⽀持多层配置和覆盖机制3、启⽤全动态配置机制后,仅极少数场景需要重新启动Envoy进程。

⽀持热重启。

4、Envoy的架构⽀持⾮常灵活的配置⽅式:简单部署场景可以使⽤纯静态配置,⽽更复杂的部署场景则可以逐步添加需要的动态配置机制。

纯静态配置:⽤户⾃⾏提供侦听器、过滤器链、集群及HTTP路由(http代理场景),上游端点的发现仅可通过DNS服务进⾏,且配置的重新加载必须通过内置的热重启(hot restart)完成;仅使⽤EDS:EDS提供的端点发现功能可有效规避DNS的限制(响应中的最⼤记录数等);使⽤EDS和CDS:CDS能够让Envoy以优雅的⽅式添加、更新和删除上游集群,于是,初始配置时,Envoy⽆须事先了解所有上游集群;EDS、CDS和RDS:动态发现路由配置;RDS与EDS、CDS⼀起使⽤时,为⽤户提供了构建复杂路由拓扑的能⼒(流量转移、蓝/绿部署等);EDS、CDS、RDS和LDS:动态发现侦听器配置,包括内嵌的过滤器链;启⽤此四种发现服务后,除了较罕见的配置变动、证书轮替或更新Envoy程序之外,⼏乎⽆须再热重启Envoy;EDS、CDS、RDS、LDS和SDS:动态发现侦听器密钥相关的证书、私钥及TLS会话票据,以及对证书验证逻辑的配置(受信任的根证书和撤销机制等);⼆、Envoy配置中的重要概念1、Bootstrap配置中⼏个重要的基础概念node:节点标识,以呈现给管理服务器并且例如⽤于标识⽬的;static_resources:静态配置的资源,⽤于配置静态的listener、cluster和 secret;dynamic_resources:动态配置的资源,⽤于配置基于xDS API获取listener、cluster和secret配置的lds_config、cds_config和ads_config;admin:Envoy内置的管理接⼝;tracing:分布式跟踪;layered_runtime:层级化的运⾏时,⽀持使⽤RTDS从管理服务器动态加载;hds_config:使⽤HDS从管理服务器加载上游主机健康状态检测相关的配置;overload_manager:过载管理器;stats_sinks:统计信息接收器;{"node": "{...}","static_resources": "{...}","dynamic_resources": "{...}","cluster_manager": "{...}","hds_config": "{...}","flags_path": "...","stats_sinks": [],"stats_config": "{...}","stats_flush_interval": "{...}","stats_flush_on_admin": "...","watchdog": "{...}","watchdogs": "{...}","tracing": "{...}","layered_runtime": "{...}","admin": "{...}","overload_manager": "{...}","enable_dispatcher_stats": "...","header_prefix": "...","stats_server_version_override": "{...}","use_tcp_for_dns_lookups": "...","bootstrap_extensions": [],"fatal_actions": [],"default_socket_interface": "..."}2、侦听器和集群是最为常⽤基础配置,⽆论是以静态或者是动态⽅式提供;三、侦听器和集群配置基础1、侦听器 listener侦听器(Listener)就是 Envoy 的监听地址,可以是端⼝或Unix Socket。

envoy部分四:envoy的静态配置纯静态资源配置⽅式主是直接在配置⽂件中通过static_resources配置参数明确定义listeners、 clusters和secrets的配置⽅式,各配置参数的数据类型如下⾯的配置所⽰;◼其中,listeners⽤于配置纯静态类型的侦听器列表,clusters⽤于定义可⽤的集群列表及每个集群的端点,⽽可选的secrets⽤于定义TLS通信中⽤到数字证书等配置信息◼具体使⽤时,admin和static_resources两参数即可提供⼀个最⼩化的资源配置,甚⾄admin也可省略{"listeners": [],"clusters": [],"secrets": []}⼀、envoy的启动⽅式1、基于envoy的预制docker镜像启动实例时,需要额外⾃定义配置⽂件,⽽后将其焙进新的镜像中或以存储卷的⽅式向容器提供以启动容器;下⾯以⼆次打包镜像的⽅式进⾏测试:docker pull envoyproxy/envoy-alpine:v1.20.0docker run --name envoy-test -p 80:80 -v /envoy.yaml:/etc/envoy/envoy.yaml envoyproxy/envoy-alpine:v1.20.01. 为envoy容器创建专⽤的⼯作⽬录,例如/applications/envoy/2. 将前⾯的侦听器⽰例保存为此⽬录下的echo-demo/⼦⽬录中,⽂件名为envoy.yaml提⽰:完整的⽂件路径为/applications/envoy/echo-demo/envoy.yaml ;3. 测试配置⽂件语法# cd /applications/envoy/# docker run --name echo-demo --rm -v $(pwd)/echo-demo/envoy.yaml:/etc/envoy/envoy.yaml envoyproxy/envoy-alpine:v1.20.0 --mode validate -c /etc/envoy/envoy.yaml4. 若语法测试不存在问题,即可直接启动Envoy⽰例;下⾯第⼀个命令⽤于了解echo-demo容器的IP地址# docker run --name echo-demo --rm -v $(pwd)/echo-demo/envoy.yaml:/etc/envoy/envoy.yaml envoyproxy/envoy-alpine:v1.20.0 -c /etc/envoy/envoy.yaml5. 使⽤nc命令发起测试,键⼊的任何内容将会由envoy.echo过滤器直接echo回来# containerIP=$(docker container inspect --format="{{.NetworkSettings.IPAddress}}"echo-demo)# nc $containerIP 150012、基于直接部署⼆进制程序启动运⾏envoy实例时,直接指定要使⽤的配置⽂件即可:1. 为envoy创建配置⽂件专⽤的存储⽬录,例如/etc/envoy/2. 将前⾯的侦听器⽰例保存为此⽬录下的envoy-echo-demo.yaml配置⽂件3. 测试配置⽂件语法# envoy --mode validate -c /etc/envoy/envoy-echo-demo.yaml4. 若语法测试不存在问题,即可直接启动Envoy⽰例# envoy -c /etc/envoy/envoy-echo-demo.yaml5. 使⽤nc命令发起测试,键⼊的任何内容将会由envoy.echo过滤器直接echo回来# nc 127.0.0.115001提⽰:Envoy的核⼼功能在于代理请求及负载均衡,因此,定义上游cluster,并设置其代理和路由机制是为常规使⽤逻辑。

istio 使用手册Istio 是一个开源的服务网格平台,旨在管理跨多个微服务的流量、安全性、可观察性和策略。

本手册将为您提供关于 Istio 的详细介绍以及如何使用它提供的功能来改善您的微服务架构。

第一部分:什么是 Istio(200字)Istio 是由谷歌、IBM 和 Lyft 共同开发的一个开源项目,旨在解决微服务架构中的一些常见问题。

它与Kubernetes 等容器编排系统集成,为应用程序提供流量管理、安全性、可观察性和策略控制的功能。

使用 Istio,您可以更轻松地管理微服务之间的通信,并实现弹性、可靠的服务调用。

第二部分:Istio 的核心概念(300字)1. 服务网格Istio 构建在服务网格的概念之上。

服务网格由一组相互通信的微服务组成,通过代理(Envoy 等)进行通信。

Istio 提供了这些代理的部署、配置和管理。

2. 代理Istio 使用 Envoy 作为其代理之一,用于处理微服务之间的所有流量。

Envoy 提供负载均衡、流量控制、故障恢复等功能,并与 Istio 控制平面紧密集成。

3. 控制平面Istio 的控制平面负责管理代理的部署和配置。

它包括 Pilot(流量管理)、Citadel(安全性)、Mixer(策略和遥测)以及 Galley(配置共享)等组件,确保代理之间的一致性和整体管理。

第三部分:Istio 的特性和功能(500字)1. 流量管理Istio 允许您从应用程序中独立定义和路由流量,无需修改代码。

您可以轻松实现流量分流、路由策略、负载均衡等功能,并监控和控制流量的行为。

2. 安全性借助 Istio,您可以轻松实现微服务之间的通信加密、身份验证和授权。

它提供了基于角色的访问控制(RBAC)、服务间的强制访问策略(MTLS)等功能,保障微服务架构的安全性。

3. 可观察性通过集成 Prometheus 和 Grafana,Istio 提供了丰富的指标和监控功能,帮助您实时了解微服务的状态、性能和健康状况。