计算机系统概论第四章测验及答案

- 格式:doc

- 大小:73.00 KB

- 文档页数:9

第四章复习题一、单项选择题1. 在可变分区存储管理中,若采用最先适应分配算法宜将空闲区按(B)次序登记在空闲区表中。

A. 地址递减B. 地址递增C. 长度递减D. 长度递增2. 采用固定分区存储管理的计算机系统中(D)的做法是错误的。

A. 为作业分配的分区不能小于作业长度B. 可同时在多个分区中各装一个作业C. 不允许多个作业同时存放在一个分区中D. 一个分区中可同时装入多个作业3. 不适宜采用虚拟存储管理技术的存储管理方式是(D)。

A. 页式B. 段式C. 段页式D. 可变分区4. 在多道程序设计系统中,采用了页式存储管理。

如果允许并行工作的道数为n(n>1),则系统中同时建立的页表数一定为(C)。

A. 1B. nC. <=nD. n+15. 在单用户连续存储管理中,可供用户使用的主存区域起始地址存放在(B)。

A. 基址寄存器B. 界限寄存器C. 限长寄存器D. 相联寄存器6. 重定位的含义是(C)。

A. 把主存中的一个程序从一个区域重新定位到另一个区域B. 把绝对地址转换成逻辑地址C. 把逻辑地址换砖成绝对地址D. 把辅助存储器中的程序定位到主存的某个区域7. 在分页式存储管理中,逻辑地址由页号和页内地址两部分组成。

因而,分页的工作是在(C)时进行的。

A. 用户编制程序B. 地址转换C. 操作系统装入作业D. 系统初始化8. 采用固定分区存储管理的计算机系统中(D)的做法是错误的。

A. 为作业分配的分区不能小于作业长度B. 可同时在多个分区中各装一个作业C. 不允许多个作业同时存放在一个分区中D. 一个分区中可同时装入多个作业9. 在分页式虚拟存储管理中,若发现所要访问的页面不在主存储器中,则硬件要产生一个(C)中断。

A. I/OB. 缺段C. 缺页D. 访管10. 主存储器的每个存储单元都有一个地址与其对应,假定这些地址用n个二进制位来区分,则主存储器的容量为(D)。

A. 2n个字B. 2n-1个字C. 2n-1个字节D. 2n个字节11. LRU页面调度算法总是选择(C)页面调出。

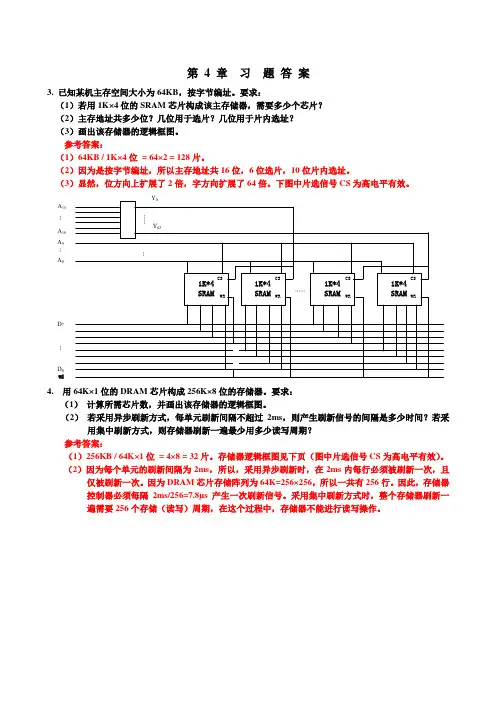

第 4 章 习 题 答 案3. 已知某机主存空间大小为64KB ,按字节编址。

要求: (1)若用1K×4位的SRAM 芯片构成该主存储器,需要多少个芯片? (2)主存地址共多少位?几位用于选片?几位用于片内选址? (3)画出该存储器的逻辑框图。

参考答案: (1)64KB / 1K×4位 = 64×2 = 128片。

(2)因为是按字节编址,所以主存地址共16位,6位选片,10位片内选址。

(3)显然,位方向上扩展了2倍,字方向扩展了64倍。

下图中片选信号CS 为高电平有效。

A 15A 10A 9A 0D 0D 7……WE…4. 用64K×1位的DRAM 芯片构成256K×8位的存储器。

要求:(1) 计算所需芯片数,并画出该存储器的逻辑框图。

(2) 若采用异步刷新方式,每单元刷新间隔不超过2ms ,则产生刷新信号的间隔是多少时间?若采用集中刷新方式,则存储器刷新一遍最少用多少读写周期? 参考答案:(1)256KB / 64K×1位 = 4×8 = 32片。

存储器逻辑框图见下页(图中片选信号CS 为高电平有效)。

(2)因为每个单元的刷新间隔为2ms ,所以,采用异步刷新时,在2ms 内每行必须被刷新一次,且仅被刷新一次。

因为DRAM 芯片存储阵列为64K=256×256,所以一共有256行。

因此,存储器控制器必须每隔2ms/256=7.8µs 产生一次刷新信号。

采用集中刷新方式时,整个存储器刷新一遍需要256个存储(读写)周期,在这个过程中,存储器不能进行读写操作。

A 17A 16A 15A 0D 0D 7………5. 用8K×8位的EPROM 芯片组成32K×16位的只读存储器,试问:(1)数据寄存器最少应有多少位? (2) 地址寄存器最少应有多少位? (3) 共需多少个EPROM 芯片? (4) 画出该只读存储器的逻辑框图。

第四章网络层1.网络层向上提供的服务有哪两种?是比较其优缺点。

网络层向运输层提供“面向连接”虚电路(Virtual Circuit)服务或“无连接”数据报服务前者预约了双方通信所需的一切网络资源。

优点是能提供服务质量的承诺。

即所传送的分组不出错、丢失、重复和失序(不按序列到达终点),也保证分组传送的时限,缺点是路由器复杂,网络成本高;后者无网络资源障碍,尽力而为,优缺点与前者互易2.网络互连有何实际意义?进行网络互连时,有哪些共同的问题需要解决?网络互联可扩大用户共享资源范围和更大的通信区域进行网络互连时,需要解决共同的问题有:不同的寻址方案不同的最大分组长度不同的网络接入机制不同的超时控制不同的差错恢复方法不同的状态报告方法不同的路由选择技术不同的用户接入控制不同的服务(面向连接服务和无连接服务)不同的管理与控制方式3.作为中间设备,转发器、网桥、路由器和网关有何区别?中间设备又称为中间系统或中继(relay)系统。

物理层中继系统:转发器(repeater)。

数据链路层中继系统:网桥或桥接器(bridge)。

网络层中继系统:路由器(router)。

网桥和路由器的混合物:桥路器(brouter)。

网络层以上的中继系统:网关(gateway)。

4.试简单说明下列协议的作用:IP、ARP、RARP和ICMP。

IP协议:实现网络互连。

使参与互连的性能各异的网络从用户看起来好像是一个统一的网络。

网际协议IP是TCP/IP体系中两个最主要的协议之一,与IP协议配套使用的还有四个协议。

ARP协议:是解决同一个局域网上的主机或路由器的IP地址和硬件地址的映射问题。

RARP:是解决同一个局域网上的主机或路由器的硬件地址和IP地址的映射问题。

ICMP:提供差错报告和询问报文,以提高IP数据交付成功的机会因特网组管理协议IGMP:用于探寻、转发本局域网内的组成员关系。

5.IP地址分为几类?各如何表示?IP地址的主要特点是什么?分为ABCDE 5类;每一类地址都由两个固定长度的字段组成,其中一个字段是网络号net-id,它标志主机(或路由器)所连接到的网络,而另一个字段则是主机号host-id,它标志该主机(或路由器)。

第4章练习题及参考答案一、判断题(正确Y,错误N)1.现代通信指的是使用电波或光波传递信息的技术。

通信的任务就是传递信息。

2.现代通信就是传递信息,因此书、报、磁带、唱片等都是现代通信的媒介。

3.通信系统中的发送与接收设备称之为“终端”。

4.在通信系统中,计算机既可以用作信源也可以用作信宿,接收和发送的都是数字信号。

5.通信系统中信源和信宿之间必须存在信道,才能实现信息的传输。

6.光纤是绝缘体,不受外部电磁波的干扰。

7.微波可以按任意曲线传播。

8.微波可以经电离层反射传播。

9.与同轴电缆相比,双绞线容易受到干扰,误码率较高,通常只在建筑物内部使用。

10.光纤通信、微波通信、卫星通信、移动通信,它们的任务都是传递信息,只是其传输介质和技术各有不同。

11.微波中继站之间的距离大致与塔高平方成正比。

一般为50公里左右。

12.中低轨道通信卫星相对于地面是静止的。

13.同步轨道上的卫星数目是有限的。

14.卫星通信是微波接力通信向太空的延伸。

15.传输信息量与传输速率是相同的概念。

16.模拟信号是随时间而连续变化的物理量,包含无穷多个值。

17.信道的带宽总是指信道上所能通过的信号的频带宽度。

18.FDM和TDM是指将任意多路信号复合在同一个信道中传输。

19.无线电广播中的中波段和短波段都采用调幅方式用声音信号调制载波信号,而且都利用电离层反射传输信号。

20.调频广播比调幅广播的声音质量好,原因是调频广播的传输频带较宽,且外界信号不会对声音的频率形成干扰。

21.在有线电视系统中,通过同轴电缆传输多路电视信号所采用的信道复用技术是频分多路复用。

22.采用频分复用技术传输的多路信号一定是模拟信号。

23.在蜂窝移动通信系统中,所有基站与移动交换中心之间均通过光纤传输信息。

第一章计算机系统概论1. 大约(C)年,计算机的运算速度提高10倍,成本降为原来的1/10.C、5~82. 计算机划为巨型机、大型机、中型机、小型机、微型计算机和单片机的依据是( D )D、整机性能3. 第四代计算机的主要逻辑元件采用的是D) 大规模和超大规模集成电路4. 从第一台计算机诞生到现在的50多年中按计算机采用的电子元器件来划分,计算机发展经历了( D )个阶段。

D. 51. 计算机硬件的五大基本构件包括:运算器、存储器、输入设备、输出设备和 B) 控制器2. 通常所说的I/O设备指的是A) 输入输出设备3. CPU要能与外设通信必须要有:C) 接口电路4. 现代计算机之所以严格地按照时间的先后顺序进行操作,主要因为有( B )。

B. 时序部件1. 计算机软件系统一般包括( C )。

C. 系统软件和应用软件2. 系统软件中最重要的是( A )。

A. 操作系统3. 数据库管理系统是一种( D )。

D系统软件1. 下列不属于计算机的性能评价指标的是(C )D.主频2. 计算机的字长是指( D )D、计算机每次运算包含的位数3. MTBF表示 C、故障平均间隔时间1. 计算机系统采用分层次逐级实现,最底层的是( A )A、汇编语言级2. 计算机系统的软硬件功能划分不取决于下列哪种因素( D )D、体积第二章1. 机器数10000001B它所代表的数( B )。

B.-1272. 二进制数-101101B的原码是( B )10101101B3. 二进制数-101101B的反码是( C )C、11010010B4. 二进制数-101101B的补码是( B )B、11010011B5. 二进制数-101101B的移码是(B )B、01010011B6. 浮点数规格化的目的是( C )C、使数的浮点表示是唯一的7. 下列关于双精度格式的浮点数的说法错误的是(C )C、符号位2位8. 在计算机中,用于汉字信息的存储、交换、检索等操作的是( B )。

第四章习题习题1.什么是数据库的安全性?答:数据库的安全性是指保护数据库以防止不合法的使用所造成的数据泄露、更改或破坏。

2.数据库的安全性和计算机系统的安全性有什么关系?答:安全性问题不是数据库系统所独有的,所有计算机系统都有这个问题。

只是在数据库系统中大量数据集中存放,而且为许多最终用户直接共享,从而使安全性问题更为突出。

数据库的安全性和计算机系统的安全性,包括操作系统、网络系统的安全性是紧密联系、相互支持的。

5.试述实现数据库安全性控制的常用方法和技术。

答:(1)用户标识和鉴别:该方法是由系统提供一定的方式让用户标识自己的名字和身份。

每次用户要求进入系统时,由系统进行核对,通过鉴定后才能提供系统的使用权。

(2)存取控制:通过用户权限定义和合法权检查确保只有合法权限的用户访问数据库,所有未被授权的人员无法存取数据。

例如C2级中的自主存取控制(DAC),B1级中的强制存取控制(MAC)。

(3)视图机制:为不同的用户定义不同的视图,把数据对象限制在一定的范围内,通过视图机制把要保密的数据对无权存取的用户隐藏起来,从而自动地对数据提供一定程度的安全保护。

(4)审计:建立审计日志,把用户对数据库的所有操作自动记录在审计日志中。

DBA可以利用审计跟踪的信息,重现导致数据库现有状况的一系列事件,找出非法存取数据的人、时间和内容等。

(5)数据加密:对存储和传输的数据进行加密处理,从而使得不知道解密算法的人无法获知数据的内容。

6.什么是数据库中的自主存取控制方法和强制存取控制方法?答:自主存取控制方法:定义各个用户对不同数据对象的存取权限。

当用户对数据库访问时首先检查用户的存取权限。

防止不合法用户对数据库的存取。

强制存取控制方法:每一个数据对象被(强制地)标以一定的密级,每一个用户也被(强制地)授予某一级别的许可证。

系统规定只有具有某一许可证级别的用户才能存取某一个密级的数据对象。

7.SQL语言中提供了哪些数据控制(自主存取控制)的语句?请试举几例说明它们的使用方法。

第1章计算机系统概论一、选择题1.在下列四句话中,最能准确反映计算机主要功能的是。

A.计算机可以存储大量信息B.计算机能代替人的脑力劳动C.计算机是一种信息处理机D.计算机可实现高速运算解:答案为C。

2.1946年2月,在美国诞生了世界上第一台电子数字计算机,它的名字叫ENIAC ,1949年研制成功的世界上第一台存储程序式的计算机称为EDV AC 。

3.计算机硬件能直接执行的只能是。

A.符号语言 B.机器语言C.汇编语言 D.机器语言和汇编语言解:答案为B。

4.运算器的核心部件是。

A.数据总线 B.数据选择器 C.累加寄存器 D.算术逻辑运算部件解:答案为D。

5.存储器主要用来。

A.存放程序 B.存放数据 C.存放微程序 D.存放程序和数据解:答案为D。

6.目前我们所说的个人台式商用机属于。

A.巨型机 B.中型机C.小型机 D.微型机解:答案为D。

7.至今为止,计算机中所含所有信息仍以二进制方式表示,其原因是。

A.节约元件 B.运算速度快C.物理器件性能决定 D.信息处理方便解:答案为C。

8.对计算机软、硬件资源进行管理,是的功能。

A.操作系统 B.数据库管理系统C.语言处理程序 D.用户程序解:答案为A。

9.企事业单位用计算机计算、管理职工工资,这属于计算机的应用领域。

A.科学计算 B.数据处理C.过程控制 D.辅助设计解:答案为B。

10.微型计算机的发展以技术为标志。

A.操作系统 B.微处理器C.硬盘 D.软件解:答案为B。

二、填空题1.操作系统是一种(1),用于(2),是(3)的接口。

(1)A.系统程序 B.应用程序 C.用户程序 D.中间件(2)A.编码转换 B.操作计算机 C.管理和控制计算机的资源D.把高级语言程序翻译成机器语言程序解:答案为⑴A⑵ C ⑶ C。

2.计算机的硬件包括、、、、五部分。

解:答案为运算器、控制器、存储器、输入设备、输出设备。

3.存储器分为和。

在CPU运行程序时,必须把程序放在。

计算机系统概论第四章测验及答案本页仅作为文档封面,使用时可以删除This document is for reference only-rar21year.March第四章测验一、判断1. 网络中的计算机可能利用微波传输数据,它比利用光缆传输数据的效率高。

( )2. 异步转移模式ATM使多种媒体的信息数据可以同时在ATM信道中传输。

( )3. Internet提供了电子购物服务,因此网络能传递物品。

( )4. B-ISDN是一种通信网络,数据在其上是模拟信号传输。

( )5. ADSL是一种网络联结方式,数据在电话线上是模拟信号传输。

( )6. Internet网由主干网、地区网和校园网(或部门网)三级组成。

( )7. Inertnet网中计算机的IP地址就是它的主机名。

( )8. 计算机网络是在通信协议控制下实现的计算机互联。

( )9. 建立计算机网络的最主要目的是实现资源共享。

( )10. E-mail帐号能在任意的地点,任意的机器上使用(只要它接入Internet)。

( )11. 工作站本身所具有的硬盘、光盘、程序、数据、打印机等都是该用户的本地资源,网络上其他工作站和服务器的资源称为网络资源。

( )12. 蓝牙()是一种近距离无线通信的技术标准,通过增加发射功率可达到100m,适合于办公室或家庭环境的无线网络。

( )13. 网络中一台微机既可以作为服务器,也可以作为客户机,取决于它是否同时提供共享资源,又使用其它计算机的资源。

( )14. 网络信息安全主要是指信息在处理和传输中的泄密问题。

( )15. 在网络信息安全的措施中,身份认证是访问控制的基础。

( )16. 在密码学中,所有的公共密钥对所有用户都是公开的。

( )17. 因特网防火墙的作用主要是防止病毒侵害。

( )18. 包过滤通常安装在路由器上,而且大多数商用路由器都提供了包过滤的功能。

( )19. 在一台已感染病毒的计算机上读取一张CD-ROM光盘中的数据,该光盘没有可能被感染病毒。

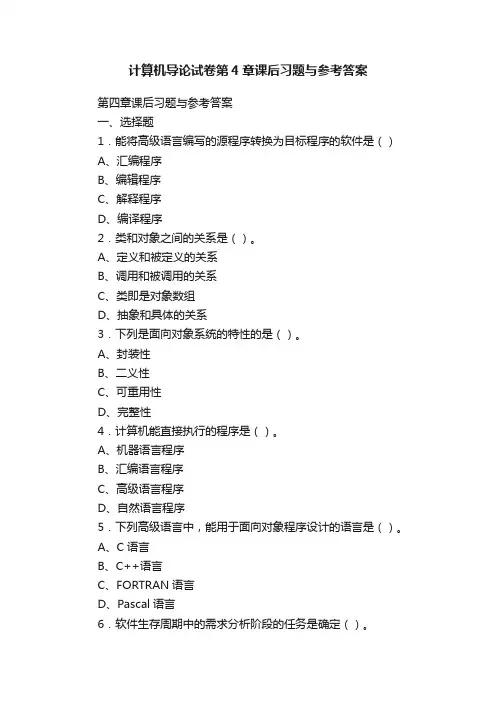

计算机导论试卷第4章课后习题与参考答案第四章课后习题与参考答案一、选择题1.能将高级语言编写的源程序转换为目标程序的软件是()A、汇编程序B、编辑程序C、解释程序D、编译程序2.类和对象之间的关系是()。

A、定义和被定义的关系B、调用和被调用的关系C、类即是对象数组D、抽象和具体的关系3.下列是面向对象系统的特性的是()。

A、封装性B、二义性C、可重用性D、完整性4.计算机能直接执行的程序是()。

A、机器语言程序B、汇编语言程序C、高级语言程序D、自然语言程序5.下列高级语言中,能用于面向对象程序设计的语言是()。

A、C语言B、C++语言C、FORTRAN语言D、Pascal语言6.软件生存周期中的需求分析阶段的任务是确定()。

A、软件开发方法B、软件开发工具C、软件开发费用D、软件开发系统的功能7.程序设计语言所经历的主要阶段依次为()。

A、机器语言、高级语言和汇编语言B、高级语言、机器语言和汇编语言C、汇编语言、机器语言和高级语言D、机器语言、汇编语言和高级语言8.关于计算机软件叙述中正确的是()。

A、用户所编写的程序即为软件B、源程序称为软件C、软件包括程序和文档D、数据及文档称为软件9.下列叙述中,错误的是()。

A、计算机软件是指计算机中的程序和文档B、软件就是程序C、系统软件是应用程序与硬件间的接口D、为课程管理开发的软件属于应用软件10.一个栈的输入序列为1 2 3,则下列序列中不可能是栈的输出序列的是()。

A、2 3 1B、3 2 1C、3 1 2D、1 2 311.在数据结构中,从逻辑上可以把数据结构分成()。

A、动态结构和静态结构则B、线性结构和非线性结构C、集合结构和非集合结构D、树状结构和图状结构12.在软件生存周期中,能准确确定软件系统必须做什么和必须具备哪些功能的阶段是()。

A、概要设计B、详细设计C、可行性分析D、需求分析13.软件测试的目的是()。

A、证明软件系统中存在错误B、找出软件系统中存在的所有错误C、尽可能多地发现系统中的错误和缺陷D、证明软件的正确性14.下面叙述正确的是()。

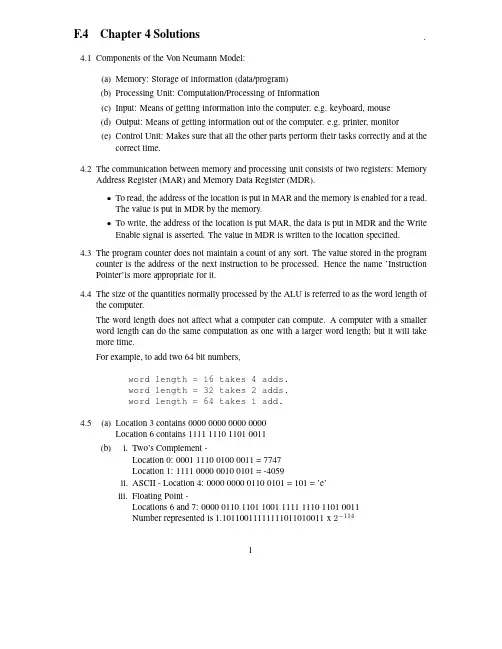

F.4Chapter4Solutions4.1Components of the V on Neumann Model:(a)Memory:Storage of information(data/program)(b)Processing Unit:Computation/Processing of Information(c)Input:Means of getting information into the computer.e.g.keyboard,mouse(d)Output:Means of getting information out of the computer.e.g.printer,monitor(e)Control Unit:Makes sure that all the other parts perform their tasks correctly and at thecorrect time.4.2The communication between memory and processing unit consists of two registers:MemoryAddress Register(MAR)and Memory Data Register(MDR).•To read,the address of the location is put in MAR and the memory is enabled for a read.The value is put in MDR by the memory.•To write,the address of the location is put MAR,the data is put in MDR and the WriteEnable signal is asserted.The value in MDR is written to the location specified.4.3The program counter does not maintain a count of any sort.The value stored in the programcounter is the address of the next instruction to be processed.Hence the name’Instruction Pointer’is more appropriate for it.4.4The size of the quantities normally processed by the ALU is referred to as the word length ofthe computer.The word length does not affect what a computer can compute.A computer with a smaller word length can do the same computation as one with a larger word length;but it will take more time.For example,to add two64bit numbers,word length=16takes4adds.word length=32takes2adds.word length=64takes1add.4.5(a)Location3contains0000000000000000Location6contains1111111011010011(b)i.Two’s Complement-Location0:0001111001000011=7747Location1:1111000000100101=-4059ii.ASCII-Location4:0000000001100101=101=’e’iii.Floating Point-Locations6and7:00000110110110011111111011010011Number represented is1.10110011111111011010011x2−11412iv.Unsigned-Location0:0001111001000011=7747Location1:1111000000100101=61477(c)Instruction-Location0:0001111001000011=Add R7R1R3(d)Memory Address-Location5:0000000000000110Refers to location6.Value storedin location6is11111110110100114.6The two components of and instruction are:Opcode:Identifies what the instruction does.Operands:Specifies the values on which the instruction operates.4.760opcodes=6bits32registers=5bitsSo number of bits required for IMM=32-6-5-5=16Since IMM is a2’s complement value,its range is-215...(215-1)=-32768..32767.4.8a)8-bitsb)7-bitsc)Maximum number of unused bits=3-bits4.9The second important operation performed during the FETCH phase is the loading of theaddress of the next instruction into the program counter.4.10Refer to the following table:Fetch StoreDecode Data Result0001,0110,11001100IR0001,0110,1100MDR01104.11The phases of the instruction cycle are:(a)Fetch:Get instruction from memory.Load address of next instruction in the ProgramCounter.(b)Decode:Find out what the instruction does.(c)Evaluate Address:Calculate address of the memory location that is needed to processthe instruction.(d)Fetch Operands:Get the source operands(either from memory or registerfile).(e)Execute:Perform the execution of the instruction.(f)Store Result:Store the result of the execution to the specified destination.F.4.CHAPTER4SOLUTIONS34.12Considering the LC3instruction formatsADDFetch:Get instruction from memory.Load next address into PC.Decode:It is here that it is determined that the instruction is an add instruction.Evaluate Address:No memory operation so NOT REQUIRED.Fetch Operands:Get operands from registerfile.Execute:Perform the add operation.Store Result:Store result in the registerfile.LDRFetch:Get instruction from memory.Load next address into PC.Decode:It is here that it is determined that the instruction is a Load Base+offset instruction.Evaluate Address:Calculate the memory address by adding the Base register with the sign extended offset.Fetch Operands:Get value from the memory.Execute:No operation needed so NOT RE-QUIRED.Store Result:Store the value loaded into the registerfile.JMPFetch:Get instruction from memory.Load next address into PC.Decode:It is here that it is determined that the instruction is a Jump instruction.Evaluate Address:No memory operation so NOT REQUIRED.Fetch Operands:Get the base register from registerfile.Execute:Store the value in PC.Store Result:NOT REQUIRED.**Since we are considering a non pipelined implementation,the instruction phases where no operation is performed may not be present in its execution cycle.4.13F D EA FO E SRx86:ADD[eax]edx100111001100=303 LC3:ADD R6,R2,R61001-111=104 4.14JMP:1100000011000000Fetch:Get instruction from memory.Load next address into PC.Decode:It is here that it is determined that the instruction is JMP.Evaluate Address:No memory operation,so NOT required.Fetch Operands:Get the base register from the registerfile.Execute:Load PC with the base register value,x369C.4.15Once the RUN latch is cleared,the clock stops,so no instructions can be processed.Thus,noinstruction can be used to set the RUN latch.In order to re-initiate the instruction cycle,an external input must be applied.This can be in the form of an interrupt signal or a front panel switch,for example.4.16(a)1/(2∗10−9)=5∗108machine cycles per second.(b)5∗108/8=6.25∗107instructions per second.(c)It should be noted that once thefirst instruction reaches the last phase of the instruction,an instruction will be completed every cycle.So,except for this initial delay(known aslatency),one instruction will be completed each machine cycle(assuming that there are4no breaks in the sequentialflow).If we ignore the latency,the number of instructionsthat will be executed each second is same as the number of machine cycles in a second=5*108.。

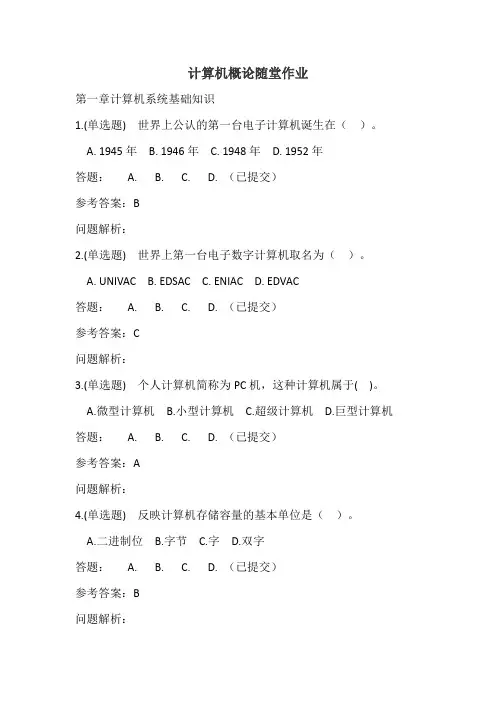

计算机概论随堂作业第一章计算机系统基础知识1.(单选题) 世界上公认的第一台电子计算机诞生在()。

A. 1945年B. 1946年C. 1948年D. 1952年答题: A. B. C. D. (已提交)参考答案:B问题解析:2.(单选题) 世界上第一台电子数字计算机取名为()。

A. UNIVACB. EDSACC. ENIACD. EDVAC答题: A. B. C. D. (已提交)参考答案:C问题解析:3.(单选题) 个人计算机简称为PC机,这种计算机属于( )。

A.微型计算机B.小型计算机C.超级计算机D.巨型计算机答题: A. B. C. D. (已提交)参考答案:A问题解析:4.(单选题) 反映计算机存储容量的基本单位是()。

A.二进制位B.字节C.字D.双字答题: A. B. C. D. (已提交)参考答案:B问题解析:5.(单选题) 在微机中,应用最普遍的字符编码是()。

A. ASCII码B. BCD码C.汉字编码D.补码答题: A. B. C. D. (已提交)参考答案:A问题解析:6.(单选题) 一个字节的二进制位数是()。

A. 2B. 4C. 8D. 16答题: A. B. C. D. (已提交)参考答案:C问题解析:7.(单选题) 计算机存储程序的理论是由( )提出的。

A.冯.诺依曼B.图灵C.比尔.盖茨D.莱布尼兹答题: A. B. C. D. (已提交)参考答案:A问题解析:8.(单选题) ENIAC 的逻辑元件是由()构成的。

A.晶体管B.电子管C.集成电路D.小规模集成电路答题: A. B. C. D. (已提交)参考答案:B问题解析:9.(单选题) 第四代计算机的主要逻辑元件采用的是()。

A. 晶体管B. 小规模集成电路C. 电子管D. 大规模和超大规模集成电路答题: A. B. C. D. (已提交)参考答案:D问题解析:10.(单选题) 从第一台计算机诞生到现在的70多年以来,按计算机采用的电子元器件来划分,计算机发展经历了()个阶段。

第一章计算机系统概论1.完整的计算机系统应包括_____ DA.运算器、存贮器、控制器 B.外部设备和主机C.主机和实用程序 D 配套的硬件设备和软件系统2.计算机与日常使用的袖珍计算机的本质区别点在于____·DA.运算速度的高低; B.存贮器容量的大小;C.规模的大小; D.自动化程度的高低.3.数控机床是计算机在____方面的应用.DA.数据处理; B.数值计算;C.辅助设计; D.实时控制.4.在纺织印染行业,使用计算机进行纺织品颜色配方是计算机在___方面的应用.C A.辅助制造; B.数值试验;C.图形设计; D.自动控制.5.至今为止,计算机中的所有信息仍以二进制方式表示的理由是____ CA.节约元件; B.运算速度快;C.物理器件性能所致; D.信息处理方便.6.50年代,为了发挥_____的效率,提出了_____技术,从而发展了操作系统,通过它对______进行管理和调度.CA.计算机,操作系统,计算机; B.计算,并行,算术;C.硬设备,多道程序,硬软资源; D.硬设备,晶体管,计算机.7. 用高级语言编写的程序称为____. AA. 源程序B. 目标程序C. 编译程序D. 解释程序第二章计算机数据表示1.则下列数中最小数是_______ CA.(101001)2 B (52)8C.(101001)BCDD.(233)102.将二进制小数0.01101转换为十进制则为______ DA.0.40; B.0.42; C.11/32; D.13/323.二进制数1001101B的十进制数表示为____. CA.4DHB.95DC.77 DD.9AD4.若十进制数据为137.5,则其八进制数为____. BA. 89.8B.211.4C.211.5D.1011111.1015.十进制小数转换成十六进制数可采用____ . DA.除基(10)取余法B.除基(16)取余法C.乘基(10)取整法D.乘基(16)取整法6. 在机器数_______中,零的表示形式是唯一的. B DA.原码 B 补码和移码 C.原码和反码 D.补码7. 以下说法错误的是____. AA.浮点数增加了二进制代码可表示的数据的个数B. 浮点数扩大了二进制代码的数值表示范围C. 浮点数的规格化不是为了增加数据的表示范围D. 阶码采用移码是为了便于进行对阶操作8.若定点整数64位,含1位符号位,补码表示,则所能表示的绝对值最大负数为_____。

大学计算机基础教程第四章练习题答案详解4.1 计算机网络可分为哪两个组成部分?简述每个部分的功能作用答:计算机网络由硬件和软件组成。

包括服务器,网络适配器,网络工作站,网络互连设备,网络软件系统。

服务器是网络的核心控制计算机:主要作用是管理网络资源并协助处理其他设别提交的任务,它拥有可供共享的数据和文件,为网上工作站提供服务。

网络适配器也称网卡,作用是将通信介质和数据处理设备之间用网络接口设备进行物理连接。

网络工作站是网络用户的工作终端,一般是指用户的计算机。

网络互连设备连接成网络。

网络软件系统包括网络协议软件,通信软件和网络操作系统。

4.2构成计算机网络的3个要素是什么?答:3要素是计算机,通信线路和通信协议。

4.3分析描述信息在OSI模型的各个层次之间是如何流动的。

答:如图,信息由发送端应用层经过层层封装到达物理层,然后到接受端从物理层接受,然后到应用层。

4.4如何区别局域网,城域网和广域网。

答:局域网是指范围在几百米到十几公里内办公楼群或校园内的计算机相互连接所构成的计算机网络。

城域网是在一个城市范围内所建立的计算机通信网,一般覆盖十几公里到几十公里。

广域网通常跨接很大的物理范围,如一个国家,一个地区,甚至几个大洲。

他们之间并没有严格定义,根据它们的作用范围大小而定。

4.5在网络互连中,中继器,网桥,路由器,网关的作用有何区别。

答:中继器用于连接拓扑结构相同的两个局域网或延伸一个局域网,所起作用只是信号的放大和再生。

网桥工作再OSI模型的数据链路层,用于连接两个是用相同协议的局域网,网桥具有“帧过滤”功能。

它能够解析由它收发的数据,并根据数据包的目的地址来判断该数据包是否要转发到另一个网段。

路由器工作再OSI模型的网络层,它的作用包括连通不同的网络,选择信息传输的线路,同时完成数据帧的格式转换从而构成一个更大规模的网络。

网关用于连接使用不同协议或物理结构的网络,使数据可以在这些网络之间传输。

习题一、单选题1. Word具有的功能是( D)。

A. 表格处理B. 绘制图形C. 自动更正D. 以上三项都是2. 下列关于"Word表格线"的叙述,正确的是( D)。

A. 表格线只能自动产生,不能手工绘制B. 表格线可以手工绘制,但线的粗细不能改变C. 表格线可以手工绘制,但线的颜色不能改变D. 表格线可以手工绘制,而且线的粗细和颜色均能改变3. 下列关于"Word文档打印"的描述,正确的是( D)。

A. 每次打印操作必须打印整个文档内容B. 对于一个多页文档,每次打印操作只能按页码起码序进行C. 打印操作只能打印文档内容,不能打印文档属性信息D. 打印操作的最小单位是页,不是段落4. 下列有关"Word组合图形"的描述,正确的是( A)。

A. 组合后的图形不能被裁剪B. 组合后的图形不能被复制C. 组合后的图形不能被再组合D. 组合后的图形不能取消组合5. 在Word 2010的编辑状态下,进行字体设置操作后,按新设置的字体显示的文字是( B)。

A. 插入点所在段落中的文字B. 文档中被选定的文字C. 插入点所在行中的文字D. 文档的全部文字7. 用快捷键退出Word 2010的最快方法是( B)。

A. Ctrl+F4B. Alt+F4C. Alt+F5D. Alt+Shift8. Word 2010中打印页码"3-5, 10, 12"表示打印的页码是( A)。

A. 3, 4, 5, 10, 12B. 5, 5, 5, 10, 12C. 3, 3, 3, 10, 12D. 10, 10, 10, 12, 12, 12, 12, 129. 下列选项中,关于Word 2010中特殊符号的操作,说法错误的是( D)。

A. 一般从"插入"菜单中的"符号"命令获得B. 符号也有字体区别C. 插入的符号可像正文一样处理D. 符号的大小不能改变10. 在Word 2010中,图片的文字环绕方式不包括( D)。

1.l 解释下列名词摩尔定律:对集成电路上可容纳的晶体管数目、性能和价格等发展趋势的预测,其主要内容是:成集电路上可容纳的晶体管数量每18个月翻一番,性能将提高一倍,而其价格将降低一半。

主存:计算机中存放正在运行的程序和数据的存储器,为计算机的主要工作存储器,可随机存取。

控制器:计算机的指挥中心,它使计算机各部件自动协调地工作。

时钟周期:时钟周期是时钟频率的倒数,也称为节拍周期或T周期,是处理操作最基本的时间单位。

多核处理器:多核处理器是指在一枚处理器中集成两个或多个完整的计算引擎(内核)。

字长:运算器一次运算处理的二进制位数。

存储容量: 存储器中可存二进制信息的总量。

CPI:指执行每条指令所需要的平均时钟周期数。

MIPS:用每秒钟执行完成的指令数量作为衡量计算机性能的一个指标,该指标以每秒钟完成的百万指令数作为单位。

CPU时间:计算某个任务时CPU实际消耗的时间,也即CPU真正花费在某程序上的时间。

计算机系统的层次结构:计算机系统的层次结构由多级构成,一般分成5级,由低到高分别是:微程序设计级,机器语言级,操作系统级,汇编语言级,高级语言级。

基准测试程序:把应用程序中使用频度最高的那那些核心程序作为评价计算机性能的标准程序。

软/硬件功能的等价性:从逻辑功能的角度来看,硬件和软件在完成某项功能上是相同的,称为软/硬件功能是等价的,如浮点运算既可以由软件实现,也可以由专门的硬件实现。

固件:是一种软件的固化,其目的是为了加快软件的执行速度。

可靠性:可靠性是指系统或产品在规定的条件和规定的时间内,完成规定功能的能力。

产品可靠性定义的要素是三个“规定”:“规定条件”、“规定时间”和“规定功能”。

MTTF:平均无故障时间,指系统自使用以来到第一次出故障的时间间隔的期望值。

MTTR:系统的平均修复时间。

MTBF:平均故障间隔时间,指相邻两次故障之间的平均工作时间。

可用性:指系统在任意时刻可使用的概率,可根据MTTF、MTTR和MTBF等指标计算处系统的可用性。

第四章测验一、判断1. 网络中的计算机可能利用微波传输数据,它比利用光缆传输数据的效率高。

( )2. 异步转移模式ATM使多种媒体的信息数据可以同时在ATM信道中传输。

( )3. Internet提供了电子购物服务,因此网络能传递物品。

( )4. B-ISDN是一种通信网络,数据在其上是模拟信号传输。

( )5. ADSL是一种网络联结方式,数据在电话线上是模拟信号传输。

( )6. Internet网由主干网、地区网和校园网(或部门网)三级组成。

( )7. Inertnet网中计算机的IP地址就是它的主机名。

( )8. 计算机网络是在通信协议控制下实现的计算机互联。

( )9. 建立计算机网络的最主要目的是实现资源共享。

( )10. E-mail帐号能在任意的地点,任意的机器上使用(只要它接入Internet)。

( )11. 工作站本身所具有的硬盘、光盘、程序、数据、打印机等都是该用户的本地资源,网络上其他工作站和服务器的资源称为网络资源。

( )12. 蓝牙(IEE802.15)是一种近距离无线通信的技术标准,通过增加发射功率可达到100m,适合于办公室或家庭环境的无线网络。

( )13. 网络中一台微机既可以作为服务器,也可以作为客户机,取决于它是否同时提供共享资源,又使用其它计算机的资源。

( )14. 网络信息安全主要是指信息在处理和传输中的泄密问题。

( )15. 在网络信息安全的措施中,身份认证是访问控制的基础。

( )16. 在密码学中,所有的公共密钥对所有用户都是公开的。

( )17. 因特网防火墙的作用主要是防止病毒侵害。

( )18. 包过滤通常安装在路由器上,而且大多数商用路由器都提供了包过滤的功能。

( )19. 在一台已感染病毒的计算机上读取一张CD-ROM光盘中的数据,该光盘没有可能被感染病毒。

( )20. 全面的网络信息安全方案不仅要覆盖到数据流在网络系统中所有环节,还应当包括信息使用者、传输介质和网络等各方面的管理措施。

( )21. 以太网使用的集线器(Hub)只是扮演了一个连接器的角色,不能放大或再生信号。

( )22. 使用Cable Modem需要用电话拨号后才能上网。

( )23. 通过Telnet可以远程使用网上提供该服务功能的计算机系统中的计算资源。

( )24. 总线式以太网通常采用广播式的通信方式。

( )25. 计算机广域网与局域网的最本质的区别是网络的覆盖范围不同。

( )26. 一个完整的URL包括网络信息资源类型/协议、服务器地址、端口号、路径和文件名。

( )27. 所有的IP地址都可以分配给用户使用。

( )28. 域名为的服务器,若对应的IP地址为202.119.175.2,则通过主机域名和IP地址都可以实现对服务器的访问。

( )二、单选1. 万维网(WWW)引进了超文本的概念,超文本是指_____。

A. 包含链接的文本B. 包含多种文本的文本C. 包含图像的文本D. 包含多种颜色的文本2. 电子邮件是_____。

A. 通过网页发布的公告信息B. 网络信息检索服务C. 一种利用网络交换信息的非实时服务D. 通过网络实时交互的信息传递方式3. Internet属于_____。

A. 总线网B. 广域网C. 以太网D. 局域网4. 根据网络的覆盖范围,计算机网络一般可分为_____两类。

A. 国内网和国际网B. 专用网和公用网C. 局域网和广域网D. 校园网和Internet网5. HTML的中文名称是_____。

A. WWW编程B. Internet编程C. 超文本标记语言D. 主页制作语言6. 计算机病毒主要造成_____。

A. 磁盘的损坏B. 程序和数据的损坏C. CPU的损坏D. 计算机用户的伤害7. 下列网络协议中,_____不用于收发电子邮件。

A. FTPB. POP3C. IMAPD. SMTP8. 网络上可以共享的资源有_____。

A. 调制解调器,打印机,缓存B. 传真机,数据,键盘C. 打印机,数据,软件等D. 调制解调器,内存,图像等9.10. 某用户的E-Mail地址是njdxhq@,那么它的用户名是_____。

A. njdxhqB. C. OnlineD. njdxhq@11. Internet提供了多种服务,常用的有_____。

A. E-mail和信息检索B. 信息检索和字处理C. 文件拷贝和字处理D. E-mail和文件拷贝12. 在计算机网络中,ATM的含义是_____。

A. 自动取款机B. 异步功率放大器C. 自动交换机D. 异步转移模式13. TCP/IP协议属于_____标准。

A. ISOB. IBM公司C. 工业D. 电子14. 在Internet提供的“电子邮件”服务中,可以包含的信息是_____。

A. 数字、文字B. 中文字、声音信息C. 文字、数字、图像D. 文字、数字、声音与图像15. 把微机与Internet相连,应使用_____协议。

A. IPX/SPXB. OSIC. CSMA/CDD. TCP/IP16. 计算机网络中,互连的各种数据终端设备是按_____相互通信的。

A. 以太网B. 数据格式C. 网络协议D. 连线17. 接入Internet的计算机都有一个唯一的IP地址,其中类型号和网络号是由_____分配的。

A. 因特网国际特别委员会(IAHC)B. 互联网内容提供商(ICP)C. 网络信息中心(NIC)D. 因特网服务提供商(ISP)18. 在计算机网络中,计算机之间的通信是通过_____来控制的。

A. 通信协议B. 资源共享C. 电缆D. 传输介质19. 根据计算机网络覆盖地理范围的大小,网络可分为广域网和_____。

A. 局域网B. 以太网C. InternetD. 互联网20. TCP/IP的四层模型中,最底下的_____层主要通过硬件来实现。

A. 1B. 2C. 3D. 421. 微机常常用网卡接入局域网,其网卡的正式名称是_____。

A. 集线器B. T型接头C. 网络适配器D.终端匹配器(端接器)22. 调制解调器用于完成计算机数字信号与_____之间的转换。

A. 电话线上的数字信号B. 同轴电缆上的模拟信号C. 同轴电缆上的数字信号D. 电话线上的模拟信号23. 在计算机网络中,数据传输速率的单位是每秒传送的二进制位数,记为_____。

A. bpsB. OSIC. ModcaD. TCP/IP24. 下列不可用作超级连接的是_____。

A. 一个词B. 一个词组C. 一种颜色D. 一幅图像25. Internet网主要使用的是_____协议。

A. OSI/RMB. ATMC. TCP/IPD. X.2526. 常用局域网的传输介质主要是_____、同轴电缆和光纤。

A. 公共数据网B. 双绞线C. 微波D. 激光27. 局域网的网络硬件主要包括服务器、工作站、网卡和_____。

A. 网络拓扑结构B. 计算机C. 传输介质D. 网络协议28. 通过Internet查询大学图书馆的藏书目录,这属于Internet提供的_____服务。

A. 电子邮件B. 信息检索C. 远程登录D. FTP服务29. 计算机网络分为广域网和局域网,划分依据是_____。

A. 网络的拓扑结构B. 网络的控制方式C. 网络的覆盖地域范围D. 网络使用的通信协议30. 为了实现Internet中的计算机相互通信,每个入网计算机都必需有_____。

A. 电子帐号B. IP地址C. 主机名D. 域名31. 为了能在网络上正确地传送信息,制定了一整套关于传输顺序、格式、内容和方式的约定,称之为_____。

A. OSI参考模型B. 网络操作系统C. 通信协议D. 网络通信软件32. 一般来说,下列传输介质中,带宽最大的是_____。

A. 双绞线B. 同轴电缆C. 光缆D. 微波33. Internet上许多不同的复杂网络和许多不同类型的计算机赖以互相通信的基础是_____。

A. ATMB. TCP/IPC. NovellD. X.2534. 计算机网络的目标是实现_____。

A.信息传输与数据处理B. 数据处理C.资源共享与信息传输D. 文献查询35. 传输率的单位是bps,其含义是_____。

A. Bytes Per SecondB. Baud Per SecondC. Bits Per SecondD. Biuion Per Second36. Sun中国公司网站上提供了Sun全球各公司的链接网址,其中表示SUN 公司在_____公司的网站。

A. 中国B. 美国C. 奥地利D. 匈牙利37. Internet的域名结构是树状的,顶级域名不包括_____。

A. USA美国B. COM商业部门C. EDU教育D. CN中国38. 虚拟银行是现代银行金融业的发展方向,它利用_____来开展银行业务,它将导致一场深刻的银行革命。

A. 电话B. 电视C. 传真D. Internet39. IP地址是一串很难记忆的数字,于是人们发明了_____,给主机赋予一个用字母代表的名字,引用时进行IP地址与名字之间的转换工作。

A. DNS域名系统B. 数据库系统C. UNIX系统D. WINDOWS NT系统40. 一般,超文本含有_____。

A. 图形B. 声音C. 电影D.链接信息41. 远程教育是建立在_____上。

A. 企业网B. 局域网C. 互联网D. 校园网42. Internet上有许多应用,其中用来传输文件的是_____。

A. E-MAILB. FTPC. TELNETD. WWW43. Internet上有许多应用,其中用来访问其它主机的是_____。

A. E-MAILB. TELNETC. WWWD. FTP44. 表示数据传输的正确性指标是_____。

A. 误码率B. 传输速率C. 信道容量D. 频道带宽利用率45. 在广域网的通信子网中不包括_____设备。

A. 交换机B. 路由器C. 线路D. 集线器46. 多路复用技术有多种,以下_____不属于多路复用技术。

A. 时分B. 频分C. 交换D. 波分47. 安装10/100M自适应网卡的计算机,网络数据传输带宽工作在_____。

A. 10~100M这间B. 10MC. 100MD. 10M或100M,由连接的集线器或交换机端口的带宽决定48. 关于FDDI光纤分布式数字接口网叙述错误的是_____。

A. 具有高可靠性和数据的保密性B. 支持较高的数据传输速率(100M或更高)C. 常用于构造局域网的主干部分D. 和以太网同为局域网,所以可以直接通过集线器连接它们49. ADSL是一种宽带接入技术,只需在线路两端加装ADSL设备(专用的Modem)即可实现PC机用户的高速连网。