[电子科技大学]20秋《计算机网络安全》在线作业1

- 格式:rtf

- 大小:6.64 KB

- 文档页数:3

18秋《信息安全概论》在线作业1

DES算法中的S盒是将()的变换。

A.48位变换为32位;

B.32位变换为16位;

C.56位变换为48位;

D.64位变换为56位。

正确答案:A

IDEA算法的密钥是()位。

A.56;

B.48;

C.128;

D.256

正确答案:C

下面关于隔离网闸的说法,正确的是()

A.能够发现已知的数据库漏洞

B.可以通过协议代理的方法,穿透网闸的安全控制

C.任何时刻,网闸两端的网络之间不存在物理连接

D.在OSI的二层以上发挥作用

正确答案:C

NDIS工作的网络协议层次不包括()

A.应用层

B.传输层

C.网络层

D.数据链路层

正确答案:A

下面不属于令牌的是()。

A.时间令牌;

B.出入证件;

C.为每一次认证产生不同认证值的小型电子设备;

D.挑战应答令牌

正确答案:B。

电子科技大学智慧树知到“计算机科学与技术”《计算机网络基础》网课测试题答案(图片大小可自由调整)第1卷一.综合考核(共10题)1.计算机网络与分布式系统的主要区别不在物理结构上。

()T、对F、错2.帧中继在()实现链路的复用和转发A、物理层B、链路层C、网络层D、传输层3.路由器通过()层进行网络互连。

A、物理层B、数据链路层C、运输层D、网络层Ware第二级容错机制是为了防止()A、硬盘磁介质可能出现的故障B、硬盘通道可能出现的故障C、数据库写操作时的数据丢失D、供电系统中断带来的问题5.下列哪种交换方法实时性最好?()A、报文分组交换B、报文交换C、线路交换D、各种方法都一样6.通过哪种协议可以在网络中动态地获得IP地址?() A、DHCPB、SNMPC、PPPD、UDP7.计算机网络的安全目标要求网络保证其信息系统资源的完整性、准确性和有限的传播范围,还必须保障网络信息的()、(),以及网络服务的保密性。

A、保密性B、可选择性C、可用性D、审查性8.交换机不具有下面哪项功能?()A、转发过滤B、回路避免C、路由转发D、地址学习9.1100BASE-FX中的多模光纤最长的传输距离为()。

A、500mB、1kmC、2kmD、40km10.下列哪一个选项按照顺序包括了OSI模型的七个层次()。

A、物理层数据链路层网络层传输层会话层表示层应用层B、网络层传输层物理层数据链路层会话层表示层应用层C、物理层数据链路层传输层网络层会话层表示层应用层D、物理层数据链路层会话层网络层传输层表示层应用层第1卷参考答案一.综合考核1.参考答案:T2.参考答案:B3.参考答案:D4.参考答案:B5.参考答案:C6.参考答案:A7.参考答案:BC8.参考答案:C9.参考答案:A10.参考答案:A。

16秋《计算机网络安全》在线作业2试卷总分:100 测试时间:--判断题单选题多选题一、判断题(共10 道试题,共50 分。

)V 1. 后门和木马都可以为黑客提供入侵客户端的通道。

A. 错误B. 正确答案:B 满分:5 分2. RSA算法是对称的而DES算法是不对称的。

A. 错误B. 正确答案:A 满分:5 分3. UNIX是一种单用户,多任务的操作系统。

A. 错误B. 正确答案:A 满分:5 分4. SDK编程属于C语言编程的。

A. 错误B. 正确答案: B 满分:5 分5. RSA算法是对称的而DES算法是不对称的。

A. 错误B. 正确答案: A 满分:5 分6. 后门是木马的一种。

A. 错误B. 正确答案:A 满分:5 分7. 网络安全是保护数据传输的方法或措施的总称。

A. 错误B. 正确答案:B 满分:5 分8. UNIX安全级别比Windows2003高,漏洞也要少些。

A. 错误B. 正确答案: A 满分:5 分9. 防火墙不能防范网络内部的攻击。

A. 错误B. 正确答案: B 满分:5 分10. NTFS文件系统要比FAT和FAT32文件系统安全。

A. 错误B. 正确答案:B 满分:5 分二、单选题(共5 道试题,共25 分。

)V 1. 不属于OSI参考模型的是:A. 应用层B. 会话层C. 网络接口层D. 表示层答案: C 满分:5 分2. 计算机网络安全的目标不包括( )。

A. 保密性B. 不可否认性C. 免疫性D. 完整性答案:C 满分:5 分3. 下列编程方式哪些不属于网络安全编程:A. 注册表编程B. SDK编程C. socket编程D. 文件系统编程答案: B 满分:5 分4. C中定义字符类型的语言是:A. intB. doubleC. charD. float答案:C 满分:5 分5. IP地址分成()类。

A. 2B. 3C. 4D. 5答案:D 满分:5 分三、多选题(共5 道试题,共25 分。

![[电子科技大学]20秋《管理信息系统》在线作业1](https://uimg.taocdn.com/2c2f8a5710661ed9ad51f366.webp)

20秋《管理信息系统》在线作业1

一、单选题

1.管理信息系统和计算机辅造助设计系统、计算机辅助制系统结合在一起形成()。

A.计算机集成制造系统

B.决策支持系统

C.作业控制系统

D.业务处理系统

正确答案:A

2.系统分析的任务是()。

A.完成新系统的逻辑设计

B.完成新系统的物理设计

C.完成新系统的测试

D.完成新系统的代码设计

正确答案:A

3.在DFD中,P是表示()。

A.数据流

B.数据存储

C.外部实体

D.处理逻辑

正确答案:D

4.绘制信息系统流程图的基础是()。

A.数据结构图

B.数据流程图

C.数据关系图

D.功能结构图

正确答案:B

5.下述对DSS叙述正确的是()。

A.决策支持系统用于解决结构化问题

B.决策支持系统用于代替决策者决策

C.决策支持系统注重用户自己的学习

D.一个决策支持系统通常都具有广泛的适用性

正确答案:C

6.总体规划阶段的最终结果是()。

A.系统设计说明书

B.系统分析报告

C.用户操作手册

D.可行性报告

正确答案:D

7.电子商务系统的基础是()。

A.MIS

B.Internet

C.EDI。

![[电子科技大学]20秋《计算机应用基础(本科)》在线作业3](https://uimg.taocdn.com/f81b810365ce050877321313.webp)

(判断题)1: 密码算法也叫密码函数,是一种数学函数。

A: 错误

B: 正确

正确答案: B

(判断题)2: 黑客对windows的攻击手段90%以上都离不开读写注册表。

A: 错误

B: 正确

正确答案: B

(判断题)3: 密码设置在8位以上就不会被暴力破解。

A: 错误

B: 正确

正确答案: A

(判断题)4: UNIX是一种单用户,多任务的操作系统。

A: 错误

B: 正确

正确答案: A

(判断题)5: 对电子数据的主动进攻,即非法从传输信道上截取信息,或从存储载体上偷窃信息。

A: 错误

B: 正确

正确答案: A

(判断题)6: GetAdmin.exe程序可以将登陆的普通帐户加入管理员组。

A: 错误

B: 正确

正确答案: B

(判断题)7: Socket编程属于C语言编程。

A: 错误

B: 正确

正确答案: A

(判断题)8: 网络代理跳板的使用是为了不使用自己的流量。

A: 错误

B: 正确

正确答案: A

(判断题)9: 后门是木马的一种。

A: 错误

B: 正确。

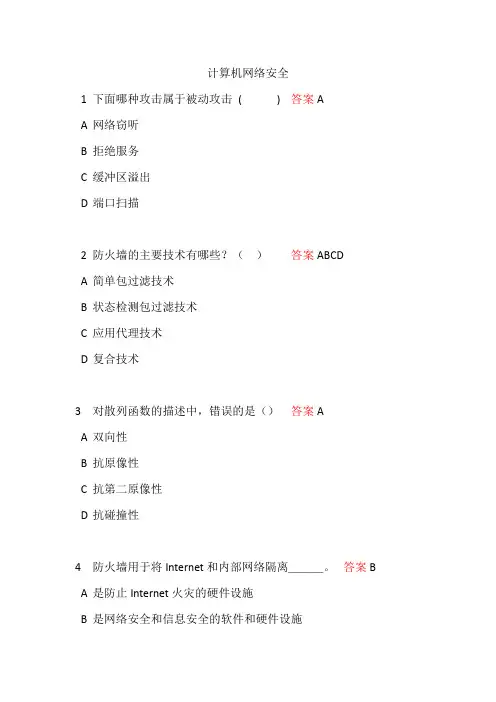

计算机网络安全1 下面哪种攻击属于被动攻击( ) 答案AA 网络窃听B 拒绝服务C 缓冲区溢出D 端口扫描2 防火墙的主要技术有哪些?()答案ABCDA 简单包过滤技术B 状态检测包过滤技术C 应用代理技术D 复合技术3 对散列函数的描述中,错误的是()答案AA 双向性B 抗原像性C 抗第二原像性D 抗碰撞性4 防火墙用于将Internet和内部网络隔离___。

答案BA 是防止Internet火灾的硬件设施B 是网络安全和信息安全的软件和硬件设施C 是保护线路不受破坏的软件和硬件设施D 是起抗电磁干扰作用的硬件设施5 身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是__。

答案BA 身份鉴别是授权控制的基础B 身份鉴别一般不用提供双向的认证C 目前一般采用基于对称密钥加密或公开密钥加密的方法D 数字签名机制是实现身份鉴别的重要机制6 ()防火墙实现应用层数据的过滤答案BA 包过滤B 应用代理C 网络地址转换D 硬件7 PKI的主要组成不包括答案BA CAB SSLC RAD CR8 IPSec协议是开放的VPN协议。

对它的描述有误的是()答案DA 适应于向IPv6迁移B 提供在网络层上的数据加密保护C 可以适应设备动态IP地址的情况D 支持除TCP/IP外的其它协议9 ( )技术可以保证信息的完整性和用户身份的确定性答案CA 报文摘要B 对称密钥C 数字签名选D 时间戳10 防火墙中地址翻译的主要作用是:()答案BA 提供应用代理服务B 隐藏内部网络地址C 进行入侵检测D 防止病毒入侵11 社会工程学常被黑客用于踩点阶段信息收集()答案AA 口令获取B ARPC TCPD DDOS12 关于防火墙的描述不正确的是()答案AA 防火墙不能防止内部攻击。

B 使用防火墙可防止一个网段的问题向另一个网段传播。

C 防火墙可以防止伪装成外部信任主机的IP地址欺骗。

D 防火墙可以防止伪装成内部信任主机的IP地址欺骗。

电子科技大学网络教育考卷(A 卷)(20 年至20 学年度第 学期)考试时间 年 月 日(120分钟) 课程 计算机网络安全 教师签名 钱伟中一、名词解释(每题2分,共10分)1. 保密性:是指网络信息不被泄露给非授权的用户、实体或过程。

即信息只为授权用户使用。

保密性是在可靠性和可用性基础之上,保障网络信息安全的重要手段。

2. 网络安全:是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。

3. 身份识别:身份识别是指用户向系统出示自己身份证明的过程。

4. 计算机漏洞:是指应用软件或操作系统软件在逻辑设计上的缺陷或在编写时产生的错误,这个缺陷或错误可以被不法者或者电脑黑客利用,通过植入木马、病毒等方式攻击或控制整个电脑,从而窃取电脑中的重要资料和信息,甚至破坏整个系统。

5. 入侵检测:就是对入侵行为的发觉。

它通过对计算机网络或计算机系统中若干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。

二、判断正误(正确打√,错误划×,每题1分,共10分)1.应用代理防火墙可以实现基于用户级别的控制。

( √)2.最小特权.纵深防御是网络安全原则之一。

( √)3.密码保管不善属于操作失误的安全隐患。

( × )4.主机入侵检测软件安装在网络边界路由器上。

( × )5.DES属于流密码的一种。

( ×)6.禁止使用活动脚本可以防范IE执行本地任意程序。

( √ )7.只要是类型为TXT的文件都没有危险。

(×)8.发现木马,首先要在计算机的后台关掉其程序的运行。

( √ )9.数字签名可以和加密结合使用。

( √)10.应用代理防火墙实现应用层数据的过滤。

( √)三、填空(每空2分,共10分)1.对明文块的加密,DES算法需进行 ( 16 )轮加密过程。

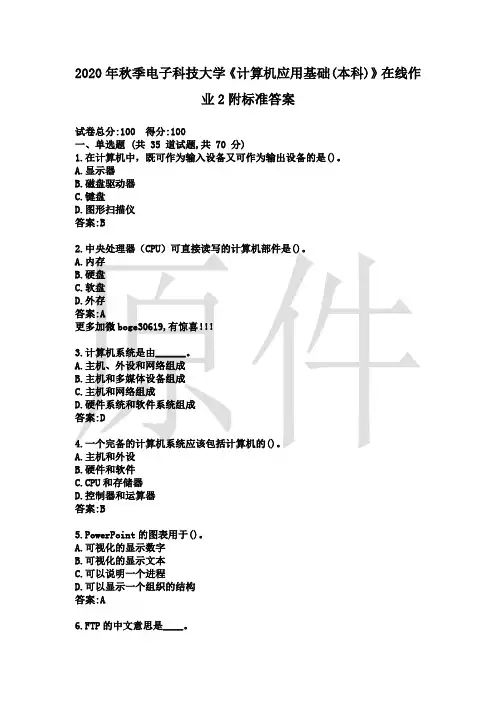

2020年秋季电子科技大学《计算机应用基础(本科)》在线作

业2附标准答案

试卷总分:100 得分:100

一、单选题 (共 35 道试题,共 70 分)

1.在计算机中,既可作为输入设备又可作为输出设备的是()。

A.显示器

B.磁盘驱动器

C.键盘

D.图形扫描仪

答案:B

2.中央处理器(CPU)可直接读写的计算机部件是()。

A.内存

B.硬盘

C.软盘

D.外存

答案:A

更多加微boge30619,有惊喜!!!

3.计算机系统是由______。

A.主机、外设和网络组成

B.主机和多媒体设备组成

C.主机和网络组成

D.硬件系统和软件系统组成

答案:D

4.一个完备的计算机系统应该包括计算机的()。

A.主机和外设

B.硬件和软件

C.CPU和存储器

D.控制器和运算器

答案:B

5.PowerPoint的图表用于()。

A.可视化的显示数字

B.可视化的显示文本

C.可以说明一个进程

D.可以显示一个组织的结构

答案:A

6.FTP的中文意思是____。

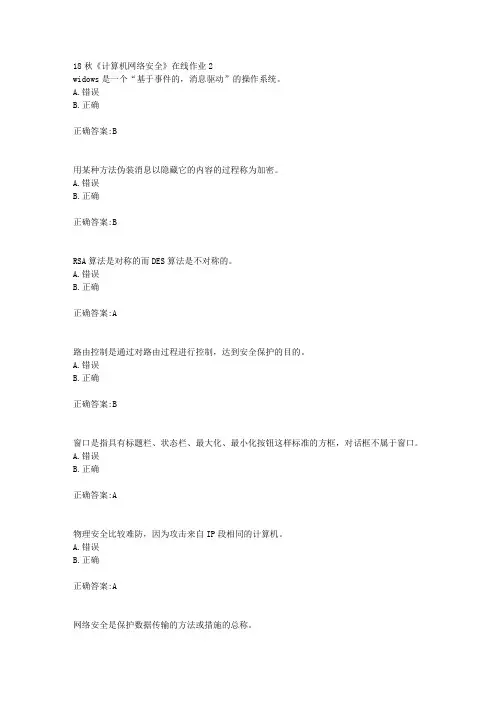

18秋《计算机网络安全》在线作业2

widows是一个“基于事件的,消息驱动”的操作系统。

A.错误

B.正确

正确答案:B

用某种方法伪装消息以隐藏它的内容的过程称为加密。

A.错误

B.正确

正确答案:B

RSA算法是对称的而DES算法是不对称的。

A.错误

B.正确

正确答案:A

路由控制是通过对路由过程进行控制,达到安全保护的目的。

A.错误

B.正确

正确答案:B

窗口是指具有标题栏、状态栏、最大化、最小化按钮这样标准的方框,对话框不属于窗口。

A.错误

B.正确

正确答案:A

物理安全比较难防,因为攻击来自IP段相同的计算机。

A.错误

B.正确

正确答案:A

网络安全是保护数据传输的方法或措施的总称。

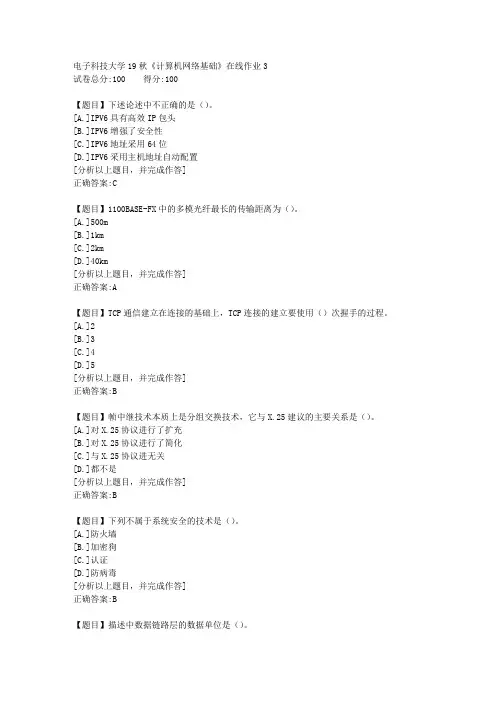

电子科技大学19秋《计算机网络基础》在线作业3

试卷总分:100 得分:100

【题目】下述论述中不正确的是()。

[A.]IPV6具有高效IP包头

[B.]IPV6增强了安全性

[C.]IPV6地址采用64位

[D.]IPV6采用主机地址自动配置

[分析以上题目,并完成作答]

正确答案:C

【题目】1100BASE-FX中的多模光纤最长的传输距离为()。

[A.]500m

[B.]1km

[C.]2km

[D.]40km

[分析以上题目,并完成作答]

正确答案:A

【题目】TCP通信建立在连接的基础上,TCP连接的建立要使用()次握手的过程。

[A.]2

[B.]3

[C.]4

[D.]5

[分析以上题目,并完成作答]

正确答案:B

【题目】帧中继技术本质上是分组交换技术,它与X.25建议的主要关系是()。

[A.]对X.25协议进行了扩充

[B.]对X.25协议进行了简化

[C.]与X.25协议进无关

[D.]都不是

[分析以上题目,并完成作答]

正确答案:B

【题目】下列不属于系统安全的技术是()。

[A.]防火墙

[B.]加密狗

[C.]认证

[D.]防病毒

[分析以上题目,并完成作答]

正确答案:B

【题目】描述中数据链路层的数据单位是()。

1电子科技大学网络教育考卷(A2卷)(20 年至20 学年度第 学期)考试时间 年 月 日(120分钟) 课程 计算机网络安全 教师签名_____一、名词解释(每题2分,共10分) 1. 保密性2. 网络安全3. 公钥证书4. 分布式拒绝服务攻击5. 防火墙二、判断正误(正确打√,错误划×,每题1分,共10分) 1. 网络安全仅靠技术就可实现。

()2. 网络安全不仅有静态的安全,还有动态的安全。

( )3. 数字签名的验证是用发送者的私钥进行的。

( )4. 主机防火墙比网络防火墙更安全。

( )5. 入侵检测技术所检测的信息就是主机的信息。

( )6. 黑客的攻击行为完全是出于经济或政治目的。

()7. 公钥证书中包含有CA 的签名。

( )8. RSA 算法是对称加密算法 ()9. 拒绝服务攻击是主动攻击方式。

( ) 10. DNS 易受欺骗攻击。

()三、填空(每空2分,共10分)1. ( )防火墙实现应用层数据的过滤。

2. 网络安全的可用性是指()。

3. ()是指在一个特定的环境里,为保证提供一定级别的安全保护所必需遵守的规则。

4. 用某种方法伪装消息以隐藏它的内容的过程称为()。

5. 现代密码算法的安全性主要是保证( )的安全性。

四、选择题(单选或多选)(每题2分,共30分)1. ( )技术可以保证信息的完整性和用户身份的确定性A. 报文摘要B. 对称密钥C. 数字签名D. 时间戳 2. ( )的核心职能是发放和管理数字证书A. CAB. ISPC. ICPD. CNNIC 3. 与对称密钥加密技术相比,非对称密钥加密技术( )A. 密钥管理复杂B. 密钥的保存数量多C. 可以实现数字签名D. 加密和解密速度快4. 关于入侵检测技术正确的说法是()A. 入侵检测只能发现成功闯入系统的行为B. 入侵检测是发现网络或系统中是否有违反安全策略的行为和被攻击的迹象并且对其做出反应C. 防火墙隔离技术属于动态防御技术,入侵检测系统属于静态防御技术D. 防火墙隔离与入侵检测没有互补之处,可任选其一使用 5. 关于异常检测原理的说法正确的是()A. 指的是根据非正常行为和使用计算机资源非正常情况检测出入侵行为B. 利用模式匹配方法检测入侵行为C. 不能检测未知入侵行为D. 规则静态配置在数据库中 6. 网络入侵检测系统的检测点位于() A. 主机B. 内网服务器C. 内网交换机D. 内外网络边界7. 以下可以用作数字签名的方法为() A. RSA B. SHA B. DESD. 凯撒算法 8. 包过滤防火墙可以实现基于( )级别的控制。

20秋《计算机网络安全》在线作业1

一、判断题

1.TCP是传输层协议。

A.正确

B.错误

正确答案:A

2.一台计算机可以监听同一网段所有的数据包。

A.正确

B.错误

正确答案:A

3.密码算法也叫密码函数,是一种数学函数。

A.正确

B.错误

正确答案:A

4.RSA算法是对称的而DES算法是不对称的。

A.正确

B.错误

正确答案:B

5.社会工程是使用计谋和假情报去获得密码和其他敏感信息的科学。

A.正确

B.错误

正确答案:A

6.后门是木马的一种。

A.正确

B.错误

正确答案:B

7.缓冲区溢出使目标系统的程序被修改,经过这种修改的结果将在系统上产生一个后门。

A.正确

B.错误

正确答案:A

8.窗口是指具有标题栏、状态栏、最大化、最小化按钮这样标准的方框,对话框不属于窗口。

A.正确

B.错误

正确答案:B

9.UNIX是一种单用户,多任务的操作系统。

A.正确

B.错误

正确答案:B

10.UNIX安全级别比Windows2003高,漏洞也要少些。