http协议分析实验报告

- 格式:doc

- 大小:4.33 MB

- 文档页数:4

利用wireshark分析HTTP协议实验报告**:***学号:**********班级:电子信息科学与技术时间:2014.12.26利用wireshark 分析HTTP 协议实验报告一、一、 实验目的实验目的分析HTTP 协议。

协议。

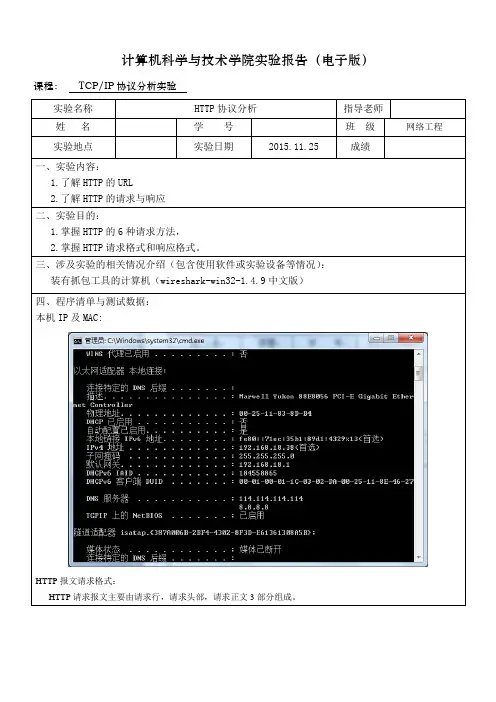

二、二、 实验环境实验环境连接Internet 的计算机,操作系统为windows8.1windows8.1;;Wireshark Wireshark,版本为,版本为1.10.71.10.7;;Google Chrome Google Chrome,版本为,版本为39.0.2171.65.m 39.0.2171.65.m;;三、三、 实验步骤实验步骤1.1. 清空缓存清空缓存在进行跟踪之前,我们首先清空Web Web 浏览器的高速缓存来确保浏览器的高速缓存来确保Web 网页是从网络中获取的,而不是从高速缓冲中取得的。

之后,还要在客户端清空DNS 高速缓存,来确保Web 服务器域名到IP 地址的映射是从网络中请求。

地址的映射是从网络中请求。

2.2. 启动wireshare3.3. 开始俘获开始俘获1)1) 在菜单中选择capture-options capture-options,选择网络,打开,选择网络,打开start start。

如下图:。

如下图:。

如下图:2)2) 在浏览器地址栏中输入 ,然后结束俘获,得到如下结果:得到如下结果:3)3) 在过滤器中选择HTTP HTTP,点击,点击apply apply,得到如下结果:,得到如下结果:,得到如下结果:4.4. 保存结果保存结果 在菜单中选择file-save file-save,保存结果,以便分析。

,保存结果,以便分析。

(结果另附)(结果另附)四、四、 分析数据分析数据在协议框中选择“GET/HTTP/1.1GET/HTTP/1.1””所在的分组会看到这个基本请求行后跟随着一系列额外的请求首部。

在首部后的“着一系列额外的请求首部。

江西师范大学计算机信息工程学院学生实验报告

专业_计算机科学与技术(师范)姓名_ 十年学号_0908061187 日期 2011/4/10

4、实验分析与思考

(1)

由上图可知通过三次握手连接成功,请求方式为GET;HTTP为1.0版本;浏览器类型是Mozilla/5.0;Host行定义了目标所在的主机;If-Modified-Since行表示代理服务器发送给Web服务器的HTTP请求报文,以判断页面是否有更新

(2)

由上图请求的响应报文中可知,Request Phrase:行说明请求的对象当前未经修改;sever:表示该报文是由IIS服务器产生的;Date:行指示产生并发送该响应报文的日期和时间;Last-Modified:行指示看对象创建或者最后修改的日期和时间。

实验六HTTP 协议分析实验一、实验目的在PC 机上访问RCMS 的Web 页面,截获报文,分析HTTP 协议的报文格式和HTTP 协议的工作过程。

二、实验设备和连接本地实验室环境,无须设备连接;注意:请通过访问可以连接的WWW 站点或使用IIS 建立本地WWW 服务器来进行实验。

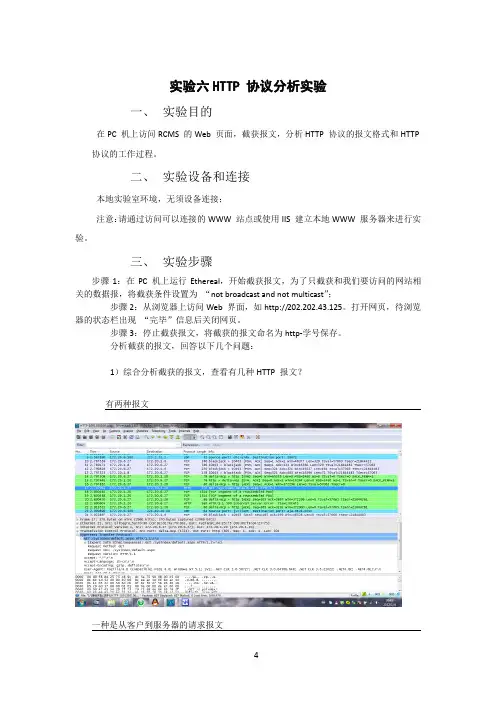

三、实验步骤步骤1:在PC 机上运行Ethereal,开始截获报文,为了只截获和我们要访问的网站相关的数据报,将截获条件设置为“not broadcast and not multicast”;步骤2:从浏览器上访问Web 界面,如http://202.202.43.125。

打开网页,待浏览器的状态栏出现“完毕”信息后关闭网页。

步骤3:停止截获报文,将截获的报文命名为http-学号保存。

分析截获的报文,回答以下几个问题:1)综合分析截获的报文,查看有几种HTTP 报文?有两种报文一种是从客户到服务器的请求报文另一种是从服务器到客户的响应报文2)在截获的HTTP 报文中,任选一个HTTP 请求报文和对应的HTTP 应答报文,仔细分析它们的格式,填写表20 和表 5.21。

方法GET版本Http/1.1URL http://172.20.1.20/sysindex/default.aspx 首部字段名字段值字段所表达的信息Accept*/*\r\n表明客户端可识别的内容Accept-Languagezh-cn\r\n客户端能解释的语言-简体中文User-AgentMozilla/4.0(compatible;MSIE6.0;Windows NT5.1;SV1;.NET CLR3.0.04506.648;.NETCLR3.5.21022;.NET4.0C;.NET4.0E)定义用于产生请求的软件类型Host 172.20.1.20\r\n指定被请求资源的Internet主机和端口号Connection Keep-Alive\r\n用于表明是否保存socket连接为开放的通用头标3)分析在截获的报文中,客户机与服务器建立了几个连接?服务器和客户机分别使用了哪几个端口号?______________________________________________________________________________________________________________________________________________________ _______________________________________________________________________________ ____4 )综合分析截获的报文,理解HTTP 协议的工作过程,将结果填入表22 中。

第1篇一、实验背景随着计算机网络技术的飞速发展,网络协议作为计算机网络通信的基础,扮演着至关重要的角色。

为了更好地理解网络协议的工作原理和功能,我们开展了主要协议分析实验。

本实验旨在通过分析常用网络协议的报文格式和工作机制,加深对网络协议的理解。

二、实验目的1. 熟悉常用网络协议的报文格式和工作机制。

2. 掌握网络协议分析工具的使用方法。

3. 培养网络故障排查和问题解决能力。

三、实验环境1. 实验设备:PC机、网线、Wireshark软件。

2. 实验网络:局域网环境,包括路由器、交换机、PC等设备。

四、实验内容本实验主要分析以下协议:1. IP协议2. TCP协议3. UDP协议4. HTTP协议5. FTP协议五、实验步骤1. IP协议分析(1)启动Wireshark软件,选择合适的抓包接口。

(2)观察并分析IP数据报的报文格式,包括版本、头部长度、服务类型、总长度、标识、标志、片偏移、生存时间、协议、头部校验和、源IP地址、目的IP地址等字段。

(3)分析IP分片和重组过程,观察TTL值的变化。

2. TCP协议分析(1)观察TCP数据报的报文格式,包括源端口号、目的端口号、序号、确认号、数据偏移、标志、窗口、校验和、紧急指针等字段。

(2)分析TCP连接建立、数据传输、连接终止的过程。

(3)观察TCP的重传机制和流量控制机制。

3. UDP协议分析(1)观察UDP数据报的报文格式,包括源端口号、目的端口号、长度、校验和等字段。

(2)分析UDP的无连接特性,观察UDP报文的传输过程。

4. HTTP协议分析(1)观察HTTP请求报文和响应报文的格式,包括请求行、头部字段、实体等。

(2)分析HTTP协议的请求方法、状态码、缓存控制等特性。

(3)观察HTTPS协议的加密传输过程。

5. FTP协议分析(1)观察FTP数据报的报文格式,包括命令、响应等。

(2)分析FTP的文件传输过程,包括数据传输模式和端口映射。

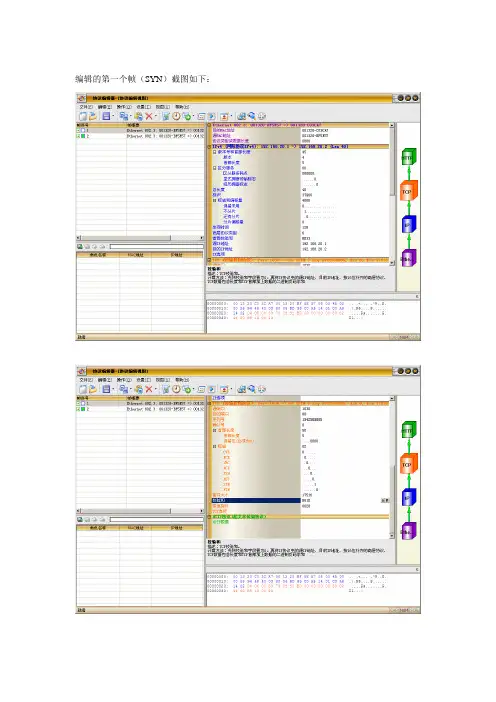

编辑的第一个帧(SYN)截图如下:序列号:1942589885确认号:0首部长度:50标志:02校验和由软件本身A键一键得出第二个帧截图(ACK)如下:序列号:1942589886确认号:1942589887首部长度:50标志:10校验和由软件本身A键一键得出此时三次握手会话截图如下:编辑的第三个帧(ACK+FIN)时由于机器注册码原因失败:(由于注册码原因实验多次软件自动崩溃)理论上数据应为:序列号:1942589887(上一帧序号+1)确认号:1942589887(同上一帧)首部长度:50标志:11校验和由软件本身A键一键得出思考题:1、如果在实验一发送建立连接请求帧之前,仿真机端不运行“PING 服务器”命令,而又停止了仿真机端的TCP/IP协议,可能出现什么情况?通过实验来验证你的答案。

回答:实验失败。

理论上,由于仿真机没有ping监测机,监测机不知道仿真机的mac地址,所以仿真机发送请求帧之后,监测机要通过ARP协议来寻找仿真机地址,而由于仿真机停止了TCP/IP协议,导致监测机不知道仿真机地址,导致出现的实验现象是仿真机收不到回应报文。

2、根据实验中窗口的变化和确认序号,分析TCP协议所使用的滑动窗口协议机制。

参考图:客户机服务器释放请求释放确认释放请求释放确认seq=6765 win=65535 len=0ack=6766 win=5840 len=0 seq=5182ack=6766 win=5840 len=1460 seq=5186ack=6766 win=5840 len=3 seq=5183seq=6766 win=65535 len=0 ack=5183seq=6766 win=65532 len=6 ack=5186ack=6839 win=5840 len=0 seq=5347seq=6839 win=65526 len=0 ack=5348seq=6839 win=65526 len=0 ack=5348ack=6840 win=5840 len=0 seq=5348ack=6772 win=5840 len=0 seq=6646seq=6772 win=65535 len=0 ack=6646seq=6782 win=65087 len=21 ack=7094seq=6772 win=65087 len=10 ack=7094ack=6772 win=5840 len=448 seq=6646ack=6782 win=5840 len=0 seq=7094seq=6803 win=65087 len=1 ack=7094ack=6803 win=5840 len=0 seq=7094... ...1141312111098765432用于确认5用于确认6用于确认10用于确认12捎带再次确认1捎带确认1捎带确认4捎带再次确认1,来不及确认5捎带确认5捎带确认9捎带确认9捎带再次确认9回答:运行TCP 协议的计算机有两个滑动窗口:一个用于数据发送,另一个用于数据接收。

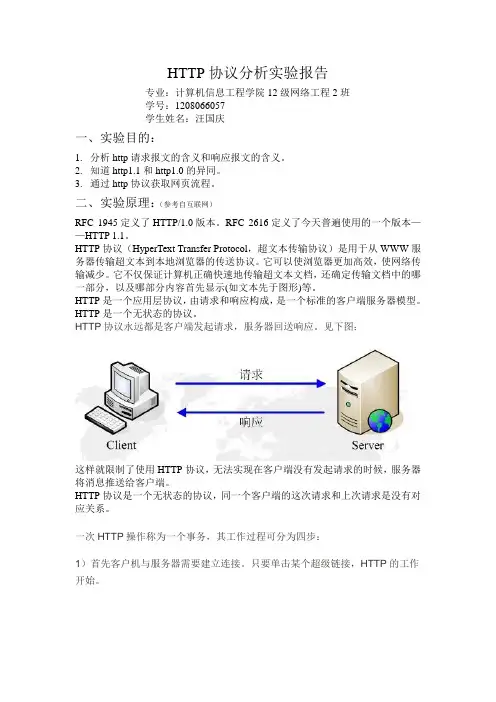

HTTP协议分析实验报告专业:计算机信息工程学院12级网络工程2班学号:1208066057学生姓名:汪国庆一、实验目的:1.分析http请求报文的含义和响应报文的含义。

2.知道http1.1和http1.0的异同。

3.通过http协议获取网页流程。

二、实验原理:(参考自互联网)RFC 1945定义了HTTP/1.0版本。

RFC 2616定义了今天普遍使用的一个版本——HTTP 1.1。

HTTP协议(HyperText Transfer Protocol,超文本传输协议)是用于从WWW服务器传输超文本到本地浏览器的传送协议。

它可以使浏览器更加高效,使网络传输减少。

它不仅保证计算机正确快速地传输超文本文档,还确定传输文档中的哪一部分,以及哪部分内容首先显示(如文本先于图形)等。

HTTP是一个应用层协议,由请求和响应构成,是一个标准的客户端服务器模型。

HTTP是一个无状态的协议。

HTTP协议永远都是客户端发起请求,服务器回送响应。

见下图:这样就限制了使用HTTP协议,无法实现在客户端没有发起请求的时候,服务器将消息推送给客户端。

HTTP协议是一个无状态的协议,同一个客户端的这次请求和上次请求是没有对应关系。

一次HTTP操作称为一个事务,其工作过程可分为四步:1)首先客户机与服务器需要建立连接。

只要单击某个超级链接,HTTP的工作开始。

2)建立连接后,客户机发送一个请求给服务器,请求方式的格式为:统一资源标识符(URL)、协议版本号,后边是MIME信息包括请求修饰符、客户机信息和可能的内容。

3)服务器接到请求后,给予相应的响应信息,其格式为一个状态行,包括信息的协议版本号、一个成功或错误的代码,后边是MIME信息包括服务器信息、实体信息和可能的内容。

4)客户端接收服务器所返回的信息通过浏览器显示在用户的显示屏上,然后客户机与服务器断开连接。

如果在以上过程中的某一步出现错误,那么产生错误的信息将返回到客户端,有显示屏输出。

第1篇一、实验目的1. 理解网络协议的基本概念和分类;2. 掌握Wireshark工具的使用方法,通过抓包分析网络协议数据包;3. 熟悉典型网络协议(如TCP/IP、HTTP、HTTPS等)的格式和特点;4. 分析典型网络协议在实际应用中可能存在的问题,并提出相应的解决方案。

二、实验环境1. 操作系统:Windows 102. 网络设备:路由器、交换机、计算机3. 软件工具:Wireshark 3.6.3三、实验内容1. Wireshark软件安装与配置2. 抓取HTTP协议数据包3. 分析HTTP协议数据包4. 抓取HTTPS协议数据包5. 分析HTTPS协议数据包6. 分析TCP协议数据包7. 分析UDP协议数据包四、实验步骤1. Wireshark软件安装与配置(1)下载Wireshark软件:从官方网站下载最新版本的Wireshark软件。

(2)安装Wireshark软件:双击下载的安装包,按照提示完成安装。

(3)配置Wireshark软件:打开Wireshark软件,选择“捕获”菜单下的“接口”,选择要抓取数据包的网络接口。

2. 抓取HTTP协议数据包(1)访问网页:在浏览器中输入一个网页地址,如。

(2)启动Wireshark抓包:在Wireshark中选择“捕获”菜单下的“开始”。

(3)观察HTTP协议数据包:在Wireshark的“显示过滤器”中输入“http”,查看抓取到的HTTP协议数据包。

3. 分析HTTP协议数据包(1)数据包结构:分析HTTP协议数据包的各个字段,如请求行、响应行、头部、主体等。

(2)请求与响应:观察HTTP请求与响应之间的关系,了解HTTP协议的工作流程。

4. 抓取HTTPS协议数据包(1)访问HTTPS网页:在浏览器中输入一个HTTPS网页地址,如https://。

(2)启动Wireshark抓包:在Wireshark中选择“捕获”菜单下的“开始”。

(3)观察HTTPS协议数据包:在Wireshark的“显示过滤器”中输入“ssl”,查看抓取到的HTTPS协议数据包。

超文本传输协议http实验报告篇一:计算机网络实验超文本传输协议Http分析实验二超文本传输协议 Http分析一、实验目的通过分组捕获软件Wireshark来分析Http协议的以下内容:1、 Http协议的Get/Resonse互动机制;2、 Http协议的分组格式;3、如何利用Http传输Html文件;4、如何利用Http传输图片、动画等嵌入式文件;5、观察Http的安全性能。

二、实验条件1、Wireshark软件2、IE浏览器三、实验预习要求:复习课本节的相关内容四、实验内容:1. Http的基本请求/响应互动机制本实验通过访问一个最简单的页面展开,即该html 文件中不引用任何其它嵌入式文件(如图片、视频等)。

操作步骤如下:1、打开IE浏览器;2、打开Wireshark软件,打开抓包菜单中的网络接口子菜单,从中选择本机使用的网络接口。

3、切入包捕获界面后,在过滤栏中输入http && == || == ,即只观察与交互的http分组。

4、在IE浏览器输入:;此时浏览器应该会显示一个最简单的html页面(只有一行)。

5、此时,你的Wireshak软件应该如下所示:图1: 访问后的Wireshark显示界面从上图中可观察到总共捕获到四个http包,其中,包括两对Http的Get分组(由本机浏览器向服务器发出的请求)以及服务器返回的响应分组。

需要注意的是,第一轮请求与回复请求的是具体的页面;而第二轮请求与回复涉及的却是一个文件。

分组内容展示窗口中可以观察这两个分组的详细信息。

从展开的分组内容中可以看出:Http包是经由Tcp协议传输,而Tcp又是附加在IP数据包的基础上,后者又附加在一个以太网帧内。

以第一轮分组为观察目标,试着回答如下问题:1. 你的浏览器运行的是什么协议版本?还是 ? 服务器运行的又是什么版本呢?2. 你的浏览器告诉服务器它能够接受的语言是?3. 你浏览器所在的IP是?服务器的Ip又是?4. 服务器返回给浏览器的状态代码是?这次访问成功了么?5. 浏览器所访问的Html文件上次被修改的时间是?6. 间隔两分钟后再重新访问该Html文件(即刷新IE 浏览器),再次查看Html文件上被修改的时间是?对比与问题5的答案,你观察出了什么结论?7. 服务器返回给浏览器的分组的内容长度是多少?2. Http附加条件判断的请互动机制从课本节中我们知道,当前主要浏览器都有一个缓存机制,即将刚访问的页面内容保存在IE缓存区。

HTTP协议分析实习目的捕获本机浏览外部某一网站时的DNS、HTTP数据包,取DNS、HTTP典型数据包各一个,列出其应用层、传输层、IP层、数据链路层上各层上数据包相应参数,首部内容,并对感兴趣的部分进行深入分析。

实习内容超文本传送协议HTTP(HyperText Transfer Protocol),是万维网客户程序与万维网服务器程序之间的交互所要严格遵守的协议。

HTTP是一个应用层协议,它使用TCP连接进行可靠的传送。

对于万维网站点的访问要使用的HTTP协议。

HTTP的URL的一般形式是:http://<主机>:<端口>/<路径>WWW采用 B/S 结构,客户使用浏览器在 URL栏中输入 HTTP 请求,即输入对方服务器的地址,向 web 服务器提出请求。

如访问师院的机构设置页面/jigou/gljg.htm,具体的工作过程如下:(1) 浏览器分析指向页面的URL.(2) 浏览器向DNS请求解析的IP地址。

(3) 域名系统DNS解析出师院服务器的IP地址(4) 浏览器与服务器建立TCP连接(5) 浏览器发出取文件命令:GET /jigou/gljg.htm.(6) 服务器给出响应,将文件 gljg.htm发送给浏览器。

(7) TCP连接释放。

(8) 浏览器显示“北航机构设置”的页面。

服务器提供的默认端口号为80.实习结果(1)分析HTTP协议报文:从众多HTTP报文中选择两条报文,一条是HTTP 请求报文(即get 报文),另一条是HTTP应答报文,类似下表。

HTTP报文(2)分析HTTP协议请求报文格式:分析(1)中选择的HTTP请求报文(即 get 报文)中各字段的实际值并填写到下面表中。

HTTP 请求报文格式(3)分析HTTP协议应答报文格式:分析(1)中选择的HTTP 应答报文中各字段的实际值并填写到下面表中。

HTTP 应答报文格式。

实验作业:

一、Web服务器的配置

Web服务器的配置与教程上给的过程完全相同,这里不再赘述;

二、抓包分析

利用wireshark进行抓包,观察抓到的包,可以看到有很多tcp和http的包。

1.tcp建立连接

其中第28,29,30个包是tcp的三次握手,在tcp层建立连接。

第一个是客户端发送SYN报文段,指明打算连接的端口为http。

第二个是服务器发送包含服务器初始序号ISN的SYN进行应答,源端口是http。

第三个是客户端将确认序列号设置为服务器的ISN+1,以对服务器的SYN进行确认(ACK)。

可以看到源端口为客户端,目的端口为http。

2. http包

2.1请求报文

第一个http包是用GET方式请求一个页面。

下面是该包的一部分信息,其中目的端口为http,flags显示为PSH,表明使用GET的操作时TCP协议使用PSH推操作来强迫数据发送。

再分析HTTP协议报文,其中版本为HTTP1.1,请求方式为GET,页面URI为/%25LOGo_...

http协议

首部行的

一些内容

2.2应答报文

第二个HTTP包,其中状态行中的三个字段分别为“HTTP/1.0”、“200”以及“OK”,表示服务器的HTTP版本为1.0,请求处理没有发生错误。

状态行

服务器为

Serv-U

页面最近的

修改时间。

利用wireshark分析HTTP协议实验报告实验目的:通过利用Wireshark分析HTTP协议,实验理解HTTP协议的工作原理和常见的HTTP请求和响应消息的格式,并学会利用Wireshark工具进行网络流量分析和调试。

实验步骤:1.实验环境准备:b. 打开Wireshark工具,并选择适当的网络接口开始抓包。

2.抓取HTTP协议数据包:a. 在Wireshark工具中点击“开始”按钮,开始抓包。

c. 在Wireshark工具中停止抓包。

3.分析HTTP消息:a. 在Wireshark工具中选择一个HTTP数据包,并展开协议分析窗口。

b.分析HTTP请求消息的格式,包括请求方法、URL、HTTP版本、请求头和请求体等。

c.分析HTTP响应消息的格式,包括状态码、状态描述、响应头和响应体等。

4.进行HTTP会话分析:a. 在Wireshark工具中选择一个HTTP请求数据包,并右击菜单选择“Follow TCP Stream”选项。

b.分析TCP流的数据包,包括请求和响应的传输数据等。

5.进行HTTP分片分析:a. 在Wireshark工具中选择一个HTTP数据包,并展开协议分析窗口。

b.分析数据包的分片情况,包括分片的数量和分片的大小等。

6.进行HTTP身份认证分析:a. 在Wireshark工具中选择一个HTTPS数据包,并展开协议分析窗口。

b.分析HTTPS数据包的SSL/TLS握手过程和加密信息等。

实验结果:通过对Wireshark抓包和分析,我们可以得到一个完整的HTTP会话过程。

通过分析HTTP请求和响应消息的格式,可以了解到HTTP协议的工作原理和常见的消息头信息。

通过分析TCP流的数据包,可以了解到HTTP数据的传输情况和时序关系。

通过分析HTTP的分片情况,可以了解到HTTP数据在传输过程中可能发生的分片现象。

通过分析HTTPS数据包,可以了解到HTTPS协议的加密过程和身份认证机制。

《计算机网络(II)》实验报告实验名称:HTTP协议分析班级:姓名:学号:任课教师:完成日期:2011-12-11 实验环境:计算机网络实验平台一、实验目的掌握HTTP协议的工作方式和原理,理解HTTP协议帧内容。

二、实验内容练习一各主机打开协议分析器,进入相应的网络结构并验证网络拓扑的正确性,如果通过拓扑验证,关闭协议分析器继续进行实验,如果没有通过拓扑验证,请检查网络连接。

本练习将主机A和B作为一组,主机C和D作为一组,主机E和F作为一组。

现仅以主机A、B所在组为例,其它组的操作参考主机A、B所在组的操作。

1. 主机A清空IE缓存。

2. 主机B启动协议分析器开始捕获数据,并设置过滤条件(提取HTTP协议)。

3. 主机A启动IE浏览器,在“地址”框中输入http://172.16.1.100/experiment,并连接。

4. 主机B停止捕获数据,分析捕获到的数据,并回答以下问题:●本练习使用HTTP协议的哪种方法?简述这种方法的作用。

答:本练习使用HTTP的get的方法,这种方法的作用是请求读取URL所标志的信息。

读取内容。

●根据本练习的报文内容,填写下表。

主机名172.16.1.100URL http://172.16.1.100/experiment服务器类型Apache/2.2.3 (Cent OS)传输文本类型text/html访问时间Fri, 09 Dec 2011 12:34:07●参考“会话分析”视图显示结果,绘制此次访问过程的报文交互图(包括TCP协议)。

●简述TCP协议和HTTP协议之间的关系。

http协议是TCP众多协议中的一种,它是支持超文本传输协议的。

练习二本练习将主机A和B作为一组,主机C和D作为一组,主机E和F作为一组。

现仅以主机A、B所在组为例,其它组的操作参考主机A、B所在组的操作。

1. 主机B启动协议分析器开始捕获数据,并设置过滤条件(提取HTTP协议)。

2. 主机A启动IE浏览器,在“地址”框中输入“http://172.16.1.100/experiment/post.html”,并连接。

实验一HTTP协议分析一、实验目的:• 下载、安装、配置和验证Web 服务器应用程序• 用Wireshark 捕获和分析HTTP 通信二、实验内容:安装、配置与验证Web 服务器应用程序,使用Web 浏览器连接服务器,并使用Wireshark 捕获通信。

对捕获结果的分析将有助于您理解HTTP 协议的运作原理。

三、实验步骤任务1:下载、安装IIS Web服务器。

步骤1:从/view/224.html#edown下载软件。

任务2:在计算机上配置IIS Web 服务器。

步骤1:在D:盘新建文件夹web步骤2:打开记事本,文件内容为以下示例(注意红色部分替换成合作同学的真实学号和姓名):<html><body><h1>Welcome to the Pod1HostB Web Server!!!</h1><center><bold>Operated by me!</center></bold>Contact web administrator: 合作同学的学号姓名@</body></html>保存文件在D:\web命名为index.htm步骤3:设置WEB服务器主目录为D:\web,操作如下:步骤3:验证Web 服务器。

问题1:netstat命令验证.(给出最后效果的屏幕截图)问题2:验证合作同学的WEB服务器(给出最后效果的屏幕截图)启动IE,地址栏输入HTTP://合作同学的IP:8080任务3:用Wireshark 捕获和分析HTTP 通信。

HTTP 是一个应用层协议,依赖TCP 等下层协议来建立和管理通信通道。

HTTP v1.1 于1999 年在RFC 2616 中定义。

实验的此部分将演示多个Web 客户端与Web 服务器之间的会话如何保持独立。

Wireshark 不会捕获127.0.0.0 网络中Windows 计算机发送或接收的数据包。

http实验报告《HTTP实验报告》在当今数字化时代,互联网已经成为人们生活中不可或缺的一部分。

而HTTP (超文本传输协议)作为互联网上应用最为广泛的协议之一,扮演着连接万物的桥梁。

本实验报告将对HTTP协议进行深入探讨,并结合实验结果进行分析和总结。

首先,我们对HTTP协议进行了基本的了解和介绍。

HTTP是一种无状态的协议,即每次请求都是独立的,服务器不会保存客户端的状态信息。

此外,HTTP采用了请求-响应模式,客户端发送请求到服务器,服务器接收请求并返回响应。

这种简单而有效的设计使得HTTP成为了互联网上最为重要的协议之一。

接着,我们进行了一系列的实验,以验证HTTP协议的可靠性和效率。

通过使用网络抓包工具,我们观察到了HTTP请求和响应的具体细节,包括请求头、响应头、状态码等。

我们还模拟了不同网络环境下的HTTP请求,比较了不同情况下的响应时间和性能表现。

实验结果表明,HTTP协议在不同网络环境下都能够稳定地传输数据,并且具有较高的效率和可靠性。

最后,我们对实验结果进行了总结和分析。

我们认为,HTTP协议的简单和灵活是其成功的关键之一。

它不仅能够满足普通网页的传输需求,还能够支持多媒体、动态内容等复杂的应用场景。

此外,HTTP协议的无状态特性也为分布式系统的设计提供了便利。

然而,我们也发现了一些HTTP协议的局限性,比如安全性和状态管理方面的不足,这些都需要在实际应用中加以注意和改进。

总的来说,HTTP协议作为互联网上最为重要的协议之一,其设计简单而有效,具有较高的可靠性和效率。

然而,在不断发展的互联网环境下,我们也需要不断地对HTTP协议进行改进和优化,以适应新的应用需求和挑战。

通过本次实验,我们对HTTP协议有了更深入的了解,也发现了一些有意义的问题和挑战。

我们相信,在不断的实践和研究中,HTTP协议将会不断发展和完善,为互联网的发展做出更大的贡献。