WebGoat笔记十一_注入缺陷(Injection Flaws)

- 格式:pdf

- 大小:565.00 KB

- 文档页数:12

软件测试中的错误注入技术在软件开发的过程中,测试是不可或缺的一环。

通过测试,可以发现和修复软件中的错误,提高软件的质量和稳定性。

然而,为了确保测试的有效性和全面性,测试人员需要使用各种技术手段。

其中之一就是错误注入技术。

本文将介绍软件测试中的错误注入技术,以及它的应用和效果。

一、什么是错误注入技术错误注入技术(Error Injection Technique)是一种通过在软件中故意引入错误或异常情况,以检测和验证软件的鲁棒性和可靠性的方法。

通过模拟实际环境中的错误情况,测试人员可以检验软件在面对异常情况时的表现和应对能力,进而提高软件的质量。

二、错误注入技术的分类1. 静态注入(Static Injection):在软件的开发阶段,通过修改源代码或者配置文件的方式注入错误。

例如,在代码中插入逻辑错误、修改变量取值范围等。

2. 动态注入(Dynamic Injection):在软件运行阶段,通过使用特殊的工具或者脚本注入错误。

例如,修改输入数据、模拟网络故障、删除临时文件等。

3. 基于模型的注入(Model-Based Injection):基于软件的模型进行错误注入,模拟不同的运行场景和异常情况。

例如,使用模型检测工具进行状态空间爆炸测试。

三、错误注入技术的应用场景1. 鲁棒性测试(Robustness Testing):通过注入各种异常情况,如无效输入、越界访问、资源不足等,来测试软件的鲁棒性和容错能力。

2. 异常处理测试(Exception Handling Testing):模拟各种异常情况,如运行时错误、网络连接中断、数据库异常等,来验证软件的异常处理机制。

3. 并发测试(Concurrency Testing):通过注入并发访问、竞态条件等错误,来测试软件在多线程或分布式环境下的并发安全性和数据一致性。

4. 安全性测试(Security Testing):模拟各种安全攻击,如SQL注入、跨站脚本攻击等,来评估软件的安全性和防御能力。

Web安全漏洞的检测和防御技术介绍Web安全是当今网络世界中的一个重要话题,特别是在信息技术迅速发展的背景下。

Web安全漏洞的检测和防御对于保护个人和企业的敏感信息以及确保正常的网络运行至关重要。

本文将介绍Web安全漏洞的常见类型、检测方法和防御技术,并提供实际操作步骤。

一、Web安全漏洞的常见类型:1. 跨站脚本攻击(Cross-Site Scripting, XSS):攻击者在Web应用程序中注入恶意代码,通过浏览器执行,从而获取用户的敏感信息。

2. SQL注入攻击(SQL Injection):攻击者利用应用程序对输入的合法性检查不严谨,向后端数据库注入恶意SQL语句,从而执行未经授权的操作。

3. 跨站请求伪造(Cross-Site Request Forgery, CSRF):攻击者在用户不知情的情况下,以用户的身份发送恶意请求给Web应用程序,从而执行未经授权的操作。

4. 文件包含漏洞(File Inclusion Vulnerability):攻击者通过欺骗Web应用程序,使其包含可执行的恶意文件,从而执行系统命令或读取敏感文件。

5. 命令注入攻击(Command Injection):攻击者通过向Web应用程序的输入参数注入系统命令,从而执行未经授权的操作。

二、Web安全漏洞的检测方法:1. 漏洞扫描工具:使用漏洞扫描工具,如Nessus、OpenVAS等,对Web应用程序进行扫描,识别潜在的漏洞。

2. 手工测试:通过手工输入各种恶意数据,尝试绕过应用程序的输入验证机制,检测是否存在漏洞。

3. 安全审计日志分析:通过分析应用程序的安全审计日志,识别异常的操作和请求,进行漏洞检测。

4. 安全代码审计:对Web应用程序的代码进行仔细审查,查找可能存在的漏洞,如不安全的输入验证、不正确的权限验证等。

三、Web安全漏洞的防御技术:1. 输入验证与过滤:对用户输入的数据进行验证和过滤,确保只接受合法、有效的数据,并防止恶意数据的注入。

信息安全实验报告实验名称:WebGoat的安装、使用、演示学号:2012221104210104姓名:邓申仁专业年级:2012级计算机科学与技术教师姓名:宋建华2015年 6 月 15日1、实验目的通过对用于web漏洞实验的应用平台WebGoat和代理软件WebScarab的使用,可以完成前面五关的通关即Introduction、General、Access Control Flaws、AJAX Security、Aauthentication Flaws等关。

2、实验原理用一个web浏览器去访问一个web站点,并对其进行攻击,为了方便实验,这个站点实际就是建立在我们所在机器上的Apache Tomcat,我们可以将其看成一个远程的站点,在实验过程中使用Firefox浏览器。

3、实验环境在虚拟机下安装Windows Server 2008的操作系统,在系统中配置jdk,安装Webgoat和WebScarab4、实验内容和步骤WebGoat的前期准备1.1WebGoat的的介绍和部署WebGoat是用于进行web漏洞实验的应用平台,用来说明web应用中存在的安全问题,本次试验是将WebGoat运行在虚拟机上。

1.2WebScarab的介绍WebScarab是一种用来分析由浏览器提交到服务器的请求,以及服务器对浏览器做出的响应的程序框架,也可以当做一个代理,我们可以通过它来查看、分析、修改、创建所截取的浏览器与服务器之间的请求与响应,也可以用来分析HTTP与HTTPS协议1.3安装与配置1.3.1安装和运行WebGoat的前提是JRE环境的支撑,首先安装jdk。

安装完后在java安装路径下C:\Program Files\Java\jdk1.7.0_67\bin可以看到如下图:1.3.2安装WebScarab.jar双击文件按照向导进行安装,安装完成后打开图如下:1.3.3可以在网上下载Webgoat,并将其解压到相应目录在解压文件夹中找到“WebGoat-6.0.1-war-execbat”,并运行,如下图:1.3.4在浏览器中输入http://localhost:8080/WebGoat/ 现如下图所示的,输入用户名和密码guest登录1.3.5使用WebScarab之前在浏览器的设置里将代理设置为localhost,端口号是80081、Introduction(介绍)登录进去Webgaot页面出现出下图界面:点击introduction列表可以看到里面有对交我们如何使用webgoat,Tomcat的认证,有用的通关工具,怎样进行通关,点击查看后每个会出现绿色”√”,解决方法看Solution如下图所示:2、General(综合)3.1Http Basics(HTTP基本常识)操作方法:在浏览器中设置一个localhost的代理,然后启动WebScarab我们需要在拦截“Intercept”选项选择拦截请求“Intercept request”的新窗口中,可以找到参数“person”,完成本次通关。

WebGoat中文手册版本:5.4webgoat团队2013年1月Revision record 修订记录 项目任务 参与人员 完成时间项目人员协调 Rip,袁明坤,Ivy 2012年7月翻译及整核以往版本袁明坤,傅奎,beer,南国利剑,lion 2012年8月 Webgoat5.4 版本测试袁明坤,傅奎,beer,南国利剑,lion 2012年8月 Webgoat5.4 中文手册傅奎 2012年9月 审核发布阿保,王颉, 王侯宝 2013年1月 前期参与人员 蒋根伟,宋飞,蒋增,贺新朋,吴明,akast ,杨天识,Snake ,孟祥坤,tony ,范俊,胡晓斌,袁明坤[感谢所有关注并参与过OWASP 项目的成员,感谢你们的分享和付出,webgoat 和大家一起成长!如有修改建议,请发送至webgoat@ 我们一起改进,谢谢!目录1 WebGoat简介 (6)1.1 什么是WebGoat (6)1.2 什么是OWASP (6)1.3 WebGoat部署 (6)1.4 用到的工具 (7)1.4.1 WebScarab (7)1.4.2 Firebug和IEwatch (8)1.5 其他说明 (8)2 WebGoat教程 (9)2.1 综合(General) (9)2.1.1 HTTP基础知识(Http Basics) (9)2.1.2 HTTP拆分(HTTP Splitting) (11)2.2 访问控制缺陷(Access Control Flaws) (19)2.2.1 使用访问控制模型(Using an Access Control Matrix) (19)2.2.2 绕过基于路径的访问控制方案(Bypass a Path Based Access Control Scheme) (22)2.2.3 基于角色的访问控制(LAB: Role Based Access Control) (25)2.2.4 远程管理访问(Remote Admin Access) (36)2.3 Ajax安全(Ajax Security) (38)2.3.1 同源策略保护(Same Origin Policy Protection) (38)2.3.2 基于DOM的跨站点访问(LAB: DOM‐Based cross‐site scripting) (39)2.3.3 小实验:客户端过滤(LAB: Client Side Filtering) (43)2.3.4 DOM注入(DOM Injection) (46)2.3.5 XML注入(XML Injection) (49)2.3.6 JSON注入(JSON Injection) (52)2.3.7 静默交易攻击(Silent Transactions Attacks) (54)2.3.8 危险指令使用(Dangerous Use of Eval) (57)2.3.9 不安全的客户端存储(Insecure Client Storage) (59)2.4 认证缺陷(Authentication Flaws) (62)2.4.1 密码强度(Password Strength) (62)2.4.2 忘记密码(Forgot Password) (64)2.4.3 基本认证(Basic Authentication) (66)2.4.4 多级登录1(Multi Level Login 1) (71)2.4.5 多级登录2(Multi Level Login 2) (73)2.5 缓冲区溢出(Buffer Overflows) (74)2.5.1 Off‐by‐One 缓冲区溢出(Off‐by‐One Overflows) (74)2.6 代码质量(Code Quality) (78)2.6.1 在HTML中找线索(Discover Clues in the HTML) (78)2.7 并发(Concurrency) (79)2.7.1 线程安全问题(Thread Safety Problems) (79)2.7.2 购物车并发缺陷(Shopping Cart Concurrency Flaw) (80)2.8 跨站脚本攻击(Cross‐Site Scripting (XSS)) (82)2.8.1 使用XSS钓鱼(Phishing with XSS) (82)2.8.2 小实验:跨站脚本攻击(LAB: Cross Site Scripting) (84)2.8.3 存储型XSS攻击(Stored XSS Attacks) (90)2.8.4 跨站请求伪造(Cross Site Request Forgery (CSRF)) (91)2.8.5 绕过CSRF确认( CSRF Prompt By‐Pass) (93)2.8.6 绕过CSRF Token(CSRF Token By‐Pass) (98)2.8.7 HTTPOnly测试(HTTPOnly Test) (102)2.8.8 跨站跟踪攻击(Cross Site Tracing (XST) Attacks) (103)2.9 不当的错误处理(Improper Error Handling) (105)2.9.1 打开认证失败方案(Fail Open Authentication Scheme) (105)2.10 注入缺陷(Injection Flaws) (107)2.10.1 命令注入(Command Injection) (107)2.10.2 数字型SQL注入(Numeric SQL Injection) (109)2.10.3 日志欺骗(Log Spoofing) (110)2.10.4 XPATH型注入(XPATH Injection) (112)2.10.5 字符串型注入(String SQL Injection) (113)2.10.6 小实验:SQL注入(LAB: SQL Injection) (115)2.10.7 通过SQL注入修改数据(Modify Data with SQL Injection) (119)2.10.8 通过SQL注入添加数据(Add Data with SQL Injection) (120)2.10.9 数据库后门(Database Backdoors) (121)2.10.10 数字型盲注入(Blind Numeric SQL Injection) (123)2.10.11 字符串型盲注入(Blind String SQL Injection) (124)2.11 拒绝服务(Denial of Service) (126)2.11.1 多个登录引起的拒绝服务(Denial of Service from Multiple Logins) (126)2.12 不安全的通信(Insecure Communication) (127)2.12.1 不安全的登录(Insecure Login) (127)2.13 不安全的配置(Insecure Configuration) (130)2.13.1 强制浏览(How to Exploit Forced Browsing) (130)2.14 不安全的存储(Insecure Storage) (131)2.14.1 强制浏览(How to Exploit Forced Browsing) (131)2.15 恶意执行(Malicious Execution) (132)2.15.1 恶意文件执行(Malicious File Execution) (132)2.16 参数篡改(Parameter Tampering) (134)2.16.1 绕过HTML字段限制(Bypass HTML Field Restrictions) (134)2.16.2 利用隐藏字段(Exploit Hidden Fields) (136)2.16.3 利用未检查的E‐mail(Exploit Unchecked Email) (138)2.16.4 绕过客户端JavaScript校验(Bypass Client Side JavaScript Validation) (142)2.17 会话管理缺陷(Session Management Flaws) (148)2.17.1 会话劫持(Hijack a Session) (148)2.17.2 认证Cookie欺骗(Spoof an Authentication Cookie) (154)2.17.3 会话固定(Session Fixation) (158)2.18 Web服务(Web Services) (162)2.18.1 创建SOAP请求(Create a SOAP Request) (162)2.18.2 WSDL扫描(WSDL Scanning) (168)2.18.3 Web Service SAX注入(Web Service SAX Injection) (170)2.18.4 Web Service SQL注入(Web Service SQL Injection) (172)2.19 管理功能(Admin Functions) (175)2.19.1 报告卡(Report Card) (175)2.20 挑战(Challenge) (176)2.20.1 挑战(The CHALLENGE!) (176)1WebGoat简介1.1什么是WebGoatWebGoat是OWASP组织研制出的用于进行web漏洞实验的应用平台,用来说明web 应用中存在的安全漏洞。

如何解决JavaWeb项目常见的缺陷和漏洞JavaWeb项目作为当今最为常见的开发模式之一,应用范围十分广泛,然而在实际开发中,开发者们还是难免会在各种地方犯下错误,从而导致一些安全隐患和性能问题。

本文将从代码、配置、环境等多个方面展开,讨论如何解决JavaWeb项目中常见的缺陷和漏洞。

一、代码层面缺陷和漏洞1. SQL注入漏洞SQL注入是常见的一种安全漏洞,主要原因是未对用户输入进行正确的检验和过滤。

攻击者通过恶意构造的SQL语句获取或篡改对应数据库的数据。

为避免出现这种情况,我们需要在输入验证时进行有效的过滤,选择合适的框架提高安全性能。

2. XSS攻击XSS(Cross Site Scripting)攻击是指攻击者在网站上注入恶意脚本,使用户在浏览时被执行,从而盗取用户隐私信息。

防范XSS攻击的方法主要是对用户输入进行过滤和转义。

3. CSRF攻击CSRF(Cross-site request forgery)攻击是指攻击者利用用户在其所登录的网站上的身份,来窃取用户在另外一个网站上的操作记录,从而进行一些隐私侵犯等不良行为。

因此,在开发过程中,我们需要加强对用户权限的校验,如使用Token(令牌)来保护用户请求。

二、配置层面缺陷和漏洞1. 配置文件暴露在项目部署过程中,有时为了方便调试和开发,我们可能会将配置文件放到项目的WEB-INF目录下,这就导致了配置文件暴露的风险。

因此,我们应该将配置文件放置到独立的目录下,同时加密敏感信息。

2. 文件上传文件上传时,我们需要对文件进行严格的校验和过滤,避免上传一些危险文件,如webshell等等,从而将恶意代码部署到服务器上。

同时,我们还需要注意上传目录的权限和安全配置。

三、环境层面缺陷和漏洞1. 版本漏洞在实际开发中,我们通常会使用一些已经发布版本的组件或库,但这种做法有时会存在版本漏洞问题。

因此,我们需要及时更新组件或者库以防止这种情况的发生。

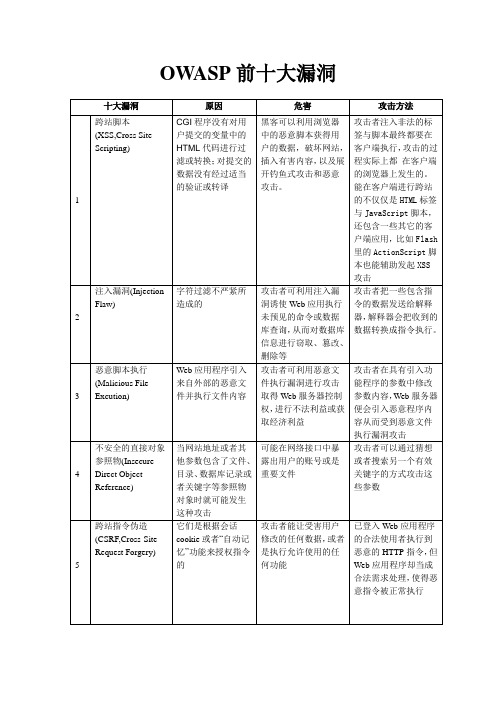

OWASP前十大漏洞十大漏洞原因危害攻击方法1 跨站脚本(XSS,Cross SiteScripting)CGI程序没有对用户提交的变量中的HTML代码进行过滤或转换;对提交的数据没有经过适当的验证或转译黑客可以利用浏览器中的恶意脚本获得用户的数据,破坏网站,插入有害内容,以及展开钓鱼式攻击和恶意攻击。

攻击者注入非法的标签与脚本最终都要在客户端执行,攻击的过程实际上都在客户端的浏览器上发生的。

能在客户端进行跨站的不仅仅是HTML标签与JavaScript脚本,还包含一些其它的客户端应用,比如Flash里的ActionScript脚本也能辅助发起XSS攻击2 注入漏洞(InjectionFlaw)字符过滤不严紧所造成的攻击者可利用注入漏洞诱使Web应用执行未预见的命令或数据库查询,从而对数据库信息进行窃取、篡改、删除等攻击者把一些包含指令的数据发送给解释器,解释器会把收到的数据转换成指令执行。

3 恶意脚本执行(Malicious FileExcution)Web应用程序引入来自外部的恶意文件并执行文件内容攻击者可利用恶意文件执行漏洞进行攻击取得Web服务器控制权,进行不法利益或获取经济利益攻击者在具有引入功能程序的参数中修改参数内容,Web服务器便会引入恶意程序内容从而受到恶意文件执行漏洞攻击4 不安全的直接对象参照物(InsecureDirect ObjectReference)当网站地址或者其他参数包含了文件、目录、数据库记录或者关键字等参照物对象时就可能发生这种攻击可能在网络接口中暴露出用户的账号或是重要文件攻击者可以通过猜想或者搜索另一个有效关键字的方式攻击这些参数5 跨站指令伪造(CSRF,Cross-SiteRequest Forgery)它们是根据会话cookie或者“自动记忆”功能来授权指令的攻击者能让受害用户修改的任何数据,或者是执行允许使用的任何功能已登入Web应用程序的合法使用者执行到恶意的HTTP指令,但Web应用程序却当成合法需求处理,使得恶意指令被正常执行6 信息泄露和错误处理不当(InformationLeakage andImproper ErrorHanding)有些系统没有统一的异常处理页面,用户访问出现错误时会展现给用户调试错误,甚至SQL脚本错误可能将用户的隐私信息、软件的配置或者其他内部资料泄露出去WEb应用程序的执行错误信息包含敏感资料,黑客利用这些信息可以知道一些重要资料7 不安全的认证和会话管理(BrokenAuthentication andSessionManagement)Web应用程序中自行撰写的身份验证相关功能有缺陷可能导致部分甚至全部账户遭受攻击。

injection定义-回复什么是注入攻击?注入攻击(Injection Attack),又称为代码注入攻击,是指通过将恶意代码或不受信任的代码插入到应用程序中,从而破坏了应用程序的正常运行,并获取非法访问、窃取敏感信息、控制应用程序等恶意目的的攻击行为。

注入攻击属于常见的Web应用程序攻击之一,其主要方式是利用应用程序对用户输入数据的不完善验证或过滤,通过在用户输入数据中注入恶意代码来实施攻击。

注入攻击可以发生在任何允许用户输入的地方,如登录表单、搜索框、URL参数、数据库查询等。

注入攻击的方式有很多种,例如SQL注入、代码注入、OS命令注入、XML 注入等。

接下来,我们将逐一介绍这些注入攻击的类型及相应的防御方法。

1. SQL注入SQL注入指的是攻击者通过在应用程序的数据库查询语句中插入恶意的SQL代码,从而实现对数据库的非授权访问、数据泄露、数据篡改等恶意行为。

攻击者可以通过对输入数据进行特殊字符的处理,绕过应用程序对用户输入的验证机制,成功执行恶意的SQL语句。

防御措施:- 使用参数化查询(Prepared Statement)或存储过程,确保用户输入的数据能够被正确地转义处理,从而避免恶意SQL代码的注入。

- 对用户输入的数据进行严格的验证和过滤,限制特殊字符的使用。

- 限制数据库用户的权限,确保应用程序只能执行必要的数据库操作。

2. 代码注入代码注入攻击是指攻击者通过在应用程序的执行逻辑中注入恶意的代码片段,从而实现对应用程序的控制或非法操作。

代码注入攻击可以导致应用程序遭受远程命令执行、远程代码执行、文件包含等安全威胁。

防御措施:- 确保应用程序只执行可信任的代码,不执行用户输入的数据。

- 对用户输入的数据进行严格的验证和过滤,限制特殊字符的使用。

- 对应用程序的输入、输出和执行逻辑进行安全审计。

3. OS命令注入OS命令注入攻击是指攻击者通过在应用程序执行系统命令的过程中,注入恶意的操作系统命令,从而实现对系统的非授权访问、执行恶意操作等攻击行为。

常见漏洞类型汇总常见的漏洞类型有很多,下面是一些常见的漏洞类型汇总,供参考:1. 缓冲区溢出漏洞(Buffer Overflow):当程序向缓冲区写入数据时超过了其边界,会导致相邻内存区域被覆盖,从而可能引发代码执行或系统崩溃等问题。

2. SQL注入漏洞(SQL Injection):用户输入的数据没有经过有效的验证或过滤,在传入数据库查询语句时,恶意用户可以通过注入恶意SQL代码来执行非法数据库操作。

3. 跨站脚本漏洞(Cross-Site Scripting,XSS):攻击者向网页注入恶意代码,使得浏览器在渲染页面时运行该代码,从而使攻击者能够执行一系列非法操作。

4. 跨站请求伪造漏洞(Cross-Site Request Forgery,CSRF):攻击者通过伪造用户的合法请求,诱使目标用户执行非法操作,如修改密码、发起支付等操作。

5. 整数溢出漏洞(Integer Overflow):在程序中使用整数类型进行计算时,如果计算结果超过该类型的范围,则会发生溢出,导致程序出现未预期的行为。

6. 文件包含漏洞(File Inclusion):程序在加载动态文件时,存在未对用户输入进行有效验证或过滤,从而使得攻击者能够通过构造恶意请求来读取、执行任意文件。

7. XML外部实体漏洞(XML External Entity,XXE):攻击者通过在XML文件中引用外部实体,从而读取敏感文件或发起网络请求,甚至可能导致拒绝服务攻击。

8. 代码注入漏洞(Code Injection):攻击者通过向程序中注入恶意代码,使得程序执行非预期的操作,如执行系统命令、修改数据等。

9. 逻辑漏洞(Logical Flaw):程序中存在设计或实现上的错误,使得攻击者可以在正常的操作流程中绕过一些限制,获取非授权的权限或数据。

10. 越权访问漏洞(Privilege Escalation):攻击者利用系统中存在的安全漏洞,通过提升自身的权限来执行非法操作,如获取管理员权限、修改系统设置等。

注入攻击原理注入攻击(Injection Attack)是一种常见的网络安全攻击手段,它利用了应用程序对用户输入数据的不完全信任,通过在输入中插入恶意代码来达到攻击的目的。

注入攻击主要包括SQL注入、XSS(跨站脚本攻击)和命令注入等多种形式,这些攻击手段对于企业和个人的信息安全构成了严重威胁。

下面将详细介绍注入攻击的原理及防范措施。

首先,SQL注入是指攻击者通过在Web表单输入恶意的SQL语句,从而欺骗服务器执行恶意代码。

攻击者可以通过SQL注入来获取数据库中的敏感信息,或者修改、删除数据库中的数据。

SQL注入的原理是利用了应用程序对用户输入数据的不完全信任,攻击者可以在输入框中输入SQL语句,从而改变应用程序的原始意图,导致数据库执行恶意代码。

其次,XSS(跨站脚本攻击)是一种常见的注入攻击手段,攻击者通过在Web页面插入恶意脚本代码,从而使得用户在浏览器中执行恶意代码。

XSS攻击可以窃取用户的Cookie信息、会话标识符等敏感信息,也可以篡改网页内容,甚至劫持用户的操作。

XSS攻击的原理是攻击者通过在Web页面中插入恶意脚本,从而获取用户的敏感信息或者控制用户的操作。

最后,命令注入是指攻击者通过在应用程序中执行系统命令的输入中注入恶意代码,从而获取系统权限或者执行恶意操作。

命令注入的原理是攻击者利用了应用程序对用户输入数据的不完全信任,通过在输入中插入系统命令或者特殊字符来执行恶意操作。

为了有效防范注入攻击,首先应该对用户输入数据进行严格的验证和过滤,避免恶意代码的注入。

其次,应该采用参数化查询、输入验证和输出编码等安全措施,确保用户输入数据的安全性。

另外,定期对系统进行安全审计和漏洞扫描,及时修补系统漏洞,也是防范注入攻击的重要手段。

总之,注入攻击是一种常见的网络安全威胁,它利用了应用程序对用户输入数据的不完全信任,通过在输入中插入恶意代码来达到攻击的目的。

为了有效防范注入攻击,我们应该加强对用户输入数据的验证和过滤,采用安全的编程技术和安全措施,确保系统的安全性和稳定性。

Web漏洞评定标准引言随着网络技术的迅速发展,Web应用程序已经成为了人们生活中不可或缺的一部分。

然而,Web应用程序的安全性问题也随之而来,容易受到各种攻击,例如SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。

为了确保Web应用程序的安全性,我们需要进行漏洞评定,以及采取相应的防护措施。

漏洞评定标准Web漏洞评定标准是一组规则和方法,用于确定Web应用程序中存在的漏洞类型和严重程度。

以下是常见的Web漏洞评定标准:OWASP Top 10OWASP(Open Web Application Security Project)是一个致力于改善Web应用程序安全性的国际组织。

OWASP Top 10是最为经典的Web漏洞评定标准之一,它列举了当前最常见的十种Web漏洞,并按照严重程度排序。

包括以下漏洞类型:- 注入攻击(Injection) - 跨站脚本攻击(XSS) - 不安全的直接对象引用(Insecure Direct Object References) - 跨站请求伪造(CSRF) - 不正确的身份认证与会话管理(Broken Authentication and Session Management) - 剥离攻击(Security Misconfiguration) - 敏感信息泄露(Sensitive Data Exposure) - 无效的重定向与转发(Unvalidated Redirects and Forwards) - 高危组件使用(Using Components with Known Vulnerabilities) - 不充分的日志记录与监控(Insufficient Logging and Monitoring)Common Weakness Enumeration (CWE)CWE是一种用于详细描述软件安全问题的标准化列表,其中包括多种Web漏洞类型。

WebGoat学习笔记十一—注入缺陷(Injection Flaws)瞿靖东2015/11/14版本号:WebGoat 5.41、命令注入(Command Injection)技术概念或主题(Concept / Topic To Teach)命令注入攻击对任何一个以参数驱动的站点来说都是一个严重威胁。

这种攻击技术背后的技术方法,简单易学,能造成大范围的损害,危及系统安全。

尽管这类风险数目令人难以置信,互联网中的系统很容易受到这种形式的攻击。

这种攻击容易扩散,造成更坏的影响。

但是对于这类威胁,一点常识和预先预防几乎可以完全阻止。

这节课将为学员展示几个参数注入的例子。

“清洗”所有输入数据总是不错的做法,尤其是那些将被用于操作系统命令、脚本和数据库查询语句的数据。

技术原理(How It works )在正常的参数提交过程中,添加恶意的代码,往往能够得到以外的收获。

总体目标(General Goals )本节要求学员能够在目标主机上执行任何系统命令。

操作方法(Solutions)启动WebScarab。

在课程页面的下拉列表中任意选择一个页面,然后点“View"通过WebScarab截获请求,在所请求的页面处添加“"& netstat -an & ipconfig"。

注意,有个英文双引号点击执行后返回页面,在这个页面中能看到网络端口使用情况和IP地址。

通过这种方式实现了攻击。

2、数字型SQL注入(Numeric SQL Injection)技术概念或主题(Concept / Topic To Teach)SQL注入攻击对任何一个以数据库作为驱动的站点来说都是一个严重威胁。

这种攻击技术背后的技术方法,简单易学,能造成大范围的损害,危及系统安全。

尽管这些风险数目令人难以置信,互联网中的系统很容易受到这种形式的攻击。

这种攻击容易扩散,造成更坏的影响,但是对于这类威胁,一点常识和预先预防几乎可以完全阻止。

这节课将为学员展示几个参数注入的例子。

尽管SQL注入威胁可能已经通过其它方式被拦截,但“清洗”所有输入数据总是不错的做法,尤其是那些将被用于操作系统命令、脚本和数据库查询语句的数据。

技术原理(How It works )在station字段中注入特征字符,能组合成新的SQL语句。

SELECT * FROM weather_ data WHERE station=[station]总体目标(General Goals )下面的表单允许用户查看天气数据。

请通过注入SQL字符串的方式查看所有的天气数据操作方法(Solutions)打开WebScarab,然后选择一个城市,点“GO”,WebScarab 中会显示该城市编号,在编号后面添加“or 1=1”,确定攻击成功,显示所有城市的天气情况3、日志欺骗(Log Spoofing)技术概念或主题(Concept / Topic To Teach)本节课程将教会你如何使用障眼法。

技术原理(How It works)这种攻击是在日志文件中愚弄人的眼睛,攻击者可以利用这种方式清除他们在日志中的痕迹。

总体目标(General Goals)灰色区域代表在Web 服务器的日志中的记录的内容。

你的目的是使用户名为“admin”的用户在日志中显示“成功登录”。

操作方法(Solutions)本节课程接受用户输入的任何一个用户名,并将其追加到日志文件中。

在文本框中输入用户名:“qw”,这样用户名后面的信息会在同一行显示,而不是在新的一行。

这样你可以往该应用中注入回车(0d%)和换行符(%0a)。

在username 中填入“Smith%0d%0aLogin Succeeded for username: admin”,这样就完成了该课程。

4、XPATH 型注入(XPATH Injection)技术原理(How It works)与SQL 注入类似,XPATH 注入发生在当网站使用用户提供的信息查询XML数据时。

通过向网站故意发送异常信息,攻击者可以发现XML 数据的结构或访问那些本来无法访问到的数据。

如果该XML 是一个用户认证文件(例如一个基于XML 的用户文件),攻击者还能借此提升自己在网站中的特权。

使用XPATH 查询XML,通过一个简单的描述性语句类型,允许XML 查询,找到一条信息。

像SQL 一样,你可以指定找到的某些属性与模式匹配。

当一个网站中使用XML,它是普遍接受某种形式的输入,查询字符串,找到并将标识的内容显示在页面上。

此类输入必须进行清洗,以验证它不会影响XPATH 的查询,并返回错误数据。

总体目标(General Goals)以下表单允许员工看到自己的所有个人资料,包括他们的薪酬。

你的账户是Mike/test123.你的目标是尝试看到其他雇员的数据。

操作方法(Solutions)XPATH 注入类似于SQL 注入。

通过未验证的输入创建一个XPATH 查询。

下面你能看到如何构建一个XPATH 查询。

该页面代码如下:String dir = s.getContext().getRealPath("/lessons/XPATHInjection/EmployeesData.xml");File d = new File(dir);XPathFactory factory = XPathFactory.newInstance();XPath xPath = factory.newXPath();InputSource inputSource = new InputSource(new FileInputStream(d));String expression = "/employees/employee[loginID/text()='" + username + "' and passwd/text()='" + password + "']";nodes = (NodeList) xPath.evaluate(expression, inputSource, XPathConstants.NODESET);在用户名处注入Smith' or 1=1 or 'a'='a,这将会显示你登录系统的第一个用户。

密码是必须的字段,可以任意输入。

以下是服务器获取的:expression = "/employees/employee[loginID/text()='Smith' or 1=1 or 'a'='a' andpasswd/text()='password']"以下是服务器解析后的结果:expression = "/employees/employee[ ( loginID/text()='Smith' or 1=1 ) OR ( 'a'='a' andpasswd/text()='password' ) ]"输入后点登录即可看到其他人的信息,完成本节课程。

5、字符串型注入(String SQL Injection)技术概念或主题(Concept / Topic To Teach)SQL 注入攻击对任何一个以数据库作为驱动的站点来说都是一个严重威胁。

这种攻击技术背后的技术方法,简单易学,能造成大范围的损害,危及系统安全。

尽管这些风险数目令人难以置信,互联网中的系统很容易受到这种形式的攻击。

这种攻击容易扩散,造成更坏的影响,但是对于这类威胁,一点常识和预先预防几乎可以完全阻止。

这节课将为学员展示几个参数注入的例子。

尽管SQL 注入威胁可能已经通过其它方式被拦截,但“清洗”所有输入数据总是不错的做法,尤其是那些将被用于操作系统命令、脚本和数据库查询语句的数据。

技术原理(How It Wokrs)基于以下查询语句构造自己的SQL 注入字符串。

SELECT * FROM user_data WHERE last_name = '?'总体目标(General Goals)下面的表格,允许用户查看他们的信用卡号码。

尝试通过SQL 注入将所有信用卡信息显示出来。

尝试的用户名是“Smith”。

操作方法(Solutions)输入以下代码即可完成本课程内容。

Smith' or 1=1 --注意,一定要在最后加上‘--’把之后的内容注释掉6小实验:SQL 注入(LAB: SQL Injection)Stage 1: 字符串型注入(Stage 1: String SQL Injection)总体目标(General Goals)使用SQL 注入绕过认证。

操作方法(Solutions)以用户Neville 登录,确保WebScarab 已经启动,并选中了“intercept request”。

任意输入一个密码,然后登录。

在WebScarab 的password 中修改密码为' OR '1' = '1,如图:得到所有人员列表后该步骤完成。

注意:如果直接在浏览器中输入上面字符串不能通过,可能为浏览器自动过滤掉部分SQL语句Stage 2: 参数化查询#1(Stage 2: Parameterized Query#1)本节课程只能在WebGoat 开发版本上完成。

跳过!Stage 3: 数字型SQL 注入(Stage 3: Numeric SQL Injection)总体目标(General Goals)执行SQL 注入绕过认证;该课程的目的是通过注入语句,浏览到原本无法浏览的信息。

通过一个普通员工的账户,浏览其BOSS 的账户信息。

操作方法(Solutions)首先用Larry,密码larry 登录,浏览员工信息的按钮是“ViewProfile”。

通过WebScarab抓包,我们首先将ID 号换成其他,如102,返回的依然是Larry 的信息。

这个地方数据库应该是以员工ID 作为索引,返回的是每次查询到的第一条数据。

用社会工程学解释老板应该是工资最高的,所以为了把老板排到第一个SQL 注入排序如下:101 or 1=1 order by salary descStage 4: 参数化查询#2(Stage 4: Parameterized Query#2)本节课程只能在WebGoat 开发版本上完成。

跳过!7通过SQL 注入修改数据(Modify Data with SQL Injection)技术原理(How It works)很多数据库支持多语句操作,例如在多个语句中使用分号区分可实现按顺序执行语句。