H3C经典网络图标与网络拓扑实例

- 格式:ppt

- 大小:6.23 MB

- 文档页数:47

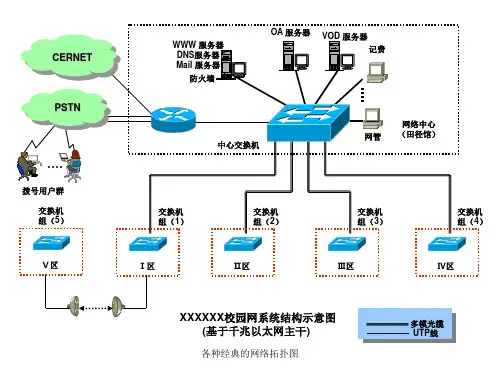

H3C三层交换机配置实例H3C三层交换机配置实例1 网络拓扑图 02 配置要求 03划分VLAN并描述 (1)3.1进入系统视图 (1)3.2 创建VLAN并描述 (1)4 给VLAN设置网关 (2)4.1 VLAN1的IP地址设置 (2)4.2 VLAN100的网关设置 (2)4.3 VLAN101的网关设置 (2)4.4 VLAN102的网关设置 (3)4.5 VLAN103的网关设置 (3)5 给VLAN指定端口,设置端口类型 (3)5.1 VLAN100指定端口 (3)5.2 VLAN102指定端口 (4)5.3 VLAN1/101/103指定端口 (4)6 配置路由协议 (5)6.1 默认路由 (5)6.2配置流分类 (5)6.3 定义行为 (5)6.4 应用QOS策略 (6)6.5 接口配置QOS策略 (6)1 网络拓扑图图1-1 网络拓扑图2 配置要求用户1网络:172.16.1.0/24 至出口1网络:172.16.100.0/24 用户2网络:192.168.1.0/24 至出口2网络:192.168.100.0/24实现功能:用户1通过互联网出口1,用户2通过互联网出口2。

3划分VLAN并描述3.1进入系统视图<H3C>system-view //进入系统视图图3-1 系统视图3.2 创建VLAN并描述[H3C]vlan 1 //本交换机使用[H3C-vlan1]description Manager //描述为“Manager”[H3C-vlan1]quit[H3C]vlan 100 //划分vlan100[H3C-vlan100]description VLAN 100 //描述为“VLAN 100”[H3C-vlan100]quit[H3C]vlan 101 //划分vlan101[H3C-vlan101]description VLAN 101 //描述为“VLAN 101”[H3C-vlan101]quit[H3C]vlan 102 //划分vlan102[H3C-vlan102]description VLAN 102 //描述为“VLAN 102”[H3C-vlan102]quit[H3C]vlan 103 //划分vlan103[H3C-vlan103]description VLAN 103 //描述为“VLAN 103”[H3C-vlan103]quit[H3C]图3-2 划分VLAN及描述4 给VLAN设置网关4.1 VLAN1的IP地址设置把VLAN1的IP地址设置为192.168.0.254,子网掩码为255.255.255.0,用于本地使用。

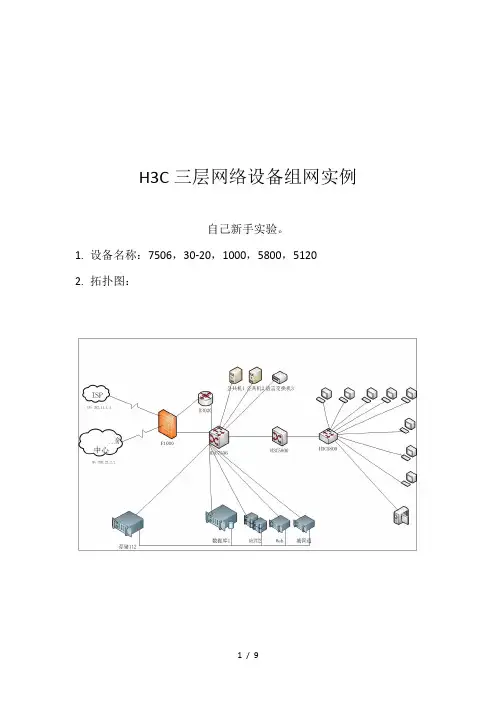

H3C三层网络设备组网实例自己新手实验。

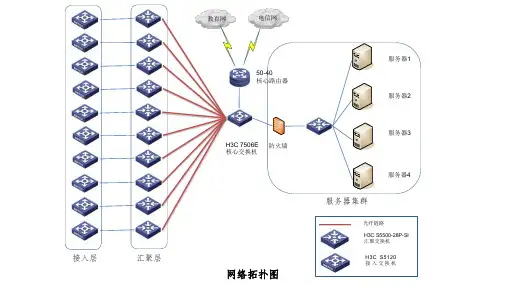

1.设备名称:7506,30-20,1000,5800,51202.拓扑图:7506设备:assword:<7506E>suPassword:User privilege level is 3, and only those commands can be used whose level is equal or less than this.Privilege note: 0-VISIT, 1-MONITOR, 2-SYSTEM, 3-MANAGE<7506E>sysSystem View: return to User View with Ctrl+Z.[7506E]dis cu#version 5.20, Release 6616P05#sysname 7506E#super password level 3 cipher Q::YST8.]1SQ=^Q`MAF4<1!!#domain default enable system#telnet server enable#switch-mode standardswitch-mode normal slot 2#vlan 1#vlan 2 to 100#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#user-group system#local-user adminpassword cipher 7-CZB#/YX]KQ=^Q`MAF4<1!!#interface NULL0#interface Vlan-interface1ip address 1.1.1.1 255.0.0.0#interface Vlan-interface50description cunchuip address 192.168.50.100 255.255.255.0 #interface Vlan-interface51description fuwuqi-1ip address 192.168.51.100 255.255.255.0 #interface Vlan-interface52description fuwuqi-2ip address 192.168.52.100 255.255.255.0 #interface Vlan-interface53description fuwuqi-3ip address 192.168.53.100 255.255.255.0 #interface Vlan-interface54description fuwuqi-4ip address 192.168.54.100 255.255.255.0 #interface Vlan-interface60description link-F1000ip address 192.168.60.2 255.255.255.0 #interface Vlan-interface61description link-3020ip address 192.168.61.2 255.255.255.0 #interface Vlan-interface100ip address 192.168.0.1 255.255.0.0#interface GigabitEthernet2/0/1port link-mode bridgedescription link-cuncu-AS112port access vlan 50#interface GigabitEthernet2/0/2port link-mode bridge#interface GigabitEthernet2/0/3port link-mode bridgedescription link5800port link-type trunkport trunk permit vlan all#interface GigabitEthernet2/0/4 port link-mode bridge#interface GigabitEthernet2/0/5 port link-mode bridge description link-F1000port access vlan 60#interface GigabitEthernet2/0/6 port link-mode bridge#interface GigabitEthernet2/0/7 port link-mode bridge description link-hujiao251 port access vlan 100#interface GigabitEthernet2/0/8 port link-mode bridge description link-hujiao252 port access vlan 100#interface GigabitEthernet2/0/9 port link-mode bridge description link-hujiao-switch port access vlan 100#interface GigabitEthernet2/0/10 port link-mode bridge#interface GigabitEthernet2/0/11 port link-mode bridge description link-fuwu-2port access vlan 52#interface GigabitEthernet2/0/12 port link-mode bridge#interface GigabitEthernet2/0/13 port link-mode bridge description link-fuwu-4port access vlan 54#interface GigabitEthernet2/0/14port link-mode bridge#interface GigabitEthernet2/0/15port link-mode bridgedescription link-fuwu-1port access vlan 51#interface GigabitEthernet2/0/16port link-mode bridge#interface GigabitEthernet2/0/17port link-mode bridgedescription link-fuwu-3port access vlan 53#interface GigabitEthernet2/0/18port link-mode bridge#interface GigabitEthernet2/0/19port link-mode bridgedescription link-Router-3020port access vlan 61#interface GigabitEthernet2/0/20port link-mode bridge#interface GigabitEthernet2/0/21port link-mode bridge#interface GigabitEthernet2/0/22port link-mode bridge#interface GigabitEthernet2/0/23port link-mode bridge#interface GigabitEthernet2/0/24port link-mode bridge#interface M-Ethernet0/0/0#ip route-static 192.168.0.0 255.255.0.0 192.168.61.1ip route-static 192.168.0.0 255.255.0.0 192.168.60.1#load xml-configuration#user-interface aux 0user-interface vty 0 4set authentication password cipher 7-CZB#/YX]KQ=^Q`MAF4<1!!user-interface vty 5 15#return[7506E]路由器30-20[30-20]dis cu#version 5.20, Release 2311, Basic#sysname 30-20#super password level 3 cipher $c$3$apM+A/lCx636wxYJ0rlpXolz4RRPAw== ##domain default enable system#telnet server enable#dar p2p signature-#port-security enable#undo ip http enable#vlan 1#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#user-group systemgroup-attribute allow-guest#local-user adminpassword cipher $c$3$ZhkT3JGOKb/CIzZtOUajo6+gUE1BHA==authorization-attribute level 3service-type telnet#interface Aux0async mode flowlink-protocol ppp#interface Cellular0/0async mode protocollink-protocol ppp#interface NULL0#interface GigabitEthernet0/0port link-mode routedescription link-1000speed 1000ip address 192.168.62.1 255.255.255.0#interface GigabitEthernet0/1port link-mode routedescription link-7506ip address 192.168.61.1 255.255.255.0#ip route-static 0.0.0.0 0.0.0.0 192.168.61.2ip route-static 0.0.0.0 0.0.0.0 192.168.62.2#load xml-configuration#user-interface con 0user-interface tty 13user-interface aux 0user-interface vty 0 4authentication-mode schemeset authentication password cipher $c$3$Ble0bHzUESE3MET33Y2jGYDh0zt3sg== #return[30-20]防火墙1000[F1000][F1000]dis cu#sysname F1000#firewall packet-filter enablefirewall packet-filter default permit#firewall statistic system enable#radius scheme systemserver-type extended#domain system#local-user adminpassword cipher 7-CZB#/YX]KQ=^Q`MAF4<1!! #interface Aux0async mode flow#interface GigabitEthernet0/0#interface GigabitEthernet0/1speed 1000description link-3020ip address 192.168.62.2 255.255.255.0#interface GigabitEthernet1/0#interface GigabitEthernet1/1description link-7506-5ip address 192.168.60.1 255.255.255.0#interface Encrypt2/0#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface GigabitEthernet0/1add interface GigabitEthernet1/1set priority 85#firewall zone untrustadd interface GigabitEthernet0/0add interface GigabitEthernet1/0set priority 5#firewall zone DMZset priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#telnet source-interface GigabitEthernet1/1#ip route-static 192.168.0.0 255.255.0.0 192.168.60.2 preference 60 ip route-static 192.168.0.0 255.255.0.0 192.168.62.1 preference 60 #user-interface con 0user-interface aux 0set authentication password cipher Q::YST8.]1SQ=^Q`MAF4<1!! user-interface vty 0 4set authentication password cipher 7-CZB#/YX]KQ=^Q`MAF4<1!! #return[F1000]。

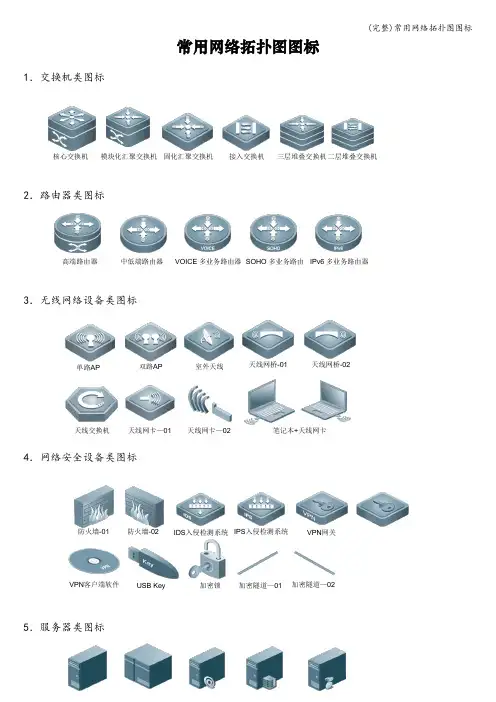

常用网络拓扑图图标1.交换机类图标

2.路由器类图标

3.无线网络设备类图标4.网络安全设备类图标5.服务器类图标接入交换机

核心交换机模块化汇聚交换机固化汇聚交换机三层堆叠交换机二层堆叠交换机

高端路由器中低端路由器VOICE多业务路由器SOHO多业务路由

器

IPv6多业务路由器单路AP双路AP室外天线天线网桥-01天线网桥-02

天线交换机天线网卡—01天线网卡—02笔记本+天线网卡

防火墙-01防火墙-02IDS入侵检测系统IPS入侵检测系统VPN网关VPN客户端软件USB Key加密锁加密隧道—01加密隧道—02

6.PC 机与笔记本类图标

7.用户/办公设备类图标

8.建筑环境类图标

通用服务器—03

SMP 服务器 TMS 服务器 LIMP 服务器 Strar View 服务器 认证客户端 服务器群-01 服务器群-02 通用服务器-01 通用服务器—02 Web 服务器 数据库服务器 视频服务器 文件服务器 打印服务器 CA 服务器 SAM 服务器 SAS 服务器 台式机 笔记本-01 笔记本—02 液晶显示器 电视机

PDA 手机

用户—男 用户-女 用户群 办公 会议 黑客—01 黑客—02 黑客—03 打印机 多功能一体机 电话 可视电话 IP 电话 商业中心 小区 企业 住宅 办公楼

9.网络/线路类图标

10.其他

制造业

酒店-01 酒店-02 教育-01 教育-02 金融 政府 医疗 公检法 邮政 证书 Modem 池 RACK 实验台 磁盘阵列 磁带库 空磁盘 钥匙 Modem 网络基地

网管/远程管理闪电曲线

台式机2 笔记本1 台式机1 笔记本1。

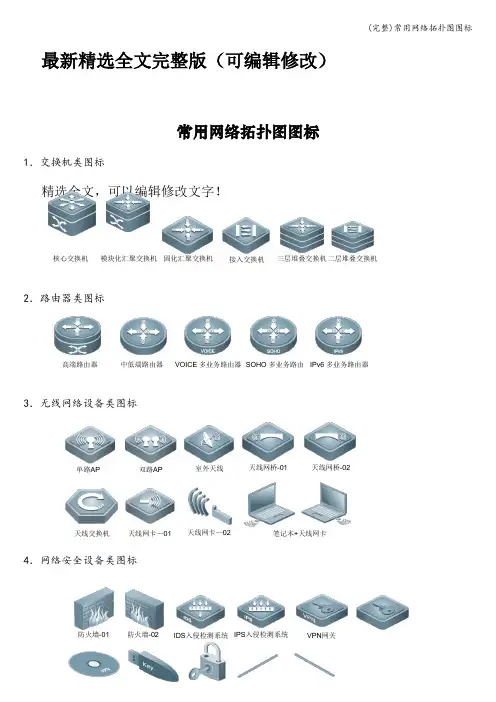

最新精选全文完整版(可编辑修改)常用网络拓扑图图标1.交换机类图标精选全文,可以编辑修改文字!2.路由器类图标3.无线网络设备类图标4.网络安全设备类图标接入交换机核心交换机模块化汇聚交换机固化汇聚交换机三层堆叠交换机二层堆叠交换机高端路由器中低端路由器VOICE多业务路由器SOHO多业务路由器IPv6多业务路由器单路AP双路AP室外天线天线网桥-01天线网桥-02天线交换机天线网卡—01天线网卡—02笔记本+天线网卡防火墙-01防火墙-02IDS入侵检测系统IPS入侵检测系统VPN网关5.服务器类图标6.PC 机与笔记本类图标7.用户/办公设备类图标VPN 客户端软件 USB Key 加密锁 加密隧道—01 加密隧道—02通用服务器—03SMP 服务器 TMS 服务器 LIMP 服务器 Strar View 服务器 认证客户端 服务器群-01 服务器群-02 通用服务器-01 通用服务器—02 Web 服务器 数据库服务器 视频服务器 文件服务器 打印服务器 CA 服务器 SAM 服务器 SAS 服务器 台式机 笔记本-01 笔记本—02 液晶显示器 电视机PDA 手机用户—男 用户-女 用户群 办公 会议 黑客—01 黑客—02 黑客—03 打印机 多功能一体机 电话 可视电话 IP 电话8.建筑环境类图标9.网络/线路类图标10.其他制造业商业中心小区企业住宅办公楼酒店-01 酒店-02 教育-01 教育-02 金融政府医疗公检法邮政总之,在这一学年中,我不仅在业务能力上,还是在教育教学上都有了一定的提高。

金无足赤,人无完人,在教学工作中难免有缺陷,例如,课堂语言平缓,语言不够生动,理论知识不够,教学经验不足,组织教学能力还有待提高。

在今后的工作中,我将更严格要求自己,努力工作,发扬优点,改正缺点 证书 Modem 池 RACK 实验台 网管/远程管理 磁盘阵列 磁带库 空磁盘 钥匙 Modem 网络基地 闪电 曲线 台式机1 笔记本 1 台式机2 笔记本1。

ARP攻击是一种常见的网络问题,对此,需要恰当配置交换设备。

以下以H3C设备为例,介绍典型的配置方法。

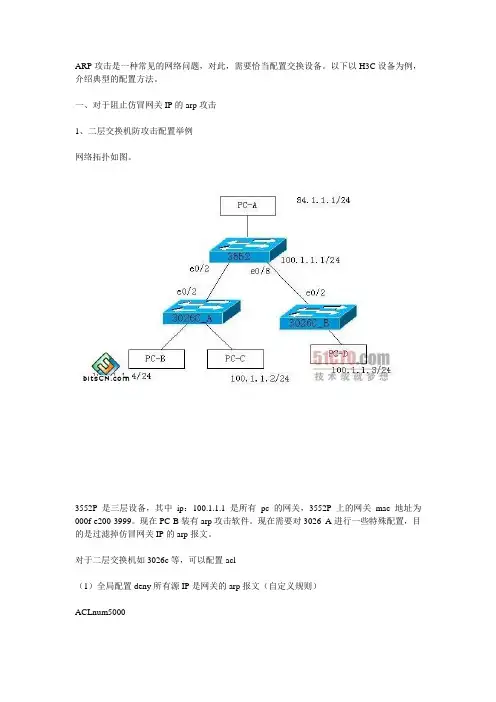

一、对于阻止仿冒网关IP的arp攻击1、二层交换机防攻击配置举例网络拓扑如图。

3552P是三层设备,其中ip:100.1.1.1是所有pc的网关,3552P上的网关mac地址为000f-e200-3999。

现在PC-B装有arp攻击软件。

现在需要对3026_A进行一些特殊配置,目的是过滤掉仿冒网关IP的arp报文。

对于二层交换机如3026c等,可以配置acl(1)全局配置deny所有源IP是网关的arp报文(自定义规则)ACLnum5000rule0deny0806ffff2464010101ffffffff40rule1permit0806ffff24000fe2003999ffffffffffff34rule0目的:把整个3026C_A端口冒充网关的ARP报文禁掉,其中蓝色部分64010101是网关ip地址的16进制表示形式:100.1.1.1=64010101。

rule1目的:把上行口的网关ARP报文允许通过,蓝色部分为网关3552的mac地址000f-e200-3999。

在S3026C-A系统视图下发acl规则:[S3026C-A]packet-filteruser-group5000这样只有3026C_A上连设备能够下发网关的ARP报文,其它pc就不能发送假冒网关的arp 响应报文。

2、三层交换机防攻击配置举例网络拓扑图如下:对于三层设备,需要配置过滤源IP是网关的arp报文的acl规则,配置如下acl规则:ACL num 5000Rule 0 deny 0806 ffff 24 64010105 ffffffff 40rule0目的:把所有3526E端口冒充网关的ARP报文禁掉,其中蓝色部分64010105是网关ip地址的16进制表示形式:100.1.1.5=64010105。

二、仿冒他人IP的arp攻击作为网关的设备有可能会出现arp错误表项,在网关设备上还需对仿冒他人IP的arp攻击报文进行过滤。

H3C三层交换机配置实例1 网络拓扑图 (1)2 配置要求 (1)3划分VLAN并描述 (2)3.1进入系统视图 (2)3.2 创建VLAN并描述 (2)4 给VLAN设置网关 (3)4.1 VLAN1的IP地址设置 (3)4.2 VLAN100的网关设置 (3)4.3 VLAN101的网关设置 (3)4.4 VLAN102的网关设置 (3)4.5 VLAN103的网关设置 (4)5 给VLAN指定端口,设置端口类型 (4)5.1 VLAN100指定端口 (4)5.2 VLAN102指定端口 (4)5.3 VLAN1/101/103指定端口 (5)6 配置路由协议 (6)6.1 默认路由 (6)6.2配置流分类 (6)6.3 定义行为 (6)6.4 应用QOS策略 (6)6.5 接口配置QOS策略 (7)1 网络拓扑图图1-1 网络拓扑图2 配置要求用户1网络:172.16.1.0/24 至出口1网络:172.16.100.0/24 用户2网络:192.168.1.0/24 至出口2网络:192.168.100.0/24实现功能:用户1通过互联网出口1,用户2通过互联网出口2。

3划分VLAN并描述3.1进入系统视图<H3C>system-view //进入系统视图图3-1 系统视图3.2 创建VLAN并描述[H3C]vlan 1 //本交换机使用[H3C-vlan1]description Manager //描述为“Manager”[H3C-vlan1]quit[H3C]vlan 100 //划分vlan100[H3C-vlan100]description VLAN 100 //描述为“VLAN 100”[H3C-vlan100]quit[H3C]vlan 101 //划分vlan101[H3C-vlan101]description VLAN 101 //描述为“VLAN 101”[H3C-vlan101]quit[H3C]vlan 102 //划分vlan102[H3C-vlan102]description VLAN 102 //描述为“VLAN 102”[H3C-vlan102]quit[H3C]vlan 103 //划分vlan103[H3C-vlan103]description VLAN 103 //描述为“VLAN 103”[H3C-vlan103]quit[H3C]图3-2 划分VLAN及描述4 给VLAN设置网关4.1 VLAN1的IP地址设置把VLAN1的IP地址设置为192.168.0.254,子网掩码为255.255.255.0,用于本地使用。