配置AAA命令

- 格式:docx

- 大小:172.34 KB

- 文档页数:24

AAA(认证、授权、计费)配置步骤:1.创建域:domain +name2.配置认证方案:authentication +?(可以同时配置radius-scheme(或TACACS+)和local认证方案,但是如果是local或none为第一方案,则不能采用其他认证方案)3.配置授权方案:authorization+?(后面参数与认证一样)4.配置计费方案:accounting+?(后面参数与上面一直)Accounting optional 计费可选Domain default enable +name 配置默认域(系统默认为system)Radius配置配置radius方案:radius scheme +name配置主备认证服务器和计费服务器:Primary authentication / accounting +ipSecondary authentication / accounting +ip配置nas-ipNas-ip +ip或radius nas-ip +ip在不配置时,系统以发送报文的出接口地址为nas-ip,在存在多个出接口的请款下建议配置nas-ip。

配置认证计费密钥Key authentication | accounting +密码配置用户名格式(默认带域名的)User-name-format(with-domain | without-domain)配置服务器类型(默认为standard)Server-type standard|extended 标准的即不带私有属性NAS可以理解为向服务器发起认证的设备,如百度移信的胖ap里的配置,nas-ip就配置成ap的管理地址记得修改默认域。

ACS访问原理ACS主要是应用于运行Cisco IOS软件的思科网络设备,当然,ACS也全部或部分地适用于不运行Cisco IOS软件的各种其他思科网络设备。

这其中包括:•Cisco Catalyst交换机(运行Cisco Catalyst操作系统[CatOS])•Cisco PIX防火墙(还有ASA/FWSM )•Cisco VPN 3000系列集中器不运行Cisco IOS软件的思科设备(如运行CatOS的Cisco Catalyst交换机、运行Cisco PIX操作系统的Cisco PIX防火墙或Cisco VPN 3000集中器)可能也支持启用特权、TACACS+(验证、授权和记帐[AAA])命令授权或以上两者。

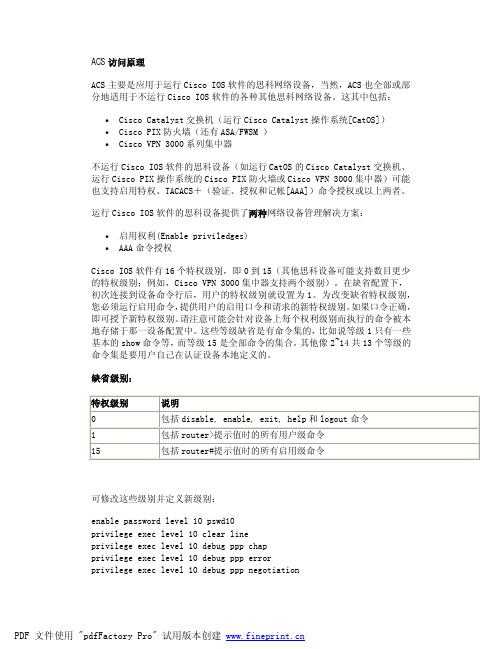

运行Cisco IOS软件的思科设备提供了两种网络设备管理解决方案:•启用权利(Enable priviledges)•AAA命令授权Cisco IOS软件有16个特权级别,即0到15(其他思科设备可能支持数目更少的特权级别;例如,Cisco VPN 3000集中器支持两个级别)。

在缺省配置下,初次连接到设备命令行后,用户的特权级别就设置为1。

为改变缺省特权级别,您必须运行启用命令,提供用户的启用口令和请求的新特权级别。

如果口令正确,即可授予新特权级别。

请注意可能会针对设备上每个权利级别而执行的命令被本地存储于那一设备配置中。

这些等级缺省是有命令集的,比如说等级1只有一些基本的show命令等,而等级15是全部命令的集合。

其他像2~14共13个等级的命令集是要用户自己在认证设备本地定义的。

缺省级别:特权级别说明0 包括disable, enable, exit, help和logout命令1 包括router>提示值时的所有用户级命令15 包括router#提示值时的所有启用级命令可修改这些级别并定义新级别:enable password level 10 pswd10privilege exec level 10 clear lineprivilege exec level 10 debug ppp chapprivilege exec level 10 debug ppp errorprivilege exec level 10 debug ppp negotiation每个设备上都有静态本地口令与特权级别相关联,这样有一个重要的内在缺陷:每个用户的启用口令必须在用户需访问的每个设备上进行配置。

华为交换机aaa配置命令是什么华为交换机aaa配置命令是什么交换机具有性能价格比高、高度灵活、相对简单、易于实现等特点。

所以,以太网技术已成为当今最重要的一种局域网组网技术,网络交换机也就成为了最普及的交换机。

下面是店铺给大家整理的一些有关华为交换机aaa配置命令,希望对大家有帮助!华为交换机aaa配置命令[Huawei]aaa[Huawei-aaa]authentication-scheme ren_zheng 配置AAA认证方案名为ren_zheng[Huawei-aaa-authen-aaa]authentication-mode radius local 配置AAA认证模式为先Radius,如无响应则本地认证[Huawei-aaa-authen-aaa]quit[Huawei-aaa]accounting-scheme ji_fei 配置AAA计费方案名为ji_fei[Huawei-aaa-accounting-ji_fei]accounting-mode radius 配置AAA计费模式为Radius服务器计费[Huawei-aaa-accounting-ji_fei]accounting start-fail offline 配置当开始计费失败时,将用户离线[Huawei-aaa-accounting-ji_fei]quit二、配置Radius模板[Huawei]radius-server template huawei_use 配置Raduis模板名为huawei_use[Huawei-radius-huawei_use]radius-server authentication 192.168.1.254 1812 主radius认证服务地址和端口[Huawei-radius-huawei_use]radius-server authentication 192.168.1.253 1812 secondary 备用认证服务器[Huawei-radius-huawei_use]radius-server accounting 192.168.1.253 1812 主radius计费服务地址和端口[Huawei-radius-huawei_use]radius-server accounting 192.168.1.253 1813 secondary 备用计费服务器[Huawei-radius-huawei_use]radius-server shared-key cipher hello 配置设备与Radius通信的共享秘钥为hello[Huawei-radius-huawei_use]radius-server retransmit 2 timeout 5 配置设备向Radius服务器发送请求报文的超时重传次数为2s,间隔为5s[Huawei-radius-huawei_use]quit三、在AAA用户域绑定要使用的AAA认证和Radius模板[Huawei]aaa[Huawei-aaa]domain huawei 配置AAA域,名称huawei[Huawei-aaa-domain-huawei]authentication-schemeren_zheng 在域中绑定AAA认证方案[Huawei-aaa-domain-huawei]accounting-scheme ji_fei 在域中绑定AAA计费方案[Huawei-aaa-domain-huawei]radius-server huawei_use 在域中绑定Radius模板[Huawei-aaa-domain-huawei]quit检查命令:[Huawei]display radius-server configuration template huawei_use------------------------------------------------------------------------------Server-template-name : huawei_useProtocol-version : standardTraffic-unit : BShared-secret-key : aaYOZ$V^P35NZPO3JBXBHA!!Timeout-interval(in second) : 5Primary-authentication-server : 192.168.1.254 :1812 :-LoopBack:NULL Source-IP:0.0.0.0Primary-accounting-server : 192.168.1.254 :1813 :-LoopBack:NULL Source-IP:0.0.0.0Secondary-authentication-server : 192.168.1.253 :1812 :-LoopBack:NULL Source-IP:0.0.0.0Secondary-accounting-server : 192.168.1.253 :1813 :-LoopBack:NULL Source-IP:0.0.0.0Retransmission : 2Domain-included : YESNAS-IP-Address : 0.0.0.0Calling-station-id MAC-format : xxxx-xxxx-xxxx------------------------------------------------------------------------------[Huawei][Huawei]display domain name huaweiDomain-name : huaweiDomain-state : ActiveAuthentication-scheme-name : ren_zhengAccounting-scheme-name : ji_feiAuthorization-scheme-name : -Service-scheme-name : -RADIUS-server-template : huawei_useHWTACACS-server-template : -[Huawei]session 2 AAA+HWTACACS进行认证、授权、计费(默认所有使用TCP端口49)拓扑不变HWTACACS(Huawei Terminal Access Controller Access Control System)协议是华为对TACACS进行了扩展的协议HWTACACS是在TACACS(RFC1492)基础上进行了功能增强的一种安全协议。

ACS配置的几个要点:1、在接口配置拦目中选择相应的项目,否则不会在其他拦目中显示出来2、在设备端的示例ACS认证(authentication):路由器方式和PIX不同Step1>在设备端定义tacacs+服务器地址以及keytacacs-server host 202.101.110.110tacacs-server directed-requesttacacs-server key testStep2>在ACS端定义设备的IP地址Step3>在ACS上面建立用户名和用户组Step4>在设备端配置AAA认证aaa new-modelaaa authentication login default group tacacs+ localaaa authentication enable default group tacacs+ enableline vty 0 4login authentication default授权、记帐:aaa new-modelaaa authorization commands 1 default group tacacs+ local aaa authorization commands 15 default group tacacs+ local line vty 0 4authorization commands 1 defaultauthorization commands 15 defaultaaa accounting exec default start-stop group tacacs+lin vty 0 4accounting exec default如果要记录用户所用的命令,设备端配置为:aaa new-modelaaa accounting commands 0 default start-stop group tacacs+ aaa accounting commands 1 default start-stop group tacacs+ aaa accounting commands 15 default start-stop group tacacs+ line vty 0 4accounting commands 0 defaultaccounting commands 1 defaultaccounting commands 15 default一、AAA服务器配置:PIX/ASA方式Chicago(config)# username admin password ciscoChicago(config)# aaa-server mygroup protocol radiusChicago(config-aaa-server)# max-failed-attempts 4Chicago(config-aaa-server)# reactivation-mode depletion deadtime 5Chicago(config-aaa-server)# exitChicago(config)# aaa-server mygroup host 172.18.124.11Chicago(config-aaa-server)# retry-interval 3Chicago(config-aaa-server)# timeout 30Chicago(config-aaa-server)# key cisco123Chicago(config-aaa-server)# exitshow running-config aaa-server (显示配置的命令)show aaa-server(显示包括本地数据库在内的AAA服务器详细情况)clear aaa-server statistics [tag [host hostname]]clear aaa-server statistics protocol server-protocolclear configure aaa-server [server-tag]二、配置管理会话的认证:Chicago(config)# aaa authentication telnet console mygroup LOCALChicago(config)# aaa authentication ssh console mygroupChicago(config)# aaa authentication serial console mygroup(物理CONSOLE口)aaa authentication http console mygroupIf this command is not configured, Cisco ASDM users can gain access to the A SA by entering only the enable password, and no username, at the authentica tion prompt三、配置访问AAA:access-list 150 extended permit ip any anyaccess-list 150 extended deny ip host 172.18.124.20 anyaaa authentication match 150 inside mygrouptimeout uauth hh:mm:ss [absolute | inactivity]It is recommended to configure the absolute timeout command value for at le ast 2 minutes. Never configure the timeout uauth duration to 0auth-prompt [prompt | accept | reject] prompt textaccess-list 100 extended permit ip 10.10.10.0 255.255.255.0 192.168.1.0 255. 255.255.0aaa authorization match 100 inside mygroupaaa authorization command {LOCAL | tacacs_server_tag [LOCAL]}access-group 100 in interface inside per-user-overrideChicago(config)# aaa accounting match 100 inside mygroupChicago(config)# aaa accounting command privilege 15 mygroup 对特权级别15的用户记帐Deploying Cut-Through Proxy Authenticationaccess-list 100 extended permit ip any anyaaa authentication match 100 inside LOCAL实验配置示例:pix525(config)# sh runPIX Version 7.2(1)!hostname pix525domain-name enable password 2KFQnbNIdI.2KYOU encryptednamesname 192.168.10.2 insidehostname 172.16.16.2 bastionhost!interface Ethernet0nameif insidesecurity-level 100ip address 192.168.10.1 255.255.255.0!interface Ethernet1nameif outsidesecurity-level 0ip address 192.1.1.1 255.255.255.0!interface Ethernet2nameif dmzsecurity-level 50ip address 172.16.16.1 255.255.255.0!passwd 5ya5JKHLgY0ZD3KU encrypted TELNET密码access-list 101 extended permit icmp any anyaccess-list 101 extended permit tcp any anyaccess-list aaaacl2 extended permit ip 192.168.10.0 255.255.255.0 any access-list dmzin extended permit ip any host bastionhostglobal (outside) 1 interfaceglobal (dmz) 1 172.16.16.10-172.16.16.20 netmask 255.255.255.0nat (inside) 1 192.168.10.0 255.255.255.0nat (inside) 1 192.168.20.0 255.255.255.0nat (dmz) 1 172.16.16.0 255.255.255.0access-group 101 in interface outsideaccess-group 101 in interface insideaccess-group 101 in interface dmzroute outside 0.0.0.0 0.0.0.0 192.1.1.2 1route inside 192.168.20.0 255.255.255.0 insidehost 1aaa-server配置完成两项:指定协议和AAA服务器地址、KEYaaa-server deng protocol radiusreactivation-mode timedmax-failed-attempts 4aaa-server deng host 192.168.20.206timeout 300key deng本地数据库username dengzhaopeng password nuvFZK3pqSfYnWqN encryptedusername dengyusu password 6SGxhdEZqnTFVjew encryptedaaa authentication telnet console LOCAL 用本地数据库对管理会话做认证aaa authentication match aaaacl2 inside deng 用AAA服务器对指定的网段访问做认证aaa authentication match dmzin inside deng 用AAA服务器对堡垒主机的访问做认证telnet insidehost 255.255.255.255 insidetelnet timeout 5ssh scopy enable 允许SSH访问类似FTP功能,但是进行加密文件传输ssh 192.1.1.2 255.255.255.255 outsidessh insidehost 255.255.255.255 insidessh timeout 5ssh version 2先产生密钥对(SHOW RUN中不显示?),调用域名console timeout 0pix525(config)# sh aaa-sServer Group: dengServer Protocol: radiusServer Address: 192.168.10.206Server port: 1645(authentication), 1646(accounting)Server status: ACTIVE, Last transaction at 13:45:25 UTC Sun Dec 16 2007 Number of pending requests 0Average round trip time 117msNumber of authentication requests 4Number of authorization requests 0Number of accounting requests 0Number of retransmissions 0Number of accepts 1Number of rejects 3Number of challenges 0Number of malformed responses 0Number of bad authenticators 0Number of timeouts 0Number of unrecognized responses 0pix525(config)# sh uauCurrent Most SeenAuthenticated Users 1 1Authen In Progress 0 1user 'dengyusu' at insidehost, authenticated (idle for 0:00:07)absolute timeout: 0:05:00inactivity timeout: 0:00:00pix525(config)# clear uaupix525(config)# sh uauCurrent Most SeenAuthenticated Users 0 1Authen In Progress 0 1重点:最小化配置ACS4.1上此例的配置:1、只需要指定NAS,不需要指定ACS-SERVER。

01-A A A命令目?录1AAA配置命令1.1AAA配置命令authorizationdefaultauthorizationloginauthorization-attributeauthorization-attributeuser-profilebind-attributecutconnectiondisplayconnectiondisplaydomaindisplaylocal-userdisplayuser-groupdomaindomaindefaultenableexpiration-dategroupidle-cutenablelocal-userlocal-userpassword-display-modenas-idbindvlanpasswordself-service-urlenableservice-typestateuser-group2RADIUS配置命令2.1RADIUS配置命令2.1.4attribute25carnas-ip(RADIUSschemeview)primaryaccounting(RADIUSschemeview)primaryauthentication(RADIUSschemeview)radiusclientradiusnas-ipradiusschemeradiustrapresetradiusstatisticsresetstop-accounting-bufferretryretryrealtime-accountingretrystop-accounting(RADIUSschemeview)secondaryaccounting(RADIUSschemeview)secondaryauthentication(RADIUSschemeview) security-policy-serverserver-typestatestop-accounting-bufferenable(RADIUSschemeview) timerquiet(RADIUSschemeview)timerrealtime-accounting(RADIUSschemeview) timerresponse-timeout(RADIUSschemeview)user-name-format(RADIUSschemeview)1AAA配置命令1.1?AAA配置命令【命令】aaanas-idprofile profile-nameundoaaanas-idprofile profile-name【视图】系统视图【缺省级别】2:系统级【参数】profile-name:保存NAS-ID与VLAN绑定关系的Profile名称,为1~16个字符的字符串,不区分大小写。

配置AAA命令身份认证相关命令aaa authenticationaaa authentication要使用AAA进行用户认证,请执行全局配置命令aaa authentication配置用户认证的方法列表。

该命令的no 形式删除用户认证的方法列表。

aaa authentication {dot1x | enable | ppp | login} {default | list-name}method1 [method2...]no aaa authentication {dot1x | enable | ppp | login} {default |list-name}【参数说明】default :使用该参数,则后面定义身份方法列表作为用户认证的默认方法。

list-name :定义一个登录身份认证的方法列表,可以是任何字符串。

dot1x :Dot1x用户enable:Enable用户ppp :PPP用户login :Login用户method :必须为表1所列关键字之一,一个方法列表最多有4个方法。

表1 AAA用户身份认证方法【缺省情况】如果没有配置默认的default方法列表,等同于配置方法aaa authentication {dot1x | enable | ppp | login} default groupradius【命令模式】全局配置模式。

【使用指南】如果设备启用AAA安全服务,用户就必须使用AAA进行认证协商。

您必须使用aaa authentication配置默认的或可选的方法列表用于用户认证。

只有前面的方法没有反应,才能使用后面的方法进行身份认证。

【举例】下面的示例定义一个名为RDS_D1X的AAA身份认证方法列表。

该认证方法列表先使用RADIUS安全服务器进行身份认证,如果RADIUS安全服务器没有反应,则使用本地用户数据库进行身份认证。

Ruijie(config)#aaa authentication dot1x rds_d1x groupradius local【相关命令】授权相关命令RGNOS目前支持对网络协议进行授权,包括以下相关命令:aaa authorization networkaaa authorization network要使用AAA对访问网络用户的服务请求(包括PPP、SLIP等协议)进行授权,执行全局配置命令aaa authorization network。

H3C交换机AAA配置一、RADIUS相关配置【必要命令】系统视图[H3C] dot1x注:启用dot1x认证[H3C] dot1x authentication-method eap注:设置dot1x认证方式为EAP[H3C] MAC-authentication注:启用MAC认证[H3C] radius scheme skylark注:新建RADIUS方案[H3C-radius-skylark] primary authentication 10.18.10.223 1812注:设置RADIUS认证服务器地址,默认端口1812[H3C-radius-skylark] primary accounting 10.18.10.223 1813 注:设置RADIUS审计服务器地址,默认端口1812[H3C-radius-skylark] key authentication skylark注:设置交换机与RADIUS认证服务器的通信密码[H3C-radius-skylark] key accounting skylark注:设置交换机与RADIUS审计服务器的通信密码[H3C-radius-skylark] user-name-format without-domain注:交换机发送给RADIUS服务器的用户名验证不带ISP域名[H3C-radius-skylark] nas-ip 10.18.10.254注:当交换机有多个IP时,指定与RADIUS服务器通讯所使用的IP地址[H3C] domain /doc/b65985264.html, 注:在交换机新建ISP域[/doc/b65985264.html,] scheme radius-scheme skylark local注:给ISP域指定验证的RADIUS方案[/doc/b65985264.html,] vlan-assignment-mode string注:设置RADIUS服务器发送的vlan数为字符串型[H3C] domain default enable /doc/b65985264.html,注:设置新建的ISP域为默认域,默认接入终端都通过RADIUS 服务器进行认证[H3C] MAC-authentication domain /doc/b65985264.html,注:指定MAC地址认证的ISP域[H3C] undo dot1x handshake enable注:关闭dot1x的认证握手,防止已认证端口失败端口视图-dot1x认证[H3C] interface Ethernet1/0/10注:进入端口视图(配置所有接入端口)[H3C-Ethernet1/0/10] port link-type access注:设置端口模式为access[H3C-Ethernet1/0/10] dot1x注:在端口上启用dot1x认证[H3C-Ethernet1/0/10] dot1x port-control auto注:自动识别端口的授权情况[H3C-Ethernet1/0/10] dot1x port-method portbased注:设置端口基于端口认证,当第一个用户认证成功后,其他用户无须认证;若该用户下线后,其他用户也会被拒绝访问[H3C-Ethernet1/0/10] dot1x guest-vlan 3注:设置guestvlan,只有该端口为基于端口认证时支持,基于端口认证时不支持端口视图-MAC认证[H3C] interface Ethernet1/0/11注:进入端口视图(配置所有接入端口)[H3C-Ethernet1/0/11] port link-type access注:设置端口模式为access[H3C-Ethernet1/0/11] MAC-authentication注:在端口上启用MAC认证[H3C-Ethernet1/0/11] MAC-authentication guest-vlan 3注:设置guestvlan,guestvlan只支持一个MAC认证用户接入【可选命令】dot1x认证[H3C] dot1x retry 2注:交换机向RADIUS服务器发送报文的重传次数[H3C] dot1x timer tx-period 2注:交换机向dot1x端口定期多长时间重发报文[H3C] dot1x timer supp-timeout 10注:交换机向客户端发送报文,客户端未回应,多长时间后重发[H3C] dot1x timer server-timeout 100注:交换机向RADIUS服务器发送报文,服务器未回应,多长时间后重发[H3C] dot1x timer reauth-period 7200注:设置重认证间隔检测时间[H3C-Ethernet1/0/10] dot1x re-authenticate注:开启端口重认证功能MAC认证[H3C] mac-authentication timer server-timeout 100注:设置MAC认证交换机等待RADIUS服务器的超时时间二、其他配置【必要命令】SNMP设置作用:收集交换机信息,进行交换机管理[H3C] snmp-agent community write skylark注:设置community密码,用于管理交换机,接收交换机相关信息[H3C] snmp-agent sys-info version all注:设置SNMP支持版本DHCP中继代理(在网关交换机上配置)作用:根据指定IP查找DHCP服务器位置(方法一)[H3C] dhcp-server 0 ip 10.18.10.223注:新建DHCP组,设置DHCP服务器地址[H3C] interface vlan 2注:进入vlan接口[H3C-interface-vlan2] dhcp-server 0注:配置DHCP中继代理,指向DHCP组(方法二)[H3C] dhcp enable注:开启DHCP功能[H3C] dhcp relay server-group 0 ip 10.18.10.223注:新建DHCP组,设置DHCP服务器地址[H3C] interface vlan 2注:进入vlan接口[H3C-interface-vlan2] dhcp select relay注:设置接口为中继模式[H3C-interface-vlan2] dhcp relay server-select 0注:配置DHCP中继代理,指向DHCP组【可选命令】DHCP SNOOPING作用:保证DHCP服务器合法性,并记录客户端IP和MAC对应关系[H3C] dhcp-snooping注:开启DHCP-SNOOPING安全特性[H3C] interface G1/0/1(某些支持vlan接口)注:进入端口模式(配置级联端口和连接DHCP服务器的端口为信任端口)[H3C-interface-GigabyteEthernet1/0/1] dhcp-snooping trust 注:设置该端口为信任端口,默认其它未设置端口则为不信任端口,丢弃不信任的DHCP报文IP SOURCE GUARD(配合DHCP-SNOOPING使用)作用:在接口上绑定DHCP-SNOOPING表项IP及MAC信息[H3C] interface E1/0/10(某些支持vlan接口)注:进入接口[H3C-interface-Ethernet1/0/10] ip check source ip-address mac-address注:动态绑定DHCP-SNOOPING表项,过滤掉其它非DHCP分配的终端数据相关命令display dhcp-snoopingdisplay ip check source注意:S3100SI不支持IP SOURCE GUARD绑定。

53配置AAA命令53.1认证相关命令53.1.1aaa authentication dot1x要使用AAA进行802.1X用户认证,请执行全局配置命令aaa authentication dot1x配置802.1X用户认证的方法列表。

该命令的no 形式删除802.1X用户认证的方法列表。

aaa authentication dot1x {default | list-name} method1 [method2...]no aaa authentication dot1x {default | list-name}无全局配置模式。

如果设备启用AAA 802.1X安全服务,用户就必须使用AAA进行802.1X用户认证协商。

您必须使用aaa authentication dot1x命令配置默认的或可选的方法列表用于802.1X用户认证。

只有前面的方法没有响应,才能使用后面的方法进行认证。

下面的示例定义一个名为rds_d1x的AAA 802.1X用户认证方法列表。

该认证方法列表先使用RADIUS安全服务器进行认证,如果在一定时限内没有收到RADIUS安全服务器的应答,则使用本地用户数据库进行认证。

Ruijie(config)# aaa authentication dot1x rds_d1x group radius local无53.1.2aaa authentication enable要使用AAA进行Enable认证,请执行全局配置命令aaa authentication enable配置Enable认证的方法列表。

该命令的no 形式删除认证的方法列表。

aaa authentication enable default method1 [method2...]no aaa authentication enable default无全局配置模式。

如果设备启用AAA Enable认证服务,用户就必须使用AAA进行Enable认证协商。

您必须使用aaa authentication enable命令配置默认的方法列表用于Enable认证。

只有前面的方法没有响应,才能使用后面的方法进行身份认证。

Enable认证方法列表配置以后,Enable认证功能自动生效。

下面的示例定义AAA Enable身份认证方法列表。

该认证方法列表先使用RADIUS安全服务器进行身份认证,如果在一定时限内没有收到RADIUS安全服务器的应答,则使用本地用户数据库进行身份认证。

Ruijie(config)#aaa authentication enable default group radius local无53.1.3aaa authentication login要使用AAA进行Login(登录)认证,请执行全局配置命令aaa authentication login配置Login认证的方法列表。

该命令的no 形式删除认证的方法列表。

aaa authentication login {default | list-name} method1 [method2...]no aaa authentication login {default | list-name}无全局配置模式。

如果设备启用AAA登录认证安全服务,用户就必须使用AAA进行Login认证协商。

您必须使用aaa authentication login命令配置默认的或可选的方法列表用于Login认证。

只有前面的方法没有响应,才能使用后面的方法进行身份认证。

设置了Login认证方法后,必须将其应用在需要进行Login认证的终端线路上,否则将不生效。

下面的示例定义一个名为list-1的AAA Login认证方法列表。

该认证方法列表先使用RADIUS安全服务器进行认证,如果在一定时限内没有收到RADIUS安全服务器的应答,则使用本地用户数据库进行认证。

Ruijie(config)# aaa authentication login list-1 group radius local无53.1.4aaa authentication ppp要使用AAA进行PPP用户认证,请执行全局配置命令aaa authentication ppp配置PPP用户认证的方法列表。

该命令的no 形式删除认证的方法列表。

aaa authentication ppp {default | list-name} method1 [method2...]no aaa authentication ppp {default | list-name}无全局配置模式。

如果设备启用AAA PPP安全服务,用户就必须使用AAA进行PPP用户认证协商。

您必须使用aaa authentication ppp命令配置默认的或可选的方法列表用于PPP用户认证。

只有前面的方法没有响应,才能使用后面的方法进行认证。

下面的示例定义一个名为rds_ppp的AAA PPP认证方法列表。

该认证方法列表先使用RADIUS安全服务器进行认证,如果在一定时限内没有收到RADIUS安全服务器的应答,,则使用本地用户数据库进行认证。

Ruijie(config)# aaa authentication ppp rds_ppp group radius local无53.1.5login authentication要在指定的终端线路上应用Login(登录)认证功能,请在线路配置模式下执行login authentication命令应用Login认证的方法列表。

该命令的no 形式删除认证的方法列表在该线路上的应用。

login authentication {default | list-name}no login authentication无线路配置模式。

默认的Login认证方法列表一旦配置,将自动应用到所有终端上。

在线路上应用非默认Login认证方法列表,将取代默认的方法列表。

如果试图应用未定义的方法列表,则会给出一个警告提示信息,该线路上的Login认证将不会生效,直至定义了该Login认证方法列表才会生效。

下面的示例定义一个名为list-1的AAA Login认证方法列表。

该认证方法列表使用本地用户数据库进行认证。

然后将该方法应用在VTY 0 - 4上。

Ruijie(config)# aaa authentication login list-1 localRuijie(config)# line vty 0 4Ruijie(config-line)# login authentication list-1无53.2授权相关命令53.2.1aaa authorization commands对于已登录到NAS的CLI界面上的用户,要使用要AAA命令授权功能对用户执行的命令进行授权,允许或禁止某个用户执行具体的命令。

请执行全局配置命令aaa authorization commands。

该命令的no形式关闭AAA命令授权功能。

aaa authorization commands level {default | list-name} method1 [method2...]no aaa authorization commands level {default | list-name}关闭AAA命令授权功能。

全局配置模式。

RGOS 支持对用户可执行的命令进行授权,当用户输入并试图执行某条命令时,AAA 将该命令发送到安全服务器上,如果安全服务器允许执行该命令,则该命令被执行,否则该命令不执行,并会给出执行命令被拒绝的提示。

配置命令授权的时候需要指定命令的级别,这个级别是命令的默认级别(例如,某命令对于14级以上用户可见,则该命令的默认级别就是14级的)。

配置了命令授权方法后,必须将其应用在需要进行命令授权的终端线路上,否则将不生效。

下面的示例使用TACACS+服务器对15级命令进行授权:Ruijie(config)# aaa authorization commands 15 default group tacacs+无53.2.2aaa authorization config-commands要使用AAA 对配置模式(包括全局配置模式及其子模式)下的命令进行授权,执行全局配置命令aaa authorization config-commands 。

该命令的no 形式关闭AAA 对配置模式下的命令的授权功能。

aaa authorization config-commands no aaa authorization config-commands默认不对配置模式下命令的进行授权。

全局配置模式。

如果只对非配置模式(如特权模式)下的命令进行授权,可以使用该命令的no 模式关闭配置模式的授权功能,则配置模式及其子模式下的命令不需要进行命令授权就可以执行。

下面的示例打开对配置模式下命令的授权功能:Ruijie(config)# aaa authorization config-commands无53.2.3 aaa authorization console要使用AAA 对通过控制台登录的用户,所执行的命令进行授权,执行全局配置命令aaa authorization console 。

该命令的no 形式关闭AAA 对对通过控制台登录的用户所执行命令的授权功能。

aaa authorization console noaaaauthorizationconsole默认不对控制台用户执行的命令进行授权。

全局配置模式。

RGOS 支持区分通过控制台登录和其他终端登录的用户,可以设置控制台登录的用户,是否需要进行命令授权。

如果关闭了控制台的命令授权功能,则已经应用到控制台线路的命令授权方法列表将不生效。

下面的示例配置控制台登录用户的命令授权功能:Ruijie(config)# aaa authorization console无53.2.4 aaa authorization exec要使用AAA 对登录到NAS 的CLI 界面的用户进行Exec 授权,赋予其权限级别,执行全局配置命令aaa authorization exec 。

该命令的no 形式关闭AAA Exec 的授权功能。

aaa authorization exec {default | list-name } method1 [method2...] no aaa authorization exec {default | list-name }关闭AAA Exec 授权功能。

全局配置模式。

RGOS支持对登录到NAS 的CLI 界面的用户进行授权,赋予其CLI 权限级别(0~15级)。