思科ACS网络设备安全管理方案

- 格式:doc

- 大小:149.00 KB

- 文档页数:9

1、ACS配置ACS的配置难点在部署的时候的配置,部署完毕之后使用起来就比较容易了,只要创建好用户,定义好密码,然后放在对应的组里就可以了,具体操作步骤如下:按照如图1-1所示的方法打开用户添加界面图 1-1用户添加界面打开后如图1-2所示,里面的内容比较复杂,对我们来说最重要的部分是用户名、密码以及用户组,添加用户界面中的项目作用如图1—3:图中标“1”的部分:用户名字段,登录的时候这个就是Username图中标“2”的部分:用户组,之前我们说过ACS的策略权限等的定义都是基于用户组进行的,而细化到对用户的权限控制,就是把用户放入对应的组里图中标“3”的部分:登录密码,登录的时候这个就是password图中标“4”的部分:勾选这个之后用户第一次登录的时候登录的网络设备会提示要修改新的密码(思科的设备经测试有效)图中标“5"的部分:使能密码,也就是我们常说的enable密码,这个密码如果需要使用则需要在设备上开启enable使用AAA服务器做认证(暂未测试)图 1-2图 1-3配置完毕后点击Submit按钮,就可以直接使用这个账号登录所有以这台服务器作为AAA认证服务器并开启了vty线程AAA认证的网络设备了,使用Tacacs+服务的设备还可以根据用户组中定义的授权信息对登录上来的用户做授权。

2、网络设备的配置不同的网络设备配置命令是不一样的,具体的配置需要参考相关设备的配置手册,由于ACS本来就是Cisco的东西,所以Cisco的设备相对来说兼容性是最好的。

2。

1、Cisco设备的配置//AAA服务配置aaa new—model //定义新的AAA实例aaa authentication login MAGIgroup tacacs+ local—case //命名一个名为MAGI的登录认证规则,且如果tacacs+服务不可达,则自动使用本地数据库信息认证aaa authorization exec MAGI grouptacacs+ local //命名一个名为MAGI的特权授权规则,且如果Tacacs+服务不可达,则自动使用本地数据库信息授权tacacs-server host 192。

思科路由器安全配置规范1. 前言路由器是网络安全的重要组成部分。

随着技术的不断进步,路由器的功能越来越多,但同时也给网络安全带来了更多的威胁。

为了保证网络的安全性,我们需要对路由器进行安全配置。

本文将介绍如何对思科路由器进行安全配置。

2. 密码设置2.1 登录密码登录密码是路由器安全性的第一道防线。

默认的密码较为简单,容易被入侵者破解。

建议初始化路由器时立即修改密码,并定期更改以提高安全性。

密码应该具有一定的复杂性,包含字母、数字和特殊符号,长度不少于8位。

2.2 特权密码特权密码用于进入特权模式,对路由器进行更改。

特权密码的复杂性等级应该和登录密码相同,长度不少于8位。

2.3 SNMP密码SNMP(简单网络管理协议)是一种用于管理网络设备的协议。

如果SNMP未加密传输,则其他人有可能获取到SNMP密码。

因此,建议将SNMP密码加密,并定期更改。

3. 端口安全路由器提供了很多端口,每个端口都具有一定的安全风险。

因此,对端口进行安全配置至关重要。

3.1 关闭不必要的端口有些端口由于功能不需要或者安全风险较大,建议关闭。

比如,路由器的Telnet端口,建议关闭,使用SSH代替。

3.2 使用ACL过滤ACL(访问控制列表)是一种机制,用于限制流入路由器的数据。

路由器的ACL功能非常强大,可以使用多种方式限制数据流,以保护网络安全。

4. 协议安全4.1 SSH代替TelnetSSH是一个安全的协议,可以取代不安全的Telnet。

使用SSH代替Telnet可以保护路由器的安全。

4.2 HTTPS代替HTTPHTTPS(超文本传输安全协议)是HTTP的安全版本。

使用HTTPS可以确保数据传输的安全性。

5. 系统安全5.1 定期备份定期备份路由器配置文件可以保证在路由器出现问题时,数据不会全部丢失。

建议至少每周备份一次。

5.2 版本管理定期检查路由器的固件版本,并根据需要进行更新。

更新路由器固件可以解决一些已知漏洞,提高安全性。

思科acs使用指南English:CISCO ACS (Access Control System) is a powerful and comprehensive network access control solution that is widely used in enterprises and organizations of all sizes. It provides a secure and efficient way to authenticate, authorize, and account for users and devices trying to connect to a network.CISCO ACS offers a range of features that make it a versatile and valuable tool for network administrators. Firstly, it supports a wide variety of authentication methods, including local database, LDAP, RADIUS, and TACACS+. This flexibility allows organizations to choose the most suitable authentication method for their needs. Additionally, it supports multiple authorization and accounting protocols, ensuring compatibility with different network devices and services.Another key feature of CISCO ACS is its central management and administration capabilities. With a user-friendly web-based interface, administrators can easily configure and manage user access policies,authentication methods, and network devices. This centralized management streamlines the process of managing user access privileges and ensures consistency across the network.Furthermore, CISCO ACS provides robust auditing and reporting features. It keeps detailed logs of all authentication and access events, allowing administrators to track and investigate any suspicious activities. The reporting functionality allows administrators to generate reports on user access patterns, device usage, and other important network statistics. These reports are invaluable for network troubleshooting, capacity planning, and compliance monitoring.Additionally, CISCO ACS integrates seamlessly with other network security solutions. It can be integrated with CISCO Identity Services Engine (ISE) for advanced posture assessment and endpoint profiling. It can also be integrated with CISCO Adaptive Security Appliance (ASA) for advanced firewall and VPN capabilities. These integrations enhance the overall security and control of the network.In conclusion, CISCO ACS is a highly capable network access control solution that provides a secure and efficient way to authenticate, authorize, and account for users and devices. Its extensive features, centralized management, auditing capabilities, and integration options make it a valuable tool for network administrators in ensuring the security and compliance of their networks.中文翻译:思科ACS(Access Control System)是一种功能强大且综合的网络访问控制解决方案,在各类企业和组织中广泛应用。

思科路由器、交换机的基本管理教程随着Internet的高速发展,网络规模不断膨胀,对于从事网络专业的学生熟练掌握路由器和交换机的配置已显得十分重要。

接下来是小编为大家收集的思科路由器、交换机的基本管理教程方法,希望能帮到大家。

思科路由器、交换机的基本管理教程的方法管理路由器和交换机的方法以及命令主要分为一下几个方面:1、了解命令行的模式。

2、配置接口的IP地址以及相关的路由条目。

3、路由器、交换机密码的管理。

4、远程管理路由器、交换机。

5、系统IOS的备份与恢复。

一、了解命令行的模式1)用户模式默认进入的是用户模式,在该模式下用户受到极大的限制,只能用来查看一些统计信息。

route> #路由器的用户模式switch> #交换机的用户模式2)特权模式在用户模式输入“enable”(可简写为“en”)命令就可以进入特权模式,在特权模式下可以查看并修改路由器或交换机的配置。

route>enable #也可以输入en进入特权模式route#switch>enswitch#在特权模式下常用的命令解释如下:show version :查看系统IOS版本show running-config :查看当前的配置信息copy running-config startup-config :保存当前的配置或者使用 writeerase startup-config :删除以保存的配置show startup-config :查看保存好的配置show mac-address-table :查看交换机的mac地址表show int 接口名称:查看接口的信息show arp :查看ARP缓存表show ip route :查看路由表信息show ip int brief :查看所有接口的IP地址信息。

no ip domain-lookup :禁用DNS查询line con 0exec-timeout 0 0 :不超时连接logging synchronous :不启用时间同步,信息不打断输入命令3)全局模式在特权模式下输入“config terminal”(可简写为conf t)命令就可以进入全局模式,用户在该模式下可以修改路由器或交换机的全局配置。

简易使用手册1.ACS 基本配置1.1设置ACS 管理员帐号Step 1>点击ACS 界面左边的Administration control 按钮,然后点击Administrator control 界面中的Add AdministratorStep 2>点击Add administrator 后出现此账户的诸多选项,逐一填写后点击Submit这里是填写管理员的密码下面的页面选项是管理员的属性选项,这里控制这个账号管理员可以拥有的权限,如果这个账号需要某个权限必须在对于权限前打对勾这个选项是控制这个管理员可以管理那个user group 的选项。

如果不选择默认是不可以管理任何组的,所以这里必须选择这个管理员可以控制的组。

控制ACS 的访问策略和HTTP 设置ACS 连接策略(idle timeout ) 管理员账号安全策略(账号长度,存活时间等)Step3>设置了管理员后就可以通过web界面登录到ACS服务器对ACS进行配置1.2 ACS网络设置(添加Tacacs+ 客户端)Step1>点击ACS界面的Network Configuration按钮,出现网络配置界面,然后点击Add Entry,这里需要注意cisco acs软件在默认情况下没有打开Network Device Groups(NDG)功能的。

如果要启用NDG功能你必须在interface Configuration中打开这个功能。

见下图:ACS高级功能设置interface Configuration这个选项控制是否打开NDG功能Step2>填写设备组的名称以及key这里需要注意,见后面注释。

注一:在这里如果填写了KEY值,那么在认证时候属于这个组的设备的KEY就全部匹配这里配置的KEY了。

而不是匹配在设备添加时候填写的KEY。

也就是说NDG的KEY的权限比在属于组的设备的KEY优先级高。

如果在认证日志里发现“Key Mismatch”的情况,首先检查设备和你配置的KEY是否一致,然后可以检查这个设备所属的组是否配置了KEY。

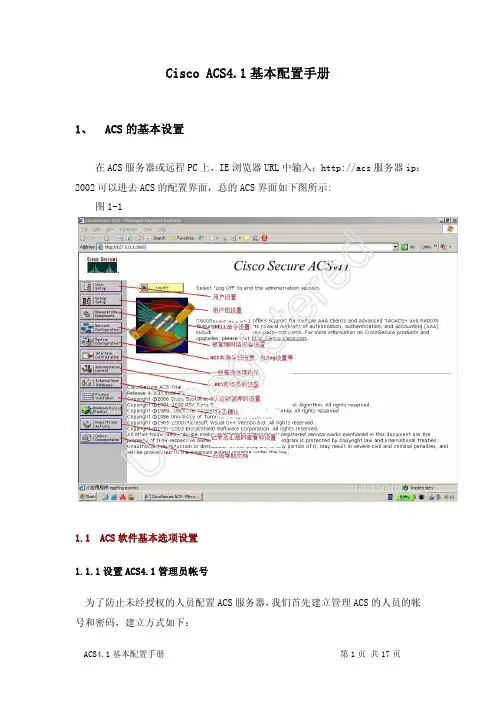

Cisco ACS4.1基本配置手册1、ACS的基本设置在ACS服务器或远程PC上,IE浏览器URL中输入:http://acs服务器ip:2002可以进去ACS的配置界面,总的ACS界面如下图所示:图1-1deretsigeRnU1.1ACS软件基本选项设置1.1.1设置ACS4.1管理员帐号为了防止未经授权的人员配置ACS服务器,我们首先建立管理ACS的人员的帐号和密码,建立方式如下:(1) 进入ACS 管理控制栏目中,并点击右边ADD Administrator 选项: 图1-2(2) 输入管理员帐号密码,并点击Grant all 选项授予所有权限,最后Submit 提交一下:图1-3Un Re gi st er ed这样ACS 管理员帐号和密码就设置好了,下次通过远程登入ACS 界面系统就会提示需要提供管理员帐号和密码。

为了安全起见,可以考虑把ACS 网页超时时间设置的短一些,设置方法如下: (1) 点击图中的Seeeion Policy 选项,图1-4(2) 修改默认的idle timeout 时间,改成15min图1-5U n Re gi st er ed1.1.2 Log 信息的设置我们可以对ACS 对log 记录的默认设置进行一些修改,修改的步骤如下所示: (1) 进入ACS 的system configuration 栏目,并点击Service Contorl 选项: 图1-6(2) 对默认的LOG 记录选项按下图方式进行修改完后,点击Restart:图1-7U n R e gi st er ed1.1.3 高级用户选项设置为了ACS 用户属性等后续的设置需求,需要先把一些ACS 的高级用户选项开启一下:(1) 点击ACS 的Interface Configuration 栏目,可以看到右边有User DataConfiguration 和Advanced Options 这两个选项,如下图: 图1-8(2) 需要首先添加一个TACACS+属性的设备,这样上图中才会增加出另外一个TACACS+ (Cisco IOS)的选项。

Cisco ACS5

简介

Cisco ACS是一个集中式的网络访问控制和授权解决方案。

本手册旨在帮助管理员了解ACS 5.8的基本功能和如何配置和管理ACS。

功能

- 提供对用户和设备的身份验证和授权

- 支持多个身份验证协议,如LDAP,RADIUS, TACACS +等- 能够执行自定义策略,以确保网络安全性和合规性

- 提供基于角色的访问控制以及细粒度的访问控制规则

- 能够对网络资源进行限制和优先级排序

- 自动化网络访问控制过程

- 提供详细的监控和报告功能

系统要求

- 硬件要求:最少2核心处理器,4GB RAM和80GB硬盘空间- 软件要求:安装Java Runtime Environment(JRE)8或更高版本

安装

- 运行安装程序并按照安装向导进行操作。

配置

- 配置系统设置

- 配置外部身份验证源

- 配置网络设备

- 配置访问策略

管理

- 管理用户和角色

- 监视和审计

- 创建和调度报告

- 执行备份和恢复

常见问题解决方案

- ACS 5.8无法启动:请确保Java版本正确,并确保系统满足最小硬件要求

- 没有发现设备:请确保设备已正确配置ACS,并且ACS和设备之间的网络通信正常

- 文件上传失败:请确保文件大小不超过80GB,并且服务器上有足够的可用空间。

结论

本手册提供了ACS 5.8的基本信息和如何配置和管理ACS的指南。

管理员应该能够使用这些信息来成功地部署和维护ACS系统,以满足其组织的网络安全需求。

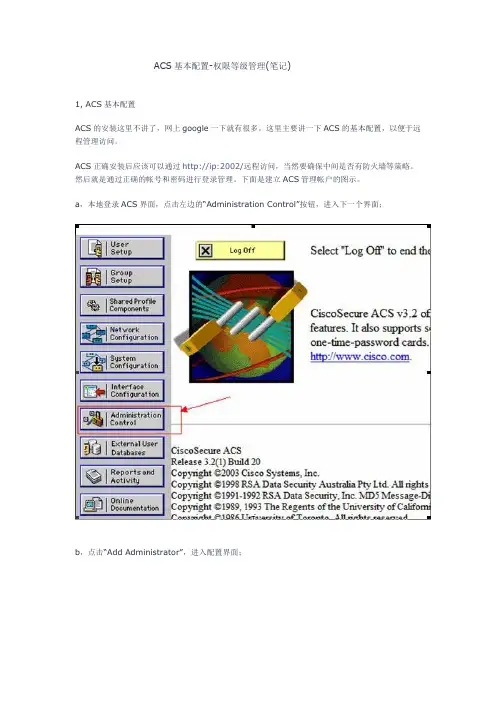

ACS基本配置-权限等级管理(笔记)1, ACS基本配置ACS的安装这里不讲了,网上google一下就有很多。

这里主要讲一下ACS的基本配置,以便于远程管理访问。

ACS正确安装后应该可以通过http://ip:2002/远程访问,当然要确保中间是否有防火墙等策略。

然后就是通过正确的帐号和密码进行登录管理。

下面是建立ACS管理帐户的图示。

a,本地登录ACS界面,点击左边的“Administration Control”按钮,进入下一个界面;b,点击“Add Administrator”,进入配置界面;c,根据提示填写,一般选择全部权限,方便管理,当然如果有特殊管理帐户,可以分给不同权限,比如说只能管理某些group等;d,然后“Submit”,就可以通过这个账户进行远程管理了。

2, ACS访问原理ACS主要是应用于运行Cisco IOS软件的思科网络设备,当然,ACS也全部或部分地适用于不运行Cisco IOS软件的各种其他思科网络设备。

这其中包括:· Cisco Catalyst交换机(运行Cisco Catalyst操作系统[CatOS])· Cisco PIX防火墙· Cisco VPN 3000系列集中器不运行Cisco IOS软件的思科设备(如运行CatOS的Cisco Catalyst交换机、运行Cisco PIX操作系统的Cisco PIX防火墙或Cisco VPN 3000集中器)可能也支持启用特权、TACACS+(验证、授权和记帐[AAA])命令授权或以上两者。

随着对集中管理控制和审计的需求的增加,本文作者预计目前不支持TACACS+命令授权的其他思科网络设备将得以改进,支持TACACS+命令授权。

为最快了解思科设备的支持水平,请查看有关设备的最新文档。

运行Cisco IOS软件的思科设备提供了两个网络设备管理解决方案:·启用权利(Enable priviledges)· AAA命令授权Cisco IOS软件有16个特权级别,即0到15(其他思科设备可能支持数目更少的特权级别;例如,Cisco VPN 3000集中器支持两个级别)。

思科交换机安全配置(包括A A A、端口安全、A R P安全、D H C P侦听、日志审计流量限制)-标准化文件发布号:(9456-EUATWK-MWUB-WUNN-INNUL-DDQTY-KII网络拓扑图如下:根据图示连接设备。

在本次试验中,具体端口情况如上图数字标出。

核心交换机(core )设置为s1或者SW1,汇聚层交换机(access)设置为s2或者SW2。

IP 地址分配:Router:e0: 192.168.1.1Core:f0/1: 192.168.1.2Svi接口:Core vlan10: 172.16.10.254Vlan20: 172.16.20.254Vlan30: 172.16.30.254Access vlan10: 172.16.10.253Vlan20: 172.16.20.253Vlan30: 172.16.30.253服务器IP地址:192.168.30.1Office区域网段地址:PC1:192.168.10.1PC2:192.168.10.2路由器清空配置命令:enerase startup-configReload交换机清空配置命令:enerase startup-configdelete vlan.datReload加速命令:enconf tno ip domain lookupline con 0exec-timeout 0 0logging synhostname一、OFFICE 区域地址静态分配,防止 OFFICE 网络发生 ARP 攻击,不允许OFFICE 网段 PC 互访;STUDENTS 区域主机输入正确的学号和密码后接入网络,自动获取地址,阻止STUDENTS网段地址发生ARP攻击;1、基本配置SW1的配置:SW1(config)#vtp domain cisco //SW1配置vtp,模式为server,SW2模式为clientSW1(config)#vtp password sovandSW1(config)#vtp mode serverSW1(config)#vlan 10SW1(config)#int range f0/3,f0/4 //链路捆绑SW1(config-if-range)#Channel-protocol pagpSW1(config-if-range)#Channel-group 10 mode onSW1(config)#int port-channel 10 //链路设置为trunk模式,封装802.1q协议,三层交换机默认没有封装该协议SW1(config-if)#switchport trunk encapsulation dot1qSW1(config-if)#switchport mode trunkSW2配置:SW2(config)#vtp domain ciscoSW2(config)#vtp password sovandSW2(config)#vtp mode clientSW2(config)#int range f0/3,f0/4SW2(config-if-range)#Channel-protocol pagpSW2(config-if-range)#Channel-group 10 mode onCreating a port-channel interface Port-channel 10SW2(config)#int port-channel 10SW2(config-if)#switchport trunk encapsulation dot1qSW2(config-if)#switchport mode trunkSW2(config)#int f0/1 //把f0/1,f0/2划入vlan10SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 10SW2(config-if)#int f0/2SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 102、vlan aclOffice区域禁止PC机互访:使用show int e0/0命令查看mac地址SW2(config)#mac access-list extended macaclSW2(config-ext-macl)#permit host 0007.8562.9de0 host 0007.8562.9c20 //要禁止双向通信SW2(config-ext-macl)#permit host 0007.8562.9c20 host 0007.8562.9de0SW2(config)#vlan access-map vmap 10 //禁止pc间的通信SW2(config-access-map)#match mac add macaclSW2(config-access-map)#action dropSW2(config)#vlan access-map vmap 20 //对其他数据放行,不然pc机无法ping 通svi口、网关SW2(config-access-map)#action forwardSW2(config)#vlan filter vmap vlan-list 10未使用VLAN ACL时pc1可以ping通pc2,如下图:使用VLAN ACL时pc1可以无法ping通pc2,如下图:3、Office区域静态配置ip地址时采用的ARP防护:配置如下:SW2(config)#ip arp inspection vlan 10SW2(config)#arp access-list arplistSW2(config-arp-nacl)#permit ip host 192.168.10.1 mac host 0007.8562.9de0 //ip地址与mac地址对应表SW2(config-arp-nacl)#permit ip host 192.168.10.2 mac host 0007.8562.9c20SW2(config-arp-nacl)#ip arp inspection filter arplist vlan 10SW2(config)#int port-channel 10SW2(config-if)#ip arp inspection trust注意:配置静态arp防护(用户主机静态配置地址,不是通过DHCP获取地址),需要新建ip与mac映射表,不然pc1无法ping通svi口4、OSPF与DHCP全网起OSPF协议,使pc1可以ping通路由器。

ccie网络安全acs

CCIE网络安全ACS是思科认证的高级网络专家,ACS指的

是访问控制服务器。

它是一种用于网络访问控制和身份验证的强大工具。

ACS提供了一个集中管理和控制网络访问的平台,可以帮助组织保护其网络资源免受未经授权的访问。

CCIE网络安全ACS的功能非常强大,包括身份验证、授权、审计和账户管理等功能。

它可以与各种网络设备和应用程序集成,如交换机、路由器、防火墙等。

通过使用ACS,网络管

理员可以有效地管理用户的访问权限,控制其对网络资源的访问,并且可以跟踪和审计用户的行为。

ACS还支持多种身份验证方法,包括基于用户名和密码的身

份验证、数字证书、单点登录等。

它还可以根据用户的身份和访问要求,向其提供不同的网络服务,以满足不同用户的需求。

在实际应用中,CCIE网络安全ACS可以用于许多场景,如企业内部网络的访问控制、远程访问控制、无线网络的访问控制等。

通过使用ACS,组织可以有效地管理网络访问,提高网

络的安全性和可管理性。

总之,CCIE网络安全ACS是一款非常重要和实用的网络安全工具,它可以帮助组织有效地管理和控制网络访问,并保护网络资源免受未经授权的访问。

思科自防御网络安全方案典型配备1. 顾客需求分析客户规模:•客户有一种总部,具有一定规模旳园区网络;•一种分支机构,约有20-50名员工;•顾客有诸多移动办公顾客客户需求:•组建安全可靠旳总部和分支LAN和WAN;•总部和分支旳终端需要提供安全防护,并实现网络准入控制,将来实现对VPN顾客旳网络准入检查;•需要提供IPSEC/SSLVPN接入;•在内部各重要部门间,及内外网络间进行安全区域划分,保护公司业务系统;•配备入侵检测系统,检测基于网络旳袭击事件,并且协调设备进行联动;•网络整体必须具有自防御特性,实现设备横向联动抵御混合式袭击;•图形化网络安全管理系统,以便快捷地控制全网安全设备,进行事件分析,结合拓扑发现袭击,拦截和阻断袭击;•整体方案要便于升级,利于投资保护;思科建议方案:•部署边界安全:思科IOS 路由器及ASA 防火墙,集成SSL/IPSec VPN;•安全域划分:思科FWSM防火墙模块与互换机VRF及VLAN特性配合,完整实现安全域划分和实现业务系统之间旳可控互访;•部署终端安全:思科准入控制NAC APPLIANCE及终端安全防护CSA解决方案紧密集成;•安全检测:思科IPS42XX、IDSM、ASA AIP模块,IOS IPS均可以实现安全检测并且与网络设备进行联动;•安全认证及授权:部署思科ACS 4.0认证服务器;•安全管理:思科安全管理系统MARS,配合安全配备管理系统CSM使用。

2. 思科建议方案设计图点击放大3. 思科建议方案总体配备概述•安全和智能旳总部与分支网络o LAN:总部,核心层思科Cat6500;分布层Cat4500;接入层Cat3560和CE500互换机,提供公司总部园区网络顾客旳接入;分支可以采用思科ASA5505 防火墙内嵌旳8FE接口连接顾客,同步其头两个LAN端口支持POE以太网供电,可以连接AP及IP电话等设备使用,并且ASA5505留有扩展槽为便于后来对于业务模块旳支持。

网络设备安全使用管理办法网络设备是指用于连接计算机和其他网络设备,实现网络通信功能的硬件设备,包括路由器、交换机、防火墙等。

在现代网络环境中,网络设备的安全使用和管理是保障网络安全的重要一环。

以下是网络设备安全使用管理的一些办法和建议。

一、设备安全:1.密码设置:为了保证设备的安全性,应该为每个设备设置强密码,包括字母、数字和特殊字符,并定期更换密码。

2.关闭不必要的服务:关闭不必要的服务和端口,降低设备被攻击的风险。

3.及时更新固件:针对网络设备的漏洞和安全补丁,厂商会不断发布新的固件版本,及时更新固件是保障设备安全的重要措施。

4.启用防火墙:启用硬件防火墙功能,只开放必要的端口,并通过访问控制列表(ACL)控制设备的访问权限。

二、网络安全:1.字段过滤器设置:通过设置字段过滤器,限制来自外部网络的恶意流量,防止网络设备受到拒绝服务(DDoS)攻击。

2.虚拟专用网络(VPN):对于需要远程访问网络设备的用户,应该使用VPN来加密通信,提高数据的安全性。

3. 安全协议:在设备之间建立安全协议,如IPSec、SSL等,保障通信的机密性和完整性。

4.网络隔离:将网络设备根据安全级别进行分区隔离,防止攻击蔓延,提高网络安全性。

三、管理安全:1.物理安全:将网络设备放置在安全的机房或专用设备柜中,控制物理访问权限,防止未经授权的人员接触设备。

2.访问控制:限制设备的管理权限,只有经过授权的管理员才能对设备进行配置和管理,确保设备的安全性和稳定性。

3.日志和监控:开启设备的日志功能,记录设备的运行状态和事件,实时监控设备的性能和安全状况。

4.定期备份:定期备份设备的配置文件和操作日志,以便在设备故障或被攻击时恢复数据和进行安全分析。

总结起来,网络设备安全使用管理办法包括设备安全、网络安全和管理安全三个方面。

通过合理配置设备的密码、防火墙、字段过滤器,使用安全协议和VPN加密通信,控制物理访问权限,限制设备的管理权限,开启日志和监控功能,并定期备份设备数据,可以有效保护网络设备的安全,提高网络的整体安全性。

ACS安全管理制度第一条为规范公司的安全管理工作,提高安全管理水平,防范和减少意外事故发生,确保人身、财产和环境安全,保障公司的可持续发展,根据国家有关法律法规和标准,制定本制度。

第二条本制度适用于公司内部所有员工,外部人员在公司内从事作业时也应遵守本制度。

第三条安全管理工作应遵循“防范为主、综合治理、科学管理、持续改进”的原则。

第四条公司应建立健全完善的安全管理机构,明确安全管理职责,确保安全管理工作有效开展。

第五条公司应配备专业的安全管理人员,对员工进行安全教育和培训,提高员工的安全管理意识和能力。

第六条公司应定期开展安全隐患排查,及时消除安全隐患,防止事故发生。

第七条公司应建立健全的安全信息系统和紧急应急预案,保证应对突发事件的及时性和有效性。

第八条公司应积极参与政府安全监督执法,接受相关部门的安全检查和指导。

第九条公司应建立安全奖惩制度,对于安全工作表现突出的员工进行奖励,对于违反安全规定的员工进行惩罚。

第二章安全教育和培训第十条公司应定期开展安全教育和培训,包括但不限于安全生产知识、应急救援和逃生技能等内容。

第十一条新员工应在入职时接受公司安全管理制度的培训,全面了解公司的安全政策、规定和措施。

第十二条定期对员工进行岗位安全教育和培训,强化员工的安全责任意识和风险防范意识。

第十三条对于重点岗位员工,应加强安全技能培训和演练,提高应对突发事件的能力和水平。

第十四条安全培训应以实际操作为主,通过现场演练、模拟演习等形式,增强员工的应对能力和反应速度。

第十五条公司应建立安全教育档案,记录员工接受安全培训的情况,及时跟进弥补不足。

第十六条公司应不定期开展安全知识测试,对员工的安全知识水平进行评估,发现问题及时纠正。

第十七条员工应积极参加公司组织的安全培训,严格遵守安全规定和操作流程,不得有疏忽大意行为。

第十八条公司领导应亲自关心和参与安全培训工作,示范带动员工参与安全管理。

第三章安全生产管理第十九条公司应建立健全的安全生产管理体系,明确安全生产责任和职责分工,保证安全管理工作得以有效开展。

思科ACS网络设备安全管理方案

一、网络设备安全管理需求概述

就北京中行网络布局来看,网络的基础设施现包含几百个网络设备。

在网络上支撑的业务日益关键,对网络安全和可靠性要求更为严格。

可以预测的是,大型网络管理需要多种网络管理工具协调工作,不同的网络管理协议、工具和技术将各尽其力,同时发挥着应有的作用。

比如:对于Telnet 网络管理手段。

有些人可能会认为,今后这些传统的设备管理手段,会减少使用甚或完全消失。

但实际上,Telnet命令行设备管理仍因其速度、强大功能、熟悉程度和方便性而广受欢迎。

尽管其他网络设备管理方式中有先进之处,基于Telnet 的管理在未来依然会是一种常用管理方式。

随着BOC网络设备数量的增加,为维持网络运作所需的管理员数目也会随之增加。

这些管理员隶属于不同级别的部门,系统管理员结构也比较复杂。

网络管理部门现在开始了解,如果没有一个机制来建立整体网络管理系统,以控制哪些管理员能对哪些设备执行哪些命令,网络基础设施的安全性和可靠性问题是无法避免的。

二、设备安全管理解决之道

建立网络设备安全管理的首要出发点是定义和规划设备管理范围, 从这一点我门又可以发现,网络设备安全管理的重点是定义设备操作和管理权限。

对于新增加的管理员,我们并不需要对个体用户进行权限分配,而是通过分配到相应的组中,继承用户组的权限定义。

通过上面的例子,我们可以发现网络安全管理的核心问题就是定义以下三个

概念:设备组、命令组和用户组。

设备组规划了设备管理范围;命令组制定了操作权限;用户组定义了管理员集合。

根据BOC的设备管理计划,将它们组合在一起,构成BOC所需要的设备安全管理结构。

安全设备管理包括身份验证Authentication、授权Authorization和记帐Accounting三个方面的内容。

例如:管理员需要通过远程Login或是本地Login 到目标设备,能否进入到设备上,首先要通过严格的身份认证;通过身份验证的管理员能否执行相应的命令,要通过检查该管理员的操作权限;管理员在设备上的操作过程,可以通过记帐方式记录在案。

AAA的应用大大简化了大型网络复杂的安全管理问题,提高了设备集中控制强度。

目前AAA在企业网络中越来越成为网络管理人员不可缺少的网络管理工具。

Cisco Secure ACS 3.1以后的版本提供的Shell壳式授权命令集提供的工具可使用思科设备支持的高效、熟悉的TCP/IP协议及实用程序,来构建可扩展的网络设备安全管理系统。

三、Cisco ACS帮助BOC实现设备安全管理

熟悉Cisco IOS的用户知道,在IOS软件中,定义了16个级别权限,即从0到15。

在缺省配置下,初次连接到设备命令行后,用户的特权级别就设置为1。

为改变缺省特权级别,您必须运行enable启用命令,提供用户的enable password 和请求的新特权级别。

如果口令正确,即可授予新特权级别。

请注意可能会针对

设备上每个权利级别而执行的命令被本地存储于那一设备配置中。

超级管理员可以在事先每台设备上定义新的操作命令权限。

例如:可修改这些级别并定义新级别,如图1所示。

图1 启用命令特权级别示例

当值班的管理员enable 10之后,该管理员仅仅拥有在级别10规定之下的授权命令集合,其可以执行clear line、debug PPP等命令。

这种方式是“分散”特权级别授权控制。

这种应用方式要求在所有设备都要执行类似同样的配置,这样同一个管理员才拥有同样的设备操作权限,这显然会增加超级管理员的工作负担。

为解决这种设备安全管理的局限性,Cisco ACS提出了可扩展的管理方式---“集中”特权级别授权控制,Cisco ACS通过启用TACACS+,就可从中央位置提供特权级别授权控制。

TACACS+服务器通常允许各不同的管理员有自己的启用口令并获得特定特权级别。

下面探讨如何利用Cisco ACS实现设备组、命令集、用户组的定义与关联。

3.1 设备组定义

根据北京行的网络结构,我们试定义以下设备组:

(待定)交换机组---包含总行大楼的楼层交换机Cisco65/45;

试定义以下设备组:

(待定)交换机组---Cisco Catalyst6500或Catalyst4xxx

(待定)网络设备组---Cisco2811

3.2 Shell授权命令集(Shell Authorization Command Sets)定义

壳式授权命令集可实现命令授权的共享,即不同用户或组共享相同的命令集。

如图2所示,Cisco Secure ACS图形用户界面(GUI)可独立定义命令授权集。

图2 壳式命令授权集GUI

命令集会被赋予一个名称,此名称可用于用户或组设置的命令集。

基于职责的授权(Role-based Authorization)

命令集可被理解为职责定义。

实际上它定义授予的命令并由此定义可能采取的任务类型。

如果命令集围绕BOC内部不同的网络管理职责定义,用户或组可共享它们。

当与每个网络设备组授权相结合时,用户可为不同的设备组分配不同职责。

BOC网络设备安全管理的命令集,可以试定义如下:

超级用户命令组---具有IOS第15特权级别用户,他/她可以执行所有的配置configure、show和Troubleshooting命令;

故障诊断命令组---具有所有Ping、Trace命令、show命令和debug命令,以及简单的配置命令;

网络操作员命令组---具有简单的Troubleshooting命令和针对特别功能的客户。