启用ASA和PIX上的虚拟防火墙

- 格式:doc

- 大小:1.28 MB

- 文档页数:16

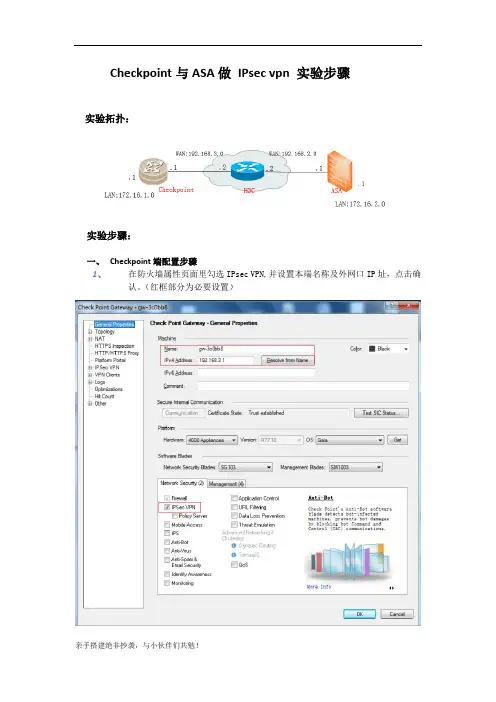

Checkpoint与ASA做IPsec vpn 实验步骤实验拓扑:实验步骤:一、Checkpoint端配置步骤1、在防火墙属性页面里勾选IPsec VPN,并设置本端名称及外网口IP址,点击确认。

(红框部分为必要设置)再次打开防火墙属性,在Topology页面,定义本端VPN加密域,确保拓扑与实际一致,Localnet-1.0为本端内网网段2、添加VPN对端设备,定义对端名称及对端设备建立VPN使用的出口IP地址确保Topology与实际一致,定义对端拓扑和加密Domain,peer-2.0为对方需走VPN 隧道的内网网段3、建立Ipsec VPN隧道,点击Communities—New—Meshed设定隧道名称添加本地和对端VPN网关设备定义VPN建立过程中两个阶段的加密和验证方式,必须与路由器端一致,第一个阶段对应对端设备的IKE第一阶段配置crypto isakmp policy 10,第二个阶段对应对端设备转换集配置。

设置预共享密钥设置VPN的高级属性,注: group组两端必须一致4、定义VPN策略,双向允许,否则只能进行单向通信。

二、对端ASA防火墙IPSEC配置interface GigabitEthernet0/0nameif outsidesecurity-level 0ip address 192.168.2.1 255.255.255.0!interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 172.16.2.1 255.255.255.0access-list CPVPN extended permit ip 172.16.2.0 255.255.255.0 172.16.1.0 255.255.255.0route outside 0.0.0.0 0.0.0.0 192.168.2.2 1crypto ipsec transform-set deppon esp-3des esp-md5-hmaccrypto map outside_map 10 match address CPVPNcrypto map outside_map 10 set peer 192.168.3.1crypto map outside_map 10 set transform-set depponcrypto map outside_map interface outsidecrypto isakmp enable outsidecrypto isakmp policy 10authentication pre-shareencryption 3deshash md5group 2lifetime 86400tunnel-group 180.168.12.10 type ipsec-l2ltunnel-group 180.168.12.10 ipsec-attributespre-shared-key hfq@123456至此配置完成!三、验证是否建立成功1、ASA端VPN状态ciscoasa# SH cry isa saIKEv1 SAs:Active SA: 1Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 11 IKE Peer: 192.168.3.1Type : L2L Role : initiatorRekey : no State : MM_ACTIVEThere are no IKEv2 SAsciscoasa# show cry ips sainterface: outsideCrypto map tag: outside_map, seq num: 10, local addr: 192.168.2.1access-list CPVPN extended permit ip 172.16.2.0 255.255.255.0 172.16.1.0 255.255.255.0local ident (addr/mask/prot/port): (172.16.2.0/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (172.16.1.0/255.255.255.0/0/0)current_peer: 192.168.3.1#pkts encaps: 19, #pkts encrypt: 19, #pkts digest: 19#pkts decaps: 19, #pkts decrypt: 19, #pkts verify: 19#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 19, #pkts comp failed: 0, #pkts decomp failed: 0#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #TFC rcvd: 0, #TFC sent: 0#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0#send errors: 0, #recv errors: 0local crypto endpt.: 192.168.2.1/0, remote crypto endpt.: 192.168.3.1/0 path mtu 1500, ipsec overhead 58(36), media mtu 1500PMTU time remaining (sec): 0, DF policy: copy-dfICMP error validation: disabled, TFC packets: disabledcurrent outbound spi: 36CA5528current inbound spi : 6901DACAinbound esp sas:spi: 0x6901DACA (1761729226)transform: esp-3des esp-md5-hmac no compressionin use settings ={L2L, Tunnel, IKEv1, }slot: 0, conn_id: 31961088, crypto-map: outside_mapsa timing: remaining key lifetime (kB/sec): (3914998/28704) IV size: 8 bytesreplay detection support: YAnti replay bitmap:0x00000000 0x000FFFFFoutbound esp sas:spi: 0x36CA5528 (919229736)transform: esp-3des esp-md5-hmac no compressionin use settings ={L2L, Tunnel, IKEv1, }slot: 0, conn_id: 31961088, crypto-map: outside_mapsa timing: remaining key lifetime (kB/sec): (3914998/28704) IV size: 8 bytesreplay detection support: YAnti replay bitmap:0x00000000 0x000000012、 Checkpoint端VPN状态。

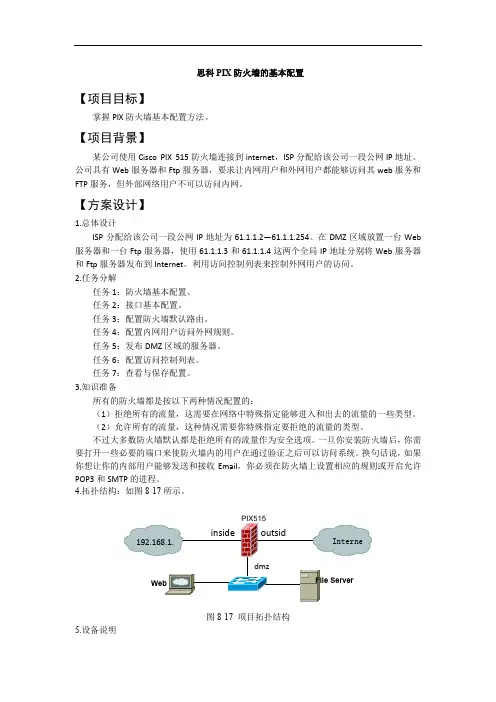

思科PIX 防火墙的基本配置【项目目标】掌握PIX 防火墙基本配置方法。

【项目背景】某公司使用Cisco PIX 515防火墙连接到internet ,ISP 分配给该公司一段公网IP 地址。

公司具有Web 服务器和Ftp 服务器,要求让内网用户和外网用户都能够访问其web 服务和FTP 服务,但外部网络用户不可以访问内网。

【方案设计】1.总体设计ISP 分配给该公司一段公网IP 地址为61.1.1.2—61.1.1.254。

在DMZ 区域放置一台Web 服务器和一台Ftp 服务器,使用61.1.1.3和61.1.1.4这两个全局IP 地址分别将Web 服务器和Ftp 服务器发布到Internet 。

利用访问控制列表来控制外网用户的访问。

2.任务分解任务1:防火墙基本配置。

任务2:接口基本配置。

任务3:配置防火墙默认路由。

任务4:配置内网用户访问外网规则。

任务5:发布DMZ 区域的服务器。

任务6:配置访问控制列表。

任务7:查看与保存配置。

3.知识准备所有的防火墙都是按以下两种情况配置的:(1)拒绝所有的流量,这需要在网络中特殊指定能够进入和出去的流量的一些类型。

(2)允许所有的流量,这种情况需要你特殊指定要拒绝的流量的类型。

不过大多数防火墙默认都是拒绝所有的流量作为安全选项。

一旦你安装防火墙后,你需要打开一些必要的端口来使防火墙内的用户在通过验证之后可以访问系统。

换句话说,如果你想让你的内部用户能够发送和接收Email ,你必须在防火墙上设置相应的规则或开启允许POP3和SMTP 的进程。

4.拓扑结构:如图8-17所示。

图8-17 项目拓扑结构5.设备说明PIX515dmzoutsidinside File ServerWeb192.168.1.Interne以PIX515防火墙7.X 版本的操作系统为例,介绍其配置过程。

在配置之前先假设pix515防火墙的ethernet0接口作为外网接口(命名为outside),并分配全局IP 地址为61.1.1.2;ethernet1接口作为内网接口(命名为inside),并分配私有IP 地址为192.168.1.1;ethernet2接口作为DMZ 接口,并分配私有IP 地址为192.168.2.1。

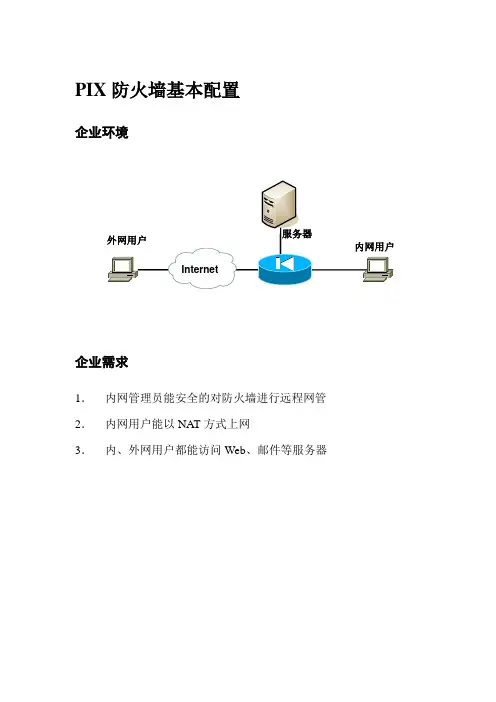

PIX防火墙基本配置企业环境企业需求1.内网管理员能安全的对防火墙进行远程网管2.内网用户能以NAT方式上网3.内、外网用户都能访问Web、邮件等服务器实验环境虚拟机的使用1.安装Win_Pcap.cmd#只需安装一次,以后不用再安装2.启动虚拟服务XP&2003.bat3.启动PIX标准版.cmd,在命令提示符下输入如下命令=> list#查看当前虚拟机运行状态=> start LAN#启用一台内网路由器Warining: Starting LAN with no idle-pc value#提示警告没有idle值,此时CPU占用率会达到100% => idlepc get LAN#计算该路由器的idle值,Enter the number of the idlepc value to apply [1-8] or ENTER for no change: 3#输入计算出的合理idle值的序号,一般是带*号的=> idlepc save LAN db#将该路由器的idle值存入数据库,以后相同型号的路由器就不用再计算idle值了=> start W AN=> start DMZ#分别启用外网和DMZ区的路由器4.运行pixstart.bat启动防火墙,但此时CPU占用率会达100% 5.运行BSE目录下的bse.exe程序,将pemu进程的CPU占用率进行限制6.分别telnet 127.0.0.1的3007、3008、3009、8888端口登陆到LAN、W AN、DMZ和PIX上基本配置在三个路由器上输入如下相同命令Router>enRouter#confi tRouter(config)#no ip domain-lookupRouter(config)#enable secret ciscoRouter(config)#service password-encryption Router(config)#line console 0Router(config-line)#password ciscoRouter(config-line)#logging synchronousRouter(config-line)#exec-t 10Router (config-line)#password ciscoRouter (config)#line vty 0 4Router (config-line)#no login#开启telnet便于测试Router (config)#hostname LANLAN(config)#int fa0/0LAN (config-if)#ip add 192.168.0.1 255.255.255.0 LAN (config-if)#no shutRouter (config)#hostname DMZDMZ(config)#int fa0/0DMZ(config-if)#ip add 172.16.0.2 255.255.255.0 DMZ(config-if)#no shuRouter (config)#hostname W ANW AN(config)#int fa0/0W AN(config-if)#ip add 172.16.0.2 255.255.255.0W AN(config-if)#no shupixfirewall(config)# clear configure all#清除当前所有配置pixfirewall(config)# show version#查看版本号pixfirewall(config)# hostname PIXPIX(config)# show interface ip brief#查看当前接口信息,注意pix可以直接在全局模式下查看信息PIX(config)# int e0PIX(config-if)# no shutPIX(config-if)# nameif inside#输入接口的名字,当输入inside时,当前接口的安全级别为100 PIX(config-if)# ip add 192.168.0.254 255.255.255.0PIX(config-if)# int e1PIX(config-if)# no shutPIX(config-if)# nameif outside#输入接口的名字,当输入outside时,当前接口的安全级别为0 PIX(config-if)# ip add 61.0.0.254 255.255.255.0PIX(config-if)# int e2PIX(config-if)# no shutPIX(config-if)# nameif dmz#输入其它名字时,当前接口的安全级别为0 PIX(config-if)# security-level 50#调整当前接口安全级别PIX(config-if)# ip add 172.16.0.254 255.255.255.0 PIX(config)# show interface ip brief#再次查看当前接口信息PIX(config-if)# sh run interface#查看接口配置,这条命令跟路由器不一样PIX(config-if)# show nameif#查看接口安全级别PIX(config-if)# show ip address#查看接口IP地址,这条命令跟路由器不一样PIX(config-if)# ping 192.168.0.1PIX(config-if)# ping 172.16.0.2PIX(config-if)# ping 61.0.0.3#确保PIX能ping通三台路由器PIX(config-if)#wr配置pix的远程网管PIX(config)# passwd shenhui#输入远程管理密码,对telnet和ssh都适用PIX(config)# telnet 192.168.0.1 255.255.255.255 inside#只允许192.168.0.1对pix进行telnet网管,在能用SSH的情况下尽量用后面介绍的SSHpix (config)# domain-name #输入域名、时间及主机名,以便以后生成密钥pix(config)# clock timezone gmt +8#输入时区pix (config)# clock set 20:56:00 31 may 2008#输入当前时间pixfirewall(config)# sh clockPIX(config)# crypto key generate rsa general-keys modulus 1024#产生密钥PIX(config)# ssh 192.168.0.1 255.255.255.255 inside#只允许192.168.0.1对pix进行ssh网管LAN# ssh –l pix 192.168.0.254#用ssh方式远程登陆,pix为用户名,低版本的路由器不支持此命令pix(config)# http 192.168.25.170 255.255.255.255 inside#允许192.168.25.170对防火墙进行https网管pix(config)# username user1 password user1pix(config)# aaa authentication http console LOCAL#对https启用本地认证配置路由DMZ(config)#ip route 0.0.0.0 0.0.0.0 172.16.0.254LAN(config)#ip route 0.0.0.0 0.0.0.0 192.168.0.254LAN#telnet 172.16.0.2#确保内部用户能访问DMZ区,注意此时ping 172.16.0.2是不通的配置NAT,允许内部用户上网PIX(config)# nat-controlPIX(config)# nat (inside) 1 192.168.0.0PIX(config)# global (outside) 1 interface#PIX启用NAT,此处跟路由器很不一样LAN#telnet 61.0.0.3#确保内部用户在通过NAT后能访问Internet,同样ping 172.16.0.2是不通的PIX(config)# sh xlate#查看NAT转换项配置静态NAT,发布DMZ区的服务器pix(config)# static (dmz,outside) tcp interface 80 172.16.0.2 80pix(config)# static (dmz,outside) tcp interface 25 172.16.0.2 25 pix(config)# static (dmz,outside) tcp interface 110 172.16.0.2 110 pix(config)# static (dmz,outside) tcp interface 23 172.16.0.2 23 PIX(config)# sh run static#查看配置的静态NATPIX(config)# access-list OUT-DMZ permit ip any host 61.0.0.254 #配置允许外部到DMZ区的流量PIX(config)# access-group OUT-DMZ in interface outside#将列表应用到外部接口PIX(config)# sh run access-list#查看配置的列表PIX(config)# sh run access-group#查看在接口应用的列表W AN#telnet 61.0.0.254#验证外部用户能访问DMZ区的服务器PIX(config)# show access-list#查看当前列表的匹配情况。

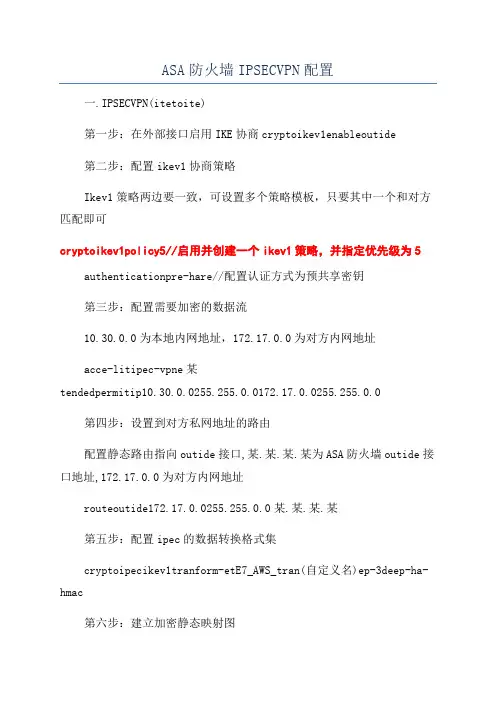

ASA防火墙IPSECVPN配置一.IPSECVPN(itetoite)第一步:在外部接口启用IKE协商cryptoikev1enableoutide第二步:配置ikev1协商策略Ikev1策略两边要一致,可设置多个策略模板,只要其中一个和对方匹配即可cryptoikev1policy5//启用并创建一个ikev1策略,并指定优先级为5 authenticationpre-hare//配置认证方式为预共享密钥第三步:配置需要加密的数据流10.30.0.0为本地内网地址,172.17.0.0为对方内网地址acce-litipec-vpne某tendedpermitip10.30.0.0255.255.0.0172.17.0.0255.255.0.0第四步:设置到对方私网地址的路由配置静态路由指向outide接口,某.某.某.某为ASA防火墙outide接口地址,172.17.0.0为对方内网地址routeoutide172.17.0.0255.255.0.0某.某.某.某第五步:配置ipec的数据转换格式集cryptoipecikev1tranform-etE7_AWS_tran(自定义名)ep-3deep-ha-hmac第六步:建立加密静态映射图cryptomapE7_to_AWS10matchaddreipec-vpn//配置哪些数据流会启用IPSEC加密cryptomapE7_to_AWS10etpeer某.某.某.某//指定对端地址,某.某.某.某为对端VPN公网地址cryptomapE7_to_AWS10etikev1tranform-etE7_AWS_tran//建立加密静态映射图,加密格式引用数据转换格式集my_tran(两边要一致)第七步:将加密静态映射图应用于外网接口cryptomapE7_to_AWSinterfaceoutide第八步:建立IPSECVPN隧道组tunnel-group某.某.某.某typeipec-l2l//建立IPSECVPN隧道组类型tunnel-group某.某.某.某ipec-attribute//配置IPSECVPN隧道组参数pre-hared-key某//配置预共享密钥,两边要一致,否则第一阶段协商不起来二.IPSECVPN(clienttoite)第一步:配置地址池iplocalpooltetipec172.19.7.1-172.19.7.127mak255.255.255.128//ipec拨入后的地址池第二步:配置隧道分离ACLacce-litplit-le某tendedpermitip192.168.0.0255.255.0.0any第三步:配置访问控制ACLacce-littetipece某tendedpermitipany192.168.0.0255.255.0.0第四步:配置不走NAT的ACLacce-litnonat-vpne某tendedpermitip192.168.0.0255.255.0.0172.19.0.0255.255.248.0 nat(inide)0acce-litnonat-vpn//不走NATcryptoiakmpenableoutide//在外部接口启用IKE协商第五步:配置IKE策略第六步:配置组策略group-policyipectetinternal//配置组策略group-policyipectetattribute//配置组策略属性vpn-filtervaluetetipec//设置访问控制vpn-tunnel-protocolIPSec//配置隧道协议plit-tunnel-policytunnelpecified//建立隧道分离策略plit-tunnel-network-litvalueplit-l//配置隧道分离,相当于推送一张路由表第七步:设置VPN隧道组tunnel-groupipectettyperemote-acce//设置VPN隧道组类型tunnel-groupipectetgeneral-attribute//设置VPN隧道组属性addre-pooltetipec//设置地址池default-group-policyipectet//指定默认的组策略tunnel-groupipectetipec-attribute//设置VPN远程登入(即使用隧道分离)的ipec属性pre-hared-key某//设置共享密钥1.查看IPSECVPN的相关信息基本命令howcryptoiakmpa//查看IPSECVPNiakmp(IPSEC第一阶段)协商的结果howcryptoipecapeer某.某.某.某//查看IPSEC会话的相关信息(IPSEC第二阶段)debugcryptoipec//ipecitetoite建立不起来的时候可使用debug命令来获取相关错误信息,通常ASA设备的CPU利用率都比较低,debug命令可放心使用,具体情况区别对待IPSEC第一阶段协商不起来的常见原因:peer路由不通cryptoikmpkey没有设置或者不一致iakmp的策略(IKE策略)不匹配IPSEC第二阶段协商不起来的常见原因:IPSEC加密流不对称Ipec协商参数不一致2.IPSECipecitetoite需要注意的问题ipec会话有默认的时间限制,到默认的时间后会话会失效重新建立,当两端设备类型不一致时,两边的会话的默认到期时间由于不一致将会导致问题,这个参数不影响IPSECVPN的建立,但是当一边到期后,另外一边ipeceion保留在那里,而发起访问的服务器是从保留eion的那一端过来的话,将不会重新建立新的ipec会话。

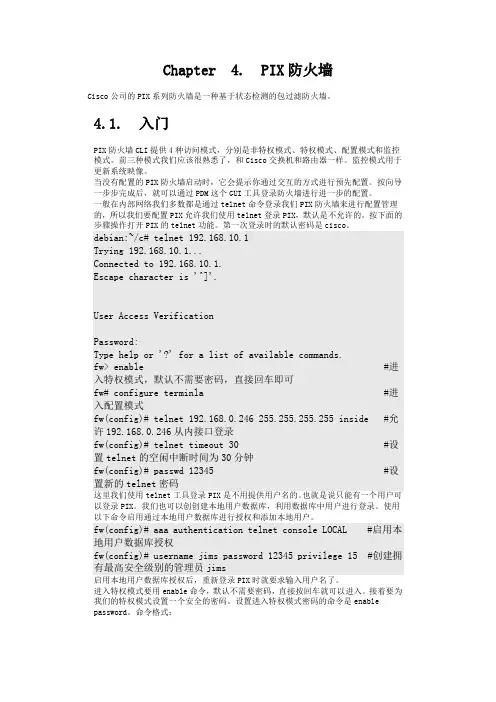

Chapter 4. PIX防火墙Cisco公司的PIX系列防火墙是一种基于状态检测的包过滤防火墙。

4.1. 入门PIX防火墙CLI提供4种访问模式,分别是非特权模式、特权模式、配置模式和监控模式。

前三种模式我们应该很熟悉了,和Cisco交换机和路由器一样。

监控模式用于更新系统映像。

当没有配置的PIX防火墙启动时,它会提示你通过交互的方式进行预先配置。

按向导一步步完成后,就可以通过PDM这个GUI工具登录防火墙进行进一步的配置。

一般在内部网络我们多数都是通过telnet命令登录我们PIX防火墙来进行配置管理的,所以我们要配置PIX允许我们使用telnet登录PIX,默认是不允许的。

按下面的步骤操作打开PIX的telnet功能。

第一次登录时的默认密码是cisco。

debian:~/c# telnet 192.168.10.1Trying 192.168.10.1...Connected to 192.168.10.1.Escape character is '^]'.User Access VerificationPassword: Type help or '?' for a list of available commands.fw> enable #进入特权模式,默认不需要密码,直接回车即可fw# configure terminla #进入配置模式fw(config)# telnet 192.168.0.246 255.255.255.255 inside #允许192.168.0.246从内接口登录fw(config)# telnet timeout 30 #设置telnet的空闲中断时间为30分钟fw(config)# passwd 12345 #设置新的telnet密码这里我们使用telnet工具登录PIX是不用提供用户名的。

也就是说只能有一个用户可以登录PIX。

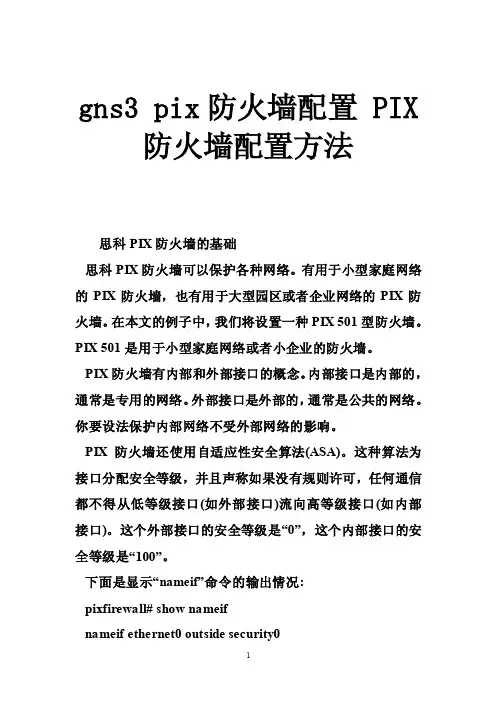

gns3 pix防火墙配置 PIX 防火墙配置方法思科PIX防火墙的基础思科PIX防火墙可以保护各种网络。

有用于小型家庭网络的PIX防火墙,也有用于大型园区或者企业网络的PIX防火墙。

在本文的例子中,我们将设置一种PIX 501型防火墙。

PIX 501是用于小型家庭网络或者小企业的防火墙。

PIX防火墙有内部和外部接口的概念。

内部接口是内部的,通常是专用的网络。

外部接口是外部的,通常是公共的网络。

你要设法保护内部网络不受外部网络的影响。

PIX防火墙还使用自适应性安全算法(ASA)。

这种算法为接口分配安全等级,并且声称如果没有规则许可,任何通信都不得从低等级接口(如外部接口)流向高等级接口(如内部接口)。

这个外部接口的安全等级是“0”,这个内部接口的安全等级是“100”。

下面是显示“nameif”命令的输出情况:pixfirewall# show nameifnameif ethernet0 outside security0nameif ethernet1 inside security100pixfirewall#请注意,ethernet0(以太网0)接口是外部接口(它的默认名字),安全等级是0。

另一方面,ethernet1(以太网1)接口是内部接口的名字(默认的),安全等级是100。

指南在开始设置之前,你的老板已经给了你一些需要遵守的指南。

这些指南是:·所有的口令应该设置为“思科”(实际上,除了思科之外,你可设置为任意的口令)。

·内部网络是10.0.0.0,拥有一个255.0.0.0的子网掩码。

这个PIX防火墙的内部IP地址应该是10.1.1.1。

·外部网络是1.1.1.0,拥有一个255.0.0.0的子网掩码。

这个PIX防火墙的外部IP地址应该是1.1.1.1。

·你要创建一个规则允许所有在10.0.0.0网络上的客户做端口地址解析并且连接到外部网络。

他们将全部共享全球IP 地址1.1.1.2。

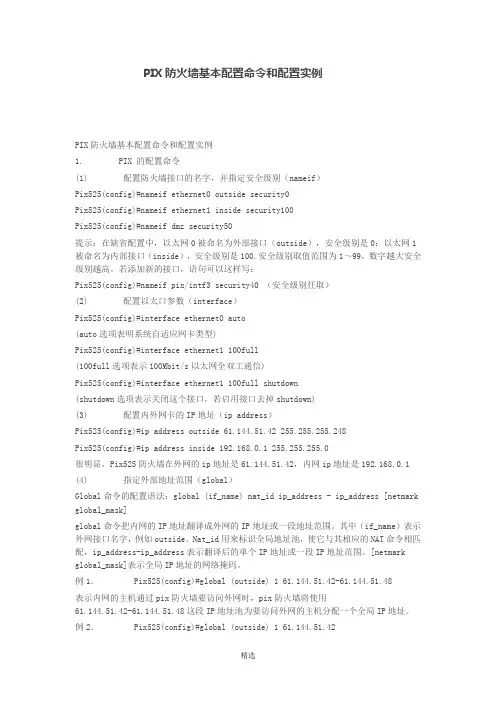

PIX防火墙基本配置命令和配置实例PIX防火墙基本配置命令和配置实例1. PIX 的配置命令(1) 配置防火墙接口的名字,并指定安全级别(nameif)Pix525(config)#nameif ethernet0 outside security0Pix525(config)#nameif ethernet1 inside security100Pix525(config)#nameif dmz security50提示:在缺省配置中,以太网0被命名为外部接口(outside),安全级别是0;以太网1被命名为内部接口(inside),安全级别是100.安全级别取值范围为1~99,数字越大安全级别越高。

若添加新的接口,语句可以这样写:Pix525(config)#nameif pix/intf3 security40 (安全级别任取)(2) 配置以太口参数(interface)Pix525(config)#interface ethernet0 auto(auto选项表明系统自适应网卡类型)Pix525(config)#interface ethernet1 100full(100full选项表示100Mbit/s以太网全双工通信)Pix525(config)#interface ethernet1 100full shutdown(shutdown选项表示关闭这个接口,若启用接口去掉shutdown)(3) 配置内外网卡的IP地址(ip address)Pix525(config)#ip address outside 61.144.51.42 255.255.255.248Pix525(config)#ip address inside 192.168.0.1 255.255.255.0很明显,Pix525防火墙在外网的ip地址是61.144.51.42,内网ip地址是192.168.0.1 (4) 指定外部地址范围(global)Global命令的配置语法:global (if_name) nat_id ip_address - ip_address [netmark global_mask]global命令把内网的IP地址翻译成外网的IP地址或一段地址范围。

思科ASA和PIX防火墙配置手册根据思科教学资料整理2013 年12 月 19 日目录第一章配置基础 (1)1.1 用户接口 (1)1.2 防火墙许可介绍 (2)1.3 初始配置................................................................................................................................2 第二章配置连接性.. (3)2.1 配置接口 (3)2.2 配置路由 (5)2.3 DHCP (6)2.4 组播的支持 (7)第三章防火墙的管理 (8)3.1 使用Security Context建立虚拟防火墙(7.x特性) (8)3.2 管理Flash文件系统 (9)3.3 管理配置文件 (10)3.4 管理管理会话 (10)3.5 系统重启和崩溃 (11)3.6 SNMP支持............................................................................................................................12 第四章用户管理. (13)4.1 一般用户管理 (13)4.2 本地数据库管理用户 (13)4.3 使用AAA服务器来管理用户 (14)4.4 配置AAA管理用户 (14)4.5 配置AAA支持用户Cut-Through代理 (15)4.6 密码恢复 (15)第五章防火墙的访问控制 (16)5.1 防火墙的透明模式 (16)5.2 防火墙的路由模式和地址翻译 (17)5.3 使用ACL进行访问控制......................................................................................................20 第六章配置Failover增加可用性.. (23)6.1 配置Failover (23)6.2 管理Failover (25)6.3 升级Failover模式防火墙的OS镜像 (25)第七章配置负载均衡 (26)7.1 配置软件实现 (只在6500 native ios模式下) (26)7.2 配置硬件实现 (27)7.3 配置CSS实现.......................................................................................................................29 第八章日志管理. (30)8.1 时钟管理 (30)8.2 日志配置 (30)8.3 日志消息输出的微调 (32)8.4 日志分析..............................................................................................................................33 第九章防火墙工作状态验证.. (34)9.1 防火墙健康检查 (34)9.2 流经防火墙数据的监控 (34)9.3 验证防火墙的连接性 (35)第一章配置基础1.1 用户接口思科防火墙支持下列用户配置方式:Console,Telnet,SSH(1.x 或者2.0,2.0 为7.x 新特性,PDM 的http 方式(7 .x 以后称为ASDM)和VMS 的Firewall Management Center。

CISCO ASA防火墙ASDM安装和配置准备一条串口线一边接台式机或笔记本一边接防火墙的CONSOLE 接口,通过开始——>程序——> 附件——>通讯——>超级终端输入一个连接名,比如“ASA”,单击确定。

选择连接时使用的COM口,单击确定。

点击还原为默认值。

点击确定以后就可能用串口来配置防火墙了。

在用ASDM图形管理界面之前须在串口下输入一些命令开启ASDM。

在串口下输入以下命令:CiscoASA>CiscoASA> enPassword:CiscoASA# conf t 进入全局模式CiscoASA(config)# username cisco password cisco 新建一个用户和密码CiscoASA(config)# interface e0 进入接口CiscoASA(config-if)# ip address 192.168.1.1 255.255.255.0 添加IP地址CiscoASA(config-if)# nameif inside 给接口设个名字CiscoASA(config-if)# no shutdown 激活接口CiscoASA(config)#q 退出接口CiscoASA(config)# http server enable 开启HTTP服务CiscoASA(config)# http 192.168.1.0 255.255.255.0 inside 在接口设置可管理的IP地址CiscoASA(config)# show run 查看一下配置CiscoASA(config)# wr m 保存经过以上配置就可以用ASDM配置防火墙了。

首先用交叉线把电脑和防火墙的管理口相连,把电脑设成和管理口段的IP地址,本例中设为192.168.1.0 段的IP打开浏览器在地址栏中输入管理口的IP地址: https://192.168.1.1/admin弹出一下安全证书对话框,单击“是”输入用户名和密码,然后点击“确定”。

A S A防火墙I P S E C V P N配置Hessen was revised in January 2021一.IPSEC VPN (site to site)第一步:在外部接口启用IKE协商crypto isakmp enable outside第二步:配置isakmp协商策略isakmp 策略两边要一致,可设置多个策略模板,只要其中一个和对方匹配即可isakmp policy 5 authentication pre-share //配置认证方式为预共享密钥isakmp policy 5 encryption des //配置isakmp 策略的加密算法isakmp policy 5 hash md5 //配置isakmp 策略的哈希算法isakmp policy 5 group 2 //配置Diffie-Hellman组isakmp policy 5 lifetime 86400 //默认的有效时间第三步:配置需要加密的数据流192.168.241.0为本地内网地址,10.10.10.0为对方内网地址access-list ipsec-vpn extended permit ip 192.168.241.0 255.255.255.0 10.10.10.0 255.255.255.0第四步:设置到对方私网地址的路由配置静态路由指向outside接口x.x.x.x为ASA防火墙outside接口地址route outside 10.10.10.0 255.255.255.0 x.x.x.x第五步:配置ipsec的数据转换格式集crypto ipsec transform-set my_trans esp-des esp-none第六步:建立加密静态映射图crypto map vpn_to_test 10 match address ipsec-vpn //配置哪些数据流会启用IPSEC加密crypto map vpn_to_test 10 set peer x.x.x.x //指定对端地址x.x.x.x为对端VPN公网地址crypto map vpn_to_test 10 set transform-set my_trans //建立加密静态映射图,加密格式引用数据转换格式集my_trans(两边要一致)第七步:将加密静态映射图应用于外网接口crypto map vpn_to_test interface outside第八步:建立IPSEC VPN隧道组tunnel-group x.x.x.x type ipsec-l2l //建立IPSEC VPN隧道组类型tunnel-group x.x.x.x ipsec-attributes //配置IPSEC VPN隧道组参数pre-shared-key * //配置预共享密钥,两边要一致,否则第一阶段协商不起来二.IPSEC VPN (client to site)第一步:配置地址池ip local pool testipsec 172.19.7.1-172.19.7.127 mask 255.255.255.128 //ipsec拨入后的地址池第二步:配置隧道分离ACLaccess-list split-ssl extended permit ip 192.168.0.0 255.255.0.0 any第三步:配置访问控制ACLaccess-list testipsec extended permit ip any 192.168.0.0 255.255.0.0第四步:配置不走NAT的ACLaccess-list nonat-vpn extended permit ip 192.168.0.0 255.255.0.0 172.19.0.0 255.255.248.0nat (inside) 0 access-list nonat-vpn // 不走NATcrypto isakmp enable outside //在外部接口启用IKE协商第五步:配置IKE策略isakmp policy 5 authentication pre-share //配置认证方式为预共享密钥isakmp policy 5 encryption des //配置isakmp 策略的加密算法isakmp policy 5 hash md5 //配置isakmp 策略的哈希算法isakmp policy 5 group 2 //配置Diffie-Hellman组isakmp policy 5 lifetime 86400 //默认的有效时间第六步:配置组策略group-policy ipsectest internal //配置组策略group-policy ipsectest attributes //配置组策略属性vpn-filter value testipsec //设置访问控制vpn-tunnel-protocol IPSec //配置隧道协议split-tunnel-policy tunnelspecified //建立隧道分离策略split-tunnel-network-list value split-ssl //配置隧道分离,相当于推送一张路由表第七步:设置VPN隧道组tunnel-group ipsectest type remote-access //设置VPN隧道组类型tunnel-group ipsectest general-attributes //设置VPN隧道组属性 address-pool testipsec //设置地址池default-group-policy ipsectest //指定默认的组策略tunnel-group ipsectest ipsec-attributes //设置VPN 远程登入(即使用隧道分离)的ipsec属性pre-shared-key * //设置共享密钥1.查看IPSEC VPN的相关信息基本命令show crypto isakmp sa //查看IPSEC VPN isakmp(IPSEC第一阶段)协商的结果show crypto ipsec sa peer X.X.X.X //查看IPSEC 会话的相关信息(IPSEC 第二阶段)debug crypto ipsec //ipsec site to site建立不起来的时候可使用debug命令来获取相关错误信息,通常ASA设备的CPU利用率都比较低,debug命令可放心使用,具体情况区别对待IPSEC第一阶段协商不起来的常见原因:peer路由不通crypto iskmp key没有设置或者不一致isakmp的策略(IKE策略)不匹配IPSEC第二阶段协商不起来的常见原因:IPSEC加密流不对称Ipsec协商参数不一致2.IPSEC ipsec site to site需要注意的问题ipsec会话有默认的时间限制,到默认的时间后会话会失效重新建立,当两端设备类型不一致时,两边的会话的默认到期时间由于不一致将会导致问题,这个参数不影响IPSEC VPN 的建立,但是当一边到期后,另外一边ipsec session保留在那里,而发起访问的服务器是从保留session的那一端过来的话,将不会重新建立新的ipsec会话。

思科ASA防火墙配置要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address 其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

工业路由器与Cisco ASA防火墙构建IPSec VPN 配置指导1.概述本文档主要讲述了关于东用科技路由器与中心端Cisco ASA/PIX防火墙构建LAN-to-LAN VPN的方法。

ORB全系列产品均支持VPN功能,并与众多国际主流中心端设备厂商产品兼容。

建立起LAN-to-LAN VPN之后便可以实现下位机—路由器LAN 端与上位机—中心端设备LAN进行双向通信。

2.网络拓扑2.1网络拓扑1接入端1的LAN端IP地址为192.168.2.0/24网段且不与接入端2LAN重复2接入端的设备ORB系列路由器均支持IPSec VPN3东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址4接入端2的LAN端IP地址为192.168.3.0/24网段且不与接入端1LAN重复5接入端的设备ORB系列路由器均支持IPSec VPN6东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址7中心端设备必须采用固定IP地址。

地址为173.17.99.100/248中心端设备可以采用cisco,juniper,华为,H3C等国际知名厂商支持IPSec的设备9中心端LAN端IP地址为172.16.1.0/24且不与建立通道的任何LAN重复2.2网络拓扑说明中心端设备为Cisco ASA/PIX防火墙,IOS版本8.0;外部IP地址173.17.99.100,掩码255.255.255.0;内部IP地址172.16.1.1,掩码255.255.255.0接入端1设备为东用科技路由器;外部IP地址193.169.99.100,掩码255.255.255.0;内部IP地址192.168.2.1,掩码255.255.255.0接入端2设备为东用科技路由器;外部IP地址193.169.99.101,掩码255.255.255.0;内部IP地址192.168.3.1,掩码255.255.255.03.配置指导3.1中心端Cisco ASA/PIX基本配置Ciscoasa&pix#configure terminal//进入配置模式Ciscoasa&pix(config)#interface ethernet0/1//进入内部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif inside//为内部接口关联一个inside的名称Ciscoasa&pix(config-if)#ip address172.16.1.1255.255.255.0//为内部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出内部接口的配置模式Ciscoasa&pix(config)#interface ethernet0/0//进入外部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif outside//为外部接口关联一个outside的名称Ciscoasa&pix(config-if)#ip address173.17.99.100255.255.255.0//为外部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出外部接口的配置模式Ciscoasa&pix(config)#route outside0.0.0.00.0.0.0173.17.99.1//配置静态默认路由,173.17.99.1为外部接口的网关地址,该地址一般为ISP提供Ciscoasa&pix(config)#access-list permiticmp extended permit icmp any any//创建访问控制列表允许所有icmp报文,此条访问控制列表的目的是为了测试或排障时使用ping命令(防火墙默认是禁止任何ICMP包通过的)Ciscoasa&pix(config)#access-group permiticmp in interface outside//将访问控制列表应用到外部接口Ciscoasa&pix(config)#access-list nonat extended permit ip172.16.1.0255.255.255.0 192.168.2.0255.255.255.0//创建访问控制列表允许172.16.1.0/24网络到192.168.2.0/24网络,此条访问控制列表的目的是对172.16.1.0/24网络到192.168.2.0/24网络的数据包IP字段不进行地址转换(PAT),172.16.1.0/24是中心端内部网络,192.168.2.0/24是远端内部网络Ciscoasa&pix(config)#global(outside)1interface//在外部接口(outside)上启用PAT Ciscoasa&pix(config)#nat(inside)0access-list nonat//对从内部接口进入的且匹配nonat访问控制列表的数据包IP字段不进行地址转换(PAT),序列号0代表不转换Ciscoasa&pix(config)#nat(inside)1172.16.1.0255.255.255.0//对从内部接口进入的源地址为172.16.1.0/24的数据包IP字段进行地址转换(PAT)。

思科ASA虚拟防火墙(昊昊)第1章激活多CONTEXT模式1.1安全的上下文概述3 1.2M ULTIPLE CONTEXT的使用环境3 1.2.1ISP想把一台ASA给更多的客户提供保护.那么实施MULTIPLE CONTEXT能够为更多的客户提供独立的安全策略,更多的保护.并且节省的花费. 3 1.2.2在一个企业网或者是园区网中,想要保证各个部门是绝对独立的3 1.2.3你的网络需要不止一台防火墙3 1.3不支持的特性3 1.3.1动态路由协议3 1.3.2VPN 4 1.3.3组播路由和组播桥接4 1.3.4威胁检查4 1.4虚拟墙的配置文件4 1.4.1C ONTEXT配置4 1.4.2系统配置4 1.4.3管理CONTEXT配置4 1.5ASA对数据包的分类4 1.5.1有效的分类标准5 1.5.2分类的例子5 1.6重叠安全CONTEXT9 1.7管理接入安全的虚拟墙10 1.7.1系统管理员访问10 1.8开启和关闭防火墙的MULTIPLE CONTEXT模式11 1.8.1激活虚拟墙11 1.8.2恢复到单一模式11第1章激活多context模式1.1安全的上下文概述ASA可以把单一的安全设备分割成多个虚拟的防火墙.叫做安全的context.每一个context就是一个独立的设备,拥有自己的安全策略,接口,管理.多个context有点类似于多个独立真实的防火墙一样.包括路由表,防火墙特性,IPS,管理.一些特性是不支持的,例如:动态路由协议,VPN等1.2Multiple context的使用环境1.2.1 ISP 想把一台ASA给更多的客户提供保护.那么实施multiple context能够为更多的客户提供独立的安全策略,更多的保护.并且节省的花费.1.2.2 在一个企业网或者是园区网中,想要保证各个部门是绝对独立的1.2.3 你的网络需要不止一台防火墙1.3不支持的特性Multiple context不支持的特性:1.3.1 动态路由协议虚拟墙只能够支持静态路由协议,动态(OSPF,RIP,EIGRP)不被支持1.3.2 VPN1.3.3 组播路由和组播桥接1.3.4 威胁检查1.4虚拟墙的配置文件每一个虚拟墙都会有它独立的配置,具体分为3种:1.4.1 Context配置ASA包括每一个context的配置目的为了区分安全策略,接口,几乎配置单独ASA的所有配置.可以存储context配置在内部或者外部的flash上,或者上传下载到TFTP,FTP,HTTPS服务器上1.4.2 系统配置这个系统配置文件是通过配置每一个context的配置文件来管理context(虚拟墙),例如分配接口,其他的context的操作.类似于一个单一模式的配置.1.4.3 管理context配置这个admin context有点类似于其他的context.主要用于对虚拟墙进行管理.1.5ASA对数据包的分类每一个数据包进入ASA的话是必须要被分类的,以至于ASA能够决定哪个虚拟墙去转发数据包.1.5.1 有效的分类标准1.5.1.1 唯一的接口如果只有一个虚拟墙互联了一个进入的接口,那么ASA会把数据包分给这个context.在透明模式下,唯一的接口是必须的.1.5.1.2 唯一的MAC地址如果多个context共享一个接口的话, 不管是共享物理接口还是子接口.默认的共享接口那么这个分类器会使用共享接口的MAC地址,ASA会让你指定不通的MAC地址给每一个context.1.5.1.3 NAT配置如果没有唯一的MAC地址,分类器会截获数据包,发起一个目的IP地址的查找.只使用IP数据包中的目的地址字段.如果有context NAT的地址是改数据包的目的地址,那么分类器就会把该数据包分配给这个context.1.5.2 分类的例子多个虚拟墙共享一个OUTSIDE接口,分类器把数据包分配给了context B,因为context B包含了改数据包的目的MAC地址.数据包分配给了context B.因为数据包的目的地址是context B转换后的地址.所有新进入的流量必须被分类,及时是从内部网络.如下图:分类器指定了该数据包去context B,因为内部接口gi0/1.3被指定了contextB.对于透明模式,必须设置使用唯一接口.1.6重叠安全context把一个context放置在另外一个context的前面叫做重叠安全context.一个context的外部接口和另外一个context的内部接口是同一个接口.1.7管理接入安全的虚拟墙在multiple模式下ASA提供了系统管理,和管理单一防火墙是一样的.1.7.1 系统管理员访问可以用两种方法以系统管理员的身份访问防火墙:1.7.1.1 采用console线连接ASA的console口1.7.1.2 采用telnet,SSH,ASDM登入防火墙做为系统管理员,可以接入所有的context1.8开启和关闭防火墙的multiple context模式1.8.1 激活虚拟墙上下文模式(single or multiple)并没有存储在配置文件中.当从单一模式转换成多重模式的时候,ASA将会把当前配置转换到两个文件:一个新的启动配置(包含系统配置),另外一个文件为admin.cfg(包括admin配置).原来的running-config被保存成了old_running.cfg(内部flash根文件夹中).原来的startup配置不会被保存,ASA会针对系统配置的管理context自动加入一个条目,名字为admin.激活虚拟墙:需要重启生效.1.8.2 恢复到单一模式如果从多重模式转换到单一模式的时候,需要将以前的完整startup-config 恢复过来.也就是old_running.cfg文件.1.8.2.1 将old_running.cfg恢复到当前的startup-config1.8.2.2 改变多重模式为单一模式PDF 文件使用 "pdfFactory Pro" 试用版本创建w 。

ASA防火墙配置ASA防火墙初始配置1.模式介绍“>”用户模式firewall>enable 由用户模式进入到特权模式password:“#”特权模式firewall#config t 由特权模式进入全局配置模式“(config)#”全局配置模式防火墙的配置只要在全局模式下完成就可以了。

2.接口配置(以5510以及更高型号为例,5505接口是基于VLAN 的):interface Ethernet0/0nameif inside (接口的命名,必须!)security-level 100(接口的安全级别)ip address 10.0.0.10 255.255.255.0no shutinterface Ethernet0/1nameif outsidesecurity-level 0ip address 202.100.1.10 255.255.255.0no shut3.路由配置:默认路由:route outside 0 0 202.100.1.1 (0 0 为0.0.0.0 0.0.0.0)静态路由:route inside 192.168.1.0 255.255.255.0 10.0.0.15505接口配置:interface Ethernet0/0!interface Ethernet0/1switchport access vlan 2interface Vlan1nameif insidesecurity-level 100ip address 192.168.6.1 255.255.255.0!interface Vlan2nameif outsidesecurity-level 0ip address 202.100.1.10ASA防火墙NAT配置内网用户要上网,我们必须对其进行地址转换,将其转换为在公网上可以路由的注册地址,防火墙的nat和global是同时工作的,nat定义了我们要进行转换的地址,而global定义了要被转换为的地址,这些配置都要在全局配置模式下完成,Nat配置:firewall(config)# nat (inside) 1 0 0上面inside代表是要被转换得地址,1要和global 后面的号对应,类似于访问控制列表号,也是从上往下执行,0 0 代表全部匹配(第一个0代表地址,第二个0代表掩码),内部所有地址都回进行转换。

启用ASA和PIX上的虚拟防火墙

前言

有鉴于许多读者纷纷来信与Ben讨论防火墙的相关设定,并希望能够针对近两年防火墙的两大新兴功能:虚拟防火墙(Virtual Firewall or Security Contexts) 以及通透式防火墙(Transparent or Layer 2 Firewall) ,多做一点介绍以及设定上的解说,是以Ben特别在本期以Cisco的ASA,实做一些业界上相当有用的功能,提供给各位工程师及资讯主管们,对于防火墙的另一种认识。

再者,近几期的网管人大幅报导资讯安全UTM方面的观念,显示网路安全的需要与日遽增,Cisco ASA 5500为一个超完全的UTM,这也是为什么Ben选择ASA,来详细的介绍UTM的整体观念。

本技术文件实验所需的设备清单如下:

1Cisco PIX防火墙或是ASA (Adaptive Security Appliance) 网路安全整合防御设备。

本技术文件实验所需的软体及核心清单如下:

2Cisco PIX或是ASA 5500系列,韧体版本7.21,管理软体ASDM 5.21。

3Cisco 3524 交换器。

本技术文件读者所需基本知识如下:

4VLAN协定802.1Q。

5路由以及防火墙的基础知识。

6Cisco IOS 基础操作技术。

什么是虚拟防火墙跟通透式防火墙

虚拟防火墙(Virtual Firewall or Security Contexts):

就一般大众使用者而言,通常买了一个防火墙就只能以一台来使用,当另外一个状况或是环境需要防火墙的保护时,就需要另外一台实体的防火墙;如此,当我们需要5台防火墙的时候,就需要购买5台防火墙;虚拟防火墙的功能让一台实体防火墙,可以虚拟成为数个防火墙,每个虚拟防火墙就犹如一台实体的防火墙,这解决了企业在部署大量防火墙上的困难,并使得操作及监控上更为简便。

通透式防火墙(Transparent or Layer 2 Firewall):

一般的防火墙最少有两个以上的介面,在每个介面上,我们必须指定IP位址以便让防火墙正常运作,封包到达一个介面经由防火墙路由到另一个介面,这种状况下,防火墙是处在路由模式(Routed mode);试想,在服务提供商(Internet Service Provider) 的环境中,至少有成千上万的路由器组成的大型网路,如果我们要部署数十个以上的防火墙,对于整体网路的IP位址架构,将会有相当大的改变,不仅容易造成设定路由的巨大麻烦,也有可能会出现路由回圈,部署将会旷日费时,且极容易出错。

举例来说,如果有两个路由器A及B,我们想在A跟B之间部署路由模式的防火墙,必须重新设计路由器介面的IP位址,以配合防火墙的IP位址,另外,如果路由器之间有跑路由通讯协定(ie. RIP、OSPF、BGP等),防火墙也必须支援这些通讯协定才行,因此相当的麻烦;通透式防火墙无须在其介面上设定IP 位址,其部署方式就犹如部署交换器一样,我们只需直接把通透式防火墙部署于路由器之间即可,完全不需要烦恼IP位址的问题,因此,提供此类功能的防火墙,亦可称为第二层防火墙。

一般而言,高级的防火墙(Cisco、Juniper等)都支援这些功能;就Cisco的ASA 或是PIX而言(版本7.0以上),都已支援虚拟防火墙以及通透式防火墙这两个功能。

如何设定虚拟防火墙(Security Contexts)

在Cisco的防火墙中,有些专有名词必须先让读者了解,以便继续以下的实验及内容。

专有名词解释

Context ASA/PIX在虚拟防火墙的模式下,每一个虚拟防火墙就可以称为一个context。

System context 这一个context是用来设定每一个虚拟防火墙所能使用的资源,例如所能使用的介面以及CPU资源等,而不会让某一个context过度使用系统资源,另外,提供给防火墙管理员一个集中式且阶层性的管理;此context 并不能被用来当成防火墙使用。

Administration context (admin-context) 可以被用来当成虚拟防火墙使用,除此之外,只有此context才有权限,这个context并不受授权的限制内。

Context <虚拟防火墙的名称> 一般的虚拟防火墙,并没有对于防火墙硬体有任何的设定权限,只能设定该虚拟防火墙内的设定。

接下来读者们可以在EXEC的模式下,下达『show version』指令而得知该ASA/PIX能够支援多少个contexts,以下的范例显示了该设备最多支援了5个contexts。

在八月份的网管人杂志中,Ben已经详细的介绍ASA/PIX的初始过程,通常来说,如果没有特殊设定的话,预设的防火墙模式为单一模式(Single Mode),因此,我们必须熟悉一些指令来转换以及显示模式;在EXEC模式下,下达指令show mode即可以显示目前是处于单一模式(Single Mode) 或是虚拟模式

(Multiple Mode)。

如果要转换模式的话,必须进入Configuration Mode下达mode的指令;以下的例子显示了由单一模式转换到虚拟模式,经过两次的确认(confirm) 后,必须重新启动ASA/PIX以便让功能即时生效。

重新开机后,进入EXEC模式检视目前的模式,应该为虚拟模式了。

如何设定通透式防火墙

通透式防火墙的设定也是相当的简单,ASA平台是可让通透式的功能跟虚拟防火墙的功能并存,刚刚读者们已经将ASA5510转换成为Multiple模式了,这里请特别注意,启动通透式功能的时候,因为原本的contexts设定内容已经不符合通透式功能的需求,因此会把所有的contexts移除,所以,我们必须在转换通透模式后,再一一加入每个虚拟防火墙(context);另外,转换通透或是路由模式,不需要重新启动防火墙设备即可生效。

现在,Ben已经把ASA5510设成虚拟及通透模式,接下来,让我们来建立几个虚拟的通透式防火墙;首先我们先来看看目前的设定内容,并没有设定任何IP

位址,因此我们必须建立一个IP位址,以便让我们使用ASDM来设定ASA5510。

我们可以在EXEC模式下,下达show context指令显示是否有context存在于此防火墙中,目前看来并没有任何的context。

在建立任何一个一般虚拟防火墙之前,admin-context必须先存在,所以让我们来建立名为admin的admin-context,以及5个通透式虚拟防火墙,依序命名为geego1、geego2、geego3、geego4、geego5。

每个虚拟防火墙都需要有其独立的设定档,但是在建立每个虚拟防火墙的设定档

前,要先配置介面给各个虚拟防火墙,因为目前防火墙为通透虚拟模式,在有限的实体介面限制下,ASA/PIX的介面提供了802.1Q通讯协定的支援,在显示授权的指令输出中,我们已知道此ASA可以设定25个VLANs,因此,Ben会建立12个VLANs,VLAN ID各为6、10、20、30、40、50、66、100、200、300、400、500,VLAN ID 6为admin的对外VLAN,VLAN ID 66为admin的内部VLAN,VLAN ID10的是geego1的外部VLAN ,VLAN ID100的是geego1的内部VLAN,其他context以此类推;因此,我们必须建立相关的VLAN介面在ASA平台上。

并且对每个VLAN介面设定相关的VLAN ID,如此,Ethernet0/3就会以802.1Q 的通讯协定方式与交换器沟通。

接下来,Ben就必须做两件事,1)对每个虚拟防火墙建立设定档。

2) 把刚刚建立的VLAN介面,分配到所有的虚拟防火墙上。

虽然我们设定了每一个context的组态档案名称及位置,但是到目前为止,这些档案必不存在于储存设备disk0:上,所以,我们还必须让这些档案建立出来,我们先以虚拟防火墙geego1为例,首先让我们先进入context system,然后下达『changeto context …』的指令把直接进入geego1虚拟防火墙,然后下达指令write来储存设定档,如此,我们就产生出一个在disk0:下名为geego1.cfg的组态档。

其他context的组态档设定,请各位读者根据上述的方式迳行设定。

再来Ben就要把所有的VLAN介面关连到相关的VLAN ID,接着再开始分配介面给各个context。

我们现在来看看如何在指令模式下切换system context及其他的contexts,在这里,我们用admin context来做一个范例。

进入admin context以后,我们就可以看到刚刚我们所配置给他的介面出现在admin context的设定中。

到此为止,我们已经完成了各个通透视虚拟防火墙的设定了。

各位读者可以在交换器连接到防火墙的连接埠上,下达802.1Q相关设定,以Cisco的交换器而言,我们可以先建立所有在防火墙上的VLAN ID,然后进入连

接埠设定介面下达802.1Q的指令。

在EXEC模式下,下达vlan database指令进入设定VLAN的命令提示字元(prompt),建立所需的VLAN。

再下达指令sh vlan brief即可看出刚刚建立的VLAN了。

在进入连接埠设定命令提示字元,下达802.1Q的相关指令就完成了交换器的设定。

再来使用Ethernet cable连接交换器及防火墙就可使两台设备互相沟通。