实验三数据库的安全性

- 格式:doc

- 大小:518.00 KB

- 文档页数:10

数据库安全性分析实验报告一、实验目的本实验旨在分析数据库系统的安全性,探讨可能存在的安全风险和潜在威胁,以及如何有效保护数据库系统的安全性。

二、实验背景在当今信息化社会中,数据库系统扮演着至关重要的角色,包含了大量敏感数据,如个人信息、财务数据等。

然而,数据库系统也面临着各种安全威胁,如SQL注入、数据泄露等问题,因此保护数据库系统的安全性至关重要。

三、实验内容1. SQL注入攻击演示2. 加密算法应用与分析3. 数据库备份与恢复实验4. 安全策略制定及实施四、实验结果与分析1. SQL注入攻击演示通过利用具有SQL注入漏洞的网站,我们成功进行了SQL注入攻击,获取了数据库中的敏感信息。

这再次证明了SQL注入是一种常见且危险的攻击手段,需要开发人员在编写代码时增强对输入数据的验证和过滤。

2. 加密算法应用与分析我们通过实验比较了不同加密算法的安全性和效率,发现对称加密算法在速度上较优,而非对称加密算法更适合于密钥交换。

在实际应用中,应根据具体需求选择合适的加密算法。

3. 数据库备份与恢复实验我们制定了一套完备的数据库备份策略,并通过实验验证其可行性。

定期的备份可以保证数据库系统在遭受攻击或误操作时能够快速恢复,减少数据丢失风险。

4. 安全策略制定及实施我们分析了数据库系统可能存在的安全风险和潜在威胁,并制定了一系列安全策略,包括访问控制、日志监控、更新及修补等。

这些策略的实施可以有效提升数据库系统的安全性。

五、结论通过本次实验,我们深入了解了数据库系统的安全性问题,学习了不同的保护策略和应对措施。

数据库安全是一个复杂而严肃的问题,需要不断学习和改进,以应对日益增长的安全威胁。

我们将继续研究和实践,为保护数据库系统的安全性贡献自己的一份力量。

六、参考文献- 《数据库安全与加密技术》- 《数据库系统概念》- 《信息安全技术》以上为数据库安全性分析实验报告,谢谢阅读!。

实验三实现数据库的安全性与数据的完整性一、实验目的1.了解SQL Server 2000 的身份验证方法。

2.把握合法登录帐户的设置。

3.把握用户的权限治理方法。

4.把握实体完整性与参照完整性的实现方法。

5.把握域完整性的实现方法。

二、实验内容1.Windows和SQL Server2000身份验证的比较。

2.设置登录帐户。

3.设置数据库用户权限。

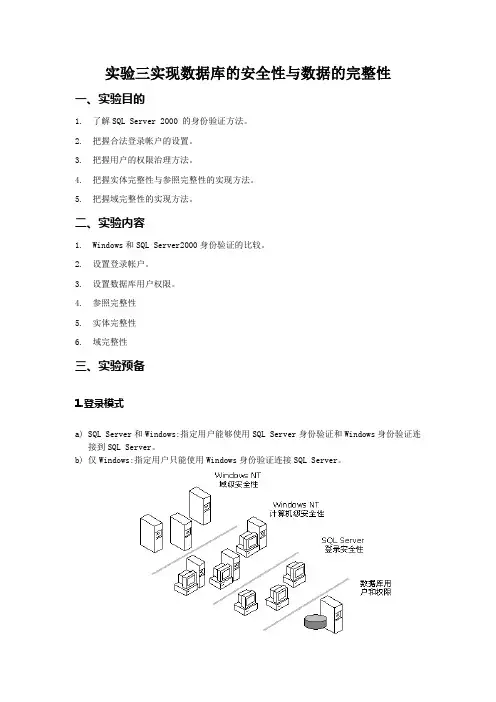

4.参照完整性5.实体完整性6.域完整性三、实验预备1.登录模式a) SQL Server和Windows:指定用户能够使用SQL Server身份验证和Windows身份验证连接到SQL Server。

b) 仅Windows:指定用户只能使用Windows身份验证连接SQL Server。

2.权限验证当验证了用户的身份并承诺其登录到SQL Server 2000实例之后,在用户必须访问的每个数据库中都要求单独的用户帐户。

在每个数据库中都要求用户帐户可防止用户连接到 SQL Server 实例并访问服务器上的所有数据库3.角色利用角色,SQL Server治理者能够将某些用户设置为某一角色,如此只对角色进行权限设置便能够实现对所有用户权限的设置,大大减少了治理员的工作量。

SQL Server提供了用户通常治理工作的预定义服务器角色和数据库角色。

服务器角色系统治理员:拥有SQL Server所有的权限许可。

●服务器治理员:治理SQL Server服务器端的设置。

●磁盘治理员:治理磁盘文件。

●进程治理员:治理SQL Server系统进程。

●安全治理员:治理和审核SQL Server系统登录。

●安装治理员:增加、删除连接服务器,建立数据库复制以及治理扩展储备过程。

●数据库创建者:创建数据库,并对数据库进行修改数据库角色●public:爱护全部默认许可。

●db_owner:数据库的所有者,能够对所拥有的数据库执行任何操作。

●db_accessadmin:能够增加或者删除数据库用户、工作组和角色。

数据库安全性实验报告1. 简介数据库是现代信息系统中不可或缺的组成部分,而数据库安全性是确保数据的机密性、完整性和可用性的重要问题。

本实验旨在评估数据库在不同安全性方面的表现,并提供相应的解决方案。

2. 实验目的本实验的主要目的是评估数据库在以下几个方面的安全性:•访问控制:是否能够限制只有授权用户能够访问数据库。

•数据加密:是否能够对敏感数据进行加密,以防止未经授权的访问。

•完整性保护:是否能够防止非法修改数据库中的数据。

•日志记录:是否能够记录数据库的操作日志,以便追踪和审计。

•备份和恢复:是否能够定期备份数据库,并能够快速恢复数据。

3. 实验步骤3.1 访问控制在这一部分,我们将评估数据库的访问控制机制。

首先,我们创建一个新用户,并限制其对数据库的访问权限。

然后,我们尝试使用该用户登录数据库,并验证是否能够成功登录。

如果登录失败,说明访问控制机制有效。

3.2 数据加密在这一部分,我们将评估数据库的数据加密机制。

我们选择一些敏感数据,并对其进行加密处理。

然后,我们尝试从数据库中读取这些数据,并验证是否能够成功解密。

如果解密失败,说明数据加密机制有效。

3.3 完整性保护在这一部分,我们将评估数据库的完整性保护机制。

我们尝试修改数据库中的一些数据,并验证是否能够成功提交修改。

然后,我们检查数据库中的数据是否被正确保护,是否存在异常修改。

如果修改失败或存在异常修改,说明完整性保护机制有效。

3.4 日志记录在这一部分,我们将评估数据库的日志记录功能。

我们进行一系列数据库操作,并检查是否能够正确记录这些操作。

然后,我们尝试查询数据库的操作日志,并验证是否能够成功获取操作记录。

如果记录失败或无法获取操作记录,说明日志记录功能有效。

3.5 备份和恢复在这一部分,我们将评估数据库的备份和恢复机制。

首先,我们定期进行数据库备份,并检查备份文件是否能够正常生成。

然后,我们模拟数据丢失的情况,并尝试使用备份文件进行数据恢复。

实验三数据库安全性实验报告第一篇:实验三数据库安全性实验报告一实验目的1.熟悉通过SQL语句对数据进行安全性控制;2.针对具体应用要求,完成授权和收回权限的操作;二实验工具SQL Server 2005利用SQL Server 2005 SSMS及其SQL查询编辑器。

三实验内容和要求使用SQL对数据进行安全性控制,包括:授权和权力回收。

操作完成后看看已授权的用户是否真正具有授予的数据操作的权力了;权力收回操作之后的用户是否确实丧失了收回的数据操作的权力。

根据以上要求认真填写实验报告,记录所有的实验用例。

具体操作可以参照课件中的实例。

具体操作内容:创建以下两个关系模式,并分别插入相应的数据。

职工(职工号,姓名,年龄,职务,工资,部门号)部门(部门号,名称,经理名,地址,电话号码)(1)请用SQL的Grant和Revoke语句(加上视图机制)完成以下授权定义或存取控制功能,并进行相应的安全性测试;(a)用户王明对两个表有select权力;(b)用户李勇对两个表有insert和delete权力;(c)每个职工只对自己的记录有select权力;(d)用户刘星对职工表有select权力,对工资字段具有更新权力;(e)用户张新具有修改这两个表的结构的权力;(f)用户周平具有对两个表所有权力(对,插,改,删数据),并具有给其他用户授权的权利;(g)用户杨兰具有从每个部门职工中select最高工资,最低工资,平均工资的权力,他不能查看每个人的工资。

(2)把上面(a)~(g)的每一种情况,撤销各用户所授予的权力。

四实验报告4.1 实验环境:Windows XPMicrosoftSQL server Management Studio 20054.2 实验内容与完成情况:--新建数据库create database workgouse work--创建以下两个关系模式,并分别插入相应的数据。

--Worker(职工号,姓名,年龄,职务,工资,部门号)gocreate table Worker(职工号varchar(10),姓名char(10),年龄int,职务 char(15),工资 int,部门号 char(50))--Section(部门号,名称,经理名,地址,电话号码)create table Section(职工号char(10),名称char(10),经理名char(10),地址 char(50),电话 char(15));go--插入部门信息insert into Section values('a001','市场部门','李永','白理工','***');insert into Section values('a002','营销部门','李刚','白理工','***');--插入职工信息insert into Worker values('a001001','王明',20,'市场营销员',2000,'a001');insert into Worker values('a001002','李村',29,'市场营销员',2000,'a001');insert into Worker values('a001003','李永',20,'经理',5000,'a001');insert into Worker values('a002001','罗杰',18,'销售员',2000,'a002');insert into Worker values('a002002','李红',24,'销售员',2000,'a002');insert into Worker values('a002003','李刚',32,'经理',5000,'a002');--查询部门表和职工表的数据select *from Worker;select *from Section;--授权use workgo--(a)用户王明对两个表有select权力;create login [王明] with password=N'1234';create user [王明] for login [王明];grant select on Worker to [王明];grant select on Section to [王明];--插入数据权限测试insert into Worker values('a002004','罗红',28,'销售助理',4000,'a002');--查询数据权限测试select *from Worker;--(b)用户李勇对两个表有insert和delete权力;use workgocreate login [李勇] with password=N'1234';create user [李勇] for login [李勇];grant insert,delete on Worker to [李勇];grant insert,delete on Section to [李勇];--插入数据权限测试insert into Worker values('a002005','罗莉',52,'销售助理',4000,'a002');--查询数据权限测试select *from Worker;--删除权限测试delete Worker from where 职工号='a002001';--(c)每个职工只对自己的记录有select权力;use workgocreate view Myself as select * from Workerwhere 姓名=user;grant select on Myself to public;--(d)用户刘星对职工表有select权力,对工资字段具有更新权力;use workgocreate login [刘星] with password=N'1234';create user [刘星] for login [刘星];grant select,update(工资)on Worker to [刘星];--更新修改权限测试update Worker set 工资=3500 where 职工号='a002001'--查询数据权限测试select *from Worker;--(e)用户张新具有修改这两个表的结构的权力;use workgocreate login [张新] with password=N'1234';create user [张新] for login [张新];grant all PRIVILEGES on Worker to 张新;grant all PRIVILEGES on Section to 张新;--(f)用户周平具有对两个表所有权力(对,插,改,删数据),并具有给其他用户授权的权利;use workgocreate login [周平] with password=N'1234';create user [周平] for login [周平];grant all PRIVILEGES on Worker to 周平with grant option;grant all PRIVILEGES on Section to 周平with grant option;--(g)用户杨兰具有从每个部门职工中select最高工资,最低工资,平均工资的权力,他不能查看每个人的工资。

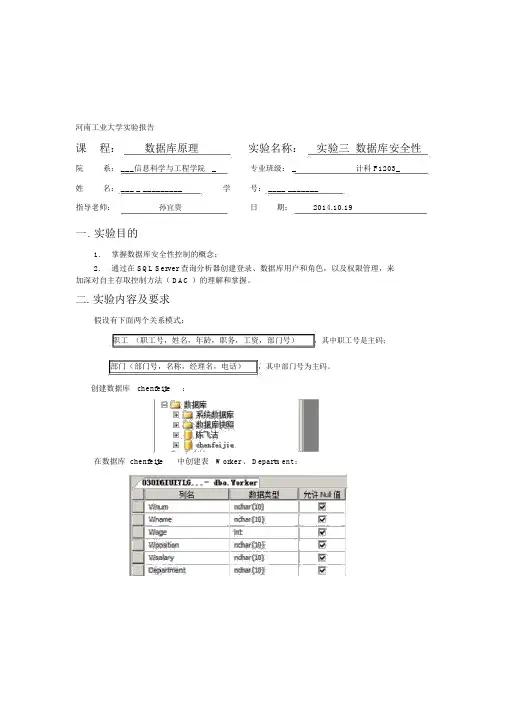

河南工业大学实验报告课程:数据库原理实验名称:实验三数据库安全性院系: ___信息科学与工程学院 _专业班级: _计科 F1203_姓名: ___ _ _________学号: ____ _______指导老师:孙宜贵日期:2014.10.19一.实验目的1.掌握数据库安全性控制的概念;2.通过在 SQL Server 查询分析器创建登录、数据库用户和角色,以及权限管理,来加深对自主存取控制方法( DAC )的理解和掌握。

二. 实验内容及要求假设有下面两个关系模式:职工(职工号,姓名,年龄,职务,工资,部门号),其中职工号是主码;部门(部门号,名称,经理名,电话),其中部门号为主码。

创建数据库chenfeijie:在数据库 chenfeijie中创建表Worker 、 Department :1.请用 T-SQL 语句完成以下内容:(数据安全性)1 )创建一个SQL Server 身份验证的登录(命名方式:数据库名称+Login ,如ZhangsanLogin ),默认数据库是你创建的数据库,为该登录指定 sysadmin 服务器角色;2 )在已有数据库中创建一个数据库用户(命名方式:数据库名称+ User,如ZhangsanUser),与上面的登录关联;3)在已有数据库中创建一个自定义数据库角色(命名方式:数据库名称+ Role,如ZhangsanRole),并把上面用户指定为该角色成员;4)授予该角色对部门表具有 SELECT 权限;5)授予该角色对职工表具有 DELETE 和 INSERT 权限;6)授予该角色对职工表的工资字段的 UPDATE 权限;7)授予该用户生成、改变和删除数据库对象的权限(提示:将该用户指定为某一固定数据库角色成员。

);8)收回该角色对职工表的DELETE权限;9)拒绝该用户对部门表的SELECT权限。

备注:完成以上功能所需要的系统存储过程有sp_addrolemember, sp_addsrvrolemember,SQL Server sp_grantdbaccess, sp_addrole, sp_addlogin 等,具体含义和使用方式可参考联机帮助。

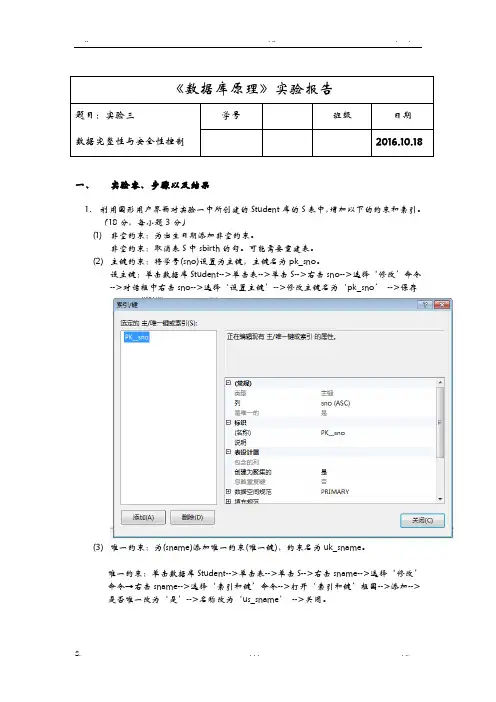

《数据库原理》实验报告题目:实验三数据完整性与安全性控制学号班级日期2016.10.18一、实验容、步骤以及结果1.利用图形用户界面对实验一中所创建的Student库的S表中,增加以下的约束和索引。

(18分,每小题3分)(1)非空约束:为出生日期添加非空约束。

非空约束:取消表S中sbirth的勾。

可能需要重建表。

(2)主键约束:将学号(sno)设置为主键,主键名为pk_sno。

设主键:单击数据库Student-->单击表-->单击S-->右击sno-->选择‘修改’命令-->对话框中右击sno-->选择‘设置主键’-->修改主键名为‘pk_sno’-->保存(3)唯一约束:为(sname)添加唯一约束(唯一键),约束名为uk_sname。

唯一约束:单击数据库Student-->单击表-->单击S-->右击sname-->选择‘修改’命令→右击sname-->选择‘索引和键’命令-->打开‘索引和键’框图-->添加-->是否唯一改为‘是’-->名称改为‘us_sname’-->关闭。

(4)缺省约束:为性别(ssex)添加默认值,其值为“男”。

设默认约束:单击数据库Student→单击表→单击S→右击sno→选择‘修改’命令→单击cno-->在默认值栏输入‘男’→保存(5)CHECK约束:为SC表的成绩(grade)添加CHECK约束,约束名为ck_grade,其检查条件为:成绩应该在0-100之间。

(6)外键约束:为SC表添加外键约束,将sno,cno设置为外键,其引用表分别是S表和C表,外键名称分别为fk_sno,fk_cno。

2.在图形用户界面中删除以上小题中已经创建的各种约束,用SQL语言分别重新创建第1题中的(2)-(6)小题.(15分,每小题3分,提示:alter table add constraint)删除约束:单击数据库Student-->表-->单击S-->展开键、约束。

数据库安全性实验报告数据库安全性实验报告引言:数据库安全性是一个重要的话题,随着信息技术的发展,数据库中存储的数据越来越多,其中包含了许多敏感信息。

因此,保护数据库的安全性成为了一项紧迫的任务。

本实验旨在探究数据库的安全性,并通过实验验证不同安全措施的有效性。

实验目的:1. 了解数据库的安全性概念和常见威胁;2. 掌握数据库安全性的评估方法;3. 验证数据库安全性措施的有效性。

实验过程:1. 数据库安全性概念数据库安全性是指保护数据库中存储的数据免受未经授权的访问、修改、删除或泄露的能力。

在实验开始前,我们先了解了数据库安全性的基本概念,包括身份验证、访问控制、加密等。

2. 数据库安全性评估方法为了评估数据库的安全性,我们采用了黑盒测试和白盒测试相结合的方法。

黑盒测试是通过模拟攻击者的行为,对数据库进行安全性测试。

白盒测试则是通过深入了解数据库系统的内部结构和运行机制,发现潜在的安全漏洞。

3. 实验设计我们选择了一个常用的开源数据库系统MySQL,并创建了一个包含敏感信息的测试数据库。

在实验中,我们设置了多个安全措施,包括密码策略、访问控制、防火墙等。

4. 实验结果通过黑盒测试,我们模拟了多种攻击方式,如SQL注入、跨站脚本等,测试数据库的安全性。

结果显示,数据库在没有任何安全措施的情况下容易受到攻击,敏感信息可能被泄露或篡改。

但是,当我们启用了密码策略、访问控制和防火墙等安全措施后,数据库的安全性明显提高,攻击者无法进行未经授权的操作。

5. 结果分析从实验结果中可以看出,数据库的安全性与所采取的安全措施密切相关。

密码策略可以防止未经授权的登录,访问控制可以限制用户的权限,防火墙可以阻止外部攻击。

因此,综合采取多种安全措施是保护数据库安全性的有效方法。

6. 实验总结通过本次实验,我们深入了解了数据库安全性的重要性,并通过实验验证了不同安全措施的有效性。

数据库安全性是一个复杂而严肃的问题,需要综合考虑各种因素,并不断更新和加强安全措施。

可得到最后界面如下:3.以sa用户(DBA)登录,运行教材上4.2.4中的例1~例7对7个新用户授权。

每运行一个例子后,以相应的用户名重新登录,验证新用户是否具有授予的权限。

注:SQL Server中的权限授予与回收命令与教材例题上的细节有所不同,这里只写出在SQL 2000中的权限授予与回收命令语句。

【例1】把查询student表的权限授给用户u1。

GRANT SELECTTO u1;执行完授权语句后,用u1登录,验证其是否已有查询权利。

重新连接数据库,登录界面如下:用u1登录后,执行一条SELECT命令,显示了查询结果如下所示,说明u1已具有了对student表的查询权限。

【例2】把对student表和course表的全部操作权限授予用户u2和u3。

GRANT ALL PRIVILEGESON studentTO u2,u3;GRANT ALL PRIVILEGESTO u2,u3;执行完授权语句后,用u2登录,验证其是否已有所有权利。

用u2登录后,执行两条SELECT命令,显示了查询结果如下所示,说明u2已具有了对student表的查询权限,再执行INSERT命令,DELETE命令,UPDATE 命令,同样可得到结果。

说明u2已具有了对student表和SC表的所有权限。

同u2一样,u3也已具有了对student表和SC表的所有权限。

【例3】把对表SC的查询权限授予所有的用户。

GRANT SELECTON SCTO PUBLIC;【例4】把查询student表和修改学生学号的权限授予用户u4。

GRANT UPDATE(Sno),SELECTON studentTO u4;执行完授权语句后,用u4登录,验证其是否已有相应权利。

用u4登录后,执行一条SELECT命令和一条UPDATE命令,显示了查询结果如下所示,说明u4已具有了对student表的查询权限,和对学生学号的修改权限。

【例5】把对表SC的insert权限授予u5用户,并允许将此权限再授予其他用户。

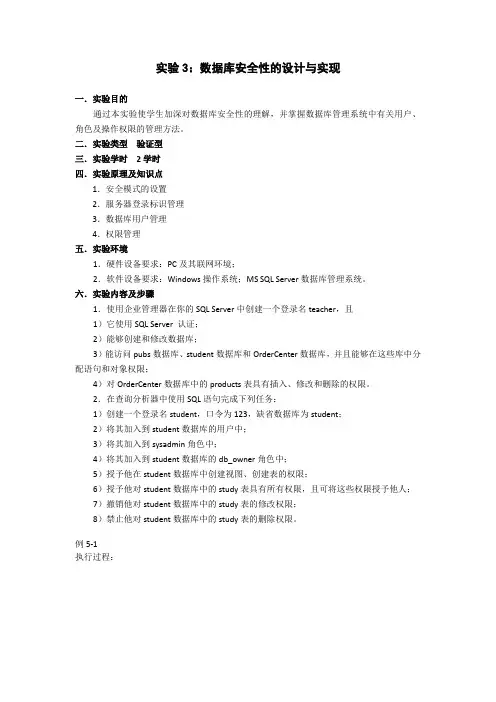

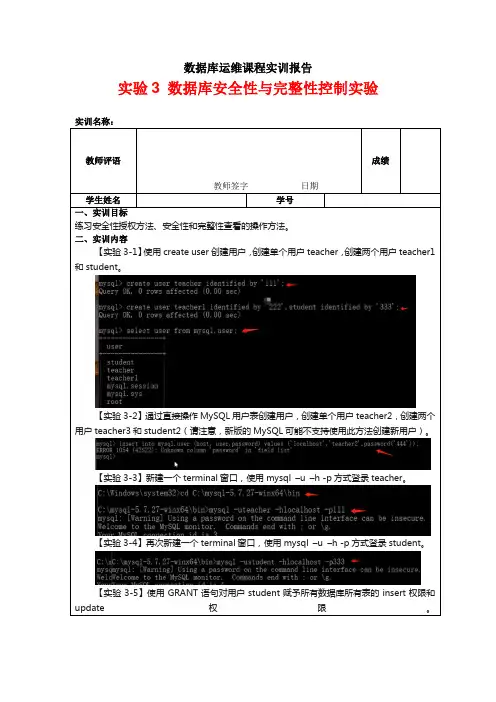

数据库运维课程实训报告实验3 数据库安全性与完整性控制实验实训名称:成绩教师评语教师签字日期学生姓名学号一、实训目标练习安全性授权方法、安全性和完整性查看的操作方法。

二、实训内容【实验3-1】使用create user创建用户,创建单个用户teacher,创建两个用户teacher1和student。

【实验3-2】通过直接操作MySQL用户表创建用户,创建单个用户teacher2,创建两个用户teacher3和student2(请注意,新版的MySQL可能不支持使用此方法创建新用户)。

【实验3-3】新建一个terminal窗口,使用mysql –u –h -p方式登录teacher。

【实验3-4】再次新建一个terminal窗口,使用mysql –u –h -p方式登录student。

【实验3-5】使用GRANT语句对用户student赋予所有数据库所有表的insert权限和update权限。

【实验3-6】使用GRANT语句对用户student赋予school数据库所有表的select权限。

【实验3-7】使用GRANT语句对用户student赋予school数据库stuinfo表的create 访问权限。

【实验3-8】使用GRANT语句对用户student赋予school数据库stuinfo表的stuno 列上的select访问权限。

【实验3-9】使用GRANT语句对用户student赋予s所有数据库所有表的select访问权限,并设定student每小时最多可使用select操作访问数据库的次数。

【实验3-10】查看表INFORMATION_ER_PRIVILEGES中有关student的信息,查看user表中的内容信息。

【实验3-11】查看表INFORMATION_SCHEMA.SCHEMA_PRIVILEGES,找到student在school数据库下拥有的权限。

【实验3-12】查看表INFORMATION_SCHEMA.TABLE_PRIVILEGES,查找school数据库中stuinfo数据表相关的表权限。

实验三:数据库的安全性一、实验目的1.掌握Windows 认证模式下数据库用户帐号的建立与取消方法;2.掌握混合模式下数据库用户帐号的建立与取消方法;3.掌握数据库用户权限的设置方法;4.熟悉数据库数据库用户帐号的权限分配、回收等方法;5.了解数据库角色的分类、作用及使用方法。

二、实验环境SQL Server 企业版三、实验学时2学时四、实验原理:1. Microsoft® SQL Server™ 可以在两种安全(身份验证)模式:(1)Windows 身份验证模式(Windows 身份验证)Windows 身份验证模式使用户得以通过Microsoft Windows NT® 4.0 或Windows® 2000 用户帐户进行连接。

(2)混合模式(Windows 身份验证和 SQL Server 身份验证)混合模式使用户得以使用 Windows 身份验证或 SQL Server 身份验证与 SQL Server 实例连接。

在 Windows 身份验证模式或混合模式下,通过 Windows NT 4.0 或 Windows 2000 用户帐户连接的用户可以使用信任连接。

2. SQLServer的安全机制(1)服务器级别所包含的安全对象主要有登录名、固定服务器角色等。

其中登录名用于登录数据库服务器,而固定服务器角色用于给登录名赋予相应的服务器权限。

SQL Server中的登录名主要有两种:第一种是Windows登录名,第二种是SQL Server登录名。

Windows 登录名对应Windows验证模式,该验证模式所涉及的账户类型主要有Windows本地用户账户、Windows域用户账户、Windows组。

SQL Server登录名对应SQL Server验证模式,在该验证模式下,能够使用的账户类型主要是SQL Server账户。

(2)数据库级别所包含的安全对象主要有用户、角色、应用程序角色、证书、对称密钥、非对称密钥、程序集、全文目录、DDL事件、架构等。

课程实验报告课程名称数据库系统概论班级实验日期姓名学号实验成绩实验名称实验3:数据库的安全性和完整性实验目的及要求1.掌握实体完整性规则的定义方法;2.掌握参照完整性规则的定义方法;3.掌握用户定义完整性的定义方法;4.掌握数据库安全性控制。

实验环境操作系统:Windows DBMS:SQL Server 2005实验内容有三个关系模式:Student(sno varchar(10) 主键,sname varchar(8), ssex varchar(2) 默认为‘男’, sage int 介于20到50之间, sdept varchar(20));Course(cno varchar(5) 主键, cname varchar(20) 唯一, cpno varchar(5), credit int);SC(sno varchar(10) 主键,Student表的外键, cno varchar(5) 主键,Course表的外键, grade int)。

数据库的完整性(1)利用查询分析器创建上述3个基本表。

(2)删除student表的关于sage 20到50的约束数据库的安全性:用GRANT和REVOKE语句完成以下授权定义或存取控制功能:(1)用户王明对Student表和Course表有SELECT权力;(2)用户李勇对Student表和Course表有INSERT和DELETE权力;(3)用户刘星对Student表有SELECT权力,对Student表的sage字段有更新权力;(4)用户张新具有创建表的权力;(5)用户周平具有对Student表和Course表所有权力,并具有给其他用户授权的权力;(6)回收李勇、张新的权限。

调试过程及实验结果(1)利用查询分析器创建上述3个基本表。

(2)_删除student表的关于sage 20到50的约束(3)用户王明对Student表和Course表有SELECT权力;(4)用户刘星对Student表有SELECT权力,对Student表的sage字段有更新权力;(5)用户张新具有创建表的权力;(6)用户周平具有对Student表和Course表所有权力,并具有给其他用户授权的权力;(7)回收李勇、张新的权限。

一、实验目的1. 理解数据库安全性的重要性,掌握数据库安全性的基本概念。

2. 熟悉数据库安全性的常见措施,包括身份认证、访问控制、数据加密等。

3. 学习使用SQL语句对数据库进行安全性控制,包括权限管理、角色管理等。

4. 掌握数据库安全性的评估与测试方法,提高数据库的安全性。

二、实验环境1. 操作系统:Windows 102. 数据库管理系统:MySQL 8.03. 实验工具:MySQL Workbench三、实验内容1. 身份认证与访问控制(1)创建用户:使用SQL语句创建用户,为用户设置密码。

```sqlCREATE USER 'username'@'localhost' IDENTIFIED BY 'password';```(2)授权与收回权限:为用户授权数据库访问权限,包括SELECT、INSERT、UPDATE、DELETE等操作。

```sqlGRANT SELECT, INSERT, UPDATE, DELETE ON database_name. TO'username'@'localhost';REVOKE ALL PRIVILEGES ON database_name. FROM 'username'@'localhost';```(3)角色管理:创建角色,将用户分配到角色,然后为角色授权。

```sqlCREATE ROLE role_name;GRANT SELECT, INSERT, UPDATE, DELETE ON database_name. TO role_name;GRANT role_name TO 'username'@'localhost';```2. 数据加密(1)使用MySQL Workbench的加密工具对数据库进行加密。

实验题目三数据库的安全性

一、实验目的

熟悉SQL Server中有关用户、角色及操作权限的实用,加深学生对数据库安全性的理解。

二、实验内容和要求

1.理解SQL Server的安全控制机制;

2.对SQL Server的登录名、用户和角色进行管理;

3.学习通过SQL语言的数据控制功能,设置和管理数据操作权限;

三、实验主要仪器设备和材料

1.计算机及操作系统:PC机,Windows 2000/XP或更高版本;

2.数据库管理系统:SQL Server 2005或更高版本;

四、实验方法、步骤及结果测试

对teaching数据库完成以下操作。

1.新建登录名“UserA(+学号)”,选择“SQL Server身份验证模式”并设置密码。

设置页面

2.使用“UserA”登录名登录,查看teaching数据库中student表的学生信息。

执行结果

3. 使用“sa”重新登录。

修改“UserA”的属性:服务器角色面板中,勾选

sysadmin 两项;用户映射中,赋予对数据库teaching和master的“db_owner”角色权限。

设置界面设置界面

4. 使用“UserA”登录数据库,查询teaching数据库中student表的学生信息,验证是否

执行结果

在服务器级别上新建两个“SQL Server身份验证”的登录名:login1(学号)、

执行结果

数据库新建两个用户:User1(学号)、Use_2(学号)分别对应login1

五、思考题

1.解释说明SQL Server 中的登录名、用户、服务器角色、数据库角色。

课程实验报告新权力;(4)用户新具有创建表的权力;(5)用户周平具有对Student表和Course表所有权力,并具有给其他用户授权的权力;(6)回收勇、新的权限。

(1)利用查询分析器创建上述3个基本表。

调试过程及实验结果(2)_删除student表的关于sage 20到50的约束(3)用户王明对Student表和Course表有SELECT权力;(4)用户星对Student表有SELECT权力,对Student表的sage字段有更新权力;(5)用户新具有创建表的权力;(6)用户周平具有对Student表和Course表所有权力,并具有给其他用户授权的权力;(7)回收勇、新的权限。

总结此次数据库实验是我认为对自身知识补充最大一次实验,关于数据库的安全性和完整性问题,是数据库十分重要的问题。

数据库的完整性,主要是建立一些表级约束和列级约束条件来使基本表条件更加完整。

但是表级约束和列级约束也存在不同。

虽然效果一样,但是表级约束和列级约束相比灵活性更,所以实验中要求对某些约束条件进行删除更加方便,因此在本次实验中主要采用的时表级约束条件。

除此之外数据库的安全性问题,书上的代码是不能直接使用的。

使用前提是首先要这个用户是存在的,因此在做数据库实验的时候,首先就是创建登录名,一级登录名下面的用户。

只有创建了用户之后,才能对用户进行权利的授予。

附录(1)利用查询分析器创建上述3个基本表。

Create table Student(sno varchar(10),sname varchar(8),ssex varchar(2)default'男',/*默认是男*/sage int,/*年龄介于20-50*/sdept varchar(20),constraint sno1primary key(sno),constraint sage1check(sage between 20 and 50));。

课程实验报告新权力;(4)用户新具有创建表的权力;(5)用户周平具有对$也~。

M表和。

出$。

表所有权力,并具有给其他用户授权的权力;(6)回收勇、新的权限。

调试过程(1)利用查询分析器创建上述3个基本表。

■sn口5name ssejc idept及实验结庠NUil NULL NULL NULL NULL果CHD cname cpno credit米NULL NULL NULL NULLsno eno- grade米NULL NULL NULL(2)_删除St100 % -4消息命等已(3)用户王udent表的关于sage 20至ij 50的约束成功宾成。

明对Student表和Course表有SELECT权力;笔和 尖型李里:用户 A 用O 於呈利捏眼(t)⑸用户新具有创建表的权力n ri 正接% 一团 □ □ 由揆亘利 口 nFl (6)用户周平具有对$加~巳酎表和Course 表所有权力,并具有给其他用户授权的权力;Create table Student(sno varchar (10),sname varchar (8),ssex varchar (2) default '男’,/*默认是男*/sage int , /*年龄介于 20-50*/sdept varchar (20),constraint sno1 primary key (sno ),constraint sage1 check (sage between 20 and 50) ); create table Course ( 虾 附注 ……i n □ n 的T. db<> 困 □ 选驿 匚 □ □ 士 t 画 阿 □ 空用 B n n =用 Jl-D 囹 画 □ 钊士:荣。

.. (用户 (7)回收勇、新的权限。

权限 援取者 授予 具有授予.. 拒期 创建IML 架里里含 □ □ □ 创建表 □ O n 创懿序集 □ B n 创靓列 □ □ o 创怒市里钊 □ B n ■41 曲dtT 如士口 日 引至的权限田] 总结 此次数据库实验是我认为对自身知识补充最大一次实验,关于数据库的安 全性和完整性问题,是数据库十分重要的问题。

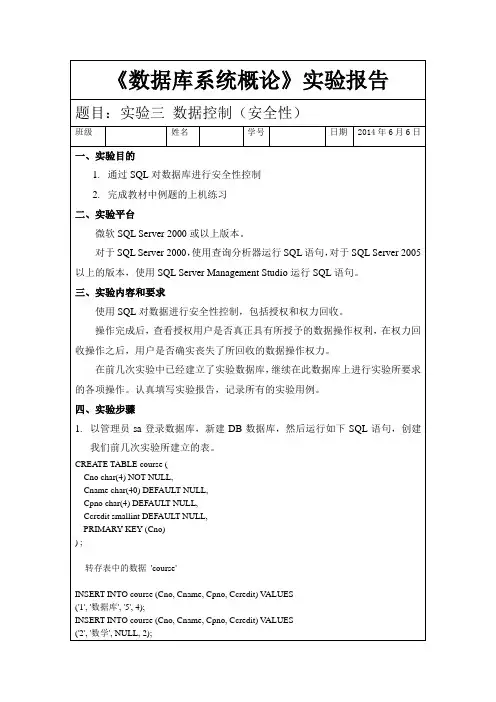

<<数据库系统概论>>实验报告题目:数据控制(安全姓名李兵霞日期2010-11-27性部分)实验环境:运用SQLSever 2005来实现交互式SQL语句。

实验内容及完成情况:在实验三开始之前,已经在数据库Test中建立了三张基本表,Student,Course和SC并在表中插入了数据,接下来的实验是在这三张表上进行的。

(一)授权与回收:(1)建立用户UI,U2,U3,U4,U5,U6,U7,用户的建立是数据库级的,但是与登录名是一一对应的,所以应该建立7个登录名,每个登录名需要用SQL方式登录数据库,这就要求在安装时设置可以用混合模式登录数据库。

用户建立如图1所示:图 1(2)登录名分别输入U1-U7,选择SQL 身份验证,取消强制密码策略,默认数据库选择Test的数据库,用户映射选择Test 数据库。

依次填入7个登录。

如图2所示:图2(3)根据每个登录名,建立在数据库Test上的用户。

如图3所示:图3(4)选择用户U1,点击右键属性-安全对象-添加-特定对象-数据库-确定,选择Student数据库如图4所示:图4(5)此时就能选择可以授权的权限,如图5所示:图5(6)例2只需要设置U2,U3的对于表Student和Course的权限即可;例3只需要把SC表的权限付给所有用户即可;其他几个例子用相同的方法即可。

在授予权限后,还有具有授予权选项,如果选择,则该用户就可以对其他用户授权某个权限。

(7)用不同的用户登录数据库即用不同用户对应的登录名登录数据库,以实现其已经付给权限对数据库的操作,下面只演示一下U1登录数据库首先断开数据库,选择SQL验证登录,输入U1和密码,就可以登录了,如图6所示:图6登录成功后,就可以对数据的增删改查等操作了。

出现的问题解及决方案:本次实验用到的是KingBase数据库,很多的语句在SQLSever2005中不能使用,给本次的实验带来了很多的不便。

实验三:数据库的安全性一、实验目的1.掌握Windows 认证模式下数据库用户的建立与取消方法;2.掌握混合模式下数据库用户的建立与取消方法;3.掌握数据库用户权限的设置方法;4.熟悉数据库数据库用户的权限分配、回收等方法;5.了解数据库角色的分类、作用及使用方法。

二、实验环境SQL Server 企业版三、实验学时2学时四、实验原理:1. Microsoft® SQL Server™可以在两种安全(身份验证)模式:(1)Windows 身份验证模式(Windows 身份验证)Windows 身份验证模式使用户得以通过Microsoft Windows NT® 4.0 或Windows®2000 用户进行连接。

(2)混合模式(Windows 身份验证和SQL Server 身份验证)混合模式使用户得以使用Windows 身份验证或SQL Server 身份验证与SQL Server 实例连接。

在Windows 身份验证模式或混合模式下,通过Windows NT 4.0 或Windows 2000 用户连接的用户可以使用信任连接。

2. SQLServer的安全机制(1)服务器级别所包含的安全对象主要有登录名、固定服务器角色等。

其中登录名用于登录数据库服务器,而固定服务器角色用于给登录名赋予相应的服务器权限。

SQL Server中的登录名主要有两种:第一种是Windows登录名,第二种是SQL Server登录名。

Windows 登录名对应Windows验证模式,该验证模式所涉及的账户类型主要有Windows本地用户账户、Windows域用户账户、Windows组。

SQL Server登录名对应SQL Server验证模式,在该验证模式下,能够使用的账户类型主要是SQL Server账户。

(2)数据库级别所包含的安全对象主要有用户、角色、应用程序角色、证书、对称密钥、非对称密钥、程序集、全文目录、DDL事件、架构等。

用户安全对象是用来访问数据库的。

如果某人只拥有登录名,而没有在相应的数据库中为其创建登录名所对应的用户,则该用户只能登录数据库服务器,而不能访问相应的数据库。

(3)架构级别所包含的安全对象主要有表、视图、函数、存储过程、类型、同义词、聚合函数等。

架构的作用简单地说是将数据库中的所有对象分成不同的集合,这些集合没有交集,每一个集合就称为一个架构。

数据库中的每一个用户都会有自己的默认架构。

这个默认架构可以在创建数据库用户时由创建者设定,若不设定则系统默认架构为dbo。

数据库用户只能对属于自己架构中的数据库对象执行相应的数据操作。

至于操作的权限则由数据库角色所决定。

一个数据库使用者,想要登录服务器上的SQL Server数据库,并对数据库中的表执行数据更新操作,则该使用者必须经过如下图所示的安全验证。

3.数据库的存取控制:授权和撤销权限(1)GRANT在安全系统中创建项目,使当前数据库中的用户得以处理当前数据库中的数据或执行特定的Transact-SQL 语句语法:1)语句权限:GRANT { ALL | statement [ ,...n ] }TO security_account [ ,...n ]2)对象权限:GRANT{ ALL [ PRIVILEGES ] | permission [ ,...n ] }{[ ( column [ ,...n ] ) ] ON { table | view }| ON { table | view } [ ( column [ ,...n ] ) ]| ON { stored_procedure | extended_procedure }| ON { user_defined_function }}TO security_account [ ,...n ][ WITH GRANT OPTION ][ AS { group | role } ](2)REVOKE删除以前在当前数据库的用户上授予或拒绝的权限。

语法语句权限:REVOKE { ALL | statement [ ,...n ] }FROM security_account [ ,...n ]对象权限:REVOKE [ GRANT OPTION FOR ]{ ALL [ PRIVILEGES ] | permission [ ,...n ] }{[ ( column [ ,...n ] ) ] ON { table | view }| ON { table | view } [ ( column [ ,...n ] ) ]| ON { stored_procedure | extended_procedure }| ON { user_defined_function }}TO | FROM }security_account [ ,...n ][ CASCADE ][ AS { group | role } ]五、实验容及步骤以系统管理员身份登录到SQL Server服务器,在SQL Server2005界面中实现以下操作,并独立写出6—8题的程序代码;1.在当前计算机中增加一个用户zhang和cheng,密码为secret。

使此用户通过winowsNT模式下登录SQL Server服务器,登录名分别为zhang和cheng;2.新建以混合模式登录SQL Server服务器的用户登录名为stu1、stu2和stu3,登录密码为secret,默认登录数据库为stu;3.将zhang添加为数据库stu的用户,用户名为zhang;4.在数据库stu中创建用户stu1、stu2和stu3,登录分别为stu1、stu2和stu3;5.给数据库用户zhang赋予创建数据库的权限;6.给数据库用户stu1赋予对sc表进行插入、修改、删除操作权限;7.给数据库用户stu2和stu3赋予对student表、course表所有操作权限及查询sc的操作权限,并允许再授权给其他用户;8.收回数据库用户stu2对student表和course表的删除操作的权限;9.若一个小组共5个成员,他们对数据库stu具有相同的操作权限,具体权限如下:1)对于student、course表只能进行数据查询;2)只能对student表中sname进行更改;3)对于sc表只能进行修改、删除或插入;10.将登录cheng同时拥有服务器角色serveradmin 和securityadmin的权限;11.删除服务器角色sysadmin的成员stu2和stu3;六、样例模板一、用户的创建用户包括操作系统用户、服务器用户和数据库用户1. 创建操作系统用户u1、u2以管理员的身份登录到Windows,打开“控制面板”(Win7)中的“用户账户”,创建操作系统用户u1、u2。

2.创建数据服务器用户(1)GUI方式(SQL Server2008为例):以DBA的身份登录到SQL Server Management Studio,在对象资源管理器中选择“安全性”,右击“登录名”,在弹出的快捷菜单中选择“新建登录名”菜单选项,在“新建登录名”窗口中单击“搜索”按钮添加Windows用户u1,选择“Windows身份验证模式”,单击“确定”按钮完成。

(2)命令方式:use mastercreate login [WIN-CF7AKAVRCJA\u1] from windows(3)同样的方式将操作系统用户u2、u3加入到数据服务器。

3. 创建数据库用户以系统管理员身份登录到数据库服务器,分别以GUI方式和命令方式创建数据库用户(1)GUI方式(SQL Server2008为例):选中stu_12数据库,单击“安全性”,在其“用户”节点下右击,在弹出的快捷菜单中选择“新建用户”菜单项,在“数据库用户”窗口中输入要新建的数据库用户名和登录名,单击“确定”按钮。

(2)命令方式:use stu_12gocreate user stu_12_login03forlogin[WIN-CF7AKAVRCJA\u3]go(3)查看stu_12_login01的属性,此用户除了拥有默认架构外,没有分配相应权限。

(4)切换到操作系统用户u1,以u1的身份登录到SQL Server Management Studio,这时可以使用命令打开数据库stu_12。

如下图:此时,以stu_12数据库用户stu_12_login01访问数据库stuinfo,访问被拒接。

二、数据库角色管理这里只讨论固定数据库角色。

1.以界面方式为固定数据库角色添加成员:在stu_12数据库中展开“安全性”→角色→数据库角色,选择“db.owner”,在弹出的快捷菜单中选择“属性”菜单项,进入“数据库角色属性”窗口,单击“添加”按钮。

2.命令方式:使用系统的存储过程use stu_12gosp_addrolemember'db_owner','stu_login01'此时,可以访问数据库的数据库对象,如下图:切换到DBA,取消stu_12_login01的所有的角色,此时只能打开数据库,而不能访问数据库对象,如下图:三、数据库的权限管理1.以用户u2登陆数据服务器,并访问数据库stu_122. 以系统管理员的身份登录,为操作系统用户u2登录数据库stu_12创建登录名stu_12_login023. 切换到用户u1,为用户u2分配访问权限4. 切换到用户u2,可以看到学生表s对用户u2可见5. 执行访问的权限6. 执行未授权的权限update s set sage=30 where sname='丁蕾' go。