第七章 ACL与NAT

- 格式:ppt

- 大小:708.00 KB

- 文档页数:34

acl规则范文范文ACL(Access Control List,访问控制列表)是一种用于网络设备上的访问控制机制,它定义了针对网络流量的策略规则。

ACL规则范文包括了所需的网络环境、实施的主要目的以及具体的规则内容。

网络环境:公司内部局域网(LAN)与外部互联网的连接,公司拥有一台核心路由器用于连接内外网络,并管理流量。

主要目的:保护公司网络资源安全,控制内部员工访问外部互联网的行为,以保证公司信息安全。

同时,根据不同用户对外部资源的需求,提供有限的网络访问权限,以防止网络资源滥用。

ACL规则内容:1.基于IP地址的规则:a.允许内部网络(192.168.0.0/16)的主机访问外部互联网。

b.阻止来自外部互联网的黑名单IP地址的访问。

c.允许来自外部互联网的指定白名单IP地址的访问。

2.基于端口的规则:a.阻止内部网络主机访问指定的外部端口(例如违禁端口)。

b. 允许内部网络主机访问指定的外部端口(例如Web服务器的80端口)。

3.基于协议的规则:a.根据需求开放或关闭特定协议的访问权限,如ICMP、FTP、SSH等。

b.拦截传输层协议中携带有恶意负载的流量,确保网络安全。

4.基于时间的规则:a.根据不同时间段,限制或允许一些用户或主机的访问。

b.针对特定活动时间段(如夜间)增加额外的安全措施。

5.DHCP规则:a.阻止外部DHCP服务器提供IP地址给公司内部主机。

b.只允许公司内部DHCP服务器提供IP地址给内部主机。

6.VPN规则:a.允许远程用户通过VPN接入公司内部网络。

b.限制外部VPN用户的访问权限,只允许访问特定资源。

7.NAT规则:a.配置网络地址转换规则,实现内部网络主机与外部互联网之间的通信。

8.审计规则:a.配置ACL规则,以便实时或定期审计网络流量,检测潜在的安全威胁。

以上仅为ACL规则范文的基本要点,具体规则根据实际需求进行调整。

在配置ACL规则时,应充分考虑网络安全,避免误判合法流量,确保网络资源和数据的保密性、完整性和可用性。

《网络设备配置与管理》教案——认识网络:访问控制及地址转换教案概述:本教案旨在帮助学生理解网络中的访问控制以及地址转换的概念和原理。

通过学习,学生将能够掌握网络访问控制列表的配置和使用,以及理解网络地址转换(NAT)的工作原理和配置方法。

教学目标:1. 了解访问控制列表(ACL)的基本概念和作用。

2. 学会配置基本ACL并应用到网络设备上。

3. 掌握网络地址转换(NAT)的概念和分类。

4. 学会配置NAT并解决内网访问外网的问题。

5. 能够分析并解决常见的访问控制和地址转换问题。

教学内容:一、访问控制列表(ACL)概述1. ACL的概念2. ACL的类型与编号3. ACL的匹配条件4. ACL的应用位置二、ACL的配置与管理1. 基本ACL的配置步骤2. 高级ACL的配置步骤3. ACL的调度与管理4. ACL的调试与监控三、网络地址转换(NAT)1. NAT的概念与作用2. NAT的类型与工作原理3. NAT的配置方法4. NAT的优缺点及适用场景四、NAT的高级应用1. PAT(端口地址转换)2. NAT Overload3. 负向NAT4. NAT与其他网络技术(如VPN、防火墙)的结合应用五、案例分析与实战演练1. 案例一:企业内网访问外网资源的安全控制2. 案例二:NAT解决内网设备访问外网问题3. 案例三:复杂网络环境下的NAT配置与应用4. 案例四:ACL与NAT在实际网络中的综合应用教学方法:1. 理论讲解:通过PPT、教材等辅助材料,系统讲解访问控制和地址转换的相关知识。

2. 实操演示:现场演示ACL和NAT的配置过程,让学生直观地了解实际操作。

3. 案例分析:分析实际案例,让学生学会将理论知识应用于实际工作中。

4. 互动问答:课堂上鼓励学生提问,解答学生关于访问控制和地址转换的疑问。

5. 课后作业:布置相关练习题,巩固学生所学知识。

教学评估:1. 课堂问答:检查学生对访问控制和地址转换的理解程度。

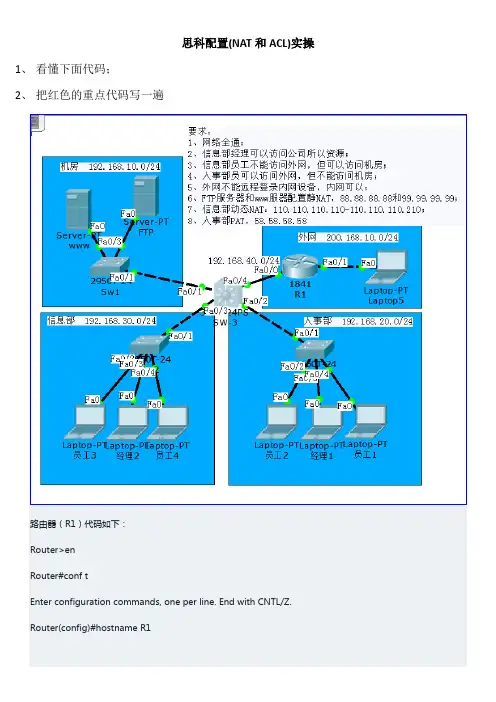

思科配置(NAT和ACL)实操1、看懂下面代码;2、把红色的重点代码写一遍R1(config)#interface f0/0R1(config-if)#no shutdownR1(config-if)#R1(config-if)#ip add 192.168.40.1 255.255.255.0R1(config-if)#exitR1(config)#interface f0/1R1(config-if)#no shutdownR1(config-if)#ip add 200.168.10.1 255.255.255.0R1(config-if)#R1(config-if)#exitR1(config)#router rip 动态路由配置R1(config-router)#network 192.168.40.0R1(config-router)#network 200.168.10.0R1(config-router)#exitR1(config)#line vty 0 4R1(config-line)#password 123R1(config-line)#loginR1(config-line)#exitR1(config)#enable password 123R1(config)#ip access-list extended NOtelnet 禁止外网远程登录R1(config-ext-nacl)#denyR1(config-ext-nacl)#deny tcp any any eq 23R1(config-ext-nacl)#permit ip any anyR1(config-ext-nacl)#exitR1(config)#interface f0/1R1(config-if)#ip access-group NOtelnet inR1(config)#ip nat inside source static 192.168.10.10 88.88.88.88 静态NATR1(config)#ip nat inside source static 192.168.10.20 99.99.99.99R1(config)#R1(config)#access-list 10 permit 192.168.30.0 0.0.0.255 动态NATR1(config)#ip nat pool XXB 110.110.110.110 110.110.110.210 netmask 255.255.255.0 R1(config)#ip nat inside source list 10 pool XXBR1(config)#R1(config)#access-list 20 permit 192.168.20.0 0.0.0.255 PATR1(config)#ip nat pool RSB 58.58.58.58 58.58.58.58 netmask 255.255.255.0R1(config)#ip nat inside source list 20 pool RSB overloadR1(config)#R1(config)#interface f0/0R1(config-if)#ip nat insideR1(config-if)#exitR1(config)#interface f0/1R1(config-if)#ip nat outside三层交换机(SW-3)代码如下:Switch>Switch>enSwitch#conf tSwitch(config)#hostname SW-3SW-3(config)#SW-3(config)#interface range f0/1-4SW-3(config-if-range)#no switchportSW-3(config-if-range)#SW-3(config-if-range)#exitSW-3(config)#SW-3(config)#interface f0/1SW-3(config-if)#ip address 192.168.10.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/2SW-3(config-if)#ip address 192.168.20.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/3SW-3(config-if)#ip address 192.168.30.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/4SW-3(config-if)#ip address 192.168.40.2 255.255.255.0 SW-3(config-if)#exitSW-3(config)#ip routingSW-3(config)#router ripSW-3(config-router)#network 192.168.10.0SW-3(config-router)#network 192.168.20.0SW-3(config-router)#network 192.168.30.0SW-3(config-router)#network 192.168.40.0SW-3(config-router)#exitSW-3(config)#SW-3(config)#ip access-list extended JFACL 信息部员工可以访问机房,人事部员不能访问机房SW-3(config-ext-nacl)#permit ip 192.168.30.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exit、信息部员工不能访问外网,但可以访问机房;4、人事部员可以访问外网,但不能访问机房;SW-3(config)#interface f0/1SW-3(config-if)#ip access-group JFACL outSW-3(config-if)#exitSW-3(config)#SW-3(config)#ip access-list extended WWACL 人事部和信息部经理可以访问外网,信息部不能访问外网SW-3(config-ext-nacl)#permit ip 192.168.20.0 0.0.0.255 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip host 192.168.30.20 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.30.0 0.0.0.255 200.168.10.0 0.0.0.255 SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exitSW-3(config)#SW-3(config)#interface f0/4SW-3(config-if)#ip access-group WWACL out。

acl在nat中的作用(一)ACL在NAT中的作用什么是ACL(Access Control List)ACL是一种用于控制网络流量的机制,它定义了网络上设备处理数据包的规则。

ACL可用于过滤某些特定类型的流量,同时也可以用于限制特定流量的源和目标。

在网络设备中,ACL通常由一条条规则组成,每条规则都包含一些条件来匹配数据包和一些操作来控制该数据包的处理方式。

ACL在NAT中的作用ACL在NAT(Network Address Translation)中起着重要的作用,它能够帮助我们更好地管理和保护我们的网络。

以下是ACL在NAT中的一些作用:1.限制访问:ACL可以配置为只允许特定的IP地址或IP地址范围访问特定的网络资源。

通过ACL,我们可以限制访问某些敏感信息或重要的网络设备。

2.保护内部网络:ACL可以配置为只允许特定的IP地址或IP地址范围从外部网络访问内部网络。

这样一来,我们可以防止外部网络中的未经授权的用户访问我们的内部网络,提高安全性。

3.过滤流量:ACL可以过滤特定类型的流量,例如某些危险的协议或恶意的流量。

通过ACL,我们可以限制某些危险流量的进入,从而保护我们的网络免受攻击。

4.调整流量优先级:ACL可以配置为根据特定的条件调整流量的处理方式。

例如,我们可以使用ACL设置某些流量的优先级,确保重要的流量具有更高的带宽和更低的延迟。

5.实现端口转发:ACL可以帮助我们实现端口转发,将外部网络上的请求转发到内部网络的特定设备或服务器。

通过ACL的配置,我们可以将特定的端口映射到内部网络的地址上,提供服务或应用程序的访问。

总结ACL在NAT中扮演着重要的角色,通过ACL的配置,我们可以更好地管理和保护我们的网络。

通过限制访问、保护内部网络、过滤流量、调整流量优先级以及实现端口转发,ACL可以帮助我们提高网络的安全性和性能。

总之,ACL是网络管理中不可或缺的一部分,在NAT中的应用尤为重要。

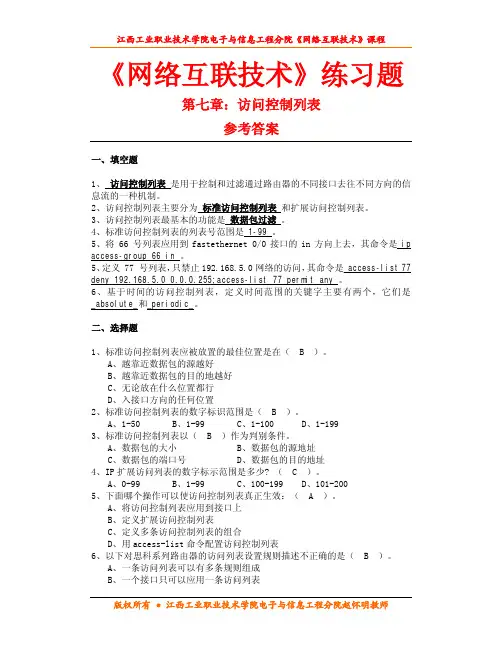

《网络互联技术》练习题第七章:访问控制列表参考答案一、填空题1、_访问控制列表_是用于控制和过滤通过路由器的不同接口去往不同方向的信息流的一种机制。

2、访问控制列表主要分为_标准访问控制列表_和扩展访问控制列表。

3、访问控制列表最基本的功能是_数据包过滤_。

4、标准访问控制列表的列表号范围是_1-99_。

5、将 66 号列表应用到fastethernet 0/0接口的in方向上去,其命令是_ip access-group 66 in 。

5、定义 77 号列表,只禁止192.168.5.0网络的访问,其命令是_access-list 77 deny 192.168.5.0 0.0.0.255;access-list 77 permit any_。

6、基于时间的访问控制列表,定义时间范围的关键字主要有两个,它们是_absolute_和_periodic_。

二、选择题1、标准访问控制列表应被放置的最佳位置是在( B )。

A、越靠近数据包的源越好B、越靠近数据包的目的地越好C、无论放在什么位置都行D、入接口方向的任何位置2、标准访问控制列表的数字标识范围是( B )。

A、1-50B、1-99C、1-100D、1-1993、标准访问控制列表以( B )作为判别条件。

A、数据包的大小B、数据包的源地址C、数据包的端口号D、数据包的目的地址4、IP扩展访问列表的数字标示范围是多少? ( C )。

A、0-99B、1-99C、100-199D、101-2005、下面哪个操作可以使访问控制列表真正生效:( A )。

A、将访问控制列表应用到接口上B、定义扩展访问控制列表C、定义多条访问控制列表的组合D、用access-list命令配置访问控制列表6、以下对思科系列路由器的访问列表设置规则描述不正确的是( B )。

A、一条访问列表可以有多条规则组成B、一个接口只可以应用一条访问列表C、对冲突规则判断的依据是:深度优先D、如果您定义一个访问列表而没有应用到指定接口上,思科路由器默认允许所有数据包通过该接口中。

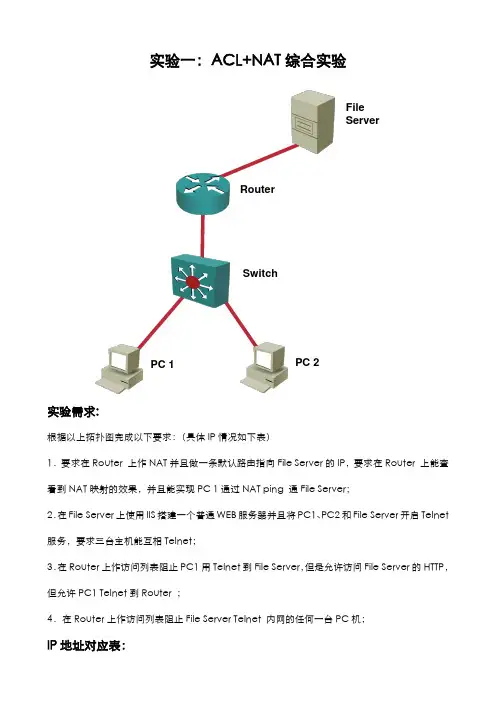

实验一:ACL+NAT 综合实验实验需求:根据以上拓扑图完成以下要求:(具体IP 情况如下表)1.要求在Router 上作NAT 并且做一条默认路由指向File Server 的IP ,要求在Router 上能查看到NAT 映射的效果,并且能实现PC 1通过NAT ping 通File Server ;2.在File Server 上使用IIS 搭建一个普通WEB 服务器并且将PC1、PC2和File Server 开启Telnet 服务,要求三台主机能互相Telnet ;3.在Router 上作访问列表阻止PC1用Telnet 到File Server ,但是允许访问File Server 的HTTP ,但允许PC1 Telnet 到Router ;4.在Router 上作访问列表阻止File Server Telnet 内网的任何一台PC 机;IP 地址对应表:RouterSwitchPC 1PC 2FileServer设备配置清单:IP地址配置清单:RSR20-01>en 14Password:RSR20-01#RSR20-01#conf tEnter configuration commands, one per line. End with CNTL/Z. RSR20-01(config)#RSR20-01(config)#interface fastEthernet 0/0RSR20-01(config-if)#ip add 123.123.123.1 255.255.255.0RSR20-01(config-if)#no shutdownRSR20-01(config-if)#exitRSR20-01(config)#interface fastEthernet 0/1RSR20-01(config-if)#ip add 192.168.1.254 255.255.255.0RSR20-01(config-if)#no shutdownRSR20-01(config-if)#endRSR20-01#NAT清单:RSR20-01#conf tEnter configuration commands, one per line. End with CNTL/Z. RSR20-01(config)#int fastEthernet 0/1RSR20-01(config-if)#ip nat insideRSR20-01(config-if)#exitRSR20-01(config)#int fastEthernet 0/0RSR20-01(config-if)#ip nat outsideRSR20-01(config-if)#exitRSR20-01(config)#access-list 1 permit 192.168.1.0 0.0.0.255 RSR20-01(config)#ip nat inside source ?list Specify access list describing local addressesstatic Specify static local->global mappingRSR20-01(config)#ip nat inside source list ?<1-199> Access list number for local addresses<1300-2699> Access list number for local addressesRSR20-01(config)#ip nat inside source list 1 ?interface Specify interface for global addresspool Name pool of global addressesRSR20-01(config)#ip nat inside source list 1 interface ?Async Async interfaceDialer Dialer interfaceFastEthernet Fast IEEE 802.3Loopback Loopback interfaceMultilink Multilink-group interfaceNull Null interfaceTunnel Tunnel interfaceV irtual-ppp V irtual PPP interfaceRSR20-01(config)#ip nat inside source list 1 interface fastEthernet 0/0 ? overload Overload an address translation<cr> RSR20-01(config)#RSR20-01(config)#ip nat inside source list 1 interface fastEthernet 0/0 overload RSR20-01(config)#exitRSR20-01#第三点需求ACL配置清单:RSR20-01#conf tRSR20-01(config)#access-list 100 deny tcp host ?A.B.C.D Source addressRSR20-01(config)#access-list 100 permit tcp host 192.168.1.1 ?A.B.C.D Destination addressany Any destination hosteq Match the given port numbergt Match the greater port numberhost A single destination hostlt Match the lower port numberneq Match those neq the given port numberrange Match those in the range of port numbersRSR20-01(config)#$st 192.168.1.1 host 123.123.123.254 ?dscp Match packets with given dscp valueeq Match the given port numberfragment Check non-initial fragmentsgt Match the greater port numberlt Match the lower port numbermatch-all Match Packets with all TCP Flagneq Match those neq the given port numberprecedence Match packets with given precedence valuerange Match those in the range of port numberstime-range Match packets with given timerange settos Match packets with given TOS value<cr>RSR20-01(config)#$ 192.168.1.1 host 123.123.123.254 eq ?<0-65535> Port numberbgp Border Gateway Protocol (179)chargen Character generator (19)cmd Remote commands (rcmd, 514)daytime Daytime (13)discard Discard (9)domain Domain Name Service (DNS, 53)echo Echo (7)exec Exec (rsh, 512)finger Finger (79)ftp File Transfer Protocol (21)ftp-data FTP data connections (20)gopher Gopher (70)hostname NIC hostname server (101)ident Ident Protocol (113)irc Internet Relay Chat (194)klogin Kerberos login (543)kshell Kerberos shell (544)login Login (rlogin, 513)lpd Printer service (515)nntp Network News Transport Protocol (119)pim-auto-rp PIM Auto-RP (496)pop2 Post Office Protocol v2 (109)pop3 Post Office Protocol v3 (110)smtp Simple Mail Transport Protocol (25)sunrpc Sun Remote Procedure Call (111)syslog Syslog (514)tacacs TAC Access Control System (49)talk Talk (517)telnet Telnet (23)time Time (37)uucp Unix-to-Unix Copy Program (540)whois Nicname (43)www World Wide Web (HTTP, 80)RSR20-01(config)#$2.168.1.1 host 123.123.123.254 eq 23 RSR20-01(config)#access-list 100 permit tcp host 192.168.1.1 ?A.B.C.D Destination addressany Any destination hosteq Match the given port numbergt Match the greater port numberhost A single destination hostlt Match the lower port numberneq Match those neq the given port numberrange Match those in the range of port numbersRSR20-01(config)#$host 192.168.1.1 host 123.123.123.254 ?dscp Match packets with given dscp valueeq Match the given port numberfragment Check non-initial fragmentsgt Match the greater port numberlt Match the lower port numbermatch-all Match Packets with all TCP Flagneq Match those neq the given port numberprecedence Match packets with given precedence valuerange Match those in the range of port numberstime-range Match packets with given timerange settos Match packets with given TOS value<cr>RSR20-01(config)#$ 192.168.1.1 host 123.123.123.254 eq 80RSR20-01(config)#access-list 100 permit tcp host 192.168.1.1 host ?A.B.C.D Destination addressRSR20-01(config)#$host 192.168.1.1 host 192.168.1.254 eq 23RSR20-01(config)#int fastEthernet 0/1RSR20-01(config-if)#ip access-group ?<1-199> IP standard or extended acl<1300-2699> IP standard or extended acl (expanded)WORD Acl nameRSR20-01(config-if)#ip access-group 100 ?in Filter the packet toout Filter the packet fromRSR20-01(config-if)#ip access-group 100 inRSR20-01(config-if)#endRSR20-01#第四点需求ACL配置清单:RSR20-01#RSR20-01#conf tEnter configuration commands, one per line. End with CNTL/Z.RSR20-01(config)#access-list 101 deny tcp host 123.123.123.254 ?A.B.C.D Destination addressany Any destination hosteq Match the given port numbergt Match the greater port numberhost A single destination hostlt Match the lower port numberneq Match those neq the given port numberrange Match those in the range of port numbersRSR20-01(config)#access-list 101 deny tcp host 123.123.123.254 192.168.1.0 ?A.B.C.D Destination wildcard bitsRSR20-01(config)#$st 123.123.123.254 192.168.1.0 0.0.0.255 ?dscp Match packets with given dscp valueeq Match the given port numberfragment Check non-initial fragmentsgt Match the greater port numberlt Match the lower port numbermatch-all Match Packets with all TCP Flagneq Match those neq the given port number precedence Match packets with given precedence value range Match those in the range of port numbers time-range Match packets with given timerange settos Match packets with given TOS value<cr>RSR20-01(config)#$.123.254 192.168.1.0 0.0.0.255 eq 23 RSR20-01(config)#access-list 101 permit ip any anyRSR20-01(config)#int fastEthernet 0/0RSR20-01(config-if)#ip access-group 101 inRSR20-01(config-if)#endRSR20-01#。

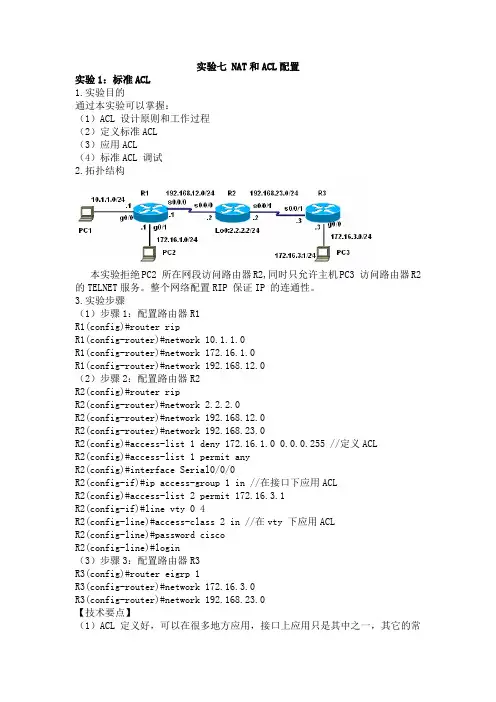

实验七 NAT和ACL配置实验1:标准ACL1.实验目的通过本实验可以掌握:(1)ACL 设计原则和工作过程(2)定义标准ACL(3)应用ACL(4)标准ACL 调试2.拓扑结构本实验拒绝PC2 所在网段访问路由器R2,同时只允许主机PC3 访问路由器R2 的TELNET服务。

整个网络配置RIP 保证IP 的连通性。

3.实验步骤(1)步骤1:配置路由器R1R1(config)#router ripR1(config-router)#network 10.1.1.0R1(config-router)#network 172.16.1.0R1(config-router)#network 192.168.12.0(2)步骤2:配置路由器R2R2(config)#router ripR2(config-router)#network 2.2.2.0R2(config-router)#network 192.168.12.0R2(config-router)#network 192.168.23.0R2(config)#access-list 1 deny 172.16.1.0 0.0.0.255 //定义ACLR2(config)#access-list 1 permit anyR2(config)#interface Serial0/0/0R2(config-if)#ip access-group 1 in //在接口下应用ACLR2(config)#access-list 2 permit 172.16.3.1R2(config-if)#line vty 0 4R2(config-line)#access-class 2 in //在vty 下应用ACLR2(config-line)#password ciscoR2(config-line)#login(3)步骤3:配置路由器R3R3(config)#router eigrp 1R3(config-router)#network 172.16.3.0R3(config-router)#network 192.168.23.0【技术要点】(1)ACL 定义好,可以在很多地方应用,接口上应用只是其中之一,其它的常用应用来控制telnet 的访问;(2)访问控制列表表项的检查按自上而下的顺序进行,并且从第一个表项开始,所以必须考虑在访问控制列表中定义语句的次序;(3)路由器不对自身产生的IP 数据包进行过滤;(4)访问控制列表最后一条是隐含的拒绝所有;(5)每一个路由器接口的每一个方向,每一种协议只能创建一个ACL;(6)“access-class”命令只对标准ACL 有效。

《数据通信与计算机网络实验》实验报告实验八网络配置综合设计班级:xxxxxxxx学号:xxxxxx姓名:xxxxx案例3一公司总部与分部公网互联一、目标1、熟悉VLAN规和VLAN间路由2、熟悉路由的配置(rip或其他的路由都可以)。

3、熟悉acl配置4、熟悉NAT配置5、ip地址划分与拓扑结构设计二、场景1、某公司总部为一栋三层大楼,如图1所示,每层节点数量如图所示。

1 楼由人力资源部门占用,2 楼由 IT 部门占用,3 楼由销售部门占用。

所有部门必须能相互通信,但是同时又拥有自己独立的工作网络。

给定的IP地址范围是:192.168.X.0/24,根据实际情况划分子网(其中X为个人的学号序号)。

图1 公司总部2、该公司有一个分支机构离公司总部不远,该分支机构为一个二层小楼如图2所示,1 楼由研发部门占用,2 楼由行政部门占用,所有部门必须能相互通信,但是同时又拥有自己独立的工作网络。

给定的IP地址范围是:192.168.X+1.0/24,根据实际情况划分子网(其中X为个人的学号序号)。

图2 分支机构3、公司内部无网络设备,全部设备需新采购,总部与分支机构之间通过专网相连,但都能访问公网,你是网络管理员,必须设计公司总部、分支机构与公网三者之间的联网方案,以便为所有公司员工提供高速的内部网络和INTERNET服务。

三、步骤第 1 步: 设计拓扑。

图3 网络拓扑图设计第 2 步: 制定 VLAN 方案。

a. 为所有部门设计 VLAN 的名称和编号。

b. 包括一个管理 VLAN,可以命名为“管理”或“本征”,根据您的选择编号。

c. 使用 IPv4作为你的 LAN 编址方案,也必须使用 VLSM。

d. IP地址与VLAN分配,以下为示例表格。

地址表VLAN与端口分配(交换机1)VLAN与端口分配(交换机2)VLAN与端口分配(交换机3)VLAN与端口分配(交换机4)第 3 步: 设计一个图来展示你的 VLAN 设计和地址方案。

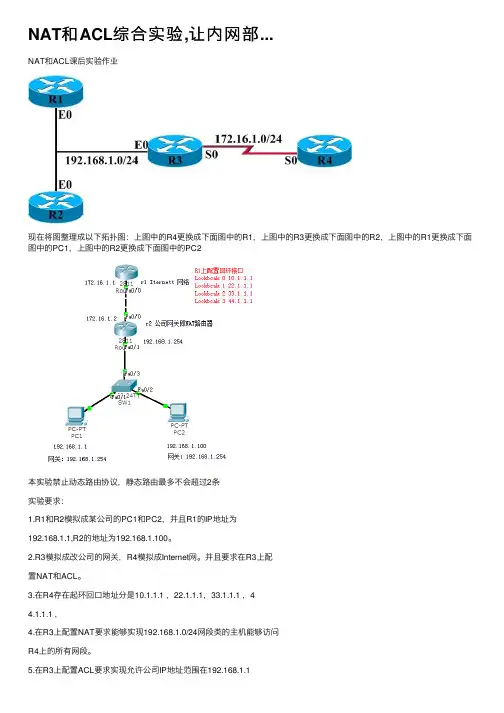

NAT和ACL综合实验,让内⽹部...NAT和ACL课后实验作业现在将图整理成以下拓扑图:上图中的R4更换成下⾯图中的R1,上图中的R3更换成下⾯图中的R2,上图中的R1更换成下⾯图中的PC1,上图中的R2更换成下⾯图中的PC2本实验禁⽌动态路由协议,静态路由最多不会超过2条实验要求:1.R1和R2模拟成某公司的PC1和PC2,并且R1的IP地址为192.168.1.1,R2的地址为192.168.1.100。

2.R3模拟成改公司的⽹关,R4模拟成Internet⽹。

并且要求在R3上配置NAT和ACL。

3.在R4存在起环回⼝地址分是10.1.1.1 ,22.1.1.1,33.1.1.1 ,44.1.1.1 ,4.在R3上配置NAT要求能够实现192.168.1.0/24⽹段类的主机能够访问R4上的所有⽹段。

5.在R3上配置ACL要求实现允许公司IP地址范围在192.168.1.1–192.168.1.10的地址任意访问Internet⽹,但是其他的地址只能上QQ和去访问⼀个地址为33.1.1.1的WWW服务器。

R1的地址范围在192.168.1.1-10之间,R2的地址范围在192.168.1.11-2546.并且当受限制的⽤户将地址改成192.168.1.1—192.168.1.10也是⼀样不能正常访问Internet的,例如R2将地址改成192.168.1.1的地址还是⼀样不能访问Internet⽹的。

7.并且禁⽌外⽹的⽤户去PING R3以及内⽹所有的地址,禁⽌去telnet R38.作业做玩以后现象截图,配置⽂档全部以word⽂档上交。

试验步骤:1、按照配置路由器以及交换机交换机只需要打好预配就可以了,这⾥就不再截图了,所有预配的步骤我都没有截图,讲的是重点2、因为PC1和PC2是路由器模拟的,所以需要关闭路由功能然后配置地址以及⽹关3、配置默认路由4、做连通性测试5、在R2上配置NAT和ACL实现192.168.1.0/24⽹段类的主机能够访问R1上的所有⽹段。

思科CCNA认证学习笔记(⼗五)思科ACL、NAT配置命令总结本⽂讲述了思科ACL、NAT配置命令。

分享给⼤家供⼤家参考,具体如下:ACL 访问控制列表ACL可以根据设定的条件对接⼝上的数据包进⾏过滤,允许其通过或丢弃。

被⼴泛地应⽤于路由器和三层交换机,借助于ACL,可以有效地控制⽤户对⽹络的访问,从⽽最⼤程度地保障⽹络安全。

ACL功能:1. 访问控制—在路由器上流量进或出的接⼝上规则流量;2. 定义感兴趣流量 —为其他的策略匹配流量,抓取流量访问控制:定义ACL列表后,将列表调⽤于路由器的接⼝上,当流量通过接⼝时,进⾏匹配,匹配成功后按照设定好的动作进⾏处理即可,动作——允许、拒绝匹配规则:⾄上⽽下逐⼀匹配,上条匹配按上条执⾏,不再查看下条;末尾隐含拒绝所有;ACL分类:1. 标准ACL–仅关注数据包中的源ip地址2. 扩展ACL–关注数据包中源、⽬标ip地址、⽬标端⼝号、协议号配置ACL有两种写法:编号写法 1-99 标准 100-199 扩展删除⼀条整表消失命名写法⼀个名字⼀张列表可以随意删除某条,配置:标准ACL—编号:由于标准ACL仅关注数据包中的源ip地址,调⽤时尽量的靠近⽬标,避免误删;编号写法:Router(config)#access-list 1 deny host 192.168.4.2 拒绝单⼀设备Router(config)#access-list 1 deny 192.168.4.2 0.0.0.0 拒绝单⼀设备Router(config)#access-list 1 deny 192.168.4.0 0.0.0.255 拒绝范围Router(config)#access-list 1 deny any 拒绝所有Router(config)#access-list 1 deny host 192.168.4.2 拒绝172.16.4.2Router(config)#access-list 1 permit any 允许所有Router(config)#interface fastEthernet 0/0.1 进接⼝Router(config-subif)#ip access-group 1 out 调⽤命名写法:Router(config)#ip access-list standard aRouter(config-std-nacl)#deny host 192.168.4.2Router(config-std-nacl)#permit anyRouter(config-std-nacl)#exitRouter(config)# no ip access-list standard a 删除表扩展ACL配置:扩展ACL关注数据包中的源、⽬标ip地址,故调⽤时应该尽量的靠近源,当然不能在源上,因为ACL不能限制本地产⽣的流量;编号写法:r1(config)#access-list 100 deny ip host 192.168.4.2 host 192.168.1.2前⾯是源ip地址,后⾯是⽬标ip地址,也就是拒绝192.168.4.0 0.0.0.255—192.168.1.0 0.0.0.255 这个范围r1(config)#access-list 100 permit ip any anyr1(config)#interface fastEthernet 0/0r1(config-if)#ip access-group 100 in命名写法Router(config)#ip access-list extended aRouter(config-ext-nacl)#deny host 192.168.4.2Router(config-ext nacl)#permit anyRouter(config-ext -nacl)#exitRouter(config)#no ip access-list extended a 删除表关注⽬标端⼝号:ICMP——ping 跨层封装协议,不存在端⼝号Telnet——远程登录基于TCP⽬标23号端⼝设备开启远程登录配置命令:r1(config)#username ccna privilege 15 secret 123456r1(config)#line vty 0 4 0 4 代表最多五个账户登录r1(config-line)#login local规则⼀个设备到另⼀个设备的⽬标端⼝远程登录被拒绝r1(config)#access-list 101 deny tcp host 1.1.1.1 host 2.2.2.2 eq 23r1(config)#access-list 101 permit ip any anyr1(config)#access-list 102 deny icmp host 1.1.1.1 host 2.2.2.2 拒绝pingr1(config)#access-list 102 permit ip any any 单向ping 后加echoNAT ⽹络地址转换配置了NAT的路由器⾄少有⼀个有效的外部全球IP地址,即公有IP地址,这样,所有使⽤本地地址的主机在和外界通信时,都要在NAT路由器上将其本地地址转换成全球IP地址,才能和因特⽹连接。

ACLNATVPN协议ACL、NAT和VPN是网络中常用的三种协议。

本文将分别介绍ACL (Access Control List)访问控制列表,NAT(Network Address Translation)网络地址转换和VPN(Virtual Private Network)虚拟专用网络的相关概念和原理,并探讨它们在网络中的应用。

一、ACL协议1.ACL概述ACL(Access Control List)是一种用于网络设备的访问控制机制。

通过ACL,网络管理员可以根据预设的规则控制网络通信的权限。

ACL通常由访问控制表(ACL table)和访问控制表项(ACL entry)组成,其中访问控制表指定了处理ACL的规则,而访问控制表项指定了具体的访问控制规则。

2.ACL分类ACL可以分为两种类型:标准ACL和扩展ACL。

(1)标准ACL:标准ACL仅根据源IP地址来过滤数据包。

它通常用于控制特定源IP地址是否能够访问目标网络。

(2)扩展ACL:扩展ACL除了源IP地址外,还能根据目标IP地址、传输层协议、源/目标端口号等信息来进行过滤。

扩展ACL比标准ACL更加灵活。

3.ACL应用场景ACL可以在网络中实现以下功能:(1)网络访问控制:控制特定网络中的设备是否允许通信,限制网络资源的访问权限。

(2)安全策略:通过ACL可以限制网络流量,防止恶意攻击和网络入侵。

(3)QoS(Quality of Service)管理:ACL可以用于限制网络流量,保证关键应用的带宽需求。

二、NAT协议1.NAT概述NAT(Network Address Translation)是一种网络协议,用于在互联网和局域网之间进行IP地址转换。

NAT主要用于解决IPv4地址短缺的问题。

2.NAT工作原理NAT通过修改IP数据报的源地址和目标地址来实现地址转换。

具体工作原理如下:(1)出站数据:在数据包从内部网络发送到互联网时,NAT将内部网络的私有IP地址替换为公共IP地址。

H3CACL与NAT配置H3C ACL与NAT 配置IPv4访问控制列表source-acl-number:源IPv4 ACL 的序号,该IPv4 ACL 必须存在。

2000~2999:基本IPv4 ACL;3000~3999:⾼级IPv4 ACL;4000~4999:⼆层ACL;5000~5999:⽤户⾃定义ACL。

标准访问控制列表acl number 2000rule permit source 192.168.0.2 0.0.0.0rule permit source 192.168.3.0 0.0.0.255rule deny source 192.168.5.0 0.0.0.255查看现象:<H3C>dis acl 2000dis acl 2000Basic ACL 2000, named -none-, 2 rules,ACL's step is 5rule 0 permit source 192.168.0.2 0rule 5 permit source 192.168.3.0 0.0.0.255---------------------------------------------------------------------------扩展访问控制列表acl number 3002 name xiaoxiaorule permit tcp source 192.168.3.0 0.0.0.255 destination 202.38.160.1.0 0.0.0.255 destination-port eq 80--------------------------------------------------------------------------------------------------------------------------------------------------------删除:H3C]undo acl number 3009undo acl number 3009[H3C][H3C]undo acl name zhangtianundo acl name zhangtian-----------------------------------------------------------------------------------------------------------------------------------------------------IPv6访问控制列表:标准访问控制列表:acl ipv6 number 2000 name xiaoxiaorule permit source 2010::/64rule 5 permit source 2020::/64rule 6 permit source 2030::/64产看现象:<H3C>dis acl ipv6 alldis acl ipv6 allBasic IPv6 ACL 2000, named xiaoxiao, 0 rule,ACL's step is 5Basic IPv6 ACL 2010, named xiaosan, 4 rules,ACL's step is 5rule 0 permit source 2010::/64rule 5 permit source 2020::/64rule 6 permit source 2030::/64rule 8 permit source 2040::/64扩展访问控制列表:acl ipv6 number 3010 name wangwangrule permit tcp source 3010::/64 destination 1010::/64 destination-port eq 80删除IPv6访问控制列表先查看:<H3C><H3C>dis acl ipv6 alldis acl ipv6 allBasic IPv6 ACL 2000, named xiaoxiao, 0 rule,ACL's step is 5Basic IPv6 ACL 2010, named xiaosan, 4 rules,ACL's step is 5rule 0 permit source 2010::/64rule 5 permit source 2020::/64rule 6 permit source 2030::/64rule 8 permit source 2040::/64Advanced IPv6 ACL 3010, named wangwang, 1 rule,ACL's step is 5rule 0 permit tcp source 3010::/64 destination 1010::/64 destination-port eq www undo acl ipv6 number 3010undo acl ipv6 name wangwangACL放到相应的接⼝下:int e0/1/0firewall packet-filter 2001 inboundquitNAT 配置:system-viewacl number 2000rule 0 permit source 192.168.1.0 0.0.0.255 指定进⾏NAT的内⽹私有IP地址quitnat address-group 1 202.232.61.158 202.232.61.200 指定进⾏NAT的转换后的公有IP int e0/1/0nat outbound 2000 address-group 1在内⽹到外⽹的接⼝下进⾏地址转换ACL的IPv4与IPv6基本配置完成,NAT基本配置完成。

NAT详解及CISCO路由器上的实现方法NAT(Network Address Translation)是一种网络协议,用于将私有IP地址转换为公共IP地址,以实现内部网络与外部网络的互联。

NAT的原理是通过在路由器或防火墙中进行IP地址转换,将内部网络的私有IP地址与公共IP地址进行映射。

这样,内部网络的用户可以通过公共IP地址访问互联网,而对外部网络来说,只能看到路由器的公共IP地址,无法直接访问内部网络的私有IP地址,从而提高了网络的安全性。

在CISCO路由器上,可以通过以下步骤实现NAT:1.确定内部网络和外部网络的接口:在CISCO路由器上,需要为内部和外部网络分配两个不同的接口。

内部网络通常是一个局域网,外部网络通常是连接到互联网的广域网接口。

2. 创建ACL(Access Control List):创建一个ACL,用于定义需要进行NAT转换的内部网络地址范围。

3.创建NAT池:创建一个NAT池,用于分配公共IP地址给内部网络的私有IP地址。

4.创建NAT转换规则:设置NAT转换规则,将内部网络的私有IP地址映射到NAT池中的公共IP地址。

5.将ACL与NAT转换规则绑定:将ACL与NAT转换规则进行绑定,以确保只有满足ACL条件的数据包才会进行NAT转换。

6.应用配置:最后,将配置应用到路由器上,使其生效。

下面是一个详细的例子,展示如何在CISCO路由器上配置NAT:```interface GigabitEthernet0/0ip address 192.168.10.1 255.255.255.0ip nat insideinterface GigabitEthernet0/1ip address 203.0.113.1 255.255.255.0ip nat outsideaccess-list 1 permit 192.168.10.0 0.0.0.255ip nat pool NATPOOL 203.0.113.5 203.0.113.10 netmask255.255.255.0ip nat inside source list 1 pool NATPOOL overload```在上述配置中,GigabitEthernet0/0接口为内部网络接口,GigabitEthernet0/1接口为外部网络接口。

ACL,NAT和DHCP的使用和配置实验目的:熟练掌握ACL,NAT和DHCP的原理以及在CISCO IOS上对它们进行配置的方法实验内容:ACL的配置NAT的配置DHCP的配置实验条件:2600系列路由器两台,2900交换机一台,PC两台一.ACL的配置(一)标准ACLStep 1 在路由器上配置主机名和密码Step 2 配置以太网段上的PCa. PC 1IP address 192.168.14.2Subnet mask 255.255.255.0Default gateway 192.168.14.1b. PC 2IP address 192.168.14.3Subnet mask 255.255.255.0Default gateway 192.168.14.1Step 3 保存配置GAD#copy running-config startup-configStep 4 通过ping命令测试两台PC到缺省网关的连接性Step 5 阻止PC访问路由器的以太口GAD(config)#access-list 1 deny 192.168.14.0 0.0.0.255GAD(config)#access-list 1 permit anyStep 6 从路由器ping两台PCStep 7 把ACL应用到接口上GAD(config-if)#ip access-group 1 inStep 8 从两台PC ping路由器Step 9 创建新的ACLaccess-list 2 permit 192.168.14.1 0.0.0.254 Step 10 把ACL应用的接口上ip access-group 2 inStep 11 从两台PC ping路由器GAD#show running-configversion 12.0service timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname GAD!ip subnet-zero!ip audit notify logip audit po max-events 100!interface FastEthernet0/0ip address 192.168.14.1 255.255.255.0ip access-group 2 inno ip directed-broadcast!interface Serial0/0no ip addressno ip directed-broadcastno ip mroute-cacheshutdownno fair-queue!interface Serial0/1no ip addressno ip directed-broadcastshutdown!ip classlessno ip http server!access-list 1 deny 192.168.14.0 0.0.0.255 access-list 1 permit anyaccess-list 2 permit 192.168.14.1 0.0.0.254!line con 0transport input noneline aux 0line vty 0 4!end(二)扩展ACLStep 1 配置路由器GAD的主机名和密码Step 2 配置以太网段上的PCa. PC 1IP address 192.168.14.2Subnet mask 255.255.255.0Default gateway 192.168.14.1b. PC 2IP address 192.168.14.3Subnet mask 255.255.255.0Default gateway 192.168.14.1Step 3 保存配置GAD#copy running-config startup-configStep 4 通过ping命令测试两台PC到缺省网关的连接性Step 5 用Web浏览器连接路由器Step 6 防止通过以太网接入80端口GAD(config)#access-list 101 deny tcp 192.168.14.0 0.0.0.255 any eq 80 GAD(config)#access-list 101 permit ip any anyStep 7 应用ACL到接口GAD(config-if)#ip access-group 101 in Step 8 从PC Ping路由器Step 9 用Web浏览器连接路由器Step 10 从PC接入路由器GAD#show running-configBuilding configuration...Current configuration:!version 12.0service timestamps debug uptime service timestamps log uptimeno service password-encryption!hostname GAD!!memory-size iomem 10ip subnet-zerono ip domain-lookup!ip audit notify logip audit po max-events 100!process-max-time 200!interface FastEthernet0/0ip address 192.168.14.1 255.255.255.0 ip access-group 101 inno ip directed-broadcast!interface Serial0/0ip address 192.168.2.1 255.255.255.0 no ip directed-broadcast!interface Serial0/1no ip addressno ip directed-broadcastshutdown!ip classlessip http server!access-list 101 deny tcp 192.168.14.0 0.0.0.255 any eq www access-list 101 permit ip any any!line con 0password ciscologintransport input noneline aux 0line vty 0 4password ciscologin!no scheduler allocateend(三)命名ACLStep 1 配置路由器的主机名和密码Step 2 配置以太网段上的PCa. PC 1IP address 192.168.14.2Subnet mask 255.255.255.0Default gateway 192.168.14.1b. PC 2IP address 192.168.14.3Subnet mask 255.255.255.0Default gateway 192.168.14.1Step 3 保存配置GAD#copy running-config startup-configStep 4 通过ping命令测试两台PC到缺省网关的连接性 Step 5 阻止主机访问以太口GAD(config)#ip access-list standard no_access GAD(config-std-nacl)#deny 192.168.14.0 0.0.0.255 GAD(config-std-nacl)#permit anyStep 6 从PC Ping路由器Step 7 应用ACL到接口上GAD(config-if)#ip access-group no_access inStep 8 从PC Ping路由器GAD#show running-configBuilding configuration...Current configuration : 638 bytes!version 12.2!hostname GAD!enable secret 5 $1$rzr7$l9H/aXmOyxeCAiPAUoGLq. !ip subnet-zero!interface FastEthernet0/0ip address 192.168.14.1 255.255.255.0ip access-group no_access in!interface Serial0/0no ip addressshutdownno fair-queue!interface Serial0/1no ip addressshutdown!ip classlessno ip http server!!ip access-list standard no_accessdeny 192.168.14.0 0.0.0.255permit any!line con 0password ciscologinline aux 0password ciscologinline vty 0 4password ciscologin!endGAD#show ip access-listsStandard IP access list no_accessdeny 192.168.14.0, wildcard bits 0.0.0.255 (18 matches) permit any一.NAT的配置(一)静态和动态NATStep 1 配置路由器346 - 489 CCNA 4: WAN Technologies v 3.1 - Lab 1.1.4c Copyright 粕 2003, Cisco Systems, Inc. ISPRouter#configure terminalRouter(config)#hostname ISPISP(config)#enable password ciscoISP(config)#enable secret classISP(config)#line console 0ISP(config-line)#password ciscoISP(config-line)#loginISP(config-line)#exitISP(config)#line vty 0 4ISP(config-line)#password ciscoISP(config-line)#loginISP(config-line)#exitISP(config)#interface loopback 0ISP(config-if)#ip address 172.16.1.1 255.255.255.255ISP(config-if)#exitISP(config)#interface serial 0ISP(config-if)#ip address 200.2.2.17 255.255.255.252ISP(config-if)#clock rate 64000ISP(config)#ip route 199.99.9.32 255.255.255.224 200.2.2.18 ISP(config)#endISP#copy running-config startup-configGatewayRouter#configure terminalRouter(config)#hostname GatewayGateway(config)#enable password ciscoGateway(config)#enable secret classGateway(config)#line console 0Gateway(config-line)#password ciscoGateway(config-line)#loginGateway(config-line)#exitGateway(config)#line vty 0 4Gateway(config-line)#password ciscoGateway(config-line)#loginGateway(config-line)#exitGateway(config)#interface fastethernet 0Gateway(config-if)#ip address 10.10.10.1 255.255.255.0 Gateway(config-if)#no shutdownGateway(config-if)#exitGateway(config)#interface serial 0Gateway(config-if)#ip address 200.2.2.18 255.255.255.252 Gateway(config-if)#no shutdownGateway(config)#ip route 0.0.0.0 0.0.0.0 200.2.2.17Step 2 保存配置copy running-config startup-config.Step 3 为PC配置正确的IP地址,子网掩码和缺省网关Step 4 测试网络的连通性Step 5 创建静态路由ISP(config)#ip route 199.99.9.32 255.255.255.224 200.2.2.18ISP#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-ISinter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set199.99.9.0/27 is subnetted, 1 subnetsS 199.99.9.32 [1/0] via 200.2.2.18200.2.2.0/30 is subnetted, 1 subnetsC 200.2.2.16 is directly connected, Serial0/0172.16.0.0/32 is subnetted, 1 subnetsC 172.16.1.1 is directly connected, Loopback0Step 6 创建缺省路由Gateway(config)#ip route 0.0.0.0 0.0.0.0 200.2.2.17Gateway#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B – BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-ISinter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 200.2.2.17 to network 0.0.0.0200.2.2.0/30 is subnetted, 1 subnetsC 200.2.2.16 is directly connected, Serial0/010.0.0.0/24 is subnetted, 1 subnetsC 10.10.10.0 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 200.2.2.17Step 7 定义缺省的公有地址池Gateway(config)#ip nat pool public_access 199.99.9.40 199.99.9.62 netmask 255.255.255.224Step 8 创建ACL定义内部私有的IP地址Gateway(config)#access-list 1 permit 10.10.10.0 0.0.0.255Step 9 定义内部列表到外部地址池的地址转换Gateway(config)#ip nat inside source list 1 pool public_accessStep 10 确定接口Gateway(config)#interface fastethernet 0Gateway(config-if)#ip nat insideGateway(config-if)#interface serial 0Gateway(config-if)#ip nat outsideStep 11 配置静态映射Gateway(config)#ip nat inside source static 10.10.10.10 199.99.9.33 Gateway#show ip nat translationsStep 12 测试配置ISP#ping 10.10.10.10Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.10.10.10, timeout is 2 seconds: .....Success rate is 0 percent (0/5)ISP#ping 199.99.9.33Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 199.99.9.33, timeout is 2 seconds: !!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 28/29/32 ms ISP#Gateway#show ip nat translationsPro Inside global Inside local Outside local Outside global--- 199.99.9.33 10.10.10.10 --- ---汇总:Gateway NAT ConfigurationGateway#configure terminalGateway(config)#ip nat pool public_access 199.99.9.40 199.99.9.62 netmask 255.255.255.224Gateway(config)#access-list 1 permit 10.10.10.0 0.0.0.255Gateway(config)#ip nat inside source list 1 pool public_access Gateway(config)#interface fa0/0Gateway(config-if)#ip nat insideGateway(config-if)#interface serial 0/0Gateway(config-if)#ip nat outsideGateway(config-if)#exitGateway(config)#ip nat inside source static 10.10.10.10 199.99.9.33 Gateway(config)#exit(二)超载NATStep 1 配置路由器ISPRouter#configure terminalRouter(config)#hostname ISPISP(config)#enable password ciscoISP(config)#enable secret classISP(config)#line console 0ISP(config-line)#password ciscoISP(config-line)#loginISP(config-line)#exitISP(config)#line vty 0 4ISP(config-line)#password ciscoISP(config-line)#loginISP(config-line)#exitISP(config)#interface loopback 0ISP(config-if)#ip address 172.16.1.1 255.255.255.255ISP(config-if)#exitISP(config)#interface serial 0ISP(config-if)#ip address 200.2.2.17 255.255.255.252ISP(config-if)#no shutdownISP(config-if)#clock rate 64000ISP(config)#ip route 199.99.9.32 255.255.255.224 200.2.2.18 ISP(config)#endISP#copy running-config startup-configGatewayRouter#configure terminalRouter(config)#hostname GatewayGateway(config)#enable password ciscoGateway(config)#enable secret classGateway(config)#line console 0Gateway(config-line)#password ciscoGateway(config-line)#loginGateway(config-line)#exitGateway(config)#line vty 0 4Gateway(config-line)#password ciscoGateway(config-line)#loginGateway(config-line)#exitGateway(config)#interface fastethernet 0Gateway(config-if)#ip address 10.10.10.1 255.255.255.0Gateway(config-if)#no shutdownGateway(config-if)#exitGateway(config)#interface serial 0Gateway(config-if)#ip address 200.2.2.18 255.255.255.252Gateway(config-if)#no shutdownGateway(config)#ip route 0.0.0.0 0.0.0.0 200.2.2.17Step 2 保存配置copy running-config startup-config.Step 3 为PC配置正确的IP地址,子网掩码和缺省网关Step 4 测试网络的连通性Step 5 创建缺省路由Gateway(config)#ip route 0.0.0.0 0.0.0.0 serial 0Gateway#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B – BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-ISinter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 200.2.2.17 to network 0.0.0.0200.2.2.0/30 is subnetted, 1 subnetsC 200.2.2.16 is directly connected, Serial0/010.0.0.0/24 is subnetted, 1 subnetsC 10.10.10.0 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 200.2.2.17Step 6 创建ACL定义内部私有的IP地址Gateway(config)#access-list 1 permit 10.10.10.0 0.0.0.255Step 7 Define the PAT translation from inside list to outside address Gateway(config)#ip nat inside source list 1 interface serial 0 overload Step 8 确定接口Gateway(config)#interface fastethernet 0Gateway(config-if)#ip nat insideGateway(config-if)#interface serial 0Gateway(config-if)#ip nat outsideStep 9 测试配置Gateway#show ip nat translationsPro Inside global Inside local Outside local Outside globaltcp 200.2.2.18:1086 10.10.10.10:1086 172.16.1.1:23 172.16.1.1:23icmp 200.2.2.18:768 10.10.10.10:768 172.16.1.1:768 172.16.1.1:768汇总:Gateway PAT configurationGateway#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Gateway(config)#access-list 1 permit 10.10.10.0 0.0.0.255Gateway(config)#ip nat inside source list 1 interface serial 0/0 overload Gateway(config)#interface fa0/0Gateway(config-if)#ip nat insideGateway(config-if)#exitGateway(config)#interface serial 0/0Gateway(config-if)#ip nat outsideGateway(config-if)#exitGateway(config)#exitGateway#copy running-config startup-config一.DHCP的配置Step 1 配置路由器Remote router configurationRouter#configure terminalRouter(config)#hostname remoteremote(config)#enable password ciscoremote(config)#enable secret classremote(config)#line console 0remote(config-line)#password ciscoremote(config-line)#loginremote(config-line)#exitremote(config)#line vty 0 4remote(config-line)#password ciscoremote(config-line)#loginremote(config-line)#exitremote(config)#interface fastethernet 0/0remote(config-if)#ip address 172.16.13.1 255.255.255.0 remote(config-if)#no shutdownremote(config-if)#exitremote(config)#interface serial 0/0remote(config-if)#ip address 172.16.1.5 255.255.255.252 remote(config-if)#no shutdownremote(config-if)#exitremote(config)#router ospf 1remote(config-router)#network 172.16.1.0 0.0.0.255 area 0 remote(config-router)#network 172.16.13.0 0.0.0.255 area 0remote(config-router)#endremote#copy running-config startup-configCampus router configurationRouter#configure terminalRouter(config)#hostname campuscampus(config)#enable password ciscocampus(config)#enable secret classcampus(config)#line console 0campus(config-line)#password ciscocampus(config-line)#logincampus(config-line)#exitcampus(config)#line vty 0 4campus(config-line)#password ciscocampus(config-line)#logincampus(config-line)#exitcampus(config)#interface fastethernet 0/0campus(config-if)#ip address 172.16.12.1 255.255.255.0campus(config-if)#no shutdowncampus(config-if)#exitcampus(config)#interface serial 0/0campus(config-if)#ip address 172.16.1.6 255.255.255.252campus(config-if)#clock rate 56000campus(config-if)#no shutdowncampus(config-if)#exitcampus(config)#router ospf 1campus(config-router)#network 172.16.1.0 0.0.0.255 area 0campus(config-router)#network 172.16.12.0 0.0.0.255 area 0campus(config-router)#endcampus#copy running-config startup-configStep 2 在路由器remote上启动OSPFremote(config)#router ospf 1remote(config-router)#network 172.16.1.0 0.0.0.3 area 0remote(config-router)#network 172.16.13.0 0.0.0.3 area 0Step 3 在路由器campus启动OSPFcampus(config)#router ospf 1campus(config-router)#network 172.16.1.0 0.0.0.255 area 0campus(config-router)#network 172.16.12.0 0.0.0.255 area 0remote#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-ISinter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set172.16.0.0/16 is variably subnetted, 3 subnets, 2 masksO 172.16.12.0/24 [110/65] via 172.16.1.6, 00:00:12, Serial0/0C 172.16.13.0/24 is directly connected, FastEthernet0/0C 172.16.1.4/30 is directly connected, Serial0/0campus#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-ISinter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set172.16.0.0/16 is variably subnetted, 3 subnets, 2 masksC 172.16.12.0/24 is directly connected, FastEthernet0/0O 172.16.13.0/24 [110/65] via 172.16.1.5, 00:00:14, Serial0/0C 172.16.1.4/30 is directly connected, Serial0/0Step 4 保存配置copy running-config startup-config.Step 5 在路由器campus创建campus地址池campus(config)#ip dhcp pool campuscampus(dhcp-config)#network 172.16.12.0 255.255.255.0campus(dhcp-config)#default-router 172.16.12.1campus(dhcp-config)#dns-server 172.16.12.2campus(dhcp-config)#domain-name campus(dhcp-config)#netbios-name-server 172.16.12.10Step 6 在路由器campus创建remote地址池campus(dhcp-config)#ip dhcp pool remotecampus(dhcp-config)#network 172.16.13.0 255.255.255.0campus(dhcp-config)#default-router 172.16.13.1campus(dhcp-config)#dns-server 172.16.12.2campus(dhcp-config)#domain-name campus(dhcp-config)#netbios-name-server 172.16.12.10Step 7 从地址池中排除保留地址campus(config)#ip dhcp excluded-address 172.16.12.1 172.16.12.11 campus(config)#ip dhcp excluded-address 172.16.13.1 172.16.13.11Step 8 测试路由器campus的操作Step 9 配置DHCP中继remote(config)#interface fastethernet 0remote(config-if)#ip helper-address 172.16.12.1Step 10 测试路由器remote的操作Step 11 查看DHCP帮定campus#show ip dhcp bindingIP address Client-ID/ Lease expiration TypeHardware address172.16.12.11 0108.0046.06fb.b6 Mar 02 2003 04:41 PM Automatic 172.16.13.11 0542.0010.0a21.cb Mar 02 2003 04:45 PM Automatic汇总:DHCP pool configurationsCampus poolcampus(config)#ip dhcp pool campuscampus(dhcp-config)#network 172.16.12.0 255.255.255.0campus(dhcp-config)#default-router 172.16.12.1campus(dhcp-config)#dns-server 172.16.12.2campus(dhcp-config)#domain-name campus(dhcp-config)#netbios-name-server 172.16.12.10campus(dhcp-config)#exitRemote poolcampus(config)#ip dhcp pool remotecampus(dhcp-config)#network 172.16.13.0 255.255.255.0campus(dhcp-config)#default-router 172.16.13.1campus(dhcp-config)#dns-server 172.16.12.2campus(dhcp-config)#domain-name campus(dhcp-config)#netbios-name-server 172.16.12.10campus(dhcp-config)#exitcampus(config)#ip dhcp excluded-address 172.16.12.1 172.16.12.10 campus(config)#ip dhcp excluded-address 172.16.13.1 172.16.13.10 campus(config)#exitcampus#copy running-config startup-configRemote helper address configurationremote#configure terminalremote(config)#interface fa0/0remote(config-if)#ip helper-address 172.16.12.1remote(config-if)#exitremote(config)#exitremote#copy running-config startup-config。