华为数据中心5800交换机01-09 端口安全配置

- 格式:pdf

- 大小:405.71 KB

- 文档页数:12

1接口基础配置关于本章1.1 接口简介通过本小节,您可以了解到设备的接口分类和接口编号规则。

1.2 配置接口基本参数配置接口基本参数,包括接口描述信息、接口流量统计时间间隔功能以及开启或关闭接口。

1.3 维护接口您可以通过清除接口统计信息以方便查询一定时间内接口的流量信息。

1.1 接口简介通过本小节,您可以了解到设备的接口分类和接口编号规则。

接口分类接口是设备与网络中的其它设备交换数据并相互作用的部件,分为管理接口、物理业务接口和逻辑接口三类,其中:l管理接口管理接口主要为用户提供配置管理支持,也就是用户通过此类接口可以登录到设备,并进行配置和管理操作。

管理接口不承担业务传输。

关于管理接口的详细配置,请参见《CloudEngine 7800&6800&5800系列交换机配置指南-基础配置》。

设备支持的管理接口如表1-1所示:表1-1各管理接口介绍l V100R005C00版本下,仅CE6850-48S6Q-HI支持Mini USB接口。

V100R005C10及以后版本,CE6850-48S6Q-HI、CE6850–48T4Q-HI和CE6850U-HI支持Mini USB接口。

l CE6850HI和CE6850U-HI设备上有两个Combo类型的管理接口,每个Combo口包括一个光接口和一个电接口。

光接口和电接口只能同时激活其中一个。

l物理业务接口物理业务接口是真实存在、有器件支持的接口。

物理接口需要承担业务传输。

物理接口有时也被称为端口,为便于描述,在本手册中,统一描述为接口。

设备支持的物理接口如表1-2所示。

表1-2物理接口缺省情况下,设备的以太网接口工作在二层模式,如果需要应用接口的三层功能,可以使用undo portswitch命令将接口转换为三层模式。

l逻辑接口逻辑接口是指能够实现数据交换功能但物理上不存在、需要通过配置建立的接口。

逻辑接口需要承担业务传输。

设备支持的逻辑接口如表1-3所示。

8攻击防范配置关于本章攻击防范是一种重要的网络安全特性。

通过配置攻击防范功能,设备能够检测出多种类型的网络攻击,并能采取相应的措施保护设备自身及其所连接的内部网络免受恶意攻击,保证内部网络及设备的正常运行。

8.1 攻击防范简介介绍攻击防范的定义和作用。

8.2 攻击防范原理描述介绍攻击防范的实现原理。

8.3 攻击防范应用场景介绍攻击防范的应用场景。

8.4 攻击防范配置注意事项介绍配置攻击防范的注意事项。

8.5 攻击防范缺省配置介绍了攻击防范的缺省配置。

8.6 配置畸形报文攻击防范畸形报文攻击防范主要防止没有IP载荷的泛洪攻击、IGMP空报文攻击、LAND攻击、Smurf攻击和TCP标志位非法攻击。

8.7 配置分片报文攻击防范分片报文攻击主要包括分片数量巨大攻击、巨大offset攻击、重复分片攻击、Tear Drop攻击、Syndrop攻击、NewTear攻击、Bonk攻击、Nesta攻击、Rose攻击、Fawx攻击、Ping of Death攻击和Jolt攻击。

8.8 配置泛洪攻击防范泛洪攻击防范主要防止TCP Syn泛洪攻击、UDP泛洪攻击和ICMP泛洪攻击。

8.9 清除攻击防范统计信息8.10 攻击防范配置举例介绍攻击防范的配置举例。

配置示例中包括组网图需求、配置思路、操作步骤等。

8.1 攻击防范简介介绍攻击防范的定义和作用。

定义攻击防范是一种重要的网络安全特性。

它通过分析上送CPU处理的报文的内容和行为,判断报文是否具有攻击特性,并配置对具有攻击特性的报文执行一定的防范措施。

攻击防范主要分为畸形报文攻击防范、分片报文攻击防范和泛洪攻击防范。

目的目前,网络的攻击日益增多,而通信协议本身的缺陷以及网络部署问题,导致网络攻击造成的影响越来越大。

特别是对网络设备的攻击,将会导致设备或者网络瘫痪等严重后果。

攻击防范针对上送CPU的不同类型攻击报文,采用丢弃或者限速的手段,以保障设备不受攻击的影响,使业务正常运行。

2 MQC配置(非CE6870EI)2.1 MQC简介模块化QoS命令行MQC(Modular QoS Command-Line Interface)是指通过将具有某类共同特征的报文划分为一类,并为同一类报文提供相同的服务,也可以对不同类的报文提供不同的服务。

随着网络中QoS业务的不断丰富,在网络规划时若要实现对不同流量(如不同业务或不同用户)的差分服务,会使部署比较复杂。

MQC的出现,使用户能对网络中的流量进行精细化处理,用户可以更加便捷的针对自己的需求对网络中的流量提供不同的服务,完善了网络的服务能力。

MQC三要素MQC包含三个要素:流分类(traffic classifier)、流行为(traffic behavior)和流策略(traffic policy)。

l流分类流分类用来定义一组流量匹配规则,以对报文进行分类。

流分类规则如表2-1所示:表2-1流分类的分类规则流分类中各规则之间的关系分为:and或or,缺省情况下的关系为or。

–and:当流分类中包含ACL规则时,报文必须匹配其中一条ACL规则以及所有非ACL规则才属于该类;当流分类中没有ACL规则时,报文必须匹配所有非ACL规则才属于该类。

–or:报文只要匹配了流分类中的一个规则,设备就认为报文属于此类。

l流行为流行为用来定义针对某类报文所做的动作。

l流策略流策略用来将指定的流分类和流行为绑定,对分类后的报文执行对应流行为中定义的动作。

如图2-1所示,一个流策略可以绑定多个流分类和流行为。

图2-1 流策略绑定多个流分类和流行为MQC 配置流程MQC 配置流程如图2-2所示。

1.配置流分类:按照一定规则对报文进行分类,是提供差分服务的基础。

2.配置流行为:为符合流分类规则的报文指定流量控制动作。

3.配置流策略:将指定的流分类和指定的流行为绑定,形成完整的策略。

4.应用流策略:将流策略应用到全局、接口、VLAN 、VPN 实例。

图2-2 MQC 配置流程2.2 配置注意事项介绍MQC的配置注意事项。

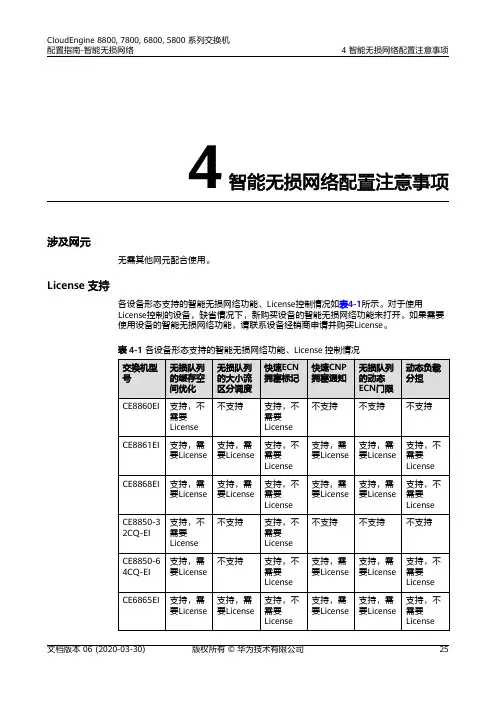

4智能无损网络配置注意事项涉及网元无需其他网元配合使用。

License支持各设备形态支持的智能无损网络功能、License控制情况如表4-1所示。

对于使用License控制的设备,缺省情况下,新购买设备的智能无损网络功能未打开。

如果需要使用设备的智能无损网络功能,请联系设备经销商申请并购买License。

表4-1各设备形态支持的智能无损网络功能、License控制情况版本支持表4-2支持本特性的最低软件版本说明如果需要了解软件版本与交换机具体型号的配套信息,请查看硬件查询工具。

软件版本演进关系:●除CE6881、CE6863和CE6820V100R001C00 -> V100R00200 -> V100R003C00 -> V100R003C10 -> V100R005C00 ->V100R005C10 -> V100R006C00 -> V200R001C00 -> V200R002C50 -> V200R003C00 ->V200R005C00 -> V200R005C10 -> V200R019C00 -> V200R019C10●对于CE6881、CE6863和CE6820V200R005C20 -> V200R019C10 -> V200R020C00特性依赖和限制无损队列的缓存空间优化的约束●手工配置无损队列的缓存空间优化后,需要保存配置并重启设备使配置生效。

●手工配置芯片级的Service Pool中独属于无损队列的Service Pool缓存空间的百分比后:–芯片对突发流量的转发能力将会降低,因此,需要相应调整各个端口入方向和出方向的缓存空间大小。

–需要确保不会通过DiffServ域优先级映射或包含remark流行为的流策略等方式将有损优先级映射到无损优先级。

–通过qos burst-mode命令配置的设备缓存管理突发模式仅对有损队列的Service Pool有效。

8性能管理关于本章通过配置性能管理,采集和统计系统的性能数据,以便于对系统的运行状态进行分析。

8.1 性能管理简介性能管理PM(Performance Management)是一种用于采集和统计系统的各项性能指标的技术。

8.2 性能管理原理描述介绍性能管理的基本原理。

8.3 性能管理应用场景介绍性能管理的应用场景。

8.4 性能管理配置注意事项介绍性能管理的配置注意事项。

8.5 配置性能管理通过配置统计任务并绑定实例,对系统的性能数据进行统计。

8.6 性能管理配置举例介绍性能管理配置举例。

配置示例中包括组网需求、配置思路等。

8.1 性能管理简介性能管理PM(Performance Management)是一种用于采集和统计系统的各项性能指标的技术。

性能管理作为提高设备运维能力的关键特性,提供对系统各项性能指标当前、历史数据的统计,用于判别系统的运行状况,为系统的错误分析和系统配置优化提供依据。

通过对各种性能数据的分析,还可以进行性能趋势的分析。

例如,通过一天内用户流量峰值或谷值的记录,可以分析一个月或更长时间的网络流量增长趋势及增长速度等。

同时,可以为用户进行网络配置的合理优化和网络扩容等关键决策提供材料和依据。

8.2 性能管理原理描述介绍性能管理的基本原理。

性能管理统计的对象可以是:l 接口流量,如某个以太网接口的收、发包数量的统计。

l 协议计数,如某种协议报文数量的统计。

l设备运行参数,如CPU 利用率的统计。

数据统计功能包含不同的统计任务,每个统计任务可以绑定多个数据统计实例。

用户创建统计任务后,系统按照周期采集统计任务中统计实例的数据,并在周期结束后计算周期内的统计值。

统计的数据将被定时保存在统计文件中。

通过FTP/SFTP 协议,系统可以将统计文件上传至远程的性能管理服务器。

统计文件上传支持两种模式:l 主动模式:系统定时生成统计文件,并自动将统计文件上传至服务器。

l被动模式:系统定时生成统计文件,由网管通知系统上传文件或下发命令触发上传文件。

华为交换机端⼝安全怎么配置?华为交换机端⼝安全命令

的⽤法

在华为交换机配置中,经常遇到各种问题,那么如何配置端⼝安全?下⾯就为⼤家带来详细的配置过程,详细请看下⽂介绍。

1、登录华为交换机,进⼊系统视图模式。

2、进⼊华为交换机接⼝视图。

3、在接⼝视图下开启端⼝安全功能。

命令:port-security enable

4、开启端⼝安全之后,使能接⼝Sticky MAC功能。

5、配置端⼝功能的保护动作。

命令:port-security protect-action protect

6、在接⼝下配置MAC地址学习限制数,设置⼀个表⽰只允许⼀台主机接⼊。

命令:port-security max-mac-num 1

以上就是华为交换机端⼝安全命令的⽤法,希望⼤家喜欢,请继续关注。

CloudEngine 6800, 5800 系列交换机

配置指南-业务链 4 SFC配置注意事项

4 SFC配置注意事项

涉及网元

无需其他网元配合。

License支持

设备的SFC功能使用License控制,缺省情况下,新购买CE6880EI, CE5880EI系列交换

机的SFC功能未打开。

如果需要使用设备的SFC功能,请联系设备经销商申请并购买

License。

版本支持

表4-1支持本特性的最低软件版本

特性依赖和限制

l目前只支持通过配置命令行部署业务链,不支持控制器方式。

l SFF只能选择承载网络的网关设备。

l仅支持三层IPv4报文入业务链。

l仅支持SF设备通过路由方式接入SFC网络。

l VXLAN分布式网关组网中Spine设备不支持作为SFF节点。

文档版本 08 (2019-03-05)版权所有 © 华为技术有限公司13。

2硬件管理关于本章硬件管理可减少对硬件资源实际的插拔或加载卸载操作,方便快捷,同时可提高硬件资源的可靠性。

2.1 硬件管理概述硬件管理是指通过命令行对设备的硬件资源进行操作和管理,如复位设备、主备倒换等。

2.2 备份电子标签通过备份电子标签,可以提高网络维护工作的效率。

2.3 复位设备设备升级或工作不正常时,可能需要对设备进行复位。

2.4 预配置通过预配置可以在物理设备不在位的情况下离线部署业务。

2.5 配置主备倒换在多台设备堆叠的情况下,通过配置主备倒换,可以将备交换机倒换为主交换机,实现主、备交换机之间的冗余备份。

2.6 关闭非华为以太网交换机认证光模块告警通过配置光模块告警功能,选择一个最合适的光模块告警产生方式。

2.7 配置CPU占用率告警阈值配置CPU占用率告警阈值,实现对CPU使用情况的监控。

2.8 配置内存占用率告警阈值配置内存占用率告警阈值,实现对内存使用情况的监控。

2.9 配置功耗数据更新周期通过配置设备功耗数据更新周期,查看设备功耗情况。

2.10 配置系统资源模式通过配置系统资源模式,调整系统硬件资源的分配。

2.11 配置设备ID指示灯的状态通过设置设备ID指示灯的状态,便于用户现场快速定位设备。

2.1 硬件管理概述硬件管理是指通过命令行对设备的硬件资源进行操作和管理,如复位设备、主备倒换等。

硬件管理可减少对设备硬件资源实际的插拔或加载卸载等操作,方便快捷,同时可以提高硬件资源的可靠性。

2.2 备份电子标签通过备份电子标签,可以提高网络维护工作的效率。

背景信息在处理网络故障以及批量更换硬件等工作中,电子标签具有重要的作用,因此需要对电子标签进行备份:l网络出现故障时,通过电子标签能很方便、准确地获得相关的硬件信息,提高维护工作的效率。

同时,通过对故障硬件的电子标签信息进行统计分析,能够更加准确、高效地进行硬件缺陷问题的分析。

l批量更换硬件时,通过建立在客户设备档案系统中的电子标签信息,能够准确地获得全网硬件分布情况,便于评估更换所造成的影响并制定相应策略,从而提高批量替换硬件的效率。

9重标记优先级配置关于本章重标记优先级配置介绍了重标记优先级的作用、配置方法和配置示例。

9.1 重标记优先级简介通过MQC实现重标记优先级。

9.2 应用场景介绍重标记优先级的应用场景。

9.3 配置注意事项介绍重标记的配置注意事项。

9.4 配置重标记优先级介绍MQC实现重标记优先级详细的配置过程。

9.5 配置举例通过示例介绍重标记优先级。

9.1 重标记优先级简介通过MQC实现重标记优先级。

优先级用来标识报文的调度权重或者转发处理优先级别的高低。

不同类型的报文根据不同的优先级进行调度或转发。

重标记优先级是指将优先级进行设置,通过提高或降低优先级从而改变报文在网络传输中的状态。

例如,对于VLAN报文来说,重标记优先级就是对VLAN报文中的802.1p值进行重新设置,设备根据设置前的802.1p优先级进行调度和转发,改变VLAN报文在后续二层网络传输中状态。

本章主要介绍通过MQC实现重标记优先级,将符合某类规则的报文进行优先级的重标记,可以将对时延要求高、对服务质量要求高的报文重标记较高的优先级,使这类报文在后续转发中享受较高的调度权重或转发速度,同样的,对时延或服务质量没有特殊要求的报文,可以降低其优先级,为高要求报文提供足够的网络资源。

9.2 应用场景介绍重标记优先级的应用场景。

重标记优先级的应用重标记优先级可以将对时延要求高、对服务质量要求高的报文重标记较高的优先级,使这类报文在后续转发中享受较高的调度权重或转发速度。

如图9-1所示,在企业网络中,存在语音和数据等多种不同的业务,用户希望可以保证语音报文优先通过。

图9-1重标记优先级应用组网图流量方向入方向配置重标记优先级业务部署l 配置流分类,区分数据报文和语音报文。

l 配置流行为,将语音报文的优先级置高,数据报文的优先级置低,使来语音报文的优先级高于数据报文的优先级。

l配置流策略,绑定以上流分类和流行为,并应用在Switch 的入方向,实现语音报文优先级为较高优先级的目的。

9流量抑制及风暴控制配置关于本章流量抑制及风暴控制配置包括流量抑制及风暴控制的基础知识、配置方法、配置举例和常见配置错误。

9.1 流量抑制及风暴控制简介介绍流量抑制及风暴控制的定义和作用。

9.2 流量抑制及风暴控制原理描述介绍流量抑制及风暴控制的实现原理。

9.3 流量抑制及风暴控制应用场景介绍流量抑制及风暴控制的应用场景。

9.4 流量抑制及风暴控制配置注意事项介绍了设备支持的流量抑制及风暴控制特性的相关配置注意事项以及两者的区别。

9.5 流量抑制及风暴控制缺省配置介绍设备的流量抑制及风暴控制缺省值。

9.6 配置流量抑制通过配置流量抑制,防范广播风暴,保障设备转发性能。

9.7 配置风暴控制通过配置风暴控制,防范广播风暴,保障设备转发性能。

9.8 流量抑制及风暴控制配置举例配置举例包括组网需求、配置思路、配置步骤和配置文件。

9.1 流量抑制及风暴控制简介介绍流量抑制及风暴控制的定义和作用。

定义流量抑制和风暴控制是两种用于控制广播、组播以及未知单播报文,防止这三类报文引起广播风暴的安全技术。

流量抑制主要通过配置阈值来限制流量,而风暴控制则主要通过关闭端口来阻断流量。

未知单播报文是指目的MAC地址未被设备学习到的单播报文。

目的当设备某个二层以太接口收到广播、组播或未知单播报文时,如果根据报文的目的MAC地址设备不能明确报文的出接口,设备会向同一VLAN内的其他二层以太接口转发这些报文,这样可能导致广播风暴,降低设备转发性能。

引入流量抑制和风暴控制特性,可以控制这三类报文流量,防范广播风暴。

9.2 流量抑制及风暴控制原理描述介绍流量抑制及风暴控制的实现原理。

9.2.1 流量抑制的基本原理流量抑制特性按以下形式来限制广播、组播以及未知单播报文产生的广播风暴。

l在接口视图下,入方向上,设备支持分别对三类报文按百分比、包速率和比特速率进行流量抑制。

设备监控接口下的三类报文速率并和配置的阈值相比较,当入口流量超过配置的阈值时,设备会丢弃超额的流量。

9端口安全配置关于本章9.1 简介介绍端口安全的定义和目的。

9.2 原理描述通过介绍安全MAC地址的分类和超过安全MAC地址限制数后的保护动作,说明端口安全的实现原理。

9.3 应用场景介绍端口安全常见的应用场景。

9.4 配置注意事项介绍端口安全的配置注意事项。

9.5 缺省配置介绍端口安全的缺省配置。

9.6 配置端口安全端口安全(Port Security)功能将设备接口学习到的MAC地址变为安全MAC地址(包括安全动态MAC和Sticky MAC),可以阻止除安全MAC和静态MAC之外的主机通过本接口和交换机通信,从而增强设备安全性。

9.7 配置举例结合组网需求、配置思路来了解实际网络中端口安全的应用场景,并提供配置文件。

9.1 简介介绍端口安全的定义和目的。

端口安全(Port Security)通过将接口学习到的动态MAC地址转换为安全MAC地址(包括安全动态MAC和Sticky MAC),阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

9.2 原理描述通过介绍安全MAC地址的分类和超过安全MAC地址限制数后的保护动作,说明端口安全的实现原理。

安全MAC地址的分类安全MAC地址分为:安全动态MAC与Sticky MAC。

表9-1安全MAC地址的说明l接口使能端口安全功能时,接口上之前学习到的动态MAC地址表项将被删除,之后学习到的MAC地址将变为安全动态MAC地址。

l接口使能Sticky MAC功能时,接口上的安全动态MAC地址表项将转化为Sticky MAC地址,之后学习到的MAC地址也变为Sticky MAC地址。

l接口去使能端口安全功能时,接口上的安全动态MAC地址将被删除,重新学习动态MAC地址。

l接口去使能Sticky MAC功能时,接口上的Sticky MAC地址,会转换为安全动态MAC地址。

超过安全MAC地址限制数后的动作接口上安全MAC地址数达到限制后,如果收到源MAC地址不存在的报文,端口安全则认为有非法用户攻击,就会根据配置的动作对接口做保护处理。

缺省情况下,保护动作是丢弃该报文并上报告警。

表9-2端口安全的保护动作9.3 应用场景介绍端口安全常见的应用场景。

端口安全经常使用在以下几种场景:l应用在接入层设备,通过配置端口安全可以防止仿冒用户从其他端口攻击。

l应用在汇聚层设备,通过配置端口安全可以控制接入用户的数量。

接入层使用场景如图9-1,用户PC1和PC3通过IP Phone接入SwitchA设备,用户PC2直接接入设备SwitchA,为了保证接入设备安全性,防止非法用户攻击,可以在接入设备SwitchA的接口上配置端口安全功能。

图9-1端口安全使用在接入设备的组网场景PC1PC2PC3l如果接入用户变动比较频繁,可以通过端口安全把动态MAC地址转换为安全动态MAC地址。

这样可以在用户变动时,及时清除绑定的MAC地址表项。

l如果接入用户变动较少,可以通过端口安全把动态MAC地址转换为Sticky MAC地址。

这样在保存配置重启后,绑定的MAC地址表项不会丢失。

汇聚层使用场景如图9-2,树状组网中,多个用户通过SwitchA和汇聚层设备Switch进行通信。

为了保证汇聚设备的安全性,控制接入用户的数量,可以在汇聚设备配置端口安全功能,同时指定安全MAC地址的限制数。

图9-2端口安全使用在汇聚层设备的组网场景9.4 配置注意事项介绍端口安全的配置注意事项。

涉及网元无需其他网元配合。

License支持端口安全特性是交换机的基本特性,无需获得License许可即可应用此功能。

版本支持表9-3支持本特性的最低软件版本特性依赖和限制l端口安全功能与MUX VLAN功能互斥,不能同时配置。

l不能在同一接口下配置端口安全功能与MAC地址学习限制功能。

9.5 缺省配置介绍端口安全的缺省配置。

表9-4端口安全的缺省配置9.6 配置端口安全端口安全(Port Security)功能将设备接口学习到的MAC地址变为安全MAC地址(包括安全动态MAC和Sticky MAC),可以阻止除安全MAC和静态MAC之外的主机通过本接口和交换机通信,从而增强设备安全性。

前置任务在配置端口安全之前,需完成以下任务:l关闭基于接口的MAC地址学习限制功能。

l关闭配置MUX VLAN功能。

l关闭DHCP Snooping的MAC安全功能。

9.6.1 配置安全MAC功能背景信息在对接入用户的安全性要求较高的网络中,可以配置端口安全功能,将接口学习到的MAC地址转换为安全动态MAC或Sticky MAC,接口学习的最大MAC数量达到上限后不再学习新的MAC地址,只允许这些MAC地址和设备通信。

这样可以阻止其他非信任的MAC主机通过本接口和其他主机通信,提高网络的安全性。

缺省情况下,安全动态MAC表项不会被老化,但可以通过在接口上配置安全动态MAC老化时间使其变为可以老化,设备重启后安全动态MAC地址会丢失,需要重新学习。

操作步骤步骤1执行命令system-view,进入系统视图。

步骤2执行命令interface interface-type interface-number,进入接口视图。

步骤3执行命令port-security enable,使能端口安全功能。

缺省情况下,未使能端口安全功能。

步骤4(可选)执行命令port-security maximum max-number,配置端口安全动态MAC学习限制数量。

缺省情况下,接口学习的安全MAC地址限制数量为1。

步骤5(可选)执行命令port-security protect-action { protect | restrict | error-down },配置端口安全保护动作。

缺省情况下,端口安全保护动作为restrict。

端口安全保护动作有以下三种:l protect:当学习到的MAC地址数达到接口限制数时,接口丢弃源地址在MAC表以外的报文。

l restrict:当学习到的MAC地址数超过接口限制数时,接口丢弃源地址在MAC表以外的报文,并同时发出告警。

l error-down:当学习到的MAC地址数超过接口限制数时,将接口Error-Down,同时发出告警。

步骤6(可选)执行命令port-security aging-time time [ type { absolute | inactivity } ],配置接口学习到的安全动态MAC地址的老化时间。

缺省情况下,接口学习的安全动态MAC地址不老化。

步骤7执行命令commit,提交配置。

----结束后续处理配置端口安全保护动作为error-down后,如果接口安全MAC地址学习数量达到上限,接口将会被Error-Down。

Error-Down是指设备检测到故障后将接口状态设置为ERRORDOWN状态,此时接口不能收发报文,接口指示灯为常灭。

可以通过display error-down recovery命令可以查看设备上所有被Error-Down的接口信息。

接口被Error-Down时,建议先排除引起接口Error-Down的原因。

有以下两种方式可以恢复接口状态:l手动恢复(Error-Down发生后)当处于Error-Down状态的接口数量较少时,可在该接口视图下依次执行命令shutdown和undo shutdown,或者执行命令restart,重启接口。

l自动恢复(Error-Down发生前)如果处于Error-Down状态的接口数量较多,逐一手动恢复接口状态将产生大量重复工作,且可能出现部分接口配置遗漏。

为避免这一问题,用户可在系统视图下执行命令error-down auto-recovery cause portsec-reachedlimit interval interval-value使能接口状态自动恢复为Up的功能,并设置接口自动恢复为Up的延时时间。

可以通过display error-down recovery查看接口状态自动恢复信息。

此方式对已经处于Error-Down状态的接口不生效,只对配置该命令后进入Error-Down状态的接口生效。

9.6.2 配置Sticky MAC功能背景信息在对接入用户的安全性要求较高的网络中,可以配置端口安全功能,将接口学习到的MAC地址转换为安全动态MAC或Sticky MAC,接口学习的最大MAC数量达到上限后不再学习新的MAC地址,只允许这些MAC地址和设备通信。

这样可以阻止其他非信任的MAC主机通过本接口和其他主机通信,提高网络的安全性。

Sticky MAC不会被老化,保存配置后重启设备,Sticky MAC也不会丢失,无需重新学习。

操作步骤步骤1执行命令system-view,进入系统视图。

步骤2执行命令interface interface-type interface-number,进入接口视图。

步骤3执行命令port-security enable,使能端口安全功能。

缺省情况下,未使能端口安全功能。

步骤4执行命令port-security mac-address sticky,使能接口Sticky MAC功能。

缺省情况下,接口未使能Sticky MAC功能。

步骤5(可选)执行命令port-security maximum max-number,配置接口Sticky MAC学习限制数量。

使能接口Sticky MAC功能后,缺省情况下,接口学习的MAC地址限制数量为1。

步骤6(可选)执行命令port-security protect-action { protect | restrict | error-down },配置端口安全保护动作。

缺省情况下,端口安全保护动作为restrict。

端口安全保护动作有以下三种:l protect:当学习到的MAC地址数达到接口限制数时,接口丢弃源地址在MAC表以外的报文。

l restrict:当学习到的MAC地址数超过接口限制数时,接口丢弃源地址在MAC表以外的报文,同时发出告警。

l error-down:当学习到的MAC地址数超过接口限制数时,将接口Error-Down,同时发出告警。

步骤7(可选)执行命令port-security mac-address sticky mac-address vlan vlan-id,手动配置一条sticky-mac表项。

步骤8执行命令commit,提交配置。

----结束后续处理配置端口安全保护动作为error-down后,如果接口安全MAC地址学习数量达到上限,接口将会被Error-Down。

Error-Down是指设备检测到故障后将接口状态设置为ERRORDOWN状态,此时接口不能收发报文,接口指示灯为常灭。