11-MAC地址表特性配置

- 格式:pdf

- 大小:101.18 KB

- 文档页数:4

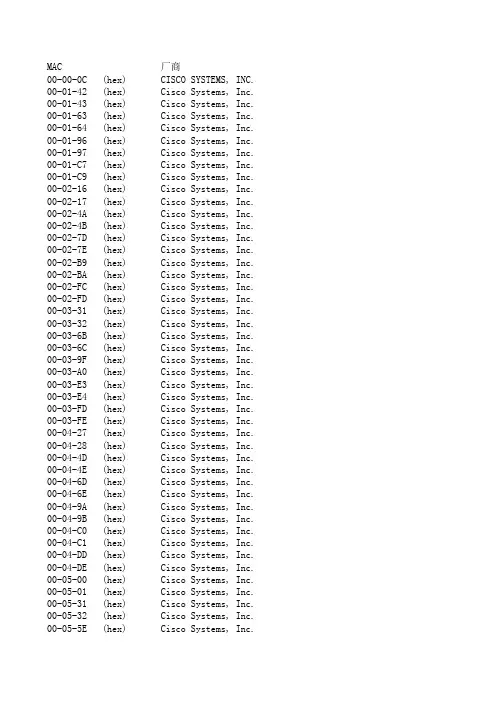

MAC厂商00-00-0C (hex)CISCO SYSTEMS, INC. 00-01-42 (hex)Cisco Systems, Inc. 00-01-43 (hex)Cisco Systems, Inc. 00-01-63 (hex)Cisco Systems, Inc. 00-01-64 (hex)Cisco Systems, Inc. 00-01-96 (hex)Cisco Systems, Inc. 00-01-97 (hex)Cisco Systems, Inc. 00-01-C7 (hex)Cisco Systems, Inc. 00-01-C9 (hex)Cisco Systems, Inc. 00-02-16 (hex)Cisco Systems, Inc. 00-02-17 (hex)Cisco Systems, Inc. 00-02-4A (hex)Cisco Systems, Inc. 00-02-4B (hex)Cisco Systems, Inc. 00-02-7D (hex)Cisco Systems, Inc. 00-02-7E (hex)Cisco Systems, Inc. 00-02-B9 (hex)Cisco Systems, Inc. 00-02-BA (hex)Cisco Systems, Inc. 00-02-FC (hex)Cisco Systems, Inc. 00-02-FD (hex)Cisco Systems, Inc. 00-03-31 (hex)Cisco Systems, Inc. 00-03-32 (hex)Cisco Systems, Inc. 00-03-6B (hex)Cisco Systems, Inc. 00-03-6C (hex)Cisco Systems, Inc. 00-03-9F (hex)Cisco Systems, Inc. 00-03-A0 (hex)Cisco Systems, Inc. 00-03-E3 (hex)Cisco Systems, Inc. 00-03-E4 (hex)Cisco Systems, Inc. 00-03-FD (hex)Cisco Systems, Inc. 00-03-FE (hex)Cisco Systems, Inc. 00-04-27 (hex)Cisco Systems, Inc. 00-04-28 (hex)Cisco Systems, Inc. 00-04-4D (hex)Cisco Systems, Inc. 00-04-4E (hex)Cisco Systems, Inc. 00-04-6D (hex)Cisco Systems, Inc. 00-04-6E (hex)Cisco Systems, Inc. 00-04-9A (hex)Cisco Systems, Inc. 00-04-9B (hex)Cisco Systems, Inc. 00-04-C0 (hex)Cisco Systems, Inc. 00-04-C1 (hex)Cisco Systems, Inc. 00-04-DD (hex)Cisco Systems, Inc. 00-04-DE (hex)Cisco Systems, Inc. 00-05-00 (hex)Cisco Systems, Inc. 00-05-01 (hex)Cisco Systems, Inc. 00-05-31 (hex)Cisco Systems, Inc. 00-05-32 (hex)Cisco Systems, Inc. 00-05-5E (hex)Cisco Systems, Inc.00-05-5F (hex)Cisco Systems, Inc. 00-05-73 (hex)Cisco Systems, Inc. 00-05-74 (hex)Cisco Systems, Inc. 00-05-9A (hex)Cisco Systems, Inc. 00-05-9B (hex)Cisco Systems, Inc. 00-05-DC (hex)Cisco Systems, Inc. 00-05-DD (hex)Cisco Systems, Inc. 00-06-28 (hex)Cisco Systems, Inc. 00-06-2A (hex)Cisco Systems, Inc. 00-06-52 (hex)Cisco Systems, Inc. 00-06-53 (hex)Cisco Systems, Inc. 00-06-7C (hex)CISCO SYSTEMS, INC. 00-06-C1 (hex)CISCO SYSTEMS, INC. 00-06-D6 (hex)Cisco Systems, Inc. 00-06-D7 (hex)Cisco Systems, Inc. 00-07-4F (hex)Cisco Systems, Inc. 00-07-50 (hex)Cisco Systems, Inc. 00-08-7C (hex)Cisco Systems, Inc. 00-10-07 (hex)CISCO SYSTEMS, INC. 00-10-0B (hex)CISCO SYSTEMS, INC. 00-10-0D (hex)CISCO SYSTEMS, INC. 00-10-11 (hex)CISCO SYSTEMS, INC. 00-10-14 (hex)CISCO SYSTEMS, INC. 00-10-1F (hex)CISCO SYSTEMS, INC. 00-10-29 (hex)CISCO SYSTEMS, INC. 00-10-2F (hex)CISCO SYSTEMS, INC. 00-10-54 (hex)CISCO SYSTEMS, INC. 00-10-79 (hex)CISCO SYSTEMS, INC. 00-10-7B (hex)CISCO SYSTEMS, INC. 00-10-A6 (hex)CISCO SYSTEMS, INC. 00-10-F6 (hex)CISCO SYSTEMS, INC. 00-10-FF (hex)CISCO SYSTEMS, INC. 00-22-55 (hex)Cisco Systems00-22-56 (hex)Cisco Systems00-22-90 (hex)Cisco Systems00-22-91 (hex)Cisco Systems00-22-BD (hex)Cisco Systems00-22-BE (hex)Cisco Systems00-23-04 (hex)Cisco Systems00-23-05 (hex)Cisco Systems00-23-33 (hex)Cisco Systems00-23-34 (hex)Cisco Systems00-23-5D (hex)Cisco Systems00-23-5E (hex)Cisco Systems00-23-AB (hex)Cisco Systems00-23-AC (hex)Cisco Systems00-23-EA (hex)Cisco Systems00-23-EB (hex)Cisco Systems00-24-13 (hex)Cisco Systems00-24-14 (hex)Cisco Systems00-24-50 (hex)Cisco Systems00-24-51 (hex)Cisco Systems00-24-97 (hex)Cisco Systems00-24-98 (hex)Cisco Systems00-24-C3 (hex)Cisco Systems00-24-C4 (hex)Cisco Systems00-24-F7 (hex)Cisco Systems00-24-F9 (hex)Cisco Systems00-25-45 (hex)Cisco Systems00-25-46 (hex)Cisco Systems00-25-83 (hex)Cisco Systems00-25-84 (hex)Cisco Systems00-25-B4 (hex)Cisco Systems00-25-B5 (hex)Cisco Systems00-30-19 (hex)CISCO SYSTEMS, INC. 00-30-24 (hex)CISCO SYSTEMS, INC. 00-30-40 (hex)CISCO SYSTEMS, INC. 00-30-71 (hex)CISCO SYSTEMS, INC. 00-30-78 (hex)CISCO SYSTEMS, INC. 00-30-7B (hex)CISCO SYSTEMS, INC. 00-30-80 (hex)CISCO SYSTEMS, INC. 00-30-85 (hex)CISCO SYSTEMS, INC. 00-30-94 (hex)CISCO SYSTEMS, INC. 00-30-96 (hex)CISCO SYSTEMS, INC. 00-30-A3 (hex)CISCO SYSTEMS, INC. 00-30-B6 (hex)CISCO SYSTEMS, INC. 00-30-F2 (hex)CISCO SYSTEMS, INC. 00-40-0B (hex)CISCO SYSTEMS, INC. 00-40-96 (hex)Cisco Systems, Inc. 00-50-0B (hex)CISCO SYSTEMS, INC. 00-50-0F (hex)CISCO SYSTEMS, INC. 00-50-14 (hex)CISCO SYSTEMS, INC. 00-50-2A (hex)CISCO SYSTEMS, INC. 00-50-3E (hex)CISCO SYSTEMS, INC. 00-50-50 (hex)CISCO SYSTEMS, INC. 00-50-53 (hex)CISCO SYSTEMS, INC. 00-50-54 (hex)CISCO SYSTEMS, INC. 00-50-73 (hex)CISCO SYSTEMS, INC. 00-50-80 (hex)CISCO SYSTEMS, INC. 00-50-A2 (hex)CISCO SYSTEMS, INC. 00-50-A7 (hex)CISCO SYSTEMS, INC. 00-50-BD (hex)CISCO SYSTEMS, INC. 00-50-D1 (hex)CISCO SYSTEMS, INC. 00-50-E2 (hex)CISCO SYSTEMS, INC.00-60-09 (hex)CISCO SYSTEMS, INC. 00-60-2F (hex)CISCO SYSTEMS, INC. 00-60-3E (hex)CISCO SYSTEMS, INC. 00-60-47 (hex)CISCO SYSTEMS, INC. 00-60-5C (hex)CISCO SYSTEMS, INC. 00-60-70 (hex)CISCO SYSTEMS, INC. 00-60-83 (hex)CISCO SYSTEMS, INC. 00-90-0C (hex)CISCO SYSTEMS, INC. 00-90-21 (hex)CISCO SYSTEMS, INC. 00-90-2B (hex)CISCO SYSTEMS, INC. 00-90-5F (hex)CISCO SYSTEMS, INC. 00-90-6D (hex)CISCO SYSTEMS, INC. 00-90-6F (hex)CISCO SYSTEMS, INC. 00-90-86 (hex)CISCO SYSTEMS, INC. 00-90-92 (hex)CISCO SYSTEMS, INC. 00-90-A6 (hex)CISCO SYSTEMS, INC. 00-90-AB (hex)CISCO SYSTEMS, INC. 00-90-B1 (hex)CISCO SYSTEMS, INC. 00-90-BF (hex)CISCO SYSTEMS, INC. 00-90-D9 (hex)CISCO SYSTEMS, INC. 00-90-F2 (hex)CISCO SYSTEMS, INC. 00-B0-4A (hex)Cisco Systems, Inc. 00-B0-64 (hex)Cisco Systems, Inc. 00-B0-8E (hex)Cisco Systems, Inc. 00-B0-C2 (hex)Cisco Systems, Inc. 00-D0-06 (hex)CISCO SYSTEMS, INC. 00-D0-58 (hex)CISCO SYSTEMS, INC. 00-D0-63 (hex)CISCO SYSTEMS, INC. 00-D0-79 (hex)CISCO SYSTEMS, INC. 00-D0-90 (hex)CISCO SYSTEMS, INC. 00-D0-97 (hex)CISCO SYSTEMS, INC. 00-D0-BA (hex)CISCO SYSTEMS, INC. 00-D0-BB (hex)CISCO SYSTEMS, INC. 00-D0-BC (hex)CISCO SYSTEMS, INC. 00-D0-C0 (hex)CISCO SYSTEMS, INC. 00-D0-D3 (hex)CISCO SYSTEMS, INC. 00-D0-E4 (hex)CISCO SYSTEMS, INC. 00-D0-FF (hex)CISCO SYSTEMS, INC. 00-E0-14 (hex)CISCO SYSTEMS, INC. 00-E0-1E (hex)CISCO SYSTEMS, INC. 00-E0-34 (hex)CISCO SYSTEMS, INC. 00-E0-4F (hex)CISCO SYSTEMS, INC. 00-E0-8F (hex)CISCO SYSTEMS, INC. 00-E0-A3 (hex)CISCO SYSTEMS, INC. 00-E0-B0 (hex)CISCO SYSTEMS, INC. 00-E0-F7 (hex)CISCO SYSTEMS, INC.00-E0-FE (hex)CISCO SYSTEMS, INC.。

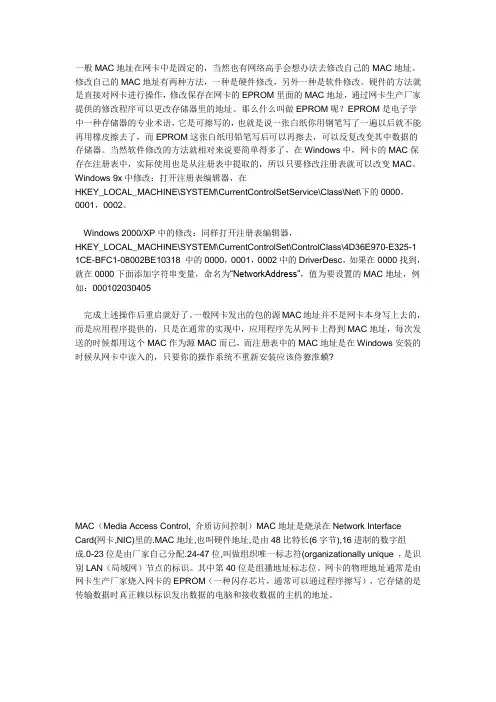

一般MAC地址在网卡中是固定的,当然也有网络高手会想办法去修改自己的MAC地址。

修改自己的MAC地址有两种方法,一种是硬件修改,另外一种是软件修改。

硬件的方法就是直接对网卡进行操作,修改保存在网卡的EPROM里面的MAC地址,通过网卡生产厂家提供的修改程序可以更改存储器里的地址。

那么什么叫做EPROM呢?EPROM是电子学中一种存储器的专业术语,它是可擦写的,也就是说一张白纸你用钢笔写了一遍以后就不能再用橡皮擦去了,而EPROM这张白纸用铅笔写后可以再擦去,可以反复改变其中数据的存储器。

当然软件修改的方法就相对来说要简单得多了,在Windows中,网卡的MAC保存在注册表中,实际使用也是从注册表中提取的,所以只要修改注册表就可以改变MAC。

Windows 9x中修改:打开注册表编辑器,在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSetService\Class\Net\下的0000,0001,0002。

Windows 2000/XP中的修改:同样打开注册表编辑器,HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ControlClass\4D36E970-E325-1 1CE-BFC1-08002BE10318 中的0000,0001,0002中的DriverDesc,如果在0000找到,就在0000下面添加字符串变量,命名为“NetworkAddress”,值为要设置的MAC地址,例如:000102030405完成上述操作后重启就好了。

一般网卡发出的包的源MAC地址并不是网卡本身写上去的,而是应用程序提供的,只是在通常的实现中,应用程序先从网卡上得到MAC地址,每次发送的时候都用这个MAC作为源MAC而已,而注册表中的MAC地址是在Windows安装的时候从网卡中读入的,只要你的操作系统不重新安装应该侍獠淮蟆?MAC(Media Access Control, 介质访问控制)MAC地址是烧录在Network Interface Card(网卡,NIC)里的.MAC地址,也叫硬件地址,是由48比特长(6字节),16进制的数字组成.0-23位是由厂家自己分配.24-47位,叫做组织唯一标志符(organizationally unique ,是识别LAN(局域网)节点的标识。

(1)交换机的mac地址学习:1.学习,当S收到一个数据帧时,先查看帧中的源MAC地址,然后对比MAC地址表,如果没有就添加这个条目。

2.转发,S根据MAC地址表单播转发数据帧,转发时先查看帧中目标MAC地址,然后对比MAC地址表,根据表中对应的端口号将数据转发到相应的端口。

3.如果目标MAC地址不在MAC地址表中,S就向除源端口外所有的端口广播该帧。

4.老化时间是300s,超时后删除。

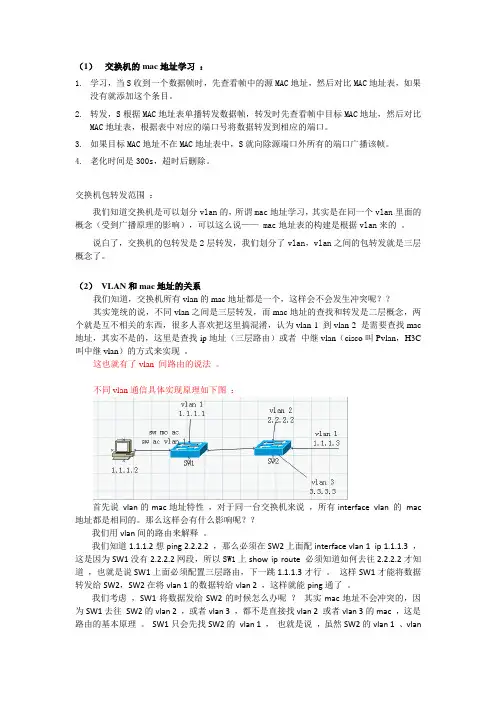

交换机包转发范围:我们知道交换机是可以划分vlan的,所谓mac地址学习,其实是在同一个vlan里面的概念(受到广播原理的影响),可以这么说—— mac地址表的构建是根据vlan来的。

说白了,交换机的包转发是2层转发,我们划分了vlan,vlan之间的包转发就是三层概念了。

(2)VLAN和mac地址的关系我们知道,交换机所有vlan的mac地址都是一个,这样会不会发生冲突呢??其实笼统的说,不同vlan之间是三层转发,而mac地址的查找和转发是二层概念,两个就是互不相关的东西,很多人喜欢把这里搞混淆,认为vlan 1 到vlan 2 是需要查找mac 地址,其实不是的,这里是查找ip地址(三层路由)或者中继vlan(cisco叫Pvlan,H3C 叫中继vlan)的方式来实现。

这也就有了vlan 间路由的说法。

不同vlan通信具体实现原理如下图:首先说vlan的mac地址特性,对于同一台交换机来说,所有interface vlan 的mac 地址都是相同的。

那么这样会有什么影响呢??我们用vlan间的路由来解释。

我们知道1.1.1.2想ping 2.2.2.2 ,那么必须在SW2上面配interface vlan 1ip 1.1.1.3 ,这是因为SW1没有2.2.2.2网段,所以SW1上show ip route 必须知道如何去往2.2.2.2才知道,也就是说SW1上面必须配置三层路由,下一跳1.1.1.3才行。

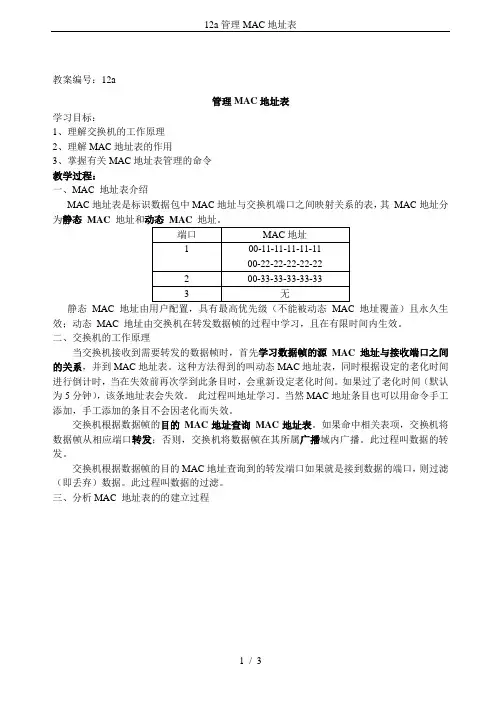

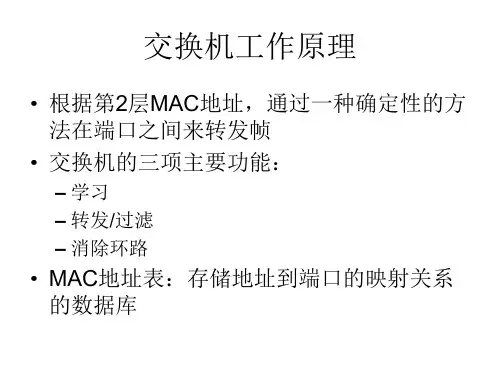

教案编号:12a管理MAC地址表学习目标:1、理解交换机的工作原理2、理解MAC地址表的作用3、掌握有关MAC地址表管理的命令教学过程:一、MAC 地址表介绍MAC地址表是标识数据包中MAC地址与交换机端口之间映射关系的表,其MAC地址分为静态MAC地址和动态MAC 地址。

静态MAC 地址由用户配置,具有最高优先级(不能被动态MAC 地址覆盖)且永久生效;动态MAC 地址由交换机在转发数据帧的过程中学习,且在有限时间内生效。

二、交换机的工作原理当交换机接收到需要转发的数据帧时,首先学习数据帧的源MAC地址与接收端口之间的关系,并到MAC地址表。

这种方法得到的叫动态MAC地址表,同时根据设定的老化时间进行倒计时,当在失效前再次学到此条目时,会重新设定老化时间。

如果过了老化时间(默认为5分钟),该条地址表会失效。

此过程叫地址学习。

当然MAC地址条目也可以用命令手工添加,手工添加的条目不会因老化而失效。

交换机根据数据帧的目的MAC地址查询MAC地址表。

如果命中相关表项,交换机将数据帧从相应端口转发;否则,交换机将数据帧在其所属广播域内广播。

此过程叫数据的转发。

交换机根据数据帧的目的MAC地址查询到的转发端口如果就是接到数据的端口,则过滤(即丢弃)数据。

此过程叫数据的过滤。

三、分析MAC 地址表的的建立过程初始状态下MAC地址表中没有任何学习到的地址映射表项,以主机1和主机3的相互通信为例,MAC地址表的学习过程如下:1.当主机1向主机3传输信息时,交换机在端口5处收到该信息的源MAC地址00-01-11-11-11-11,交换机的MAC地址表中就会增加MAC地址00-01-11-11-11-11和端口5映射表项;2.同时交换机会检查到该信息的目标MAC地址00-01-33-33-33-33,此时交换机中只有MAC 地址00-01-11-11-11-11和端口5的映射表项,没有00-01-33-33-33-33对应的端口映射,因此交换机只能将该信息广播给交换机的每个端口;3.位于端口12的主机3、4均收到主机1发出的信息,但主机4不会给主机1回应,因为目标MAC地址为00-01-33-33-33-33,只有主机3会给主机1回应。

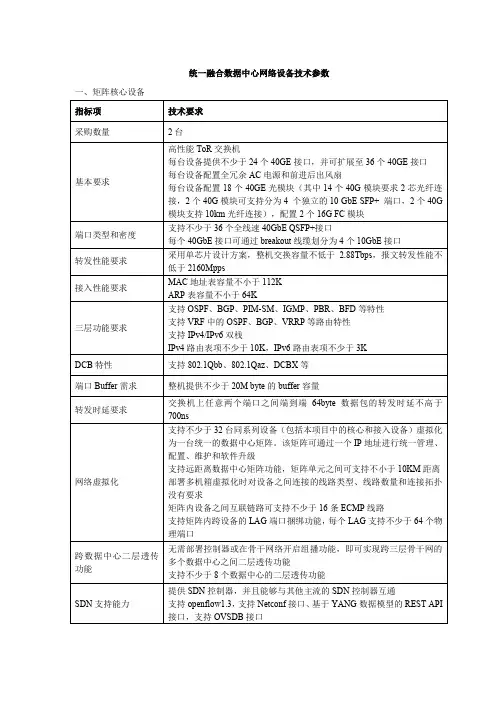

统一融合数据中心网络设备技术参数一、矩阵核心设备

二、矩阵接入设备A

三、矩阵接入设备B

四、其他要求

1、矩阵系统虚拟化要求

矩阵核心设备和接入设备必须为同一厂商设备,可以虚拟化为一台统一的数据中心矩阵,该

矩阵可通过一个IP地址进行统一管理、配置、维护和软件升级。

2、融合网络整合要求

提供融合网络解决方案,确保系统能方便对接学校已有FC SAN存储等系统。

3、所有模块必须为原厂模块,提供所需光纤跳线等线缆辅材。

4、投标人注册资金要求在500万人民币(含)以上,具有丰富数据中心建设经验,需提供近2年业绩证明文件、成交通知书、合同等证明材料。

5、授权及售后服务

提供3年技术支持和硬件维保服务。

(1)提供针对本项目的原厂授权。

(2)提供原厂3年质保及技术支持服务承诺函。

(3)提供技术培训计划。

6、付款方式

项目付款方式按学校规定执行,其中

(1)合同签订后7日内支付40%预付款;

(2)主要设备到货初验后7日内支付30%;

(3)项目验收后7日内支付20%;

(4)余款10%为项目质保金,项目验收后系统稳定运行1年之后7日内支付。

7、设备测试

投标人自购买招标文件后至投标截止时间前应自行将所投设备样品置于招标人实际应用环境中进行现场测试,测试标准依据本项目招标文件技术要求中相关条款,要求系统稳定运行48小时以上。

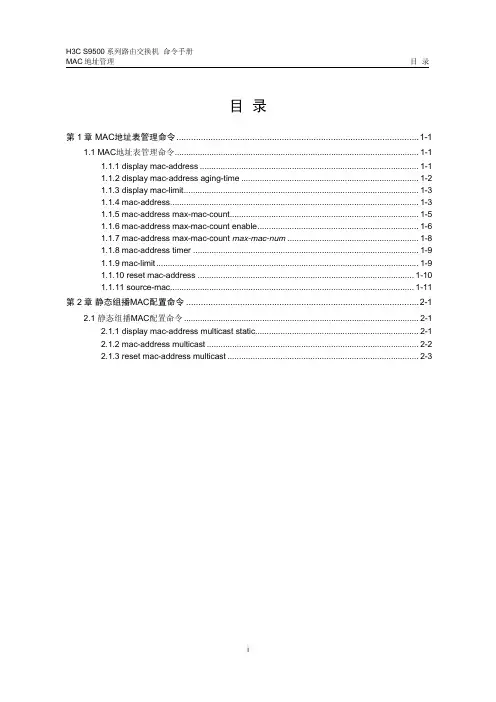

MAC地址管理目录目录第1章 MAC地址表管理命令...................................................................................................1-11.1 MAC地址表管理命令..........................................................................................................1-11.1.1 display mac-address...............................................................................................1-11.1.2 display mac-address aging-time.............................................................................1-21.1.3 display mac-limit......................................................................................................1-31.1.4 mac-address............................................................................................................1-31.1.5 mac-address max-mac-count..................................................................................1-51.1.6 mac-address max-mac-count enable......................................................................1-61.1.7 mac-address max-mac-count max-mac-num.........................................................1-81.1.8 mac-address timer..................................................................................................1-91.1.9 mac-limit..................................................................................................................1-91.1.10 reset mac-address..............................................................................................1-101.1.11 source-mac..........................................................................................................1-11第2章静态组播MAC配置命令...............................................................................................2-12.1 静态组播MAC配置命令......................................................................................................2-12.1.1 display mac-address multicast static.......................................................................2-12.1.2 mac-address multicast............................................................................................2-22.1.3 reset mac-address multicast...................................................................................2-3第1章 MAC地址表管理命令1.1 MAC地址表管理命令1.1.1 display mac-address【命令】display mac-address [ mac-addr [ vlan vlan-id ] | [ static | dynamic ] [ interfaceinterface-type interface-number ] [ vlan vlan-id ] [ count ] ]【视图】任意视图【参数】mac-addr:MAC地址。

目录1 端口安全配置.....................................................................................................................................1-11.1 端口安全简介.....................................................................................................................................1-11.1.1 概述........................................................................................................................................1-11.1.2 端口安全的特性......................................................................................................................1-21.1.3 端口安全模式..........................................................................................................................1-21.1.4 端口安全对WLAN的支持........................................................................................................1-41.1.5 端口安全对Guest VLAN和Auth-Fail VLAN的支持..................................................................1-51.2 端口安全配置任务简介......................................................................................................................1-51.3 使能端口安全功能.............................................................................................................................1-51.3.1 配置准备.................................................................................................................................1-51.3.2 使能端口安全功能...................................................................................................................1-61.4 配置端口允许的最大安全MAC地址数................................................................................................1-61.5 配置端口安全模式.............................................................................................................................1-71.5.1 配置准备.................................................................................................................................1-71.5.2 配置端口安全模式...................................................................................................................1-71.6 配置端口安全的特性..........................................................................................................................1-81.6.1 配置NeedToKnow特性...........................................................................................................1-81.6.2 配置入侵检测特性...................................................................................................................1-91.6.3 配置Trap特性..........................................................................................................................1-91.7 配置安全MAC地址...........................................................................................................................1-101.7.1 配置准备...............................................................................................................................1-101.7.2 配置安全MAC地址................................................................................................................1-101.8 配置端口安全支持WLAN.................................................................................................................1-101.8.1 配置支持WLAN的端口安全模式...........................................................................................1-111.8.2 使能密钥协商功能.................................................................................................................1-121.8.3 配置预共享密钥....................................................................................................................1-121.9 配置当前端口不应用服务器下发的授权信息...................................................................................1-121.10 端口安全显示和维护......................................................................................................................1-131.11 端口安全典型配置举例..................................................................................................................1-131.11.1 端口安全autoLearn模式配置举例.......................................................................................1-131.11.2 端口安全userLoginWithOUI模式配置举例..........................................................................1-151.11.3 端口安全macAddressElseUserLoginSecure模式配置举例................................................1-191.11.4 端口安全支持WLAN的userLoginSecureExt模式配置举例.................................................1-211.11.5 端口安全支持MAC-based Guest VLAN配置举例...............................................................1-241.12 常见配置错误举例.........................................................................................................................1-261.12.1 端口安全模式无法设置.......................................................................................................1-261.12.2 无法配置端口安全MAC地址...............................................................................................1-261.12.3 用户在线情况下无法更换端口安全模式..............................................................................1-26本文中标有“请以实际情况为准”的特性描述,表示各型号对于此特性的支持情况可能不同,本节将对此进行说明。

第1章网络设备调试培训目标:通过学习本章内容,学员可以了解数据调试手段。

第一节东土交换机配置全程指导一、常见交换机配置(一)配置的内容常见交换机配置的内容见表1-1:(二)东土交换机菜单结构无论哪种登录方式,菜单结构都差不多,不同版本可能有增减项或菜单结构调整。

东土交换有6个主菜单,分别为设备状态、设备基础配置、设备高级配置、设备管理、保存所有修改、恢复默认配置,见图1—1。

图1-1 东土交换机主菜单各主菜单功能和所含的子菜单见表1-2表1-2 东土交换机常用功能菜单介绍主菜单子菜单用途备注设备状态交换机基本运行状态信息展示基础信息交换机设备mac地址、设备序列号、IP地址掩码网关、设备名称、软件版本等多交换机级联时,用于确认连接交换机是否为目的交换机端口状态各网口管理状态、操作状态、连接状态及网络协商状态端口流量各网口流量统计、错误包统计、错误包数量统计有SV时,可查看流量是否超标(40%或50%)系统运行信息设备运行时间、CPU内存使用率、设备温度、设备系统时间设备基础配置交换机简单应用功能配置IP地址配置交换机IP地址、掩码、网关(三)登录方式常见交换机登录方式见表1—3:表1-3 常见交换机登录方式(四)配置前的准备工作交换机配置需要准备的软件工具,见表1-4:表1-4 常见交换机登录方式IE浏览器HTTP访问配置交换机的工具其他浏览器一般都做了一些功能优化和裁剪。

FTP(或TFTP)服务器端工具TELNET或HTTP访问备份还原配置ftp服务器端工具推荐wftpd32;tftp服务器端工具推荐tftpd32或思科cisco tftp server。

东土需要的是ftp服务器端工具。

Java最新版本HTTP访问配置交换机的辅助工具个别厂家需要,东土不需要二、http网页登录配置东土交换机(一)IP地址获取配置前,需要首先获取交换机的IP地址和mac地址。

初始IP地址和Mac地址可通过交换机上面板右侧底线处标签获取。

详述思科2960系列交换机的四大安全特性张春明2011年5月24日前言思科2960系列交换机是可配置的接入层交换机,具有良好的安全特性,除了使用比较多的划分VLAN外,还有较少使用的ACL功能。

本篇以思科2960系列交换机为主,介绍思科二层交换机比较重要的四大安全特性:生成树协议(STP)、风暴控制(Storm Control)、端口安全(Port Security)和DHCP Snooping。

本篇不同于一般教程以理论讲解为主,而是以真实环境下的实例贯穿全文,基础知识的提及仅为更好地理解实例而服务。

目录第一章生成树协议(STP) (3)1.1 生成树协议(STP) (3)1.1.1 STP的一些基本概念 (3)1.1.2 生成树协议的演变 (4)1.1.2.1 第一代生成树协议 (4)1.1.2.2 第二代生成树协议 (5)1.1.2.3 第三代生成树协议 (5)1.2 实例 (5)1.2.1 思科交换机所支持的生成树协议 (5)1.2.2 查看思科交换机所使用的生成树协议 (6)1.2.3 更改并验证思科交换机所使用的生成树协议 (8)1.2.4 查看每个VLAN的根桥 (9)1.2.5 VLAN Bridge ID的计算 (10)1.2.6 为根桥的VLAN的Root ID与Bridge ID相同 (11)1.2.7 不为根桥的VLAN的Root ID与为根桥的VLAN的Root ID相同 (13)1.2.8 不是根桥的VLAN的Root ID的优先级与其Bridge ID的优先级,可以相同,也可以不相同,取决于Bridge ID的优先级 (15)1.2.9 同一交换机不同VLAN的Bridge ID的MAC地址均相同 (16)1.2.10 Bridge ID 使用Extended System ID的情况时的优先级为4096的倍数 (17)1.3 交换机的五种端口状态 (18)1.3.1 禁用(Down或Disabled) (18)1.3.2 阻塞(Blocking) (18)1.3.3 侦听(Listening) (18)1.3.4 学习(Learning) (18)1.3.5 转发(Forwarding) (18)1.4 快速端口(PortFast) (19)1.4.1 快速端口及其启用条件 (19)1.4.2 配置 (19)1.4.3 查询 (20)第二章风暴控制 (20)2.1 广播风暴 (20)2.2 配置 (20)2.2.1 配置命令 (20)2.2.2 可选配置命令 (21)2.3 实例 (21)2.4 对广播流量的测试 (22)2.4.1 广播流量为何为零 (22)2.4.2 测试出广播流量百分比不为零的情况 (24)第三章端口安全(Port Security) (28)3.1 MAC Flooding攻击 (28)3.2 防范方法 (29)3.2.1 限制端口可以学习到的MAC地址的数量 (29)3.2.1.1 配置命令 (29)3.2.1.2 实例 (29)3.2.1.3 为何不能少switchport port-security这条命令 (30)3.2.1.4 删除时注意事项 (30)3.2.2 绑定端口的MAC地址 (32)3.2.2.1 手动绑定端口的MAC地址 (32)3.2.2.2 Sticky自动绑定端口的MAC地址 (33)3.2.3 违反端口安全规则后交换机的处理方式 (34)3.2.3.1 shutdown (34)3.2.3.2 restrict (36)3.2.3.3 protect (37)3.3 对四种情况的总结 (38)3.3.1 插入maximum为1且绑定了MAC地址的端口,违反端口安全 (38)3.3.2 插入maximum大于1且绑定了MAC地址的端口,不违反端口安全 3.3.3 对于已做过MAC地址绑定的客户端,其插入设置了端口安全的另一端口,违反端口安全 (39)3.3.4 对于已做过MAC地址绑定的客户端,其插入未设置端口安全的另一端口,不违反端口安全 (39)第四章DHCP snooping (40)4.1 概述 (40)4.1.1 冒充DHCP服务器分配IP地址 (40)4.1.2 DHCP Server的DoS(拒绝服务)攻击 (40)4.1.3 用户非法私自绑定IP地址 (41)4.2 DHCP Snooping (41)4.2.1 基本概念 (41)4.2.2 基本配置命令 (41)4.3 实例 (42)4.3.1 实例一 (42)4.3.2 实例二 (45)4.4 验证 (48)4.5 DAI技术简介 (51)第一章生成树协议(STP)1.1 生成树协议(STP)1.1.1 STP的一些基本概念生成树协议,即Spanning Tree Protocol,简称STP,是用来防止网络环路的一种协议。

目录

配置MAC地址表特性

目录

第1章配置MAC地址表特性 (1)

1.1 MAC地址配置任务列表 (1)

1.2 MAC地址配置任务 (1)

1.2.1 配置静态MAC地址 (1)

1.2.2 配置MAC地址老化时间 (1)

1.2.3 配置VLAN共享MAC地址 (2)

1.2.4 显示MAC地址表 (2)

1.2.5 清除动态MAC地址 (2)

第1章配置MAC地址表特性

1.1 MAC地址配置任务列表

配置静态MAC地址

配置MAC地址老化时间

配置VLAN共享MAC地址

显示MAC地址表

清除动态MAC地址

1.2 MAC地址配置任务

1.2.1 配置静态MAC地址

静态MAC地址表项指的是那些不能够被交换机老化掉的MAC地址表项,它只能被人工

的删除掉。

根据交换机使用过程中的实际需要,可以添加和删除静态MAC地址。

进入

特权模式下按下列步骤来添加和删除一个静态MAC地址。

命令目的

configure 进入全局配置模式

[no] mac address-table static mac-addr vlan vlan-id interface interface-id 添加/删除一个静态MAC地址表项。

mac-addr为MAC地址;

vlan-id为VLAN号,有效范围1~4094 ;interface-id为端口名称。

exit 退回到管理模式。

write 保存配置。

1.2.2 配置MAC地址老化时间

当一个动态的MAC地址在指定的老化时间内没有被使用时,交换机将把该MAC地址从

MAC地址表中删除。

交换机MAC地址的老化时间可以根据需要进行配置,默认的老化

时间为300秒。

进入特权模式下按下列步骤来配置MAC地址的老化时间

命令目的

configure

进入全局配置模式。

mac address-table aging-time [0 | 10-1000000]

配置MAC 地址的老化时间。

0表示MAC 地址不老化 ;

10-1000000以秒为单位的MAC 地址老化时间。

exit 退回到管理模式。

write

保存配置 。

1.2.3 配置VLAN 共享MAC 地址

当一个端口配置了VLAN 共享MAC 地址后,该端口从某个VLAN 学习到的MAC 地址将被所有的VLAN 所共享,也就是说其它的VLAN 也将学习到该MAC 地址。

进入特权模式下按下列步骤来配置VLAN 共享MAC 地址

命令

说明

configure 进入全局配置模式。

interface f0/1

进入要配置的端口下。

switchport shared-learning 配置VLAN 共享MAC 地址。

exit 退回全局配置模式。

exit 退回到管理模式。

write

保存配置。

1.2.4 显示MAC 地址表

在使用交换机的过程中,由于调试或管理的需要,我们想要知道交换机MAC 地址表的内容。

通过show 命令可以把交换机MAC 地址表的内容显示出来。

命令

目的

show mac address-table {dynamic [interface interface-id | vlan vlan-id] | static }

显示MAC 地址表内容。

dynamic 为动态学习的MAC 地址;

vlan-id 为VLAN 号,有效范围1~4094 ; interface-id 为端口名称 ; static 为静态MAC 地址表;

1.2.5 清除动态MAC 地址

某些情况下需要清除掉交换机已经学习到的MAC 地址。

进入特权模式下使用下面的命令删除一个动态MAC 地址

命令目的

clear mac address-table dynamic [address mac-addr | interface interface-id | vlan vlan-id] 删除一个动态MAC地址表项。

dynamic为动态学习的MAC地址;mac-addr为MAC地址;

interface-id为端口名称;

vlan-id为VLAN号,有效范围1~4094。