Solaris10系统安全加固标准

- 格式:doc

- 大小:64.00 KB

- 文档页数:6

Solaris系统基准安全配置标准TMT中国业务中心信息管理部2006年12月5日目的通过建立系统的安全基线标准,规范TMT中国业务中心网络环境Solaris系统服务器的安全配置,并提供相应的指导;降低系统存在的安全风险,确保服务器系统安全可靠的运行。

范围适合TMT中国业务中心网络环境的所有Solaris系统服务器。

标准维护与解释1.本标准由TMT中国业务中心每年审视1次,根据审视结果修订标准,并颁布执行;2.本标准的解释权归TMT中国业务中心;3.本标准自签发之日起生效。

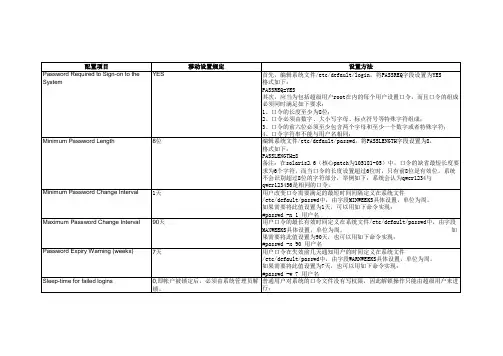

目录1.优化网络服务 (4)1.1.禁用不必要的系统服务 (4)1.2.卸载或禁用网络服务 (4)2.核心参数调整 (5)2.1..堆栈保护 (5)2.2.网络参数调整 (5)3.日志审计 (6)3.1.启用INETD审计 (6)3.2.启用FTP日志 (6)3.3.记录FTP和INETD连接信息 (6)3.4.记录发送到SYSLOG的MESSAGES信息 (6)3.5.创建/V AR/ADM/LOGINLOG (7)3.6.启用CRON日志记录 (7)3.7.配置系统日志文件权限 (7)4.文件和目录权限 (8)4.1.修改PASSWD、SHADOW、GROUP文件权限为600 (8)4.2.删除没有属主的文件和目录 (8)5.系统访问,认证与授权 (8)5.1.去除/ETC/PAM.CONF文件中的.RHOSTS (8)5.2.删除空的CRONTAB文件,并限制其权限 (9)5.3.只允许ROOT可配置CRON (9)5.4.设置帐号错误口令尝试次数 (9)6.用户帐号和环境 (10)6.1.确保没有空口令(/薄弱口令)帐号 (10)6.2.设置口令期限 (10)6.3.确保除ROOT以外没有其它UID为0的帐号存在 (10)6.4.确保在ROOT $PATH中没有'.'或全局可写目录 (11)6.5.删除.NETRC文件 (11)如果可以,最好将操作系统升级到最新的Solaris 10版本,以下操作说明适用于Solaris 10平台。

Oracle®Solaris10安全准则文件号码E38845–022013年6月版权所有©2011,2013,Oracle和/或其附属公司。

保留所有权利。

本软件和相关文档是根据许可证协议提供的,该许可证协议中规定了关于使用和公开本软件和相关文档的各种限制,并受知识产权法的保护。

除非在许可证协议中明确许可或适用法律明确授权,否则不得以任何形式、任何方式使用、拷贝、复制、翻译、广播、修改、授权、传播、分发、展示、执行、发布或显示本软件和相关文档的任何部分。

除非法律要求实现互操作,否则严禁对本软件进行逆向工程设计、反汇编或反编译。

此文档所含信息可能随时被修改,恕不另行通知,我们不保证该信息没有错误。

如果贵方发现任何问题,请书面通知我们。

如果将本软件或相关文档交付给美国政府,或者交付给以美国政府名义获得许可证的任何机构,必须符合以下规定:ERNMENT END USERS:Oracle programs,including any operating system,integrated software,any programs installed on the hardware,and/or documentation,delivered to U.S. Government end users are"commercial computer software"pursuant to the applicable Federal Acquisition Regulation and agency-specific supplemental regulations.As such,use,duplication,disclosure,modification,and adaptation of the programs,including any operating system,integrated software,any programs installed on the hardware,and/or documentation,shall be subject to license terms and license restrictions applicable to the programs.No other rights are granted to the ernment.本软件或硬件是为了在各种信息管理应用领域内的一般使用而开发的。

Solaris主机操作系统加固规范2010年9月目录1账号管理、认证授权 (1)1.1账号 (1)1.1.1SHG-Solaris-01-01-01 (1)1.1.2SHG-Solaris-01-01-02 (2)1.1.3SHG-Solaris-01-01-03 (3)1.1.4SHG-Solaris-01-01-04 (4)1.1.5SHG-Solaris-01-01-05 (5)1.2口令 (6)1.2.1SHG-Solaris-01-02-01 (6)1.2.2SHG-Solaris-01-02-02 (7)1.2.3SHG-Solaris-01-02-03 (8)1.2.4SHG-Solaris-01-02-04 (9)1.2.5SHG-Solaris-01-02-05 (10)1.3授权 (12)1.3.1SHG-Solaris-01-03-01 (12)1.3.2SHG-Solaris-01-03-02 (13)1.3.3SHG-Solaris-01-03-03 (15)1.3.4SHG-Solaris-01-03-04 (17)1.3.5SHG-Solaris-01-03-05 (18)1.3.6SHG-Solaris-01-03-06 (18)1.3.7SHG-Solaris-01-03-07 (19)2日志配置 (20)2.1.1SHG-Solaris-02-01-01 (20)2.1.2SHG-Solaris-02-01-02 (21)2.1.3SHG-Solaris-02-01-03 (22)2.1.4SHG-Solaris-02-01-04 (23)2.1.5SHG-Solaris-02-01-05 (24)2.1.6SHG-Solaris-02-01-06 (25)2.1.7SHG-Solaris-02-01-07 (26)3通信协议 (27)3.1IP协议安全 (27)3.1.1SHG-Solaris-03-01-01 (27)3.1.2SHG-Solaris-03-01-02 (28)3.1.3SHG-Solaris-03-01-03 (29)3.1.4SHG-Solaris-03-01-04 (30)3.2路由协议安全 (31)3.2.1SHG-Solaris-03-02-01 (31)3.2.2SHG-Solaris-03-02-02 (32)4设备其他安全要求 (34)4.1补丁管理 (34)4.1.1SHG-Solaris-04-01-01 (34)4.1.2SHG-Solaris-04-01-02 (35)4.2服务进程和启动 (37)4.2.1SHG-Solaris-04-02-01 (37)4.2.2SHG-Solaris-04-02-02 (39)4.2.3SHG-Solaris-04-02-03 (40)4.2.4SHG-Solaris-04-02-04 (41)4.2.5SHG-Solaris-04-02-05 (42)4.2.6SHG-Solaris-04-02-06 (43)4.2.7SHG-Solaris-04-02-07 (43)4.3B ANNER与屏幕保护 (44)4.3.1SHG-Solaris-04-03-01 (44)4.3.2SHG-Solaris-04-03-02 (45)4.4内核调整 (46)4.4.1SHG-Solaris-04-04-01 (46)4.4.2SHG-Solaris-04-04-02 (47)5附录:SOLARIS可被利用的漏洞(截止2009-3-8) (48)本文档是Solaris 操作系统的对于Solaris操作系统设备账号认证、日志、协议、补丁升级、文件系统管理等方面的43项安全配置要求,对系统的安全配置审计、加固操作起到指导性作用。

安全加固实施方案一、安全加固的必要性。

随着网络攻击手段的不断升级,传统的防御手段已经无法满足当前的安全需求。

因此,安全加固实施方案的制定和执行显得尤为重要。

通过对系统进行全面的安全加固,可以有效地提高系统的抵御能力,保护重要数据和信息不被泄露或篡改,确保系统的稳定和可靠运行。

二、安全加固实施方案的基本原则。

1.全面性,安全加固实施方案应该覆盖系统的各个方面,包括网络安全、主机安全、应用安全等,确保整个系统的安全性。

2.针对性,针对系统的实际情况和存在的安全隐患,有针对性地进行加固,避免盲目行动和资源浪费。

3.持续性,安全加固工作不是一次性的,而是一个持续的过程。

需要定期对系统进行安全检查和评估,及时发现和修复安全漏洞。

三、安全加固实施方案的具体措施。

1.网络安全加固,包括防火墙的设置、入侵检测系统的部署、安全策略的制定等,确保网络的安全可靠。

2.主机安全加固,包括对服务器的加固、操作系统的安全配置、安全补丁的安装等,保障主机的安全性。

3.应用安全加固,包括对各类应用程序的安全配置、权限管理的加固、安全加固工具的使用等,防止应用程序被攻击。

4.数据安全加固,包括对重要数据的加密、备份和恢复机制的建立等,确保数据的安全性和完整性。

四、安全加固实施方案的执行步骤。

1.安全评估,对系统的安全性进行全面评估,找出存在的安全隐患和问题。

2.制定方案,根据评估结果,制定针对性的安全加固实施方案,明确具体的加固措施和执行步骤。

3.实施措施,按照制定的方案,逐步执行安全加固措施,确保每一项措施都得到有效执行。

4.监控和评估,对加固后的系统进行监控和评估,发现问题及时处理,确保系统的安全性。

五、安全加固实施方案的效果评估。

安全加固实施方案的最终目的是提高系统的安全性,保护重要数据和信息不被泄露或篡改。

因此,在执行完安全加固实施方案后,需要对系统的安全性进行全面评估,验证加固措施的有效性和系统的安全性能。

只有在经过充分的评估和验证后,才能确保安全加固实施方案的有效性和可靠性。

中国移动公司--S o l a r i s操作系统安全配置规范S p e c i f i c a t i o n f o r S o l a r i s O SC o n f i g u r a t i o n U s e d i n C h i n a M o b i l e版本号:2.0.0X X X X-X X-X X发布X X X X-X X-X X实施中国移动通信有限公司网络部目录1概述 (1)1.1适用范围 (1)1.2内部适用性说明 (1)1.3外部引用说明 (3)1.4术语和定义 (3)1.5符号和缩略语 (3)2SOLARIS设备安全配置要求 (3)2.1账号管理、认证授权 (3)2.1.1账号 (3)2.1.2口令 (6)2.1.3授权 (11)2.2日志配置要求 (14)2.3IP协议安全配置要求 (18)2.3.1IP协议安全 (18)2.3.2路由协议安全 (22)2.4设备其他安全配置要求 (24)2.4.1屏幕保护 (24)2.4.2文件系统及访问权限 (25)2.4.3物理端口及EEPROM的口令设置 (26)2.4.4补丁管理 (27)2.4.5服务 (28)2.4.6内核调整 (31)2.4.7启动项 (32)3编制历史 (33)前言本为了贯彻安全三同步的要求,在设备选型、入网测试、工程验收以及运行维护等环节,明确并落实安全功能和配置要求。

有限公司组织部分省公司编制了中国移动设备安全功能和配置系列规范。

本系列规范可作为编制设备技术规范、设备入网测试规范,工程验收手册,局数据模板等文档的依据。

本规范是该系列规范之一,明确了中国移动各类型设备所需满足的通用安全功能和配置要求,并作为本系列其他规范的编制基础。

本标准起草单位:中国移动通信有限公司网络部、中国移动集团重庆公司。

本标准解释单位:同提出单位。

本标准主要起草人:邓光艳、陈敏时、周智、曹一生。

1概述1.1 适用范围本规范适用于中国移动通信网、业务系统和支撑系统中使用SOLARIS操作系统的设备。

安全加固技术方案1. 引言随着互联网和信息技术的快速发展,网络安全问题愈发突出。

恶意攻击、数据泄露和网络入侵事件频繁发生,给个人和组织带来了极大的损失。

为了保障信息系统的安全性,组织需要采取有效的安全加固技术方案来提高系统的安全性和防御能力。

本文将介绍一些常见的安全加固技术方案,包括操作系统安全加固、网络安全加固和应用安全加固。

这些技术方案可以帮助组织提高信息系统的防护能力,减少安全风险。

2. 操作系统安全加固操作系统是信息系统的基础,其安全性对整个系统的安全性至关重要。

操作系统的安全加固主要包括以下几个方面:2.1 更新和打补丁及时更新操作系统和相关软件的补丁是保障系统安全的重要措施。

厂商会不断修复操作系统和软件的安全漏洞,并发布相应的补丁。

及时安装这些补丁可以修复已知的安全漏洞,提高系统的安全性。

2.2 禁用不必要的服务和功能为了减少攻击面,应禁用不必要的服务和功能。

操作系统提供了很多服务和功能,但并非所有都是必需的。

可以通过关闭不必要的服务和功能来减少潜在的安全风险。

2.3 强化账户和密码策略强化账户和密码策略是提高系统安全性的重要手段。

应采取以下措施:•禁用或删除默认账户;•使用复杂密码,并定期更改密码;•启用账户锁定功能,限制密码尝试次数;•配置账户访问权限,避免普通用户拥有管理员权限。

2.4 配置访问控制和防火墙配置适当的访问控制和防火墙规则可以防止未经授权的访问和网络攻击。

可以使用网络防火墙、主机防火墙和入侵检测系统等技术来监控和保护系统的网络流量。

3. 网络安全加固除了操作系统安全加固外,网络安全加固也是关键的一环。

以下是一些网络安全加固的技术方案:3.1 网络分段和 VLAN通过将局域网划分为多个子网,可以减少网络攻击的影响范围。

使用虚拟局域网(VLAN)可以将不同的设备划分到不同的虚拟网络中,从而进一步增强网络的安全性。

3.2 VPN(Virtual Private Network)使用VPN可以在公共网络上建立一个安全的连接,实现远程访问和数据传输的安全性。

Solaris系统安全加固的列表2007-12-22 作者:bitsCN整理来源:中国网管联盟点评投稿收藏收藏到:一、安全理念1、安全的隐患更多来自于企业内部2、对于管理员的要求:不要信任任何人3、分层保护策略:假设某些安全保护层完全失效4、服务最小化5、为最坏的情况做打算二、物理安全1、记录进出机房的人员名单,考虑安装摄像机2、审查PROM是否被更换,可以通过记录hostid进行比较3、每个系统的OpenBoot口令应该不一样,口令方案不可预测4、系统安装完毕移除CD-ROM5、将版本介质放入不在本场地的介质储藏室中三、账号与口令策略1、超级用户的PA TH(在/.profile中定义的)设置为:PATH = /usr/bin:/sbin:/usr/sbin任何用户的PATH或者LD_LIBRARY_PATH中都不应该包含“.”2、口令文件、影像文件、组文件/etc/passwd 必须所有用户都可读,root用户可写–rw-r—r—/etc/shadow 只有root可读–r--------/etc/group 必须所有用户都可读,root用户可写–rw-r—r--3、口令安全中国网管联盟solaris强制口令最少6位,但是超级用户修改口令的时候不受这个限制强迫test账号每隔30天修改一次口令#passwd –n 30 test强迫test账号在下次登录的时候修改口令#passwd –f test禁止test账号修改口令#passwd –n 2 –x 1 test封锁test账号,禁止登录#passwd –l test4、组口令用newgrp 命令临时改变gid由于sysadmin组可执行admintool,必须要保护好,增加组口令的过程:删除不需要的成员(如果成员属于sysadmin,改变组时不需要口令)#passwd (通常封锁的账号)提取/etc/shadow中user的口令字符串插入到/etc/group中sysadmin的口令字段封锁user账号5、修改口令策略/etc/default/passwd文件MAXWEEKS=4 口令至少每隔4星期更改一次MINWEEKS=1 口令至多每隔1星期更改一次WARNWEEKS=3 修改口令后第三个星期会收到快要修改口令的信息PASSLENGTH=6 用户口令长度不少于6个字符6、限制使用su的组(只允许sysadmin组执行su命令)#chgrp sysadmin /bin/su#chmod o-rwx /bin/su7、su的纪录网管网/etc/default/su文件SULOG=/var/adm/sulogSYSLOG=YESCONSOLE=/dev/consolePATH=/usr/bin:SUPA TH=/usr/sbin:/usr/bin8、禁止root远程登录/etc/default/login中设置CONSOLE=/dev/null在/etc/ftpusers里加上root。

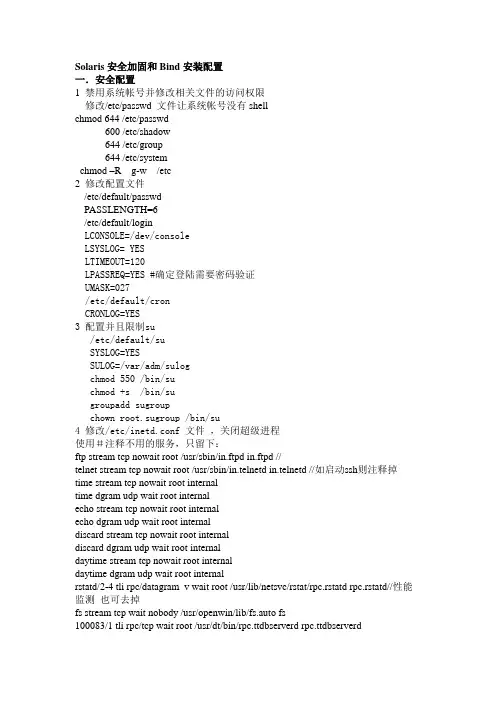

Solaris安全加固和Bind安装配置一.安全配置1 禁用系统帐号并修改相关文件的访问权限修改/etc/passwd 文件让系统帐号没有shellchmod 644 /etc/passwd600 /etc/shadow644 /etc/group644 /etc/systemchmod –R g-w /etc2 修改配置文件/etc/default/passwdPASSLENGTH=6/etc/default/loginLCONSOLE=/dev/consoleLSYSLOG= YESLTIMEOUT=120LPASSREQ=YES #确定登陆需要密码验证UMASK=027/etc/default/cronCRONLOG=YES3 配置并且限制su/etc/default/suSYSLOG=YESSULOG=/var/adm/sulogchmod 550 /bin/suchmod +s /bin/sugroupadd sugroupchown root.sugroup /bin/su4 修改/etc/inetd.conf 文件,关闭超级进程使用#注释不用的服务,只留下:ftp stream tcp nowait root /usr/sbin/in.ftpd in.ftpd //telnet stream tcp nowait root /usr/sbin/in.telnetd in.telnetd //如启动ssh则注释掉time stream tcp nowait root internaltime dgram udp wait root internalecho stream tcp nowait root internalecho dgram udp wait root internaldiscard stream tcp nowait root internaldiscard dgram udp wait root internaldaytime stream tcp nowait root internaldaytime dgram udp wait root internalrstatd/2-4 tli rpc/datagram_v wait root /usr/lib/netsvc/rstat/rpc.rstatd rpc.rstatd//性能监测也可去掉fs stream tcp wait nobody /usr/openwin/lib/fs.auto fs100083/1 tli rpc/tcp wait root /usr/dt/bin/rpc.ttdbserverd rpc.ttdbserverd在只需要不多图形操作的服务器或是要保证相当的安全,你也许应该关掉字体服务fs,也可以关掉系统性能监视器rstatd和tooltalk服务器ttdbserverd。

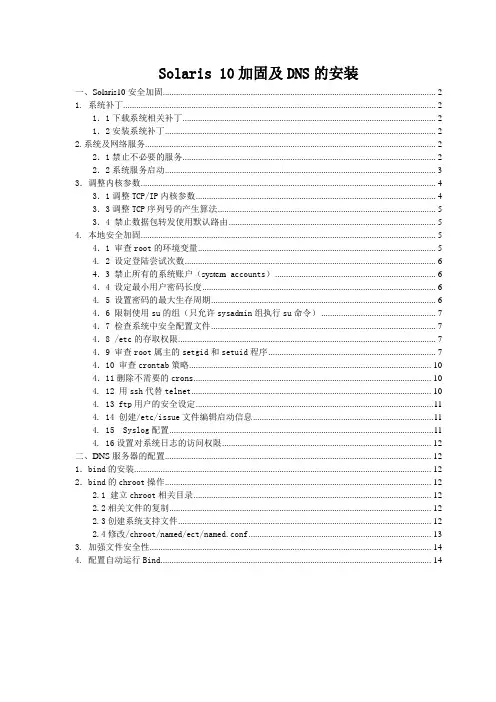

Solaris 10加固及DNS的安装一、Solaris10安全加固 (2)1. 系统补丁 (2)1.1下载系统相关补丁 (2)1.2安装系统补丁 (2)2.系统及网络服务 (2)2.1禁止不必要的服务 (2)2.2系统服务启动 (3)3.调整内核参数 (4)3.1调整TCP/IP内核参数 (4)3.3调整TCP序列号的产生算法 (5)3.4 禁止数据包转发使用默认路由 (5)4. 本地安全加固 (5)4.1 审查root的环境变量 (5)4. 2 设定登陆尝试次数 (6)4.3 禁止所有的系统账户(system accounts) (6)4.4 设定最小用户密码长度 (6)4. 5 设置密码的最大生存周期 (6)4.6 限制使用su的组(只允许sysadmin组执行su命令) (7)4.7 检查系统中安全配置文件 (7)4.8 /etc的存取权限 (7)4.9 审查root属主的setgid和setuid程序 (7)4.10 审查crontab策略 (10)4.11删除不需要的crons (10)4. 12 用ssh代替telnet (10)4. 13 ftp用户的安全设定 (11)4. 14 创建/etc/issue文件编辑启动信息 (11)4. 15 Syslog配置 (11)4. 16设置对系统日志的访问权限 (12)二、DNS服务器的配置 (12)1.bind的安装 (12)2.bind的chroot操作 (12)2.1 建立chroot相关目录 (12)2.2相关文件的复制 (12)2.3创建系统支持文件 (12)2.4修改/chroot/named/ect/named.conf (13)3. 加强文件安全性 (14)4. 配置自动运行Bind (14)一、Solaris10安全加固1. 系统补丁1.1下载系统相关补丁可以从如下地址得到:/show.do?target=patchpage1.2安装系统补丁在安装系统补丁之前,可用showrev –p命令查看系统当前已经装的补丁,以决定是打单个的补丁包,还是使用推荐的整个补丁包。

目录1.内容说明 (3)2.系统补丁 (3)2.1下载系统补丁 (3)2.2安装系统补丁 (4)2.2.1打单个补丁 (4)2.2.2安装推荐补丁包 (4)2.3注意事项 (4)3.网络服务加固 (5)3.1禁止不必要的服务 (5)3.2更改服务提示和警告, (6)3.3修改服务选项和权限设置 (6)4.调整内核参数 (7)4.1调整TCP/IP内核参数 (7)4.2防止堆栈中执行代码 (8)4.3调整TCP序列号的产生算法 (8)5本地安全加固 (8)5.1禁止数据包转发使用默认路由 (8)5.2使尝试登录失败记录有效 (8)5.3检查系统中安全配置文件 (8)5.4设定系统日志和审计行为 (9)5.5禁止ROOT用户远程登录 (9)5.6将EEPROM设于安全的模式 (9)5.7检查系统中重要文件的属性值 (9)5.8审查ROOT属主的SETGID和SETUID程序 (10)5.9审查ROOT的环境变量 (13)5.10审查CRONTAB策略 (13)5.11删除不需要的CRONS (13)5.12使X更加安全 (13)5.13激活SUN-DES-1鉴别 (13)安全加固实施反馈表Solaris安全加固实施方案1.内容说明在本文档中,将Solaris系统的安全加固分为四大步骤进行实施,包括系统补丁、网络服务加固、内核参数调整和本地安全加固。

系统补丁将描述如何得到系统的最新补丁、如何为系统打单个补丁等方法,网络服务加固主要描述如何加固存在安全漏洞的网络服务、封闭不必要的网络服务等,内核参数调整描述如何用Solaris系统灵活的内核参数调整方法加固系统安全,最后,本地安全加固描述如何在本地设定系统自身的安全配置,以达到加固系统安全性能的目的。

对于开展具体应用业务中涉及安全安的其它问题,本文没有给予描述,应视具体情况灵活应用。

2.系统补丁2.1下载系统补丁访问sun公司的站点,可以得到最新的系统补丁。

Solaris系统加固方案(V1.0)启明星辰信息技术有限公司第1页共48页网址:启明星辰信息技术有限公司第2页共48页网址:启明星辰信息技术有限公司第3页共48页网址:启明星辰信息技术有限公司第4页共48页网址:启明星辰信息技术有限公司第5页共48页网址:启明星辰信息技术有限公司第6页共48页网址:启明星辰信息技术有限公司第7页共48页网址:启明星辰信息技术有限公司第8页共48页网址:启明星辰信息技术有限公司第9页共48页网址:启明星辰信息技术有限公司第10页共48页网址:启明星辰信息技术有限公司第11页共48页网址:启明星辰信息技术有限公司第12页共48页网址:启明星辰信息技术有限公司第13页共48页网址:启明星辰信息技术有限公司第14页共48页网址:启明星辰信息技术有限公司第15页共48页网址:启明星辰信息技术有限公司第16页共48页网址:启明星辰信息技术有限公司第17页共48页网址:启明星辰信息技术有限公司第18页共48页网址:启明星辰信息技术有限公司第19页共48页网址:启明星辰信息技术有限公司第20页共48页网址:启明星辰信息技术有限公司第21页共48页网址:启明星辰信息技术有限公司第22页共48页网址:启明星辰信息技术有限公司第23页共48页网址:启明星辰信息技术有限公司第24页共48页网址:附录A:TCP/IP网络参数优化调整脚本#!/sbin/sh## Copyright (c) 1999-2002 by Sun Microsystems, Inc.# All rights reserved.##ident "@(#)nddconfig 2.13 03/05/14 SMI"## INTRODUCTION## This script sets network driver parameters to prevent some network# attacks. Install this script to make changes at system boot. For# further information on the parameters set in this script, see# the Sun Blueprints(tm) OnLine article entitled "Solaris Operating# Environment Network Settings for Security - updated for 8".## /blueprints/0602/network-updt2.pdf## The latest version of this script is available from the Blueprints# Online tools area at:## /blueprints/tools/## This script is written for the Solaris 2.5.1, 2.6, 7, 8, and 9# Operating Environment releases.#启明星辰信息技术有限公司第25页共48页网址:# WARNING## This script makes changes to the system default network driver# parameters. The settings included in this script are considered safe# in terms of security. However, some settings may not work in your# environment. The comments provided for each parameter explain the# effect the setting has.## INSTALLATION## # cp <script> /etc/init.d/nddconfig# # chmod 744 /etc/init.d/nddconfig# # chown root:sys /etc/init.d/nddconfig# # ln /etc/init.d/nddconfig /etc/rc2.d/S70nddconfig## WARNING MESSAGES## When adding specific privileged ports ({tcp|udp}_extra_priv_ports_add),# if a specific port number has already been applied, the following# warning message is displayed:## operation failed, File exists## This is a very poor ndd warning message. It can be safely ignored.#启明星辰信息技术有限公司第26页共48页网址:PATH=/usr/bin:/usr/sbin## A note about parameter values:# '0' == false/off/disable# '1' == true/on/enable### verbose## This option enables verbose output generated by this script.#verbose=1## arp_cleanup_interval## This option determines the period of time the Address Resolution# Protocol (ARP) cache maintains entries. ARP attacks may be effective# with the default interval. Shortening the timeout interval should# reduce the effectiveness of such an attack.# The default value is 300000 milliseconds (5 minutes).#arp_cleanup_interval=60000启明星辰信息技术有限公司第27页共48页网址:## ip_forward_directed_broadcasts## This option determines whether to forward broadcast packets directed# to a specific net or subnet, if that net or subnet is directly# connected to the machine. If the system is acting as a router, this# option can be exploited to generate a great deal of broadcast network# traffic. Turning this option off will help prevent broadcast traffic# attacks.# The default value is 1 (true).#ip_forward_directed_broadcasts=0## ip_forward_src_routed# ip6_forward_src_routed (Solaris 8 and 9)## This option determines whether to forward packets that are source# routed. These packets define the path the packet should take instead# of allowing network routers to define the path.# The default value is 1 (true).#ip_forward_src_routed=0ip6_forward_src_routed=0#启明星辰信息技术有限公司第28页共48页网址:# ip_ignore_redirect# ip6_ignore_redirect (Solaris 8 and 9)## This option determines whether to ignore Internet Control Message# Protocol (ICMP) packets that define new routes. If the system is# acting as a router, an attacker may send redirect messages to alter# routing tables as part of sophisticated attack (man in the middle# attack) or a simple denial of service.# The default value is 0 (false).#ip_ignore_redirect=1ip6_ignore_redirect=1## ip_ire_flush_interval (Solaris 2.5.1, 2.6, and 7)# ip_ire_arp_interval (Solaris 8 and 9)## This option determines the period of time at which a specific route# will be kept, even if currently in use. ARP attacks may be effective# with the default interval. Shortening the time interval may reduce# the effectiveness of attacks.# The default interval is 1200000 milliseconds (20 minutes).#ip_ire_flush_interval=60000ip_ire_arp_interval=60000启明星辰信息技术有限公司第29页共48页网址:## ip_respond_to_address_mask_broadcast## This options determines whether to respond to ICMP netmask requests# which are typically sent by diskless clients when booting. An# attacker may use the netmask information for determining network# topology or the broadcast address for the subnet.# The default value is 0 (false).#ip_respond_to_address_mask_broadcast=0## ip_respond_to_echo_broadcast# ip6_respond_to_echo_multicast (Solaris 8 and 9)## This option determines whether to respond to ICMP broadcast echo# requests (ping). An attacker may try to create a denial of service# attack on subnets by sending many broadcast echo requests to which all# systems will respond. This also provides information on systems that# are available on the network.# The default value is 1 (true).#ip_respond_to_echo_broadcast=0ip6_respond_to_echo_multicast=0#启明星辰信息技术有限公司第30页共48页网址:# ip_respond_to_timestamp## This option determines whether to respond to ICMP timestamp requests# which some systems use to discover the time on a remote system. An# attacker may use the time information to schedule an attack at a# period of time when the system may run a cron job (or other time-# based event) or otherwise be busy. It may also be possible predict# ID or sequence numbers that are based on the time of day for spoofing# services.# The default value is 1 (true).#ip_respond_to_timestamp=0## ip_respond_to_timestamp_broadcast## This option determines whether to respond to ICMP broadcast timestamp# requests which are used to discover the time on all systems in the# broadcast range. This option is dangerous for the same reasons as# responding to a single timestamp request. Additionally, an attacker# may try to create a denial of service attack by generating many# broadcast timestamp requests.# The default value is 1 (true).#ip_respond_to_timestamp_broadcast=0启明星辰信息技术有限公司第31页共48页网址:## ip_send_redirects# ip6_send_redirects (Solaris 8 and 9)## This option determines whether to send ICMP redirect messages which# can introduce changes into remote system's routing table. It should# only be used on systems that act as routers.# The default value is 1 (true).#ip_send_redirects=0ip6_send_redirects=0## ip_strict_dst_multihoming# ip6_strict_dst_multihoming (Solaris 8 and 9)## This option determines whether to enable strict destination# multihoming. If this is set to 1 and ip_forwarding is set to 0, then# a packet sent to an interface from which it did not arrive will be# dropped. This setting prevents an attacker from passing packets across# a machine with multiple interfaces that is not acting a router.# The default value is 0 (false).## NOTE: Strict destination multihoming may prevent SunCluster 2.x# systems from operating as intended. This script will NOT enable# strict destination multihoming if SunCluster 2.x software is installed.启明星辰信息技术有限公司第32页共48页网址:#ip_strict_dst_multihoming=1ip6_strict_dst_multihoming=1## ip_def_ttl## This option sets the default time to live (TTL) value for IP packets.# Normally, this should not be altered from the default value.# Changing it to a different value may fool some OS "fingerprinting"# tools such as queso or nmap.# The default value is 255.#ip_def_ttl=255## tcp_conn_req_max_q0## This option sets the size of the queue containing unestablished# connections. This queue is part of a protection mechanism against# SYN flood attacks. The queue size default is adequate for most# systems but should be increased for busy servers.# The default value is 1024.#tcp_conn_req_max_q0=4096启明星辰信息技术有限公司第33页共48页网址:## tcp_conn_req_max_q## This option sets the maximum number fully established connections.# Increasing the size of this queue provides some limited protection# against resource consumption attacks. The queue size default is# adequate for most systems but should be increased for busy servers.# The default value is 128.#tcp_conn_req_max_q=1024## tcp_rev_src_routes (Solaris 8 and 9)## This option determines whether the specified route in a source# routed packet will be used in returned packets. TCP source routed# packets may be used in spoofing attacks, so the reverse route should# not be used.# The default value is 0 (false).#tcp_rev_src_routes=0## Adding specific privileged ports (Solaris 2.6, 7, 8, and 9)## These options define additional TCP and UDP privileged ports outside启明星辰信息技术有限公司第34页共48页网址:# of the 1-1023 range. Any program that attempts to bind the ports# listed here must run as root. This prevents normal users from# starting server processes on specific ports. Multiple ports can be# specifed by quoting and separating them with spaces.## Defaults values:# tcp_extra_priv_ports: 2049 (nfsd) 4045 (lockd)# udp_extra_priv_ports: 2049 (nfsd) 4045 (lockd)#tcp_extra_priv_ports_add="6112"udp_extra_priv_ports_add=""## Ephemeral port range adjustment## These options define the upper and lower bounds on ephemeral ports.# Ephemeral (means short-lived) ports are used when establishing# outbound network connections.## Defaults values:# tcp_smallest_anon_port=32768# tcp_largest_anon_port=65535# udp_smallest_anon_port=32768# udp_largest_anon_port=65535#tcp_smallest_anon_port=32768启明星辰信息技术有限公司第35页共48页网址:tcp_largest_anon_port=65535udp_smallest_anon_port=32768udp_largest_anon_port=65535## Nonprivileged port range adjustment## These options define the start of nonprivileged TCP and UDP ports.# The nonprivileged port range normally starts at 1024. Any program# that attempts to bind a nonprivileged port does not have to run as# root.## Defaults values:# tcp_smallest_nonpriv_port=1024# udp_smallest_nonpriv_port=1024#tcp_smallest_nonpriv_port=1024udp_smallest_nonpriv_port=1024# +-----------------------------------------+# | No modification needed below this line. |# +-----------------------------------------+#启明星辰信息技术有限公司第36页共48页网址:# base parameters (the same across the 2.5.1, 2.6, 7, 8, and 9 releases)#base_parameters="arp_cleanup_interval \ip_forward_directed_broadcasts \ip_forward_src_routed \ip_ignore_redirect \ip_respond_to_address_mask_broadcast \ip_respond_to_echo_broadcast \ip_respond_to_timestamp \ip_respond_to_timestamp_broadcast \ip_send_redirects \ip_strict_dst_multihoming \ip_def_ttl \tcp_conn_req_max_q0 \tcp_conn_req_max_q \tcp_smallest_anon_port \tcp_largest_anon_port \udp_smallest_anon_port \udp_largest_anon_port \tcp_smallest_nonpriv_port \udp_smallest_nonpriv_port"## OS_revision specific parameters#启明星辰信息技术有限公司第37页共48页网址:# Solaris 2.5.1 specific parametersSunOS5_5_1="ip_ire_flush_interval"# Solaris 2.6 specific parametersSunOS5_6="ip_ire_flush_interval \tcp_extra_priv_ports_add \udp_extra_priv_ports_add"# Solaris 7 specific parametersSunOS5_7="ip_ire_flush_interval \tcp_extra_priv_ports_add \udp_extra_priv_ports_add"# Solaris 8 specific parametersSunOS5_8="ip_ire_arp_interval \tcp_extra_priv_ports_add \udp_extra_priv_ports_add \tcp_rev_src_routes"# Solaris 9 specific parametersSunOS5_9="ip_ire_arp_interval \tcp_extra_priv_ports_add \udp_extra_priv_ports_add \tcp_rev_src_routes"# Solaris 10 specific parameters启明星辰信息技术有限公司第38页共48页网址:SunOS5_10="ip_ire_arp_interval \tcp_extra_priv_ports_add \udp_extra_priv_ports_add \tcp_rev_src_routes"## IPv6 parameters (apply to Solaris 8, 9, and 10 (alpha))#ip6_parameters="ip6_forward_src_routed \ip6_respond_to_echo_multicast \ip6_send_redirects \ip6_ignore_redirect \ip6_strict_dst_multihoming"## system privilege ports defaults#extra_priv_ports_defaults="2049 4045 "## check for the presence of SunCluster 2.x software# (disables strict destination multihoming if SunCluster 2.x is installed)#if [ -f /opt/SUNWcluster/bin/scconf ]; then[ "$verbose" = "1" ] && \echo "SunCluster 2.2 detected; disabling IP strict destination multihoming."启明星辰信息技术有限公司第39页共48页网址:ip_strict_dst_multihoming=0ip6_strict_dst_multihoming=0fi# check for the presence of SunCluster 3.1u1 software# (disables strict destination multihoming if SC 3.1u1 is installed# This check is for SC31u1 for 32-bit and 64-bit modeif [ -f /kernel/drv/clprivnet -o -f /kernel/drv/sparcv9/clprivnet ]; then[ "$verbose" = "1" ] && \echo "SunCluster 3.1u1 detected; disabling IP strict destination multihoming."ip_strict_dst_multihoming=0ip6_strict_dst_multihoming=0fi## get OS name and revision information#os=`uname -s`revision=`uname -r`OSRev=$os`echo $revision | sed -e 's/\./_/g'`## check if IPv6 is enabled## ip6_interfaces="`echo /etc/hostname6.*[0-9] 2> /dev/null`"启明星辰信息技术有限公司第40页共48页网址:# [ "$ip6_interfaces" != "/etc/hostname6.*[0-9]" ] && ip6_enabled=true## Force IPv6 checks to always be applied. There do not generate an error if# there are no IPv6 interfaces defined, and the settings will persist if one# is created at a later point in time.#if [ "$revision" = "5.5.1" -o "$revision" = "5.6" -o "$revision" = "5.7" ]; thenip6_enabled=falseelseip6_enabled=truefi## do_in_order -- This function executes the specified functions with# the appropriate parameters for the local OS, revision, and# configuration. Currently it acts on a specific base set of# parameters, OS and revision specific parameters, and IPv6# parameters.#do_in_order() { # function_namefunction_name=$1# handle the base parametersfor param in $base_parameters; do启明星辰信息技术有限公司第41页共48页网址:$function_name $paramdone# handle the OS/revision specific parameterseval OSRev_params=\$$OSRevfor param in $OSRev_params; do$function_name $paramdone# handle IPv6 parametersif [ "$ip6_enabled" = "true" ]; thenfor param in $ip6_parameters; do$function_name $paramdonefi}## set_parameter -- This function uses ndd to set a parameter.# The supplied parameter name has a shell variable with the same# name which contains the value for the parameter.#set_parameter() { # parameter# definition for local variable启明星辰信息技术有限公司第42页共48页网址:param=$1# determine the driver from the first substring in the parameter namedriver=/dev/`echo $param | sed -e 's/_.*//'`eval values=\$$param# First check that a value for the parameter exists. If not, skip it.if [ -n "$values" ]; then# Some parameters may have multiple values specified in one# assignment further up in the script. ndd only accepts one# parameter at a time. Loop through and set each value.for value in $values; do[ "$verbose" = "1" ] && \echo "Setting $driver $param to $value"ndd -set $driver $param $valuedonefi}## display_parameter -- This function uses ndd to extract the value of# a parameter and display it.#display_parameter() { # parameter启明星辰信息技术有限公司第43页共48页网址:# definition for local variableparam=$1# hack for the "write only" extra privileged ports parametersparam=`echo $param | sed -e 's/_add$//'`# determine the driver from the first substring in the parameter namedriver=/dev/`echo $param | sed -e 's/_.*//'`# execute the ndd command to retrieve settings and remove newlinesvalue=`ndd $driver $param | tr -d '\n'`# print parameter valueecho " $driver $param = '$value'"}## compare_parameter -- This function uses ndd to extract the value of# a parameter. It compares the current parameter value to the one# defined in this script.#compare_parameter() { # parameter# definition for local variableoriginalParam=$1启明星辰信息技术有限公司第44页共48页网址:# hack for the "write only" extra privileged ports parametersmodifiedParam=`echo $originalParam | sed -e 's/_add$//'`# determine the driver from the first substring in the parameter namedriver=/dev/`echo $modifiedParam | sed -e 's/_.*//'`# execute the ndd command to retrieve settings and remove newlinescurrentValue=`ndd $driver $modifiedParam | tr -d '\n'`eval intendedValue="\$$originalParam"# if the modified parameter name is different from the original# parameter, then we are dealing with the privileged port parametersif [ "$modifiedParam" != "$originalParam" ]; then# the privileged port parameters have system defaults that must# be accounted for in the comparisonif [ -n "$intendedValue" ]; thenintendedValue="$extra_priv_ports_defaults$intendedValue "elseintendedValue="$extra_priv_ports_defaults"fifi# print parameter value and note all deviations启明星辰信息技术有限公司第45页共48页网址:echo " $driver $modifiedParam = '$currentValue'\c"if [ "$intendedV alue" != "$currentValue" ]; thenecho " (should be '$intendedValue')"elseecho " (ok)"fi}# Process the command argumentcase "$1" in'start')# set the parameters in the defined orderdo_in_order set_parameter;;'show')echo "Current ndd parameter settings:"do_in_order display_parameter;;'compare')echo "Comparison of ndd parameter settings:"启明星辰信息技术有限公司第46页共48页网址:do_in_order compare_parameter;;'stop')# ignored[ "$verbose" = "1" ] && \echo "$0: 'stop' ignored. No network changes applied.";;*)echo "Usage: $0 { start | stop | show | compare }"exit 1;;esacexit 0附录B:日志文档化脚本#!/bin/ksh# rotate -- A script to roll over log files# Usage: rotate /path/to/log/file [mode [#revs] ]FILE=$1MODE=${2:-644}DEPTH=${3:-4}DIR=`dirname $FILE`LOG=`basename $FILE`启明星辰信息技术有限公司第47页共48页网址:DEPTH=$(($DEPTH - 1))if [ ! -d $DIR ]; thenecho "$DIR: Path does not exist"exit 255ficd $DIRwhile [ $DEPTH -gt 0 ]doOLD=$(($DEPTH - 1))if [ -f $LOG.$OLD ]; thenmv $LOG.$OLD $LOG.$DEPTHfiDEPTH=$OLDdoneif [ $DEPTH -eq 0 -a -f $LOG ]; thenmv $LOG $LOG.0ficp /dev/null $LOGchmod $MODE $LOG/etc/init.d/syslog stop/etc/init.d/syslog start启明星辰信息技术有限公司第48页共48页网址:。

安全加固实施方案目录1加固目的 (4)2加固范围 (4)3加固前准备工作 (4)3.1加固前检查 (4)3.2加固前备份 (5)3.3影响分析 (6)3.4加固操作流程 (7)4加固实施 (7)4.1账号管理、认证授权 (7)4.1.1账号 (7)4.1.2口令 (11)4.1.3授权 (13)4.2日志审计 (17)4.2.1登录日志(必选) (17)4.2.2操作审计 (18)4.2.3本地记录系统日志 (18)4.2.4远程记录日志 (19)4.2.5SU操作日志 (20)4.2.6应用日志 (20)4.3IP协议安全 (21)4.3.1使用SSH协议登录 (21)4.3.2关闭不需要的IP服务端口 (22)4.3.3鉴权远程登录的主机IP (23)4.3.4禁止ICMP重定向 (24)4.4屏幕保护 (25)4.4.1超时退出登录界面 (25)4.4.2定时锁屏 (26)4.5文件系统及访问权限 (27)4.5.1重要文件权限加固 (27)4.5.2限制FTP等应用的访问目录 (27)4.6补丁管理 (28)4.6.1软件包裁减 (28)4.6.2补丁包 (29)4.7服务 (29)4.7.1关闭不需要的服务 (29)Email Server (31)4.7.2NTP服务的安全配置 (31)4.7.3NFS服务的安全配置 (32)4.8内核调整 (33)4.8.1防止堆栈缓冲溢出 (33)4.9启动项 (34)4.9.1启动项的安全配置 (34)5加固后检查验证 (35)5.1操作系统健康检查 (35)5.2业务检查 (36)6失败处理 (36)6.1失败定义 (36)6.2回退操作 (36)1加固目的随着电信业务不断发展,系统信息安全方面的投入的不断增多,在信息系统各个层面都采取一些安全防护策略。

而由于网络系统本身的复杂性,各种应用系统繁多,设备采用通用操作系统、数据库和IP协议,设备自身存在的安全问题日益突出。

系統安全強化標準程序(S OLARIS 8/9版)敦陽科技股份有限公司2005/10目錄壹、前言 (3)一、文件介紹 (3)二、系統安全強化的目的 (3)三、文件限制 (3)貳、系統安全強化基礎 (5)(一)、調整系統服務 (5)(二)、系統設定修正 (12)(三)、重開系統 (13)參、註解 (14)壹、前言一、文件介紹本文件將協助需要針對 Solaris 作業環境進行系統安全強化的技術人員(主要是針對負責系統初始安裝之人員),可以以簡單快速的方式完成安全強化工作,並達成基本的安全防護要求。

雖然目前有許多類似文件可以參考,但我們也發現這些文件之間即使大部分相似,仍是有許多建議之設定是有相當的歧異,或是要求過於嚴格可能影響到實際環境的安裝工作。

所以我們著手製作本文件,目的是希望可以根據經驗來選擇最適合實際環境的設定流程。

二、系統安全強化的目的“Defense-in-depth”,不論是否有建置昂貴的防火牆,為達成深度防禦的目的,每部系統都應該在系統初始安裝起,便開始進行系統安全強化工作,用另一種方式來說,系統安裝時便應該開始重視系統安全,因為系統強化的目的不在於替系統提升至最嚴格的系統安全強度,而是讓初次安裝的系統可以避免一般性的入侵事件,因為就原始安裝光碟所提供的預設設定與軟體組態而言,都是極為容易被入侵的目標。

三、文件限制本文件所說明之現況與建議,有以下幾項限制:1、適用版本說明本文件主要針對之作業系統版本是Sun Microsystems 之Solaris Operating Environment version 9 for Sparc 。

基本上本文件所提及之相關設定,也適用於version 8。

2、適用狀況說明本文件建議針對新安裝上線之系統在未安裝應用程式之前進行針對新安裝上線之系統在未安裝應用程式之前進行強化工作強化工作。

對於已經上線或是已經安裝各種應用程式的系統,若需要進行安全強化,應該在與上線系統相同測試環境上,經過仔細的測試與安排強化步驟,檢驗是否會影響到現有的應用程式與服務,再對正式系統進行安全強化修正工作。

1Solaris 系统1.1 系统推荐补丁升级加固1.下载系统推荐安全补丁包。

访问Sun公司的安全补丁站点,通过这个站点下载最新的关于Solaris 5.x的推荐安全补丁包:x_Recommended.zip。

2.解压缩推荐安全包。

我们建议将推荐维护包解压缩至/tmp子目录下cd /tmpunzip x_Recommended.zip 。

3.用df检查系统硬盘空间大小,确保/,/usr,/var,/tmp等目录有足够的空间。

4.用如下指令检查当前已安装的补丁程序和升级包:showrev –p5.以root身份运行安全补丁包。

cd x_Recommended./install_cluster6.重新启动引导系统。

1.2 安装单独系统安全补丁加固查询的相关补丁数据库,来获得必要的系统安全补丁信息(不在推荐安全补丁包范围之内的安全补丁,通常针对特定的应用系统)。

1.3 Sun Solaris系统配置安全加固1.加固系统TCP/IP配置在/etc/init.d/目录中建立脚本newnetconfig,内容如下:ndd -set /dev/tcp tcp_conn_req_max_q 1024ndd -set /dev/tcp tcp_conn_req_max_q0 10240ndd -set /dev/tcp tcp_ip_abort_cinterval 60000ndd -set /dev/ip ip_respond_to_timestamp 0ndd -set /dev/ip ip_respond_to_timestamp_broadcast 0ndd -set /dev/ip ip_respond_to_address_mask_broadcast 0ndd -set /dev/ip ip_ignore_redirect 1ndd -set /dev/ip ip_send_redirects 0ndd -set /dev/ip ip_forward_src_routed 0ndd -set /dev/ip ip_forward_directed_broadcasts 0ndd -set /dev/ip ip_forwarding 0ndd -set /dev/ip ip_strict_dst_multihoming 1ndd -set /dev/arp arp_cleanup_interval 60000ndd -set /dev/ip ip_ire_arp_interval 60000ndd -set /dev/ip ip_src_route_forward 0ndd -set /dev/ip ip_respond_to_echo_broadcast 02.设定newnetconfig文件属性,并在/etc/rc2.d目录中建立连接chmod 400 /etc/init.d/newnetconfigln -s /etc/init.d/newnetconfig /etc/rc2.d/S69newnetconfig3.将/etc/default/inetinit文件中的TCP_STRONG_ISS值由默认的1改变为2,防止TCP序列号预测攻击(ip欺骗)TCP_STRONG_ISS=24.在/etc/system中增加如下设置来防止某些缓冲溢出攻击,但需要硬件的支持(只在sun4u/sun4d/sun4m系统中有效):set noexec_user_stack=1set noexec_user_stack_log=15.使用默认路由,在/etc/defaultrouter文件中增加缺省网关的IP地址,使动态路由无效:touch /etc/notrouter6.使用以下方法使尝试登录失败记录有效:touch /var/log/loginlog;chmod 600 /var/log/loginlog;chgrp sys /var/log/loginlog7.修改/etc/inetd.conf文件中的内容,关闭不必要的系统服务。

Solaris系统安全文档(for solaris 10)1.禁用不需要的用户备份:备份/etc/passwdcp /etc/passwd /etc/passwd.080903cp /etc/shadow /etc/shadow.080903修改:编辑/etc/shadow,将需要禁止帐户的**用NP代替Example: noaccess:NP:60002:60002:No Access User:/:/sbin/noshell恢复:编辑/etc/shadow,将需要恢复帐户的NP用**代替Example: noaccess:**:60002:60002:No Access User:/:/sbin/noshell或使用备份还原cp /etc/passwd.080903 /etc/passwdcp /etc/shadow.080903 /etc/shadow恢复:用原始备份还原cp /etc/group.bak.2008 /etc/group2.设置用户密码安全策略(根据具体要求修改)修改全局密码策略备份:备份/etc/default/passwdcp /etc/default/passwd /etc/default/passwd.080903#MINDIFF=3 #最小的差异数,新密码和旧密码的差异数。

#MINALPHA=2 #最少字母要多少#MINNONALPHA=1 #最少的非字母,包括了数字和特殊字符。

#MINUPPER=0 #最少大写#MINLOWER=0 #最少小写#MAXREPEATS=0 #最大的重复数目#MINSPECIAL=0 #最小的特殊字符#MINDIGIT=0 #最少的数字#WHITESPACE=YES #能使用空格吗?修改:(以下只针对除root用户外的其他用户)编辑/etc/default/passwd,设置:MINWEEKS= 最短改变时间MAXWEEKS=8 密码最长有效时间WARNWEEKS=5 密码失效前几天通知用户PASSLENGTH=8 最短密码长度MINDIFF=3MINALPHA=2MINLOWER=1MINDIGIT=1恢复:用备份的原始/etc/default/passwd文件替换现有的/etc/default/passwd如需针对个别用户设置修改/etc/shadow 文件,备份:cp /etc/shadow /etc/shadow.080903shadow 文件格式如下:loginID:password:lastchg:min:max:warn:inactive:expire:例如:默认root 用户的格式为:root:lySCmJ.1txm4M:6445::::::loginID 指登陆用户名password 密码选项,例如13位加密字符,或者*LK*锁定用户,或NP,无法登陆用户lastchg 指最后密码修改日期,从1970年1月1号开始计算min 指两次密码修改间隔的最少天数max 指密码最大有效天数warn 指密码过期前开始发出提醒的天数inactive 指如果用户未登陆超过多少天将把用户锁定expire 用户过期时间,即到达此日期后用户过期,将无法登陆以上选项如为设置,留空,即代表无密码策略如需使用/etc/shadow 设置密码策略,则/etc/default/passwd 文件中MINWEEKS MAXWKEEKS WARNWEEKS PASSLENGTH 等选项不应设置参数。

留空。

3.防止root远程登陆修改:编辑/etc/default/login,加上:CONSOLE=/dev/console # If CONSOLE is set, root can only login on that device.恢复:编辑/etc/default/login,注释一下内容:# CONSOLE=/dev/console # If CONSOLE is set, root can only login on that device.4.设置session超时时间修改:编辑/etc/default/login,加上:# TIMEOUT sets the number of seconds (between 0 and 900) to wait before# abandoning a login session.TIMEOUT=300恢复:编辑/etc/default/login,删除:# TIMEOUT sets the number of seconds (between 0 and 900) to wait before# abandoning a login session.TIMEOUT=3005.设置缺省umask修改:编辑/etc/default/login,修改UMASK=027# UMASK sets the initial shell file creation mode mask. See umask(1).UMASK=027恢复:编辑/etc/default/login,注释UMASK项# UMASK sets the initial shell file creation mode mask. See umask(1).#UMASK=0276.检查是否每个用户都设置了密码检查/etc/passwd和/etc/shadow,每个用户的密码栏是否为空。

如果为空,就表示次用户没有设置密码。

必须要求次用户马上设置密码。

一、服务安全设置1.禁止所有不需要的服务以下服务应该禁止(根据需要自己决定):示例:例如需要禁用sendmail 服务可用以下操作修改:使用svcs -a | grep sendmail 查看当前状态如为online online 17:49:07 svc:/network/smtp:sendmail使用svcadm disable sendmaildisable 17:50:01 svc:/network/smtp:sendmail恢复:使用命令恢复svcadm enable sendmail二、网络环境变量安全设置1.在/etc/default/inetinit中增加下面所示设置:根据用户的具体情况确定是否要修改以下值修改:缩短ARP的cache保存时间:ndd -set /dev/arp arp_cleanup_interval 60000 /* 1 min (default is 5 min即300000*/缩短ARP表中特定条目的保持时间:ndd -set /dev/ip ip_ire_timer_interval 60000 /* 1 min (default is 20 min 即1200000*/关闭echo广播来防止ping攻击ndd -set /dev/ip ip_respond_to_echo_broadcast 0 # default is 1关闭原路由寻址ndd -set /dev/ip ip_forward_src_routed 0 # default is 1禁止系统转发IP包ndd -set /dev/ip ip_forwarding 0 # default is 1禁止系统转发定向广播包ndd -set /dev/ip ip_forward_directed_broadcasts 0 # default is 1使系统忽略重定向IP包ndd -set /dev/ip ip_ignore_redirect 1 # default is 0使系统限制多宿主机ndd -set /dev/ip ip_strict_dst_multihoming 1 # default is 0再次确保系统关闭ICMP广播响应ndd -set /dev/ip ip_respond_to_address_mask_broadcast=0 # default is 1关闭系统对ICMP时戳请求的响应ndd -set /dev/ip ip_ip_respond_to_timestamp=0 # default is 1关闭系统对ICMP时戳广播的响应ndd -set /dev/ip ip_ip_respond_to_timestamp_broadcast=0 # default is 1禁止系统发送ICMP重定向包ndd -set /dev/ip ip_send_redirects=0 # default is 1重启inetinit 使以上生效# sh /etc/default/inetinit stop# sh /etc/default/inetinit start在zone中只需缩短ARP的cache保存时间:即在zone 环境下编辑/etc/default/inetinit 末尾添加ndd –set /dev/arp arp_cleanup_interval 60000 /* 1 min (default is 5 min即300000*/恢复:把以上值修改会原来的default值重启inetinit 使以上生效# sh /etc/default/inetinit stop# sh /etc/default/inetinit start2.改变TCP序列号产生参数修改:在/etc/default/inetinit中改变TCP_STRONG_ISS=2重启inetinit 使以上生效# sh /etc/default/inetinit stop# sh /etc/default/inetinit start恢复:在/etc/default/inetinit中改变TCP_STRONG_ISS=1 改为原来的值重启inetinit 使以上生效# sh /etc/default/inetinit stop# sh /etc/default/inetinit start3.禁止路由功能修改:创建空文件notrouter:touch /etc/notrouter 恢复:删除空文件notrouter:rm /etc/notrouter。