现代密码学第三讲(一):密码学的信息论基础(必修和选修)

- 格式:pdf

- 大小:419.44 KB

- 文档页数:27

现代密码学的基础知识与应用现代密码学是信息安全领域中的重要分支,旨在保护数据的机密性、完整性和可用性。

它通过使用密钥和算法来加密、解密和签名数据,以确保数据在传输和存储过程中的安全。

本文将介绍现代密码学的基础知识和应用,包括加密算法、密钥管理和攻击方法。

加密算法加密算法是现代密码学中最基本的概念之一,它用于将数据转换为不可读的形式,以保护数据的机密性。

加密算法可分为两种类型:对称加密算法和非对称加密算法。

对称加密算法是加密和解密使用相同密钥的算法。

数据在发送和接收方之间传输时,使用相同的密钥对数据进行加密和解密。

常见的对称加密算法包括DES、3DES、AES等。

这些算法在整个过程中的安全性取决于密钥的安全性。

如果密钥被攻击者窃取或暴力破解,对称加密的安全性就会被破坏。

非对称加密算法,又称为公钥加密算法,使用一对密钥进行加密和解密,其中一个密钥称为公钥,另一个密钥称为私钥。

公钥可以公开发布并共享给发送方,而私钥通常只有接收方持有。

常见的非对称加密算法包括RSA、Elgamal等。

由于使用了不同的密钥进行加密和解密,非对称加密算法的安全性比对称加密算法更高,但也需要保护好私钥的安全性。

密钥管理密钥是加密和解密过程中的关键元素,好的密钥管理对加密算法的效果至关重要。

密钥管理的主要目的是确保密钥的安全、可靠和有效使用。

密钥的生成是密钥管理的首要任务。

生成密钥的方法包括随机生成、使用密码短语生成和使用密钥派生算法等。

在使用密钥之前,需要对密钥进行保密处理,并将其存储在安全的位置。

密钥的分配应该限制在需要访问加密数据的人员中,并且在不再需要使用时应该立即取消分配。

当使用对称加密算法时,密钥的分发和交换也是一个关键问题。

因为对称加密算法使用相同的密钥加密和解密数据,发送方需要将密钥发送给接收方。

这个过程暴露出密钥的风险,因此需要采取一些预防措施,如使用密钥协商算法、使用加密密钥交换协议和使用数字签名等。

攻击方法密码学中的攻击方法可以分为两种类型:袭击和侵入。

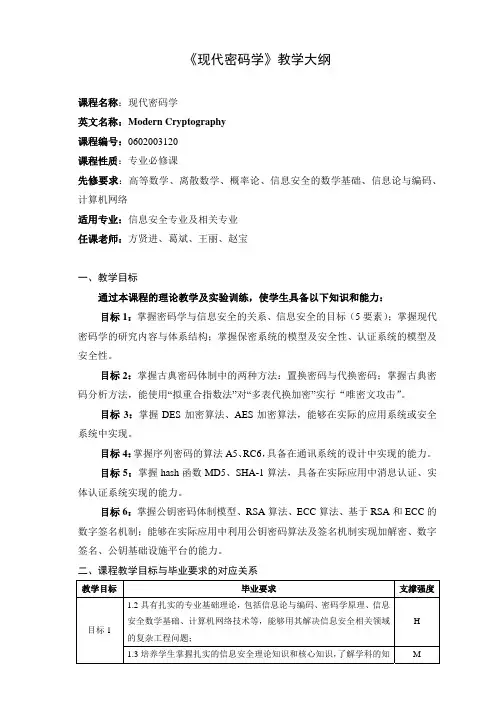

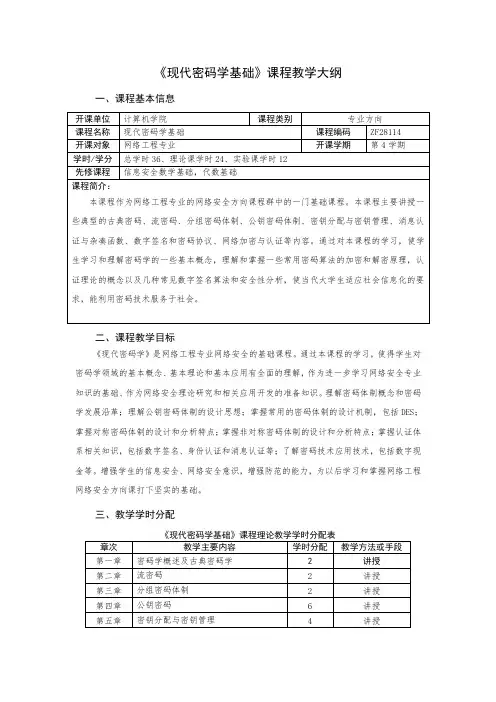

《现代密码学基础》课程教学大纲一、课程基本信息二、课程教学目标《现代密码学》是网络工程专业网络安全的基础课程。

通过本课程的学习,使得学生对密码学领域的基本概念、基本理论和基本应用有全面的理解,作为进一步学习网络安全专业知识的基础、作为网络安全理论研究和相关应用开发的准备知识。

理解密码体制概念和密码学发展沿革;理解公钥密码体制的设计思想;掌握常用的密码体制的设计机制,包括DES;掌握对称密码体制的设计和分析特点;掌握非对称密码体制的设计和分析特点;掌握认证体系相关知识,包括数字签名、身份认证和消息认证等;了解密码技术应用技术,包括数字现金等。

增强学生的信息安全、网络安全意识,增强防范的能力,为以后学习和掌握网络工程网络安全方向课打下坚实的基础。

三、教学学时分配《现代密码学基础》课程理论教学学时分配表《现代密码学基础》课程实验内容设置与教学要求一览表四、教学内容和教学要求第一章密码学概述及古典密码学(2学时)(一)教学要求通过本章内容的学习,了解信息安全面临的威胁,了解信息安全的模型,了解密码学基本概念,掌握几种古典密码,其中包括单表代换密码和多表代换密码。

(二)教学重点与难点1.教学重点:密码学基本概念、单表代换密码和多表代换密码。

2. 教学难点:单表代换密码和多表代换密码算法。

(三)教学内容第一节信息安全的威胁与模型1. 信息安全面临的威胁;2.信息安全的模型。

第二节古典密码算法1.密码学基本概念;2. 单表代换密码和多表代换密码。

本章习题要点:练习单表代换密码和多表代换密码。

第二章流密码(2学时)(一)教学要求1.了解流密码的基本概念;2.掌握序列的伪随机性;3.掌握序列密码的破译。

(二)教学重点与难点1.教学重点:序列的伪随机性、序列密码的破译。

2. 教学难点:序列的伪随机性。

(三)教学内容第一节流密码1.流密码的基本概念;2.序列的伪随机性。

第二节序列密码1.序列密码的破译。

本章习题要点:练习序列的伪随机性。

现代密码学总结第一讲绪论1、密码学是保障信息安全的核心2、安全服务包括:机密性、完整性、认证性、不可否认性、可用性3、一个密码体制或密码系统是指由明文(m或p)、密文(c)、密钥(k)、加密算法(E)和解密算法(D)组成的五元组。

4、现代密码学分类:(1)对称密码体制:(又称为秘密密钥密码体制,单钥密码体制或传统密码体制)密钥完全保密;加解密密钥相同;典型算法:DES、3DES、AES、IDEA、RC4、A5 (2)非对称密码体制:(又称为双钥密码体制或公开密钥密码体制)典型算法:RSA、ECC第二讲古典密码学1、代换密码:古典密码中用到的最基本的处理技巧。

将明文中的一个字母由其它字母、数字或符号替代的一种方法。

(1)凯撒密码:c = E(p) = (p + k) mod (26)p = D(c) = (c –k) mod (26)(2)仿射密码:明文p ∈Z26,密文c ∈Z26 ,密钥k=(a,b)ap+b = c mod (26)(3)单表代换、多表代换Hill密码:(多表代换的一种)——明文p ∈(Z26)m,密文c ∈(Z26)m,密钥K ∈{定义在Z26上m*m的可逆矩阵}——加密 c = p * K mod 26解密p = c * K-1 mod 26Vigenere密码:查表解答(4)转轮密码机:2、置换密码:将明文字符按照某种规律重新排列而形成密文的过程列置换,周期置换3、密码分析:(1)统计分析法:移位密码、仿射密码和单表代换密码都没有破坏明文的频率统计规律,可以直接用统计分析法(2)重合指数法⏹ 完全随机的文本CI=0.0385,一个有意义的英文文本CI=0.065⏹实际使用CI 的估计值CI ’:L :密文长。

fi :密文符号i 发生的数目。

第三讲密码学基础第一部分密码学的信息论基础1、 Shannon 的保密通信系统模型(1) 对称密码体制(2)(3) 一个密码体制是一个六元组:(P , C, K 1, K 2, E, D )P--明文空间C--密文空间K 1 --加密密钥空间 K 2--解密密钥空间E --加密变换D --解密变换对任一k ∈K 1,都能找到k’∈K 2,使得D k’ (E k (m ))=m ,∀m ∈M.2、 熵和无条件保密(1) 设随机变量X={xi | i=1,2,…,n}, xi 出现的概率为Pr(xi) ≧0, 且, 则X 的不确定性或熵定义为熵H(X)表示集X 中出现一个事件平均所需的信息量(观察前);或集X 中每出现一个事件平均所给出的信息量(观测后).(2) 设X={x i |i=1,2,…,n}, x i 出现的概率为p (x i ) ≥0,且∑i=1,…,n p (x i )=1;0 )(1log )()(≥=∑ii ai x p x p X HY={y i |i=1,2,…,m}, y i 出现的概率为p (y i ) ≥0,且∑i=1,…,m p (y i )=1; 则集X 相对于集Y 的条件熵定义为(3) X 视为一个系统的输入空间,Y 视为系统的输出空间,通常将条件熵H (X|Y)称作含糊度,X 和Y 之间的平均互信息定义为:I (X,Y)=H (X)-H (X|Y) 表示X 熵减少量。

现代密码学教程第三版

现代密码学教程(第三版)主要涵盖了现代密码学的基本概念、原理和应用。

以下是其主要内容:

1. 密码学概述:介绍密码学的发展历程、基本概念和原理,以及在现代信息技术中的作用和重要性。

2. 加密算法:详细介绍各种现代加密算法,如对称加密算法(如AES)、非对称加密算法(如RSA),以及混合加密算法等。

3. 数字签名与身份认证:介绍数字签名的原理、算法和应用,以及身份认证的常用技术,如基于密码的身份认证、基于生物特征的身份认证等。

4. 密码协议:介绍各种密码协议,如密钥协商协议、身份认证协议、安全协议等。

5. 密码分析:介绍密码攻击的类型和防御措施,如侧信道攻击、代数攻击等,以及密码分析的常用方法和技术。

6. 网络安全:介绍网络安全的基本概念、原理和技术,如防火墙、入侵检测系统、虚拟专用网等。

7. 实践与应用:通过实际案例和实践项目,让读者更好地理解和应用现代密码学的原理和技术。

第三版相对于前两版,在内容上更加深入、全面,同时也增加了一些新的技术和应用,以适应现代信息技术的发展和变化。

对于对密码学感兴趣的学生和专业人士来说,是一本非常值得阅读的教材。

1

密码学的信息论基础

《现代密码学》第三讲

上讲内容回顾

代换密码

置换密码

Hill密码

转轮密码

古典密码的惟密文攻击方法

本章主要内容

Shannon的通信保密系统 熵和无条件保密

分组密码设计思想

4

Shannon通信保密系统

C.E. Shannon(香农)----信息论之父1948, A mathematical theory of

communication, 奠定了现代信息论的基础.1949, Communication theory of

secrecy systems, 定义了保密系统的数学模型, 将密码学由艺术转化为一门科学.

Shannon的保密通信系统模型

5

非对称密码体制

无噪信道

7

Shannon通信保密系统

一个密码体制是一个六元组:

(P, C, K 1, K 2, E, D )

其中,

P --明文空间

C --密文空间

K 1 --加密密钥空间

K 2--解密密钥空间

E --加密变换

D --解密变换

8

Shannon通信保密系统

一个加密变换是一个下列形式的映射:

E : M ×K 1 →C

一般对于给定的k ∈K 1,把E (*,k )记为E k ;一个解密变换是一个与加密E 变换相对

应的映射:D : C ×K 2 →M

对于给定的k’∈K 2,也把D (*,k’)记为D k’.

9

Shannon通信保密系统

重要原则

重要原则:对任一k ∈K 1,都能找到k’∈K 2,使得

D k’(

E k (m ))=m ,∀m ∈M .

10熵和无条件保密

定义设随机变量X={x i | i=1,2,…,n}, x i 出现的概率为Pr(x i ) ≧0, 且, 则X 的不确定性或熵定义为

.

熵H(X)表示集X 中出现一个事件平均所需的信息量(观察前);或集X 中每出现一个事件平均所给出的信息量(观测后).

0 )(1log )()(≥=∑i i a i x p x p X H 1P r()1n i i x ==∑

规定log 20=0,采用以2为底的对数时,相应的信息单位称作比特

从编码的角度来考虑,熵可以理解成用最优的二进制编码形式表示X所需的比特数

若集X为均匀分布时,即p (x i )=1/n, n≧i ≧1, 则H (X)=log 2n, 且若H (X) ≧0, 当X为确定性的事件时, 即X概率分布为Pr(X=a )=1, 则H (X) =0.

12定义:设

X={x i |i=1,2,…,n}, x i 出现的概率为p (x i )≥0,且∑i=1,…,n p (x i )=1;

Y={y i |i=1,2,…,m}, y i 出现的概率为p (y i )≥0,且∑i=1,…,m p (y i )=1;

则集X相对于集Y的条件熵定义为2111

(X |Y)()(X |)()(|)log (|)

m m n

i j i i j i j j j i H p y H y p y p x y p x y =====−∑∑∑

若将X视为一个系统的输入空间,Y视为系统的输出空间,在通信中,通常将条件熵

H(X|Y)称作含糊度,X和Y之间的平均互信息定义为:

I(X,Y)=H(X)-H(X|Y)

它表示X熵减少量。

14

定义完善保密的(无条件保密的)密码系统(P ,C ,K ,E ,D )系统满足或.

艺术科学

假设攻击者有无限计算资源,仍然不能从密文得到明文任何信息.

(P |C)(P)H H =一次一密算法由Gilbert Vernam于1917年用于报文消息的自动加密和解密,30年后由Shannon证明它不可攻破.

15

一次一密系统:设n 是大于等于1的正整数,P =C =K ={0,1}n ,对于密钥K ∈K ,,

K ={k 1,k 2,…,k n }.

设明文P ={p 1,p 2,…,p n },密文C ={c 1,c 2,…,c n }.加密: E K (P )=(p

1⊕k 1, p 2⊕k 2,…,p n ⊕k n ),

解密: D K (C )=(c 1⊕k 1, c 2⊕k 2,…, c n ⊕k n ).

分组

≠j)

Ci与pj和kj(j=1,…,5,i

无关

分组密码:密文的每一比特与明文每一比特和密钥每一比特相关

一迭代结构(乘积密码)

17

18

¾如果密码体制不是幂等的(F 2≠F), 那么多次迭代有可能提高密码体制的安全性.¾采用迭代结构的优点:软、硬件实现节省了代码(硬件)资源.

19

二混淆:明文/密钥和密文之间的关系复杂

设算法为凯撒密码(即密文和密钥及明文成

线性关系):

则已知一对明密文字符,密钥信息即得E k (m)= m+k (mod 26) ,∀m ∈M ;WHY ?E k (m)= (m+k)*k (mod 26) ,∀m ∈M ;

三扩散:明文/密钥的每一个比特都影响密文的每一个比特

WHY?

已知明密文比特:密钥不可重复使用

22

事例:珍珠港事件

日本人偷袭珍珠港得手以后,山本五十六又制订了中途岛作战计划。

美军太平洋舰队新任司令尼米兹的手里有一个密码破译小组,虽然有些情报还不能够完全破译,但是这个小组发现当日军开始向中途岛进发的时候,在日军来往的电报中,经常出现的“AF ”这两个字母,究竟指什么?一时难以敲定。

初步的判断,这可能是日军下一步要进攻的目标,但是究竟是哪呢?也有人猜出来是中途岛,但是不能确定。

美军情报官让中途岛的美军,给太平洋舰队的总部发一份电报,内容是“本岛淡水设备发生故障。

”日军截获并破译了这封电报,同时向它的司令部大本营报告。

美军截获日军法网大本营的电报“AF 很可能缺少淡水。

”于是确认了美军的判断——AF 就是中途岛。

推论得到证实以后,太平洋舰队司令官尼米兹将军命令整个舰队严阵以待,6月4日中途岛大战爆发,美军以损失一艘航空母舰的代价,一举击沉了日本四艘航空母舰,而且都全是它的重型航空母舰,使日本的联合舰队,遭受了空前的灭顶之灾。

“中途岛很可能缺少淡水”

“AF很可能缺少淡水”

若其他字符影响密文的每一字符,则“中途岛”不再被加密为“AF”,上述危险不出现。

主要知识点小结

Shannon的通信保密系统 熵和无条件保密

分组密码的设计思想

1 设明文空间共含有5个信息mi ,求H(M).

12345Pr()Pr()1/4,Pr()1/8,Pr()Pr()3/16,m m m m m =====15i ≤≤

2 考虑一个密码体制加密矩阵为已知密钥的概率分布明文的概率分布计算123{,,},{,,},{1,2,3,4}.M a b c K k k k C ===123234341123

a b c

k k k 123Pr()Pr()1/4,Pr()1/2,k k k ===Pr()1/3,Pr()8/15,Pr()2/15,a b c ===(),(),(),(|),(|).

H M H K H C H M C H K C

27THE END

!。