AH协议

- 格式:docx

- 大小:39.26 KB

- 文档页数:2

第6章验证头(AH )验证头(Authentication Header ,A H )是一种I P S e c 协议,用于为I P 提供数据完整性、数据原始身份验证和一些可选的、有限的抗重播服务。

它定义在R F C 2402中。

除了机密性之外,A H 提供E S P 能够提供的一切东西。

但要注意的是,A H 不对受保护的I P 数据报的任何部分进行加密。

由于A H 不提供机密性保证,所以它也不需要加密算法(加密器)。

尽管如此,仍然需要一个验证器(身份验证器)。

A H 定义保护方法、头的位置、身份验证的覆盖范围以及输出和输入处理规则,但没有对所用的身份验证算法进行定义。

像其兄弟协议 E S P 一样,A H 没有硬性规定抗重播保护。

使用抗重播服务由接收端自行处理,发送端无法得知接收端是否会检查其序列号。

其结果是,发送端必须一直认定接收端正在采用抗重播服务。

A H 可用来保护一个上层协议(传输模式)或一个完整的I P 数据报(通道模式),就像E S P 那样。

其间的差别根据受保护的数据报如何应用 A H 来定。

任何一种情况下,A H 头都会紧跟在一个I P 头之后。

A H 是一个I P 协议,而受A H 保护的I P 包只是另一个I P 包而已。

因此,A H 可单独使用,或和E S P 连合使用。

它可保护一个通道传输协议,比如L 2T P 或G R E ,或者,可用于通道包本身。

和E S P 一样,A H 是I P 的一个万用型安全服务协议。

A H 提供的数据完整性与E S P 提供的数据完整性稍有不同;A H 对外部I P 头各部分进行身份验证。

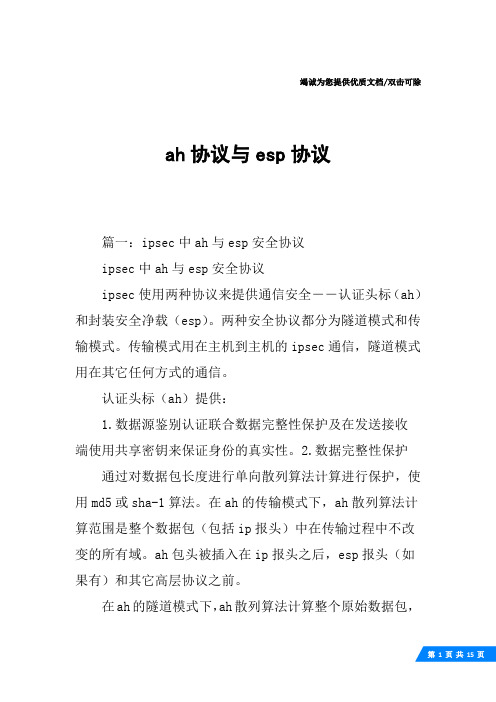

6.1 AH 头A H 是另一个I P 协议,它分配到的数是5 1。

这意味着A H 保护的一个I P v 4数据报的协议字段将是5 1,同时表明I P 头之后是一个A H 头。

在I P v 6的情况下,下一个头字段的值由扩展头的存在来决定。

如果没有扩展头,I P v 6头中的下一个头字段将是5 1。

AH协议与ESP协议简析协议撰写专家回复:一、AH协议简析AH协议(Authentication Header Protocol)是一种用于IP数据包认证和完整性保护的协议。

它为IP数据包提供了完整性校验和源验证功能,以确保数据包在传输过程中不被篡改或伪造。

1. 协议目的AH协议的主要目的是提供数据包的完整性保护和源验证功能。

通过使用加密算法和散列函数,AH协议可以防止数据包在传输过程中被篡改、伪造或重放攻击。

2. 协议特点(1)完整性保护:AH协议使用散列函数对数据包进行计算,生成一个消息摘要,然后将摘要附加到数据包中。

接收方在接收到数据包后,使用相同的散列函数对数据包进行计算,并与附加的摘要进行比较,以验证数据包的完整性。

(2)源验证:AH协议使用数字签名算法对数据包进行签名,以验证数据包的来源。

接收方可以使用相同的公钥对签名进行验证,以确保数据包的来源是可信的。

3. 协议流程AH协议的流程如下:(1)发送方生成数据包,并计算数据包的散列值和数字签名。

(2)发送方将散列值和数字签名附加到数据包中。

(3)接收方接收到数据包后,提取散列值和数字签名。

(4)接收方使用相同的散列函数对数据包进行计算,并与接收到的散列值进行比较,以验证数据包的完整性。

(5)接收方使用相同的公钥对数字签名进行验证,以验证数据包的来源。

4. 协议应用AH协议广泛应用于网络安全领域,特别是在虚拟私有网络(VPN)和IPv6网络中。

它可以确保数据包在通过不可信网络时的安全性和完整性。

二、ESP协议简析ESP协议(Encapsulating Security Payload Protocol)是一种用于IP数据包加密和认证的协议。

它为IP数据包提供了机密性、完整性和源验证功能,以确保数据包在传输过程中的安全性。

1. 协议目的ESP协议的主要目的是提供数据包的机密性、完整性和源验证功能。

通过使用加密算法、散列函数和数字签名算法,ESP协议可以保护数据包的机密性和完整性,并验证数据包的来源。

竭诚为您提供优质文档/双击可除ah协议与esp协议篇一:ipsec中ah与esp安全协议ipsec中ah与esp安全协议ipsec使用两种协议来提供通信安全――认证头标(ah)和封装安全净载(esp)。

两种安全协议都分为隧道模式和传输模式。

传输模式用在主机到主机的ipsec通信,隧道模式用在其它任何方式的通信。

认证头标(ah)提供:1.数据源鉴别认证联合数据完整性保护及在发送接收端使用共享密钥来保证身份的真实性。

2.数据完整性保护通过对数据包长度进行单向散列算法计算进行保护,使用md5或sha-1算法。

在ah的传输模式下,ah散列算法计算范围是整个数据包(包括ip报头)中在传输过程中不改变的所有域。

ah包头被插入在ip报头之后,esp报头(如果有)和其它高层协议之前。

在ah的隧道模式下,ah散列算法计算整个原始数据包,并产生一个新的ip报头(新ip报头也在计算范围内,除易变字段)。

ah包头被插入在新ip报头之后。

3.可选的防重放保护通过要求接收方在报头中设置重发比特位以表明包已被看到。

封装安全净载(esp)提供:1.私密性(加密)在ip层通过对数据包进行加密来提供私密性。

缺省使用des,cisco还提供3des加密。

3des加密强度是des的2倍。

在esp传输模式下,只有ip净载被加密(不包括ip报头、esp报头),esp报头被插入在ip报头之后、上层协议报头之前。

在esp隧道模式下,整个ip数据包被加密(不包括esp 报头),并产生一个新的ip报头,esp报头被插入在新ip报头之后。

在esp中,先进行加密后进行鉴别。

(防止dos攻击时更快)2.有限的数据源鉴别认证联合数据完整性保护及在发送接收端使用共享密钥来保证身份的真实性。

(只有在esp的隧道模式下可以对加密后的ip报头进行鉴别)3.数据完整性保护esp通过可选的鉴别域来提供数据包鉴别服务(hmac),使用md5和sha-1算法。

在esp传输模式下,散列算法计算范围是ip净载及esp 报头,ip报头不被鉴别。

AH协议与ESP协议简析协议名称:协议简介:AH协议(Authentication Header Protocol)和ESP协议(Encapsulating Security Payload Protocol)是常用的网络安全协议,用于保护数据传输的机密性、完整性和认证性。

本文将对AH协议和ESP协议进行简要分析,包括协议的作用、特点和应用场景。

一、AH协议(Authentication Header Protocol)AH协议是一种提供数据完整性和源认证的协议。

它通过在IP数据报中添加认证头部,对数据进行数字签名,以确保数据在传输过程中不被篡改。

AH协议的主要特点如下:1. 数据完整性保护:AH协议使用消息认证码(MAC)算法对数据进行数字签名,以保证数据在传输过程中不被篡改。

2. 源认证:AH协议使用数字证书对数据的发送方进行认证,确保数据的真实性和可信度。

3. 不提供数据加密功能:AH协议只提供数据完整性和认证性保护,不对数据进行加密处理。

AH协议的应用场景:1. 虚拟专用网络(VPN):AH协议可用于保护VPN中数据的完整性和认证性,防止数据被篡改和伪造。

2. IPsec安全通信:AH协议是IPsec协议套件的一部份,用于提供网络层的数据完整性和认证性保护。

3. 防火墙:AH协议可用于防火墙中对数据包进行认证和完整性校验。

二、ESP协议(Encapsulating Security Payload Protocol)ESP协议是一种提供数据机密性、完整性和认证性的协议。

它通过在IP数据报中添加封装安全载荷头部,对数据进行加密、数字签名和认证,以确保数据在传输过程中的安全性。

ESP协议的主要特点如下:1. 数据机密性保护:ESP协议使用对称加密算法对数据进行加密处理,防止数据在传输过程中被窃取。

2. 数据完整性保护:ESP协议使用MAC算法对数据进行数字签名,以确保数据在传输过程中不被篡改。

1 、以太网OAM 简介以太网技术诞生几十年来,以其简单、低廉的特点逐步成为局域网(Local Area Network )的主导技术。

随着业务和网络技术发展,设备制造商和标准化组织开始致力于将这一技术向城域网(MAN )和广域网(WAN )方向拓展。

但最大的障碍是缺乏较好的运营管理维护机制。

OAM :将网络的管理工作划分为3 大类,操作(Operation )、管理(Administration )和维护(Maintenance ),简称OAM 。

以太网OAM 是一种监控网络问题的工具。

它工作在数据链路层,利用设备之间定时交互OAMPDU (OAM Protocol Data Units ,OAM 协议数据单元)来报告网络的状态,使网络管理员能够更有效地管理网络。

2 、以太网OAM 标准化过程WorkingMaking itIEEE– IEEE 802.1ag CFM– IEEE 802.3ah EFM-OAM – IEEE 802.1AB LLDP– IEEE 802.1ap VLAN 桥接的MIBITU-T– ITU-T SG 13 Y.1730 以太网OAM 的需求 – ITU-T SG 13 Y.1731以太网OAM 功能和机制MEF– MEF 7 EMS-NMS 信息模型–MEF15网元管理需求–MEF16以太网本地管理接口(E-LMI)–MEF17业务级OAM需求与框架电信级以太网为了实现与传统电信级传送网相同的服务水平,以太网OAM 是研究的重点之一。

IEEE、ITU-T、MEF 等各研究团体和标准组织都在积极进行技术研究和标准制定,目前这些组织所制定的标准对应的以太网OAM 层次,如上图。

IEEE 802.3ah 协议已经标准化,此协议主要用于以太网“最后一公里”上的设备管理和链路管理;802.1ag 关注于以太网端到端的故障管理;ITU-T Y.1731 在设计思路上与802.1ag 高度一致,它定义了类似的管理功能,同时对性能管理的功能和实现方法给出了定义。

IPsec中AH与ESP安全协议IPsec使用两种协议来提供通信安全一一认证头标(AH)和封装安全净载(ESP)。

两种安全协议都分为隧道模式和传输模式。

传输模式用在主机到主机的IPsec通信,隧道模式用在其它任何方式的通信。

认证头标(AH提供:1.数据源鉴别认证联合数据完整性保护及在发送接收端使用共享密钥来保证身份的真实性。

2.数据完整性保护通过对数据包长度进行单向散列算法计算进行保护,使用MD5或SHA-1算法。

在AH的传输模式下,AH散列算法计算范围是整个数据包(包括IP报头)中在传输过程中不改变的所有域。

AH包头被插入在IP报头之后,ESP报头(如果有)和其它咼层协议之前。

在AH的隧道模式下,AH散列算法计算整个原始数据包,并产生个新的IP报头(新IP报头也在计算范围内,除易变字段)。

AH包头被插入在新IP报头之后。

3.可选的防重放保护通过要求接收方在报头中设置重发比特位以表明包已被看到。

封装安全净载(ESP提供:1.私密性(加密)在IP层通过对数据包进行加密来提供私密性。

缺省使用DES,XXX还提供3DES加密。

3DES加密强度是DES的2倍。

在ESP 传输模式下,只有IP净载被加密(不包括IP报头、ESP报头),ESP报头被插入在IP报头之后、上层协议报头之前。

在ESP隧道模式下,整个IP数据包被加密(不包括ESP报头),并产生一个新的IP报头,ESP 报头被插入在新IP报头之后。

在ESP中,先进行加密后进行鉴别。

(防止DOS攻击时更快)2.有限的数据源鉴别认证联合数据完整性保护及在发送接收端使用共享密钥来保证身份的真实性。

(只有在ESP的隧道模式下可以对加密后的IP报头进行鉴别)3.数据完整性保护ESP通过可选的鉴别域来提供数据包鉴别服务(HMAC),使用MD5和SHA-1算法。

在ESP传输模式下,散列算法计算范围是IP净载及ESP报头,IP报头不被鉴别。

在ESP隧道模式下,散列算法计算范围是整个IP数据包及ESP报头,新IP报头不被鉴别。

IPsec传输模式AH协议认证范围一、引言在网络通信中,数据的安全传输是至关重要的。

I Ps ec(I nt er ne tP ro to co l Se cu ri ty)是一种用于保护网络数据传输安全性的协议套件。

其中的一种传输模式是A H(A ut he nt ic at io nH e ad er)协议。

本文将介绍I Pse c传输模式下A H协议的认证范围。

二、I P s e c传输模式概述I P se c传输模式是IP s ec协议套件中的一种模式,用于保护I P数据包的传输。

在传输模式下,只有载荷(Pa y lo ad)部分会被I P se c处理和加密,而I P头部部分不会被修改。

传输模式经常用于保护主机之间的通信。

三、A H协议简介A H协议是I Ps ec中的一种安全协议。

其主要功能是进行数据完整性校验和身份认证。

通过计算并附加一个认证数据(A ut he nt ic at i on Da ta,简称AD)字段到每个数据包,A H协议确保了数据的完整性和源地址的真实性。

四、A H协议认证范围A H协议认证范围控制了A H协议对数据包的认证和校验的范围。

在I P se c传输模式下,A H协议认证的范围主要包括以下部分:4.1I P头部A H协议不修改I P头部,因此对I P头部的认证校验是必选的一部分。

在认证过程中,接收方将会验证I P头部的各字段,包括源IP地址、目标I P地址、协议字段等的完整性。

4.2I P负载部分A H协议会认证I P负载部分,即数据包的真实有效部分。

这部分数据将会被加入认证数据字段中,接收方将会对这部分数据进行认证校验,以确保数据的完整性。

4.3下层协议头部A H协议可以选择对下层协议头部进行认证校验。

下层协议头部是指位于I P负载部分之前的协议头部,如T CP头部或UD P头部等。

如果选择对下层协议头部进行认证校验,A H协议将确保这部分数据的完整性和真实性。

AH协议与ESP协议简析一、背景介绍AH协议(Authentication Header Protocol)和ESP协议(Encapsulating Security Payload Protocol)是IPsec(Internet Protocol Security)协议套件中的两个重要协议。

IPsec是一种网络层协议,用于提供网络通信的安全性和完整性。

AH协议和ESP协议分别提供了不同的安全服务,本文将对这两个协议进行简要分析。

二、AH协议1. 定义:AH协议是IPsec协议套件中的一部份,用于提供数据包的完整性和源认证。

2. 功能:a. 完整性保护:AH协议使用消息认证码(MAC)来保护数据包的完整性,确保数据在传输过程中没有被篡改。

b. 源认证:AH协议通过对数据包进行数字签名,验证数据包的发送者身份。

c. 防重放攻击:AH协议使用序列号来防止数据包的重放攻击。

3. AH协议的实现:a. AH协议在IP数据包的原始数据上添加一个固定长度的扩展头部,用于存储完整性校验值和认证数据。

b. AH协议使用对称密钥算法,如HMAC(Hash-based Message Authentication Code)算法来生成MAC,并使用预共享密钥进行验证。

c. AH协议可以与其他IPsec协议一起使用,如ESP协议。

三、ESP协议1. 定义:ESP协议是IPsec协议套件中的一部份,用于提供数据包的机密性、完整性和可选的源认证。

2. 功能:a. 机密性保护:ESP协议使用加密算法对数据包进行加密,确保数据在传输过程中不被窃听。

b. 完整性保护:ESP协议使用MAC来保护数据包的完整性,防止数据被篡改。

c. 可选的源认证:ESP协议可以选择性地提供源认证功能,确保数据包的发送者身份。

d. 防重放攻击:ESP协议使用序列号来防止数据包的重放攻击。

3. ESP协议的实现:a. ESP协议在IP数据包的原始数据上添加一个固定长度的扩展头部,用于存储加密数据和完整性校验值。

1 、以太网OAM 简介以太网技术诞生几十年来,以其简单、低廉的特点逐步成为局域网(Local Area Network )的主导技术。

随着业务和网络技术发展,设备制造商和标准化组织开始致力于将这一技术向城域网(MAN )和广域网(WAN )方向拓展。

但最大的障碍是缺乏较好的运营管理维护机制。

OAM :将网络的管理工作划分为3 大类,操作(Operation )、管理(Administration )和维护(Maintenance ),简称OAM 。

以太网OAM 是一种监控网络问题的工具。

它工作在数据链路层,利用设备之间定时交互OAMPDU (OAM Protocol Data Units ,OAM 协议数据单元)来报告网络的状态,使网络管理员能够更有效地管理网络。

2 、以太网OAM 标准化过程IEEE– IEEE 802.1ag CFM– IEEE 802.3ah EFM-OAM – IEEE 802.1AB LLDP– IEEE 802.1ap VLAN 桥接的MIBITU-T– ITU-T SG 13 Y.1730 以太网OAM 的需求 – ITU-T SG 13 Y.1731以太网OAM 功能和机制MEF– MEF 7 EMS-NMS 信息模型 – MEF15网元管理需求– MEF16以太网本地管理接口 (E-LMI )WorkingMaking it–MEF17业务级OAM需求与框架电信级以太网为了实现与传统电信级传送网相同的服务水平,以太网OAM 是研究的重点之一。

IEEE、ITU-T、MEF 等各研究团体和标准组织都在积极进行技术研究和标准制定,目前这些组织所制定的标准对应的以太网OAM 层次,如上图。

IEEE 802.3ah 协议已经标准化,此协议主要用于以太网“最后一公里”上的设备管理和链路管理;802.1ag 关注于以太网端到端的故障管理;ITU-T Y.1731 在设计思路上与802.1ag 高度一致,它定义了类似的管理功能,同时对性能管理的功能和实现方法给出了定义。

AH协议与ESP协议简析协议名称:AH协议与ESP协议简析协议简介:AH协议(Authentication Header Protocol)和ESP协议(Encapsulating Security Payload Protocol)是IPsec(Internet Protocol Security)协议套件中的两种重要协议,用于提供网络数据的认证、加密和完整性保护。

AH协议主要用于数据的认证和完整性保护,而ESP协议则提供了更全面的安全保护,包括认证、加密和完整性保护。

AH协议:AH协议是IPsec协议套件中的一部分,用于提供数据报的认证和完整性保护。

它通过在IP数据报中添加一个认证头部来实现这些功能。

AH协议的主要特点如下:1. 认证:AH协议使用消息认证码(MAC)算法对数据进行认证,确保数据的完整性和真实性。

发送方使用私钥对数据进行哈希计算,并将结果添加到AH头部中。

接收方使用相同的哈希算法和发送方的公钥来验证数据的完整性。

2. 完整性保护:AH协议通过在IP数据报中添加一个认证头部,对整个数据报进行完整性保护。

这样即使数据报在传输过程中被篡改,接收方也能够检测到并拒绝接收。

3. 不提供加密功能:AH协议只提供数据的认证和完整性保护,不对数据进行加密。

因此,使用AH协议传输的数据在网络中是可见的。

ESP协议:ESP协议是IPsec协议套件中的另一种重要协议,提供了更全面的安全保护,包括认证、加密和完整性保护。

ESP协议的主要特点如下:1. 认证和加密:ESP协议可以使用各种加密算法对数据进行加密,确保数据的机密性。

同时,它也提供了认证功能,使用MAC算法对数据进行认证,确保数据的完整性和真实性。

2. 完整性保护:ESP协议通过在IP数据报中添加一个ESP头部来对数据进行完整性保护。

接收方使用相同的哈希算法和发送方的公钥来验证数据的完整性。

3. 支持传输和隧道模式:ESP协议可以在传输模式和隧道模式下工作。

1.1AH协议

设计认证头(AH)协议的目的是用来增加IP数据报的安全性。

AH协议提供无连接的完整性、数据源认证和抗重放保护服务。

然而,AH不提供任何保密性服务:它不加密所保护的数据包。

AH的作用是为IP数据流提供高强度的密码认证,以确保被修改过的数据包可以被检查出来。

AH使用消息认证码(MAC)对IP进行认证。

MAC是一种算法,它接收一个任意长度的消息和一个密钥,生成一个固定长度的输出,称作消息摘要或指纹。

MAC不同与散列函数。

因为它需要密钥来产生消息摘要,而散列函数不需要密钥。

最常用的MAC是HMAC。

HMAC可以和任何迭代密码散列函数(如MD5,SHA-1,RIPEMD-160等)结合使用,而不用对散列函数进行修改。

因为生成IP数据报的消息摘要需要密钥,所有IPsec的通信双方需要共享密钥。

假设:如果采用的密钥不同,对一个MAC输入指定数据计算出相同的消息摘要是计算上不可行的。

于是,只有共享密钥的通信双方才可以采用预先定义的MAC对一个确定的消息生成确定的认证数据。

AH协议头格式如下:

071531

Next Header Payload Len RESERVED

Security Parameters Index (SPI)

Sequence Number Field

Integrity Check Value-ICV (variable)

图1 AH头格式

下面对这些字段进行简要说明。

●下一个头指明AH之后的下一载荷的类型,如可能是ESP或是其他传输层协议。

●载荷长度是以32位字为单位的AH的长度减2。

AH实际上是一个IPv6扩展头,按

照RFC2460,它的长度是从64位字表示的头长度中减去一个64位字而来,由于

AH采用32位字为单位,因此需要减去两个32位字。

●保留该字段目前置为0。

●安全参数索引该字段用于和源或目的地址以及IPsec相关协议(AH或ESP)共同唯

一标识一个数据报所属的数据流的安全关联(SA)。

●序列号该字段包含一个作为单调增加计数器的32位无符号整数,它用来防止对

数据包的重放攻击。

●认证数据这个变长域包含数据包的认证数据,通过该认证数据具体提供数据包的完

整性保护服务。