AD域认证配置集成数字证书(iTrusCA)

- 格式:doc

- 大小:2.91 MB

- 文档页数:59

麒麟开源堡垒机AD及L D AP集成说明

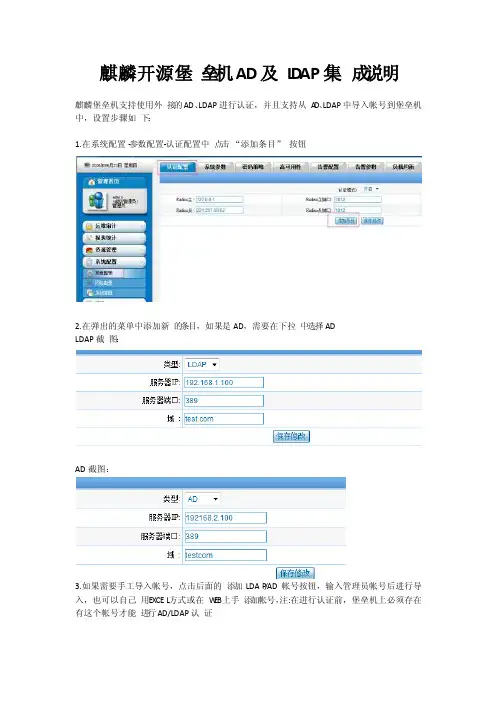

麒麟堡垒机支持使用外接的AD、LDAP进行认证,并且支持从A D、LDAP中导入帐号到堡垒机中,设置步骤如下:

1.在系统配置-参数配置-认证配置中点击“添加条目”按钮

2.在弹出的菜单中添加新的条目,如果是AD,需要在下拉中选择AD

LDAP截图:

AD截图:

3.如果需要手工导入帐号,点击后面的添加LDAP/AD帐号按钮,输入管理员帐号后进行导入,也可以自己用E XCEL方式或在W E B上手添加帐号,注:在进行认证前,堡垒机上必须存在有这个帐号才能进行AD/LDAP认证

4.编辑相应的帐号,在认证方式部分,勾上AD或L DAP认证,优先登录试,可以选择刚才设置的AD或LDAP认证

5.登录时,左侧选中相应的登录试,输入AD/LDAP密码即可以进行登录

注:目前AD/LDAP只支持WEB方式,不支持透明登录试,因此,如果非要用户登录,可以做如下设置:

1.在启用AD/LDAP登录时,将认证(使用本地密码认证)勾除,让用户在WE B登录时必须用LDAP/AD进行认证

2.勾上WEBPORTAL,如果勾上WE BPORT AL,用户在进行透明登录时,必须要WEB在线,即用户必须使用WEB通过AD/LDAP登录后才能用透明登录。

一、安装条件∙∙安装者必须具有本地管理员权限∙操作系统版本必须满足条件(windows server2003 除WEB版外都满足)∙本地磁盘至少有一个NTFS文件系统∙有TCP/IP设置(IP地址、子网掩码等)∙有相应的DNS服务器支持∙有足够的可用空间二、安装安装活动目录:1、插入系统光盘。

2、打开【开始】菜单,单击【运行】命令,键入“Dcpromo”后单击【确定】按钮。

3、在出现的AD安装向导窗口中,单击【下一步】按钮。

4、出现操作系统兼容窗口,单击【下一步】按钮。

5、出现域控制器类型窗口,选中【新域的域控制器】,单击【下一步】按钮。

6、出现选择创建域的类型窗口,选中【在新林中的域】,单击【下一步】按钮。

7、出现新建域名窗口,键入要创建的域的域名,单击【下一步】按钮。

8、出现域NetB IOS名窗口,键入域的Net BIOS名,单击【下一步】按钮,向导会自动创建。

9、出现数据库和日志文件窗口,保持默认位置即可,单击【下一步】按钮。

10、出现共享的系统卷窗口,注意,文件夹所在分区必须是NTF S分区,保持默认位置即可,单击【下一步】按钮。

11、如果当前设置的DNS无法解析的话,会出现一个DN S注册诊断的窗口,可以选择第二项,把本机装成DN S服务器,单击【下一步】按钮。

12、在弹出的权限窗口中,保持默认选项即可,单击【下一步】按钮。

13、出现要输入目录还原模式的管理员密码,此密码用于【目录服务还原模式】下,单击【下一步】按钮。

14、向导会显示摘要,单击【下一步】按钮。

15、向导开始安装活动目录。

16、出现安装完成窗口,单击【完成】按钮,重新启动计算机即可。

卸载活动目录:1、打开【开始】菜单,单击【运行】命令,键入“Dcpromo”后单击【确定】按钮。

2、在出现的AD安装向导窗口中,单击【下一步】按钮。

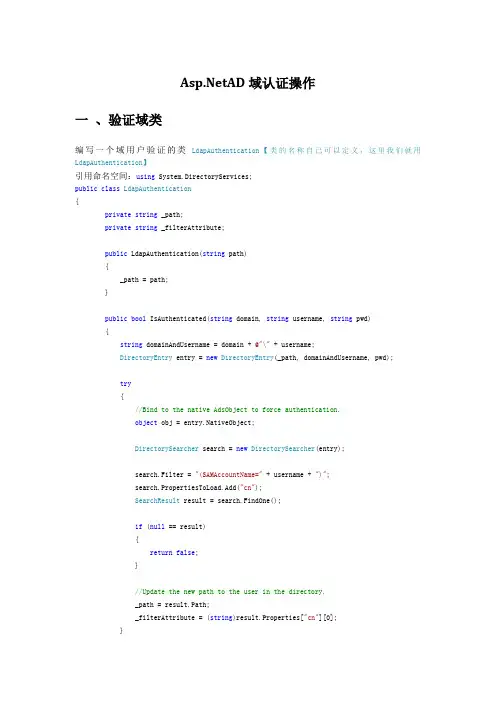

AD域认证操作一、验证域类编写一个域用户验证的类LdapAuthentication【类的名称自己可以定义,这里我们就用LdapAuthentication】引用命名空间:using System.DirectoryServices;public class LdapAuthentication{private string _path;private string _filterAttribute;public LdapAuthentication(string path){_path = path;}public bool IsAuthenticated(string domain, string username, string pwd){string domainAndUsername = domain + @"\" + username;DirectoryEntry entry = new DirectoryEntry(_path, domainAndUsername, pwd);try{//Bind to the native AdsObject to force authentication.object obj = entry.NativeObject;DirectorySearcher search = new DirectorySearcher(entry);search.Filter = "(SAMAccountName=" + username + ")";search.PropertiesToLoad.Add("cn");SearchResult result = search.FindOne();if (null == result){return false;}//Update the new path to the user in the directory._path = result.Path;_filterAttribute = (string)result.Properties["cn"][0];}catch (Exception ex){throw new Exception( ex.Message);}}return true;}二、配置web.Config文件在Web.config文件中找到相应的节修改如下【如果没有找到直接复制粘贴到</system.web><system.web>之间】:<authentication mode="Forms"><forms loginUrl="login.aspx"name="adAuthCookie"timeout="10"path="/"></forms></authentication><authorization><deny users="?"/><allow users="*"/></authorization><identity impersonate="true"/>备注:login.aspx是登录界面,根据自己系统的页面而定三、配置域信息在标签<appSettings>中添加如下的两个配置信息<appSettings><add key ="ADPath"value ="LDAP://DC=adventure-works【填写您的机子的域名】,DC=com【域名后缀】"/><add key ="Domain"value ="adventure-works【填写您的机子的域名】"/></appSettings>四、编写Global.asax文件给您的程序添加Global.asax文件,在其protected void Application_AuthenticateRequest(object sender, EventArgs e){}事件中添加如下的代码:string cookieName = FormsAuthentication.FormsCookieName;HttpCookie authCookie = Context.Request.Cookies[cookieName];if (null == authCookie){//There is no authentication cookie.return;}FormsAuthenticationTicket authTicket = null;try{authTicket = FormsAuthentication.Decrypt(authCookie.Value);}catch (Exception ex){//Write the exception to the Event Log.return;}if (null == authTicket){//Cookie failed to decrypt.return;}//When the ticket was created, the UserData property was assigned a//pipe-delimited string of group names.string[] groups = erData.Split(new char[] { '|' });//Create an Identity.GenericIdentity id = new GenericIdentity(, "LdapAuthentication");//This principal flows throughout the request.GenericPrincipal principal = new GenericPrincipal(id, groups);er = principal;备注: LdapAuthentication跟你编写的验证类一样的名称五、设置登录验证在登录的Click事件中添加如下的代码就行:string adPath = ConfigurationManager.AppSettings["ADPath"].ToString();string domain = ConfigurationManager.AppSettings["Domain"].ToString();LdapAuthentication adAuth = new LdapAuthentication(adPath);try{string LoginName = txtUserName.Text;string Password = txtPassword.Text;//AD认证if (true == adAuth.IsAuthenticated(domain, LoginName,Password)){//string groups = adAuth.GetGroups();//Create the ticket, and add the groups.bool isCookiePersistent = chkPersist.Checked;FormsAuthenticationTicket authTicket = new FormsAuthenticationTicket(1, model.LoginName, DateTime.Now, DateTime.Now.AddMinutes(60), isCookiePersistent, "");//Encrypt the ticket.string encryptedTicket = FormsAuthentication.Encrypt(authTicket);//Create a cookie, and then add the encrypted ticket to the cookie as data.HttpCookie authCookie = new HttpCookie(FormsAuthentication.FormsCookieName, encryptedTicket);if (true == isCookiePersistent){authCookie.Expires = authTicket.Expiration;}Response.Cookies.Add(authCookie); //Add the cookie to the outgoing cookies collection.//权限认证//权限认证根据自己系统的设定而定,通过后跳转到相关的页面即可}else{Lberro.Text = "登录失败.";}。

ad域认证原理

Active Directory(AD)是一种Microsoft广泛使用的LDAP(轻量目录访问协议)目录服务,它在Windows Server操作系统上构建,并

用于存储和组织Windows域中的用户,计算机和其他组件。

在AD域中进行身份验证的主要原理是使用基于密码的身份验证。

这种验证是指用户需要使用他们在特定域中的凭据(用户名和密码)作

为验证机制。

当用户登录到Windows域,他们的电脑系统向域控制器(也称为DC)发出带有用户名和密码的验证请求。

域控制器根据用户

提供的凭据检查Windows域中用户账户的凭据,并确保它们匹配。

如

果凭证匹配,则用户被授权访问域。

否则,他们将被拒绝。

AD域控制器也可以使用其他身份验证机制,例如在外部身份提供

者之间进行单一登录(SSO)。

然而,这里只讨论基于密码的验证机制。

当用户更改他们的凭证时,这些更改将被写入域控制器作为配置

更新。

如果域控制器已配置为使用密码策略,则它将强制规定密码复

杂性要求,例如密码必须包含大小写字母,数字和符号等。

此外,密

码执行策略还可以定义密码最短长度,密码过期和密码重置要求。

一个AD域可以包含多个域控制器,这些域控制器一起处理基于密

码的验证请求。

这些域控制器定期进行复制,以确保它们之间的所有

数据同步,以便在发生故障的情况下缓解风险。

总的来说,AD域控制器提供了一种安全,强大的身份验证机制,以确保安全和保密数据的访问。

了解AD域认证原理可以帮助管理员更好地了解和管理组织中的身份验证和访问控制机制。

ad域证书详解-概述说明以及解释1.引言1.1 概述概述部分的内容如下:在当今网络安全环境日趋复杂的背景下,AD域证书作为一种关键的安全技术,发挥着至关重要的作用。

随着企业规模的不断扩大和网络拓扑结构的不断复杂化,传统的身份验证方式已经无法满足对安全性和可管理性的需求。

AD域证书作为一种基于公钥基础设施(PKI)的安全解决方案,通过数字签名和加密技术,确保了用户身份、数据传输和通信的安全性。

本文将深入探讨AD域证书的定义、作用、生成和管理等方面,帮助读者全面了解这一重要的安全技术。

1.2 文章结构文章结构部分的内容如下:文章结构部分旨在介绍本文的结构安排,包括各个章节的主要内容和逻辑关系,为读者提供一个整体概览。

本文按照引言、正文和结论三个部分组织。

在引言部分,将介绍AD域证书的概述、文章结构和目的。

在正文部分,将详细介绍什么是AD域证书、AD域证书的作用以及AD域证书的生成和管理。

最后在结论部分,将总结AD域证书的重要性,探讨未来AD域证书的发展趋势,并进行结束语的总结。

整体结构清晰明了,有助于读者快速了解本文内容。

1.3 目的本文的目的是深入探讨AD域证书的概念、作用以及生成和管理方法,以帮助读者全面了解AD域证书的重要性和实际应用。

通过对AD域证书的详细解释和分析,读者可以更好地理解如何有效地配置和管理公司的域环境,增强网络安全性和管理效率。

此外,本文旨在对AD域证书的发展趋势进行展望,帮助读者了解未来AD域证书技术的变化和发展方向,为读者的职业发展和技术选型提供参考依据。

通过本文的阐述,读者可以更深入地了解AD域证书的重要性,并为未来的技术规划和决策提供帮助和指导。

2.正文2.1 什么是AD域证书AD域证书是用于在Microsoft Active Directory(AD)环境下进行身份验证和加密通信的数字证书。

在AD域中,证书被用来验证用户、计算机或服务的身份,并确保在网络上的通信是安全的和私密的。

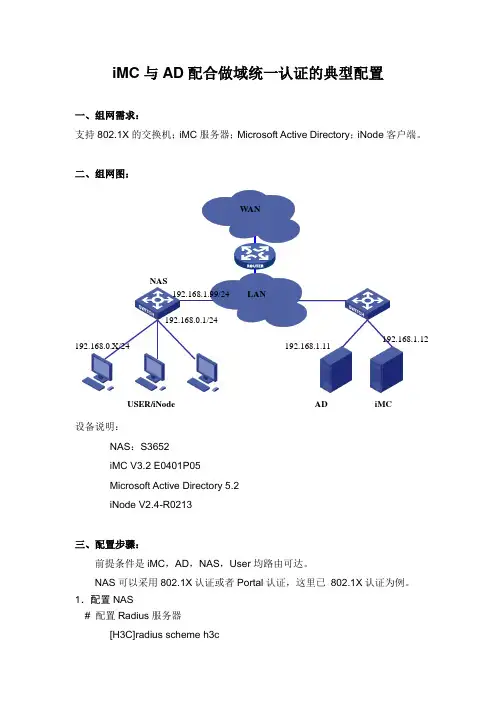

iMC 与AD 配合做域统一认证的典型配置一、组网需求:支持802.1X 的交换机;iMC 服务器;Microsoft Active Directory ;iNode 客户端。

二、组网图:设备说明:NAS :S3652 iMC V3.2 E0401P05 Microsoft Active Directory 5.2 iNode V2.4-R0213三、配置步骤:前提条件是iMC ,AD ,NAS ,User 均路由可达。

NAS 可以采用802.1X 认证或者Portal 认证,这里已 802.1X 认证为例。

1.配置NAS# 配置Radius 服务器[H3C]radius scheme h3cLANWANNASUSER/iNode AD iMC192.168.1.99/24 192.168.0.1/24192.168.1.11192.168.1.12192.168.0.X/24[H3C -radius-h3c]server-type extended[H3C -radius-h3c]primary authentication 192.168.1.12 1812[H3C -radius-h3c]primary accounting 192.168.1.12 1813[H3C -radius-h3c]key authentication h3c[H3C -radius-h3c]key accounting h3c[H3C -radius-h3c]user-name-format without-domain# 配置认证域[H3C]domain h3c //此处域名必须与AD中的域名一致。

[H3C -domain-h3c]radius-scheme h3c[H3C]domain default enable h3c# 配置VLAN[H3C]Vlan 2[H3C-vlan2]Port interface GigabitEthernet1/1/1 to GigabitEthernet1/1/4[H3C]Interface vlan 2 \管理Vlan[H3C -Interface-vlan-2]ip add 192.168.1.99 255.255.255.0[H3C]Interface vlan 1 \用户Vlan[H3C -Interface-vlan-1]ip add 192.168.0.1 255.255.255.0# 启动802.1X认证[H3C] dot1x[H3C] dot1x authentication-method pap //域统一认证时必须启用PAP认证[S3952] dot1x interface Ethernet 1/0/1 to Ethernet 1/0/48注:这里只是列出了802.1X的所有必须的配置,还有一些高级选项可以自行配置,如version check,accounting on等。

一、安装条件∙∙安装者必须具有本地管理员权限∙操作系统版本必须满足条件(windows server 2003 除WEB版外都满足)∙本地磁盘至少有一个NTFS文件系统∙有TCP/IP设置(IP地址、子网掩码等)∙有相应的DNS服务器支持∙有足够的可用空间二、安装安装活动目录:1、插入系统光盘。

2、打开【开始】菜单,单击【运行】命令,键入“Dcpromo”后单击【确定】按钮。

3、在出现的AD安装向导窗口中,单击【下一步】按钮。

4、出现操作系统兼容窗口,单击【下一步】按钮。

5、出现域控制器类型窗口,选中【新域的域控制器】,单击【下一步】按钮。

6、出现选择创建域的类型窗口,选中【在新林中的域】,单击【下一步】按钮。

7、出现新建域名窗口,键入要创建的域的域名,单击【下一步】按钮。

8、出现域NetBIOS名窗口,键入域的NetBIOS名,单击【下一步】按钮,向导会自动创建。

9、出现数据库和日志文件窗口,保持默认位置即可,单击【下一步】按钮。

10、出现共享的系统卷窗口,注意,文件夹所在分区必须是NTFS分区,保持默认位置即可,单击【下一步】按钮。

11、如果当前设置的DNS无法解析的话,会出现一个DNS注册诊断的窗口,可以选择第二项,把本机装成DNS服务器,单击【下一步】按钮。

12、在弹出的权限窗口中,保持默认选项即可,单击【下一步】按钮。

13、出现要输入目录还原模式的管理员密码,此密码用于【目录服务还原模式】下,单击【下一步】按钮。

14、向导会显示摘要,单击【下一步】按钮。

15、向导开始安装活动目录。

16、出现安装完成窗口,单击【完成】按钮,重新启动计算机即可。

卸载活动目录:1、打开【开始】菜单,单击【运行】命令,键入“Dcpromo”后单击【确定】按钮。

2、在出现的AD安装向导窗口中,单击【下一步】按钮。

3、向导会询问此服务器是否是域中最后一个域控制器。

如果域中没有其他的域控制器,选中它,单击【下一步】按钮。

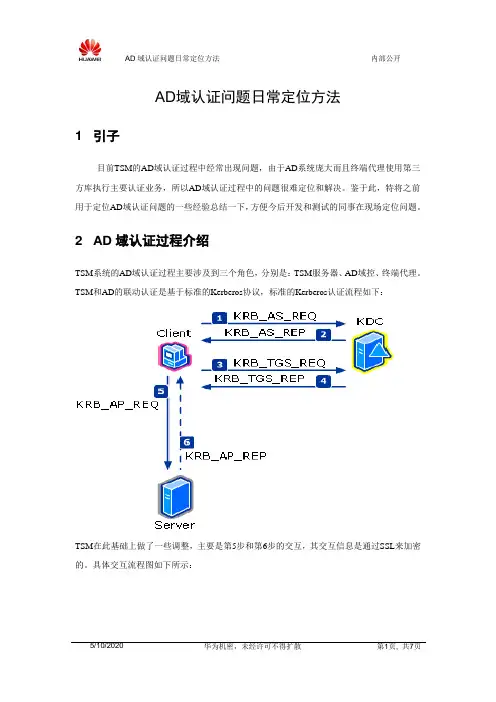

AD域认证问题日常定位方法1 引子目前TSM的AD域认证过程中经常出现问题,由于AD系统庞大而且终端代理使用第三方库执行主要认证业务,所以AD域认证过程中的问题很难定位和解决。

鉴于此,特将之前用于定位AD域认证问题的一些经验总结一下,方便今后开发和测试的同事在现场定位问题。

2 AD域认证过程介绍TSM系统的AD域认证过程主要涉及到三个角色,分别是:TSM服务器、AD域控、终端代理。

TSM和AD的联动认证是基于标准的Kerberos协议,标准的Kerberos认证流程如下:TSM在此基础上做了一些调整,主要是第5步和第6步的交互,其交互信息是通过SSL来加密的。

具体交互流程图如下所示:从上面的交互流程图可以看出来,整个交互过程分为3个阶段分别是:AS(Authentication Service Exchange )、TGS(Ticket Granting Service Exchange )、AP(Client/Server Exchange )。

在AS阶段,主要验证的是当前用于进行AD域认证的用户是当前AD域控上的合法用户。

所以一般如果用户名或者密码错误时将会在这个阶段得到AD返回的错误信息。

此外如果出现TSM服务器和AD上的时间偏差较大的时候也会在这个阶段出错。

在TGS阶段,主要是终端代理获取其要请求的认证服务的票证的过程,如果这个时候请求的认证服务不存在,则在第4步返回的错误信息中指示KDC_ERR_S_PRINCIPAL_UNKNOWN,表明当前请求的服务不存在。

之前在大足的AD域联动测试中就出现了这个问题。

在AP阶段,服务器将会验证终端代理发送的TGS,来决定当前认证用户是否具有访问当前请求的认证服务的权限。

3 基本问题定位方法3.1 验证网络是否可达在定位AD域认证相关的问题时,首先第一点是验证网络是否可达即,是否能够访问你当前AD域控。

在这种情况下首先在系统的命令行提示下ping 目标主机(AD域控所在的机器)的IP地址,如果能够ping通目标主机则证明网络链路是可达的,如果ping不通此时请首先检查网络链路。

配置DNS

一、在开始菜单,控制面板,打开“添加/删除程序”,如图:

二、点击添加/删除windows组件,如图:

三、选择“网络服务”,如图:

四、点击下一步,看到提示需要系统安装文件,没有安装光盘,我们手动选择安装文件所在位置,如图:

五、确定后开始配置组件,如图:

六、安装完成后的显示如图:

AD认证

1.单击“开始——运行”,在“打开”文本框中输入命令“dcpromo”;单击【确

定】按钮,即打开“Active Directory安装向导”对话框。

2.点击下一步之后,如图:

3.提示系统兼容性,点击下一步,如图:

4.我们还没用域控制器,故选择“新域控制器”,接着点击下一步,如图:

5.我们选择“新林中的域”,点击下一步,如图:

6.输入所要添加的域名,点击下一步,如图:

7.默认,点击下一步:

8.不改变文件位置,点击下一步:

9.确定SYSVOL的位置,点击下一步:

10.如上我们选择第二个选项,点击下一步:

11.出现提示系统兼容权限问题,我们选win2000以后的权限,点击下一步,如图:

12.输入还原模式密码,并且自己记得,点击下一步,如图:

13.复查自己的信息,确认无误后,点击下一步,如图:

14.开始安装,等待之后,成功安装如下:

15.点击完成后,立即重启:

16.重新启动后,如下图:

17.右击用户添加如下图:

18.点击下一步如下图:

19.点击下一步如下图:

20.点击完成AD认证环境即可完成。

A D域认证配置集成数字证书(i T r u s C A) -CAL-FENGHAI.-(YICAI)-Company One1基于Windows 2008 R2搭建域控、域认证、智能卡登录部署说明北京天威诚信电子商务服务有限公司2011年8月文档属性文档变更目录一、安装DNS服务和安装IIS服务.................................................................错误!未定义书签。

二、配置活动目录............................................................................................错误!未定义书签。

三、安装证书服务............................................................................................错误!未定义书签。

四、配置证书服务............................................................................................错误!未定义书签。

五、申请注册代理证书....................................................................................错误!未定义书签。

六、在下配置、申请智能卡域用户证书到USBKey.......................................错误!未定义书签。

七、配置活动目录信任集成项说明................................................................错误!未定义书签。

基于Windows 2008 R2搭建域控、域认证、智能卡登录部署说明北京天威诚信电子商务服务有限公司2011年8月文档属性文档变更目录一、安装DNS服务和安装IIS服务 (4)二、配置活动目录 (6)三、安装证书服务 (17)四、配置证书服务 (25)五、申请注册代理证书 (29)六、在iTrusCA2.4下配置、申请智能卡域用户证书到USBKey (38)七、配置活动目录信任iTrusCA2.4集成项说明 (39)八、添加第三方CA到活动目录的NTAuth store (40)九、分发根证书到所有域成员 (44)十、配置组策略 (47)十一、控制台本地计算机证书管理中导入信任根CA和中级CA (54)一、安装DNS服务和安装IIS服务点击“开始”->“所有程序”->“管理工具”->“服务器管理器”,在“服务器管理器”里面选择“角色”,并在右边点击“添加角色”。

选择“DNS服务器”和Web服务器(IIS)点击“下一步”,所有选项默认选择直至到达“安装页面”;安装完成,查看“DNS服务器”和“IIS服务”是否安装成功,点击“关闭”按钮二、配置活动目录返回“服务器管理”的“角色”页面点击“添加角色”,选择“Active Directory域服务”。

点击“安装”!安装完成,查看安装是否成功,点击“关闭”按钮!返回“服务器管理”页面,选择“Active Directory域服务”点击“运行Active Diretory域服务安装向导(dcpromo.exe)”不选择“使用高级模式安装”,点击“下一步”!选择“在新林中新建域”,点击“下一步”!在“目录林根级域的FQDN”处添加域名(可自定义填写),点击“下一步”在“林功能级别”处选择“Windows Server 2003”,点击“下一步”!在“域功能级别”处选择“Windows Server 2003”点击“下一步”点击“下一步”!在“Active Directory域服务安装向导”对话框点击“是”继续!默认路径无需更改点击“下一步”输入密码:Ab123456(可自定义,但要按照域的对密码的规格:大小写字母加数字!!)点击“下一步”!选择本服务器上安装配置DNS服务器,并设为本机首选DNS服务器,点击“下一步”;AD域服务安装完成,选择“完成后重新启动”选项,重启计算机;三、安装证书服务开机自动显示“初始配置任务”窗口,或是在“运行”里面输入“oobe”开启该窗口点击“添加角色”!点击“下一步”按钮!选择“Active Directory 证书服务”点击“下一步”!点击“下一步”!选择“证书颁发机构”和“证书颁发机构Web注册”两项,点击“下一步”!在弹出的“添加角色向导”对话框里面,点击“添加必需的角色服务”!选择“企业”,点击“下一步”选择“根CA”,点击“下一步”!选择“新建私钥”,点击“下一步”!此页面的选项默认选择。

2023AD域服务器配置使用手册1. 概述本手册旨在为用户提供关于2023年域服务器的配置和使用的详细指南。

域服务器是一种用于管理和控制网络中计算机、用户和资源的中央化服务器,它能够提供统一的身份认证、访问控制和资源管理功能。

2. 硬件要求在配置域服务器之前,请确保满足以下硬件要求:•CPU:双核2 GHz处理器或更高•内存:4 GB或更多•存储:100 GB或更大的硬盘空间•网络接口:至少一个以太网接口3. 操作系统要求目前,Windows Server 2023是用于部署域服务器的最好选择。

请确保您具有可用的Windows Server 2023安装介质或映像文件。

4. 域服务器的配置步骤步骤1:安装Windows Server 2023•插入Windows Server 2023安装介质或加载映像文件。

•启动计算机并选择引导到安装媒体。

•按照安装程序的指示进行操作系统安装。

步骤2:更新操作系统•安装完成后,确保操作系统是最新版本。

访问Windows Update并下载安装所有可用的更新程序。

步骤3:设置静态IP地址•打开“控制面板”,选择“网络和Internet”。

•点击“网络和共享中心”,然后选择“更改适配器设置”。

•右键单击网络适配器,并选择“属性”。

•在“网络”选项卡中,选择“Internet协议版本4(TCP/IPv4)”并点击“属性”。

•在弹出窗口中,选择“使用下面的IP地址”并输入静态IP地址、子网掩码和默认网关。

•点击“确定”保存更改。

步骤4:安装域控制器角色•打开“服务器管理器”。

•点击“管理” -> “添加角色和功能”。

•在“角色安装向导”中,选择“域控制器”并点击“下一步”。

•选择“添加新的林”,输入域名称,并设置域的功能级别。

•输入新的“域管理员”和“域用户”密码,并点击“下一步”。

•完成其他设置,并点击“安装”开始安装域控制器角色。

步骤5:配置域用户和组•打开“Active Directory用户和计算机”管理工具。

FORTINET设置FortiGate目录服务认证银兴技术支持QQ2642662476说明:本文档针对所有FortiGate设备的目录服务配置进行说明。

目录服务指FortiGate从AD服务器上取得域用户信息,当用户登录到域时该用户信息会传到FortiGate,从而允许用户访问互联网。

即可以实现单点认证功能。

当用户不在域时FortiGate则不允许该用户上网。

环境介绍:本文使用FortiGate400A做演示。

本文支持的系统版本为FortiOS v3.0及更高。

AD服务器IP :192.168.100.21 DNS:192.168.100.21用户电脑IP:192.168.100.22 DNS:192.168.100.21步骤一:在AD上安装FSAE软件在AD上安装FSAE_Setup_3.5.041.exe。

提示的内容一般不需要更改,一直点击下一步直到安装完成。

接着会提示安装DC Agent,继续安装,点击下一步直到安装完成。

(点击放大)点击configure FSAE,界面如上图:在Authentication选项下勾选Require authenticatedPassword: 输入认证密码,该密码必须与下一步目录服务中的密码一致点击Apply或Save&close保存步骤二:配置目录服务在防火墙中配置:设置用户----目录服务,点击新建FortiClient AD:输入一个名称FSAE Collector IP/名称:AD服务器的IP密码:输入密码,与上一步中密码一致点击OK(点击放大)然后防火墙就会收集到AD服务器上的目录信息,展开可以查看(点击放大)步骤三:配置用户组在设置用户----用户组中点击新建名称:输入一个名称类别:选目录服务成员:可用的用户组组员:选择哪些用户组需要认证,即哪些用户可以上网(点击放大)步骤四:配置策略在防火墙----策略中编辑出网策略,勾选启用基于用户认证的策略,点击添加(点击放大)将创建好的目录服务名称选到被选中的用户组中服务:选择相应的服务时间表:选择一个时间表保护内容表:选择相应的保护内容表(点击放大)步骤五:说明在AD服务器上FSAE软件的参数:Listening ports监听端口:默认用TCP8000端口与FortiGate通讯,用UDP8002端口与DC 代理通讯Timers时间设置:工作站检查时间:FSAE会定时检查登陆的用户是不是还在域上,默认为5分钟不可达主机超时时间:对于登陆到域的主机,但FSAE无法与该主机通讯,默认480分钟后会将改主机从登陆用户中删除IP地址更换检查时间:FSAE会每60秒(默认)检查在域上的主机IP,对于更改IP的主机,FSAE会及时地通知FortiGateCommon Tasks常用工具:Show Service Status:显示FSAE与FortiGate的通讯状态,正常为RUNNINGShow Logon Users:显示FSAE收集到的在域上用户信息(点击放大)步骤六:验证1. 不在域上的用户不能上网2. 在域上的用户可以上网3. 离开域的用户在离开5分钟后不能上网在防火墙CLI的相关命令:dia debug enable显示debug信息diagnose debug authdfsae list显示在域上的用户dia debug application authd -1显示认证信息输出信息:authd_admin.c:517 authd_admin_read: calledauthd_admin.c:548 proto=1 src=192.168.100.22:0 dst=220.181.31.8:0该信息表示IP为192.168.100.22的用户没用通过认证,不能上网_process_logon[dalian]: TEST-PC12 logged onreset_policy_timeout: clearing policy for 192.168.100.22 vfid=0fsae_add_policy:390: found profile for user TEST-PC12(DALIAN/DOMAIN USERS) IP 192.168.100.22 on policy 16fsae_add_policy:410: new policy 192.168.100.22 timeout=1200 auth_info=1 profile_id=0 policy_id=16 av_group_num=0用户TEST-PC12通过认证,可以上网。

AD活动目录和域登录之间的问题和解决办法通过上周对核九院项目的测试,发现CA与AD的结合、域登录之间存在一定的冲突问题,我在这里讲述一下现象、原因和解决办法。

1.现象:当我们搭建并配置完AD后,使CA向AD上发布证书,正常的情况下,我们会在AD活动目录中创建一个用户,并能够在AD中查看到该用户以及用户所对应的证书。

截止到此步,操作一切正常。

接下来我们配置域登录环境,配置完毕后,我们再使CA向AD上发布证书,此时的CA 可能会操作失败,不能在AD上创建用户,并在控制台可能会出现信息:后台发布证书实体失败,8443 LDAP关闭异常。

还存在的一种情况就是在上述的情况下,CA向AD上发布证书还是正常,但是当重新启动机器后(域控制器机器),就出现了LDAP关闭异常的错误。

2.原因:CA与AD的结合,主要是指CA能够对模板发布策略为向LDAP发布的证书提供支持,当模板的发布策略为向LDAP发布,我们申请并下载一张证书时,CA能够在AD活动目录上创建一个用户和帐号;如果我们使用的证书模板为“域登录--域用户证书模板”时,可以用这个用户直接进行域登录操作。

CA之所以能够与AD通信,使CA能够支持向AD发布证书,创建用户和帐号,是因为CA 与AD通信时用到了一张以cn=域控制器名.域名的证书,例如域控制器名为test,创建的域名为,则这张证书为;当我们在配置域登录的时候,我们自己的CA也签发了这样的一张证书,使用的是“域登录--域控制器证书模板”,cn=域控制器名,即cn=test;在主题备名称中要求我们输入域控制器名.域名,也就是上面提到的,然后将这张证书导入到域控制器个人证书存储区里面。

然而在个人证书存储区里,我们在搭建完AD之后,自动就会有一张以“域控制器名.域名”的证书,如果我们再导入上面我们提到的我们自己CA签发的证书,这样就导致CA与AD通信的时候造成找不到正确的证书,本应该用cn=这张证书,但有时它就用了cn=test这张证书去通信了,从而CA再向AD发布证书的时候,发布不成功,控制台会出现8443 LDAP关闭异常的错误。

基于Windows 2008 R2搭建域控、域认证、智能卡登录部署说明北京天威诚信电子商务服务有限公司2011年8月文档属性文档变更目录一、安装DNS服务和安装IIS服务 (4)二、配置活动目录 (6)三、安装证书服务 (17)四、配置证书服务 (25)五、申请注册代理证书 (29)六、在iTrusCA2.4下配置、申请智能卡域用户证书到USBKey (38)七、配置活动目录信任iTrusCA2.4集成项说明 (39)八、添加第三方CA到活动目录的NTAuth store (40)九、分发根证书到所有域成员 (44)十、配置组策略 (47)十一、控制台本地计算机证书管理中导入信任根CA和中级CA (54)一、安装DNS服务和安装IIS服务点击“开始”->“所有程序”->“管理工具”->“服务器管理器”,在“服务器管理器”里面选择“角色”,并在右边点击“添加角色”。

选择“DNS服务器”和Web服务器(IIS)点击“下一步”,所有选项默认选择直至到达“安装页面”;安装完成,查看“DNS服务器”和“IIS服务”是否安装成功,点击“关闭”按钮二、配置活动目录返回“服务器管理”的“角色”页面点击“添加角色”,选择“Active Directory域服务”。

点击“安装”!安装完成,查看安装是否成功,点击“关闭”按钮!返回“服务器管理”页面,选择“Active Directory域服务”点击“运行Active Diretory域服务安装向导(dcpromo.exe)”不选择“使用高级模式安装”,点击“下一步”!选择“在新林中新建域”,点击“下一步”!在“目录林根级域的FQDN”处添加域名(可自定义填写),点击“下一步”在“林功能级别”处选择“Windows Server 2003”,点击“下一步”!在“域功能级别”处选择“Windows Server 2003”点击“下一步”点击“下一步”!在“Active Directory域服务安装向导”对话框点击“是”继续!默认路径无需更改点击“下一步”输入密码:Ab123456(可自定义,但要按照域的对密码的规格:大小写字母加数字!!)点击“下一步”!选择本服务器上安装配置DNS服务器,并设为本机首选DNS服务器,点击“下一步”;AD域服务安装完成,选择“完成后重新启动”选项,重启计算机;三、安装证书服务开机自动显示“初始配置任务”窗口,或是在“运行”里面输入“oobe”开启该窗口点击“添加角色”!点击“下一步”按钮!选择“Active Directory 证书服务”点击“下一步”!点击“下一步”!选择“证书颁发机构”和“证书颁发机构Web注册”两项,点击“下一步”!在弹出的“添加角色向导”对话框里面,点击“添加必需的角色服务”!选择“企业”,点击“下一步”选择“根CA”,点击“下一步”!选择“新建私钥”,点击“下一步”!此页面的选项默认选择。

点击“下一步”!在“此CA的公用名称”处填写,可自定义填写,“可分辨名称后缀”不建议修改,点击“下一步”默认选择,可根据用户的实际需求自定义修改,点击“下一步”!默认选择,可自定义路径修改,点击“下一步”!点击“安装”!直至安装完成!四、配置证书服务开始->程序->管理工具->证书颁发机构展开域根CA(itrus),右击证书模板,在弹出的菜单上选择,新建->要颁发的证书模板在启用证书模板对话框中选择智能卡用户、智能卡登陆、注册代理、注册代理(计算机)四项。

如下图所示:为域用户设置智能卡用户证书的注册权限。

右击证书模板,选择管理,打开证书模板对话框。

如下图所示:在证书模板控制台右边的模板列表中,右击“智能卡用户”选择“属性”,弹出智能卡用户的属性对话框。

切换到安全面板,在“组或用户名称”中添加Domain Users,并为其添加读取、写入、注册的权限,如下图所示:五、申请注册代理证书Windows Server 2008 为了安全起见,要求颁发智能卡证书必须通过注册代理站来颁发,不允许随意颁发智能卡证书,注册代理站需要使用注册代理证书,所以必须先申请注册代理证书,我们下面来申请注册代理证书申请注册代理证书的那台计算机就是为域用户代为注册智能卡用户证书的计算机。

任意域成员计算机上均可以申请注册代理证书,并帮助用户申请智能卡用户证书。

不过在默认情况下,注册代理证书只允许域管理员申请,如果出于安全考虑不希望使用域管理员进行申请证书操作,则需要为指定用户设置注册代理证书的权限,具体办法请参考按照配置证书服务设置智能卡用户注册权限。

下图可作参考:点击开始—〉程序—〉管理工具—〉Active Directory用户和计算机填写相应的信息,并点击“第一步”填写密码:Ab123456,勾选“密码永不过期”!点击“下一步”直至完成!回到“证书颁发机构”窗口,右键“注册代理”选择“属性”切换到安全面板,在“组或用户名称”中添加Users,并为其添加读取、写入、注册的权限,如下图所示:通过管理用户证书的MMC控制台申请注册代理证书:开始->运行->键入mmc后回车->打开MMC控制台单击菜单“控制台”,选择“添加/删除管理单元”,选择“证书”,然后添加,选择“我的用户账户”,点击“完成”。

操作过程请参考下列图示:选择“证书”点击“添加”展开“证书–当前用户”,右键单击“个人”文件夹,在弹出的菜单上选择“所有任务”->“申请新证书”,弹出证书申请向导。

点击“下一步”!在“证书类型”中选择“注册代理”,键入好记名称后,完成申请。

六、在iTrusCA2.4下配置、申请智能卡域用户证书到USBKey➢定制用户证书模板中添加智能卡域登录证书功能<!--BEGIN 智能卡域用户证书必需内容--><Ext_Item Choice="Fixed"><Name>extendedKeyUsage</Name><Value> clientAuth,msSmartcardLogin</Value></Ext_Item><Ext_Item Choice="Fixed"><Name>1.3.6.1.4.1.311.20.2</Name><Value>DER:1E1A0053006D00610072007400630061007200640055007300650072</Value></Ext_Item><Ext_Item Choice="Mandatory"><Name>subjectAltName</Name><Value>OTHERNAME:msUPN:UTF8STRING:$$USER_ADDTIONAL_FIELD5$$</Value><!--添加证书项备注5为域用户登录名全称--></Ext_Item><!--END 智能卡域用户证书必需内容-->➢配置用户页面http://ip:port/user-enroll/console应用配置→定制注册项,添加<备注5>,对应信息为域用户登录名(如:******************.cn)证书设置→私钥产生方式,设置为“申请时产生私钥”;➢将证书下载模式改为AA自动审批模式修改itrusca\ra\iTrusCA.xml中,审批模式为“<Mode>AA</Mode>”➢申请智能卡域用户证书到USBKEY用户数字证书服务中心http://ip:port/user-enroll“申请:用户证书”→输入CN(姓名)、Email(邮箱)、备注5(域用户登录名)、用户口令(AA模式默认密码:itrusyes)、选择USBKEY的加密服务提供者→下载证书完成;七、配置活动目录信任iTrusCA2.4集成项说明上面已经安装了Windows的证书服务拥有了域控制器证书,下面我们需要完成集成第三方CA到活动目录需要对活动目录和域控制器做以下两项设置:●必需的:添加第三方的CA到活动目录的NTAuth store中,用来认证活动目录的用户登录。

●可选的:通过使用组策略,配置活动目录分发第三方根CA到所有域成员的受信任的根证书中去。

第二项虽然是可选的,但是手动发布根CA到每一台域成员计算机中显然是不可取的,所以也要做。

八、添加第三方CA到活动目录的NTAuth store开始->运行->键入mmc后回车->打开MMC控制台单击菜单“控制台”,选择“添加/删除管理单元”,选择“企业PKI”,添加后关闭。

单击完成。

右击“企业PKI”,选择“管理AD容器”;切换到NTAuthCertificates面板,点击Add按钮;找到iTrusCA的根CA文件root.cer,选择打开。

这样,iTrusCA的根CA就被导入到NTAuth store中去了。

因为iTrusCA签发的用户证书是四级证书链结构,所以我们要同时添加iTrusCA的中级CA文件mid1.cer和mid2.cer,将iTrusCA的中级CA也导入到NTAuth store中去。

方法二:使用Certutil.exe命令导入证书。

Certuil命令支持两种证书格式,DER encoded binary X.509 (.cer)和Base-64 encoded X.509 (.cer),在命令行下输入:certutil -dspublish -f filename NTAuthCA然后回车。

九、分发根证书到所有域成员在域控制器上执行开始->所有程序->管理工具->组策略管理在左边的树形目录上,右键单击“default Domain policy”,在弹出的菜单上选择“编辑”在“Default Domain Policy”的组策略编辑器中,依次展开计算机配置->策略->Windows 设置->安全设置->公钥策略;在“受信任的根证书颁发机构”单击右键,在弹出的菜单上选择所有任务->导入root证书;在“受信任的中级证书办法机构”单击右键,在弹出的菜单上选择所有任务->导入user证书选择iTrusCA的根证书root.cer文件。

同时导入中级CA证书mid1.cer和mid2.cer;十、配置组策略出入安全方面的考虑,需要PC端在智能卡移除后,PC端的状态需要为锁定状态,所以我们要在域策略里面配置相应的智能卡移除策略。