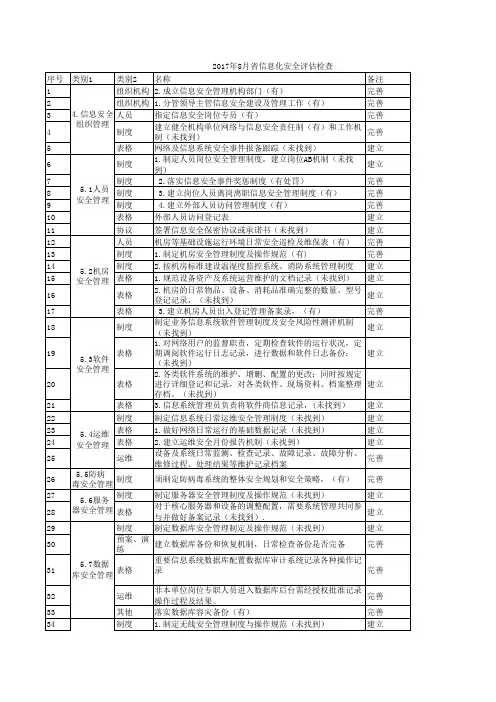

信息安全测试项列表

- 格式:docx

- 大小:2.69 MB

- 文档页数:4

信息安全评估表1 技术要求1.1 物理安全序号控制点项目安全标准评估情况说明1.1.1物理位置的选择 1. 机房和办公场地应选择在具有防震、防风和防雨等能力的建筑内;2. 机房场地应避免设在建筑物的高层或地下室,以及用水设备的下层或隔壁。

1.1.2物理访问控制 1. 机房出入口应安排专人值守并配置电子门禁系统,控制、鉴别和记录进入的人员;2. 需进入机房的来访人员应经过申请和审批流程,并限制和监控其活动范围;3. 应对机房划分区域进行管理,区域和区域之间设置物理隔离装置,在重要区域前设置交付或安装等过渡区域;4. 重要区域应配置第二道电子门禁系统,控制、鉴别和记录进入的人员。

1.1.3防盗窃和防破坏 1. 应将主要设备放置在机房内;2. 应将设备或主要部件进行固定,并设置明显的不易除去的标记;3. 应将通信线缆铺设在隐蔽处,可铺设在地下或管道中;4. 应对介质分类标识,存储在介质库或档案室中;5. 应利用光、电等技术设置机房防盗报警系统;6. 应对机房设置监控报警系统。

1.1.4防雷击 1. 机房建筑应设置避雷装置;2. 应设置防雷保安器,防止感应雷;3. 机房应设置交流电源地线。

1.1.5防火 1. 机房应设置火灾自动消防系统,能够自动检测火情、自动报警,并自动灭火;2. 机房及相关的工作房间和辅助房应采用具有耐火等级的建筑材料;安全标准评估情况说明序号控制点项目1.1.6防水和防潮 1.机房应采取区域隔离防火措施,将重要设备与其他设备隔离开。

2.水管安装,不得穿过机房屋顶和活动地板下;3.应采取措施防止雨水通过机房窗户、屋顶和墙壁渗透;4.应采取措施防止机房内水蒸气结露和地下积水的转移与渗透;5.应安装对水敏感的检测仪表或元件,对机房进行防水检测和报警。

1.1.7防静电1.设备应采用必要的接地防静电措施;2.机房应采用防静电地板;3.应采用静电消除器等装置,减少静电的产生。

1.1.8温湿度控制机房应设置温湿度自动调节设施,使机房温、湿度的变化在设备运行所允许的范围之内。

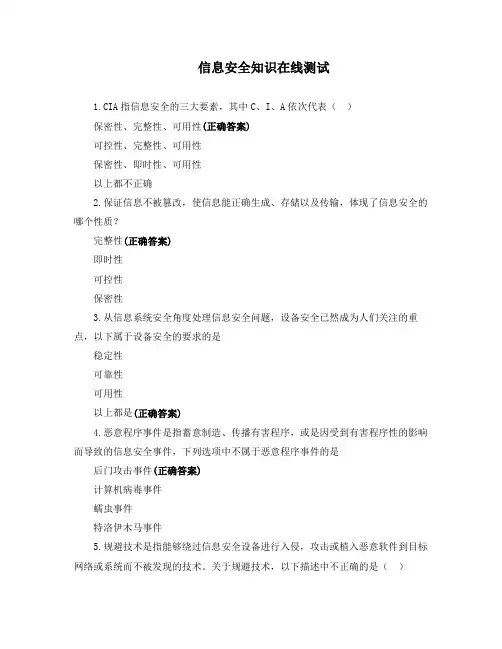

信息安全知识在线测试1.CIA指信息安全的三大要素,其中C、I、A依次代表()保密性、完整性、可用性(正确答案)可控性、完整性、可用性保密性、即时性、可用性以上都不正确2.保证信息不被篡改,使信息能正确生成、存储以及传输,体现了信息安全的哪个性质?完整性(正确答案)即时性可控性保密性3.从信息系统安全角度处理信息安全问题,设备安全已然成为人们关注的重点,以下属于设备安全的要求的是稳定性可靠性可用性以上都是(正确答案)4.恶意程序事件是指蓄意制造、传播有害程序,或是因受到有害程序性的影响而导致的信息安全事件,下列选项中不属于恶意程序事件的是后门攻击事件(正确答案)计算机病毒事件蠕虫事件特洛伊木马事件5.规避技术是指能够绕过信息安全设备进行入侵,攻击或植入恶意软件到目标网络或系统而不被发现的技术。

关于规避技术,以下描述中不正确的是()向目标主机发送的IP包中填充错误的字段值可以探测目标主机和网络设备构造的数据包长度只需要超过目标系统所在路由器的PMTU就可以探测内部路由器(正确答案)反向映射探测用于探测被过滤设备或防火墙保护的网络和主机规避技术利用被探测主机产生的ICMP错误报文来进行复杂的主机探测6.基于闭环控制的动态信息安全理论模型在1995年开始逐渐形成并得到了迅速发展,以下不属于信息系统安全运营模型的是()PDRR模型WPDRRC模型PPDR模型SWOT模型(正确答案)7.密码学作为信息安全的关键技术,其安全目标主要包括三个非常重要的方面:保密性、完整性和可用性。

()是确保信息仅被合法用户访问,二不被泄露给非授权的用户、实体或过程,或供其利用的特性。

保密性(正确答案)完整性可用性以上都不是8.密码学作为信息安全的关键技术,其安全目标主要包括三个非常重要的方面:保密性、完整性和可用性。

()是指所有资源只能由授权方式以授权的方式进行修改,即信息未经授权不能进行改变的特性。

保密性完整性(正确答案)可用性以上都不是9.人员管理是信息安全管理体系的重要组成部分,下列关于人员管理的描述中错误的是(C)人员管理应该全面提升管理人员的业务素质、职业道德、思想素质等网络安全管理人员在通过法律意识的审查后,还需要进行适合的安全教育培训安全教育培训对象包含网络管理人员、研发人员等,不包括用户、管理者(正确答案)安全意识教育和安全技术教育都属于安全教育培训内容10.网络环境下的信息安全体系是保证信息安全的关键。

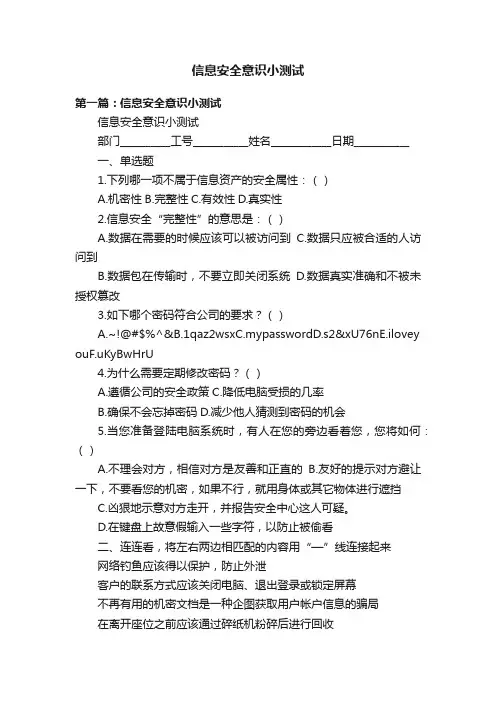

信息安全意识小测试第一篇:信息安全意识小测试信息安全意识小测试部门__________工号___________姓名____________日期___________一、单选题1.下列哪一项不属于信息资产的安全属性:()A.机密性B.完整性C.有效性D.真实性2.信息安全“完整性”的意思是:()A.数据在需要的时候应该可以被访问到C.数据只应被合适的人访问到B.数据包在传输时,不要立即关闭系统D.数据真实准确和不被未授权篡改3.如下哪个密码符合公司的要求?()A.~!@#$%^&B.1qaz2wsxC.mypasswordD.s2&xU76nE.ilovey ouyBwHrU4.为什么需要定期修改密码?()A.遵循公司的安全政策C.降低电脑受损的几率B.确保不会忘掉密码D.减少他人猜测到密码的机会5.当您准备登陆电脑系统时,有人在您的旁边看着您,您将如何:()A.不理会对方,相信对方是友善和正直的B.友好的提示对方避让一下,不要看您的机密,如果不行,就用身体或其它物体进行遮挡C.凶狠地示意对方走开,并报告安全中心这人可疑。

D.在键盘上故意假输入一些字符,以防止被偷看二、连连看,将左右两边相匹配的内容用“—”线连接起来网络钓鱼应该得以保护,防止外泄客户的联系方式应该关闭电脑、退出登录或锁定屏幕不再有用的机密文档是一种企图获取用户帐户信息的骗局在离开座位之前应该通过碎纸机粉碎后进行回收三、您认为下列情况对信息安全的理解或行为是“正确”还是“错误”?1.信息安全是一个纯粹的有关技术的话题,只有计算机安全技术人员才能够处理任何保障数据和计算机安全的相关事宜。

_________2.进入部门内部打扫卫生的清洁工文化水平不高,所以他们把我们废弃的纸面文件拿走也看不懂,不会影响我们的安全。

___________3.小张担心电脑故障,把公司业务敏感数据备份到了自己的U盘上,U盘也经常借给熟人使用。

信息系统安全等级保护测评表单-三级技术类

控制敏感标记是否以默认方式生成或由安全员建立、维护和管理;

g) 应检查主要应用系统,查看是否依据安全策略严格控制用户对有敏感标

应用系统和数据

信息保护d) 应测试主要应用系统,用某用户登录系统并进行操作后,在该用户退出后用另一用户登录,试图操作(读取、修改或删除等)其他用户产生的文件、目录和数据库记录等资源,查看操作是否成功,验证系统提供的剩余

7.1.4应用安全所需的最小权限,特权用户的权限是否分离,权限之间是否相互制约;

施有哪些;

b) 应检查主要应用系统,查看是否限制单个帐户的多重并发会话;系统是

.4

c) 应检查设计/验收文档,查看其是否有关于释放或重新分配系统内文件

保密性业务数据是否采用加密或其他有效措施实现传输保密性,是否采用加密或其他有效措施实现存储保密性;

e) 应检查主要主机操作系统、主要网络设备操作系统、主要数据库管理系统和主要应用系统,查看其管理数据、鉴别信息和重要业务数据是否采用加密或其他有效措施实现传输和存储保密性;

息和重要业务数据是否采用加密或其他有效措施实现传输保密性,是否采.2。

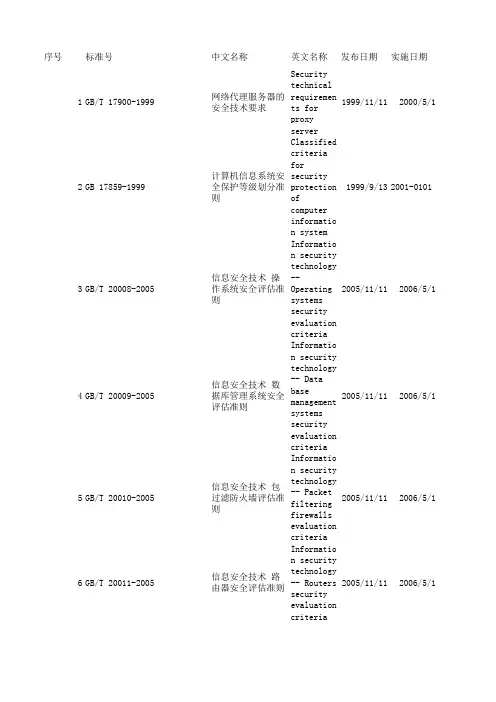

序号标准号中文名称英文名称发布日期实施日期1GB/T 17900-1999网络代理服务器的安全技术要求Securitytechnicalrequirements forproxyserver1999-11-112000-5-12GB 17859-1999计算机信息系统安全保护等级划分准则Classifiedcriteriaforsecurityprotectionofcomputerinformation system1999-9-132001-01013GB/T 20008-2005信息安全技术 操作系统安全评估准则Information securitytechnology--Operatingsystemssecurityevaluationcriteria2005-11-112006-5-14GB/T 20009-2005信息安全技术 数据库管理系统安全评估准则Information securitytechnology-- Databasemanagementsystemssecurityevaluationcriteria2005-11-112006-5-15GB/T 20010-2005信息安全技术 包过滤防火墙评估准则Information securitytechnology-- Packetfilteringfirewallsevaluationcriteria2005-11-112006-5-16GB/T 20011-2005信息安全技术 路由器安全评估准则Information securitytechnology-- Routerssecurityevaluationcriteria2005-11-112006-5-17GB/T 20270-2006信息安全技术 网络基础安全技术要求Information securitytechnologyBasissecuritytechniquesrequirement fornetwork2006-5-312006-12-18GB/T 20271-2006信息安全技术 信息系统通用安全技术要求Information securitytechnologyCommonsecuritytechniquesrequirement forinformation system2006-5-312006-12-19GB/T 20272-2006信息安全技术 操作系统安全技术要求Information securitytechnologySecuritytechniquesrequirement foroperatingsystem2006-5-312006-12-110GB/T 20273-2006信息安全技术 数据库管理系统安全技术要求Information securitytechnologySecuritytechniquesrequirement fordatabasemanagementsystem2006-05-312006-12-111GB/T 20274.1-2006信息安全技术 信息系统安全保障评估框架 第一部分:简介和一般模型Information securitytechnologyEvaluationframeworkforinformation systemssecurityassurancePart 1:Introduction andgeneralmodel2006-5-312006-12-112GB/T 20275-2006信息安全技术 入侵检测系统技术要求和测试评价方法Information securitytechnologyTechniquesrequirements andtestingandevaluationapproachesforintrusiondetectionsystem2006-5-312006-12-113GB/T 20276-2006信息安全技术 智能卡嵌入式软件安全技术要求(EAL4增强级)Information securitytechnologySecurityrequirements forsmartcardembeddedsoftware(EAL4+)2006-5-312006-12-114GB/T 20277-2006信息安全技术 网络和终端设备隔离部件测试评价方法Information securitytechnologyTestingandevaluationtechniquesofseparationcomponentsof networkandterminalequipment2006-5-312006-12-115GB/T 20278-2006信息安全技术 网络脆弱性扫描产品技术要求Information securitytechnologyTechniquerequirement fornetworkvulnerabilityscanners2006-5-312006-12-116GB/T 20279-2006信息安全技术 网络和终端设备隔离部件安全技术要求Information securitytechnologySecuritytechniquesrequirements ofseparationcomponentsof networkandterminalequipment2006-5-312006-12-117GB/T 20280-2006信息安全技术 网络脆弱性扫描产品测试评价方法Information securitytechnologyTestingandevaluationapproachesfornetworkvulnerabilityscanners2006-5-312006-12-118GB/T 20281-2006信息安全技术 防火墙技术要求和测试评价方法Information securitytechnologyTechniquerequirements andtestingandevaluationapproachesforfirewallproducts2006-5-312006-12-119GB/Z 20283-2006信息安全技术 保护轮廓和安全目标的产生指南Information securitytechnology- Guidefor theproductionof PPs andSTs2006-5-312006-12-120GB/T 18018-2007信息安全技术 路由器安全技术要求Information securitytechnology-Technicalrequirements forroutersecurity2007-6-132007-12-121GB/T 20945-2007信息安全技术 信息系统安全审计产品技术要求和评价方法Information securitytechnology-Technicalrequirements,testingandevaluationapproachesforinformation systemsecurityauditproducts2007-6-132007-12-122GB/T 20979-2007信息安全技术 虹膜识别系统技术要求Information securitytechnology-Technicalrquirements for irisidentificationsystem2007-6-182007-11-123GB/T 20983-2007信息安全技术 网上银行系统信息安全保障评估准则Information securitytechnology-Evaluationcriteriafor onlinebankinginformation systemssecurityassurance2007-6-142007-11-124GB/T 20987-2007信息安全技术 网上证券交易系统信息安全保障评估准则Information securitytechnology-EvaluationCriteriafor onlinestocktradinginformation systemssecurityassurance2007-6-142007-11-125GB/T 21028-2007信息安全技术 服务器安全技术要求Information securitytechnology- Securitytechniquesrequirement forserver2007-6-292007-12-126GB/T 21050-2007信息安全技术 网络交换机安全技术要求(评估保证级3)Information securitytechniques- Securityrequirements fornetworkswitch(EAL3)2007-8-242008-1-127GB/T 21052-2007信息安全技术 信息安全等级保护信息系统物理安全技术要求Information securitytechnology- Physicalsecuritytechnicalrequirement forinformation system2007-8-232008-1-128GB/T 21053-2007信息安全技术 PKI系统安全等级保护技术要求Information securitytechniques- Publickeyinfrastructure -Technologyrequirement forsecurityclassificationprotectionof PKIsystem2007-8-232008-1-129GB/T 21054-2007信息安全技术 PKI系统安全等级保护评估准则Information securitytechniques- Publickeyinfrastructure -Evaluationcriteriaforsecurityclassificationprotectionof PKIsystem2007-8-232008-1-130GB/T 22239-2008信息安全技术 信息系统安全等级保护基本要求Information securitytechnology- Baselineforclassifiedprotectionofinformation systemsecurity2008-6-192008-11-131GB/T 22240-2008信息安全技术 信息系统安全保护等级定级指南Information securitytechnology-Classification guideforclassifiedprotectionofinformation systemsecurity2008-6-192008-11-132GB/T 18336.1-2008信息技术 安全技术 信息技术安全性评估准则 第1部分: 简介和一般模型Informationtechnology- Securitytechniques-Evaluationcriteriafor ITsecurity -Part 1:Introduction andgeneralmodel2008-06-262008-11-133GB/T 18336.2-2008信息技术 安全技术 信息技术安全性评估准则 第2部分: 安全功能要求Informationtechnology- Securitytechniques-Evaluationcriteriafor ITsecurity -Part 2:Securityfunctionalrequirements2008-6-262008-11-134GB/T 18336.3-2008信息技术 安全技术 信息技术安全性评估准则 第3部分: 安全保证要求InformationTechnology- SecurityTechniques-Evaluationcriteriafor ITsecurity -Part 3:Securityassurancerequirements2008-06-262008-11-135GB/T 18336.1-2001 信息技术 安全技术 信息技术安全性评估准则 第1部分: 简介和一般模型Informationtechnology--Securitytechniques--Evaluationcriteriafor ITsecurity--Part1:Introduction andgeneralmodel2001-3-82001-12-136GB/T 18336.2-2001 信息技术 安全技术 信息技术安全性评估准则 第2部分: 安全功能要求Informationtechnology--Securitytechniques--Evaluationcriteriafor ITsecurity--Part2:Securityfunctionalrequirements2001-3-82001-12-137GB/T 18336.3-2001 信息技术 安全技术 信息技术安全性评估准则 第3部分: 安全保证要求Informationtechnology--Securitytechnology--Evaluationcriteriafor ITsecurity--Part3:Securityassurancerequirements2001-3-82001-12-1标准状态状态说明中标分类专业类型有效L80有效L09有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80有效L80失效已被GB/T 18336.1-2008替换L80失效已被GB/T 18336.1-2008替换L80失效已被GB/T 18336.1-2008替换L70摘要发布文件备注获取方式本标准规定了网络代理服务器的安全技术要求,并作为网络代理服务器的安全技术检测依据本标准规定了计算机系统安全保护能力的五个等级,即:第一级:用户自主保护级;第二级:系统审计保护级;第三级:安全标记保护级;第四级:结构化保护级;第五级:访问验证保护级。

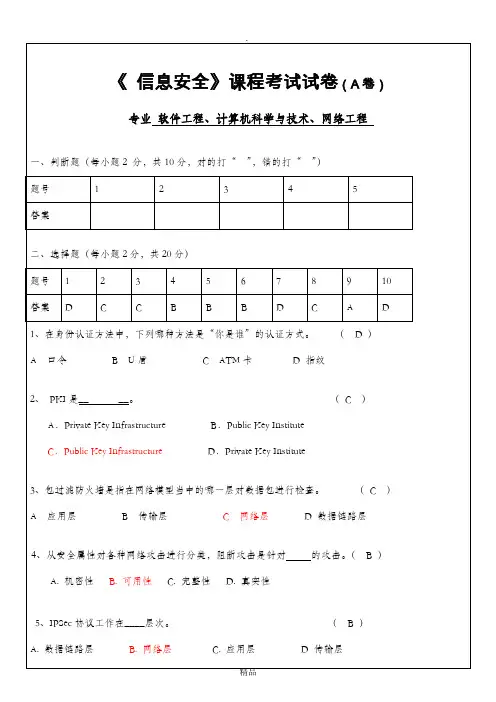

《信息安全》课程考试试卷(A卷)专业软件工程、计算机科学与技术、网络工程一、判断题(每小题2 分,共10分,对的打“”,错的打“”)题号12345答案二、选择题(每小题2分,共20分)题号12345678910 答案D C C B B B D C A D1、在身份认证方法中,下列哪种方法是“你是谁”的认证方式。

( D )A 口令B U盾C ATM卡D 指纹2、PKI是__ __。

(C )A.Private Key Infrastructure B.Public Key InstituteC.Public Key Infrastructure D.Private Key Institute3、包过滤防火墙是指在网络模型当中的哪一层对数据包进行检查。

(C )A 应用层B 传输层C 网络层D 数据链路层4、从安全属性对各种网络攻击进行分类,阻断攻击是针对的攻击。

( B )A. 机密性B. 可用性C. 完整性D. 真实性5、IPSec协议工作在____层次。

( B )A. 数据链路层B. 网络层C. 应用层 D 传输层5、内存保护是操作系统安全必须解决的基本问题之一,请阐述内存保护中最常用的两种方法“分段”和“分页”的优缺点答案:分段的优点:任何段都可以被置于任意的内存位置——只要内存空间足够大,可以容纳即可;段可以移动到内存中的不同位置,也可以方便的移进和移出内存;操作系统完全能够起到仲裁作用(因为所有的地址引用都必须通过操作系统);缺点:段的尺寸是变长的;主要带来两个方面的问题:对于动态内存分配的段,操作系统必须保持对动态段尺寸的跟踪;内存碎片也是个潜在的问题(因为当通过整理压缩内存以便更好地利用可用的内存空间时,段表就会发生变化)。

分页的优点:固定长度解决了内存碎片和尺寸变长带来的问题;缺点:页没有逻辑上的统一,这使得要决定将适当的访问控制应用到给定的页上时,难度挺大。

四、设计题(20分)下图中我们给出了基于对称密钥的双向认证协议,其中Alice和Bob表示协议的双方,R A表示Alice发给Bob的随机数,R B表示Bob发给Alice的随机数,K表示Alice和Bob之间共享的对称密钥,E(R A,K)、E(R B,K)表示使用对称密钥K对随机数R A、R B进行加密。

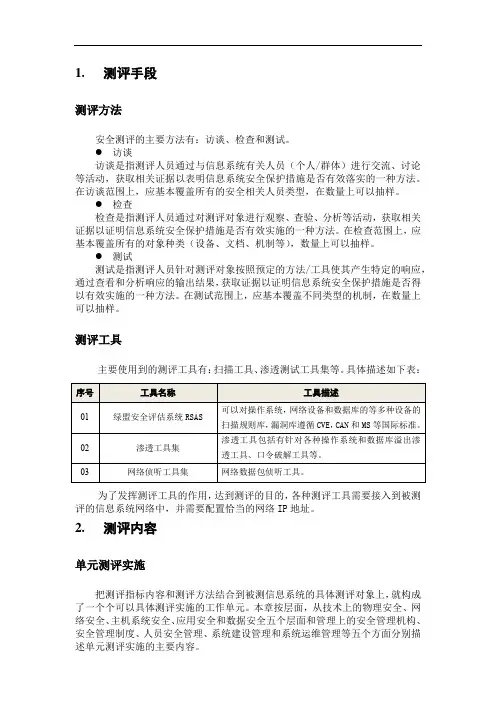

1.测评手段测评方法安全测评的主要方法有:访谈、检查和测试。

●访谈访谈是指测评人员通过与信息系统有关人员(个人/群体)进行交流、讨论等活动,获取相关证据以表明信息系统安全保护措施是否有效落实的一种方法。

在访谈范围上,应基本覆盖所有的安全相关人员类型,在数量上可以抽样。

●检查检查是指测评人员通过对测评对象进行观察、查验、分析等活动,获取相关证据以证明信息系统安全保护措施是否有效实施的一种方法。

在检查范围上,应基本覆盖所有的对象种类(设备、文档、机制等),数量上可以抽样。

●测试测试是指测评人员针对测评对象按照预定的方法/工具使其产生特定的响应,通过查看和分析响应的输出结果,获取证据以证明信息系统安全保护措施是否得以有效实施的一种方法。

在测试范围上,应基本覆盖不同类型的机制,在数量上可以抽样。

测评工具主要使用到的测评工具有:扫描工具、渗透测试工具集等。

具体描述如下表:为了发挥测评工具的作用,达到测评的目的,各种测评工具需要接入到被测评的信息系统网络中,并需要配置恰当的网络IP地址。

2.测评内容单元测评实施把测评指标内容和测评方法结合到被测信息系统的具体测评对象上,就构成了一个个可以具体测评实施的工作单元。

本章按层面,从技术上的物理安全、网络安全、主机系统安全、应用安全和数据安全五个层面和管理上的安全管理机构、安全管理制度、人员安全管理、系统建设管理和系统运维管理等五个方面分别描述单元测评实施的主要内容。

2.1.1.物理安全物理安全层面测评实施过程涉及10个工作单元,具体如下表:2.1.2.网络安全网络安全层面测评实施过程涉及7个工作单元,具体如下表:2.1.3.主机系统安全主机系统安全层面测评实施过程涉及7个工作单元,具体如下表:2.1.4.应用安全应用安全层面测评实施过程涉及9个工作单元,具体如下表:2.1.5.数据安全数据安全层面测评实施过程涉及3个工作单元,具体如下表:2.1.6.安全管理机构安全管理机构测评实施过程涉及5个工作单元,具体如下表:2.1.7.安全管理制度安全管理制度测评实施过程涉及3个工作单元,具体如下表:2.1.8.人员安全管理人员安全管理测评实施过程涉及5个工作单元,具体如下表:2.1.9.系统建设管理系统建设管理测评实施过程涉及9个工作单元,具体如下表:2.1.10.系统运维管理系统运维管理测评实施过程涉及13个工作单元,具体如下表:系统测评实施信息系统的安全控制综合集成到信息系统后,会在层面内、层面间和区域间产生连接、交互、依赖、协调、协同等相互关联关系,共同作用于信息系统的安全功能,使信息系统的整体安全功能与信息系统的结构以及安全控制间、层面间和区域间的相互关联关系密切相关,在整体上呈现出一种集成特性。

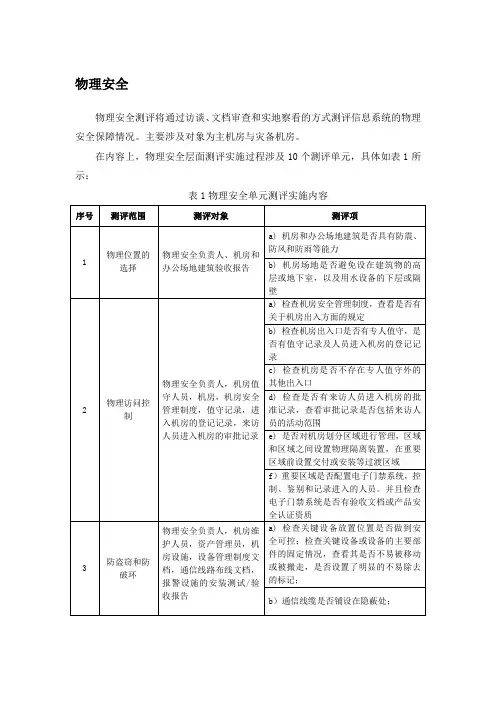

物理安全物理安全测评将通过访谈、文档审查和实地察看的方式测评信息系统的物理安全保障情况。

主要涉及对象为主机房与灾备机房。

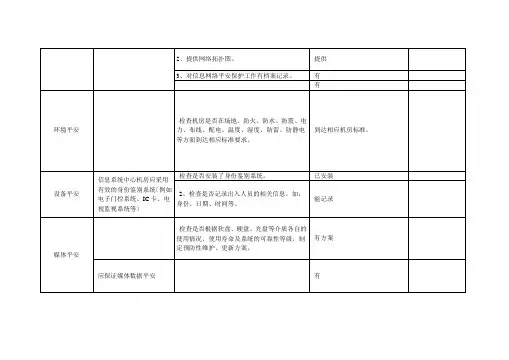

在内容上,物理安全层面测评实施过程涉及10个测评单元,具体如表1所示:表1物理安全单元测评实施内容网络安全网络安全测评将通过访谈、配置检查和工具测试的方式测评信息系统的的网络安全保障情况。

主要涉及对象为网络互联设备、网络安全设备和网络拓扑结构等三大类对象。

在内容上,网络安全层面测评实施过程涉及7个测评单元,具体如表2所示:表2 网络安全单元测评实施内容主机系统安全主机系统安全测评将通过访谈、配置检查和工具测试的方式测评主机系统安全保障情况。

在内容上,主机系统安全层面测评实施过程涉及6个测评单元,具体如表3所示。

表3主机系统安全单元测评实施内容应用安全应用安全测评将通过访谈、配置检查和工具测试的方式测评应用安全保障情况。

在内容上,应用安全层面测评实施过程应用安全涉及9个测评单元,具体如表4所示。

表4 应用安全单元测评实施内容数据安全数据安全测评将通过访谈、配置检查和工具测试的方式测评数据安全保障情况。

在内容上,应用安全层面测评实施过程数据安全涉及3个测评单元,具体如表5所示。

表5 数据安全单元测评实施内容管理部分安全管理部分为全局性问题,涉及安全管理制度、安全管理机构、人员安全管理、系统建设管理和系统运维管理等五个方面。

其中,安全管理制度测评实施过程涉及3个测评单元,安全管理机构测评实施过程涉及5个测评单元,人员安全管理测评实施过程涉及5个测评单元,系统建设管理测评实施过程涉及11个测评单元,系统运维管理测评实施过程涉及13个测评单元等。

A安全管理制度安全管理制度方面的测评对象主要为安全主管人员、安全管理人员,具体如表6所示。

表6 安全管理制度单元测评实施内容安全管理机构安全管理机构方面的测评对象主要为安全主管人员、安全管理人员,具体如表7所示。

表7 安全管理机构单元测评实施内容人员安全管理安全管理机构方面的测评对象主要为安全主管人员、安全管理人员,具体如表8所示。

信息安全工程师考试是由国家人力资源和社会保障部主管,国家职业资格认证中心组织实施的国家级职业资格认证考试。

考试内容包括以下项目:

1. 计算机基础知识:包括计算机组成原理、操作系统、网络技术、数据库技术等基础知识。

2. 信息安全基础知识:包括密码学、网络安全、系统安全、应用安全、物理安全等基础知识。

3. 信息安全技术:包括安全协议、安全认证、安全审计、安全管理等技术。

4. 信息安全管理:包括信息安全政策、风险评估、应急响应、安全培训等管理方面的知识。

5. 信息安全工程实践:包括安全需求分析、安全设计、安全实施、安全测试等实践操作。

考试形式为笔试,考试时间为3小时,满分为100分,及格线为60分。

考试内容较为综合,需要考生具备扎实的计算机基础知识和信息安全方面的知识,同时还需要具备一定的实践能力和管理能力。

信息安全相关鉴定项中车长春轨道客车股份有限公司2019-08-24文档修订版本日期修改人员描述审核人员1.02019-08-24陈仁合创建胡锐一.摘要漏洞类型检测项目如下:检测分类检测项Web安全SQL注入跨站脚本攻击(XSS)XML外部实体(XXE)注入跨站点伪造请求(CSRF)服务器端请求伪造(SSRF)任意文件上传任意文件下载或读取任意目录遍历.svn/.git源代码泄露信息泄露CRLF注入命令执行注入URL重定向Json劫持第三方组件安全本地/远程文件包含任意代码执行Struts2远程命令执行Spring远程命令执行缺少“X-XSS-Protection”头flash跨域HTML表单无CSRF保护HTTP明文传输使用GET方式进行用户名密码传输X-Frame-Options Header未配置任意文件删除绝对路径泄露未设置HTTPONLYX-Forwarded-For伪造明文传输不安全的HTTP Methods 任意文件探测网络传输安全加密方式不安全使用不安全的telnet协议业务逻辑安全验证码缺陷反序列化命令执行用户名枚举用户密码枚举用户弱口令会话标志固定攻击平行越权访问垂直越权访问未授权访问业务逻辑漏洞短信炸弹Flash未混淆导致反编译中间件安全中间件配置缺陷中间件弱口令Jboss反序列化命令执行Websphere反序列化命令执行Jenkins反序列命令执行JBoss远程代码执行Webloigc反序列化命令执行Apache Tomcat样例目录session操纵服务器安全文件解析代码执行域传送漏洞Redis未授权访问MongoDB未授权访问操作系统弱口令数据库弱口令本地权限提升已存在的脚本木马永恒之蓝mssql信息探测windows操作系统漏洞数据库远程连接权限分配不合理二.各类检测项概述2.1Web安全2.1.1SQL注入漏洞概述SQL注入攻击主要是由于程序员在开发过程中没有对客户端所传输到服务器端的参数进行严格的安全检查,同时SQL语句的执行引用了该参数,并且SQL语句采用字符串拼接的方式执行时,攻击者将可能在参数中插入恶意的SQL查询语句,导致服务器执行了该恶意SQL语句。

信息系统安全等级保护测评表单-三级技术类

d) 应检查主要设备是否放置在机房内或其它不易被盗窃和破坏的可控范围

内;检查主要设备或设备的主要部件的固定情况,查看其是否不易被移动

c) 应访谈资产管理员,介质是否进行了分类标识管理,介质是否存放在介象,机房及其环境是否不存在明显的漏水和返潮的威胁;如果出现漏水、

渗透和返潮现象,则查看是否能够及时修复解决;

7.1.1物理安全

潮

护措施;b) 应检查机房设备外壳是否有安全接地;

电磁防护7.1.1.6。

信息安全工程师测试题(35个选择题,5个简答题)-企事业内部考试IT试卷与试题一、选择题1. 信息安全最关心的三个属性是什么?A. ConfidentialityB. IntegrityC. AuthenticationD. AuthorizationE. Availability答案:A、B、E2. 用哪些技术措施可以有效地防御通过伪造保留IP地址而实施的攻击。

A. 边界路由器上设置ACLsB. 入侵检测系统C. 防火墙策略设置D. 数据加密E. 无答案:A、B、C3. 下列哪些设备应放置在DMZ区.A. 认证服务器B. 邮件服务器C. 数据库服务器D. Web服务器答案:B4. 以下哪几项关于安全审计和安全的描述是正确的A. 对入侵和攻击行为只能起到威慑作用B. 安全审计不能有助于提高系统的抗抵赖性C. 安全审计是对系统记录和活动的独立审查和检验D. 安全审计系统可提供侦破辅助和取证功能答案:C、D5. 下面哪一个情景属于身份验证(Authentication)过程?A. 用户在网络上共享了自己编写的一份Office文档,并设定哪些用户可以阅读,哪些用户可以修改B. 用户依照系统提示输入用户名和口令C. 某个人尝试登录到你的计算机中,但是口令输入的不对,系统提示口令错误,并将这次失败的登录过程纪录在系统日志中D. 用户使用加密软件对自己编写的Office文档进行加密,以阻止其他人得到这份拷贝后看到文档中的内容答案:A6. 以下那些属于系统的物理故障A. 软件故障B. 计算机病毒C. 人为的失误D. 网络故障和设备环境故障答案:D7. 数据在存储或传输时不被修改、破坏,或数据包的丢失、乱序等指的是A. 数据完整性B. 数据一致性C. 数据同步性D. 数据源发性答案:A8. 数字签名是用于保障A. 机密性B. 完整性C. 认证性D. 不可否认性答案:D9. 网络攻击者在局域网内进行嗅探,利用的是网卡的特性是A. 广播方式B. 组播方式C. 直接方式D. 混杂模式答案:D10. 你是一台Windows系统的管理员,出于安全性的考虑,你希望如果用户连续三次输入错误的密码,就将该用户账号锁定,应该采取()措施A. 设置计算机账户策略中的帐户锁定策略,设置帐户锁定阈值为3B. 设置计算机本地策略中的帐户锁定策略,设置帐户锁定阈值为3C. 设置计算机本地策略中的安全选项,设置帐户锁定阈值为3D. 设置计算机帐户策略中的密码策略,设置帐户锁定阈值为3答案:A11. 公司所有的服务器都是Windoows操作系统,并且搭建了域环境。