系统配置与性能评价题库1-1-8

- 格式:pdf

- 大小:94.54 KB

- 文档页数:9

软件测试基础练习题库(附参考答案)一、单选题(共90题,每题1分,共90分)1.下面的哪项测试步骤中需要进行局部数据结构测试()A、单元测试B、系统测试C、集成测试D、确认测试正确答案:A2.()也称功能测试,它是通过测试来检测每个功能是都能正常使用。

A、动态测试B、系统测试C、压力测试D、黑盒测试正确答案:D3.软件生存周期过程中,修改错误最大的阶段是()A、设计阶段B、需求阶段C、发布运行阶段D、编程阶段正确答案:C4.以程序的内部结构为基础的测试用例技术属于()A、白盒测试B、数据测试C、黑盒测试D、灰盒测试正确答案:A5.以下说法正确的是()A、自底向上的集成测试需要测试人员编写测试驱动程序B、非功能质量属性越高越好C、单元测试是对软件基本组成单元进行测试,即测试对象一定是一个函数D、系统备份与恢复中的数据备份与恢复通常只需要针对业务/用户数据正确答案:B6.数据流覆盖关注的是程序中某个变量从其声明、赋值到引用的变化情况,它是下列哪一种覆盖的变种()A、分支覆盖B、语句覆盖C、控制覆盖D、路径覆盖正确答案:D7.软件测试的目的()A、尽可能发现并排出软件中潜藏的错误,提高软件的可靠性B、发现软件开发中出现的错误C、避免软件开发中出现的错误D、修改软件中出现的错误正确答案:B8.下列可以作为软件测试对象的是()A、需求规格说明书B、软件设计规格说明C、源程序D、以上全部正确答案:D9.下面有关软件缺陷的说法中错误的是()A、缺陷就是导致系统程序崩溃的错误B、缺陷开始软件维护过程中存在的错误、毛病等各种问题C、缺陷就是系统所需要实现某种功能的失效和违背D、缺陷就是软件产品在开发中存在的错误正确答案:A10.下列方法中,不属于黑盒测试的是()A、基于场景的测试方法B、边界值分析法C、基本路径测试法D、等价类测试法正确答案:C11.在GB/T17544中,软件包质量要求包括三部分,即产品描述要求、()、程序和数据要求A、用户文档要求B、系统功能要求C、设计要求说明D、软件配置要求正确答案:A12.用黑盒技术设计测试用例的方法之一为()A、循环覆盖B、基本路径测试C、逻辑覆盖D、因果图正确答案:D13.为了提高测试的效率,应该()A、取一切可能的输入数据作为测试数据B、选择发现错误的可能性C、随机的选取测试数据D、在完成编码以后指定软件的测试计划正确答案:B14.CMMI 共有几个级别()A、3个B、4个C、5个D、6个正确答案:C15.软件的六大质量特性包括:()A、功能性、可靠性、可用性、效率、稳定性、可移植B、功能性、可靠性、可拓展性、效率、稳定性、可移植C、功能性、可靠性、兼容性、效率、稳定性、可移植D、功能性、可靠性、可用性、效率、可维护、可移植正确答案:D16.在没有需求文档和产品说明书的情况下只有哪一种测试方法可以进行的()A、语句覆盖测试B、路径分析测试C、条件覆盖测试D、错误推断测试正确答案:D17.在模块测试的过程中,采用自底向上的测试比自顶向下的测试()A、不确定B、好C、差D、一样正确答案:B18.软件测试的目的是()A、修改软件中出现的错误B、尽可能发现并排除软件中潜藏的错误,提高软件的可靠性C、发现软件开发中出现的错误D、避免软件开发中出现的错误正确答案:C19.下列关于测试方法的叙述中不正确的是()A、对功能的测试通常是要考虑程序的内部结构B、结构测试属于白盒测试C、功能测试属于黑盒测试D、从某种角度上讲,白盒测试与黑盒测试都属于动态测试正确答案:A20.功能测试的目的是()A、保证软件的功能符合软件需求B、保证系统没有错误C、保证用户方便使用D、保证软件性能符合设计的要求正确答案:A21.Excel软件可用于()A、文字处理B、幻灯片制作C、电子表格处理D、设计程序正确答案:C22.软件可靠性是指在指定的条件下使用时,软件产品维持规定的性能级别的()A、可靠性依从性B、容错性C、易恢复性D、成熟性正确答案:B23.下列关于软件测试的叙述中,选择出全部正确的一组()1)用黑盒测试时,测试用例是根据程序内部逻辑设计的2)尽量用公共过程或子程序去代替重复的代码段3)测试是为了验证该软件已正确的实现了用户的要求4)对于连锁型分支结构,若有n个判定语句,则有2n条路径5)尽量采用复合的条件测试,以避免嵌套的分支结构6)语句概念简单,使用方便,在某些情况下,保留GOTO语句反能使写出的程序更加简洁 7)发现错误多的程序模块,残留在模块中的错误也多8)黑盒测试方法中最有效的是因果图法9)在做程序的单元测试时,桩(存根)模块比驱动模块容易编写10)程序效率的提高主要应通过选择高效的算法来实现A、4)5)6)7)10)B、1)2)4)5)7)C、2)4)5)7)9)D、以上描述全部正确正确答案:A24.下列软件属性中,软件产品首要满足的应该是()A、容错纠错能力B、功能需求C、性能需求D、可扩展性和灵活性正确答案:B25.黑盒测试是从()观点出发的测试,而白盒测试是从()观点出发的测试A、用户、开发人员B、用户、管理人员C、开发人员、管理人员D、开发人员、用户正确答案:A26.坚持在软件的各个阶段实施下列哪种质量保障措施,才能在开发过程中尽早发现和预防错误,把出现的错误克服在早期()A、管理评审B、技术评审C、改正程序错误D、程序测试正确答案:B27.SQL语言中删除一个表的语句是()A、Drop tableB、Delete tableC、destroy tableD、remove table正确答案:A28.以下哪一种选项不属于软件缺陷()A、软件实现了产品规格说明所要求的功能但因受性能限制而未考虑可移植性问题B、软件中出现了产品规格说明不应该出现的功能C、软件没有实现产品规格说明所要求的功能D、软件实现了产品规格没有提到的功能正确答案:A29.下面有关测试原则的说法正确的是()A、程序最好由编写该程序的程序员自己来测试B、使用测试用例进行测试是为了检查程序是否做了它该做的事C、测试用例应由测试的输入数据和预期的输出结果组成D、测试用例只需选取合理的输入数据正确答案:C30.对程序的测试最好由谁来做,对程序的调试最好由谁来做()A、程序开发组/程序开发组B、程序开发组/程序员C、第三方测试机构/程序员D、程序员/第三方测试机构正确答案:C31.为了提高测试的效率,正确的做法是()A、随机选取测试用例B、使用测试用例测试是为了检查程序是否做了应该做的事C、在完成程序的编码之后再制定软件的测试计划D、选择发现错误可能性大的数据作为测试用例正确答案:D32.集成测试对系统内部的交互以及集成后系统功能检验了何种质量特性()A、正确性B、可靠性C、可维护性D、可使用性正确答案:A33.黑盒测试法是根据产品的()来设计测试用例的A、功能B、内部逻辑C、输入数据D、应用范围正确答案:A34.单元测试中用来模拟被测模块调用者模块是()A、子模块B、父模块C、桩模块D、驱动模块正确答案:D35.大多数实际情况下,性能测试的实现方法是()A、白盒测试B、静态分析C、黑盒测试D、可靠性测试正确答案:C36.正式的技术评审FTR(Formal Technical Review)是软件工程师组织的软件质量保证活动,下面关于FTR指导原则中错误的是()A、要有严格的评审计划,并遵守日程安排B、限制参与者人数,并要求评审会之前做好准备C、评审产品,而不是评审生产者的能力D、对评审中出现的问题要充分讨论,以求彻底解决正确答案:D37.在进行单元测试时,常用的方法是()A、只使用白盒测试B、采用白盒测试,辅之以黑盒测试C、只使用黑盒测试D、采用黑盒测试,辅之以白盒测试正确答案:A38.单元测试中设计测试用例的依据是()A、用户需求规格说明书B、详细设计规格说明书C、项目计划说明书D、概要设计规格说明书正确答案:B39.下列项目中不属于测试文档的是()A、测试报告B、程序流程图C、测试用例D、测试计划正确答案:B40.测试ATM取款功能,已知取款数只能输入正整数,每次取款数要求是100的倍数且不能大于500,下面哪个是正确的无效等价类()A、<li>(0,100)、(100,200)、(200,300)、(300,400)、(400,500)、(500,+∞)</pre></li>B、<li>(500,+∞)</pre></li>C、<li>(500,+∞)、任意大于0小于500的非100倍数的整数</pre></li>D、<li>(-∞,100)、(100,200)、(200,300)、(300,400)、(400,500)、(500,+∞)</pre></li>正确答案:C41.在数据结构中,从逻辑上可以把数据结构分成()A、内部结构和外部结构B、线性结构和非线性结构C、紧凑结构和非紧凑结构D、动态结构和静态结构正确答案:B42.经验表明,在程序测试中,某模块与其他模块相比,若该模块已发现并改正的错误较多,则该模块中残存的错误数目与其他模块相比,通常应该()A、较少B、相似C、较多D、不确定正确答案:C43.通常可分为白盒测试和黑盒测试。

第一章绪论1.谈谈你现在对系统工程的认识。

2.通过系统工程的发展历史,认识科学技术发展产生的一般规律。

3.讨论系统工程学的研究对象。

4.系统工程与系统科学的联系和区别是什么?第二章系统工程学的基本原理1.理解掌握系统工程学的各个基本范畴。

2.系统都有哪些基本特性,予以举例解释说明。

3.根据系统的特性原理,讨论社会主义社会的发展进程。

4.试对一所大学进行结构划分。

5.简述耗散结构理论和协同学的基本理论观点。

第三章系统工程学的基础理论1.写出一个一般运筹学模型。

说明运筹学与事理学和系统工程学的关系。

2.根据自己的理解,对信息的定义进行讨论。

3.简述通信理论的基本概念。

4.信息学和通信理论是什么关系?第四章系统分析1.什么是硬系统方法论,什么是软系统方法论,它们之间的区别是什么?2.什么是系统分析?3.系统分析有那些准则?4.系统分析的基本要素是什么?它们之间的关系如何?5.简述系统分析的主要作业。

6.举例说明系统分析的方法。

7.谈谈你对综合集成研讨厅体系的看法。

第五章系统设计1.讨论系统工程活动的一般过程和阶段划分。

2.简述任务分析和功能分析的基本内容,分析两个阶段间的相互关系。

3.权衡研究的要点有哪些?谈谈你对权衡研究在系统工程活动中的作用的认识。

4.系统设计评审的目标是什么?包括哪些主要内容?如何做好设计评审?5.系统设计过程的主要输出成果有哪些?第六章系统工程管理⒈系统工程计划应该在系统生命周期的什么阶段提出来?它为什么重要?⒉SEMP的目的是什么?它应当在生命周期的什么时候开发?它和下面几项活动之间是什么关系:⑴项目管理计划(PMP);⑵可靠性项目计划;⑶检验与评价总计划(TEMP);⑷全面质量管理计划(TQM);⑸资源配置管理计划。

⒊ SEMP与系统说明书(A)之间是什么关系?⒋自己选择一个系统并且为你的系统开发一个详细的SEMP提纲。

⒌哪些任务应当包含在系统工程计划中。

⒍ WBS的目的是什么?SWBS与CWBS之间有什么区别?7. 用系统工程观点分析纯功能型组织结构、纯项目型组织结构和矩阵组织结构的优缺点。

软件工程复习题库带答案完整版一、选择题1、白盒测试法是通过分析程序的(C)来设计测试用例的。

A.应用范围B.功能C.内部逻辑D.输入数据2、风险预测从两个方面评估风险,即风险发生的可能性以及(D)。

A.风险产生的原因B.风险监控技术C.风险能否消除D.风险发生所产生的后果3、极限编程(XP)由价值观、原则、实践和行为四部分组成,其中价值观包括沟通、简单性和(C)。

A.好的计划B.不断的发布C.反馈和勇气D.持续集成4、等价分类法的关键是(C)。

A.确定等价类的边界条件B.按照用例来确定等价类C.划分等价类D.确定系统中相同和不同的部分5、下列不属于黑盒测试的技术是(A)。

A.程序段或语句的功能 B.模块的接口C.数据的名称和用途 D.模块的功能6、为了提高模块的独立性,模块之间最好是(D)耦合。

A.控制耦合B.公共耦合C.内容耦合D.数据耦合7、一个软件开发过程描述了“谁做”,“做什么”,“怎么做”和“什么时候做”,RUP用(A)来表述“谁做”。

A.角色B.活动C.制品D.工作流8、功能性注释嵌入在源程序内部,它是用来说明(A)。

A.程序段或语句的功能 B.模块的接口C.数据的名称和用途 D.模块的功能9、在结构化分析方法中,数据字典是重要的文档。

对加工的描述是数据字典的组成内容之一,常用的加工描述方法有( C )。

A.只有结构化语言 B.有结构化语言和判定树C.有结构化语言、判定树和判定表 D.有判定树和判定表10、某银行为了使其网上银行系统能够支持信用卡多币种付款功能而进行扩充升级,这需要对数据类型稍微进行一些改变,这一状况需要对网上银行系统进行( B )维护。

A.正确性 B.适应性C.完善性 D.预防性11、软件危机的主要原因是(A)。

A软件本身特点与开发方法B对软件的认识不够C软件生产能力不足D软件工具落后12、13、下列关于面向对象分析与设计说法错误的是(C)。

A.面向对象的设计以面向对象分析为基础归纳出类B.建立类结构或进一步构造成类库,实现分析结果对问题空间的抽象C.面向对象的设计是面向对象分析的另一种思维方式D.面向对象的设计是面向对象分析进一步的细化和更高的抽象14、在软件的可行性分析中,可以从不同的角度对软件进行研究,其中(B)是从软件的功能可行性角度考虑的。

1、计算机网络系统稳定的计算机网络平台是学校数字化校园建设的基础,决定了学校未来数字化和信息化建设水平。

本项目的计算机网络系统的设备选型需在满足未来数字化校园建设的基础上具备5年以上的前瞻性。

通过校园网络的建设实施,为构建教学管理、行政管理、平安校园、电子阅览室和考务系统等学校信息化应用系统打下基础,为学校的师生在计算机网络环境下开展教学、学习以及行政管理和领导决策提供先进的技术支持和管理手段。

本系统分为三套独立的网络,分别为校园网、智能化专网、考务监控网。

1)校园网校园网系统按照核心、汇聚和接入三层网络拓扑结构设计,整个校园计算机网络万兆/千兆主干(万兆链路、千兆设备)、千兆接入。

同时设计在整个校园(本次不考虑宿舍区,宿舍区由运营商代建)等场所实现无线网络全覆盖,通过统一的网络接入管理和综合运维管理,建立安全可靠的校园网络和校园数据中心。

核心与汇聚之间采用双千兆连接,汇聚与接入之间采用单千兆连接,所有接入交换机百兆到桌面。

核心交换机采用两台数据中心级核心交换机,双机热备,提高网络性能和网络可靠性。

汇聚交换机采用企业级汇聚交换机,上行通双千兆链路实现与核心间的互联,下行通过单千兆链路实现接入之间的千兆互联。

接入交换机根据综合布线情况采用高级安全特性的48口或24口千兆接入交换机。

校园内的无线网络覆盖,均由运营商负责建设,本次建设不考虑;2)智能化专网系统按照核心、接入2层网络拓扑结构设计,核心采用一台数据中心级核心交换机,接入采用24口千兆接入交换机。

3)考务监控网系统按照核心、接入2层网络拓扑结构设计,核心采用一台数据中心级核心交换机,接入采用24口千兆接入交换机。

4)网络完全校园网和考务监控网配置1套防火墙和出口网关。

4)网络管理三套网各配置1套网络管理系统。

2、综合布线系统淮南市职教中心弱电智能化校园项目是一个新建的校区,拥有多栋现代化的大楼,根据综合布线系统目前的发展情况,结合学校以后一段时间内的需求,我们全部采用六类非屏蔽布线系统+光纤系统来构建整个校区的语音与数据传输平台。

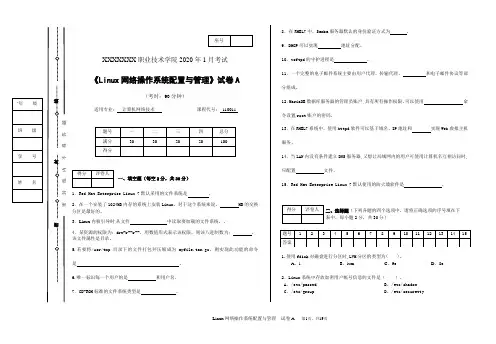

Linux 网络操作系统配置与管理 试卷A 第1页,共19页密密 封 线 内 不 得 答 题XXXXXXX 职业技术学院2020年1月考试《Linux 网络操作系统配置与管理》试卷A(考时:90分钟)适用专业: 计算机网络技术 课程代号: 110011一、填空题(每空2分,共30分)1.Red Hat Enterprise Linux 7默认采用的文件系统是 。

2.在一个安装了1024MB 内存的系统上安装Linux 。

对于这个系统来说, MB 的交换分区是最好的。

3.Linux 内核引导时,从文件 中读取要加载的文件系统。

4.某资源的权限为:drw-r--r--,用数值形式表示该权限,则该八进制数为: ,该文件属性是目录。

5.若要将/usr/tmp 目录下的文件打包并压缩成为myfile.tar.gz ,则实现此功能的命令是 。

6.唯一标识每一个用户的是 和用户名。

7.CD-ROM 标准的文件系统类型是 。

8.在RHEL7中,Samba 服务器默认的身份验证方式为 。

9.DHCP 可以实现 地址分配。

10.vsftpd 的守护进程是 。

11.一个完整的电子邮件系统主要由用户代理、传输代理、 和电子邮件协议等部分组成。

12.MariaDB 数据库服务器的管理员账户,具有所有操作权限。

可以使用 命令设置root 账户的密码。

13.在RHEL7系统中,使用httpd 软件可以基于域名、IP 地址和 实现Web 虚拟主机服务。

14.当LAN 内没有条件建立DNS 服务器,又想让局域网内的用户可使用计算机名互相访问时,应配置 文件。

15.Red Hat Enterprise Linux 7默认使用的防火墙软件是 。

二、选择题(下列各题的四个选项中,请将正确选项的序号填在下表中。

每小题2分,共30分)1.使用fdisk 对磁盘进行分区时,LVM 分区的类型为( )。

A 、l .B 、lvmC 、9eD 、8e2.Linux 系统中存放加密用户帐号信息的文件是( )。

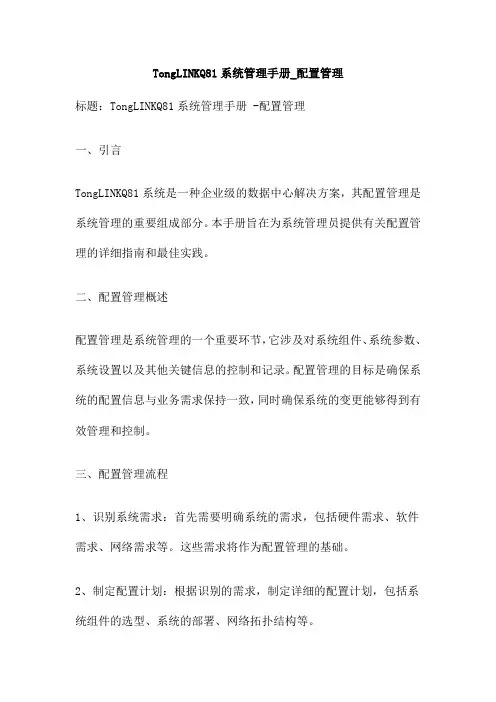

TongLINKQ81系统管理手册_配置管理标题:TongLINKQ81系统管理手册 -配置管理一、引言TongLINKQ81系统是一种企业级的数据中心解决方案,其配置管理是系统管理的重要组成部分。

本手册旨在为系统管理员提供有关配置管理的详细指南和最佳实践。

二、配置管理概述配置管理是系统管理的一个重要环节,它涉及对系统组件、系统参数、系统设置以及其他关键信息的控制和记录。

配置管理的目标是确保系统的配置信息与业务需求保持一致,同时确保系统的变更能够得到有效管理和控制。

三、配置管理流程1、识别系统需求:首先需要明确系统的需求,包括硬件需求、软件需求、网络需求等。

这些需求将作为配置管理的基础。

2、制定配置计划:根据识别的需求,制定详细的配置计划,包括系统组件的选型、系统的部署、网络拓扑结构等。

3、配置实施:根据配置计划,进行具体的配置实施,包括系统组件的安装、系统的部署、网络设备的配置等。

4、配置验证:在完成配置实施后,需要进行配置验证,以确保系统的配置信息与计划一致,并满足业务需求。

5、配置记录与审计:对系统的配置信息进行记录和审计,确保配置信息的准确性和完整性。

四、配置管理工具TongLINKQ81系统提供了一系列的配置管理工具,包括:1、系统部署工具:用于自动化部署系统,简化系统的初始化和配置过程。

2、网络配置工具:用于配置网络设备,简化网络配置过程。

3、监控与报告工具:用于监控系统的运行状态,提供系统性能报告和故障诊断。

4、安全控制工具:用于控制系统的访问权限,确保系统的安全性。

五、最佳实践以下是一些关于配置管理的最佳实践:1、制定详细的配置计划,并确保所有相关人员都了解和遵循。

2、在实施配置前,进行风险评估,以确定潜在的问题和风险,并采取相应的措施。

3、对系统的配置信息进行定期的备份和审计,以确保信息的完整性和准确性。

4、在进行重大变更前,进行备份和测试,以避免意外的问题。

5、制定应急预案,以便在出现问题时能够快速响应。

阿里云 ACA云计算题库及答案一、单选题(共20题,每题1分,共20分)1.下面关于阿里云云监控的说法中,正确的是?A、需要单独购买开通B、不支持非阿里云主机监控C、可以监控阿里云中部署的网站D、云监控不支持控制台管理正确答案:C2.一台ECS服务器最多可以挂载多少个数据盘A、1个B、2个C、3个D、4个正确答案:D3.下面关于阿里云内容分发网络CDN的描述中,错误的是?A、CDN可以将内容缓存至用户更近节点上,提高用户体验B、不支持负载均衡SLB做源站地址C、结合对象存储oSS,可以降低对象存储oSS外网流量D、结合云服务器ECS,提高网站服务可用性正确答案:B4.专有网络VPC创健成功后,通过修改选项可以修改某些属性。

其中可以修改的属性是?A、VPC名称B、VPC网段C、所属地域D、VPC的ID正确答案:A5.下面关于阿里云RDS MySQL中实例和数据库的包含关系中,正确的是?A、一个数据库可以包含多个实例B、一个数据库只能含有一个实例C、一个实例可以包含多个数据库D、一个实例只能包含一个数据库正确答案:A6.使用阿里云服务时,需要充分考虑到地域(Region)和可用区()的选择,下面场景中需要通过公网互通的是?A、Region内B、Region间C、Zone间D、Zone内正确答案:B7.RDS Mysql出于性能和安全性考虑建议尽量采用何种存储引擎?A、MyISAMB、InnoDBC、TokuDBD、Memory正确答案:B8.选购阿里云的PolarDB MySQL数据库后,需要连接该数据库进行管理和使用,默认数据库连接的端口号是?A、80B、443C、3306D、3389正确答案:C9.用户在阿里云云服务器ECS搭建数据库服务器,选择数据库这类业务密集型应用的块存储特别关注的性能指标是?A、IOPSB、访问时延C、吞吐量D、容量正确答案:A10.用户在使用弹性伸缩AS的时候,创建实例选择的是从0开始创建”,代表用户创建完弹性伸缩AS后,还需要手动创建的是?A、伸缩配置B、伸缩规则C、伸缩任务D、报警任务正确答案:A11.在Linux系统的云服务器ECS中,把多个不同的云盘空间使用到同一个分区中,可以使用的命令是?A、IwsB、wmC、partedD、fdisk正确答案:D12.下面关于对象存储OSS中的对象文件Object的说法中,错误的是?A、Object名称区分大小B、Object上传成功后可以修改其中内容C、Object需要上传至存储空间D、上传同名Object可以覆盖旧的Object正确答案:B13.下面关于专有网络VPC和交换机Vswitch的说法中.错误的是?A、云服务器ECS可以部署在VPC中B、云服务器ECS可以直接部署在交换机中C、VPC中必须创建支交换机才能给云资源使用D、VPC内交换机默认是互通的正确答案:A14.下面场景中不适合使用阿里云云安全中心的是?A、实时监控云上业务安全B、服务器经常遭受DDoS攻击C、对云上服务定期进行漏洞扫描D、回溯ECS服务器中的入侵事件正确答案:A15.用户创建阿里云负载均衡SLB后,在添动加后端服务器之前,需要创健的是A、负载均衡服务B、服务地址C、监听D、服务器组正确答案:C16.用户使用阿里云弹性伸缩AS时,具体的操作步骤是?A、创建伸缩组-创建伸缩规则-创建伸缩配置-创建伸缩任务B、创建伸缩组-创建伸缩任务-创建伸缩规则-创建伸缩配置C、创建伸缩配置-创建伸缩组-创建伸缩规则-创建伸缩任务D、创建伸缩组-创建伸缩配置-创建伸缩任务-创建伸缩规则正确答案:D17.一块MBR格式的云盘中,可以创建扩展分区的数量最多是?A、0B、1C、3D、4正确答案:B18.在Windows系统的云服务器ECS中,建议使用的文件系统格式是?A、vfatB、ext4C、xfsD、ntfs正确答案:D19.下列关于阿里云地域(Region)和可用区()的说法中,正确的是?A、Region之间可以通过阿里云内网进行互联B、一个Region可以包含多个ZoneC、Zone一般是基于地理位置进行划分的D、一个Zone可以包含多个Region正确答案:B20."用户在创建弹性伸缩AS服务时,定义了"组内最大实例数:10,组内最小实例数:7,伸缩规则为"减少:4。

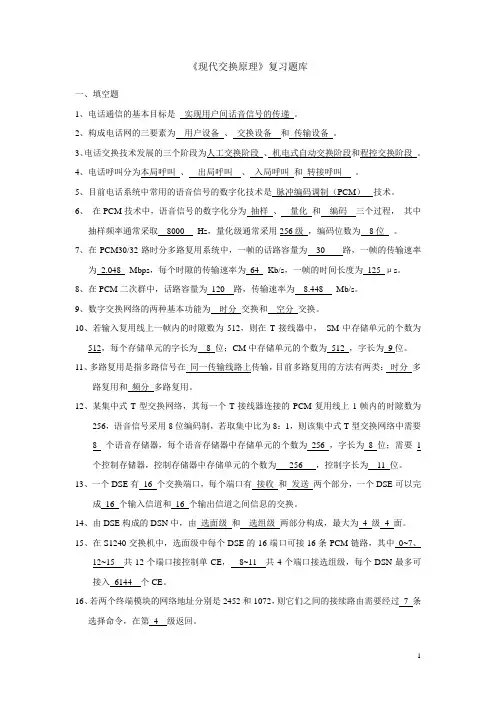

《现代交换原理》复习题库一、填空题1、电话通信的基本目标是实现用户间话音信号的传递。

2、构成电话网的三要素为用户设备、交换设备和传输设备。

3、电话交换技术发展的三个阶段为人工交换阶段、机电式自动交换阶段和程控交换阶段。

4、电话呼叫分为本局呼叫、出局呼叫、入局呼叫和转接呼叫。

5、目前电话系统中常用的语音信号的数字化技术是脉冲编码调制(PCM)技术。

6、在PCM技术中,语音信号的数字化分为抽样、量化和编码三个过程,其中抽样频率通常采取8000 H Z,量化级通常采用256级,编码位数为8位。

7、在PCM30/32路时分多路复用系统中,一帧的话路容量为30 路,一帧的传输速率为 2.048 Mbps,每个时隙的传输速率为64 Kb/s,一帧的时间长度为125 μs。

8、在PCM二次群中,话路容量为120 路,传输速率为8.448 Mb/s。

9、数字交换网络的两种基本功能为时分交换和空分交换。

10、若输入复用线上一帧内的时隙数为512,则在T接线器中,SM中存储单元的个数为512,每个存储单元的字长为8 位;CM中存储单元的个数为512 ,字长为9位。

11、多路复用是指多路信号在同一传输线路上传输,目前多路复用的方法有两类:时分多路复用和频分多路复用。

12、某集中式T型交换网络,其每一个T接线器连接的PCM复用线上1帧内的时隙数为256,语音信号采用8位编码制,若取集中比为8:1,则该集中式T型交换网络中需要8 个语音存储器,每个语音存储器中存储单元的个数为256 ,字长为8 位;需要1个控制存储器,控制存储器中存储单元的个数为256 ,控制字长为11 位。

13、一个DSE有16 个交换端口,每个端口有接收和发送两个部分,一个DSE可以完成16 个输入信道和16 个输出信道之间信息的交换。

14、由DSE构成的DSN中,由选面级和选组级两部分构成,最大为4 级4 面。

15、在S1240交换机中,选面级中每个DSE的16端口可接16条PCM链路,其中0~7、12~15 共12个端口接控制单CE,8~11 共4个端口接选组级,每个DSN最多可接入6144 个CE。

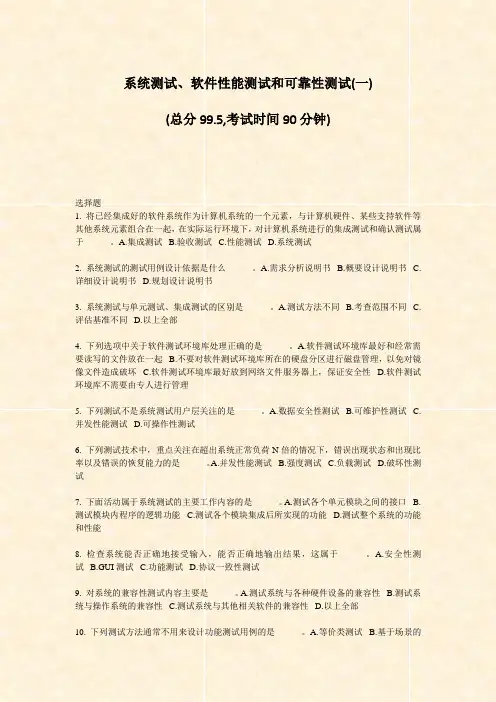

系统测试、软件性能测试和可靠性测试(一)(总分99.5,考试时间90分钟)选择题1. 将已经集成好的软件系统作为计算机系统的一个元素,与计算机硬件、某些支持软件等其他系统元素组合在一起,在实际运行环境下,对计算机系统进行的集成测试和确认测试属于______。

A.集成测试 B.验收测试 C.性能测试 D.系统测试2. 系统测试的测试用例设计依据是什么______。

A.需求分析说明书 B.概要设计说明书 C.详细设计说明书 D.规划设计说明书3. 系统测试与单元测试、集成测试的区别是______。

A.测试方法不同 B.考查范围不同 C.评估基准不同 D.以上全部4. 下列选项中关于软件测试环境库处理正确的是______。

A.软件测试环境库最好和经常需要读写的文件放在一起 B.不要对软件测试环境库所在的硬盘分区进行磁盘管理,以免对镜像文件造成破坏 C.软件测试环境库最好放到网络文件服务器上,保证安全性 D.软件测试环境库不需要由专人进行管理5. 下列测试不是系统测试用户层关注的是______。

A.数据安全性测试 B.可维护性测试 C.并发性能测试 D.可操作性测试6. 下列测试技术中,重点关注在超出系统正常负荷N倍的情况下,错误出现状态和出现比率以及错误的恢复能力的是______。

A.并发性能测试 B.强度测试 C.负载测试 D.破坏性测试7. 下面活动属于系统测试的主要工作内容的是______。

A.测试各个单元模块之间的接口 B.测试模块内程序的逻辑功能 C.测试各个模块集成后所实现的功能 D.测试整个系统的功能和性能8. 检查系统能否正确地接受输入,能否正确地输出结果,这属于______。

A.安全性测试 B.GUI测试 C.功能测试 D.协议一致性测试9. 对系统的兼容性测试内容主要是______。

A.测试系统与各种硬件设备的兼容性 B.测试系统与操作系统的兼容性 C.测试系统与其他相关软件的兼容性 D.以上全部10. 下列测试方法通常不用来设计功能测试用例的是______。

题 (共50题,共501. 一般方位角(度的误差是可以接受的 (1分A.1B.2C.5D.10★标准答案:C☆考生答案:★考生得分:0 分评语:2. TD-LTE中,竞争和非竞争随机接入主要区别是( (1分A.竞争随机接入时物理层过程,非竞争随机接入时L3行为;B.竞争随机接入会发RandomAccessPreamble,非竞争随机接入不会发该消息;C.竞争随机接入会发RAPreambleassignment,非竞争随机接入不会发该消息;D.竞争随机接入不会发RAPreambleassignment,非竞争随机接入会发该消息; ★标准答案:D☆考生答案:★考生得分:0 分评语:3. 天线增益一般常用dBd和dBi两种单位。

二者之间的换算关系是:0dBd=(dBi。

(1分A.-2.15B.-1C.1D.2.15★标准答案:D☆考生答案:★考生得分:0 分评语:4. 系统信息在小区广播范围是? (1分A.所有UEB.部分UEC.通话中UED.关机UE★标准答案:A☆考生答案:★考生得分:0 分评语:5. IDLE状态下,UE在TAUrequest消息中未设置an"active"标识,则TAU完成后(NAS信令连接。

(1分A.保持B.建立C.更新D.释放★标准答案:D☆考生答案:★考生得分:0 分评语:6. 广播信道PBCH和同步信道都承载在哪些RB上?( (1分A.小区中心4个RBB.小区中心6个RBC.4个RB,位置可设置D.6个RB,位置可设置★标准答案:B☆考生答案:★考生得分:0 分评语:7. iPhone5s属于(类手机,该类手机平时驻留在LTE网络,在接到寻呼消息后离开LTE网络返回2G完成语A.CSFBB.双待机D.D.VoLTE★标准答案:A☆考生答案:★考生得分:0 分评语:8. TD-LTE中关于附着与默认承载关系,下面说法正确的是( (1分A.只要附着就会建立默认承载B.附着时不会建立默认承载C.附着过程不一定建立默认承载D.D.附着过程与建立默认承载没必然联系★标准答案:A☆考生答案:★考生得分:0 分评语:9. 以下哪个信道用于寻呼和用户数据的资源分配( (1分A.PDSCHB.PDCCHC.PBCHD.PCFICH★标准答案:B☆考生答案:★考生得分:0 分评语:10. 为了提高小区覆盖的RSRP,采用RSpowerboosting技术,最高可以提高几个dB( (1分A.1dBB.3dBC.6dBD.9dB★标准答案:C☆考生答案:★考生得分:0 分评语:11. TD-LTE寻呼能力描述正确的是___ (1分A.最小60次/秒;最大6400次/秒B.最小60次/秒;最大7200次/秒C.最小50次/秒;最大6400次/秒D.最小50次/秒;最大7200次/秒★标准答案:C☆考生答案:★考生得分:0 分评语:12. TD-LTE系统中,系统间切换测量触发事件包括(。

《管理信息系统》考试题库及答案一、填空题1.管理活动中的高、中、基3个层次的管理分别对应的3种层次类型的决策过程是、和结构化决策。

2.通常管理可分为五大职能,即、、指挥、控制和协调。

3.管理信息系统的三大支柱是:计算机网络、______ 和______ 。

4.按系统论的观点,系统应有5个要素,即输入、输出、______ 、______和控制。

5.一般将系统产生、发展和灭亡的生命历程称为______ 。

6.ERP的含义是______ ,它是在______ 的基础上发展而来的。

7.“自顶向下,逐步求精”是______ 方法的基本思想。

8.管理信息系统的基本结构可以概括为四大部件,即信息源信息处理器、、。

9.管理信息系统是一个以计算机为工具,具有______ 、预测、控制和功能的信息系统。

10.信息一词的英文单词是______ 。

11.对当前系统的调查通常可分为______ 和______ 。

12.一般认为管理信息系统是在______ 、______ 和计算机科学的基础上发展起来的综合性边缘科学。

13.现行系统分析主要包括______ 分析和______ 分析两大部分。

14.可行性研究一般可从以下几方面入手经济可行性、技术可行性、______ 和______ 。

15.人们经常用耦合和______ 的概念衡量模块之间的独立性。

16.数据流程分析的主要目的是在______ 分析的基础上,勾画出现行系统的逻辑模型。

17.常见的系统切换方法主要有3种,即______ 、______ 和______ 。

18.系统分析处于系统开发生命周期的第二阶段,上接______ ,下联______ ,具有承上启下的作用。

19.数据耦合、控制耦合和非法耦合等三种模块耦合方式中,耦合度最低、性能最好的是______ 。

20.业务流程分析主要是为了描述____________。

21.系统分解的三原则是指______ 、功能聚合性原则、______ 。

分享:希赛信息系统项目管理师培训视频教程(31讲全)根号三平方收集整理亲测可以下载注:该FTP不稳定,如果存在不能下载的情况,请在迅雷中进行资源搜索,搜索内容为具体的视频名称。

(为方便用户下载,每一集均有两个下载地址,FTP地址和迅雷地址)ftp://59.41.62.157/exam/第0章:前言/前言.avithunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jDVwqO6x7DR1C/HsNHULmF2a Vpaftp://59.41.62.157/exam/第1章:信息系统综合知识总论/第1章:信息系统综合知识总论.wmv thunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jHVwqO60MXPos+1zbPX27rP1qr Kttfcwtsvtdox1cKjutDFz6LPtc2z19u6z9aqyrbX3MLbLndtdlpaftp://59.41.62.157/exam/第2章:数据通信与计算机网络/第2章:数据通信与计算机网络.wmv thunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jLVwqO6yv2+3c2o0MXT67zGy+ O7+s34wucvtdoy1cKjusr9vt3NqNDF0+u8xsvju/rN+MLnLndtdlpaftp://59.41.62.157/exam/第3章:安全性知识/第3章:安全性知识.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jPVwqO6sLLIq9DU1qrKti+12jPV wqO6sLLIq9DU1qrKti53bXZaWg==ftp://59.41.62.157/exam/第4章:标准化知识/第4章:标准化知识.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jTVwqO6serXvLuv1qrKti+12jTV wqO6serXvLuv1qrKti53bXZaWg==ftp://59.41.62.157/exam/第5章:知识产权保护/第5章:知识产权保护.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jXVwqO61qrKtrL6yKixo7ukL7Xa NdXCo7rWqsq2svrIqLGju6Qud212Wlo=ftp://59.41.62.157/exam/第6章:信息化基础知识/第6章:信息化基础知识.wmv thunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jbVwqO60MXPoruvu/m0odaqyrY vtdo21cKjutDFz6K7r7v5tKHWqsq2Lndtdlpaftp://59.41.62.157/exam/第7章:信息系统建设/第7章:信息系统建设(第一部分).wmv thunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jfVwqO60MXPos+1zbO9qMnoL7 XaN9XCo7rQxc+iz7XNs72oyeijqLXa0ruyv7fWo6kud212Wlo=ftp://59.41.62.157/exam/第7章:信息系统建设/第7章:信息系统建设(第二部分).wmv thunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jfVwqO60MXPos+1zbO9qMnoL7 XaN9XCo7rQxc+iz7XNs72oyeijqLXatv6yv7fWo6kud212Wlo="ftp://59.41.62.157/exam/第8章%20软件工程与软件过程改进/第08章%20软件工程与软件过程改进/第8章:软件工程(第一部分).wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jjVwiUyMMjtvP65pLPM0+vI7bz +uf2zzLjEvfgvtdowONXCJTIwyO28/rmks8zT68jtvP65/bPMuMS9+C+12jjVwqO6yO28/rmks8y jqLXa0ruyv7fWo6kud212Wlo=ftp://59.41.62.157/exam/第8章%20软件工程与软件过程改进/第08章%20软件工程与软件过程改进/第8章:软件工程(第二部分).wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jjVwiUyMMjtvP65pLPM0+vI7bz +uf2zzLjEvfgvtdowONXCJTIwyO28/rmks8zT68jtvP65/bPMuMS9+C+12jjVwqO6yO28/rmks8y jqLXatv6yv7fWo6kud212Wlo=ftp://59.41.62.157/exam/第8章%20软件工程与软件过程改进/第08章%20软件工程与软件过程改进/第8章:软件工程(第三部分).wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jjVwiUyMMjtvP65pLPM0+vI7bz +uf2zzLjEvfgvtdowONXCJTIwyO28/rmks8zT68jtvP65/bPMuMS9+C+12jjVwqO6yO28/rmks8y jqLXayP2yv7fWo6kud212Wlo=ftp://59.41.62.157/exam/第8章%20软件工程与软件过程改进/第08章%20软件工程与软件过程改进/第8章:软件工程(第四部分).wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jjVwiUyMMjtvP65pLPM0+vI7bz +uf2zzLjEvfgvtdowONXCJTIwyO28/rmks8zT68jtvP65/bPMuMS9+C+12jjVwqO6yO28/rmks8y jqLXay8Syv7fWo6kud212Wlo=ftp://59.41.62.157/exam/第9章:面向对象方法学/第9章:面向对象方法学.wmv thunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jnVwqO6w+bP8rbUz/O3vbeo0acv tdo51cKjusPmz/K21M/zt723qNGnLndtdlpaftp://59.41.62.157/exam/第10章:信息系统项目管理基础/第10章:信息系统项目管理基础.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jEw1cKjutDFz6LPtc2zz+7Ev7ncw O27+bShL7XaMTDVwqO60MXPos+1zbPP7sS/udzA7bv5tKEud212Wlo=ftp://59.41.62.157/exam/第11章:项目立项与招投标管理/第11章:项目立项与招投标管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jEx1cKjus/uxL/Bos/u0+vV0M22se q53MDtL7XaMTHVwqO6z+7Ev8Giz+7T69XQzbax6rncwO0ud212Wlo=ftp://59.41.62.157/exam/第12章:项目整体管理/第12章:项目整体管理.wmv thunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jEy1cKjus/uxL/V+8zludzA7S+12j Ey1cKjus/uxL/V+8zludzA7S53bXZaWg==ftp://59.41.62.157/exam/第13章:项目范围管理/第13章:项目范围管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jEz1cKjus/uxL+3ts6nudzA7S+12j Ez1cKjus/uxL+3ts6nudzA7S53bXZaWg==ftp://59.41.62.157/exam/第14章:项目进度管理/第14章:项目进度管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jE01cKjus/uxL+9+LbIudzA7S+12j E01cKjus/uxL+9+LbIudzA7S53bXZaWg==ftp://59.41.62.157/exam/第15章:项目成本管理/第15章:项目成本管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jE11cKjus/uxL+zybG+udzA7S+12 jE11cKjus/uxL+zybG+udzA7S53bXZaWg==ftp://59.41.62.157/exam/第16章:项目质量管理/第16章:项目质量管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jE21cKjus/uxL/WysG/udzA7S+12j E21cKjus/uxL/WysG/udzA7S53bXZaWg==ftp://59.41.62.157/exam/第17章:项目人力资源管理/第17章:项目人力资源管理.wmv thunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jE31cKjus/uxL/Iy8Gm18rUtLncw O0vtdoxN9XCo7rP7sS/yMvBptfK1LS53MDtLndtdlpaftp://59.41.62.157/exam/第18章:项目沟通管理/第18章:项目沟通管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jE41cKjus/uxL+5tc2oudzA7S+12j E41cKjus/uxL+5tc2oudzA7S53bXZaWg==ftp://59.41.62.157/exam/第19章:项目风险管理/第19章:项目风险管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jE51cKjus/uxL+358/VudzA7S+12j E51cKjus/uxL+358/VudzA7S53bXZaWg==ftp://59.41.62.157/exam/第20章:项目采购和合同管理/第20章:项目采购和合同管理.wmv thunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jIw1cKjus/uxL+yybm6us26z82sud zA7S+12jIw1cKjus/uxL+yybm6us26z82sudzA7S53bXZaWg==ftp://59.41.62.157/exam/第21章:文档和配置管理/第21章:文档和配置管理.wmv thunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jIx1cKjus7EtbW6zcXk1sO53MDt L7XaMjHVwqO6zsS1tbrNxeTWw7ncwO0ud212Wlo=ftp://59.41.62.157/exam/第22章:需求管理/第22章:需求管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jIy1cKjutDox/O53MDtL7XaMjLV wqO60OjH87ncwO0ud212Wlo=ftp://59.41.62.157/exam/第23章:外包管理/第23章:外包管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jIz1cKjus3isPy53MDtL7XaMjPV wqO6zeKw/LncwO0ud212Wlo=ftp://59.41.62.157/exam/第24章:大型及复杂项目和多项目管理/第24章:大型及复杂项目和多项目管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jI01cKjurTz0M28sLi01NPP7sS/us 224M/uxL+53MDtL7XaMjTVwqO6tPPQzbywuLTU08/uxL+6zbbgz+7Ev7ncwO0ud212Wlo=ftp://59.41.62.157/exam/第25章:战略管理/第25章:战略管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jI11cKjutW9wtS53MDtL7XaMjX VwqO61b3C1LncwO0ud212Wlo=ftp://59.41.62.157/exam/第26章:业务流程管理/第26章:业务流程管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jI21cKjutK1zvHB97PMudzA7S+1 2jI21cKjutK1zvHB97PMudzA7S53bXZaWg==ftp://59.41.62.157/exam/第27章:知识管理/第27章:知识管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jI31cKjutaqyra53MDtL7XaMjfVw qO61qrKtrncwO0ud212Wlo=ftp://59.41.62.157/exam/第28章:项目绩效评估和绩效管理/第28章:项目绩效评估和绩效管理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jI41cKjus/uxL+8qNCnxsC5wLrNv KjQp7ncwO0vtdoyONXCo7rP7sS/vKjQp8bAucC6zbyo0Ke53MDtLndtdlpaftp://59.41.62.157/exam/第29章:信息系统监理/第29章:信息系统监理.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jI51cKjutDFz6LPtc2zvODA7S+12 jI51cKjutDFz6LPtc2zvODA7S53bXZaWg==ftp://59.41.62.157/exam/第30章:信息系统项目管理案例分析/第30章:信息系统项目管理案例分析.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jMw1cKjutDFz6LPtc2zz+7Ev7nc wO2wuMD9t9bO9i+12jMw1cKjutDFz6LPtc2zz+7Ev7ncwO2wuMD9t9bO9i53bXZaWg==ftp://59.41.62.157/exam/第31章:论文写作/第31章:论文写作.wmvthunder://QUFmdHA6Ly81OS40MS42Mi4xNTcvZXhhbS+12jMx1cKjusLbzsTQtNf3L7XaMzH VwqO6wtvOxNC01/cud212Wlo=附教程详细目录第0章:前言第1章:信息系统综合知识总论第2章:数据通信与计算机网络第3章:安全性知识第4章:标准化知识第5章:知识产权保护第6章:信息化基础知识第7章:信息系统建设第8章软件工程与软件过程改进第9章:面向对象方法学第10章:信息系统项目管理基础第11章:项目立项与招投标管理第12章:项目整体管理第13章:项目范围管理第14章:项目进度管理第15章:项目成本管理第16章:项目质量管理第17章:项目人力资源管理第18章:项目沟通管理第19章:项目风险管理第1章:信息系统综合知识总论第20章:项目采购和合同管理第21章:文档和配置管理第22章:需求管理第23章:外包管理第24章:大型及复杂项目和多项目管理第25章:战略管理第26章:业务流程管理第27章:知识管理第28章:项目绩效评估和绩效管理第29章:信息系统监理第30章:信息系统项目管理案例分析第31章:论文写作第1章信息系统综合知识考试总论(31分钟)1.1 2004年5月考试知识点分布1.2 2004年11月考试知识点分布1.3 2005年5月考试知识点分布1.4 2005年11月考试知识点分布1.5 2006年5月考试知识点分布1.6 各知识点历年试题分布第2章计算机组成与体系结构(247分钟)2.1 考点分析2.2 高速缓冲存储器2.2.1 多级存储器体系2.2.2 Cache概述2.2.3 Cache的映像方式2.3 流水线2.3.1 流水线的概念2.3.2 流水线阻塞2.3.3 流水线的吞吐率2.3.4 流水线的加速比2.3.5 流水线的效率2.4 磁盘调度2.4.1 磁盘结构与参数2.4.2 数据存取过程2.4.3 磁盘调度算法2.5 数制2.5.1 进制的表示及转换2.5.2 三种常用的码制2.6 内存编址方法2.7 计算机的分类2.8 并行计算问题第3章数据通信与计算机网络(217分钟)3.1 考点分析3.2 开放系统互联参考模型3.3 计算机网络分类3.3.1 局域网3.3.2 千兆以太网3.3.3 无线LAN3.4 网络设备3.4.1 常用网络连接设备3.4.2 路由算法3.4.3 路由协议3.5 IP地址与子网划分3.5.1 IP地址3.5.2 子网掩码3.6 虚拟局域网第4章操作系统(281分钟)4.1 考点分析4.2 操作系统的类型与结构4.3 进程管理4.3.1 进程的状态4.3.2 PV操作4.3.3 死锁问题4.3.4 管程与线程4.4 虚拟存储管理4.4.1 地址变换4.4.2 存储组织4.4.3 存储管理4.5 作业管理4.5.1 作业状态与作业管理4.5.2 作业调度算法4.5.3 作业周转时间4.6 文件管理4.6.1 文件的逻辑组织4.6.2 文件的物理组织4.6.3 树型目录结构4.7 设备管理4.8 UNIX的SHELL程序第5章数据库系统(367分钟)5.1 考点分析5.2 元组演算5.3 规范化理论5.3.1 函数依赖与范式5.3.2 模式分解5.3.3 多值依赖与4NF5.4 并发控制5.5 数据库设计5.5.1 数据库设计阶段5.5.2 E-R模型5.6 数据库安全5.6.1 用户认证5.6.2 用户角色5.6.3 数据授权5.6.4 数据库视图5.6.5 审计功能5.7 分布式数据库5.7.1 分布式数据库的体系结构5.7.2 分布透明性5.7.3 分布式数据库管理系统5.7.4 分布式查询处理和优化5.8 数据仓库5.8.1 OLAP与OLTP的比较5.8.2 数据仓库的概念5.8.4 数据仓库的体系结构5.8.5 数据仓库的设计与开发5.9 数据挖掘5.9.1 数据挖掘一般结构5.9.2 数据挖掘的方法和技术第6章系统配置与性能评价(98分钟)6.1 考点分析6.2 系统可靠性6.2.1 可靠性性概述6.2.2 可靠性计算6.3 性能评价方法6.3.1 时钟频率法6.3.2 指令执行速度法6.3.3 等效指令速度法6.3.4 数据处理速率法6.3.5 综合理论性能法6.3.6 基准程序法6.4 软件容错第7章信息化基础知识(103分钟)7.1 考点分析7.2 信息的定义与特征7.2 企业信息化7.2.1 企业资源计划7.2.2 客户关系管理7.2.3 企业门户7.2.4 企业应用集成7.2.5 供应链管理7.2.6 商业智能7.3 电子政务7.4 电子商务第8章信息系统建设(337分钟)8.1 考点分析8.2 信息系统工程8.2.1 系统的特性8.2.2 系统理论8.2.3 系统工程8.2.4 信息系统工程8.3 企业系统规划方法8.3.1 BSP方法概述8.3.2 BSP方法的研究步骤8.3.3 定义企业过程8.3.4 定义数据类8.3.5 分析现存系统支持8.3.6 定义信息总体结构8.3.7 确定总体结构中的优先顺序8.3.8 评价信息资源管理工作8.3.9 制定建议书和开发计划8.3.10 研究成果报告8.4 战略数据规划方法8.4.1 概述8.4.2 自顶向下的规划8.4.3 企业模型的建立8.4.4 主题数据库及其组合8.4.5 战略数据规划的执行过程8.4.6 总结8.5 信息工程方法8.5.1 信息工程方法8.5.2 信息战略规划8.5.3 建立企业模型8.5.4 确定企业信息结构8.5.5 确定业务系统结构8.5.6 确定系统的技术结构8.5.7 信息战略规划报告第9章软件工程与软件过程改进(704分钟)9.1 考点分析9.2 软件开发方法9.2.1 软件开发模型9.2.2 第4代技术9.2.3 原型化方法9.2.4 敏捷方法9.2.5 净室软件工程9.3 总体规划与软件定义9.3.1 概述9.3.2 目标系统框架分析9.3.3 可行性分析9.3.4 新旧系统的分析和比较9.4 需求分析9.4.1 概述9.4.2 需求定义方法9.4.3 需求捕获方法9.4.4 需求分析方法9.4.5 软件需求说明书9.5 软件设计9.5.1 总体结构设计9.5.2 详细设计9.6 软件测试9.6.1 概述9.6.2 测试方法9.6.3 测试步骤9.7 软件运行与维护9.7.1 软件维护9.7.2 再工程与逆向工程9.7.3 系统评价9.7.4 运行管理9.8 构件与软件复用9.8.1 软件复用9.8.2 构件技术9.9 软件开发环境9.10 软件体系结构9.10.1 软件体系结构建模9.10.2 软件体系结构风格9.11 软件过程改进9.11.1 CMM模型9.11.2 PSP和TSP9.11.3 软件过程评估标准第10章面向对象方法学(229分钟)10.1 考点分析10.2 面向对象基础10.2.1 基本概念10.2.2 类的定义10.2.3 面向对象方法10.3 统一建模语言10.3.1 UML结构10.3.2 用例图10.3.3 类图与对象图10.3.4 交互图10.3.5 状态图10.3.6 活动图10.3.7 构件图10.3.8 部署图10.4 面向对象分析10.4.1 建立域模型10.4.2 建立用例模型第11章软件项目管理(303分钟)11.1 考点分析11.2 项目管理工具11.2.1 图形工具12.2.2 工具软件11.3 软件成本管理11.3.1 软件成本估算11.3.2 成本效益分析11.4 软件进度管理11.4.1 软件生产率11.4.2 任务的确定与并行性11.4.3 制定开发进度计划11.4.4 进度安排的方法11.4.5 项目的追踪和控制11.5 软件风险管理11.5.1 风险识别11.5.2 风险评估11.5.3 风险量化和处理11.5.4 风险监控11.5.5 常见风险及应对措施11.6 软件质量管理11.6.1 质量特性11.6.2 软件质量保证11.6.3 全面质量管理11.6.4 六西格玛管理11.7 软件配置管理11.7.1 基线与软件配置项11.7.2 软件配置管理的过程11.7.3 配置标识11.7.4 版本控制11.7.5 变更控制11.7.6 配置状态报告11.7.7 配置管理数据库11.7.8 配置审核11.8 软件文档管理11.8.1 文档的种类11.8.2 文档管理标准化11.9 软件项目的组织11.9.1 项目任务的划分11.9.2 软件项目组织的建立11.9.3 人员配备11.9.4 指导与检验第12章安全性知识(341分钟)12.1 考点分析12.2 数据安全与保密12.2.1 密码术的发展12.2.2 加密体制12.2.3 PKI与数字签名12.2.4 数字信封12.2.5 PGP12.3 计算机网络安全12.3.1 网络安全机制12.3.2 网络安全防范体系12.3.3 单点登陆技术12.3.4 集中式认证服务12.3.5 无线设备的安全性12.3.6 防火墙12.3.7 入侵检测12.3.8 虚拟专用网12.3.9 IPSec12.4 电子商务安全12.4.1 SSL12.4.2 SET12.4.3 SET与SSL的比较12.4.4 认证中心12.5 安全管理12.5.1 安全策略12.5.2 风险分析与管理12.6 安全体系结构和模型12.6.1 Unix系统的安全性12.6.2 数据库的完整性12.7 计算机操作安全12.7.1 安全威胁12.7.2 物理安全12.8 业务持续和灾难恢复规划12.8.1 业务持续规划12.8.2 灾难恢复规划12.8.3 数据库的备份与恢复第13章标准化知识(167分钟)13.1 考点分析13.2 标准化法13.2.1 标准的制定13.2.2 标准的表示13.3 可扩展标记语言13.3.1 XML的组织13.3.2 CSS与XSL13.3.3 XML编程接口13.4 CORBA13.5 计算机信息安全标准13.5.1 可信计算机系统评价准则13.5.2 ISO 7498-2标准13.5.3 BS7799标准13.5.4 其他标准第14章软件的知识产权保护(95分钟)14.1 考点分析14.2 著作权法及实施条例14.2.1 总则14.2.2 著作权14.2.3 出版、表演、录音录像、播放14.2.4 法律责任和执法措施14.3 计算机软件保护条例14.3.1 总则14.3.2 软件著作权14.3.3 软件著作权的许可使用和转让14.3.4 法律责任14.4 商标法及实施条例14.4.1 总则14.4.2 商标注册的申请14.4.3 商标注册申请的审查14.4.4 注册商标的变更、转让、续展14.4.5 商标使用的管理14.4.6 注册商标专用权的保护14.5 专利法及实施细则14.5.1 总则14.5.2 专利的申请14.5.3 专利申请的审查和批准14.5.4 专利实施的强制许可14.5.5 对发明人的奖励和报酬14.5.6 专利权的保护14.5.7 费用14.6 反不正当竞争法14.6.1 不正当竞争行为14.6.2 监督检查14.6.3 法律责任第15章多媒体基础知识(183分钟)15.1 考点分析15.2 多媒体技术基本概念15.3 数据编码技术15.3.1 数据编码方法15.3.2 数据编码标准15.4 图形图像15.5 音频15.6 视频15.6.1 视频文件格式15.6.2 视频点播15.6.3 视频会议系统15.7 多媒体数据库15.8 流媒体第16章离散数学(414分钟)16.1 考点分析16.2 集合论16.2.1 集合及运算16.2.2 等价关系16.2.3 偏序与哈斯图16.2.4 函数16.3.1 特殊图16.3.2 最小生成树16.3.3 最短路径16.3.4 关键路径16.4 数理逻辑16.4.1 命题的表示16.4.2 等值演算16.5 代数系统16.5.1 二元运算及其性质16.5.2 代数系统的概念16.5.3 半群与群16.6 组合数学16.6.1 计数原理基础16.6.2 排列16.6.3 组合16.6.4 鸽巢原理16.6.5 容斥原理第17章信息系统分析与设计案例(90分钟)17.1 考点分析17.2 如何选题和答题17.3 分类解答方法第18章信息系统分析与设计论文(185分钟)18.1 考点分析18.2 软件工程试题归类18.3 论文写作注意事项18.3.1 学习方法18.3.2 论文准备18.3.3 合格论文的条件18.3.4 论文解答步骤18.3.5 例题18.4 论文应试法则18.5 论文写作常见问题及解决办法18.6 论文评分标准ed2k://|file|%E5%89%8D%E8%A8%80.avi|26249908|86946b8fadf74d20fa12e64ce634116f|h=xd ujs2an5ifwaa573lwt7yipjw4u7db4|/ed2k://|file|%E7%AC%AC9%E7%AB%A0%EF%BC%9A%E9%9D%A2%E5%90%91%E5%A F%B9%E8%B1%A1%E6%96%B9%E6%B3%95%E5%AD%A6.wmv|127213271|6b4afb9c422d 7122486c9fc7c38b60f9|h=gr2gdg3untssng66c53qcfkels4rjs52|/ed2k://|file|%E7%AC%AC8%E7%AB%A0%EF%BC%9A%E8%BD%AF%E4%BB%B6%E5% B7%A5%E7%A8%8B%EF%BC%88%E7%AC%AC%E4%B8%80%E9%83%A8%E5%88%86 %EF%BC%89.wmv|129858353|af827be41896e3ead41765fbb0ed05d0|h=pgkvuibxqhmfcbvc2zcyed2k://|file|%E7%AC%AC8%E7%AB%A0%EF%BC%9A%E8%BD%AF%E4%BB%B6%E5% B7%A5%E7%A8%8B%EF%BC%88%E7%AC%AC%E5%9B%9B%E9%83%A8%E5%88%86 %EF%BC%89.wmv|92771067|fa57db3b9b899be7b82d07e947a8726b|h=7xiqgryunulzche5qzfhhe eehy2d5gqe|/ed2k://|file|%E7%AC%AC8%E7%AB%A0%EF%BC%9A%E8%BD%AF%E4%BB%B6%E5% B7%A5%E7%A8%8B%EF%BC%88%E7%AC%AC%E4%B8%89%E9%83%A8%E5%88%86 %EF%BC%89.wmv|115980705|3303285ca14e66cc8c9f4b3c600f7bc2|h=6sjte7o56bdaahap45pk2 2swqab52w3p|/ed2k://|file|%E7%AC%AC8%E7%AB%A0%EF%BC%9A%E8%BD%AF%E4%BB%B6%E5% B7%A5%E7%A8%8B%EF%BC%88%E7%AC%AC%E4%BA%8C%E9%83%A8%E5%88%86 %EF%BC%89.wmv|75551583|0c208cce597a187c7323b23e5ac55c37|h=jntvarxttjaqmo3opgf2pyt wry3bi2sr|/ed2k://|file|%E7%AC%AC7%E7%AB%A0%EF%BC%9A%E4%BF%A1%E6%81%AF%E7%B 3%BB%E7%BB%9F%E5%BB%BA%E8%AE%BE%EF%BC%88%E7%AC%AC%E4%B8%80 %E9%83%A8%E5%88%86%EF%BC%89.wmv|82826693|7c67be33bc2fbacfa2969da9cccd9780| h=csocxdypf4kkymaucttcbytl3s7bq2bc|/ed2k://|file|%E7%AC%AC7%E7%AB%A0%EF%BC%9A%E4%BF%A1%E6%81%AF%E7%B 3%BB%E7%BB%9F%E5%BB%BA%E8%AE%BE%EF%BC%88%E7%AC%AC%E4%BA%8 C%E9%83%A8%E5%88%86%EF%BC%89.wmv|124469599|6a97135d7e7944b663623e9e3a2e2 ef4|h=a5cdtqmvb3itapfbrr7vmqk74y4l4oyn|/ed2k://|file|%E7%AC%AC6%E7%AB%A0%EF%BC%9A%E4%BF%A1%E6%81%AF%E5%8 C%96%E5%9F%BA%E7%A1%80%E7%9F%A5%E8%AF%86.wmv|51873023|f6dc5303707fc8 41890c2df7667a52c7|h=4i6mgdgs3bylhifx5ua22mk6k5nxr7z7|/ed2k://|file|%E7%AC%AC2%E7%AB%A0%EF%BC%9A%E6%95%B0%E6%8D%AE%E9%8 0%9A%E4%BF%A1%E4%B8%8E%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%BD%91 %E7%BB%9C.wmv|125366017|6903c2e3d1c8526fc2878fa9f9edef59|h=tfrmrlwm7n5earyuzqnoti ah2tsbzczh|/ed2k://|file|%E7%AC%AC3%E7%AB%A0%EF%BC%9A%E5%AE%89%E5%85%A8%E6%80 %A7%E7%9F%A5%E8%AF%86.wmv|182267255|4fcf2c6a1baa6e05341697dea5995a19|h=qj2k 3ewij3cj4ahqgbgybt5qhuawuu3p|/ed2k://|file|%E7%AC%AC4%E7%AB%A0%EF%BC%9A%E6%A0%87%E5%87%86%E5%8C %96%E7%9F%A5%E8%AF%86.wmv|88256049|d6a4f0451a377d87d6741ee2c6ccf038|h=7oprv umkk26boik6wxbd6xhygvi7zfwg|/ed2k://|file|%E7%AC%AC5%E7%AB%A0%EF%BC%9A%E7%9F%A5%E8%AF%86%E4%B A%A7%E6%9D%83%E4%BF%9D%E6%8A%A4.wmv|67085553|2b4033f3bc6a823a4a0d66c22 31226f2|h=ksjaljevcpavegsohxm447aa3mjvy3ib|/ed2k://|file|%E7%AC%AC31%E7%AB%A0%EF%BC%9A%E8%AE%BA%E6%96%87%E5% 86%99%E4%BD%9C.wmv|71867935|1f9f15d9166faf5483fcfc0a72abda48|h=bbr3gppfqm7kppw 3xmka2pugncbxgq6a|/ed2k://|file|%E7%AC%AC30%E7%AB%A0%EF%BC%9A%E4%BF%A1%E6%81%AF%E7% B3%BB%E7%BB%9F%E9%A1%B9%E7%9B%AE%E7%AE%A1%E7%90%86%E6%A1%88 %E4%BE%8B%E5%88%86%E6%9E%90.wmv|111398069|120fa3bb5ca0ed8c9a7b76431a9736e d|h=djdwrntsh35ojwjffcthvytvqasecwf7|/ed2k://|file|%E7%AC%AC29%E7%AB%A0.%E4%BF%A1%E6%81%AF%E7%B3%BB%E7% BB%9F%E7%9B%91%E7%90%86.wmv|58674663|b0e890a850ce1ba197aad1a571a535f7|h=kao ltgzcnozfgx3npf6f2svnac56xku4|/ed2k://|file|%E7%AC%AC28%E7%AB%A0%EF%BC%9A%E9%A1%B9%E7%9B%AE%E7% BB%A9%E6%95%88%E8%AF%84%E4%BC%B0%E5%92%8C%E7%BB%A9%E6%95%88% E7%AE%A1%E7%90%86.wmv|26261951|76ee5d1ece4f33cd0d9f3b33f5efe51c|h=sq3stfr5iwcp2 lv3cthuv6nmwowrdw7h|/ed2k://|file|%E7%AC%AC1%E7%AB%A0%EF%BC%9A%E4%BF%A1%E6%81%AF%E7%B 3%BB%E7%BB%9F%E7%BB%BC%E5%90%88%E7%9F%A5%E8%AF%86%E6%80%BB% E8%AE%BA.wmv|15261043|8d6adec9351437b2d1721c4982cb0197|h=amawcuhosffx3o5ywtlxk gi45qleivo6|/ed2k://|file|%E7%AC%AC27%E7%AB%A0%EF%BC%9A%E7%9F%A5%E8%AF%86%E7% AE%A1%E7%90%86.wmv|39379361|ff8a11ca760877f53e504df4753f64c8|h=t6uaw6hirgapmmr gn2uvpb4kbhatwwn2|/ed2k://|file|%E7%AC%AC26%E7%AB%A0%EF%BC%9A%E4%B8%9A%E5%8A%A1%E6% B5%81%E7%A8%8B%E7%AE%A1%E7%90%86.wmv|46081947|3b9faeb4c0d3053bb9b4d167 4fa1867b|h=fhzdszexb4cznwzthoar2rmzulsdvbhl|/ed2k://|file|%E7%AC%AC25%E7%AB%A0%EF%BC%9A%E6%88%98%E7%95%A5%E7%A E%A1%E7%90%86.wmv|100963175|b11be5ac31df7c05524fb72f1ddeb132|h=msrkacttn2m3rw4f 3k5v637cktadpgzc|/ed2k://|file|%E7%AC%AC24%E7%AB%A0%EF%BC%9A%E5%A4%A7%E5%9E%8B%E5% 8F%8A%E5%A4%8D%E6%9D%82%E9%A1%B9%E7%9B%AE%E5%92%8C%E5%A4%9A %E9%A1%B9%E7%9B%AE%E7%AE%A1%E7%90%86.wmv|61356671|0825542978ffe9a679 1c52157fdd069f|h=yavf6vxism3ka65q2waoyv5jxfhljitf|/ed2k://|file|%E7%AC%AC23%E7%AB%A0%EF%BC%9A%E5%A4%96%E5%8C%85%E7%A E%A1%E7%90%86.wmv|50673285|1f523f90cc7c9c4e36386321f2ae2766|h=ejqpxivxsfxgwemxg vvac6jc3dtewxww|/ed2k://|file|%E7%AC%AC22%E7%AB%A0%EF%BC%9A%E9%9C%80%E6%B1%82%E7%A E%A1%E7%90%86.wmv|23289991|2f2205f50aadc01ac56477c377393fae|h=rlzfv64plnyluxvywd kfyab3b2g5ade4|/ed2k://|file|%E7%AC%AC21%E7%AB%A0%EF%BC%9A%E6%96%87%E6%A1%A3%E5%9 2%8C%E9%85%8D%E7%BD%AE%E7%AE%A1%E7%90%86.wmv|83041861|540e9a088771f 4ba1c52b7a3fff18a02|h=iofhhamrflwrvab4sikfqhccub5e457x|/ed2k://|file|%E7%AC%AC20%E7%AB%A0%EF%BC%9A%E9%A1%B9%E7%9B%AE%E9% 87%87%E8%B4%AD%E5%92%8C%E5%90%88%E5%90%8C%E7%AE%A1%E7%90%86.w mv|52372253|605d070b41c1c5af5d8c16c1b86ae91b|h=t7syghtsilazz5rzhcdfpb3dposy4qql|/ed2k://|file|%E7%AC%AC19%E7%AB%A0%EF%BC%9A%E9%A1%B9%E7%9B%AE%E9% A3%8E%E9%99%A9%E7%AE%A1%E7%90%86.wmv|77317837|d0a4536ddc76664113af2f103 6a38325|h=r2nci64xi4kx3ezsiy2nxcm6z4sc455o|/ed2k://|file|%E7%AC%AC18%E7%AB%A0%EF%BC%9A%E9%A1%B9%E7%9B%AE%E6% B2%9F%E9%80%9A%E7%AE%A1%E7%90%86.wmv|75312443|9ff97abef419c022041a12942 dcb6b62|h=hwyklwv644c3aeg6d3pzn5wjese2eugx|/ed2k://|file|%E7%AC%AC17%E7%AB%A0%EF%BC%9A%E9%A1%B9%E7%9B%AE%E4% BA%BA%E5%8A%9B%E8%B5%84%E6%BA%90%E7%AE%A1%E7%90%86.wmv|61262973|2e18b16b97bdea1b569290684f9eced9|h=2hmtcmwxw5ysduttnmnyrcjlwg4ijjnl|/ed2k://|file|%E7%AC%AC16%E7%AB%A0%EF%BC%9A%E9%A1%B9%E7%9B%AE%E8% B4%A8%E9%87%8F%E7%AE%A1%E7%90%86.wmv|87272299|c4b9176c362347ed6c933588a 6227f30|h=mtauxner3es5fjf3yqpvj5jg5bbvfxas|/ed2k://|file|%E7%AC%AC15%E7%AB%A0.%E9%A1%B9%E7%9B%AE%E6%88%90%E6%9 C%AC%E7%AE%A1%E7%90%86.wmv|131920719|326585372be1872e5d57fd69018b0647|h=4 zbtnple7nf2w2e6mxzx4qfihmovy4v6|/ed2k://|file|%E7%AC%AC14%E7%AB%A0.%E9%A1%B9%E7%9B%AE%E8%BF%9B%E5% BA%A6%E7%AE%A1%E7%90%86.wmv|142325561|c7b616495df063c72b8b607c4f7b4cfb|h=n scf3oudbpodmu7ydrjrbbggcvywhhvs|/ed2k://|file|%E7%AC%AC13%E7%AB%A0%EF%BC%9A%E9%A1%B9%E7%9B%AE%E8% 8C%83%E5%9B%B4%E7%AE%A1%E7%90%86.wmv|85040691|6514de0e1ee062a641f0d3075 0769295|h=sdjgstrufrsjxofvzwzzq4ueiduvhhm6|/ed2k://|file|%E7%AC%AC12%E7%AB%A0%EF%BC%9A%E9%A1%B9%E7%9B%AE%E6% 95%B4%E4%BD%93%E7%AE%A1%E7%90%86.wmv|91631235|bbd78f828601ab1534eae9796 0abd40f|h=dv336jgk2ig55rp4svdyxfccd4xuediw|/ed2k://|file|%E7%AC%AC11%E7%AB%A0%EF%BC%9A%E9%A1%B9%E7%9B%AE%E7% AB%8B%E9%A1%B9%E4%B8%8E%E6%8B%9B%E6%8A%95%E6%A0%87%E7%AE%A1 %E7%90%86.wmv|52051141|f294a5a79f81d496d6e3711c65174580|h=j7qkr5kt6lubzfi7l4oag5m duhq6kdax|/ed2k://|file|%E7%AC%AC10%E7%AB%A0%EF%BC%9A%E4%BF%A1%E6%81%AF%E7% B3%BB%E7%BB%9F%E9%A1%B9%E7%9B%AE%E7%AE%A1%E7%90%86%E5%9F%BA %E7%A1%80.wmv|97047061|04ab2933e220f32c30a557b358d62c73|h=j566vltu3b3fiawvtnrftyx qxugqe2pd|/。

网络与信息安全管理员考证试题一、选择题1 .职业道德是()的统一。

[单选题]*A、权利、义务和利益B、职责、权利和义务C、责任、义务和利益D、责任、权利和利益√2 .社会主义道德是从()发展而来。

[单选题]*A、共产主义道德B、无产阶级道德VC、资本主义道德D、封建道德3 .使用ping命令时,参数()指定要做多少次ping0[单选题]*A、-sCountB x-nCount√C、-wCountD、-rCount4 .TraCert命令将包含不同生存时间值的(),回显数据包发送到目标,以决定到达目标采用的路由。

[单选题]*A、TCPB x ICMP√C、UDPD、IP1 .IpConfig/release命令可以(1[单选题]*A、更新ip地址和maC地址的映射表B、更新路由信息C、更新TCPzIP连接状态信息D、释放当前IP地址VSPathPing命令是结合了()和traCert的一个路由跟踪命令。

[单选题]*A、ping√B、traCerouteC、arpD s rarp7 .我们想要删除一条路由,可以用下面()命令。

[单选题]*A、routeaDDB、routeDelete√C、routeprintD、route?8 .命令"Netstat(Y显示一个所有的有效连接信息列表。

[单选题]*A、-SB、-eU-CD、-a√9 .()协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

[单选题]*A、IPB、ICMPC、ARPVD、TCP10 .使用ARP命令时,参数()删除主机和与IP地址相对应的以太网卡地址"单选题]*A、—aB、—D√C、—nD、—s11 .()包括故障检测、纠正和隔离。

[单选题]*A、网络故障管理√B、网络性能管理C、网络计费管理D、网络安全管理12 .维护并检查错误日志是()的典型功能。

[单选题]*A、性能管理B、日志萱理C、安全管理D、故障管理√13 .()平台提供网络系统的配置、故障、性能及网络用户分布方面的基本管理。

PSCADA专业题库一、填空题1.西安地铁二号线采用集中供电方式,设会展中心、行政中心两座主变电站,全线共9牵混所,牵引供电为DC1500V。

2.35KV开关柜与PSCADA通信采用IEC103规约,维护接口位于安装于母联提升柜下方的Nport6450入线端。

3.PSCADA采用串口RS422进行对时,接受来自车站通信设备二级子钟的对时信息。

4.通过站级PSCADA超级终端进行网络通信状态查询时输入命令为inetstatShow,查询网络物理连接情况输入命令为ShowLinkStat。

5.遥控、遥信及遥测等信息通过硬接点上传和下发的供电设备有上网隔离开关、越区隔离开关、排流柜、单向导通装置等。

6.四遥是指:遥测、遥控、遥信、遥调。

7.C306通信控制器是采用实时操作系统VxWorks开发的嵌入式多任务通信控制装置。

8.NS2000操作权限管理分为:操作、监护、保护设置、超级。

9.二号线全线PSCADA系统共有22 个C306通讯控制器。

10.在电源模块(NH401IN2)故障处理中使用万用表测量电源模块输出电压是否DC110V,判断是否电源模块故障。

11. 未经调度命令,未经车站请点登记,不得擅入隧道或区间作业。

12. 生产安全是指在生产过程中保障人身安全和设备安全。

13. 西安地铁二号线在行政中心、会展中心设置2座主变电站。

14. C306通信控制器中提供 4 个独立的以太网网口。

15.计划性检修分为预防检修和改善检修。

16.非计划性检修分为抢修和一般故障修理。

17.PSCADA系统和交直流电源装置的接口分界在PSCADA控制信号盘的通信端子排。

18.PSCADA系统与南自35kV保护装置接口分界在35kV开关柜内交换机入线端。

19. C306通讯控制器采用实时多任务操作系统Vxworks作为软件平台,具有可靠性高、处理能力强、实时响应快的特点。

20. D200V系列通用测控装置采用模块化方法设计,具有完备的直流测量、开关量采集、控制等功能。

性能测试题库性能测试题库答案⼀、低难度类:1、理论类选择类1)通过疲劳强度测试,最容易发现问题的问题是:BA.并发⽤户数B.内存泄露C.系统安全性D.功能错误2)如下那些⼯具不属于压⼒测试⼯具:DA.LoadRunnerB.Logiscope(嵌⼊式测试⼯具)C.D.3)A.恢复测试B.疲劳强度测试C.⼤数据量测试D.并发性能测试4)LINUX下,解压缩⽂件的命令为:BA. tar zxvf ⽂件名B. unzip ⽂件名C. CAT ⽂件名D. VI ⽂件名5)对abcd⽂件赋予所有者和组许可的读和执⾏权限,命令正确的是:BA. chmod 033 abcdB. chmod 550 abcdC. chmod 770 abcdD. chmod u+rx abcd6)在软件性能测试中,下列指标中哪个不是软件性能的指标DA)响应时间B)吞吐量 C)资源利⽤率 D)并发进程数7)下列关于软件性能测试的说法中,正确的是B A)性能测试的⽬的不是为了发现软件缺陷B)压⼒测试与负载测试的⽬的都是为了探测软件在满⾜预定性能需求的情况下所能负担的最⼤压⼒C)性能测试通常要对测试结果进⾏分析才能获得测试结论D)在性能下降曲线上,最⼤建议⽤户数通常处于性能轻微下降区与性能急剧下降区的交界处8)下列关于软件可靠性测试的说法中,错误的是AA)发现软件缺陷是软件可靠性测试的主要⽬的B)软件可靠性测试通常⽤于有可靠性要求的软件C)在⼀次软件可靠性测试中,执⾏的测试⽤例必须完全符合所定义的软件运⾏剖⾯D)可靠性测试通常要对测试结果进⾏分析才能获得测试结论问答类1)什么是性能测试,其应⽤领域分别是什么?性能测试是通过⾃动化的测试⼯具模拟多种正常、峰值以及异常负载条件来对系统的各项性能指标进⾏测试,应⽤领域有四个:能⼒验证、能⼒规划、性能调优、缺陷发现。

2)什么是负载测试?负载测试:通过被测试系统不断增加压⼒,直到性能指标超过预期值或者某种资源达到饱和状态;3)可靠性测试、可⽤性测试的定义,有什么区别?可靠性测试:通过在有使⽤代表性的环境中执⾏软件,以证实软件需求是否正确实现。

ITSMS信息技术服务管理体系审核考前点题卷一(题库)[单选题]1.关于服务描述错误的是()A(江南博哥).服务通常是无形的B.服务是要向客户交付价值的C.服务要达成客户期望的结果D.服务必须由服务提供方提供参考答案:D[单选题]2.ITSMS认证时,关于远程审核,以下说法正确的是()A.初次认证不允许远程审核B.为提高效率应尽可能采用远程审核C.在审核计划中说明远程审核的方式和时间比例D.受审核方确定远程审核的时间比例参考答案:C[单选题]3.有时候我们需要暂时离开计算机,但经常又会忘记了锁定系统时,可以设置()口令A.CMOSB.系统账户登录C.锁屏锁定D.锁定参考答案:C[单选题]4.关于事件和服务请求管理,以下说法不正确的是()A.必要时制定从记录到关闭的全过程程序B.根据事件或服务请求的紧急程度,确定事件和服务请求的优先顺序C.与客户约定事件和服务请求的定义D.与客户约定对服务的访问权限参考答案:A[单选题]5.关于服务连续性计划,某个灾难的严重程度取决于()A.灾难持续的天数B.恢复灾难可用的人员数量C.灾难的类型,如洪水、火灾等D.对客户业务的影响参考答案:D[单选题]6.当审核不可行时,应向审核委托方提出()并与受审核方协商一致。

A.合理化建议B.替代建议C.终止建议D.已完成部分审核的报告参考答案:B[单选题]7.依据《中华人民共和国网络安全法》应予以重点保护的信息基础设施,指的是()A.—旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的关键信息基础设施B.—旦遭到破坏、数据泄露,可能严重危害国家安全、国计民生的信息基础设施C.一旦遭到破坏、数据泄露,可能危害国家安全、国计民生的信息基础设施D.—旦遭到破坏、数据泄露,可能危害国家安全、国计民生、公共利益的网络系统参考答案:A[单选题]8.实施管理体系认证审核,主要是为了()。

A.发现尽可能多的不符合项B.检测产品质量的符合性C.建立互利的供方关系D.证实组织的信息技术服务管理体系符合已确定的审核准则的程度要求参考答案:D[单选题]9.审核过程中发现的不符合项的描述和分级由下列哪个角色确认()A.发现该不符合项的审核员B.审核组长C.受审核方负责人D.该不符合涉及的受审核方责任人参考答案:A[单选题]10.事件管理中以下哪项是管理性升级的活动?()A.将一个事件的信息通知更多的高层管理者B.将事件转给具有更高技术水平的人解决C.为保持顾客满意使用尽可能多高级专家D.不能满足SLA中规定的事件解决时间要求参考答案:A[单选题]11.在规划服务管理体系时,服务提供方需要考虑使用下列哪个文档?()A.初次认证审核报告B.信息安全策略C.管理评审日程安排D.服务管理方针参考答案:D[单选题]12.对于初次认证审核,下面说法错误的是()A.初次认证审核分为两个阶段实施B.初次认证的两个阶段审核都必须去现场C.初次认证一阶段的不必满足GB/T27021中关于报告的所有要求D.初次认证二阶段的审核时间受一阶段审核结果的影响参考答案:B[单选题]13.ISO/IEC20000-1标准的范围声明是很重要的,因为()A.它定义了管理体系根据什么予以认证B.它详细描述了所有己被认证的公司C.它详细描述了所有己被认证的服务D.它确定了哪些流程已超出了范围参考答案:D[单选题]14.认证审核时,审核组拟抽查的样本应()A.由受审核方熟悉的人员实现选取,做好准备B.由审核组明确总体并在受控状态下独立抽样C.由审核组和受审核方人员协商抽样D.由受审核方安排的向导实施抽样参考答案:B[单选题]15.审核“供方关系过程”,以下说法正确的是()A.应审核受审核方如何管理供方合同与SLA的一致性B.应抽样审核受审核方的供方的分包现场己验证供方对其分包方的控制C.应抽样审核受审核方的供方以验证其遵从SLA的程度D.受审核方的供方对其分包方与SLA的一致性不在审核范围内参考答案:A[单选题]16.审核完成的标志是什么?()A.当所有策划的审核活动己经执行或出现于审核委托方约定的情形时(例如出现了妨碍完成审核计划的非预期情形),审核即告完成B.当受审核方获得认证证书时,审核即告完成C.当审核组长提交审核报告时,审核即告完成D.当受审核方不符合项整改完成后,审核即告完成参考答案:A[单选题]17.关于ITSMS范围的确定,以下论述正确的是()A.应考虑业务活动过程及其边界B.应考虑组织单元、组织的物理位置C.应考虑组织的资产和技术D.以上全部参考答案:D[单选题]18.IS0/IEC20000-1:2018中所指内部团体是()。

IT X86及虚拟化L1试题数:119,重复命题数:33,重复命题率:27.73%1. 一台Linux服务器配置的IP地址为192.168.0.1,连接到此服务器的telnet会话自动终止。

可以ping 192.168.0.1但是telnet192.168.0.1发生异常。

此种状况出现的原因可能是?A.telnet服务停止B.“etc/passwd”文件被损坏C.网络上有工作站的IP 地址被修改成与服务器地址相同D.使用telnet连接的用户过多答案:C2. 命令tar cvf /dev/rmt/c0t3d0 /home的作用是?A.将磁带中的所有文件放入home目录中B.列出磁带上所有来自home目录的文件C.备份/home下的所有文件D.备份/home下的所有文件和目录答案:D3. 目前通用的虚拟机模板格式是A.nfsB.vmdkC.ovaD.ovf答案:D4. 存放用户主目录的系统定义变量是A.PATHB.HOMEC.PS2D.PS1答案:B重复命题2次2015年7月29日14点30分IT X86及虚拟化无L12015年10月13日9点30分IT X86及虚拟化无L15. gnome环境下,打开应用程序的快捷键为()A.Ctrl+Alt+F1B.Alt+TabC.Alt+F1D.Ctrl + F1答案:C6. vsftp运行在standalone独立服务模式下时,需要开启()参数A.listen=YESB.local_enable=YESerlist_enable=YESD.pasv_enable=YES答案:A7. 常用的存储架构有?A.都包含B.SANC.DASD.NAS答案:A8. 虚拟机创建时vCPU的上限是A.128个B.16个C.64个D.32个答案:C9. 以下哪项不是合法的Posix shell循环结构?A.until do doneB.do until doneC.for do doneD.while do done答案:B重复命题1次2015年10月13日9点30分IT X86及虚拟化无L110. Software Distributor的功能包括?A.安装软件B.都包含C.复制软件库D.查看已安装软件答案:B11. redhat系统中,修改()文件可以更改系统启动时的默认运行级别A./etc/runlevelB./etc/init.d/bootC./etc/inittabD./etc/securetty答案:C12. 请问VMware服务器虚拟化产品vSphere有几个版本?A.3个B.1个C.2个D.4个答案:A13. 在安装了标准LinuxX的系统中,当出现“>”提示符时,用户需要A.立即登出B.输入完整的命令C.重启系统D.重置口令答案:B重复命题1次2015年10月13日9点30分IT X86及虚拟化无L114. VMware服务器虚拟化产品由哪两个产品组成?A.Redhat & CentOSB.XenServer & XenDesktopC.Hyper-V &SyetemCenterD.vSphere & vCenter答案:D15. 当一台虚拟机放置到一个资源池时,出现一个警告,指示该虚拟机将收到很大的内存总百分比,可以采取哪些措施解决该问题A.增加资源池的份额值B.增加内存资源分配给资源池C.减少为该虚拟机的内存分配D.更改从自定义设置为高、中或低的虚拟机的共享答案:D16. vSphere 5.5的一项新技术就是对应用的保护,请问是哪项?A.HAB.APP HAC.vSphere replicationD.FT答案:B17. 使用以下命哪条命令创建新用户。

系统配置与性能评价

题库1-1-8

问题:

[单选]下列关于软件可靠性的叙述,不正确的是()

A.由于影响软件可靠性的因素很复杂,软件可靠性不能通过历史数据和开发数据直接测量和估算出来

B.软件可靠性是指在特定环境和特定时间内,计算机程序无故障运行的概率

C.在软件可靠性的讨论中,故障指软件行为与需求的不符,故障有等级之分

D.排除一个故障可能会引入其他的错误,而这些错误会导致其他的故障

软件可靠性是软件系统在规定的时间内及规定的环境条件下,完成规定功能的能力,也就是软件无故障运行的概率。

这里的故障是软件行为与需求的不符,故障有等级之分。

软件可靠性可以通过历史数据和开发数据直接测量和估算出来。

在软件开发中,排除一个故障可能会引入其他的错误,而这些错误会导致其他的故障,因此,在修改错误以后,还是进行回归测试。

问题:

[单选]在关于计算机性能的评价的下列说法中,正确的叙述是()

Ⅰ、机器主频高的一定比主频低的机器速度高。

Ⅱ、基准程序测试法能比较全面地反映实际运行情况,但各个基准程序测试的重点不一样。

Ⅲ、平均指令执行速度(MIPS)能正确反映计算机执行实际程序的速度。

Ⅳ、MFLOPS是衡量向量机和当代高性能机器性能的主要指标之一。

A.Ⅰ、Ⅱ、Ⅲ和Ⅳ

B.Ⅱ和Ⅲ

C.Ⅱ和Ⅳ

D.Ⅰ和Ⅱ

机器主频高的并不一定比主频低的机器速度快,因为指令系统不同,各指令使用的机器周期数也不同。

平均指令执行速度并不能完全正确地反映计算机执行实际程序的速度,因为它仅是对各种指令执行速度加权后的平均值,而实际程序使用的指令情况与测试平均指令速度的程序不一样。

基准程序测试法是目前一致承认的测试性能较好的方法,目前,有很多这样的测试程序,各个基准程序测试的重点和应用领域都不一样。

向量机和当代高性能机器主要用在工程应用计算中,浮点工作量占很大比例,因此机器浮点操作性能是这些机器性能的主要指标之一。

问题:

[单选]在某计算机系统中,若某一功能的处理速度被提高到10倍,而该功能的处理使用时间仅占整个系统运行时间的50%,那么可使系统的性能大致提高到()倍。

A.1.51

B.1.72

C.1.82

D.1.91

假设该处理原来所需时间为f,由于该功能的处理使用时间占整个系统运行时间的50%,所以,其他的处理时间也为f。

该功能的处理速度被提高到10倍后,则其所需时间为0.1t,因此,系统的性能大致提高到(t+t)(0.1t+t)=2t1.1t=1.82倍。

(11选5 )

问题:

[单选]以下关于改进信息系统性能的叙述中,正确的是()

A.将CPU时钟周期加快一倍,能使系统吞吐率增加一倍

B.一般情况下,增加磁盘容量可以明显缩短作业的平均CPU处理时间

C.如果事务处理平均响应时间很长,首先应注意提高外围设备的性能

D.利用性能测试工具,可以找出程序中最花费运行时间的20%代码,再对这些代码进行优化

系统吞吐率不单是取决于CPU的速度,还与内外存交换速度、磁盘存取速度等计算机的基本性能有关,也与应用程序的性能有关。

因此,A是错误的。

增加磁盘容量与CPU处理时间没有直接的关系,所以,B也是错误的。

如果事务处理平均响应时间很长,就需要我们去分析其中的原因,然后根据原因采取相应的措施。

如果是因为外围设备导致系统瓶颈,才去提高外围设备的性能。

因此,C是错误的。

根据20-80法则,一个程序中20%的代码使用了该程序所占资源的80%;一个程序中20%的代码占用了总运行时间的80%;一个程序中20%的代码使用了该程序所占内存的80%。

从这个规律出发,我们在做程序优化的时候,就有了针对性。

比如想提高代码的运行速度,根据这个规律可以知道其中20%的代码占用了80%的运行时间,因此我们只要找到这20%的代码,并进行相应的优化,那么我们程序的运行速度就可以有较大的提高。

要想找出那20%的代码,我们可以使用性能测试工具,检查程序中各个模块所分配内存的使用情况,以及每个函数所运行的时间等。

问题:

[单选,共用题干题]在计算机系统中,某一功能的处理时间为整个系统运行时间的50%,若使该功能的处理速度加快10倍,根据Amdahl定律,这样做可以使整个系统的性能提高(1)倍。

若要使整个系统的性能提高1.5倍,则该功能的处理速度应加快(2)倍。

空白(1)处应选择()

A.A.1.6

B.1.7

C.1.8

D.1.9

Amdahl定律表明:利用这一公式,代入fe=0.5,re=10,可以得到系统的加速比为1.8左右。

当加速比要求为1.5时,利用上述公式,可以算出该功能部件的加速比为3倍。

问题:

[单选,共用题干题]在计算机系统中,某一功能的处理时间为整个系统运行时间的50%,若使该功能的处理速度加快10倍,根据Amdahl定律,这样做可以使整个系统的性能提高(1)倍。

若要使整个系统的性能提高1.5倍,则该功能的处理速度应加快(2)倍。

空白(2)处应选择()

A.A.3

B.5

C.7

D.8

Amdahl定律表明:利用这一公式,代入fe=0.5,re=10,可以得到系统的加速比为1.8左右。

当加速比要求为1.5时,利用上述公式,可以算出该功能部件的加速比为3倍。

问题:

[填空题]计算机的硬件主要由()、()、()、()以及电源等硬件组成。